Hakkeririkollisuuden historia Nuutti Rintala Tietojenksittelyn historia seminaari 2004

- Slides: 22

Hakkeririkollisuuden historia Nuutti Rintala Tietojenkäsittelyn historia -seminaari 2004

Sisältö – Hakkerin määritelmä – Captain Crunch ja puhelinfriikit – Hakkeriryhmät, hakkerisodat ja ajojahti – Kevin Mitnick – Hakkerointi Suomessa – Virusten historia – Haktivismi – Yhteenveto

Hakkerin määritelmä – Alunperin hakkeri tarkoitti henkilöä, joka teki huonekaluja kirveellä – 1960 -luku MIT: n ohjelmoijat -> taitava ohjelmoija, tietokoneista kiinnostunut – 1980 -luku lisämerkitys systeemimurtautuja/tietokonerikollinen – Tässä esitelmässä käytetään termiä ainoastaan tietokonerikollisista

Captain Crunch ja puhelinfriikit – Hakkereiden esi-isät 1970 -luvulla Yhdysvalloissa – Käyttivät hyväkseen puhelinverkon heikkouksia ja soittivat Yhdysvalloissa ilmaisia puheluita – YIPL/TAP lehti jakoi neuvoja – John T. Draper alias Captain Crunch – Nimi muropaketissa olleesta pillistä – Friikkien esikuva 1971 Esquire Magazinen jutun jälkeen

Ilmaisten puheluiden idea – Puhelinverkossa sekä ääni että ohjaussignaalit kulkivat samaa kanavaa pitkin – 2600 Hz: n merkki oli linja vapaa -merkki, jonka jälkeen puhelinkeskukset odottivat ohjaussignaaleja

Ilmaisten puheluiden idea – Kun soitti 800 -alkuiseen numeroon ja keskeytti puhelun 2600 -merkillä, pystyi antamaan lisää ohjaussignaaleja ja ohjaamaan puhelun minne vaan ja välttämään puhelinmaksut – Ohjaussignaalien antamiseen käytettiin sinistä laatikkoa, joka antoi eri ohjaussignaalien äänitajuuksia – 1970 -luvulla asennettiin petoksen tunnistuslaitteita, 1980 -l. verkko uusittiin

Captain Crunch – Entinen ilmavoimien teknikko – Kehitti sinisiä laatikoita – Opasti Applen perustajat Steve Wozniak: n ja Steve Jacobs sinisten laatikoiden saloihin – Pystyi välittämään puhelun maailman ympäri itselleen – Tutki järjestelmällisesti puhelinverkkoa, ilmoitti virheistä – Pilasoittoja presidentille, FBI: n salakuuntelua jne.

Captain Crunch: n kohtalo – 1972 viiden vuoden ehdollinen tuomio puhelinpetoksesta – 1976 FBI: n ansasta tuomio – 1978 kolmas tuomio automaattisesta numeroskannerista – Ohjelmoi vankilassa Easy. Writerin ensimmäisentekstinkäsittelyohjel man Apple II: lle ja PC: lle – Nykyisin tekee tietoturvaohjelmistoja

Hakkeriryhmät – Uteliaisuuden ja näyttämisen halun ohjaamia nuoria – Oma lehti 1984 2600: The Hacker Quarterly – Milwaukee 414 ensimmäinen ryhmä, joka pidätetään 1983 – Murtautuivat vaihtamattomien salasanojen avulla esim. ”TEST”, ”SYSTEM” mm. Los Alamosin ydinasetutkimuskeskukseen

Hakkeriryhmät – Legion of Doom 1984 – Hakkereiden eliitti – Lo. D Technical Journal hakkereiden opas – Masters of Deception 1989 – Lo. D: stä eronneen Phiber Optikin ympärille – Hakkerisota Lo. D: n kanssa

Hakkereiden ajojahti – 1984 Comprehensive Crime Control Act antaa salaiselle palvelulle toimivallan luottokortti- ja tietokonerikoksissa. – 1986 säädetään Computer Fraud and Abuse Act, joka mahdollistaa viiden vuoden tuomion tietokonerikoksesta ja tuomiot alaikäisille – 1988 Computer Fraud and Abuse Task Force

Hakkereiden ajojahti – 1990 Operaatio Sundevil FBI: n, salaisen palvelun ja AT&T: n yhteistyönä – E 911 dokumentti – 1990 Martin Luther King Crash – 25 BBS: ää suljettiin, tietokoneita takavarikoitiin hatarin perustein – 3 Mo. D jäsentä pidätettiin ja tuomittiin, pisin tuomio vuosi – Electronic Frontier Foundation syntyy

Kevin Mitnick • Kuuluisin hakkeri, ”social engineering” • 1981 ensimmäinen tuomio • 1983 murto Pentagoniin(Kevin kiistää) • 1985 NSA: n murtautuminen (NSA kiistää) • 1989 vuodeksi vankilaan ja tietokonevieroitukseen DEC: n VMS käyttöjärjestelmän varkaudesta

Kevin Mitnick • 1992 ehdollisen rikkominen ja kaksi vuotta karkuteillä • Mitnickistä FBI: n Most Wanted • Jatkaa hakkerointia • Mitnick varastaa Tsutomu Shimomura tiedostoja • Tsutomu auttaa Mitnickin kiinniottamisessa • 1995 viiden vuoden tuomio • Ei anneta käyttää puhelinta vankilatuomion aikana • Kielto käyttää Internettiä vuoteen 2003 asti

Hakkerointi Suomessa – Ensimmäinen tapaus 1986 – Joukko nuoria pidätettiin – Tunkeutuneet yliopistojen ja VTTK: n koneisiin – Uutisoitiin laajasti – Suurin osa syytteistä hylättiin – 70000 mk sakot kahdelle pääsyytetylle

Hakkerointi Suomessa – TCB-hakkeri 1997 -98 – murtautui 150 yrityksen ja yhteisön tietojärjestelmiin – viiden kuukauden ehdollinen tuomio – vahingonkorvauksia 250 000 ja oikeudenkäyntikuluja noin 210 000 markkaa

Virusten historia – Ensimaininta 1972 David Gerroldin kirjassa When Harley was One – Fred Cohenin tutkimukset – Elk Cloner Apple II: ssa 1982 – Ensimmäinen PC-virus (c)Brain 1987

Virusten historia – Morrisin Internet-mato 1988 – Kaatoi 10% Internetistä eli 6000 tietokonetta, vahingot arvioitu 15 miljoonaan dollariin – Madon seurauksena syntyy Computer Emergency Response Team – 1998 CIH, 1999 Melissa, 2000 Love. Letter, 2004 My. Doom jne.

Elk Cloner • Elk Cloner: The program with a personality • It will get on all your disks • It will infiltrate your chips • Yes it's Cloner! • It will stick to you like glue • It will modify ram too • Send in the Cloner!"

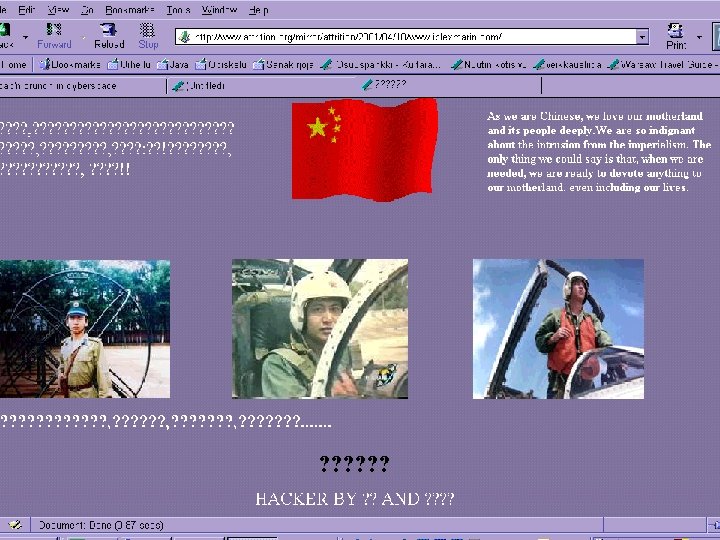

Haktivismi • Hakkerointia poliittisen viestin tai aatteen välittämiseksi • Kosovon kriisi 1999 • Kiina-USA ”konflikti” • defacement • Do. S, DDo. S

Haktivismi • Hakkerointia poliittisen viestin tai aatteen välittämiseksi • Kosovon kriisi 1999 • Kiina-USA ”konflikti” • defacement • Do. S, DDo. S

Hakkeroinnin vaikutus • Rikollista toimintaa -> lait kehittyy mukana • Merkitys sananvapauden kehityksessä • Pakottaa tekemään parempia ohjelmia • Pakottaa parantamaan tietoturvan tasoa • Aiheuttaa turvattomuuden

Nuutti rintala

Nuutti rintala Rikosten yksiköinti

Rikosten yksiköinti Historia oral e historia desde abajo

Historia oral e historia desde abajo Tornado outbreak of april 20, 2004

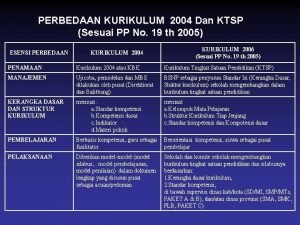

Tornado outbreak of april 20, 2004 Substansi kurikulum 2004

Substansi kurikulum 2004 Nos x games brasil em maio de 2004

Nos x games brasil em maio de 2004 Vaidyanathan committee report relates to revival of

Vaidyanathan committee report relates to revival of 2004 in latin numbers

2004 in latin numbers Clara morgane 2004

Clara morgane 2004 T. trimpe 2004 http //sciencespot.net/

T. trimpe 2004 http //sciencespot.net/ Signal processing development kit presentation

Signal processing development kit presentation Curva de oferta a largo plazo de una empresa competitiva

Curva de oferta a largo plazo de una empresa competitiva Dis

Dis Teoria de lancaster

Teoria de lancaster Idea 2004 summary

Idea 2004 summary 2004 movie

2004 movie Mtpdp philippines

Mtpdp philippines 699/2004

699/2004 Gerungan 2004

Gerungan 2004 Dalnet 2004

Dalnet 2004 656/2004

656/2004 2007 apes frq

2007 apes frq 1/5/2004

1/5/2004