Caractersticas de la criptografa actual Introduccin al uso

- Slides: 20

Características de la criptografía actual. Introducción al uso de PGP 1

Ø Diferencias entre criptografía simétrica o de clave privada y criptografía asimétrica o de clave pública: ventajas e inconvenientes. Ø Firma digital. Ø Algo de historia sobre PGP 2

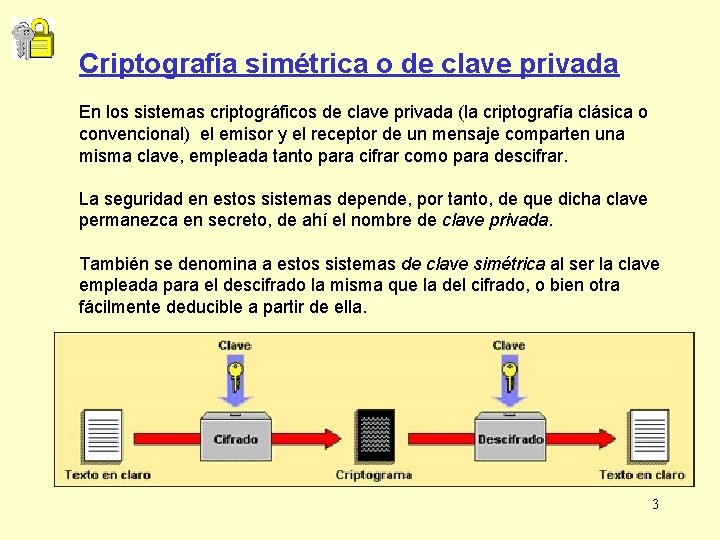

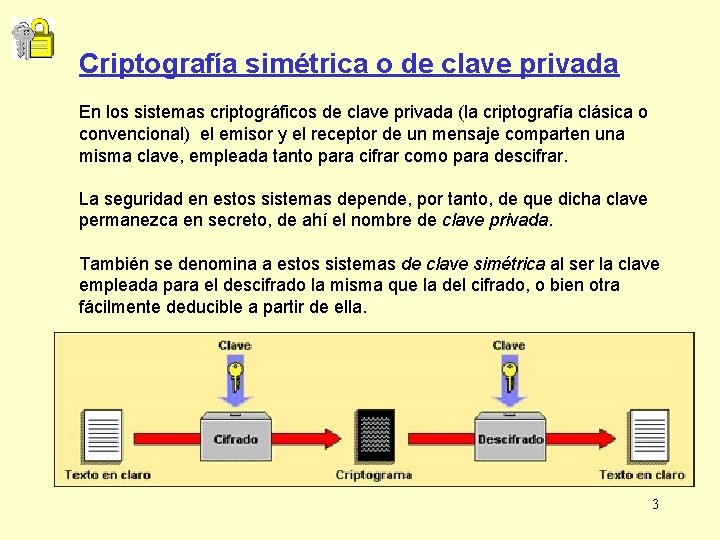

Criptografía simétrica o de clave privada En los sistemas criptográficos de clave privada (la criptografía clásica o convencional) el emisor y el receptor de un mensaje comparten una misma clave, empleada tanto para cifrar como para descifrar. La seguridad en estos sistemas depende, por tanto, de que dicha clave permanezca en secreto, de ahí el nombre de clave privada. También se denomina a estos sistemas de clave simétrica al ser la clave empleada para el descifrado la misma que la del cifrado, o bien otra fácilmente deducible a partir de ella. 3

Criptografía de clave pública o asimétrica Ø La criptografía de clave pública fue dada a conocer en 1976, por dos ingenieros de la Universidad de Stanford, Diffie y Hellman. ØFue una idea revolucionaria en su momento ya qua la criptografía convencional hasta ese momento era la de clave privada y abrió nuevas perspectivas a la criptografía pero su idea languideció durante una década. Ø La idea era usar dos claves diferentes para los procesos de cifrado y descifrado, la primera de ellas denominada clave pública y la segunda clave privada. Por eso se llama criptografía de clave asimétrica. Ø Ambas claves tienen la particularidad de ser complementarias entre sí: lo que se cifra con una se puede descifrar con la otra. Ø En el par de claves, es completamente aleatorio el usar una u otra para cifrar. Se escogerá una de ellas como pública y otra como privada. Ø Ese par de claves es tal que aún conociendo una de ellas es casi imposible dar con la otra. 4

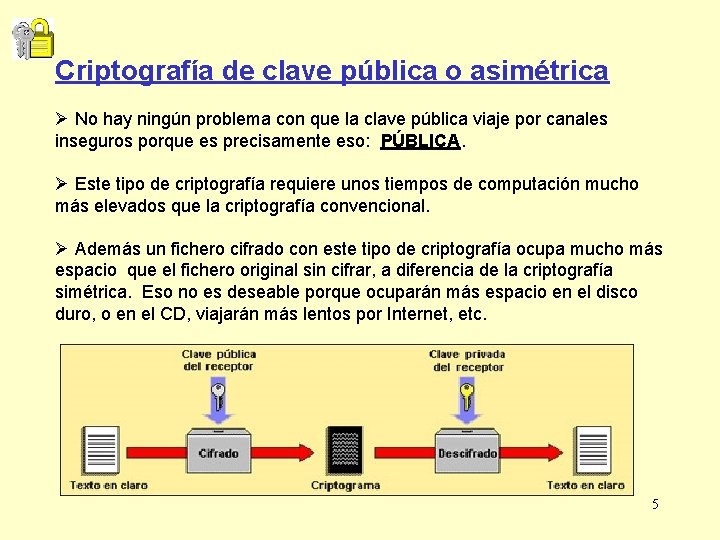

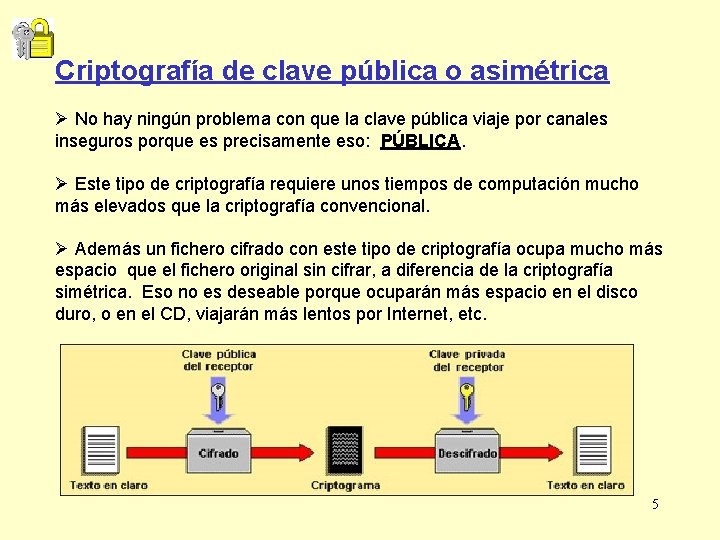

Criptografía de clave pública o asimétrica Ø No hay ningún problema con que la clave pública viaje por canales inseguros porque es precisamente eso: PÚBLICA. Ø Este tipo de criptografía requiere unos tiempos de computación mucho más elevados que la criptografía convencional. Ø Además un fichero cifrado con este tipo de criptografía ocupa mucho más espacio que el fichero original sin cifrar, a diferencia de la criptografía simétrica. Eso no es deseable porque ocuparán más espacio en el disco duro, o en el CD, viajarán más lentos por Internet, etc. 5

Criptografía simétrica o de clave privada en la actualidad • En la criptografía actual sabemos con frecuencia el algoritmo utilizado para cifrar y la seguridad del algoritmo se basa en la dificultad de averiguar la clave de cifrado. El método más simple para romper un sistema criptográfico consiste en probar con todas las claves posibles: Método de la fuerza bruta. • Por eso es muy importante que el conjunto de claves posibles sea muy elevado para dificultar muchísimo el ataque por fuerza bruta. La fortaleza de los métodos de cifrado simétricos actuales se basan precisamente en eso. • El método de Cesar con un alfabeto de 27 caracteres tiene sólo 26 claves distintas: k=1, k=2, …, k=26. Bastaría con probarlas todas y ver en qué ocasión se obtiene un mensaje con sentido. Se tardaría menos de 1 segundo si el ataque lo hacemos con un ordenador. • Los algoritmos de cifrado simétrico del siglo XX se basan en operaciones muy sencillas a nivel de bits: DES, IDEA, CAST, … 6

Criptografía simétrica o de clave privada actual • El cifrado estándar del siglo XX fue DES (Data Encryption Standard). Aún se usa (y mucho), por ejemplo en las tarjetas de crédito cuando sacamos dinero de un cajero automático y por una gran cantidad de software de cifrado. La poderosa NSA (National Security Agency) de EEUU lo adoptó en 1976 como algoritmo estándar de cifrado simétrico. • Usa claves secretas de 56 bits. Por lo tanto el número de claves es • ¿Es grande ese número? . ¡¡Enorme!!. La probabilidad de que te toque el primer premio de la Primitiva un día y caer fulminado por un rayo ese mismo día es de 1 entre A pesar de lo anterior, el sistema DES se considera vulnerable a un ataque por fuerza bruta. Por este motivo, se suele implementar el Triple. DES con claves ya de 168 bits. El tamaño del espacio de claves es tan grande que aún poniendo a trabajar todos los ordenadores del mundo a la vez se tardarían miles de años en probarlas todas. Por este motivo el algoritmo de cifrado Triple. DES se considera aún muy seguro y por eso se sigue usando. 7

Criptografía simétrica o de clave privada actual • A pesar de todo, el algoritmo DES se empezó a cuestionar y por eso la NSA puso en marcha en al año 2000 un concurso de ideas a nivel internacional para encontrar un sustituto a DES, en el que intervinieron poderosas multinacionales. • El algoritmo ganador, después de varios años de pruebas, resultó ser AES (Advanced Encrytion Standard) que usa claves de 128, 192 y 256 bits (a elegir). También se conoce con el nombre de Rijndael (acrónimo formado con los nombres de los dos ingenieros belgas autores del algoritmo, V. Rijmen, nacido en 1970 y J. Daemen nacido en 1967). Vincent Rijmen 8

Criptografía simétrica o de clave privada actual • Poco a poco AES irá sustituyendo a DES. • Los algoritmos simétricos siguen teniendo mucho futuro en el mundo de la criptografía ya que pueden ser muy seguros y además son muchísimo más rápidos que los algoritmos de clave asimétrica (RSA es miles de veces más lento que DES). Además el tamaño de los ficheros cifrados con este tipo de criptosistemas es menor que con la criptografía asimétrica. • El principal problema de este tipo de criptografía es el intercambio seguro de las claves. 9

Criptografía asimétrica o de clave pública: ventajas e inconvenientes • Este tipo de criptografía tiene la ventaja de que las claves públicas pueden viajar sin problemas por canales inseguros, como Internet. La clave privada no debe ir a ningún sitio: puede estar en nuestro ordenador, o en una tarjeta criptográfica, o en un pendrive, etc. • Tiene el inconveniente, como ya hemos dicho, de que es muchísimo más lenta que la criptografía simétrica y de que ocupa más espacio. • Por este motivo se suelen usar en la práctica sistemas híbridos (como PGP, el protocolo SSL para la navegación segura de los servidores https): se cifran los mensajes con algoritmos simétricos pero la clave secreta de descifrado de dicho mensaje, que viajará por un canal inseguro, se cifrará con un algoritmo asimétrico. • Una de las principales aplicaciones de la criptografía asimétrica es la firma digital. 10

Firma digital. • La firma digital de un mensaje es un conjunto de datos que se añaden a dicho mensaje. • Cada mensaje tiene una firma digital distinta. • El mensaje puede ir cifrado o no, eso es opcional. • La firma del mensaje se consigue cifrando con la clave privada el mensaje a enviar. • Los algoritmos de clave asimétrica son lentos, así que para hacer más rápido el firmado digital de mensajes, se hace uso de las llamadas funciones hash. Una función hash obtiene un resumen del mensaje original. 11

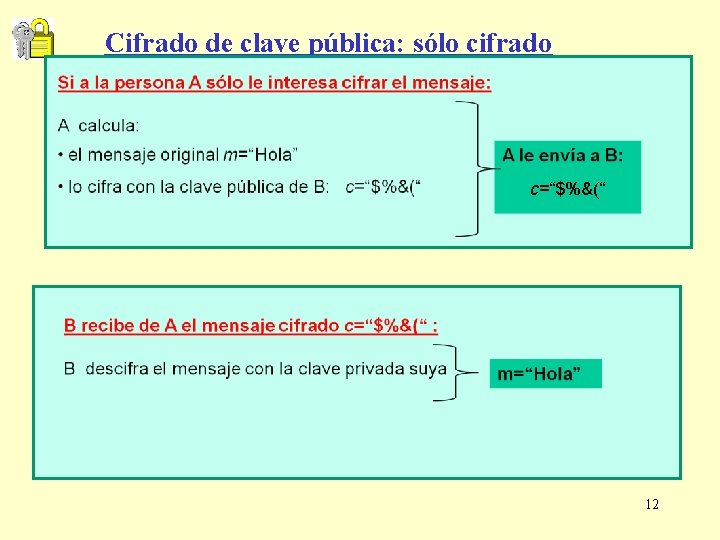

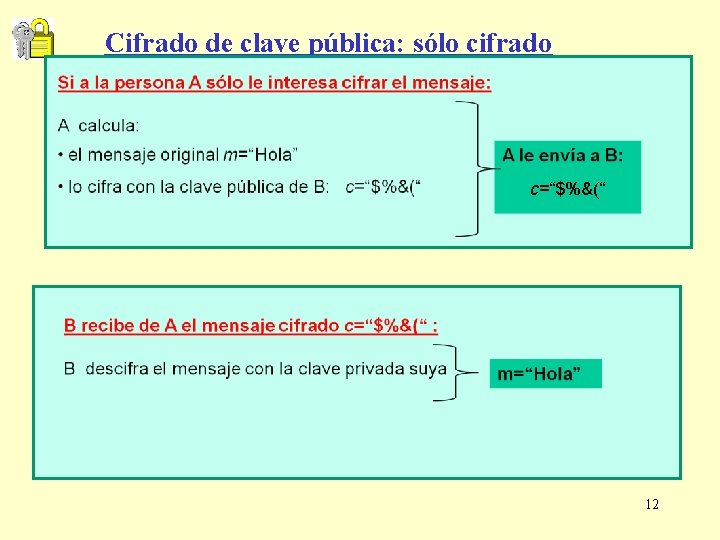

Cifrado de clave pública: sólo cifrado c=“$%&(“ 12

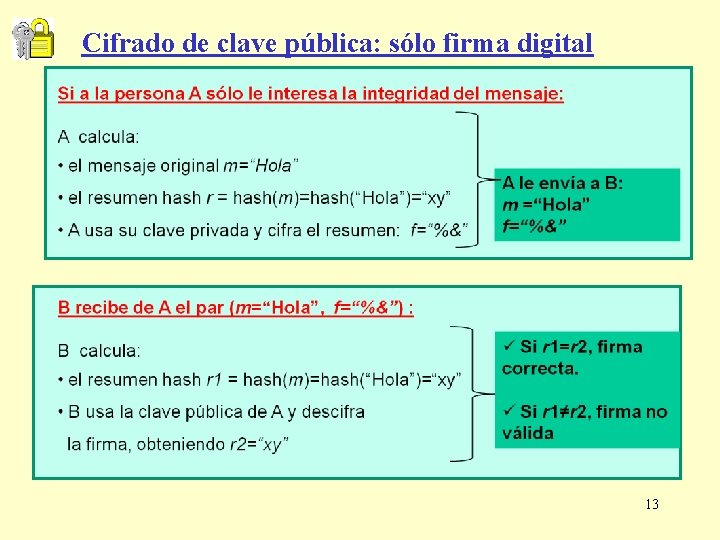

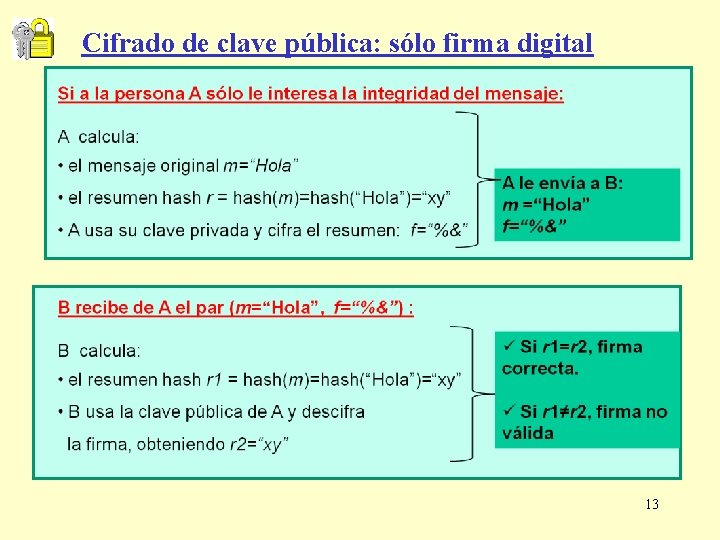

Cifrado de clave pública: sólo firma digital 13

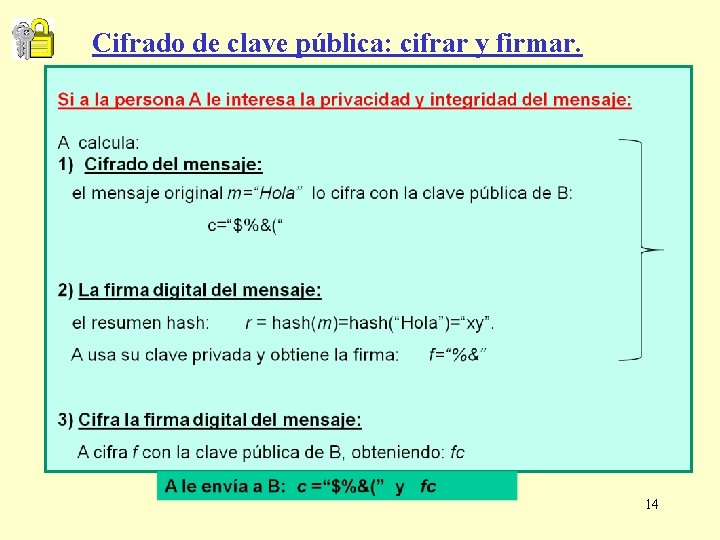

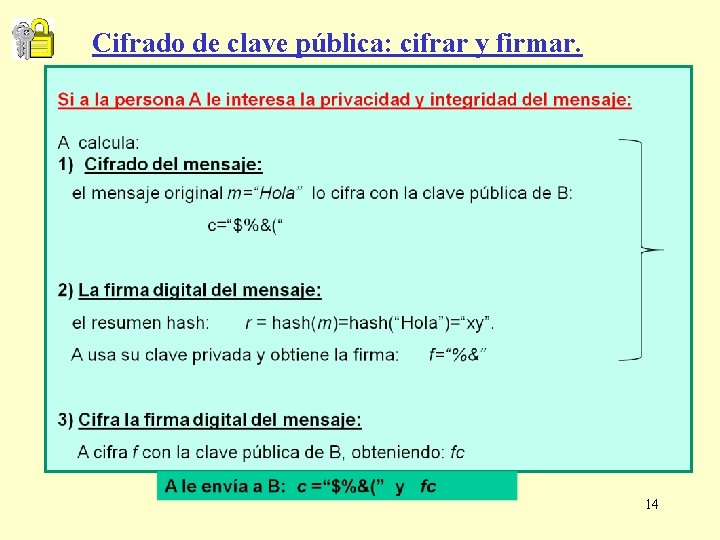

Cifrado de clave pública: cifrar y firmar. 14

PGP (Pretty Good Privacy) Privacidad bastante buena q Es un software de cifrado que permite intercambiar archivos y mensajes de forma segura. q PGP permite el cifrado de un mensaje y/o el firmado digital del mismo. Descarga Ø PGP ofrece sus productos de uso personal o corporativo en su página web http: //www. pgp. com 15

Algo de historia sobre PGP • Fue originalmente creado por Phillip R. Zimmermann en 1991, un ferviente defensor del derecho a la intimidad, como un medio que permitiera a cualquier persona protegerse de la inseguridad del correo electrónico. • Fue el primer programa de cifrado de datos disponible para el hombre de la calle, gratuito, fácil de usar y virtualmente inviolable. Al hacerlo, Zimmermann sacó la criptografía de los círculos de espionaje y la popularizó hasta extremos insospechados anteriormente. • PGP tuvo en su inicio problemas legales en EEUU, ya que en ese momento las leyes de EEUU eran muy restrictivas para la exportación de criptografía. También tuvo problemas porque usaba algoritmos como RSA que estaban patentados en ese momento. • Este hecho contribuyó a aumentar la popularidad de PGP y extender su uso a nivel internacional. • En la actualidad se han resuelto todos los problemas legales y el uso de PGP es completamente legal en todo el mundo, a excepción de aquellos estados en los que el uso de criptografía está perseguido, y algún que otro país, con leyes muy restrictivas sobre este tema. 16

Algo de historia sobre PGP • PGP está disponible en múltiples plataformas y sistemas. Existen diversas versiones de PGP, dependiendo también del uso que se vaya a hacer del programa (fines personales o comerciales). • Zimmermann vendió PGP en 1998. • Los derechos pertenecen actualmente a PGP Corporation. • Nos permite bajar el programa completo de prueba durante 30 días, pasados los cuales nos queda PGP Freeware con el que podremos intercambiar mensajes cifrados y firmados digitalmente siempre que sea para uso personal y no comercial. • PGP Freeware nos permite también cifrar cualquier tipo de fichero (texto, imagen, audio, etc. ) • Proyecto Open. Source: GPG de Gnu. PG. Programa con los mismos objetivos que PGP y compatible con él. 17

Claves públicas y clave privada Ø Con PGP cada usuario tiene dos claves diferentes: una pública que todos los demás usuarios conocen y emplean para cifrar mensajes destinados a él y otra privada que solamente ese usuario conoce y que emplea para descifrar los mensajes que recibe. Ø Con PGPKeys podremos crear pares de claves, importar claves públicas de otros usuarios, exportar nuestra clave pública, subir nuestra clave pública a un servidor de claves públicas, etc. Claves públicas Clave privada 18

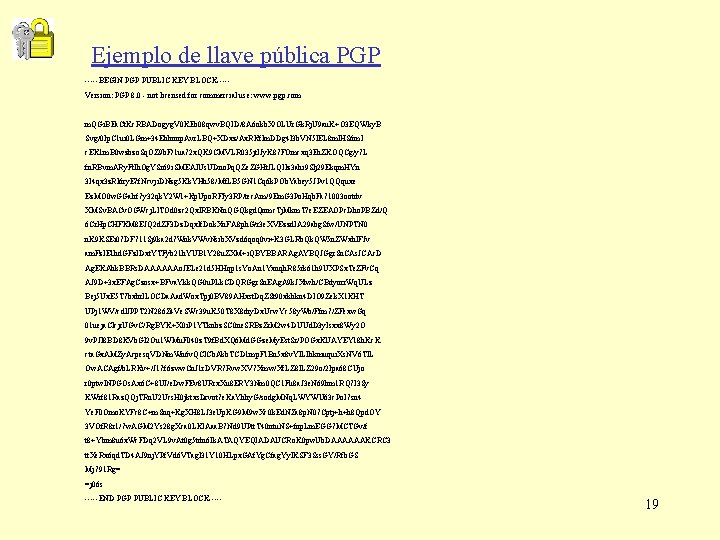

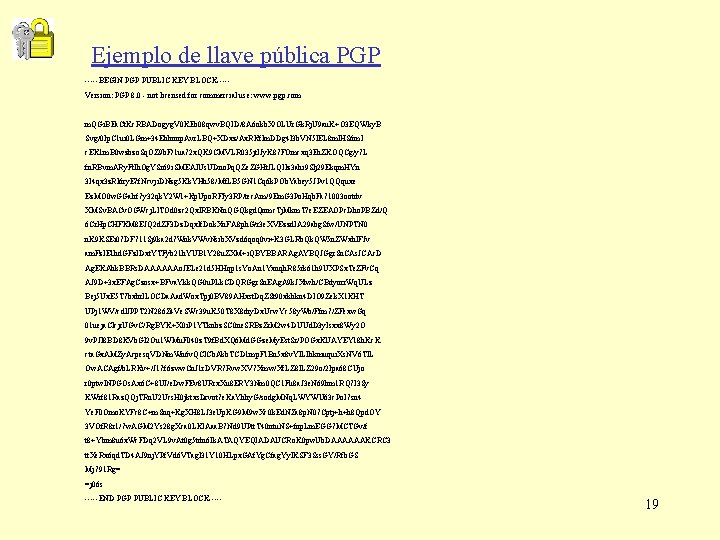

Ejemplo de llave pública PGP -----BEGIN PGP PUBLIC KEY BLOCK----Version: PGP 8. 0 - not licensed for commercial use: www. pgp. com m. QGi. BEa. Ct. Kc. RBADogyg. V 0 KEo 08 qwv. BQID/8 A 6 okb. X/OLUr. Gk. Rj. U 9 au. K+O 3 EQWky. B Svg/0 Ip. C 1 ui 0 LGm+34 Ehbnnp. Avr. LBQ+XDxz/Ax. RKflm. DDg 4 l 3 b. VN 5 l. EL 8 ml. HS 6 ml c. EK 1 m. B 0 wzbzo. Sq. OZ 9 b. F/1 ua 72 x. QK 9 CMVLR 035 jtl. Jy. K 87 FOmcxq 3 Eh. ZKOQCg/y 7 L fn. RBvm. ARy. Ftlh. Og. YSr 69 i. SMEAIUs. UDno. Pq. QZe. ZGHt. JLQIIz 3 ahi 9 Slj 29 Ekqm. HYn 3 I 4 qx 3 z. Rl 6 ry. E 7 f. Ncvji. DNzg 5 Kk. YHh 58/Mf. LB 5 GN 1 Cq 6 k. POb. Yabey 5 JPv 1 QQquxe Ez. MO 0 w. GGalrf 7 y 32 qk. Y 2 W 1+Kp. Upo. RFJy 3 RP/tec. Am/9 Em. G 3 Po. Hqb. Fa 71003 ootdv XMSv. BACv. OGWcj. LITOd 0 zc 2 Qxl. RBKNn. QGQkgd. Qnmc. Tj. Mkm. T 7 e. EZEAOPc. Dho. PBZd/Q 6 Cr. Hp. CHFKM 8 EJQ 2 d. ZF 3 Dz. Dqx. If. Dok. Xn. FA 8 ph. G/r 3 e. XVEzzd. IA 29 abg. Sfw/UNPTN 0 n. K 9 KSEi 07 DF 711 Sj 9 ka 2 d 7 Wnk. VWv. Nsib. XVzd 6 qoq 0 vi+K 3 GLRb. Qk. QW 5 n. ZWxh. IFJv am. Fz. IE 1 hd. GFz. IDxt. YTFyb 21 h. YUB 1 Y 28 u. ZXM+i. QBYBBARAg. AYBQJGgr. Sn. CAs. JCAc. D Ag. EKAhk. BBRs. DAAAAAAo. JELe 21 d 5 HHqp 1 s. Yo. An 1 Yxnqh. R 85 rk 61 h 9 UXPSx. Te. ZFv. Cq AJ 9 D+3 x. EFAg. Czosx+BFva. Ykk. QG 0 u. PLk. CDQRGgr. Sn. EAg. A 9 k. JXtwh/CBdyorr. Wq. ULz Bej 5 Ux. E 5 T 7 bxbrl. LOCDa. Aad. Wox. Tpj 0 BV 89 AHxst. Dq. ZSt 90 xkhkn 4 DIO 9 Zek. X 1 KHT UPj 1 WV/cdl. JPPT 2 N 286 Z 4 Ve. SWc 39 u. K 50 T 8 X 8 dry. Dx. Ucw. Yc 58 y. Wb/Ffm 7/ZFexw. Gq 01 ueja. Clcjr. UGv. C/Rg. BYK+X 0 i. P 1 YTknbz. SC 0 ne. SRBz. Zr. M 2 w 4 DUUd. D 3 y. Isxx 8 Wy 2 O 9 v. PJI 8 BD 8 KVb. GI 2 Ou 1 WMu. F 040 z. T 9 f. Bd. XQ 6 Md. GGze. My. Est. Sr/POGx. KUAYEY 18 h. Kc. K cta. Gx. AMZy. Acpesq. VDNm. Wn 6 v. QCl. Cb. Akb. TCD 1 mp. F 1 Bn 5 x 8 v. Yl. LIhkmuqui. Xs. NV 6 TIL Ow. ACAgf/b. LRKv+/J 17 f 6 zww. Cn. J 1 r. DVR 7 Rvw. XV 7 Xmw/Xf. LZ 8 l. LZ 29 o/2 Ipa 68 CUjo r 0 ptwl. NPGOs. Ax 6 C+8 UJ/e. Dw. FEv 8 URrx. Xu 8 ERY 3 Nm 0 QC 1 Fu 8 a. J 3 e. N 69 hm 1 RQ 7 l 3 Sy KWrf 81 Raz. QQj. TRn. U 2 Ucs. H 0 jktxs. Drvot 7 e. Ka. Yhhy. G/sodg. MNq. LWYWU 63 c. Pol 7 sn 4 Ye. F 0 Omo. KYFc 8 C+m. Snq+Kg. XH 8 LJ 3 e. Up. KG 9 M 9 w. Xc 0 k. Ed. NZa 8 p. N 07 Cptj+h+h 8 Qpd. OY 3 VOf. R 8 r 1/7 w. AGM 2 Ys 28 g. Xca 0 LKIAaa. B 7 Nd 9 UPtt. T 40 ntu. NS+fnp. Lm. EGG 7 MCTGv/f t 8+Ybm 8 u 6 x. Wc. FDq 2 VL 9 v. At 0 g 5 tdn 6 Ik. ATAQYEQIADAUCRo. K 0 pw. Ub. DAAAAAAKCRC 3 tt. Xe. Rx 6 qd. TD 4 AJ 9 nj. YPf. Vd 6 VTagl 31 Y 10 HLpx. GAf. Yg. Cfag. Yyl. KSF 3 Sss. GY/Rfb. GS Mj 791 Rg= =j 06 s -----END PGP PUBLIC KEY BLOCK----- 19

Ejemplos de uso de PGP 20