Tema 0 Una Introduccin a la Criptografa Curso

- Slides: 14

Tema 0 Una Introducción a la Criptografía Curso de Seguridad Informática Ultima actualización: 10/02/02 Archivo con 14 diapositivas Material Docente de Libre Distribución Dr. Jorge Ramió Aguirre Universidad Politécnica de Madrid Este archivo forma parte de un curso completo sobre Seguridad Informática y Criptografía. Se autoriza su uso, reproducción en computador e impresión en papel sólo para fines docentes, respetando siempre los derechos del autor. Curso de Seguridad Informática. Tema 0: Una Introducción a la Curso de Seguridad Informática © Jorge Ramió Aguirre

Nota del autor El contenido de este tema introductorio está orientado a una primera visión de tipo generalista al tema en el que se profundizará a lo largo del libro: la seguridad y protección de la información mediante el uso de técnicas y algoritmos criptográficos. En particular, se trata de visión rápida del concepto de cifra y firma digital asociado a los criptosistemas y que serán analizados en detalle en los próximos capítulos. Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 0: Una Introducción a la Criptografía. Madrid (España) 2002 2

Criptografía según la RAE Criptografía una definición. . . La Real Academia de la Lengua Española define criptografía (oculto + escritura) como: "el arte de escribir mensajes con una clave secreta o de modo enigmático". Resulta difícil dar una definición tan poco ajustada a la realidad actual. Véase la siguiente diapositiva Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 0: Una Introducción a la Criptografía. Madrid (España) 2002 3

Imprecisiones de esta definición Arte: la criptografía ha dejado de ser un arte: es una ciencia. Escritura de mensajes: ya no sólo se escriben mensajes; se envía o se guarda en un ordenador todo tipo de documentos e información de distintos formatos (txt, doc, exe, gif, . . . ). Una clave: los sistemas actuales usan más de una clave. Clave secreta: existirán sistemas de clave secreta que usan una sola clave y sistemas de clave pública (muy importantes) que usan dos: una clave privada (secreta) y la otra pública. Representación enigmática: la representación binaria de la información podría ser enigmática para nosotros los humanos pero jamás para los ordenadores . . . es su lenguaje natural. Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 0: Una Introducción a la Criptografía. Madrid (España) 2002 4

Una definición más técnica de criptografía Criptografía Lo que realmente es Rama de las Matemáticas -y en la actualidad de la Informática y la Telemática- que hace uso de métodos y técnicas matemáticas con el objeto principal de cifrar un mensaje o archivo por medio de un algoritmo, usando una o más claves. Esto da lugar a los criptosistemas que permiten asegurar cuatro aspectos fundamentales de la seguridad informática: confidencialidad, integridad, disponibilidad y no repudio de emisor y receptor. Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 0: Una Introducción a la Criptografía. Madrid (España) 2002 5

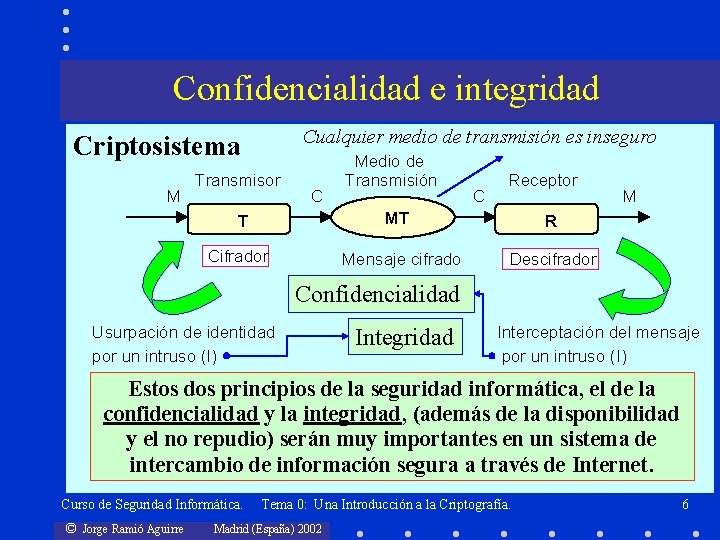

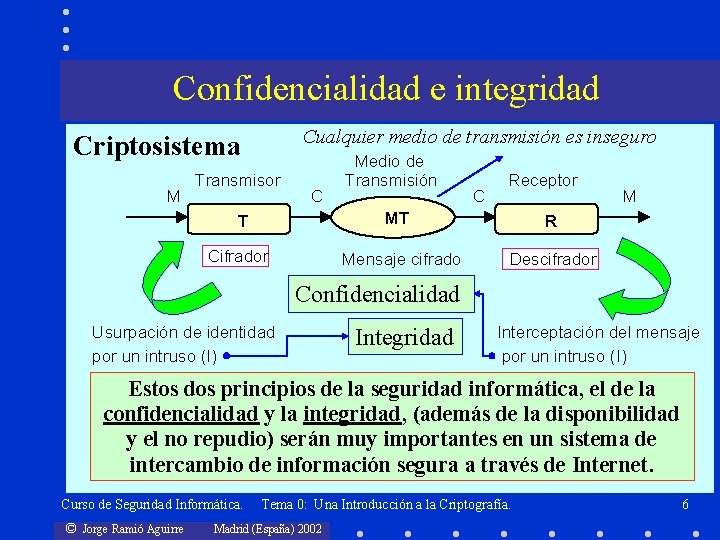

Confidencialidad e integridad Cualquier medio de transmisión es inseguro Criptosistema M Transmisor C T Cifrador Medio de Transmisión C Receptor MT R Mensaje cifrado Descifrador M Confidencialidad Usurpación de identidad por un intruso (I) Integridad Interceptación del mensaje por un intruso (I) Estos dos principios de la seguridad informática, el de la confidencialidad y la integridad, (además de la disponibilidad y el no repudio) serán muy importantes en un sistema de intercambio de información segura a través de Internet. Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 0: Una Introducción a la Criptografía. Madrid (España) 2002 6

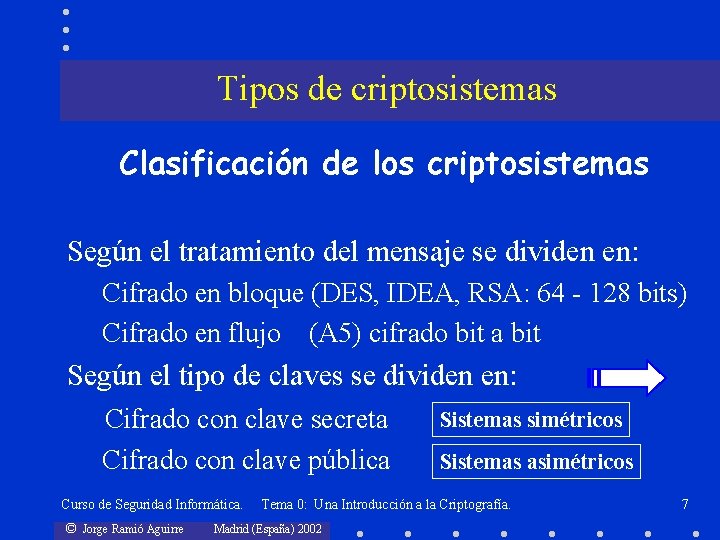

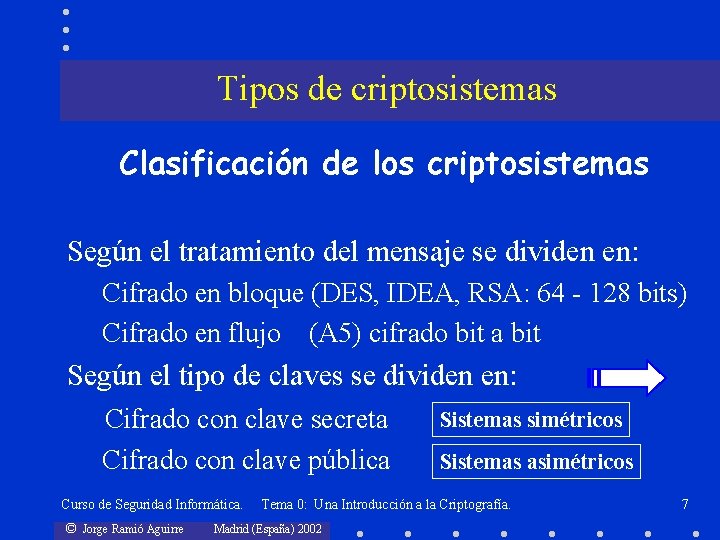

Tipos de criptosistemas Clasificación de los criptosistemas Según el tratamiento del mensaje se dividen en: Cifrado en bloque (DES, IDEA, RSA: 64 - 128 bits) Cifrado en flujo (A 5) cifrado bit a bit Según el tipo de claves se dividen en: Cifrado con clave secreta Cifrado con clave pública Curso de Seguridad Informática. © Jorge Ramió Aguirre Sistemas simétricos Sistemas asimétricos Tema 0: Una Introducción a la Criptografía. Madrid (España) 2002 7

Criptosistemas simétricos y asimétricos Criptosistemas simétricos: Existirá una única clave (secreta) que deben compartir emisor y receptor. Con la misma clave se cifra y se descifra por lo que la seguridad reside en mantener dicha clave en secreto. Criptosistemas asimétricos: Cada usuario crea un par de claves, una privada y otra pública, inversas dentro de un cuerpo finito. Lo que se cifra en emisión con una clave, se descifra en recepción con la clave inversa. La seguridad del sistema reside en la dificultad computacional de descubrir la clave privada a partir de la pública. Para ello usan funciones matemáticas de un solo sentido con trampa. Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 0: Una Introducción a la Criptografía. Madrid (España) 2002 8

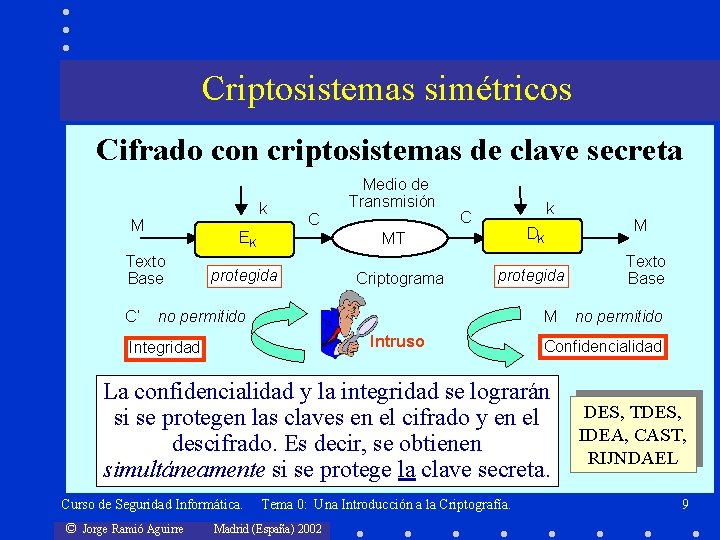

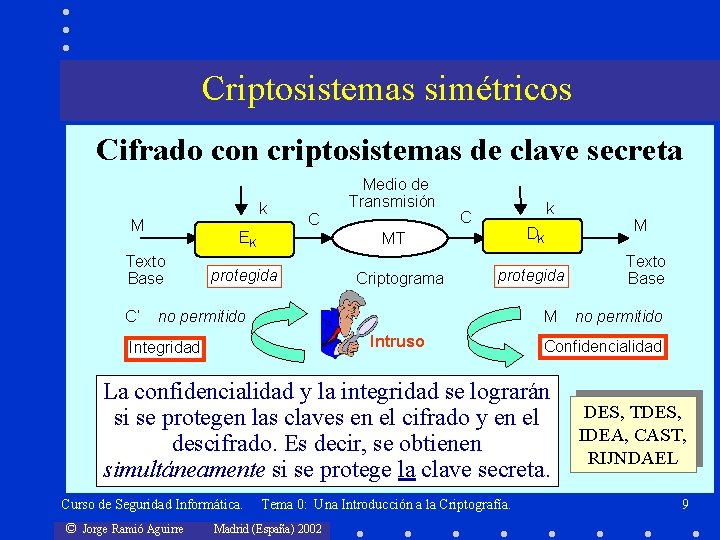

Criptosistemas simétricos Cifrado con criptosistemas de clave secreta k M Texto Base C’ C EKK E Medio de Transmisión k C DDKK MT protegida Criptograma protegida no permitido M Intruso Integridad © Jorge Ramió Aguirre Tema 0: Una Introducción a la Criptografía. Madrid (España) 2002 Texto Base no permitido Confidencialidad La confidencialidad y la integridad se lograrán si se protegen las claves en el cifrado y en el descifrado. Es decir, se obtienen simultáneamente si se protege la clave secreta. Curso de Seguridad Informática. M DES, TDES, IDEA, CAST, RIJNDAEL 9

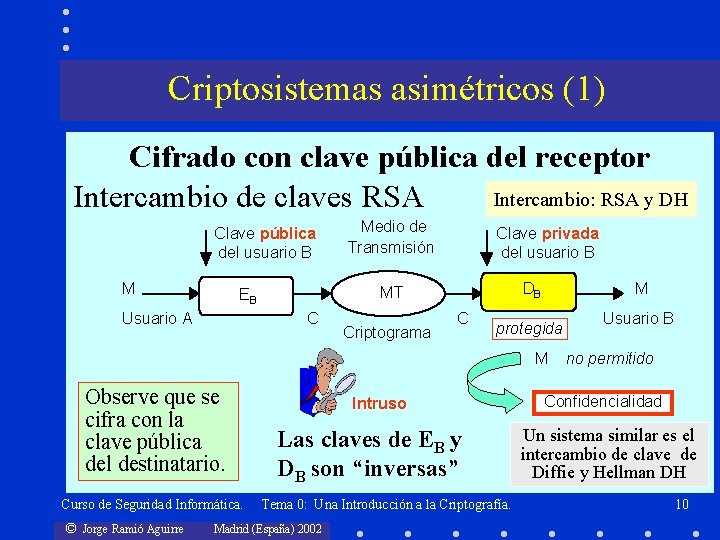

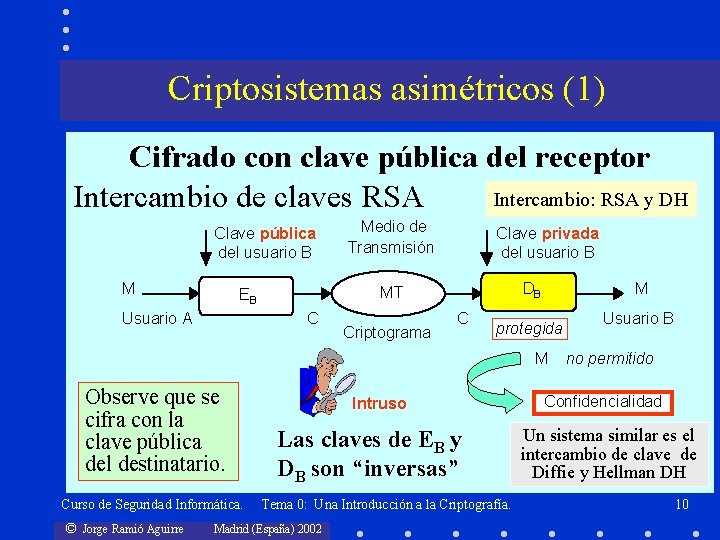

Criptosistemas asimétricos (1) Cifrado con clave pública del receptor Intercambio: RSA y DH Intercambio de claves RSA Clave pública del usuario B M Clave privada del usuario B C Criptograma M DDBB MT EB Usuario A Medio de Transmisión C protegida M Observe que se cifra con la clave pública del destinatario. Curso de Seguridad Informática. © Jorge Ramió Aguirre Intruso Las claves de EB y DB son “inversas” Tema 0: Una Introducción a la Criptografía. Madrid (España) 2002 Usuario B no permitido Confidencialidad Un sistema similar es el intercambio de clave de Diffie y Hellman DH 10

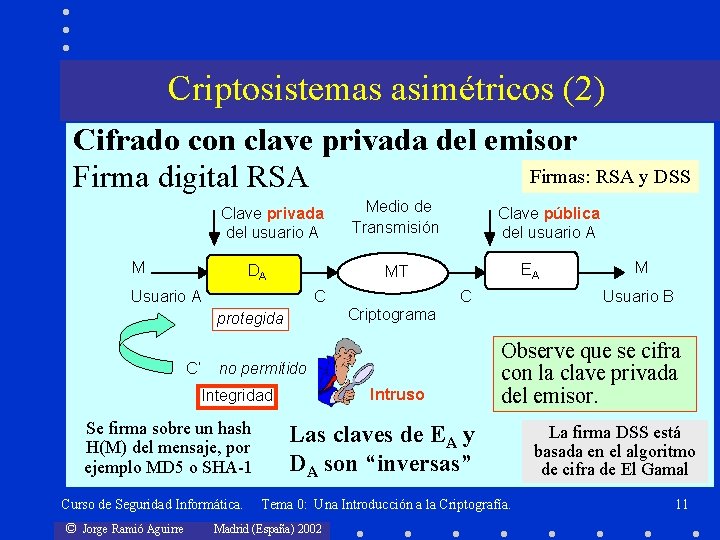

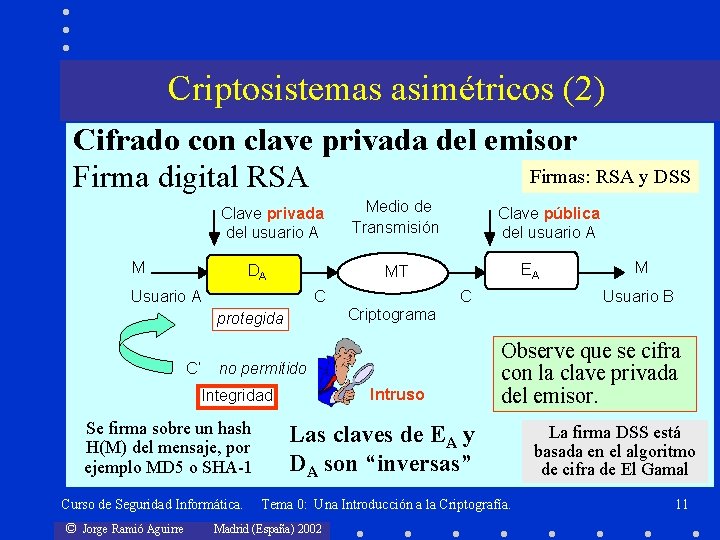

Criptosistemas asimétricos (2) Cifrado con clave privada del emisor Firmas: RSA y DSS Firma digital RSA Clave privada del usuario A M DAA D C EA C no permitido Intruso Integridad Se firma sobre un hash H(M) del mensaje, por ejemplo MD 5 o SHA-1 Curso de Seguridad Informática. M Usuario B Criptograma protegida © Jorge Ramió Aguirre Clave pública del usuario A MT Usuario A C’ Medio de Transmisión Observe que se cifra con la clave privada del emisor. Las claves de EA y DA son “inversas” Tema 0: Una Introducción a la Criptografía. Madrid (España) 2002 La firma DSS está basada en el algoritmo de cifra de El Gamal 11

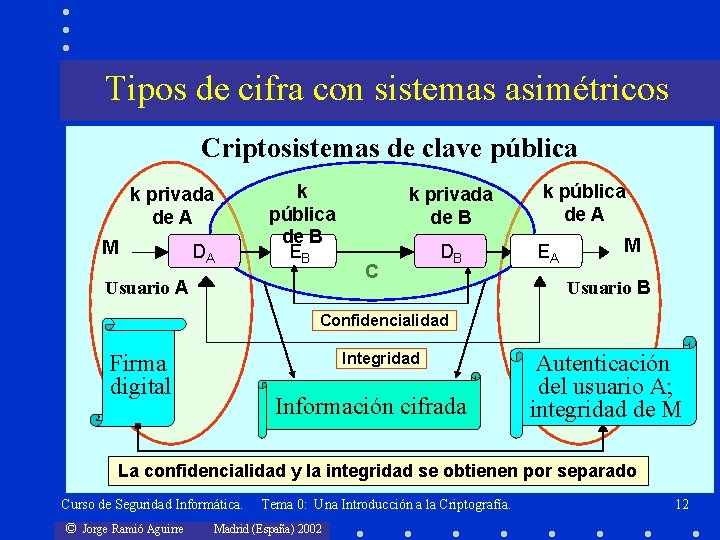

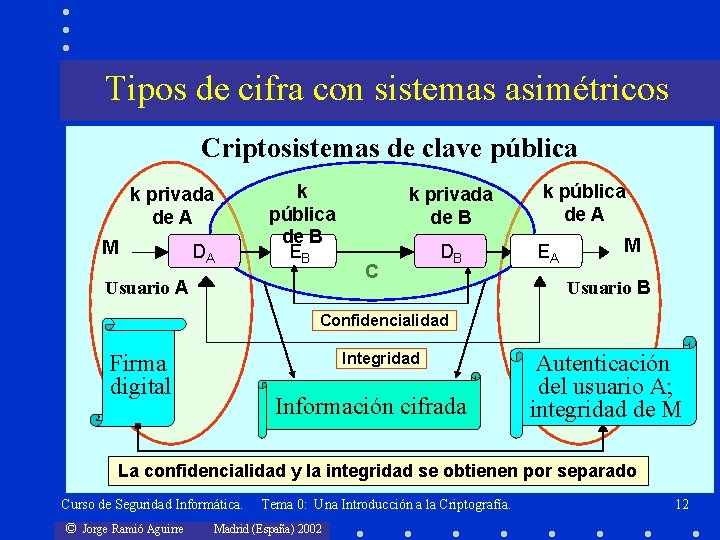

Tipos de cifra con sistemas asimétricos Criptosistemas de clave pública k privada de A M DA k pública de B EB Usuario A k privada de B C D DBB k pública de A EA M Usuario B Confidencialidad Integridad Firma digital Información cifrada Autenticación del usuario A; integridad de M La confidencialidad y la integridad se obtienen por separado Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 0: Una Introducción a la Criptografía. Madrid (España) 2002 12

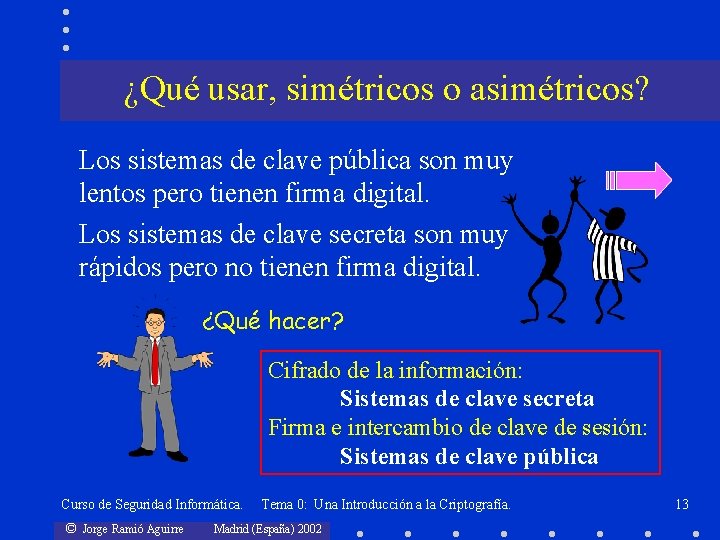

¿Qué usar, simétricos o asimétricos? Los sistemas de clave pública son muy lentos pero tienen firma digital. Los sistemas de clave secreta son muy rápidos pero no tienen firma digital. ¿Qué hacer? Cifrado de la información: Sistemas de clave secreta Firma e intercambio de clave de sesión: Sistemas de clave pública Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 0: Una Introducción a la Criptografía. Madrid (España) 2002 13

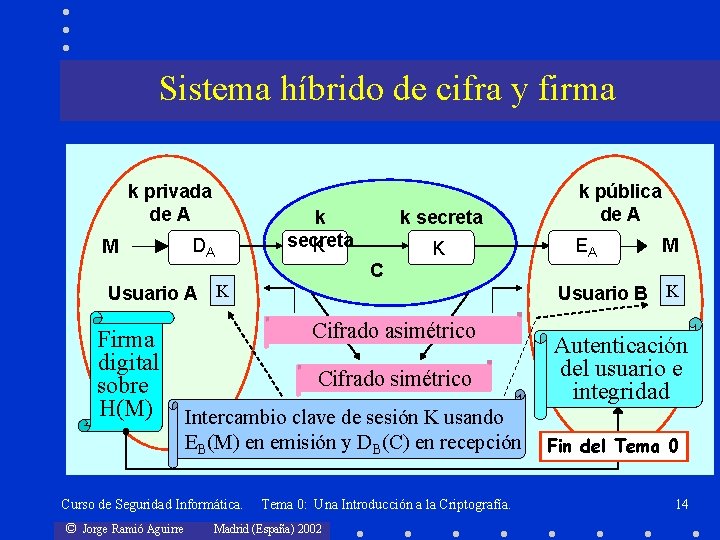

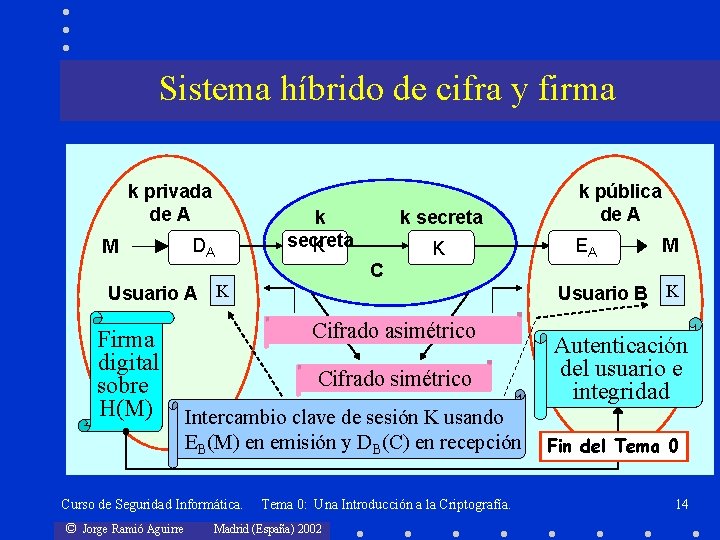

Sistema híbrido de cifra y firma k privada de A M DA k secreta K Cifrado asimétrico Cifrado simétrico Intercambio clave de sesión K usando EB(M) en emisión y DB(C) en recepción Curso de Seguridad Informática. © Jorge Ramió Aguirre K C Usuario A K Firma digital sobre H(M) k secreta Tema 0: Una Introducción a la Criptografía. Madrid (España) 2002 k pública de A EA M Usuario B K Autenticación del usuario e integridad Fin del Tema 0 14