Alexsandra Cleiton Lucas PHISHING Origens do phishing O

- Slides: 30

Alexsandra, Cleiton, Lucas PHISHING

Origens do phishing O primeiro uso documentado da palavra "phishing" se deu em 1996. Muitas pessoas acreditam que se originou como uma ortografia alternativa para "fishing", "pescaria" em inglês, como em "pescar informações".

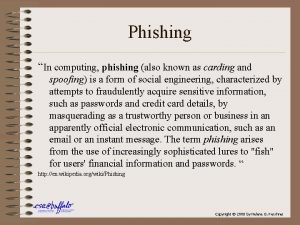

Conceito Phishing é uma forma de fraude eletrônica, caracterizada por tentativas de adquirir informações sensíveis, tais como senhas e números de cartão de crédito, ao se fazer passar como uma pessoa confiável ou uma empresa enviando uma comunicação eletrônica oficial, como um correio ou uma mensagem instantânea.

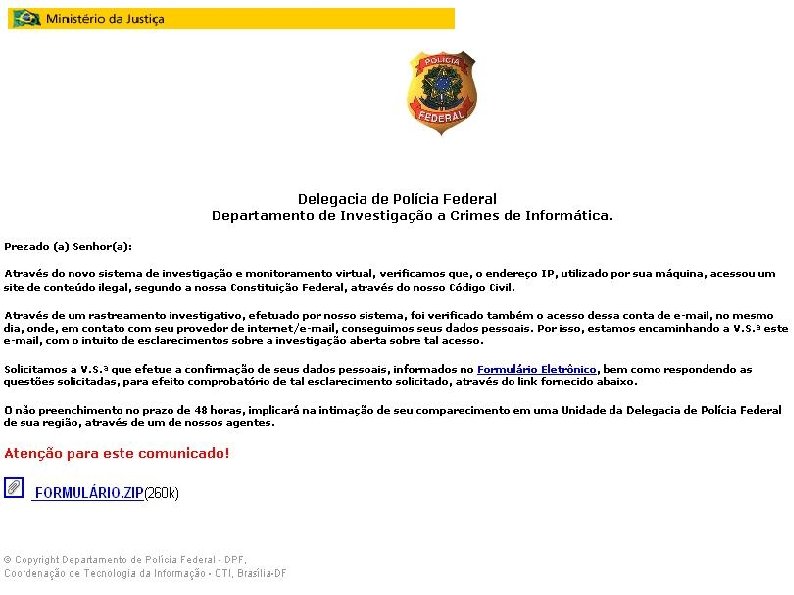

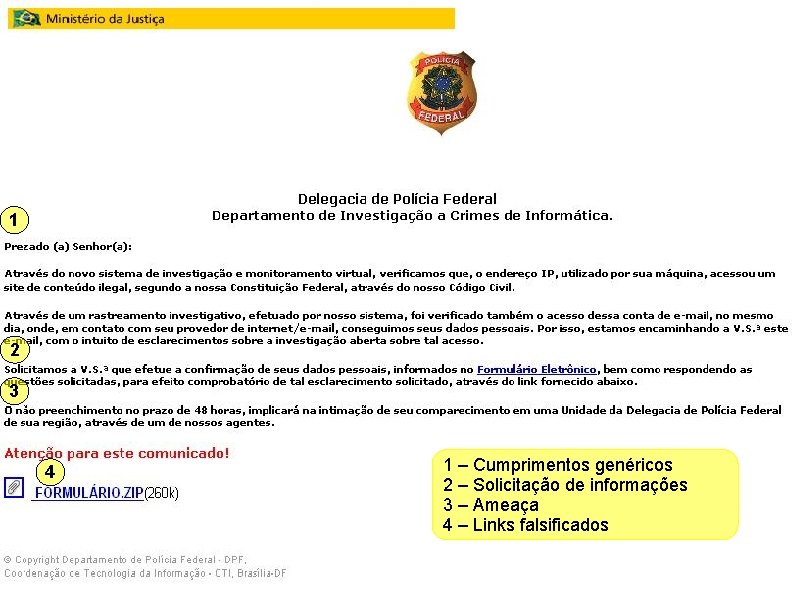

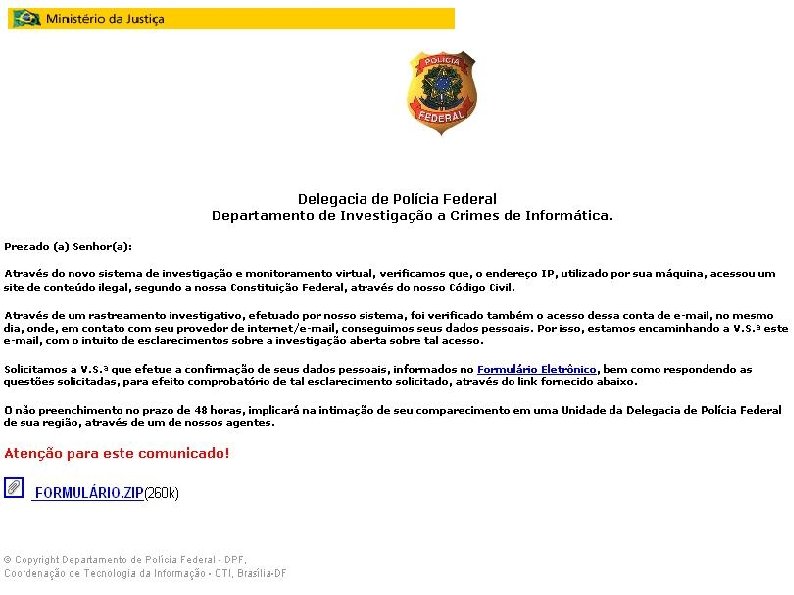

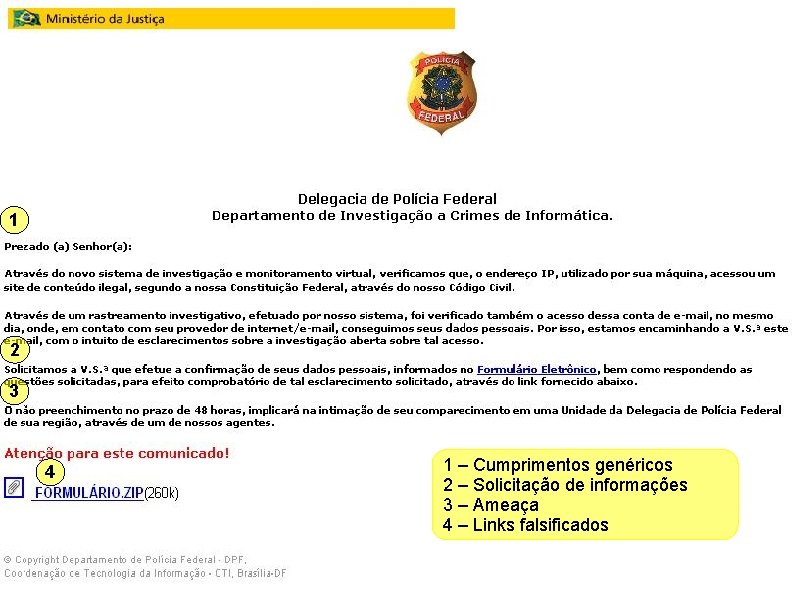

Phishing Clássico

1 2 3 4 1 – Cumprimentos genéricos 2 – Solicitação de informações 3 – Ameaça 4 – Links falsificados

O phishing consiste em uma série de etapas.

Etapas do processo de phishing 1. Planejamento - os phishers decidem qual empresa mirar e determinam como conseguir endereços de e-mail de clientes dessa empresa. Eles muitas vezes usam as mesmas técnicas de correio em massa e coleções de endereços que os spammers;

Etapas do processo de phishing 2. Organização - uma vez que eles sabem qual empresa lograr e que serão suas vítimas, os phishers criam métodos de entrega de mensagem e coleta de dados. Mais freqüentemente, isso envolve endereços de e-mail e páginas da web; Ocasionalmente, pode envolver a criação de softwares de coleta de informações.

Etapas do processo de phishing 3. Ataque - este é o passo com que as pessoas estão mais familiarizadas - o phisher envia uma mensagem falsificada que parece ser de fonte respeitável;

Etapas do processo de phishing 4. Coleção - os phishers registram as informações que as vítimas digitam nas webpages ou janelas de popup;

Etapas do processo de phishing 5. Roubo de identidade e fraude - os phishers usam a informação que eles coletaram para fazer compras ilegais ou ainda cometer fraudes.

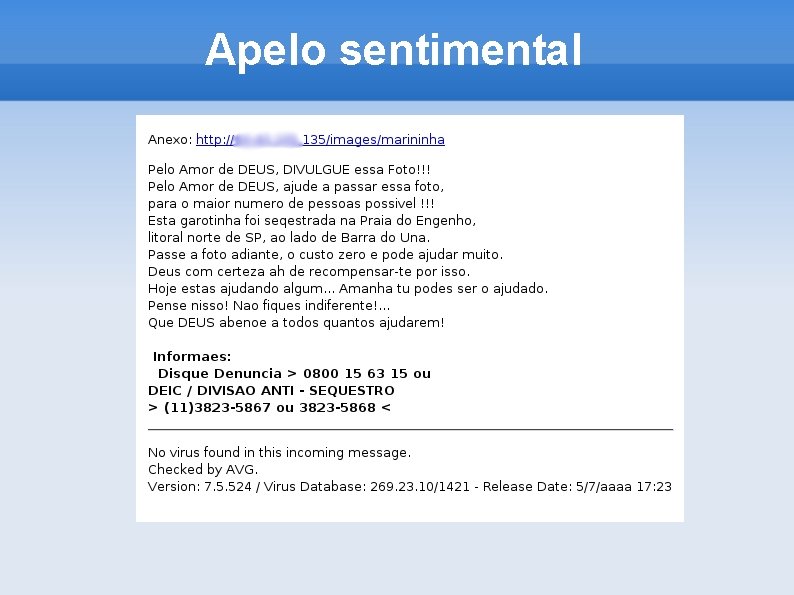

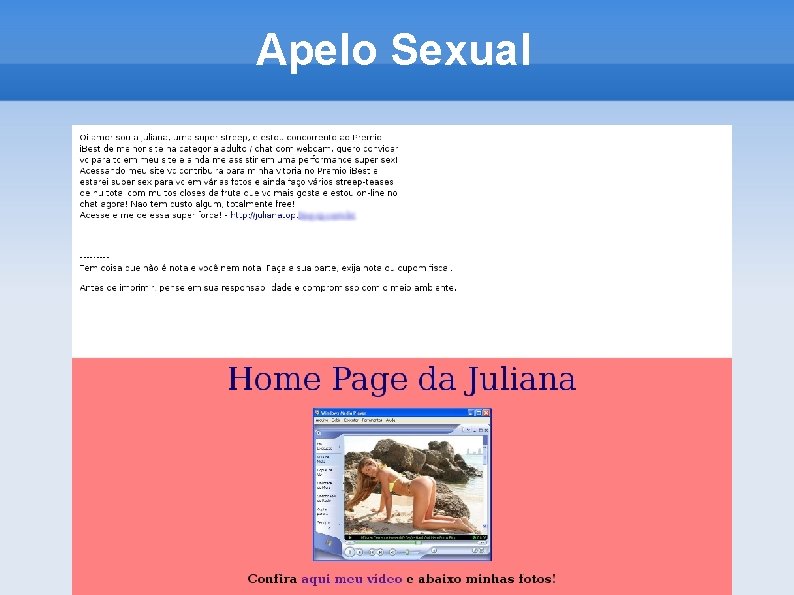

Apelos Uma série de apelos é utilizada para que o usuário não ignore a mensagem.

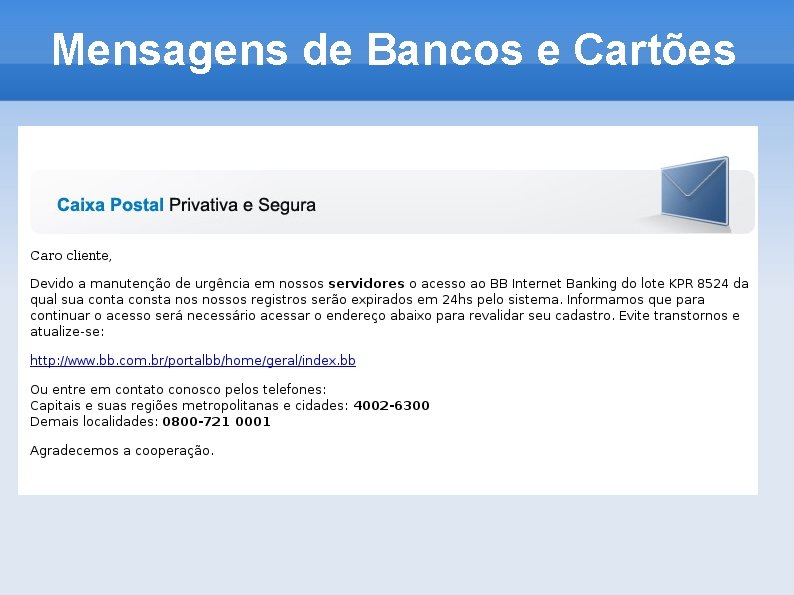

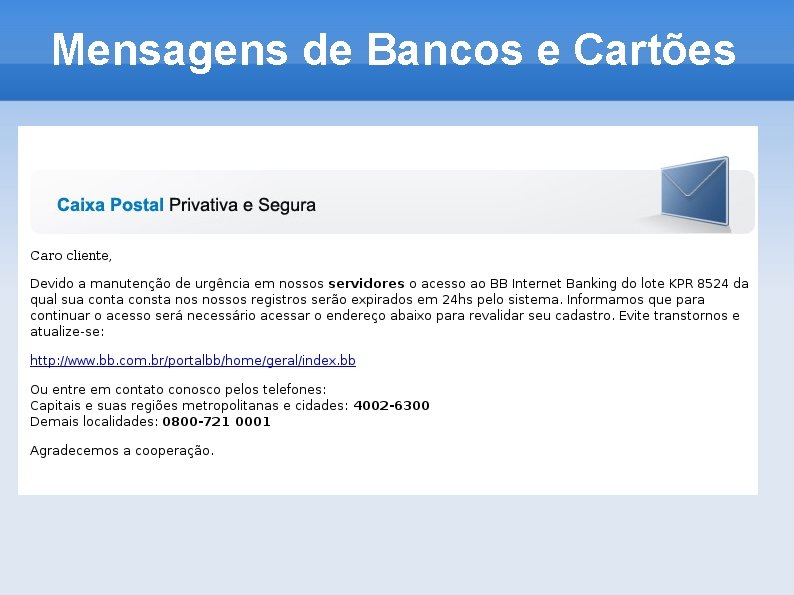

Mensagens de Bancos e Cartões

Mensagens de Órgãos Governamentais

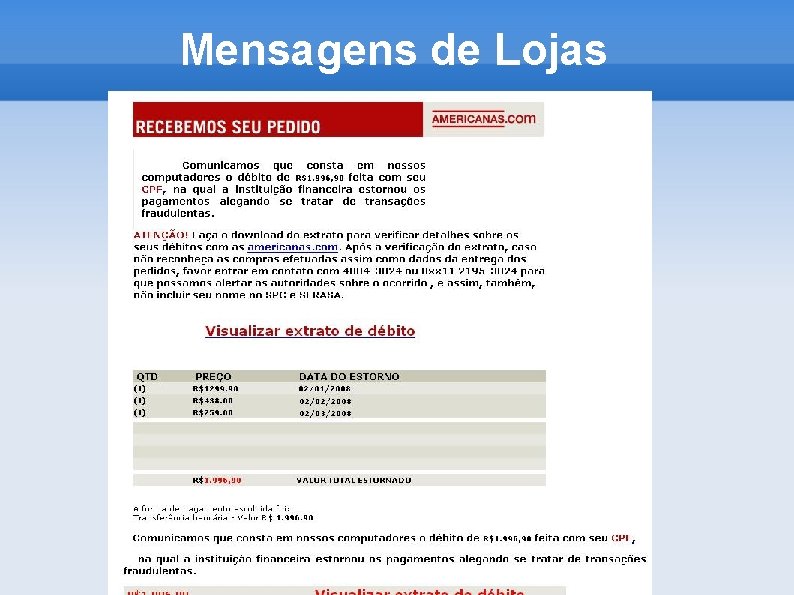

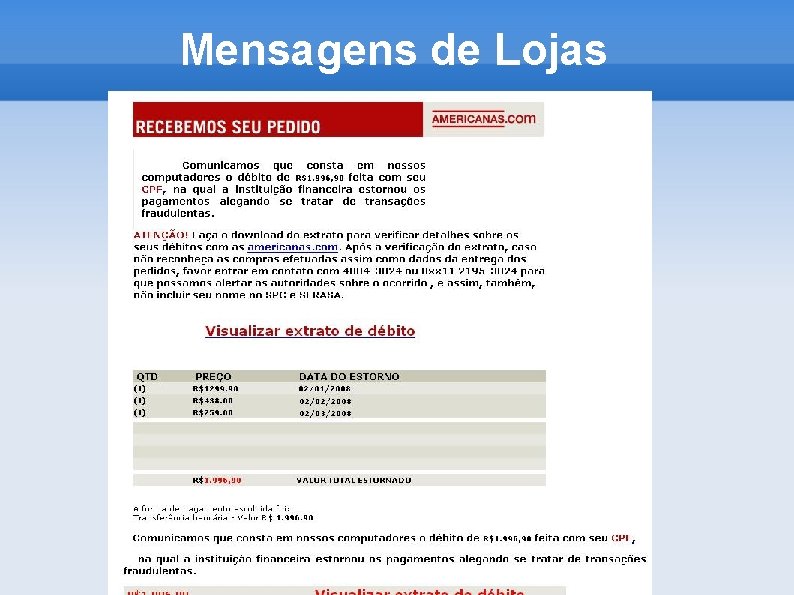

Mensagens de Lojas

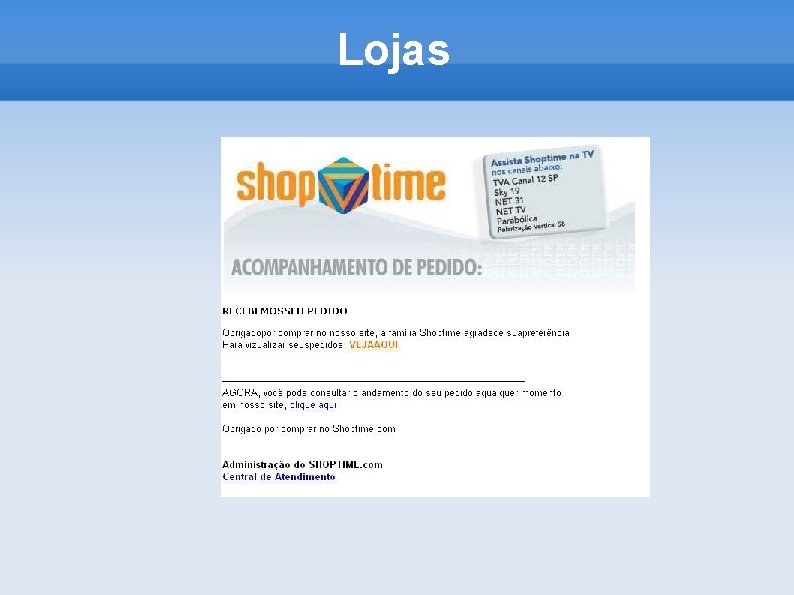

Lojas

Cobranças

Promoções

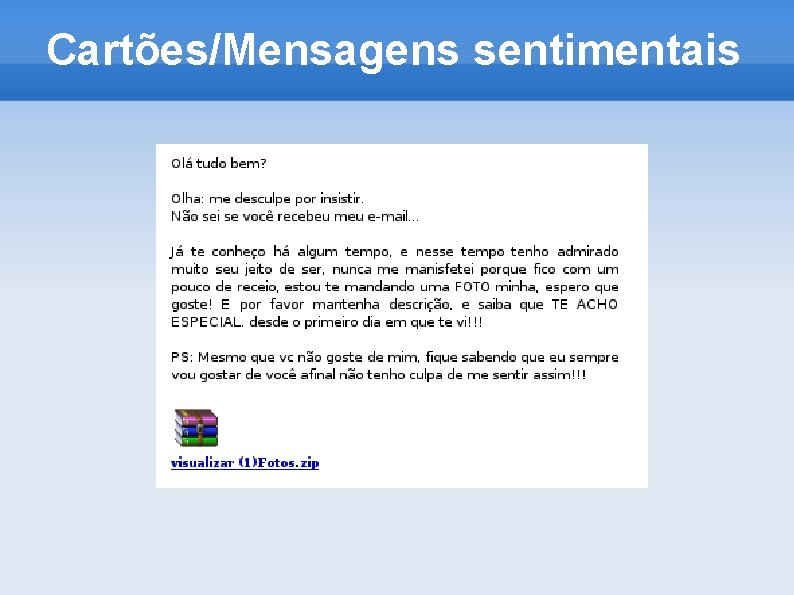

Cartões/Mensagens sentimentais

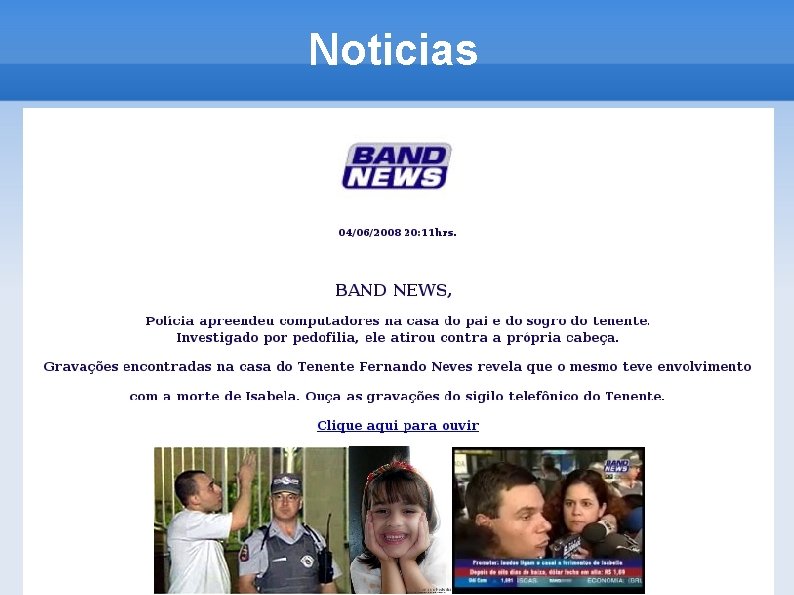

Noticias

Apelo sentimental

Apelo Humoristico

Apelo Sexual

Apelo Pessoal

Técnicas de Phishing Manipulação dos dados do Rementente das mensagens Manipulação de Links presentes nas mensagens <a href='http: //www. vfsfree. net/de 32. html'> http: //www. orkut. com/Settings. aspx </a>

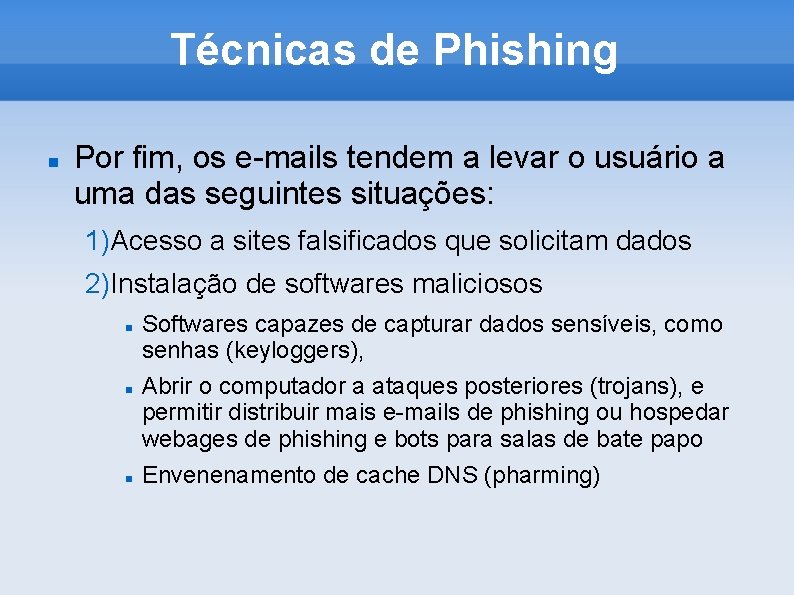

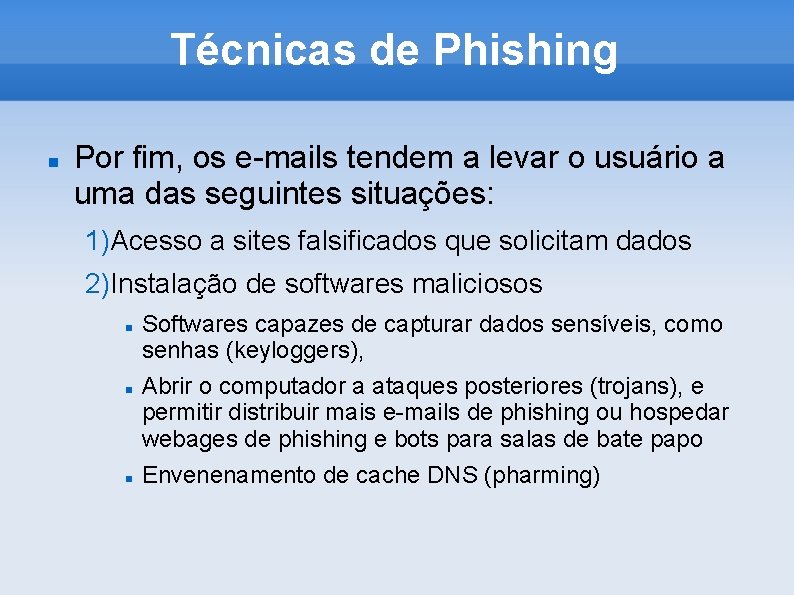

Técnicas de Phishing Por fim, os e-mails tendem a levar o usuário a uma das seguintes situações: 1)Acesso a sites falsificados que solicitam dados 2)Instalação de softwares maliciosos Softwares capazes de capturar dados sensíveis, como senhas (keyloggers), Abrir o computador a ataques posteriores (trojans), e permitir distribuir mais e-mails de phishing ou hospedar webages de phishing e bots para salas de bate papo Envenenamento de cache DNS (pharming)

Outras Formas de Phishing mensagens instantâneas mensagens de texto de telefones celulares (SMS) salas de chat anúncios falsos tipo banner falsos vídeos que solicitam a instalação de plugins quadros de mensagens e listas de endereços sites falso de procura e ofertas de emprego barras de ferramentas falsas de navegadore

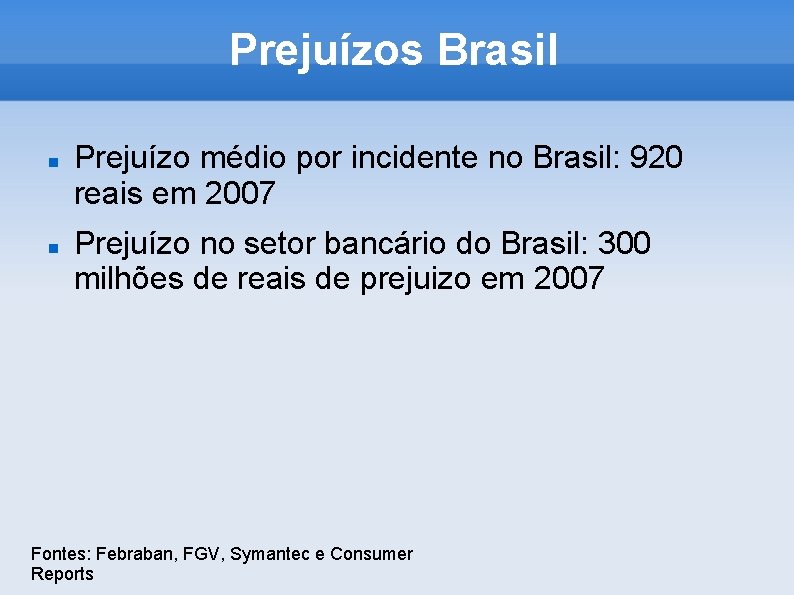

Prejuízos Brasil Prejuízo médio por incidente no Brasil: 920 reais em 2007 Prejuízo no setor bancário do Brasil: 300 milhões de reais de prejuizo em 2007 Fontes: Febraban, FGV, Symantec e Consumer Reports

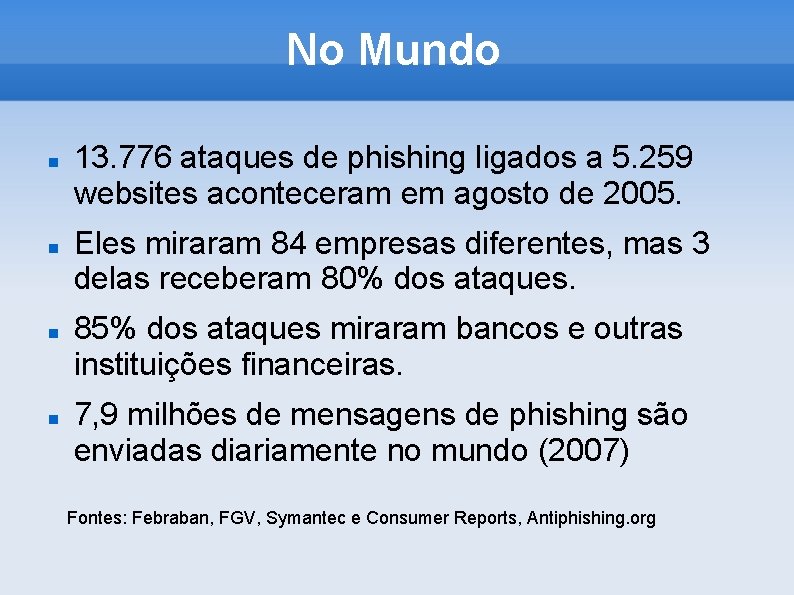

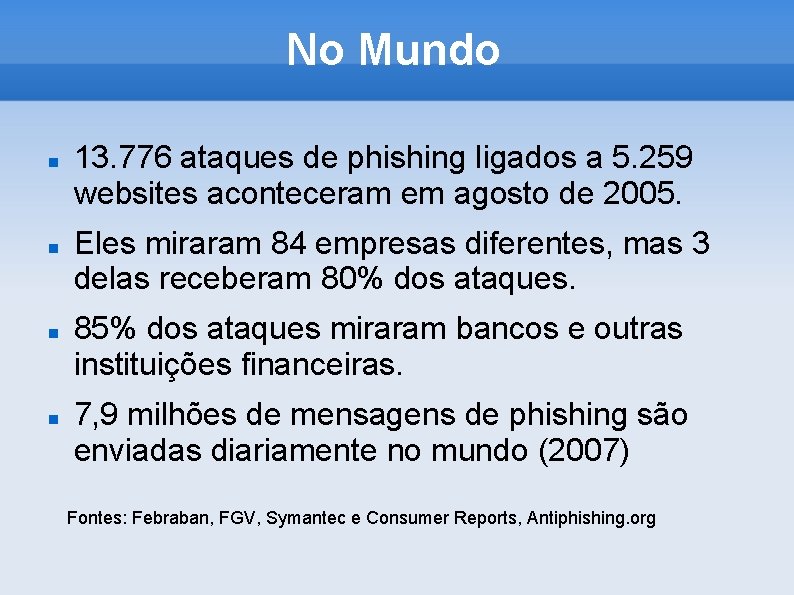

No Mundo 13. 776 ataques de phishing ligados a 5. 259 websites aconteceram em agosto de 2005. Eles miraram 84 empresas diferentes, mas 3 delas receberam 80% dos ataques. 85% dos ataques miraram bancos e outras instituições financeiras. 7, 9 milhões de mensagens de phishing são enviadas diariamente no mundo (2007) Fontes: Febraban, FGV, Symantec e Consumer Reports, Antiphishing. org

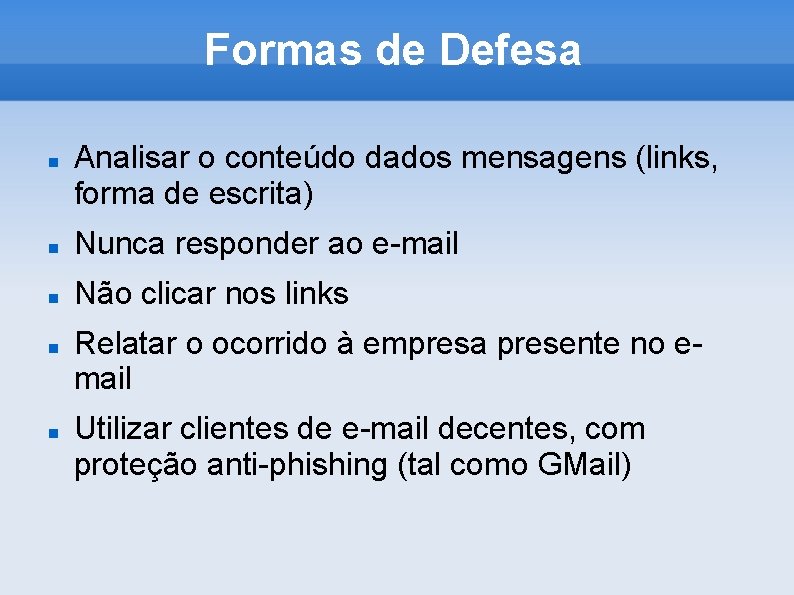

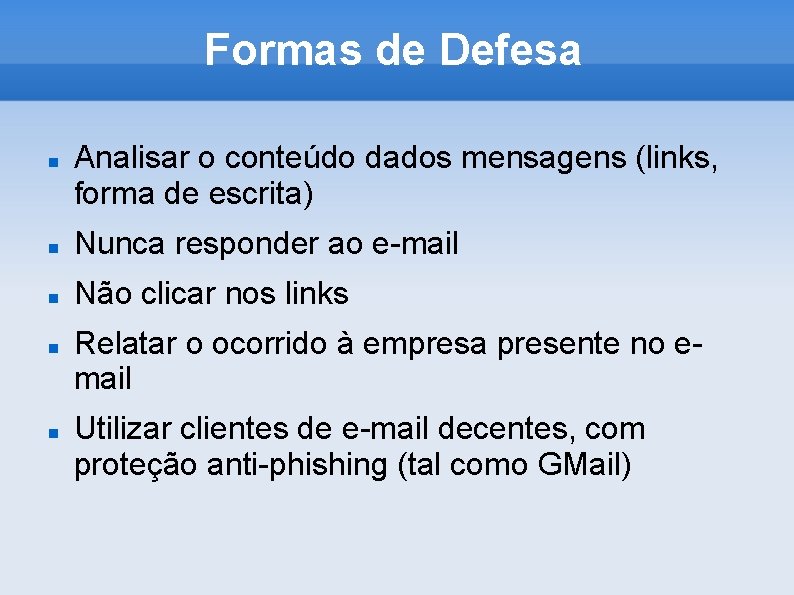

Formas de Defesa Analisar o conteúdo dados mensagens (links, forma de escrita) Nunca responder ao e-mail Não clicar nos links Relatar o ocorrido à empresa presente no email Utilizar clientes de e-mail decentes, com proteção anti-phishing (tal como GMail)

Alexandra boisvert

Alexandra boisvert Origem e bases do mundo global

Origem e bases do mundo global Origens do subdesenvolvimento

Origens do subdesenvolvimento Setoolkit

Setoolkit Mobi fish

Mobi fish Email phishing

Email phishing Cyber security playbooks

Cyber security playbooks Phishing

Phishing Phishing

Phishing Phishing

Phishing Halloween phishing

Halloween phishing Howsecureismypassword phishing

Howsecureismypassword phishing 4. how do fake social media accounts breach the cia triad?

4. how do fake social media accounts breach the cia triad? Super phisher

Super phisher Anti phishing phil

Anti phishing phil Phishing austin texas

Phishing austin texas Types of phishing attacks

Types of phishing attacks Phishing primjeri

Phishing primjeri Ics phishing sms

Ics phishing sms Lucas flood

Lucas flood Lucas 4 1-13

Lucas 4 1-13 Lucas kritiği

Lucas kritiği Lucas lira rule 34

Lucas lira rule 34 Lucas 1,30

Lucas 1,30 Lucas 10 25 37

Lucas 10 25 37 How to use hello sign

How to use hello sign Leyton one tree hill

Leyton one tree hill Lucas 24 13 15

Lucas 24 13 15 Lucas 14 20

Lucas 14 20 Sint lucas antwerpen secundair

Sint lucas antwerpen secundair Lucas 11 1 13

Lucas 11 1 13