VGLEDNING KARTLGGNING AV INFORMATIONSSKERHET GAPanalys Sammanstllning frn KLISTERprojektet

- Slides: 38

VÄGLEDNING KARTLÄGGNING AV INFORMATIONSSÄKERHET - GAP-analys Sammanställning från KLISTER-projektet Rose-Mharie Åhlfeldt Institutionen för Informationsteknologi Bild 1

INTRODUKTION Bild 2

VARFÖR LEDNINGSSYSTEM • • Behov av strukturerad hantering av processer, dokument och ärenden med bäring på information. Behöver fördela roller och ansvar så att styrning av informationssäkerhet kan uppnås. • Tekniken kan inte skapa säkerhet • Människor enbart kan inte heller skapa säkerhet • Människor och teknik behövs i samklang Bild 3

VARFÖR LEDNINGSSYSTEM FORTS • Informationssäkerhet i sig är inte verksamhetens huvudprocess utan en stödprocess • Om informationssäkerheten i en organisation fungerar – så märks den inte. • Om den inte fungerar – märks direkt! • Processen för informationssäkerhet måste integreras i andra processer • Därför – många aktörer får säkerhetsroller Bild 4

ROLLER OCH ANSVAR • För att få en effektiv styrning av informationssäkerheten krävs fördelning av ansvar. • Befintliga roller kan få nya ansvarsområden • Nya roller kan behöva skapas • Viktigt med samverkan mellan ansvarsrollerna Bild 5

OLIKA ROLLER FÖR STYRNING AV INFORMATIONSSÄKERHET • Exempel • Ledning • Ansvarar för visioner, strategiska beslut och koordinerar aktiviteter för att vägleda och styra organisationen. • Informationssäkerhetschef/ansvarig • Befattningshavare som har ansvar för att driva informationssäkerhetsfrågor i organisationen, framförallt rörande administrativ/organisatorisk säkerhet • Informationsägare • Äger ansvaret för sin verksamhet inklusive informationen och informationshanteringen. Informationsägarens viktigaste roll (funktion och säkerhet) är att kravställa. Bild 6

OLIKA ROLLER FÖR STYRNING AV INFORMATIONSSÄKERHET • Exempel • Informationsägare/processägare • Ansvarar för att delegera uppgifter och hantera information i sin del av processen samt att föra ansvaret vidare till nästa delprocess. • Säkerhetsforum (arbetsgrupp/kommitté) • Ansvarar för hur informationstillgångar ska hanteras och har en ledande roll för ledningssystemet i organisationen. • Systemägare • Ansvarar för att leverera lösningar som uppfyller informationsägarens krav. • Systemadministratör • Ansvarar för att praktiskt hantera den dagliga förvaltningen av IT-system i verksamheten Bild 7

OLIKA ROLLER FÖR STYRNING AV INFORMATIONSSÄKERHET • Exempel • IT-chef • Ägare av IT infrastruktur • IT-säkerhetsansvarig • Ansvar för bevakning av IT-säkerhetsfrågor, d v s tekniska säkerhetsåtgärder i verksamhetens IT-system. • Riskägare • Ansvar för organisationens riskvalidering • Organisationens jurist • Ansvar för att ta hänsyn till legala aspekter • Personalansvarig • Ansvarar för personalfrågor Bild 8

OLIKA ROLLER FÖR STYRNING AV INFORMATIONSSÄKERHET FORTS • Exempel • Arkivansvarig • • Personuppgiftsombud • • Utsedd roll för att tillgodose personers integritet samt ha kontakt med Datainspektionen avseende registerhantering. Fastighetsansvarig • • Ansvarar för fysiska skyddsåtgärder i arkivet samt att informationen lagras över lång tid. Ansvarar för organisationens fastighetsfrågor. Kunskap om fastighetens fysiska säkerhet Medarbetare/användare • Ansvarar för att upprätthålla informationssäkerheten I arbetsområdet och i verksamhetsmiljön. • Informationssäkerhetsrevisor • Informationssäkerhetsutbildare • • Ansvarar för bedömning och evaluering av LIS. Ansvarar för informationssäkerhetsutbildningar – fokus på ökad säkerhetsmedvetenhet i verksamheten Bild 9

LEDNINGSSYSTEM OCH METODSTÖD • • Best practice, standarder, ramverk, metodstöd etc. är verktyg för att stödja styrning av informationssäkerhet. Dessa är ingen frälsning i sig. Ger endast förslag till struktur, metod, mallar, checklistor etc. Måste verksamhetsanpassas/situationsanpassas • Få standarder och ramverk är vetenskapligt validerade och utvärderade. • De undersökningar som är gjorde visar ändå på att de är en viktig grund för styrning av infosäk men behöver anpassas för specifik verksamhet (Sipponen, 2008) Bild 10

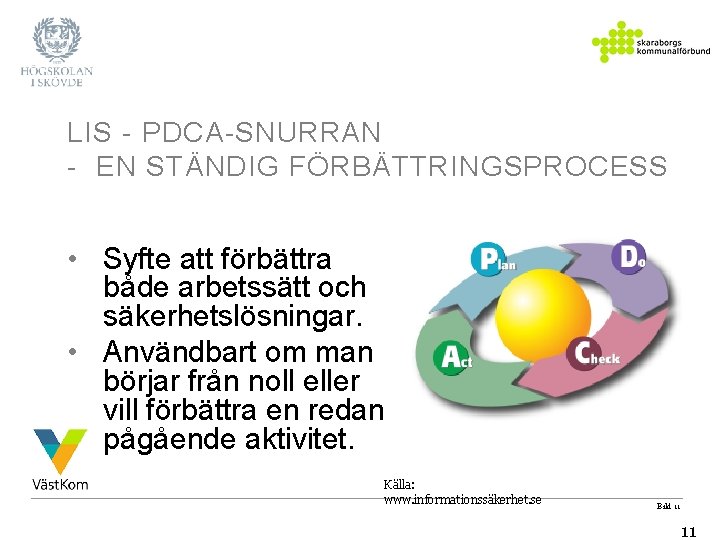

LIS - PDCA-SNURRAN - EN STÄNDIG FÖRBÄTTRINGSPROCESS • Syfte att förbättra både arbetssätt och säkerhetslösningar. • Användbart om man börjar från noll eller vill förbättra en redan pågående aktivitet. Källa: www. informationssäkerhet. se Bild 11 11

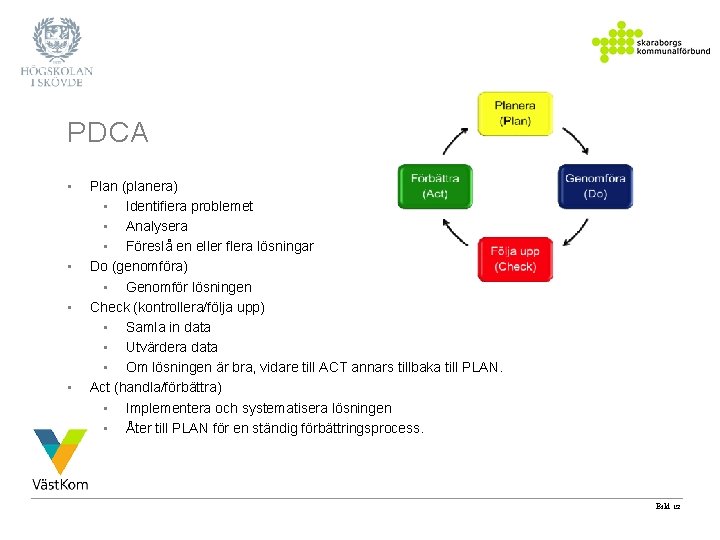

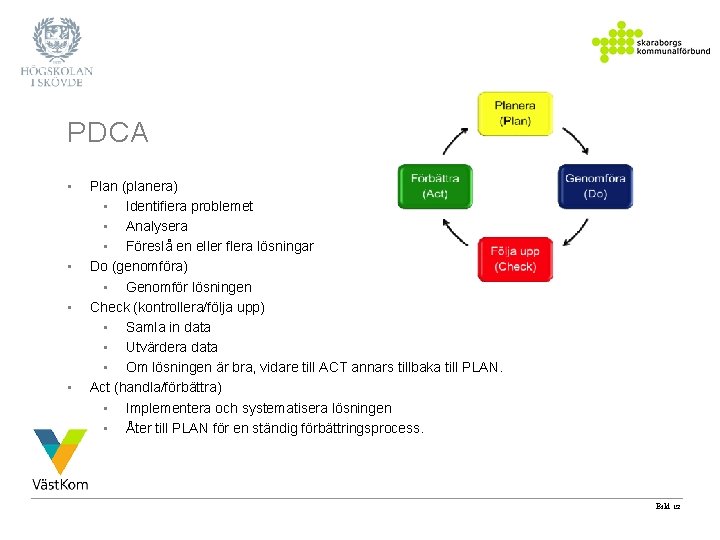

PDCA • • Plan (planera) • Identifiera problemet • Analysera • Föreslå en eller flera lösningar Do (genomföra) • Genomför lösningen Check (kontrollera/följa upp) • Samla in data • Utvärdera data • Om lösningen är bra, vidare till ACT annars tillbaka till PLAN. Act (handla/förbättra) • Implementera och systematisera lösningen • Åter till PLAN för en ständig förbättringsprocess. Bild 12

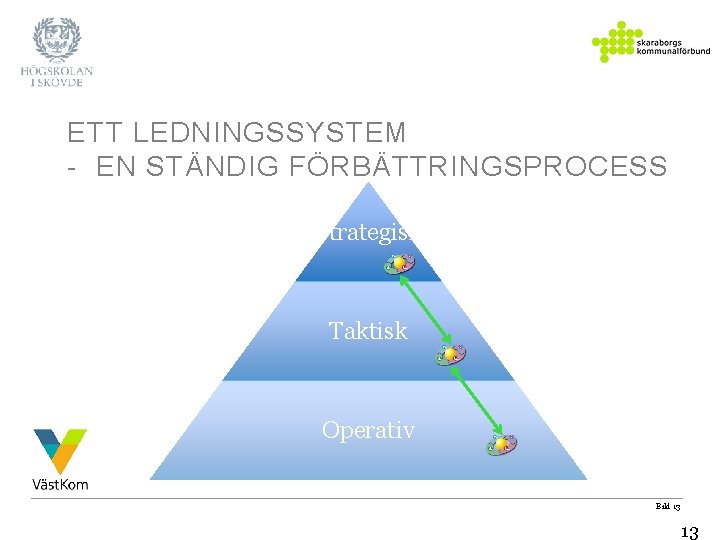

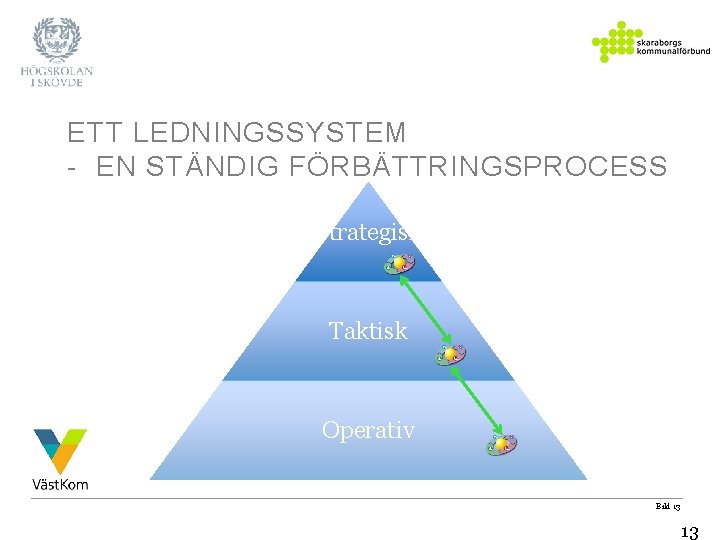

ETT LEDNINGSSYSTEM - EN STÄNDIG FÖRBÄTTRINGSPROCESS Strategisk Taktisk Operativ Bild 13 13

STÄNDIG FÖRBÄTTRING • En ständig pågående process • • Nya analyser Nya åtgärder Nya uppföljningar Se till att LIS alltid är anpassat till rådande risksituation och verksamhet Syftet är att göra förbättringar där det behövs och när det behövs. Stärka säkerhetsskyddet om förändrad risksituation. Anpassa metoder – användbarhet Förstärka integrering med andra styrmedel och verksamhetsprocesser. Bild 14

SITUATIONSANPASSNING • Vilka förutsättningar råder? • Anpassa användning och metodstöd så de stämmer med den egna organisationen Bild 15

GAP-ANALYS Bild 16

GAP-ANALYS • Analyserar gapet mellan det nuvarande läget mot kraven i standarden (ISO/IEC 27001 och 27002) • Ger en helhetsbild över informationssäkerhetsnivån i kommunens verksamhet baserat på en vedertagen/jämförbar ”best practice” • Är en viktig (omfattande) del i den grundläggande analysen för ett införande av ett ledningssystem för informationssäkerhet (LIS). Bild 17

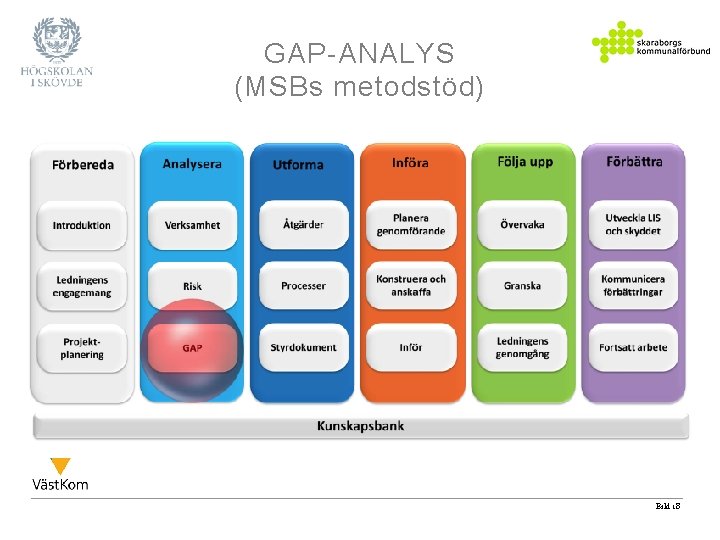

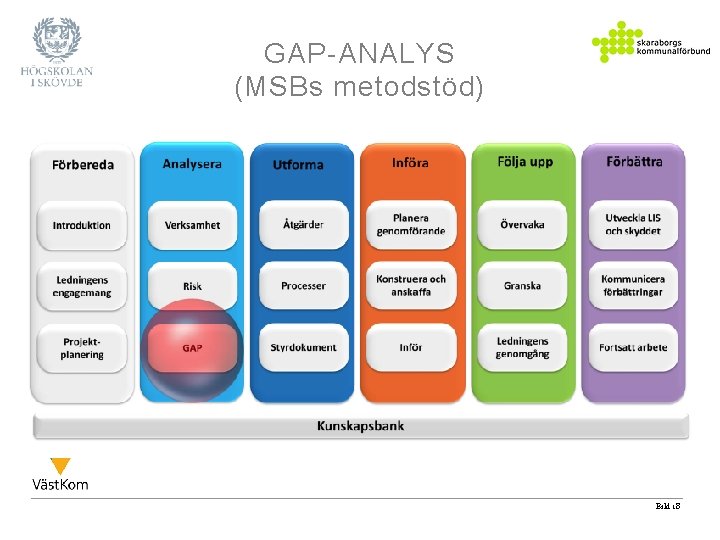

GAP-ANALYS (MSBs metodstöd) Bild 18

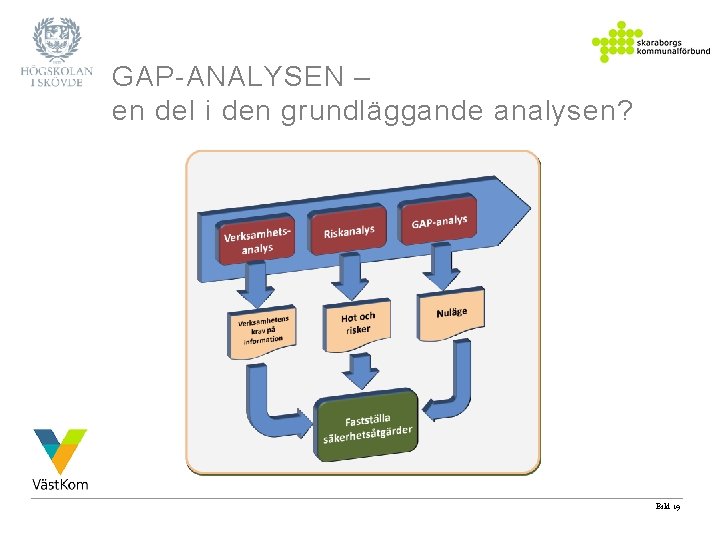

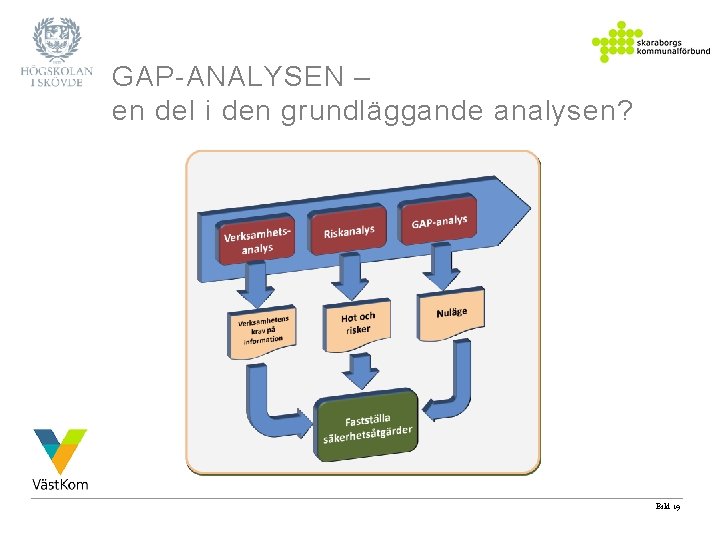

GAP-ANALYSEN – en del i den grundläggande analysen? Bild 19

SYFTE Syftet med GAP-analysen • Kontrollera hur verksamhetens informationssäkerhet står sig i förhållande till uppsatta mål. • Bekräftelse på att befintligt skydd är infört i tillräcklig omfattning • En uppfattning om kvalitén på säkerhetsarbetet. • Information om styrkor och svagheter i skyddet • Ett underlag att gå vidare med i införandet av ledningssystemet. Bild 20

INGÅNGSVÄRDEN Behov och kunskap • Dokumentation från verksamhetsanalys och riskanalys om sådan finns Säkerhetsdokumentation • Existerande policy och riktlinjer med bäring på informationssäkerhet Standard och norm • GAP-analysen utgörs av en lista med krav eller säkerhetsåtgärder som utgår från kraven i standarden 27001 och 27002. Ev tidigare genomförda revisionsrapporter Bild 21

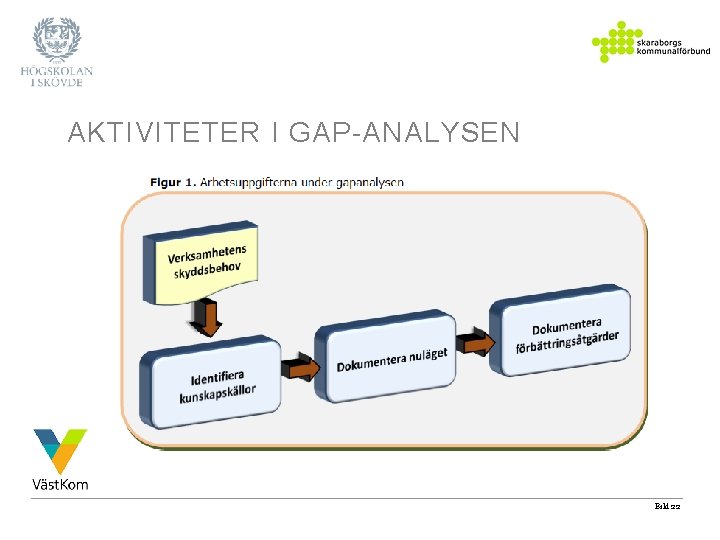

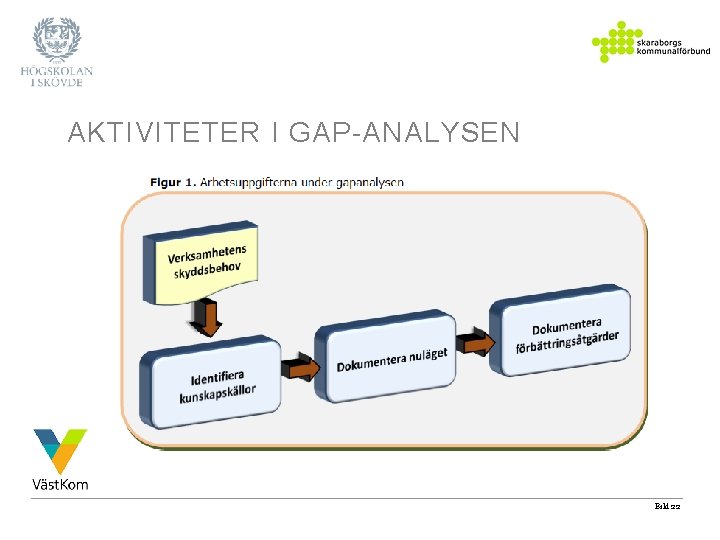

AKTIVITETER I GAP-ANALYSEN Bild 22

AKTIVITETER I GAP-ANALYSEN Sammanställning av material och kunskap med utgångspunkt från kraven i ISO/IEC 27002. • Vilka säkerhetsåtgärder finns redan nu och hur fungerar de? • Vilka säkerhetsåtgärder fungerar tillfredsställande tack vare kompenserande åtgärder • Vilka säkerhetsåtgärder finns inte eller fungerar inte tillfredsställande • Vilka säkerhetsåtgärder behövs inte (motivera) För varje krav i standarden beskriva nuläget samt eventuella förbättringsåtgärder. Bild 23

RESULTAT Översiktlig beskrivning om nuvarande brister och vad som behöver förbättras. Om ytterligare dokumentation från informationsklassificeringar och riskanalyser finns behöver dessa också kopplas till nuvarande lägesbild avseende behov av förbättringsåtgärder. Sammanfattande slutsatser ger en bild av verksamhetens nuvarande informationssäkerhetsnivå. Beslutsunderlag för fortsatt systematiskt informationssäkerhetsarbete. Bild 24

OBSERVERA Resultatet av GAP-analysen kan vara känslig information och bör hanteras därefter Bild 25

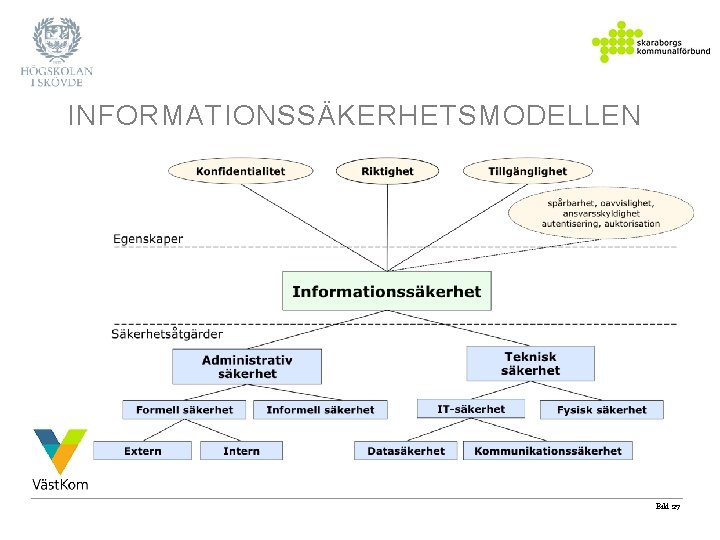

VAD BÖR MAN TÄNKA PÅ? Säkerhetsskydden är administrativa, organisatoriska, fysiska eller logiska. Alla säkerhetsåtgärder har som mål att skydda informationen utifrån aspekterna/egenskaperna för informationssäkerhet: konfidentialitet, riktighet och tillgänglighet. Bild 26

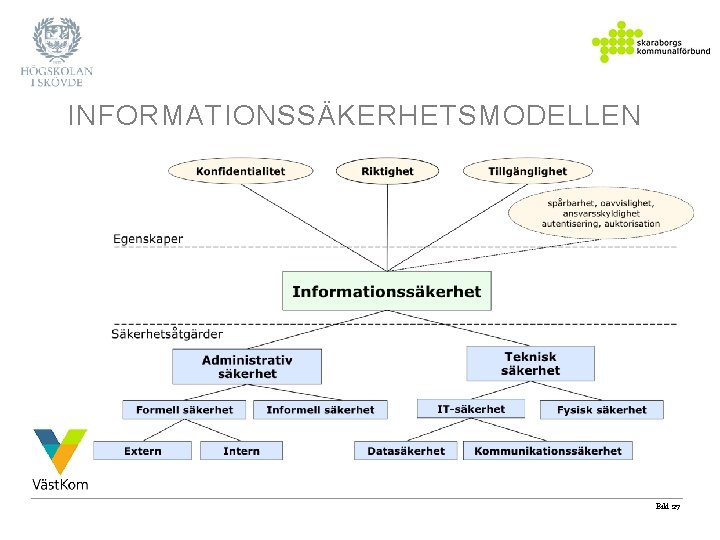

INFORMATIONSSÄKERHETSMODELLEN Bild 27

VAD BÖR MAN TÄNKA PÅ? När skyddsåtgärder kartläggs är det viktigt att tänka i flera dimensioner. • • Är skyddsåtgärden dokumenterad? Är skyddsåtgärden verkligen på plats och används den? Fungerar skyddsåtgärden som det är tänkt? Underhålls skyddsåtgärden? Bild 28

FÖR VEM ÄR GAP-ANALYSEN ANVÄNDBAR? I projekt för att införa LIS Ansvariga för att mäta eller verifiera nivån på säkerhetsskyddet. Verksamhetschefer/förvaltningschefer (informationsägare/systemägare) som vill ställa krav på sin skyddsnivå. Säkerhet- och informationssäkerhetsansvariga som ska mäta effektiviteten i skyddet. Bild 29

KRITISKA SÄKERHETSÅTGÄRDER KOMMUNANPASSNING Ett förslag till kommunanpassade kritiska säkerhetsåtgärder har tagits fram från KLISTER-projektet. Utgångspunkten är checklistan på www. informationssakerhet. se som summerar krav och vägledningar från informationssäkerhetsstandarden SSISO/IEC 27002: 2014. Den nuvarande kommunanpassade checklistan är uppdaterad från SS-ISO/IEC 27002: 2014, där kritiska säkerhetsåtgärder finns angivna i bilaga A. Av totalt 114 säkerhetsåtgärder är 70 angivna som kritiska. Dessa bör varje kommun införa som basnivå för att skydda organisationens information. En övergripande förteckning över säkerhetsåtgärderna finns i bilaga B. Bild 30

SS-ISO/IEC 27002: 2014 RIKTLINJER FÖR STYRNING AV INFORMAITONSSÄKERHET Checklistan (bilaga A) utgår från mål och säkerhetsåtgärder i 27002 Innehåller 14 rubriknivåer och utgår från standardens innehållsförteckning med start från rubrik 5. Bild 31

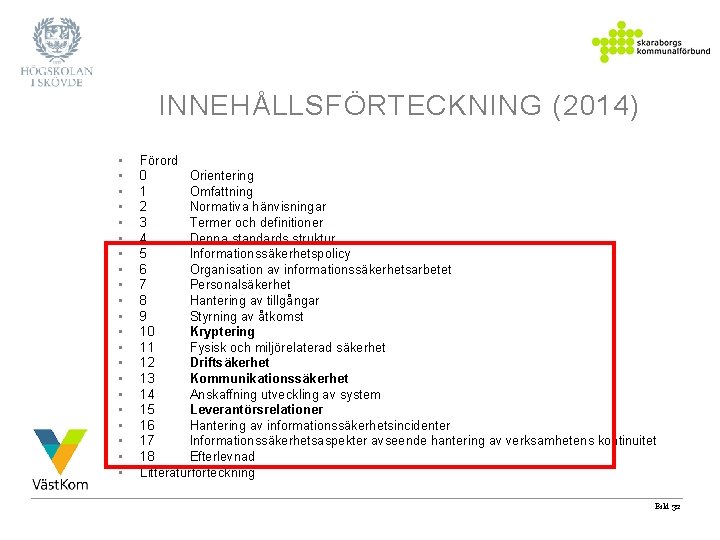

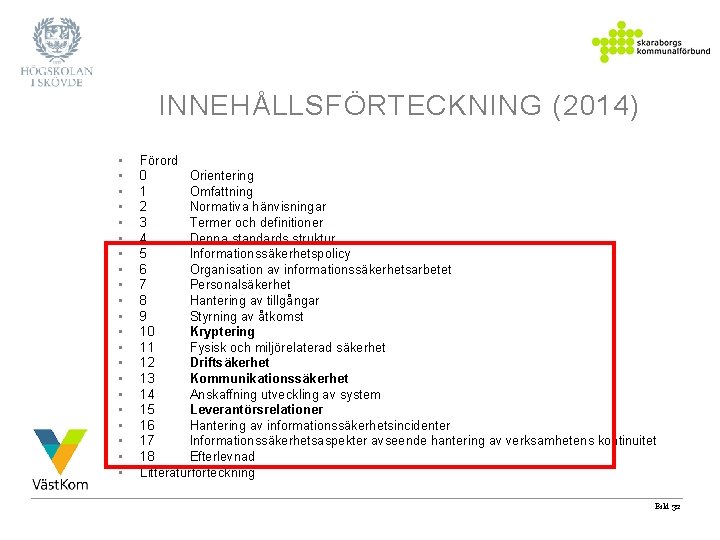

INNEHÅLLSFÖRTECKNING (2014) • • • • • • Förord 0 Orientering 1 Omfattning 2 Normativa hänvisningar 3 Termer och definitioner 4 Denna standards struktur 5 Informationssäkerhetspolicy 6 Organisation av informationssäkerhetsarbetet 7 Personalsäkerhet 8 Hantering av tillgångar 9 Styrning av åtkomst 10 Kryptering 11 Fysisk och miljörelaterad säkerhet 12 Driftsäkerhet 13 Kommunikationssäkerhet 14 Anskaffning utveckling av system 15 Leverantörsrelationer 16 Hantering av informationssäkerhetsincidenter 17 Informationssäkerhetsaspekter avseende hantering av verksamhetens kontinuitet 18 Efterlevnad Litteraturförteckning Bild 32

ARBETSBESKRIVNING Bild 33

ARBETSBESKRIVNING Det huvudsakliga arbetet består av tre delar • Inför GAP-analysen - planering • Under GAP-analysen - genomförande • Efter GAP-analysen – sammanställning och rapportering • En generell detaljerad arbetsbeskrivning finns i metodstödets dokumentation för GAP-analys (www. informationssäkerhet. se) Bild 34

ARBETSBESKRIVNING FORTS Inför GAP-analysen - planering • Avsätt tid – 2 -3 dgr • Skicka ut frågeunderlag (bilaga D) och förslag på agenda till områdesansvariga (bilaga E). • Läs igenom inkommet material och stäm av agendan med berörda. Bild 35

ARBETSBESKRIVNING FORTS Under GAP-analysen - genomförande • Rundvandring • Presentation av IT-miljön (serverrum, korskopplingsskåp, kablage, förvaring av säkerhetskopior etc. • Intervjuer enligt agendan med hjälp av checklistan (bilaga A). • Sammanställ säkerhetsnivåerna och sammanfatta bristerna kortfattat för berörda deltagare (bilaga C). Bild 36

NIVÅSKALA FÖR BEDÖMNINGAR • • 0 – Ingen efterlevnad 0, 5 1 – Bristfällig efterlevnad 1, 5 2 - Acceptabel efterlevnad 2, 5 3 - Stor efterlevnad Bild 37

ARBETSBESKRIVNING FORTS Efter GAP-analysen – Sammanställning och rapportering • Ytterligare analys av sammanställning säkerhetsnivåer och sammanfattande brister (bilaga C) • Om behov finns stäm av och komplettera med berörda deltagare. • Sammanställ en nivå- och bristrapport samt förslag till åtgärdsplan (bilaga F) Bild 38