INFORMATIONSSKERHET EN MJLIGGRARE FR ATT UPPN VERKSAMHETENS ML

- Slides: 24

INFORMATIONSSÄKERHET – EN MÖJLIGGÖRARE FÖR ATT UPPNÅ VERKSAMHETENS MÅL Rose-Mharie Åhlfeldt Institutionen för Informationsteknologi Högskolan Skövde Bild 1

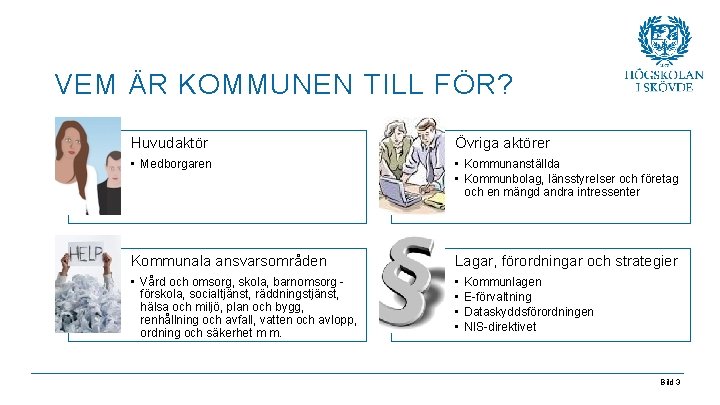

VEM ÄR KOMMUNEN TILL FÖR? Huvudaktör Övriga aktörer • Medborgaren • Kommunanställda • Kommunbolag, länsstyrelser och företag och en mängd andra intressenter Kommunala ansvarsområden Lagar, förordningar och strategier • Vård och omsorg, skola, barnomsorg - förskola, socialtjänst, räddningstjänst, hälsa och miljö, plan och bygg, renhållning och avfall, vatten och avlopp, ordning och säkerhet m m. • • Kommunlagen E-förvaltning Dataskyddsförordningen NIS-direktivet Bild 3

PATIENTSÄKERHET MED BIBEHÅLLEN PATIENTINTEGRITET • • En god vård ska bland annat kännetecknas av att den är patientfokuserad, jämlik och säker. Den ska genomföras i samråd och med respekt för patientens självbestämmande och integritet. En delaktig patient kan lättare medverka till att målen med vård och behandling uppnås och att säkerhetsrisker kan förebyggas. Det ställer krav på att vårdgivare, verksamhetschefer och hälso- och sjukvårdspersonal tillämpar den lagstiftning som reglerar patientens ställning och att det finns ett ledningssystem för kvalitets- och patientsäkerhetsarbetet som också omfattar bemötande, information, delaktighet och kontinuitet (Socialstyrelsen, 2012) Bild 4

Bild 5

Bild 6

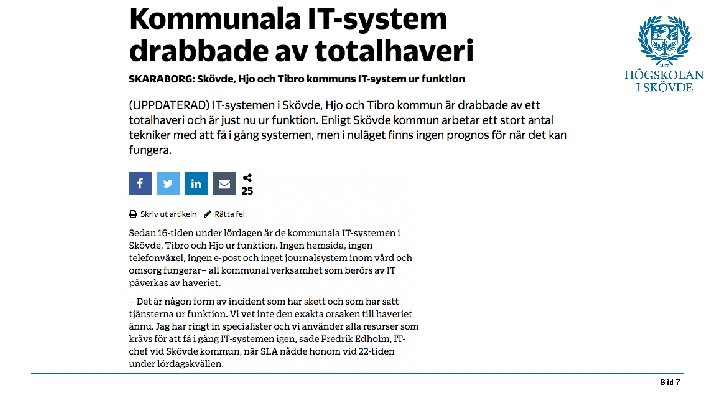

Bild 7

Bild 8

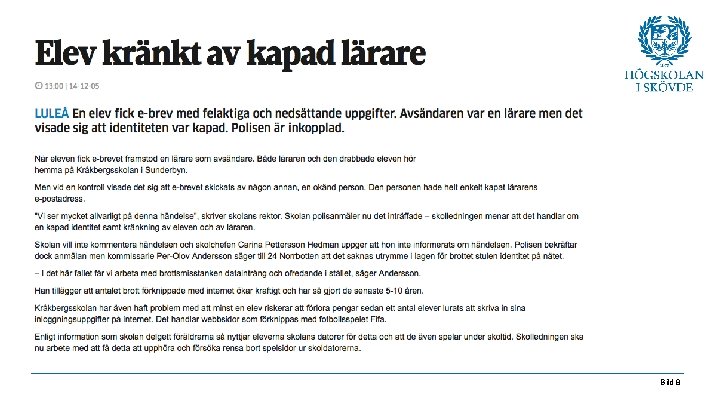

Bild 9

Bild 10

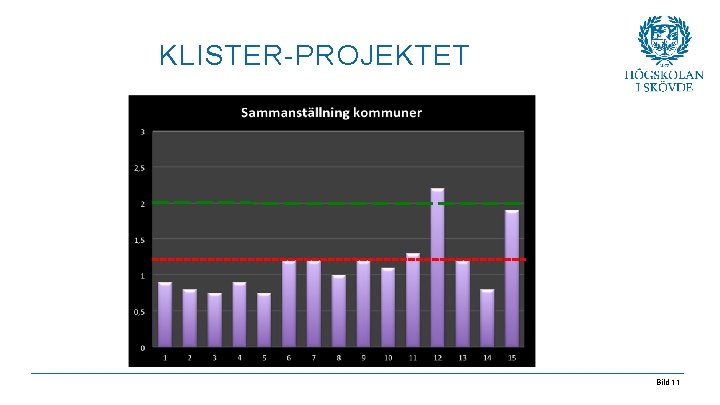

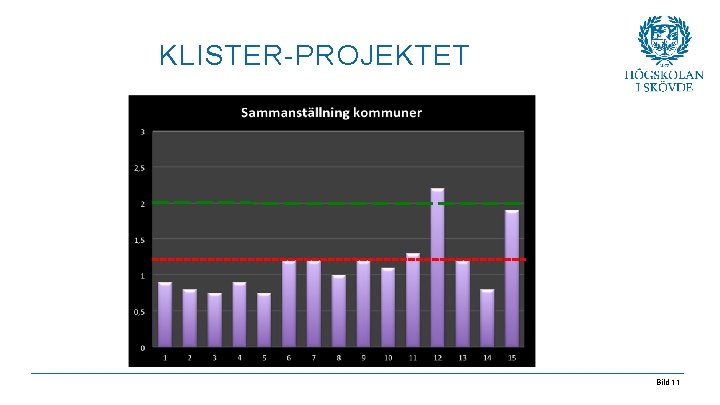

KLISTER-PROJEKTET Bild 11

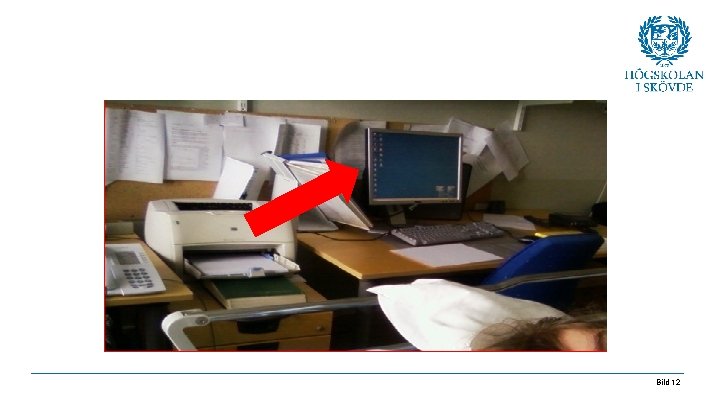

Bild 12

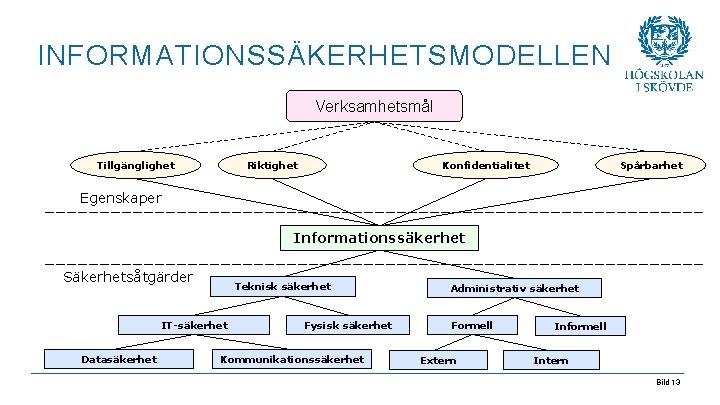

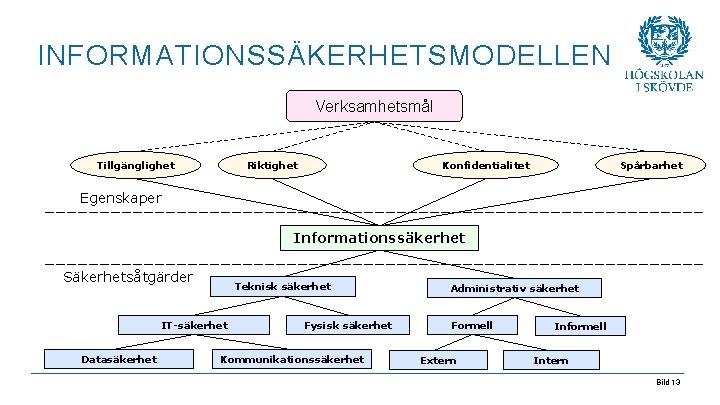

INFORMATIONSSÄKERHETSMODELLEN Verksamhetsmål Tillgänglighet Riktighet Konfidentialitet Spårbarhet Egenskaper Informationssäkerhet Säkerhetsåtgärder Teknisk säkerhet IT-säkerhet Datasäkerhet Fysisk säkerhet Kommunikationssäkerhet Administrativ säkerhet Formell Extern Informell Intern Bild 13

LÄGESBESKRIVNING? Bild 14

“NYA” HOT OCH RISKER Sociala medier Mobila enheter Molntjänster Bild 15

EN SMART DAG Bild 16

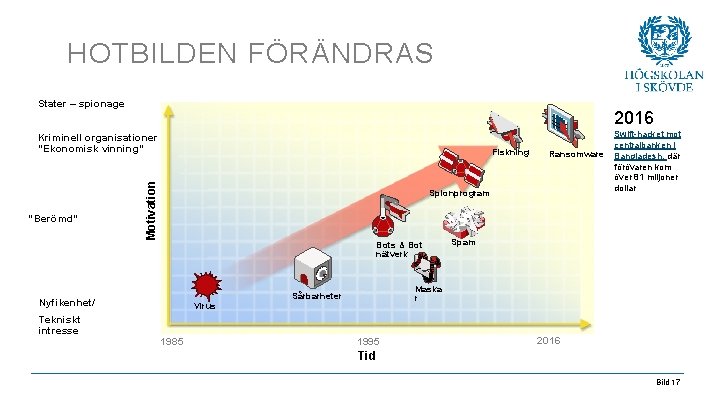

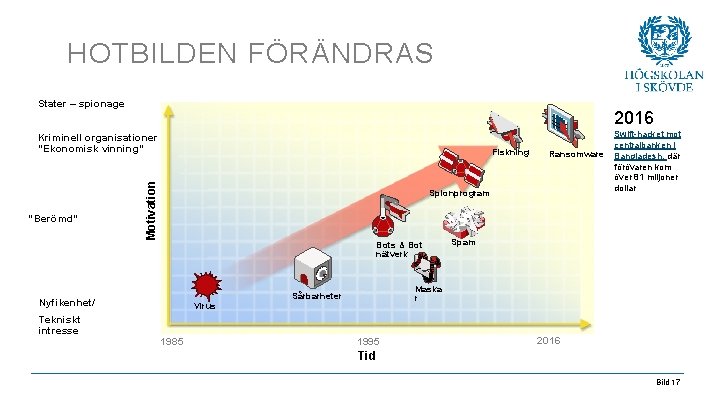

HOTBILDEN FÖRÄNDRAS Stater – spionage 2016 Kriminell organisationer “Ekonomisk vinning” Motivation “Berömd” Fiskning Spionprogram Bots & Bot nätverk Virus 1985 Spam Maska r Sårbarheter Nyfikenhet/ Tekniskt intresse Ransomware Swift-hacket mot centralbanken i Bangladesh, där förövaren kom över 81 miljoner dollar 1995 2016 Tid Bild 17

VAD KAN VI GÖRA ÅT DET? Bild 18

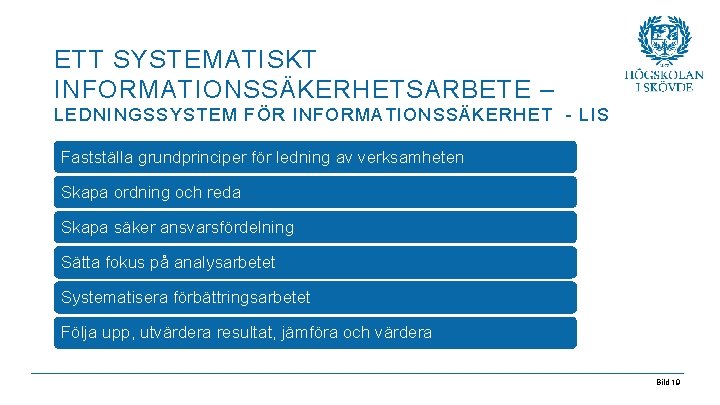

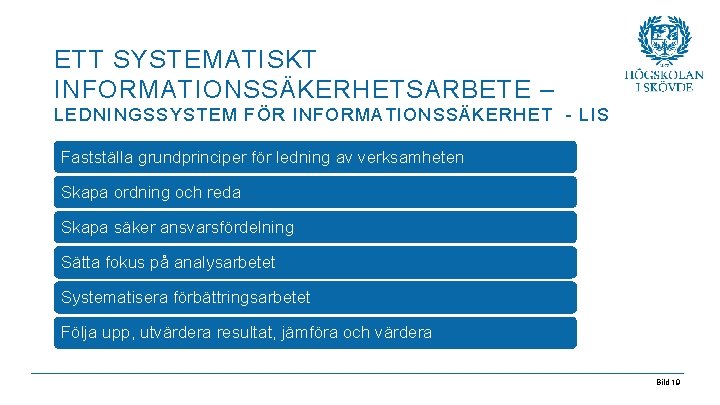

ETT SYSTEMATISKT INFORMATIONSSÄKERHETSARBETE – LEDNINGSSYSTEM FÖR INFORMATIONSSÄKERHET - LIS Fastställa grundprinciper för ledning av verksamheten Skapa ordning och reda Skapa säker ansvarsfördelning Sätta fokus på analysarbetet Systematisera förbättringsarbetet Följa upp, utvärdera resultat, jämföra och värdera Bild 19

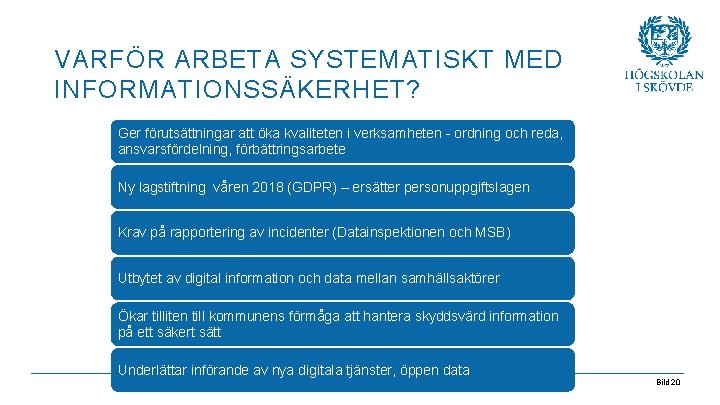

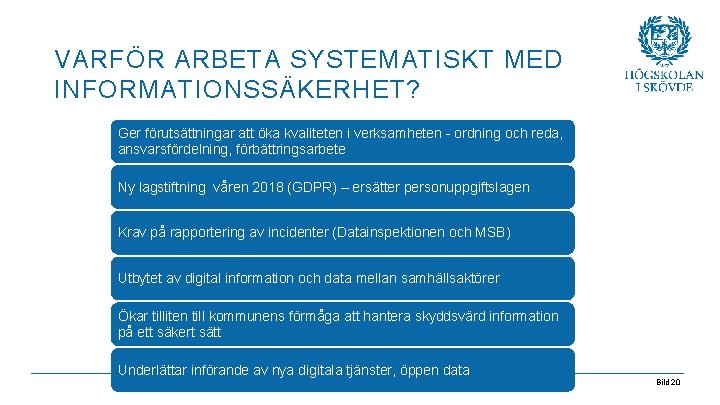

VARFÖR ARBETA SYSTEMATISKT MED INFORMATIONSSÄKERHET? Ger förutsättningar att öka kvaliteten i verksamheten - ordning och reda, ansvarsfördelning, förbättringsarbete Ny lagstiftning våren 2018 (GDPR) – ersätter personuppgiftslagen Krav på rapportering av incidenter (Datainspektionen och MSB) Utbytet av digital information och data mellan samhällsaktörer Ökar tilliten till kommunens förmåga att hantera skyddsvärd information på ett säkert sätt Underlättar införande av nya digitala tjänster, öppen data Bild 20

. . . OCH GER VERKSAMHETSNYTTA!!! Ekonomi Förtroende Verksamhetsnytta Effektivitet Efterlevnad Bild 21

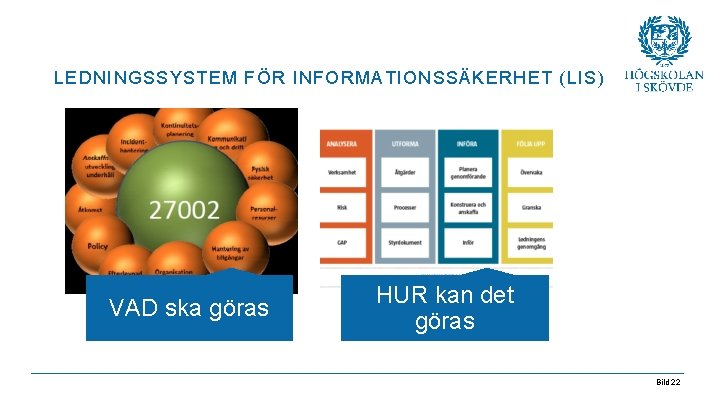

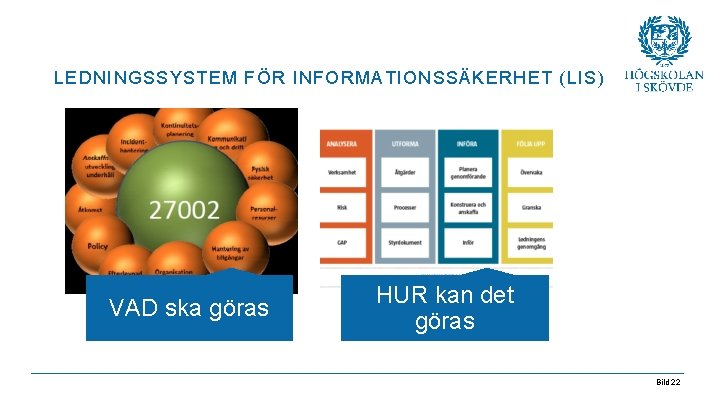

LEDNINGSSYSTEM FÖR INFORMATIONSSÄKERHET (LIS) VAD ska göras HUR kan det göras Bild 22

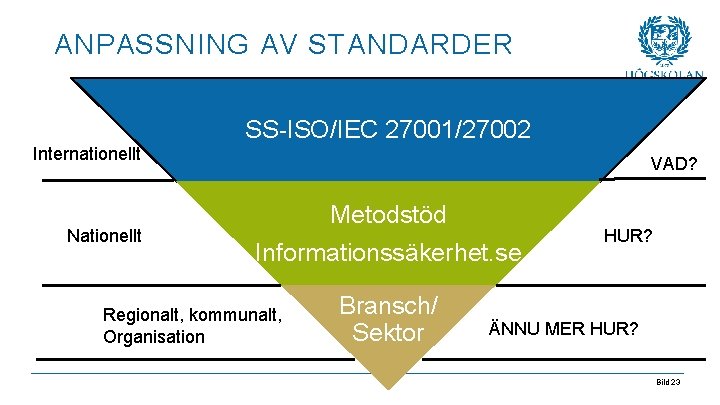

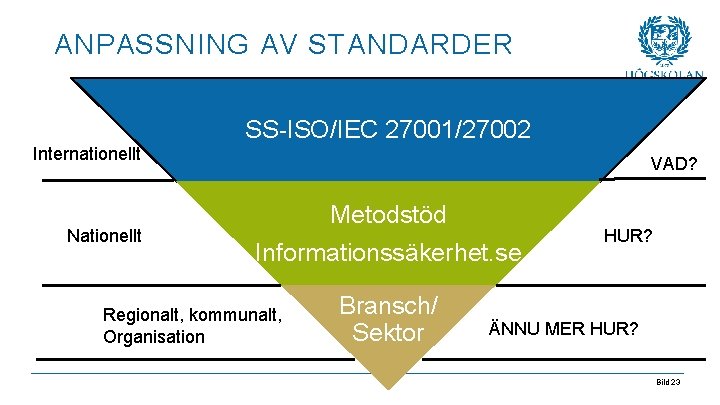

ANPASSNING AV STANDARDER Internationellt Nationellt SS-ISO/IEC 27001/27002 VAD? Metodstöd Informationssäkerhet. se Regionalt, kommunalt, Organisation Bransch/ Sektor HUR? ÄNNU MER HUR? Bild 23

VERKSAMHETSANALYS (KRAVSTÄLLNING) Uppdelning av ett målinriktat kontinuerligt arbete i dess beståndsdelar och noggrant undersöka dess innehåll utifrån ett givet perspektiv. Kartläggning – nuläget § Karta över verksamhetens arbetsprocesser och dess resurser Analys § Ta på “undersökningsglasögonen” § Analysera – noggrant undersöka § Vad gör vi? Varför? Hur? Till vilken nytta? Gagnar det vårt mål? Ger det önskat resultat? § Alltid utifrån ett perspektiv – övergripande - riktat Bild 24

Säkerhet är ingen extra pålaga Säkerhet är en normal del av verksamheten Bild 25

Referatmarkörer källhänvisning

Referatmarkörer källhänvisning Tack för att ni har lyssnat

Tack för att ni har lyssnat Look listen link

Look listen link Pearson vue att

Pearson vue att Debattartikel mall

Debattartikel mall Dyrt att resa oförsäkrad

Dyrt att resa oförsäkrad årshjul att fylla i

årshjul att fylla i Seminarieboken

Seminarieboken Att phys medical abbreviation

Att phys medical abbreviation Att firewall

Att firewall Familjehemsvinjetter

Familjehemsvinjetter Körfältsbyte regler

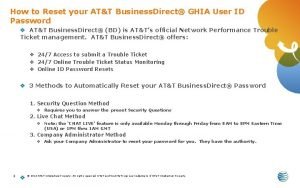

Körfältsbyte regler Att busines direct

Att busines direct Www att access

Www att access Tack för att ni lyssnade

Tack för att ni lyssnade Atmosfr

Atmosfr Utredande text exempel på ämnen

Utredande text exempel på ämnen At&t adi circuit

At&t adi circuit Sockerart i trä

Sockerart i trä Rostows teori

Rostows teori Att nfsd

Att nfsd Verb ligger

Verb ligger Bisats och huvudsats

Bisats och huvudsats Www.itst.it.att com

Www.itst.it.att com Huvudsats och bisats exempel

Huvudsats och bisats exempel