PROTOCOLOS CRIPTOGRFICOS 2013 2 Introduo aos Protocolos de

![Introdução aos Protocolos de Segurança agente expressa EKUED [ decisão ] (1) ataques de Introdução aos Protocolos de Segurança agente expressa EKUED [ decisão ] (1) ataques de](https://slidetodoc.com/presentation_image/0386251c2ebd66fa45683c5f7580b24a/image-14.jpg)

![Introdução aos Protocolos de Segurança agente EKUED [ AKRAG { decisão } ] (1) Introdução aos Protocolos de Segurança agente EKUED [ AKRAG { decisão } ] (1)](https://slidetodoc.com/presentation_image/0386251c2ebd66fa45683c5f7580b24a/image-15.jpg)

![Introdução aos Protocolos de Segurança agente EKUED [ AKRAG { decisão } ] (1) Introdução aos Protocolos de Segurança agente EKUED [ AKRAG { decisão } ] (1)](https://slidetodoc.com/presentation_image/0386251c2ebd66fa45683c5f7580b24a/image-16.jpg)

- Slides: 16

PROTOCOLOS CRIPTOGRÁFICOS 2013. 2

Introdução aos Protocolos de Segurança • Protocolos - Sequência de passos, envolvendo duas ou mais partes, projetados para realizar uma tarefa específica. - Sequência: início e fim. - Características: - Todos os passos devem ser conhecidos, - Sem ambiguidades, - Completo: uma ação para cada situação.

Introdução aos Protocolos de Segurança Ø Requisitos de Segurança Ø Autenticidade o sistema pode verificar a identidade do usuário Ø Confidencialidade, ou sigilo informação acessível somente ao usuário autorizado Ø Integridade, recursos modificados somente pelo usuário autorizado Ø Disponibilidade, recursos disponível ao usuário e ao sistema

Introdução aos Protocolos de Segurança • Protocolo criptográfico É um protocolo que usa criptografia. • Envolve algum algoritmo de criptográfico, no sentido de evitar escutas e fraudes. • É muito mais fácil provar insegurança do que provar segurança.

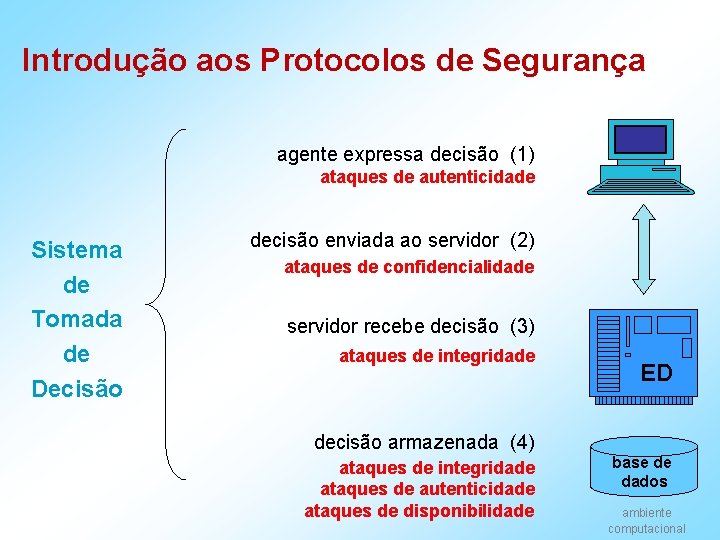

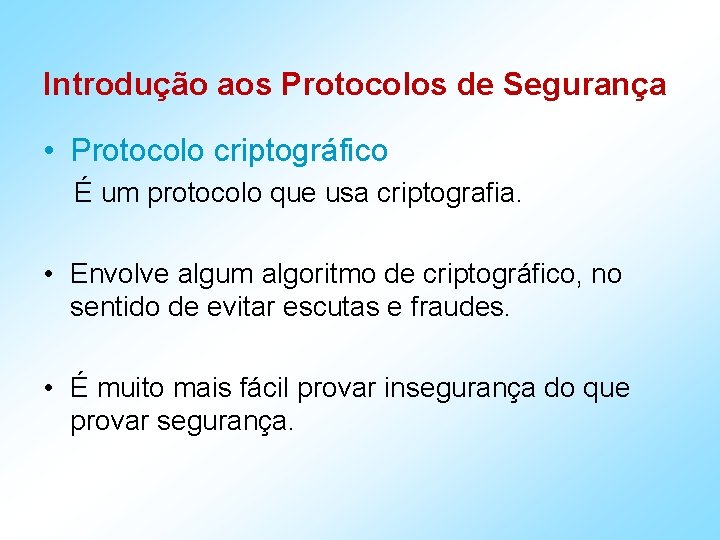

Introdução aos Protocolos de Segurança agente expressa decisão (1) ataques de autenticidade Sistema de Tomada de Decisão decisão enviada ao servidor (2) ataques de confidencialidade servidor recebe decisão (3) ataques de integridade ED decisão armazenada (4) ataques de integridade ataques de autenticidade ataques de disponibilidade base de dados ambiente computacional

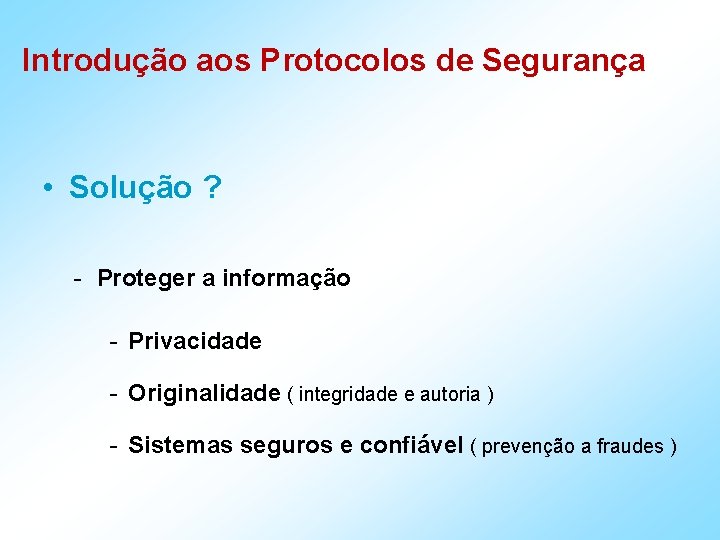

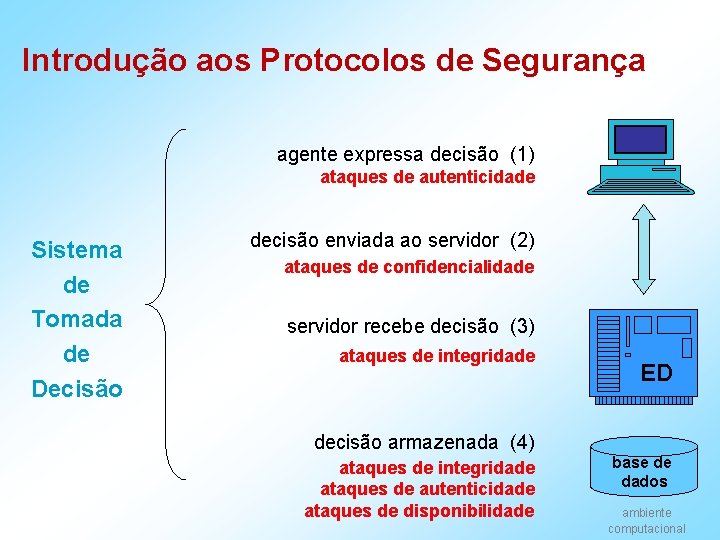

Introdução aos Protocolos de Segurança • Solução ? - Proteger a informação - Privacidade - Originalidade ( integridade e autoria ) - Sistemas seguros e confiável ( prevenção a fraudes )

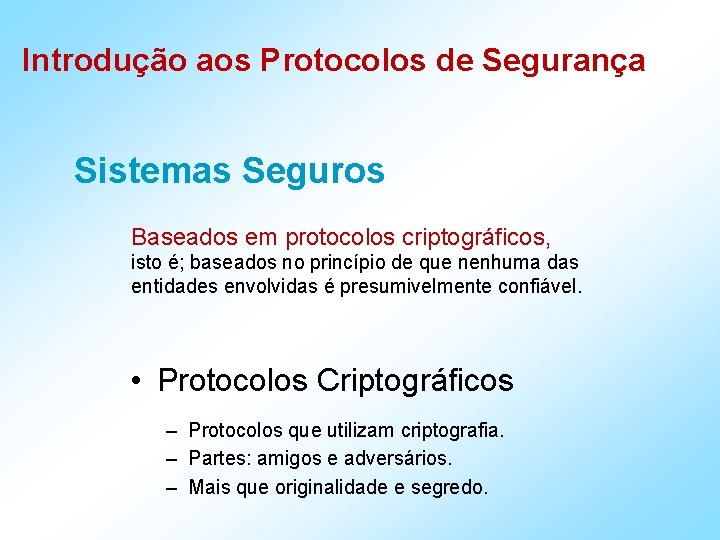

Introdução aos Protocolos de Segurança Sistemas Seguros Baseados em protocolos criptográficos, isto é; baseados no princípio de que nenhuma das entidades envolvidas é presumivelmente confiável. • Protocolos Criptográficos – Protocolos que utilizam criptografia. – Partes: amigos e adversários. – Mais que originalidade e segredo.

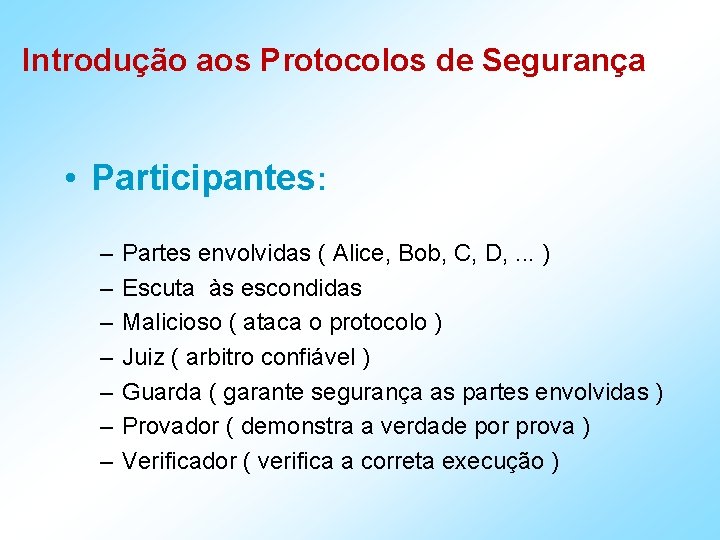

Introdução aos Protocolos de Segurança • Participantes: – – – – Partes envolvidas ( Alice, Bob, C, D, . . . ) Escuta às escondidas Malicioso ( ataca o protocolo ) Juiz ( arbitro confiável ) Guarda ( garante segurança as partes envolvidas ) Provador ( demonstra a verdade por prova ) Verificador ( verifica a correta execução )

Introdução aos Protocolos de Segurança • • • Alice = Primeiro participante em todos os protocolos. Bob = Segundo participante em todos os protocolos. Carol = Participante na terceira e quarta parte. Dave = Participante na quarta parte. Eve = Escuta às escondidas. Mallory = Atacante ativo malicioso. Trent = Árbitro confiável. Walter = Guarda que cuida de Alice e Bob. . . Peggy = Provador Victor = Verificador

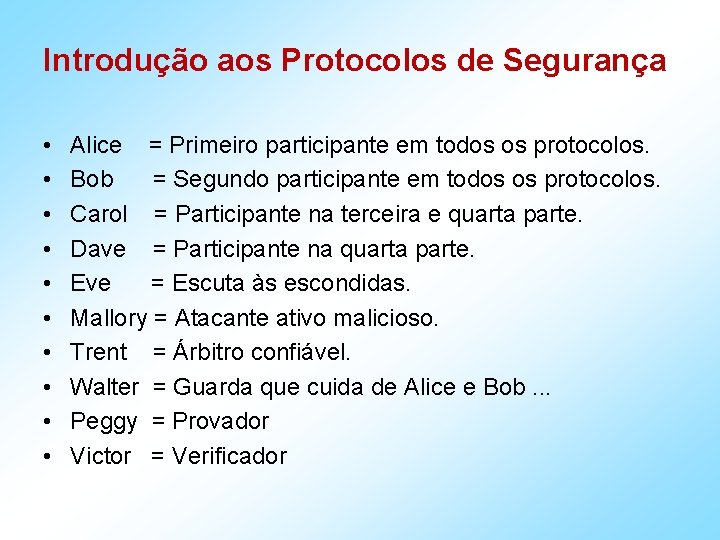

Introdução aos Protocolos de Segurança Tipos de Protocolos Alice vende um carro a Bob 1. Protocolo Arbitrado (1) Alice entrega carro ao Arbitro (2) Bob entrega cheque a Alice (3) Alice deposita o cheque (4) Se cheque Ok, Alice autoriza arbitro a entregar carro a Bob (5) Se cheque ruin, arbitro devolve o carro a Alice

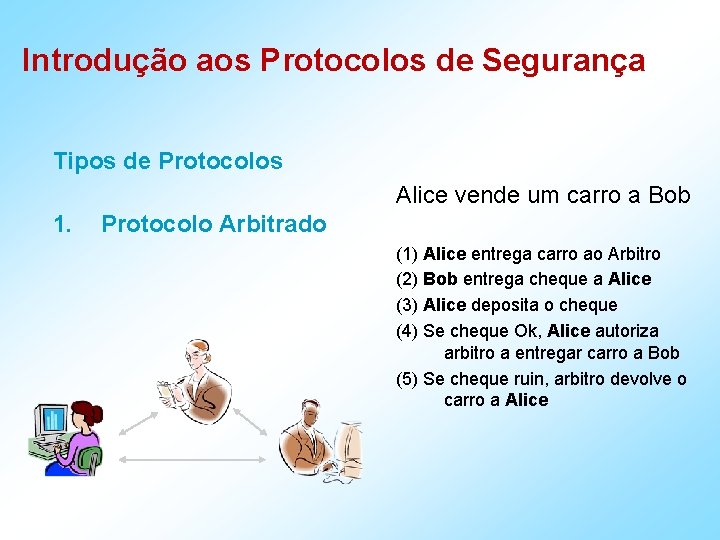

Introdução aos Protocolos de Segurança Tipos de Protocolos 1. Protocolo Adjudicado Alice vende um carro a Bob (1) Alice e Bob assinam um contrato (2) Alice entrega carro a Bob (3) Bob entrega cheque a Alice Executado no caso de disputa Evidência (4) Alice e Bob apresentam-se ao Juiz (5) Alice apresenta suas evidências (6) Bob apresenta suas evidências (7) Juiz julga as evidências

Introdução aos Protocolos de Segurança Tipos de Protocolos 1. Protocolo Auto-garantido Imune a falhas - Não é necessária nenhuma entidade de garantia Contruído de forma a não haver possibilidade de disputa Não observação de uma etapa do protocolo é imediatamente detectada e o protocolo para.

Introdução aos Protocolos de Segurança • Ataques a Protocolos: – Passivos • Ataque não afeta o protocolo. • Observa e adquire informação. • Deve-se prevenir o ataque. – Ativos • Afetam o protocolo. • Todos podem ser maliciosos.

![Introdução aos Protocolos de Segurança agente expressa EKUED decisão 1 ataques de Introdução aos Protocolos de Segurança agente expressa EKUED [ decisão ] (1) ataques de](https://slidetodoc.com/presentation_image/0386251c2ebd66fa45683c5f7580b24a/image-14.jpg)

Introdução aos Protocolos de Segurança agente expressa EKUED [ decisão ] (1) ataques de autenticidade [ decisão ] enviada ao servidor (2) Sistema de Tomada de Decisão servidor recebe DKRED [ decisão ] (3) ataques de integridade decisão armazenada (4) ataques de integridade ataques de autenticidade ataques de disponibilidade ED base de dados ambiente computacional

![Introdução aos Protocolos de Segurança agente EKUED AKRAG decisão 1 Introdução aos Protocolos de Segurança agente EKUED [ AKRAG { decisão } ] (1)](https://slidetodoc.com/presentation_image/0386251c2ebd66fa45683c5f7580b24a/image-15.jpg)

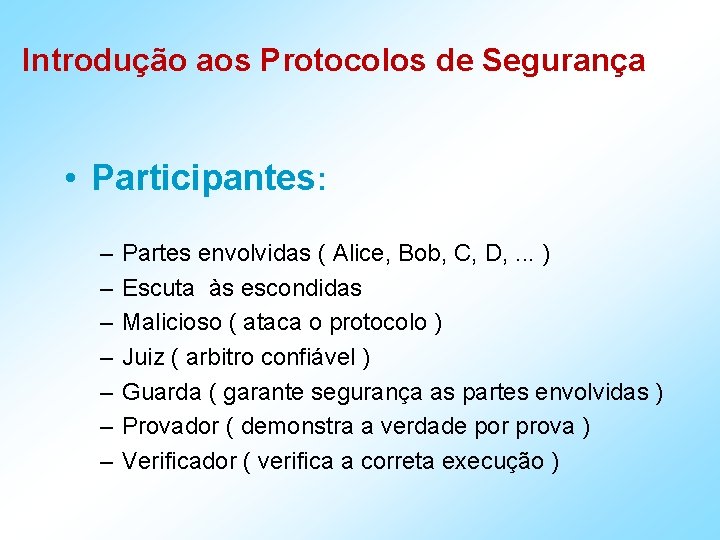

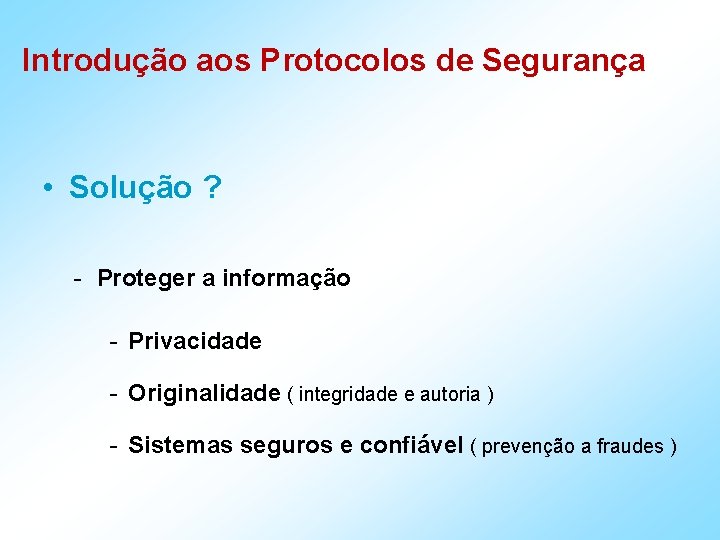

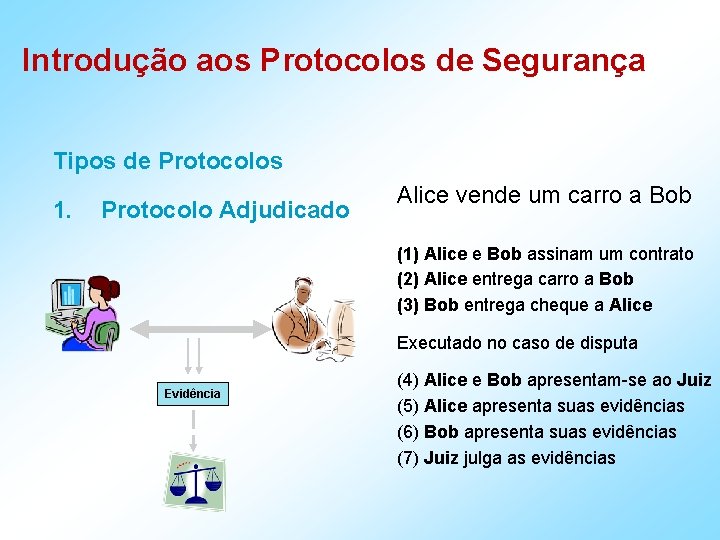

Introdução aos Protocolos de Segurança agente EKUED [ AKRAG { decisão } ] (1) Sistema de Tomada de Decisão [ { decisão } ] enviada ao servidor (2) recebe DKRED [ VKUAG { decisão } ] (3) decisão armazenada (4) ataques de integridade ataques de autenticidade ataques de disponibilidade ED base de dados ambiente computacional

![Introdução aos Protocolos de Segurança agente EKUED AKRAG decisão 1 Introdução aos Protocolos de Segurança agente EKUED [ AKRAG { decisão } ] (1)](https://slidetodoc.com/presentation_image/0386251c2ebd66fa45683c5f7580b24a/image-16.jpg)

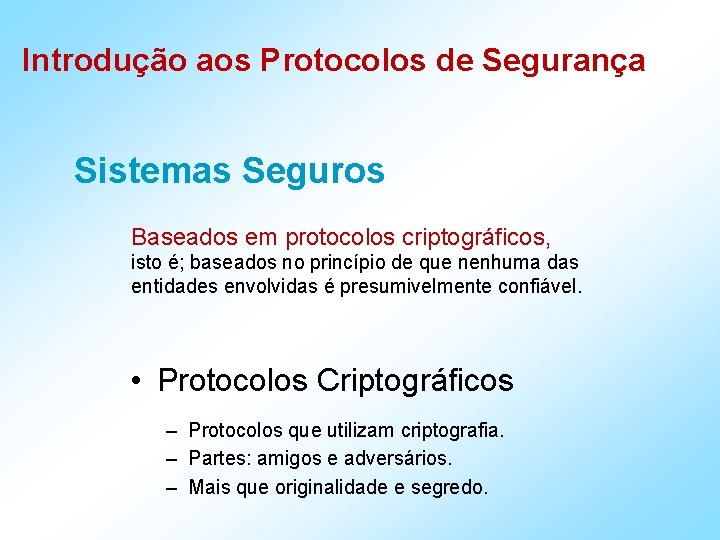

Introdução aos Protocolos de Segurança agente EKUED [ AKRAG { decisão } ] (1) Sistema de Tomada de Decisão [ { decisão } ] enviada ao servidor (2) recebe DKRED [ VKUAG { decisão } ] (3) ED AKRAG { decisão } armazenada (4) ataques de disponibilidade base de dados ambiente computacional