Telnet y SSH PROTOCOLOS DE CONEXIN REMOTA Telnet

- Slides: 10

Telnet y SSH PROTOCOLOS DE CONEXIÓN REMOTA

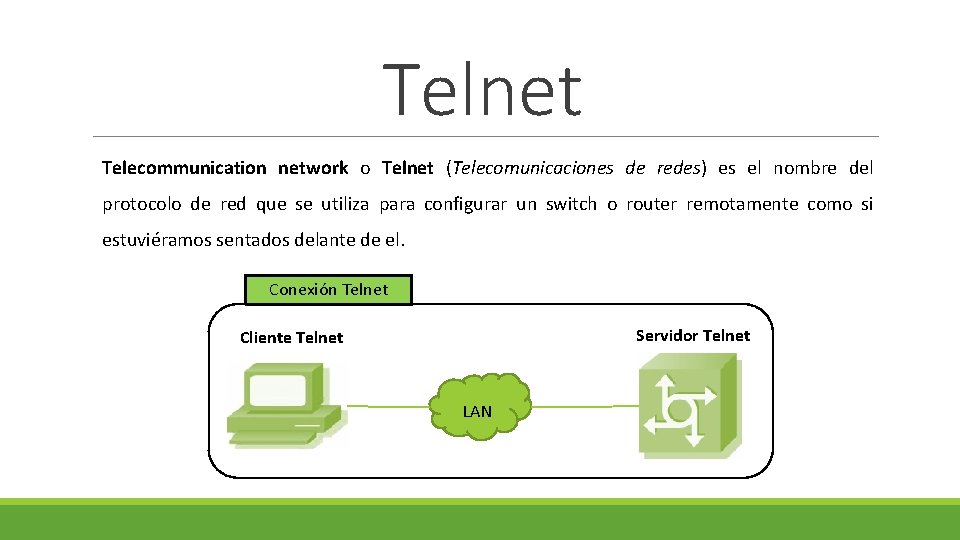

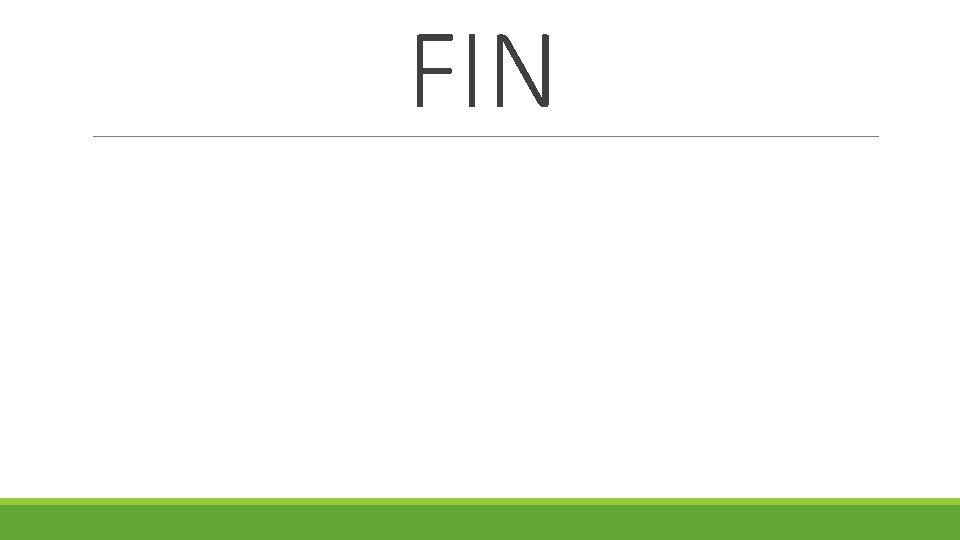

Telnet Telecommunication network o Telnet (Telecomunicaciones de redes) es el nombre del protocolo de red que se utiliza para configurar un switch o router remotamente como si estuviéramos sentados delante de el. Conexión Telnet Servidor Telnet Cliente Telnet LAN

Función de Telnet Es una herramienta útil para configurar y reparar daños a distancia sin necesidad de estar físicamente en el mismo sitio que el switch Función Conexión Telnet

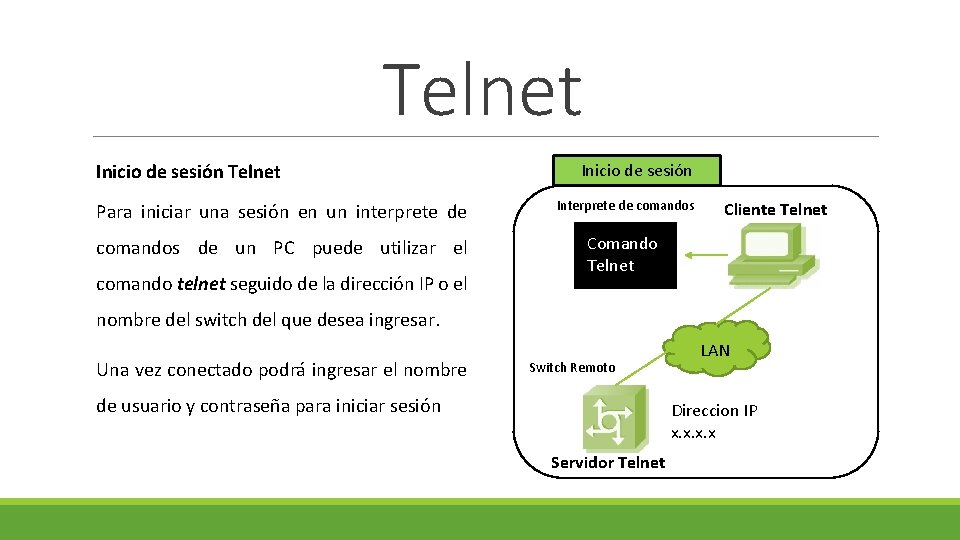

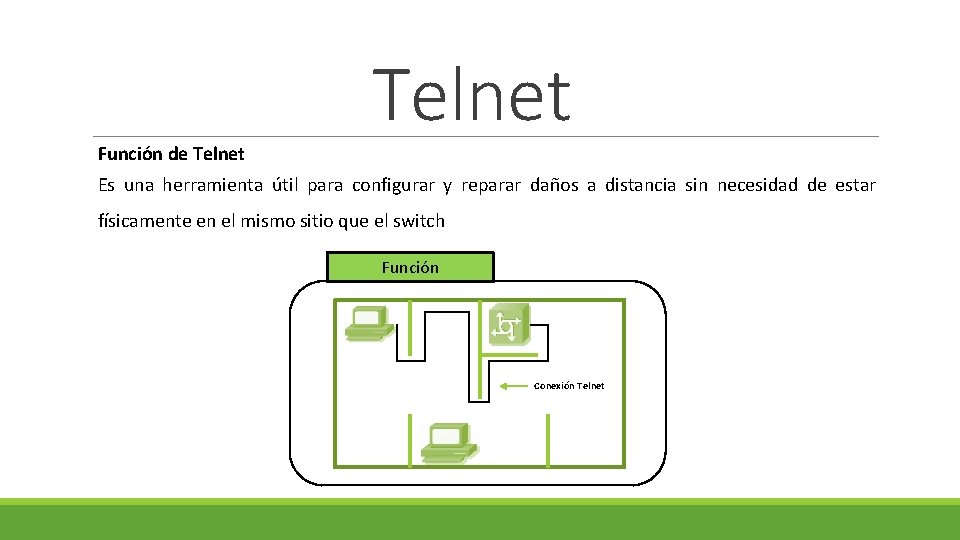

Telnet Inicio de sesión Para iniciar una sesión en un interprete de Interprete de comandos de un PC puede utilizar el Comando Telnet comando telnet seguido de la dirección IP o el Cliente Telnet nombre del switch del que desea ingresar. Una vez conectado podrá ingresar el nombre Switch Remoto de usuario y contraseña para iniciar sesión LAN Direccion IP x. x Servidor Telnet

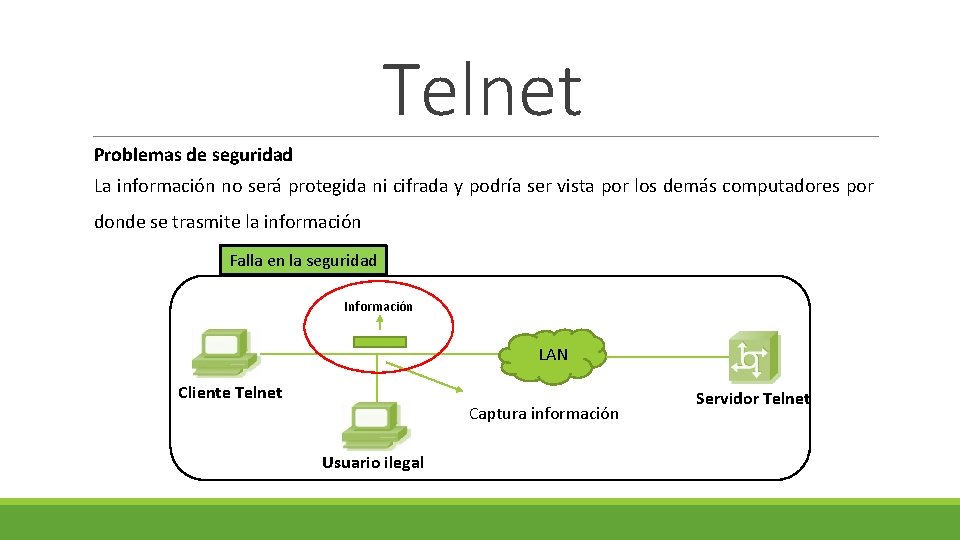

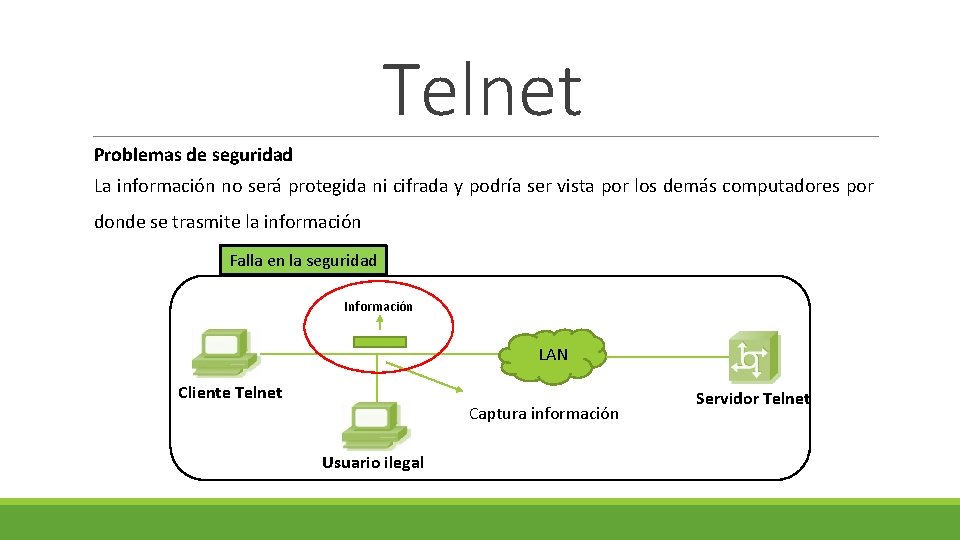

Telnet Problemas de seguridad La información no será protegida ni cifrada y podría ser vista por los demás computadores por donde se trasmite la información Falla en la seguridad Información LAN Cliente Telnet Captura información Usuario ilegal Servidor Telnet

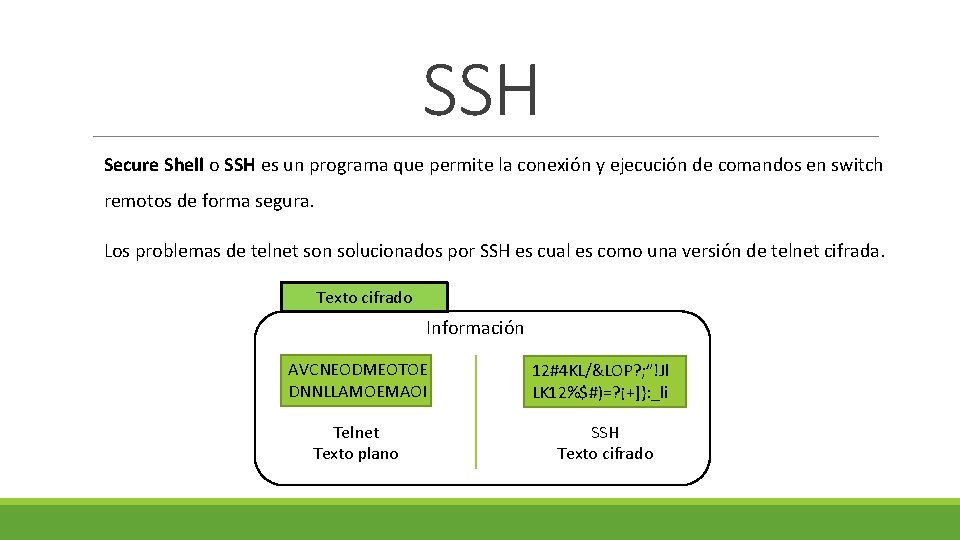

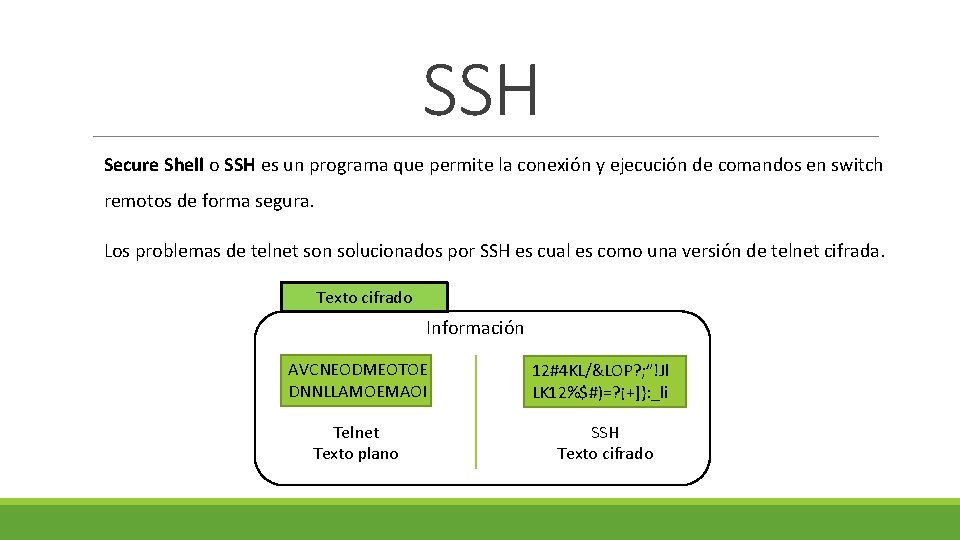

SSH Secure Shell o SSH es un programa que permite la conexión y ejecución de comandos en switch remotos de forma segura. Los problemas de telnet son solucionados por SSH es cual es como una versión de telnet cifrada. Texto cifrado Información AVCNEODMEOTOE DNNLLAMOEMAOI 12#4 KL/&LOP? ; ”!Jl LK 12%$#)=? ¡+]}: _li Telnet Texto plano SSH Texto cifrado

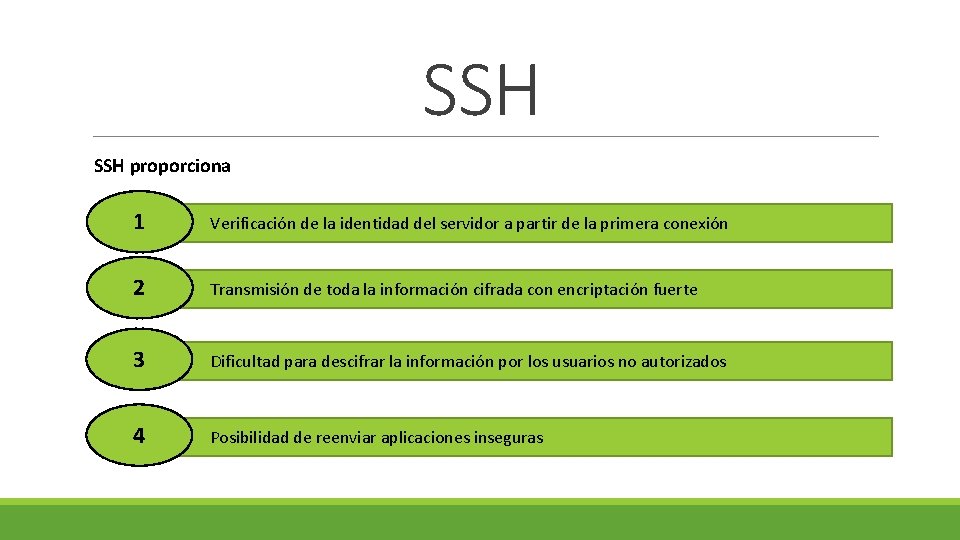

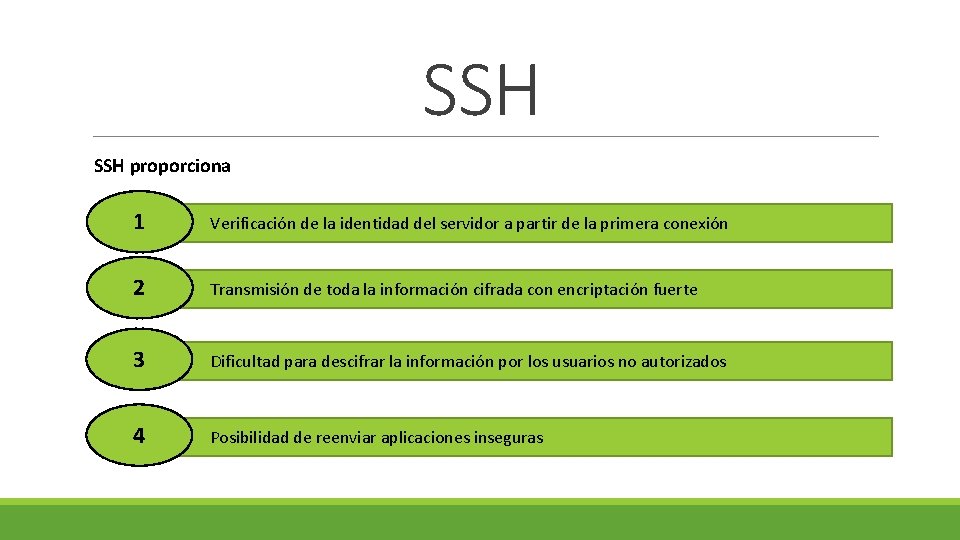

SSH proporciona 1 Verificación de la identidad del servidor a partir de la primera conexión 2 Transmisión de toda la información cifrada con encriptación fuerte 3 Dificultad para descifrar la información por los usuarios no autorizados 4 Posibilidad de reenviar aplicaciones inseguras

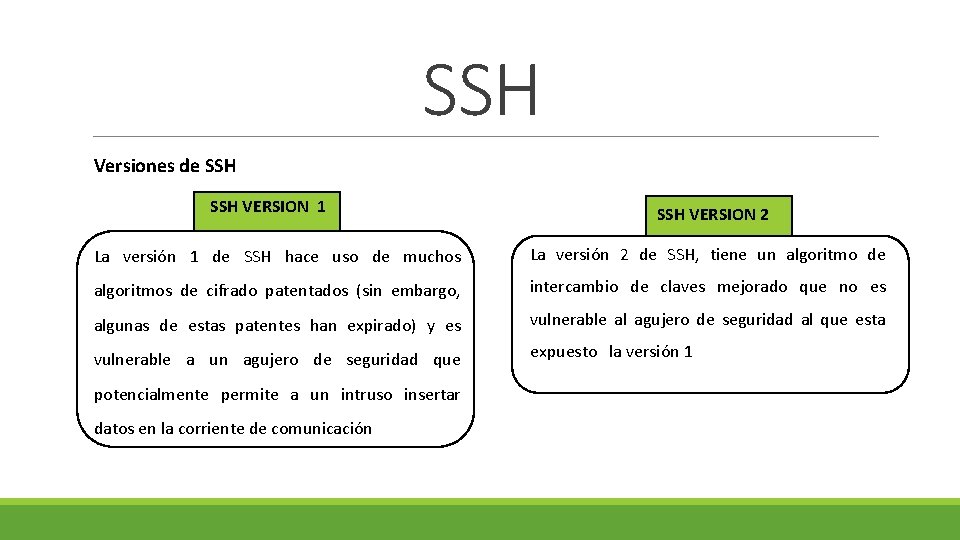

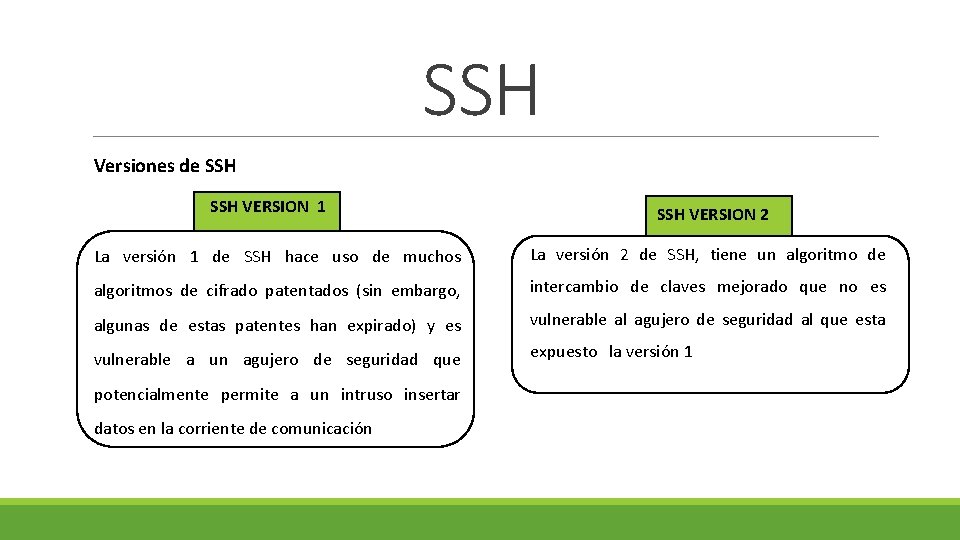

SSH Versiones de SSH VERSION 1 SSH VERSION 2 La versión 1 de SSH hace uso de muchos La versión 2 de SSH, tiene un algoritmo de algoritmos de cifrado patentados (sin embargo, intercambio de claves mejorado que no es algunas de estas patentes han expirado) y es vulnerable al agujero de seguridad al que esta vulnerable a un agujero de seguridad que expuesto la versión 1 potencialmente permite a un intruso insertar datos en la corriente de comunicación

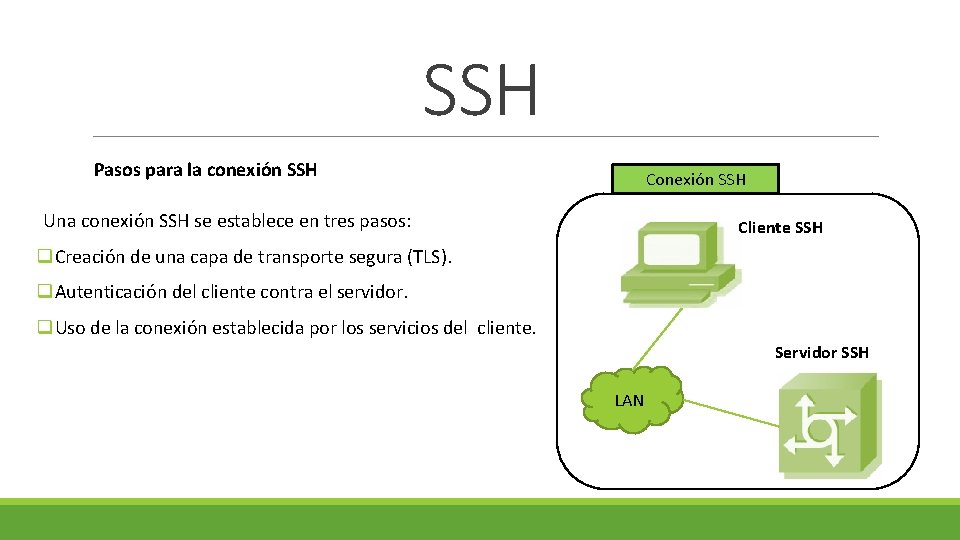

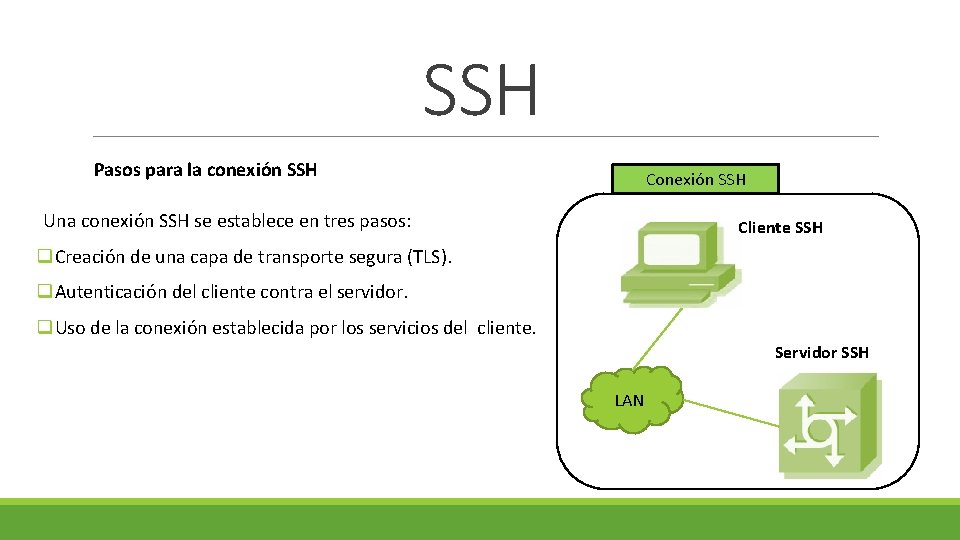

SSH Pasos para la conexión SSH Conexión SSH Una conexión SSH se establece en tres pasos: Cliente SSH q. Creación de una capa de transporte segura (TLS). q. Autenticación del cliente contra el servidor. q. Uso de la conexión establecida por los servicios del cliente. Servidor SSH LAN

FIN