KEAMANAN SISTEM INFORMASI Keamanan merupakan faktor penting yang

- Slides: 13

KEAMANAN SISTEM INFORMASI

Keamanan merupakan faktor penting yang perlu diperhatikan dalam pengoperasian sistem informasi, yang dimaksudkan untuk mencegah ancaman terhadap sistem serta untuk mendeteksi dan membetulkan akibat segala kerusakan sistem. Ancaman terhadap sistem informasi dapat dibagi menjadi dua macam, yaitu ancaman aktif danancaman pasif. Ancaman aktif mencakup kecurangandan kejahatan terhadap komputer, sedangkan ancaman pasif. mencaku kegagalan sistem, kesalahan manusia, dan bancana alam. Kegagalan sistem menyatakan kegagalan dalam peralatan-peralatan komponen (misalnya hard disk).

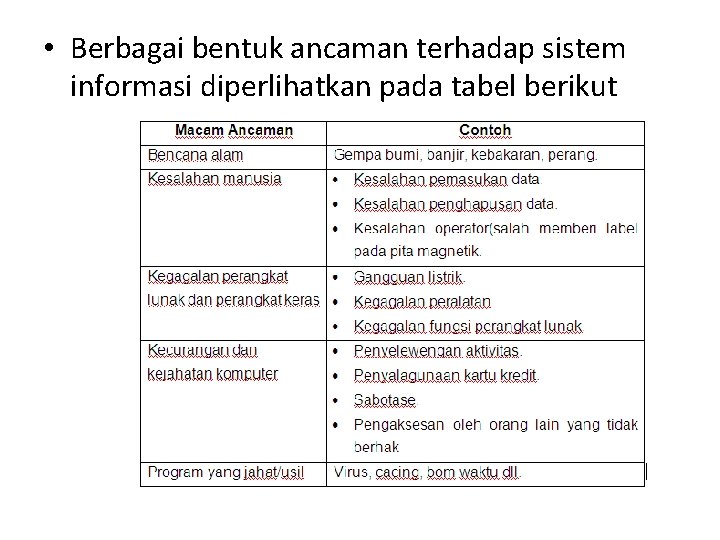

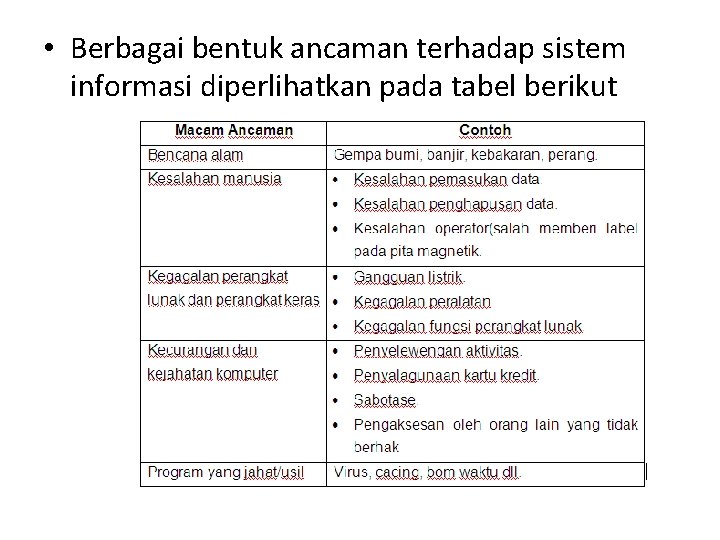

• Berbagai bentuk ancaman terhadap sistem informasi diperlihatkan pada tabel berikut

• Bencana alam merupakan faktor yang tak terduga yang bisa mengancam sistem informasi. Dan kesalahan pengoperasian sistem oleh manusia juga dapat merusak integritas sistem dan data. Pemasukan data yang salah dapat mengacaukan sistem. Begitu juga penghapusan data. Pelabelan yangsalah terhadap pita magnetik yang berisi backupsistem juga membawa dampak buruk kalau terjadi gangguan dalam sistem.

• Gangguan listrik, kegagalan peralatan, dan fungsiperangkat lunak dapat menyebabkan data tidak konsisten, transaksi tidak lengkap atau bahkan data rusak. Selain itu, variasi tegangan listrik yang terlalu tajam dapat membuat peralatan-peralatan terbakar. • Ancaman lainberupa kecurangan dan kejahatan komputer. Ancaman ini mendasarkan pada komputer sebagai alat untuk melakukan tindakan yang tidak benar. Penggunaan sistem berbasis komputer terkadang menjadi rawan terhadap kecurangan (fraud)dan pencurian.

Metode yang umum digunakan oleh orang dalam melakukan penetrasi terhadap sistem berbasis komputer ada 6 macam (Bonar dan Hopwood, 1993), yaitu: Pemanipulasian masukan. Penggantian program. Penggantian secara langsung. Pencurian data. Sabotase. Penyalahgunaan dan pencurian sumber daya komputasi.

Dalam banyak kecurangan terhadap komputer, pemanipulasian masukan merupakan metode yang paling banyak digunakan, mengingat hal ini bisa dilakukan tanpa memerlukan ketrampilan teknis yang tinggi. Pemanipulasian melalui program biasa dilakukan oleh para spesialis teknologi informasi Pengubahan berkas secara langsung umum dilakukan oleh orang yang punya akses secara langsung terhadap basis data. Pencurian data kerap kali dilakukan oleh “orang dalam” untuk dijual. Salah satu kasus terjadi pada Encyclopedia Britanica Company (bodnar dan Hopwood, 1993). Perusahaan ini menuduh seorang pegawainya menjual daftar nasabah ke sebuah pengiklan direct mail seharga $3 juta.

Sabotase dapat dilakukan dengan berbagai cara. Istilah umum untkmenyatkan tindakan masuk kedalam suatu sistem komputer tanpa otorisasi, yaitu hacking. Pada masa kerusuhan rahun 1998, banyak situs Web badan pemerintah di Indonesia diacak-acak oleh para cracker. Berbagai teknik yang digunakan untuk melakukan hacking: Denia of Service Teknik ini dilaksanakandengan membuat permintaan yang sangat banyak terhadap suatusitus sehingga sistem menjadi macetdan kemudian dengan mencari kelemahan pada sistem, si pelaku melakukan serangan terhadap sistem.

Sniffer Teknik ini diimplementasikan dengan membuat program yang dapat melacak paket data seseorang ketika paket tersebut melintasi Internet, menangkap password atau isinya. Spoofing Melakukan pemalsuan alamat e-mail atau Web dengan tujuan untukmenjebak pemakaiagar memasukkan informasi yang penting seperti password atau nomor kartu kredit. Berbagai kode yangjahat atau usil juga menjadi ancaman bagi sistem komputer. Kode yang dimaksud mencakup virus, cacing, kuda Trojan, bom waktu, dan perangkat lunak lainnya. Di lingkunhan windows, istilah virus begitu dikenal dansangat ditakuti oleh para pemakai PC

• • • • Virus berupa penggalan kode yangdapat menggandakan dirinya sendiri dengan menyalin kode dan menempelkan ke berkas program yang dapat dieksekusi (misalnya berkas. exe pada DOS). Selanutnya, salina virus akan menjadi aktif manakala program yang terinfeksi dijalankan. Beberapa virus hanya “sekedar nampang”. Namun sejumlah virusyang lain benar sangat jahat karena akan menghapus berkas-berkas dengan eksistensi tertentu dan bahkan dapat menformat hard disk. Contoh virus yang jahat adalah CIH atau Chernobyl, yang melakukan penularan melalui e-mail. Cacing (Worm) Cacing adalah program yang dapat menggandakan dirinya sendri dan menulari komputer-komputer dalam jaringan. Sebuah contoh cacing legendaris adalah yang diciptakan oleh mahasiswa ilmu komputer di Universitas Cornell yang bernama Robert Morris pada tahun 1988. Program yangdibuat olehnya inidapat menyusup ke jaringan yang menghubungkan Massachusets Institue of Technology, perusahaan RAND, Ames Research Center-nya NASA, dan sejumlah universitas di Amerika. Cacing ini telah menyebar ke 6. 000 mesin sebelum akhirnya terdeteksi.

Bom logika atau Bom Waktu (Logic Bomb & time bomb) Bom logika atau bom waktu adalah program yang beraksi karena dipicu oleh sesuatu kejadian atausetelah selang waktu berlalu. Sebagai contoh, program dapat diatur agar menghapus hard disk atau menyebabkan lalu lintas macet. Contoh kasus bom waktu terjadi di USPA, perusahaan asuransi di Fort Worth (Bodnar dan Hopwood, 1993). Donal Burkson, pemrogram pada perusahaan tersebut dipecat karena suatu hal. Dua hari kemudian, sebuah bom waktu mengaktifkan dirinya sendiri dan menghapus kira 160. 000 rekaman-rekaman penting pada komputer perusahaan tersebut. Para penyidik menyimpulkan bahwa Burkson memasang bom waktu dua tahun sebelum di-PHK.

Kuda Trojan (Trojan Horse) Kuda Trojan adalah program yang dirancang agar dapat digunakan untuk menyusup ke dalam sistem. Sebagai contoh, kuda Trojan dapat menciptakan pemakai dengan wewenang supervisor atau superuser. Pemakai inilah yang nantinya dipakai untuk menyusup ke sistem. Contoh kuda Trojan yang terkenal adalah program Machintosh yang bernama Sexy Ladu Hyper. Card yang pada tahun 1998 membawa korban dengan janji menyajikan gambar-gambar erotis. Sekalipun janjinya dipenuhi, program ini juga menghapus data pada komputer-komputer yang memuatnya

Penyalahgunaan dan pencurian sumber daya komputasi merupakan bentuk pemanfaatan secara illegal terhadap sumber daya komputasi oleh pegawai dalam rangka menjalankan bisnisnya sendiri. Satu hal lagi tentang kemungkinan ancaman terhadap sistem informasi adala trapdoor. Trapdoor adalah kemungkinan tindakan yang tak terantisipasi yang tertinggal dalam program karena ketidak sengajaan. Disebabkan sebuah program tak terjamin bebas dari kesalahan, kesalahan-kesalahan yang terjadi dapat membuat pemakai yang tak berwewenang dapat mengakses sistem dan melakukan hal-hal yang sebenarnya tidak bolehdan tidak bisa dilakukan.

Tiga factor yang dibutuhkan untuk menunjang kerja mesin

Tiga factor yang dibutuhkan untuk menunjang kerja mesin Paranoid policy

Paranoid policy Ancaman keamanan sistem informasi

Ancaman keamanan sistem informasi Mata kuliah keamanan sistem informasi

Mata kuliah keamanan sistem informasi Mengapa keamanan sistem informasi diperlukan

Mengapa keamanan sistem informasi diperlukan Mata kuliah keamanan sistem informasi

Mata kuliah keamanan sistem informasi Basis data relasional membuat pengamanan pada tingkatan

Basis data relasional membuat pengamanan pada tingkatan Sumber daya informasi

Sumber daya informasi Gambaran sistem informasi

Gambaran sistem informasi Kesan pentadbiran yang sistematik

Kesan pentadbiran yang sistematik Faktor faktor yang mempengaruhi persepsi

Faktor faktor yang mempengaruhi persepsi Sebutkanlah barang subtitusi dan komplementer bawang

Sebutkanlah barang subtitusi dan komplementer bawang Faktor faktor yang mempengaruhi kesetimbangan kimia

Faktor faktor yang mempengaruhi kesetimbangan kimia Faktor yang mempengaruhi kebutuhan nutrisi

Faktor yang mempengaruhi kebutuhan nutrisi