IP alap hlzatok tervezse s zemeltetse II 1511

- Slides: 25

IP alapú hálózatok tervezése és üzemeltetése II. 15/11 1

IP alapú hálózatok tervezése és üzemeltetése II. Az előző előadás tartalma n DNS ¨ Bevezető ¨ Elnevezési séma ¨ Protokol Formátum n Rekord tipusok n Hogyan működik n ¨ Forditott n keresés DNSSec 2

IP alapú hálózatok tervezése és üzemeltetése II. A mai előadás tartalma n Virtuális magán hálózatok ¨ L 2 TP ¨ PPP ¨ IPSEC ¨ VPN átjárók ¨ SSL ? 3

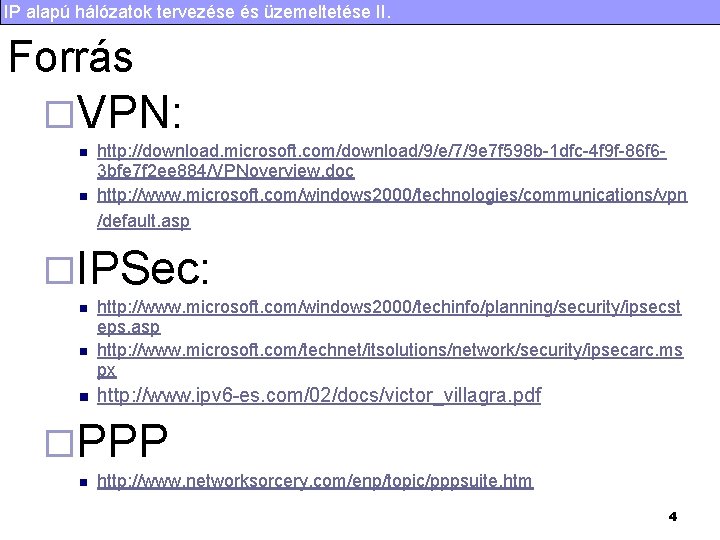

IP alapú hálózatok tervezése és üzemeltetése II. Forrás ¨VPN: n n http: //download. microsoft. com/download/9/e/7/9 e 7 f 598 b-1 dfc-4 f 9 f-86 f 63 bfe 7 f 2 ee 884/VPNoverview. doc http: //www. microsoft. com/windows 2000/technologies/communications/vpn /default. asp ¨IPSec: n n n http: //www. microsoft. com/windows 2000/techinfo/planning/security/ipsecst eps. asp http: //www. microsoft. com/technet/itsolutions/network/security/ipsecarc. ms px http: //www. ipv 6 -es. com/02/docs/victor_villagra. pdf ¨PPP n http: //www. networksorcery. com/enp/topic/pppsuite. htm 4

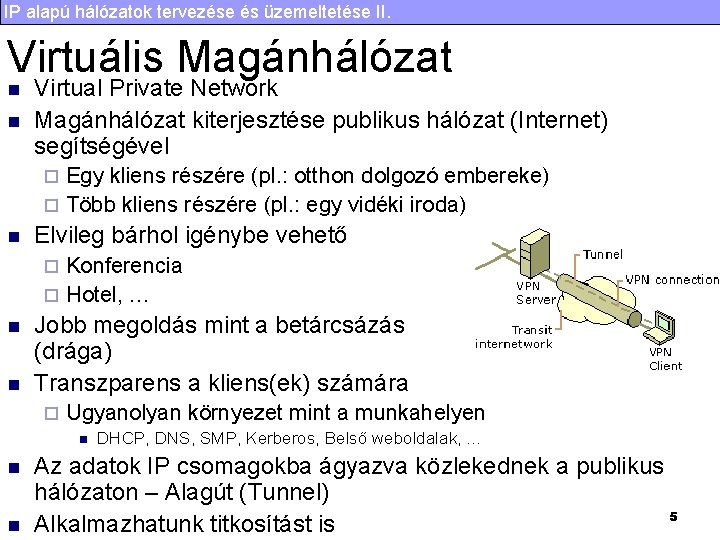

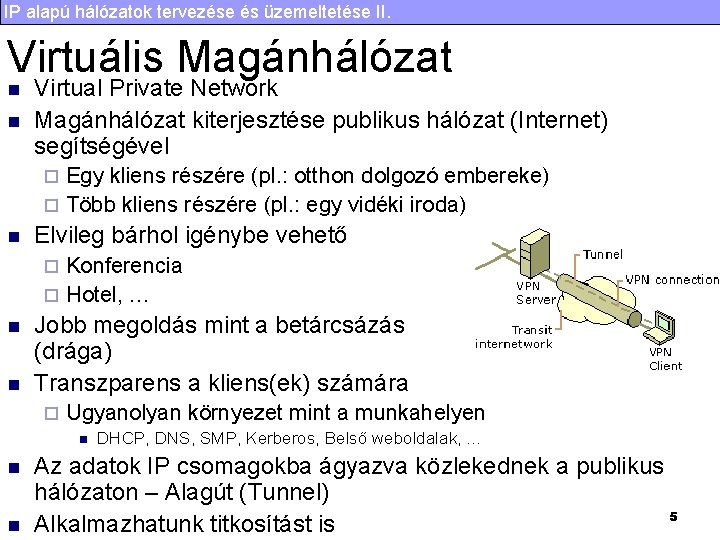

IP alapú hálózatok tervezése és üzemeltetése II. Virtuális Magánhálózat n n Virtual Private Network Magánhálózat kiterjesztése publikus hálózat (Internet) segítségével Egy kliens részére (pl. : otthon dolgozó embereke) ¨ Több kliens részére (pl. : egy vidéki iroda) ¨ n Elvileg bárhol igénybe vehető Konferencia ¨ Hotel, … ¨ n n Jobb megoldás mint a betárcsázás (drága) Transzparens a kliens(ek) számára ¨ Ugyanolyan környezet mint a munkahelyen n DHCP, DNS, SMP, Kerberos, Belső weboldalak, … Az adatok IP csomagokba ágyazva közlekednek a publikus hálózaton – Alagút (Tunnel) 5 Alkalmazhatunk titkosítást is

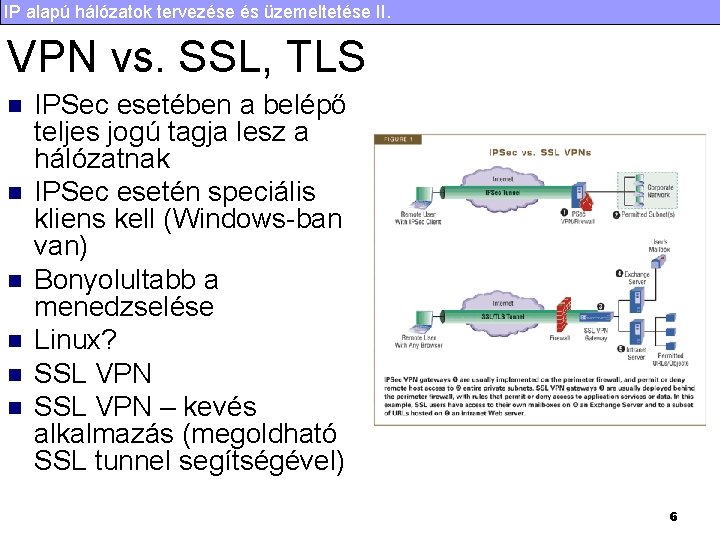

IP alapú hálózatok tervezése és üzemeltetése II. VPN vs. SSL, TLS n n n IPSec esetében a belépő teljes jogú tagja lesz a hálózatnak IPSec esetén speciális kliens kell (Windows-ban van) Bonyolultabb a menedzselése Linux? SSL VPN – kevés alkalmazás (megoldható SSL tunnel segítségével) 6

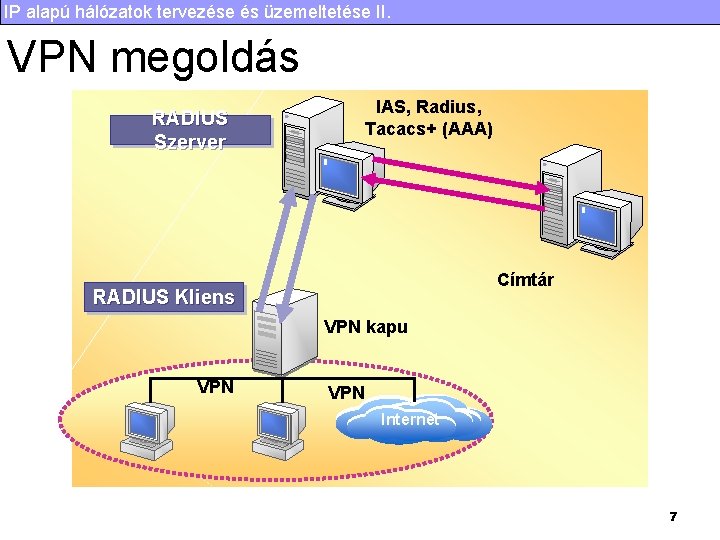

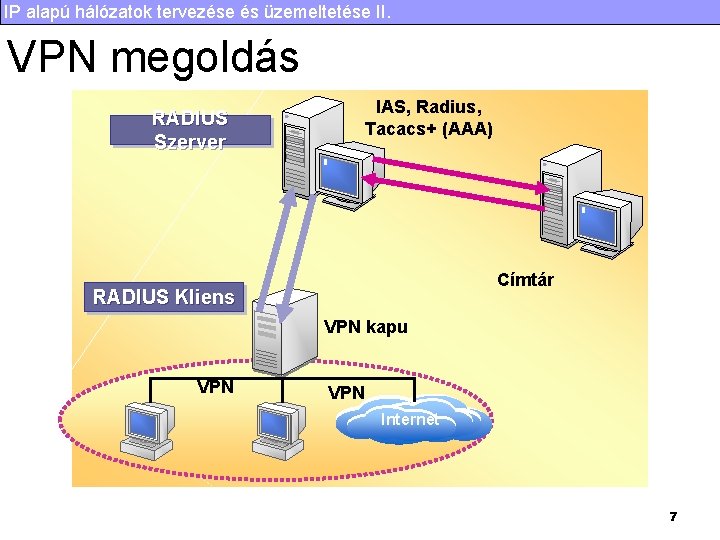

IP alapú hálózatok tervezése és üzemeltetése II. VPN megoldás IAS, Radius, Tacacs+ (AAA) RADIUS Szerver Címtár RADIUS Kliens VPN kapu VPN Internet 7

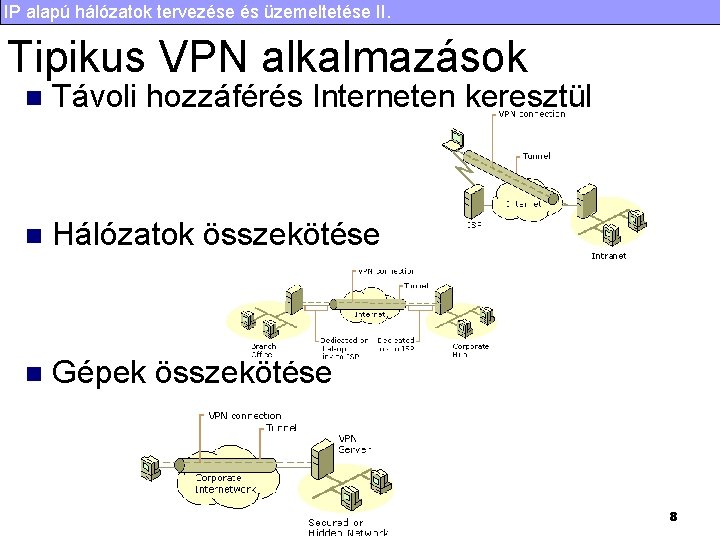

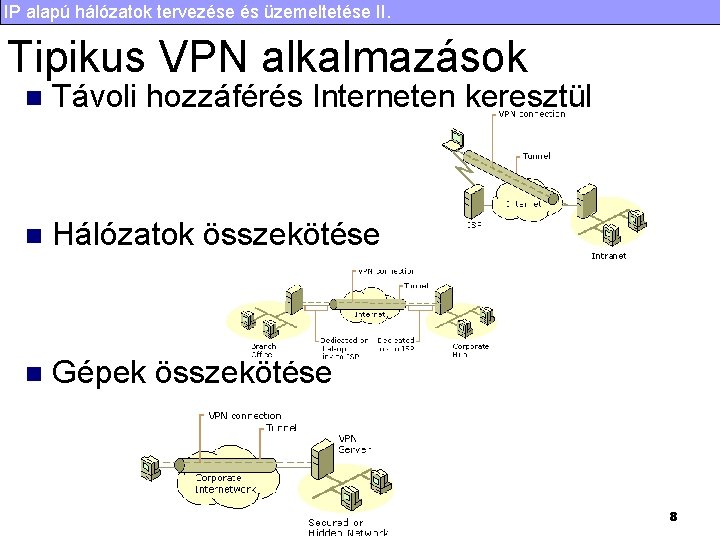

IP alapú hálózatok tervezése és üzemeltetése II. Tipikus VPN alkalmazások n Távoli hozzáférés Interneten keresztül n Hálózatok összekötése n Gépek összekötése 8

IP alapú hálózatok tervezése és üzemeltetése II. VPN példák n Karantén ¨ ZH íratás ¨ Laptop kezelés n Mobil felhasználók kezelése 9

IP alapú hálózatok tervezése és üzemeltetése II. VPN szolgáltatások n Felhasználó azonosítás Remote Access Dial-Up Service n Internet Authentication Service n Terminal Access Controller Access System+ n n n Cím menedzselés Adat titkosítás Kulcs menedzselés Protokollok támogatása (IP, IPX, . . . ) Beágyazási protokollok: Internet Protocol Security n Layer 2 Transoport Protocol n Point to Point Transport Protocol n 10

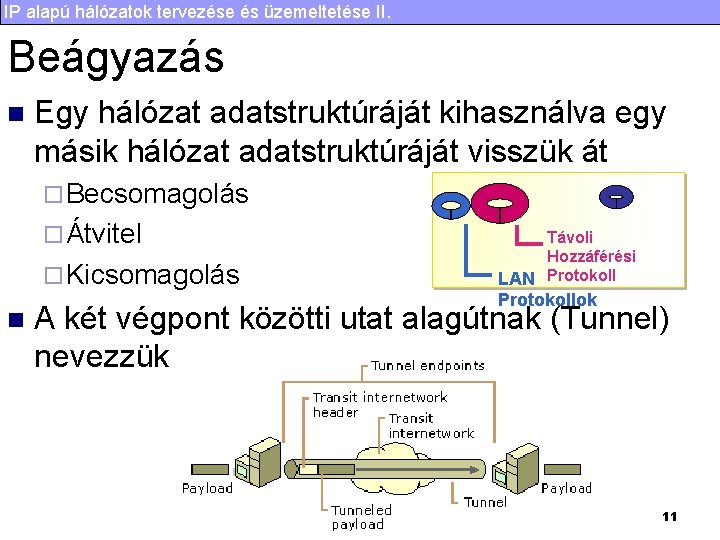

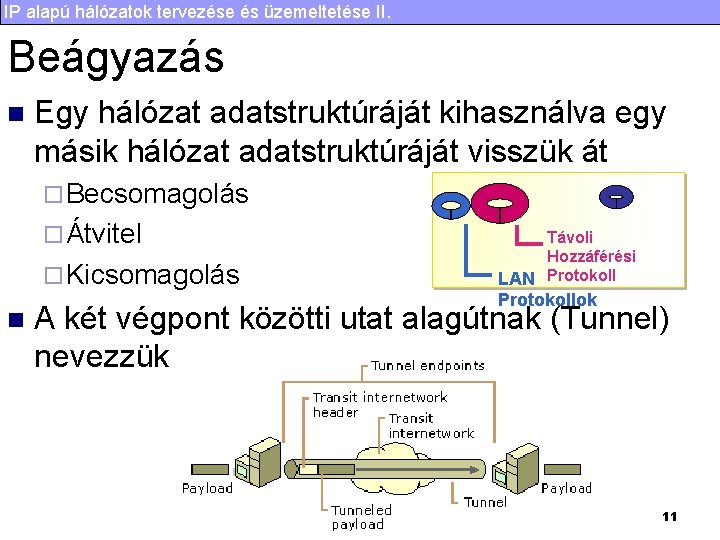

IP alapú hálózatok tervezése és üzemeltetése II. Beágyazás n Egy hálózat adatstruktúráját kihasználva egy másik hálózat adatstruktúráját visszük át ¨ Becsomagolás ¨ Átvitel ¨ Kicsomagolás n Távoli Hozzáférési LAN Protokollok A két végpont közötti utat alagútnak (Tunnel) nevezzük 11

IP alapú hálózatok tervezése és üzemeltetése II. Beágyazási Protokollok n n Típusai: ¨ Második rétegben működő n Kereteket továbbítanak (UDP) n Csatorna kiépítésre, fenntartásra külön protokoll (cím kiosztás, …) ¨ Harmadik rétegben működő n IP csomagokat továbbítanak n Manuális beállítás Point-to-Point Tunneling Protocol (PPTP) ¨ IP, IPX, Net. BEUI forgalom titkosítása és beágyazása IP csomagba ¨ IP hálózaton használható Layer Two Tunneling Protocol (L 2 TP) ¨ IP, IPX, Net. BEUI forgalom titkosítása és beágyazása olyan protokoll segítségével mely támogatja a pont-pont kapcsolatot ¨ IP, X. 25, Frame Relay, ATM, … hálózatokon használható IPSec tunnel mode ¨ IP csomagot vihetünk át titkosítva IP hálózaton 12

IP alapú hálózatok tervezése és üzemeltetése II. Beágyazási protokollok szolgáltatásai n Felhasználó azonosítás ¨ Point-to-Point Protocol-t szolgáltatásait használják a második rétegben beágyazók ¨ A harmadik rétegben beágyazók a Internet Key Exchange (IKE)-t használják – kölcsönös azonosítás, gyakran csak a számítógép digitális bizonyítványát veszik figyelembe!! n Dinamikus cím kiosztás ¨ Második réteg beágyazók Network Control Protocol (NCP) segítségével osztanak címeket ¨ Harmadik réteg beágyazók beállítottnak veszik n Adat tömörítés ¨ PPP n adattömörítési megoldások Adat titkosítás ¨ PPP adat titkosítás ¨ IKE ¨ Microsoft L 2 TP -> IPSec 13

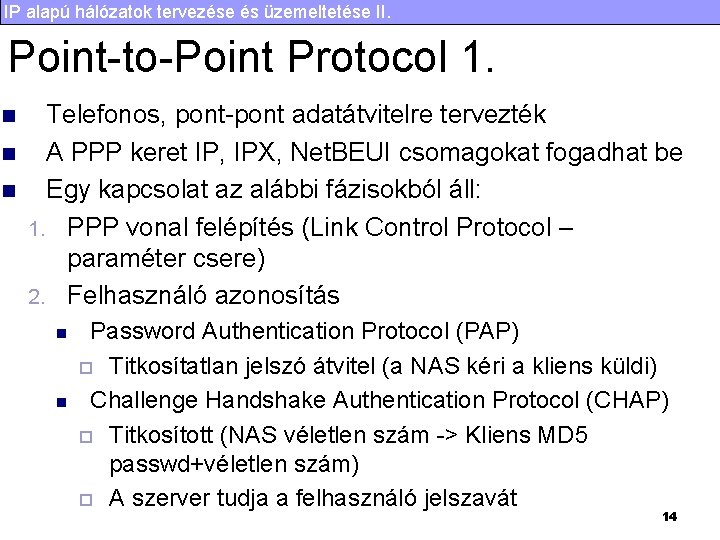

IP alapú hálózatok tervezése és üzemeltetése II. Point-to-Point Protocol 1. n n n Telefonos, pont-pont adatátvitelre tervezték A PPP keret IP, IPX, Net. BEUI csomagokat fogadhat be Egy kapcsolat az alábbi fázisokból áll: 1. PPP vonal felépítés (Link Control Protocol – paraméter csere) 2. Felhasználó azonosítás n n Password Authentication Protocol (PAP) ¨ Titkosítatlan jelszó átvitel (a NAS kéri a kliens küldi) Challenge Handshake Authentication Protocol (CHAP) ¨ Titkosított (NAS véletlen szám -> Kliens MD 5 passwd+véletlen szám) ¨ A szerver tudja a felhasználó jelszavát 14

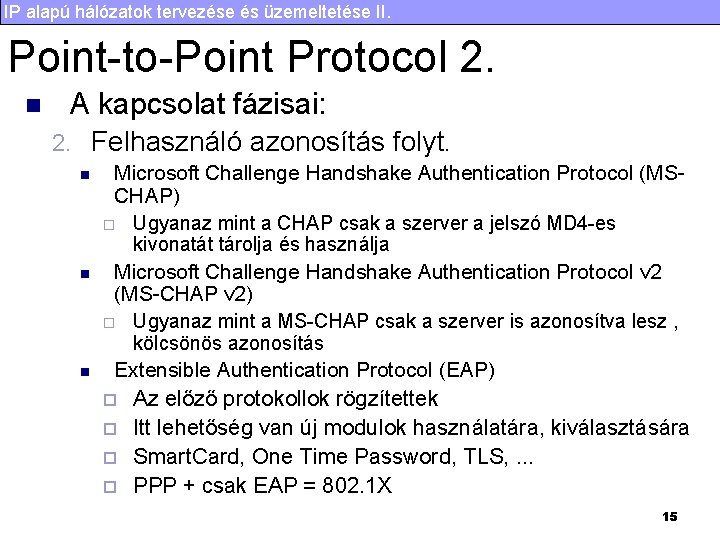

IP alapú hálózatok tervezése és üzemeltetése II. Point-to-Point Protocol 2. n A kapcsolat fázisai: Felhasználó azonosítás folyt. 2. n n n Microsoft Challenge Handshake Authentication Protocol (MSCHAP) ¨ Ugyanaz mint a CHAP csak a szerver a jelszó MD 4 -es kivonatát tárolja és használja Microsoft Challenge Handshake Authentication Protocol v 2 (MS-CHAP v 2) ¨ Ugyanaz mint a MS-CHAP csak a szerver is azonosítva lesz , kölcsönös azonosítás Extensible Authentication Protocol (EAP) ¨ Az előző protokollok rögzítettek ¨ Itt lehetőség van új modulok használatára, kiválasztására ¨ Smart. Card, One Time Password, TLS, . . . ¨ PPP + csak EAP = 802. 1 X 15

IP alapú hálózatok tervezése és üzemeltetése II. Point-to-Point Protocol 3. n A kapcsolat fázisai: 3. PPP visszahívás vezérlés 4. Hálózati réteg protokollok meghívása n Network Control Protocol (NCP) ¨ 4. Adat IPCP – IP címet ad a felhasználónak átviteli fázis 16

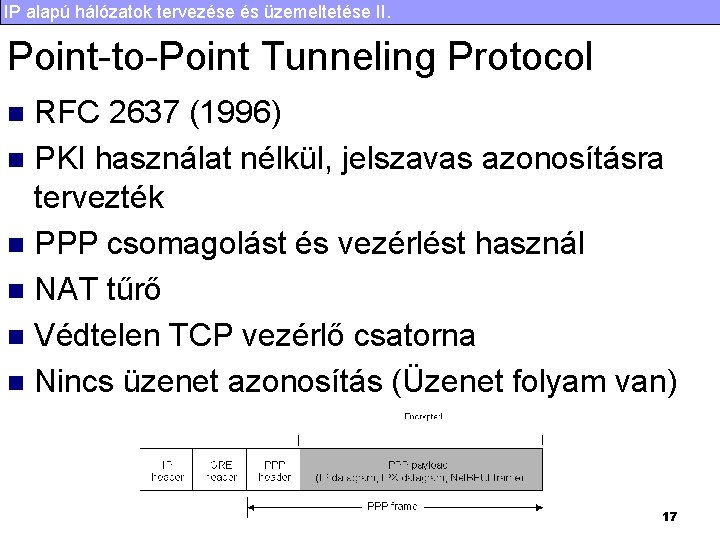

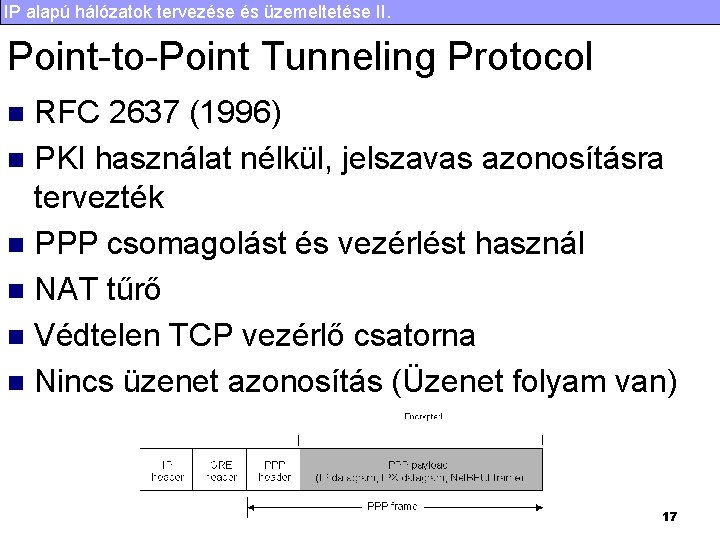

IP alapú hálózatok tervezése és üzemeltetése II. Point-to-Point Tunneling Protocol RFC 2637 (1996) n PKI használat nélkül, jelszavas azonosításra tervezték n PPP csomagolást és vezérlést használ n NAT tűrő n Védtelen TCP vezérlő csatorna n Nincs üzenet azonosítás (Üzenet folyam van) n 17

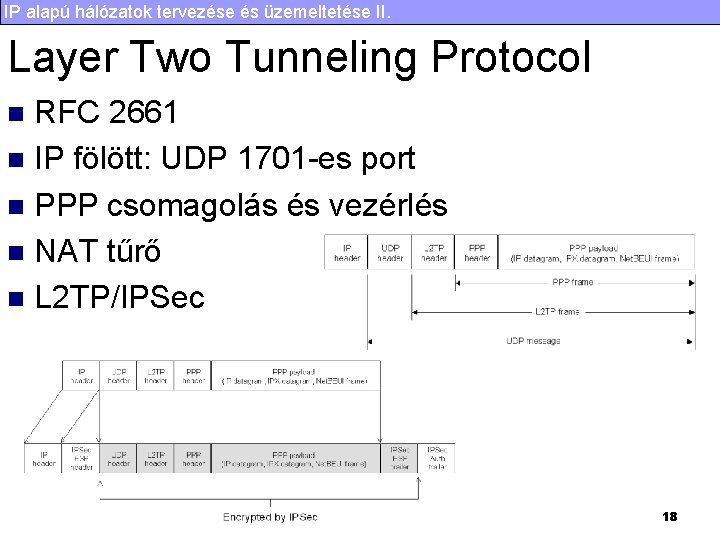

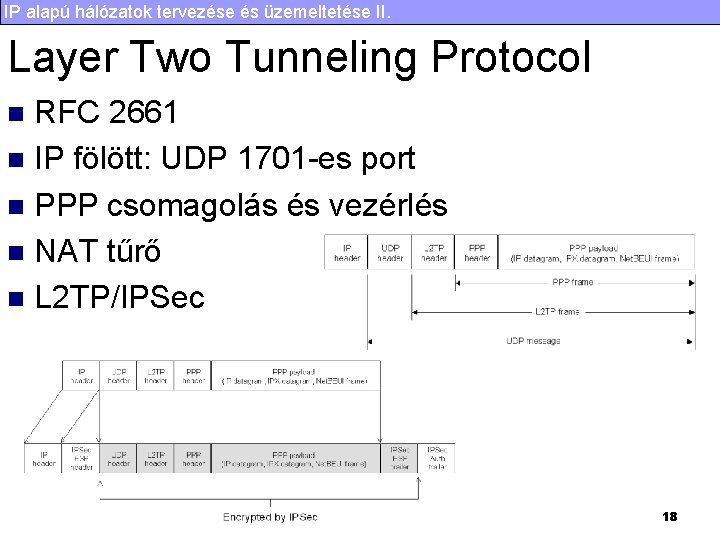

IP alapú hálózatok tervezése és üzemeltetése II. Layer Two Tunneling Protocol RFC 2661 n IP fölött: UDP 1701 -es port n PPP csomagolás és vezérlés n NAT tűrő n L 2 TP/IPSec n 18

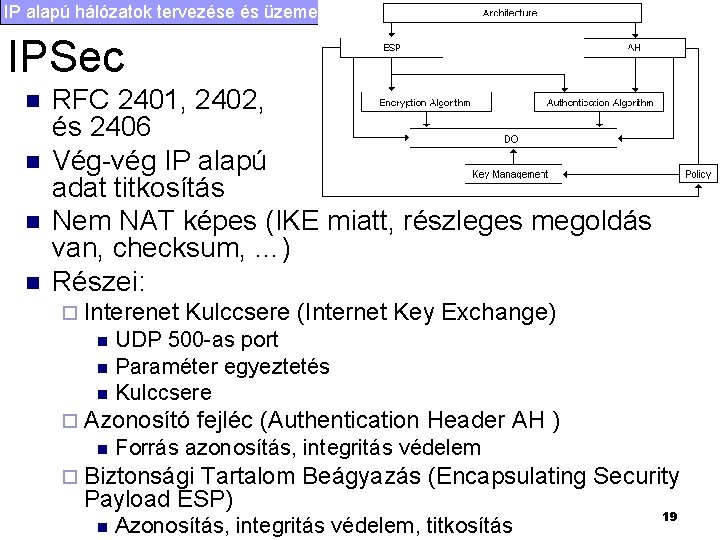

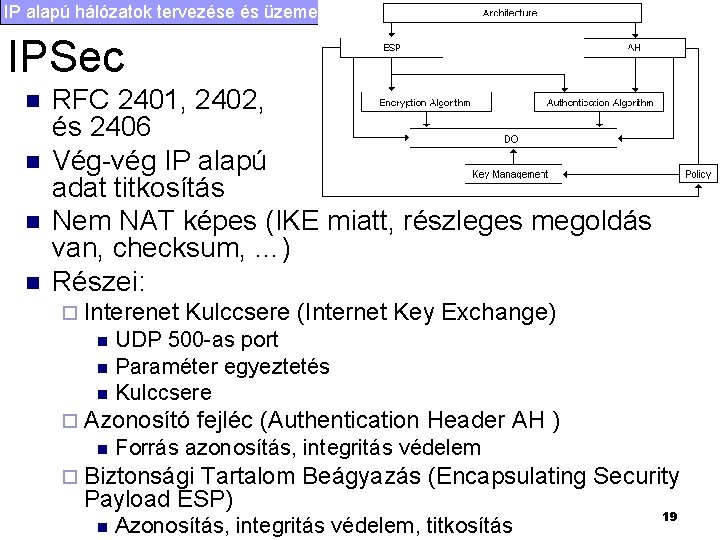

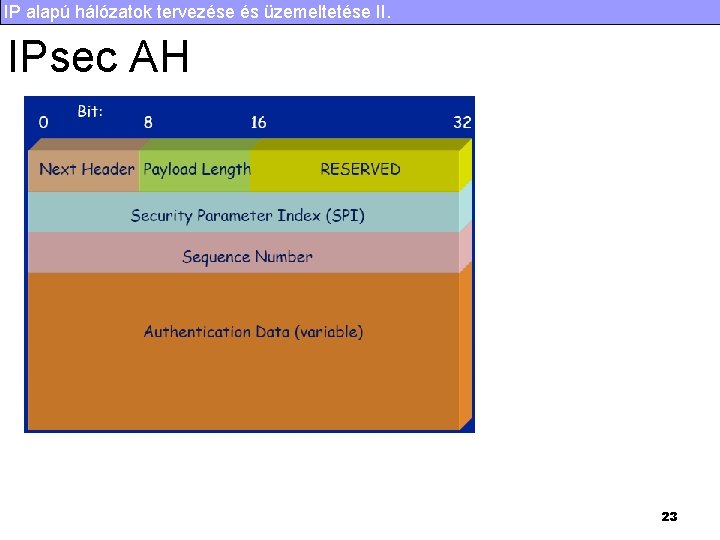

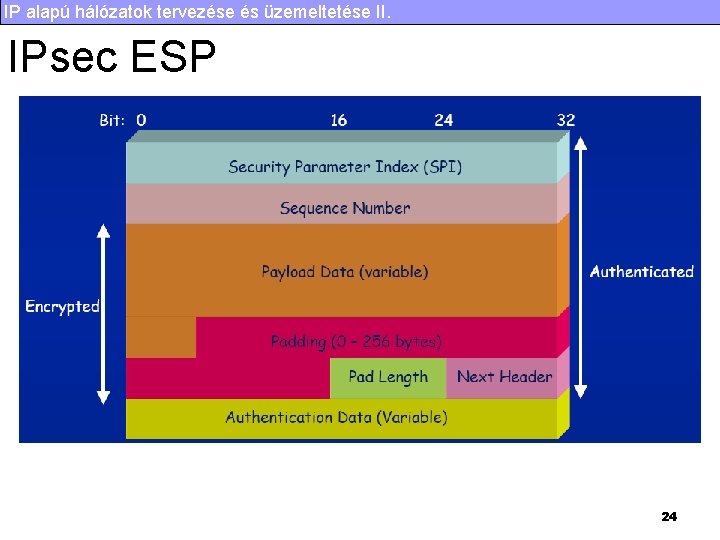

IP alapú hálózatok tervezése és üzemeltetése II. IPSec n n RFC 2401, 2402, és 2406 Vég-vég IP alapú adat titkosítás Nem NAT képes (IKE miatt, részleges megoldás van, checksum, …) Részei: ¨ Interenet n n n Kulccsere (Internet Key Exchange) UDP 500 -as port Paraméter egyeztetés Kulccsere ¨ Azonosító n fejléc (Authentication Header AH ) Forrás azonosítás, integritás védelem ¨ Biztonsági Tartalom Beágyazás (Encapsulating Security Payload ESP) n Azonosítás, integritás védelem, titkosítás 19

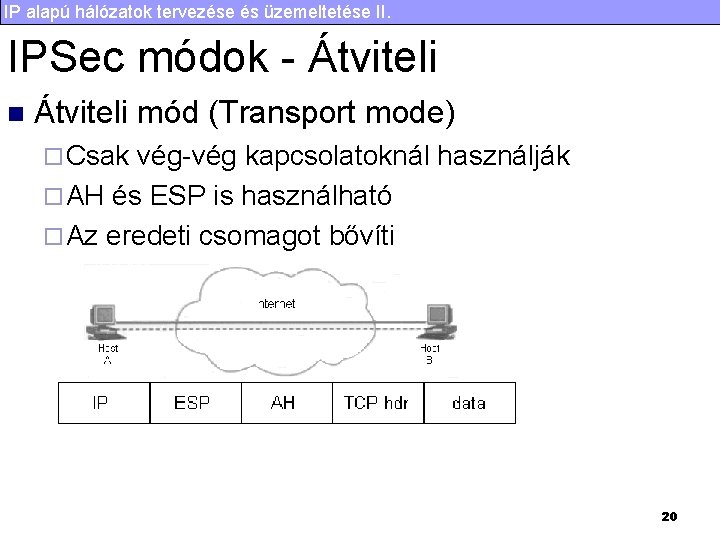

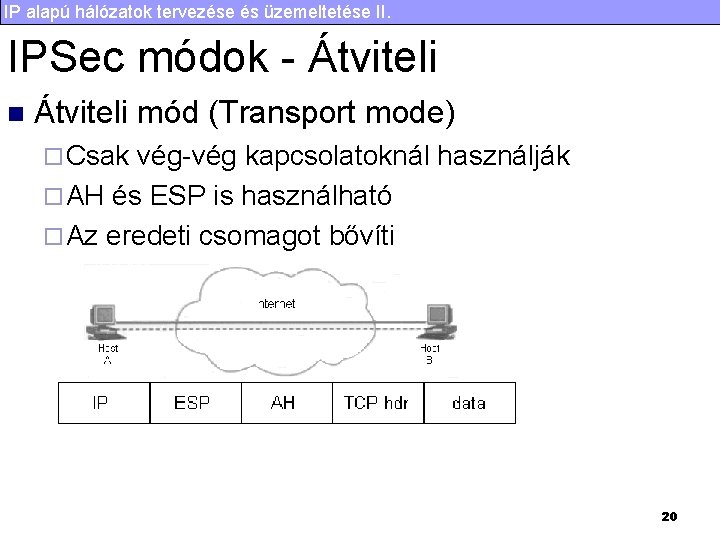

IP alapú hálózatok tervezése és üzemeltetése II. IPSec módok - Átviteli n Átviteli mód (Transport mode) ¨ Csak vég-vég kapcsolatoknál használják ¨ AH és ESP is használható ¨ Az eredeti csomagot bővíti 20

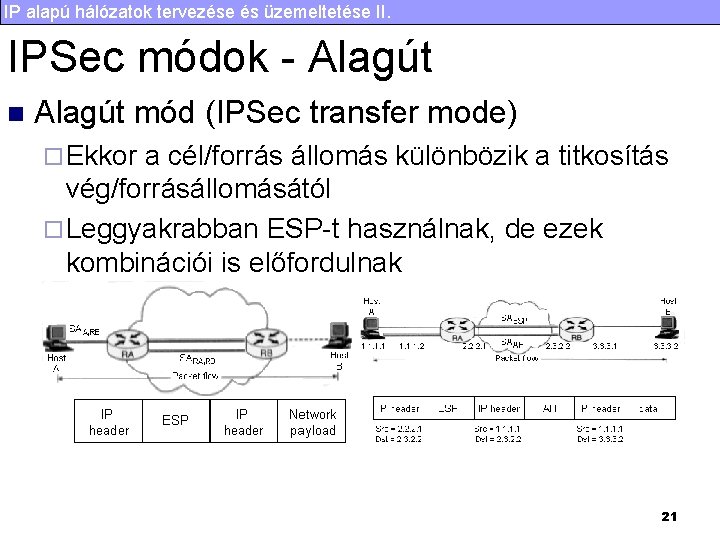

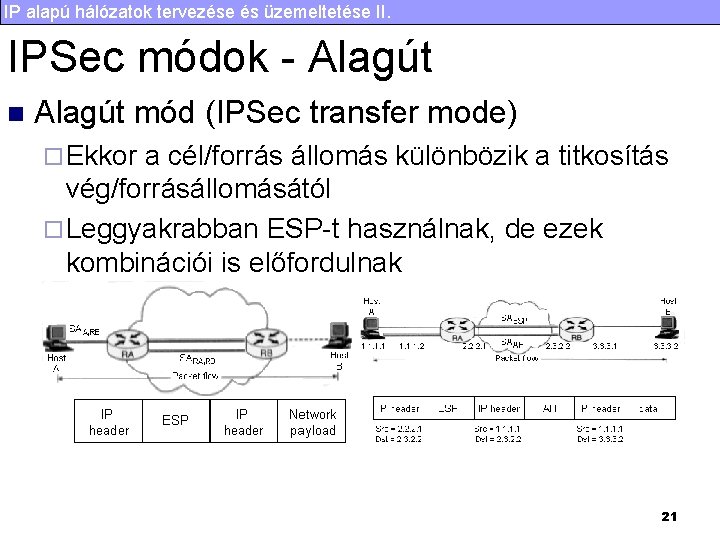

IP alapú hálózatok tervezése és üzemeltetése II. IPSec módok - Alagút n Alagút mód (IPSec transfer mode) ¨ Ekkor a cél/forrás állomás különbözik a titkosítás vég/forrásállomásától ¨ Leggyakrabban ESP-t használnak, de ezek kombinációi is előfordulnak 21

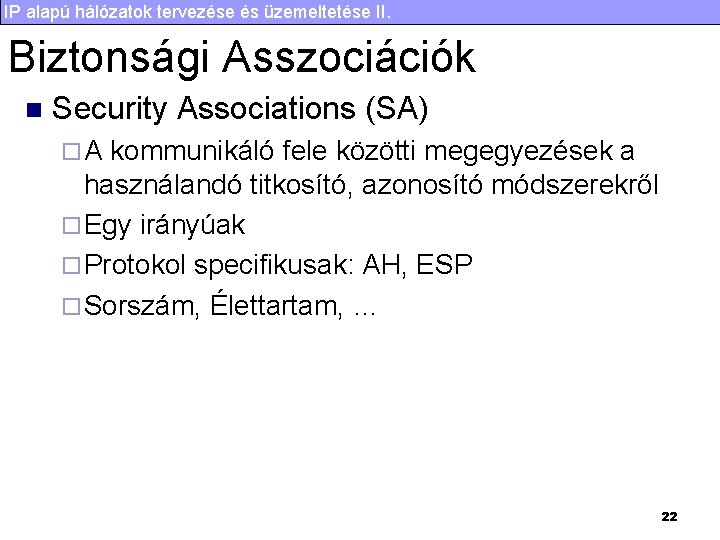

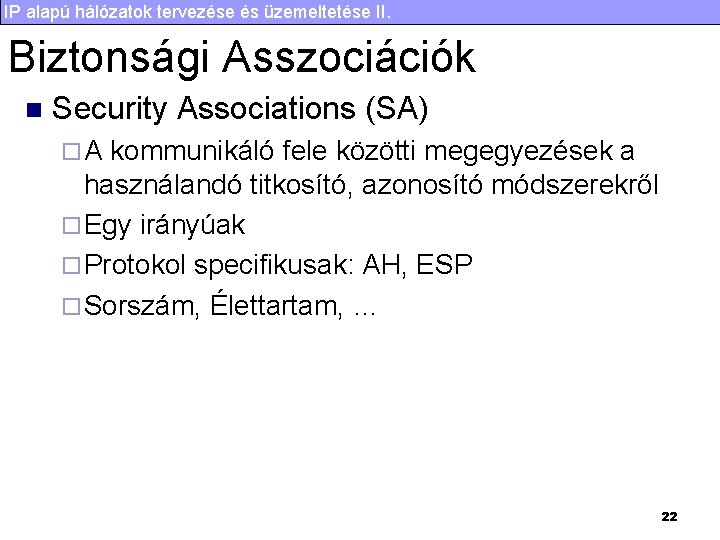

IP alapú hálózatok tervezése és üzemeltetése II. Biztonsági Asszociációk n Security Associations (SA) ¨A kommunikáló fele közötti megegyezések a használandó titkosító, azonosító módszerekről ¨ Egy irányúak ¨ Protokol specifikusak: AH, ESP ¨ Sorszám, Élettartam, … 22

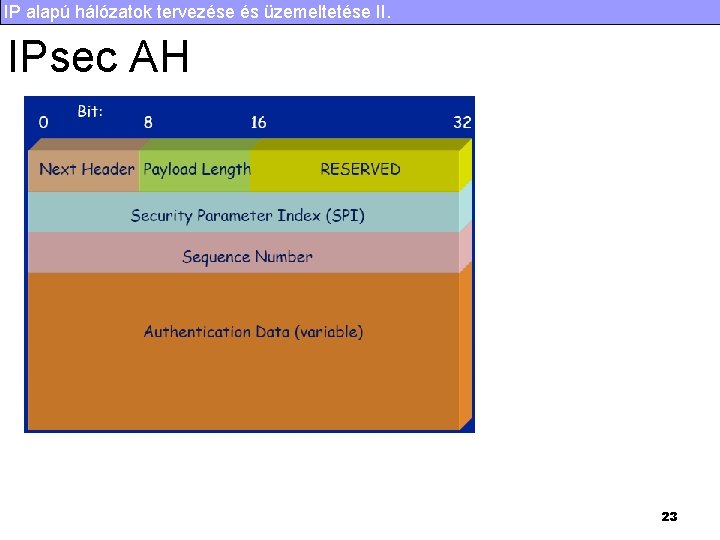

IP alapú hálózatok tervezése és üzemeltetése II. IPsec AH 23

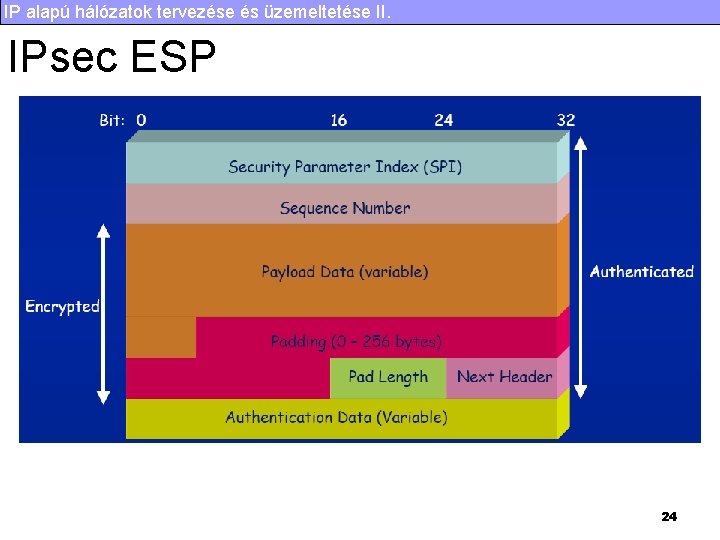

IP alapú hálózatok tervezése és üzemeltetése II. IPsec ESP 24

IP alapú hálózatok tervezése és üzemeltetése II. A mai előadás tartalma n Virtuális magán hálózatok ¨ L 2 TP ¨ PPP ¨ IPSEC ¨ VPN átjárók ¨ SSL ? 25