Informatyka Kryptografia i kryptoanaliza Informatyka szkoa ponadgimnazjalna Scholaris

- Slides: 14

Informatyka Kryptografia i kryptoanaliza Informatyka – szkoła ponadgimnazjalna – Scholaris - © DC Edukacja

Cele lekcji Podczas tej lekcji nauczysz się: • jakie były najważniejsze wydarzenia związane z kryptografią i kryptoanalizą; • pojęć związanych z kodowaniem i odkodowywaniem informacji; • podstawowych szyfrów oraz sposobów ich wykorzystania; • co to szyfrowanie symetryczne i asymetryczne; • co to podpis elektroniczny. Informatyka – szkoła ponadgimnazjalna – Scholaris - © DC Edukacja

Przegląd zagadnień • • • Trochę historii. Podstawowe pojęcia związane z szyfrowaniem. Wykorzystanie szyfru Cezara. Szyfr przestawieniowy – szyfr płotkowy. Kryptografia symetryczna i asymetryczna. Informatyka – szkoła ponadgimnazjalna – Scholaris - © DC Edukacja

Trochę historii • Kalendarz ważniejszych wydarzeń historycznych związanych z kryptografią i kryptoanalizą: – – – IV w. p. n. e. Sparta – płócienna taśma; I w. p. n. e. – kod Cezara; XV w. – pierwszy traktat o kryptografii Leona Battisty Albertiego; XIX w. – Charles Babbage – „ojciec maszyny cyfrowej”; 1867 – Paryż - szyfr Playfair; 1919 – premiera maszyny szyfrującej, której autorem był szwedzki naukowiec Boris Hagelin; – 1926 – niemiecka maszyna kodująca Enigma; – 1937 – brytyjska maszyna szyfrująca Typex; – 1940 – amerykańska maszyna kodująca Sigadba. Informatyka – szkoła ponadgimnazjalna – Scholaris - © DC Edukacja

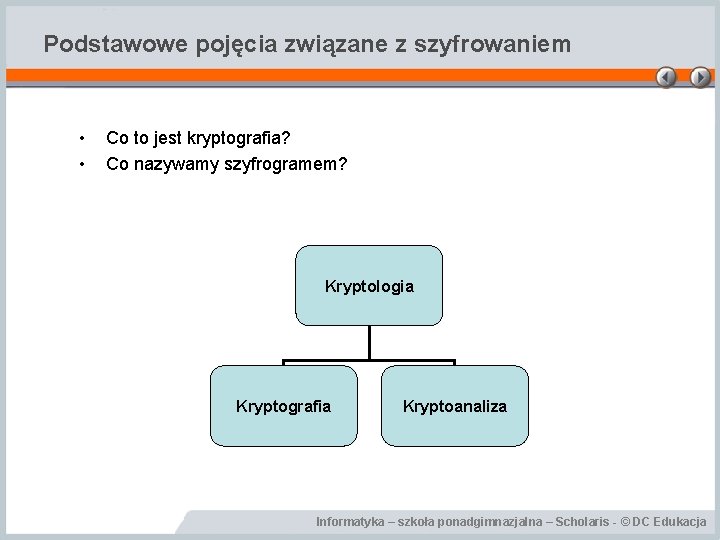

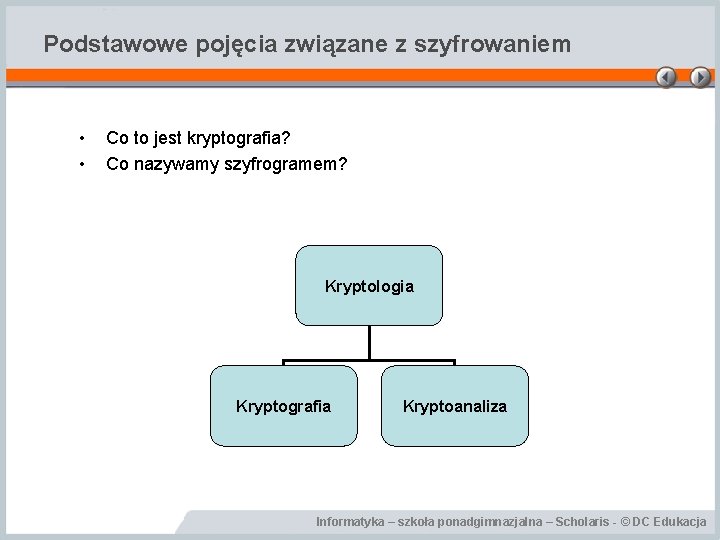

Podstawowe pojęcia związane z szyfrowaniem • • Co to jest kryptografia? Co nazywamy szyfrogramem? Kryptologia Kryptografia Kryptoanaliza Informatyka – szkoła ponadgimnazjalna – Scholaris - © DC Edukacja

Podstawowe pojęcia związane z szyfrowaniem • • • Kryptografia Kryptoanaliza Kryptoanalityk Kryptologia Alfabet szyfrowania Tekst jawny Kryptogram Szyfrowanie Deszyfrowanie Klucz kryptograficzny Klucz publiczny Klucz prywatny Informatyka – szkoła ponadgimnazjalna – Scholaris - © DC Edukacja

Wykorzystanie szyfru Cezara • Rodzaje szyfrów podstawieniowych: – – proste (monoalfabetyczne), homofoniczne, polialfabetyczne, wieloliterowe (poligramowe). Informatyka – szkoła ponadgimnazjalna – Scholaris - © DC Edukacja

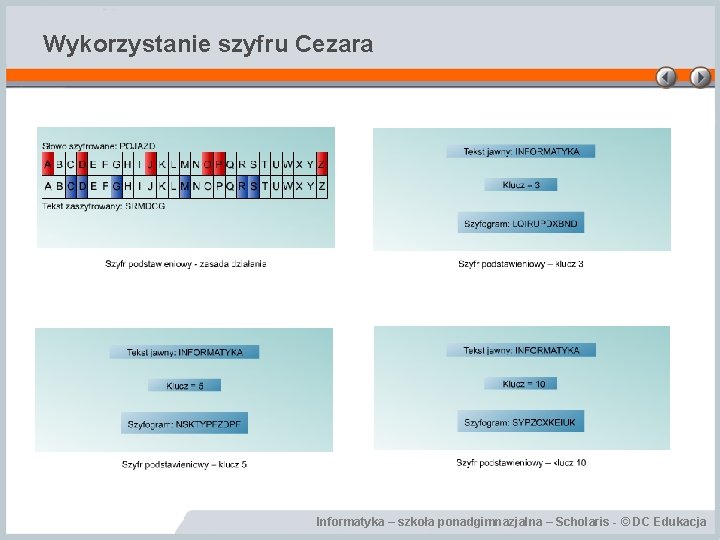

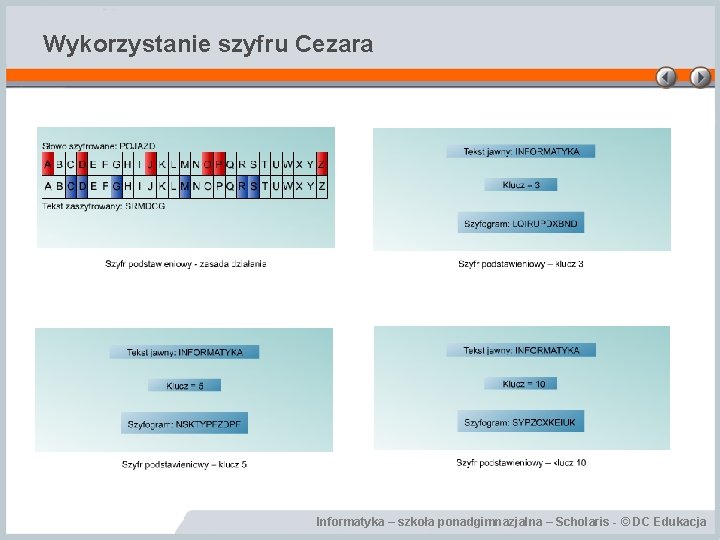

Wykorzystanie szyfru Cezara Informatyka – szkoła ponadgimnazjalna – Scholaris - © DC Edukacja

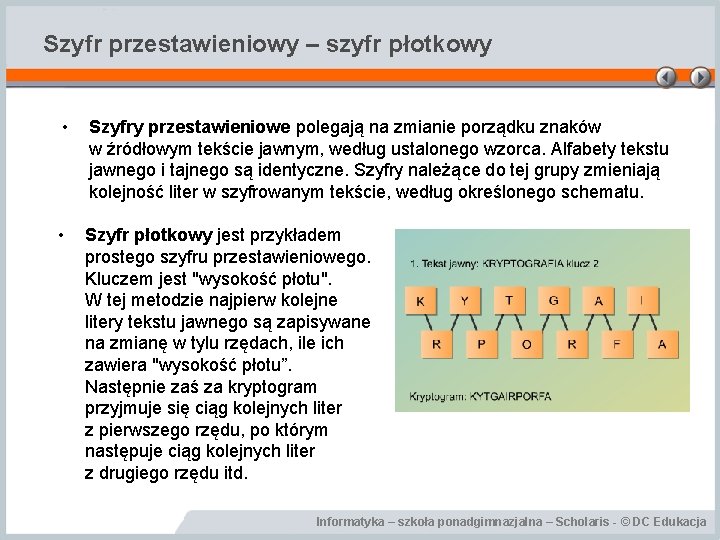

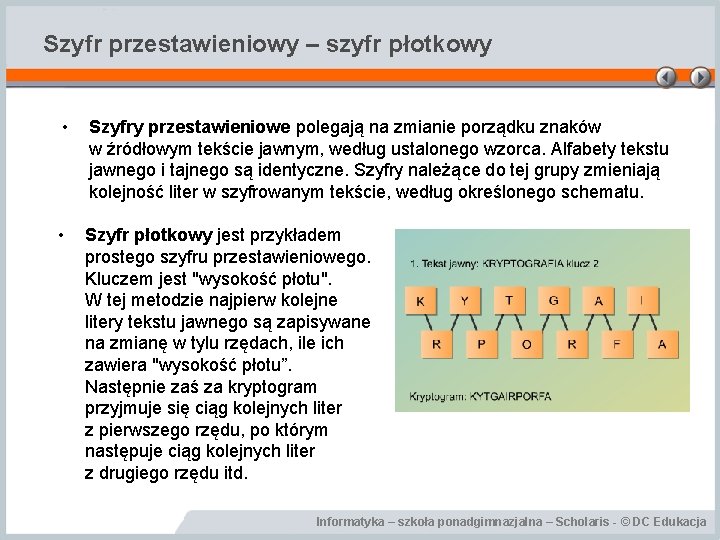

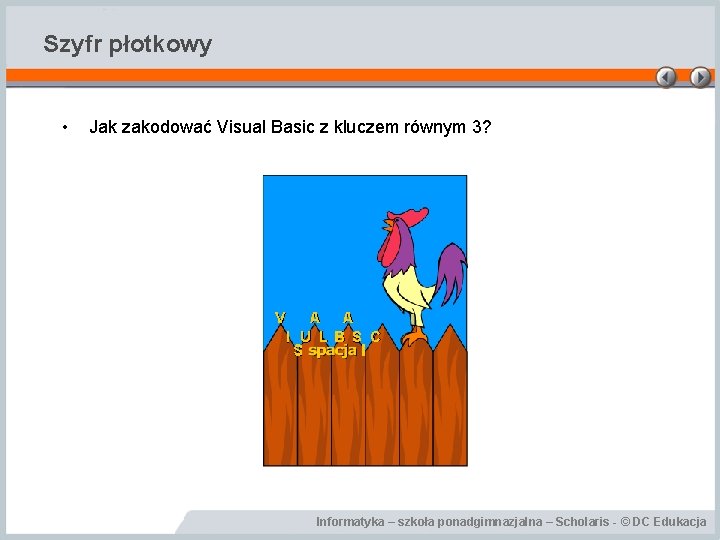

Szyfr przestawieniowy – szyfr płotkowy • Szyfry przestawieniowe polegają na zmianie porządku znaków w źródłowym tekście jawnym, według ustalonego wzorca. Alfabety tekstu jawnego i tajnego są identyczne. Szyfry należące do tej grupy zmieniają kolejność liter w szyfrowanym tekście, według określonego schematu. • Szyfr płotkowy jest przykładem prostego szyfru przestawieniowego. Kluczem jest "wysokość płotu". W tej metodzie najpierw kolejne litery tekstu jawnego są zapisywane na zmianę w tylu rzędach, ile ich zawiera "wysokość płotu”. Następnie zaś za kryptogram przyjmuje się ciąg kolejnych liter z pierwszego rzędu, po którym następuje ciąg kolejnych liter z drugiego rzędu itd. Informatyka – szkoła ponadgimnazjalna – Scholaris - © DC Edukacja

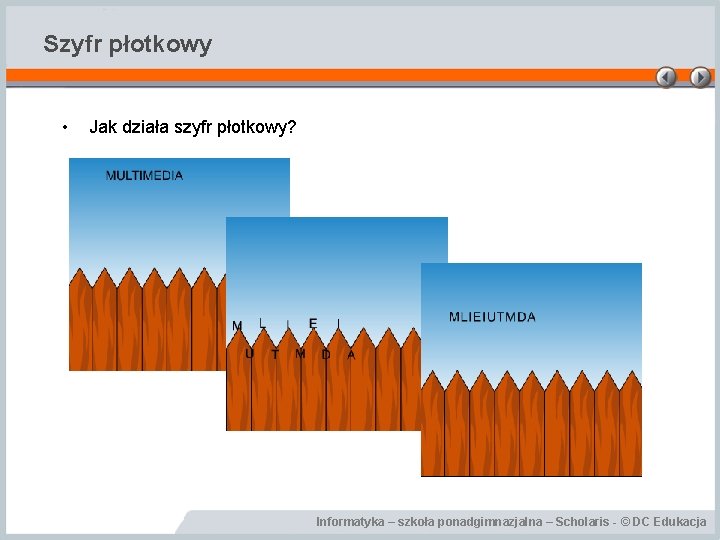

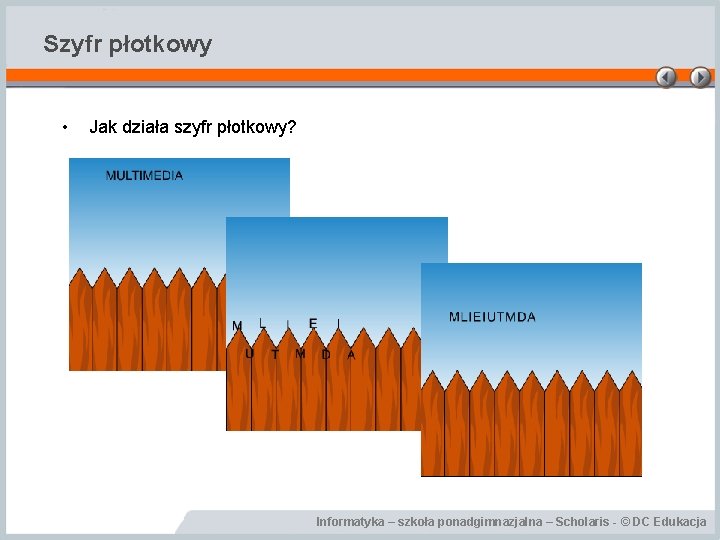

Szyfr płotkowy • Jak działa szyfr płotkowy? Informatyka – szkoła ponadgimnazjalna – Scholaris - © DC Edukacja

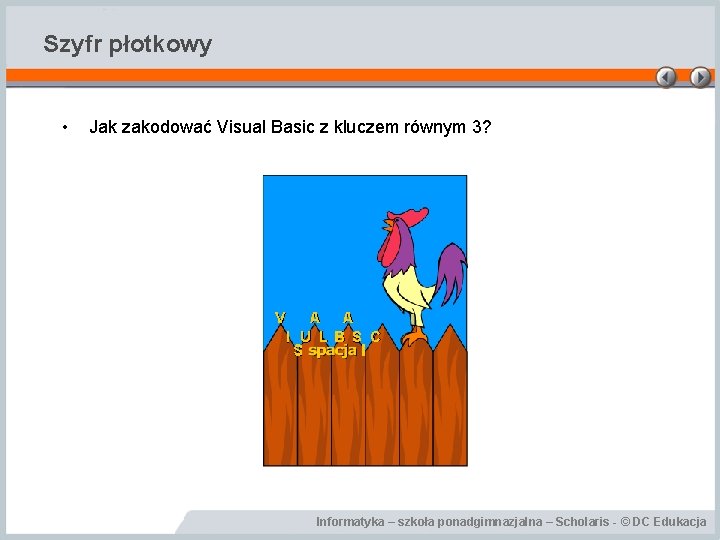

Szyfr płotkowy • Jak zakodować Visual Basic z kluczem równym 3? Informatyka – szkoła ponadgimnazjalna – Scholaris - © DC Edukacja

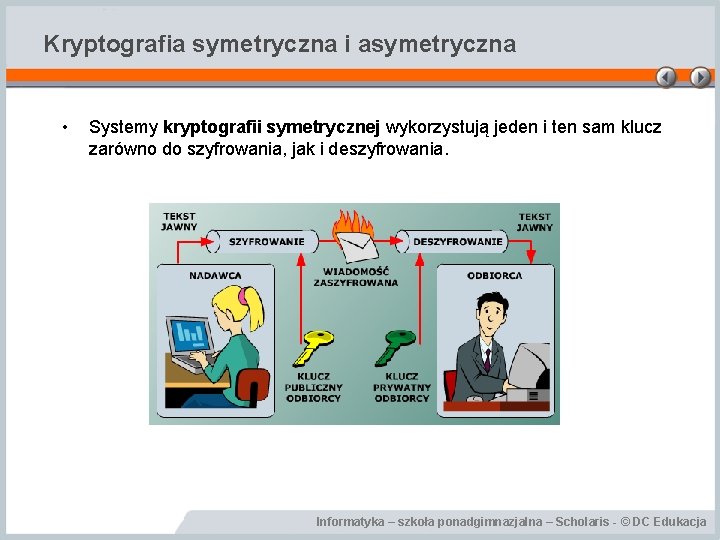

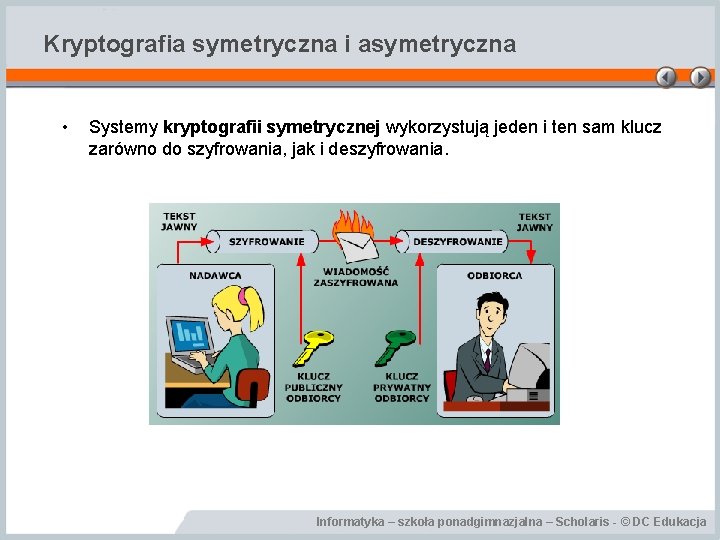

Kryptografia symetryczna i asymetryczna • Systemy kryptografii symetrycznej wykorzystują jeden i ten sam klucz zarówno do szyfrowania, jak i deszyfrowania. Informatyka – szkoła ponadgimnazjalna – Scholaris - © DC Edukacja

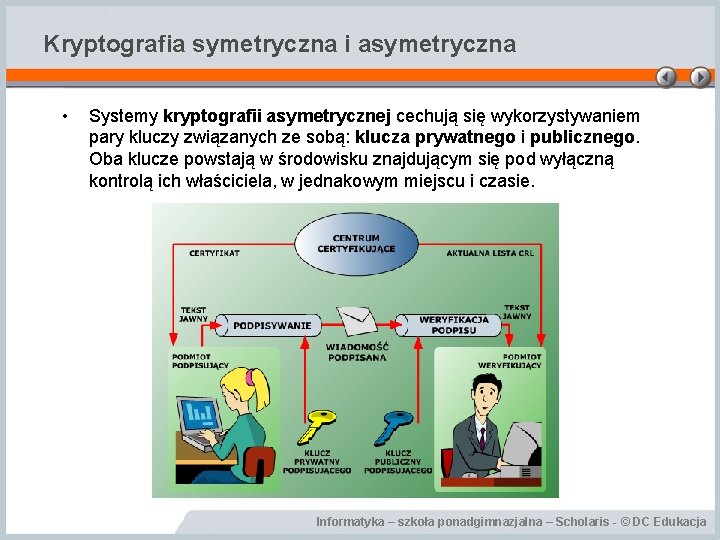

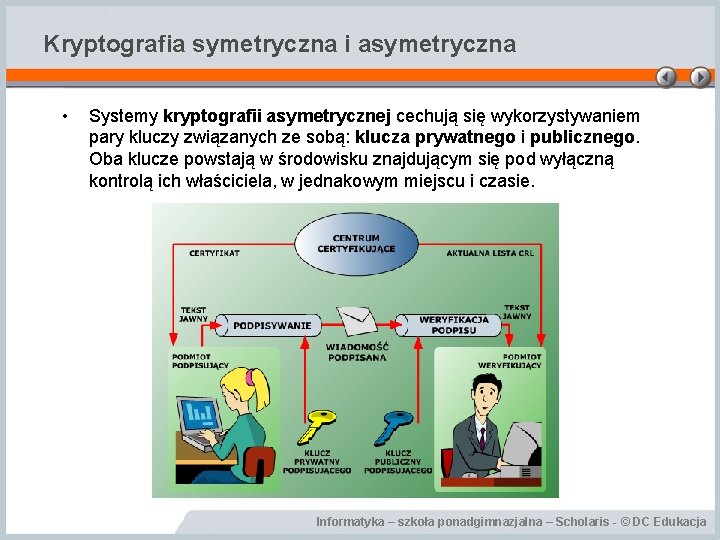

Kryptografia symetryczna i asymetryczna • Systemy kryptografii asymetrycznej cechują się wykorzystywaniem pary kluczy związanych ze sobą: klucza prywatnego i publicznego. Oba klucze powstają w środowisku znajdującym się pod wyłączną kontrolą ich właściciela, w jednakowym miejscu i czasie. Informatyka – szkoła ponadgimnazjalna – Scholaris - © DC Edukacja

Podsumowanie • • • Trochę historii. Podstawowe pojęcia związane z szyfrowaniem. Wykorzystanie szyfru Cezara. Szyfr przestawieniowy – szyfr płotkowy. Kryptografia symetryczna i asymetryczna. Informatyka – szkoła ponadgimnazjalna – Scholaris - © DC Edukacja