Hendelseshndtering Kapittel 13 DIGITAL SIKKERHET En innfring Lringsml

- Slides: 15

Hendelseshåndtering Kapittel 13 DIGITAL SIKKERHET En innføring

Læringsmål: Kjenne til hvordan innbrudd i digitale systemer kan håndteres på en sikker og effektiv måte. DIGITAL SIKKERHET En innføring

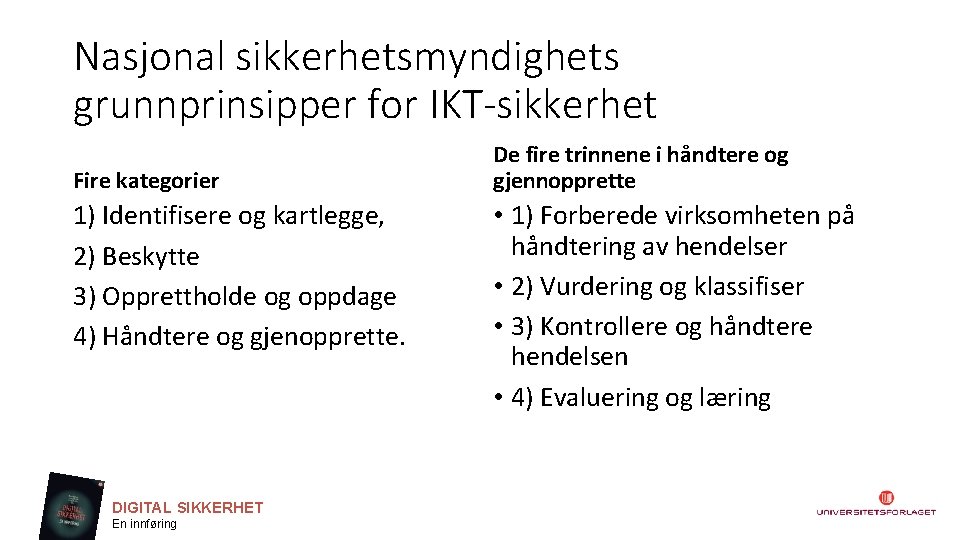

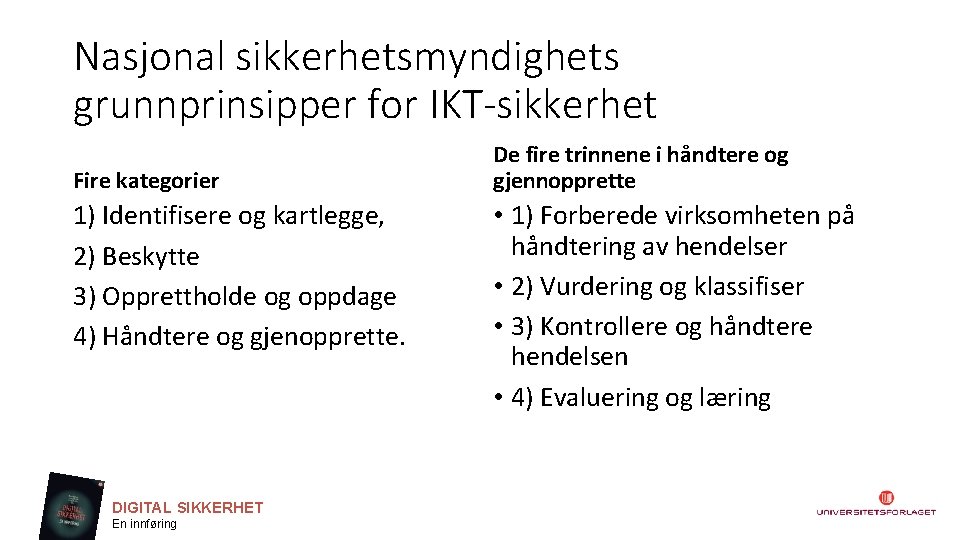

Nasjonal sikkerhetsmyndighets grunnprinsipper for IKT-sikkerhet Fire kategorier 1) Identifisere og kartlegge, 2) Beskytte 3) Opprettholde og oppdage 4) Håndtere og gjenopprette. DIGITAL SIKKERHET En innføring De fire trinnene i håndtere og gjennopprette • 1) Forberede virksomheten på håndtering av hendelser • 2) Vurdering og klassifiser • 3) Kontrollere og håndtere hendelsen • 4) Evaluering og læring

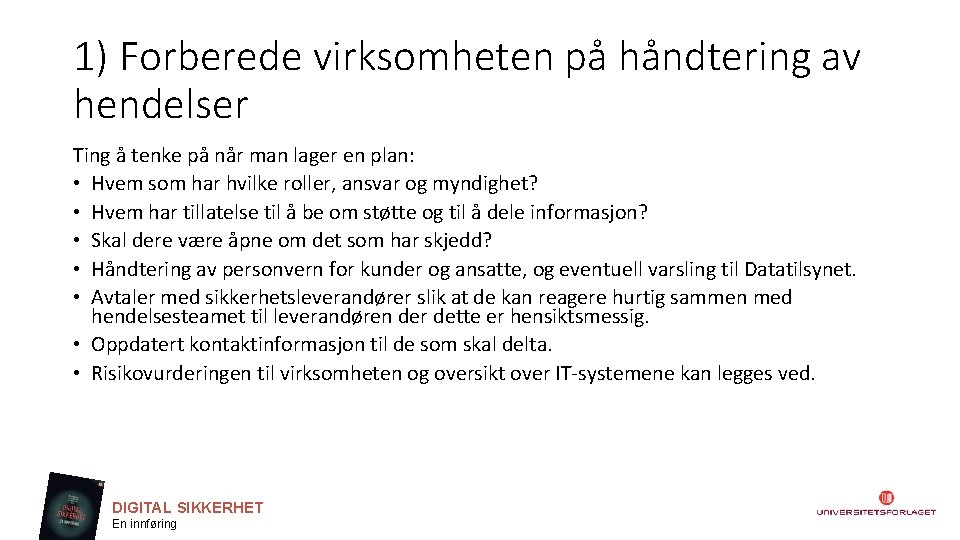

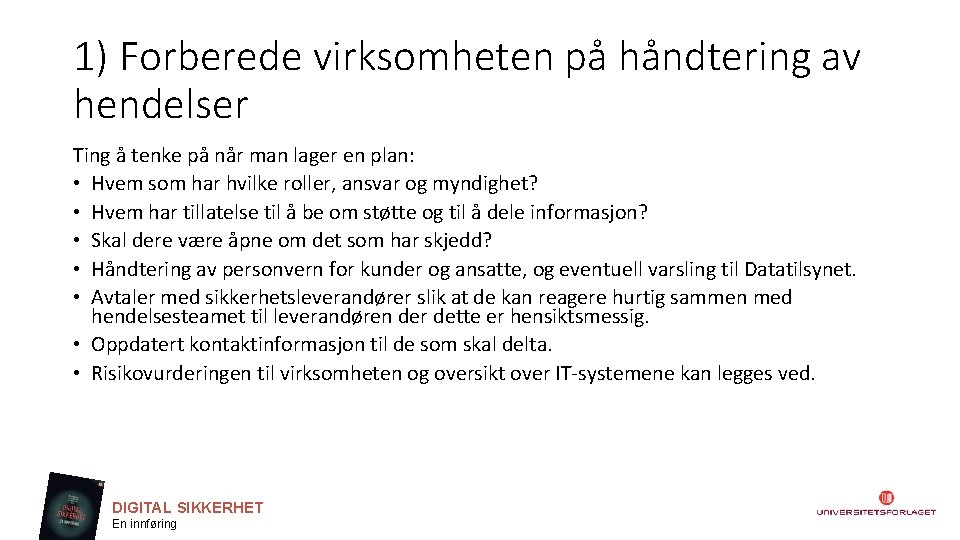

1) Forberede virksomheten på håndtering av hendelser Ting å tenke på når man lager en plan: • Hvem som har hvilke roller, ansvar og myndighet? • Hvem har tillatelse til å be om støtte og til å dele informasjon? • Skal dere være åpne om det som har skjedd? • Håndtering av personvern for kunder og ansatte, og eventuell varsling til Datatilsynet. • Avtaler med sikkerhetsleverandører slik at de kan reagere hurtig sammen med hendelsesteamet til leverandøren der dette er hensiktsmessig. • Oppdatert kontaktinformasjon til de som skal delta. • Risikovurderingen til virksomheten og oversikt over IT-systemene kan legges ved. DIGITAL SIKKERHET En innføring

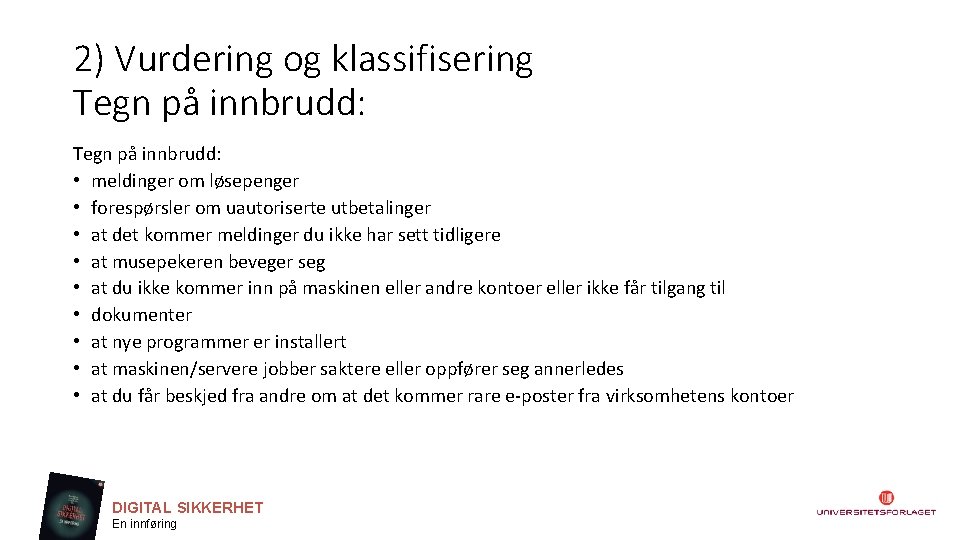

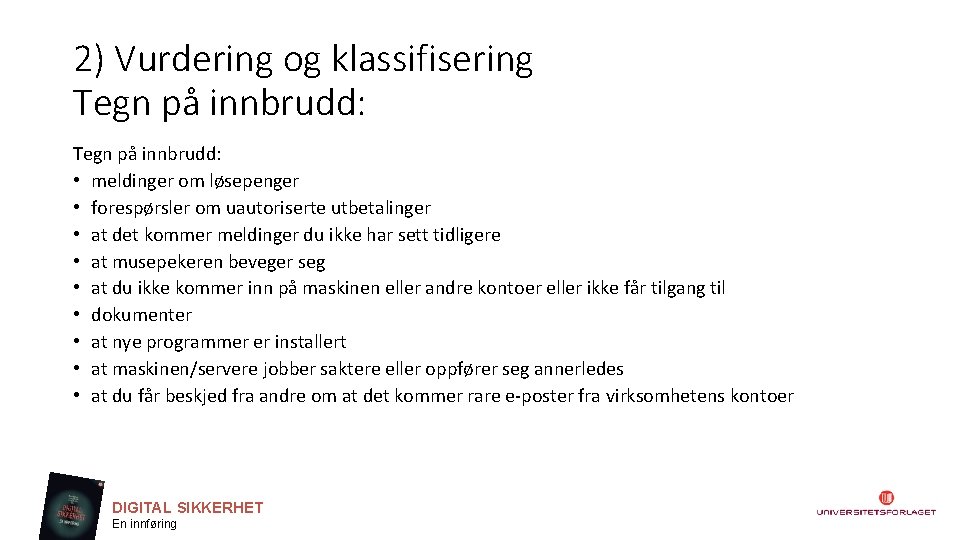

2) Vurdering og klassifisering Tegn på innbrudd: • meldinger om løsepenger • forespørsler om uautoriserte utbetalinger • at det kommer meldinger du ikke har sett tidligere • at musepekeren beveger seg • at du ikke kommer inn på maskinen eller andre kontoer eller ikke får tilgang til • dokumenter • at nye programmer er installert • at maskinen/servere jobber saktere eller oppfører seg annerledes • at du får beskjed fra andre om at det kommer rare e-poster fra virksomhetens kontoer DIGITAL SIKKERHET En innføring

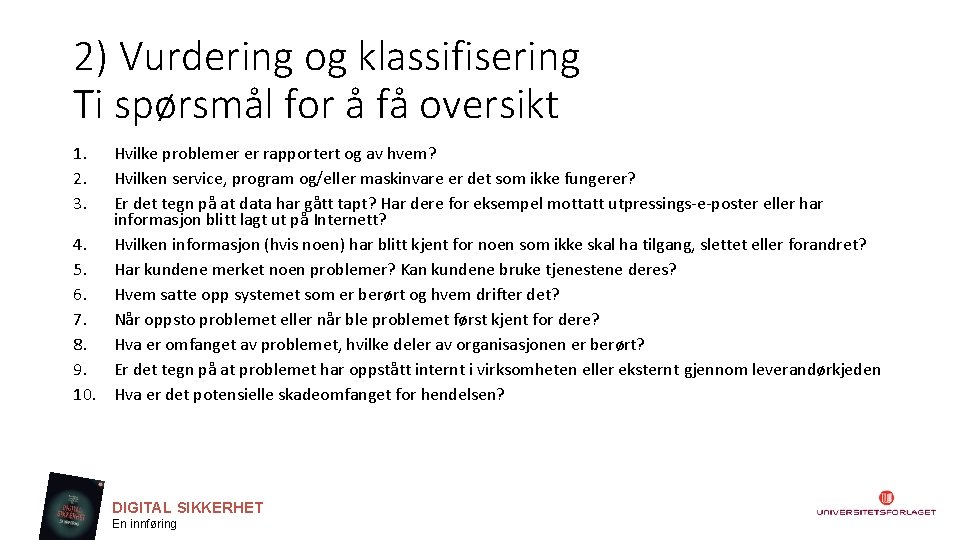

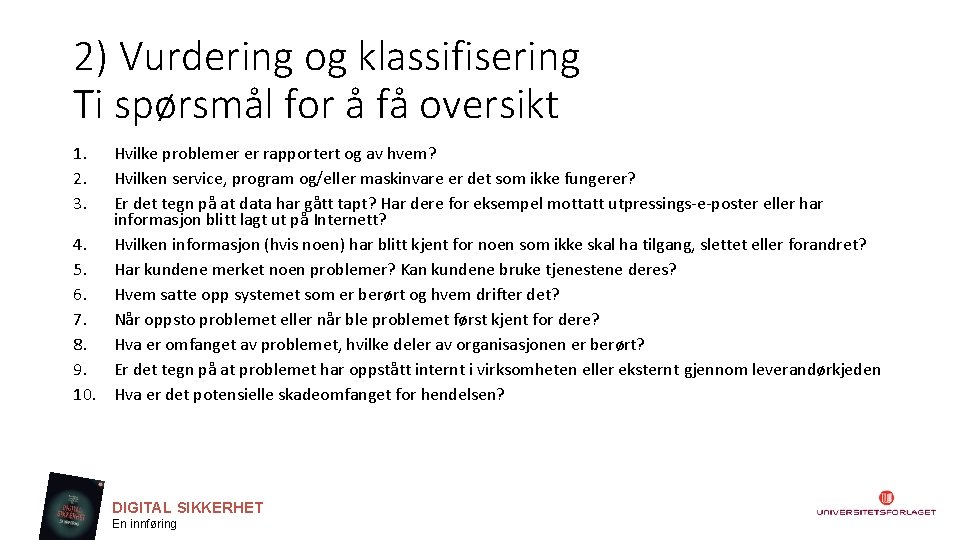

2) Vurdering og klassifisering Ti spørsmål for å få oversikt 1. 2. 3. Hvilke problemer er rapportert og av hvem? Hvilken service, program og/eller maskinvare er det som ikke fungerer? Er det tegn på at data har gått tapt? Har dere for eksempel mottatt utpressings-e-poster eller har informasjon blitt lagt ut på Internett? 4. Hvilken informasjon (hvis noen) har blitt kjent for noen som ikke skal ha tilgang, slettet eller forandret? 5. Har kundene merket noen problemer? Kan kundene bruke tjenestene deres? 6. Hvem satte opp systemet som er berørt og hvem drifter det? 7. Når oppsto problemet eller når ble problemet først kjent for dere? 8. Hva er omfanget av problemet, hvilke deler av organisasjonen er berørt? 9. Er det tegn på at problemet har oppstått internt i virksomheten eller eksternt gjennom leverandørkjeden 10. Hva er det potensielle skadeomfanget for hendelsen? DIGITAL SIKKERHET En innføring

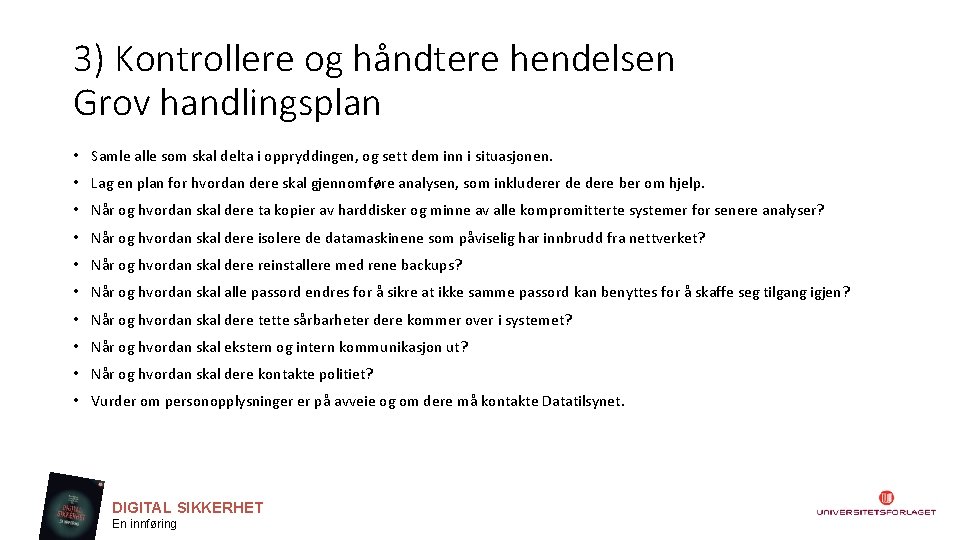

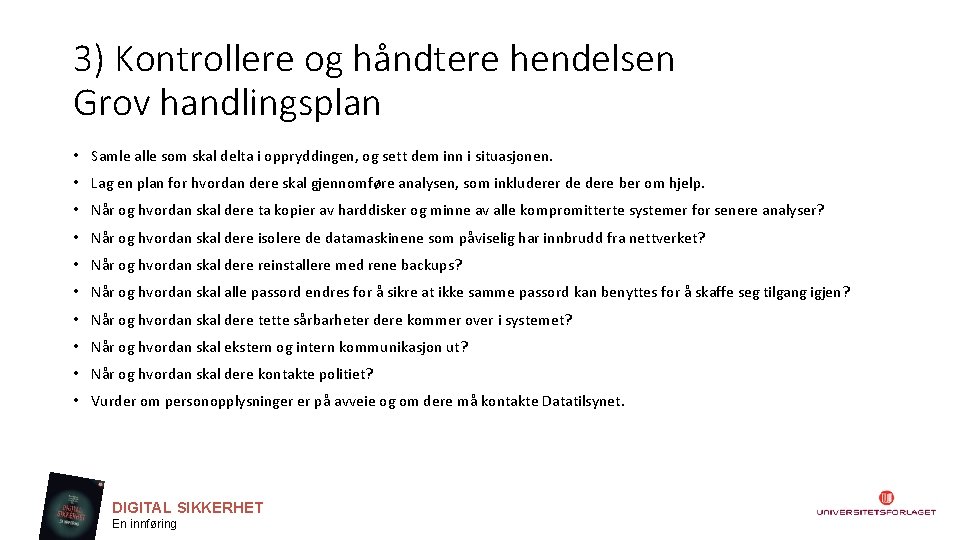

3) Kontrollere og håndtere hendelsen Grov handlingsplan • Samle alle som skal delta i oppryddingen, og sett dem inn i situasjonen. • Lag en plan for hvordan dere skal gjennomføre analysen, som inkluderer de dere ber om hjelp. • Når og hvordan skal dere ta kopier av harddisker og minne av alle kompromitterte systemer for senere analyser? • Når og hvordan skal dere isolere de datamaskinene som påviselig har innbrudd fra nettverket? • Når og hvordan skal dere reinstallere med rene backups? • Når og hvordan skal alle passord endres for å sikre at ikke samme passord kan benyttes for å skaffe seg tilgang igjen? • Når og hvordan skal dere tette sårbarheter dere kommer over i systemet? • Når og hvordan skal ekstern og intern kommunikasjon ut? • Når og hvordan skal dere kontakte politiet? • Vurder om personopplysninger er på avveie og om dere må kontakte Datatilsynet. DIGITAL SIKKERHET En innføring

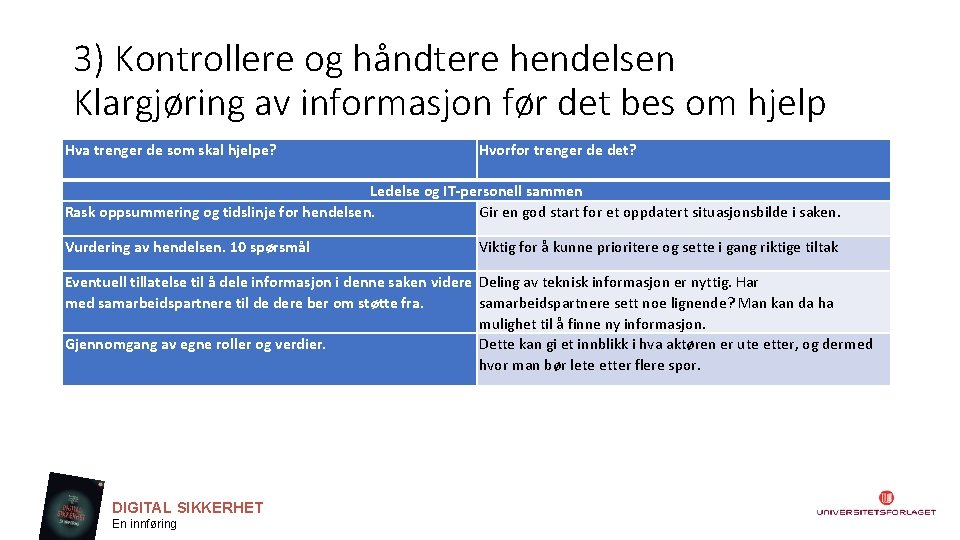

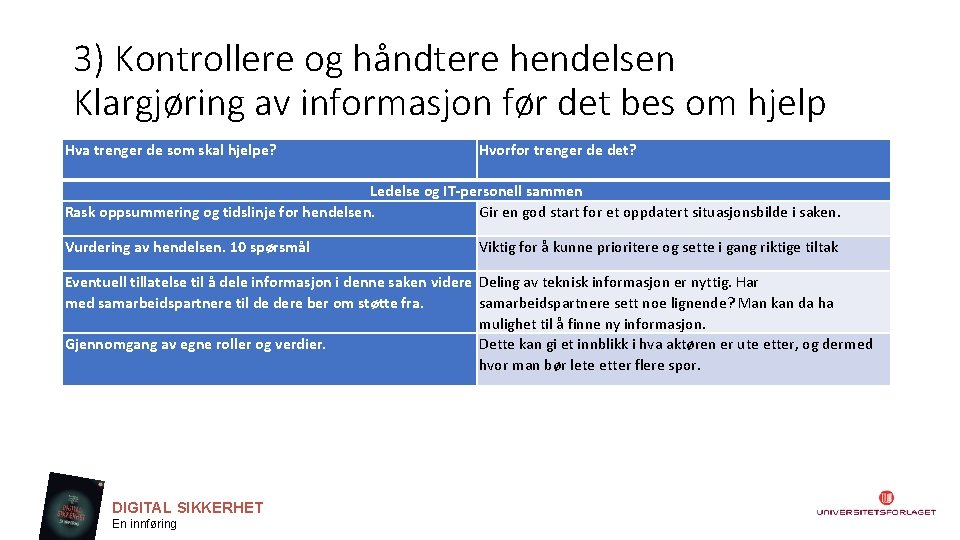

3) Kontrollere og håndtere hendelsen Klargjøring av informasjon før det bes om hjelp Hva trenger de som skal hjelpe? Hvorfor trenger de det? Ledelse og IT-personell sammen Rask oppsummering og tidslinje for hendelsen. Gir en god start for et oppdatert situasjonsbilde i saken. Vurdering av hendelsen. 10 spørsmål Viktig for å kunne prioritere og sette i gang riktige tiltak Eventuell tillatelse til å dele informasjon i denne saken videre Deling av teknisk informasjon er nyttig. Har med samarbeidspartnere til de dere ber om støtte fra. samarbeidspartnere sett noe lignende? Man kan da ha mulighet til å finne ny informasjon. Gjennomgang av egne roller og verdier. Dette kan gi et innblikk i hva aktøren er ute etter, og dermed hvor man bør lete etter flere spor. DIGITAL SIKKERHET En innføring

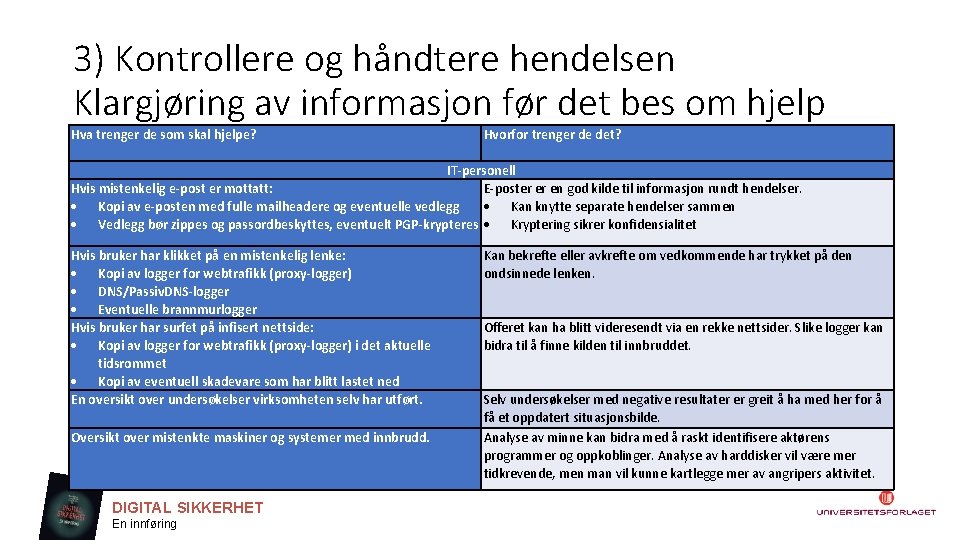

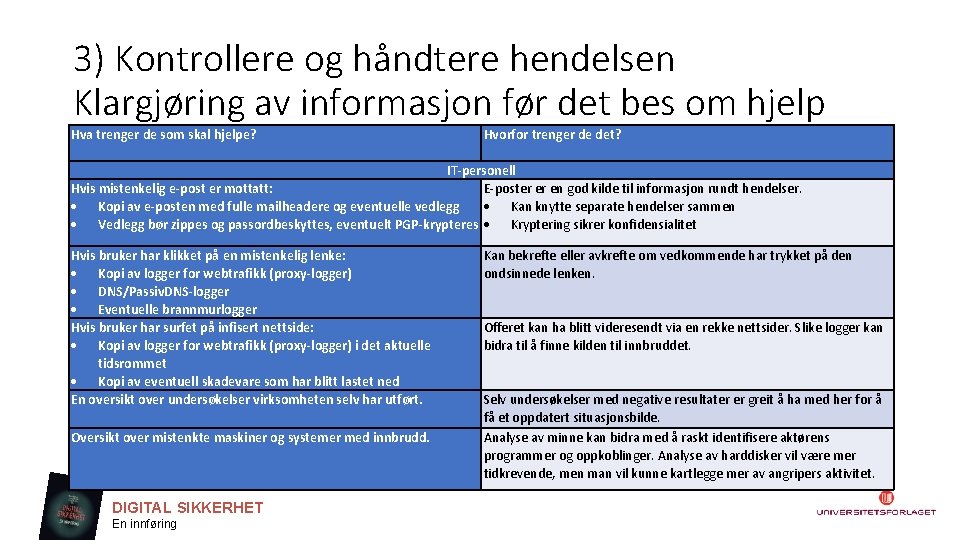

3) Kontrollere og håndtere hendelsen Klargjøring av informasjon før det bes om hjelp Hva trenger de som skal hjelpe? Hvorfor trenger de det? IT-personell Hvis mistenkelig e-post er mottatt: E-poster er en god kilde til informasjon rundt hendelser. Kopi av e-posten med fulle mailheadere og eventuelle vedlegg Kan knytte separate hendelser sammen Vedlegg bør zippes og passordbeskyttes, eventuelt PGP-krypteres Kryptering sikrer konfidensialitet Hvis bruker har klikket på en mistenkelig lenke: Kopi av logger for webtrafikk (proxy-logger) DNS/Passiv. DNS-logger Eventuelle brannmurlogger Hvis bruker har surfet på infisert nettside: Kopi av logger for webtrafikk (proxy-logger) i det aktuelle tidsrommet Kopi av eventuell skadevare som har blitt lastet ned En oversikt over undersøkelser virksomheten selv har utført. Oversikt over mistenkte maskiner og systemer med innbrudd. DIGITAL SIKKERHET En innføring Kan bekrefte eller avkrefte om vedkommende har trykket på den ondsinnede lenken. Offeret kan ha blitt videresendt via en rekke nettsider. Slike logger kan bidra til å finne kilden til innbruddet. Selv undersøkelser med negative resultater er greit å ha med her for å få et oppdatert situasjonsbilde. Analyse av minne kan bidra med å raskt identifisere aktørens programmer og oppkoblinger. Analyse av harddisker vil være mer tidkrevende, men man vil kunne kartlegge mer av angripers aktivitet.

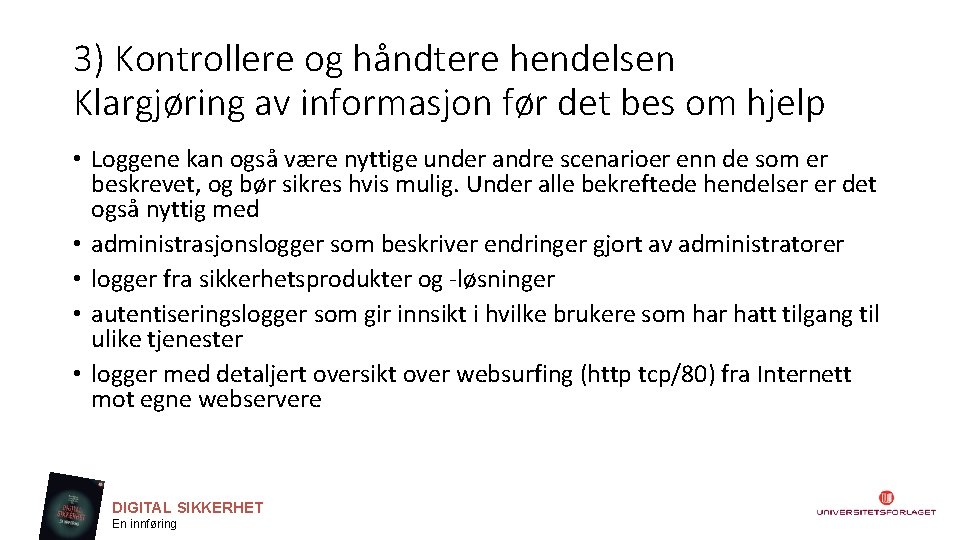

3) Kontrollere og håndtere hendelsen Klargjøring av informasjon før det bes om hjelp • Loggene kan også være nyttige under andre scenarioer enn de som er beskrevet, og bør sikres hvis mulig. Under alle bekreftede hendelser er det også nyttig med • administrasjonslogger som beskriver endringer gjort av administratorer • logger fra sikkerhetsprodukter og -løsninger • autentiseringslogger som gir innsikt i hvilke brukere som har hatt tilgang til ulike tjenester • logger med detaljert oversikt over websurfing (http tcp/80) fra Internett mot egne webservere DIGITAL SIKKERHET En innføring

3) Kontrollere og håndtere hendelsen Offentliggjøring • Kan offentliggjøring bidra til å forebygge hendelser i andre virksomheter? • Risiko og eventuelt skadepotensial knyttet til offentliggjøring må vurderes før en hendelse gjøres kjent. • Det bør vurderes om sårbarheter som førte til hendelsen fortsatt kan utnyttes. • Offentliggjøring bør ikke skje der dette kan skade muligheten for effektiv håndtering av hendelsen • Er du i tvil spør Nasjonalt cybersikkerhetssenter om råd. DIGITAL SIKKERHET En innføring

4) Evaluering og læring • De som har gått gjennom en alvorlig hendelse, har ofte tatt en full gjennomgang av eget system. • Det er et godt utgangspunkt for å sikre det videre. • Benytt sjansen mens dere har ledelsens oppmerksomhet • Det er også en fin anledning til å gå gjennom sikkerhetskulturen i virksomheten. DIGITAL SIKKERHET En innføring

selskapet i et DIGITAL SIKKERHET En innføring Hydro mottok Kommunikasjonsforeningens Åpenhetsprisen 2019 for sin åpenhet i kommunikasjonen under det omfattende dataangrepet som rammet mars 2019. Ville din virksomhet eller ditt studiested tjent eller tapt på åpenhet ved datainnbrudd?

Oppsummering • Skap en god sikkerhetskultur i virksomheten, der ansatte er bevisste på trusler. • Husk at dere ofte har vært infisert i lang tid, så gi dere selv tid til å tenke dere om. • Ikke trekk ut strømpluggen – det gjør det vanskeligere å finne ut hva som har skjedd. • Fokuser på håndteringen – la ledelsen ta seg av policyavklaringer. • Lag en plan for hendelseshåndtering – snakk gjennom planen med ledelsen. • Det er nå dere får igjen for investering i logger. • Åpenhet og anmeldelse anbefales så langt det lar seg gjøre. DIGITAL SIKKERHET En innføring

Oppgaver 1. 2. 3. 4. 5. 6. 7. Finn ut hvordan du anmelder et datainnbrudd. Identifiser de verdiene som må sikres først i din virksomhet eller ditt nettverk etter at et innbrudd er oppdaget. Hvilke standarder bygger NSMs grunnprinsipper for IKT-sikkerhet på? Hva sier Forskrift om arbeidsgivers innsyn i e-postkasse og annet elektronisk lagret materiale om arbeidstagers rettigheter? Lag en plan for å håndtere datainnbrudd hos din virksomhet eller ditt eget nettverk. Redegjør for hvilke typer aktører som vil kunne bryte seg inn i din virksomhet eller ditt nettverk. Gjennomfør en øvelse dere går gjennom planen. DIGITAL SIKKERHET En innføring

Folketrygdloven kapittel 12

Folketrygdloven kapittel 12 Nasjonal strategi for digital sikkerhet

Nasjonal strategi for digital sikkerhet Artefaktanalyse

Artefaktanalyse Digital sikkerhet en innføring

Digital sikkerhet en innføring Visk sikkerhet

Visk sikkerhet Sikkerhet og organisasjon

Sikkerhet og organisasjon Visk sikkerhet

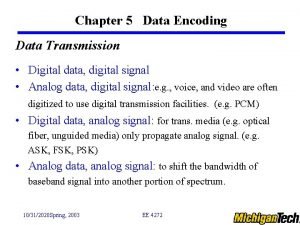

Visk sikkerhet Digital data digital signals

Digital data digital signals Healthtech ecosystem

Healthtech ecosystem Data encoding and modulation

Data encoding and modulation E-commerce digital markets digital goods

E-commerce digital markets digital goods Akademis digital adalah

Akademis digital adalah E-commerce: digital markets, digital goods

E-commerce: digital markets, digital goods Digital goods ecommerce

Digital goods ecommerce Digital encoding schemes

Digital encoding schemes System digital

System digital