ETIKA PROFESI TEKNOLOGI INFORMASI KOMUNIKASI Carding Data Forgery

- Slides: 34

ETIKA PROFESI TEKNOLOGI INFORMASI & KOMUNIKASI Carding, Data Forgery, Sabotage & Extortion Serta Pembahasan WORDPRESS

Kelompok 3: 12. 3 i. 04 Dita Velliaty Adnan Monica Viola Antonia Ratih Pebriani Shelly Eka Damayanti

Cyber CARDING

Pengertian kejahatan yang dilakukan untuk mencuri nomor kartu kredit milik orang lain dan digunakan dalam transaksi perdagangan di internet. Para pelaku, rata-rata beroperasi dari warnet-warnet yang tersebar di Indonesia. Mereka biasa bertransaksi dengan menggunakan nomor kartu kredit yang mereka peroleh dari beberapa situs. http: //carding 6 b. blogspot. com/2013/05/pengertian-carding. html

Ruang Lingkup Nasional Trans Nasional http: //kejahatanduniacyber. wordpress. com/pembahasan/cyber-crime/

Sifat Carding Non-violence http: //kejahatanduniacyber. wordpress. com/pembahasan/cyber-crime /

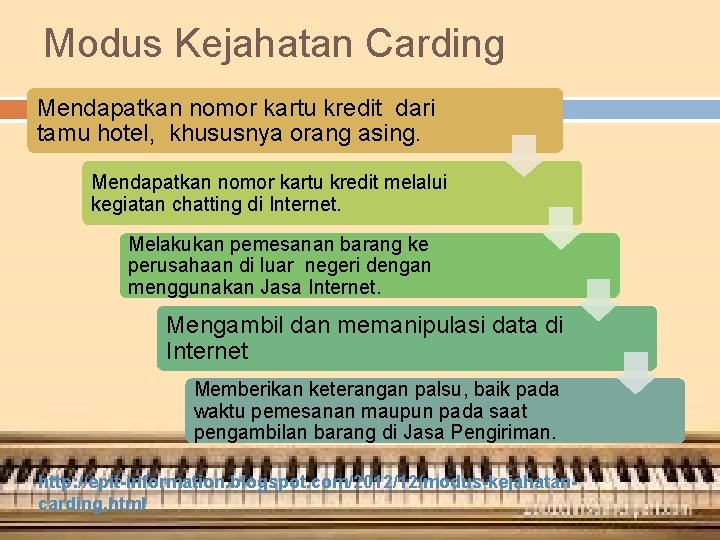

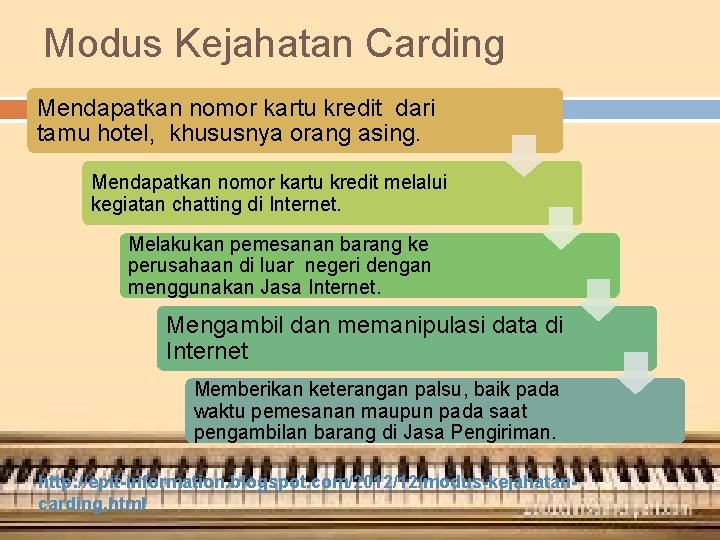

Modus Kejahatan Carding Mendapatkan nomor kartu kredit dari tamu hotel, khususnya orang asing. Mendapatkan nomor kartu kredit melalui kegiatan chatting di Internet. Melakukan pemesanan barang ke perusahaan di luar negeri dengan menggunakan Jasa Internet. Mengambil dan memanipulasi data di Internet Memberikan keterangan palsu, baik pada waktu pemesanan maupun pada saat pengambilan barang di Jasa Pengiriman. http: //epit-information. blogspot. com/2012/12/modus-kejahatancarding. html

Pihak yang Terkait Dalam Carding Carder Netter Crecker Bank http: //needr 005. wordpress. com/pihak-yang-terkait-dalam-carding/

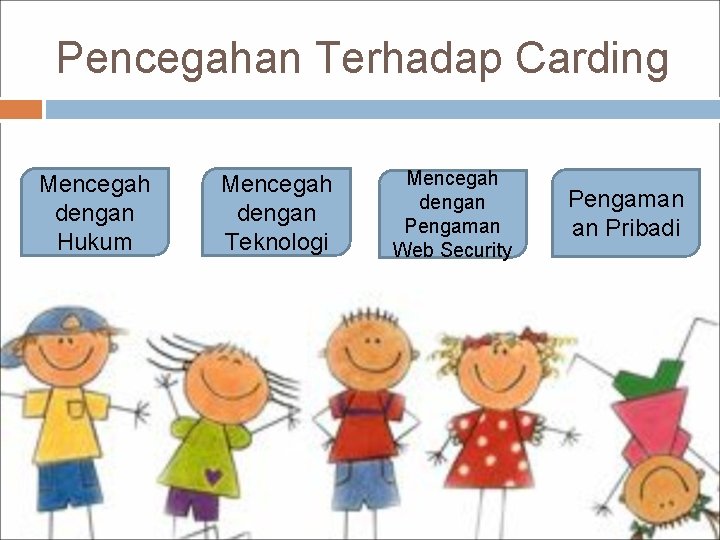

Pencegahan Terhadap Carding Mencegah dengan Hukum Mencegah dengan Teknologi Mencegah dengan Pengaman Web Security Pengaman an Pribadi

Contoh Kasus Carding di Kejahatan kartu kredit yang dilakukan lewat transaksi online Yogyakarta Polda DI Yogyakarta menangkap lima carder dan mengamankan barang bukti bernilai puluhan juta, yang didapat dari merchant luar negeri. Begitu juga dengan yang dilakukan mahasiswa sebuah perguruan tinggi di Bandung, Buy alias Sam. Akibat perbuatannya selama setahun, beberapa pihak di Jerman dirugikan sebesar 15. 000 DM (sekitar Rp 70 juta). Para carder beberapa waktu lalu juga menyadap data kartu kredit dari dua outlet pusat perbelanjaan yang cukup terkenal. Caranya, saat kasir menggesek kartu pada waktu pembayaran, pada saat data berjalan ke bank-bank tertentu itulah data dicuri. Akibatnya, banyak laporan pemegang kartu kredit yang mendapatkan tagihan terhadap transaksi yang tidak pernah dilakukannya. http: //genkgong. webs. com/apps/blog/show/10325340 -contoh-kasuscarding-

Video Carding http: //www. youtube. com/watch? v=o. YI 4 osukv-c

Pengertian Data Forgery merupakan kejahatan dengan memalsukan data pada dokumen-dokumen penting yang tersimpan sebagai scripless document melalui Internet. Kejahatan ini biasanya ditujukan pada dokumen – dokumen ecommerce dengan membuat seolah-olah terjadi “salah ketik” yang pada akhirnya akan menguntungkan pelaku karena korban akan memasukkan data pribadi dan nomor kartu kredit yang dapat saja disalah gunakan. http: //dataforgeryeptik. blogspot. com/2013/05/makalah-data-forgery. html

Faktor pendorong Faktor Politik Faktor Ekonomi Faktor Sosial Budaya http: //dataforgerry. blogspot. com/2012/12/normal-0 -false-false-en-us- xnone. html

Data Contoh Kasus Forgery Tentu anda sudah tahu bukan, bahwa Facebook mengumumkan secara resmi akuisisinya bersama Instagram-aplikasi foto populer di smartphone. Penjahat cyber melihat adanya peluang ini dan mulai mengambil keuntungan dari kepopuleran Instagram. TREND MICRO, perusahaan keamanan terdepan, telah menemukan web page palsu yang mengajak user untuk mendownload link installer Instagram tersebut ke dalam ponsel Android. Tanda kotak merah tersebut (pada gambar) mengindikasikan link yang dapat diakses, kemudian mengarahkan user untuk mengunduhnya. Saat Anda mulai men-downloadnya, maka malware pun akan masuk ke dalam ponsel. http: //dataforgerry. blogspot. com/2012/12/c-ontoh-kasus-vbehaviorurldefaultvmlo. html

Video Data Forgery

& Cyber Sabotage Extortion

Pengertian Kejahatan ini dilakukan dengan membuat gangguan, perusakan atau penghancuran terhadap suatu data, program komputer atau sistem jaringan komputer yang terhubung dengan internet. http: //cybereptik 10. blogspot. com/

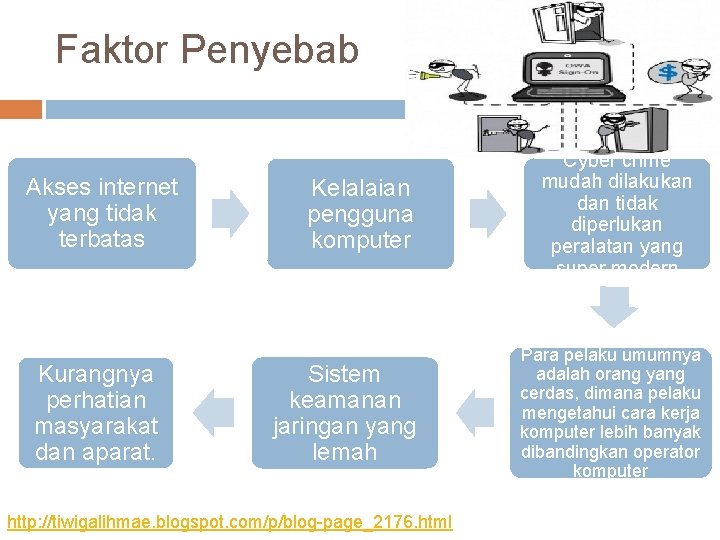

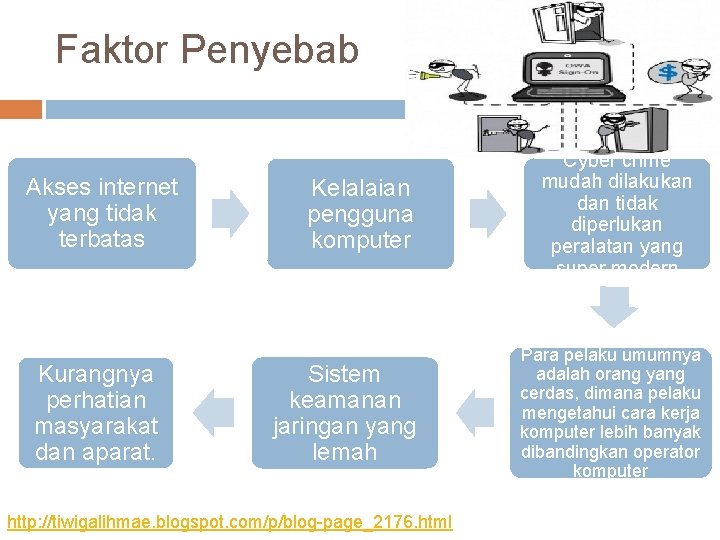

Faktor Penyebab Akses internet yang tidak terbatas Kurangnya perhatian masyarakat dan aparat. Kelalaian pengguna komputer Sistem keamanan jaringan yang lemah http: //tiwigalihmae. blogspot. com/p/blog-page_2176. html Cyber crime mudah dilakukan dan tidak diperlukan peralatan yang super modern Para pelaku umumnya adalah orang yang cerdas, dimana pelaku mengetahui cara kerja komputer lebih banyak dibandingkan operator komputer

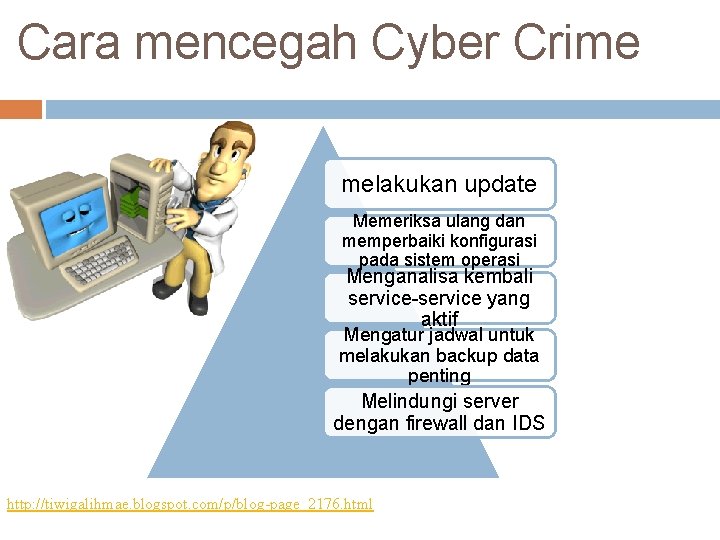

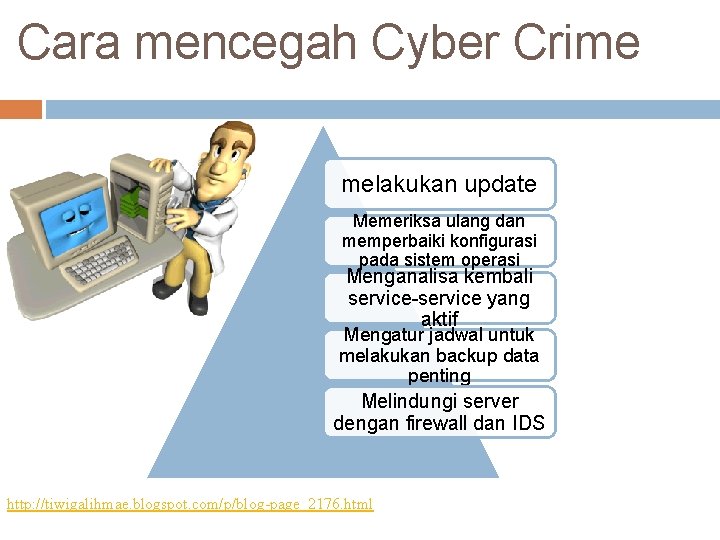

Cara mencegah Cyber Crime melakukan update Memeriksa ulang dan memperbaiki konfigurasi pada sistem operasi Menganalisa kembali service-service yang aktif Mengatur jadwal untuk melakukan backup data penting Melindungi server dengan firewall dan IDS http: //tiwigalihmae. blogspot. com/p/blog-page_2176. html

Contoh Kasus Sabotage & Extortion Kasus ini adalah seperti yang dilakukan oleh Donald Burleson seorang programmer perusahaan asuransi di Amerika. Ia dipecat karena melakukan tindakan menyimpang. Dua hari kemudian sebuah logic bomb bekerja secara otomatis mengakibatkan kira-kira 160. 000 catatan penting yang terdapat pada komputer perusahaan terhapus. Perubahan ini dapat dilakukan oleh seseorang yang berkepentingan atau memiliki akses ke proses komputer. Kasus yang pernah terungkap yang menggunakan metode ini adalah pada salah satu perusahaan kereta api di Amerika. Petugas pencatat gaji menginput waktu lembur pegawai lain dengan menggunakan nomer karyawannya. Akibatnya penghasilannya meningkat ribuan dollar dalam setahun.

Video Sabotage & Extortion http: //www. youtube. com/watch? v=Rb. V 6 Wgt. C 67 A

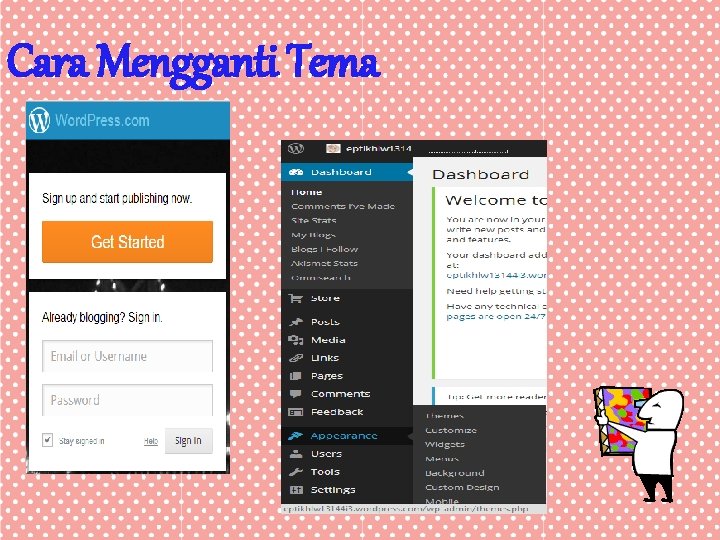

Cara Mengganti Tema

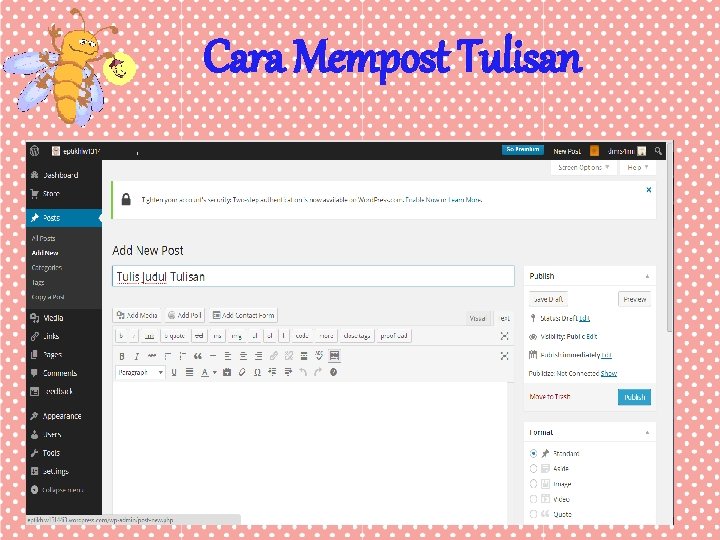

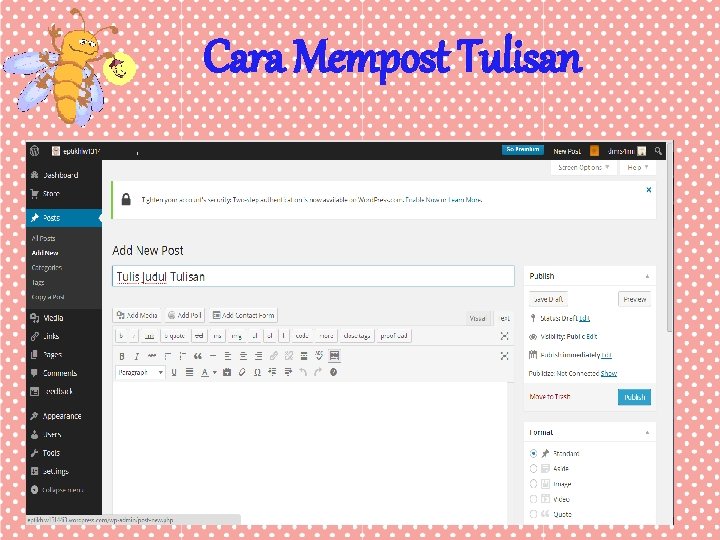

Cara Mempost Tulisan

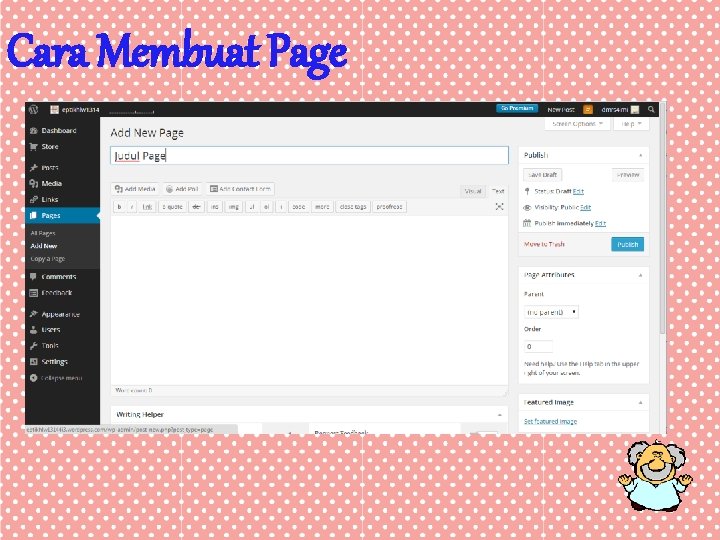

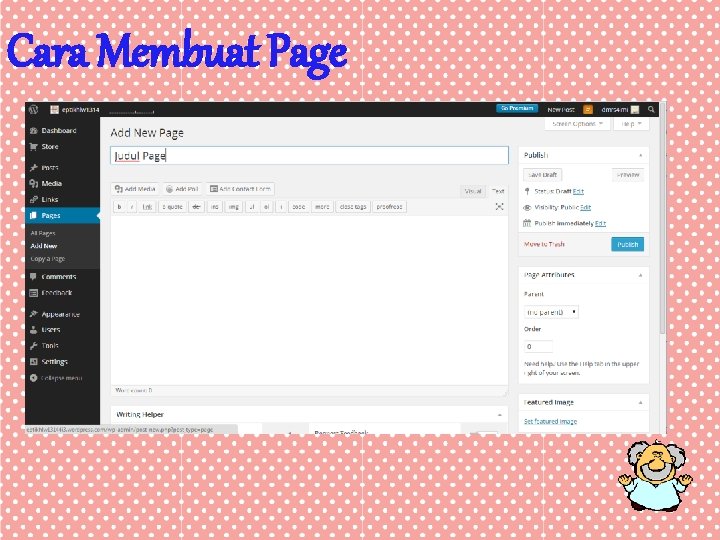

Cara Membuat Page

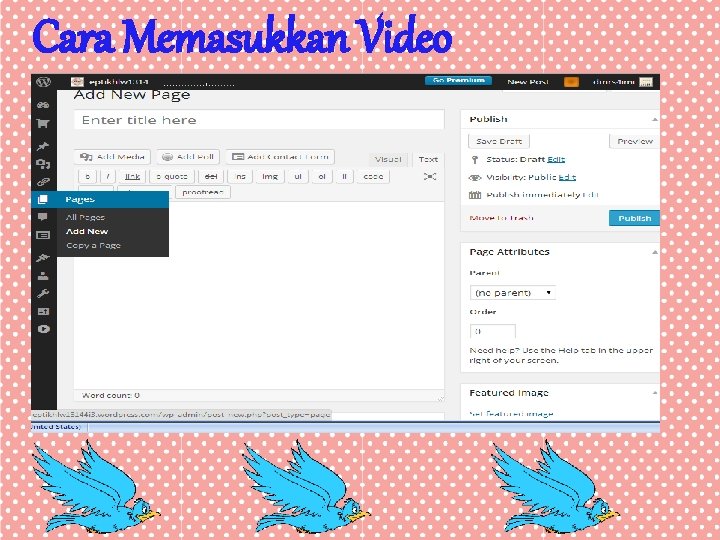

Cara Memasukkan Video

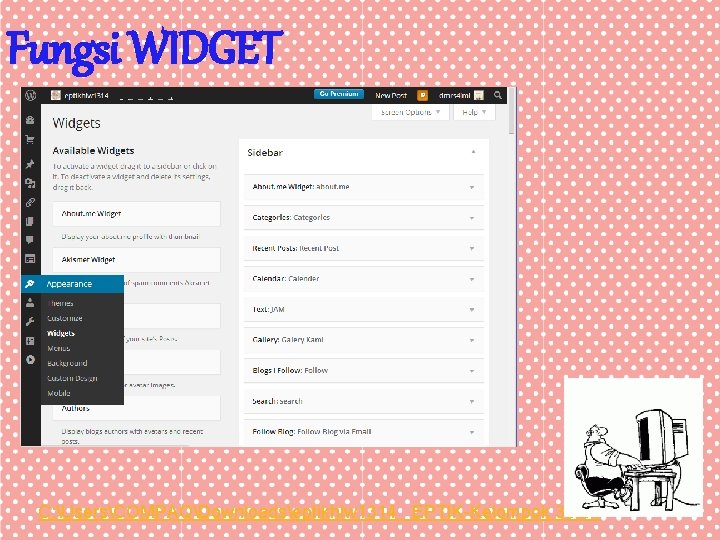

Fungsi WIDGET C: UsersCOMPAQDownloadseptikhlw 1314 EPTIK-Kelompok 3. htm

Continuous writing forensics

Continuous writing forensics Gambaran umum profesi di bidang teknologi informasi

Gambaran umum profesi di bidang teknologi informasi Pandangan praktis realistis

Pandangan praktis realistis Etika sistem informasi

Etika sistem informasi Konsep dasar etika profesi dalam dunia informasi

Konsep dasar etika profesi dalam dunia informasi Etika dalam teknologi

Etika dalam teknologi Isu etika dalam sistem maklumat

Isu etika dalam sistem maklumat Pengantar teknologi informasi dan komunikasi

Pengantar teknologi informasi dan komunikasi Manipulasi sistem teknologi informasi dan komunikasi

Manipulasi sistem teknologi informasi dan komunikasi Konsep dasar teknologi informasi dan komunikasi

Konsep dasar teknologi informasi dan komunikasi Dampak perkembangan teknologi informasi terhadap etika

Dampak perkembangan teknologi informasi terhadap etika Gambaran umum sistem

Gambaran umum sistem Mata kuliah etika profesi

Mata kuliah etika profesi Model model etika profesi

Model model etika profesi Pengertian profesi kependidikan

Pengertian profesi kependidikan Perkembangan etika profesi

Perkembangan etika profesi Etika menurut kbbi

Etika menurut kbbi Buku etika bisnis dan profesi

Buku etika bisnis dan profesi Akuntansi sebagai profesi dan kebutuhan atas etika

Akuntansi sebagai profesi dan kebutuhan atas etika Prinsip dasar etika profesi akuntan

Prinsip dasar etika profesi akuntan Peraturan dan regulasi etika profesi

Peraturan dan regulasi etika profesi Penerapan kode etik guru

Penerapan kode etik guru Etika profesi jaksa

Etika profesi jaksa Etika profesi ppt

Etika profesi ppt Jurnal etika profesi humas

Jurnal etika profesi humas Contoh etika

Contoh etika Filsafat hukum dan etika profesi

Filsafat hukum dan etika profesi Perkembangan etika profesi

Perkembangan etika profesi Contoh pelanggaran kode etik arsitek

Contoh pelanggaran kode etik arsitek Peranan etika dalam profesi auditor

Peranan etika dalam profesi auditor Drh wiwiek bagja

Drh wiwiek bagja Perkembangan etika profesi

Perkembangan etika profesi Tbr mean

Tbr mean Peran dan tugas bidan

Peran dan tugas bidan Modul etika profesi

Modul etika profesi