Ataques y contramedidas en sistemas personales Digamos que

- Slides: 37

Ataques y contramedidas en sistemas personales

Digamos que se entiende por amenaza una condición del entorno del sistema de información (persona, máquina, suceso o idea) que, dada una oportunidad, podría dar lugar a que se produjese una violación de la seguridad (confidencialidad, integridad, disponibilidad o uso legítimo). Las amenazas a la seguridad en una red pueden caracterizarse modelando el sistema como un flujo de información desde una fuente, como por ejemplo un fichero o una región de la memoria principal, a un destino, como por ejemplo otro fichero o un usuario. Las cuatro categorías generales de amenazas o ataques son las siguientes:

Interrupción: un recurso del sistema es destruido o se vuelve no disponible. Este es un ataque contra la disponibilidad. Ejemplos de este ataque son la destrucción de un elemento hardware, como un disco duro Intercepción: una entidad no autorizada consigue acceso a un recurso. Este es un ataque contra la confidencialidad. La entidad no autorizada podría ser una persona, un programa o un ordenador. Modificación: una entidad no autorizada no sólo consigue acceder a un recurso, sino que es capaz de manipularlo. Este es un ataque contra la integridad. Ejemplos de este ataque son el cambio de valores en un archivo de datos.

Fabricación: una entidad no autorizada inserta objetos falsificados en el sistema. Este es un ataque contra la autenticidad. Ejemplos de este ataque son la inserción de mensajes espurios en una red o añadir registros a un archivo. Estos ataques se pueden asimismo clasificar de forma útil en términos de ataques pasivos y ataques activos. Ataques pasivos En los ataques pasivos el atacante no altera la comunicación, sino que únicamente la escucha o monitoriza, para obtener información que está siendo transmitida. Sus objetivos son la intercepción de datos y el análisis de tráfico, una técnica más sutil para obtener información de la comunicación, que puede consistir en:

Obtención del origen y destinatario de la comunicación, leyendo las cabeceras de los paquetes monitorizados. Control del volumen de tráfico intercambiado entre las entidades monitorizadas, obteniendo así información acerca de actividad o inactividad inusuales. Los ataques pasivos son muy difíciles de detectar, ya que no provocan ninguna alteración de los datos. Ataques activos Estos ataques implican algún tipo de modificación del flujo de datos transmitido o la creación de un falso flujo de datos, pudiendo subdividirse en cuatro categorías:

Suplantación de identidad: el intruso se hace pasar por una entidad diferente. Normalmente incluye alguna de las otras formas de ataque activo. Modificación de mensajes: una porción del mensaje legítimo es alterada, o los mensajes son retardados o reordenados, para producir un efecto no autorizado.

Interrupción: o degradación fraudulenta del servicio, impide o inhibe el uso normal o la gestión de recursos informáticos y de comunicaciones.

ANATOMÍA DE ATAQUES

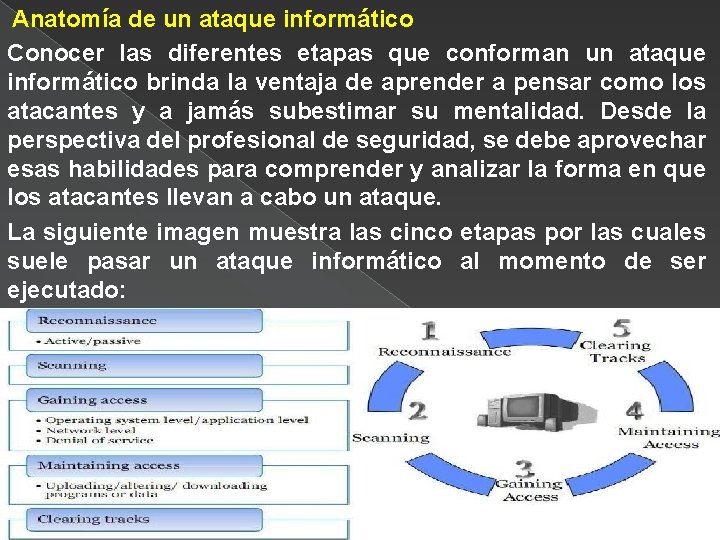

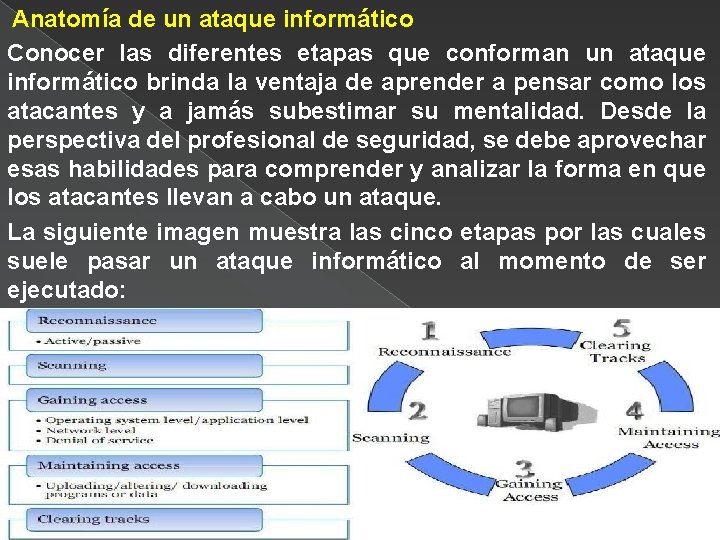

Anatomía de un ataque informático Conocer las diferentes etapas que conforman un ataque informático brinda la ventaja de aprender a pensar como los atacantes y a jamás subestimar su mentalidad. Desde la perspectiva del profesional de seguridad, se debe aprovechar esas habilidades para comprender y analizar la forma en que los atacantes llevan a cabo un ataque. La siguiente imagen muestra las cinco etapas por las cuales suele pasar un ataque informático al momento de ser ejecutado:

Fases comunes de un ataque informático

Básicamente se compone de cinco etapas bien diferenciadas que permiten acceder a un sistema de forma metódica y sistemática. Fase 1: Reconnaissance (Reconocimiento). Esta etapa involucra la obtención de información (Information Gathering) con respecto a una potencial víctima que puede ser una persona u organización, utilizando diferentes recursos. Fase 2: Scanning (Exploración). En esta segunda etapa se utiliza la información obtenida en la fase 1 para sondear el blanco y tratar de obtener información sobre el sistema víctima como direcciones IP, nombres de host, datos de autenticación, entre otros.

Fase 3: Gaining Access (Obtener acceso). En esta instancia comienza a materializarse el ataque a través de la explotación de las vulnerabilidades y defectos del sistema (Flaw exploitation) descubiertos durante las fases de reconocimiento y exploración. Fase 4: Maintaining Access (Mantener el acceso). Una vez que el atacante ha conseguido acceder al sistema, buscará implantar herramientas que le permitan volver a acceder en el futuro desde cualquier lugar donde tenga acceso a Internet.

Fase 5: Covering Tracks (Borrar huellas). Una vez que el atacante logró obtener y mantener el acceso al sistema, intentará borrar todas las huellas que fue dejando durante la intrusión para evitar ser detectado por el profesional de seguridad o los administradores de la red. Seguridad en la conexión con redes públicas: Uno de los peligros de estas redes es la captación de paquetes en las conexiónes mediante programas conocidos como "snifers", donde se puede extraer gran cantidad de información de las conexiónes como contraseñas o conversaciónes privadas entre otros datos. Para evitar este tipo de situaciones debemos usar un determinado tipo de claves, con técnicas de cifrado adecuados para evitar algunos tipos de ataques. También en algunos casos, debemos confirmar nuestra entidad.

Análisis del software malicioso o malware

Malware (del inglés malicious software, también llamado badware, software malicioso o software malintencionado) es un software que tiene como objetivo infiltrarse en el sistema y dañar la computadora sin el conocimiento de su dueño, con finalidades muy diversas, ya que en esta categoría encontramos desde un troyano a un spyware. Virus es una secuencia de código que se inserta en un fichero ejecutable (denominado huésped), de forma que cuando el archivo se ejecuta, el virus también lo hace, insertándose a sí mismo en otros programas. Gusano es un malware que tiene la propiedad de duplicarse a sí mismo. Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario. Troyanos o caballos de Troya son instrucciones escondidas en un programa de forma que éste parezca realizar las tareas que un usuario espera de él, pero que realmente ejecute funciones ocultas (generalmente en detrimento de la seguridad) sin el conocimiento del usuario.

Infostealer puede afectar también al servicio de correo electrónico MSN Messenger, enviando mensajes falsos e incluso introduciendo en ellos datos incluidos por los usuarios en sus mensajes a través de dicho servicio. Crimeware es un tipo de software que ha sido específicamente diseñado para la ejecución de delitos financieros en entornos en línea. El término fue creado por Peter Cassidy, Secretario General del Anti-Phishing Working Group para diferenciarlo de otros tipos de software malicioso. Stealer (en español "ladrón de información") es el nombre genérico de programas informáticos maliciosos del tipo troyano, que se introducen a través de internet en un ordenador con el propósito de obtener de forma fraudulenta información confidencial del propietario, tal como su nombre de acceso a sitios web, contraseña o número de tarjeta de crédito.

Adware: Muestra publicidad, generalmente está relacionado con los espías, por lo que se suelen conectar a algún servidor remoto para enviar la información recopilada y recibir publicidad. Grayware es un tipo de programa maligno que involucra aquellos programas que se comportan de forma molesta o indeseada. Los grayware abarcan otros tipos de malwares (programas malignos) como espías, adwares, dialers, etc. Grayware no incluye virus o troyanos. Posibles problemas que acarrean los graywares Reducción del rendimiento de la computadora. Incremento de los cuelgues en aplicaciones y errores fatales. Reducen la eficiencia del usuario. Degradan el ancho de banda de la red o de internet. Pueden producir pérdida de información. Pérdida de privacidad del usuario que emplea la computadora infectada.

Métodos de infección Malware Entre los canales más usados por malware son: Internet. La red global es el origen principal de distribución de todos tipos de malware. En general, los virus y otros programas maliciosos se colocan en unas páginas Web populares pretendiéndose algún software útil y gratis. Correo electrónico. Los emails en los buzones privados y las bases de correo pueden contener virus. Los archivos adjuntos y el cuerpo de email pueden contener malware. Los tipos principales de malware distribuido por correo electrónico son virus y gusanos. Vulnerabilidades de software. Explotación de vulnerabilidades de software instalado en el sistema es el método preferido por los hackers.

Todos tipos de unidades de almacenamiento portátiles. Discos externos, discos compactos y disquetes, unidades flash. conectar una unidad portátil a su equipo o iniciar algún archivo de allí, puede infectar su equipo con malware y empezar distribuirlo involuntariamente. Explotación de vulnerabilidades Existen varios factores que hacen a un sistema más vulnerable al malware: homogeneidad, errores de software, código sin confirmar, sobreprivilegios de usuario y sobre-privilegios de código. Una causa de la vulnerabilidad de redes, es la homogeneidad del software multiusuario. Ingeniería Social En el campo de la seguridad informática, ingeniería social es la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos.

Por un archivo malicioso: Esta es la forma que tienen gran cantidad de troyanos de llegar al equipo. El archivo malicioso puede llegar como adjunto de un mensaje, por redes P 2 P, como enlace a un fichero que se encuentre en Internet, a través de carpetas compartidas en las que el gusano haya dejado una copia de sí mismo…La mejor forma de prevenir la infección es analizar con un antivirus actualizado todos los archivos antes de ejecutarlos, a parte de no descargar archivos de fuentes que no sean fiables. Dispositivos extraíbles; Los códigos maliciosos que se propagan a través de dispositivos USBson cada vez más comunes y todos tienen un funcionamiento similar. Muchos gusanos suelen dejar copias de sí mismos en dispositivos extraíbles para que automáticamente, cuando el dispositivo se conecte a un ordenador, ejecutarse e infectar el nuevo equipo.

RJUMP: este gusano posee características de troyano y abre una puerta trasera en el sistema infectado. Entre los medios de almacenamiento masivo que puede infectar se encuentran discos rígidos extraíbles, cámaras digitales y memorias USB. Fujacks: esta familia de gusanos no sólo se propaga a través de dispositivos de almacenamiento masivo sino que también infecta archivos ejecutables y recursos compartidos que existen en la red configurados contraseñas débiles (o sin ellas). Auto. Run. C (también conocido como Zayle): es un gusano de Internet que aprovecha la conexión a los dispositivos USB para propagarse e infectar las computadoras. Para lograr ejecutarse en forma automática, se vale de un archivo “autorun. inf”. Cookies Las cookies son ficheros de texto que se crean al visitar una página web, y que sirven para almacenar información de diversos tipos que no debería afectar a tu privacidad.

Herramientas paliativas. Instalación y configuración

Software anti-malware Como los ataques con malware son cada vez más frecuentes, el interés ha empezado a cambiar de protección frente a virus y spyware, a protección frente al malware, y los programas han sido específicamente desarrollados para combatirlos. Los programas anti-malware pueden combatir el malware de dos formas: 1. Proporcionando protección en tiempo real (real-time protection) contra la instalación de malware en una computadora. El software anti-malware escanea todos los datos procedentes de la red en busca de malware y bloquea todo lo que suponga una amenaza. 2. Detectando y eliminando malware que ya ha sido instalado en una computadora. Este tipo de protección frente al malware es normalmente mucho más fácil de usar y más popular.

La protección en tiempo real funciona idénticamente a la protección de los antivirus: el software escanea los archivos al ser descargados de Internet y bloquea la actividad de los componentes identificados como malware. Antivirus Los antivirus son programas cuyo objetivo es detectar y/o eliminar virus informáticos. Nacieron durante la década de 1980. Con el transcurso del tiempo, la aparición de sistemas operativos más avanzados e Internet, ha hecho que los antivirus hayan evolucionado hacia programas más avanzados que no sólo buscan detectar virus informáticos, sino bloquearlos, desinfectarlos y prevenir una infección de los mismos, y actualmente ya son capaces de reconocer otros tipos de malware, como spyware, rootkits, etc.

Escritorio: Es un software que se encuentra instalado en el pc controlado en todo momento la actividad de los ficheros en busca de amenazas. En cualquier momento se puede analizar el equipo a fondo. Online- Es un software que a través del navegador analiza tu equipo sin necesidad de instalar nada. No suelen ser fiables. Portables: Es un software que se encuentra normalmente en una unidad portátil y que se puede ejecutar en cualquier equipo sin necesidad de instalación solamente enchufando o introduciendo la unidad portátil. Live: Es software normalme intalado en un cd que nos sirve para analizar el equipo sin necesidad de cargar el SO evitando asi el camuflamiento de algunos virus.

Antispyware Tipo de aplicación que se encarga de buscar, detectar y eliminar spywares o espías en el sistema. El spyware es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador. HERRAMIENTAS DE BLOQUEO WEB. Estas herramientas pueden ser automatizadas o no. Las herramientas automátizadas son aplicaciones para la computadora que permiten trabajar en dos niveles de seguridad: la prevención y el control. Todas las herramientas indicadas en la presente sección deben ser aplicadas con el compromiso de la familia, siendo conscientes de cuáles son las configuraciones que se realizan y tomando la responsabilidadsobre cuáles son los contenidos a los que se podrá acceder y a cuáles no.

Existen diferentes controles que se pueden aplicar: Herramientas de control de navegación: permite controlar a qué sitios es posible acceder y a qué sitios no. Este es el principal control utilizado y para ello, se utilizan diferentes técnicas de prevención: Listas blancas/negras: en estos casos se utiliza una lista de sitos a los que el menor tiene permitido acceder (lista blanca) o bien permitir la navegación exceptuando los sitios explícitamente denegados (listas negras). Bloqueo por palabras clave: en estos casos la aplicación verifica el contenido del sitio web y bloquea el acceso a aquellos que tengan ciertas palabras (lease "porno", "sexo", "drogas", "matar", "xxx", etc. ). Bloqueo de aplicaciones: son herramientas que permiten directamente bloquear ciertas aplicaciones como acceso web (www), mensajería instantánea o chat, o correo electrónico.

Control de tiempo: estas herramientas limitan el tiempo que un menor puede estar utilizando computadora o conectado a Internet. En su mayoría también permiten controlar a qué horas es posible conectarse. Navegadores infantiles: Son herramientas que dan acceso a páginas adecuadas para los niños y adolescentes. Tienen un diseño y características apropiadas al público menor y permiten el uso de diferentes perfiles, en función de la edad del usuario.

Herramientas preventivas. Instalación y configuración.

Controles de acceso físico La mayoría de los ataques físicos ocurren cuando una persona tiene acceso a las dependencias. Los “intrusos” pueden ser personas ajenas a la organización o bien personal interno, como empleados o contratistas. Cuando un intruso es capaz de acceder físicamente a un sistema informático, por lo general puede también dejarlo fuera de funcionamiento. Por ejemplo: -Normalmente un intruso puede manipular y acceder a las computadoras protegidas contraseña, introduciendo un disco de "inicio" retirable. -Un intruso que logra interrumpir el proceso de inicio de un enrutador protegido puede obtener privilegios administrativos en tal enrutador. -Un individuo puede acceder directamente a las redes para agregar o reorganizar conexiones.

POLITICAS DE CONTRASEÑAS SEGURAS Cuando nos conectamos a un sistema informático, generalmente se debe ingresar: un nombre de registro o nombre de usuario y una contraseña para acceder. Este par nombre de registro/contraseña forma la clave para tener acceso al sistema. Mientras que al nombre de registro generalmente lo brinda el sistema o el administrador de forma automática, el usuario casi siempre tiene la libertad de elegir la contraseña. Seguridad del BIOS y del gestor de arranque La protección contraseñas para el BIOS (o equivalentes al BIOS) y el gestor de arranque, pueden ayudar a prevenir que usuarios no autorizados que tengan acceso físico a sus sistemas, arranquen desde medios removibles u obtengan acceso como root a través del modo monousuario.

Contraseñas del BIOS Las siguientes son las dos razones básicas por las que proteger la BIOS de una computadora con una contraseña : Prevenir cambios a las configuraciones del BIOS Si un intruso tiene acceso a la BIOS, puede configurarlo para que arranque desde un diskette o CD-ROM. Prevenir el arranque del sistema Algunas BIOS le permiten proteger el proceso de arranque con una contraseña. Cuando está funcionalidad está activada, un atacante esta forzado a introducir una contraseña antes de que el BIOS lanze el gestor de arranque.

Contraseñas del gestor de arranque A continuación se muestran las razones principales por las cuales proteger el gestor de arranque Linux: Previene el acceso en modo monousuario Si un atacante puede arrancar en modo monousuario, se convierte en el superusuario de forma automática sin que se le solicite la contraseña de acceso. 2. Previene el acceso a la consola de GRUB Si la máquina utiliza GRUB como el gestor de arranque, un atacante puede usar la interfaz del editor para cambiar su configuración o para reunir información usando el comando cat. Previene el acceso a sistemas operativos inseguros Si es un sistema de arranque dual, un atacante puede seleccionar un sistema operativo en el momento de arranque, tal como DOS, el cual ignora los controles de acceso y los permisos de archivos.

Protegiendo GRUB contraseñas Puede configurar GRUB para solucionar los primeros dos problemas listados añadiendo una directiva de contraseña a su archivo de configuración. Para hacer esto, primero seleccione una contraseña, luego abra un indicador de comandos del shell, conéctese como root y escriba: /sbin/grub-md 5 -crypt CONTROL DE ACCESO EN EL SISTEMA OPERATIVO Windows NT, Windows 2000, Windows XP y Windows Server 2003 comparten un modelo común de control de accesos basado en lo siguiente: Autorización basada en el usuario: El código se procesa en el mismo contexto de seguridad del usuario que lo inicia. No puede hacerse nada para lo que el usuario no esté autorizado.

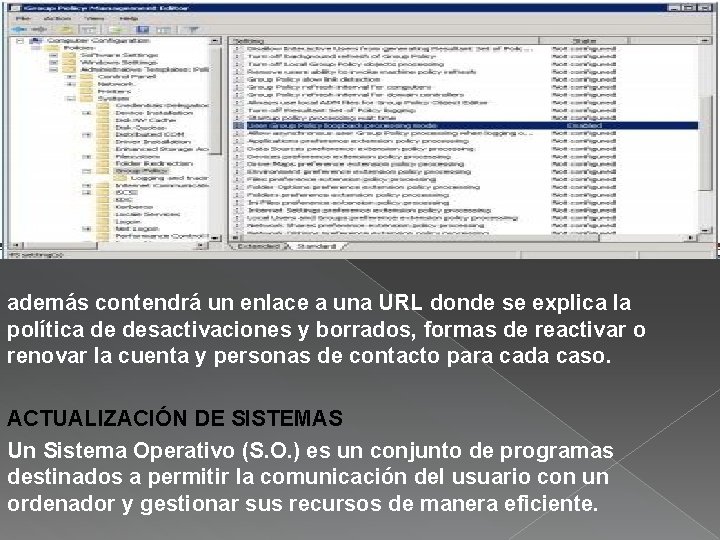

Acceso discrecional a objetos asegurables: El propietario de un objeto (por ejemplo, un archivo o una carpeta) puede conceder o denegar permisos para controlar cómo se utiliza y quién lo utiliza. Directivas o Políticas de Grupos La configuración de Directiva de Grupo define los distintos componentes del ntorno de Escritorio del usuario que accede de forma autenticada al dominio de nuestro servidor Windows 2000, de modo que el administrador del sistema determina cuales le serán aplicadas a cada usuario englobado en un sitio, dominio o unidad organizativa; entre las directivas que pueden especificarse, por ejemplo, podemos indicar aquellos programas que deseemos se encuentren disponibles para nuestros usuarios, los programas que aparecerán en su Escritorio, las opciones del menú Inicio, las opciones del navegador, etc.

POLITICA DE USUARIO Desactivación y/o borrado de cuentas En la gestión del ciclo de vida de las cuentas de usuario es muy importante delimitar las cuentas temporales y aplicarles un sistema de caducidad para que no queden activas cuentas obsoletas y se mantengan únicamente aquellas que se utilizan y son realmente necesarias. Debemos distinguir, por tanto, entre las cuentas de usuario con relaciones temporales y las que tienen relaciones fijas. La distinción se hace a través de un atributo del directorio corporativo que recogerá la fecha de expiración de las cuentas temporales.

además contendrá un enlace a una URL donde se explica la política de desactivaciones y borrados, formas de reactivar o renovar la cuenta y personas de contacto para cada caso. ACTUALIZACIÓN DE SISTEMAS Un Sistema Operativo (S. O. ) es un conjunto de programas destinados a permitir la comunicación del usuario con un ordenador y gestionar sus recursos de manera eficiente.

Tipos de ataques y vulnerabilidades en una red

Tipos de ataques y vulnerabilidades en una red Plan de contramedidas

Plan de contramedidas Ataques de pnico

Ataques de pnico Forma personal y no personal

Forma personal y no personal Enfoque clasico expansionismo

Enfoque clasico expansionismo Que es sistema operativo monotarea

Que es sistema operativo monotarea Sistema discreto y continuo ejemplos

Sistema discreto y continuo ejemplos Bronquios y bronquiolos

Bronquios y bronquiolos Sistemas de trabajo con conocimientos (kws)

Sistemas de trabajo con conocimientos (kws) Que son los sistemas tecnicos como producto cultural

Que son los sistemas tecnicos como producto cultural Que son sistemas materiales

Que son sistemas materiales Que entendemos por sistemas

Que entendemos por sistemas Sistema material

Sistema material Textos laborales funcionales

Textos laborales funcionales Cuadro de pronombres personales

Cuadro de pronombres personales Subjetivos

Subjetivos Domicilio particular ejemplo

Domicilio particular ejemplo Que son las cartas

Que son las cartas Me gusta la gente que habla de frente

Me gusta la gente que habla de frente Plus aussi moins

Plus aussi moins Quien dice lo que no debe escucha lo que no quiere

Quien dice lo que no debe escucha lo que no quiere Qqq que veo que no veo que infiero

Qqq que veo que no veo que infiero No trote

No trote Me gusta la gente de verdad

Me gusta la gente de verdad Objetivo general de sistemas operativos

Objetivo general de sistemas operativos Los seres vivos como sistemas

Los seres vivos como sistemas Inteligencia artificial sistemas expertos

Inteligencia artificial sistemas expertos Sistemas dinamicos

Sistemas dinamicos Grado ingenieria aeroespacial

Grado ingenieria aeroespacial Modelo de betty neuman

Modelo de betty neuman Sistemas uni

Sistemas uni Tejidos organos y sistemas

Tejidos organos y sistemas Los seres vivos como sistemas

Los seres vivos como sistemas Caja negra sistemas ejemplos

Caja negra sistemas ejemplos Perfil de un tecnico en sistemas

Perfil de un tecnico en sistemas Sistemas basados en unix

Sistemas basados en unix Planificacion de procesos sistemas operativos

Planificacion de procesos sistemas operativos Historia del sistema operativo mac

Historia del sistema operativo mac