This document includes data protected against Detal PTK

- Slides: 17

This document includes data protected against „Detal PTK” This document includes data protected against „Detal TP” (delete as applicable) Bezpieczeństwo aplikacji mobilnych w kontekście bankowości Tomasz Stępiński-Ustasiak Orange Polska

coraz bardziej przyjazne rozwiązania. . . 1995 2005 2010 2015 2020? 2

. . . coraz bardziej skomplikowane zagrożenia. . . 1995 2005 2010 2015 2020? 3

. . . które i tak nie powstrzymają rozwoju! § „Cuda nowoczesnej nauki i rozkosze tej przeklętej cywilizacji. Strzeż nas, Boże od tego wszystkiego” – Anthony Burgess § tymczasem cywilizacja będzie się rozwijać, czy tego chcemy, czy nie! 4

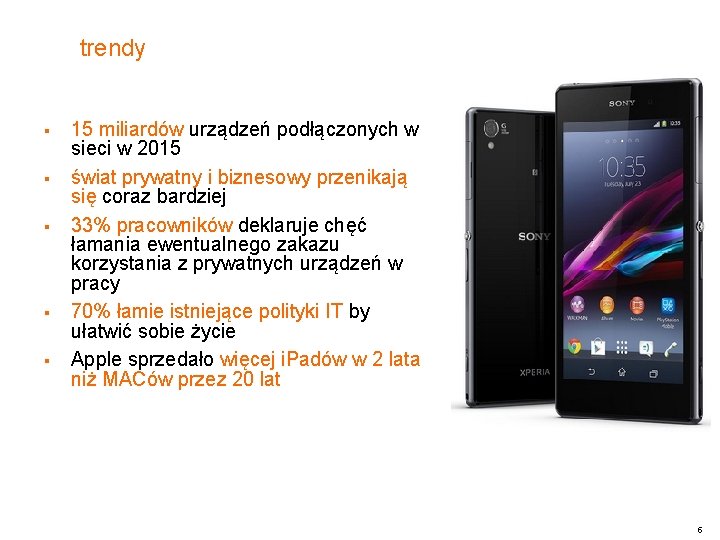

trendy § § § 15 miliardów urządzeń podłączonych w sieci w 2015 świat prywatny i biznesowy przenikają się coraz bardziej 33% pracowników deklaruje chęć łamania ewentualnego zakazu korzystania z prywatnych urządzeń w pracy 70% łamie istniejące polityki IT by ułatwić sobie życie Apple sprzedało więcej i. Padów w 2 lata niż MACów przez 20 lat 5

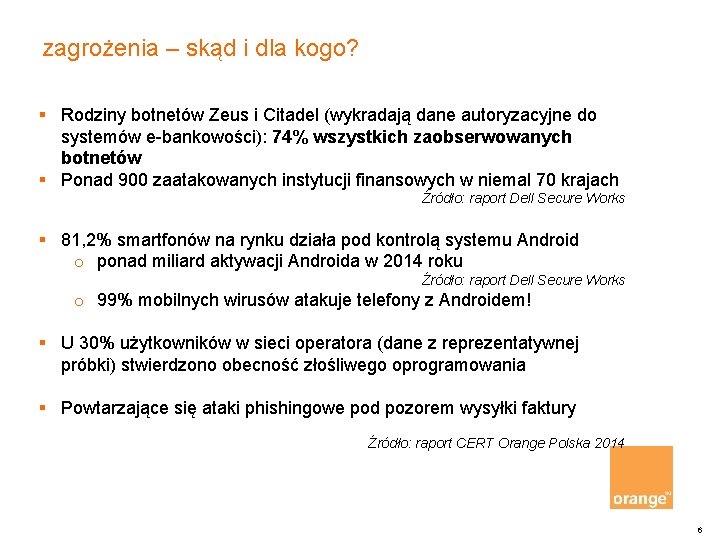

zagrożenia – skąd i dla kogo? § Rodziny botnetów Zeus i Citadel (wykradają dane autoryzacyjne do systemów e-bankowości): 74% wszystkich zaobserwowanych botnetów § Ponad 900 zaatakowanych instytucji finansowych w niemal 70 krajach Źródło: raport Dell Secure Works § 81, 2% smartfonów na rynku działa pod kontrolą systemu Android o ponad miliard aktywacji Androida w 2014 roku Źródło: raport Dell Secure Works o 99% mobilnych wirusów atakuje telefony z Androidem! § U 30% użytkowników w sieci operatora (dane z reprezentatywnej próbki) stwierdzono obecność złośliwego oprogramowania § Powtarzające się ataki phishingowe pod pozorem wysyłki faktury Źródło: raport CERT Orange Polska 2014 6

. . . bo to nie będzie nudny rok analiza ryzyka zagrożeń na 2015 rok wg. Fundacji Bezpieczna Cyberprzestrzeń żródło: Raport CERT Orange Polska 2014 7

BYOD – uśmiech pracownika vs. zgroza bezpieczniaka § Brak oczekiwania na sprzęt § Inwestycje we własny (szybszy) komputer § Brak zależności od pracodawcy § Odejście od firmowej standaryzacji § Nowe urządzenia = nowe zagrożenia § Wzrost ryzyka wycieków danych § Dostosowanie urządzeń do polityk bezpieczeństwa § Brak stuprocentowej kontroli nad zewnętrznym urządzeniem 8

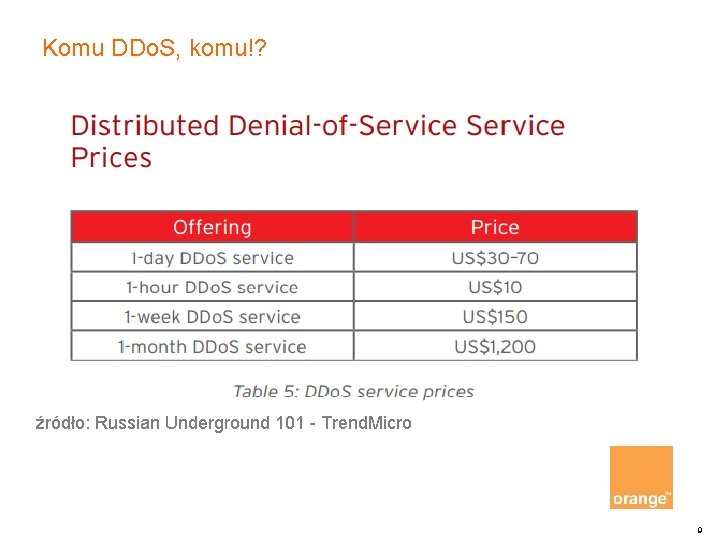

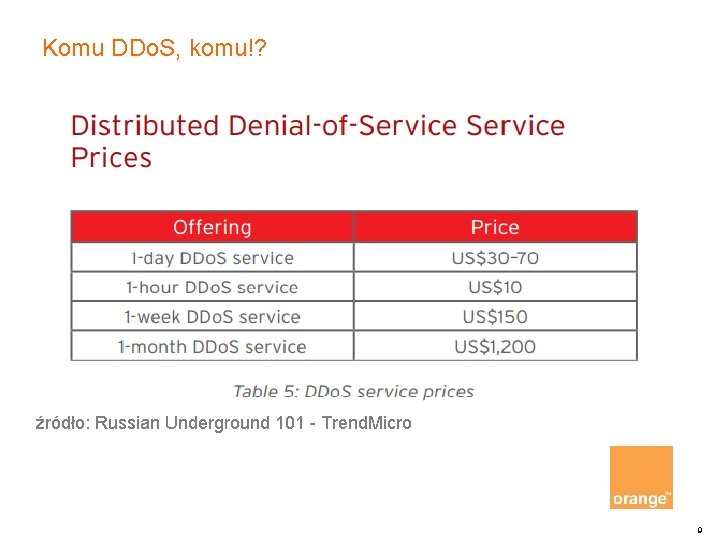

Komu DDo. S, komu!? źródło: Russian Underground 101 - Trend. Micro 9

Internet Rzeczy – wyzwanie dla bezpieczeństwa § co można podłączyć do Sieci? § w zasadzie już niemal wszystko. . . § to, co jest w sieci, można zhackować. . . § pytanie kiedy zaatakują nas ekspresy? 10

i jak tu zapewnić bezpieczeństwo? 11

bezpieczeństwo? 12

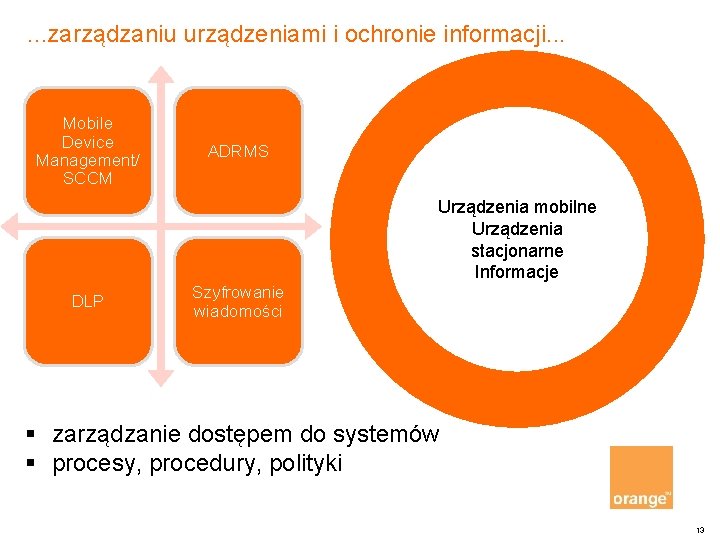

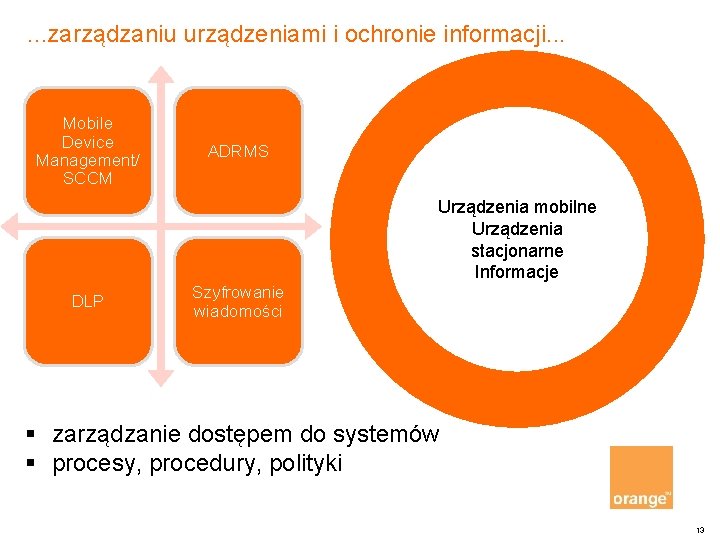

. . . zarządzaniu urządzeniami i ochronie informacji. . . Mobile Device Management/ SCCM ADRMS Urządzenia mobilne Urządzenia stacjonarne Informacje DLP Szyfrowanie wiadomości § zarządzanie dostępem do systemów § procesy, procedury, polityki 13

centralne zarządzanie bezpieczeństwem – SOC OPL • Dedykowana jednostka bezpieczeństwa IT działająca od 1997 (TP Abuse) • Pierwszy polski telekom certyfikowany przez Computer Emergency Response Teams (CERT®) • 24/7/365 Centrum Operacyjne Bezpieczeństwa (SOC) od 2010 • Pierwsze komercyjne Security Operations Center w Polsce (2013) • Pierwsza komercyjna usługa DDo. S Protection (2013) Incydenty obsługiwane przez SOC OPL Bezpieczeństwo w liczbach Średnie, miesięczne dane ’ 14 17 lat doświadczenia 24/7/365 monitoring Zdarzenia 5 312 073 909 44% polskich internautów zagrożona BGP blackholing 60 pracowników 70+ certyfikatów: (CISA, CISM, CISSP, SABSA, ITIL, ISO, CISCO, Juniper, Sourcefire, Arc. Sight, Cisco, Juniper, Check. Point, Crossbeam, Sourcefire, Mc. Afee, Palo. Alto, F 5, etc. ) Udział w ponad 2000 projektach IT RT a E k t C ols r po e P go a R ang ute Or 25 l Przeanalizowane alarmy 295 046 Incydenty 391 1505 Dbałość o bezpieczeństwo ponad 2 mln polskich użytkowników internetu 14

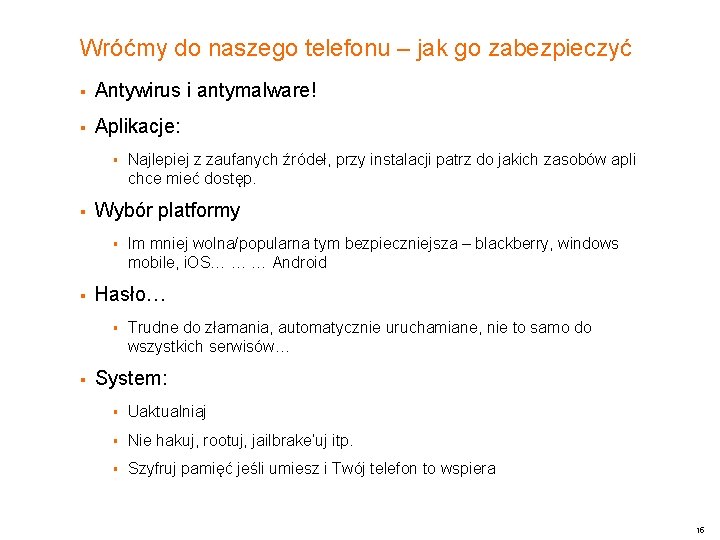

Wróćmy do naszego telefonu – jak go zabezpieczyć § Antywirus i antymalware! § Aplikacje: § § Wybór platformy § § Im mniej wolna/popularna tym bezpieczniejsza – blackberry, windows mobile, i. OS… … … Android Hasło… § § Najlepiej z zaufanych źródeł, przy instalacji patrz do jakich zasobów apli chce mieć dostęp. Trudne do złamania, automatycznie uruchamiane, nie to samo do wszystkich serwisów… System: § Uaktualniaj § Nie hakuj, rootuj, jailbrake’uj itp. § Szyfruj pamięć jeśli umiesz i Twój telefon to wspiera 15

Wróćmy do naszego telefonu – jak go zabezpieczyć § Załączniki: § Nie otwieraj z nieznanego źródła § Bluetooth/Wi-Fi is evil! Control your bluetooth footprint § Jak zabezpieczyć wrażliwe aplikacje (np. bankowe): § Używać aplikacji tylko z banku/instytucji. Jeśli innego producenta, to podwójnie sprawdzić jego wiarygodność § Nie zapamiętywać hasła § Uaktualniać 16

Dziękuję Tomasz Stępiński-Ustasiak