PROTECCIN DE LOS SISTEMAS DE INFORMACIN Proteccin de

- Slides: 12

PROTECCIÓN DE LOS SISTEMAS DE INFORMACIÓN

Protección de los sistemas de información • A medida que el comercio electrónico y los negocios en línea han crecido para abarcar una gran variedad de aspectos de nuestra vida, nos hemos vuelto mucho más conscientes de la necesidad de proteger la información, Conforme su empresa se apoye cada vez más en Internet, usted se volverá vulnerable a una diversidad de ataques contra sus sistemas que podrían, de tener éxito o sacarlo a usted del negocio en muy poco tiempo.

PHISHING

VULNERABILIDAD Y ABUSO DE LOS SISTEMAS • La seguridad • Los controles

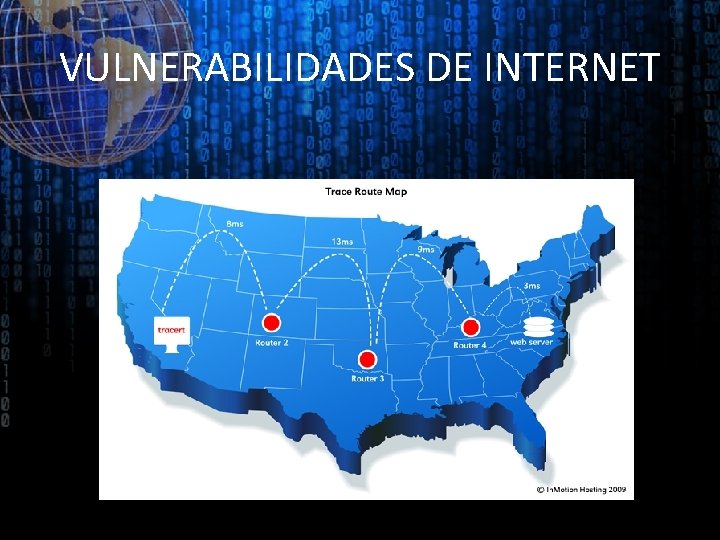

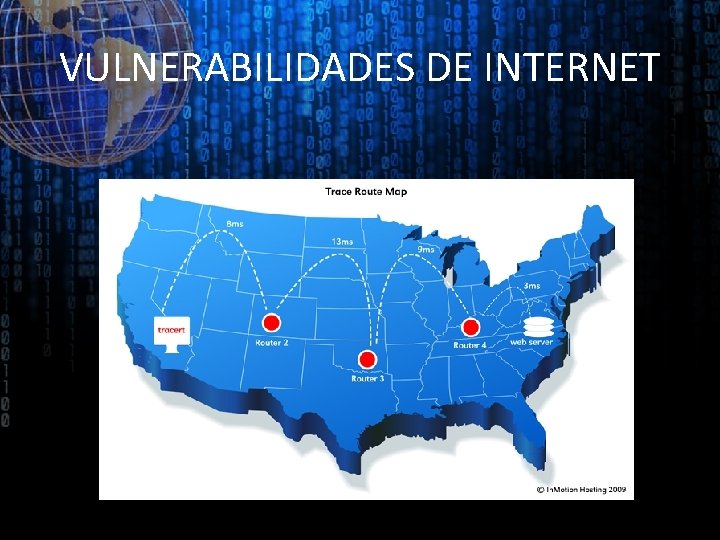

VULNERABILIDADES DE INTERNET

RETOS DE LA SEGURIDAD WI-FI ¿Es segu una ro con ecta red de p rse acti a unt vos os Wi. Fi?

SOFTWARE MALICIOSOS ya o r nos a s u G Ca spyware o ll a b T e d virus

DELITO INFORMÁTICO Y CIBERTERRORISMO ü Robo de identidad. ü Fraude de clic. ü Ciberterrorismo y ciberarmamento. ü Amenazas internes (empleados). ü Vulnerabilidad del software.

VALOR DEL NEGOCIO EN RELACIÓN CON LA SEGURIDAD Y EL CONTROL • Muchas empresas se muestran indecisas a invertir demasiado en la seguridad porque no está directamente relacionada con los ingresos por las ventas. Sin embargo, la protección de los sistemas de información es tan crucial para el funcionamiento del negocio que merece un segundo análisis.

REQUERIMIENTOS LEGALES Y REGULATORIOS PARA LA ADMINISTRACIÓN DE REGISTROS ELECTRÓNICOS 1. La administración de registros electrónicos (ERM) 2. Ley Gramm-Leach-Bliley 3. Ley Sarbanes-Ox 1 ey

TECNOLOGÍA Y HERRAMIENTAS PARA LA SEGURIDAD • Control de acceso. • Sistemas de detección de instrucciones. • infraestructura de encriptación y clave púbica.

GRACIAS

Informacin

Informacin Fuentes de informacin

Fuentes de informacin Sistema cerrado

Sistema cerrado Los seres vivos como sistemas

Los seres vivos como sistemas Mac os caracteristicas principales

Mac os caracteristicas principales Ventajas de symbian os

Ventajas de symbian os Sistema operativo mono tarea

Sistema operativo mono tarea Ventajas de los sistemas operativos

Ventajas de los sistemas operativos Caracteristicas de los sistemas expertos

Caracteristicas de los sistemas expertos Dispersiones coloidales

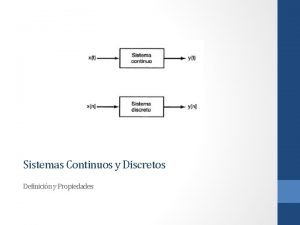

Dispersiones coloidales Que son los sistemas continuos

Que son los sistemas continuos La naturaleza del pensamiento de sistemas duros

La naturaleza del pensamiento de sistemas duros Peces sistema digestivo

Peces sistema digestivo