Pencegahan Serangan SQL Injection dengan Algoritma Kode ASCII

- Slides: 11

Pencegahan Serangan SQL Injection dengan Algoritma Kode ASCII Mata Kuliah : Keamanan Komputer Dosen : Dr. Yuhandri, S. Kom, M. Kom Oleh : Satrio Junaidi No. BP : 161321094.

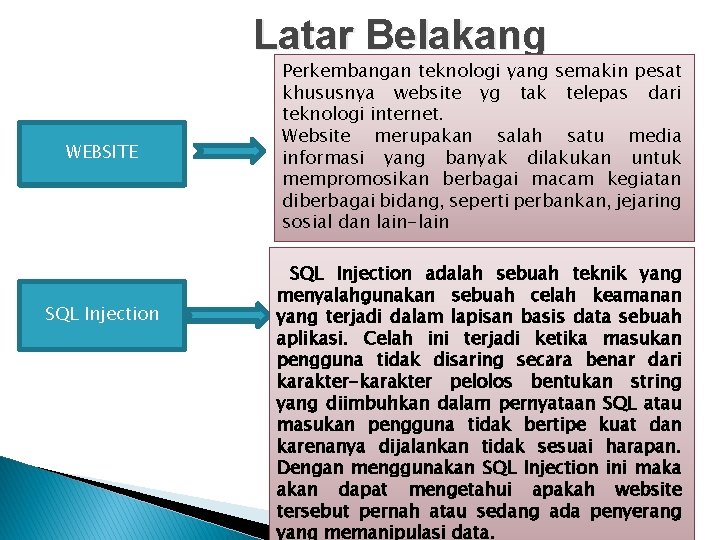

Latar Belakang WEBSITE SQL Injection Perkembangan teknologi yang semakin pesat khususnya website yg tak telepas dari teknologi internet. Website merupakan salah satu media informasi yang banyak dilakukan untuk mempromosikan berbagai macam kegiatan diberbagai bidang, seperti perbankan, jejaring sosial dan lain-lain SQL Injection adalah sebuah teknik yang menyalahgunakan sebuah celah keamanan yang terjadi dalam lapisan basis data sebuah aplikasi. Celah ini terjadi ketika masukan pengguna tidak disaring secara benar dari karakter-karakter pelolos bentukan string yang diimbuhkan dalam pernyataan SQL atau masukan pengguna tidak bertipe kuat dan karenanya dijalankan tidak sesuai harapan. Dengan menggunakan SQL Injection ini maka akan dapat mengetahui apakah website tersebut pernah atau sedang ada penyerang yang memanipulasi data.

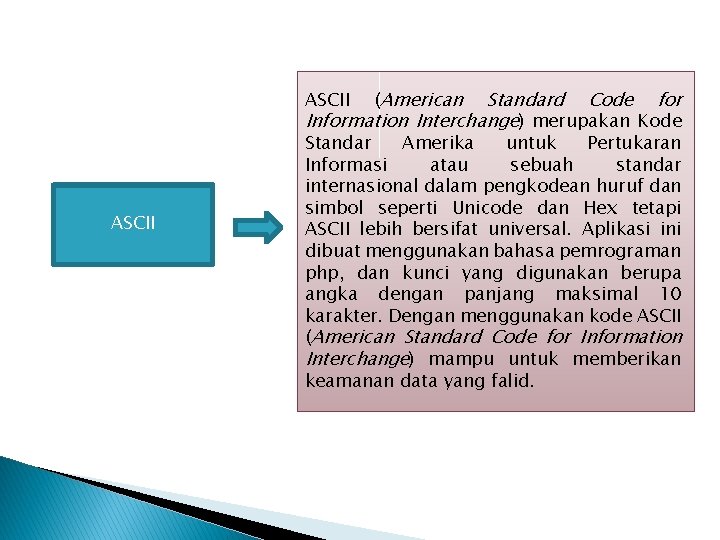

Standard Code for Information Interchange) merupakan Kode ASCII (American Standar Amerika untuk Pertukaran Informasi atau sebuah standar internasional dalam pengkodean huruf dan simbol seperti Unicode dan Hex tetapi ASCII lebih bersifat universal. Aplikasi ini dibuat menggunakan bahasa pemrograman php, dan kunci yang digunakan berupa angka dengan panjang maksimal 10 karakter. Dengan menggunakan kode ASCII (American Standard Code for Information Interchange) mampu untuk memberikan keamanan data yang falid.

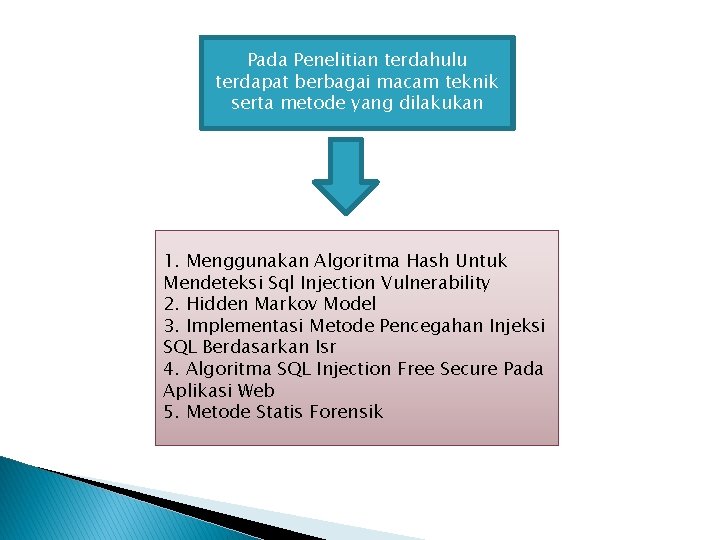

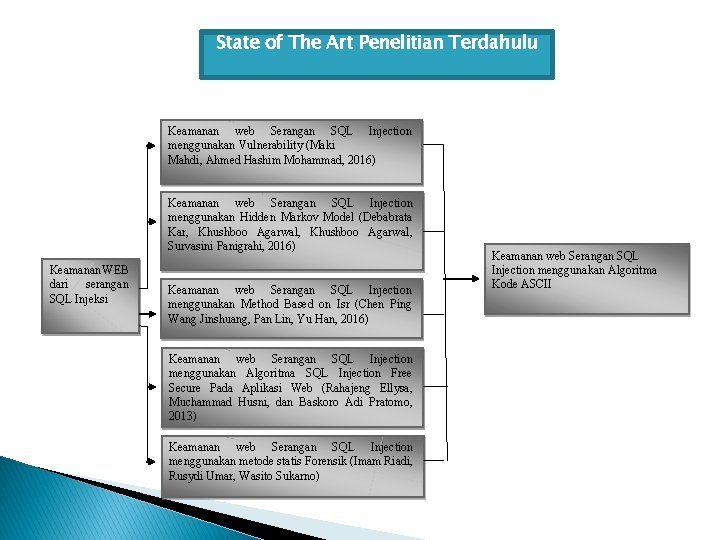

Pada Penelitian terdahulu terdapat berbagai macam teknik serta metode yang dilakukan 1. Menggunakan Algoritma Hash Untuk Mendeteksi Sql Injection Vulnerability 2. Hidden Markov Model 3. Implementasi Metode Pencegahan Injeksi SQL Berdasarkan Isr 4. Algoritma SQL Injection Free Secure Pada Aplikasi Web 5. Metode Statis Forensik

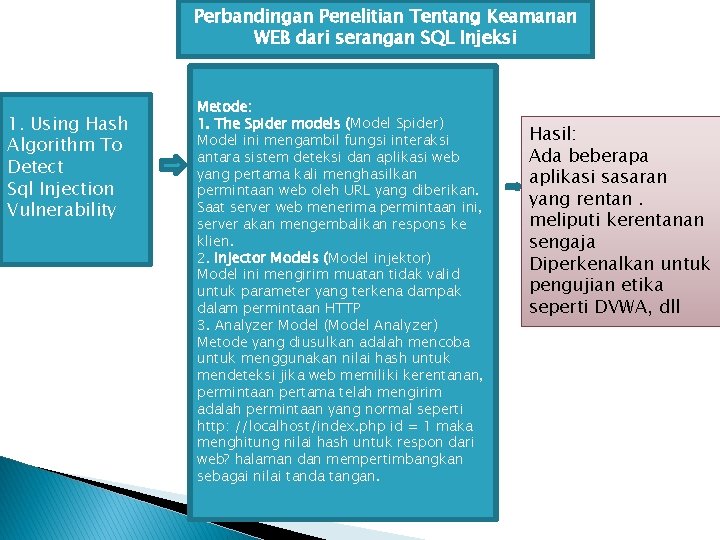

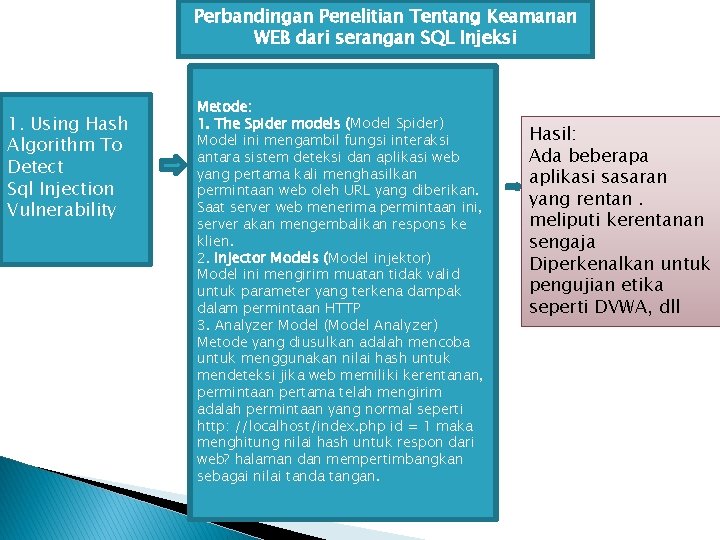

Perbandingan Penelitian Tentang Keamanan WEB dari serangan SQL Injeksi 1. Using Hash Algorithm To Detect Sql Injection Vulnerability Metode: 1. The Spider models (Model Spider) Model ini mengambil fungsi interaksi antara sistem deteksi dan aplikasi web yang pertama kali menghasilkan permintaan web oleh URL yang diberikan. Saat server web menerima permintaan ini, server akan mengembalikan respons ke klien. 2. injector Models (Model injektor) Model ini mengirim muatan tidak valid untuk parameter yang terkena dampak dalam permintaan HTTP 3. Analyzer Model (Model Analyzer) Metode yang diusulkan adalah mencoba untuk menggunakan nilai hash untuk mendeteksi jika web memiliki kerentanan, permintaan pertama telah mengirim adalah permintaan yang normal seperti http: //localhost/index. php id = 1 maka menghitung nilai hash untuk respon dari web? halaman dan mempertimbangkan sebagai nilai tanda tangan. Hasil: Ada beberapa aplikasi sasaran yang rentan. meliputi kerentanan sengaja Diperkenalkan untuk pengujian etika seperti DVWA, dll

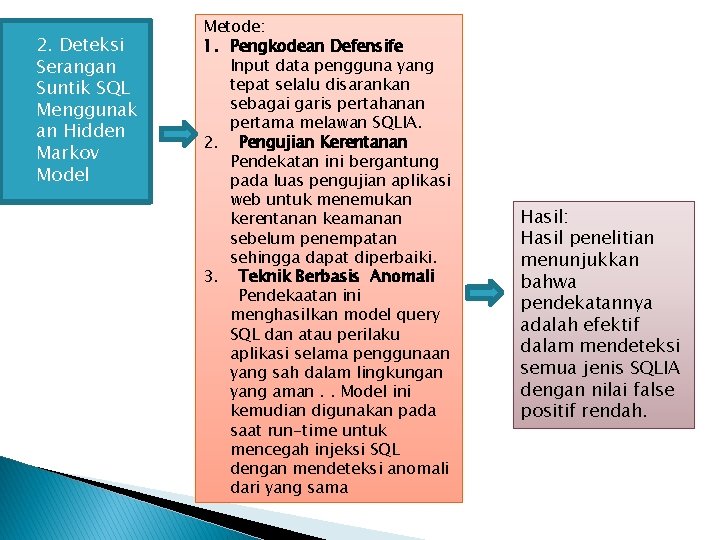

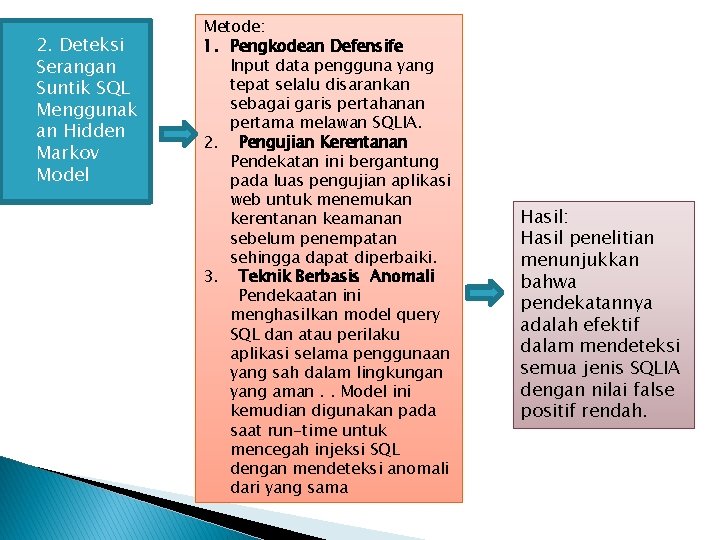

� 2. Deteksi Serangan Suntik SQL Menggunak an Hidden Markov Model Metode: 1. Pengkodean Defensife Input data pengguna yang tepat selalu disarankan sebagai garis pertahanan pertama melawan SQLIA. 2. Pengujian Kerentanan Pendekatan ini bergantung pada luas pengujian aplikasi web untuk menemukan kerentanan keamanan sebelum penempatan sehingga dapat diperbaiki. 3. Teknik Berbasis Anomali Pendekaatan ini menghasilkan model query SQL dan atau perilaku aplikasi selama penggunaan yang sah dalam lingkungan yang aman. . Model ini kemudian digunakan pada saat run-time untuk mencegah injeksi SQL dengan mendeteksi anomali dari yang sama Hasil: Hasil penelitian menunjukkan bahwa pendekatannya adalah efektif dalam mendeteksi semua jenis SQLIA dengan nilai false positif rendah.

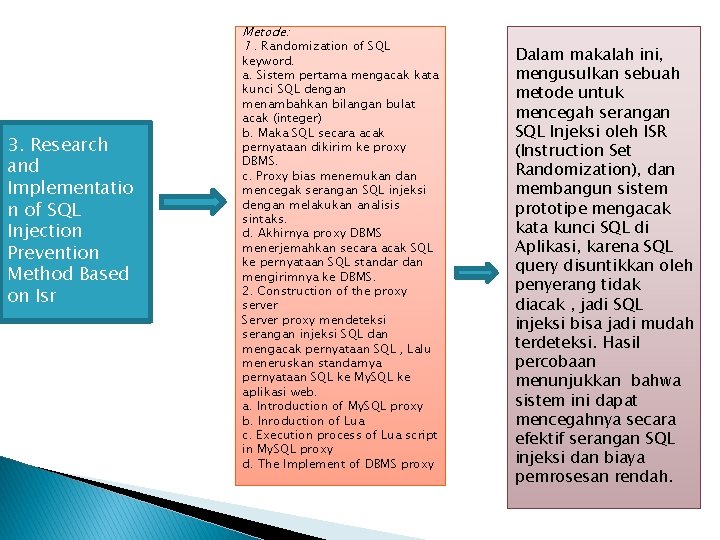

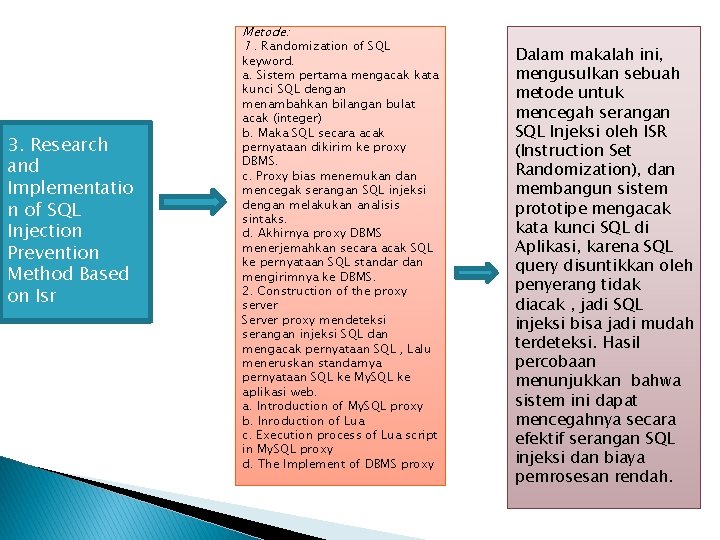

Metode: 1. Randomization of SQL 3. Research and Implementatio n of SQL Injection Prevention Method Based on Isr keyword. a. Sistem pertama mengacak kata kunci SQL dengan menambahkan bilangan bulat acak (integer) b. Maka SQL secara acak pernyataan dikirim ke proxy DBMS. c. Proxy bias menemukan dan mencegak serangan SQL injeksi dengan melakukan analisis sintaks. d. Akhirnya proxy DBMS menerjemahkan secara acak SQL ke pernyataan SQL standar dan mengirimnya ke DBMS. 2. Construction of the proxy server Server proxy mendeteksi serangan injeksi SQL dan mengacak pernyataan SQL , Lalu meneruskan standarnya pernyataan SQL ke My. SQL ke aplikasi web. a. Introduction of My. SQL proxy b. Inroduction of Lua c. Execution process of Lua script in My. SQL proxy d. The Implement of DBMS proxy Dalam makalah ini, mengusulkan sebuah metode untuk mencegah serangan SQL Injeksi oleh ISR (Instruction Set Randomization), dan membangun sistem prototipe mengacak kata kunci SQL di Aplikasi, karena SQL query disuntikkan oleh penyerang tidak diacak , jadi SQL injeksi bisa jadi mudah terdeteksi. Hasil percobaan menunjukkan bahwa sistem ini dapat mencegahnya secara efektif serangan SQL injeksi dan biaya pemrosesan rendah.

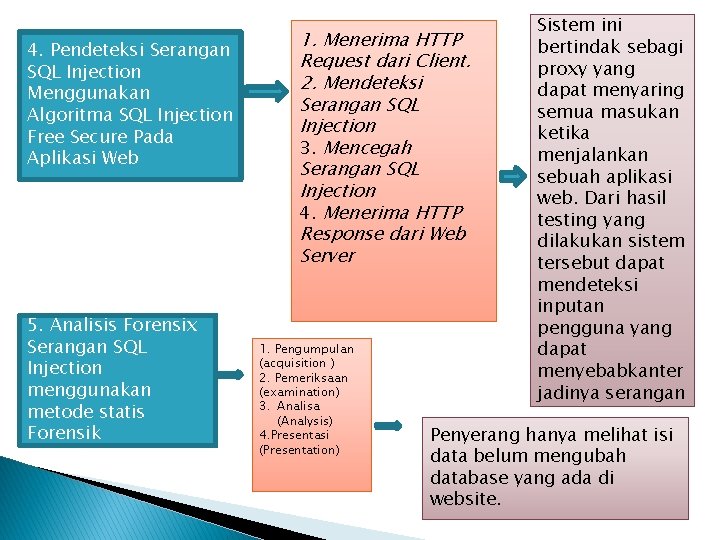

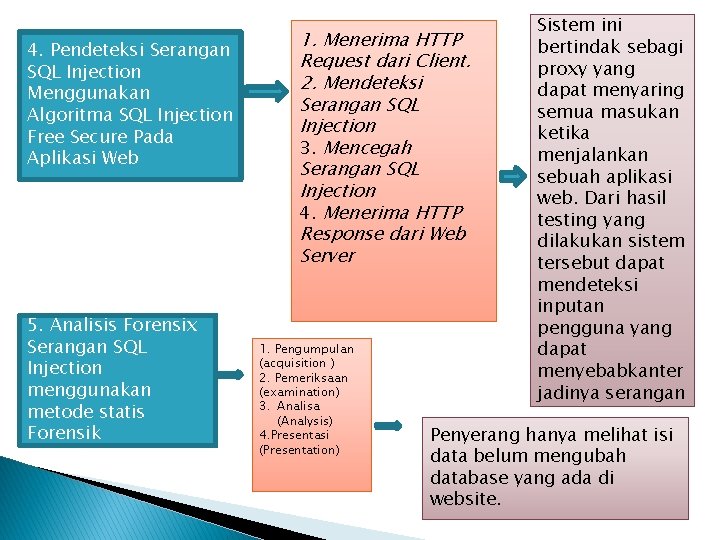

4. Pendeteksi Serangan SQL Injection Menggunakan Algoritma SQL Injection Free Secure Pada Aplikasi Web 5. Analisis Forensix Serangan SQL Injection menggunakan metode statis Forensik 1. Menerima HTTP Request dari Client. 2. Mendeteksi Serangan SQL Injection 3. Mencegah Serangan SQL Injection 4. Menerima HTTP Response dari Web Server 1. Pengumpulan (acquisition ) 2. Pemeriksaan (examination) 3. Analisa (Analysis) 4. Presentasi (Presentation) Sistem ini bertindak sebagi proxy yang dapat menyaring semua masukan ketika menjalankan sebuah aplikasi web. Dari hasil testing yang dilakukan sistem tersebut dapat mendeteksi inputan pengguna yang dapat menyebabkanter jadinya serangan Penyerang hanya melihat isi data belum mengubah database yang ada di website.

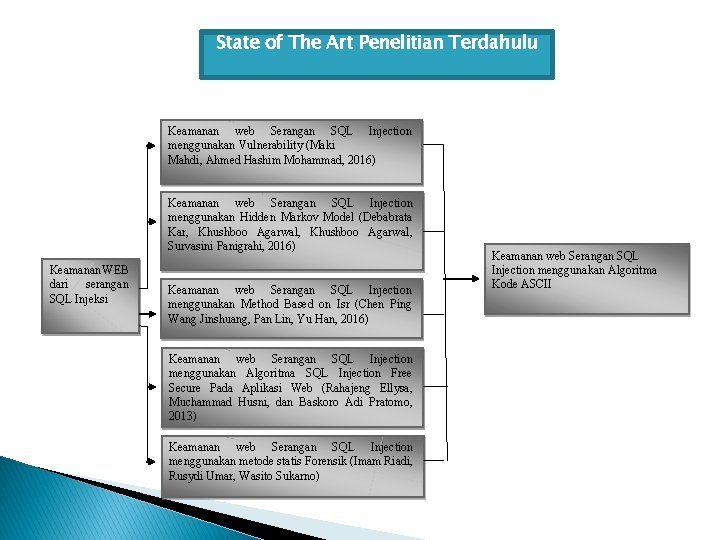

State of The Art Penelitian Terdahulu Keamanan web Serangan SQL Injection menggunakan Vulnerability (Maki Mahdi, Ahmed Hashim Mohammad, 2016) Keamanan web Serangan SQL Injection menggunakan Hidden Markov Model (Debabrata Kar, Khushboo Agarwal, Survasini Panigrahi, 2016) Keamanan WEB dari serangan SQL Injeksi Keamanan web Serangan SQL Injection menggunakan Method Based on Isr (Chen Ping Wang Jinshuang, Pan Lin, Yu Han, 2016) Keamanan web Serangan SQL Injection menggunakan Algoritma SQL Injection Free Secure Pada Aplikasi Web (Rahajeng Ellysa, Muchammad Husni, dan Baskoro Adi Pratomo, 2013) Keamanan web Serangan SQL Injection menggunakan metode statis Forensik (Imam Riadi, Rusydi Umar, Wasito Sukarno) Keamanan web Serangan SQL Injection menggunakan Algoritma Kode ASCII

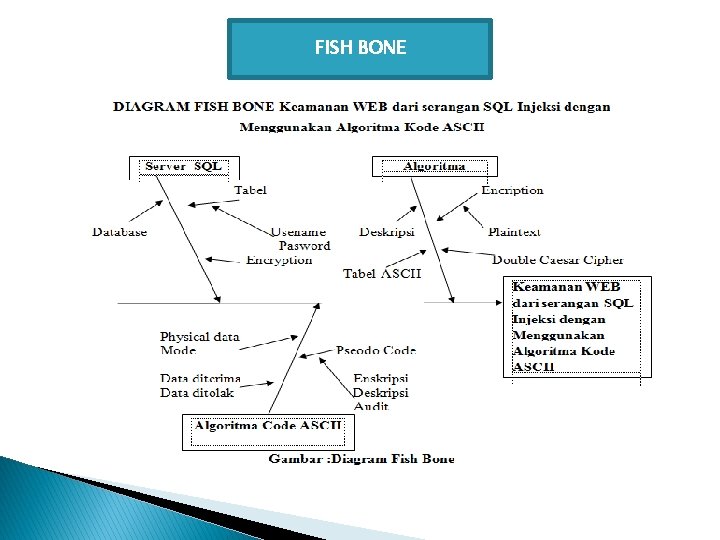

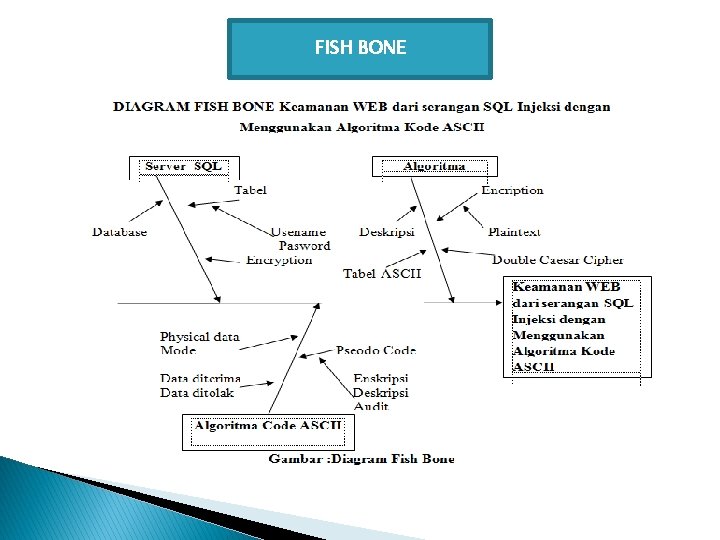

FISH BONE

TERIMA KASIH