Exerccios de Reviso Redes de Computadores Edgard Jamhour

- Slides: 20

Exercícios de Revisão Redes de Computadores Edgard Jamhour TLS/SSL, VPN PPTP e IPsec

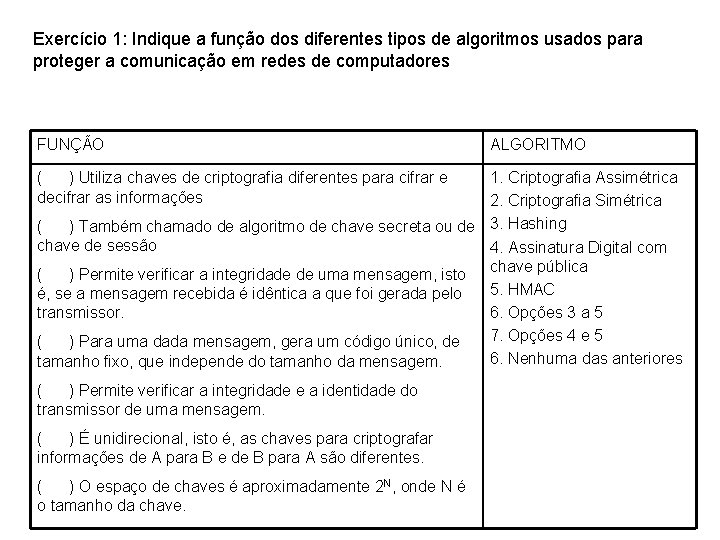

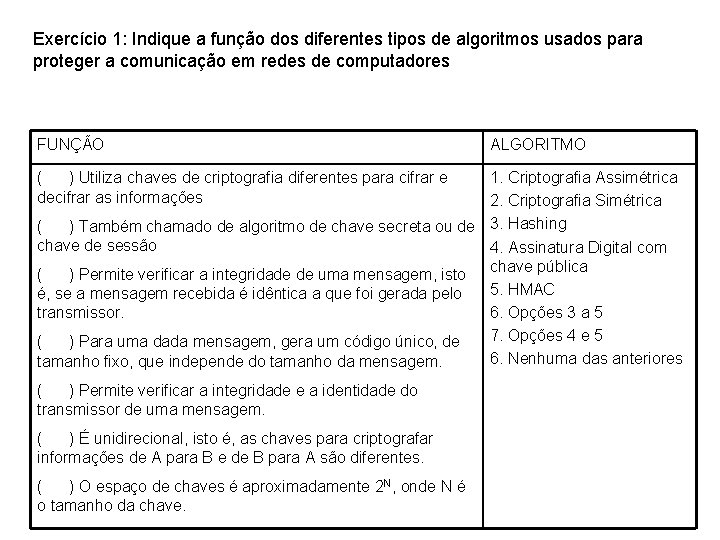

Exercício 1: Indique a função dos diferentes tipos de algoritmos usados para proteger a comunicação em redes de computadores FUNÇÃO ( ) Utiliza chaves de criptografia diferentes para cifrar e decifrar as informações ALGORITMO 1. Criptografia Assimétrica 2. Criptografia Simétrica ( ) Também chamado de algoritmo de chave secreta ou de 3. Hashing chave de sessão 4. Assinatura Digital com chave pública ( ) Permite verificar a integridade de uma mensagem, isto 5. HMAC é, se a mensagem recebida é idêntica a que foi gerada pelo 6. Opções 3 a 5 transmissor. 7. Opções 4 e 5 ( ) Para uma dada mensagem, gera um código único, de 6. Nenhuma das anteriores tamanho fixo, que independe do tamanho da mensagem. ( ) Permite verificar a integridade e a identidade do transmissor de uma mensagem. ( ) É unidirecional, isto é, as chaves para criptografar informações de A para B e de B para A são diferentes. ( ) O espaço de chaves é aproximadamente 2 N, onde N é o tamanho da chave.

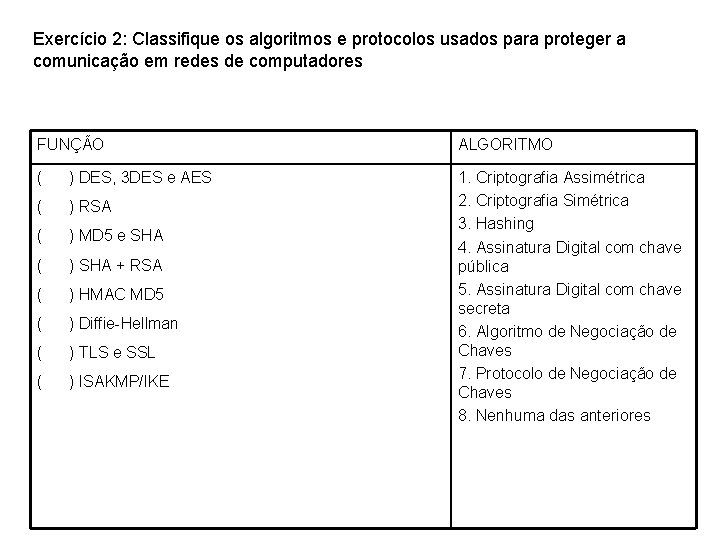

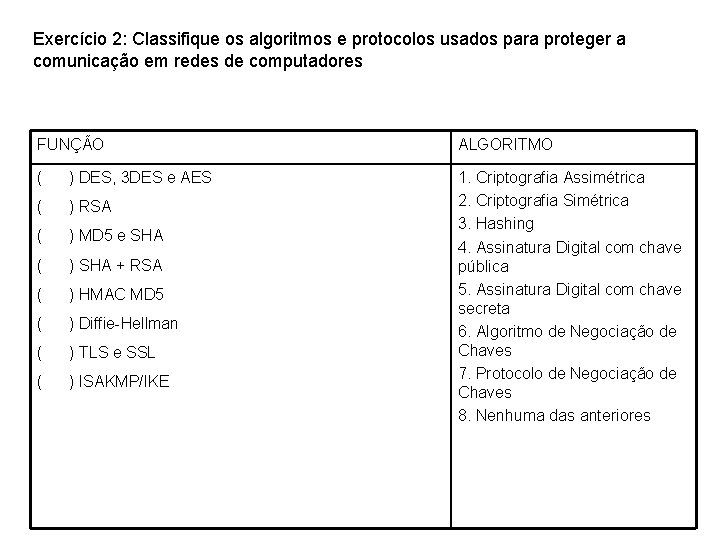

Exercício 2: Classifique os algoritmos e protocolos usados para proteger a comunicação em redes de computadores FUNÇÃO ALGORITMO ( ) DES, 3 DES e AES ( ) RSA ( ) MD 5 e SHA ( ) SHA + RSA ( ) HMAC MD 5 ( ) Diffie-Hellman ( ) TLS e SSL ( ) ISAKMP/IKE 1. Criptografia Assimétrica 2. Criptografia Simétrica 3. Hashing 4. Assinatura Digital com chave pública 5. Assinatura Digital com chave secreta 6. Algoritmo de Negociação de Chaves 7. Protocolo de Negociação de Chaves 8. Nenhuma das anteriores

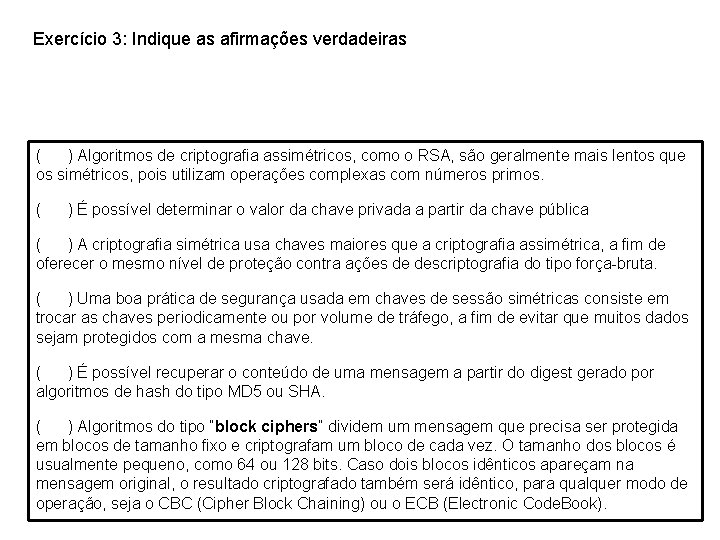

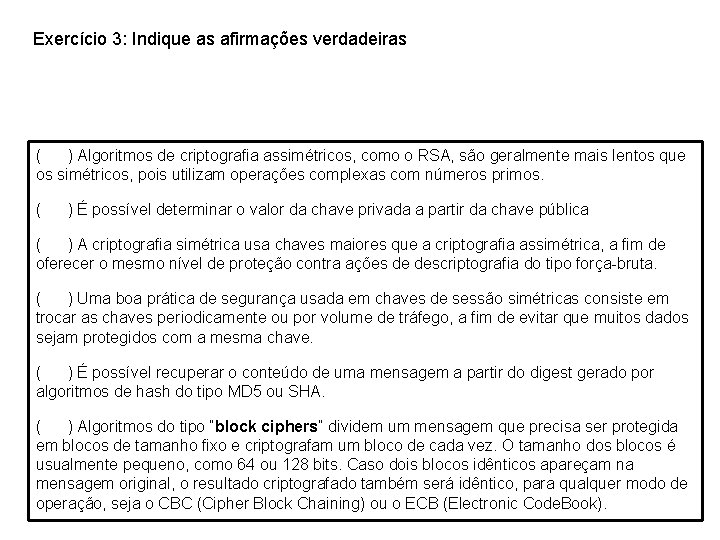

Exercício 3: Indique as afirmações verdadeiras ( ) Algoritmos de criptografia assimétricos, como o RSA, são geralmente mais lentos que os simétricos, pois utilizam operações complexas com números primos. ( ) É possível determinar o valor da chave privada a partir da chave pública ( ) A criptografia simétrica usa chaves maiores que a criptografia assimétrica, a fim de oferecer o mesmo nível de proteção contra ações de descriptografia do tipo força-bruta. ( ) Uma boa prática de segurança usada em chaves de sessão simétricas consiste em trocar as chaves periodicamente ou por volume de tráfego, a fim de evitar que muitos dados sejam protegidos com a mesma chave. ( ) É possível recuperar o conteúdo de uma mensagem a partir do digest gerado por algoritmos de hash do tipo MD 5 ou SHA. ( ) Algoritmos do tipo “block ciphers” dividem um mensagem que precisa ser protegida em blocos de tamanho fixo e criptografam um bloco de cada vez. O tamanho dos blocos é usualmente pequeno, como 64 ou 128 bits. Caso dois blocos idênticos apareçam na mensagem original, o resultado criptografado também será idêntico, para qualquer modo de operação, seja o CBC (Cipher Block Chaining) ou o ECB (Electronic Code. Book).

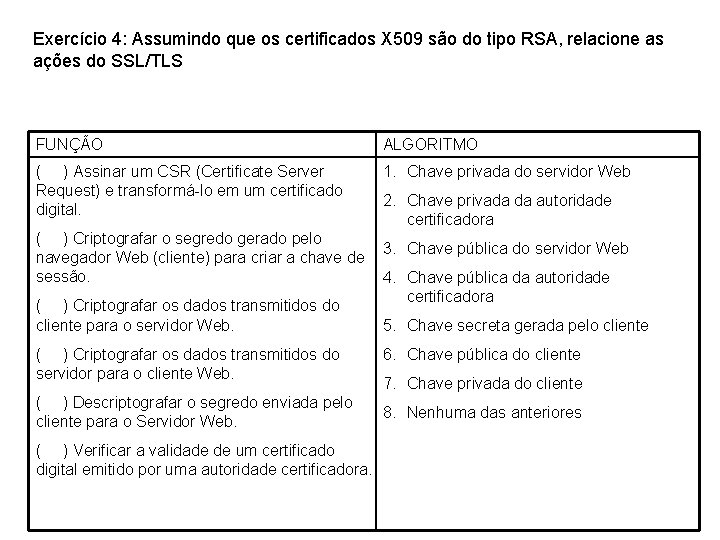

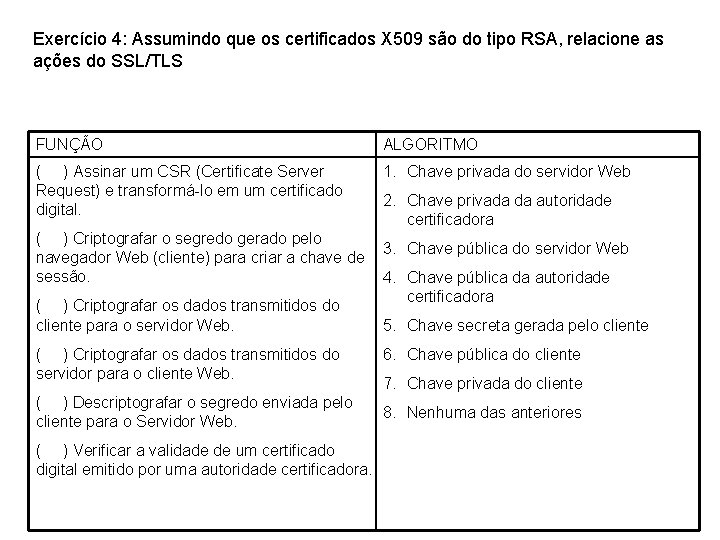

Exercício 4: Assumindo que os certificados X 509 são do tipo RSA, relacione as ações do SSL/TLS FUNÇÃO ALGORITMO ( ) Assinar um CSR (Certificate Server Request) e transformá-lo em um certificado digital. 1. Chave privada do servidor Web ( ) Criptografar o segredo gerado pelo navegador Web (cliente) para criar a chave de sessão. ( ) Criptografar os dados transmitidos do cliente para o servidor Web. ( ) Criptografar os dados transmitidos do servidor para o cliente Web. ( ) Descriptografar o segredo enviada pelo cliente para o Servidor Web. ( ) Verificar a validade de um certificado digital emitido por uma autoridade certificadora. 2. Chave privada da autoridade certificadora 3. Chave pública do servidor Web 4. Chave pública da autoridade certificadora 5. Chave secreta gerada pelo cliente 6. Chave pública do cliente 7. Chave privada do cliente 8. Nenhuma das anteriores

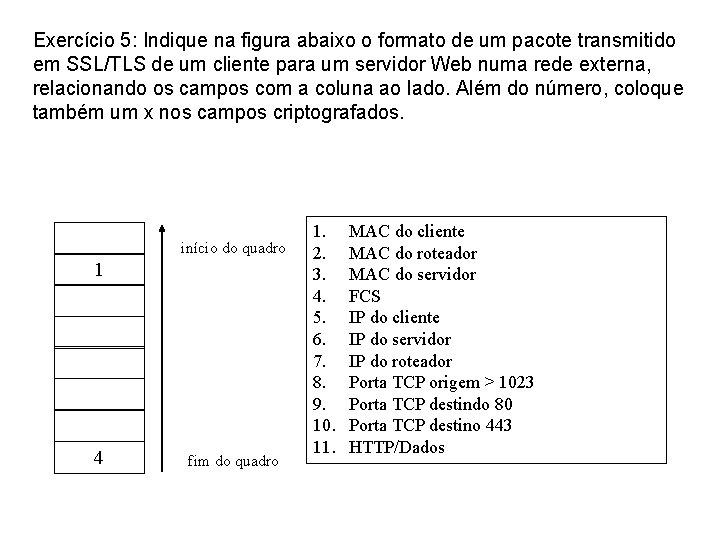

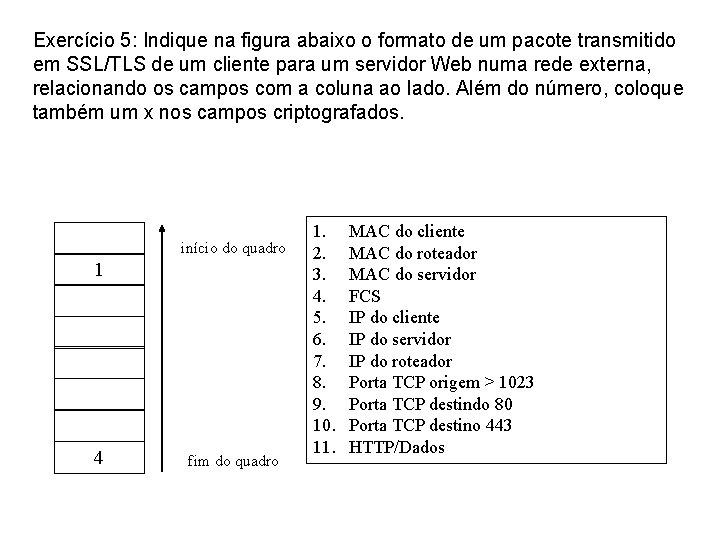

Exercício 5: Indique na figura abaixo o formato de um pacote transmitido em SSL/TLS de um cliente para um servidor Web numa rede externa, relacionando os campos com a coluna ao lado. Além do número, coloque também um x nos campos criptografados. início do quadro 1 4 fim do quadro 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. MAC do cliente MAC do roteador MAC do servidor FCS IP do cliente IP do servidor IP do roteador Porta TCP origem > 1023 Porta TCP destindo 80 Porta TCP destino 443 HTTP/Dados

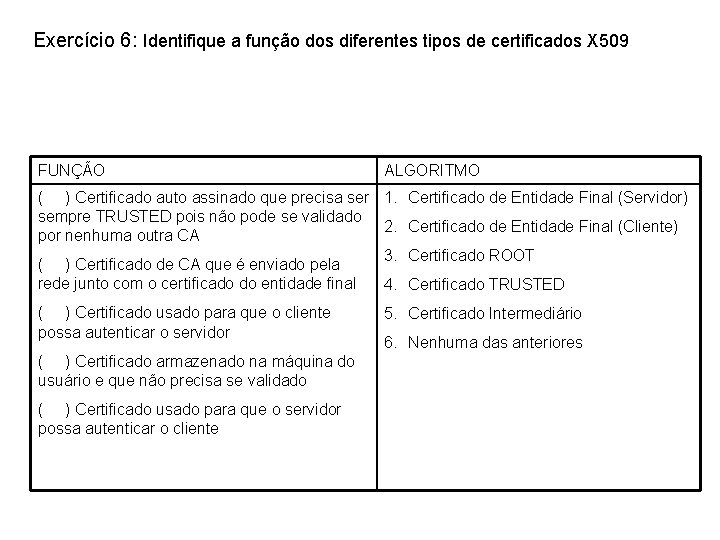

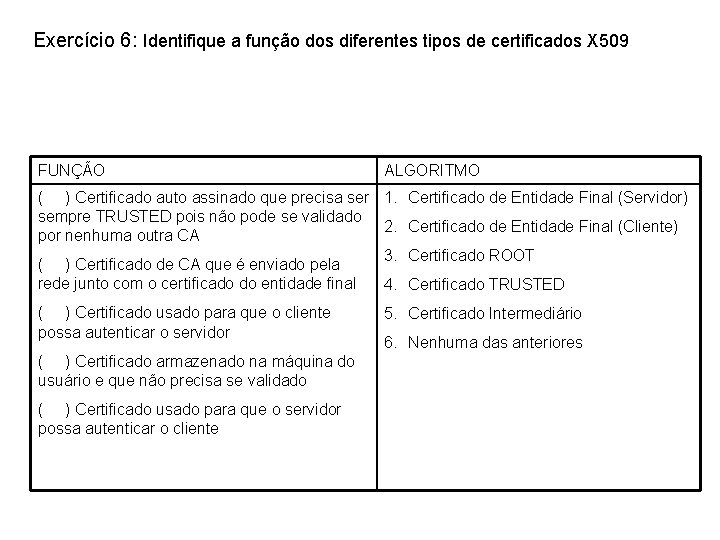

Exercício 6: Identifique a função dos diferentes tipos de certificados X 509 FUNÇÃO ALGORITMO ( ) Certificado auto assinado que precisa ser 1. Certificado de Entidade Final (Servidor) sempre TRUSTED pois não pode se validado 2. Certificado de Entidade Final (Cliente) por nenhuma outra CA 3. Certificado ROOT ( ) Certificado de CA que é enviado pela rede junto com o certificado do entidade final 4. Certificado TRUSTED ( ) Certificado usado para que o cliente possa autenticar o servidor ( ) Certificado armazenado na máquina do usuário e que não precisa se validado ( ) Certificado usado para que o servidor possa autenticar o cliente 5. Certificado Intermediário 6. Nenhuma das anteriores

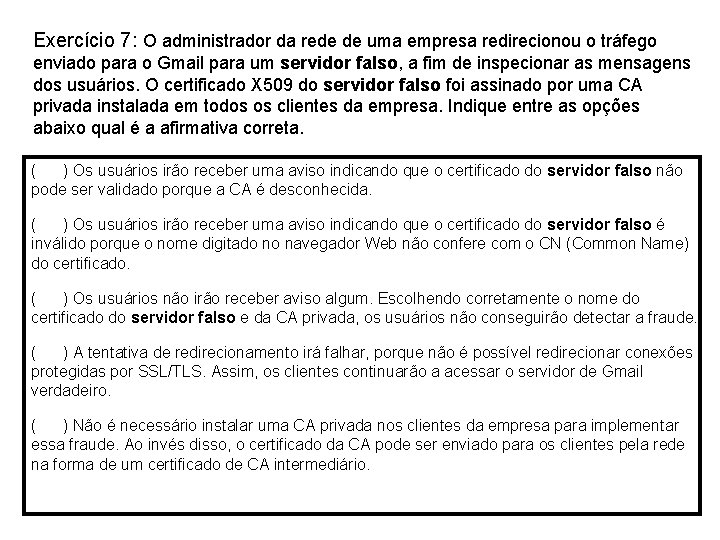

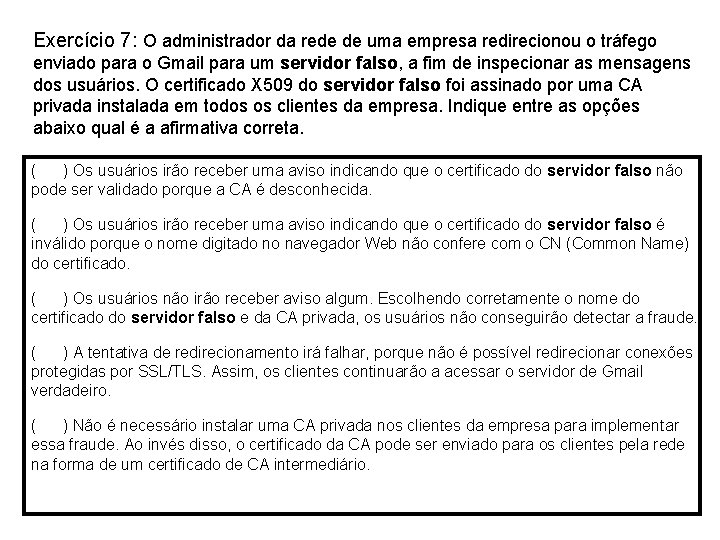

Exercício 7: O administrador da rede de uma empresa redirecionou o tráfego enviado para o Gmail para um servidor falso, a fim de inspecionar as mensagens dos usuários. O certificado X 509 do servidor falso foi assinado por uma CA privada instalada em todos os clientes da empresa. Indique entre as opções abaixo qual é a afirmativa correta. ( ) Os usuários irão receber uma aviso indicando que o certificado do servidor falso não pode ser validado porque a CA é desconhecida. ( ) Os usuários irão receber uma aviso indicando que o certificado do servidor falso é inválido porque o nome digitado no navegador Web não confere com o CN (Common Name) do certificado. ( ) Os usuários não irão receber aviso algum. Escolhendo corretamente o nome do certificado do servidor falso e da CA privada, os usuários não conseguirão detectar a fraude. ( ) A tentativa de redirecionamento irá falhar, porque não é possível redirecionar conexões protegidas por SSL/TLS. Assim, os clientes continuarão a acessar o servidor de Gmail verdadeiro. ( ) Não é necessário instalar uma CA privada nos clientes da empresa para implementar essa fraude. Ao invés disso, o certificado da CA pode ser enviado para os clientes pela rede na forma de um certificado de CA intermediário.

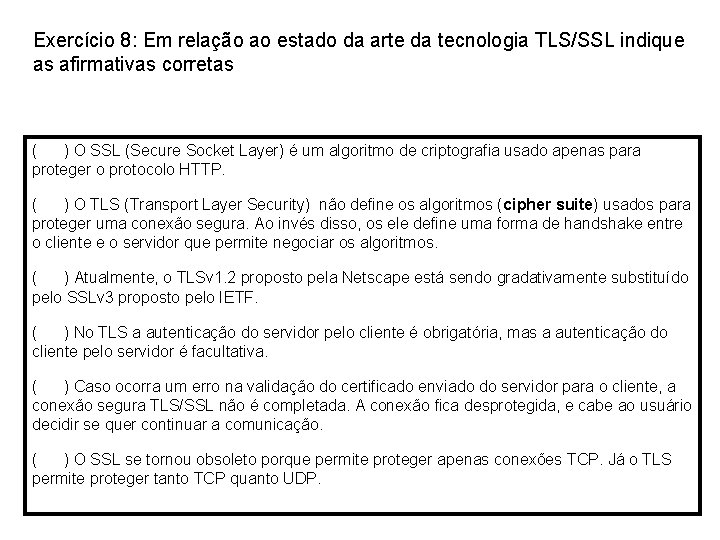

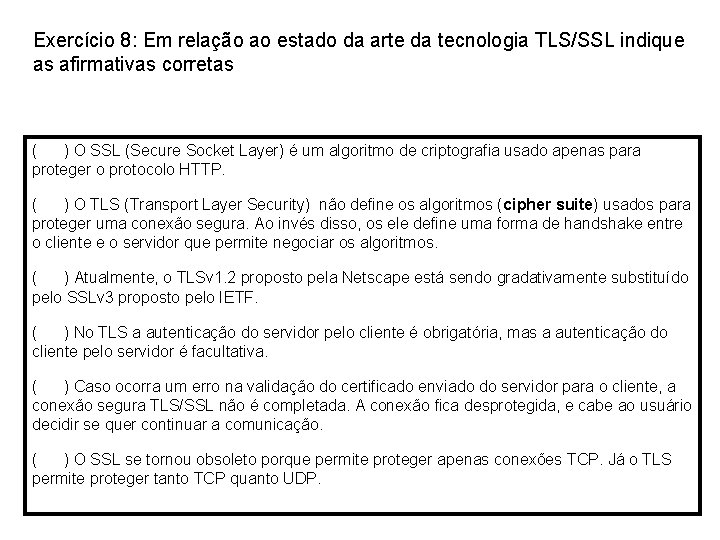

Exercício 8: Em relação ao estado da arte da tecnologia TLS/SSL indique as afirmativas corretas ( ) O SSL (Secure Socket Layer) é um algoritmo de criptografia usado apenas para proteger o protocolo HTTP. ( ) O TLS (Transport Layer Security) não define os algoritmos (cipher suite) usados para proteger uma conexão segura. Ao invés disso, os ele define uma forma de handshake entre o cliente e o servidor que permite negociar os algoritmos. ( ) Atualmente, o TLSv 1. 2 proposto pela Netscape está sendo gradativamente substituído pelo SSLv 3 proposto pelo IETF. ( ) No TLS a autenticação do servidor pelo cliente é obrigatória, mas a autenticação do cliente pelo servidor é facultativa. ( ) Caso ocorra um erro na validação do certificado enviado do servidor para o cliente, a conexão segura TLS/SSL não é completada. A conexão fica desprotegida, e cabe ao usuário decidir se quer continuar a comunicação. ( ) O SSL se tornou obsoleto porque permite proteger apenas conexões TCP. Já o TLS permite proteger tanto TCP quanto UDP.

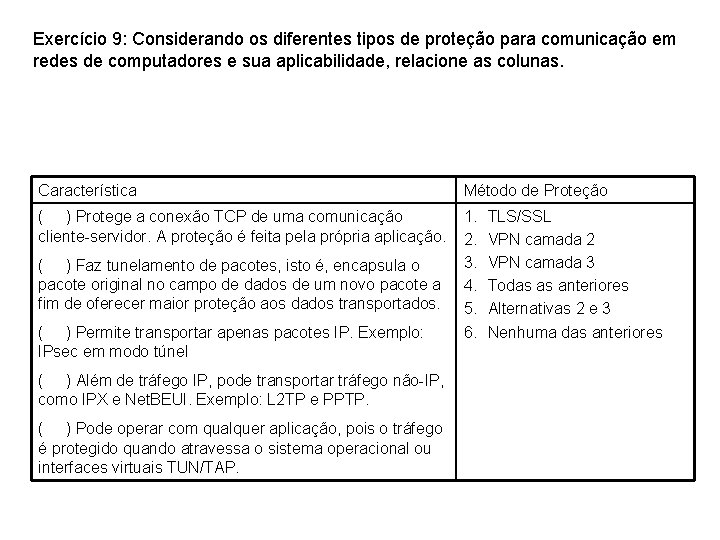

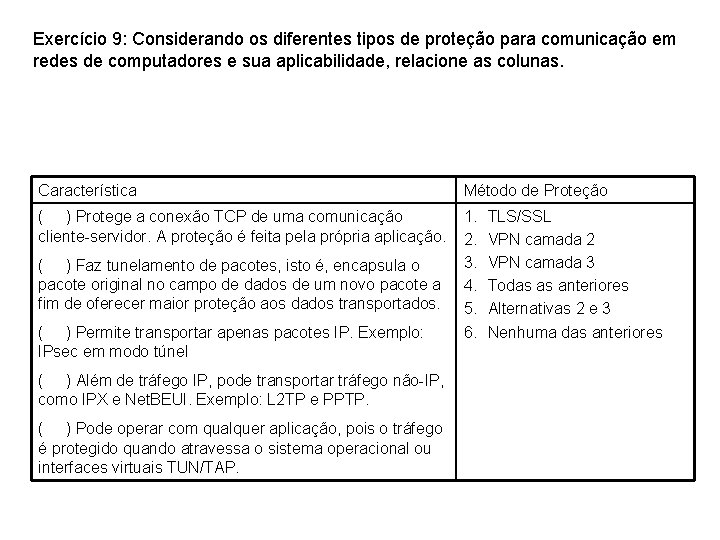

Exercício 9: Considerando os diferentes tipos de proteção para comunicação em redes de computadores e sua aplicabilidade, relacione as colunas. Característica Método de Proteção ( ) Protege a conexão TCP de uma comunicação cliente-servidor. A proteção é feita pela própria aplicação. 1. 2. 3. 4. 5. 6. ( ) Faz tunelamento de pacotes, isto é, encapsula o pacote original no campo de dados de um novo pacote a fim de oferecer maior proteção aos dados transportados. ( ) Permite transportar apenas pacotes IP. Exemplo: IPsec em modo túnel ( ) Além de tráfego IP, pode transportar tráfego não-IP, como IPX e Net. BEUI. Exemplo: L 2 TP e PPTP. ( ) Pode operar com qualquer aplicação, pois o tráfego é protegido quando atravessa o sistema operacional ou interfaces virtuais TUN/TAP. TLS/SSL VPN camada 2 VPN camada 3 Todas as anteriores Alternativas 2 e 3 Nenhuma das anteriores

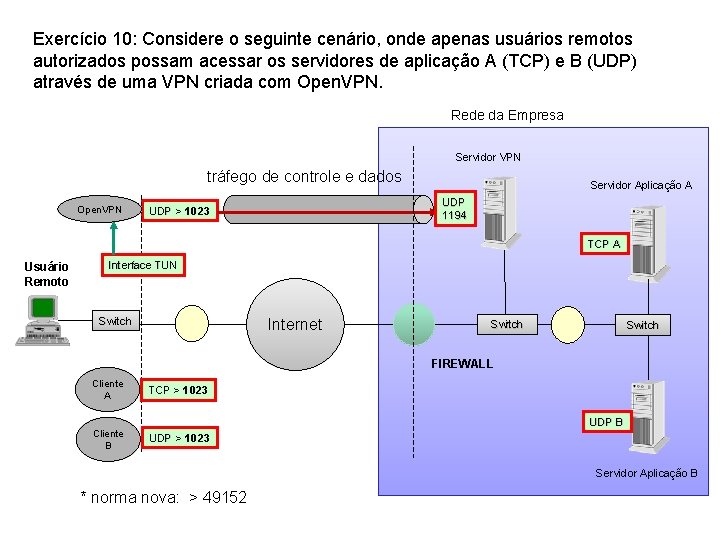

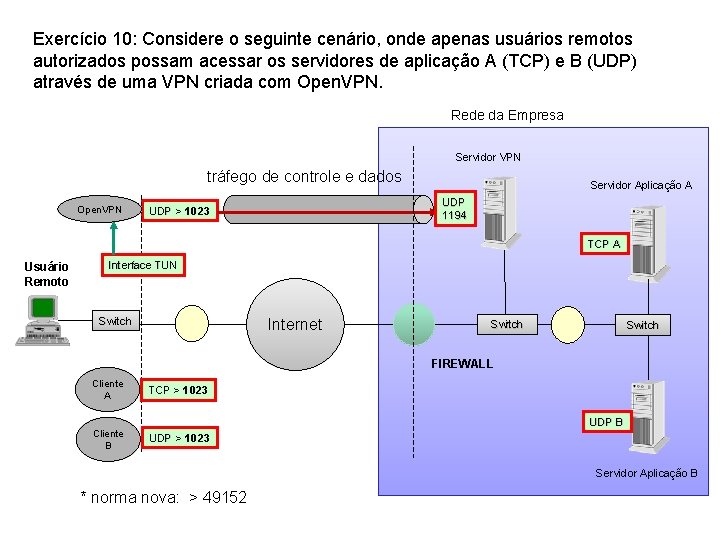

Exercício 10: Considere o seguinte cenário, onde apenas usuários remotos autorizados possam acessar os servidores de aplicação A (TCP) e B (UDP) através de uma VPN criada com Open. VPN. Rede da Empresa Servidor VPN tráfego de controle e dados Open. VPN Servidor Aplicação A UDP 1194 UDP > 1023 TCP A Usuário Remoto Interface TUN Switch Internet Switch FIREWALL Cliente A Cliente B TCP > 1023 UDP B UDP > 1023 Servidor Aplicação B * norma nova: > 49152

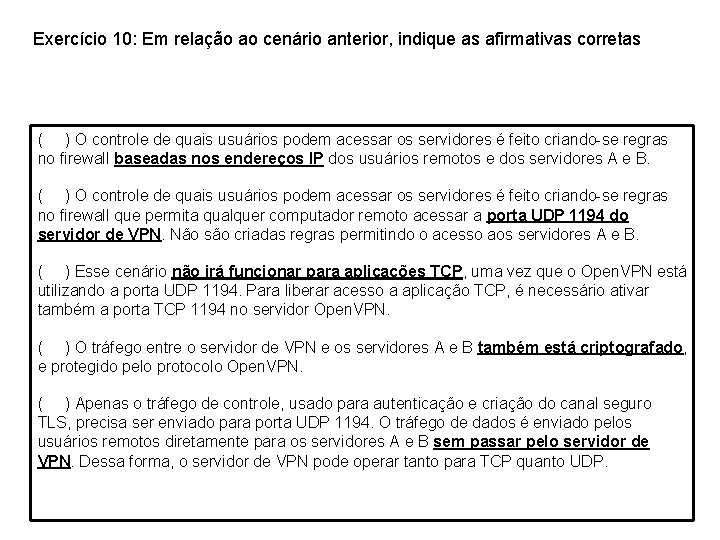

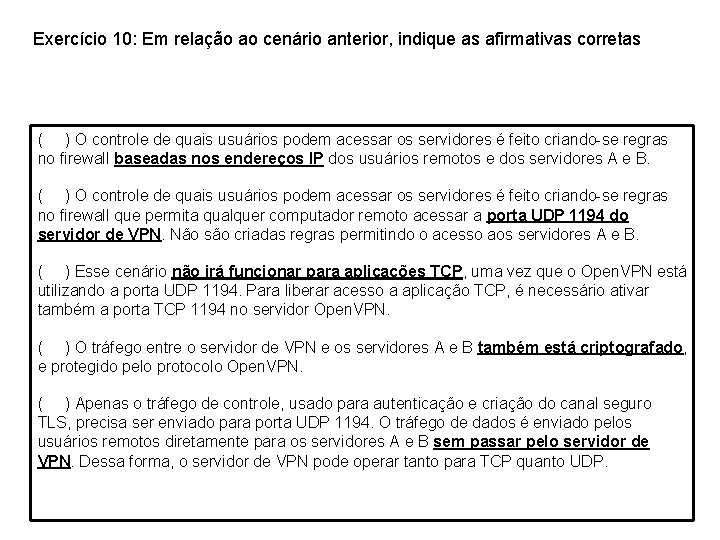

Exercício 10: Em relação ao cenário anterior, indique as afirmativas corretas ( ) O controle de quais usuários podem acessar os servidores é feito criando-se regras no firewall baseadas nos endereços IP dos usuários remotos e dos servidores A e B. ( ) O controle de quais usuários podem acessar os servidores é feito criando-se regras no firewall que permita qualquer computador remoto acessar a porta UDP 1194 do servidor de VPN. Não são criadas regras permitindo o acesso aos servidores A e B. ( ) Esse cenário não irá funcionar para aplicações TCP, uma vez que o Open. VPN está utilizando a porta UDP 1194. Para liberar acesso a aplicação TCP, é necessário ativar também a porta TCP 1194 no servidor Open. VPN. ( ) O tráfego entre o servidor de VPN e os servidores A e B também está criptografado, e protegido pelo protocolo Open. VPN. ( ) Apenas o tráfego de controle, usado para autenticação e criação do canal seguro TLS, precisa ser enviado para porta UDP 1194. O tráfego de dados é enviado pelos usuários remotos diretamente para os servidores A e B sem passar pelo servidor de VPN. Dessa forma, o servidor de VPN pode operar tanto para TCP quanto UDP.

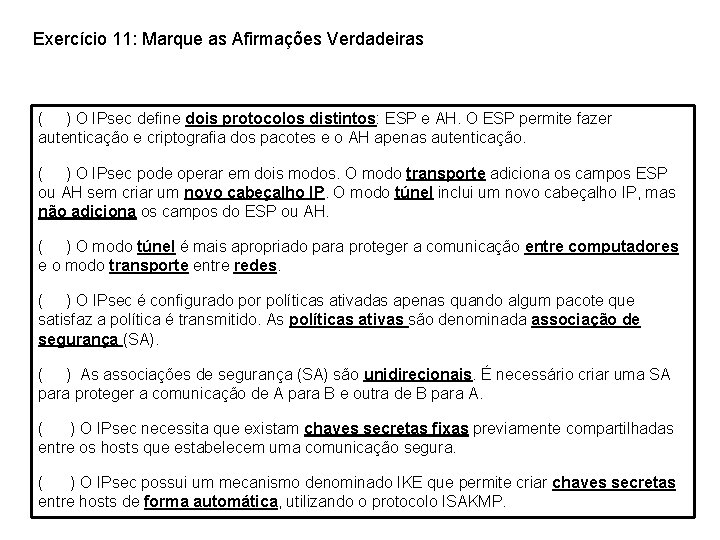

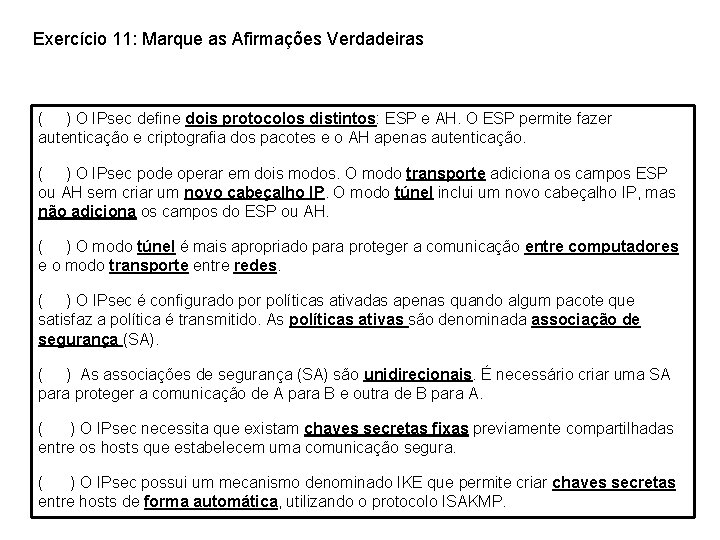

Exercício 11: Marque as Afirmações Verdadeiras ( ) O IPsec define dois protocolos distintos: ESP e AH. O ESP permite fazer autenticação e criptografia dos pacotes e o AH apenas autenticação. ( ) O IPsec pode operar em dois modos. O modo transporte adiciona os campos ESP ou AH sem criar um novo cabeçalho IP. O modo túnel inclui um novo cabeçalho IP, mas não adiciona os campos do ESP ou AH. ( ) O modo túnel é mais apropriado para proteger a comunicação entre computadores e o modo transporte entre redes. ( ) O IPsec é configurado por políticas ativadas apenas quando algum pacote que satisfaz a política é transmitido. As políticas ativas são denominada associação de segurança (SA). ( ) As associações de segurança (SA) são unidirecionais. É necessário criar uma SA para proteger a comunicação de A para B e outra de B para A. ( ) O IPsec necessita que existam chaves secretas fixas previamente compartilhadas entre os hosts que estabelecem uma comunicação segura. ( ) O IPsec possui um mecanismo denominado IKE que permite criar chaves secretas entre hosts de forma automática, utilizando o protocolo ISAKMP.

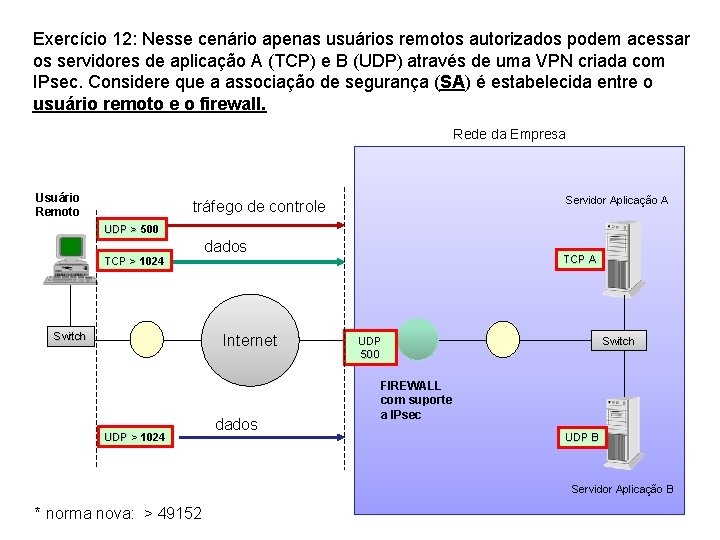

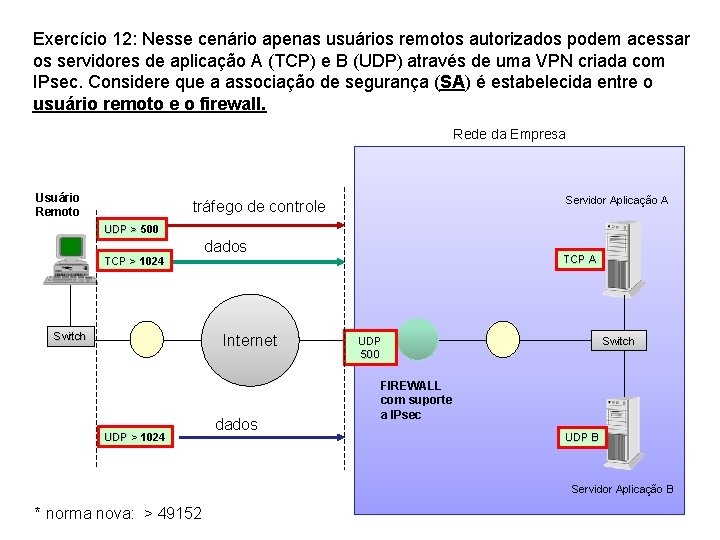

Exercício 12: Nesse cenário apenas usuários remotos autorizados podem acessar os servidores de aplicação A (TCP) e B (UDP) através de uma VPN criada com IPsec. Considere que a associação de segurança (SA) é estabelecida entre o usuário remoto e o firewall. Rede da Empresa Usuário Remoto Servidor Aplicação A tráfego de controle UDP > 500 TCP > 1024 Switch dados Internet UDP > 1024 dados TCP A Switch UDP 500 FIREWALL com suporte a IPsec UDP B Servidor Aplicação B * norma nova: > 49152

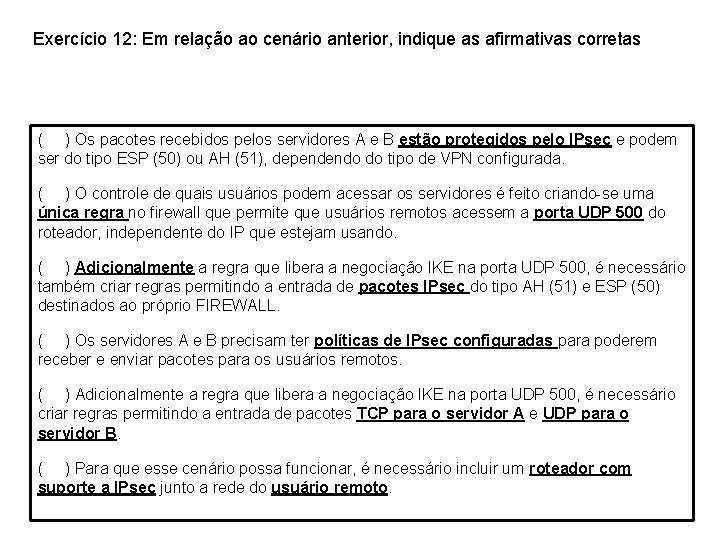

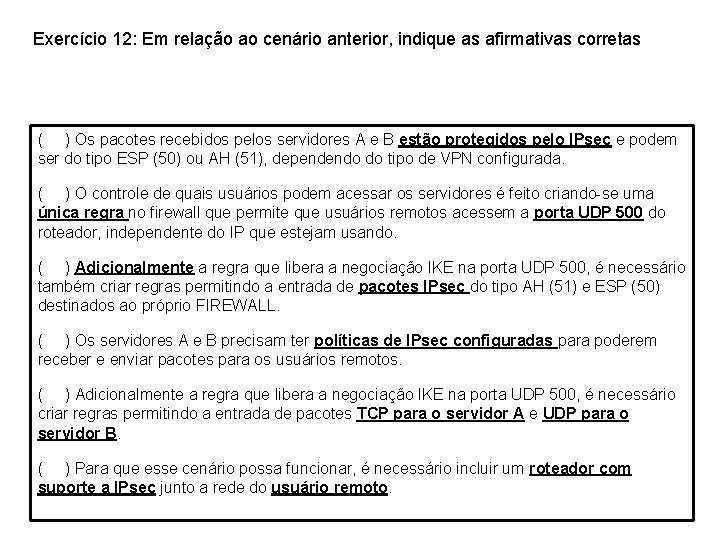

Exercício 12: Em relação ao cenário anterior, indique as afirmativas corretas ( ) Os pacotes recebidos pelos servidores A e B estão protegidos pelo IPsec e podem ser do tipo ESP (50) ou AH (51), dependendo do tipo de VPN configurada. ( ) O controle de quais usuários podem acessar os servidores é feito criando-se uma única regra no firewall que permite que usuários remotos acessem a porta UDP 500 do roteador, independente do IP que estejam usando. ( ) Adicionalmente a regra que libera a negociação IKE na porta UDP 500, é necessário também criar regras permitindo a entrada de pacotes IPsec do tipo AH (51) e ESP (50) destinados ao próprio FIREWALL. ( ) Os servidores A e B precisam ter políticas de IPsec configuradas para poderem receber e enviar pacotes para os usuários remotos. ( ) Adicionalmente a regra que libera a negociação IKE na porta UDP 500, é necessário criar regras permitindo a entrada de pacotes TCP para o servidor A e UDP para o servidor B. ( ) Para que esse cenário possa funcionar, é necessário incluir um roteador com suporte a IPsec junto a rede do usuário remoto.

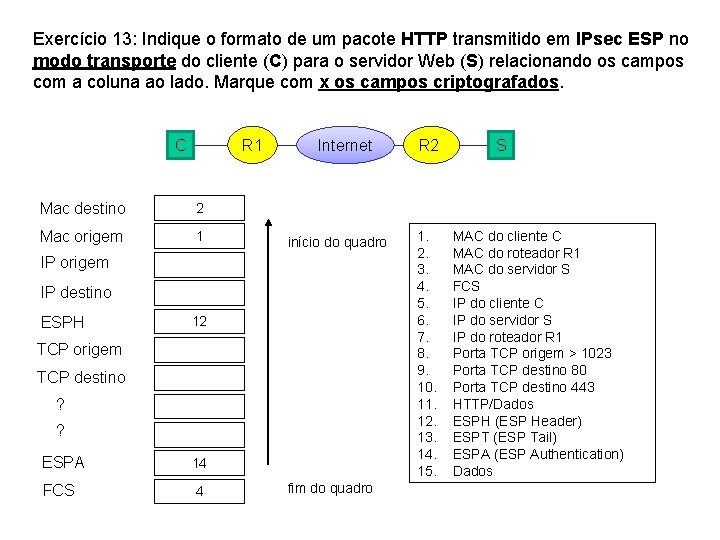

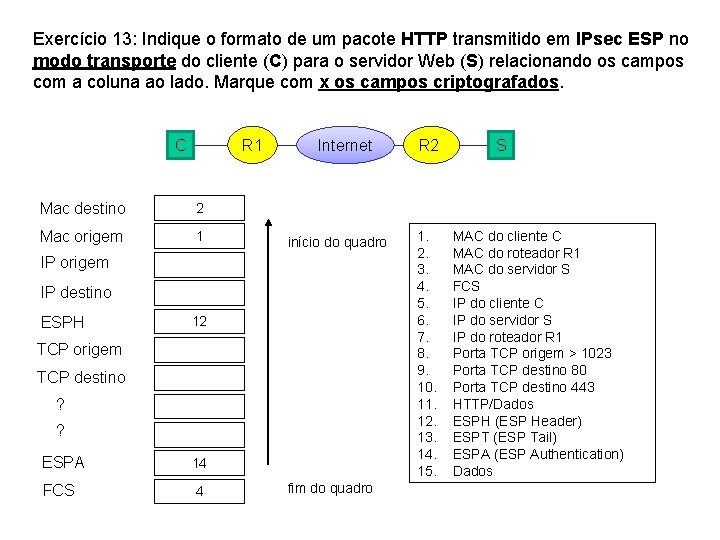

Exercício 13: Indique o formato de um pacote HTTP transmitido em IPsec ESP no modo transporte do cliente (C) para o servidor Web (S) relacionando os campos com a coluna ao lado. Marque com x os campos criptografados. R 1 C Mac destino 2 Mac origem 1 Internet início do quadro IP origem IP destino ESPH 12 TCP origem TCP destino ? ? ESPA 14 FCS 4 fim do quadro R 2 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. 12. 13. 14. 15. S MAC do cliente C MAC do roteador R 1 MAC do servidor S FCS IP do cliente C IP do servidor S IP do roteador R 1 Porta TCP origem > 1023 Porta TCP destino 80 Porta TCP destino 443 HTTP/Dados ESPH (ESP Header) ESPT (ESP Tail) ESPA (ESP Authentication) Dados

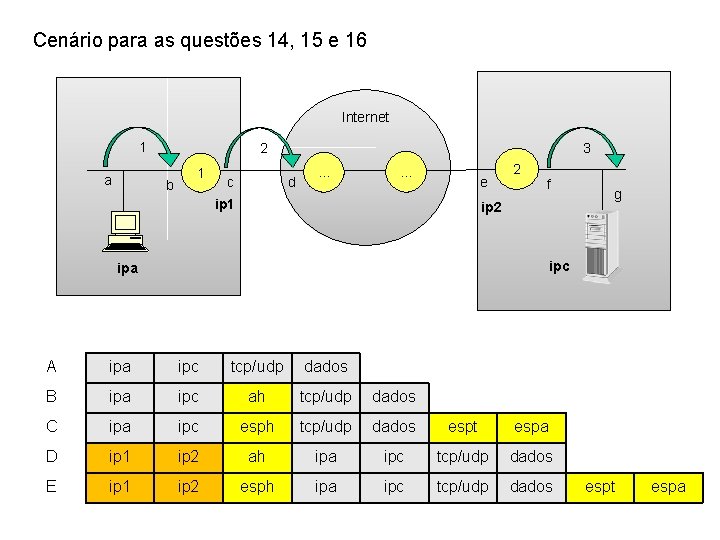

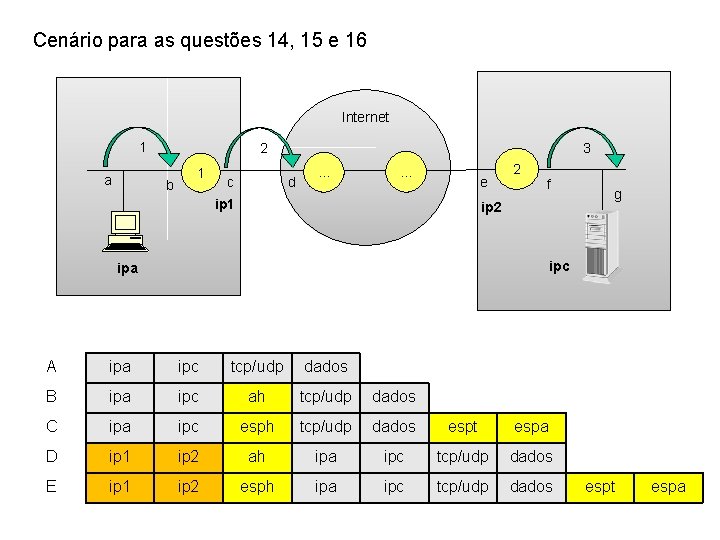

Cenário para as questões 14, 15 e 16 Internet 1 a 3 2 b 1 c d . . . e ip 1 2 f ip 2 g ipc ipa A ipa ipc tcp/udp dados B ipa ipc ah tcp/udp dados C ipa ipc esph tcp/udp dados espt espa D ip 1 ip 2 ah ipa ipc tcp/udp dados E ip 1 ip 2 esph ipa ipc tcp/udp dados espt espa

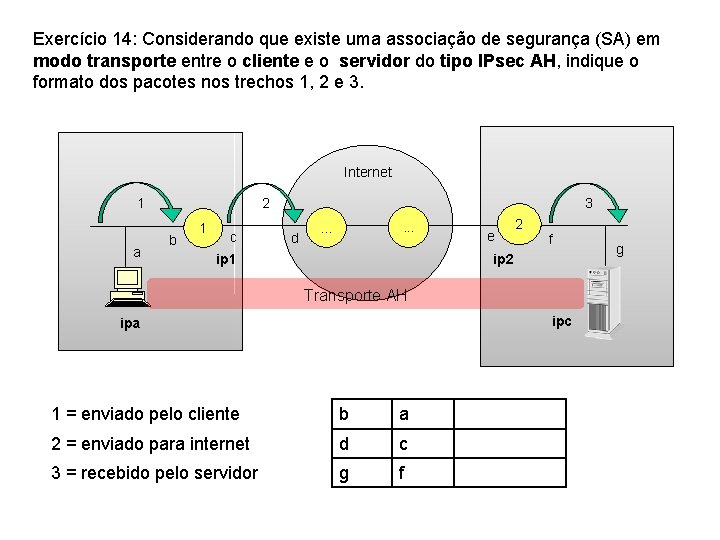

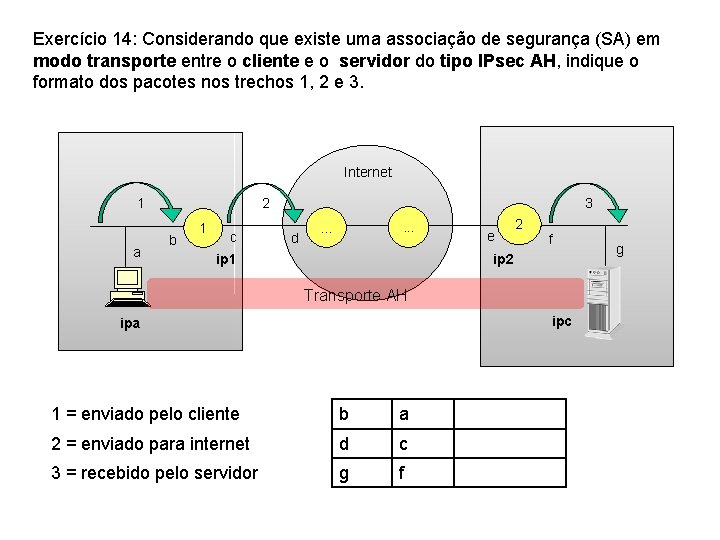

Exercício 14: Considerando que existe uma associação de segurança (SA) em modo transporte entre o cliente e o servidor do tipo IPsec AH, indique o formato dos pacotes nos trechos 1, 2 e 3. Internet 1 a 3 2 b 1 c d . . . ip 1 e 2 f ip 2 Transporte AH ipc ipa 1 = enviado pelo cliente b a 2 = enviado para internet d c 3 = recebido pelo servidor g f g

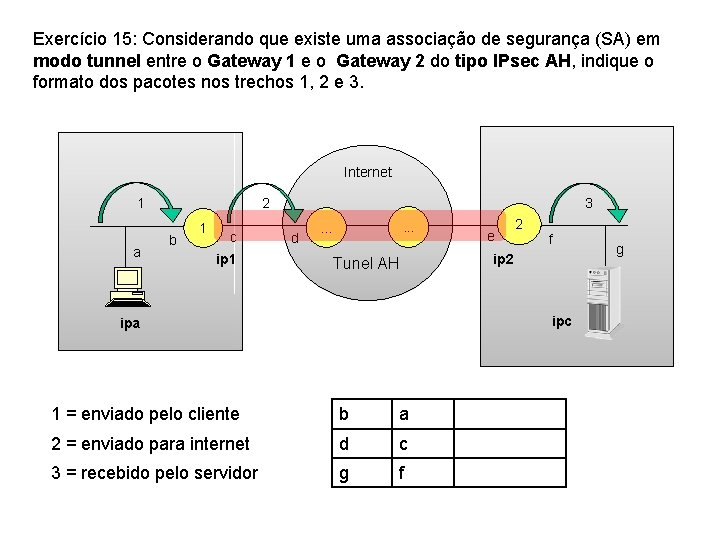

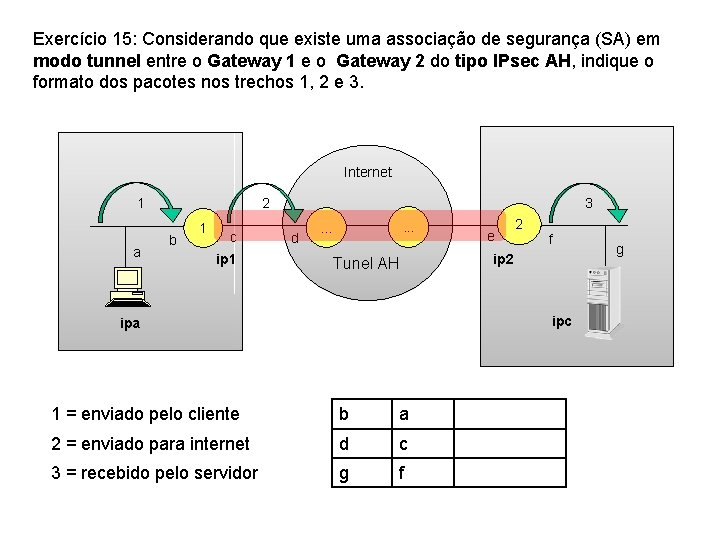

Exercício 15: Considerando que existe uma associação de segurança (SA) em modo tunnel entre o Gateway 1 e o Gateway 2 do tipo IPsec AH, indique o formato dos pacotes nos trechos 1, 2 e 3. Internet 1 a 3 2 b 1 c ip 1 d . . . Tunel AH e 2 f ip 2 ipc ipa 1 = enviado pelo cliente b a 2 = enviado para internet d c 3 = recebido pelo servidor g f g

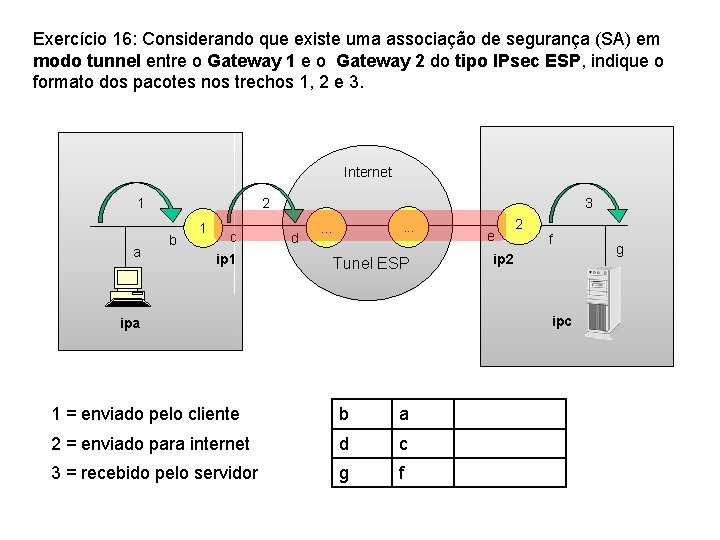

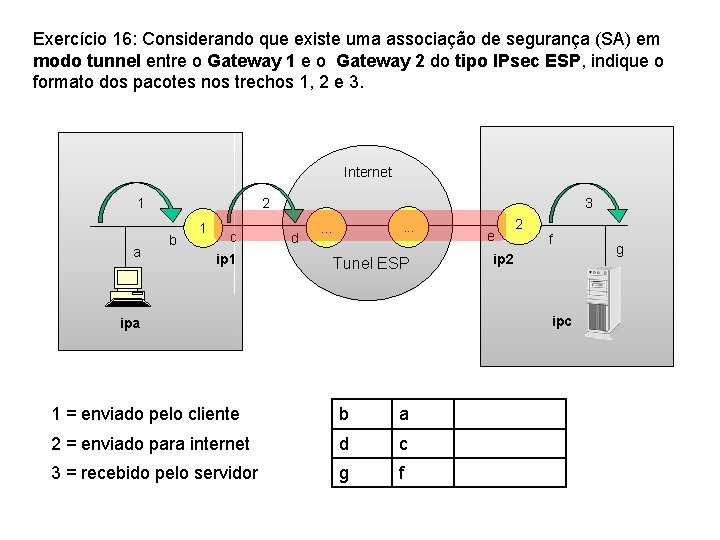

Exercício 16: Considerando que existe uma associação de segurança (SA) em modo tunnel entre o Gateway 1 e o Gateway 2 do tipo IPsec ESP, indique o formato dos pacotes nos trechos 1, 2 e 3. Internet 1 a 3 2 b 1 c ip 1 d . . . Tunel ESP e 2 f ip 2 ipc ipa 1 = enviado pelo cliente b a 2 = enviado para internet d c 3 = recebido pelo servidor g f g

Edgard jamhour

Edgard jamhour Edgard jamhour

Edgard jamhour Redes de computadores

Redes de computadores Redes de computadores

Redes de computadores Fundamentos de redes de computadores

Fundamentos de redes de computadores Algoritmo link state

Algoritmo link state Stallings william comunicaciones y redes de computadores

Stallings william comunicaciones y redes de computadores Reviso software

Reviso software Gravituy

Gravituy No texto citado o pensador contemporâneo edgard

No texto citado o pensador contemporâneo edgard Exerccios

Exerccios Exerccios

Exerccios Exerccios

Exerccios Formula da concentração comum

Formula da concentração comum Exerccios

Exerccios Organização e arquitetura de computadores

Organização e arquitetura de computadores Pc compònentes

Pc compònentes Organização de computadores

Organização de computadores Rede de computadores

Rede de computadores Arquitetura de computadores

Arquitetura de computadores Computadores

Computadores