Especializao em Segurana da Informao Segurana em Aplicaes

- Slides: 14

Especialização em Segurança da Informação Segurança em Aplicações 1. Introdução Márcio Aurélio Ribeiro Moreira marcio. moreira@pitagoras. com. br http: //si. lopesgazzani. com. br/docentes/marcio/

Motivação Ø A TI apoia todas as áreas do conhecimento Ø As aplicações são amplamente utilizadas (em redes locais e na Internet) Ø As aplicações são alvo de ataques Ø Ao violar uma aplicação, o espião obtém todos os direitos de acesso dela Ø Os gastos com detecção, tratamento, recuperação e proteção de incidentes de segurança são altos Ø Não é mais barato desenvolver códigos seguros? Ø A especificação, desenvolvimento e testes são fundamentais para isto Márcio Moreira 1. Introdução – slide 2 Segurança em Aplicações

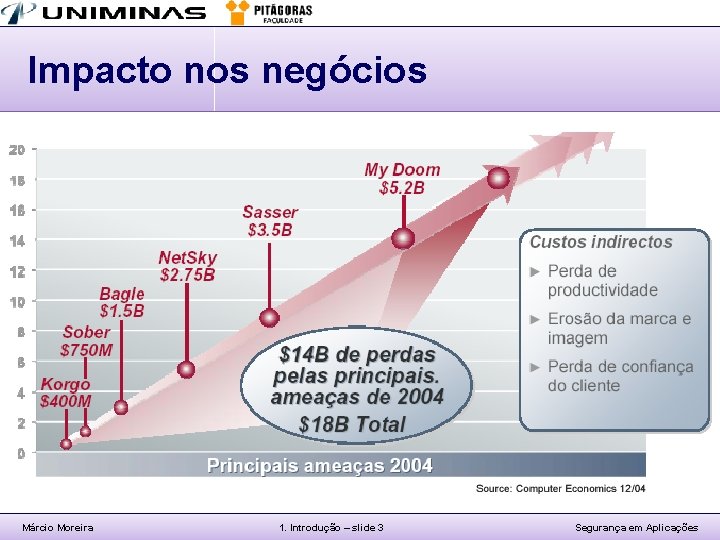

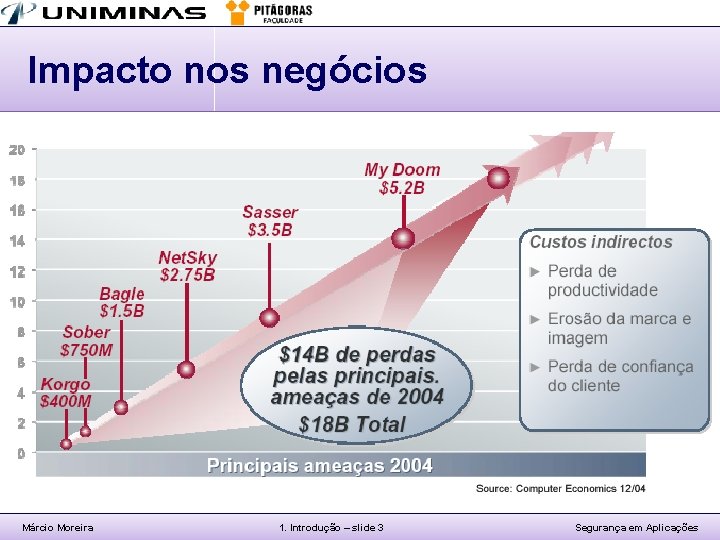

Impacto nos negócios Márcio Moreira 1. Introdução – slide 3 Segurança em Aplicações

Conceitos Ø Ativos: l Tudo aquilo que possui valor para uma organização l Ex: Hardware, software, informações, processos, pessoas, etc. Ø Vulnerabilidades: l Falha de segurança (fraqueza diante das necessidades) Ø Ameaças: l Qualquer atividade que represente possível perigo aos ativos Ø Ataques: l Resultado da exploração de uma vulnerabilidade para comprometer um ativo Ø Riscos: l Probabilidade x Impacto causado por uma perda causada por um ataque Márcio Moreira 1. Introdução – slide 4 Segurança em Aplicações

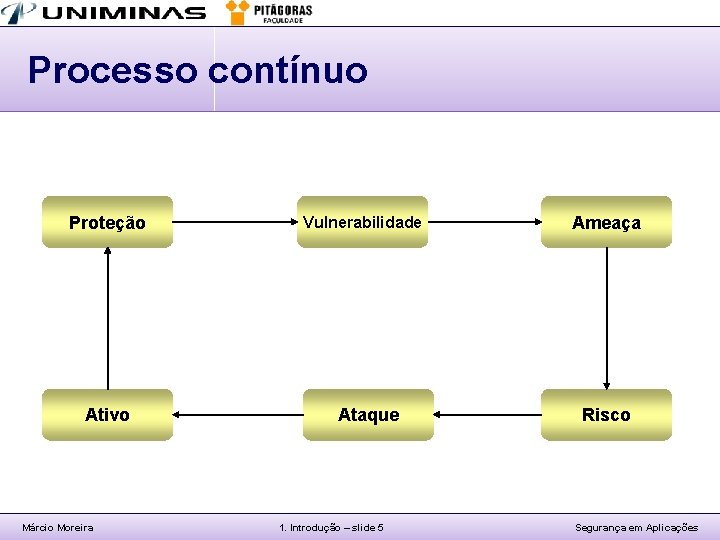

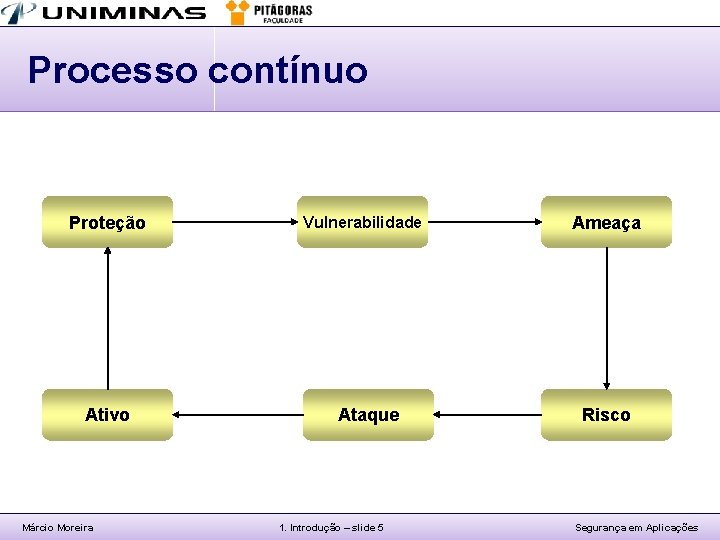

Processo contínuo Proteção Ativo Márcio Moreira Vulnerabilidade Ataque 1. Introdução – slide 5 Ameaça Risco Segurança em Aplicações

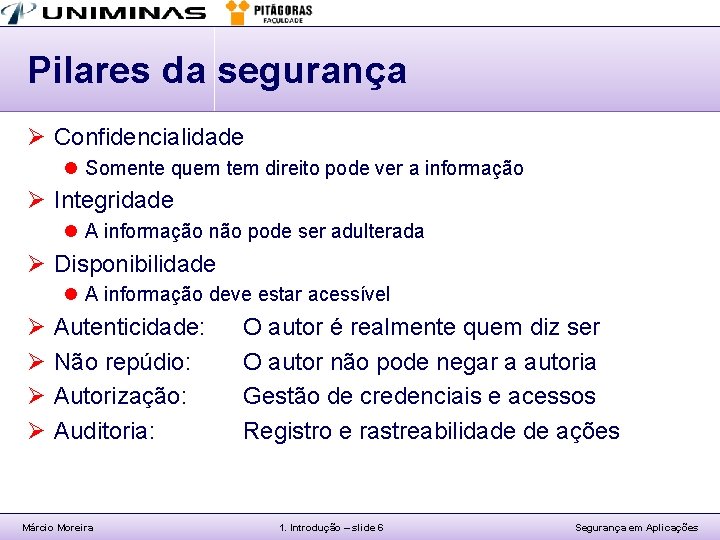

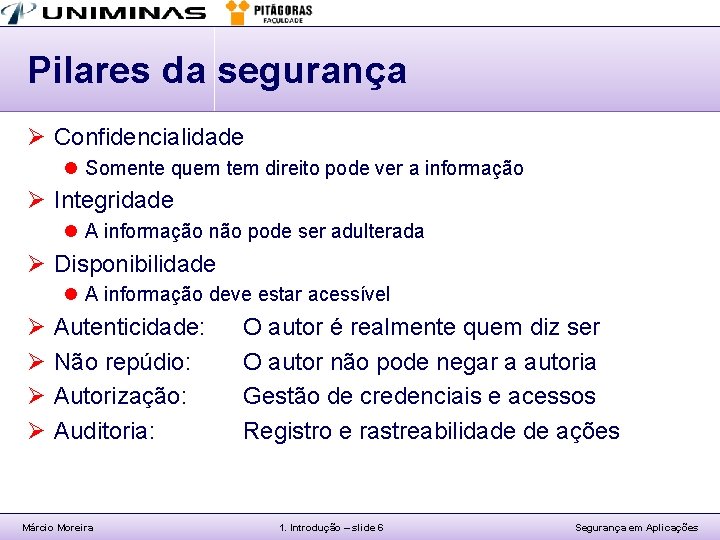

Pilares da segurança Ø Confidencialidade l Somente quem tem direito pode ver a informação Ø Integridade l A informação não pode ser adulterada Ø Disponibilidade l A informação deve estar acessível Ø Ø Autenticidade: Não repúdio: Autorização: Auditoria: Márcio Moreira O autor é realmente quem diz ser O autor não pode negar a autoria Gestão de credenciais e acessos Registro e rastreabilidade de ações 1. Introdução – slide 6 Segurança em Aplicações

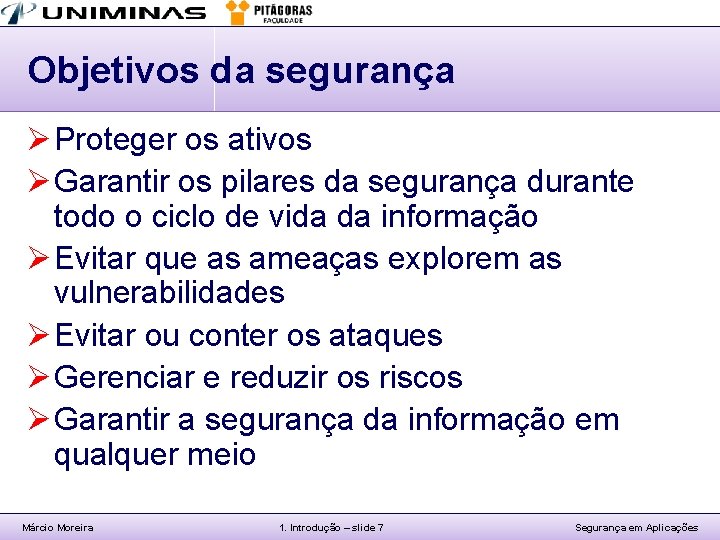

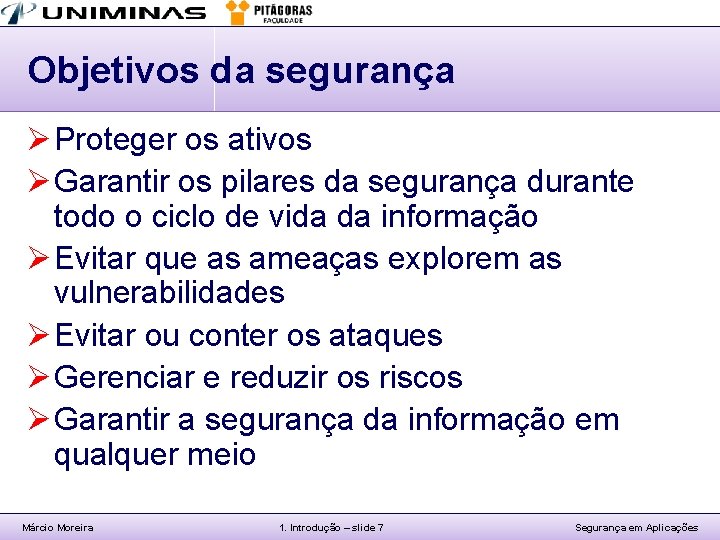

Objetivos da segurança Ø Proteger os ativos Ø Garantir os pilares da segurança durante todo o ciclo de vida da informação Ø Evitar que as ameaças explorem as vulnerabilidades Ø Evitar ou conter os ataques Ø Gerenciar e reduzir os riscos Ø Garantir a segurança da informação em qualquer meio Márcio Moreira 1. Introdução – slide 7 Segurança em Aplicações

Introdução à Engenharia de Software Márcio Moreira 1. Introdução – slide 8 Segurança em Aplicações

Fatores críticos de sucesso Visão de Negócio (direção, gestão, administração) Qualidade Pessoas (CHA) Processos Gestão de Projetos Infra-estrutura TI/comunicação Clientes Márcio Moreira Clientes 1. Introdução – slide 9 Segurança em Aplicações

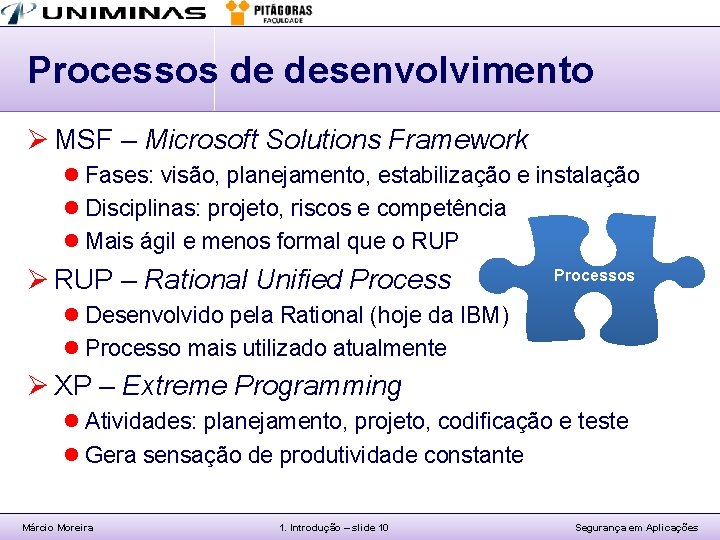

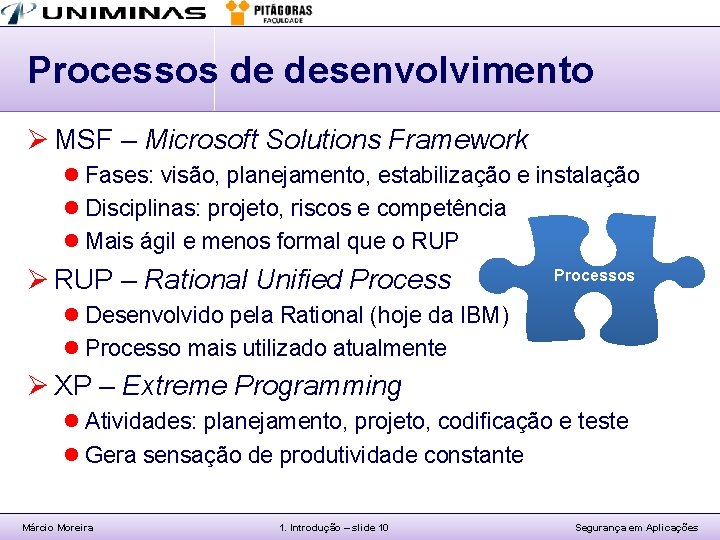

Processos de desenvolvimento Ø MSF – Microsoft Solutions Framework l Fases: visão, planejamento, estabilização e instalação l Disciplinas: projeto, riscos e competência l Mais ágil e menos formal que o RUP Ø RUP – Rational Unified Processos l Desenvolvido pela Rational (hoje da IBM) l Processo mais utilizado atualmente Ø XP – Extreme Programming l Atividades: planejamento, projeto, codificação e teste l Gera sensação de produtividade constante Márcio Moreira 1. Introdução – slide 10 Segurança em Aplicações

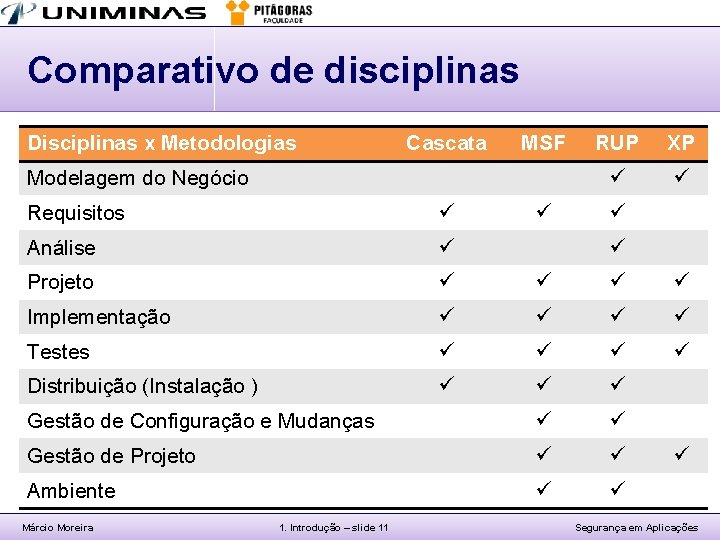

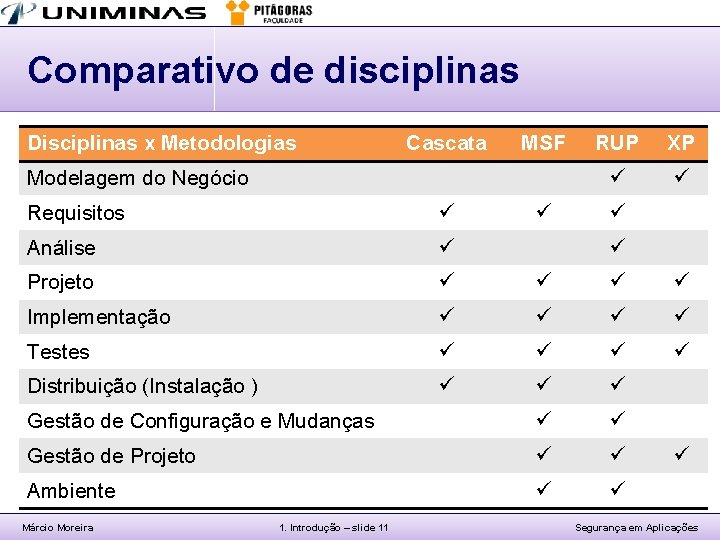

Comparativo de disciplinas Disciplinas x Metodologias Cascata MSF Modelagem do Negócio RUP XP Requisitos Análise Projeto Implementação Testes Distribuição (Instalação ) Gestão de Configuração e Mudanças Gestão de Projeto Ambiente Márcio Moreira 1. Introdução – slide 11 Segurança em Aplicações

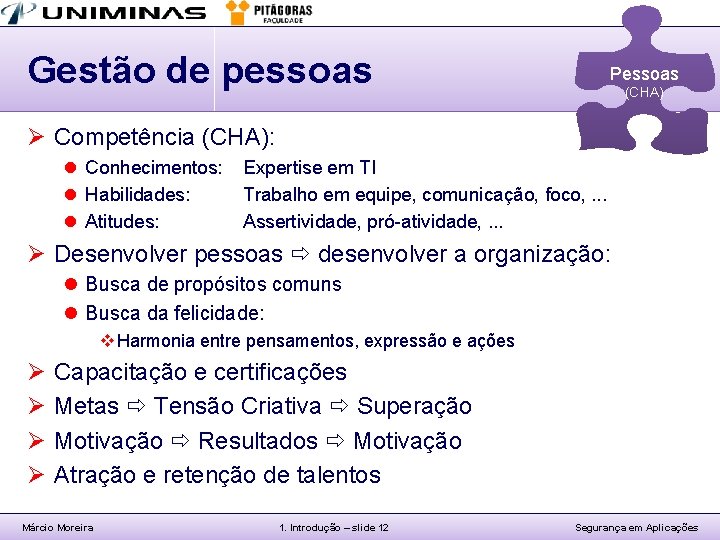

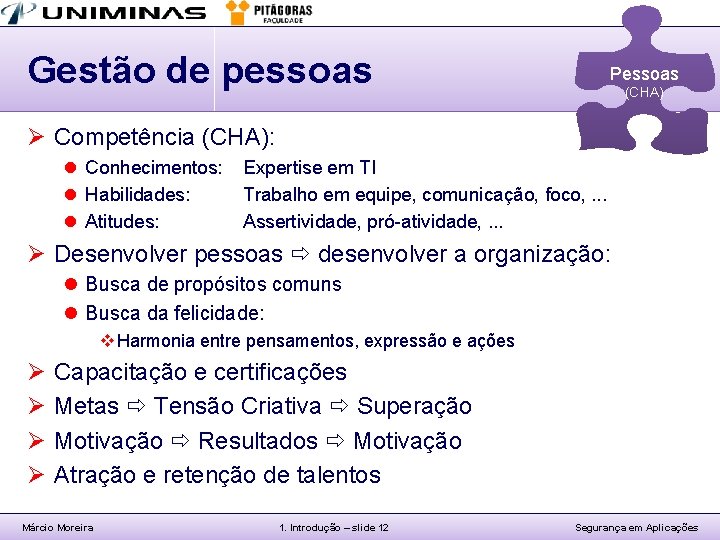

Gestão de pessoas Pessoas (CHA) Ø Competência (CHA): l Conhecimentos: l Habilidades: l Atitudes: Expertise em TI Trabalho em equipe, comunicação, foco, . . . Assertividade, pró-atividade, . . . Ø Desenvolver pessoas desenvolver a organização: l Busca de propósitos comuns l Busca da felicidade: v Harmonia entre pensamentos, expressão e ações Ø Ø Capacitação e certificações Metas Tensão Criativa Superação Motivação Resultados Motivação Atração e retenção de talentos Márcio Moreira 1. Introdução – slide 12 Segurança em Aplicações

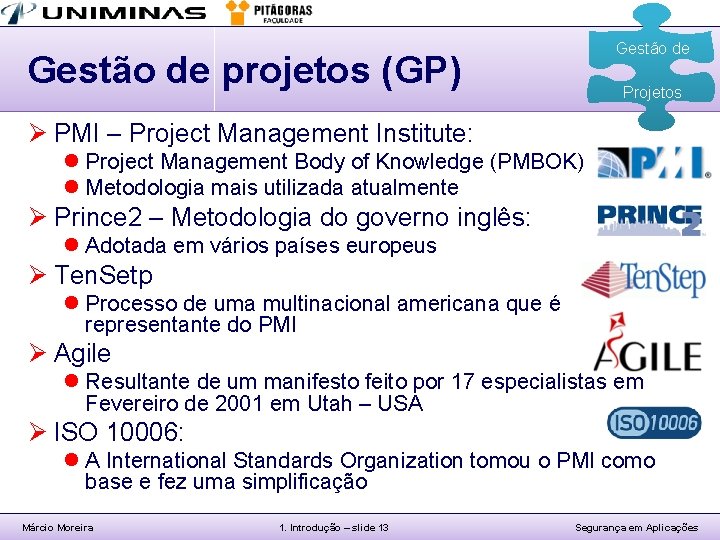

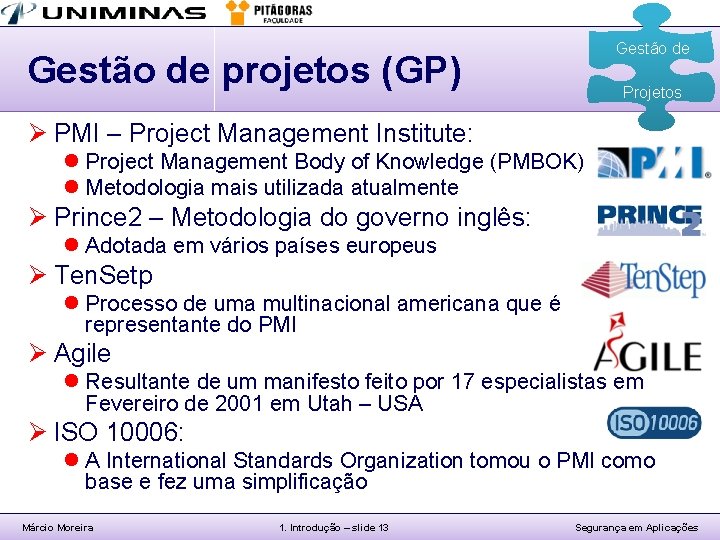

Gestão de projetos (GP) Projetos Ø PMI – Project Management Institute: l Project Management Body of Knowledge (PMBOK) l Metodologia mais utilizada atualmente Ø Prince 2 – Metodologia do governo inglês: l Adotada em vários países europeus Ø Ten. Setp l Processo de uma multinacional americana que é representante do PMI Ø Agile l Resultante de um manifesto feito por 17 especialistas em Fevereiro de 2001 em Utah – USA Ø ISO 10006: l A International Standards Organization tomou o PMI como base e fez uma simplificação Márcio Moreira 1. Introdução – slide 13 Segurança em Aplicações

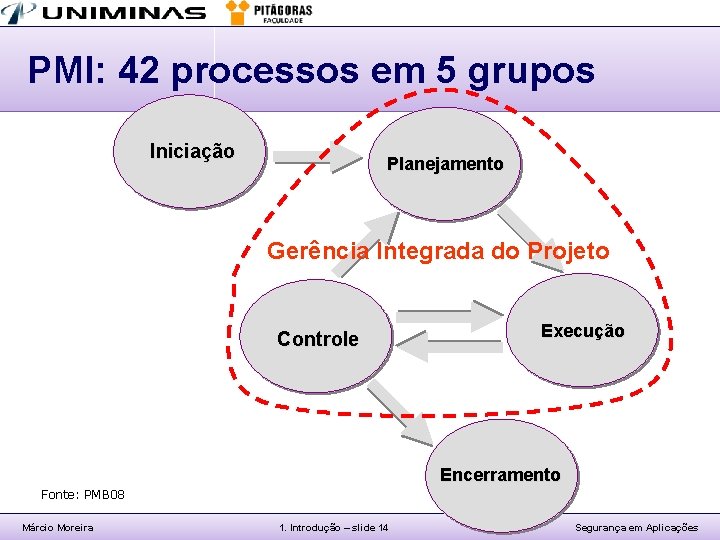

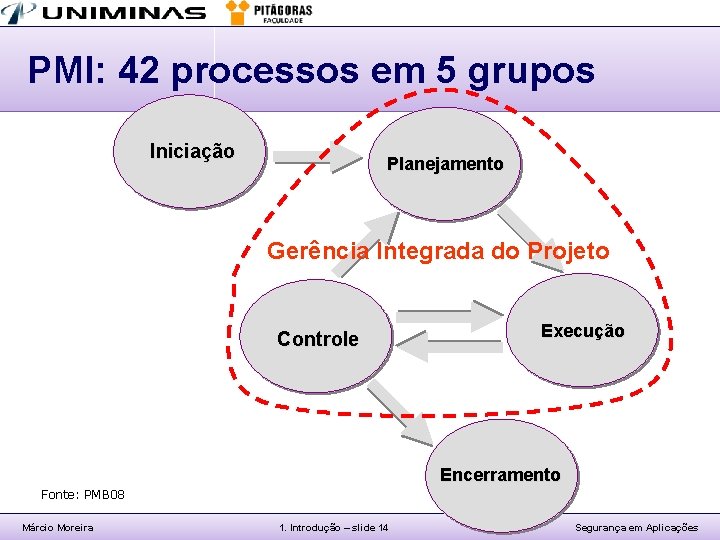

PMI: 42 processos em 5 grupos Iniciação Planejamento Gerência Integrada do Projeto Controle Execução Encerramento Fonte: PMB 08 Márcio Moreira 1. Introdução – slide 14 Segurança em Aplicações