Vrusok frgek s ms krtkony programok Vrusok felismerse

- Slides: 14

Vírusok, férgek és más kártékony programok Vírusok felismerése; lehetséges károk; típusok; védekezés 1

A. A számítógépvírusok • önreprodukáló, rosszindulatú programok, amelyek viselkedésükben hasonlítanak az élő szervezetek vírusaihoz. • Legújabb példányaik ma a mobiltelefonokon is megjelentek. 2

A számítógépvírusok három típusa: Fájlvírusok: közvetlenül vagy közvetve futtatható programokba, programrészekbe épülnek be. Rendszer- vagy bootvírusok: az adathordozók rendszerterületeibe, leggyakrabban bootrekordba vagy a partíciótáblába rejtik el magukat Makrovírusok: a dokumentumokba épülő egyszerű billentyűparancsok, de valamilyen magas szintű értelmező utasításaiból is állhatnak. A makrovírusok a makrókba épülő, azok hívásakor végrehajtható vírusprogramok. Fontos jellemzőjük, hogy az adatállományokkal terjednek, azok megnyitásakor és használatakor aktivizálódnak 3

B. Férgek (Worms) • az operációs rendszerek védelmi hiányosságait, réseit kihasználva okoznak kárt. • Nem kapcsolják magukat fájlokhoz, más programokhoz. Ők maguk is teljes futtatható programok. • Olyan számítógépes hálózaton terjednek, amelyek operációs rendszerei egymással kapcsolatban vannak. A féregprogram egy gépen lefutva megvizsgálja, hogy talál-e másik elérhető operációs rendszert. Ha igen, a biztonsági rést kihasználva oda is beépíti magát. • A sok helyre beépült, elszaporodott férgek azután képesek helyi rombolásra, vagy összehangolt támadásra valamilyen távolabbi célpont ellen • Az elektronikus levelek mellékleteként is terjedhetnek. • A férgek elleni leghatékonyabb védekezés az operációs rendszer hiányosságainak a megszüntetése. A védelmi rések utólagos eltávolítása rendszerfoltozásnak (patch) nevezik. 4

C. Trójai programok • nem a vírusokra, inkább a vírussal fertőző programokra hasonlítanak. • Reprodukáló, szaporító részük nincsen, ezért terjedésük elsősorban a másolataiknak, vagyis a felhasználóknak köszönhetik. • Rombolási módszereik a vírusokéra hasonlítanak. 5

D. Kémprogramok (Spyware) • a férgekhez hasonlóan elsősorban hálózatos környezetben fordulnak elő. • Személyekről, szervezetekről gyűjtenek adatokat, azok tulajdonosainak tudta és engedélye nélkül. • Az internetes kapcsolatokban az adatátvitel során is kikémlelhetik adatainkat. • Ezt elkerülhetjük, ha az átvitelt titkosítjuk. 6

Lehetséges károk: • Lemezes adatok törlése • Adathordozók formázása • Lehetetlenné teszi a rendszer működését 7

Védekezés • Ne használjunk ismeretlen forrásból származó programokat és dokumentumokat! • Legyünk óvatosak, ha idegen gépen írt adathordozót kell olvasnunk vagy írnunk! • Ne nyissuk meg az ismeretlen vagy gyanús feladók levélmellékleteit! • Megbízható víruskeresővel ellenőrizzük rendszeresen gépünket! 8

Víruskereső programok 1. Minta szerinti keresés: A már ismert vírusokból vett 2. A hierarchikus keresés a lehetséges célfájlokat adatmintákból folyamatosan karbantartott adatbázisokat hoznak létre. Előnye, hogy a vírust a fertőzött fájlból többnyire el tudja távolítani. A legújabb vírusokat azonban nem ismeri fel biztonsággal, és néha a gyógyítás a fájl sérülésével jár együtt. felhasználva olyan helyzetet teremt, hogy a vírus várhatóan aktivizálja magát, hogy felismerhető legyen. A vírus pontos ismeretének hiányában annak eltávolítását ilyenkor nem lehet elvégezni. A heurisztikus keresés a még ismeretlen vírusokat is felfedezheti. Hátránya, hogy néha tévesen riaszt, amivel elbizonytalaníthatja a felhasználót. 9

Hackerek, Crackerek • Hackerek olyan személyek, akik jól értenek a • • technikához, kíváncsiságból hatolnak be a rendszerekbe. Szórakozásból törnek fel egy számítógépet, anélkül, hogy kárt okoznának. Néha segítenek az internet biztonságát javítani azáltal, hogy felhívják a figyelmet a számítógép rendszerek gyengéire, vagy biztonsági hézagaira. Crackerek: rossz szándékú hackerek. Idegen rendszerekbe hatolnak be, hogy ott károkat okozzanak. Törlik, megváltoztatják a védett adatállományokat vagy programokat, vagy visszaélnek azokkal. Ilyen behatolás nyomán milliós nagyságrendű károk keletkezhetnek. Script Kiddie-k : ellentétben a hackerekkel, legtöbbször kész programokat használnak, pl. vírusokat, vagy trójai lovakat. Mindegyikőjüknek azonos stratégiája van: cél nélkül keresni a gyenge pontokat, ezeket kihasználni, nem tekintve a veszteségeket. Gyakran egyszerűen nem is tudják, mekkora károkat okozhatnak. 10

Spam, Spamming vagy Junk Mail (levélszemét) • kéretlen reklám-e-mailek tömeges szétküldése, • lánclevelek • főleg olyan dolgokat reklámoznak, amelyek reklámozása más reklámeszközökkel nem éri meg. A reklámozott termék általában gyakorlatilag értéktelen, sőt gyakran illegális. • a spammereknek címekre van szükségük, ezek megszerzése : – címkereskedőktől – a forgalomban levő címek kipróbálása – honlapok, vagy e-mail-jegyzékek célzott, (egy program által automatizált) átvizsgálása 11

Jelszó-halászok • Phishing <= "password" + "fishing” • e-maileket vagy internet-oldalakat hamisítanak • a címzetteket az e-mailben arra szólítják fel, hogy frissítsék adataikat • A címzettet az adatok bevitele előtt egy internet-oldalra térítik, amely hasonló a bank (vagy más cég) honlapjához. • Az áldozat azt hiszi, hogy eredeti weboldalon van, de nem így van. • Aki egy ilyen oldalnak megadja a bankkártyája számát, PIN-kódját, jelszavát vagy más adatait, az a csalókat látja el gazdag zsákmánnyal, magának pedig egy csomó bosszúságot okoz. 12

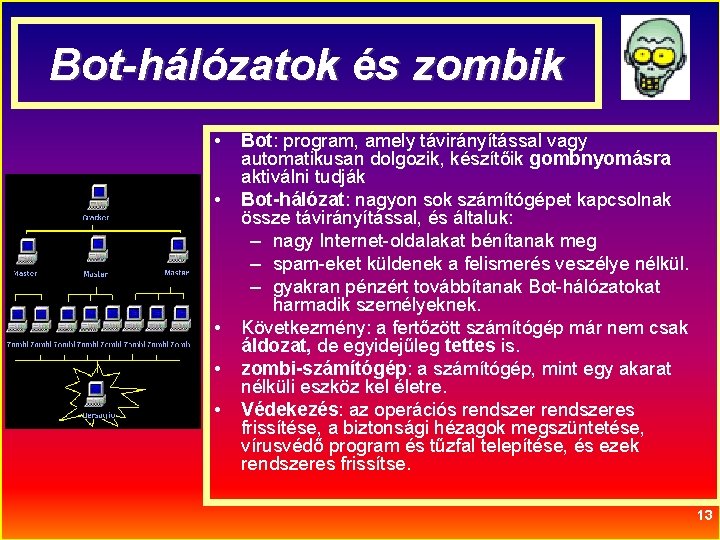

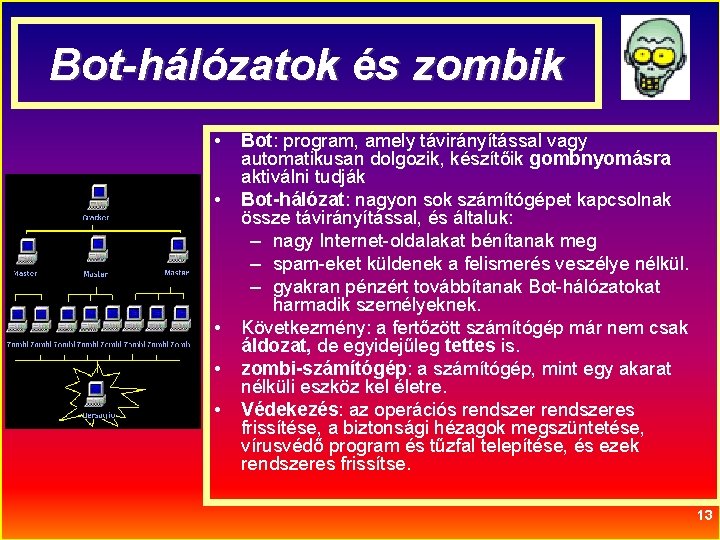

Bot-hálózatok és zombik • • • Bot: program, amely távirányítással vagy automatikusan dolgozik, készítőik gombnyomásra aktiválni tudják Bot-hálózat: nagyon sok számítógépet kapcsolnak össze távirányítással, és általuk: – nagy Internet-oldalakat bénítanak meg – spam-eket küldenek a felismerés veszélye nélkül. – gyakran pénzért továbbítanak Bot-hálózatokat harmadik személyeknek. Következmény: a fertőzött számítógép már nem csak áldozat, de egyidejűleg tettes is. zombi-számítógép: a számítógép, mint egy akarat nélküli eszköz kel életre. Védekezés: az operációs rendszeres frissítése, a biztonsági hézagok megszüntetése, vírusvédő program és tűzfal telepítése, és ezek rendszeres frissítse. 13

14