UD 4 Instalacin y configuracin de cortafuegos Cortafuegos

- Slides: 25

UD 4: “Instalación y configuración de cortafuegos” Cortafuegos Luis Alfonso Sánchez Brazales 1

Concepto. Utilización de cortafuegos. Un cortafuegos (firewall en inglés) es una parte de un sistema o una red que está diseñada para bloquear el acceso no autorizado, permitiendo al mismo tiempo comunicaciones autorizadas. Se trata de un dispositivo o conjunto de dispositivos configurados para permitir, limitar, cifrar, descifrar, el tráfico entre los diferentes ámbitos sobre la base de un conjunto de normas y otros criterios. Los cortafuegos pueden ser implementados en hardware o software, o una combinación de ambos. Los cortafuegos se utilizan con frecuencia para evitar que los usuarios de Internet no autorizados tengan acceso a redes privadas conectadas a Internet, especialmente intranets. Todos los mensajes que entren o salgan de la intranet pasan a través del cortafuegos, que examina cada mensaje y bloquea aquellos que no cumplen los criterios de seguridad especificados. También es frecuente conectar al cortafuegos a una tercera red, llamada Zona desmilitarizada o DMZ, en la que se ubican los servidores de la organización que deben permanecer accesibles desde la red exterior. Un cortafuegos correctamente configurado añade una protección necesaria a la red, pero que en ningún caso debe considerarse suficiente. La seguridad informática abarca más ámbitos y más niveles de trabajo y protección. Luis Alfonso Sánchez Brazales 2

Historia de los cortafuegos El término firewall / fireblock significaba originalmente una pared para confinar un incendio o riesgo potencial de incendio en un edificio. Más adelante se usa para referirse a las estructuras similares, como la hoja de metal que separa el compartimiento del motor de un vehículo o una aeronave de la cabina. La tecnología de los cortafuegos surgió a finales de 1980, cuando Internet era una tecnología bastante nueva en cuanto a su uso global y la conectividad. Los predecesores de los cortafuegos para la seguridad de la red fueron los routers utilizados a finales de 1980, que mantenían a las redes separadas unas de otras. La visión de Internet como una comunidad relativamente pequeña de usuarios con máquinas compatibles, que valoraba la predisposición para el intercambio y la colaboración, terminó con una serie de importantes violaciones de seguridad de Internet que se produjo a finales de los 80: • • Clifford Stoll, que descubrió la forma de manipular el sistema de espionaje alemán. Bill Cheswick, cuando en 1992 instaló una cárcel simple electrónica para observar a un atacante. En 1988, un empleado del Centro de Investigación Ames de la NASA, en California, envió una nota por correo electrónico a sus colegas que decía: "Estamos bajo el ataque de un virus de Internet! Ha llegado a Berkeley, UC San Diego, Lawrence Livermore, Stanford y la NASA Ames. " El Gusano Morris, que se extendió a través de múltiples vulnerabilidades en las máquinas de la época. Aunque no era malicioso, el gusano Morris fue el primer ataque a gran escala sobre la seguridad en Internet; la red no esperaba ni estaba preparada para hacer frente a su ataque. Luis Alfonso Sánchez Brazales 3

Historia de los cortafuegos Primera generación – cortafuegos de red: filtrado de paquetes El primer documento publicado para la tecnología firewall data de 1988, cuando el equipo de ingenieros Digital Equipment Corporation (DEC) desarrolló los sistemas de filtro conocidos como cortafuegos de filtrado de paquetes. Este sistema, bastante básico, fue la primera generación de lo que se convertiría en una característica más técnica y evolucionada de la seguridad de Internet. En AT&T Bell, Bill Cheswick y Steve Bellovin, continuaban sus investigaciones en el filtrado de paquetes y desarrollaron un modelo de trabajo para su propia empresa, con base en su arquitectura original de la primera generación. El filtrado de paquetes actúa mediante la inspección de los paquetes (que representan la unidad básica de transferencia de datos entre computadoras en Internet). Si un paquete coincide con el conjunto de reglas del filtro, el paquete se reducirá (descarte silencioso) o será rechazado (desprendiéndose de él y enviando una respuesta de error al emisor). Este tipo de filtrado de paquetes no presta atención a si el paquete es parte de una secuencia existente de tráfico. En su lugar, se filtra cada paquete basándose únicamente en la información contenida en el paquete en sí (por lo general utiliza una combinación del emisor del paquete y la dirección de destino, su protocolo, y, en el tráfico TCP y UDP, el número de puerto). Los protocolos TCP y UDP comprenden la mayor parte de comunicación a través de Internet, utilizando por convención puertos bien conocidos para determinados tipos de tráfico, por lo que un filtro de paquetes puede distinguir entre ambos tipos de tráfico (ya sean navegación web, impresión remota, envío y recepción de correo electrónico, transferencia de archivos…); a menos que las máquinas a cada lado del filtro de paquetes estén a la vez utilizando los mismos puertos no estándar. El filtrado de paquetes llevado a cabo por un cortafuegos actúa en las tres primeras capas del modelo de referencia OSI, lo que significa que todo el trabajo lo realiza entre la red y las capas físicas. Cuando el emisor origina un paquete y es filtrado por el cortafuegos, éste último comprueba las reglas de filtrado de paquetes que lleva configuradas, aceptando o rechazando el paquete en consecuencia. Cuando el paquete pasa a través de cortafuegos, éste filtra el paquete mediante un protocolo y un número de base (GSS). Por ejemplo, si existe una norma en el cortafuegos 4 Luispuerto Alfonso Sánchez Brazales para bloquear el acceso telnet, bloqueará el protocolo IP para el número de puerto 23.

Historia de los cortafuegos Segunda generación – cortafuegos de estado Durante 1989 y 1990, tres colegas de los laboratorios AT&T Bell, Dave Presetto, Janardan Sharma, y Nigam Kshitij, desarrollaron la tercera generación de servidores de seguridad. Esta segunda generación de cortafuegos tiene en cuenta, además, la colocación de cada paquete individual dentro de una serie de paquetes. Esta tecnología se conoce generalmente como la inspección de estado de paquetes, ya que mantiene registros de todas las conexiones que pasan por el cortafuegos, siendo capaz de determinar si un paquete indica el inicio de una nueva conexión, es parte de una conexión existente, o es un paquete erróneo. Este tipo de cortafuegos pueden ayudar a prevenir ataques contra conexiones en curso o ciertos ataques de denegación de servicio. Tercera generación - cortafuegos de aplicación Son aquellos que actúan sobre la capa de aplicación del modelo OSI. La clave de un cortafuegos de aplicación es que puede entender ciertas aplicaciones y protocolos (por ejemplo: protocolo de transferencia de ficheros, DNS o navegación web), y permite detectar si un protocolo no deseado se coló a través de un puerto no estándar o si se está abusando de un protocolo de forma perjudicial. Un cortafuegos de aplicación es mucho más seguro y fiable cuando se compara con un cortafuegos de filtrado de paquetes, ya que repercute en las siete capas del modelo de referencia OSI. En esencia es similar a un cortafuegos de filtrado de paquetes, con la diferencia de que también podemos filtrar el contenido del paquete. El mejor ejemplo de cortafuegos de aplicación es ISA (Internet Security and Acceleration). Un cortafuegos de aplicación puede filtrar protocolos de capas superiores tales como FTP, TELNET, DNS, DHCP, HTTP, TCP, UDP y TFTP (GSS). Por ejemplo, si una organización quiere bloquear toda la información relacionada con una palabra en concreto, puede habilitarse el filtrado de contenido para bloquear esa palabra en particular. No obstante, Luis Alfonso Sánchez Brazales 5 los cortafuegos de aplicación resultan más lentos que los de estado.

Historia de los cortafuegos Acontecimientos posteriores En 1992, Bob Braden y De. Schon Annette, de la Universidad del Sur de California (USC), dan forma al concepto de cortafuegos. Su producto, conocido como "Visas", fue el primer sistema con una interfaz gráfica con colores e iconos, fácilmente implementable y compatible con sistemas operativos como Windows de Microsoft o Mac. OS de Apple. En 1994, una compañía israelí llamada Check Point Software Technologies lo patentó como software denominándolo Fire. Wall-1. La funcionalidad existente de inspección profunda de paquetes en los actuales cortafuegos puede ser compartida por los sistemas de prevención de intrusiones (IPS). Actualmente, el Grupo de Trabajo de Comunicación Middlebox de la Internet Engineering Task Force (IETF) está trabajando en la estandarización de protocolos para la gestión de cortafuegos. Otro de los ejes de desarrollo consiste en integrar la identidad de los usuarios dentro del conjunto de reglas del cortafuegos. Algunos cortafuegos proporcionan características tales como unir a las identidades de usuario con las direcciones IP o MAC. Otros, como el cortafuegos Nu. FW, proporcionan características de identificación real solicitando la firma del usuario para cada conexión. Luis Alfonso Sánchez Brazales 6

Funciones principales de un cortafuegos: Filtrado de paquetes de datos, filtrado por aplicación, Reglas de filtrado y registros de sucesos de un cortafuegos. Filtrado de paquetes de datos: : Un sistema firewall opera según el principio del filtrado simple de paquetes, o filtrado de paquetes stateless. Analiza el encabezado de cada paquete de datos (datagrama) que se ha intercambiado entre un ordenador de red interna y un ordenador externo. Así, los paquetes de datos que se han intercambiado entre un ordenador con red externa y uno con red interna pasan por el firewall y contienen los siguientes encabezados, los cuales son analizados sistemáticamente por el firewall: - La dirección IP del ordenador que envía los paquetes - La dirección IP del ordenador que recibe los paquetes - El tipo de paquete (TCP, UDP, etc. ) - El número de puerto (recordatorio: un puerto es un número asociado a un servicio o a una aplicación de red). Las direcciones IP que los paquetes contienen permiten identificar el ordenador que envía los paquetes y el ordenador de destino, mientras que el tipo de paquete y el número de puerto indican el tipo de servicio que se utiliza. Luis Alfonso Sánchez Brazales 7

Funciones principales de un cortafuegos: Filtrado de paquetes de datos, filtrado por aplicación, Reglas de filtrado y registros de sucesos de un cortafuegos. Filtrado por aplicación Trabaja en el nivel de aplicación (capa 7 del modelo OSI), de manera que los filtrados se pueden adaptar a características propias de los protocolos de este nivel. Por ejemplo, si trata de tráfico HTTP, se pueden realizar filtrados según la URL a la que se está intentando acceder. Un cortafuegos a nivel 7 de tráfico HTTP suele denominarse proxy, y permite que los computadores de una organización entren a Internet de una forma controlada. Un proxy oculta de manera eficaz las verdaderas direcciones de red. Luis Alfonso Sánchez Brazales 8

Funciones principales de un cortafuegos: Filtrado de paquetes de datos, filtrado por aplicación, Reglas de filtrado y registros de sucesos de un cortafuegos. Reglas de filtrado Las reglas de filtrado se basan en revisar la información que poseen los paquetes en su encabezado, lo que hace posible su desplazamiento en un proceso de IP. Esta información consiste en la dirección IP fuente, la dirección IP destino, el protocolo de encapsulado (TCP, UDP, ICMP, o IP tunnel), el puerto fuente TCP/UDP, el puerto destino TCP/UDP, el tipo de mensaje ICMP, la interface de entrada del paquete, y la interface de salida del paquete. Si se encuentra la correspondencia y las reglas permiten el paso del paquete, este será desplazado de acuerdo a la información a la tabla de ruteo, si se encuentra la correspondencia y las reglas niegan el paso, el paquete es descartado. Si estos no corresponden a las reglas, un parámetro configurable por incumplimiento determina descartar o desplazar el paquete. Registros de sucesos de un cortafuegos. Puede habilitar el registro de sucesos del cortafuegos como ayuda para identificar el origen del tráfico entrante y obtener información detallada acerca de qué tráfico se está bloqueando. Normalmente el tráfico saliente correcto no se registra. El tráfico saliente que no está bloqueado no se registra. Luis Alfonso Sánchez Brazales 9

Listas de control de acceso (ACL) Una lista de control de acceso o ACL (del inglés, access control list) es un concepto de seguridad informática usado para fomentar la separación de privilegios. Es una forma de determinar los permisos de acceso apropiados a un determinado objeto, dependiendo de ciertos aspectos del proceso que hace el pedido. Las ACL permiten controlar el flujo del tráfico en equipos de redes, tales como enrutadores y conmutadores. Su principal objetivo es filtrar tráfico, permitiendo o denegando el tráfico de red de acuerdo a alguna condición. Sin embargo, también tienen usos adicionales, como por ejemplo, distinguir "tráfico interesante" (tráfico suficientemente importante como para activar o mantener una conexión) en RDSI. En redes informáticas, ACL se refiere a una lista de reglas que detallan puertos de servicio o nombres de dominios (de redes) que están disponibles en un terminal u otro dispositivo de capa de red, cada uno de ellos con una lista de terminales y/o redes que tienen permiso para usar el servicio. Tanto servidores individuales como enrutadores pueden tener ACL de redes. Las listas de control de acceso pueden configurarse generalmente para controlar tráfico entrante y saliente y en este contexto son similares a un cortafuegos. Existen dos tipos de listas de control de acceso: -Listas estándar, donde solo tenemos que especificar una dirección de origen; -Listas extendidas, en cuya sintaxis aparece el protocolo y una dirección de origen y de destino. Luis Alfonso Sánchez Brazales 10

Ventajas y Limitaciones de los cortafuegos Ventajas: -Bloquea el acceso a personas y/o aplicaciones no autorizadas a redes privadas. -Administran los accesos provenientes de Internet hacia la red privada. Sin un firewall , cada uno de los servidores propios del sistema se exponen al ataque de otros servidores en el Internet. Por ello la seguridad en la red privada depende de la "dureza" con que el firewall cuente. -Administran los accesos provenientes de la red privada hacia el Internet. -Permite al administrador de la red mantener fuera de la red privada a los usuarios no autorizados (tal, como, hackers , crakers y espías), prohibiendo potencialmente la entrada o salida de datos. -El firewall crea una bitácora en donde se registra el tráfico más significativo que pasa a través él. -Concentra la seguridad Centraliza los accesos Luis Alfonso Sánchez Brazales 11

Ventajas y Limitaciones de los cortafuegos Limitaciones: -Un cortafuegos no puede proteger contra aquellos ataques cuyo tráfico no pase a través de él. - El cortafuegos no puede proteger de las amenazas a las que está sometido por ataquesinternos o usuarios negligentes. El cortafuegos no puede prohibir a espías corporativos copiar datos sensibles en medios físicos de almacenamiento (discos, memorias, etc. ) y sustraerlas del edificio. -El cortafuegos no puede proteger contra los ataques de ingeniería social. -El cortafuegos no puede proteger contra los ataques posibles a la red interna por virus informáticos a través de archivos y software. La solución real está en que la organización debe ser consciente en instalar software antivirus en cada máquina para protegerse de los virus que llegan por cualquier medio de almacenamiento u otra fuente. -El cortafuegos no protege de los fallos de seguridad de los servicios y protocolos cuyo tráfico esté permitido. Hay que configurar correctamente y cuidar la seguridad de los servicios que se publiquen en Internet. Luis Alfonso Sánchez Brazales 12

Políticas de cortafuegos Existen dos tipos de políticas de cortafuegos: -Política restrictiva: Se deniega todo el tráfico excepto el que está explícitamente permitido. El cortafuegos obstruye todo el tráfico y hay que habilitar expresamente el tráfico de los servicios que se necesiten. Esta aproximación es la que suelen utilizar la empresas y organismos gubernamentales. -Política permisiva: Se permite todo el tráfico excepto el que esté explícitamente denegado. Cada servicio potencialmente peligroso necesitará ser aislado básicamente caso por caso, mientras que el resto del tráfico no será filtrado. Esta aproximación la suelen utilizar universidades, centros de investigación y servicios públicos de acceso a internet. La política restrictiva es la más segura, ya que es más difícil permitir por error tráfico potencialmente peligroso, mientras que en la política permisiva es posible que no se haya contemplado algún caso de tráfico peligroso y sea permitido por omisión. Luis Alfonso Sánchez Brazales 13

Tipos de cortafuegos Clasificación por ubicación. -Cortafuegos personales (para PC). Los Cortafuegos personales son programas que se instalan de forma residente en nuestro ordenador y que permiten filtrar y controlar la conexión a la red. -Cortafuegos para pequeñas oficinas. Los Cortafuegos personales son programas que se instalan de forma residente en un aparato (router) de una pequeña y que permiten filtrar y controlar la conexión a la red. -Cortafuegos corporativos. Es un cortafuegos para sistemas interconectados de organizaciones y empresas en donde cierta cantidad de equipos podrían estar conectados en red compartiendo y accediendo a cientos de recursos simultáneamente. Estos sistemas tienen el objetivo de filtrar las comunicaciones en el borde de la organización. Este tipo de dispositivos puede ser de software o hardware y su costo dependerá del tamaño y prestaciones brindadas. Luis Alfonso Sánchez Brazales 14

Tipos de cortafuegos Los principales aspectos críticos que deberá resolver la configuración del cortafuegos en los sistemas corporativos se centrarán en las siguientes problemáticas: -Comunes con el usuario: usurpación de la identidad e integridad de la información. -Accesos autorizados: permitir el acceso a las direcciones de origen validadas y autorizadas. -Aplicaciones autorizadas: permitir el acceso a las aplicaciones en función de la identidad validada. -Filtrado de solicitudes de conexión desde nuestra red a Internet. -Protección de los datos de identidad de nuestros usuarios en los accesos autorizados a Internet. -Protección ante “caballos de Troya”, en forma de archivos Java, Post. Script, etc. -Realizar todas las funciones anteriores sin afectar a las prestaciones y funcionalidades de Internet que los usuarios internos demandan. Luis Alfonso Sánchez Brazales 15

Tipos de cortafuegos Clasificación por tecnología. -Filtros de paquetes. Es un cortafuegos que consiste en filtrar paquetes de red, con el objetivo de que el router puedo bloquear o permitir la comunicación mediante las listas de control de acceso (ACL) en función de las características de la tramas de los paquetes. Para determinar el filtrado se miran las direcciones origen y destino, el protocolo, los puertos origen y destino (en el caso de TCP y UDP), el tipo de mensaje (en el caso de ICMP) y los interfaces de entrada y salida de la trama en el router. La desventaja de este cortafuegos es que no dispone de un sistema de monitorización sofisticado y el administrador no distingue entre si el router está siendo atacado o si su seguridad se ha visto comprometida. . Luis Alfonso Sánchez Brazales 16

Tipos de cortafuegos -Proxy de aplicación. Además del filtrado de paquetes, es habitual que los cortafuegos utilicen aplicaciones software para reenviar o bloquear conexiones a servicios como finger, telnet o FTP; a tales aplicaciones se les denomina servicios proxy, mientras que a la máquina donde se ejecutan se le llama pasarela de aplicación. Los servicios proxy poseen una serie de ventajas de cara a incrementar nuestra seguridad: En primer lugar, permiten únicamente la utilización de servicios para los que existe un proxy, por lo que si en nuestra organización la pasarela de aplicación contiene únicamente proxies para telnet, HTTP y FTP, el resto de servicios no estarán disponibles para nadie. Una segunda ventaja es que en la pasarela es posible filtrar protocolos basándose en algo más que la cabecera de las tramas, lo que hace posible por ejemplo tener habilitado un servicio como FTP pero con órdenes restringidas (podríamos bloquear todos los comandos put para que nadie pueda subir ficheros a un servidor). El principal inconveniente que encontramos a la hora de instalar una pasarela de aplicación es que cada servicio que deseemos ofrecer necesita su propio proxy; además se trata de un elemento que frecuentemente es más caro que un simple filtro de paquetes, y su rendimiento es mucho menor (por ejemplo, puede llegar a limitar el ancho de banda efectivo de la red, si el análisis de cada trama es costoso). Luis Alfonso Sánchez Brazales 17

Tipos de cortafuegos En el caso de protocolos cliente-servidor (como telnet) se añade la desventaja de que necesitamos dos pasos para conectar hacia la zona segura o hacia el resto de la red; incluso algunas implementaciones necesitan clientes modificados para funcionar correctamente. Una variante de las pasarelas de aplicación la constituyen las pasarelas de nivel de circuito (Circuit-level Gateways) sistemas capaces de redirigir conexiones (reenviando tramas) pero que no pueden procesar o filtrar paquetes en base al protocolo utilizado; se limitan simplemente a autenticar al usuario (a su conexión) antes de establecer el circuito virtual entre sistemas. El firewall está programado para distinguir los paquetes legítimos para diferentes tipos de conexiones. Sólo los paquetes que coincidan con una conexión conocida activa serán permitidos por el firewall, mientras que otros serán rechazados. - Hibrido Conscientes de las debilidades de los firewalls de filtrado de paquetes y de los de nivel de aplicación, algunos proveedores han introducido firewalls híbridos que combinan las técnicas de los otros dos tipos. Debido a que los firewalls híbridos siguen basándose en los mecanismos de filtrado de paquetes para soportar ciertas aplicaciones, aún tienen las mismas debilidades en la seguridad. Luis Alfonso Sánchez Brazales 18

Arquitectura de cortafuegos Arquitectura - Cortafuego de filtrado de paquetes. Es un cortafuegos que consiste en filtrar paquetes de red, con el objetivo de que el router puedo bloquear o permitir la comunicación mediante las listas de control de acceso (ACL) en función de las características de la tramas de los paquetes. Para determinar el filtrado se miran las direcciones origen y destino, el protocolo, los puertos origen y destino (en el caso de TCP y UDP), el tipo de mensaje (en el caso de ICMP) y los interfaces de entrada y salida de la trama en el router. La desventaja de este cortafuegos es que no dispone de un sistema de monitorización sofisticado y el administrador no distingue entre si el router está siendo atacado o si su seguridad se ha visto comprometida. . Luis Alfonso Sánchez Brazales 19

Arquitectura de cortafuegos Arquitectura - Cortafuego Dual-Homed Host. Es un cortafuegos que se instala en un host con dos tarjetas de red que actúa como router entre dos redes. Tiene la función de permitir directamente la comunicación de una red a (red privada por ejemplo) a otra red B (red pública por ejemplo); pero la comunicación de la red B a la red A no se permite directamente. El sistema interno al Firewall puede comunicarse con el dual-homed host , y los sistemas fuera de Firewall también pueden comunicarse con él, pero los sistemas no pueden comunicarse directamente entre ellos. En la estructura se implementa entre la red interna y la externa junto a un host bastion. Luis Alfonso Sánchez Brazales 20

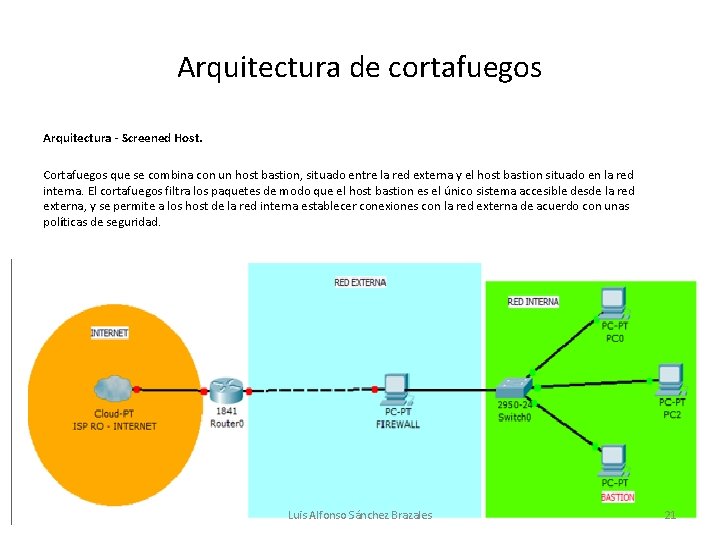

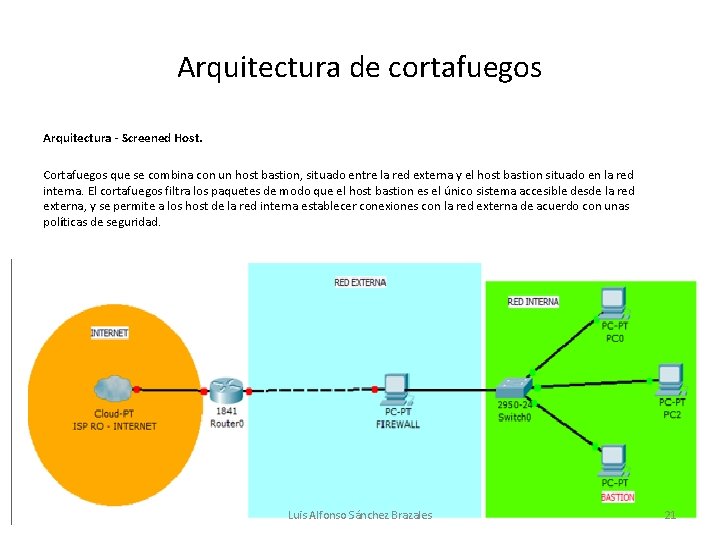

Arquitectura de cortafuegos Arquitectura - Screened Host. Cortafuegos que se combina con un host bastion, situado entre la red externa y el host bastion situado en la red interna. El cortafuegos filtra los paquetes de modo que el host bastion es el único sistema accesible desde la red externa, y se permite a los host de la red interna establecer conexiones con la red externa de acuerdo con unas políticas de seguridad. Luis Alfonso Sánchez Brazales 21

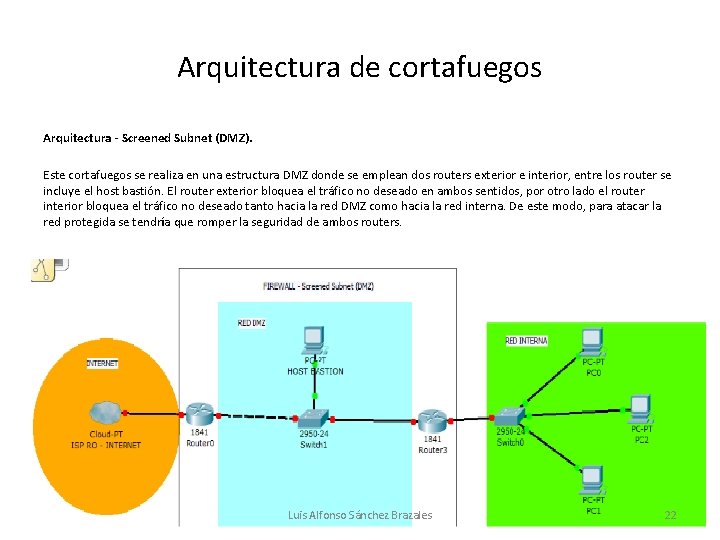

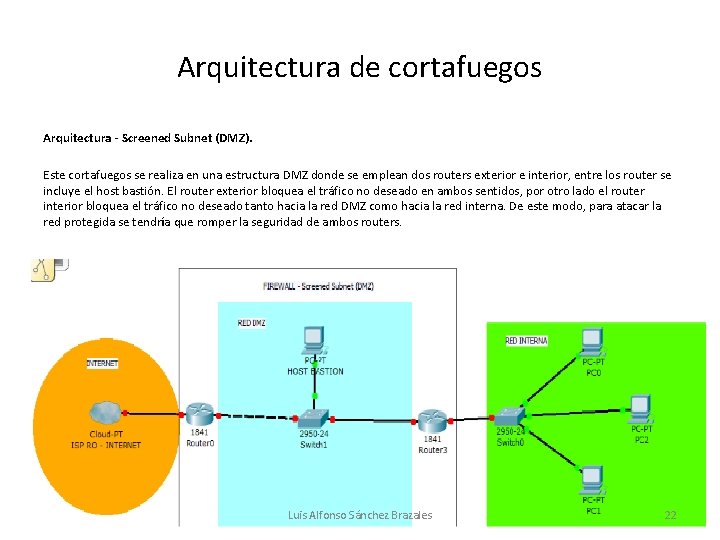

Arquitectura de cortafuegos Arquitectura - Screened Subnet (DMZ). Este cortafuegos se realiza en una estructura DMZ donde se emplean dos routers exterior e interior, entre los router se incluye el host bastión. El router exterior bloquea el tráfico no deseado en ambos sentidos, por otro lado el router interior bloquea el tráfico no deseado tanto hacia la red DMZ como hacia la red interna. De este modo, para atacar la red protegida se tendría que romper la seguridad de ambos routers. Luis Alfonso Sánchez Brazales 22

Arquitectura de cortafuegos Otras arquitecturas. Una manera de incrementar en gran medida el nivel de seguridad de la red interna y al mismo tiempo facilitar la administración de los cortafuegos consiste en emplear un host bastión distinto para cada protocolo o servicio en lugar de un único host bastión. Muchas organizaciones no pueden adoptar esta arquitectura porque presenta el inconveniente de la cantidad de máquinas necesarias para implementar el cortafuegos. Una alternativa la constituye el hecho de utilizar un único bastión pero distintos servidores proxy para cada uno de los servicios ofrecidos. Otra posible arquitectura se da en el caso en que se divide la red interna en diferentes subredes, lo cual es especialmente aplicable en organizaciones que disponen de distintas entidades separadas. En esta situación es recomendable incrementar los niveles de seguridad de las zonas más comprometidas situando cortafuegos internos entre dichas zonas y la red exterior. Aparte de incrementar la seguridad, los firewalls internos son especialmente recomendables en zonas de la red desde la que no se permite a priori la conexión con Internet. Luis Alfonso Sánchez Brazales 23

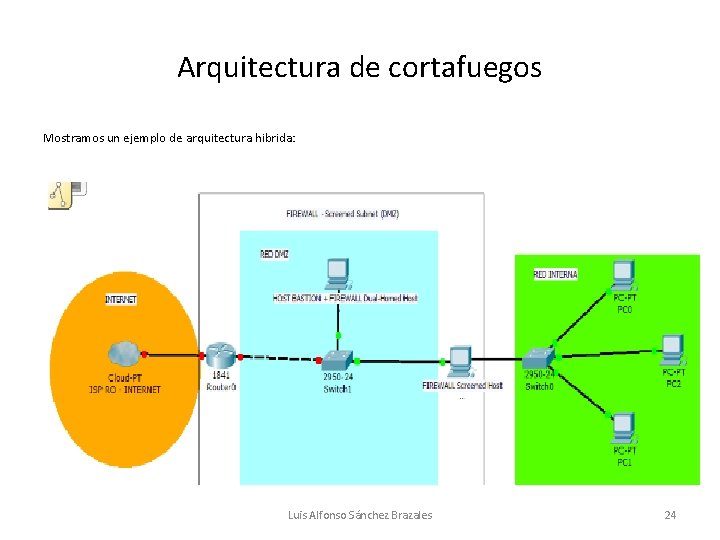

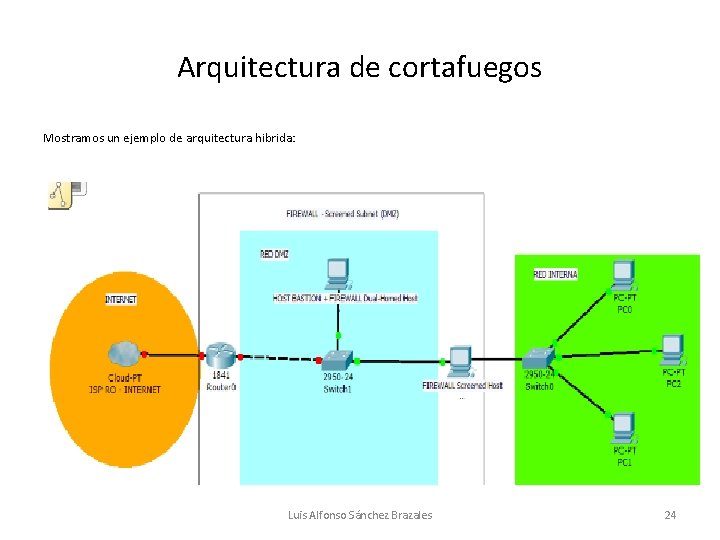

Arquitectura de cortafuegos Mostramos un ejemplo de arquitectura hibrida: Luis Alfonso Sánchez Brazales 24

Pruebas de funcionamiento. Sondeo Un Firewall funciona, en principio, denegando cualquier tráfico que se produzca cerrando todos los puertos de nuestro PC. En el momento que un determinado servicio o programa intente acceder al ordenador nos lo hará saber. Podremos en ese momento aceptar o denegar dicho tráfico, pudiendo asimismo hacer (para no tener que repetir la operación cada vez) "permanente" la respuesta hasta que no cambiemos nuestra política de aceptación. También puedes optar por configurar el Firewall de manera que reciba sin problemas cierto tipo de datos (FTP, chato correo, por ejemplo) y que filtre el resto de posibilidades. Un firewall puede ser un dispositivo software o hardware, es decir, un aparatito que se conecta entre la red y el cable de la conexión a Internet, o bien un programa que se instala en la máquina que tiene el modem que conecta con Internet. Windows XP cuenta con un Firewall, aunque muy sencillo. Sólo te permite filtrarla información que entra en tu ordenador, no la que sale. De esta forma, no te servirá de nada si tienes instalado un programa Adware que recoge datos de tu equipo y se conecta al exterior para enviarlos. Conviene que te instales un Firewall más completo y que te permita configurar políticas de seguridad. Luis Alfonso Sánchez Brazales 25