Scurit Les Virus Logiciels non sollicits et ralisant

- Slides: 9

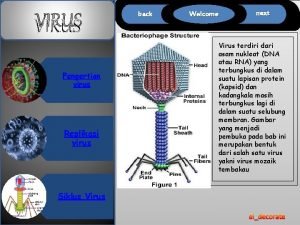

Sécurité • Les Virus Logiciels non sollicités et réalisant des opérations malveillantes ou destructrices • Typologie – D’application : introduit par recopie de fichiers et programmes – Se propage en mémoire et contamine d autres programmes. . – Bombes logiques: se réveillent a date précise – Vers ou virus réseaux se propage par réseau – Chevaux de Troie: crée des zones cachées sur une ou plusieurs machines pour des actions malveillantes a partir de ces machines

Sécurité • Les Virus Logiciels non sollicités et réalisant des opérations malveillantes ou destructrices • Traitement – Logiciels antivirus (Base de données des signatures. . ) – Recherche fichiers infectés (signature virus) – Surveille exécution des programmes – Décontamine ou bien mise en quarantaine – Destruction de certains fichiers

Sécurité • Les Virus Logiciels non sollicités et réalisant des opérations malveillantes ou destructrices • • Traitement – Logiciels antivirus (Base de données des signatures. . ) – Recherche fichiers infectés (signature virus) – Surveille exécution des programmes – Décontamine ou bien mise en quarantaine – Destruction de certains fichiers Interface Homme/Machine homogène

Sécurité • Les Virus • Prévention et Prudence – Eviter recopie illicites de logiciels – Protéger sa machine (trous de sécurité – Eteindre sa machine ou déconnecter du réseau lorsque non utilisée – Faire attention messagerie (fichiers exécutables exe) – Destruction de certains fichiers – Mettre a jour corrections de failles de sécurité • Failles humaines – Prudence , bon sens et flair

Problèmes de sécurité • Défaillance – Réseaux, serveurs, routeurs …. • Fraudes : – écoute, falsification document, "bombardement", – "pirates" : récupération info illicites – Attaques logicielles : "bombe" à retardement, virus qui se propagent • En fait, le plus grand nombre d'atteintes est souvent en interne: – mauvaise manipulation, panique, vengeance • Protections – Sécuriser les dossiers sensibles : mot de passe (changement), verrouillage – Audits réguliers – Encryptage des documents

Les Sécurités Intranet-Internet • Les murs pare-feux (fire wall) • Machine qui assure point de contrôle unique de tous les messages Intra-Inter • A l'extérieur du pare-feux : • • Messagerie, serveurs Web, News Serveurs FTP, serveurs Telnet

La sécurité par le cryptage • Transformation contenu par un algorithme avec clé de cryptage (40 bits et plus) • Différents types de cryptage • Clé privée : – La même clé est utilisée pour crypter et décrypter. – Echangée en secret entre émetteur et destinataire. • Clé publique : – Sécurité distribuée (même clé pour encrypter) – On peut envoyer clés publiques à ses correspondants

La sécurité par le cryptage • Plusieurs algorithmes – IDEA (Inter Data Encryption Algorithm) – RSA (Rivest Shaw Adler) – DSS (Digital Signature Standard) • En France – cryptage autorisé sur réseau public (Opérateurs tiers de confiance ) – Cartes CPS (signature électronique)