NAT Firewall Proxy Processi applicativi NAT Network Address

- Slides: 14

NAT, Firewall, Proxy Processi applicativi

NAT • Network Address Traslation • Tecnica che trasforma gli indirizzi IP privati degli host di una rete LAN in indirizzi IP pubblici del router • Questo metodo permette il risparmio di indirizzi IP e la sicurezza della rete LAN

NAT • Ad ogni host privato è associata una porta • Una volta che il pacchetto viene inviato dal router, ha come indirizzo mittente, quello del router sulla rete pubblica che è univoco e, come porta quella dell’host privato. • L’host remoto, riceve il pacchetto e, lo invia di nuovo al router associandogli la porta dell’host nella rete privata. • Il numero di porta è quello che garantisce la corretta destinazione del pacchetto all’interno della rete LAN

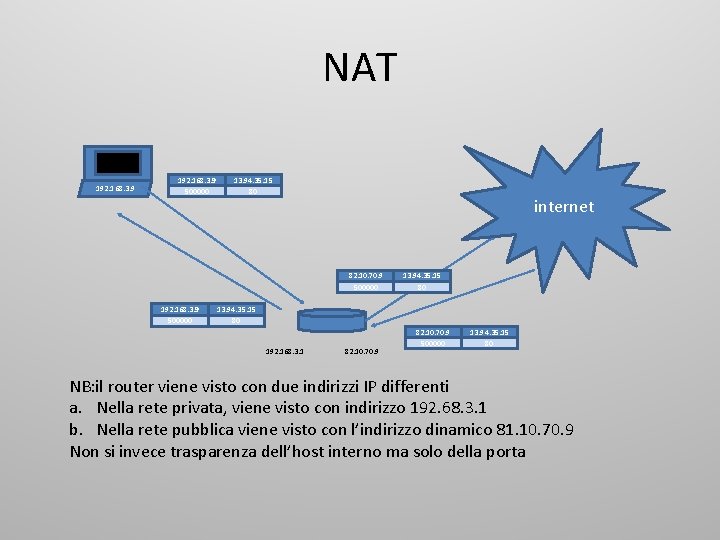

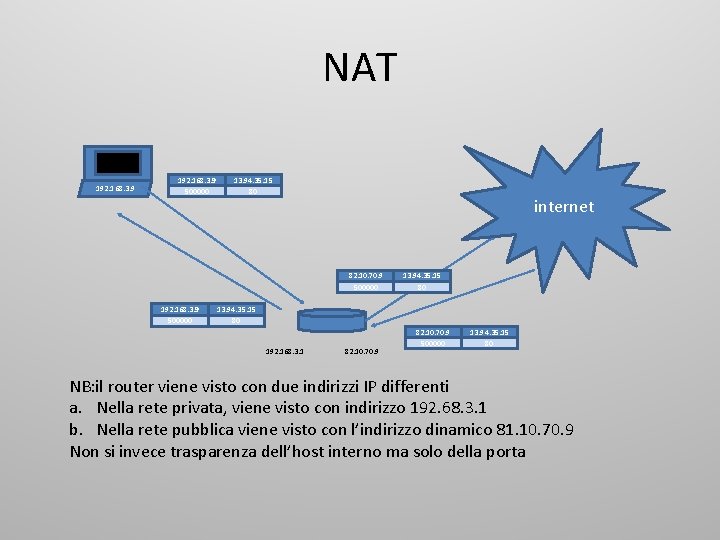

NAT 192. 168. 3. 9 500000 13. 94. 35. 15 80 internet 82. 10. 70. 9 500000 192. 168. 3. 9 500000 13. 94. 35. 15 80 192. 168. 3. 1 82. 10. 70. 9 500000 13. 94. 35. 15 80 NB: il router viene visto con due indirizzi IP differenti a. Nella rete privata, viene visto con indirizzo 192. 68. 3. 1 b. Nella rete pubblica viene visto con l’indirizzo dinamico 81. 10. 70. 9 Non si invece trasparenza dell’host interno ma solo della porta

NAT • I router devono avere delle grandi tabelle di routing dove associano ad ogni host una porta • La Nat garantisce una certa sicurezza agli attacchi esterni verso un host ben definito

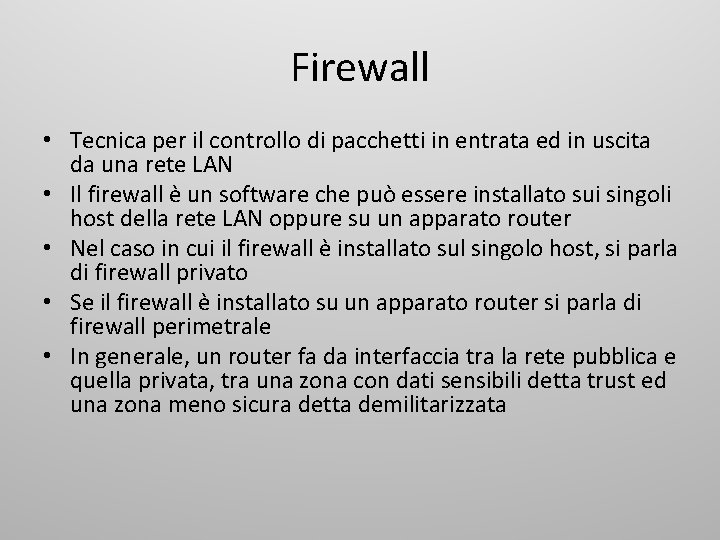

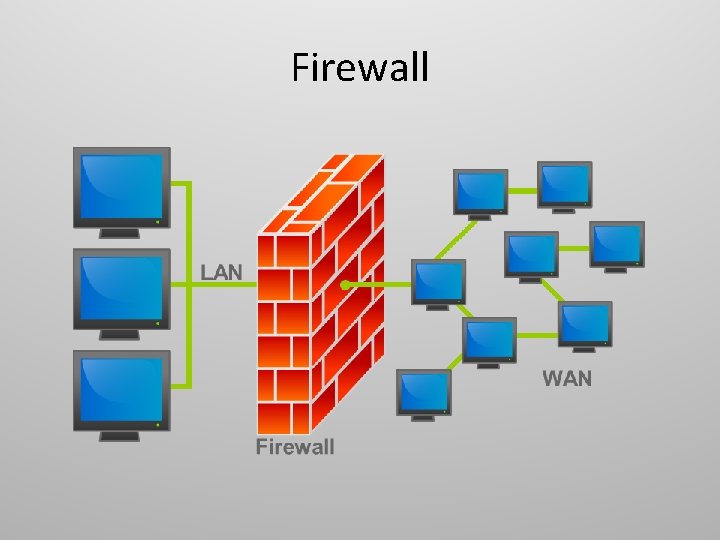

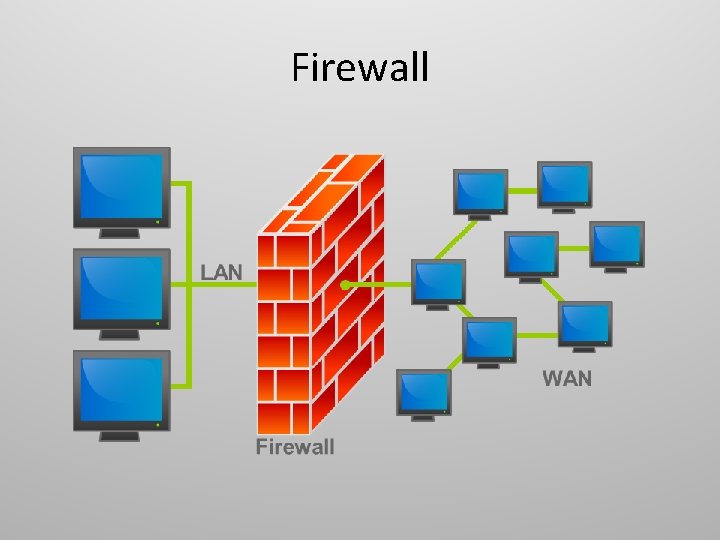

Firewall • Tecnica per il controllo di pacchetti in entrata ed in uscita da una rete LAN • Il firewall è un software che può essere installato sui singoli host della rete LAN oppure su un apparato router • Nel caso in cui il firewall è installato sul singolo host, si parla di firewall privato • Se il firewall è installato su un apparato router si parla di firewall perimetrale • In generale, un router fa da interfaccia tra la rete pubblica e quella privata, tra una zona con dati sensibili detta trust ed una zona meno sicura detta demilitarizzata

Firewall

Firewall

Livello di controllo • Packet filter- Controlla il traffico a livello dell’indirizzo IP; indispensabile per bloccare o permettere il traffico tra subnet e/o reti interene • Stateful inspection- Valuta la qualità delle connessioni TCP attraverso il controllo dell’header • Deep inspection – analizza il traffico dei pacchetti , analizza il coerretto uso dei protocolli e ne ispeziona il contenuto. In base ad una tabella del router, si possono intercettare le firme dei virus o delle intrusioni più significative. Questo processo però è presente su apparati dedicati o con firewall su host dedicati

ACL • Access Control List: lista di permessi • È impiegato nei sistemi operativi e nelle reti; la lista dei permessi è formulata secondo dei criteri detti ACE • Per ogni permesso esiste un ACE Access control Entry • L’Ace di un ACL esprime: – obiettivo- cosa fare di un pacchetto, se scartarlo o inoltrarlo – Interfaccia verso- su quale interfaccia inoltrare un pacchetto e se inviarlo o riceverlo – Specifiche- le caratteristiche di un pacchetto come indirizzo del mittente e del destinatario, il numero di porta, il protocollo

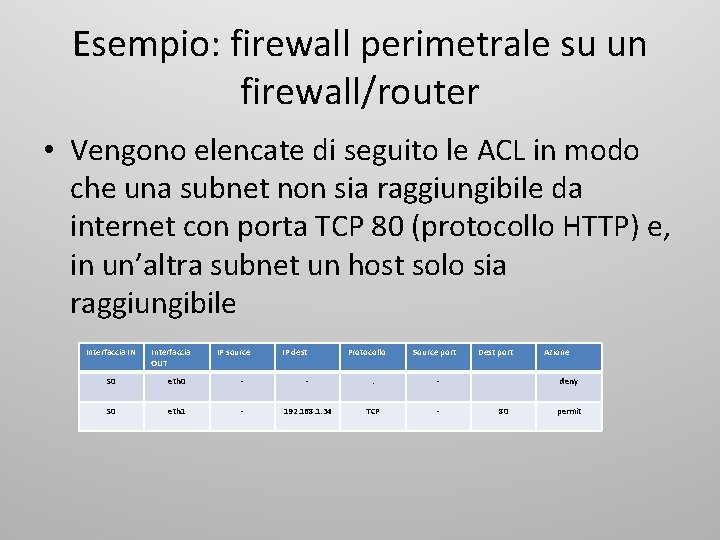

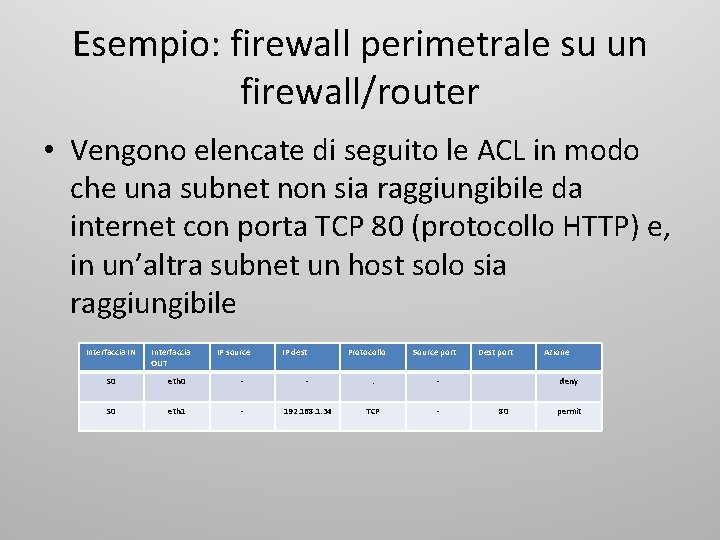

Esempio: firewall perimetrale su un firewall/router • Vengono elencate di seguito le ACL in modo che una subnet non sia raggiungibile da internet con porta TCP 80 (protocollo HTTP) e, in un’altra subnet un host solo sia raggiungibile Interfaccia IN Interfaccia OUT IP source IP dest Protocollo Source port S 0 eth 0 - - . - S 0 eth 1 - 192. 168. 1. 34 TCP - Dest port Azione deny 80 permit

Sicurezza firewall • L’apparato dellarete che si interfaccia alla rete pubblica, quella insicura, è detto bastion host • Le macchine che si interfacciano alla rete pubblica devono essere dotate di particolari dispositivi per respingere i tentativi di intrusione • Si può tentare tramite l’IP spoofing, tecnica che tenta di accedere ai servizi di una rete simulando una identità dei pacchetti diversa da quella reale • Il Do. S Denial of Service è una attività intrusiva che mette in difficoltà la rete sottoponendola a stress eccessivo. Ciò può avvenire attraverso l’IP smurfing che invia una certa quantità di pacchetti con ip modificato e indirizzo di destinazione con broadcast diretto. Ciò può bloccare la rete perché i pacchetti vengono inviati a tutti gli host. Questi risponderanno tutti alle richieste inviando pacchetti Echo Reply

Proxy • Il proxy è un servizio riservato agli amministratori di rete; viene avviato su una piattaforma hardware • La piattaforma hardware per il servizio proxy deve essere ad alta prestazione • Il proxy fornisce permessi di accesso • Il firewall su un proxy controlla le consuete attività dei pacchetti e delle connessioni ma, approfondisce anche il controllo sul contenuto dei pacchetti • Il servizio proxy si comporta come una NAT; i client privati, per accedere al servizio pubblico devono avere dei particolari permessi • Gli host privati accedono quindi alla rete pubblica solo attraverso il proxy che controlla il tipo di protocollo di accesso del livello 7 e la porta • Il proxy colloquia con il pubblico al posto dell’host privato

Sicurezza proxy • Un server proxy riceve la richiesta di servizio; tale richiesta può essere attivata solo in seguito ad un processo di identificazione • L’autenticazione avviene solo in base a database operanti sul sistema di rete • Il proxy offre anche un sistema di logging, traccia temporale degli accessi e, li memorizza