Wykorzystanie rozwiza i funkcjonalnoci Dray Tek Krzysztof Skowina

- Slides: 44

Wykorzystanie rozwiązań i funkcjonalności Dray. Tek Krzysztof Skowina Specjalista ds. rozwiązań sieciowych

Agenda Ø Multi. WAN Ø Multi. LAN Ø Obiekty i grupy Ø CSM Ø Zarządzanie użytkownikami Ø Firewall Ø VPN Ø Certyfikaty X. 509 Ø Zarządzenie pasmem

Multi. WAN

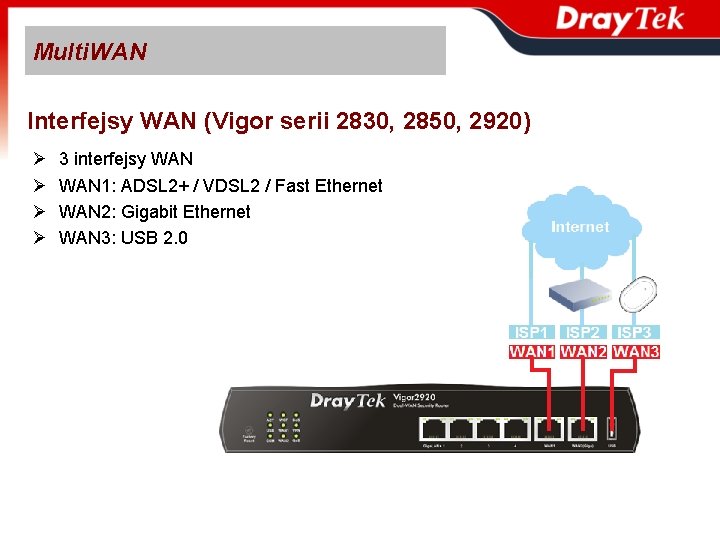

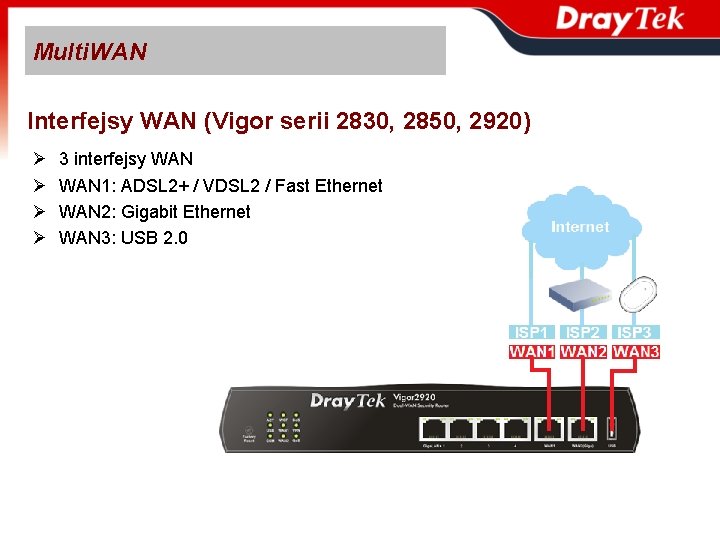

Multi. WAN Interfejsy WAN (Vigor serii 2830, 2850, 2920) Ø Ø 3 interfejsy WAN 1: ADSL 2+ / VDSL 2 / Fast Ethernet WAN 2: Gigabit Ethernet WAN 3: USB 2. 0

Multi. WAN Dostęp do Internetu Ø ADSL 2+: PPPo. E/PPPo. A, MPo. A Ø VDSL 2: PPPo. E, Statyczny lub dynamiczny IP Ø WAN/Ethernet: PPPo. E, Statyczny lub dynamiczny IP, PPTP/L 2 TP Ø USB: 3 G(PPP), 4 G(DHCP) Ø Detekcja połączenia WAN Ø Aliasy IP – dodatkowe adresy IP

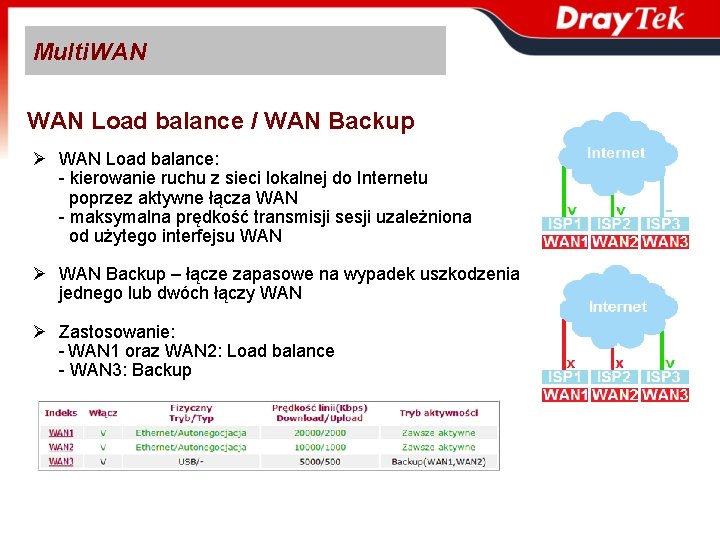

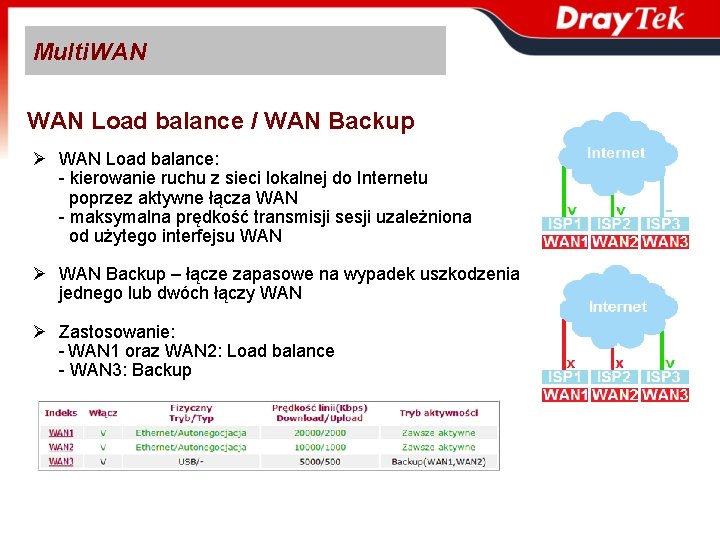

Multi. WAN Load balance / WAN Backup Ø WAN Load balance: - kierowanie ruchu z sieci lokalnej do Internetu poprzez aktywne łącza WAN - maksymalna prędkość transmisji sesji uzależniona od użytego interfejsu WAN Ø WAN Backup – łącze zapasowe na wypadek uszkodzenia jednego lub dwóch łączy WAN Ø Zastosowanie: - WAN 1 oraz WAN 2: Load balance - WAN 3: Backup

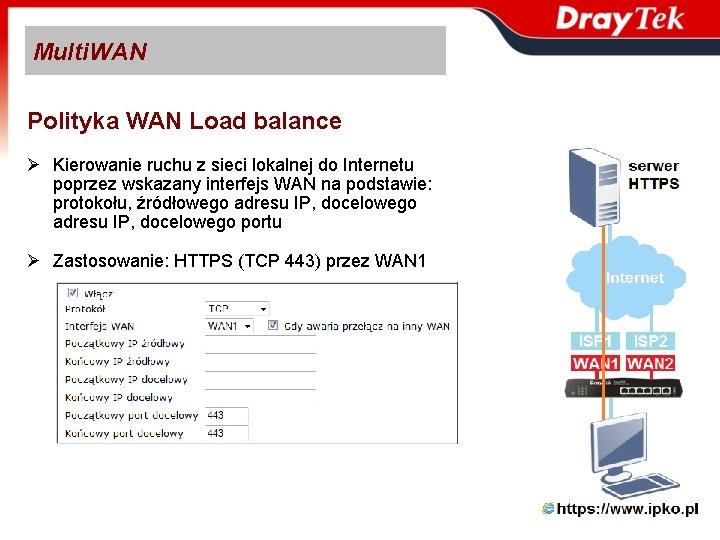

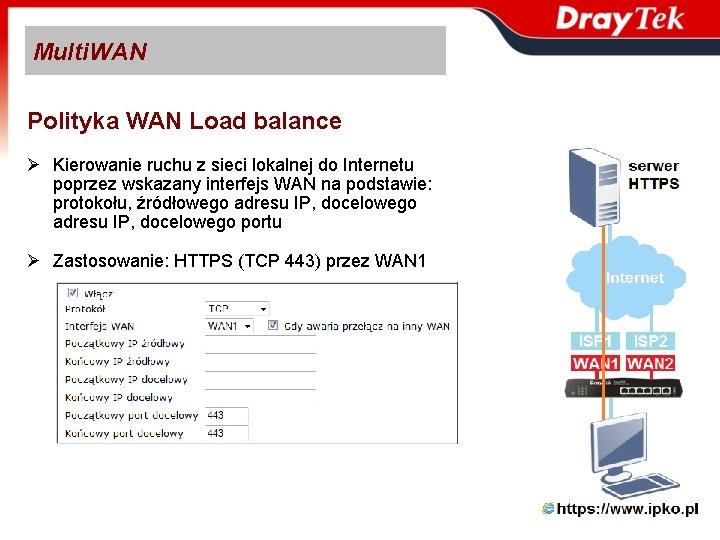

Multi. WAN Polityka WAN Load balance Ø Kierowanie ruchu z sieci lokalnej do Internetu poprzez wskazany interfejs WAN na podstawie: protokołu, źródłowego adresu IP, docelowego portu Ø Zastosowanie: HTTPS (TCP 443) przez WAN 1

Multi. LAN

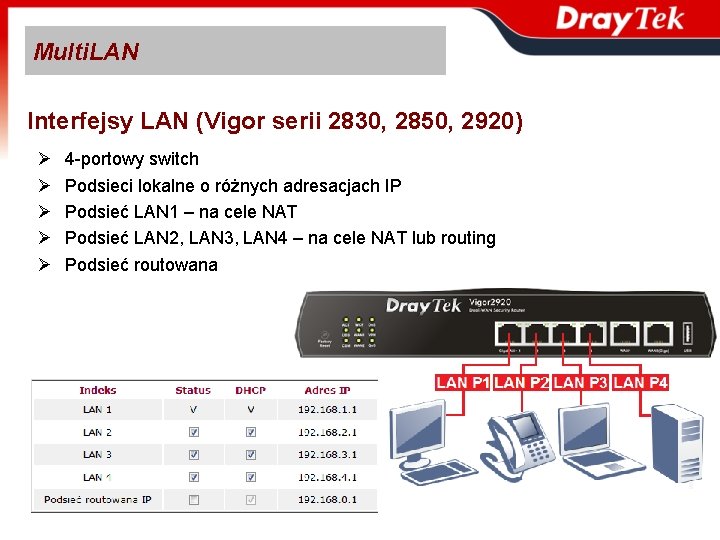

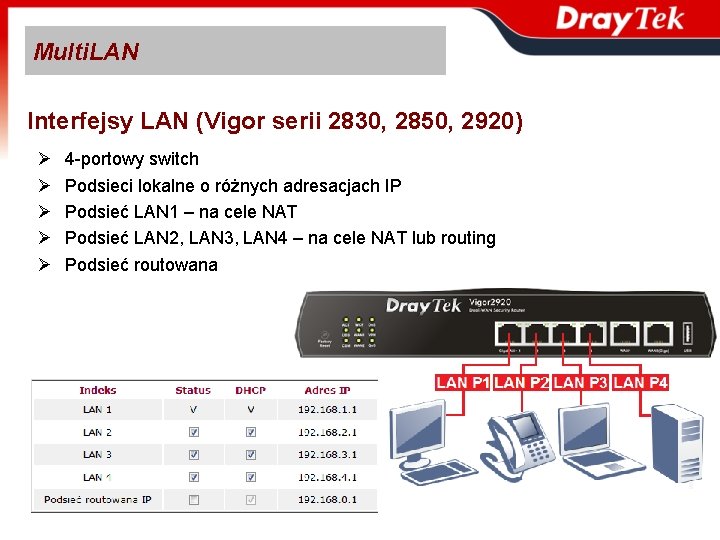

Multi. LAN Interfejsy LAN (Vigor serii 2830, 2850, 2920) Ø Ø Ø 4 -portowy switch Podsieci lokalne o różnych adresacjach IP Podsieć LAN 1 – na cele NAT Podsieć LAN 2, LAN 3, LAN 4 – na cele NAT lub routing Podsieć routowana

Multi. LAN VLAN (Vigor serii 2830, 2850, 2920) Ø 8 VLANów, 4/8 interfejsów, 4 podsieci LAN Ø Tagowanie 802. 1 Q Ø Routing pomiędzy podsieciami Ø Zastosowanie: - port P 1 oraz SSID 1: podsieć LAN 1 - port P 2 oraz SSID 2: podsieć LAN 2 - port P 3 oraz SSID 3: podsieć LAN 3 - port P 4 oraz SSID 4: podsieć LAN 4

Obiekty i grupy

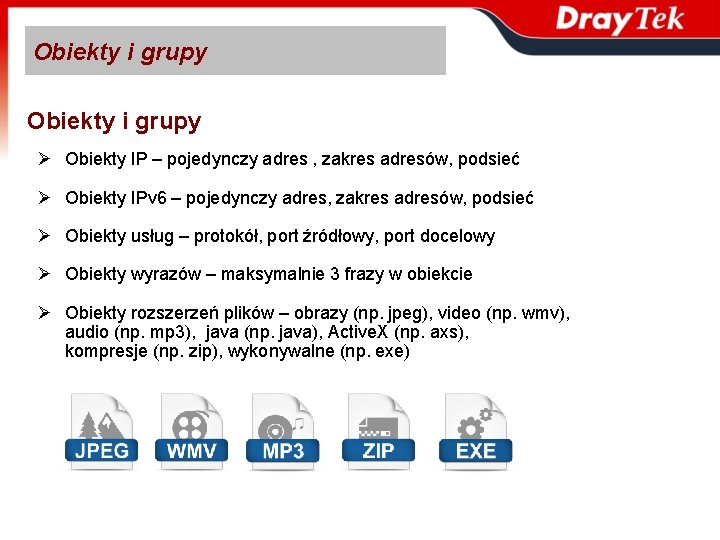

Obiekty i grupy Ø Obiekty IP – pojedynczy adres , zakres adresów, podsieć Ø Obiekty IPv 6 – pojedynczy adres, zakres adresów, podsieć Ø Obiekty usług – protokół, port źródłowy, port docelowy Ø Obiekty wyrazów – maksymalnie 3 frazy w obiekcie Ø Obiekty rozszerzeń plików – obrazy (np. jpeg), video (np. wmv), audio (np. mp 3), java (np. java), Active. X (np. axs), kompresje (np. zip), wykonywalne (np. exe)

CSM

CSM Kontrola aplikacji Ø Kontrola IM: - Zaawansowane zarządzanie obejmujące logowanie, wiadomość, transfer pliku, gra, konferencja (np. MSN) - Aplikacje IM (np. Gadu) - Vo. IP (np. SIP/RTP) - Web IM URL(np. Web. MSN) Ø Kontrola P 2 P: - Protokół (np. e. Donkey, Bit. Torrent) - Aplikacje P 2 P (np. Ares) Ø Kontrola protokołów (np. HTTP, POP 3) Ø Kontrola różnych aplikacji: - Tunelowanie (np. Real. Tunnel) - Strumieniowanie (np. Silver. Light) - Zdalna kontrola (np. VNC, Team. Viewer) - Web HD (np. MS Sky. Drive)

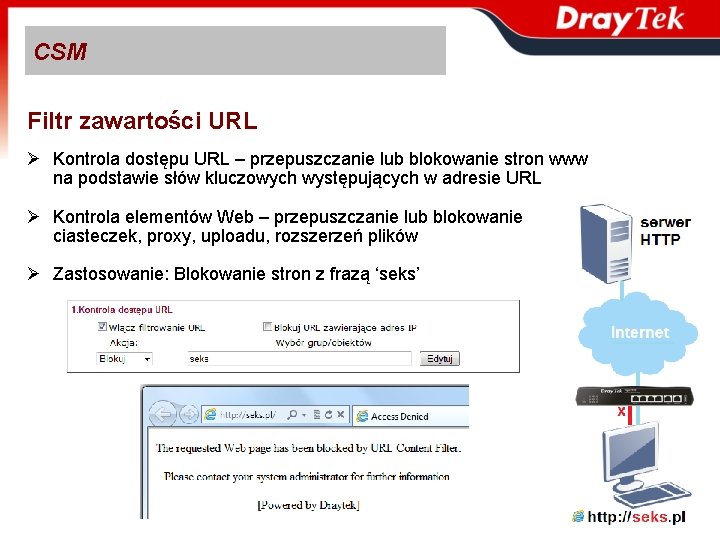

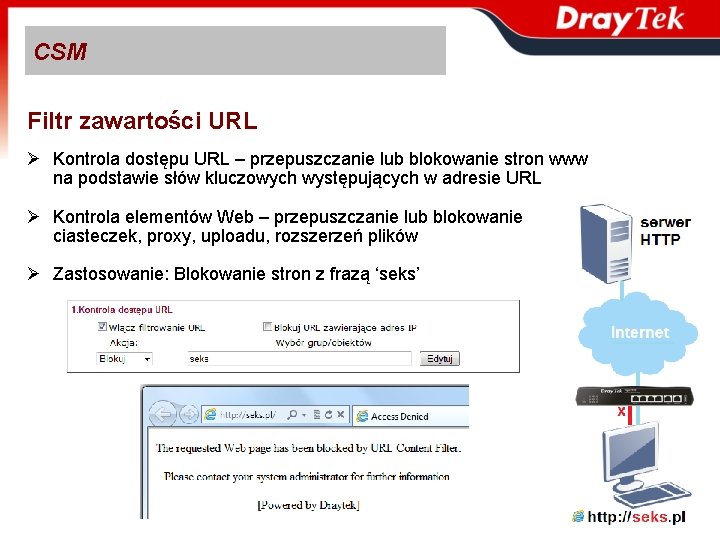

CSM Filtr zawartości URL Ø Kontrola dostępu URL – przepuszczanie lub blokowanie stron www na podstawie słów kluczowych występujących w adresie URL Ø Kontrola elementów Web – przepuszczanie lub blokowanie ciasteczek, proxy, uploadu, rozszerzeń plików Ø Zastosowanie: Blokowanie stron z frazą ‘seks’

CSM Filtr treści Web Ø Przepuszczanie lub blokowanie stron www na podstawie kategorii stron wspieranych przez Commtouch Ø 64 kategorii stron: - ochrona dzieci (np. Porn & Sexually) - wypoczynek (np. Entertainment) - biznes (np. Job Search) - rozmowy (np. Chat) - komputery-Internet (np. Computers) - pozostałe (np. Arts) Ø Biała/czarna lista - przepuszczanie lub blokowanie stron www na podstawie słów kluczowych

CSM Filtr treści Web Ø Zastosowanie: Blokowanie stron należących do kategorii Ochrona dzieci (np. Porn & Sexually)

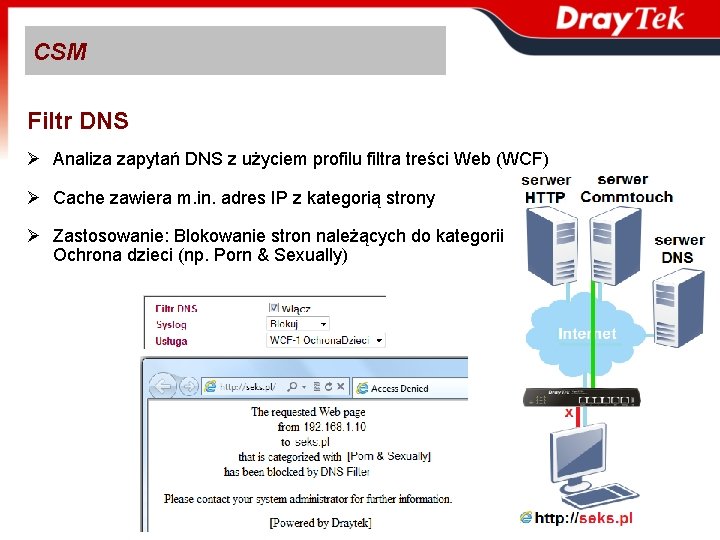

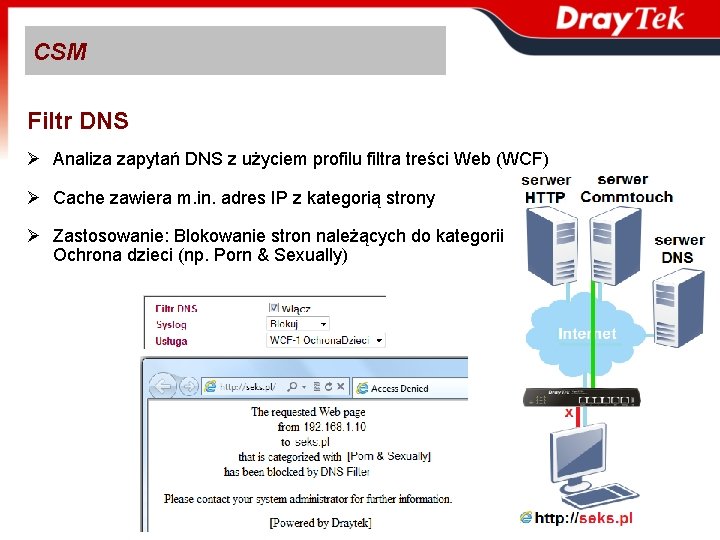

CSM Filtr DNS Ø Analiza zapytań DNS z użyciem profilu filtra treści Web (WCF) Ø Cache zawiera m. in. adres IP z kategorią strony Ø Zastosowanie: Blokowanie stron należących do kategorii Ochrona dzieci (np. Porn & Sexually)

Zarządzanie użytkownikami

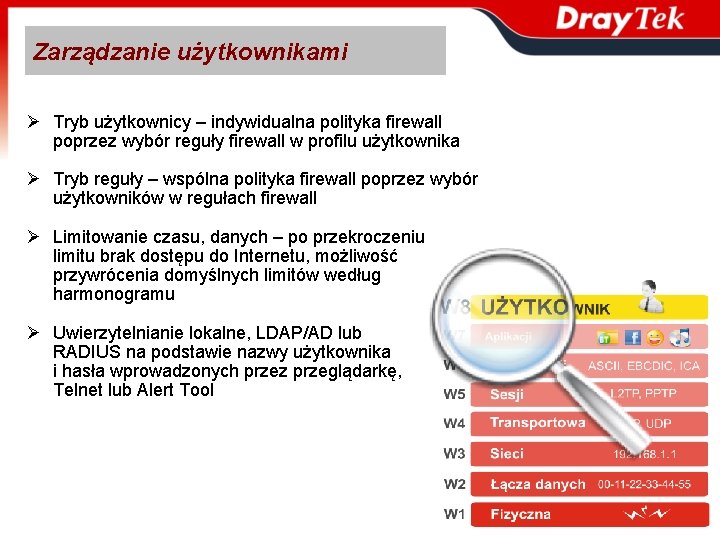

Zarządzanie użytkownikami Ø Tryb użytkownicy – indywidualna polityka firewall poprzez wybór reguły firewall w profilu użytkownika Ø Tryb reguły – wspólna polityka firewall poprzez wybór użytkowników w regułach firewall Ø Limitowanie czasu, danych – po przekroczeniu limitu brak dostępu do Internetu, możliwość przywrócenia domyślnych limitów według harmonogramu Ø Uwierzytelnianie lokalne, LDAP/AD lub RADIUS na podstawie nazwy użytkownika i hasła wprowadzonych przez przeglądarkę, Telnet lub Alert Tool

Firewall

Firewall Filtr Ø Filtr połączeń Ø Filtr danych Ø 85 reguł Firewall (12 zestawów po 7 reguł + domyślna reguła) Ø Reguła filtru: - harmonogram - obiekty IP, obiekty usług - kierunek: LAN/RT/VPN -> WAN -> LAN/RT/VPN - akcja: zablokuj natychmiast, zablokuj gdy nie pasuje dalej, przepuść natychmiast, przepuść gdy nie pasuje dalej - zastosowanie: kontrola sesji, Qo. S, polityka rozkładu obciążenia, zarządzenie użytkownikami, kontrola aplikacji, filtr zawartości URL, filtr treści Web

Firewall Ochrona Do. S Ø Wykrycie i blokowanie ataku po przekroczeniu progu: - SYN flood - UDP flood - ICMP flood - Skanowanie portów Ø Wykrycie i blokowanie ataku: - Land (SYN + IP Spoofing) - Smurf (broadcast ICMP) - Trace Route (tracert) - Fragmenty SYN (flaga SYN + fragmenty) - Fraggle (broadcast UDP) - Skanowanie flag TCP (niewłaściwe flagi) - Tear Drop (nakładające się fragmenty) - Ping of Death (duży rozmiar ICMP) - Fragmenty ICMP - Nieznany protokół

VPN

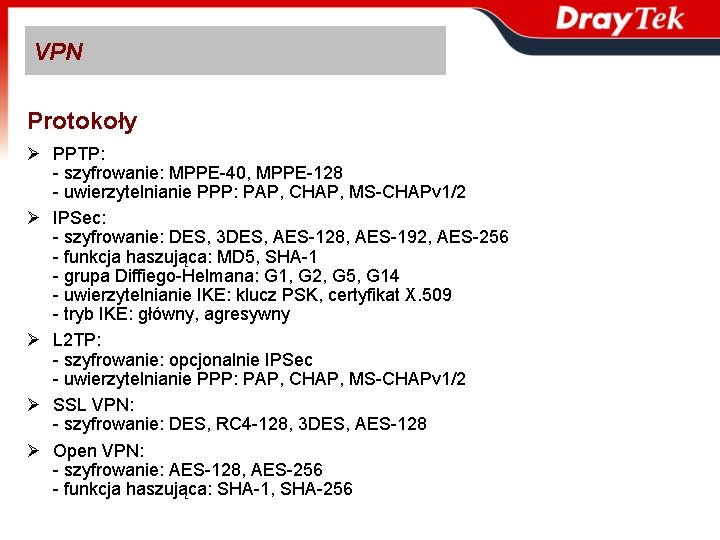

VPN Protokoły Ø PPTP: - szyfrowanie: MPPE-40, MPPE-128 - uwierzytelnianie PPP: PAP, CHAP, MS-CHAPv 1/2 Ø IPSec: - szyfrowanie: DES, 3 DES, AES-128, AES-192, AES-256 - funkcja haszująca: MD 5, SHA-1 - grupa Diffiego-Helmana: G 1, G 2, G 5, G 14 - uwierzytelnianie IKE: klucz PSK, certyfikat X. 509 - tryb IKE: główny, agresywny Ø L 2 TP: - szyfrowanie: opcjonalnie IPSec - uwierzytelnianie PPP: PAP, CHAP, MS-CHAPv 1/2 Ø SSL VPN: - szyfrowanie: DES, RC 4 -128, 3 DES, AES-128 Ø Open VPN: - szyfrowanie: AES-128, AES-256 - funkcja haszująca: SHA-1, SHA-256

VPN LAN-LAN (Site-Site) Ø Protokoły: PPTP, IPSec, L 2 TP z opcją IPSec Ø Kierunek: dial-out(poł. wych. ), dial-in(poł. przych), oba Ø Przepuszczanie lub blokowanie nazw Net. BIOS, Multicast (np. IGMP) Ø Routing/NAT Ø Trasy statyczne, RIP Ø Zmiana bramy domyślnej

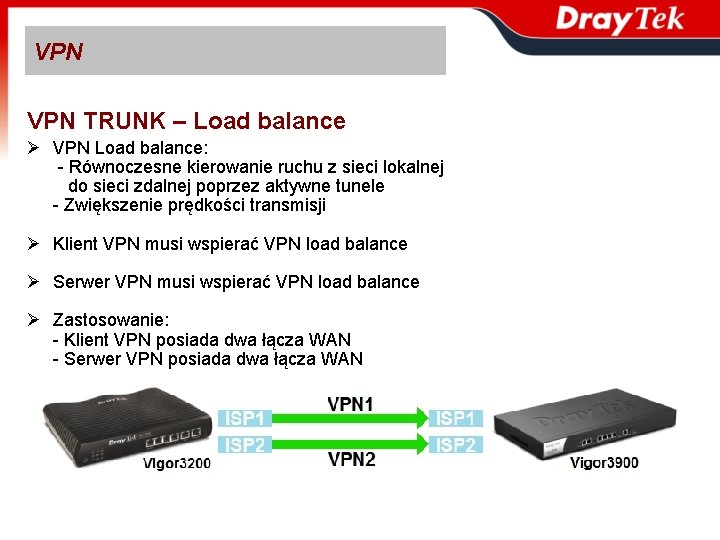

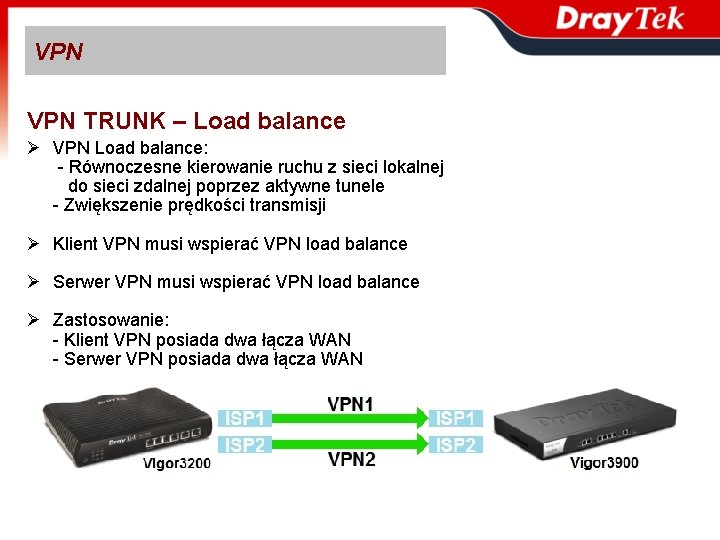

VPN TRUNK – Load balance Ø VPN Load balance: - Równoczesne kierowanie ruchu z sieci lokalnej do sieci zdalnej poprzez aktywne tunele - Zwiększenie prędkości transmisji Ø Klient VPN musi wspierać VPN load balance Ø Serwer VPN musi wspierać VPN load balance Ø Zastosowanie: - Klient VPN posiada dwa łącza WAN - Serwer VPN posiada dwa łącza WAN

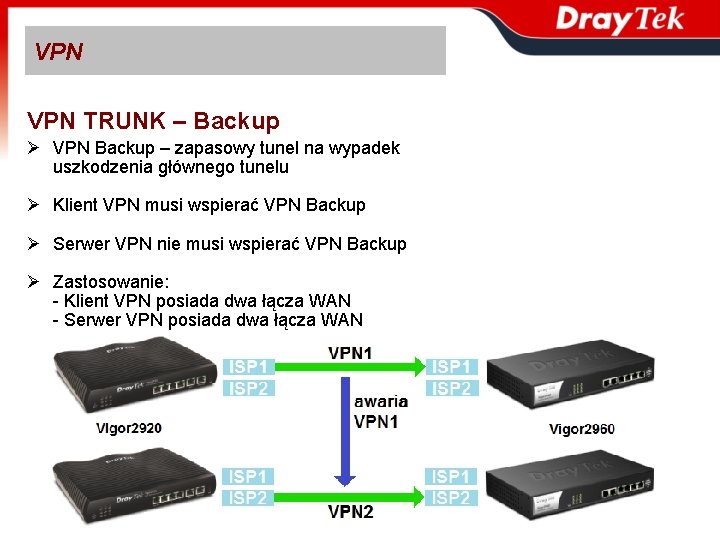

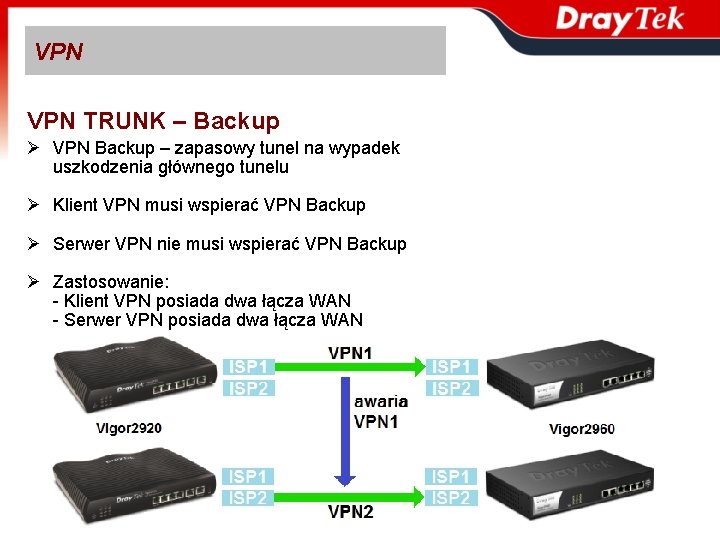

VPN TRUNK – Backup Ø VPN Backup – zapasowy tunel na wypadek uszkodzenia głównego tunelu Ø Klient VPN musi wspierać VPN Backup Ø Serwer VPN nie musi wspierać VPN Backup Ø Zastosowanie: - Klient VPN posiada dwa łącza WAN - Serwer VPN posiada dwa łącza WAN

VPN Host-LAN (Użytkownik zdalny) Ø Protokoły: PPTP, IPSec, L 2 TP z opcją IPSec, SSL, Open VPN Ø m. OTP Ø Uwierzytelnianie: lokalna baza danych, RADIUS, LDAP/AD Ø Przypisywanie stałego adresu IP Ø Przepuszczanie lub blokowanie nazw Net. BIOS, Multicast (np. IGMP)

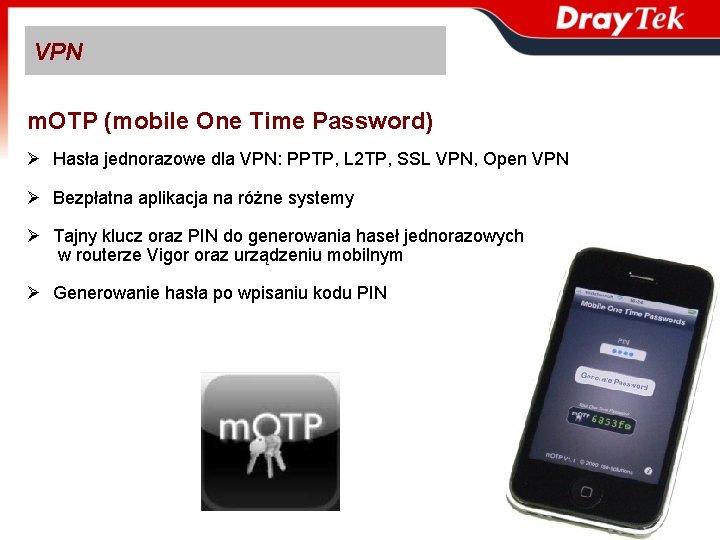

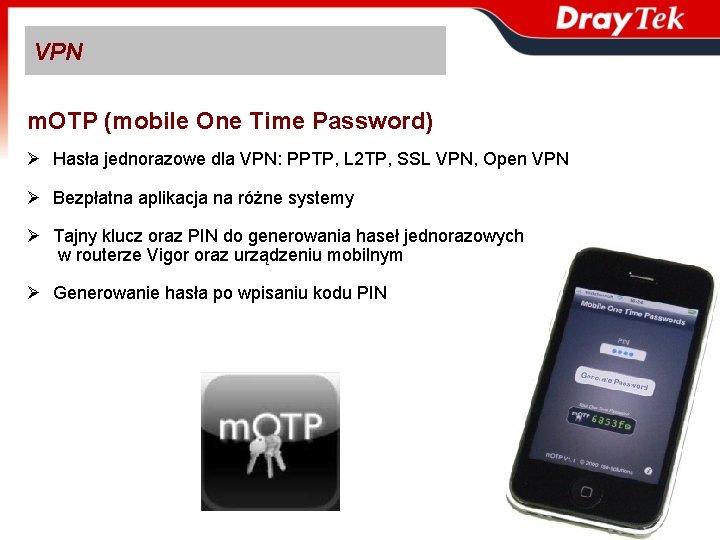

VPN m. OTP (mobile One Time Password) Ø Hasła jednorazowe dla VPN: PPTP, L 2 TP, SSL VPN, Open VPN Ø Bezpłatna aplikacja na różne systemy Ø Tajny klucz oraz PIN do generowania haseł jednorazowych w routerze Vigor oraz urządzeniu mobilnym Ø Generowanie hasła po wpisaniu kodu PIN

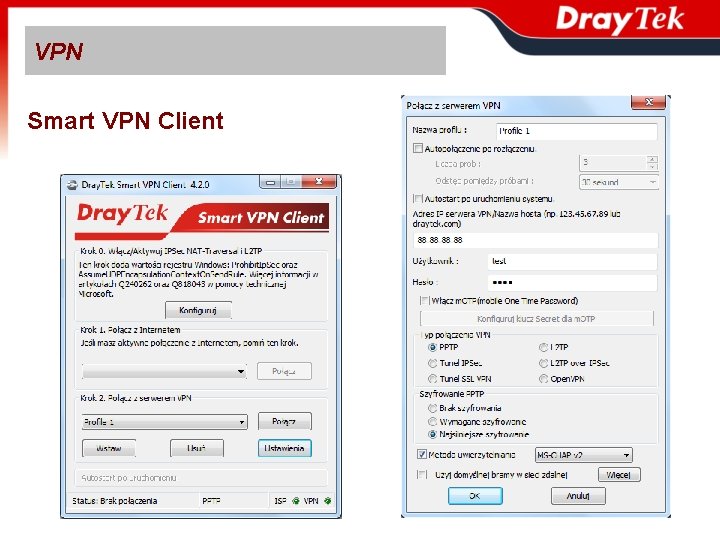

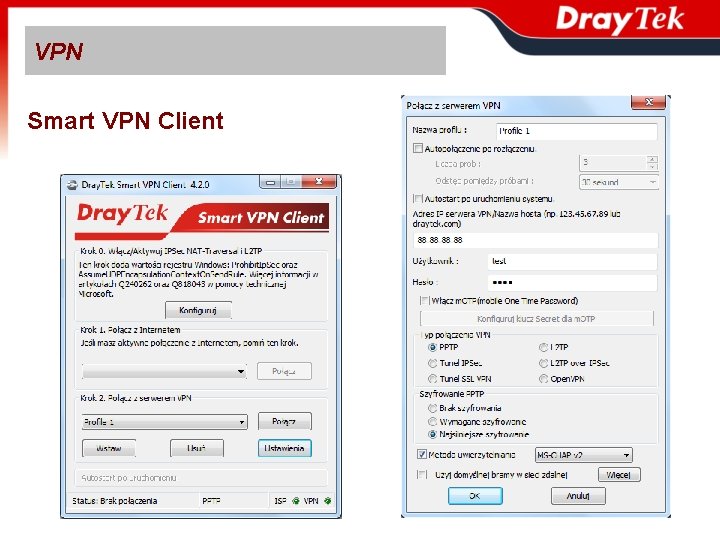

VPN Smart VPN Client

VPN SSL VPN – tunel Ø Active. X Ø Aplet Java

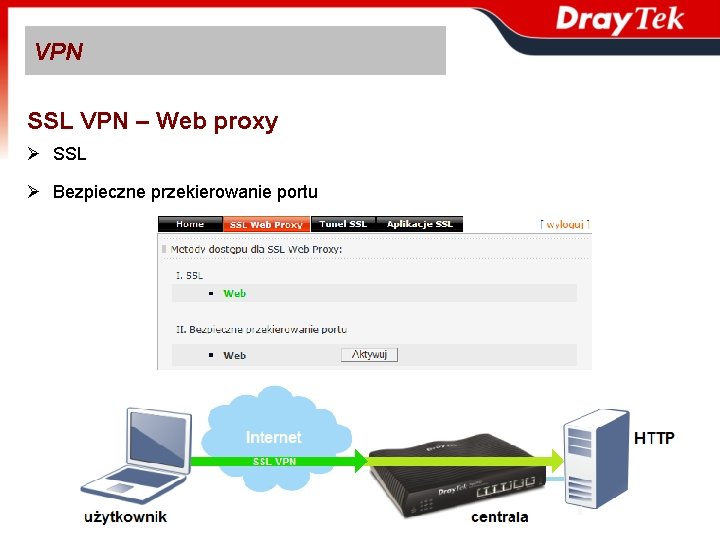

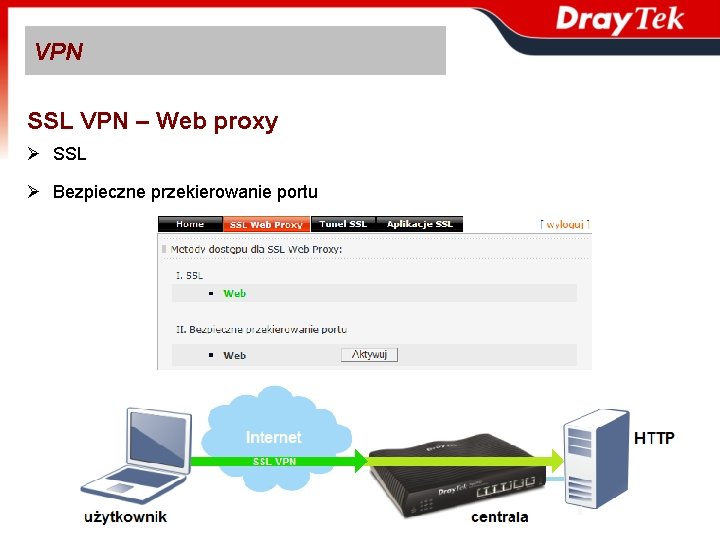

VPN SSL VPN – Web proxy Ø SSL Ø Bezpieczne przekierowanie portu, RDP

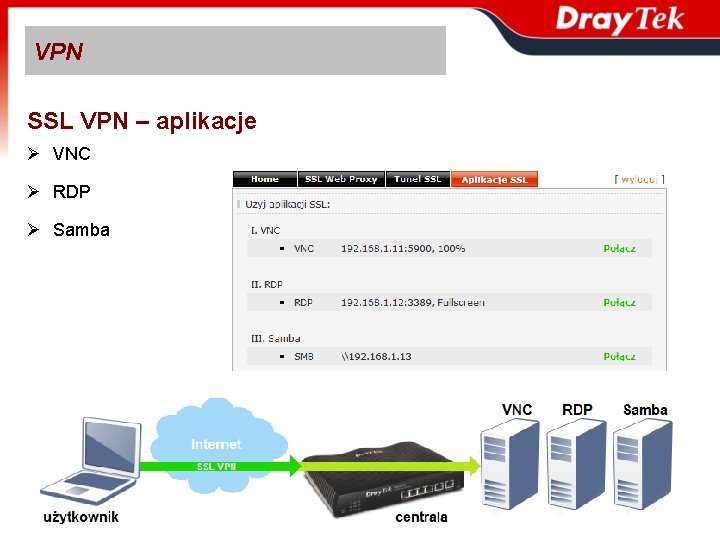

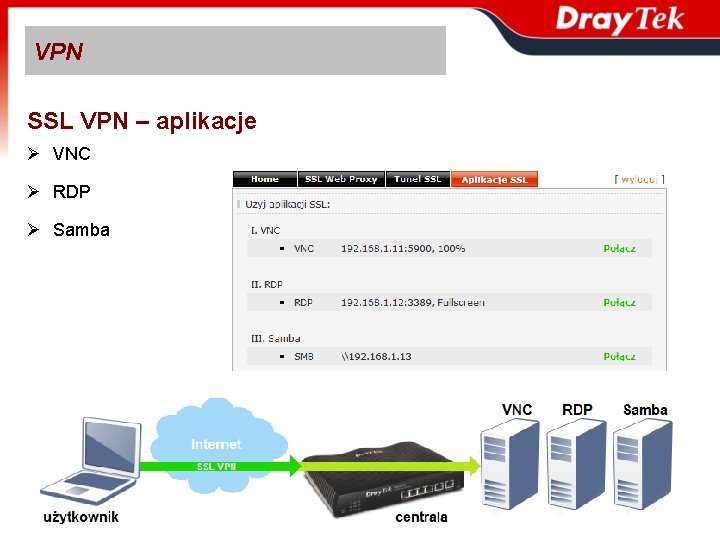

VPN SSL VPN – aplikacje Ø VNC Ø RDP Ø Samba. C, RDP

Certyfikaty X. 509

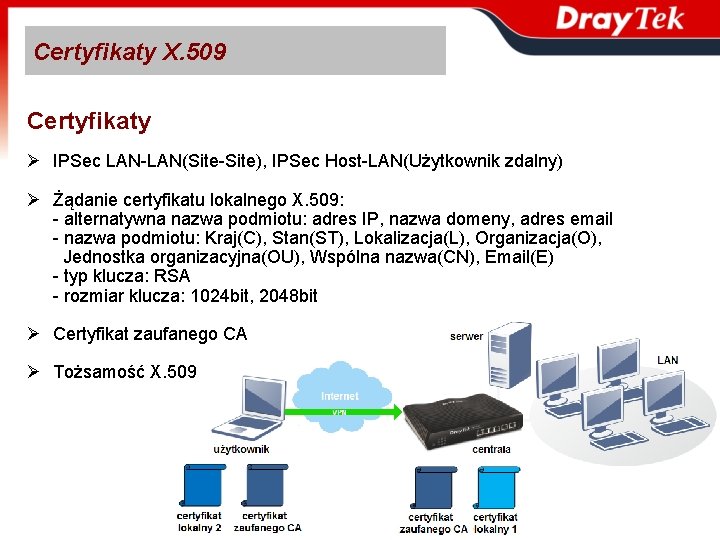

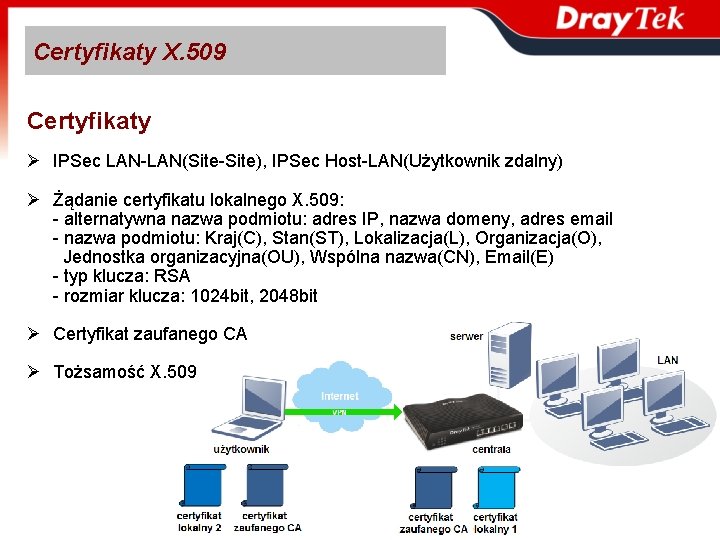

Certyfikaty X. 509 Certyfikaty Ø IPSec LAN-LAN(Site-Site), IPSec Host-LAN(Użytkownik zdalny) Ø Żądanie certyfikatu lokalnego X. 509: - alternatywna nazwa podmiotu: adres IP, nazwa domeny, adres email - nazwa podmiotu: Kraj(C), Stan(ST), Lokalizacja(L), Organizacja(O), Jednostka organizacyjna(OU), Wspólna nazwa(CN), Email(E) - typ klucza: RSA - rozmiar klucza: 1024 bit, 2048 bit Ø Certyfikat zaufanego CA Ø Tożsamość X. 509

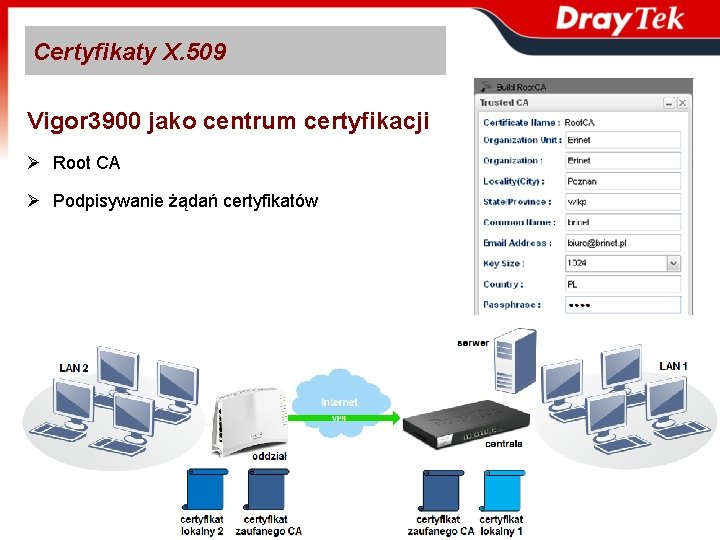

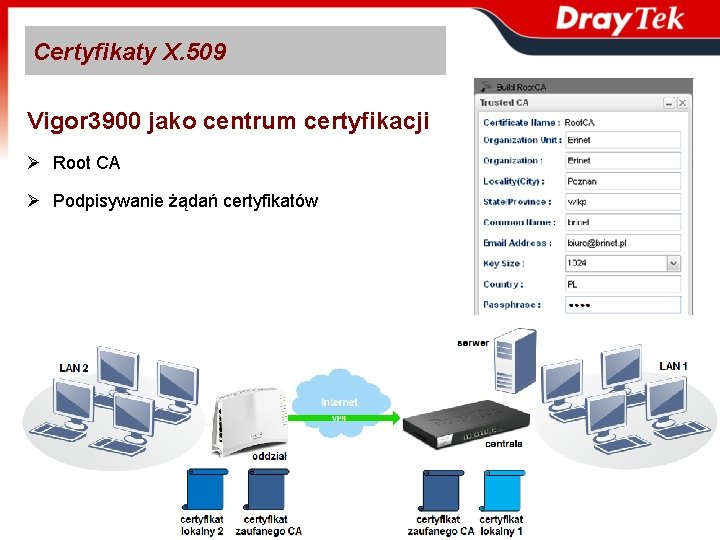

Certyfikaty X. 509 Vigor 3900 jako centrum certyfikacji Ø Root CA Ø Podpisywanie żądań certyfikatów

Zarządzanie pasmem

Zarządzanie pasmem Limitowanie sesji Ø Domyślny limit – limit dotyczący wszystkich oprócz adresów zdefiniowanych na liście ograniczeń Ø Lista ograniczeń – limit dotyczący konkretnych adresów IP Ø Harmonogram Ø Zastosowanie: Limit sesji 500 dla 192. 168. 1. 10~12

Zarządzanie pasmem Limitowanie pasma Ø Domyślny limit – limit dotyczący adresów nie znajdujących się na liście ograniczeń Ø Automatyczne dostosowywanie – przydzielanie wolnego pasma ponad limit w celu lepszego wykorzystania dostępnego pasma Ø Lista ograniczeń: - Tryb każdy – limit dotyczący każdego z adresów IP - Tryb dzielony – limit dotyczący grupy adresów IP Ø Sprytne limitowanie pasma - limit dotyczący adresów nie znajdujących się na liście ograniczeń, których liczba sesji przekracza określoną wartość Ø Harmonogram

Zarządzanie pasmem Limitowanie pasma Ø Zastosowanie: Limit pasma TX=256 Kbps RX=1024 Kbps dla 192. 168. 1. 10~12 Ø Tryb każdy Ø Tryb dzielony

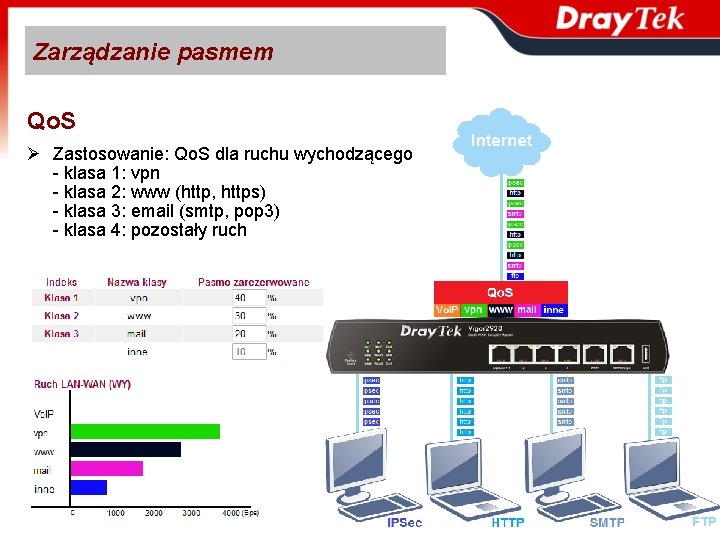

Zarządzanie pasmem Qo. S Ø 4 klasy (3 w pełni edytowalne) – każda z klas ma możliwość ustawienia procentowego (%) udziału w każdym łączu WAN Ø Kierunek Qo. S: wyjściowy, wejściowy, oba Ø Kontrola pasma UDP Ø Priorytet TCP ACK dla ruchu wychodzącego Ø Możliwość tagowania pakietów wychodzących (Diff. Serv) Ø Najwyższy priorytet dla Vo. IP SIP/RTP Ø Włączenie Qo. S poprzez reguły klas lub reguły Firewall

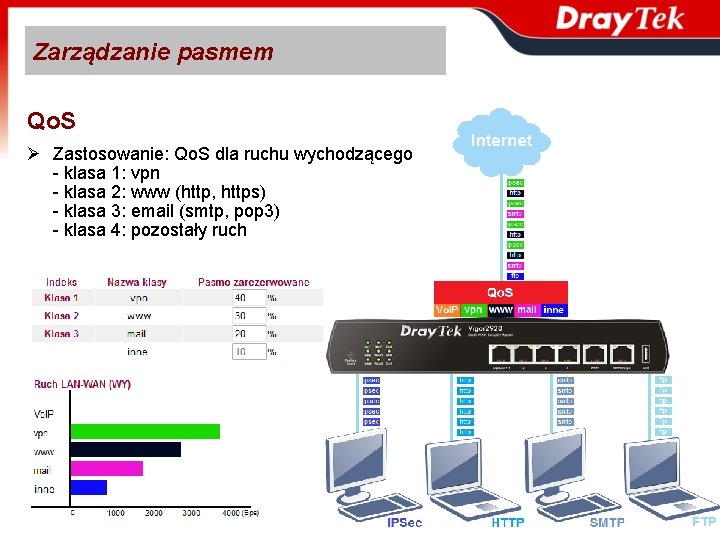

Zarządzanie pasmem Qo. S Ø Zastosowanie: Qo. S dla ruchu wychodzącego - klasa 1: vpn - klasa 2: www (http, https) - klasa 3: email (smtp, pop 3) - klasa 4: pozostały ruch

Dziękuję za uwagę

Draytek sra

Draytek sra Wykorzystanie wiedzy w praktyce

Wykorzystanie wiedzy w praktyce Wykorzystanie komputerów

Wykorzystanie komputerów Karolina mroziska

Karolina mroziska Dr kim dray

Dr kim dray Dray dnd

Dray dnd Gospodarcze wykorzystanie skał

Gospodarcze wykorzystanie skał Dr krzysztof woś

Dr krzysztof woś Filip kurek

Filip kurek Katarzyna wojnarowicz

Katarzyna wojnarowicz Krzysztof puchacz

Krzysztof puchacz Krzysztof sierański

Krzysztof sierański Podział kosmetyków

Podział kosmetyków Krzysztof kuczera

Krzysztof kuczera Krzysztof piotrzkowski

Krzysztof piotrzkowski Krzysztof martyniak

Krzysztof martyniak Nedela handlowa

Nedela handlowa Krzysztof fiok

Krzysztof fiok Krzysztof piestrak

Krzysztof piestrak Krzysztof trnka

Krzysztof trnka Protony homotopowe

Protony homotopowe Krzysztof dobosz umk

Krzysztof dobosz umk Krzysztof parzyszek

Krzysztof parzyszek Krzysztof koźmiński

Krzysztof koźmiński Krzysztof kusza

Krzysztof kusza Krzysztof bubak

Krzysztof bubak Gjensidiges

Gjensidiges Krzysztof flizak

Krzysztof flizak Janusz dobosz

Janusz dobosz Krzysztof hołyński

Krzysztof hołyński Tsh lewandowski

Tsh lewandowski Krzysztof piotrzkowski

Krzysztof piotrzkowski Krzysztof zajda

Krzysztof zajda Krzysztof celestyn mrongowiusz

Krzysztof celestyn mrongowiusz Brownian motion for kids

Brownian motion for kids Krzysztof wojtyczek

Krzysztof wojtyczek Krzysztof korcyl

Krzysztof korcyl Krzysztof juszczyszyn

Krzysztof juszczyszyn Krzysztof parzyszek

Krzysztof parzyszek Rejment pwr

Rejment pwr Krzysztof echaust

Krzysztof echaust Krzysztof piotrzkowski

Krzysztof piotrzkowski Chciał zostać poetą a wynalazł dynamit

Chciał zostać poetą a wynalazł dynamit Gdzie słyszysz śpiew tam idź cytat

Gdzie słyszysz śpiew tam idź cytat Slidetodoc.com

Slidetodoc.com