Wirusy komputerowe CHARAKTERYSTYKA WIRUSW KOMPUTEROWYCH Wirusy komputerowe mona

- Slides: 21

Wirusy komputerowe

CHARAKTERYSTYKA WIRUSÓW KOMPUTEROWYCH: Wirusy komputerowe można scharakteryzować jako programy, które zostały celowo stworzone przez człowieka w celu utrudnienia pracy innym użytkownikom.

TYPOWE OBJAWY ZARAŻENIA WIRUSEM: Ø Ø Ø Wolniejsze wczytywanie się programów, Pojawiające się lub znikające pliki, Zmiana rozmiaru pliku wykonywalnego lub programu, Nadmierna praca dysków twardych, Pojawiające się na ekranie nieznane napisy lub obiekty,

TYPOWE OBJAWY ZARAŻENIA WIRUSEM: Ø Ø Zmniejszenie się wolnej przestrzeni na dysku, Zmiana nazwy plików, Niedostępność dysku twardego, Polecenie Scandisk wskazuje niepoprawne wartości.

PODZIAŁ WIRUSÓW W ZALEŻNOŚCI OD CELU ATAKU: Ø Ø Ø Wirusy głównego sektora rozruchowego, Wirusy wstępnego ładowania systemu – BOOT sektora, Wirusy zarażające pliki.

PODZIAŁ WIRUSÓW ZE WZGLĘDU NA SPOSÓB DZIAŁANIA:

Konie trojańskie - są one programami dołączonymi do prawidłowego programu komputerowego. Zadaniem ich jest realizowanie zadań niepożądanych przez użytkownika. Program z dołączonym koniem trojańskim wykonuje zarówno prawidłowe operacje jak i zadania, których nie spodziewa się użytkownik, np. kopiowanie zasobów pliku lub całkowite jego usunięcie.

Wirusy polimorficzne - są wirusami szyfrującymi swój kod. Szyfrowanie wirusa powoduje, że staje się on trudniejszy do wykrycia przez programy antywirusowe.

Wirusy utajnione - wirusy te stosują metody ukrywania zmian dokonywanych przez siebie w plikach lub sektorach uruchomieniowych. Toteż programy, które próbują otworzyć zainfekowany plik lub sektor widzą je w postaci pierwotnej.

Wirusy powolne - są wirusami trudnymi do wykrycia, ponieważ zarażają one pliki tylko wtedy, gdy użytkownik komputera przeprowadza na nich jakieś operacje. Na przykład nie zainfekuje pierwotnego pliku, a zainfekuje kopiowane przez użytkownika pliki.

Retrowirusy - są wirusami komputerowymi atakującymi programy antywirusowe mając na celu przeszkodzenie im w prawidłowym działaniu.

Wirusy partycyjne - są wirusami infekującymi pliki wykonywalne oraz sektory uruchomieniowe na partycjach dyskowych. Po uruchomieniu zarażonego tym wirusem programu, następuje zainfekowanie sektora uruchomieniowego dysku twardego.

Wirusy towarzyszące – podłączają się do plików wykonywalnych stwarzając nowy plik, ale zmieniają rozszerzenie tego pliku, np. wirus wynajduje plik o nazwie winword. exe, tworzy plik o tej samej nazwie, ale o innym rozszerzeniu: winword. com.

Wirusy opancerzone - to wirusy, które trudno wykryć oraz usunąć. Zabezpieczają się one przed wykryciem za pomocą „kodów opakowujących”, które odwracają uwagę programu od kodu właściwego wirusa.

Wirusy plikowe – wirusami tymi mogą być konie trojańskie, wirusy opancerzone, ukryte, bądź inne wirusy. Mogą zagrażać serwerom sieciowym, komputerom połączonym w sieć równorzędną, mogą nawet być niebezpieczne dla Internetu.

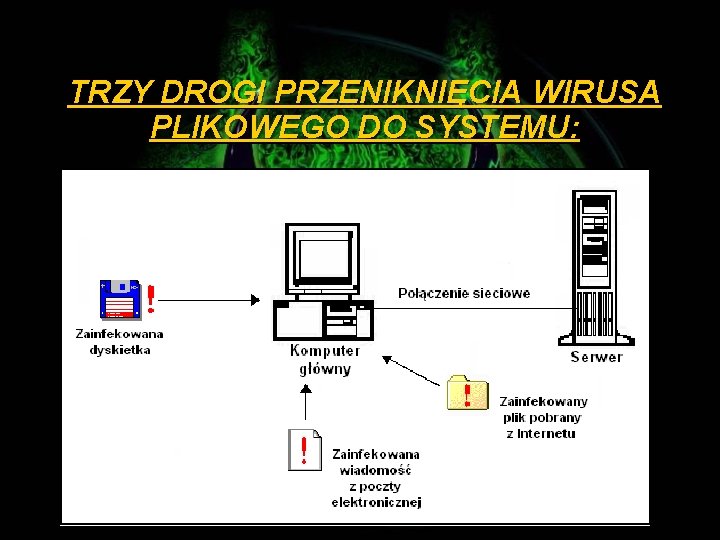

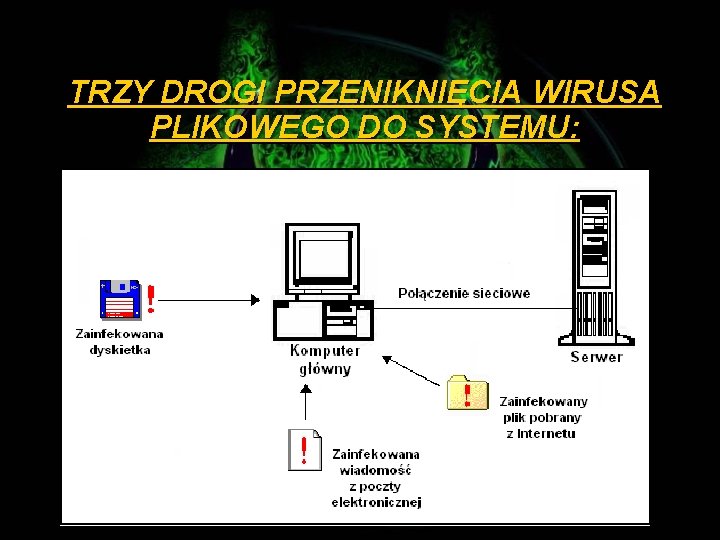

TRZY DROGI PRZENIKNIĘCIA WIRUSA PLIKOWEGO DO SYSTEMU:

Wirusy – Makra – wirusy powielające się w dokumentach tworzonych przez aplikacje. Przemieszczają się one z komputera na komputer za pośrednictwem wymiany plików przez użytkowników sieci. Wirus – makra mogą usunąć pliki, których później nie będzie już można odzyskać.

ROZPRZESTRZENIANIE SIĘ WIRUSA-MAKRA:

Programy antywirusowe l Programy antywirusowe sprawdzają programy i dane na dysku oraz na dyskietkach i jeśli znajdą wirusy, starają się je zniszczyć.

Przykłady oprogramowania antywirusowego Ø Ø Ø AVG Avast MKS VIR Arca Vir Anti. Viren. Kit Panda

Wykonał: Ø Paweł Piątek Kl. IDt.

Wirusy komputerowe prezentacja

Wirusy komputerowe prezentacja Program antywirusowy definicja

Program antywirusowy definicja Wirusy komputerowe prezentacja

Wirusy komputerowe prezentacja Wirusy komputerowe nazwy

Wirusy komputerowe nazwy Jednostki miar w sieciach komputerowych

Jednostki miar w sieciach komputerowych Zasilacze komputerowe prezentacja

Zasilacze komputerowe prezentacja Sieci przemysłowe asi

Sieci przemysłowe asi Elementy sieci komputerowej

Elementy sieci komputerowej Ciekawostki komputerowe i internetowe

Ciekawostki komputerowe i internetowe Gry komputerowe w sieci

Gry komputerowe w sieci Komputerowe bazy danych

Komputerowe bazy danych Jakie są rodzaje sieci komputerowych

Jakie są rodzaje sieci komputerowych Pami katalog

Pami katalog Piractwo komputerowe definicja

Piractwo komputerowe definicja Komputerowe systemy pomiarowe

Komputerowe systemy pomiarowe Sieci komputerowe

Sieci komputerowe Sieciowy system operacyjny

Sieciowy system operacyjny Komputerowe wspomaganie projektowania

Komputerowe wspomaganie projektowania Schematy sieci komputerowych

Schematy sieci komputerowych Schematy sieci komputerowych

Schematy sieci komputerowych Jednostki miar w sieciach komputerowych

Jednostki miar w sieciach komputerowych Zmiana jednostek

Zmiana jednostek