Web Single SignOn per i portali internet e

Web Single Sign-On per i portali internet e intranet di ENI Netegrity Italian USERs Conference Identity Management in Banca Firenze, 10 Settembre 2004

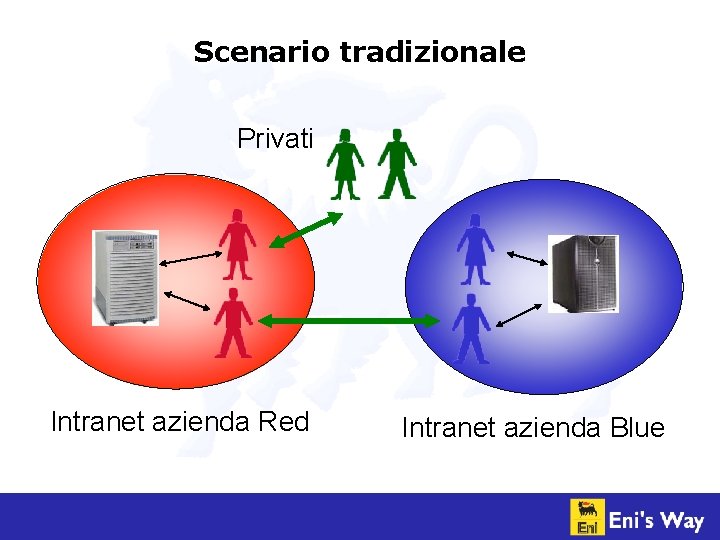

Scenario tradizionale Privati Intranet azienda Red Intranet azienda Blue

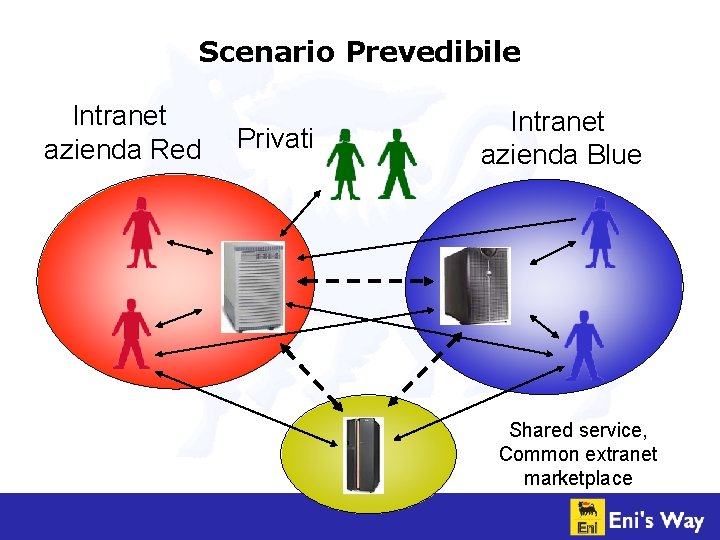

Scenario Prevedibile Intranet azienda Red Privati Intranet azienda Blue Shared service, Common extranet marketplace

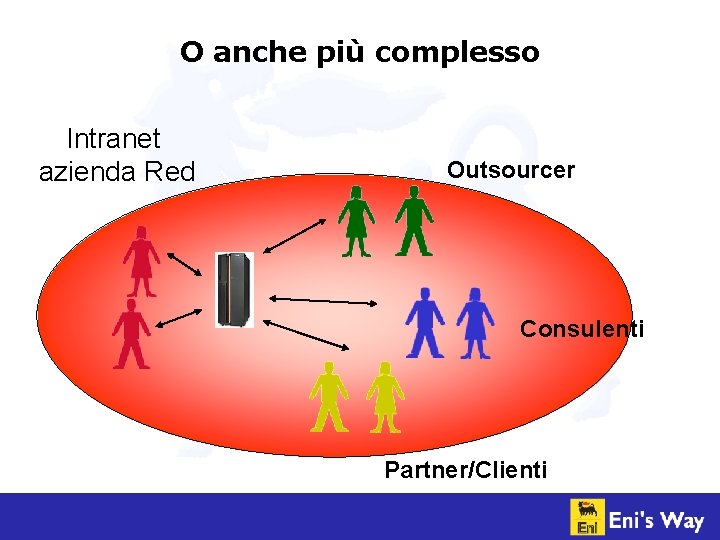

O anche più complesso Intranet azienda Red Outsourcer Consulenti Partner/Clienti

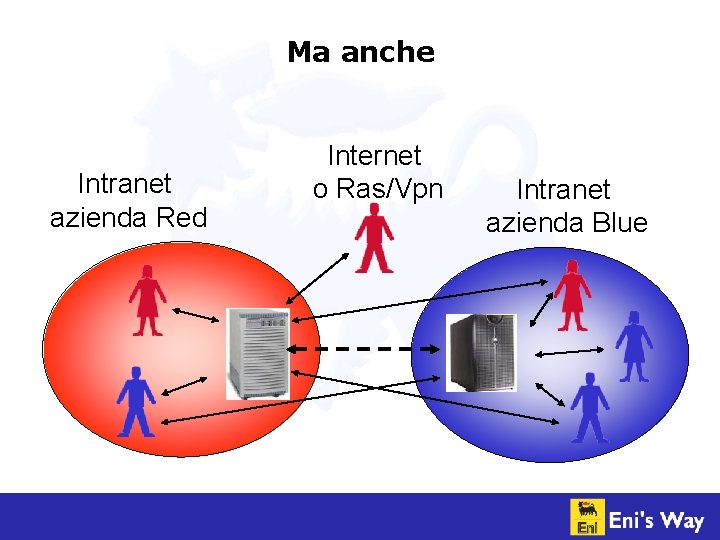

Ma anche Intranet azienda Red Internet o Ras/Vpn Intranet azienda Blue

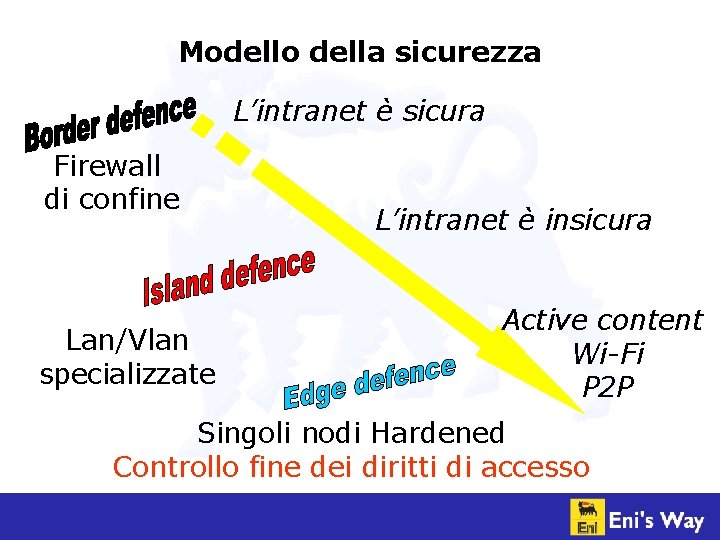

Modello della sicurezza L’intranet è sicura Firewall di confine Lan/Vlan specializzate L’intranet è insicura Active content Wi-Fi P 2 P Singoli nodi Hardened Controllo fine dei diritti di accesso

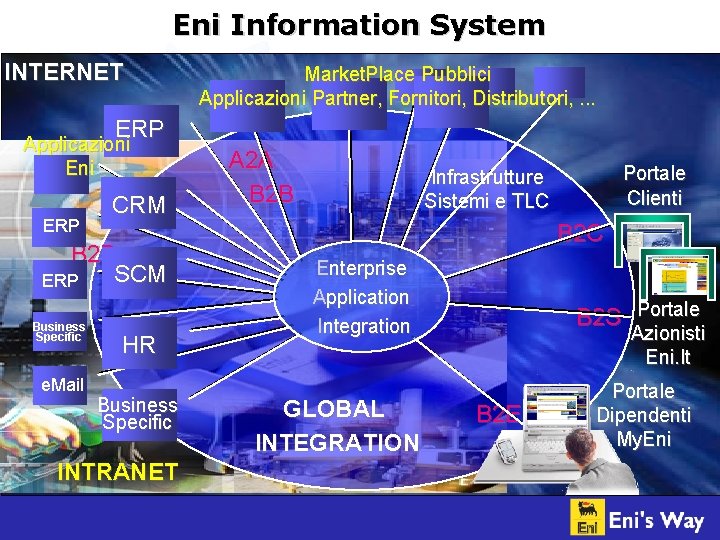

Eni Information System INTERNET Market. Place Pubblici Applicazioni Partner, Fornitori, Distributori, . . . ERP Applicazioni ERP CRM B 2 B SCM ERP Business Specific e. Mail HR Business Specific INTRANET A 2 A B 2 B Portale Clienti Infrastrutture Sistemi e TLC B 2 C Enterprise Application Integration GLOBAL INTEGRATION B 2 S Portale Azionisti Eni. It B 2 E Portale Dipendenti My. Eni

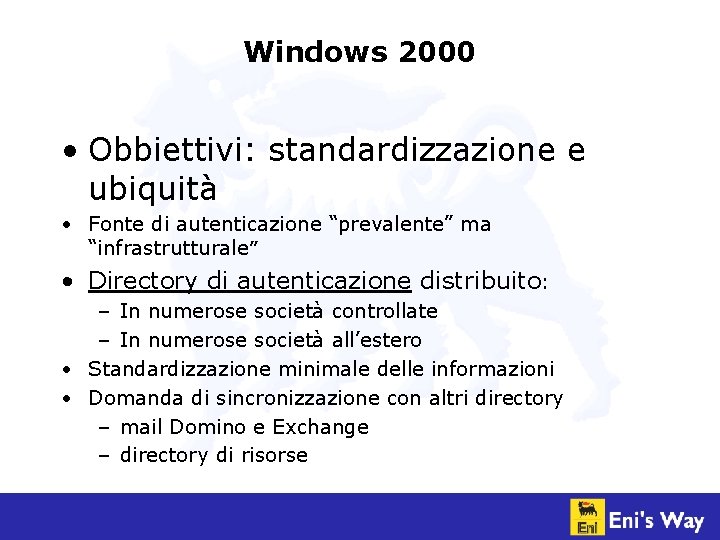

Windows 2000 • Obbiettivi: standardizzazione e ubiquità • Fonte di autenticazione “prevalente” ma “infrastrutturale” • Directory di autenticazione distribuito: – In numerose società controllate – In numerose società all’estero • Standardizzazione minimale delle informazioni • Domanda di sincronizzazione con altri directory – mail Domino e Exchange – directory di risorse

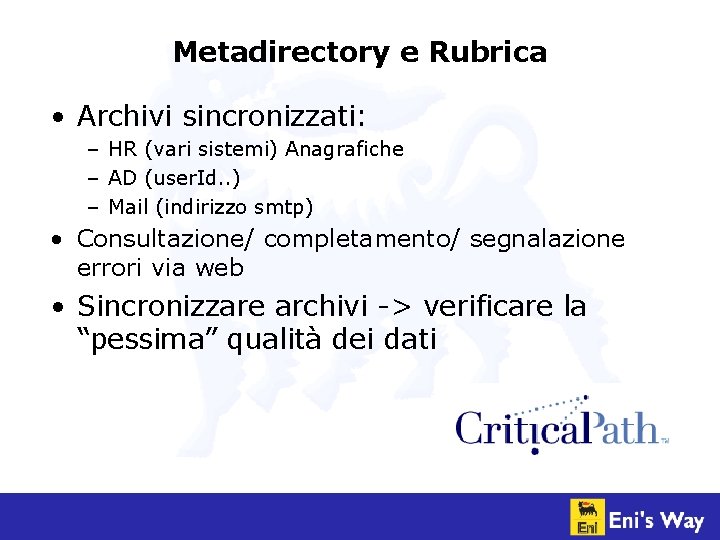

Metadirectory e Rubrica • Archivi sincronizzati: – HR (vari sistemi) Anagrafiche – AD (user. Id. . ) – Mail (indirizzo smtp) • Consultazione/ completamento/ segnalazione errori via web • Sincronizzare archivi -> verificare la “pessima” qualità dei dati

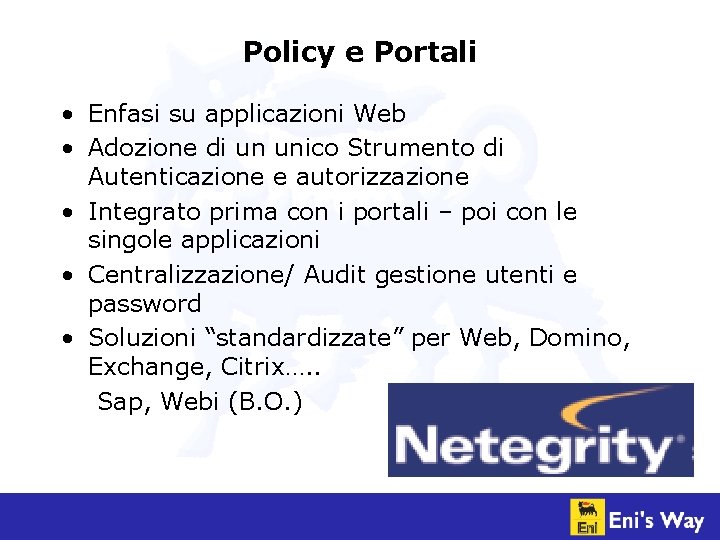

Policy e Portali • Enfasi su applicazioni Web • Adozione di un unico Strumento di Autenticazione e autorizzazione • Integrato prima con i portali – poi con le singole applicazioni • Centralizzazione/ Audit gestione utenti e password • Soluzioni “standardizzate” per Web, Domino, Exchange, Citrix…. . Sap, Webi (B. O. )

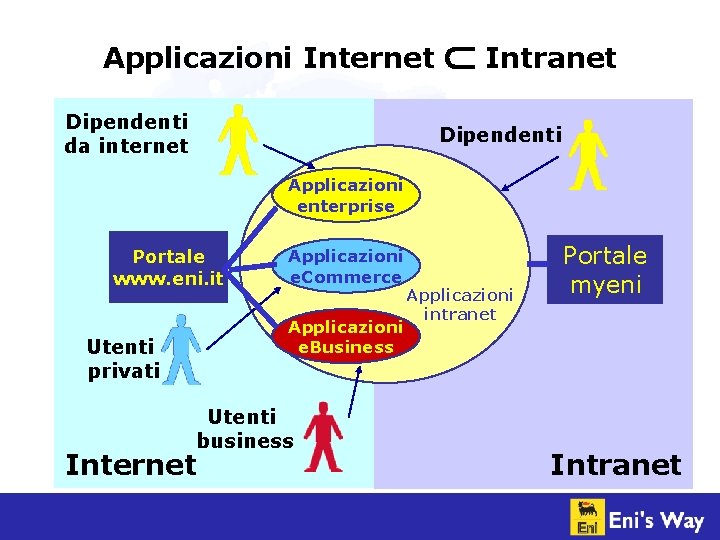

Applicazioni Internet Dipendenti da internet Ì Intranet Dipendenti Applicazioni enterprise Portale www. eni. it Applicazioni e. Commerce Applicazioni e. Business Utenti privati Utenti business Internet Applicazioni intranet Portale myeni Intranet

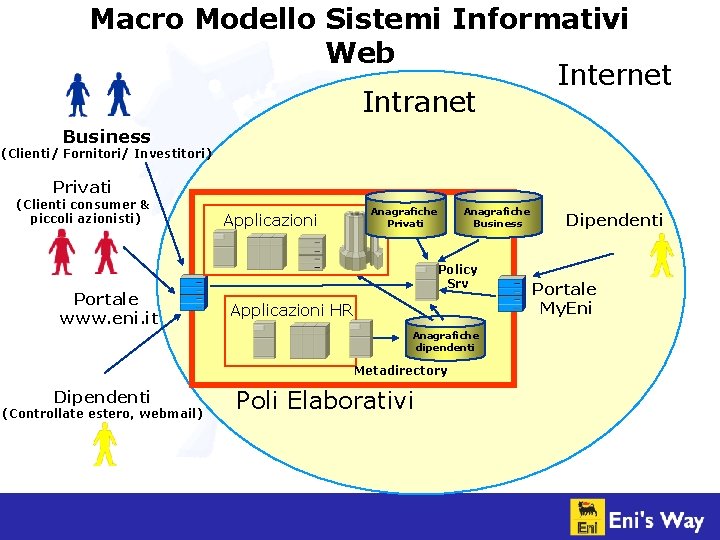

Macro Modello Sistemi Informativi Web Internet Intranet Business (Clienti/ Fornitori/ Investitori) Privati (Clienti consumer & piccoli azionisti) Portale www. eni. it Applicazioni Anagrafiche Privati Anagrafiche Business Policy Srv Applicazioni HR Anagrafiche dipendenti Metadirectory Dipendenti (Controllate estero, webmail) Poli Elaborativi Dipendenti Portale My. Eni

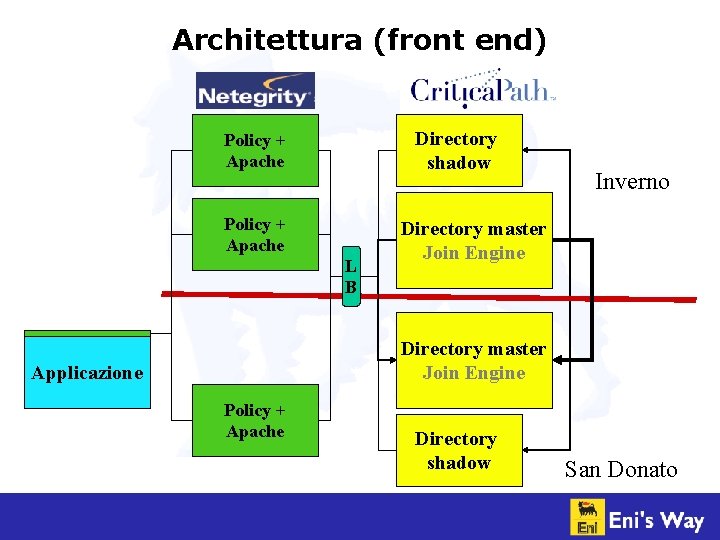

Architettura (front end) Directory shadow Policy + Apache L B Inverno Directory master Join Engine Applicazione Policy + Apache Directory shadow San Donato

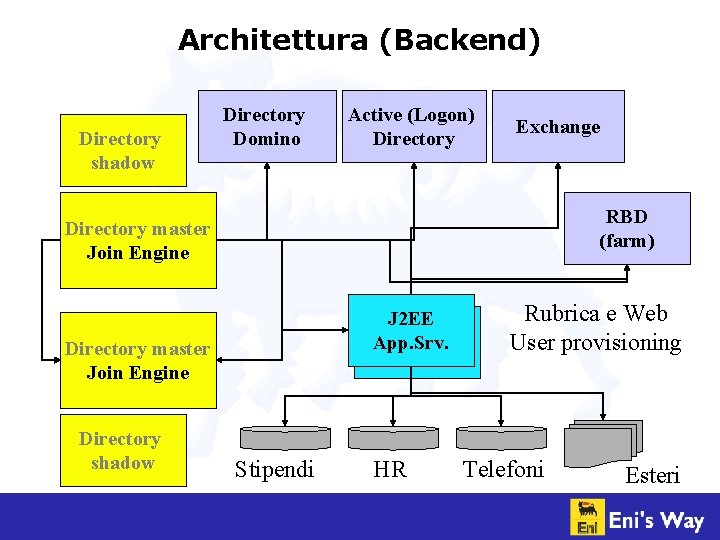

Architettura (Backend) Directory shadow Directory Domino Active (Logon) Directory Exchange RBD (farm) Directory master Join Engine J 2 EE App. Srv. Directory master Join Engine Directory shadow Stipendi HR Rubrica e Web User provisioning Telefoni Esteri

Classificazione utenti Operano prevalentemente ma non esclusivamente dall’intranet Dipendenti di Società o enti che sono clienti, fornitori o azionisti. Privati che sono clienti, azionisti ……. . Privati registrati ad un portale senza Single. Sign. On

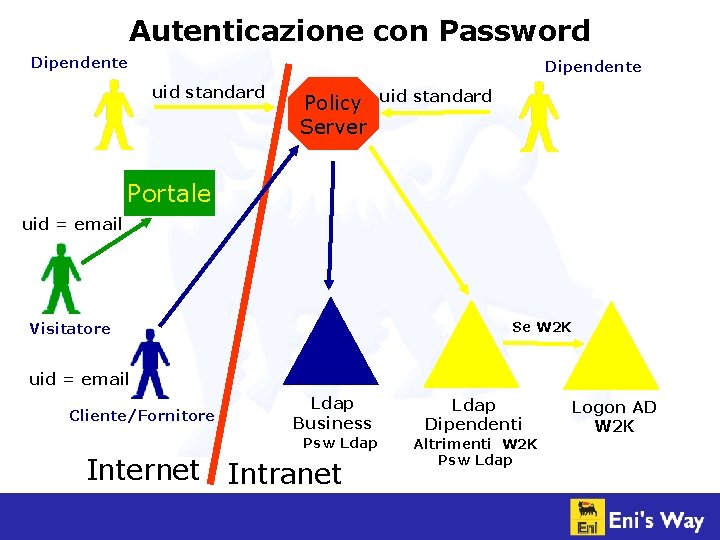

Autenticazione con Password Dipendente uid standard Policy Server uid standard Portale uid = email Se W 2 K Visitatore uid = email Cliente/Fornitore Ldap Business Psw Ldap Internet Intranet Ldap Dipendenti Altrimenti W 2 K Psw Ldap Logon AD W 2 K

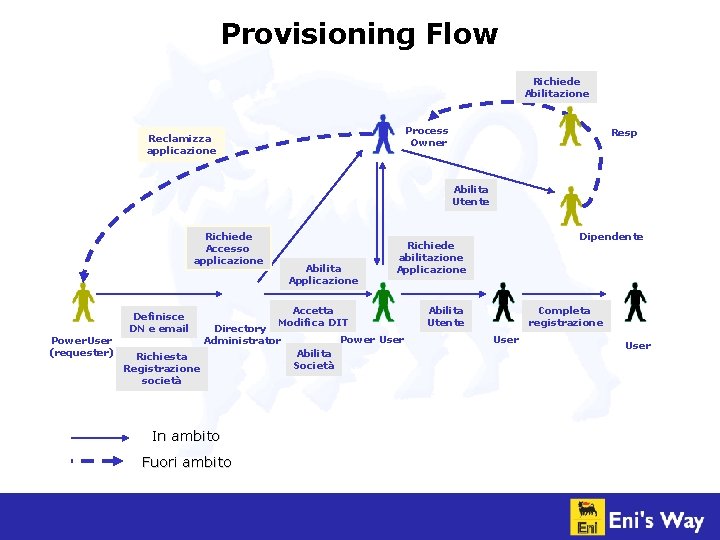

Provisioning Flow Richiede Abilitazione Process Owner Reclamizza applicazione Resp Abilita Utente Richiede Accesso applicazione Power. User (requester) Definisce DN e email Abilita Applicazione Accetta Modifica DIT Directory Administrator Richiesta Registrazione società In ambito Fuori ambito Power User Abilita Società Dipendente Richiede abilitazione Applicazione Abilita Utente Completa registrazione User

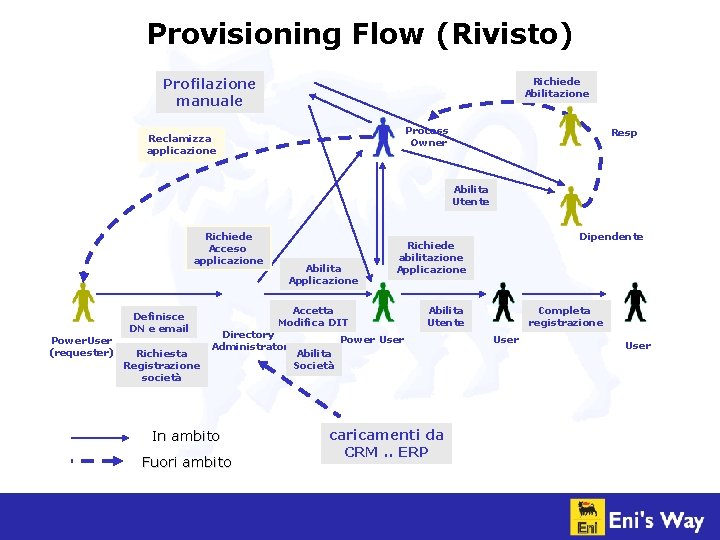

Provisioning Flow (Rivisto) Profilazione manuale Richiede Abilitazione Process Owner Reclamizza applicazione Resp Abilita Utente Richiede Acceso applicazione Power. User (requester) Definisce DN e email Richiesta Registrazione società Abilita Applicazione Accetta Modifica DIT Directory Administrator In ambito Fuori ambito Dipendente Richiede abilitazione Applicazione Abilita Utente Power User Abilita Società caricamenti da CRM. . ERP Completa registrazione User

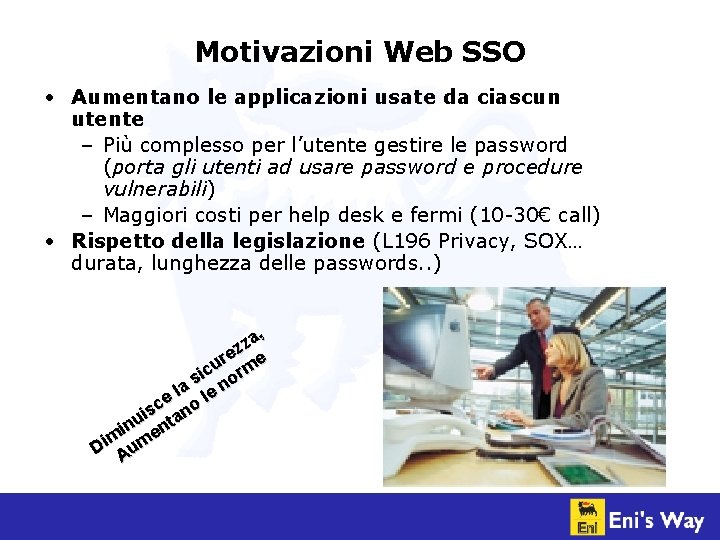

Motivazioni Web SSO • Aumentano le applicazioni usate da ciascun utente – Più complesso per l’utente gestire le password (porta gli utenti ad usare password e procedure vulnerabili) – Maggiori costi per help desk e fermi (10 -30€ call) • Rispetto della legislazione (L 196 Privacy, SOX… durata, lunghezza delle passwords. . ) a, z ez e r u rm c i a s e no l e ol c is tan u in n m me i D Au

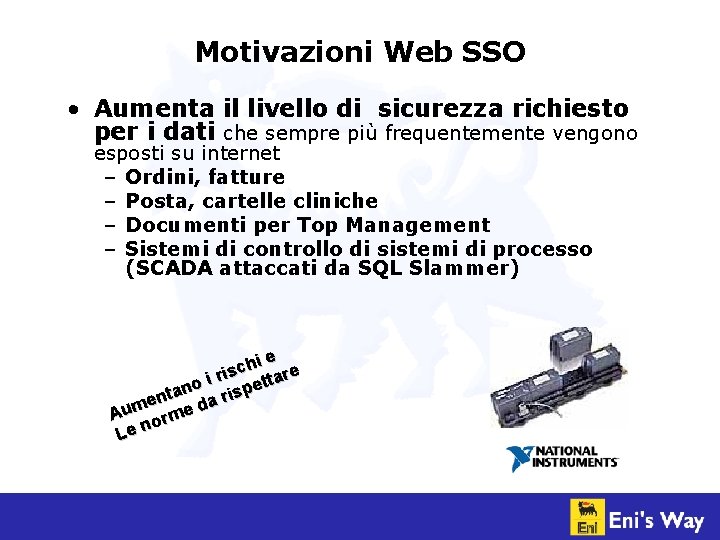

Motivazioni Web SSO • Aumenta il livello di sicurezza richiesto per i dati che sempre più frequentemente vengono esposti su internet – Ordini, fatture – Posta, cartelle cliniche – Documenti per Top Management – Sistemi di controllo di sistemi di processo (SCADA attaccati da SQL Slammer) ie h c i ris ettare o tan a risp n e d Aum orme Le n

Web Single Sign On • Identificazione/autenticazione realizzate con le tecniche non artigianali presenti in molte applicazioni (legge privacy) • Possibilità di passare a forme di autenticazione più forte (securi. D, smart card, token) senza intervenire sulla applicazione.

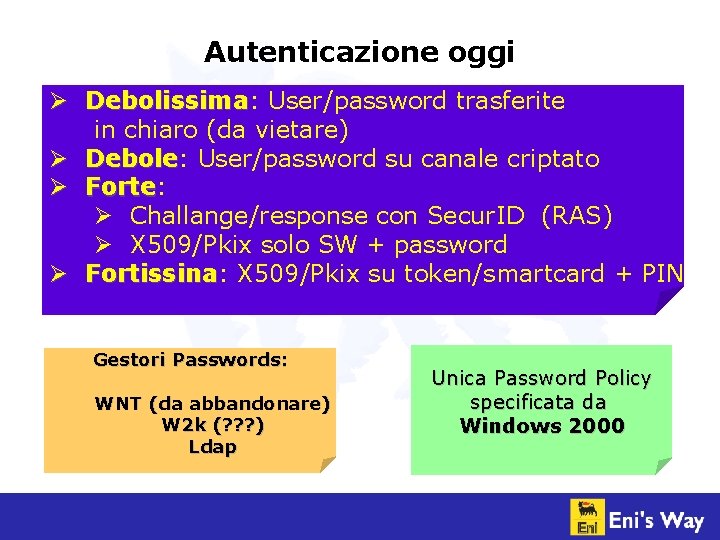

Autenticazione oggi Ø Debolissima: Debolissima User/password trasferite in chiaro (da vietare) Ø Debole: Debole User/password su canale criptato Ø Forte: Forte Ø Challange/response con Secur. ID (RAS) Ø X 509/Pkix solo SW + password Ø Fortissina: Fortissina X 509/Pkix su token/smartcard + PIN Gestori Passwords: WNT (da abbandonare) W 2 k (? ? ? ) Ldap Unica Password Policy specificata da Windows 2000

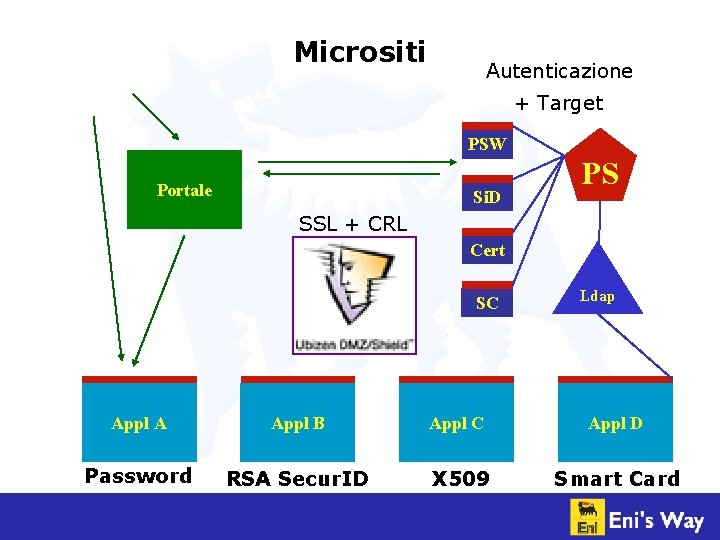

Micrositi Autenticazione + Target PSW Portale Si. D PS SSL + CRL Cert SC Ldap Appl A Appl B Appl C Appl D Password RSA Secur. ID X 509 Smart Card

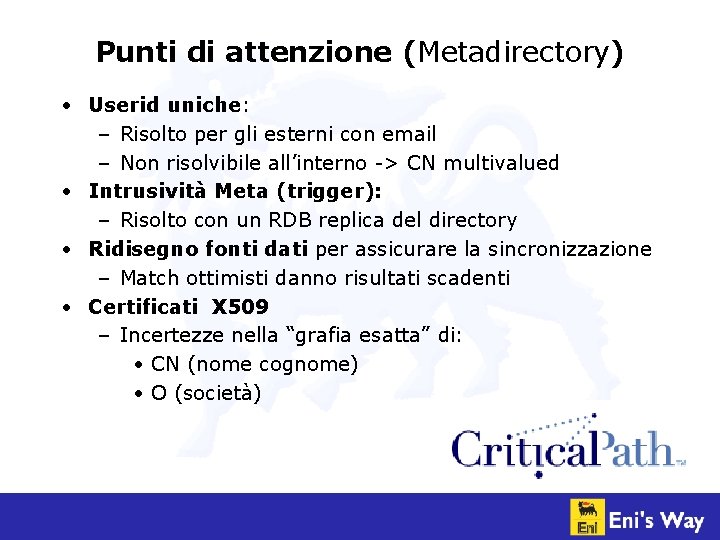

Punti di attenzione (Metadirectory) • Userid uniche: – Risolto per gli esterni con email – Non risolvibile all’interno -> CN multivalued • Intrusività Meta (trigger): – Risolto con un RDB replica del directory • Ridisegno fonti dati per assicurare la sincronizzazione – Match ottimisti danno risultati scadenti • Certificati X 509 – Incertezze nella “grafia esatta” di: • CN (nome cognome) • O (società)

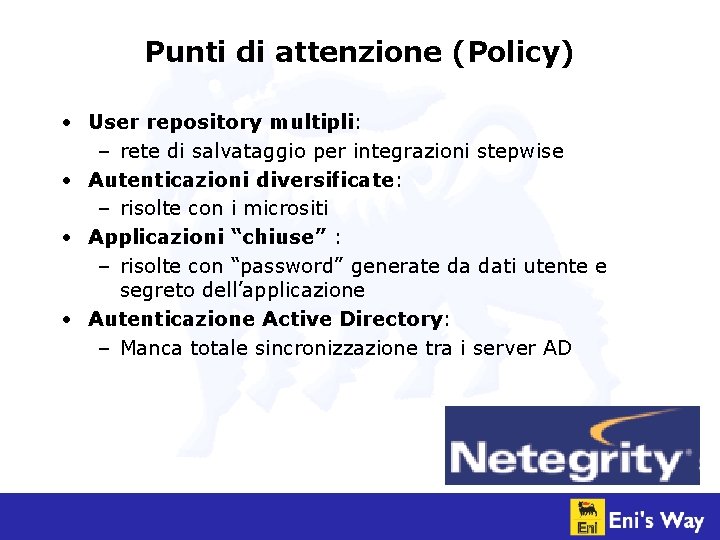

Punti di attenzione (Policy) • User repository multipli: – rete di salvataggio per integrazioni stepwise • Autenticazioni diversificate: – risolte con i micrositi • Applicazioni “chiuse” : – risolte con “password” generate da dati utente e segreto dell’applicazione • Autenticazione Active Directory: – Manca totale sincronizzazione tra i server AD

Punti “caldi” • Applicazioni in periferia: – policy centralizzato o distribuito (bandwith / affidabilità) • Autorizzazione: – centralizzazione su Ldap vs repository dell’applicazione • Estensione ad applicazioni Client/Server: – Citrix – Radius – ……………. . • Web services • Autenticazione federata • Identity Management ?

Q&A francesco. zambon@eni. it

- Slides: 27