Vezetk nlkli technolgik Elmlet 2 1 Hlzatbiztonsg 2

Vezeték nélküli technológiák Elmélet 2. 1

Hálózatbiztonság • • 2 War-driving War-chalking Sebezhetőség Levegő az átviteli közeg

Védelem • SSID szórás kikapcsolása – Így ismerni kell az SSID-t – Tikosítatlan szöveg formájában továbbítódik • Alapértelmezett jelszó, IP cím megváltoztatása – Alapszintű védelem a felderítő programok ellen • MAC cím szűrés – Előre létrehozott lista – Támadó átállíthatja a saját MAC címét 3

Védelem • Hitelesítés – Jelszó és felhasználónév a leggyakrabb formája – WLAN-ba történő belépés előtt megtörténik • Titkosítás – Átvitt adatok védelme – Az elfogott információk használhatatlanok lesznek • Forgalomszűrés 4

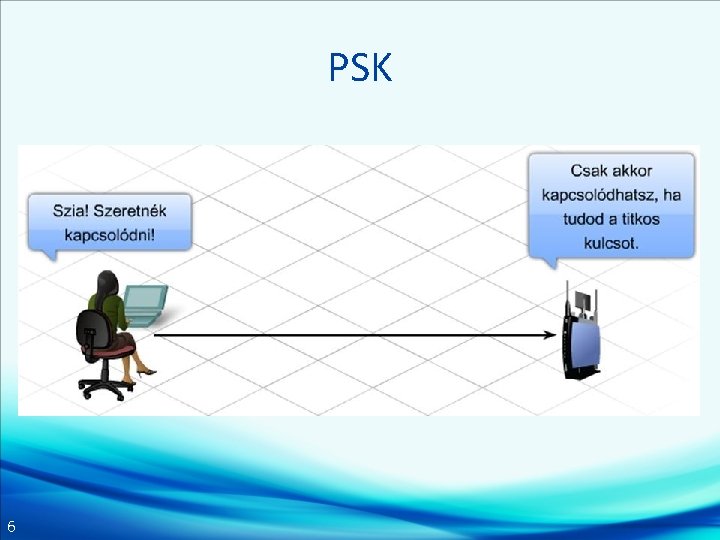

Hitelesítés • Nyílt hitelesítés – Minden vezeték nélküli eszköz tud csatlakozni – Közhasznú hálózatok: iskola, étterem • Előre megosztott kulcs (PSK) – AP-n és ügyfélen ugyanazt a kulcsot kell beállítani – Egyutas hitelesítés, csak az állomás hiteles – A felhasználót és AP-t nem hitelesíti 5

PSK 6

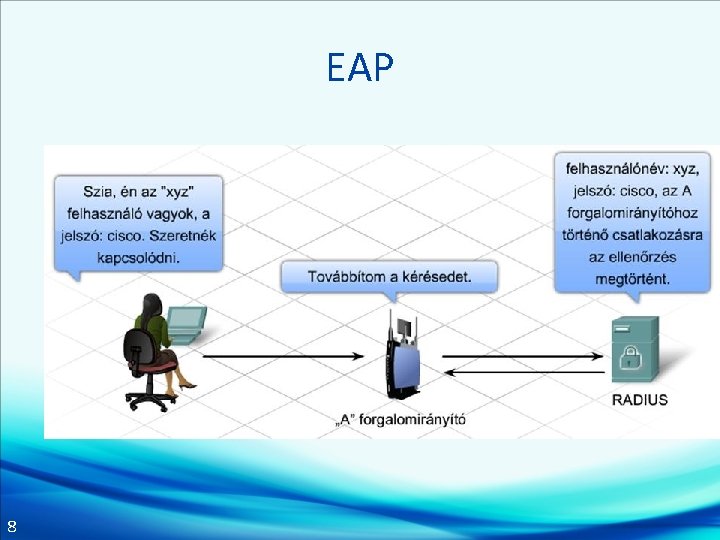

Hitelesítés • Kiterjeszthető Hitelesítési Protokoll (EAP) – Kétutas hitelesítés, felhasználó is azonosítja magát – Hitelesítő szerver (RADIUS – Remote Authentication Dial-in User Service) – Adatbázis a jogosult felhasználókról 7

EAP 8

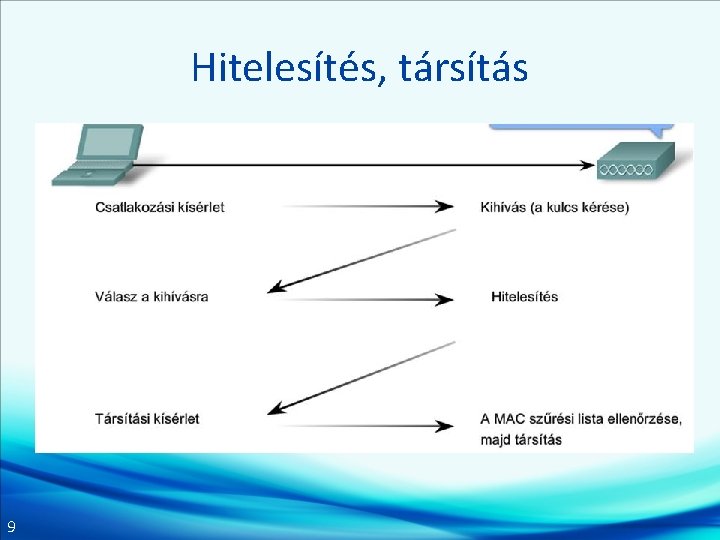

Hitelesítés, társítás 9

Titkosítás • Vezetékessel egyenértékű protokoll (Wired Equivalency Protocol, WEP) – Statikus állandó kulcsok megfejthető – Gyakori változtatás – 64, 128 esetleg 256 bit hosszú kulcsok – Passphrase – Összes állomáson ugyanazt a kulcsot kell beállítani 10

Titkosítás • Wi-Fi Védett Hozzáférés (Wi-Fi Protected Access, WPA) – 64 -256 bit hosszúságú kulcs – Dinamikus kulcs – Biztonságosabb 11

Forgalomszűrés • Nemkívánatos hálózatba belépő és hálózatból kilépő forgalmat letiltja • Szűrés – AP-n – Forrás- vagy cél MAC- és IP-cím alapján – Alkalmazások blokkolása portszám alapján 12

- Slides: 12