UNIVERSIT DI PERUGIA DIPARTIMENTO DI MATEMATICA E INFORMATICA

- Slides: 31

UNIVERSITÀ DI PERUGIA DIPARTIMENTO DI MATEMATICA E INFORMATICA Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione canonicalization Prof. Stefano Bistarelli Università “G. d’Annunzio” Dipartimento di Scienze, Pescara C Iit Consiglio Nazionale delle Ricerche Istituto di Informatica e Telematica - Pisa S. Bistarelli - Metodologie di Secure Programming

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione n Vedi esempio canonicalization-microsoft S. Bistarelli - Metodologie di Secure Programming 2

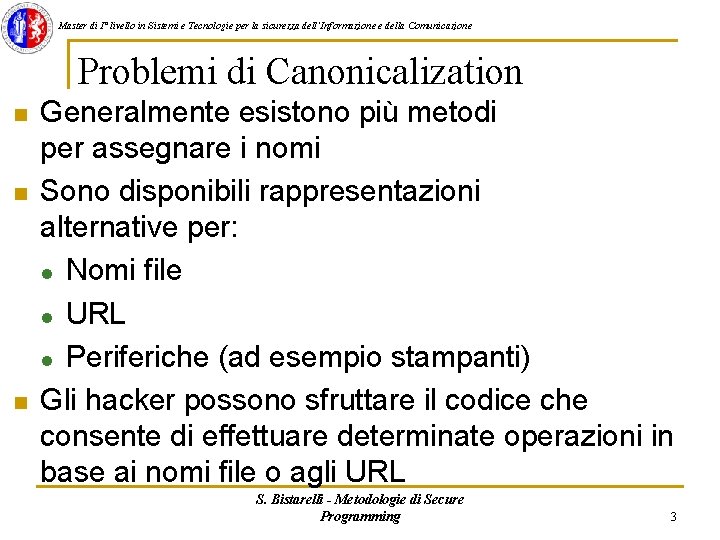

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Problemi di Canonicalization n Generalmente esistono più metodi per assegnare i nomi Sono disponibili rappresentazioni alternative per: l Nomi file l URL l Periferiche (ad esempio stampanti) Gli hacker possono sfruttare il codice che consente di effettuare determinate operazioni in base ai nomi file o agli URL S. Bistarelli - Metodologie di Secure Programming 3

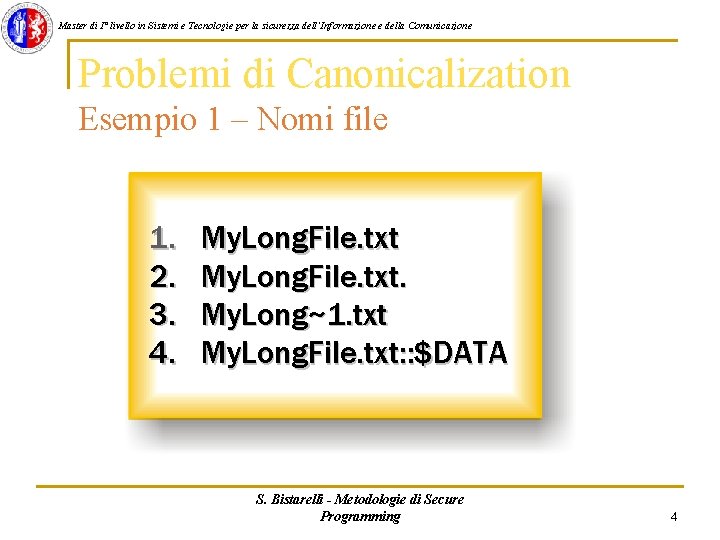

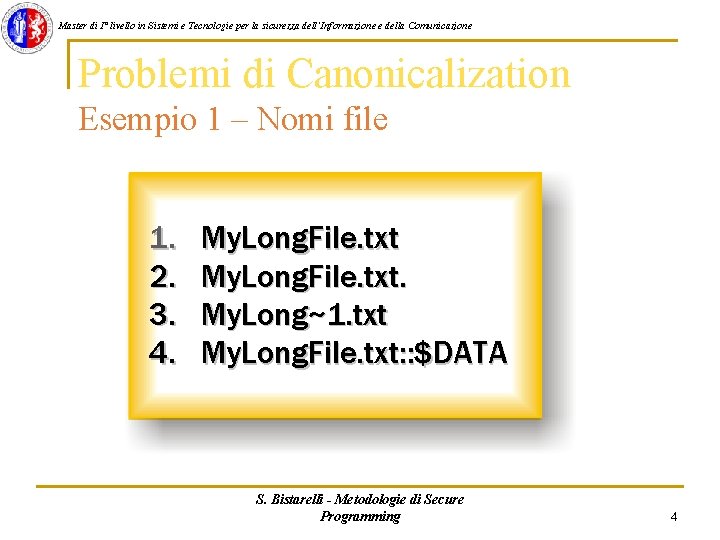

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Problemi di Canonicalization Esempio 1 – Nomi file 1. 2. 3. 4. My. Long. File. txt. My. Long~1. txt My. Long. File. txt: : $DATA S. Bistarelli - Metodologie di Secure Programming 4

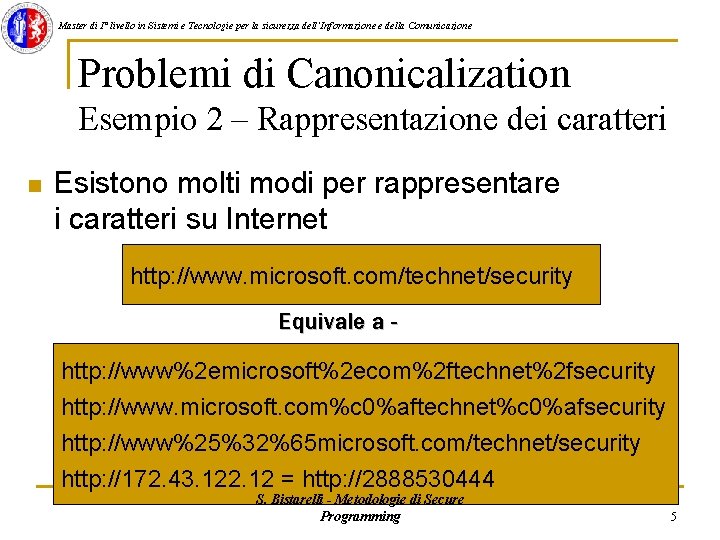

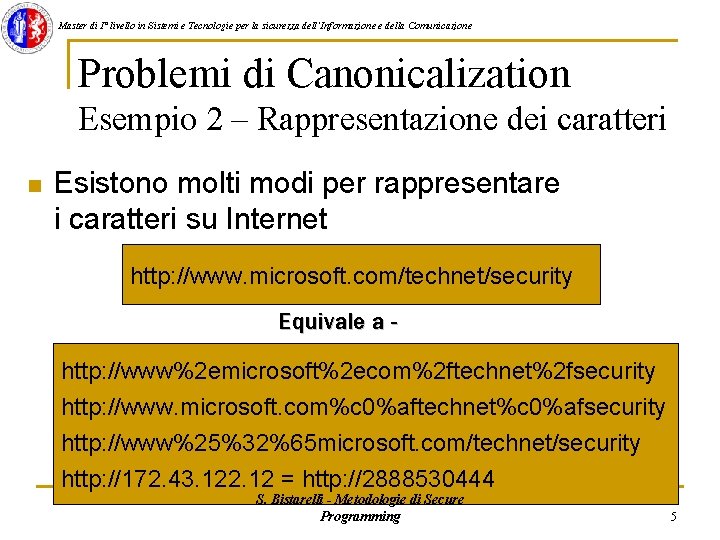

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Problemi di Canonicalization Esempio 2 – Rappresentazione dei caratteri n Esistono molti modi per rappresentare i caratteri su Internet http: //www. microsoft. com/technet/security Equivale a http: //www%2 emicrosoft%2 ecom%2 ftechnet%2 fsecurity http: //www. microsoft. com%c 0%aftechnet%c 0%afsecurity http: //www%25%32%65 microsoft. com/technet/security http: //172. 43. 122. 12 = http: //2888530444 S. Bistarelli - Metodologie di Secure Programming 5

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Difesa. . n Non molto. . q q n (nel lab on line che non facciamo c’e’ qualcosa per i sistemi windows …) In genere: In genere. . S. Bistarelli - Metodologie di Secure Programming 6

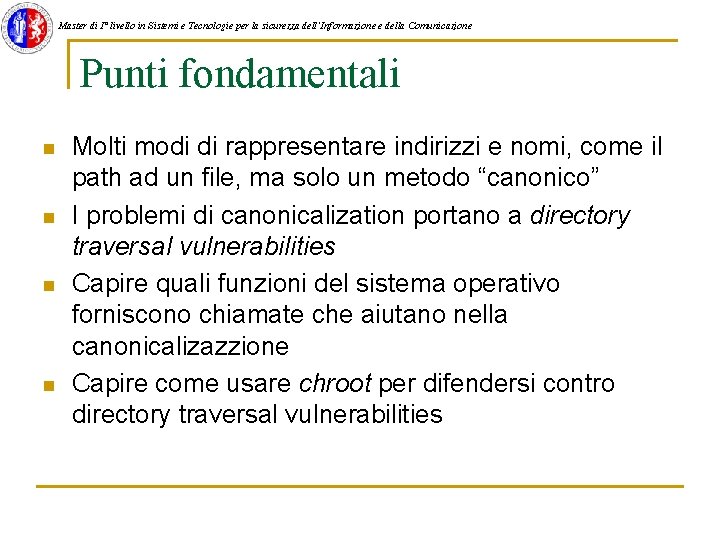

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Punti fondamentali n n Molti modi di rappresentare indirizzi e nomi, come il path ad un file, ma solo un metodo “canonico” I problemi di canonicalization portano a directory traversal vulnerabilities Capire quali funzioni del sistema operativo forniscono chiamate che aiutano nella canonicalizazzione Capire come usare chroot per difendersi contro directory traversal vulnerabilities

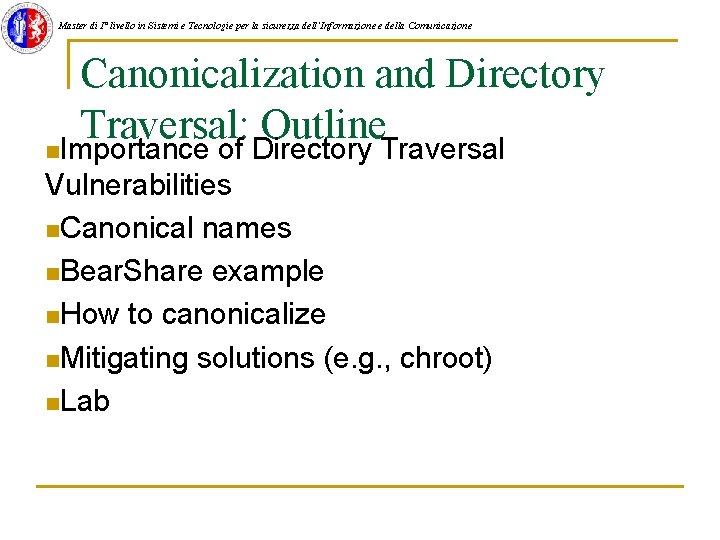

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Canonicalization and Directory Traversal: Outline n. Importance of Directory Traversal Vulnerabilities n. Canonical names n. Bear. Share example n. How to canonicalize n. Mitigating solutions (e. g. , chroot) n. Lab

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Importance n. Directory traversal vulnerabilities sono comuni (ma non quanti I buffer overflows!) q. They may allow remotely writing or reading files, depending. These may be executable files, or be secret or confidential documents. n. Canonicalization issues are more complex in Windows, due to the many ways of naming a file qshort name (8. 3) qlong name q. Unicode name q. Trailing dots, forward slashes or backslashes qetc. . .

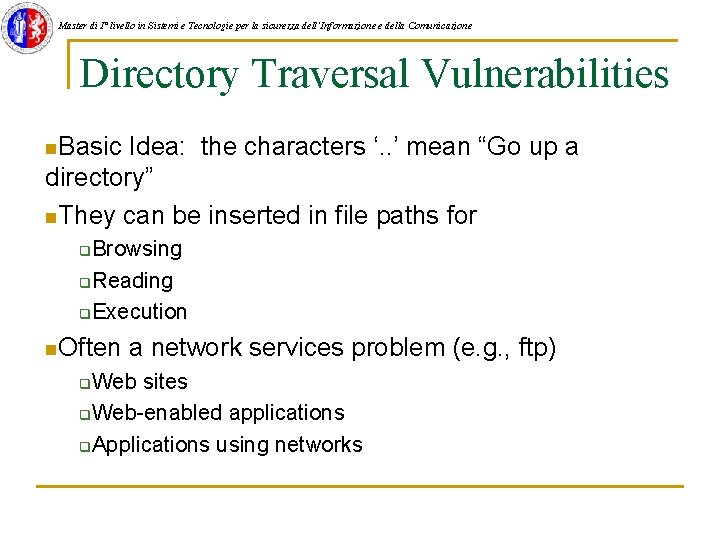

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Directory Traversal Vulnerabilities n. Basic Idea: the characters ‘. . ’ mean “Go up a directory” n. They can be inserted in file paths for Browsing q. Reading q. Execution q n. Often a network services problem (e. g. , ftp) Web sites q. Web-enabled applications q. Applications using networks q

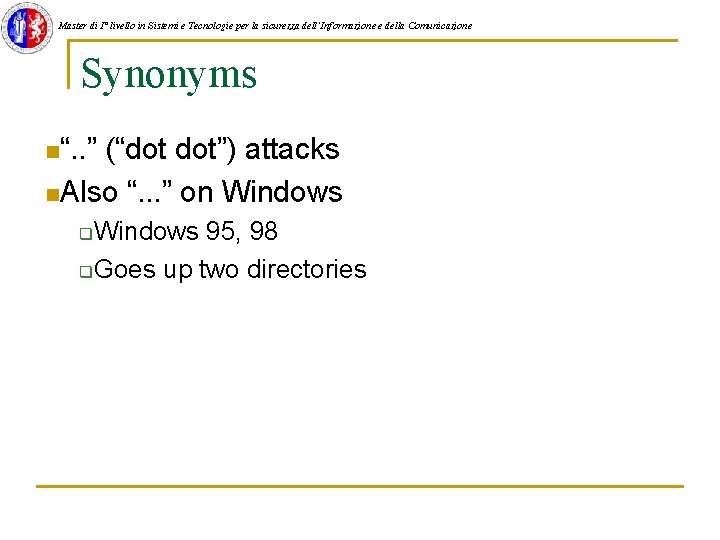

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Synonyms n“. . ” (“dot dot”) attacks n. Also “. . . ” on Windows 95, 98 q. Goes up two directories q

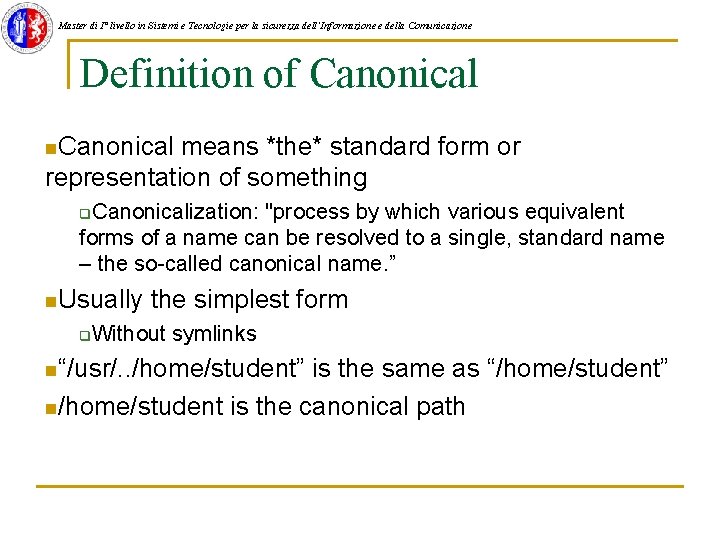

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Definition of Canonical n. Canonical means *the* standard form or representation of something Canonicalization: "process by which various equivalent forms of a name can be resolved to a single, standard name – the so-called canonical name. ” q n. Usually q the simplest form Without symlinks n“/usr/. . /home/student” is the same as “/home/student” n/home/student is the canonical path

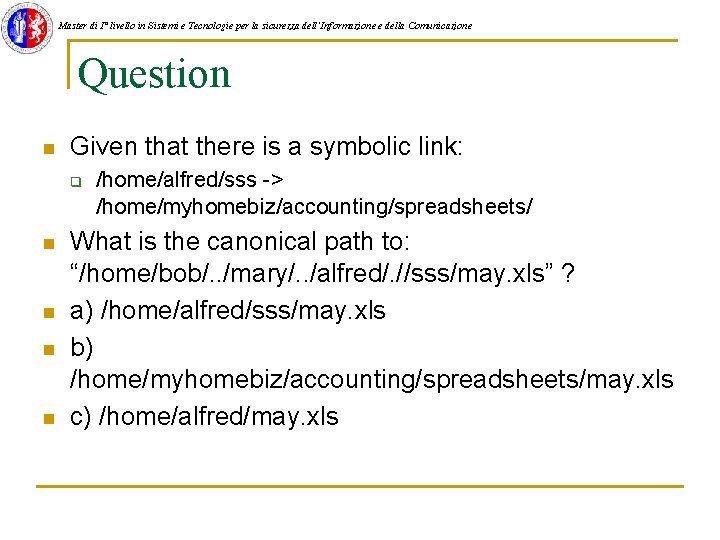

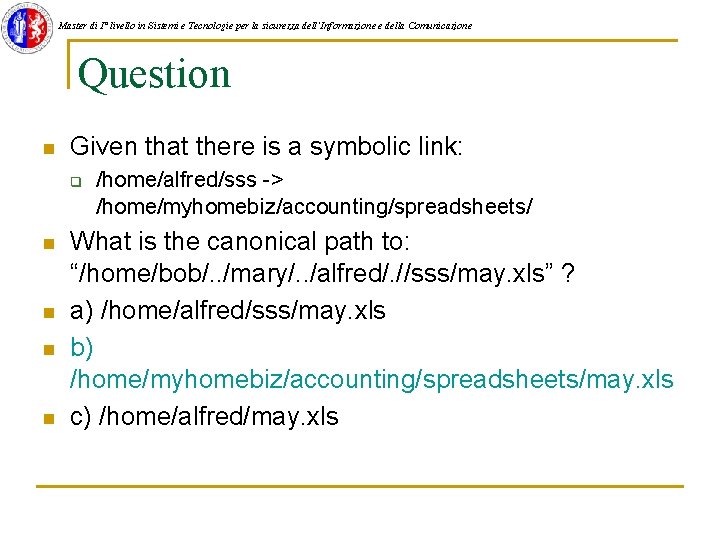

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Question n Given that there is a symbolic link: q n n /home/alfred/sss -> /home/myhomebiz/accounting/spreadsheets/ What is the canonical path to: “/home/bob/. . /mary/. . /alfred/. //sss/may. xls” ? a) /home/alfred/sss/may. xls b) /home/myhomebiz/accounting/spreadsheets/may. xls c) /home/alfred/may. xls

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Question n Given that there is a symbolic link: q n n /home/alfred/sss -> /home/myhomebiz/accounting/spreadsheets/ What is the canonical path to: “/home/bob/. . /mary/. . /alfred/. //sss/may. xls” ? a) /home/alfred/sss/may. xls b) /home/myhomebiz/accounting/spreadsheets/may. xls c) /home/alfred/may. xls

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione The Problem n. If you forbid access to /home/private but enable access to /home/public, what do you do with a request for: “/home/public/. . /private” ? q“/home/PRIVATE” ? (This one is dependent on the file system) q

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Answer n“/home/public/. . /private” should of course be forbidden, but many programs are fooled by the presence of “. . ” and equivalent character encodings and obfuscations. n. Programs filtering out only “. . ” are still vulnerable.

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Mismatched Object and Access Control n. The HFS+ file system is case insensitive. “/home/PRIVATE” == “/home/private” n. Apache directory access control is case sensitive, as it is designed for UFS (UNIX File System). It thinks that “/home/PRIVATE” is different from “/home/private”. n. Join the two together and you have a canonicalization (“directory traversal”) vulnerability, even though both systems alone are correct. q Fixed since

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Url Vulnerabilities nprotocol: //server/path nhttp: //www. host. com/path npath contains ‘. . ’; what do you do?

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Symantec Example n. CVE-1999 -0842 n. Symantec Mail-Gear 1. 0 web interface server allows remote users to read arbitrary files via a. . (dot dot) attack.

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Example With Bad Patches (Instructive) n. Bear. Share n. Peer-to-peer file sharing service n. Also had a vulnerable web server component!

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Bear. Share 2. 2. 2 n. CVE-2001 -0368 nhttp: //vulnerable: 6346/. . /windows/win. ini n. This would download the win. ini file from the windows directory. n. This is a classic Directory Traversal vulnerability.

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Wrong Way to Patch n. First attempt to patch, Apr 30 2001 n. Guess they forbid ‘{/}. (. )*’ (unencoded) in the path n. Why is it bad?

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Bear. Share 4. 05 Vulnerability n. Attempt to fix previous exploit by filtering bad stuff n. New exploit: http: //127. 0. 0. 1: 6346/%5 c. . %5 cwindows%5 cwin. ini q n %5 c == ‘’ n This passes the filter n. Then it translates into: http: //127. 0. 0. 1: 6346/. . windowswin. ini n. Returning the win. ini file.

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Bear. Share 4. 06 nhttp: //127. 0. 0. 1: 6346/%5 c. . %5 cwindows %5 cwin%2 eini q%2 e is ". " n. Also returns the win. ini file. n. What went wrong twice? Filter is a black list instead of white list q. Filter is applied before canonicalization q n. Good q time to remind of "How to obscure any URL" http: //www. pc-help. org/obscure. htm

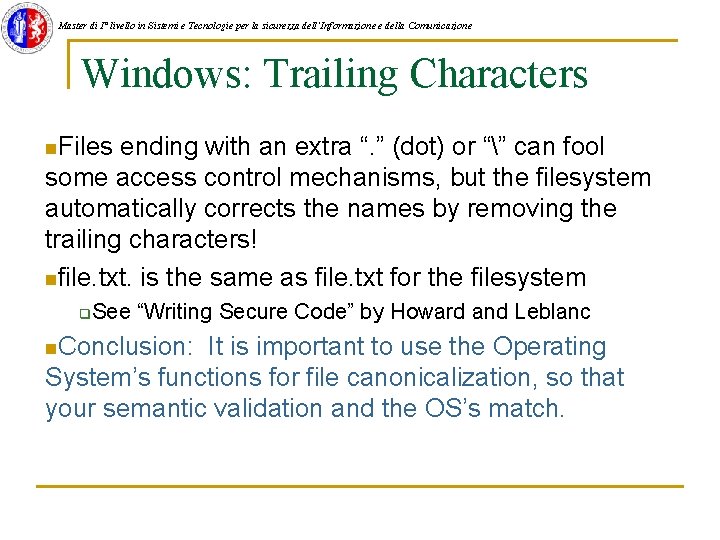

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Windows: Trailing Characters n. Files ending with an extra “. ” (dot) or “” can fool some access control mechanisms, but the filesystem automatically corrects the names by removing the trailing characters! nfile. txt. is the same as file. txt for the filesystem q See “Writing Secure Code” by Howard and Leblanc n. Conclusion: It is important to use the Operating System’s functions for file canonicalization, so that your semantic validation and the OS’s match.

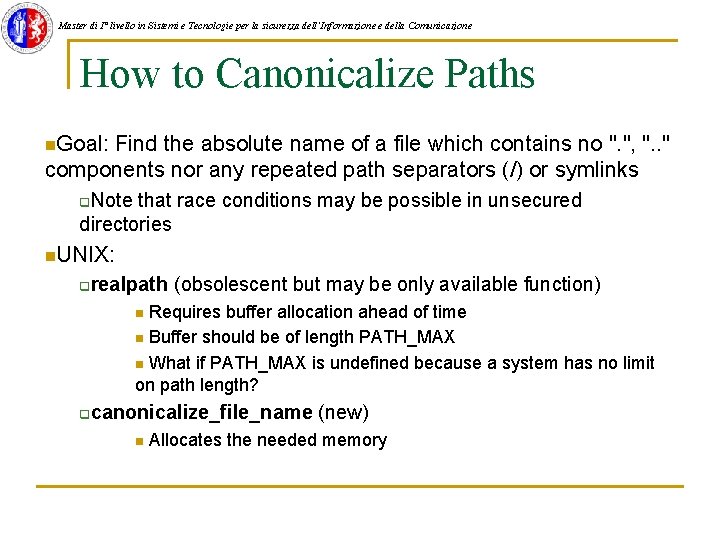

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione How to Canonicalize Paths n. Goal: Find the absolute name of a file which contains no ". ", ". . " components nor any repeated path separators (/) or symlinks Note that race conditions may be possible in unsecured directories q n. UNIX: realpath (obsolescent but may be only available function) q Requires buffer allocation ahead of time n Buffer should be of length PATH_MAX n What if PATH_MAX is undefined because a system has no limit on path length? n canonicalize_file_name (new) q n Allocates the needed memory

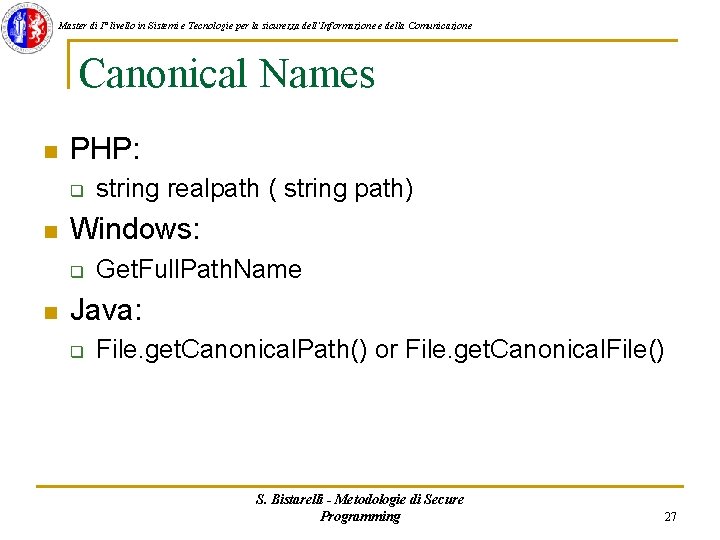

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Canonical Names n PHP: q n Windows: q n string realpath ( string path) Get. Full. Path. Name Java: q File. get. Canonical. Path() or File. get. Canonical. File() S. Bistarelli - Metodologie di Secure Programming 27

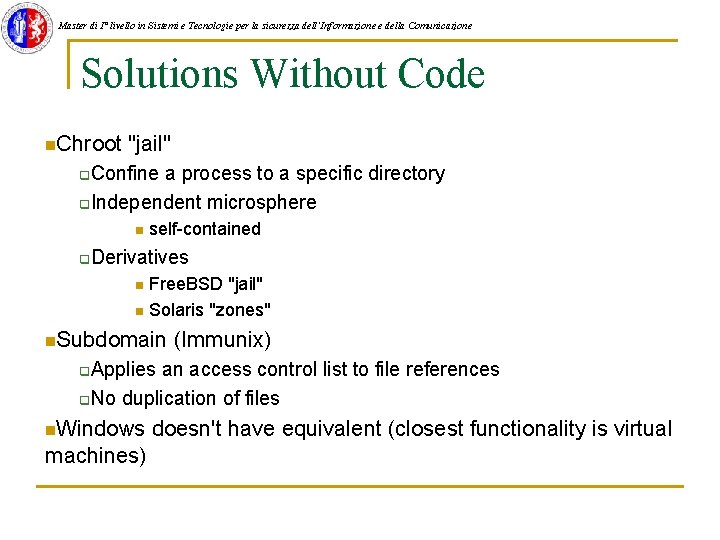

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Solutions Without Code n. Chroot "jail" Confine a process to a specific directory q. Independent microsphere q n self-contained Derivatives q Free. BSD "jail" n Solaris "zones" n n. Subdomain (Immunix) Applies an access control list to file references q. No duplication of files q n. Windows machines) doesn't have equivalent (closest functionality is virtual

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Chroot n. Chroot changes the filesystem "root". n. The applications in a chroot jail can't use files outside the visible root of the filesystem q They are "jailed" down in a subdirectory n. Example chdir("/foo/bar"); chroot("/foo/bar"); q

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Chroot Can Fail n. Doesn’t work against root Is service running as root? q. If not, is there a vulnerability that yields root access? q. Yes -> “Get Out of Jail” qhttp: //www. bpfh. net/simes/computing/chroot-break. html q n. Important q to run with lowers privileges Special users n. Free. BSD "jail" claims to have closed those loopholes

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione Questions or Comments?