Unidad III Protocolos y Servicios Filosofa ClienteServidor Clienteservidor

- Slides: 23

Unidad III Protocolos y Servicios

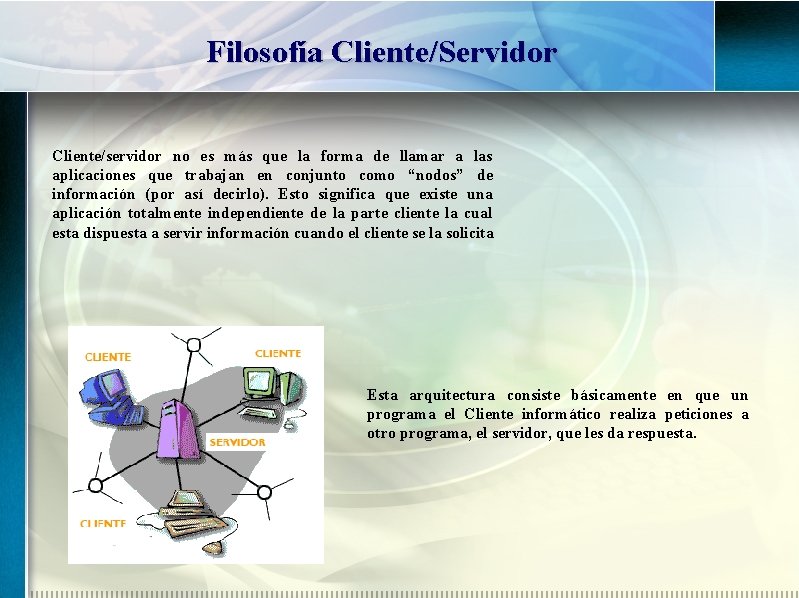

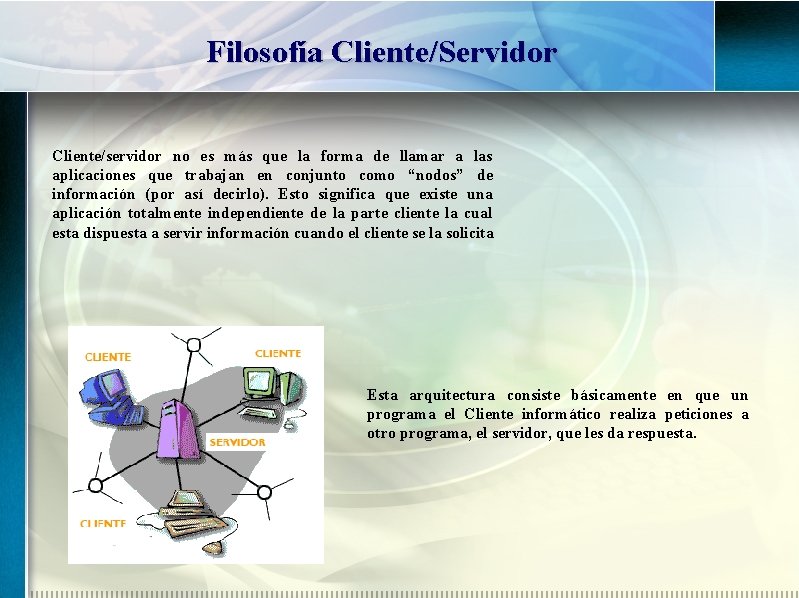

Filosofía Cliente/Servidor Cliente/servidor no es más que la forma de llamar a las aplicaciones que trabajan en conjunto como “nodos” de información (por así decirlo). Esto significa que existe una aplicación totalmente independiente de la parte cliente la cual esta dispuesta a servir información cuando el cliente se la solicita Esta arquitectura consiste básicamente en que un programa el Cliente informático realiza peticiones a otro programa, el servidor, que les da respuesta.

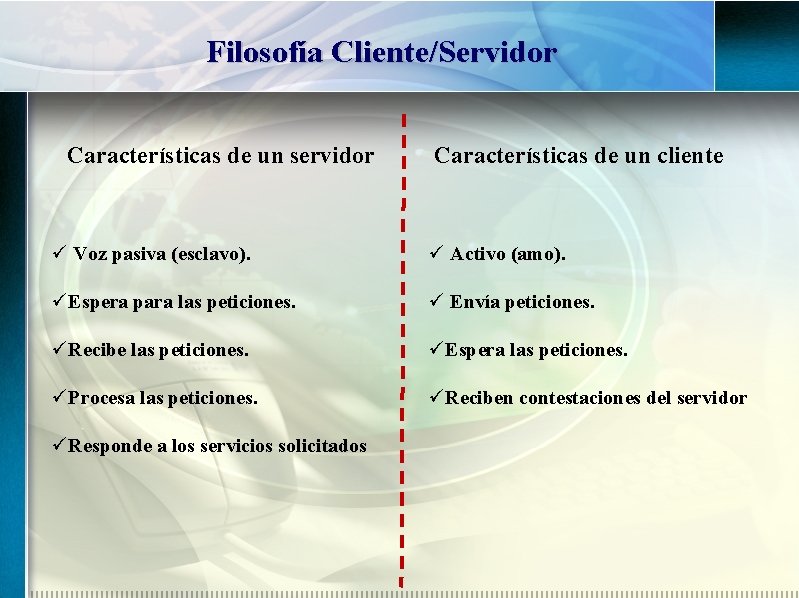

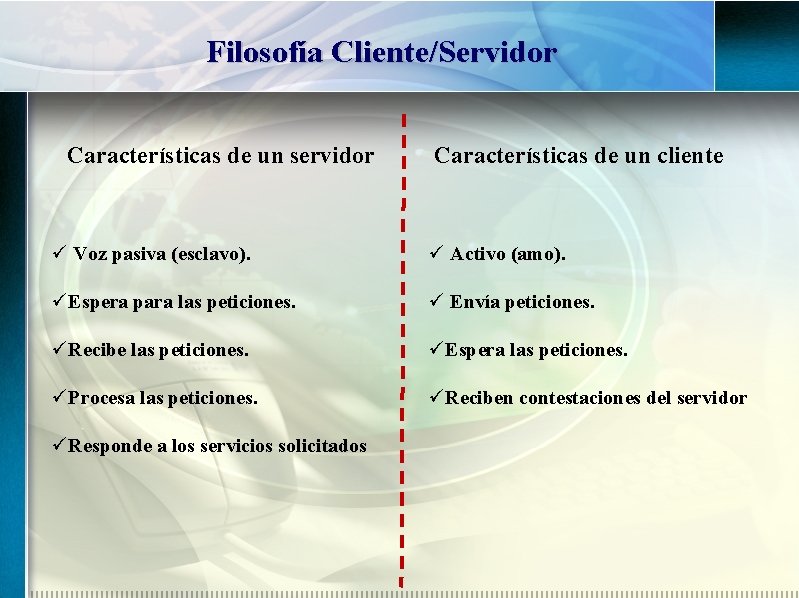

Filosofía Cliente/Servidor Características de un servidor Características de un cliente Voz pasiva (esclavo). Activo (amo). Espera para las peticiones. Envía peticiones. Recibe las peticiones. Espera las peticiones. Procesa las peticiones. Reciben contestaciones del servidor Responde a los servicios solicitados

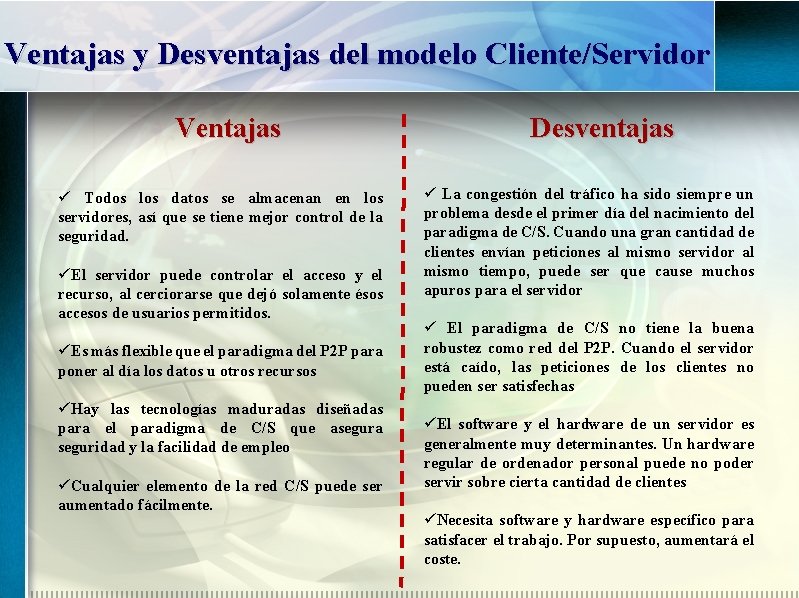

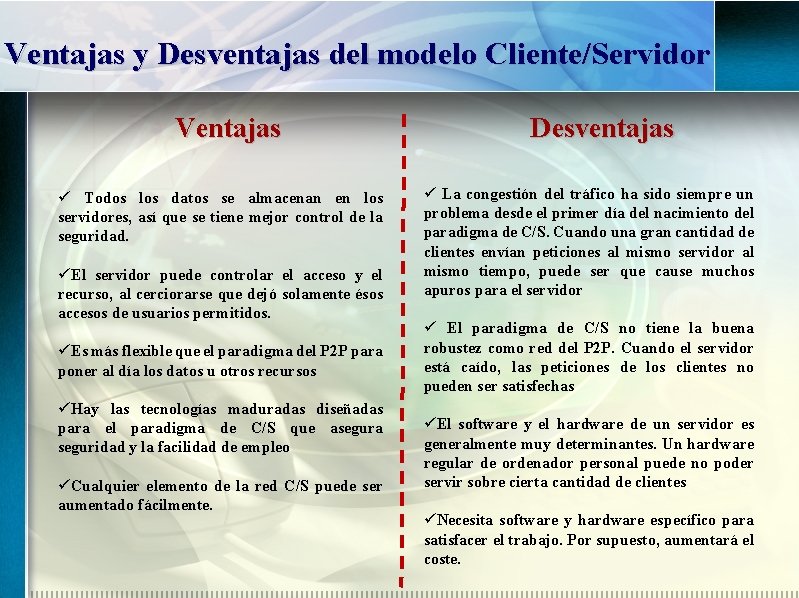

Ventajas y Desventajas del modelo Cliente/Servidor Ventajas Todos los datos se almacenan en los servidores, así que se tiene mejor control de la seguridad. El servidor puede controlar el acceso y el recurso, al cerciorarse que dejó solamente ésos accesos de usuarios permitidos. Es más flexible que el paradigma del P 2 P para poner al día los datos u otros recursos Hay las tecnologías maduradas diseñadas para el paradigma de C/S que asegura seguridad y la facilidad de empleo Cualquier elemento de la red C/S puede ser aumentado fácilmente. Desventajas La congestión del tráfico ha sido siempre un problema desde el primer día del nacimiento del paradigma de C/S. Cuando una gran cantidad de clientes envían peticiones al mismo servidor al mismo tiempo, puede ser que cause muchos apuros para el servidor El paradigma de C/S no tiene la buena robustez como red del P 2 P. Cuando el servidor está caído, las peticiones de los clientes no pueden ser satisfechas El software y el hardware de un servidor es generalmente muy determinantes. Un hardware regular de ordenador personal puede no poder servir sobre cierta cantidad de clientes Necesita software y hardware específico para satisfacer el trabajo. Por supuesto, aumentará el coste.

¿Qué es un protocolo? En Telecomunicaciones e Informática (Telemática), un protocolo es una convención, estándar, o acuerdo entre partes que regula la conexión, la comunicación y la transferencia de datos entre dos sistemas. Un protocolo se puede definir como las reglas que gobiernan la semántica (significado de lo que se comunica), la sintaxis (forma en que se expresa) y la sincronización (quién y cuándo transmite) de la comunicación. Existen muchos protocolos en el mundo de las redes, de hecho casi cualquier actividad sobre la red debe seguir un protocolo de alguna manera u otra. Algunos protocolos trabajan en la capa inferior del modelo OSI, otros operan en una capa alta e incluso algunos funcionan en capas intermedias.

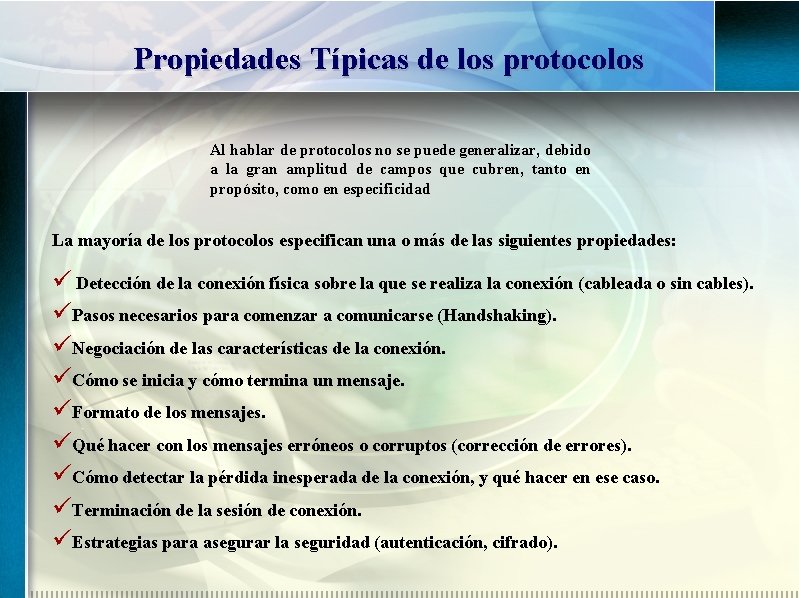

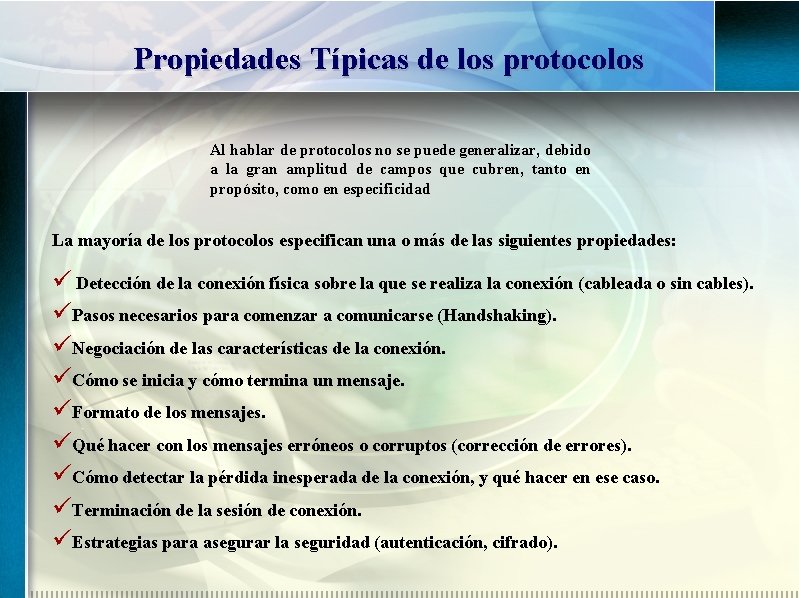

Propiedades Típicas de los protocolos Al hablar de protocolos no se puede generalizar, debido a la gran amplitud de campos que cubren, tanto en propósito, como en especificidad La mayoría de los protocolos especifican una o más de las siguientes propiedades: Detección de la conexión física sobre la que se realiza la conexión (cableada o sin cables). Pasos necesarios para comenzar a comunicarse (Handshaking). Negociación de las características de la conexión. Cómo se inicia y cómo termina un mensaje. Formato de los mensajes. Qué hacer con los mensajes erróneos o corruptos (corrección de errores). Cómo detectar la pérdida inesperada de la conexión, y qué hacer en ese caso. Terminación de la sesión de conexión. Estrategias para asegurar la seguridad (autenticación, cifrado).

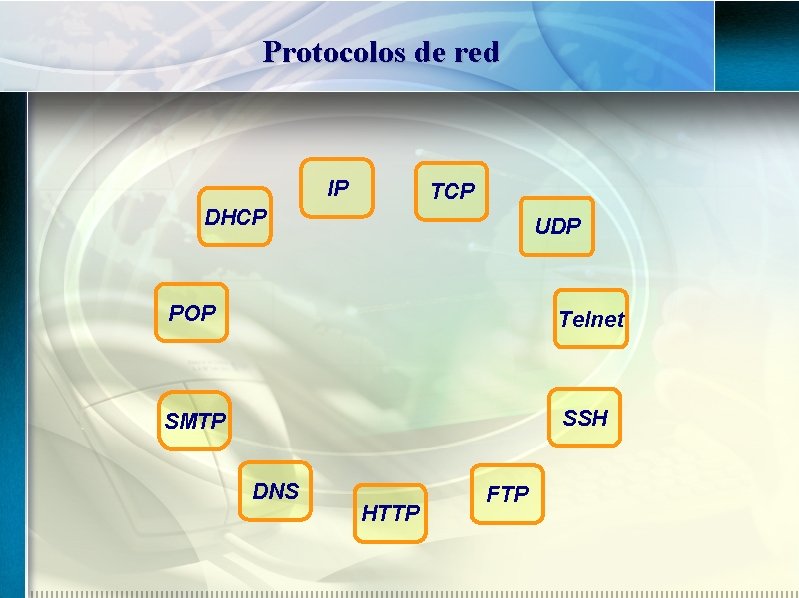

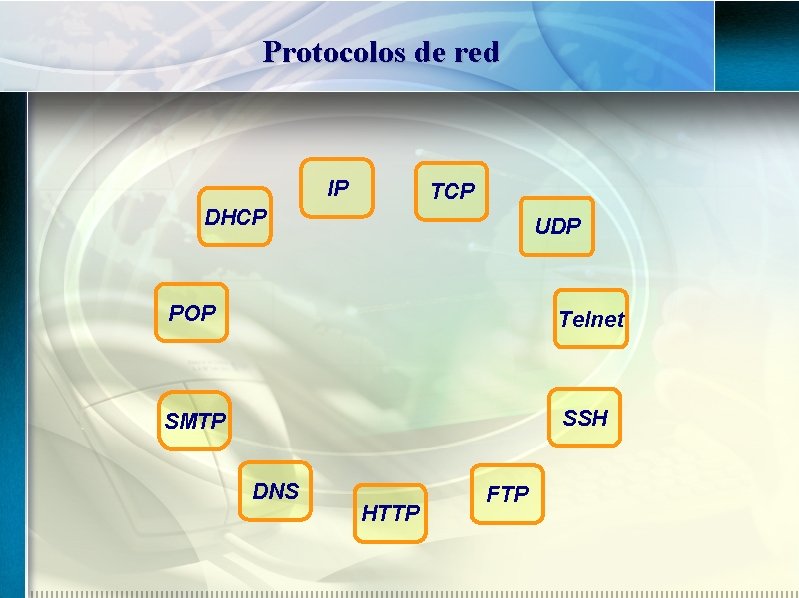

Protocolos de red IP TCP DHCP UDP POP Telnet SMTP SSH DNS HTTP FTP

TCP (Protocolo de Control de Transmisión) Transmision Control Protocol Establecimiento Orientado a conexión La conexión se hace en tres etapas Transferencia Capa de transporte Los datos son entregados sin errores y en el mismo orden de transmisión Fin de la conexión

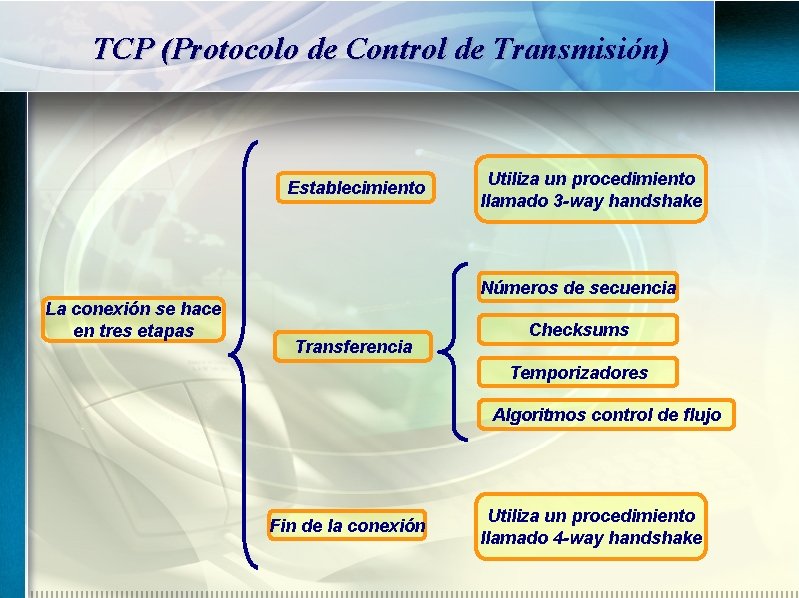

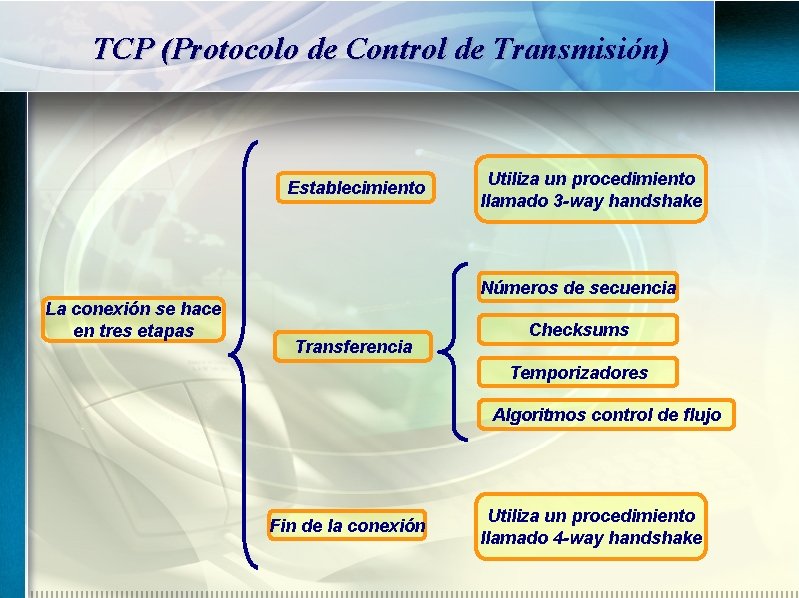

TCP (Protocolo de Control de Transmisión) Establecimiento Utiliza un procedimiento llamado 3 -way handshake Números de secuencia La conexión se hace en tres etapas Transferencia Checksums Temporizadores Algoritmos control de flujo Fin de la conexión Utiliza un procedimiento llamado 4 -way handshake

TCP (Protocolo de Control de Transmisión) Establecimiento de la conexión 3 -way handshake Finalización de la conexión 4 -way handshake

UDP (Protocolo de Control de Transmisión) User Datagram Protocol La entrega pronta es mas Importante que la entrega precisa No orientado a conexión Capa de transporte Tipo best-effort No admite la numeración de los datagramas

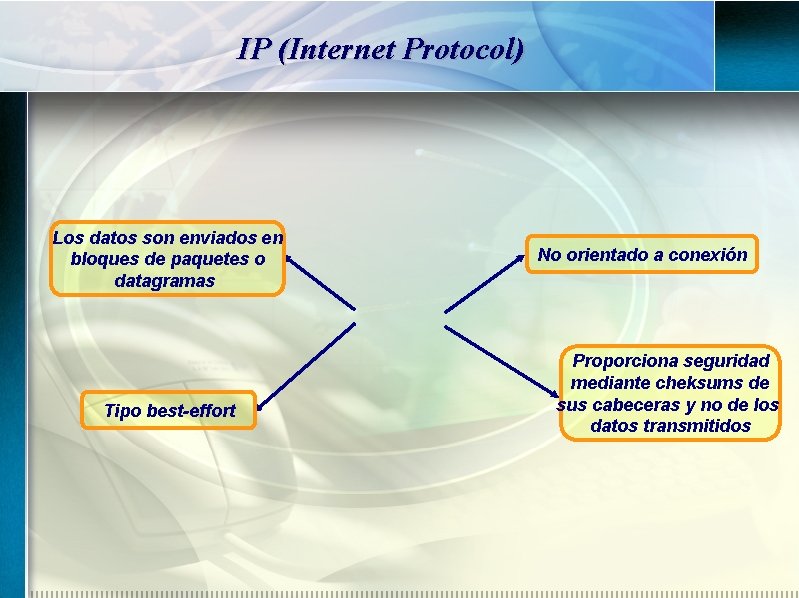

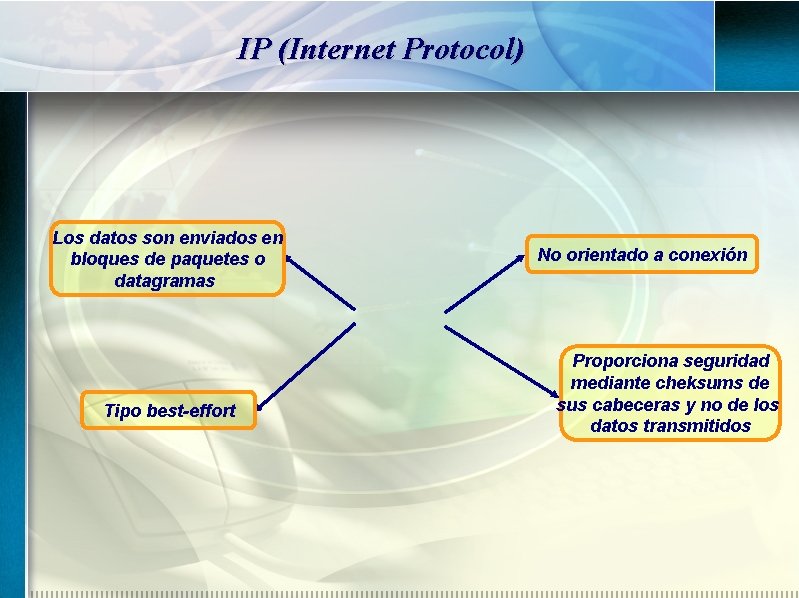

IP (Internet Protocol) Los datos son enviados en bloques de paquetes o datagramas Tipo best-effort No orientado a conexión Proporciona seguridad mediante cheksums de sus cabeceras y no de los datos transmitidos

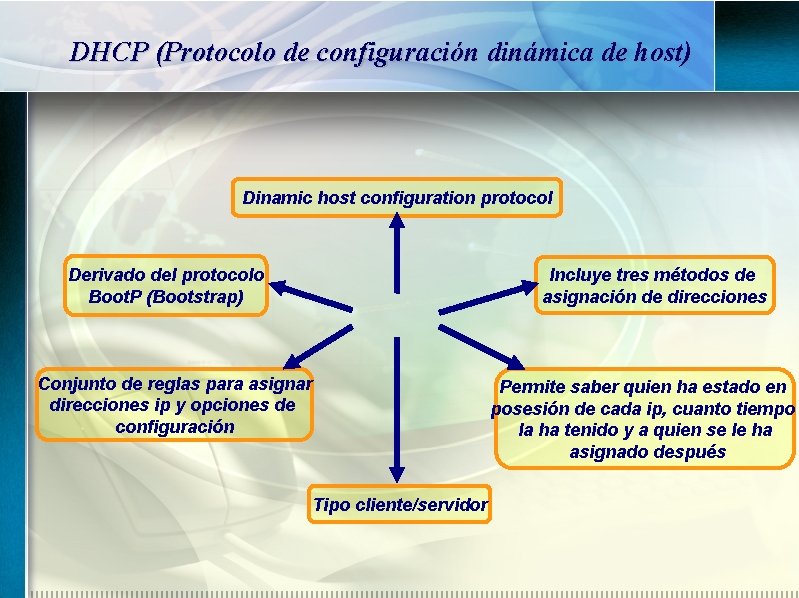

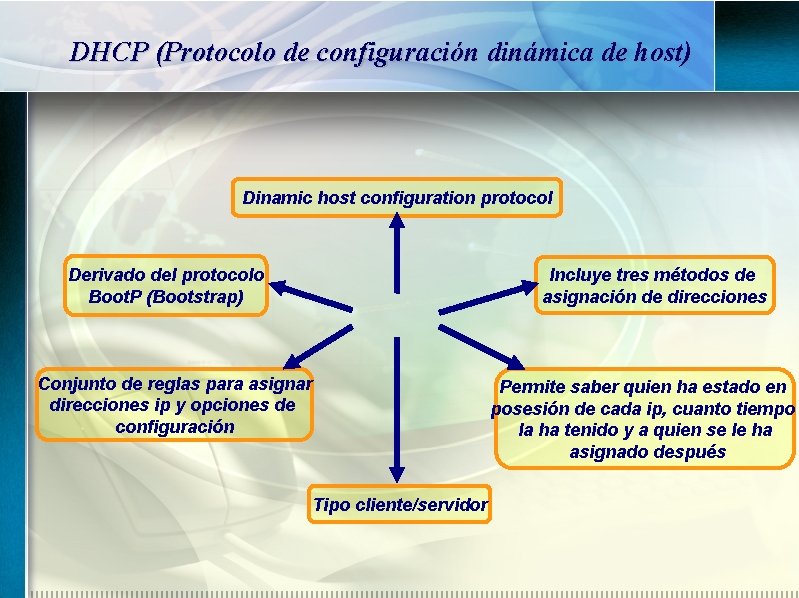

DHCP (Protocolo de configuración dinámica de host) Dinamic host configuration protocol Incluye tres métodos de asignación de direcciones Derivado del protocolo Boot. P (Bootstrap) Conjunto de reglas para asignar direcciones ip y opciones de configuración Permite saber quien ha estado en posesión de cada ip, cuanto tiempo la ha tenido y a quien se le ha asignado después Tipo cliente/servidor

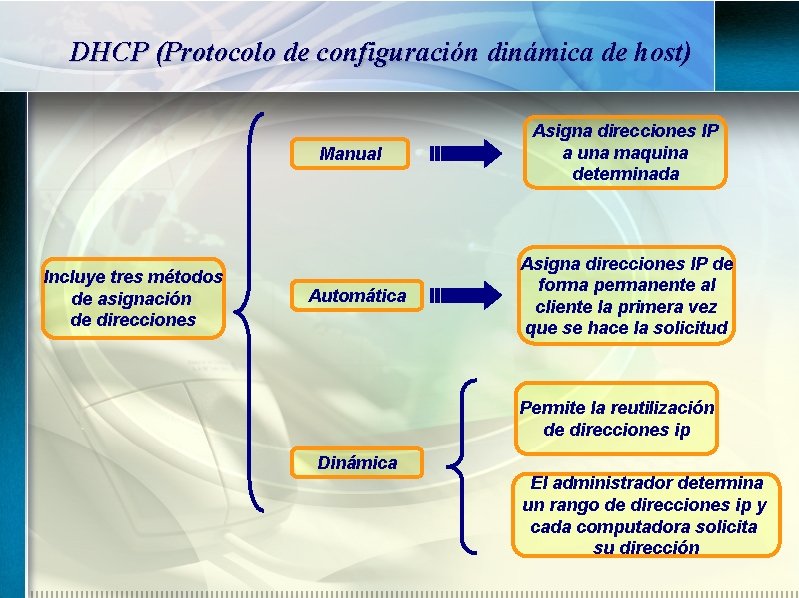

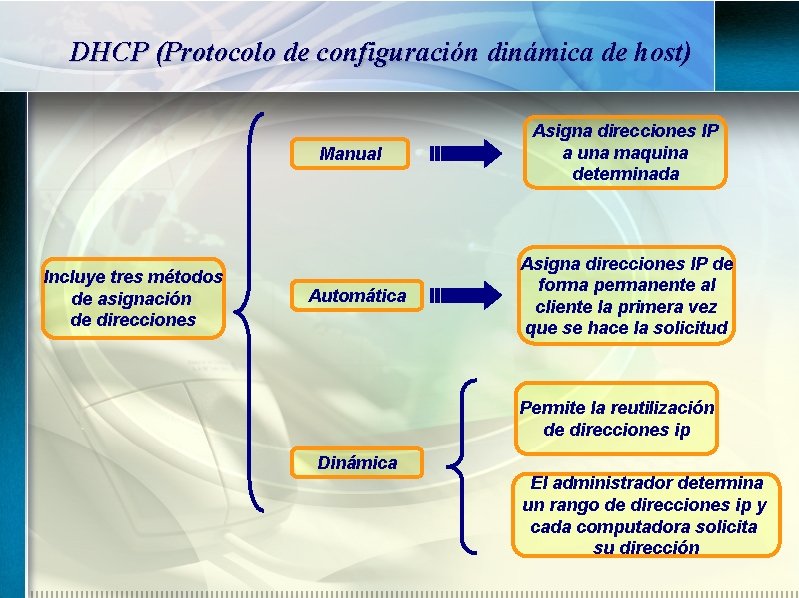

DHCP (Protocolo de configuración dinámica de host) Manual Incluye tres métodos de asignación de direcciones Automática Asigna direcciones IP a una maquina determinada Asigna direcciones IP de forma permanente al cliente la primera vez que se hace la solicitud Permite la reutilización de direcciones ip Dinámica El administrador determina un rango de direcciones ip y cada computadora solicita su dirección

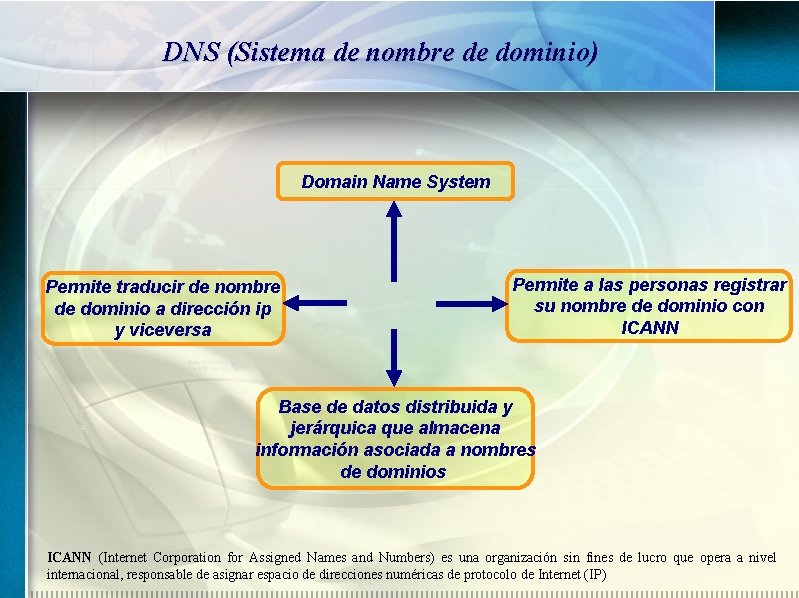

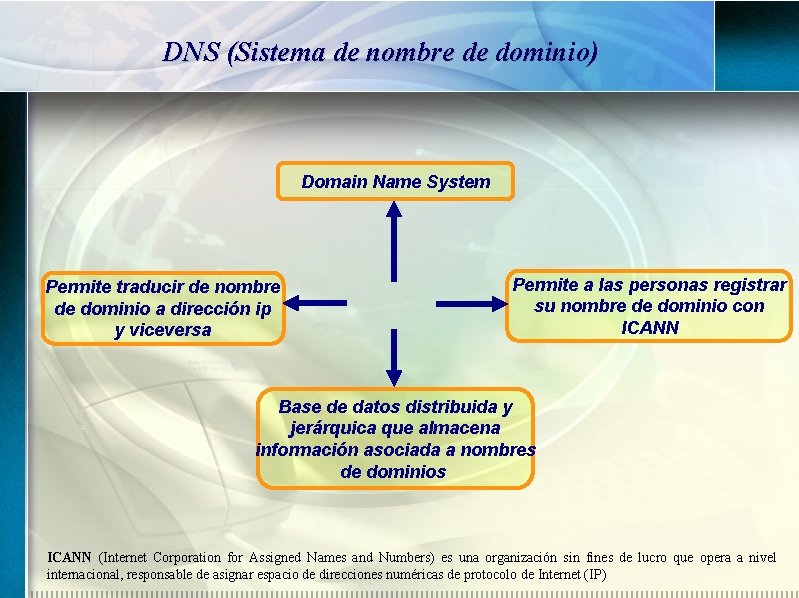

DNS (Sistema de nombre de dominio) Domain Name System Permite traducir de nombre de dominio a dirección ip y viceversa Permite a las personas registrar su nombre de dominio con ICANN Base de datos distribuida y jerárquica que almacena información asociada a nombres de dominios ICANN (Internet Corporation for Assigned Names and Numbers) es una organización sin fines de lucro que opera a nivel internacional, responsable de asignar espacio de direcciones numéricas de protocolo de Internet (IP)

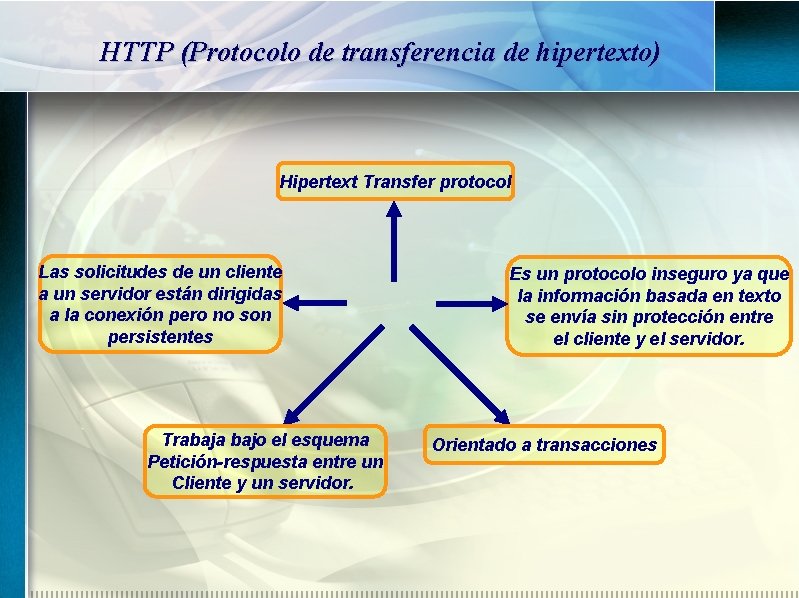

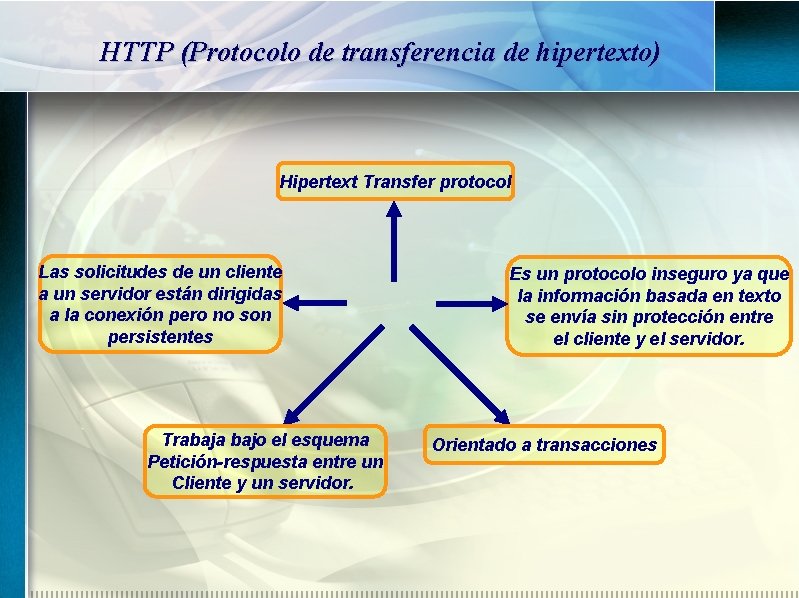

HTTP (Protocolo de transferencia de hipertexto) Hipertext Transfer protocol Las solicitudes de un cliente a un servidor están dirigidas a la conexión pero no son persistentes Trabaja bajo el esquema Petición-respuesta entre un Cliente y un servidor. Es un protocolo inseguro ya que la información basada en texto se envía sin protección entre el cliente y el servidor. Orientado a transacciones

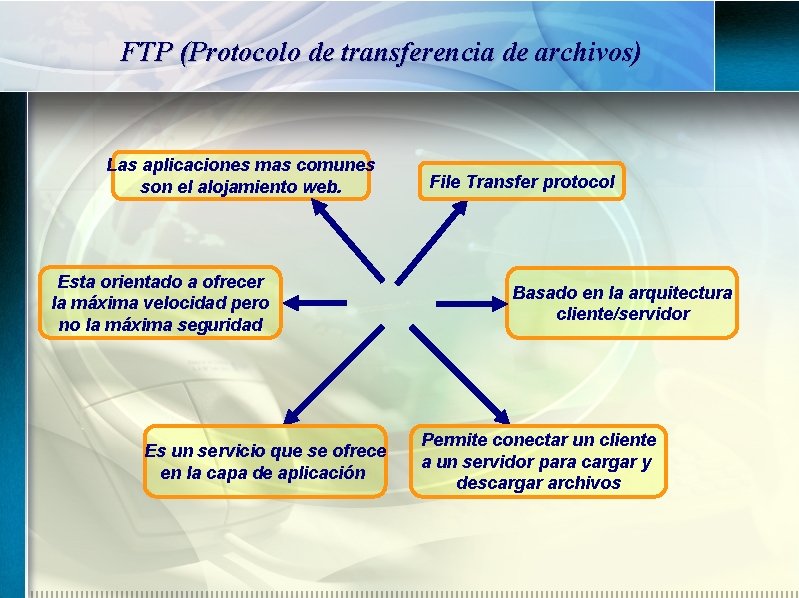

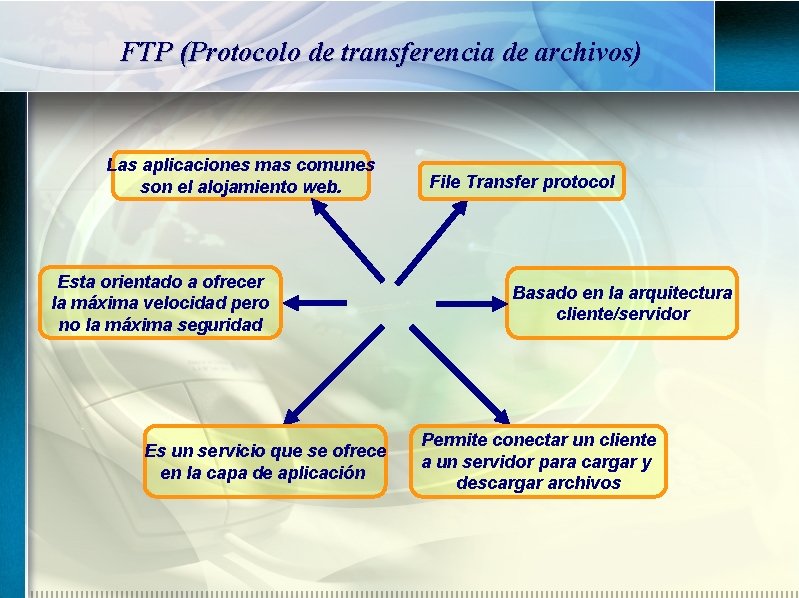

FTP (Protocolo de transferencia de archivos) Las aplicaciones mas comunes son el alojamiento web. Esta orientado a ofrecer la máxima velocidad pero no la máxima seguridad Es un servicio que se ofrece en la capa de aplicación File Transfer protocol Basado en la arquitectura cliente/servidor Permite conectar un cliente a un servidor para cargar y descargar archivos

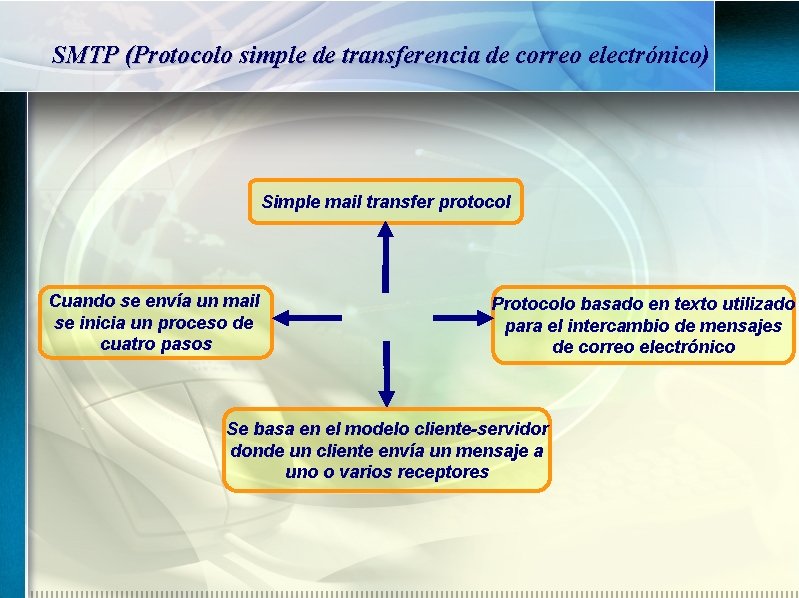

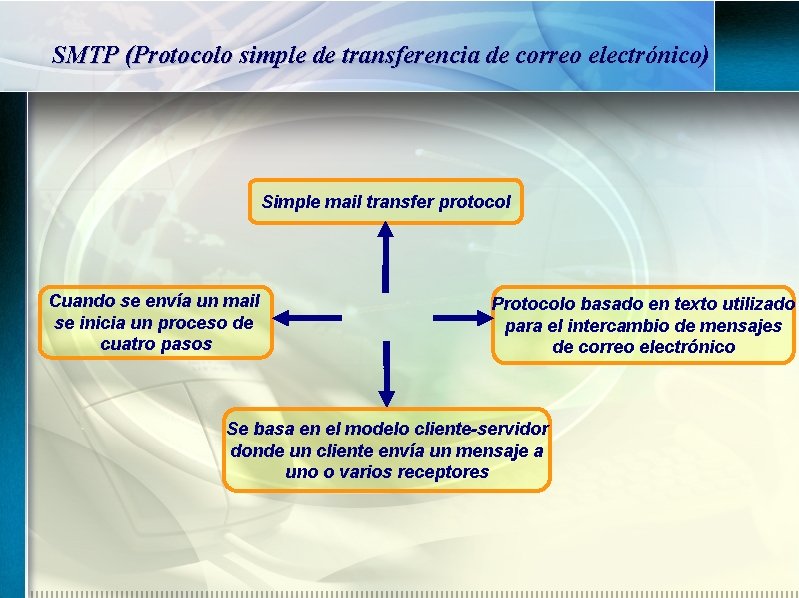

SMTP (Protocolo simple de transferencia de correo electrónico) Simple mail transfer protocol Cuando se envía un mail se inicia un proceso de cuatro pasos Protocolo basado en texto utilizado para el intercambio de mensajes de correo electrónico Se basa en el modelo cliente-servidor donde un cliente envía un mensaje a uno o varios receptores

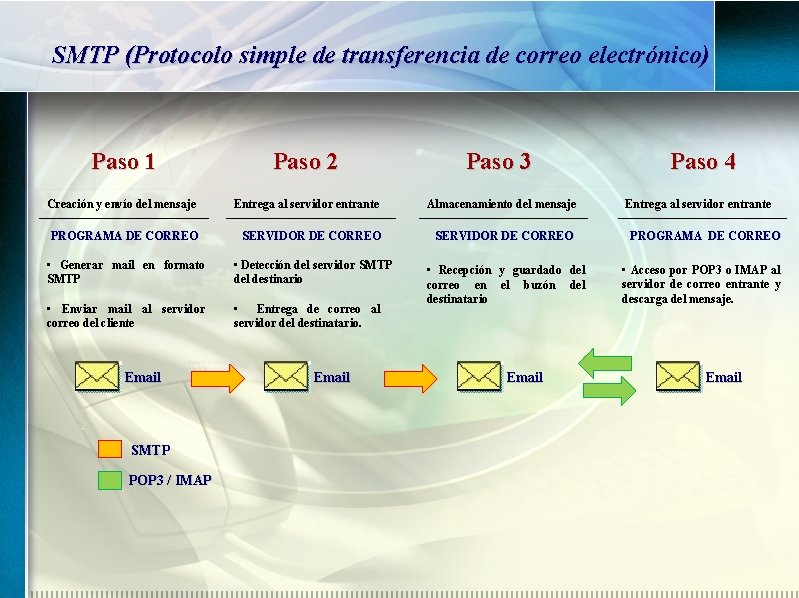

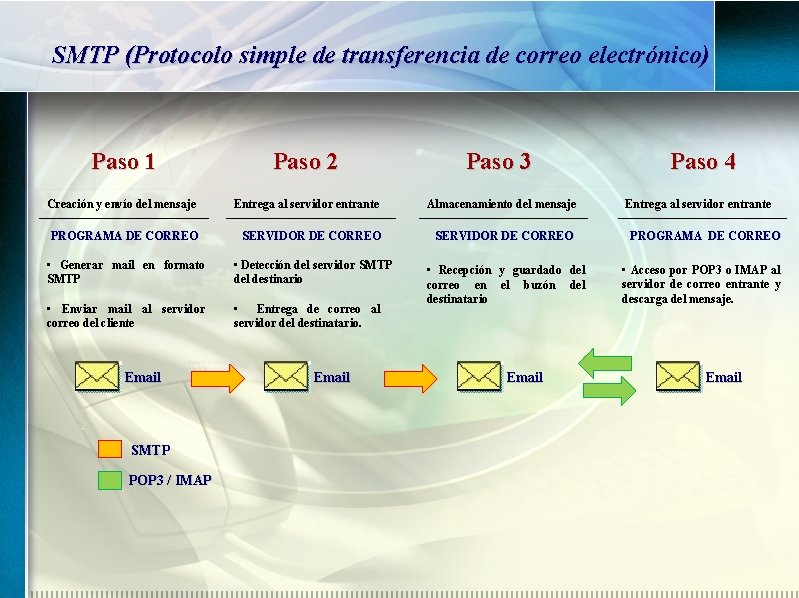

SMTP (Protocolo simple de transferencia de correo electrónico) Paso 1 Paso 2 Paso 3 Creación y envío del mensaje Entrega al servidor entrante Almacenamiento del mensaje PROGRAMA DE CORREO SERVIDOR DE CORREO • Generar mail en formato SMTP • Detección del servidor SMTP del destinario • Enviar mail al servidor correo del cliente • Entrega de correo al servidor del destinatario. • Recepción y guardado del correo en el buzón del destinatario Email SMTP POP 3 / IMAP Email Paso 4 Entrega al servidor entrante PROGRAMA DE CORREO • Acceso por POP 3 o IMAP al servidor de correo entrante y descarga del mensaje. Email

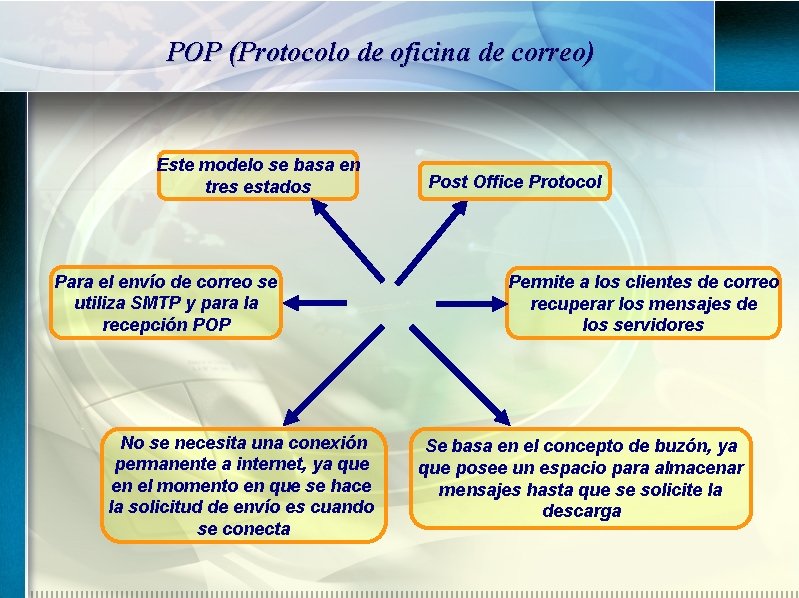

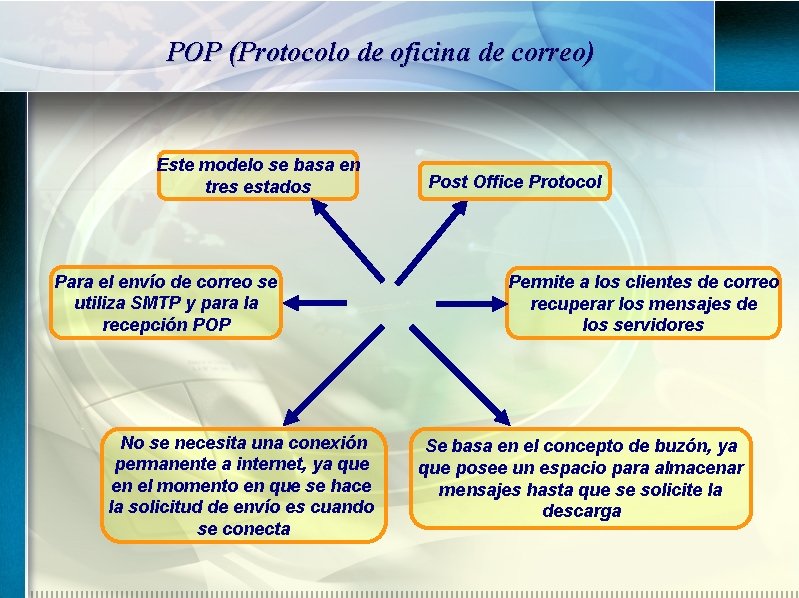

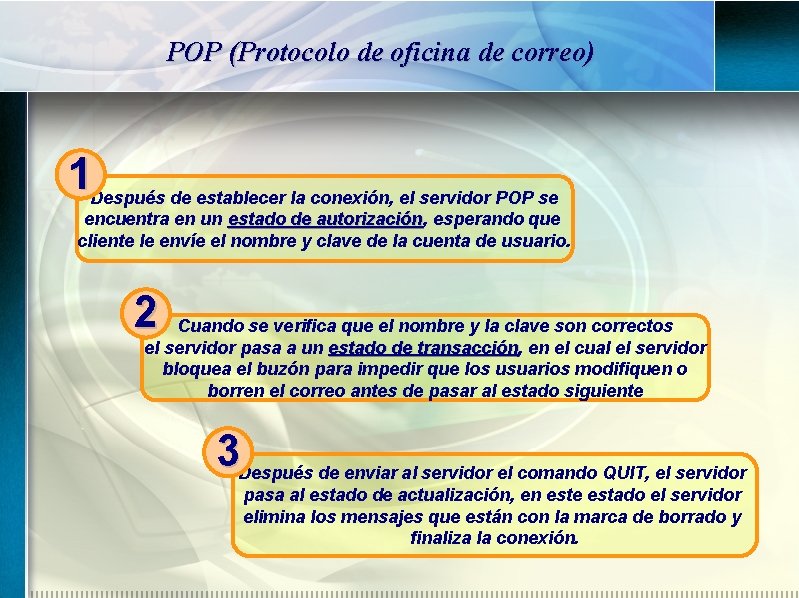

POP (Protocolo de oficina de correo) Este modelo se basa en tres estados Para el envío de correo se utiliza SMTP y para la recepción POP No se necesita una conexión permanente a internet, ya que en el momento en que se hace la solicitud de envío es cuando se conecta Post Office Protocol Permite a los clientes de correo recuperar los mensajes de los servidores Se basa en el concepto de buzón, ya que posee un espacio para almacenar mensajes hasta que se solicite la descarga

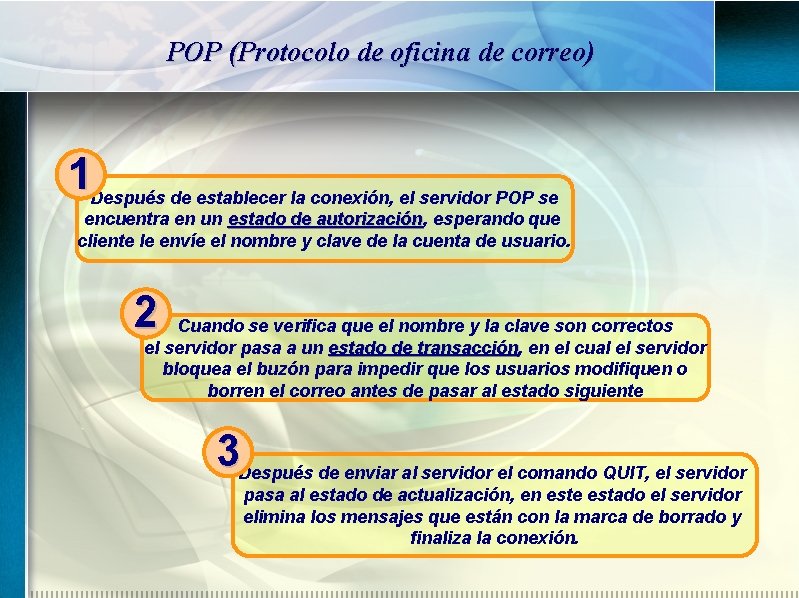

POP (Protocolo de oficina de correo) 1 Después de establecer la conexión, el servidor POP se encuentra en un estado de autorización, autorización esperando que cliente le envíe el nombre y clave de la cuenta de usuario. 2 Cuando se verifica que el nombre y la clave son correctos el servidor pasa a un estado de transacción, transacción en el cual el servidor bloquea el buzón para impedir que los usuarios modifiquen o borren el correo antes de pasar al estado siguiente 3 Después de enviar al servidor el comando QUIT, el servidor pasa al estado de actualización, en este estado el servidor elimina los mensajes que están con la marca de borrado y finaliza la conexión.

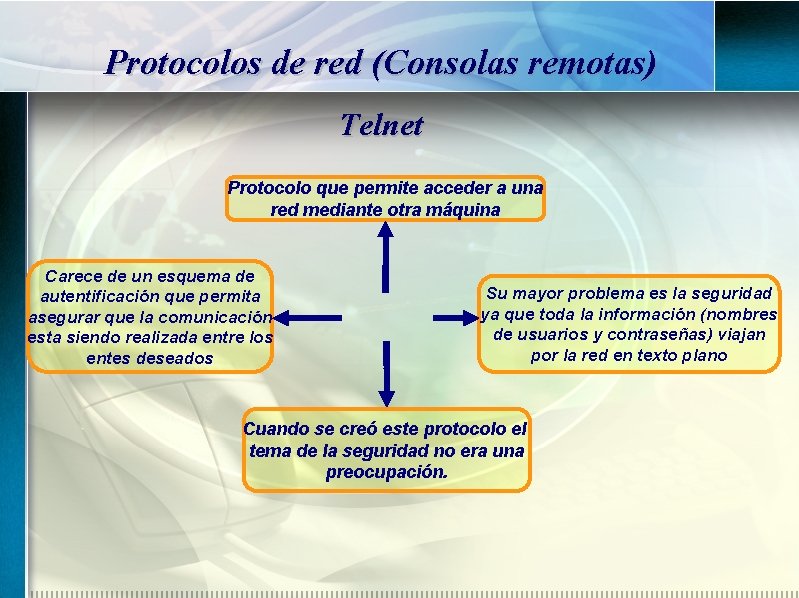

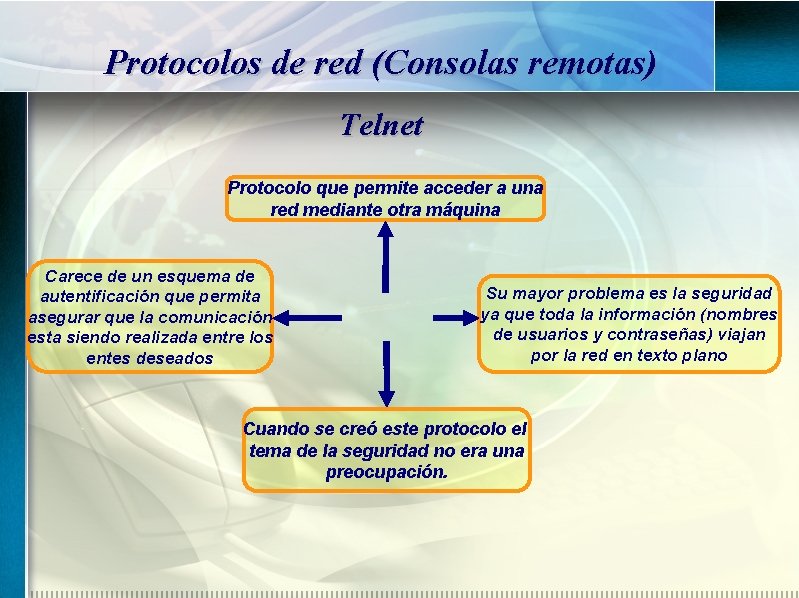

Protocolos de red (Consolas remotas) Telnet Protocolo que permite acceder a una red mediante otra máquina Carece de un esquema de autentificación que permita asegurar que la comunicación esta siendo realizada entre los entes deseados Su mayor problema es la seguridad ya que toda la información (nombres de usuarios y contraseñas) viajan por la red en texto plano Cuando se creó este protocolo el tema de la seguridad no era una preocupación.

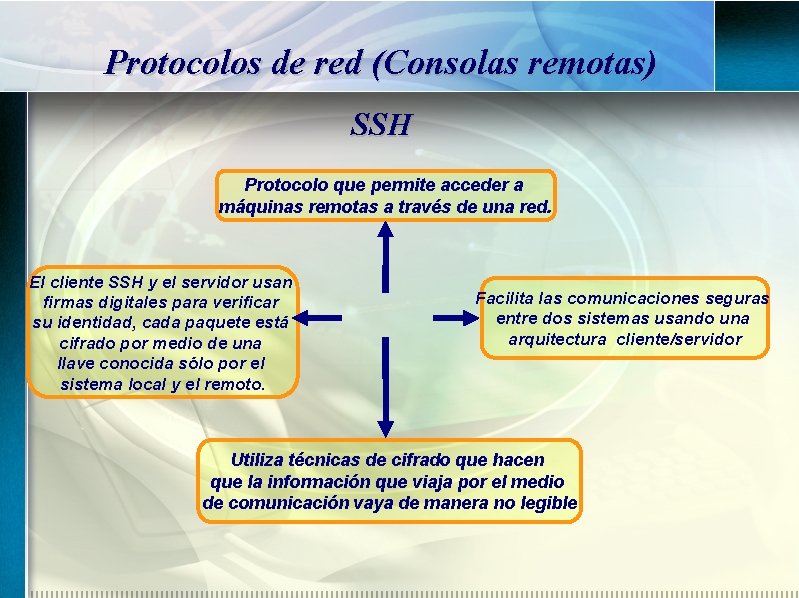

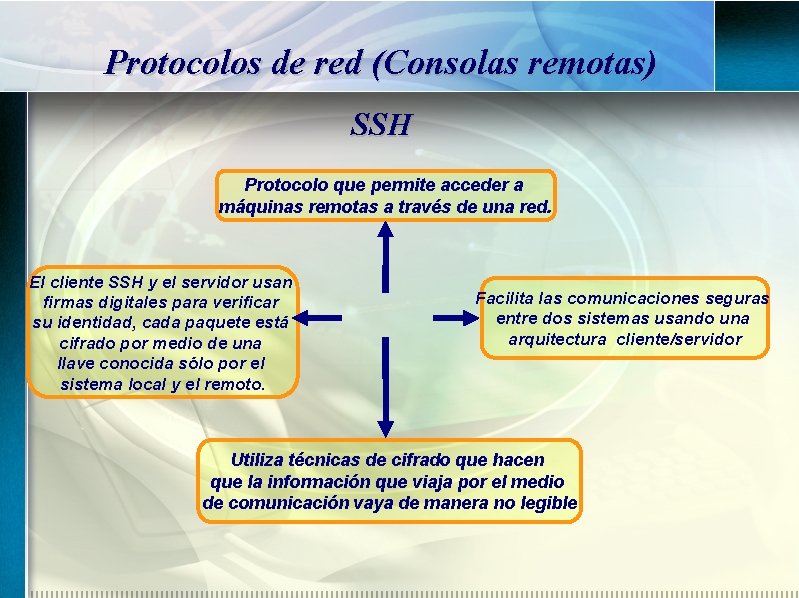

Protocolos de red (Consolas remotas) SSH Protocolo que permite acceder a máquinas remotas a través de una red. El cliente SSH y el servidor usan firmas digitales para verificar su identidad, cada paquete está cifrado por medio de una llave conocida sólo por el sistema local y el remoto. Facilita las comunicaciones seguras entre dos sistemas usando una arquitectura cliente/servidor Utiliza técnicas de cifrado que hacen que la información que viaja por el medio de comunicación vaya de manera no legible

Cuantas emociones hay

Cuantas emociones hay Platn

Platn Que es una filosofa

Que es una filosofa La ley de los 3 estados de comte

La ley de los 3 estados de comte Unidad 2 servicios de red

Unidad 2 servicios de red Unidad decena centena unidad de mil para niños

Unidad decena centena unidad de mil para niños Hamlet act iii scene iii

Hamlet act iii scene iii Triangulo de evaluacion pediatrica

Triangulo de evaluacion pediatrica Protocolos de banerji

Protocolos de banerji Metrica protocolos de enrutamiento

Metrica protocolos de enrutamiento Protocolos de roteamento

Protocolos de roteamento Precision y exactitud

Precision y exactitud Papel para protocolo el salvador

Papel para protocolo el salvador Protocolos capa de transporte

Protocolos capa de transporte Plantillas para protocolos

Plantillas para protocolos Protocolos tcp

Protocolos tcp Escala de stapel ejemplos

Escala de stapel ejemplos Protocolos del minsal

Protocolos del minsal Protocolos da camada de aplicação

Protocolos da camada de aplicação Protocolos telnet

Protocolos telnet Protocolos

Protocolos Apoyo social

Apoyo social Servicios de proteccion

Servicios de proteccion Definicion de balanza de pagos

Definicion de balanza de pagos