Tietokonevirusten ja muiden haitallisten ohjelmien historia Kare Piekkola

![Tietokoneviruksen toiminta n Esim (pseudokoodi): [Bis 02] beginvirus: if spread-condition then begin for some Tietokoneviruksen toiminta n Esim (pseudokoodi): [Bis 02] beginvirus: if spread-condition then begin for some](https://slidetodoc.com/presentation_image/5ccf91d289fac96a397cc9a0c0e553bd/image-11.jpg)

![Viime vuosista tähän päivään n Kazaan sisältämä spyware [SGL 04]: 49 Viime vuosista tähän päivään n Kazaan sisältämä spyware [SGL 04]: 49](https://slidetodoc.com/presentation_image/5ccf91d289fac96a397cc9a0c0e553bd/image-49.jpg)

![Lähteet [Bis 02] – Bishop, M. , Computer Security: Art and Science. Addison. Wesley, Lähteet [Bis 02] – Bishop, M. , Computer Security: Art and Science. Addison. Wesley,](https://slidetodoc.com/presentation_image/5ccf91d289fac96a397cc9a0c0e553bd/image-52.jpg)

- Slides: 52

Tietokonevirusten ja muiden haitallisten ohjelmien historia Kare Piekkola Seminaarityö: Tietojenkäsittelytieteen historia 27. 1. 2005 1

Esityksen runko n Johdanto n Erilaisia haitallisia ohjelmatyyppejä – Kaniinit ja bakteerit – Tietokonevirukset – Troijan hevoset – Madot – Tiedon urkinta- ja vakoilumenetelmät (spyware) 2

Esityksen runko (jatkuu) n Haitallisten ohjelmien historia – Varhainen historia (noin 1949 – 1985) – Haitallisten ohjelmien määrän kasvu ja kehitys (noin 1986 – 1996) – Viime vuosista tähän päivään (noin 1997 – 2004) n Yhteenveto 3

Johdanto n Jokainen tietokoneenkäyttäjä ollut varmasti joskus tekemisissä haitallisten ohjelmien kanssa n Tietokoneille tallennetaan nykyään hyvinkin arvokasta tietoa => haitalliset ohjelmat ovat todellinen uhka => suojautuminen tärkeää 4

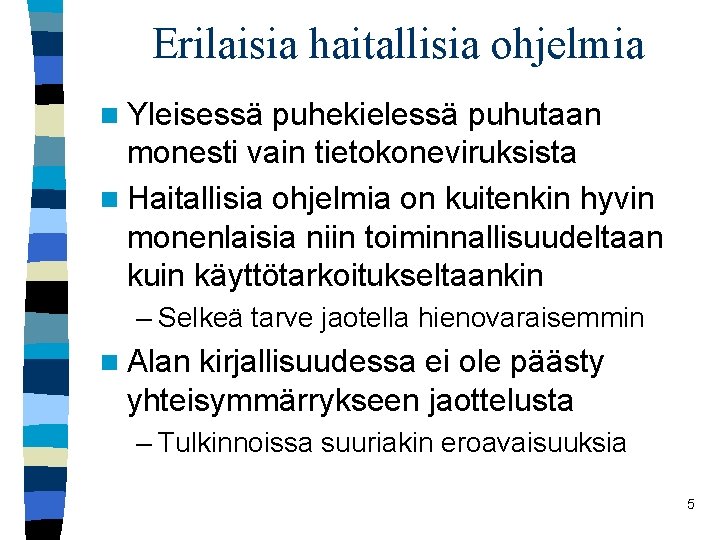

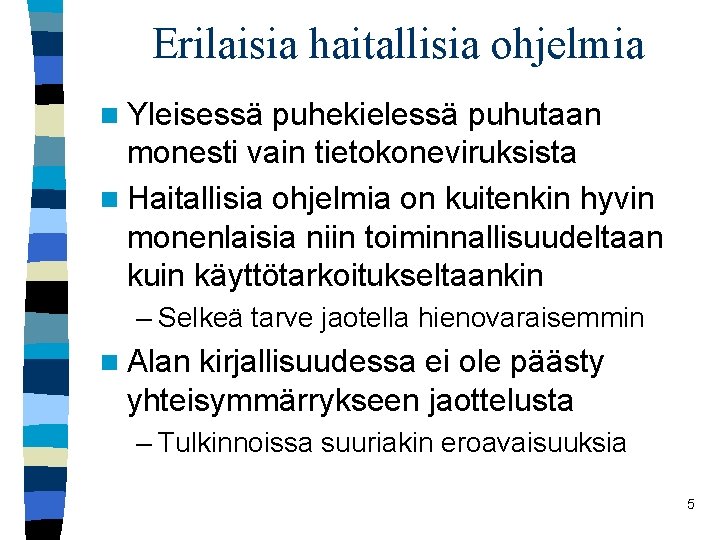

Erilaisia haitallisia ohjelmia n Yleisessä puhekielessä puhutaan monesti vain tietokoneviruksista n Haitallisia ohjelmia on kuitenkin hyvin monenlaisia niin toiminnallisuudeltaan kuin käyttötarkoitukseltaankin – Selkeä tarve jaotella hienovaraisemmin n Alan kirjallisuudessa ei ole päästy yhteisymmärrykseen jaottelusta – Tulkinnoissa suuriakin eroavaisuuksia 5

6

Kaniinit ja Bakteerit n Itsenäisesti toimivia ohjelmia – Tarkoituksena heikentää jonkin tietokoneen resurssiluokan toimintaa (ns. Denial of Service) n Kaniinit (rabbit) – Kuluttavat yhden järjestelmän sisällä ’kaikki’ resurssit tekemällä itsestään äärettömästi kopioita – Esim [Rit 79]: while true do mkdir x chdir x done 7

Kaniinit ja Bakteerit n Bakteerit (bacterium) – Pyrkivät kopioitumalla levittäytymään muille käyttäjille tai muihin järjestelmiin – Ei välttämättä ole suunniteltu näännyttämään kaikkia järjestelmän resursseja n Ohjelmointivirheiden voisi kuvitella aiheuttavan järjestelmille samankaltaisia ongelmia n Kumpikaan ei tartuta muita ohjelmia 8

Tietokonevirukset n Yleisimmillään ohjelmia, jotka tarttuvat muihin ohjelmiin muuntamalla ne sisältämään version itsestään mahdollisesti samalla aiheuttaen vahinkoa isäntäohjelmalle tai isäntäjärjestelmälle – Pieni ohjelmapätkä vain loisena n On kuitenkin myös ’omillaankin’ pärjääviä viruksia – Esim. käynnistyslohkovirukset 9

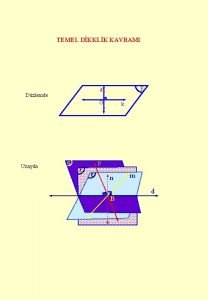

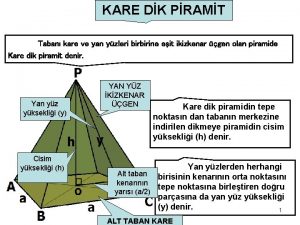

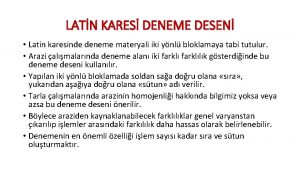

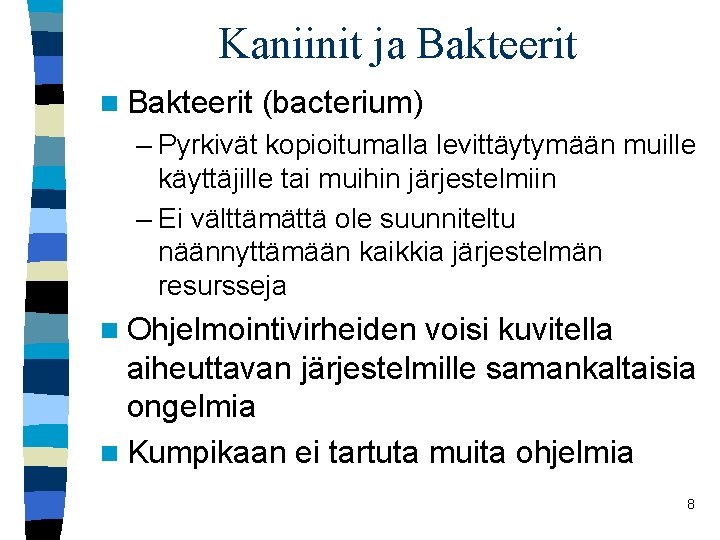

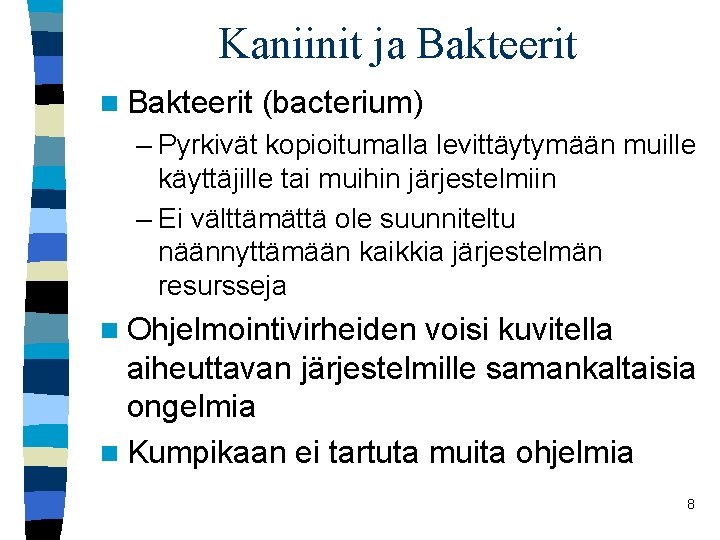

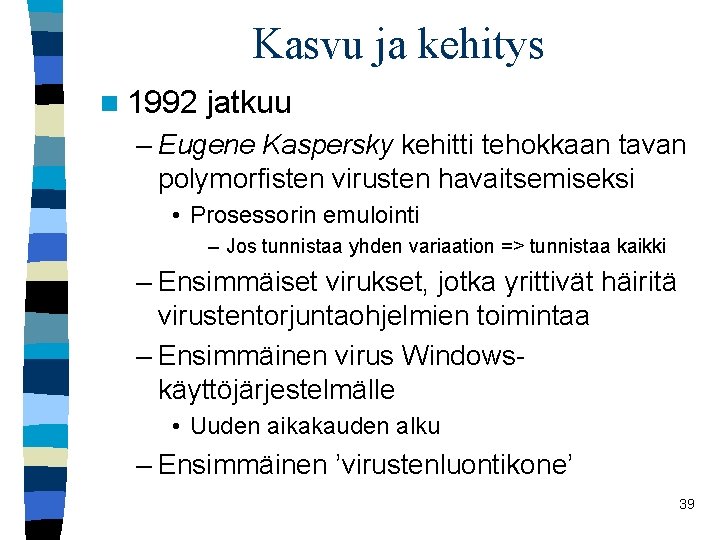

Tietokonevirukset n Viruksen elinkaari – 1. Tartunta ja piiloutuminen – 2. Levittäytyminen mahdollisimman laajalle – 3. Aktivoituminen ja likaisten temppujen tekeminen 10

![Tietokoneviruksen toiminta n Esim pseudokoodi Bis 02 beginvirus if spreadcondition then begin for some Tietokoneviruksen toiminta n Esim (pseudokoodi): [Bis 02] beginvirus: if spread-condition then begin for some](https://slidetodoc.com/presentation_image/5ccf91d289fac96a397cc9a0c0e553bd/image-11.jpg)

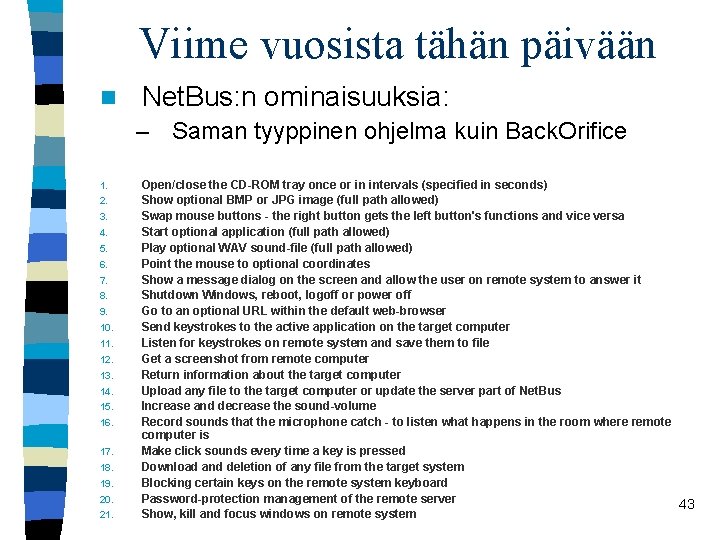

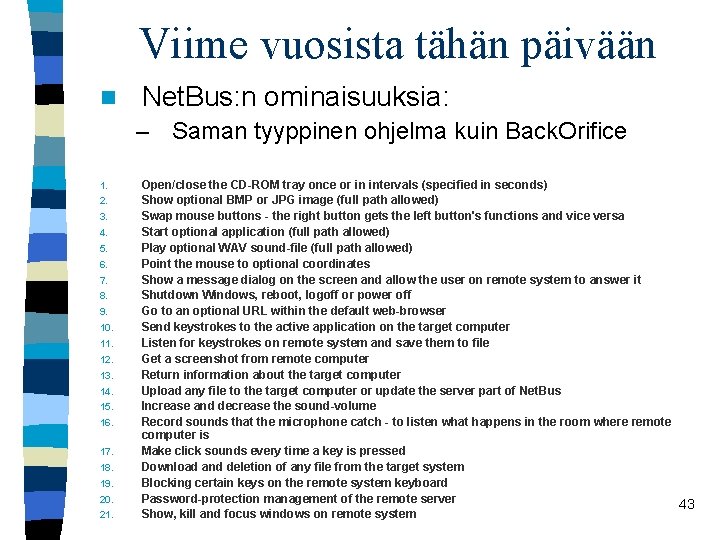

Tietokoneviruksen toiminta n Esim (pseudokoodi): [Bis 02] beginvirus: if spread-condition then begin for some set of target files do begin if target is not infected then begin determine where to place virusinstructions copy instructions from beginvirus to endvirus into target alter target to execute added instructions end; perform some action(s) goto beginning of infected program endvirus: 11

Erilaisia Tietokoneviruksia n Käynnistyslohkovirukset (boot sector infectors) – Piiloutuu käynnistyslohkoon – Pääsee muistiin heti, kun levy luetaan tai kone käynnistetään n Tiedostovirukset (executable infectors) – Tarttuvat suoritettaviin ohjelmiin – Pääsevät muistiin, kun viruksen saanut ohjelma käynnistetään 12

Erilaisia Tietokoneviruksia n Moniosiovirukset (multipartite viruses) – Osaavat toimia sekä käynnistyslohko- että tiedostoviruksen tavalla n Muistiin jäävät virukset (terminate and stay resident viruses) – Pysyvät muistissa aktiivisina, kunnes tietokone sammutetaan. – Voivat olla sekä käynnistyslohko- että tiedostoviruksia 13

Erilaisia Tietokoneviruksia n Sovellusohjelmavirukset (macro viruses) – Tehdään jonkin sovellusohjelman omalla makro- tai ohjelmointikielellä • Leviävät vain kyseisessä ohjelmassa käytettäviin tiedostoihin n Naamioituvat virukset (stealth viruses) – Naamioi itsensä antamalla järjestelmälle virheellistä tietoa • Esimerkiksi sieppaamalla käyttöjärjestelmän tiedostonlukupyynnön 14

Erilaisia Tietokoneviruksia n Salakirjoitetut virukset (encrypted viruses) – Suurin osa ohjelmakoodista salakirjoitettua n Polymorfiset virukset (polymorphic viruses) – Pystyvät muuttamaan muotoaan (koodiaan) • Toiminta pysyy kuitenkin samana 15

Troijan hevoset n Ohjelma, joka näyttää ulospäin houkuttelevalta ja viattomalta, mutta sen sisälle on lisätty ylimääräinen ja usein käyttäjälle näkymätön pätkä ohjelmakoodia – Lähettää salaa ohjelman käyttäjän tietoja – Lisää kyseenalaisten käyttäjäryhmien oikeuksia – Tyhjentää käyttäjän kiintolevyn – Jne. n Eivät pyri lisääntymään levittämällä itseään uusiin tiedostoihin 16

Erilaisia Troijan hevosia n Loogiset pommit (logic bomb) – Vahinkoa aiheuttava ohjelmakoodi suoritetaan vasta, kun ohjelmoijan asettamat ehdot täyttyvät • Päivämäärä, levyn täyttöaste, ohjelman ajokertojen määrä jne. n Takaovet (trap door, back door) – Tahallisia oikopolkuja ohjelman koodissa • Piilotettuna • Esim. pystyy kirjautumaan sisään ilman valideja tai dokumentoituja käyttäjätunnuksia 17

Erilaisia Troijan hevosia n Tiedon urkinta- ja vakoilumenetelmät (spyware) – Viimeaikoina merkittävästi yleistynyt – Ohjelmistoja, jotka keräävät, usein salaa, tietoa käyttäjän järjestelmästä sekä järjestelmän käytöstä ja välittävät kerätyt tiedot takaisin jollekin kolmannelle osapuolelle • Mainonnan räätälöintiä • Käyttäjän näppäimien painallusten keräämistä (salasanoja ja luottokortin tietoja ? ) • Käyttäjän järjestelmässä olevista tietoturvapuutteista ilmoittaminen • Jne. 18

Spyware jatkuu n Leviää tyypillisesti vertaisverkkoohjelmistojen, www-sivuilta asennettavien laajennuksien (browser helper object) ja muiden epäilyttävien ohjelmien asennusten yhteydessä n Lisäksi spywarea – Jäljittävät keksit (tracking cookie) • Mainonnan räätälöintiä selailutapojen perusteella – Piilojäljitteet (web bug) • Pieni näkymätön kuva • Voi kerätä jotain käyttäjän tietoa 19

Madot n Perinteisesti ohjelmia, jotka pystyvät itse verkon välityksellä lisääntymään hyödyntäen yleisesti käytetyissä ohjelmissa ja järjestelmissä olevia turvaja toimintaperiaatepuutteita n Pystyvät monesti levittäytymään ilman käyttäjän tekemiä toimintoja (esimerkiksi ilman tiedoston suorittamista) n Eivät usein tarvitse isäntätiedostoa toimiakseen 20

Haitallisten ohjelmien ja virustentorjunnan historia n Pääpaino haitallisissa ohjelmissa – Painotuksena uudet keksinnöt tai kehityssuuntaukset • Ei vain mediaseksikkäät n Kirjallisuudessa pieniä erimielisyyksiä varsinkin varhaisesta historiasta – Todennäköisesti syynä se, että kommunikaatio oli tuolloin asiasta kiinnostuneiden henkilöiden välillä hyvin vähäistä 21

Haitallisten ohjelmien ja virustentorjunnan historia n Juuret juontavat pitkälle menneisyyteen – Melko lähelle ensimmäisten tietokoneiden syntyä n Historia seurannut melko tarkasti eri ajanjaksoina käytettyjen tietokoneiden ja järjestelmien kehitystä sekä levinneisyyttä – Kuten muillakin ohjelmilla, sama haitallinen ohjelma ei toimi erilaisissa järjestelmissä 22

Varhainen historia n 1949 – John Von Neumann esitti idean automaattisesti itseään monistavista ohjelmista • Teki vuoteen 1951 mennessä toteutusehdotuksen n 1959 – Lionel Penrose esitti rakenteen, joka pystyisi aktivoitumaan, monistautumaan, muuntautumaan ja hyökkäämään • Toteutettiin myös konekoodilla IBM 650 -tietokoneella 23

Varhainen historia n Ensimmäiset ohjelmat – ”Isoille tietokoneille” – 1962: Darwin • Tietokonepeli, jossa pelaajien ohjelmat yrittävät tuhota vastustajan ohjelmia monistuen samalla itse mahdollisimman laajalle • Sekoitettu usein myöhempään Corewars-peliin – 1970 -luvun alku: The Creeper • Levisi ARPANET: ssa Tenex-käyttöjärjestelmissä kopioimalla itseään etäkoneisiin – Ensimmäinen mato? • Perään julkaistiin The Reaper, jonka tarkoituksena oli Creeperin saastuttamien koneiden putsaaminen – Ensimmäinen virustentorjuntaohjelma? 24

Ensimmäiset ohjelmat (jatkuu) – 1974: Rabbit • Monisti itseään mahdollisimman paljon haitaten järjestelmän toimintaa – 1975: Pervading Animal • Peli, jossa oli tahallinen tai tahaton sivuvaikutus, joka aiheutti pelin tekemään itsestään kopioita – Ensimmäinen Troijan hevonen? 25

Varhainen historia n 80 -luvun alkupuoli – Tietokoneiden yleistyminen kodeissa • Haitallisten ohjelmien kirjoittelua kotioloissa – Purkkien (Bulletin Board System) käytön yleistyminen • Ohjelmien leviäminen helpommin – Ensimmäiset mikrotietokoneille ohjelmoidut haitalliset ohjelmat tehtiin tuolloin hyvin yleisessä käytössä olleelle Apple II -tietokoneelle 26

Varhainen historia n 1981: Elk Cloner – Ensimmäisiä käynnistyslohkoviruksia – Apple II –tietokoneissa käyttöjärjestelmä ladattiin aina levykkeeltä • Pääsi aina konetta käynnistettäessä muistiin • Tartutti jokaisen uuden levykkeen, joka koneeseen laitettiin sisälle – Ensimmäinen virus, joka levisi myös synnyinympäristönsä ulkopuolella • Kavereiden lainatessa levykkeitä toisilleen – Oireita: liikkuvia, välkkyviä tekstejä ja pilailuviestejä 27

Termin ”tietokonevirus” synty n ’Virallisesti’ 1983 (Len Adleman) – Kommentoi Fred Cohenin ohjelmaa n 1984 termiä tietokonevirus käytettiin ensimmäistä kertaa akateemisessa julkaisussa (Fred Cohen) 28

Termin ”tietokonevirus” synty n Kuitenkin – 1970 -luvun puoliväli • David Gerroldin kirjassa ”When H. A. R. L. I. E. Was One” esiintyy ”Virus” ja ”Antibody” • 1973 elokuvassa ”Westworld” käytettiin termiä tietokonevirus kuvaamaan huvipuiston järjestelmässä olevaa haitallista ohjelmaa – 1982 Sarjakuvalehti ”Uncanny X-men” • Tietokonevirus käytössä nykyisessä merkityksessään n Myös termi ”mato” esiintyi kirjallisuudessa jo varhain – 1975 John Brunnerin kirja ”The Shockwave Rider” • ”Tapeworm” ohjelma, joka leviää verkossa tuhoten tietoa 29

Haital. Ohj. Kasvu ja kehitys n 1986: Brain – Ensimmäinen havaittu IBM PC -koneiden kanssa yhteensopiva tietokonevirus – Käynnistyslohkovirus – Joidenkin lähteiden mukaan myös ensimmäinen naamioituvatietokonevirus – Arvellaan tartuttaneen yli 300 000 levykettä • Havaittiin myös Suomessa 1989 – Suhteellisen harmiton • Oikeastaan muuttaa vain saastuneen levyn nimeksi © Brain – Alkuperästä liikkuu erilaisia tarinoita ja uskomuksia 30

Kasvu ja kehitys n 1986: Vir. Dem – Pystyi tekemään kopioita itsestään liittäytymällä kiinni muihin ajettaviin tiedostoihin – Ralf Burger esitti maanalaisessa tietokonealan harrastajien tapaamisessa • Herätti suurta kiinnostusta n 1986: PC-Write – Ensimmäinen todellinen Troijan hevonen – Esitti olevansa ilmainen tekstinkäsittelyohjelma • Samalla kuitenkin tuhosi ja korruptoi tietoa kovalevyltä 31

Kasvu ja kehitys n 1987 – Ralf Burgerin kirja “Computer Viruses: A High-Tech Disease” • Sisälsi tarkat kuvaukset, miten tietokonevirus nimeltä Vienna tehtiin toimintakyvyttömäksi • Edeltäjä virustentorjunnalle, mutta tarjosi myös ohjeet virusten kirjoittamiseksi – Suurin osa hyökkäyksistä kohdistui nyt IBM PC –koneisiin, mutta useita tapauksista myös Apple-, Amiga- ja Atari ST –koneille 32

Kasvu ja kehitys n 1987 – Cascade • Ensimmäinen osaksi salakirjoitettu virus – The Lehigh • Ensimmäinen tietoa levyltä tuhoava virus – Suriv-virusperhe • Ensimmäisenä variantteja alkuperäisestä viruksesta – Christmas Tree • Ajettaessa tulosti joulutervehdyksen ruudulle, mutta myös samalla tutki käyttäjän elektronisen postiluettelon ja lähetti itsestään kopion kaikille listassa mainituille henkilöille • Troijan hevonen ja ensimmäisiä matoja 33

Kasvu ja kehitys n 1988 – Ensimmäiset varsinaiset virustentorjuntaohjelmistot • Perustui tunnettujen merkkijonojen etsintään ja ohjelmien muuntamiseen niin, että tietokonevirukset luulivat ohjelmassa olevan jo tartunta • Entäs virustunnisteiden päivitys tuohon aikaan? – Kaikki ei vielä tuolloin edes uskonut, että viruksia olisi ylipäätänsä olemassa • Peter Norton: ”Urban myth. It's like the story of alligators in the sewers of New York. Everyone knows about them, but no one's ever seen them. ” 34

Kasvu ja kehitys n 1988 – Ensimmäinen laajemmin levinnyt perätön virusuhka – Vasta nyt ensimmäinen virusturvaa käsittelevä elektroninen keskustelupalsta • Fred Cohenin opiskelutoverin perustama – Morris-mato aka Internet Worm • Levisi pääosin sähköpostien kautta, mutta • Käytti myös Unix: n tietoturvapuutteita ja salasanalistoihin perustuvaa salasanojen arvaamista • Aiheutti haittaa arviolta yhteensä ~ 96 miljoonan dollarin edestä 35

Kasvu ja kehitys n 1989 – Wank-mato • Levisi SPAM-verkossa VAX/VMS-koneissa muuttaen järjestelmien salasanat symboleiksi – Lähetti symboliset salasanat eräällä saman verkon käyttäjälle – Ensimmäinen sovellusohjelmavirus • Lotus 1 -2 -3 –ohjelmalle • Harold Joseph teki esitysmielessä – Disk Killer • Ensimmäisiä Suomessa havaittuja viruksia • Salakirjoittaa kiintolevyn sisällön 36

Kasvu ja kehitys n 1990 – Virusten syntyperämaa kasvavissa määrin Neuvostoliitto, Bulgaria jne. – Chameleon-virus • Ensimmäinen polymorfinen virus • Entäs virustentorjunta nyt? – Virustenkirjoittaja Dark Avengerin esiintulo • Kehitti uusia tekniikoita • Perusti haitallisten ohjelmien levittämiseen tarkoitetun purkin – PC Today –lehden mukana virus • Disketillä oli Disk Killer • Lehteä myytiin yli 50 000 kpl 37

Kasvu ja kehitys n 1991 – Ensimmäinen Norton Antivirus – Haitallisten ohjelmien määrä noin 300 • Variantit ei laskussa mukana – Useita uusia purkkeja n 1992 – Mt. E, Self Mutating Engine • Ensimmäinen mutanttikone • Tarkoituksena tehdä kaikki virukset polymorfisiksi (mahdollisimman helposti) • Luojana Dark Avenger 38

Kasvu ja kehitys n 1992 jatkuu – Eugene Kaspersky kehitti tehokkaan tavan polymorfisten virusten havaitsemiseksi • Prosessorin emulointi – Jos tunnistaa yhden variaation => tunnistaa kaikki – Ensimmäiset virukset, jotka yrittivät häiritä virustentorjuntaohjelmien toimintaa – Ensimmäinen virus Windowskäyttöjärjestelmälle • Uuden aikakauden alku – Ensimmäinen ’virustenluontikone’ 39

Kasvu ja kehitys n 1993 -1996 – Haitalliset ohjelmat yhä ammattimaisemmin tehtyjä • Tekniikoiden yhdistelyä • Sitä samaa kuin ennenkin, mutta tehokkaammin ja ’nerokkaammin’ – Taistelu virustentorjunta- ja haitallisten ohjelmien välillä kiihtyi – CD-levyjen käytön yleistyminen • Haitallista ohjelmaa ei voi poistaa cd: ltä • Esim. Microsoft lähetti W 95 beta testaajille saastuneita levyjä – Sovellusohjelmavirusten suosio kasvoi 40

Viime vuosista tähän päivään n 1996: Staog – Ensimmäinen tunnettu Linux virus n 1997 – Haitallisten ohjelmien määrä yli 10 000 • Variantit mukaan lukien – Share. Fun • Ensimmäinen sovellusohjelmavirus, joka levisi myös sähköpostien liitetiedostojen kautta – Homer • Ensimmäinen mato, joka levisi käyttäen FTP-protokollaa – Kopioi itsensä kaikkiin etäkoneisiin, johon käyttäjä oli ottanut yhteyden – IRC - uusi paikka haitallisille ohjelmille levitä 41

Viime vuosista tähän päivään n 1998 – Haitallisten ohjelmien tekijöiden kiinnostus yhä selvemmin verkkopohjaisissa ohjelmissa – Suoraan WWW-sivulta tartuttavien komponenttien idea syntyi • Strange. Brew – Ensimmäinen havaittu haitallista koodia sisältävä ajettava Java-moduuli • Ensimmäiset HTML-virukset – HTML-koodiin upotettu haitallinen Visual Basic –skripti – Back. Orifice • Troijan hevonen • Ensimmäisenä(? ) mahdollisti koneen hallitsemisen salaa etäkoneesta käsin 42

Viime vuosista tähän päivään n Net. Bus: n ominaisuuksia: – Saman tyyppinen ohjelma kuin Back. Orifice 1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. 12. 13. 14. 15. 16. 17. 18. 19. 20. 21. Open/close the CD-ROM tray once or in intervals (specified in seconds) Show optional BMP or JPG image (full path allowed) Swap mouse buttons - the right button gets the left button's functions and vice versa Start optional application (full path allowed) Play optional WAV sound-file (full path allowed) Point the mouse to optional coordinates Show a message dialog on the screen and allow the user on remote system to answer it Shutdown Windows, reboot, logoff or power off Go to an optional URL within the default web-browser Send keystrokes to the active application on the target computer Listen for keystrokes on remote system and save them to file Get a screenshot from remote computer Return information about the target computer Upload any file to the target computer or update the server part of Net. Bus Increase and decrease the sound-volume Record sounds that the microphone catch - to listen what happens in the room where remote computer is Make click sounds every time a key is pressed Download and deletion of any file from the target system Blocking certain keys on the remote system keyboard Password-protection management of the remote server 43 Show, kill and focus windows on remote system

Viime vuosista tähän päivään n 1999 – Bubble. Boy-sähköpostimato • Pystyi ensimmäisenä tartuttamaan sähköpostin lukijan heti, kun sähköposti on avattu – Ei tarvitse liitetiedoston avaamista tms. – Babylonia-virus • Päivitti itseään verkkoyhteyden välityksellä – Aika ajoin latasi japanilaiselta palvelimelta itselleen tuoreempia moduleita – Happy 99, Melissa, Explore. Zip 44

Viime vuosista tähän päivään n 2000 – Liberty • Ensimmäinen kämmentietokoneille kirjoitettu haitallinen ohjelma – Kaspersky Labs’: n mukaan n. 85% tartunnoista tapahtui sähköpostitse – Virusten määrä Linuxille 43 • Vrt. Windowssille – Love. Letter – Timofonica • ”Ensimmäinen kännykkävirus” 45

Viime vuosista tähän päivään n 2001 – Tiedostottomat madot • Toimivat muistissa ilman levyllä säilytettäviä tiedostoja • Leviävät pelkkien data-pakettien avulla – 90% tartunnoista matojen aiheuttamia – Code. Red, Nimda – ICQ, IRC, MSN Messenger, vertaisverkot • Haitallisille ohjelmille vaihtoehtoisia tapoja levitä – Spywaren yleistyminen • Entäs niiden torjunta? 46

Viime vuosista tähän päivään n 2002 – Oman SMTP-palvelimen omaavat madot • Klez, Lentin, … – LFM • Ensimmäinen Flash-mato (Macromedia) – Slapper • Mato Linuxille – Rahallisen hyödyn toivossa tehtyjen ohjelmien leviäminen • salasanat, luottokorttitiedot ja muu luottamuksellinen tieto 47

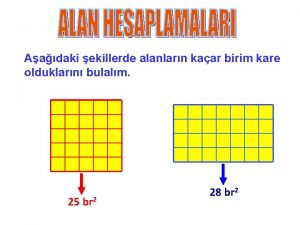

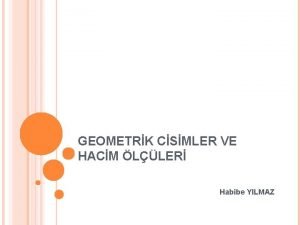

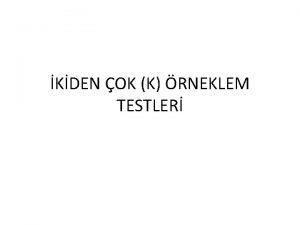

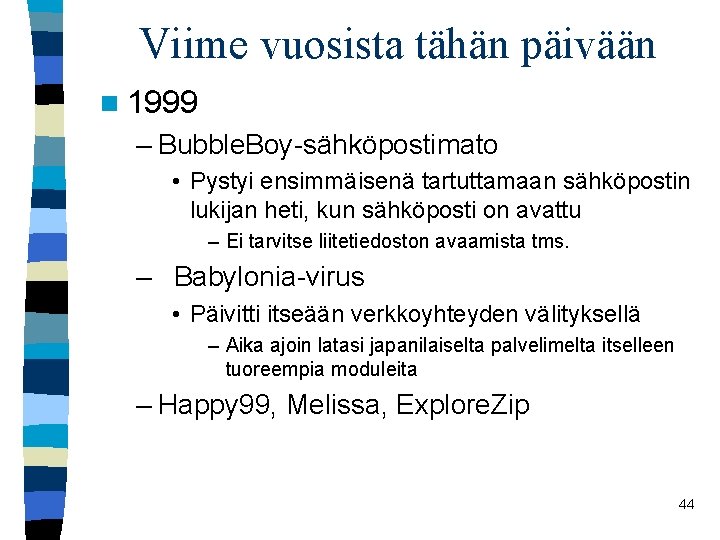

Viime vuosista tähän päivään n 2003 – Roskapostittajat yhteistyössä haitallisten ohjelmien kirjoittajien kanssa – Slammer, Blaster, Sobig, Lovesan jne. – Haitallisia ohjelmia yli 90 000 • Kaikki variantit mukaan lukien – C|Net: n top 10 ladatuimmista ohjelmista 4 sisälsi spywarea • Kazaa, i. Mesh, Morpheus, Download Accelerator Plus 48

![Viime vuosista tähän päivään n Kazaan sisältämä spyware SGL 04 49 Viime vuosista tähän päivään n Kazaan sisältämä spyware [SGL 04]: 49](https://slidetodoc.com/presentation_image/5ccf91d289fac96a397cc9a0c0e553bd/image-49.jpg)

Viime vuosista tähän päivään n Kazaan sisältämä spyware [SGL 04]: 49

Viime vuosista tähän päivään n 2004 – Bagle vs. Net. Sky ja Sasser – Cabir • Ensimmäinen(? ) matkapuhelimille tehty haitallinen ohjelma 50

Yhteenveto n Haitallisia ohjelmia on liikenteessä julmetun paljon n Selvästi niiden hyökkäykset keskittyy suosituimpiin laitteisiin, järjestelmiin ja ohjelmiin n Tulevaisuus: – Internetin kautta leviäminen pysyy varmasti suosittuna – Kämmenmikrot, kännykät – Muut tulevaisuuden tekniset laitteet? • Virus Sonyn robotissa? n Suojautuminen ensiarvoisen tärkeää 51

![Lähteet Bis 02 Bishop M Computer Security Art and Science Addison Wesley Lähteet [Bis 02] – Bishop, M. , Computer Security: Art and Science. Addison. Wesley,](https://slidetodoc.com/presentation_image/5ccf91d289fac96a397cc9a0c0e553bd/image-52.jpg)

Lähteet [Bis 02] – Bishop, M. , Computer Security: Art and Science. Addison. Wesley, Chapter 22, Pages 613– 644, December 2002. n [Rit 79] – Ritchie, D. , On the Security of UNIX System Manager’s Manual, pp. SM 17: 1– 3, 1979. n [SGL 04] – Saroiu, S. , Gribble, S. D. ja Levy, H. M. , Measurement and Analysis of Spyware in a University Environment. In Proceedings of the First Symposium on Networked Systems Design and Implementation, Pages 141– 153, March 2004. n 52

Kare piekkola

Kare piekkola Vinculos entre historia oral e historia desde abajo

Vinculos entre historia oral e historia desde abajo Silindir yüzey alanı

Silindir yüzey alanı Parantez küp açılımı

Parantez küp açılımı Birim kare nedir

Birim kare nedir Kare dalga inverter

Kare dalga inverter Altıgen prizma köşe sayısı

Altıgen prizma köşe sayısı Kkare

Kkare Kare nin özellikleri

Kare nin özellikleri Cisimlerin farklı yönlerden görünümleri

Cisimlerin farklı yönlerden görünümleri Yamuksal bölgenin alanı

Yamuksal bölgenin alanı üç terimlinin karesi

üç terimlinin karesi Okko kouvalainen

Okko kouvalainen Konveks çokgen

Konveks çokgen Bir fonksiyonun karesi

Bir fonksiyonun karesi Shabih e payambar akbar

Shabih e payambar akbar Dik üçgen dik prizma hacmi

Dik üçgen dik prizma hacmi F tablosu

F tablosu Altıgen açısı

Altıgen açısı Kare dik piramitin hacmi

Kare dik piramitin hacmi 9 birim kare karesel bölge

9 birim kare karesel bölge Ters piramit tekniği nedir

Ters piramit tekniği nedir Küpün kaç dikdörtgensel bölgesi vardır

Küpün kaç dikdörtgensel bölgesi vardır Ki kare uygunluk testi

Ki kare uygunluk testi Kåre geil

Kåre geil Tatepe

Tatepe Kare dik piramidin alanı

Kare dik piramidin alanı T tablosu

T tablosu Beşgen prizmanın kaç yüzü vardır

Beşgen prizmanın kaç yüzü vardır Kare dik piramit hacmi

Kare dik piramit hacmi Onikigen nasıl çizilir

Onikigen nasıl çizilir Latin kare deneme deseni

Latin kare deneme deseni Tam kare doğal sayılar

Tam kare doğal sayılar Bki tablosu

Bki tablosu Ki kare bağımsızlık testi

Ki kare bağımsızlık testi üçgen prizmaya benzeyen şeyler

üçgen prizmaya benzeyen şeyler Ernesto fonseca motocross

Ernesto fonseca motocross Cuento de juan bobo

Cuento de juan bobo Grunge características

Grunge características Fin de la guerra fría mapa conceptual

Fin de la guerra fría mapa conceptual Historia de la literatura colombiana

Historia de la literatura colombiana Historia del sistema braille

Historia del sistema braille So faltou botar uma bola vermelha em meu nariz

So faltou botar uma bola vermelha em meu nariz Historia del intercrosse

Historia del intercrosse Historia castanha lili

Historia castanha lili General milk

General milk Elementos tecnicos ofensivos del voleibol

Elementos tecnicos ofensivos del voleibol äänekosken huima historia

äänekosken huima historia Los 3 consejos reflexion

Los 3 consejos reflexion Historia clinica orientada al problema

Historia clinica orientada al problema Ies saavedra fajardo historia de españa

Ies saavedra fajardo historia de españa Historia

Historia Historia de una escalera

Historia de una escalera