Thse de doctorat de lUniversit de Rennes I

- Slides: 46

Thèse de doctorat de l’Université de Rennes I Le contrôle d’accès dans les réseaux ATM Olivier Paul ENST Bretagne Département RSM

Agenda • Introduction • Paramètres de contrôle d’accès • Architectures de contrôle d’accès • Gestion du contrôle d’accès • Conclusion 2

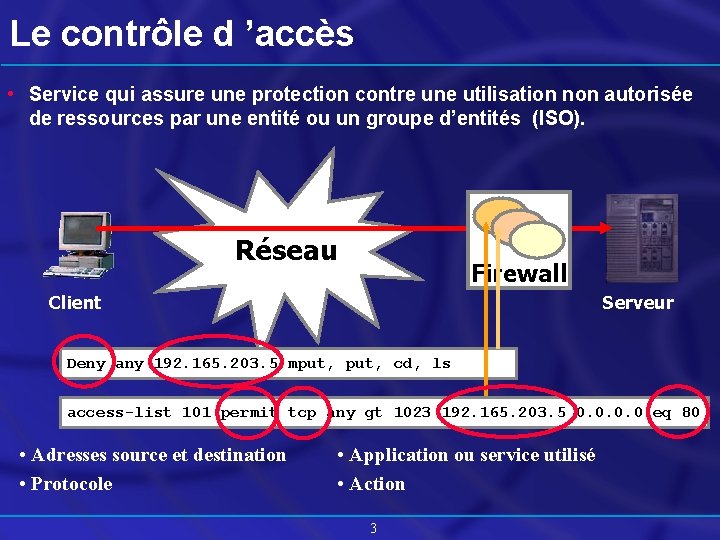

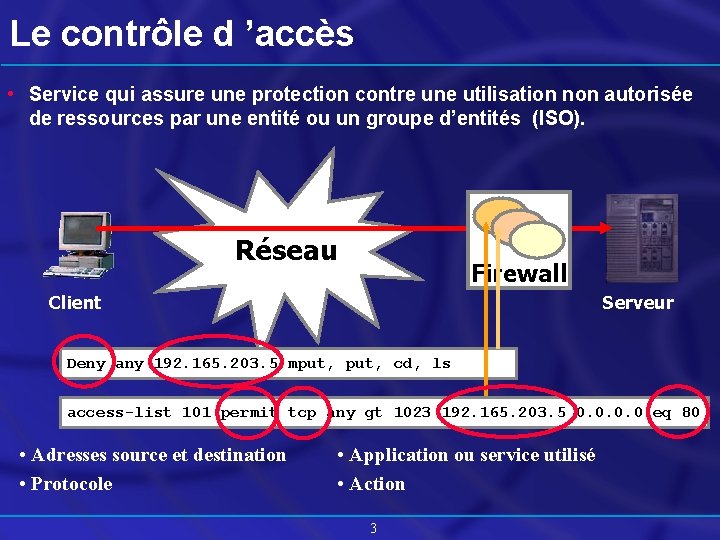

Le contrôle d ’accès • Service qui assure une protection contre une utilisation non autorisée de ressources par une entité ou un groupe d’entités (ISO). Réseau Firewall Client Serveur Deny any 192. 165. 203. 5 mput, cd, ls access-list 101 permit tcp any gt 1023 192. 165. 203. 5 0. 0 eq 80 • Adresses source et destination • Protocole • Application ou service utilisé • Action 3

Les réseaux ATM • Spécifiés pour le transport de flux de natures variées. • Permettent aux applications de demander au réseau des garanties de qualité de service. • Débits « élevés » . • Orientés connexion. • Information transportée sous forme de cellules. • Usages: – Direct: Quelques applications ATM natives (ANS, Vo. D). – Indirect: IP over ATM (IPOA, LANE, MPOA, MPLS): usage le plus courant. 4

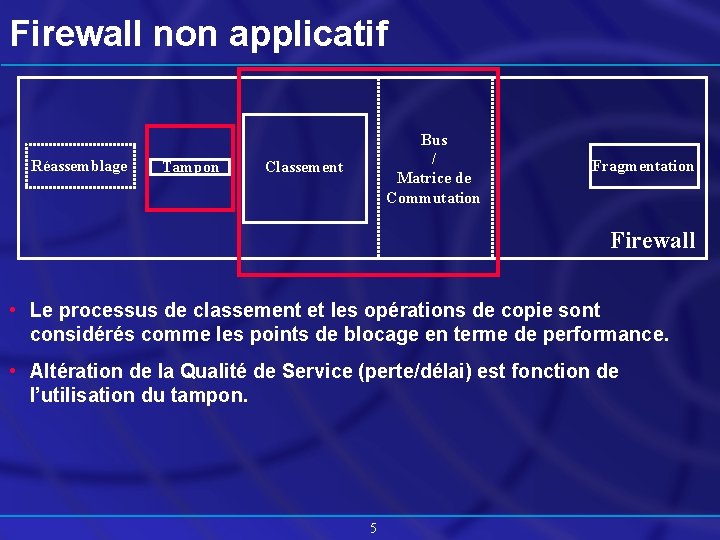

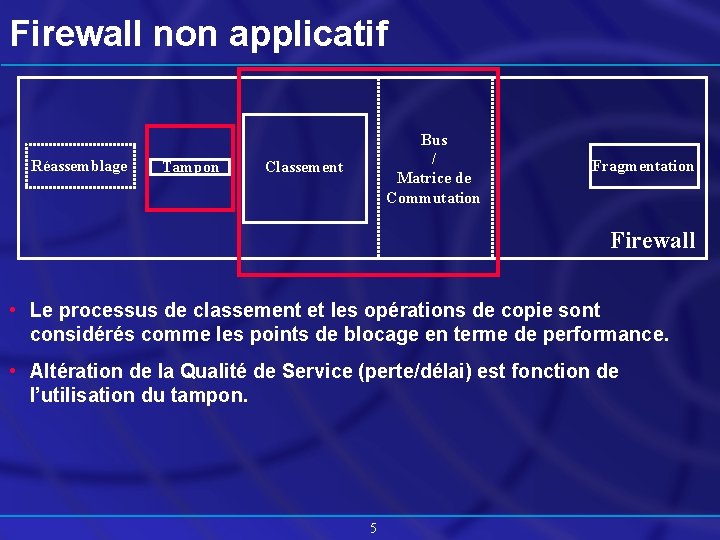

Firewall non applicatif Réassemblage Tampon Bus / Matrice de Commutation Classement Fragmentation Firewall • Le processus de classement et les opérations de copie sont considérés comme les points de blocage en terme de performance. • Altération de la Qualité de Service (perte/délai) est fonction de l’utilisation du tampon. 5

Le problème du classement des flux n règles portant sur d champs If Cond 1 and Cond 2 and Cond 3 then action 1 If Cond 4 and Cond 5 then action 2 If Cond 6 then action 1 Classeur de flux Bornes théoriques: • Comp. Temporelle : O(log n) Comp. Spatiale : O(n d). Ports Adresse Drap. Proto Dest. Source Dest Source • Comp. Temporelle: O(n) Comp. Spatiale: O(log d champs Lakshman & al. [ACM SIGCOMM ‘ 98] 6 d-1 n).

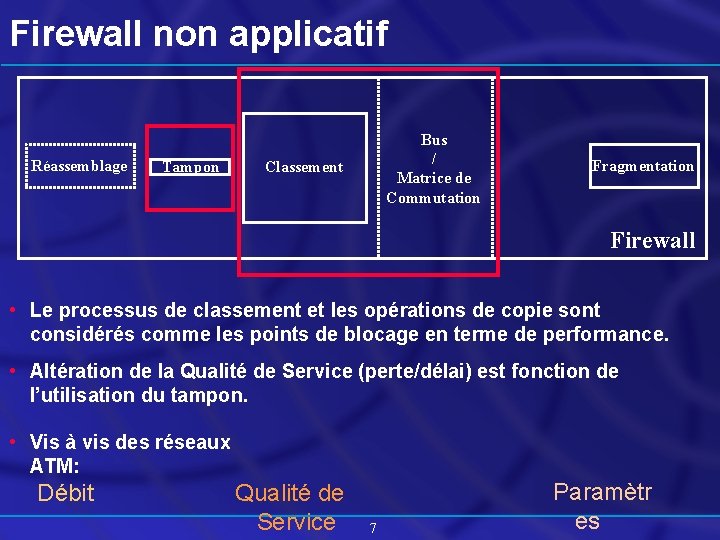

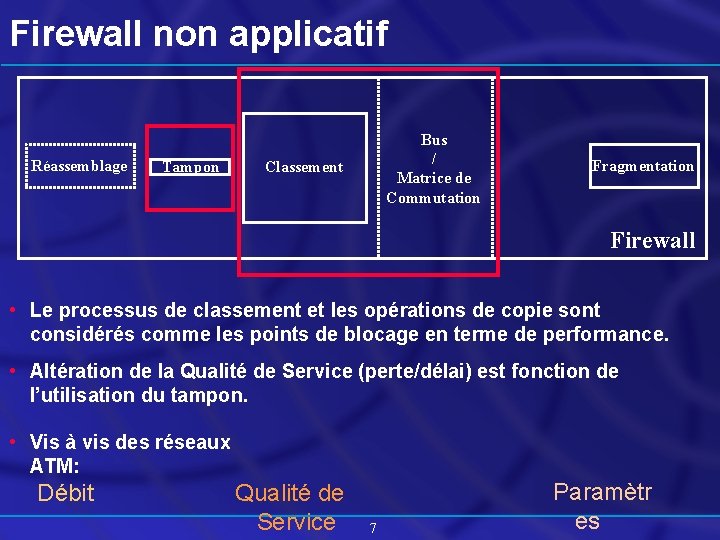

Firewall non applicatif Réassemblage Tampon Bus / Matrice de Commutation Classement Fragmentation Firewall • Le processus de classement et les opérations de copie sont considérés comme les points de blocage en terme de performance. • Altération de la Qualité de Service (perte/délai) est fonction de l’utilisation du tampon. • Vis à vis des réseaux ATM: Débit Qualité de Service 7 Paramètr es

Agenda • Introduction • Paramètres de contrôle d’accès • Architectures de contrôle d’accès • Gestion du contrôle d’accès • Conclusion 8

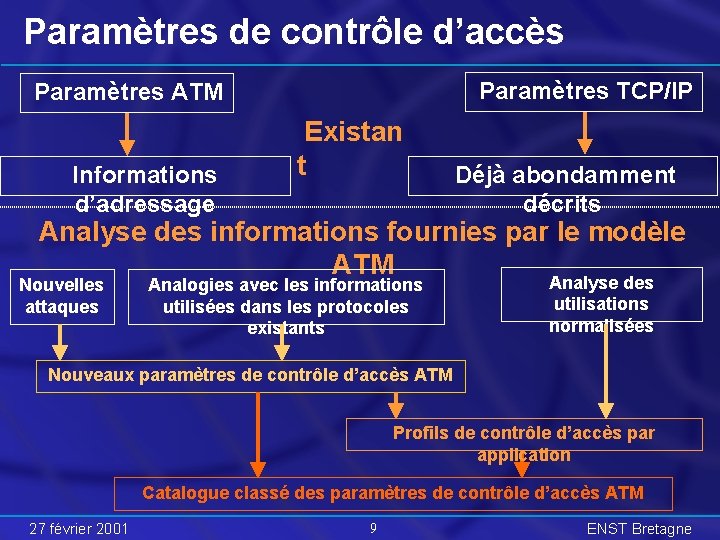

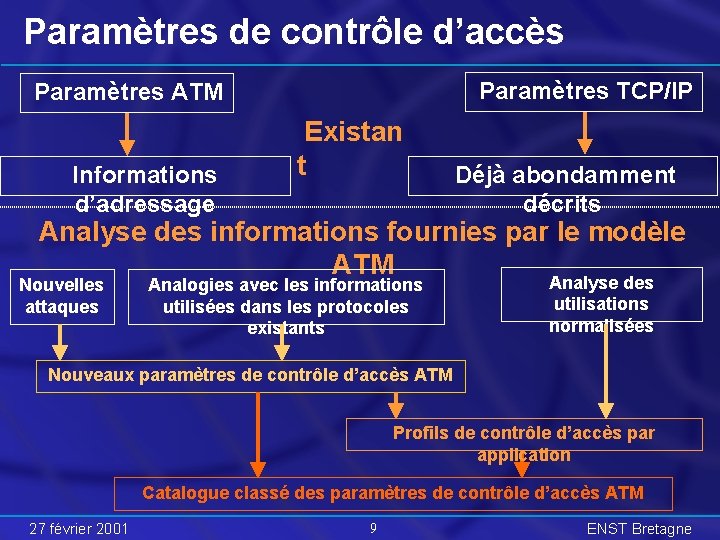

Paramètres de contrôle d’accès Paramètres TCP/IP Paramètres ATM Informations d’adressage Existan t Déjà abondamment décrits Analyse des informations fournies par le modèle ATM Nouvelles attaques Analogies avec les informations utilisées dans les protocoles existants Analyse des utilisations normalisées Nouveaux paramètres de contrôle d’accès ATM Profils de contrôle d’accès par application Catalogue classé des paramètres de contrôle d’accès ATM 27 février 2001 9 ENST Bretagne

Paramètres de contrôle d’accès ATM Informations d’adressage Existan t Informations fournies par la signalisation Nouvelles informations d’adressage Descripteurs de qualité de Service Descripteurs de service Informations « physiques » Informations fournies par les en-têtes des cellules Type de flux Identificateurs de connexion 27 février 2001 10 ENST Bretagne

Agenda • Introduction • Paramètres de contrôle d’accès • Architectures de contrôle d’accès. • Gestion du contrôle d’accès • Conclusion 11

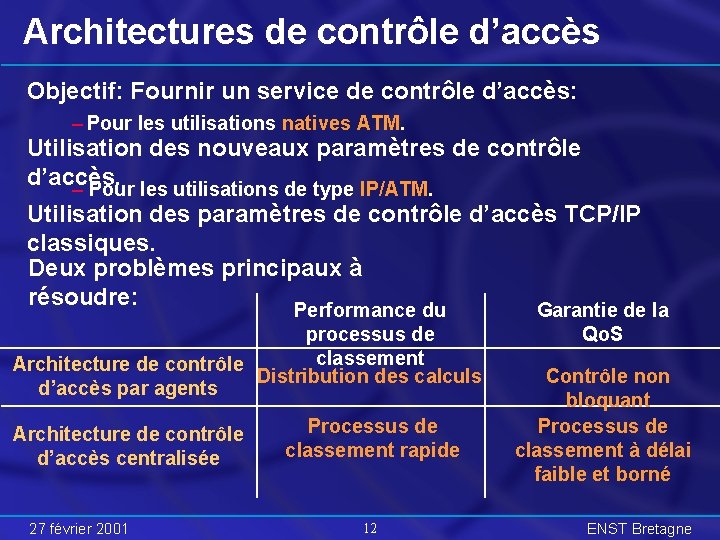

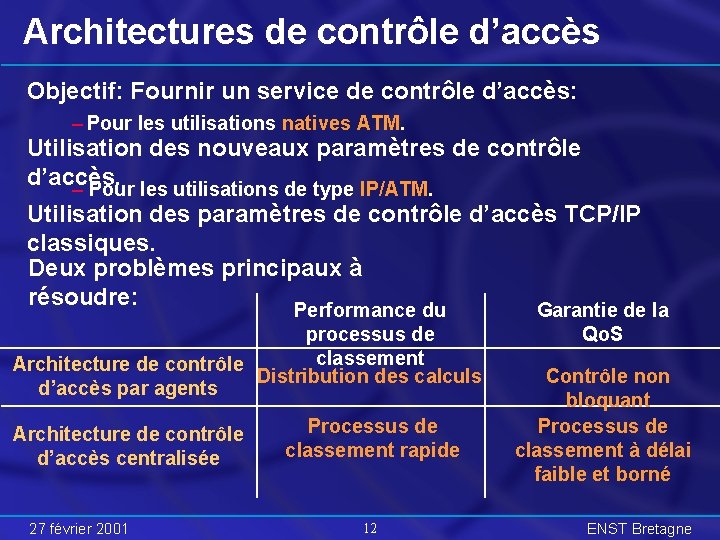

Architectures de contrôle d’accès Objectif: Fournir un service de contrôle d’accès: – Pour les utilisations natives ATM. Utilisation des nouveaux paramètres de contrôle d’accès. – Pour les utilisations de type IP/ATM. Utilisation des paramètres de contrôle d’accès TCP/IP classiques. Deux problèmes principaux à résoudre: Performance du processus de classement Architecture de contrôle Distribution des calculs d’accès par agents Architecture de contrôle d’accès centralisée 27 février 2001 Processus de classement rapide 12 Garantie de la Qo. S Contrôle non bloquant Processus de classement à délai faible et borné ENST Bretagne

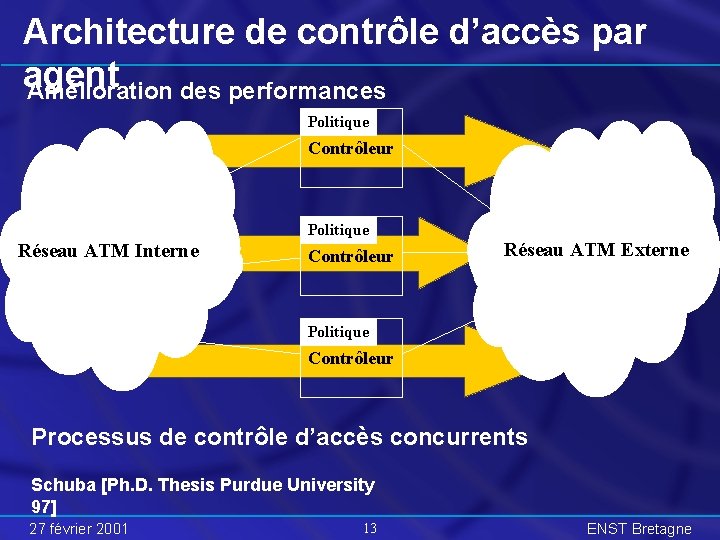

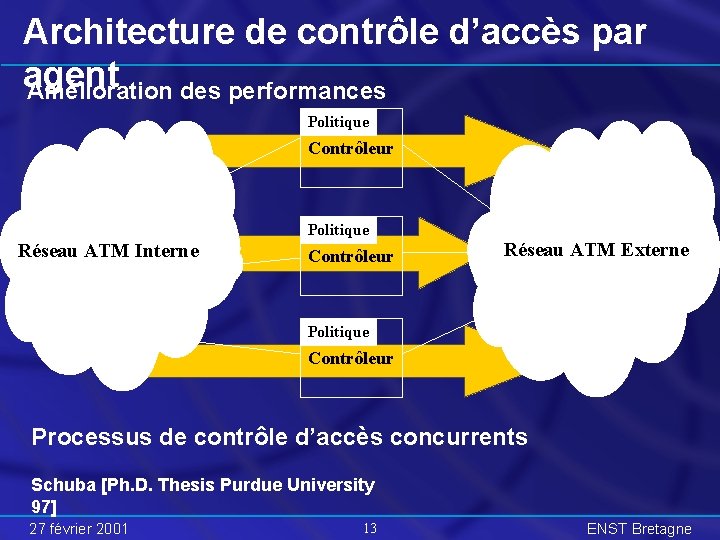

Architecture de contrôle d’accès par agent Amélioration des performances Politique Contrôleur Politique Réseau ATM Interne Contrôleur Réseau ATM Externe Politique Contrôleur Processus de contrôle d’accès concurrents Schuba [Ph. D. Thesis Purdue University 97] 27 février 2001 13 ENST Bretagne

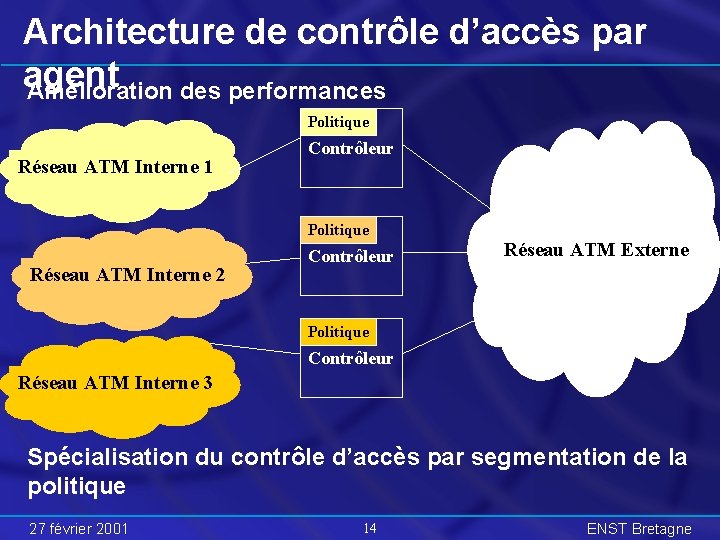

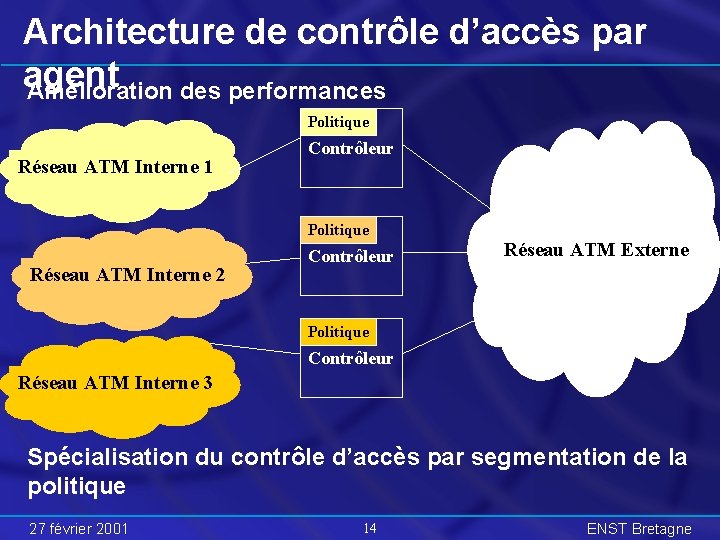

Architecture de contrôle d’accès par agent Amélioration des performances Politique Réseau ATM Interne 1 Contrôleur Politique Réseau ATM Interne 2 Contrôleur Réseau ATM Externe Politique Contrôleur Réseau ATM Interne 3 Spécialisation du contrôle d’accès par segmentation de la politique 27 février 2001 14 ENST Bretagne

Architecture de contrôle d’accès par agent L’amélioration règle t’elle le problème du respect de la Qo. S ? • Si l’on peut s’assurer – Que l’amélioration est toujours suffisante pour répondre aux débits soumis. – Que le processus de classement est à délai faible et borné. • Alors: Oui. • Est-ce le cas des outils existants de contrôle d’accès ? : Non. Il convient donc d’assurer ce respect d’une autre manière. Notre Idée: Un processus de contrôle d’accès non bloquant La décision de contrôle d’accès se prend de manière indépendante du passage du flux sur le réseau. 27 février 2001 15 ENST Bretagne

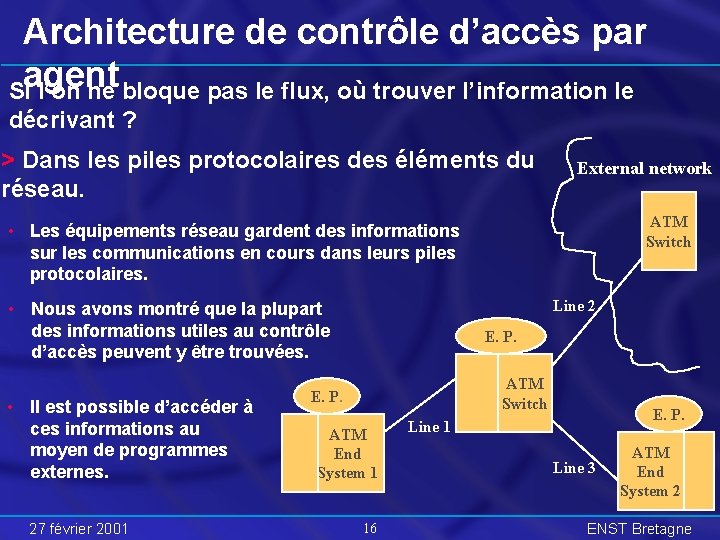

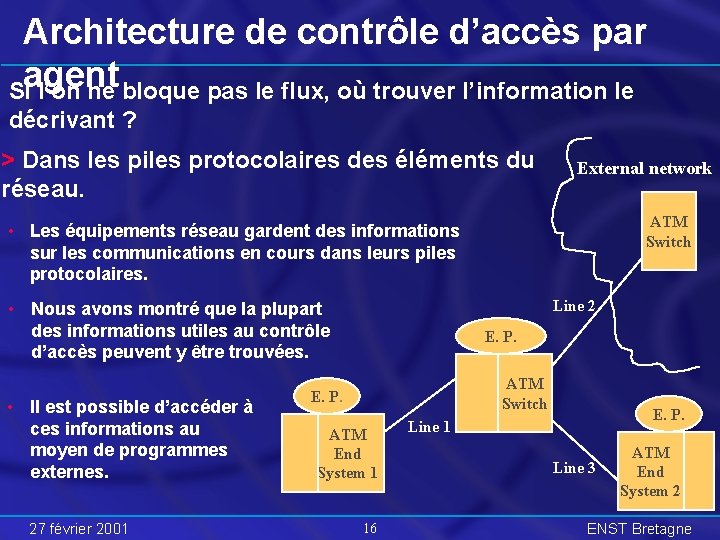

Architecture de contrôle d’accès par Siagent l’on ne bloque pas le flux, où trouver l’information le décrivant ? > Dans les piles protocolaires des éléments du réseau. External network ATM Switch • Les équipements réseau gardent des informations sur les communications en cours dans leurs piles protocolaires. Line 2 • Nous avons montré que la plupart des informations utiles au contrôle d’accès peuvent y être trouvées. • Il est possible d’accéder à ces informations au moyen de programmes externes. 27 février 2001 E. P. ATM Switch E. P. ATM End System 1 16 E. P. Line 1 Line 3 ATM End System 2 ENST Bretagne

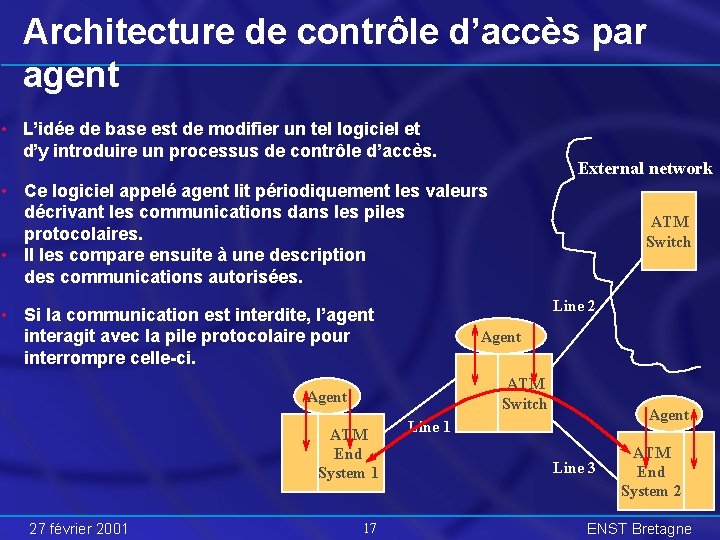

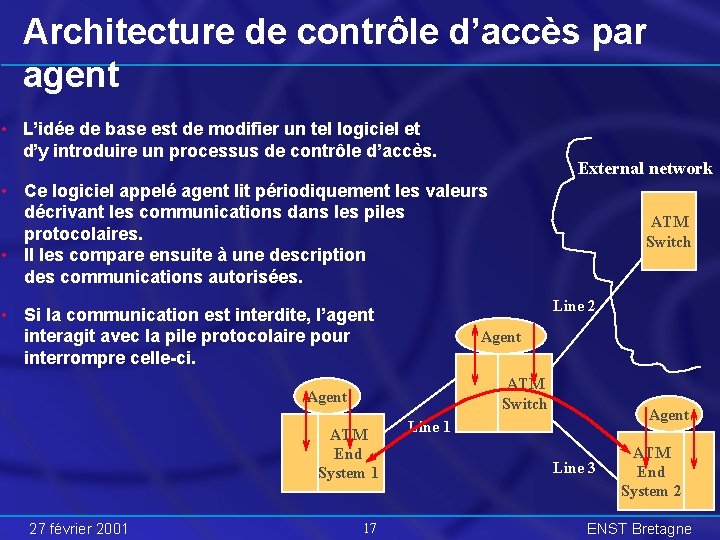

Architecture de contrôle d’accès par agent • L’idée de base est de modifier un tel logiciel et d’y introduire un processus de contrôle d’accès. External network • Ce logiciel appelé agent lit périodiquement les valeurs décrivant les communications dans les piles protocolaires. • Il les compare ensuite à une description des communications autorisées. Line 2 • Si la communication est interdite, l’agent interagit avec la pile protocolaire pour interrompre celle-ci. Agent ATM Switch Agent ATM End System 1 27 février 2001 ATM Switch 17 Agent Line 1 Line 3 ATM End System 2 ENST Bretagne

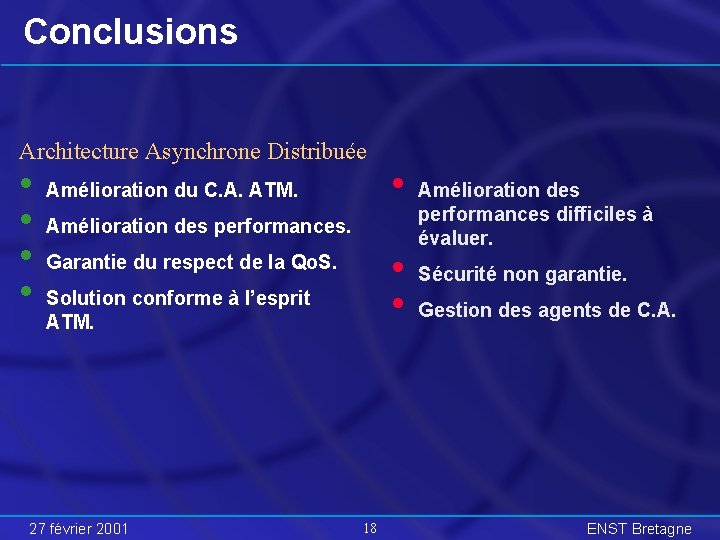

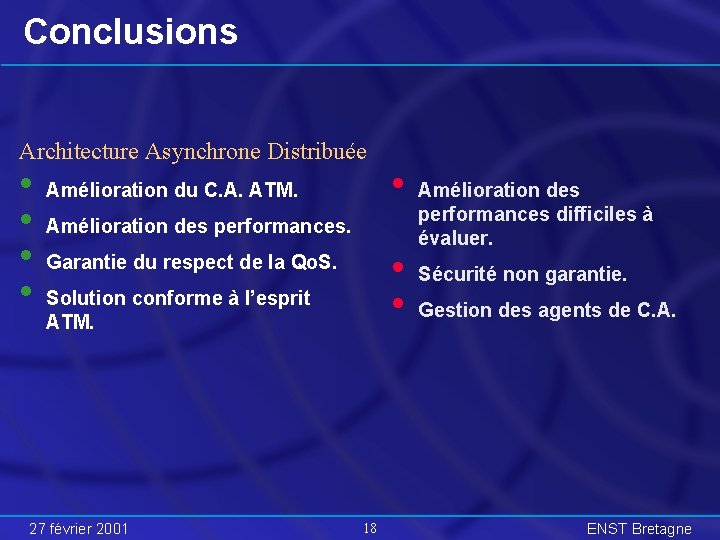

Conclusions Architecture Asynchrone Distribuée • • Amélioration du C. A. ATM. • Amélioration des performances. • • Garantie du respect de la Qo. S. Solution conforme à l’esprit ATM. 27 février 2001 18 Amélioration des performances difficiles à évaluer. Sécurité non garantie. Gestion des agents de C. A. ENST Bretagne

Agenda • Introduction • Paramètres de contrôle d’accès • Architectures de contrôle d’accès – Architecture de contrôle d’accès par agent. – Architecture de contrôle d’accès centralisée. • Algorithme de classement. • Cartes IFT. • Gestion du contrôle d’accès • Conclusion 19

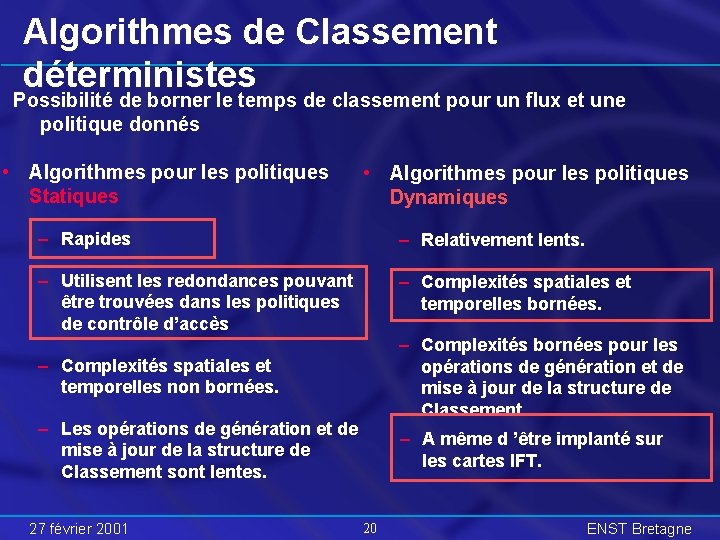

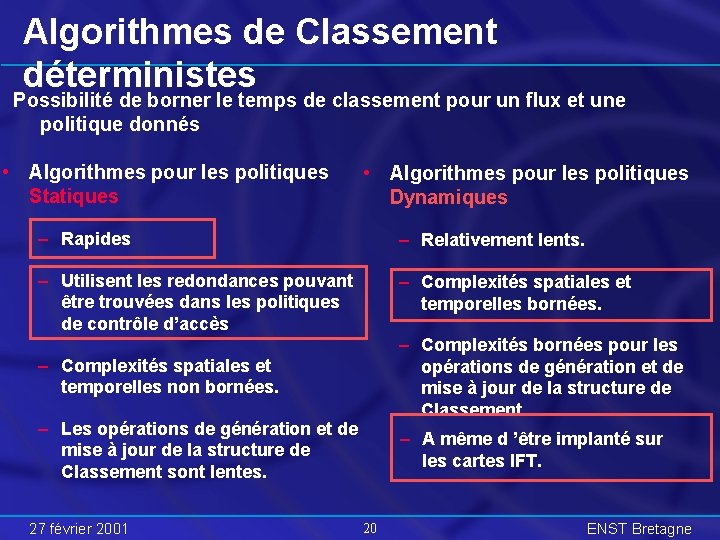

Algorithmes de Classement déterministes Possibilité de borner le temps de classement pour un flux et une politique donnés • Algorithmes pour les politiques Statiques • Algorithmes pour les politiques Dynamiques – Rapides – Relativement lents. – Utilisent les redondances pouvant être trouvées dans les politiques de contrôle d’accès – Complexités spatiales et temporelles bornées. – Complexités bornées pour les opérations de génération et de mise à jour de la structure de Classement. – Complexités spatiales et temporelles non bornées. – Les opérations de génération et de mise à jour de la structure de Classement sont lentes. 27 février 2001 – A même d ’être implanté sur les cartes IFT. 20 ENST Bretagne

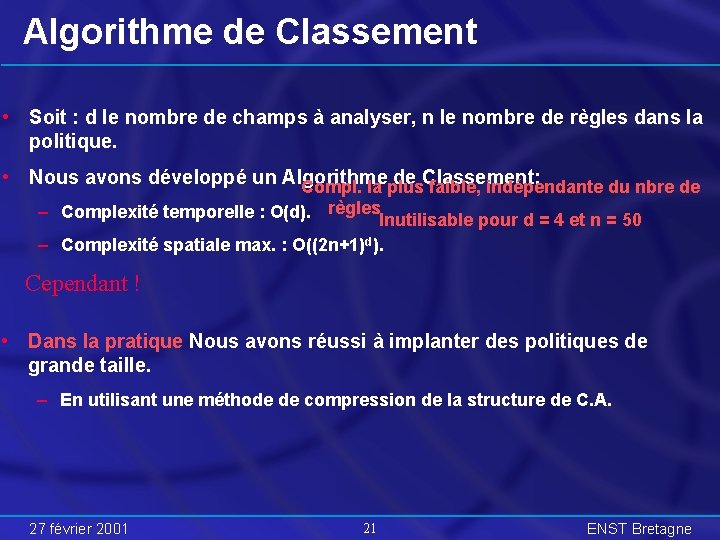

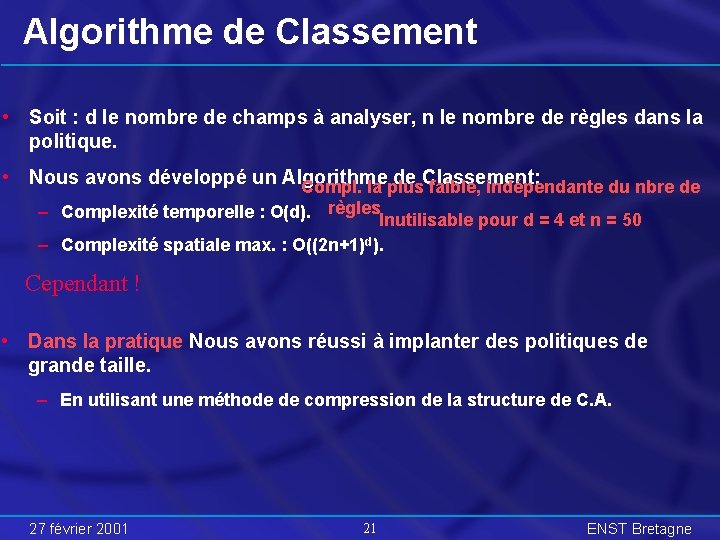

Algorithme de Classement • Soit : d le nombre de champs à analyser, n le nombre de règles dans la politique. • Nous avons développé un Algorithme de Classement: Compl. la plus faible, indépendante du nbre de – Complexité temporelle : O(d). règles. Inutilisable pour d = 4 et n = 50 – Complexité spatiale max. : O((2 n+1)d). Cependant ! • Dans la pratique Nous avons réussi à implanter des politiques de grande taille. – En utilisant une méthode de compression de la structure de C. A. 27 février 2001 21 ENST Bretagne

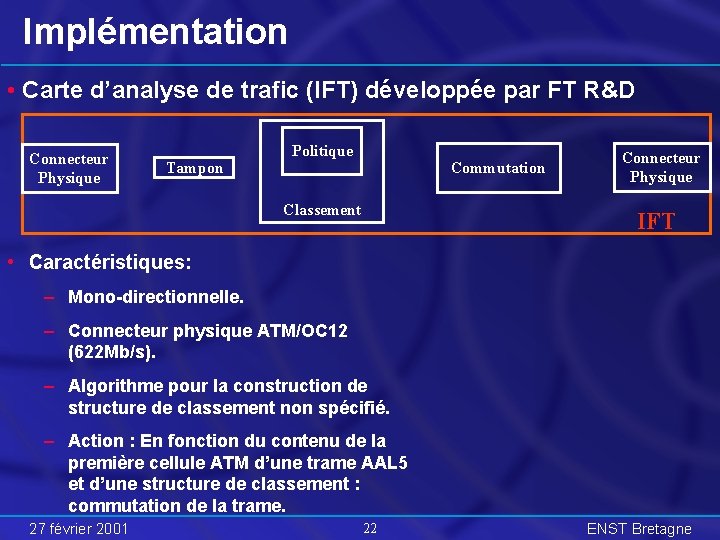

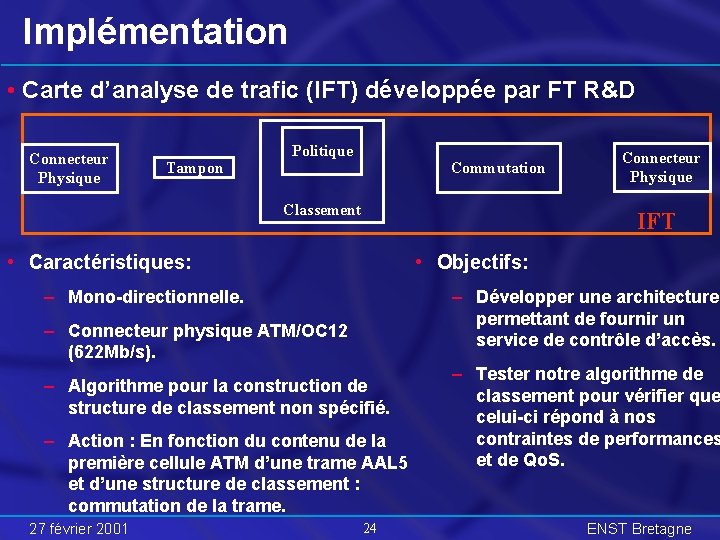

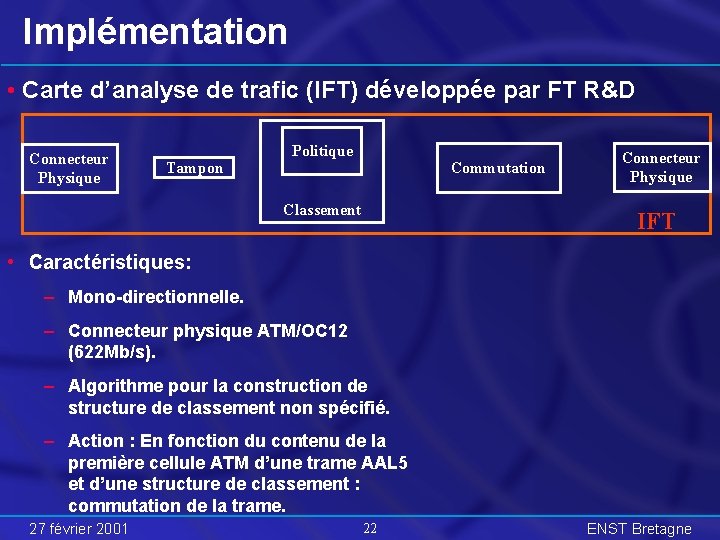

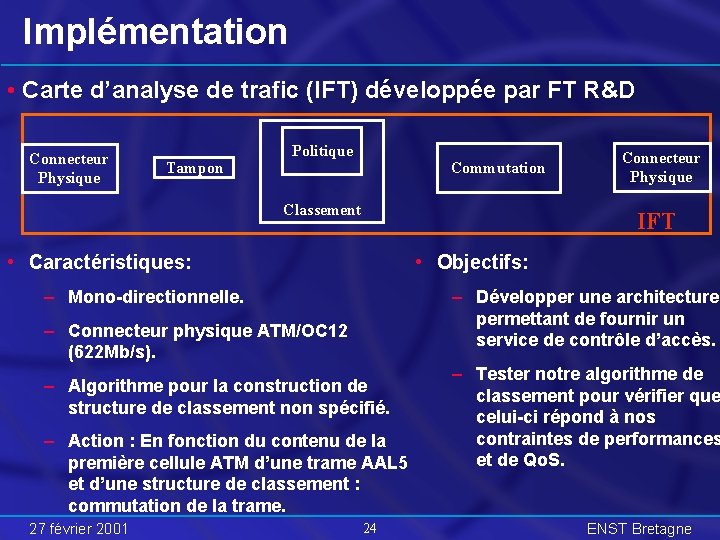

Implémentation • Carte d’analyse de trafic (IFT) développée par FT R&D Connecteur Physique Tampon Politique Commutation Classement Connecteur Physique IFT • Caractéristiques: – Mono-directionnelle. – Connecteur physique ATM/OC 12 (622 Mb/s). – Algorithme pour la construction de structure de classement non spécifié. – Action : En fonction du contenu de la première cellule ATM d’une trame AAL 5 et d’une structure de classement : commutation de la trame. 27 février 2001 22 ENST Bretagne

Contenu de la première cellule ATM SNAP/LLC TCP/UDP/ICMP En tête IP TCP/UDP/ICMP IP En tête IP TCP/UDP/ICMP SNAP/LLC ATM En tête IP TCP/UDP/ICMP AAL 5 Entête. IP IPavec options/ TCP/UDP/ICMP SNAP/LLC En v 6 TCP/UDP/ICMP AAL 5 ATM 53 octets 27 février 2001 23 ENST Bretagne

Implémentation • Carte d’analyse de trafic (IFT) développée par FT R&D Connecteur Physique Tampon Politique Commutation Classement IFT • Caractéristiques: • Objectifs: – Mono-directionnelle. – Développer une architecture permettant de fournir un service de contrôle d’accès. – Connecteur physique ATM/OC 12 (622 Mb/s). – Algorithme pour la construction de structure de classement non spécifié. – Action : En fonction du contenu de la première cellule ATM d’une trame AAL 5 et d’une structure de classement : commutation de la trame. 27 février 2001 Connecteur Physique 24 – Tester notre algorithme de classement pour vérifier que celui-ci répond à nos contraintes de performances et de Qo. S. ENST Bretagne

Architecture • Placée entre un réseau privé et un réseau public. • Constituée de trois modules: – Gestionnaire – Filtre de signalisation. – Filtre de niveau cellule. • S’intègre à un commutateur ATM existant. 27 février 2001 25 ENST Bretagne

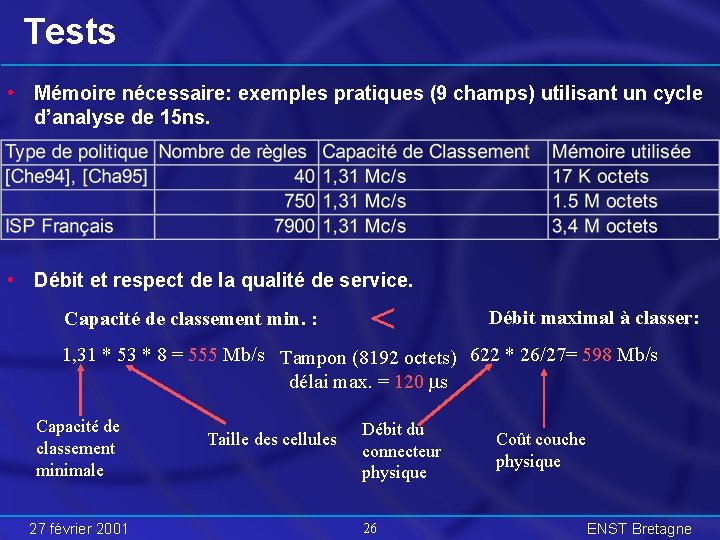

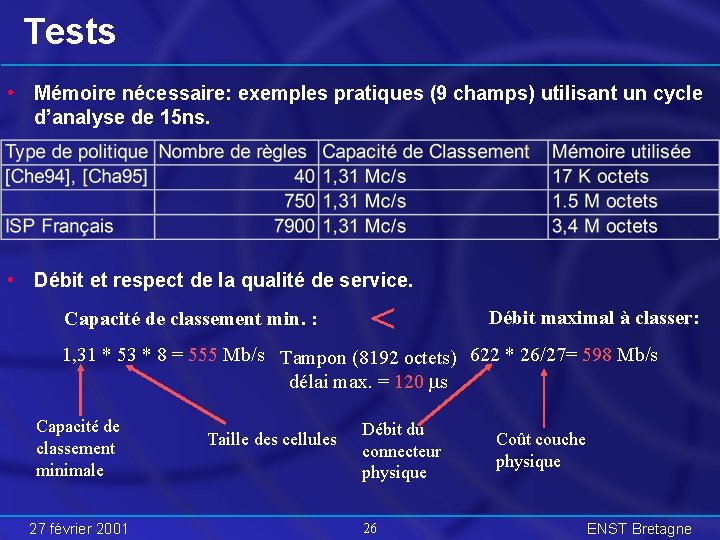

Tests • Mémoire nécessaire: exemples pratiques (9 champs) utilisant un cycle d’analyse de 15 ns. • Débit et respect de la qualité de service. Capacité de classement min. : < Débit maximal à classer: 1, 31 * 53 * 8 = 555 Mb/s Tampon (8192 octets) 622 * 26/27= 598 Mb/s délai max. = 120 s Capacité de classement minimale 27 février 2001 Taille des cellules Débit du connecteur physique 26 Coût couche physique ENST Bretagne

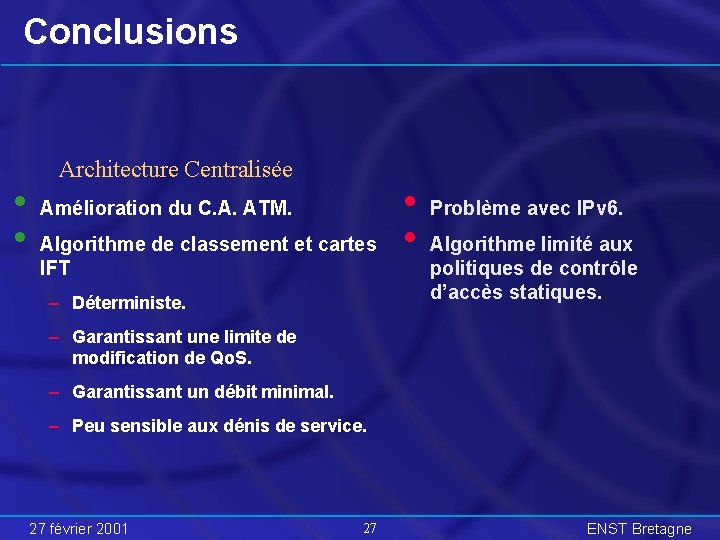

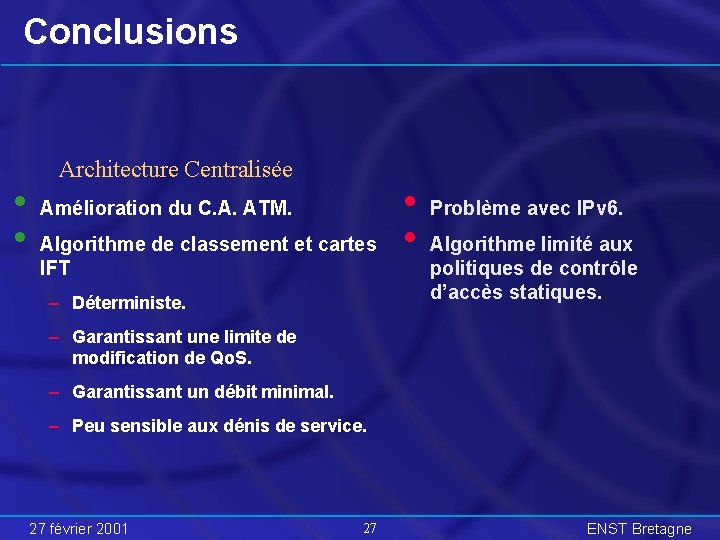

Conclusions • • Architecture Centralisée Amélioration du C. A. ATM. Algorithme de classement et cartes IFT – Déterministe. • • Problème avec IPv 6. Algorithme limité aux politiques de contrôle d’accès statiques. – Garantissant une limite de modification de Qo. S. – Garantissant un débit minimal. – Peu sensible aux dénis de service. 27 février 2001 27 ENST Bretagne

Agenda • Introduction • Paramètres de contrôle d’accès • Architectures de contrôle d’accès • Gestion du contrôle d’accès – Critères de distribution. – Architecture de gestion répartie. • Conclusion 28

Gestion du contrôle d’accès • Problème 1: Gérer un ensemble d’équipements ayant des interfaces de configuration propriétaires (problème d’hétérogénéité). • Solution: Méthode d’expression générique et ergonomique de la politique de C. A. • Problème 2: Gérer des architectures de contrôle d’accès distribuées (Nombre important d’équipements de C. A. devant être configurés de manière distante). • Solution: Méthode de configuration automatique. Contrainte s • Assurer l’efficacité • Assurer la sécurité – Faire en sorte que la configuration de l’ensemble des équipements du réseau permette de rendre le service de C. A. défini par l’officier de sécurité. 27 février 2001 – Utiliser le plus petit sous ensemble des règles de C. A. qui assure la politique de C. A. • Il faut définir des critères afin de calculer ce sous ensemble. 29 ENST Bretagne

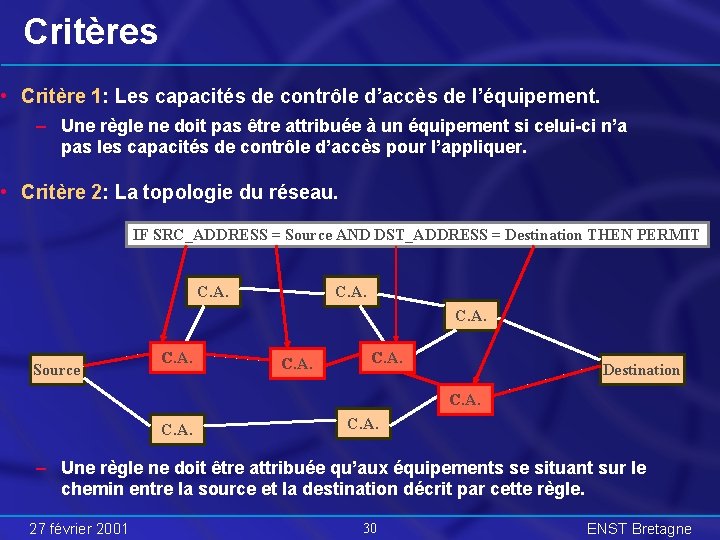

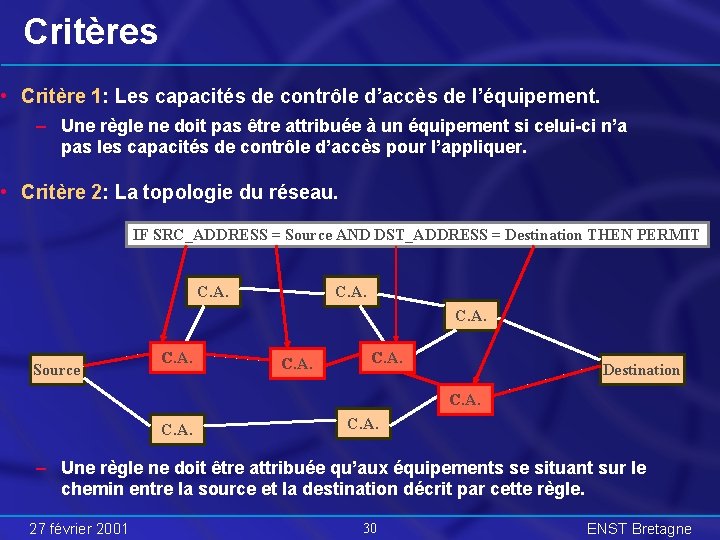

Critères • Critère 1: Les capacités de contrôle d’accès de l’équipement. – Une règle ne doit pas être attribuée à un équipement si celui-ci n’a pas les capacités de contrôle d’accès pour l’appliquer. • Critère 2: La topologie du réseau. IF SRC_ADDRESS = Source AND DST_ADDRESS = Destination THEN PERMIT C. A. Source C. A. Destination C. A. – Une règle ne doit être attribuée qu’aux équipements se situant sur le chemin entre la source et la destination décrit par cette règle. 27 février 2001 30 ENST Bretagne

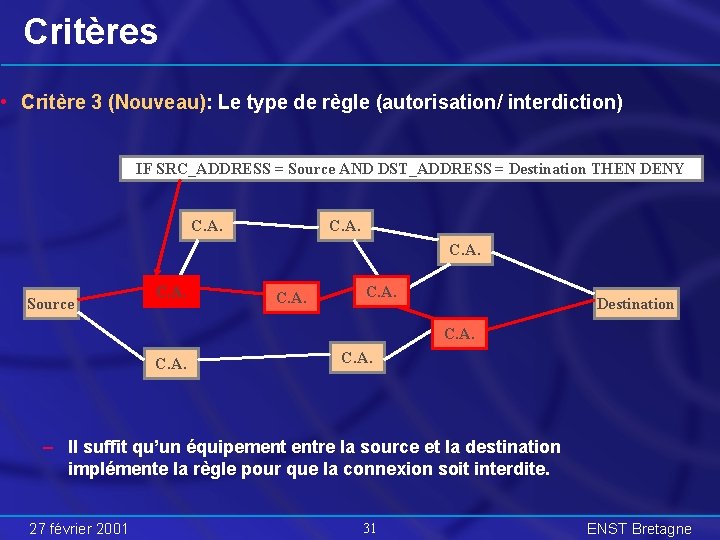

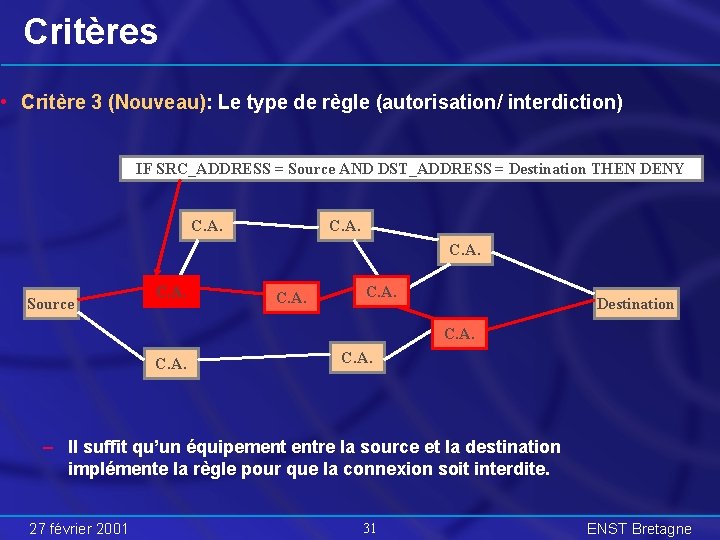

Critères • Critère 3 (Nouveau): Le type de règle (autorisation/ interdiction) IF SRC_ADDRESS = Source AND DST_ADDRESS = Destination THEN DENY C. A. Source C. A. Destination C. A. – Il suffit qu’un équipement entre la source et la destination implémente la règle pour que la connexion soit interdite. 27 février 2001 31 ENST Bretagne

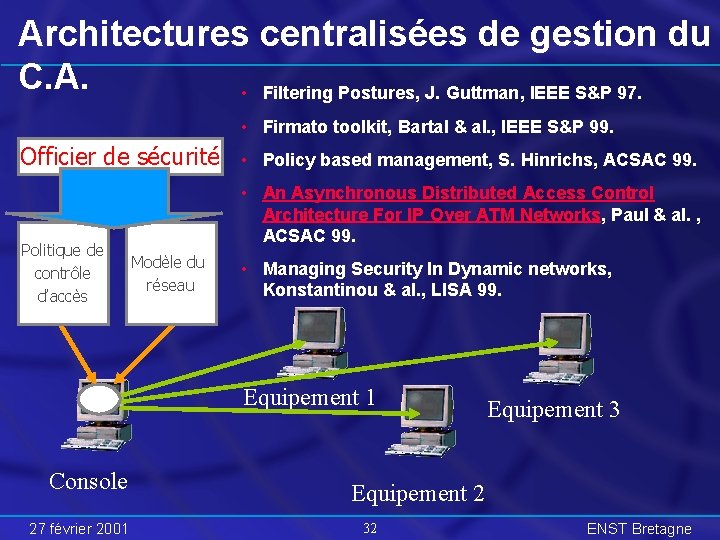

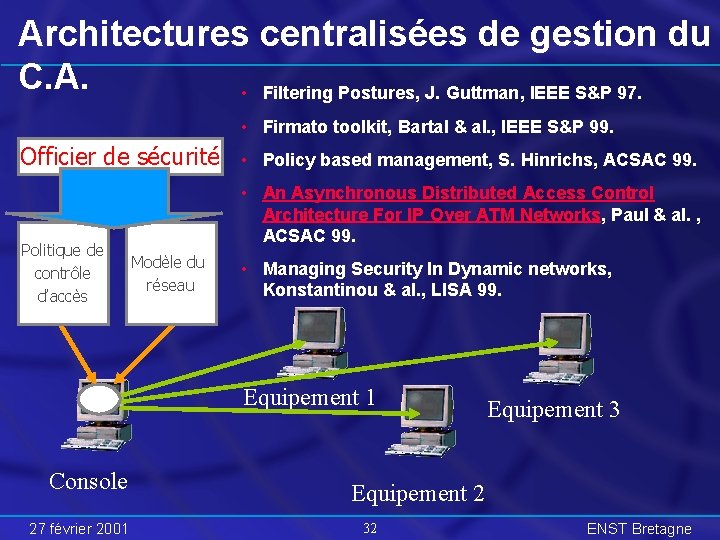

Architectures centralisées de gestion du C. A. • Filtering Postures, J. Guttman, IEEE S&P 97. • Firmato toolkit, Bartal & al. , IEEE S&P 99. Officier de sécurité Politique de contrôle d’accès • Policy based management, S. Hinrichs, ACSAC 99. • An Asynchronous Distributed Access Control Architecture For IP Over ATM Networks, Paul & al. , ACSAC 99. Modèle du réseau • Managing Security In Dynamic networks, Konstantinou & al. , LISA 99. Equipement 1 Console 27 février 2001 Equipement 3 Equipement 2 32 ENST Bretagne

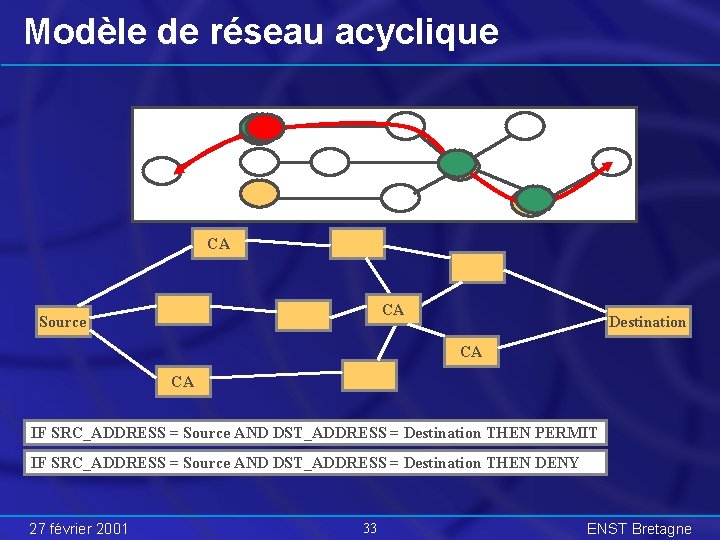

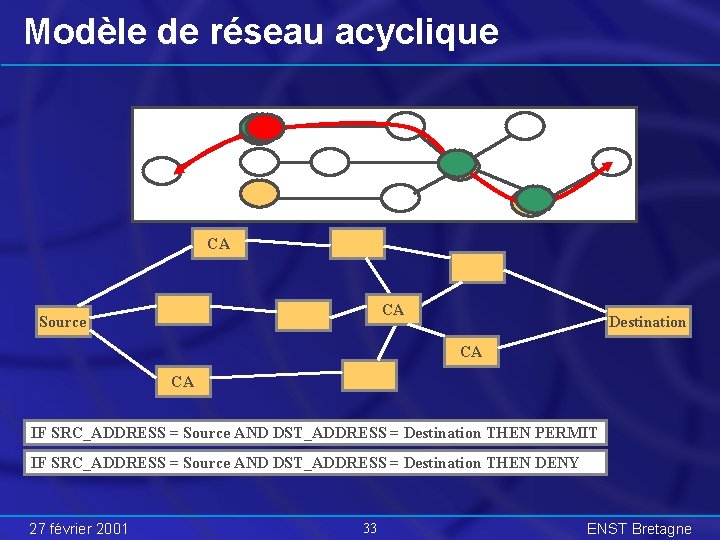

Modèle de réseau acyclique CA CA Source Destination CA CA IF SRC_ADDRESS = Source AND DST_ADDRESS = Destination THEN PERMIT IF SRC_ADDRESS = Source AND DST_ADDRESS = Destination THEN DENY 27 février 2001 33 ENST Bretagne

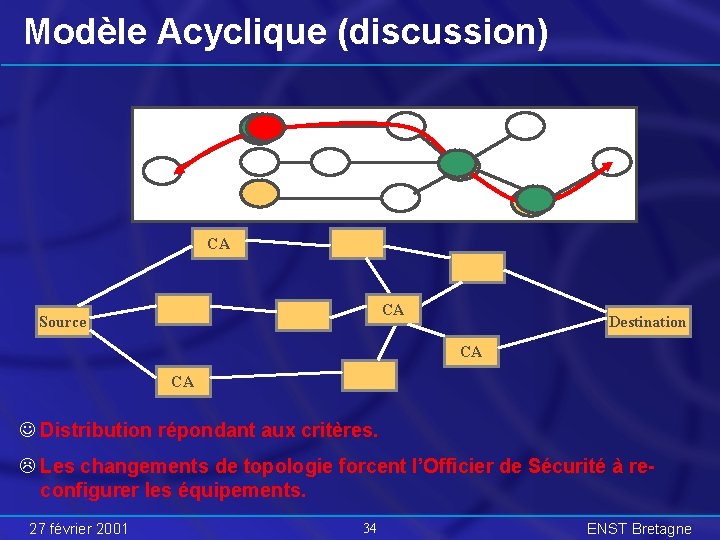

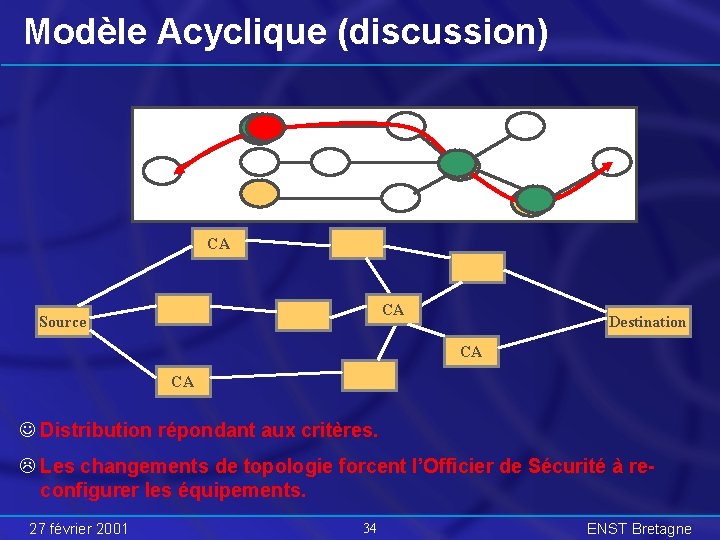

Modèle Acyclique (discussion) CA CA Source Destination CA CA J Distribution répondant aux critères. L Les changements de topologie forcent l’Officier de Sécurité à reconfigurer les équipements. 27 février 2001 34 ENST Bretagne

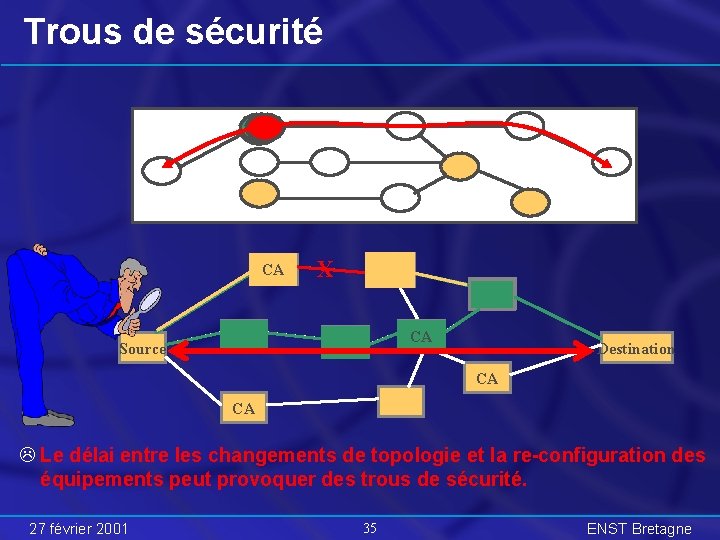

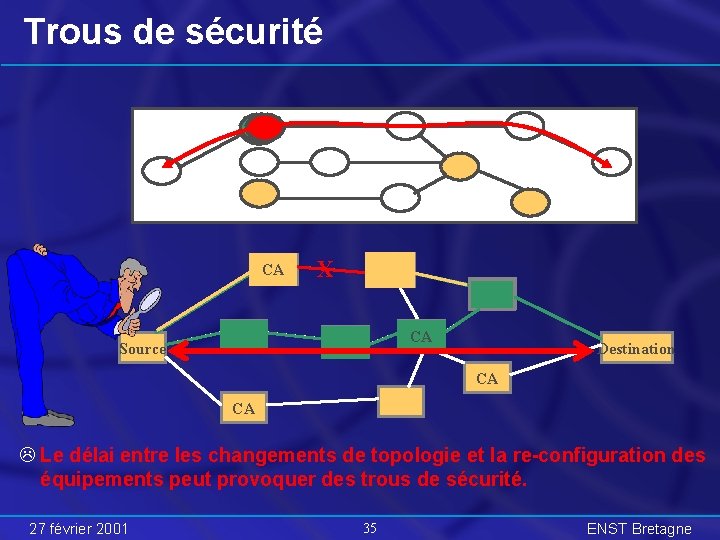

Trous de sécurité CA X CA Source Destination CA CA L Le délai entre les changements de topologie et la re-configuration des équipements peut provoquer des trous de sécurité. 27 février 2001 35 ENST Bretagne

Trous de sécurité CA X Source Destination CA CA L Le délai entre les changements de topologie et la re-configuration des équipements peut provoquer des trous de sécurité. 27 février 2001 36 ENST Bretagne

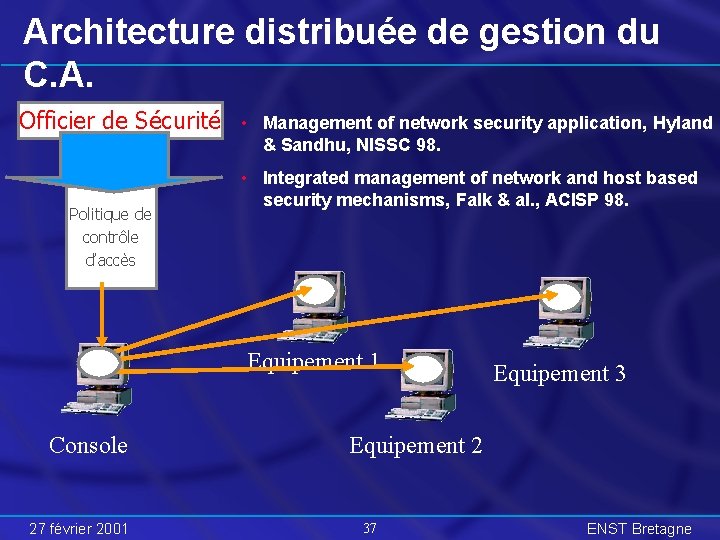

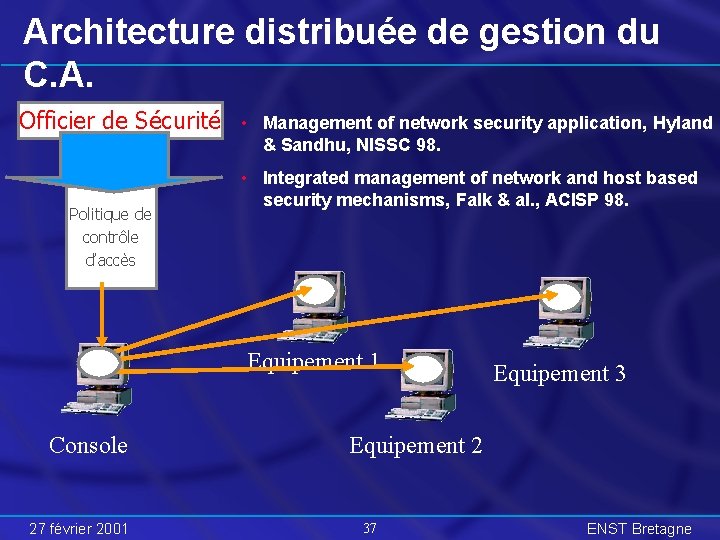

Architecture distribuée de gestion du C. A. Officier de Sécurité Politique de contrôle d’accès • Management of network security application, Hyland & Sandhu, NISSC 98. • Integrated management of network and host based security mechanisms, Falk & al. , ACISP 98. Equipement 1 Console 27 février 2001 Equipement 3 Equipement 2 37 ENST Bretagne

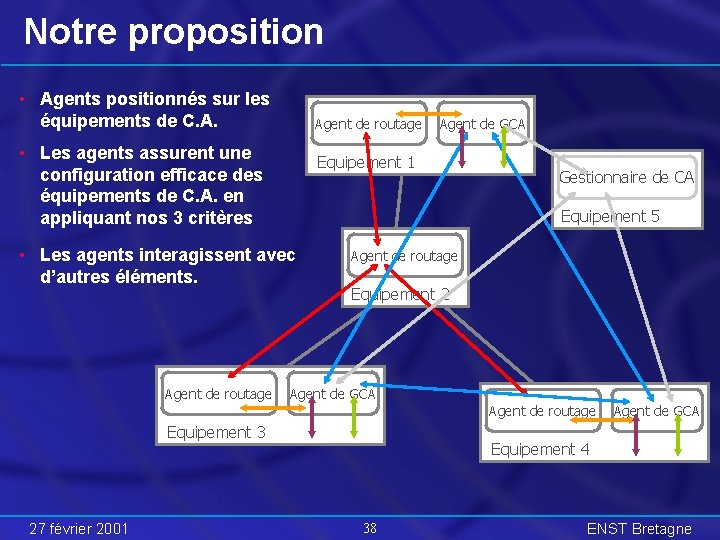

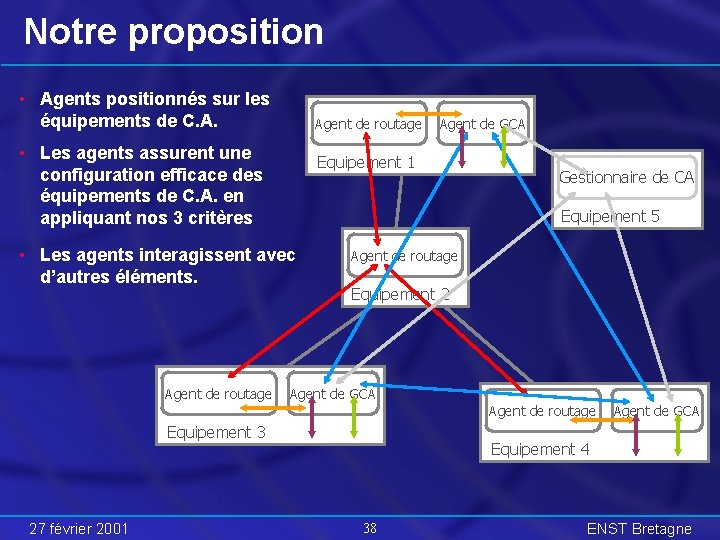

Notre proposition • Agents positionnés sur les équipements de C. A. Agent de routage • Les agents assurent une configuration efficace des équipements de C. A. en appliquant nos 3 critères Equipement 1 Gestionnaire de CA Equipement 5 • Les agents interagissent avec d’autres éléments. Agent de routage Agent de GCA Agent de routage Equipement 2 Agent de GCA Agent de routage Equipement 3 27 février 2001 Agent de GCA Equipement 4 38 ENST Bretagne

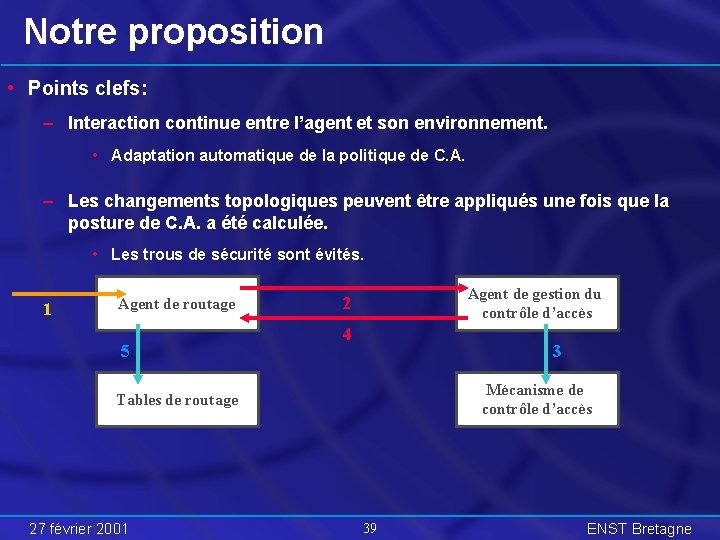

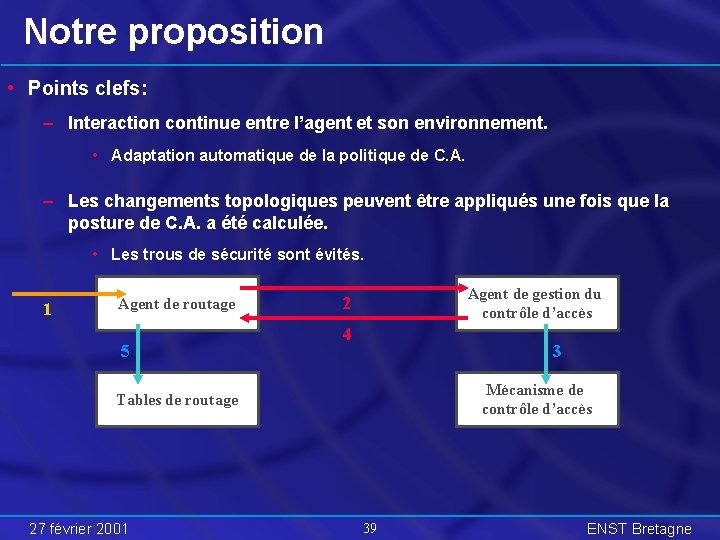

Notre proposition • Points clefs: – Interaction continue entre l’agent et son environnement. • Adaptation automatique de la politique de C. A. – Les changements topologiques peuvent être appliqués une fois que la posture de C. A. a été calculée. • Les trous de sécurité sont évités. 1 Agent de routage 5 Agent de gestion du contrôle d’accès 2 4 3 Mécanisme de contrôle d’accès Tables de routage 27 février 2001 39 ENST Bretagne

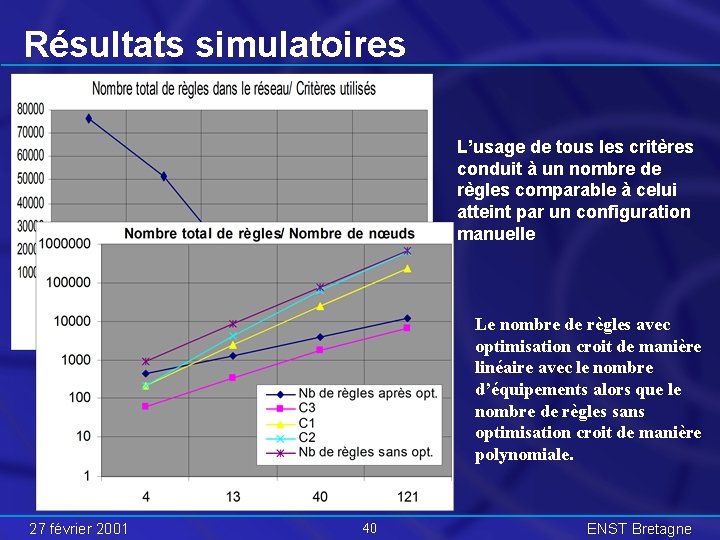

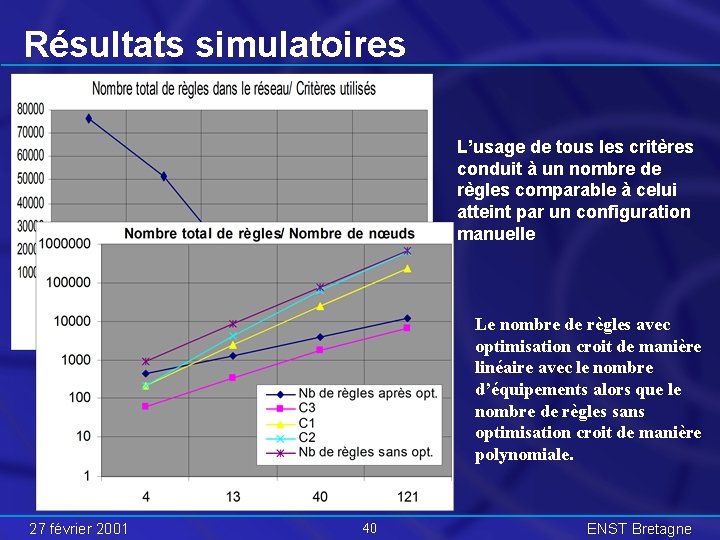

Résultats simulatoires L’usage de tous les critères conduit à un nombre de règles comparable à celui atteint par un configuration manuelle Le nombre de règles avec optimisation croit de manière linéaire avec le nombre d’équipements alors que le nombre de règles sans optimisation croit de manière polynomiale. 27 février 2001 40 ENST Bretagne

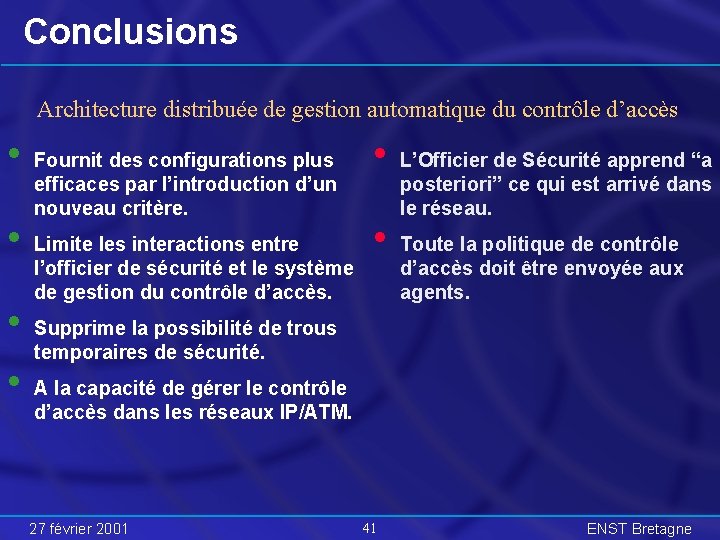

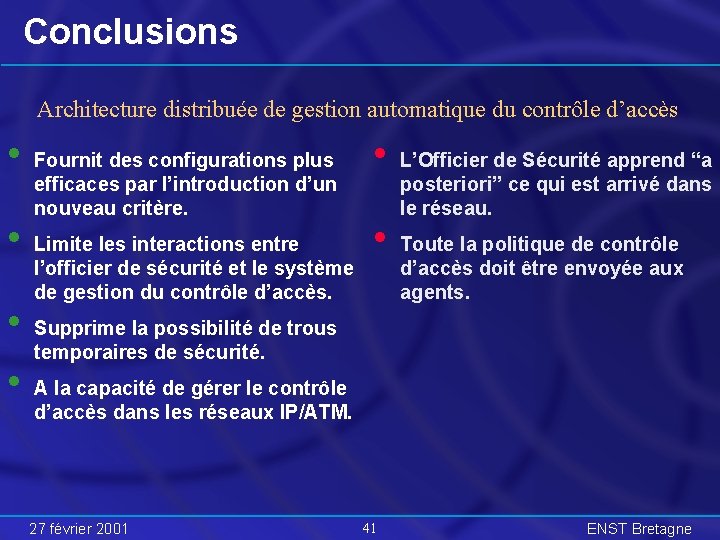

Conclusions Architecture distribuée de gestion automatique du contrôle d’accès • • Fournit des configurations plus efficaces par l’introduction d’un nouveau critère. Limite les interactions entre l’officier de sécurité et le système de gestion du contrôle d’accès. • • L’Officier de Sécurité apprend “a posteriori” ce qui est arrivé dans le réseau. Toute la politique de contrôle d’accès doit être envoyée aux agents. Supprime la possibilité de trous temporaires de sécurité. A la capacité de gérer le contrôle d’accès dans les réseaux IP/ATM. 27 février 2001 41 ENST Bretagne

Agenda • Introduction • Paramètres de contrôle d’accès • Architectures de contrôle d’accès • Gestion du contrôle d’accès • Conclusion 42

Conclusion • Une étude des paramètres de contrôle d’accès ATM – Profils de protection par application. – Classement des paramètres en fonction de leur utilité. • Deux architectures de contrôle d’accès pour les réseaux IP/ATM – Prise en compte des paramètres de contrôle d’accès ATM. – Nouvelle architecture de contrôle d’accès / Algorithmes de classement traditionnels. – Architecture de contrôle d’accès traditionnelle / Nouveau Algorithme de classement. – Implémentation au moyen de cartes IFT. • Architecture de gestion automatique du contrôle d’accès – Définition d’un nouveau critère de distribution. – Définition d’une nouvelle architecture permettant de supprimer les « trous de sécurité » . – Implémentation sur le simulateur ns. 43

Mais également. . . • Langages de description de politique de contrôle d’accès – De bas niveau (Gestion du problème d hétérogénéité). – De haut niveau (Gestion du problème d’ergonomie). • Architecture centralisée de gestion automatique du contrôle d’accès • Intégrité du service de contrôle d’accès – Intégration de la notion d’intégrité du service de contrôle d’accès dans les architectures de gestion automatique. – Implémentation sur le simulateur ns. 44

Perspectives • Définition de paramètres de niveau applicatif. • Amélioration de notre algorithme de classement. • Utilisation de nouvelles cartes. – Débit plus élevé. – Profondeur d’analyse plus importante. – Nouvelles fonctionnalités. • Adaptation à d’autres services de sécurité. • Application à de nouveaux domaines (Cryptographie, Détection d’intrusion, Contrôle d’accès applicatif). • Prise en compte de la notion de confiance dans le problème d’intégrité du C. A. 45

Questions ? 46