There is nothing more important than our customers

- Slides: 27

“There is nothing more important than our customers” NAC, una solución REAL. Samuel Bonete

Contenido a tratar • ¿Por qué hacer Control de Acceso? • ¿Qué debe ofrecer NAC? • ¿Consideraciones de cara al despliegue? • Conclusiones Enterasys Networks – For Internal Use Only 2

“There is nothing more important than our customers” • ¿Por qué hacer Control de Acceso? • ¿Qué debe ofrecer NAC? • ¿Consideraciones de cara al despliegue? • Conclusiones ¿Por qué hacer control de acceso ?

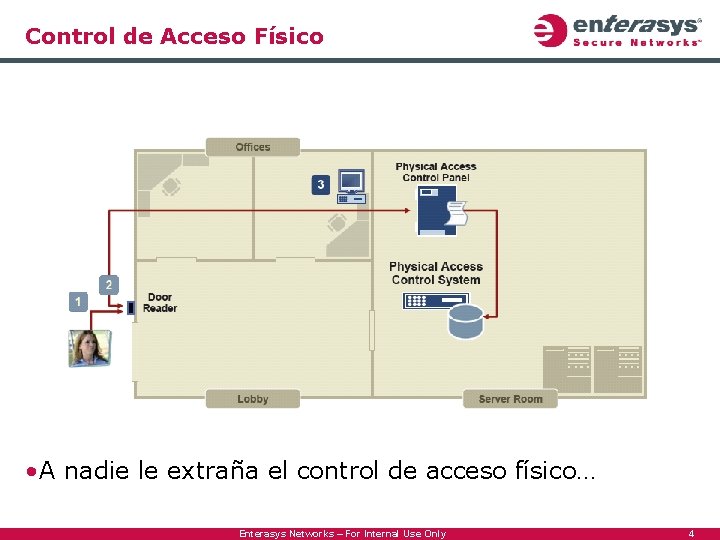

Control de Acceso Físico • A nadie le extraña el control de acceso físico… Enterasys Networks – For Internal Use Only 4

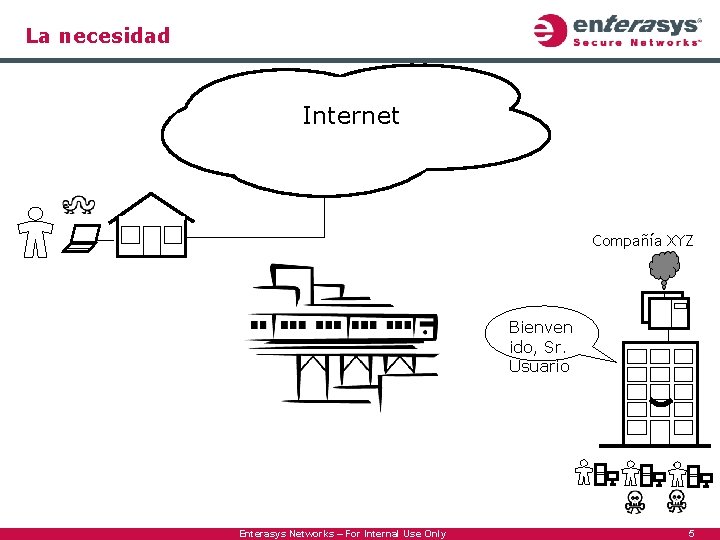

La necesidad Internet Compañía XYZ Bienven ido, Sr. Usuario Enterasys Networks – For Internal Use Only 5

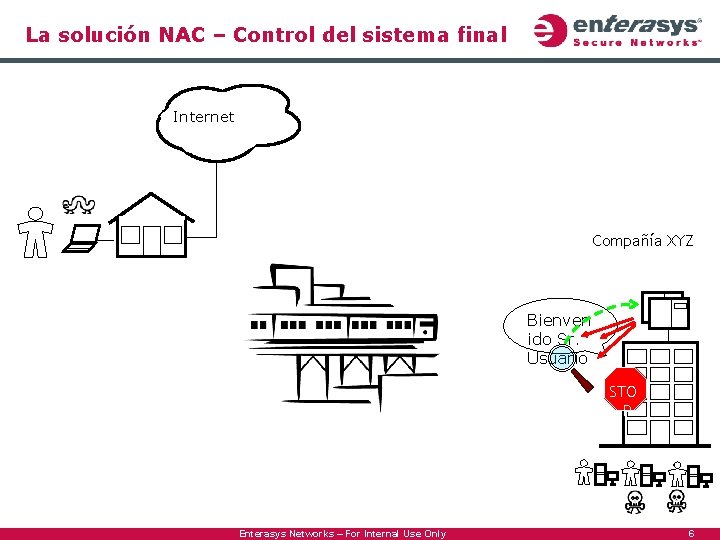

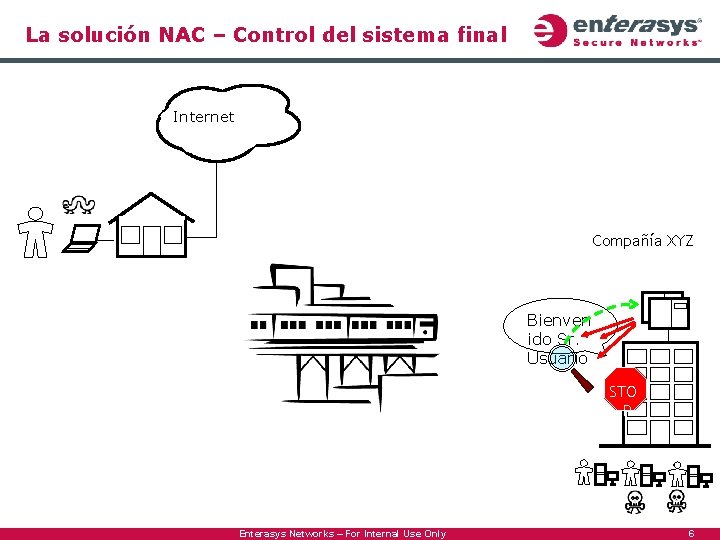

La solución NAC – Control del sistema final Internet Compañía XYZ Bienven ido Sr. Usuario STO P Enterasys Networks – For Internal Use Only 6

Sorpresas desagradables Enterasys Networks – For Internal Use Only 7

“There is nothing more important than our customers” • ¿Por qué hacer Control de Acceso? • ¿Qué debe ofrecer NAC? • ¿Consideraciones de cara al despliegue? • Conclusiones ¿Qué debe de ofrecer NAC?

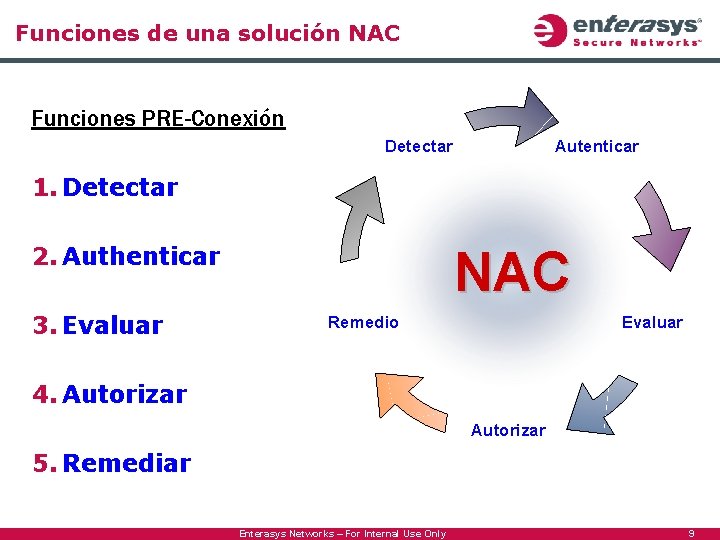

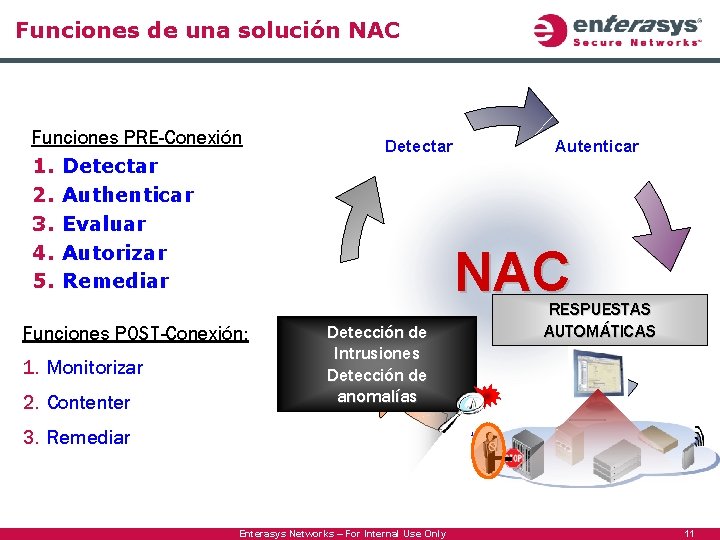

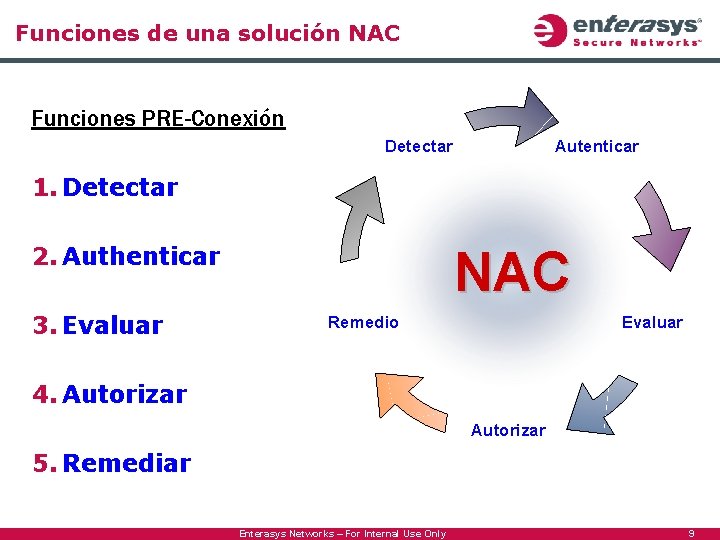

Funciones de una solución NAC Funciones PRE-Conexión Detectar Autenticar 1. Detectar 2. Authenticar 3. Evaluar NAC Evaluar Remedio 4. Autorizar 5. Remediar Enterasys Networks – For Internal Use Only 9

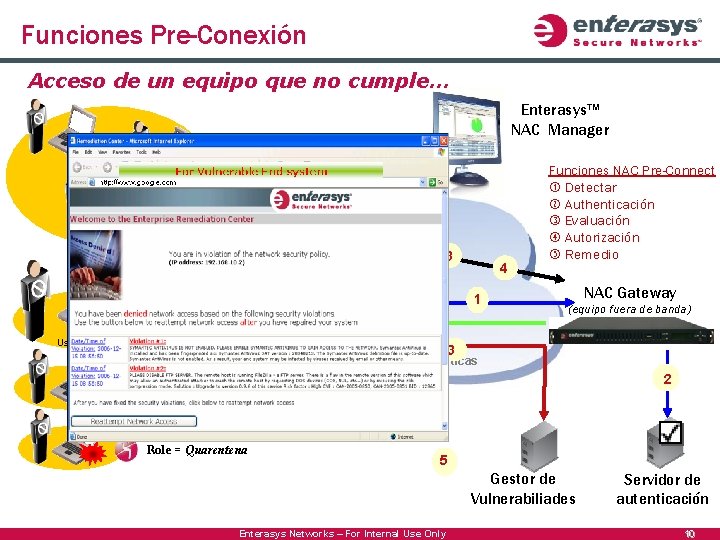

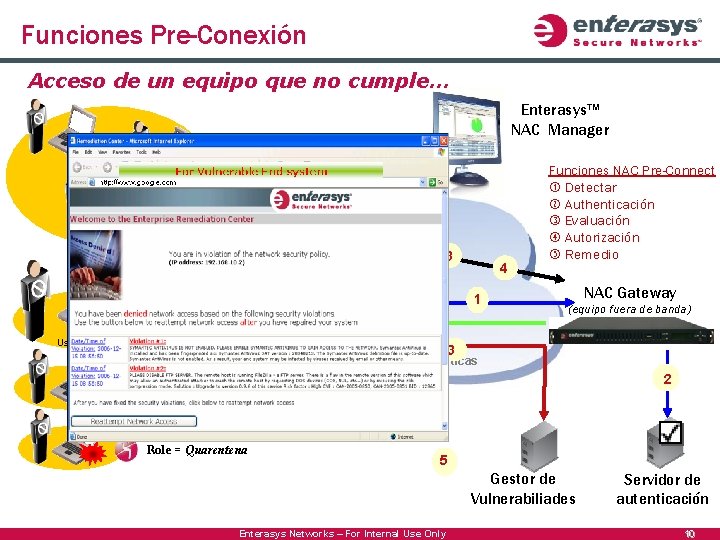

Funciones Pre-Conexión Acceso de un equipo que no cumple… Enterasys™ NAC Manager Switch (RFC 3580 compatible) VLAN = Quarentena 1 2 3 4 Role = Quarentena 1 Funciones NAC Pre-Connect Detectar Authenticación Evaluación Autorización Remedio NAC Gateway (equipo fuera de banda) 4 User Laptop Enterasys Matrix/Secure. Stack Switch 3 Verificación de políticas 2 Role = Quarentena 5 Gestor de Vulnerabiliades Enterasys Networks – For Internal Use Only Servidor de autenticación 10

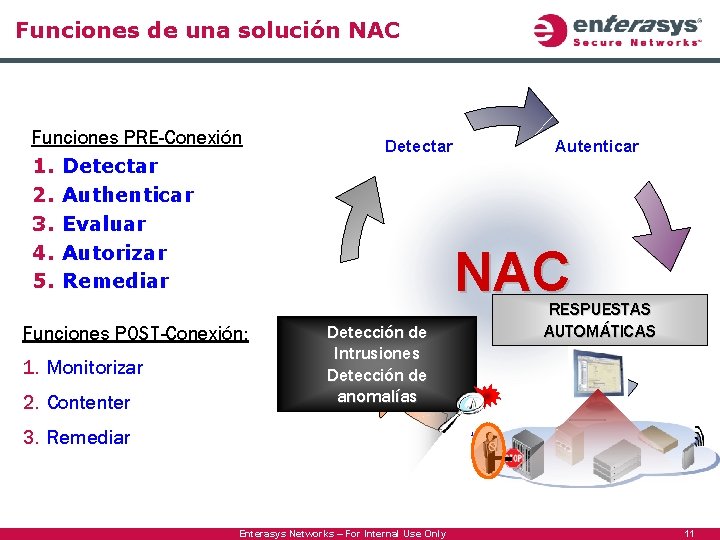

Funciones de una solución NAC Funciones PRE-Conexión 1. Detectar 2. Authenticar 3. Evaluar 4. Autorizar 5. Remediar Funciones POST-Conexión: 1. Monitorizar 2. Contenter Detectar Autenticar NAC Remedio Detección de Intrusiones Detección de anomalías RESPUESTAS Evaluar AUTOMÁTICAS Autorizar 3. Remediar Enterasys Networks – For Internal Use Only 11

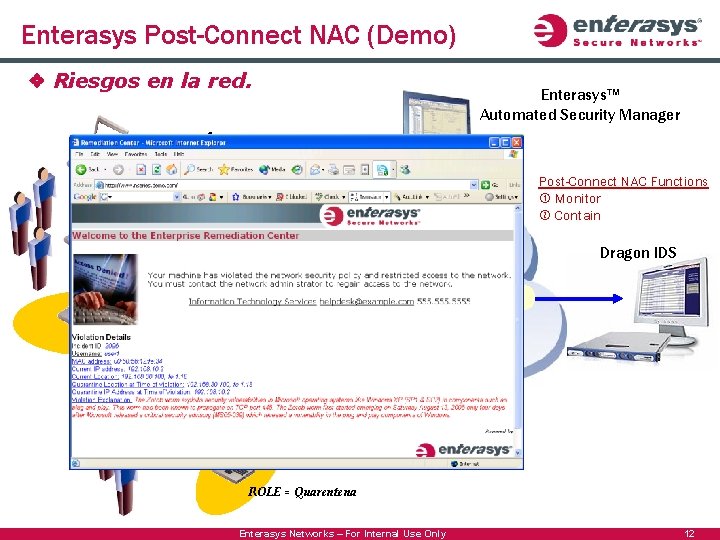

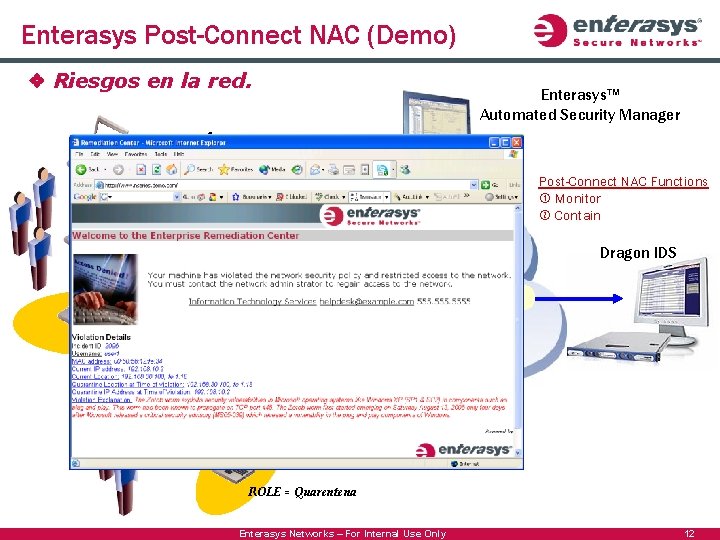

Enterasys Post-Connect NAC (Demo) Riesgos en la red. Enterasys™ Automated Security Manager Post-Connect NAC Functions Monitor Contain 2 2 Dragon IDS 1 Role = Quarentena 3 rd Party Switch ROLE = Quarentena Enterasys Networks – For Internal Use Only 12

“There is nothing more important than our customers” • ¿Por qué hacer Control de Acceso? • ¿Qué debe ofrecer NAC? • ¿Consideraciones de cara al despliegue? • Conclusiones ¿Consideraciones de cara al despliegue?

Consideraciones al despliegue • Ámbito de aplicación. • ¿Qué evaluar en el sistema? • Políticas a aplicar. • Monitorización Constante. Enterasys Networks – For Internal Use Only 14

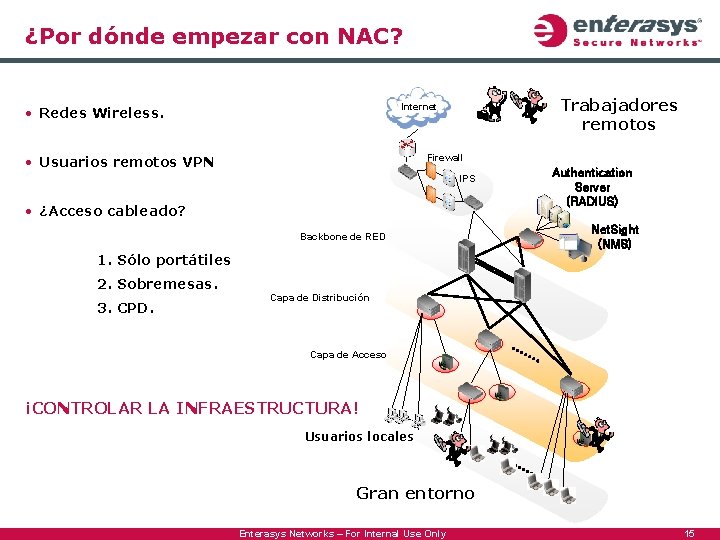

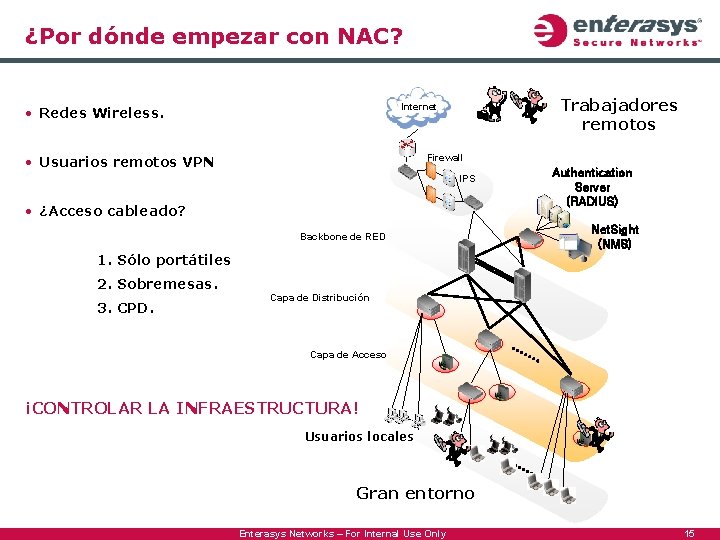

¿Por dónde empezar con NAC? Trabajadores remotos Internet • Redes Wireless. Firewall • Usuarios remotos VPN IPS • ¿Acceso cableado? Backbone de RED Authentication Server (RADIUS) Net. Sight (NMS) 1. Sólo portátiles 2. Sobremesas. 3. CPD. Capa de Distribución Capa de Acceso ¡CONTROLAR LA INFRAESTRUCTURA! Usuarios locales Gran entorno Enterasys Networks – For Internal Use Only 15

Consideraciones al despliegue • Ámbito de aplicación. • ¿Qué evaluar en el sistema? • Políticas a aplicar. • Monitorización Constante. Enterasys Networks – For Internal Use Only 16

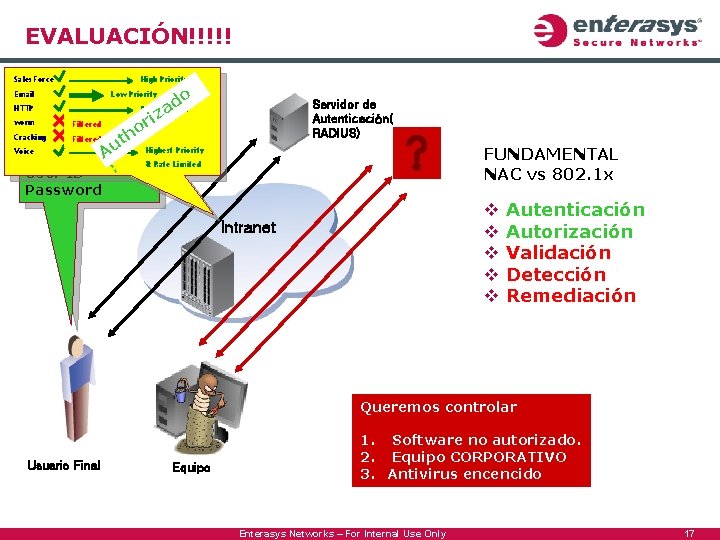

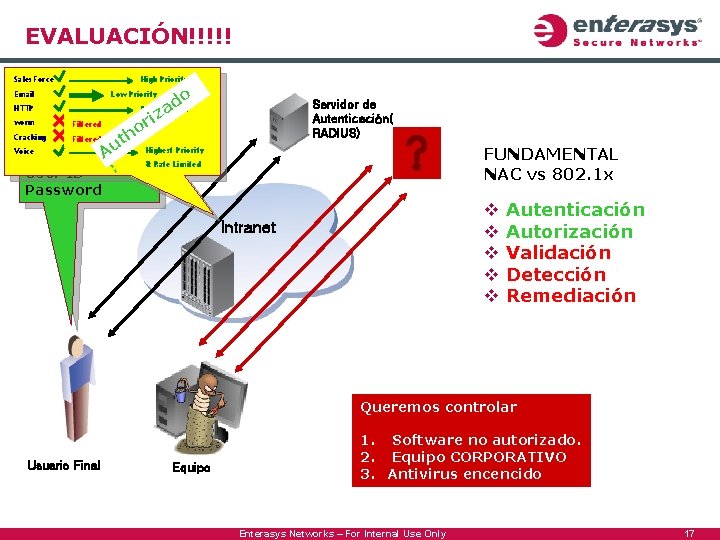

EVALUACIÓN!!!!! High Priority Sales. Force Email Low Priority HTTP o d za Servidor de Autenticación( RADIUS) Rate Limited worm Filtered Cracking Filtered i or th Highest Priority u A Authentication: & Rate Limited : User ID FUNDAMENTAL NAC vs 802. 1 x Voice Password v v v Intranet Autenticación Autorización Validación Detección Remediación Queremos controlar Usuario Final Equipo 1. Software no autorizado. 2. Equipo CORPORATIVO 3. Antivirus encencido Enterasys Networks – For Internal Use Only 17

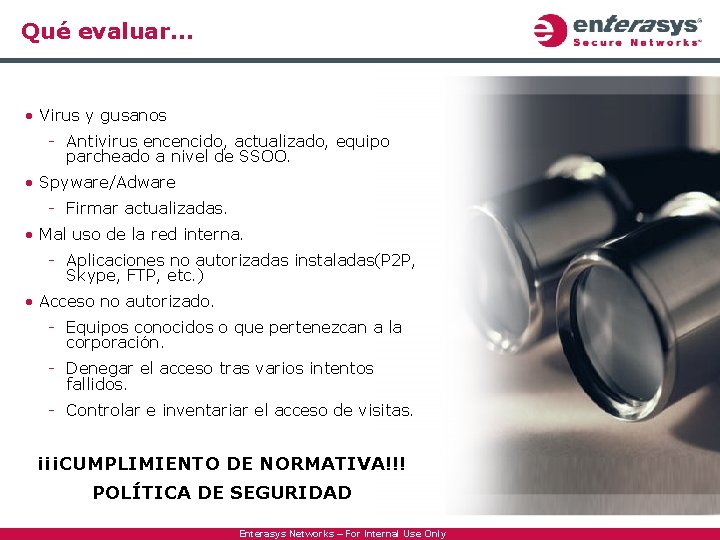

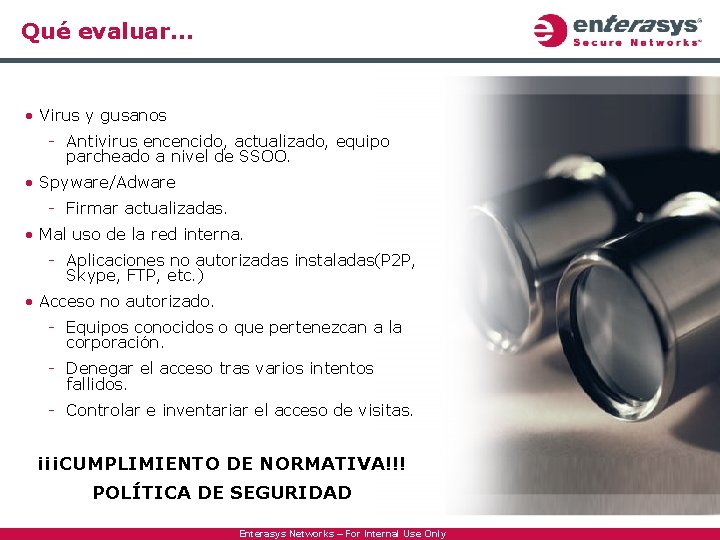

Qué evaluar… • Virus y gusanos Antivirus encencido, actualizado, equipo parcheado a nivel de SSOO. • Spyware/Adware Firmar actualizadas. • Mal uso de la red interna. Aplicaciones no autorizadas instaladas(P 2 P, Skype, FTP, etc. ) • Acceso no autorizado. Equipos conocidos o que pertenezcan a la corporación. Denegar el acceso tras varios intentos fallidos. Controlar e inventariar el acceso de visitas. ¡¡¡CUMPLIMIENTO DE NORMATIVA!!! POLÍTICA DE SEGURIDAD Enterasys Networks – For Internal Use Only

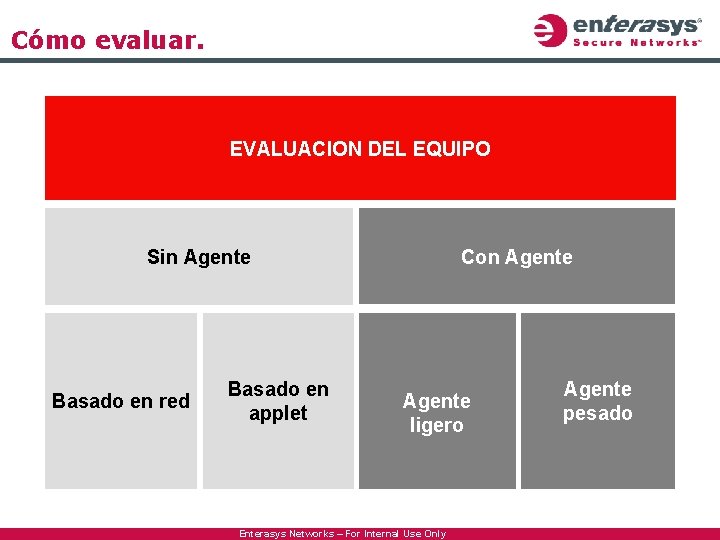

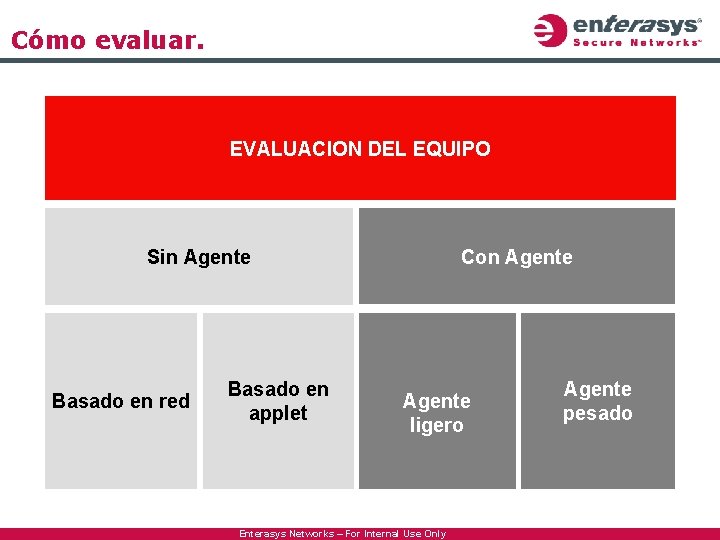

Cómo evaluar. EVALUACION DEL EQUIPO Con Agente Sin Agente Basado en red Basado en applet Agente ligero Enterasys Networks – For Internal Use Only Agente pesado

Consideraciones al despliegue • Ámbito de aplicación. • ¿Qué evaluar en el sistema? • Políticas a aplicar. • Monitorización Constante. Enterasys Networks – For Internal Use Only 20

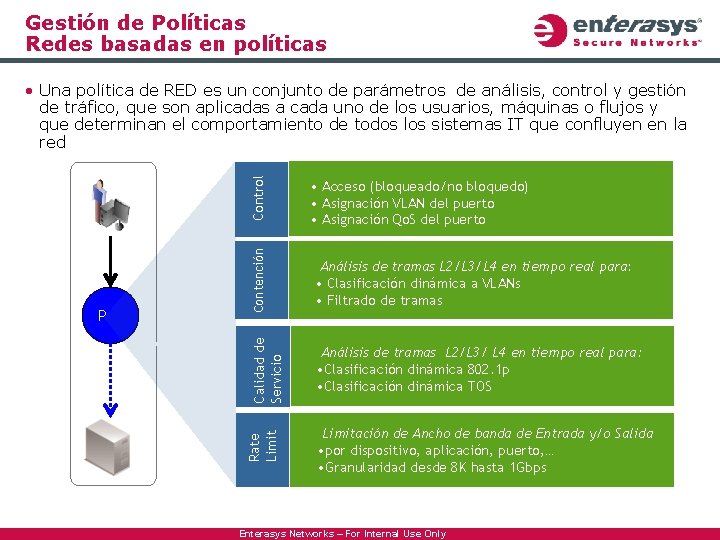

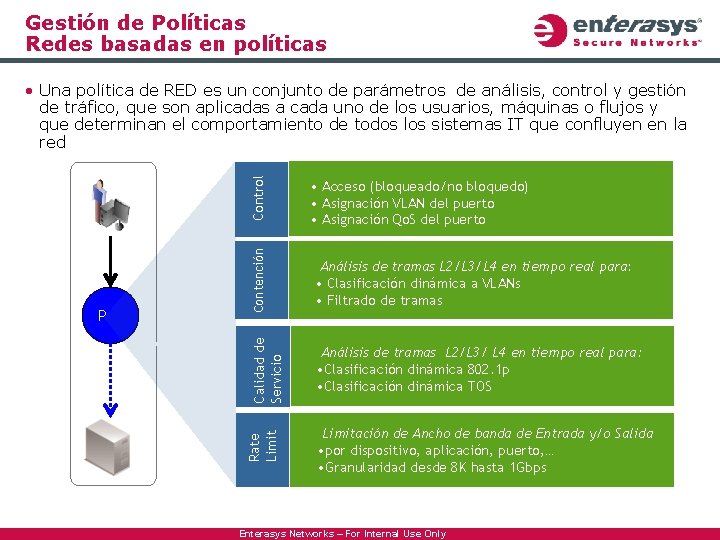

Gestión de Políticas Redes basadas en políticas Contención Análisis de tramas L 2/L 3/L 4 en tiempo real para: • Clasificación dinámica a VLANs • Filtrado de tramas Análisis de tramas L 2/L 3/ L 4 en tiempo real para: • Clasificación dinámica 802. 1 p • Clasificación dinámica TOS Rate Limit P • Acceso (bloqueado/no bloquedo) • Asignación VLAN del puerto • Asignación Qo. S del puerto Calidad de Servicio Control • Una política de RED es un conjunto de parámetros de análisis, control y gestión de tráfico, que son aplicadas a cada uno de los usuarios, máquinas o flujos y que determinan el comportamiento de todos los sistemas IT que confluyen en la red Limitación de Ancho de banda de Entrada y/o Salida • por dispositivo, aplicación, puerto, … • Granularidad desde 8 K hasta 1 Gbps Enterasys Networks – For Internal Use Only

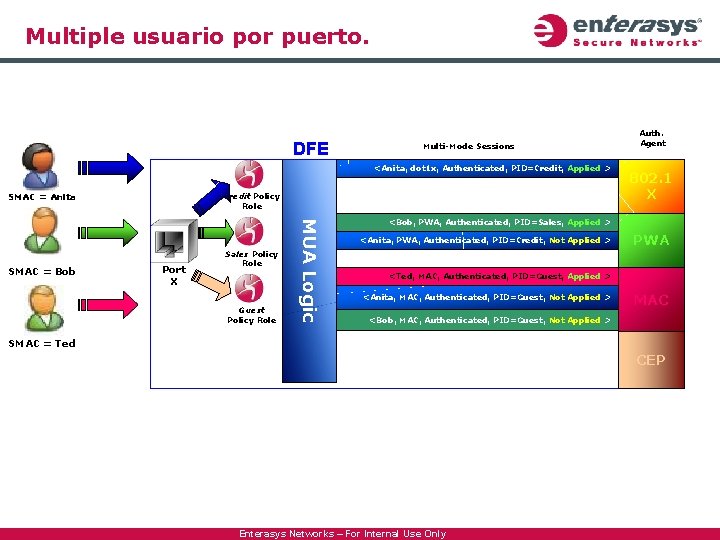

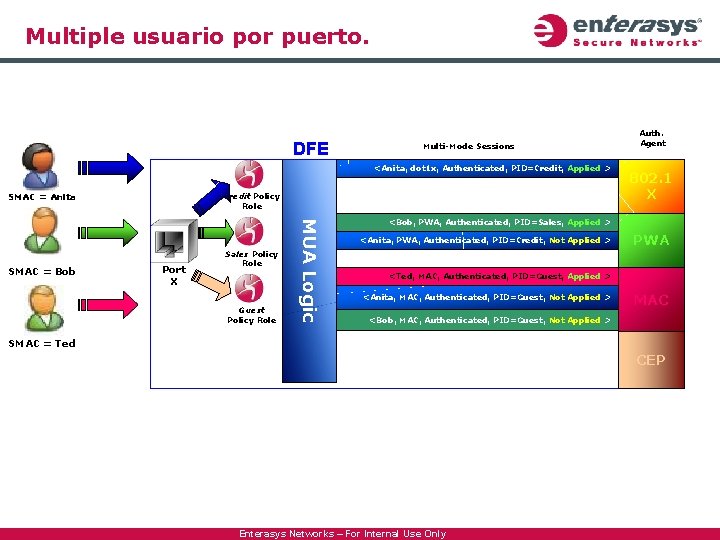

Multiple usuario por puerto. DFE Multi-Mode Sessions <Anita, dot 1 x, Authenticated, PID=Credit, Applied > SMAC = Anita Port X Sales Policy Role Guest Policy Role MUA Logic SMAC = Bob Credit Policy Role Auth. Agent 802. 1 X <Bob, PWA, Authenticated, PID=Sales, Applied > <Anita, PWA, Authenticated, PID=Credit, Not Applied > PWA <Ted, MAC, Authenticated, PID=Guest, Applied > <Anita, MAC, Authenticated, PID=Guest, Not Applied > MAC <Bob, MAC, Authenticated, PID=Guest, Not Applied > SMAC = Ted CEP 22 Enterasys Networks – For Internal Use Only

Consideraciones al despliegue • Ámbito de aplicación. • ¿Qué evaluar en el sistema? • Políticas a aplicar. • Monitorización Constante. Enterasys Networks – For Internal Use Only 23

Monitorización constante. Reportes Operaciones Probar el cumplimiento Priorizar Alertas REALES Eventos/Recolección de flujos, normalización y correlación. Firewall IDS/IPS Router/Switch Net flow/Sflow J-flow Enterasys Networks – For Internal Use Only Server log

“There is nothing more important than our customers” • ¿Por qué hacer Control de Acceso? • ¿Qué debe ofrecer NAC? • ¿Consideraciones de cara al despliegue? • Conclusiones

Conclusiones • El perímetro es permeable. • Es necesaria la PRE y POST validación. • NAC se puede implementar por FASES. • Flexibilidad de políticas. • Correlación y monitorización. • DOCUMENTO DE SEGURIDAD. Enterasys Networks – For Internal Use Only 26

“There is nothing more important than our customers” MUCHAS GRACIAS POR SU ATENCIÓN Samuel Bonete