Tema 12 Cifrado Exponencial Curso de Seguridad Informtica

- Slides: 32

Tema 12 Cifrado Exponencial Curso de Seguridad Informática Ultima actualización: 10/02/02 Archivo con 32 diapositivas Material Docente de Libre Distribución Dr. Jorge Ramió Aguirre Universidad Politécnica de Madrid Este archivo forma parte de un curso completo sobre Seguridad Informática y Criptografía. Se autoriza su uso, reproducción en computador e impresión en papel sólo para fines docentes, respetando siempre los derechos del autor. Curso de Seguridad Informática. Tema 12: Cifrado Exponencial. Curso de Seguridad Informática © Jorge Ramió Aguirre

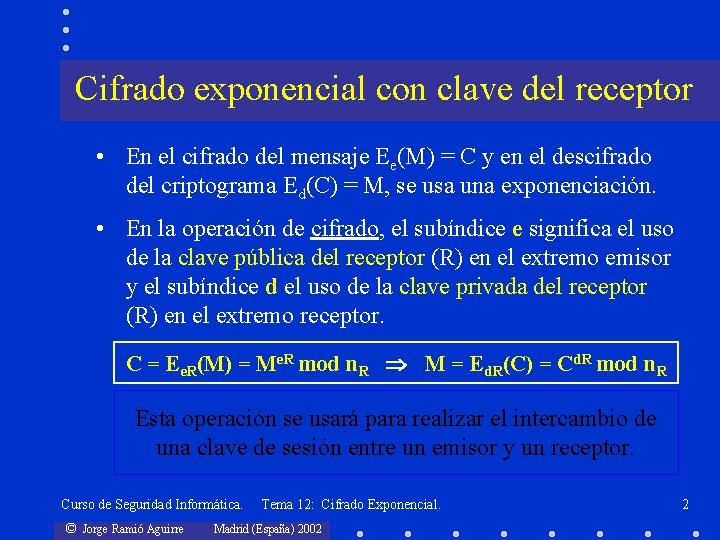

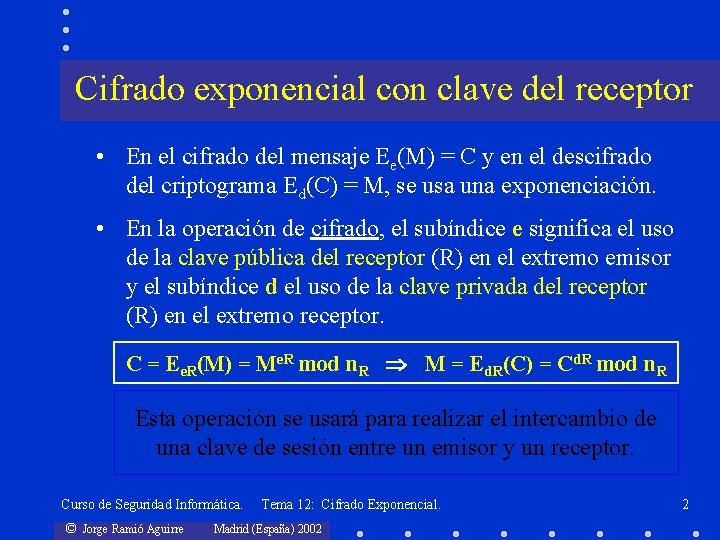

Cifrado exponencial con clave del receptor • En el cifrado del mensaje Ee(M) = C y en el descifrado del criptograma Ed(C) = M, se usa una exponenciación. • En la operación de cifrado, el subíndice e significa el uso de la clave pública del receptor (R) en el extremo emisor y el subíndice d el uso de la clave privada del receptor (R) en el extremo receptor. C = Ee. R(M) = Me. R mod n. R M = Ed. R(C) = Cd. R mod n. R Esta operación se usará para realizar el intercambio de una clave de sesión entre un emisor y un receptor. Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 2

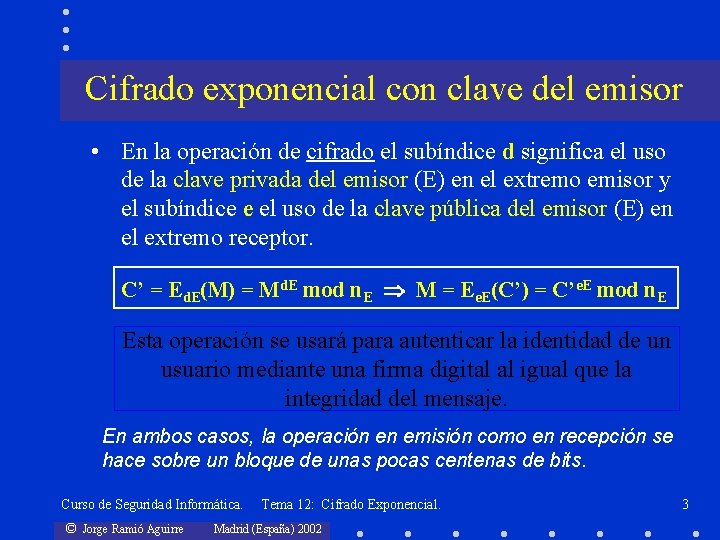

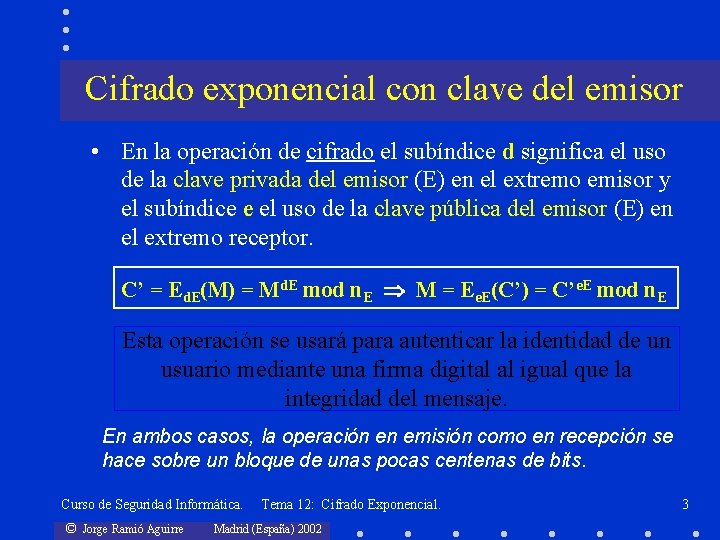

Cifrado exponencial con clave del emisor • En la operación de cifrado el subíndice d significa el uso de la clave privada del emisor (E) en el extremo emisor y el subíndice e el uso de la clave pública del emisor (E) en el extremo receptor. C’ = Ed. E(M) = Md. E mod n. E M = Ee. E(C’) = C’e. E mod n. E Esta operación se usará para autenticar la identidad de un usuario mediante una firma digital al igual que la integridad del mensaje. En ambos casos, la operación en emisión como en recepción se hace sobre un bloque de unas pocas centenas de bits. Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 3

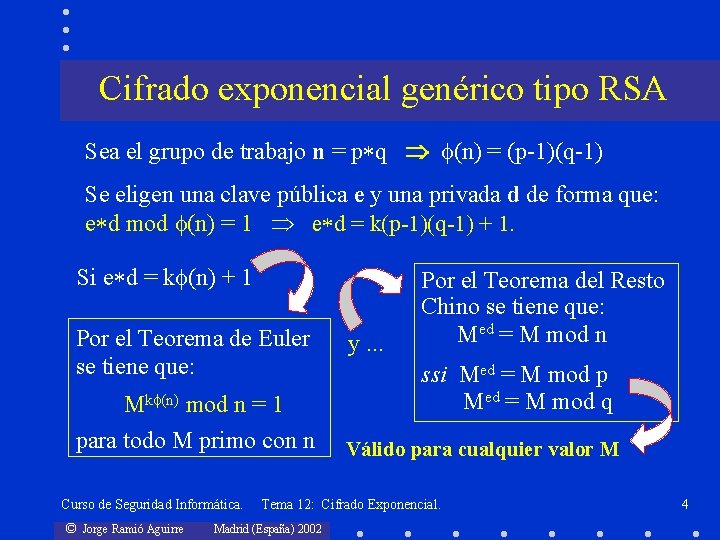

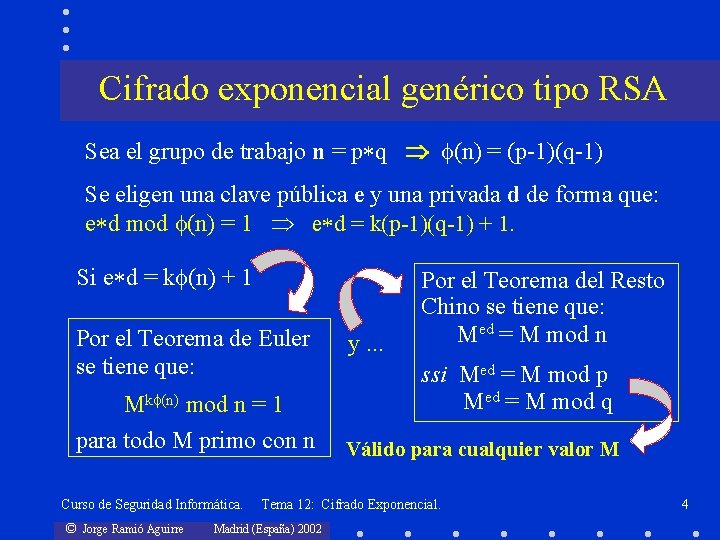

Cifrado exponencial genérico tipo RSA Sea el grupo de trabajo n = p q (n) = (p-1)(q-1) Se eligen una clave pública e y una privada d de forma que: e d mod (n) = 1 e d = k(p-1)(q-1) + 1. Si e d = k (n) + 1 Por el Teorema de Euler se tiene que: Mk (n) mod n = 1 para todo M primo con n Curso de Seguridad Informática. © Jorge Ramió Aguirre y. . . Por el Teorema del Resto Chino se tiene que: Med = M mod n ssi Med = M mod p Med = M mod q Válido para cualquier valor M Tema 12: Cifrado Exponencial. Madrid (España) 2002 4

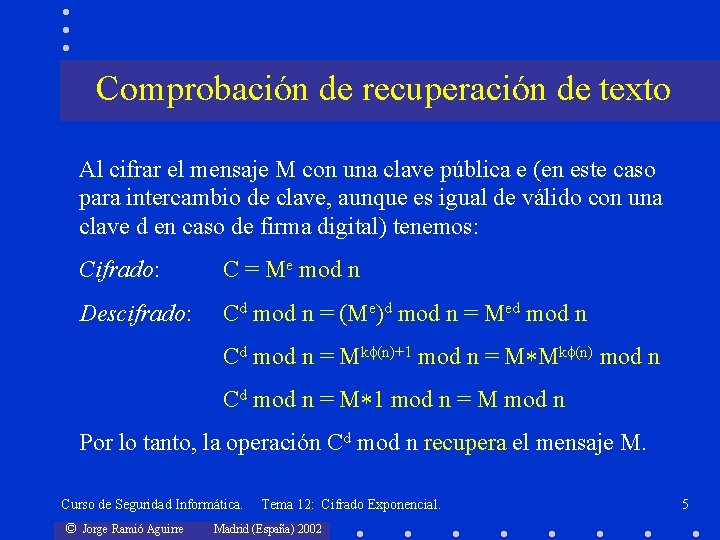

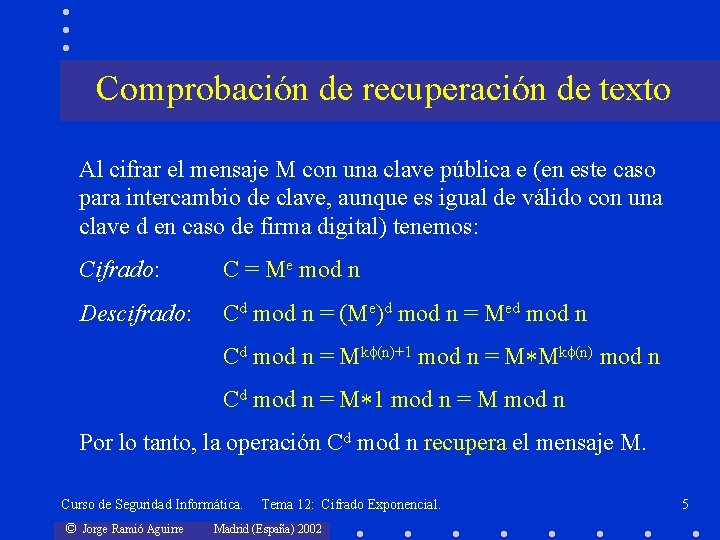

Comprobación de recuperación de texto Al cifrar el mensaje M con una clave pública e (en este caso para intercambio de clave, aunque es igual de válido con una clave d en caso de firma digital) tenemos: Cifrado: C = Me mod n Descifrado: Cd mod n = (Me)d mod n = Med mod n Cd mod n = Mk (n)+1 mod n = M Mk (n) mod n Cd mod n = M 1 mod n = M mod n Por lo tanto, la operación Cd mod n recupera el mensaje M. Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 5

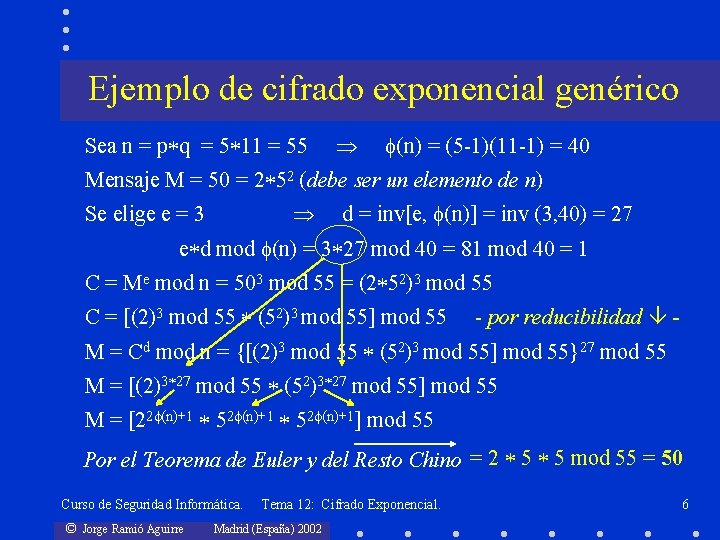

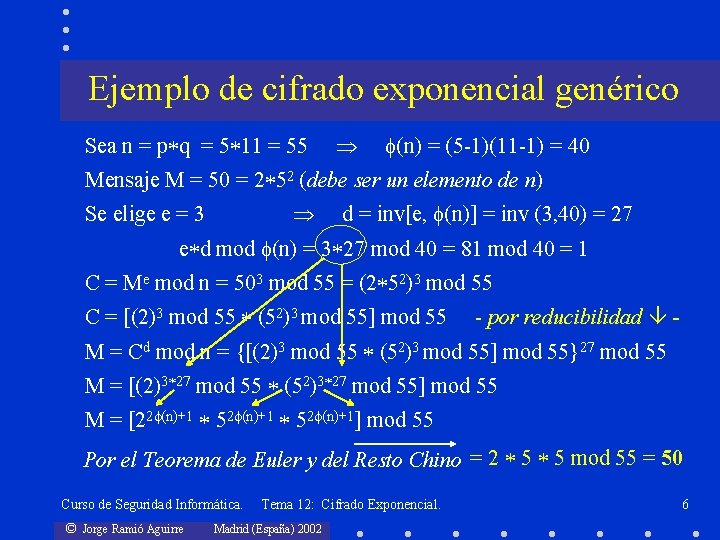

Ejemplo de cifrado exponencial genérico Sea n = p q = 5 11 = 55 (n) = (5 -1)(11 -1) = 40 Mensaje M = 50 = 2 52 (debe ser un elemento de n) Se elige e = 3 d = inv[e, (n)] = inv (3, 40) = 27 e d mod (n) = 3 27 mod 40 = 81 mod 40 = 1 C = Me mod n = 503 mod 55 = (2 52)3 mod 55 C = [(2)3 mod 55 (52)3 mod 55] mod 55 - por reducibilidad - M = Cd mod n = {[(2)3 mod 55 (52)3 mod 55] mod 55}27 mod 55 M = [(2)3 27 mod 55 (52)3 27 mod 55] mod 55 M = [22 (n)+1 52 (n)+1] mod 55 Por el Teorema de Euler y del Resto Chino = 2 5 5 mod 55 = 50 Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 6

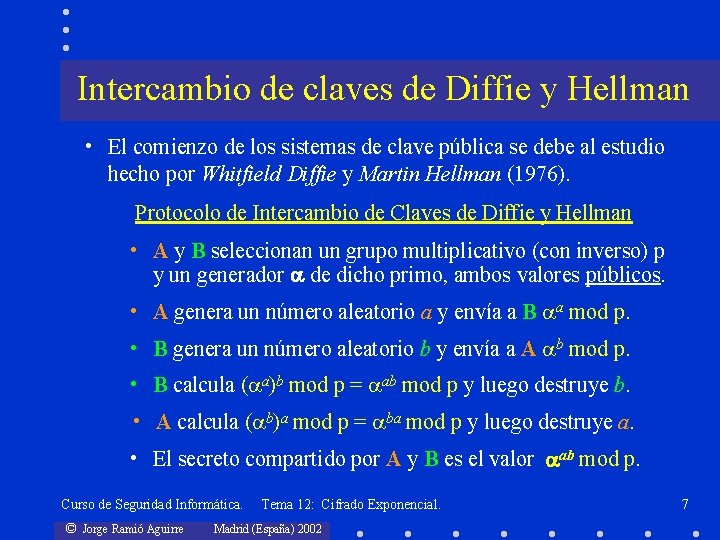

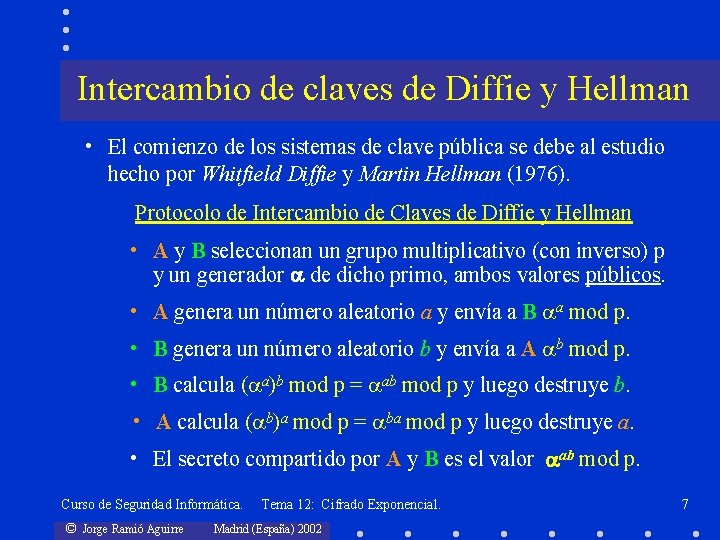

Intercambio de claves de Diffie y Hellman • El comienzo de los sistemas de clave pública se debe al estudio hecho por Whitfield Diffie y Martin Hellman (1976). Protocolo de Intercambio de Claves de Diffie y Hellman • A y B seleccionan un grupo multiplicativo (con inverso) p y un generador de dicho primo, ambos valores públicos. • A genera un número aleatorio a y envía a B a mod p. • B genera un número aleatorio b y envía a A b mod p. • B calcula ( a)b mod p = ab mod p y luego destruye b. • A calcula ( b)a mod p = ba mod p y luego destruye a. • El secreto compartido por A y B es el valor ab mod p. Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 7

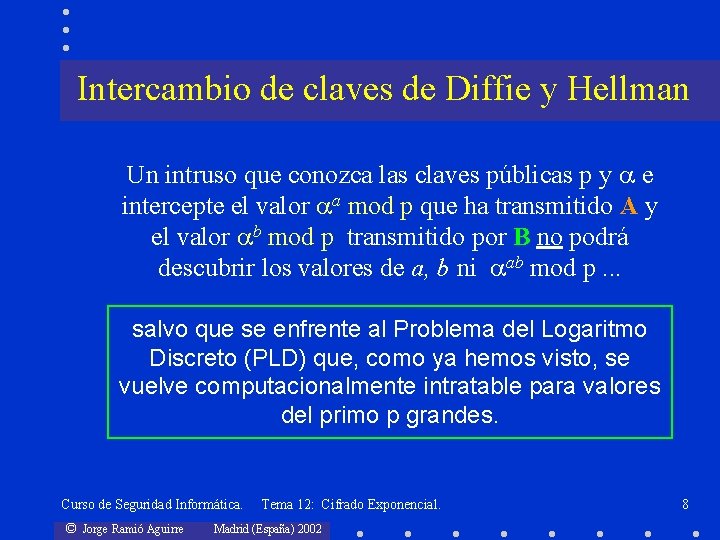

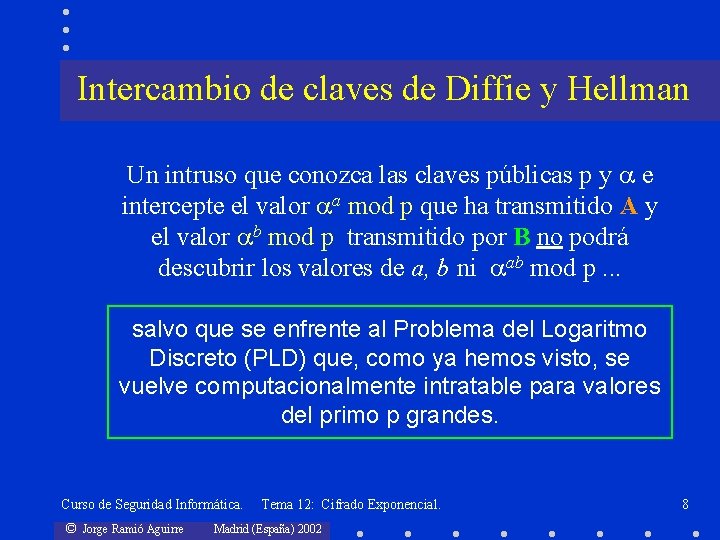

Intercambio de claves de Diffie y Hellman Un intruso que conozca las claves públicas p y e intercepte el valor a mod p que ha transmitido A y el valor b mod p transmitido por B no podrá descubrir los valores de a, b ni ab mod p. . . salvo que se enfrente al Problema del Logaritmo Discreto (PLD) que, como ya hemos visto, se vuelve computacionalmente intratable para valores del primo p grandes. Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 8

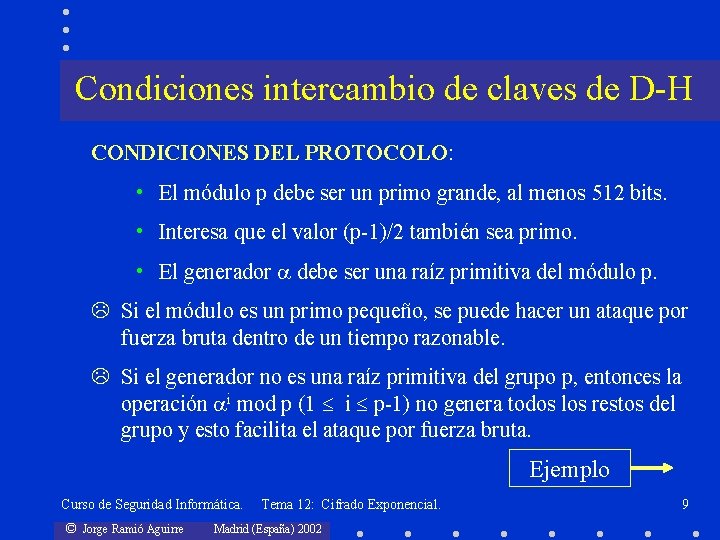

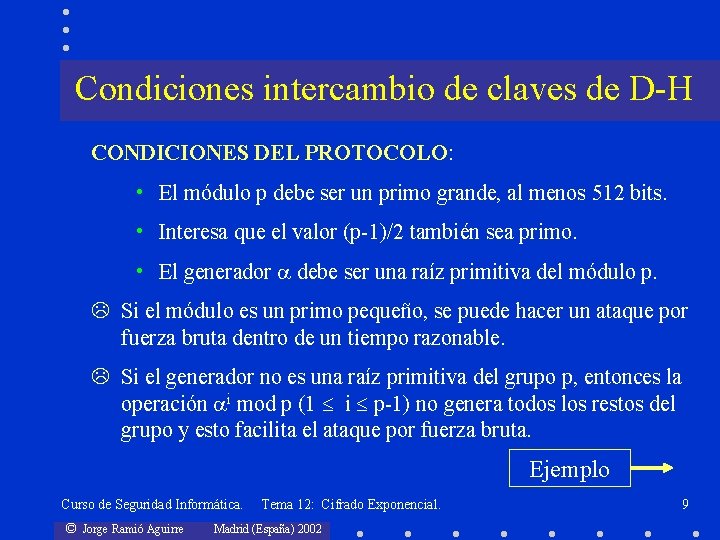

Condiciones intercambio de claves de D-H CONDICIONES DEL PROTOCOLO: • El módulo p debe ser un primo grande, al menos 512 bits. • Interesa que el valor (p-1)/2 también sea primo. • El generador debe ser una raíz primitiva del módulo p. L Si el módulo es un primo pequeño, se puede hacer un ataque por fuerza bruta dentro de un tiempo razonable. L Si el generador no es una raíz primitiva del grupo p, entonces la operación i mod p (1 i p-1) no genera todos los restos del grupo y esto facilita el ataque por fuerza bruta. Ejemplo Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 9

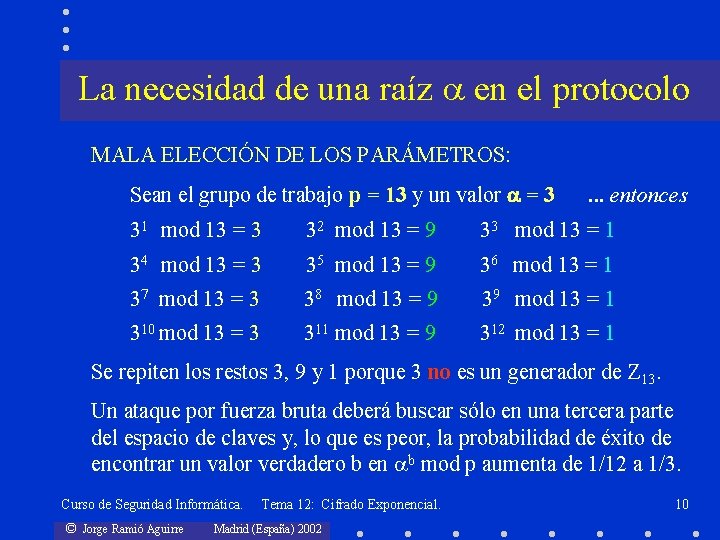

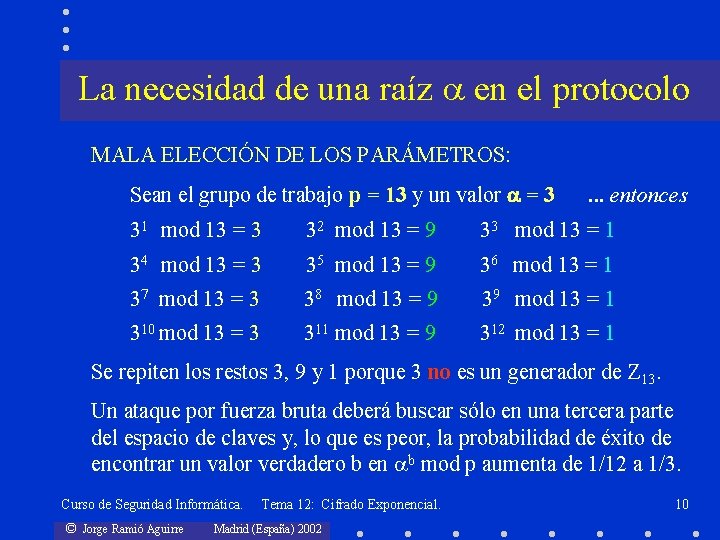

La necesidad de una raíz en el protocolo MALA ELECCIÓN DE LOS PARÁMETROS: Sean el grupo de trabajo p = 13 y un valor = 3 . . . entonces 31 mod 13 = 3 32 mod 13 = 9 33 mod 13 = 1 34 mod 13 = 3 35 mod 13 = 9 36 mod 13 = 1 37 mod 13 = 3 38 mod 13 = 9 39 mod 13 = 1 310 mod 13 = 3 311 mod 13 = 9 312 mod 13 = 1 Se repiten los restos 3, 9 y 1 porque 3 no es un generador de Z 13. Un ataque por fuerza bruta deberá buscar sólo en una tercera parte del espacio de claves y, lo que es peor, la probabilidad de éxito de encontrar un valor verdadero b en b mod p aumenta de 1/12 a 1/3. Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 10

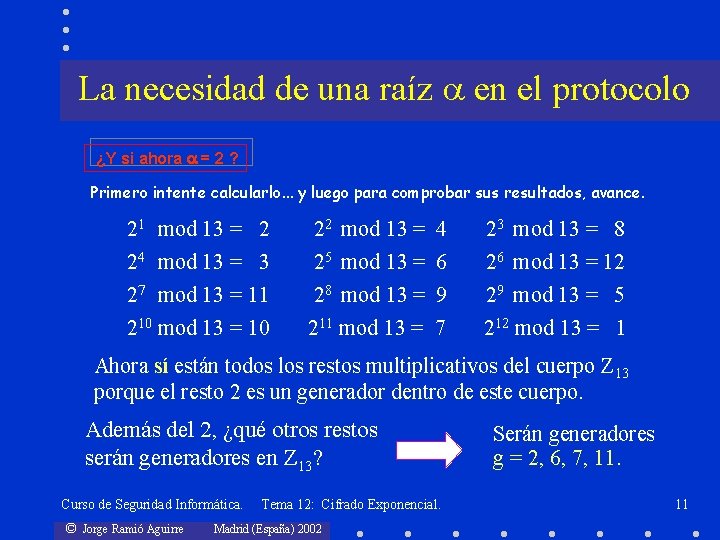

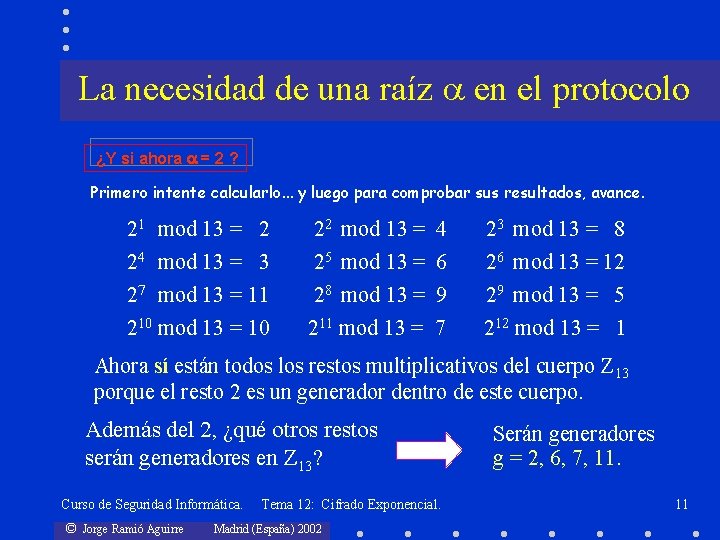

La necesidad de una raíz en el protocolo ¿Y si ahora = 2 ? Primero intente calcularlo. . . y luego para comprobar sus resultados, avance. 21 mod 13 = 2 24 mod 13 = 3 27 mod 13 = 11 210 mod 13 = 10 22 mod 13 = 25 mod 13 = 28 mod 13 = 211 mod 13 = 4 6 9 7 23 mod 13 = 8 26 mod 13 = 12 29 mod 13 = 5 212 mod 13 = 1 Ahora sí están todos los restos multiplicativos del cuerpo Z 13 porque el resto 2 es un generador dentro de este cuerpo. Además del 2, ¿qué otros restos serán generadores en Z 13? Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 Serán generadores g = 2, 6, 7, 11. 11

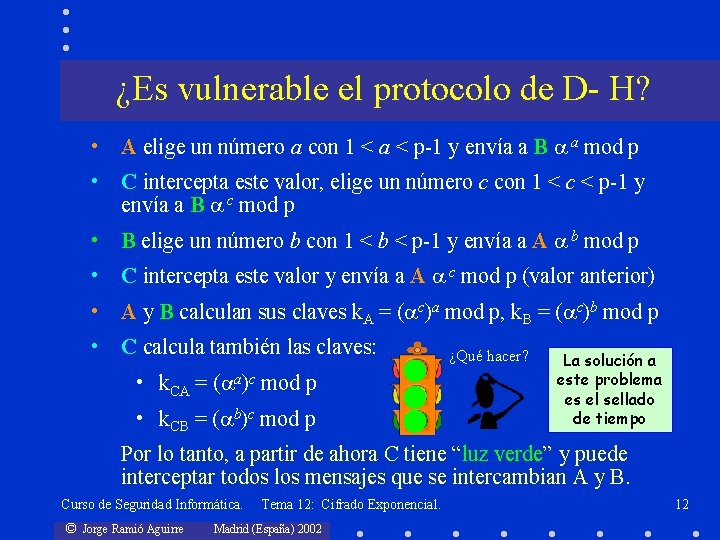

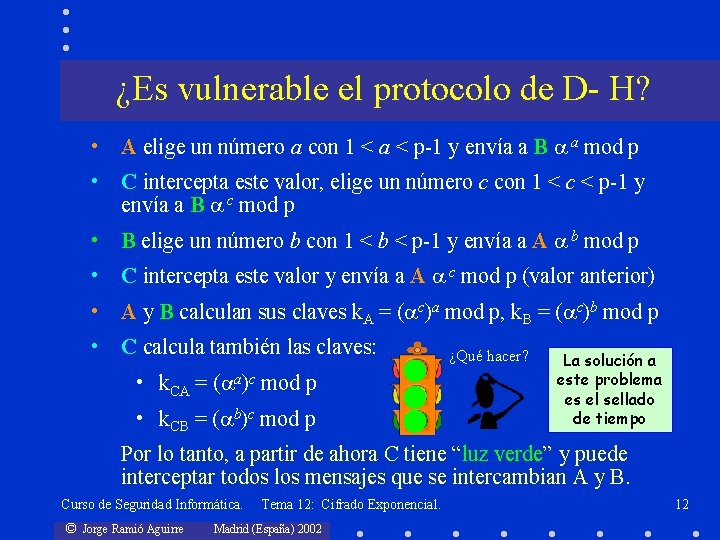

¿Es vulnerable el protocolo de D- H? • A elige un número a con 1 < a < p-1 y envía a B a mod p • C intercepta este valor, elige un número c con 1 < c < p-1 y envía a B c mod p • B elige un número b con 1 < b < p-1 y envía a A b mod p • C intercepta este valor y envía a A c mod p (valor anterior) • A y B calculan sus claves k. A = ( c)a mod p, k. B = ( c)b mod p • C calcula también las claves: • k. CA = ( a)c mod p • k. CB = ( b)c mod p ¿Qué hacer? La solución a este problema es el sellado de tiempo Por lo tanto, a partir de ahora C tiene “luz verde” y puede interceptar todos los mensajes que se intercambian A y B. Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 12

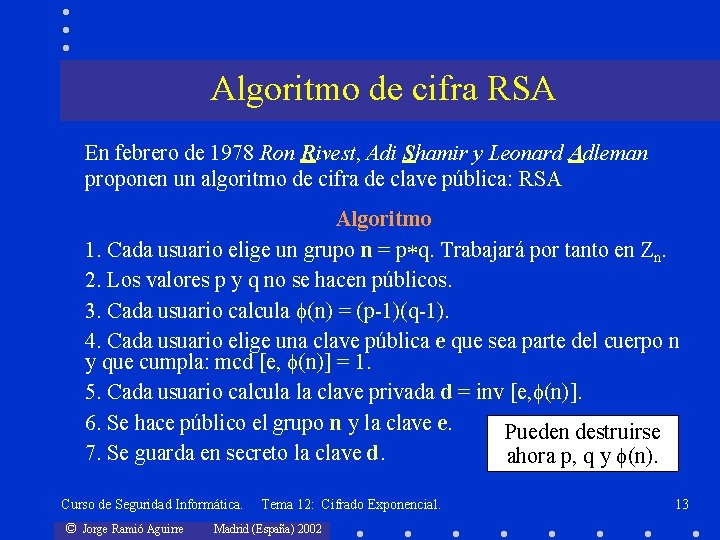

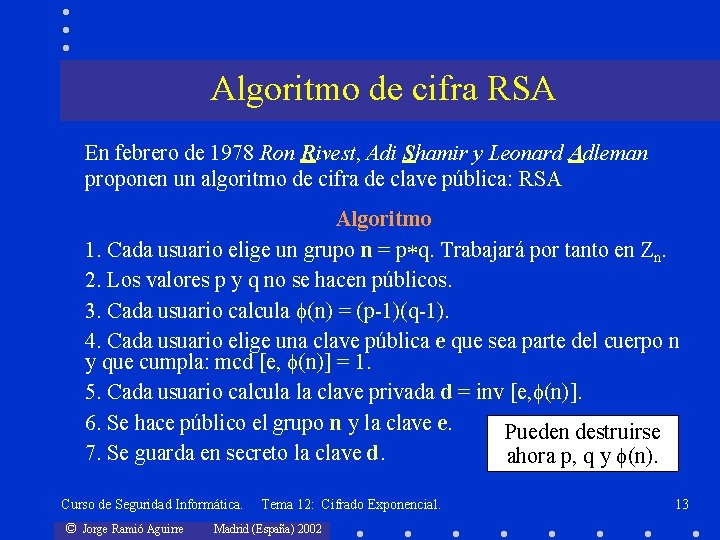

Algoritmo de cifra RSA En febrero de 1978 Ron Rivest, Adi Shamir y Leonard Adleman proponen un algoritmo de cifra de clave pública: RSA Algoritmo 1. Cada usuario elige un grupo n = p q. Trabajará por tanto en Zn. 2. Los valores p y q no se hacen públicos. 3. Cada usuario calcula (n) = (p-1)(q-1). 4. Cada usuario elige una clave pública e que sea parte del cuerpo n y que cumpla: mcd [e, (n)] = 1. 5. Cada usuario calcula la clave privada d = inv [e, (n)]. 6. Se hace público el grupo n y la clave e. Pueden destruirse 7. Se guarda en secreto la clave d. ahora p, q y (n). Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 13

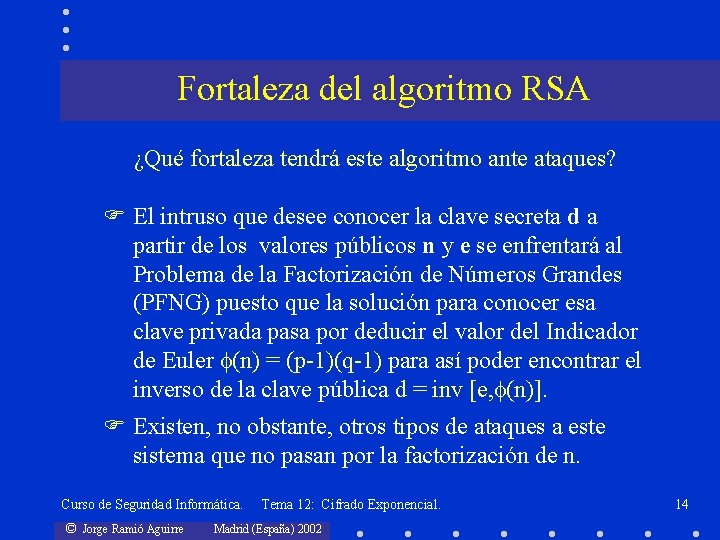

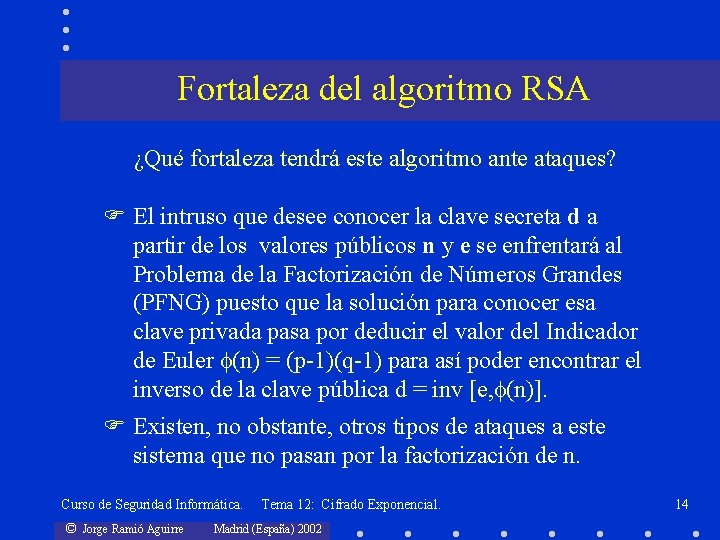

Fortaleza del algoritmo RSA ¿Qué fortaleza tendrá este algoritmo ante ataques? F El intruso que desee conocer la clave secreta d a partir de los valores públicos n y e se enfrentará al Problema de la Factorización de Números Grandes (PFNG) puesto que la solución para conocer esa clave privada pasa por deducir el valor del Indicador de Euler (n) = (p-1)(q-1) para así poder encontrar el inverso de la clave pública d = inv [e, (n)]. F Existen, no obstante, otros tipos de ataques a este sistema que no pasan por la factorización de n. Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 14

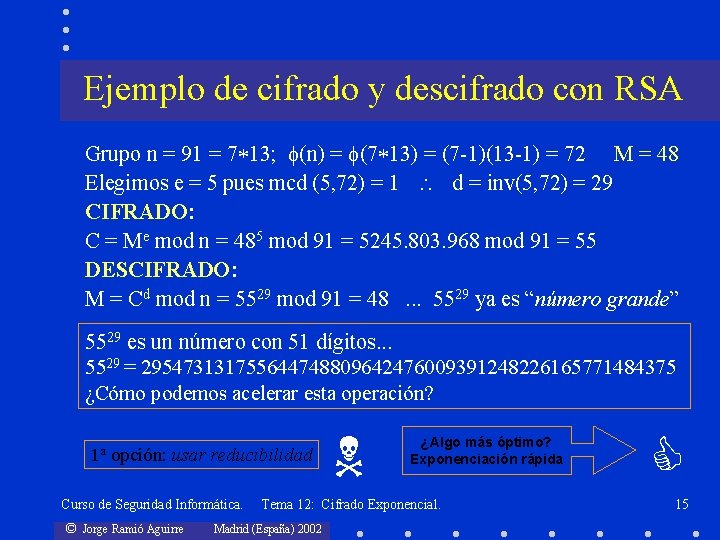

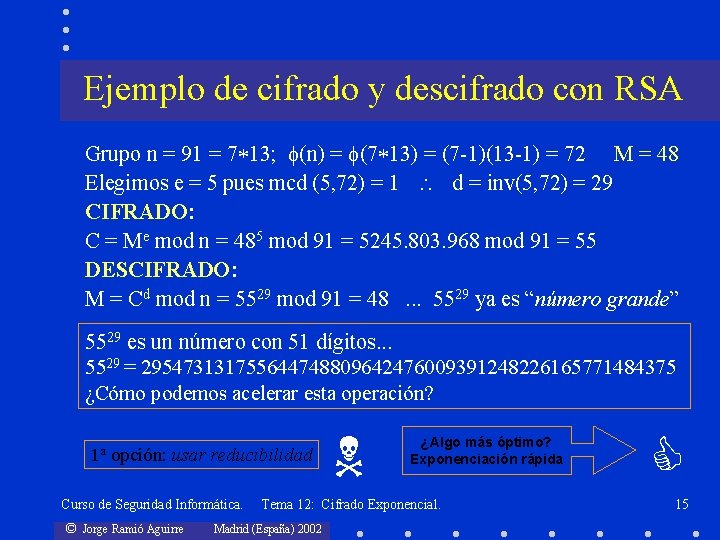

Ejemplo de cifrado y descifrado con RSA Grupo n = 91 = 7 13; (n) = (7 13) = (7 -1)(13 -1) = 72 M = 48 Elegimos e = 5 pues mcd (5, 72) = 1 d = inv(5, 72) = 29 CIFRADO: C = Me mod n = 485 mod 91 = 5245. 803. 968 mod 91 = 55 DESCIFRADO: M = Cd mod n = 5529 mod 91 = 48. . . 5529 ya es “número grande” 5529 es un número con 51 dígitos. . . 5529 = 295473131755644748809642476009391248226165771484375 ¿Cómo podemos acelerar esta operación? 1ª opción: usar reducibilidad Curso de Seguridad Informática. © Jorge Ramió Aguirre ¿Algo más óptimo? Exponenciación rápida Tema 12: Cifrado Exponencial. Madrid (España) 2002 15

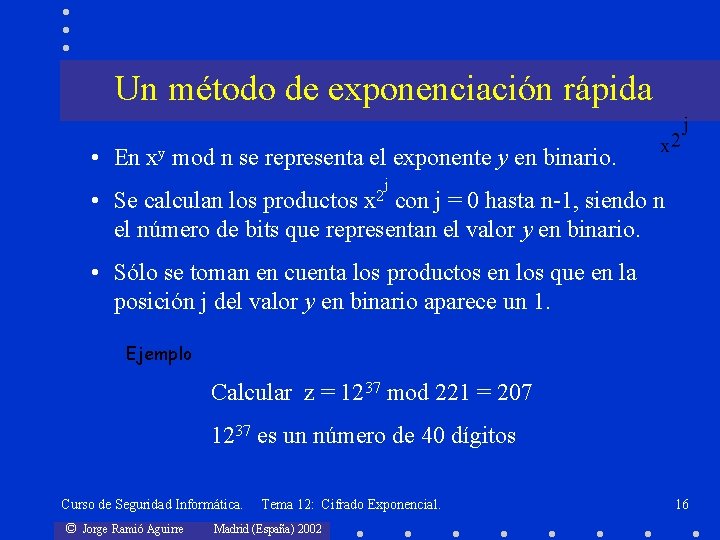

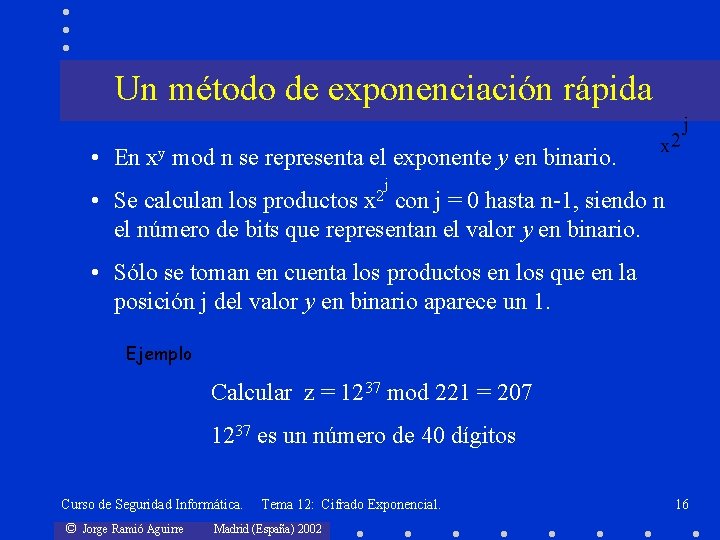

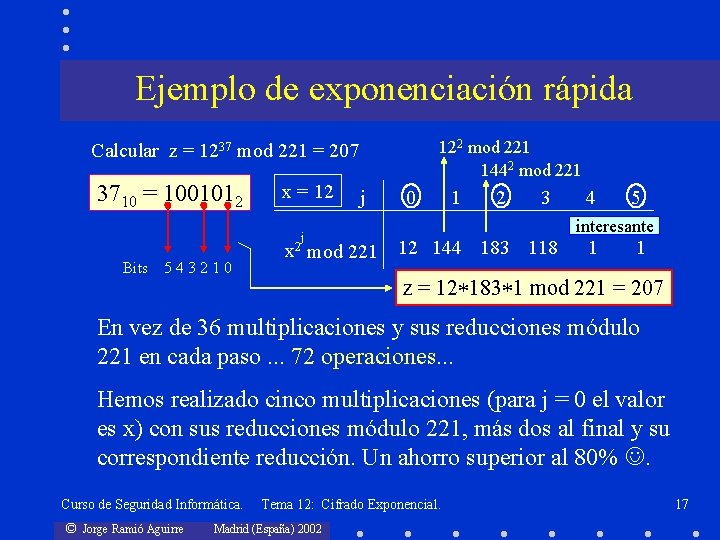

Un método de exponenciación rápida • En xy mod n se representa el exponente y en binario. j • Se calculan los productos con j = 0 hasta n-1, siendo n el número de bits que representan el valor y en binario. x 2 • Sólo se toman en cuenta los productos en los que en la posición j del valor y en binario aparece un 1. Ejemplo Calcular z = 1237 mod 221 = 207 1237 es un número de 40 dígitos Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 16

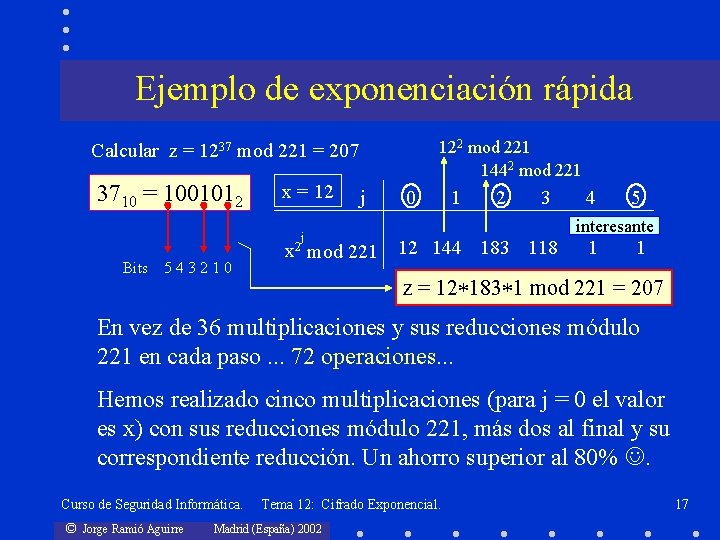

Ejemplo de exponenciación rápida 122 mod 221 1442 mod 221 Calcular z = 1237 mod 221 = 207 3710 = 1001012 x = 12 j 0 j Bits 543210 1 2 3 x 2 mod 221 12 144 183 118 4 5 interesante 1 1 z = 12 183 1 mod 221 = 207 En vez de 36 multiplicaciones y sus reducciones módulo 221 en cada paso. . . 72 operaciones. . . Hemos realizado cinco multiplicaciones (para j = 0 el valor es x) con sus reducciones módulo 221, más dos al final y su correspondiente reducción. Un ahorro superior al 80% . Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 17

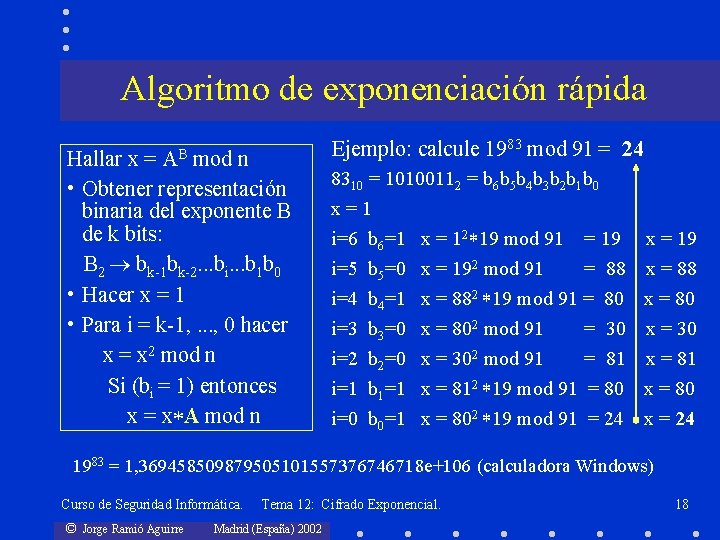

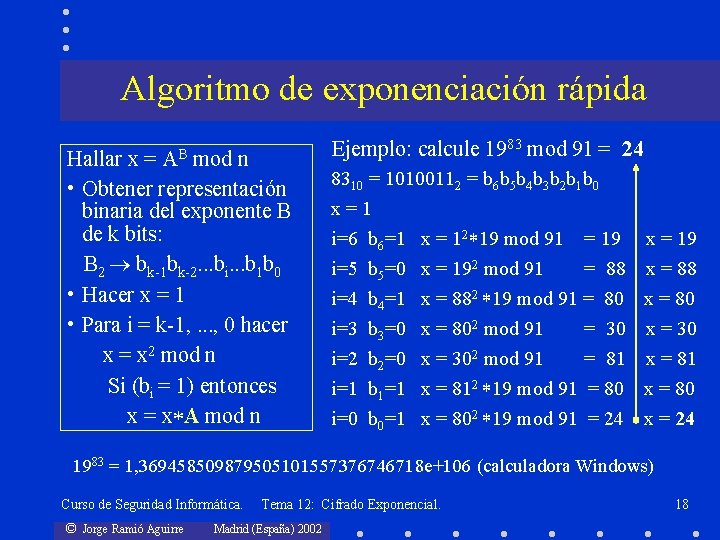

Algoritmo de exponenciación rápida AB Hallar x = mod n • Obtener representación binaria del exponente B de k bits: B 2 bk-1 bk-2. . . bi. . . b 1 b 0 • Hacer x = 1 • Para i = k-1, . . . , 0 hacer x = x 2 mod n Si (bi = 1) entonces x = x A mod n Ejemplo: calcule 1983 mod 91 = 24 8310 = 10100112 = b 6 b 5 b 4 b 3 b 2 b 1 b 0 x=1 i=6 b 6=1 x = 12 19 mod 91 i=5 i=4 i=3 i=2 i=1 i=0 b 5=0 b 4=1 b 3=0 b 2=0 b 1=1 b 0=1 = 19 x = 192 mod 91 = 88 x = 882 19 mod 91 = 80 x = 802 mod 91 = 30 x = 302 mod 91 = 81 x = 812 19 mod 91 = 80 x = 802 19 mod 91 = 24 x = 24 1983 = 1, 369458509879505101557376746718 e+106 (calculadora Windows) Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 18

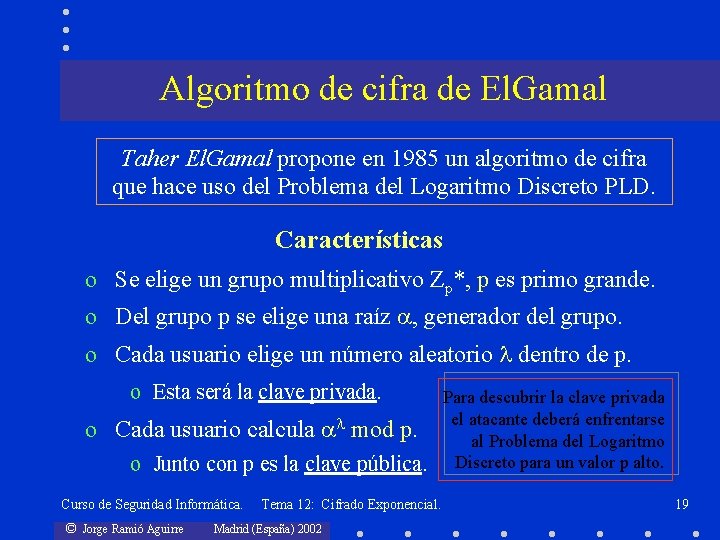

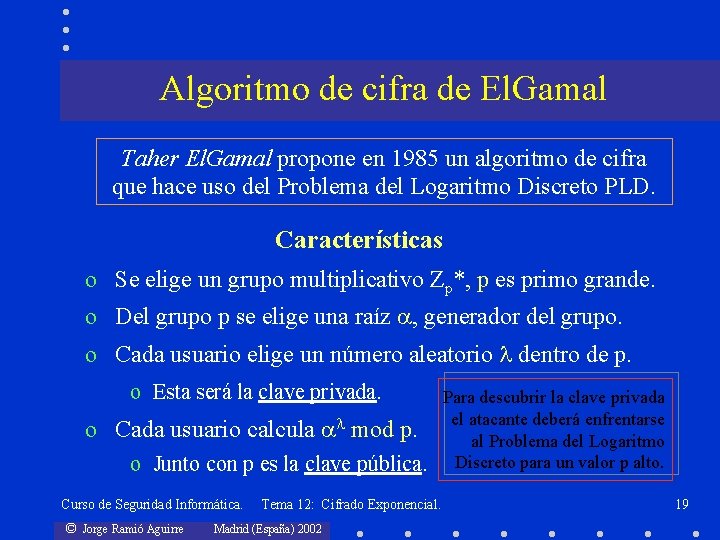

Algoritmo de cifra de El. Gamal Taher El. Gamal propone en 1985 un algoritmo de cifra que hace uso del Problema del Logaritmo Discreto PLD. Características o Se elige un grupo multiplicativo Zp*, p es primo grande. o Del grupo p se elige una raíz , generador del grupo. o Cada usuario elige un número aleatorio dentro de p. o Esta será la clave privada. o Cada usuario calcula mod p. o Junto con p es la clave pública. Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 Para descubrir la clave privada el atacante deberá enfrentarse al Problema del Logaritmo Discreto para un valor p alto. 19

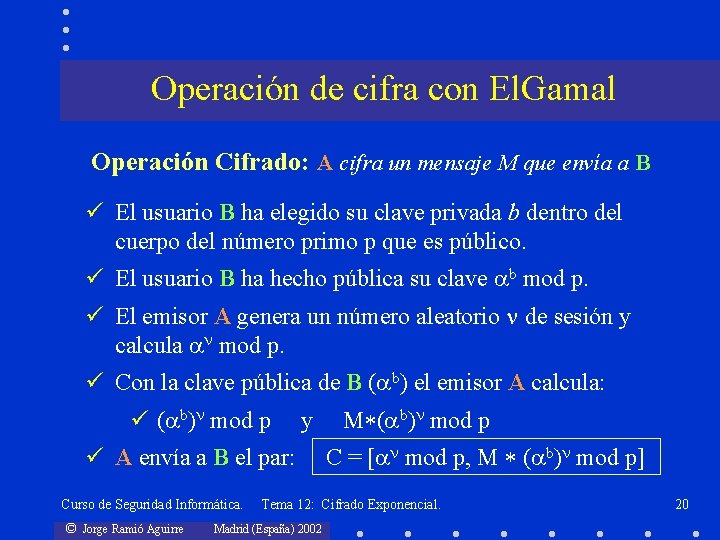

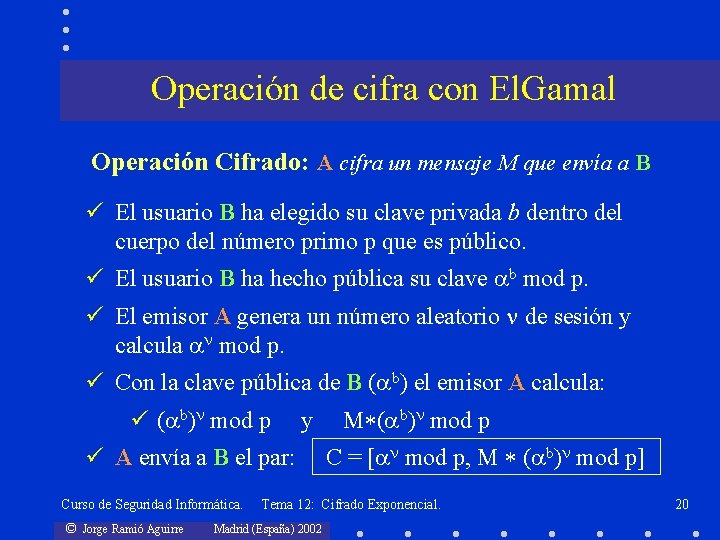

Operación de cifra con El. Gamal Operación Cifrado: A cifra un mensaje M que envía a B ü El usuario B ha elegido su clave privada b dentro del cuerpo del número primo p que es público. ü El usuario B ha hecho pública su clave b mod p. ü El emisor A genera un número aleatorio de sesión y calcula mod p. ü Con la clave pública de B ( b) el emisor A calcula: ü ( b) mod p y ü A envía a B el par: Curso de Seguridad Informática. © Jorge Ramió Aguirre M ( b) mod p C = [ mod p, M ( b) mod p] Tema 12: Cifrado Exponencial. Madrid (España) 2002 20

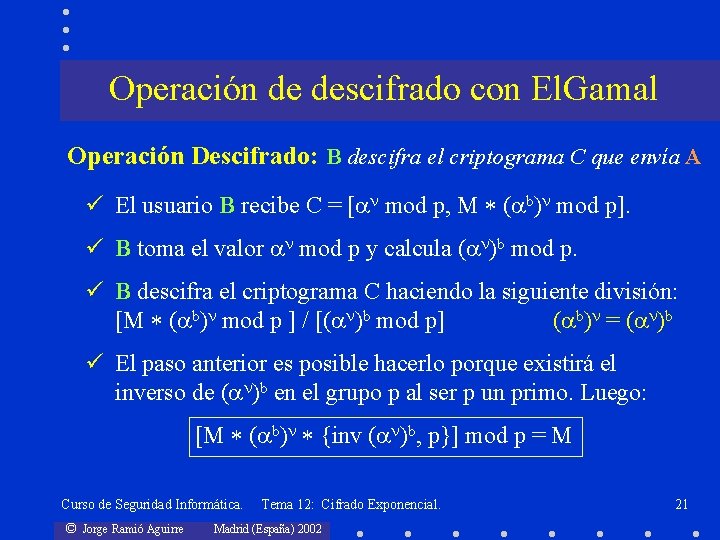

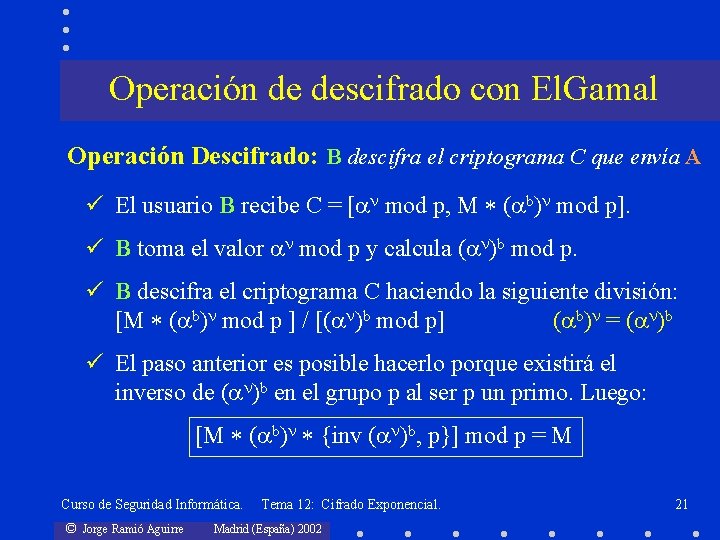

Operación de descifrado con El. Gamal Operación Descifrado: B descifra el criptograma C que envía A ü El usuario B recibe C = [ mod p, M ( b) mod p]. ü B toma el valor mod p y calcula ( )b mod p. ü B descifra el criptograma C haciendo la siguiente división: [M ( b) mod p ] / [( )b mod p] ( b) = ( )b ü El paso anterior es posible hacerlo porque existirá el inverso de ( )b en el grupo p al ser p un primo. Luego: [M ( b) {inv ( )b, p}] mod p = M Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 21

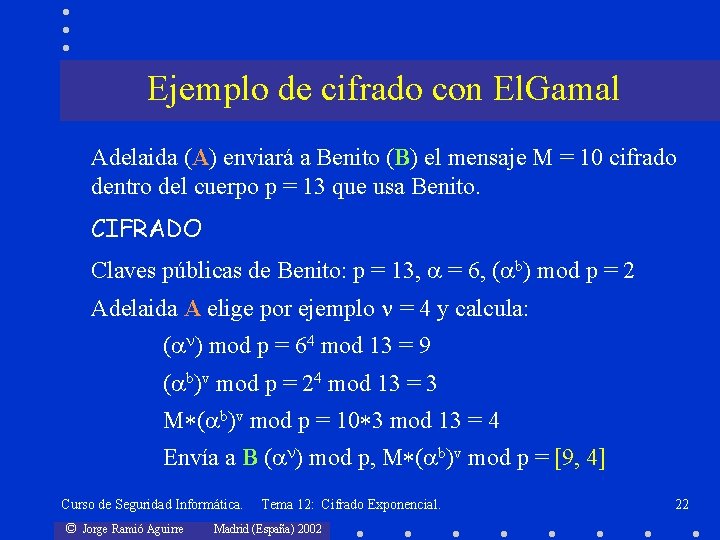

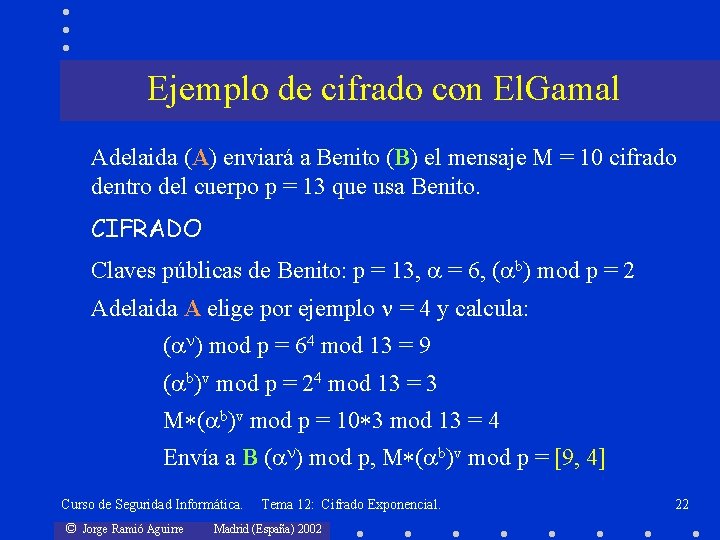

Ejemplo de cifrado con El. Gamal Adelaida (A) enviará a Benito (B) el mensaje M = 10 cifrado dentro del cuerpo p = 13 que usa Benito. CIFRADO Claves públicas de Benito: p = 13, = 6, ( b) mod p = 2 Adelaida A elige por ejemplo = 4 y calcula: ( ) mod p = 64 mod 13 = 9 ( b)v mod p = 24 mod 13 = 3 M ( b)v mod p = 10 3 mod 13 = 4 Envía a B ( ) mod p, M ( b)v mod p = [9, 4] Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 22

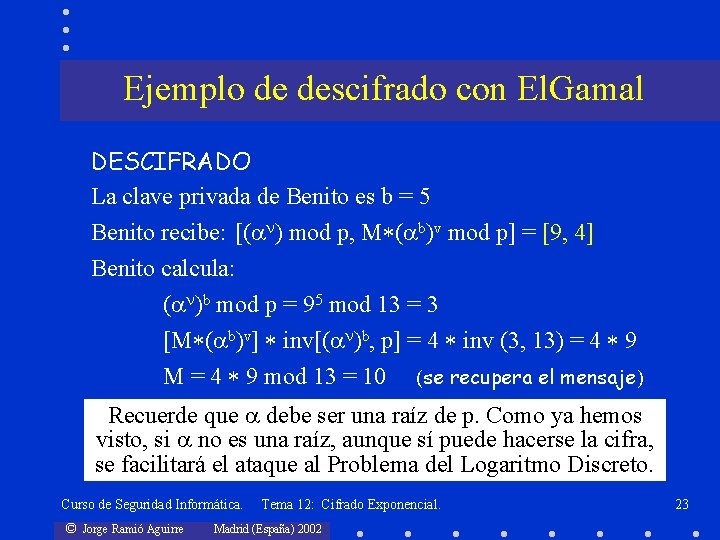

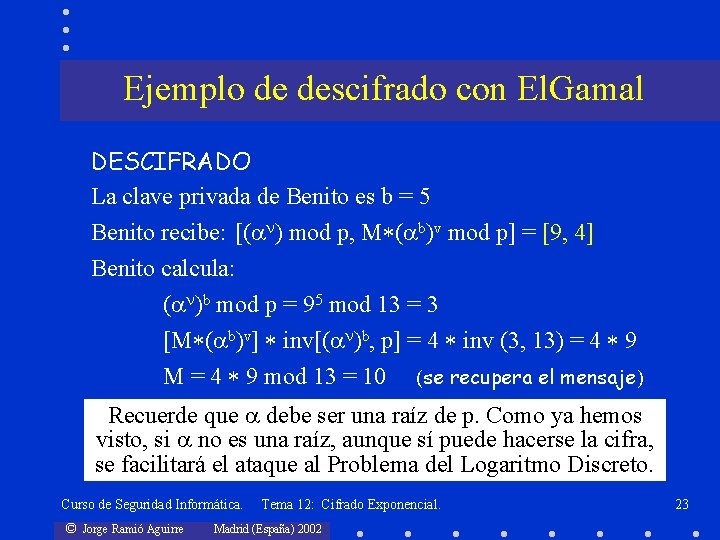

Ejemplo de descifrado con El. Gamal DESCIFRADO La clave privada de Benito es b = 5 Benito recibe: [( ) mod p, M ( b)v mod p] = [9, 4] Benito calcula: ( )b mod p = 95 mod 13 = 3 [M ( b)v] inv[( )b, p] = 4 inv (3, 13) = 4 9 M = 4 9 mod 13 = 10 (se recupera el mensaje) Recuerde que debe ser una raíz de p. Como ya hemos visto, si no es una raíz, aunque sí puede hacerse la cifra, se facilitará el ataque al Problema del Logaritmo Discreto. Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 23

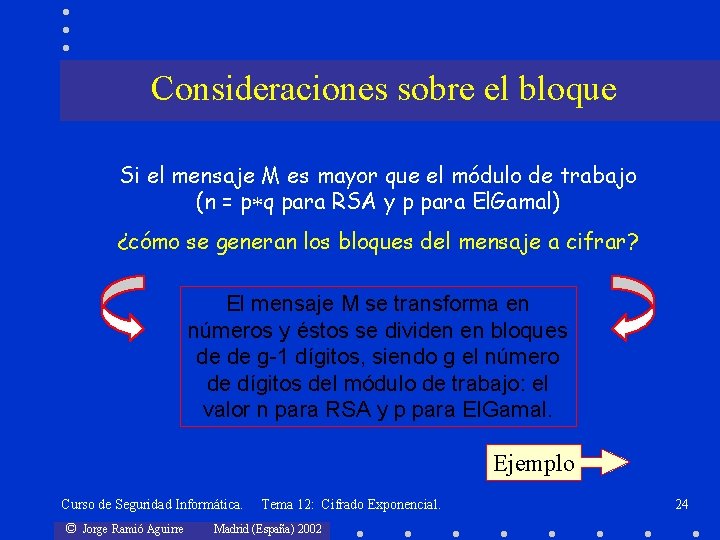

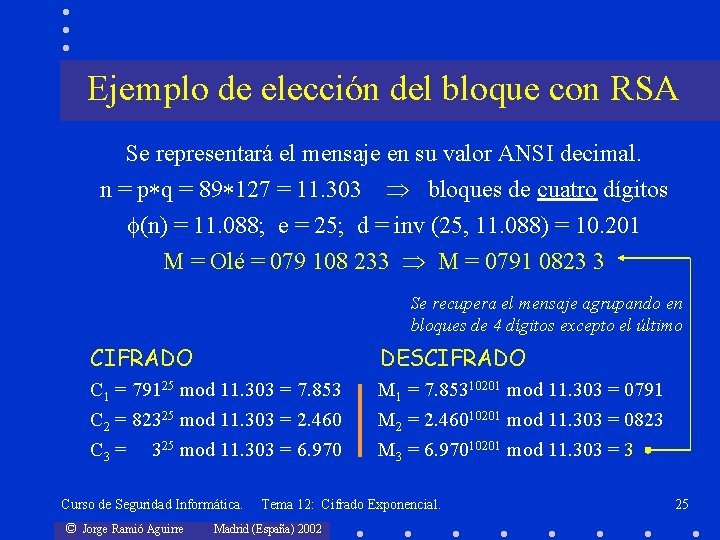

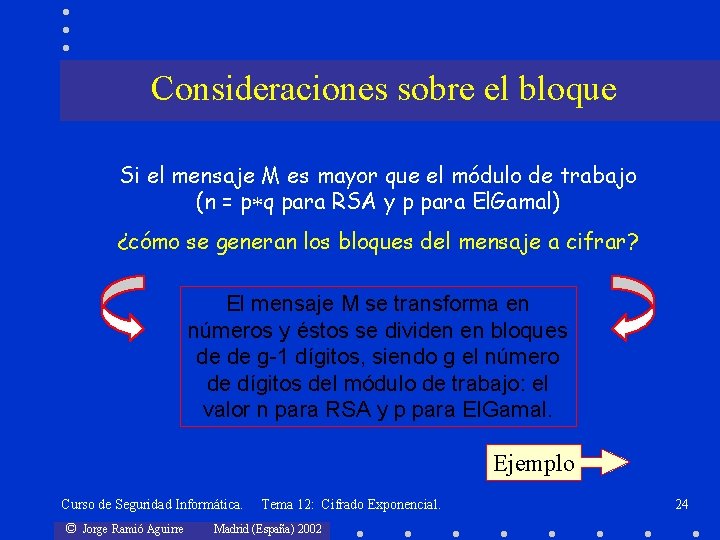

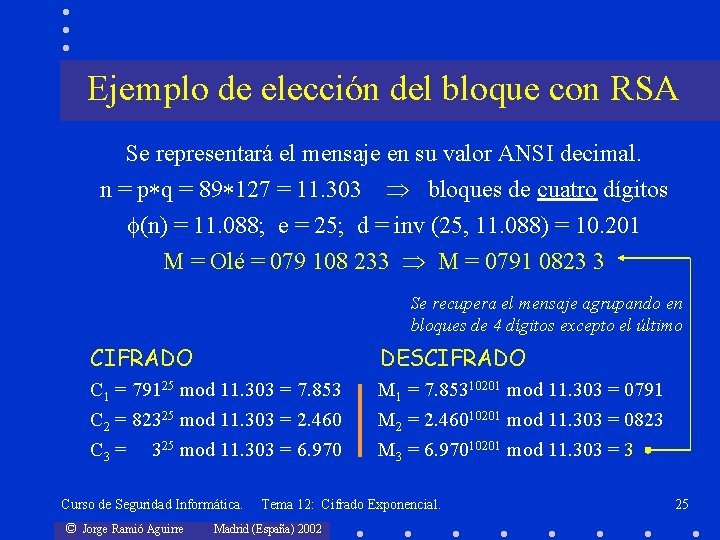

Consideraciones sobre el bloque Si el mensaje M es mayor que el módulo de trabajo (n = p q para RSA y p para El. Gamal) ¿cómo se generan los bloques del mensaje a cifrar? El mensaje M se transforma en números y éstos se dividen en bloques de de g-1 dígitos, siendo g el número de dígitos del módulo de trabajo: el valor n para RSA y p para El. Gamal. Ejemplo Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 24

Ejemplo de elección del bloque con RSA Se representará el mensaje en su valor ANSI decimal. n = p q = 89 127 = 11. 303 bloques de cuatro dígitos (n) = 11. 088; e = 25; d = inv (25, 11. 088) = 10. 201 M = Olé = 079 108 233 M = 0791 0823 3 Se recupera el mensaje agrupando en bloques de 4 dígitos excepto el último CIFRADO DESCIFRADO C 1 = 79125 mod 11. 303 = 7. 853 M 1 = 7. 85310201 mod 11. 303 = 0791 C 2 = 82325 mod 11. 303 = 2. 460 C 3 = 325 mod 11. 303 = 6. 970 M 2 = 2. 46010201 mod 11. 303 = 0823 M 3 = 6. 97010201 mod 11. 303 = 3 Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 25

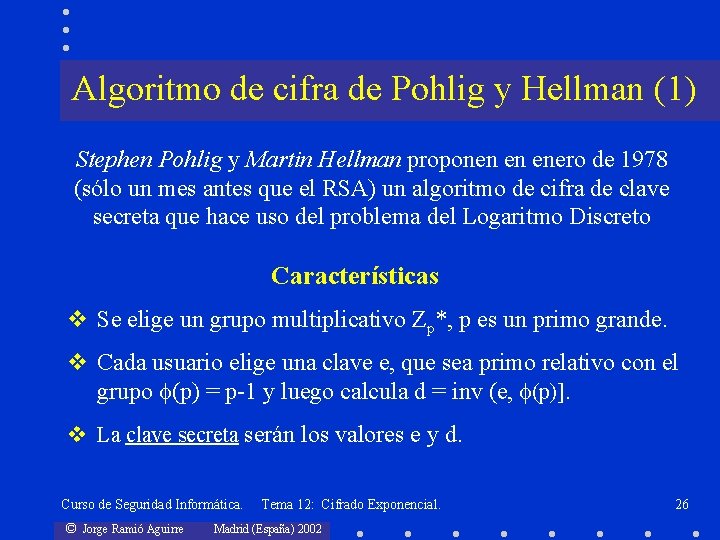

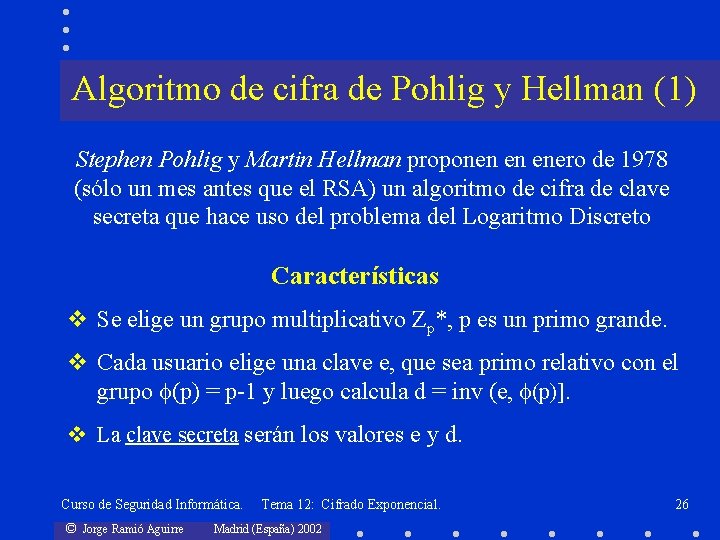

Algoritmo de cifra de Pohlig y Hellman (1) Stephen Pohlig y Martin Hellman proponen en enero de 1978 (sólo un mes antes que el RSA) un algoritmo de cifra de clave secreta que hace uso del problema del Logaritmo Discreto Características v Se elige un grupo multiplicativo Zp*, p es un primo grande. v Cada usuario elige una clave e, que sea primo relativo con el grupo (p) = p-1 y luego calcula d = inv (e, (p)]. v La clave secreta serán los valores e y d. Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 26

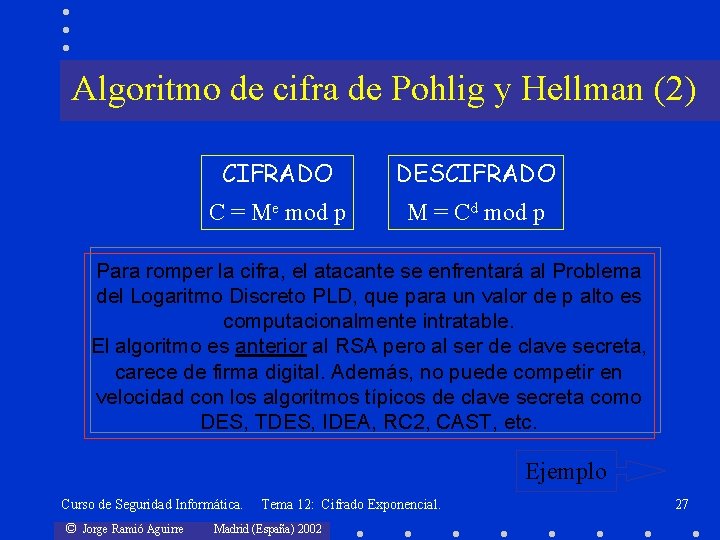

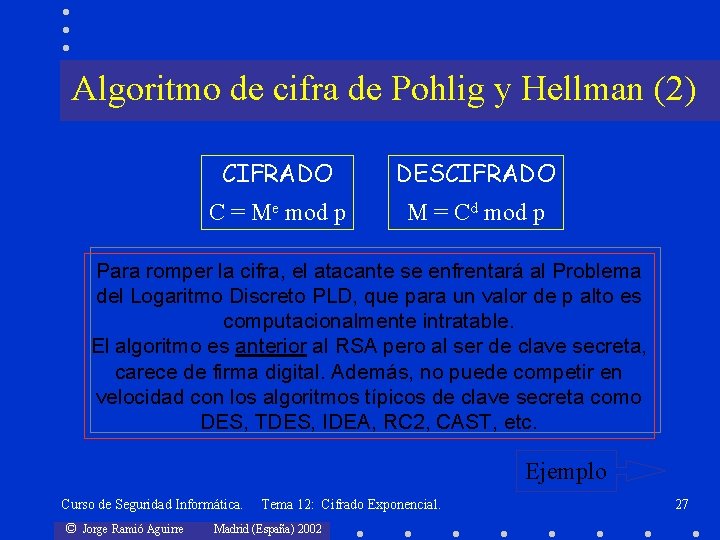

Algoritmo de cifra de Pohlig y Hellman (2) CIFRADO DESCIFRADO C = Me mod p M = Cd mod p Para romper la cifra, el atacante se enfrentará al Problema del Logaritmo Discreto PLD, que para un valor de p alto es computacionalmente intratable. El algoritmo es anterior al RSA pero al ser de clave secreta, carece de firma digital. Además, no puede competir en velocidad con los algoritmos típicos de clave secreta como DES, TDES, IDEA, RC 2, CAST, etc. Ejemplo Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 27

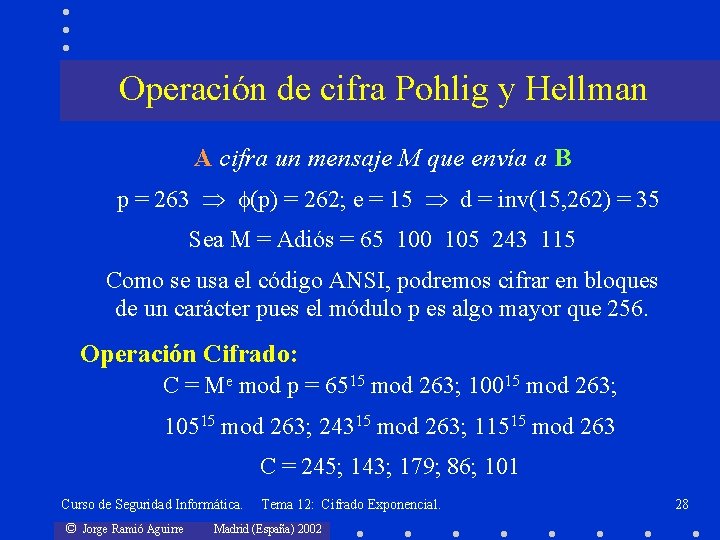

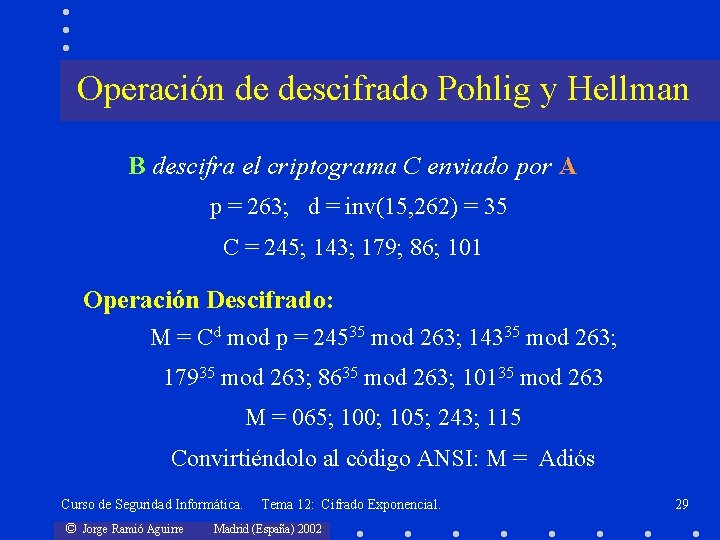

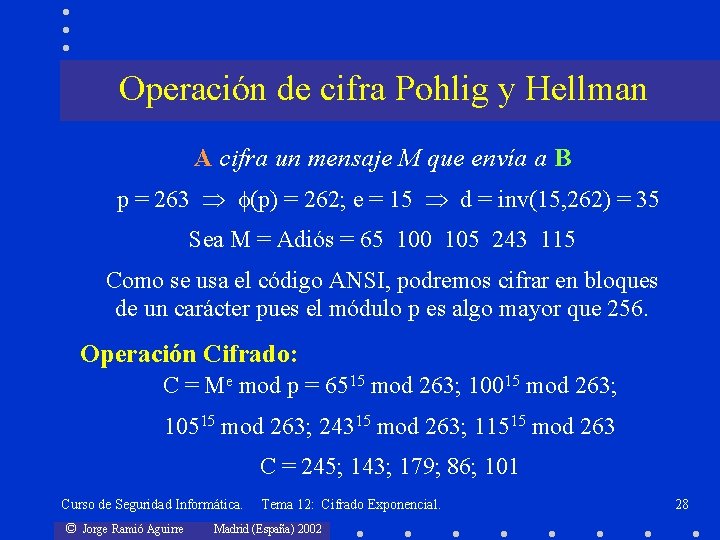

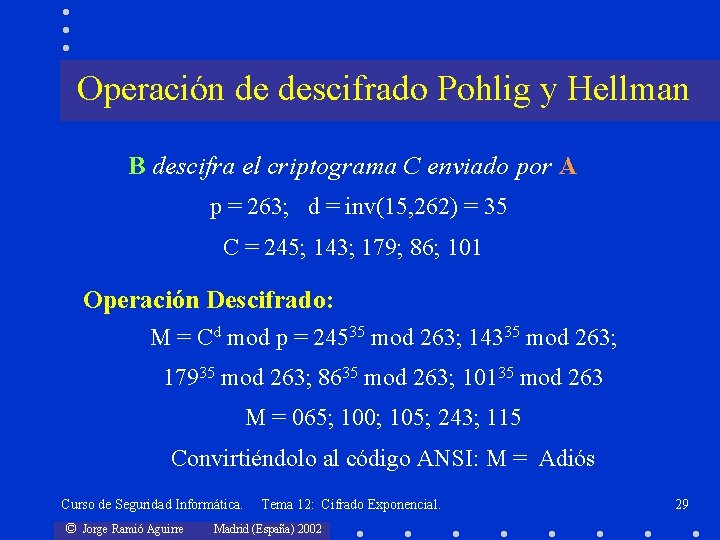

Operación de cifra Pohlig y Hellman A cifra un mensaje M que envía a B p = 263 (p) = 262; e = 15 d = inv(15, 262) = 35 Sea M = Adiós = 65 100 105 243 115 Como se usa el código ANSI, podremos cifrar en bloques de un carácter pues el módulo p es algo mayor que 256. Operación Cifrado: C = Me mod p = 6515 mod 263; 10015 mod 263; 10515 mod 263; 24315 mod 263; 11515 mod 263 C = 245; 143; 179; 86; 101 Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 28

Operación de descifrado Pohlig y Hellman B descifra el criptograma C enviado por A p = 263; d = inv(15, 262) = 35 C = 245; 143; 179; 86; 101 Operación Descifrado: M = Cd mod p = 24535 mod 263; 14335 mod 263; 17935 mod 263; 8635 mod 263; 10135 mod 263 M = 065; 100; 105; 243; 115 Convirtiéndolo al código ANSI: M = Adiós Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 29

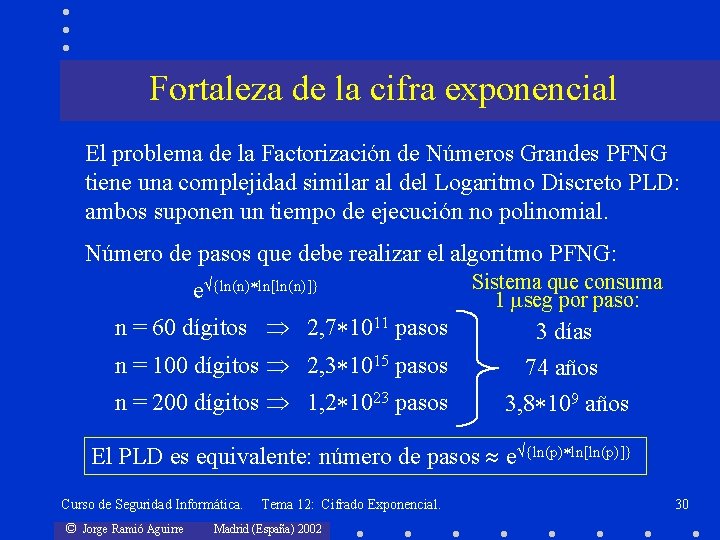

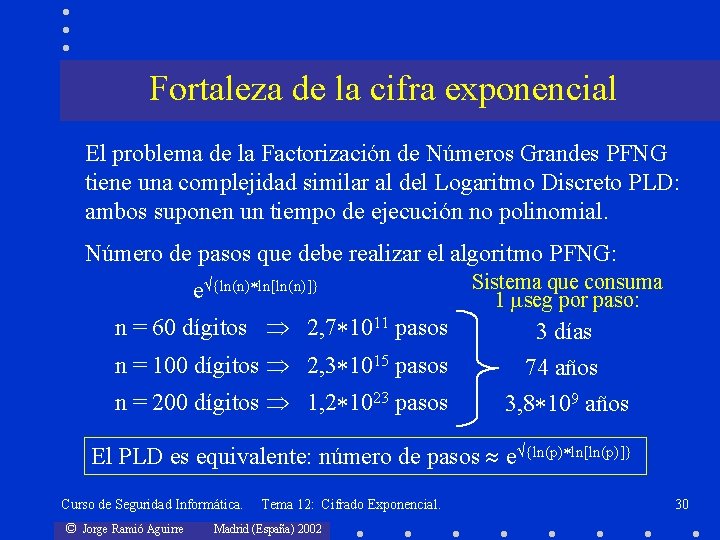

Fortaleza de la cifra exponencial El problema de la Factorización de Números Grandes PFNG tiene una complejidad similar al del Logaritmo Discreto PLD: ambos suponen un tiempo de ejecución no polinomial. Número de pasos que debe realizar el algoritmo PFNG: e {ln(n) ln[ln(n)]} n = 60 dígitos 2, 7 1011 pasos n = 100 dígitos 2, 3 1015 pasos n = 200 dígitos 1, 2 1023 pasos Sistema que consuma 1 seg por paso: 3 días 74 años 3, 8 109 años El PLD es equivalente: número de pasos e {ln(p) ln[ln(p)]} Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 30

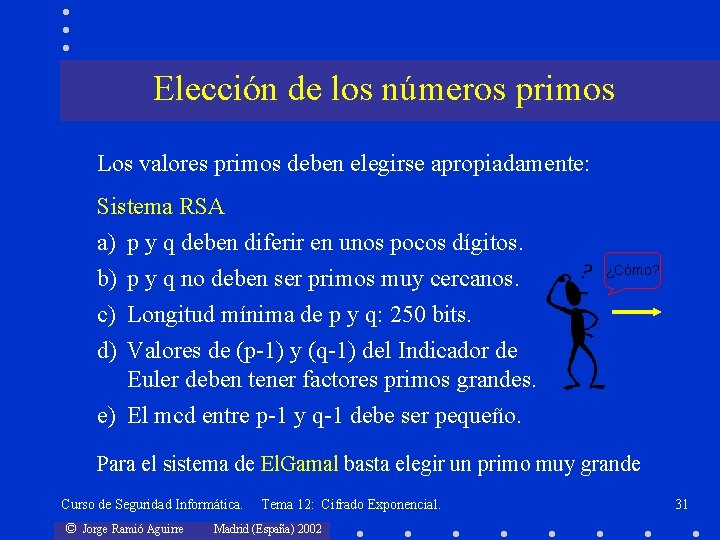

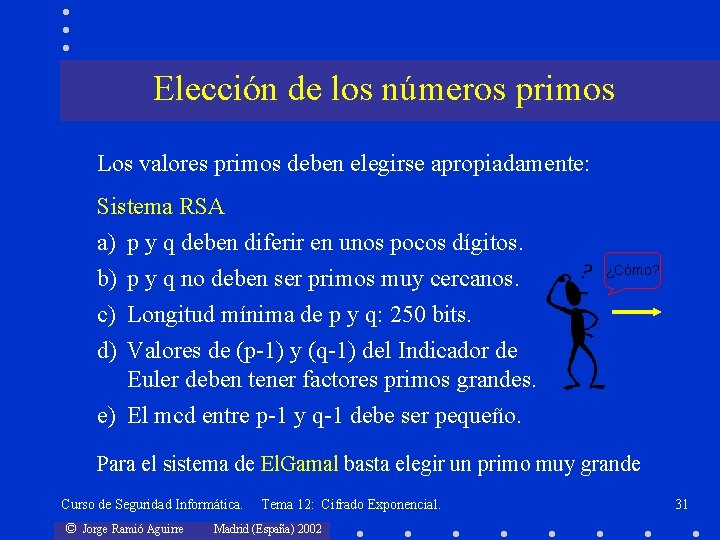

Elección de los números primos Los valores primos deben elegirse apropiadamente: Sistema RSA a) p y q deben diferir en unos pocos dígitos. b) p y q no deben ser primos muy cercanos. c) Longitud mínima de p y q: 250 bits. d) Valores de (p-1) y (q-1) del Indicador de Euler deben tener factores primos grandes. ¿Cómo? e) El mcd entre p-1 y q-1 debe ser pequeño. Para el sistema de El. Gamal basta elegir un primo muy grande Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 31

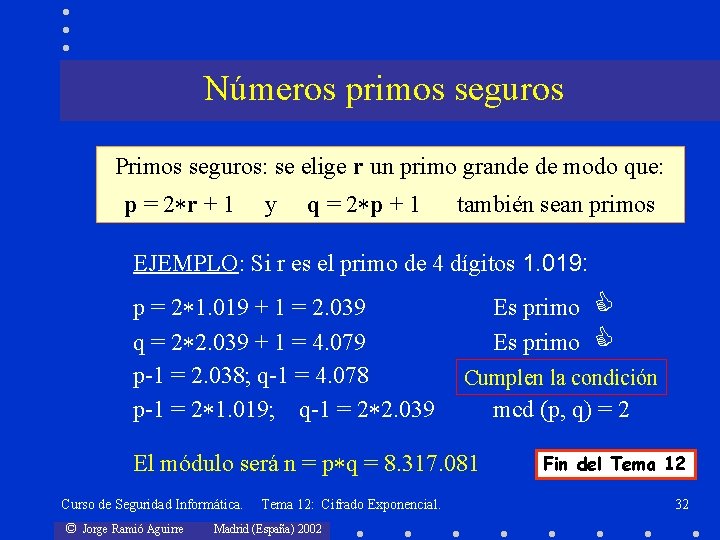

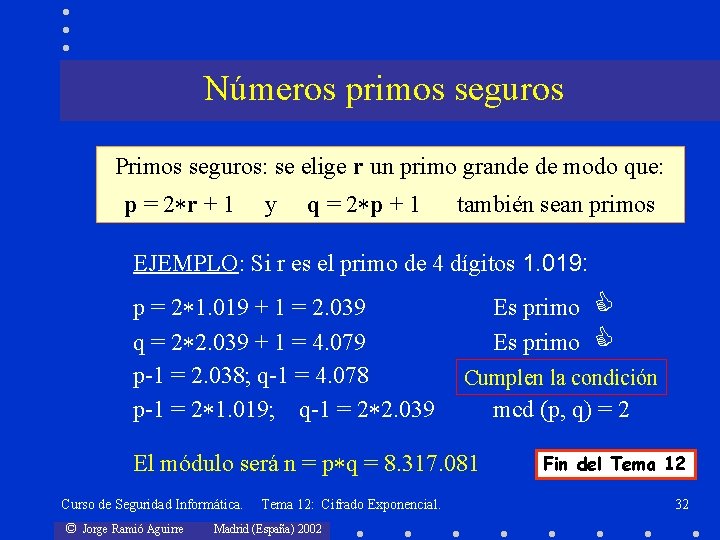

Números primos seguros Primos seguros: se elige r un primo grande de modo que: p = 2 r + 1 y q = 2 p + 1 también sean primos EJEMPLO: Si r es el primo de 4 dígitos 1. 019: p = 2 1. 019 + 1 = 2. 039 q = 2 2. 039 + 1 = 4. 079 p-1 = 2. 038; q-1 = 4. 078 p-1 = 2 1. 019; q-1 = 2 2. 039 Es primo Cumplen la condición El módulo será n = p q = 8. 317. 081 Curso de Seguridad Informática. © Jorge Ramió Aguirre Tema 12: Cifrado Exponencial. Madrid (España) 2002 mcd (p, q) = 2 Fin del Tema 12 32