SSM FORMAZIONE DECENTRATA ANCONA IL CAPTATORE INFORMATICO ENTRA

- Slides: 64

SSM FORMAZIONE DECENTRATA ANCONA IL CAPTATORE INFORMATICO "ENTRA" NEL CODICE DI PROCEDURA: PROBLEMI VECCHI E NUOVI CESARE PARODI Procura della Repubblica di Torino

La delega prevede opportunamente la regolamentazione dei limiti al ricorso allo strumento investigativo del cd. baco trojan, il virus che consente di intercettare continuativamente tutta l’attività di un’utenza mobile, di un computer o di un tablet, che in alcuni casi possono essere utilizzati addirittura quali microfoni sempre accesi. La delega pone opportune limitazioni sia operative, sia per tipi di indagine nelle quali sarà possibile far ricorso a tale invasiva modalità di intercettazione, con limitazioni ulteriori da quelle poste, nel silenzio della legge, dalla giurisprudenza delle sezioni unite della Corte di cassazione. Si tratta dei soli reati gravi di notevole allarme sociale, elencati dai commi 3 bis e 3 -quater dell’art. 51 c. p. p…. . ” Così D. Ferranti, “Riflessioni sulle linee guida della riforma del processo penale”, CP, 2017, 322. 4.

Quando entrerà in vigore ? In generale Le disposizioni di cui agli articoli 2, 3, 4, 5 e 7 si applicano alle operazioni di intercettazione relative a provvedimenti autorizzativi emessi dopo il centottantesimo giorno successivo alla data di entrata in vigore”. Immediatamente in vigore ( in tema di trojan): Art. 6 “Disposizioni per la semplificazione delle condizioni per l’impiego delle intercettazioni delle conversazioni e delle comunicazioni telefoniche e telematiche nei procedimenti per i più gravi reati dei pubblici ufficiali contro la pubblica amministrazione”. Come si coordina con il resto della riforma ?

Art. 4 d. lgs. 216 -2017 Modifiche al codice di procedura penale in materia di intercettazioni mediante inserimento di captatore informatico

La definizione di captatore informatico ? ?

Cass. S. U. , n. 26889, 1. 7. 2016, CED 266905 Captatore informatico: un software costituito da due moduli principali: un primo programma di piccole dimensioni che infetta il dispositivo bersaglio e un secondo funzionale a controllare il dispositivo stesso. Le “potenzialità: captazione traffico dati, attivazioni di microfoni e webcam, possibilità di perquisizione e duplicazione delle memorie interne, visualizzazione di ciò che viene digitato sulla tastiere.

La definizione di dispositivo elettronico portatile. ? ? ? La definizione:

Cosa dobbiamo pensare per i pc « fissi» e per le altre funzionalità dei trojan? ? «Come si ricava dal chiaro tenore della delega e dai sopra menzionati criteri per la sua attuazione, il delegante ha inteso regolamentare uno solo degli usi del captatore informatico, quale modalità specifica di esecuzione della intercettazioni tra presenti. Ed ha ad oggetto esclusivamente i dispositivi mobili …. »

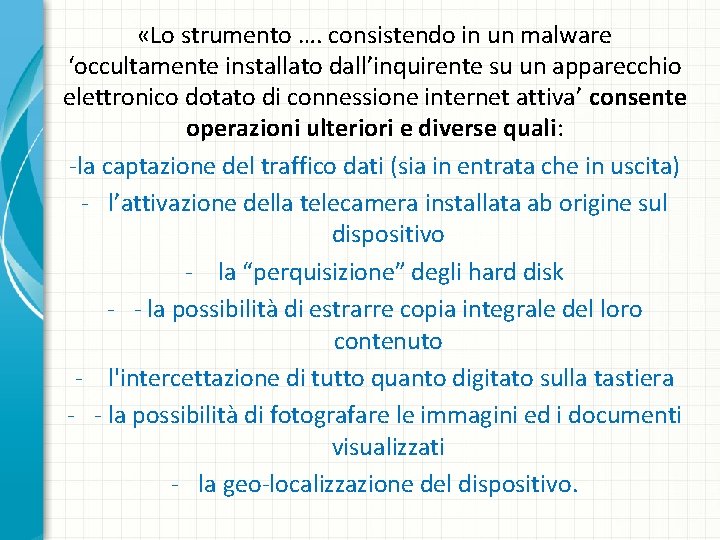

«Lo strumento …. consistendo in un malware ‘occultamente installato dall’inquirente su un apparecchio elettronico dotato di connessione internet attiva’ consente operazioni ulteriori e diverse quali: -la captazione del traffico dati (sia in entrata che in uscita) - l’attivazione della telecamera installata ab origine sul dispositivo - la “perquisizione” degli hard disk - - la possibilità di estrarre copia integrale del loro contenuto - l'intercettazione di tutto quanto digitato sulla tastiera - - la possibilità di fotografare le immagini ed i documenti visualizzati - la geo-localizzazione del dispositivo.

Si tratta dunque di un complesso di operazioni (alcune delle quali già praticate ove consentite dalla legislazione vigente) che la tecnologia consente di effettuare, ma che il delegante non ha inteso regolare, limitando l’ambito dell’intervento normativo alla disciplina degli aspetti attinenti all’intercettazione audio, eseguita mediante inoculazione di dispositivo portatile (smartphone, tablet ecc. ) e non anche di dispositivi fissi. »

L’utilizzo «ordinario» : Il nuovo art. 266 c. p. p.

Modifica all'articolo 266: 1) al comma 2, primo periodo, sono aggiunte, in fine, le seguenti parole: «, che puo' essere eseguita anche mediante l'inserimento di un captatore informatico su un dispositivo elettronico portatile» ; 2) dopo il comma 2 e' aggiunto il seguente: « 2 -bis. L'intercettazione di comunicazioni tra presenti mediante inserimento di captatore informatico su dispositivo elettronico portatile e' sempre consentita nei procedimenti per i delitti di cui all'articolo 51, commi 3 -bis e 3 -quater. » ;

La nuova norma: art. 266 comma 2 c. p. p. 2. Negli stessi casi è consentita l'intercettazione di comunicazioni tra presenti, che può essere eseguita anche mediante l’inserimento di un captatore informatico su un dispositivo elettronico portatile. Tuttavia, qualora queste avvengano nei luoghi indicati dall'articolo 614 del codice penale, l'intercettazione è consentita solo se vi è fondato motivo di ritenere che ivi si stia svolgendo l'attività criminosa.

Art. 266 c. p. p. « 2 -bis. L'intercettazione di comunicazioni tra presenti mediante inserimento di captatore informatico su dispositivo elettronico portatile e' sempre consentita nei procedimenti per i delitti di cui all'articolo 51, commi 3 -bis e 3 quater. » ; (Cass. S. U. , n. 26889, 1. 7. 2016, CED 266905) era venuta incontro alle esigenze investigative: interpretazione estensiva del concetto di delitti in tema di criminalità organizzata, non rigidamente declinata sul piano normativo. L'uso di intercettazioni captate attraverso i trojan era stato ritenuto legittimo nei procedimenti relativi alla criminalità organizzata, intendendosi per crimine organizzato non soltanto i reati di mafia e terrorismo ma tutti quelli «facenti capo a un'associazione per delinquere, correlata alle attività criminose più diverse» .

Le indicazioni della S. U. delineavano un ambito più ampio Reati elencati nell’art. 51, commi 3 -bis e 3 -quater, c. p. p. , e quelli comunque facenti capo a un’associazione per delinquere, con esclusione del mero concorso di persone nel reato, dovendosi ritenersi al riguardo sufficiente la costituzione di un apparato organizzativo, la cui struttura sia tale da assumere un ruolo preminente rispetto ai singoli partecipanti

L’utilizzo «ordinario» : la motivazione

Modifica all'articolo 267: 1) al comma 1, e' aggiunto, in fine, il seguente periodo: «Il decreto che autorizza l'intercettazione tra presenti mediante inserimento di captatore informatico su dispositivo elettronico portatile indica le ragioni che rendono necessaria tale modalita' per lo svolgimento delle indagini; nonche', se si procede per delitti diversi da quelli di cui all'articolo 51, commi 3 -bis e 3 -quater, i luoghi e il tempo, anche indirettamente determinati, in relazione ai quali e' consentita l'attivazione del microfono. » ;

Descrizione dell'attuazione – in particolare in relazione ai tempi e ai luoghi di attivazione della captazione – del progetto investigativo. Deve essere indicato dal P. M. e autorizzato dal Gip Il progetto implica l’individuazione anche in forma indiretta dei luoghi in cui si sposterà il dispositivo mobile controllato, e sempre che si proceda «per delitti diversi da quelli di cui all’articolo 51, commi 3 -bis e 3 -quater» .

«La formula – secondo la quale nel decreto autorizzativo i luoghi e il tempo, in cui il dispositivo può essere attivato da remoto, possono essere ‘anche indirettamente determinati’ – si spiega […] nell’impossibilità di prevedere specificamente tutti gli spostamenti dell’apparecchio controllato; da qui la necessità logica di delimitare gli ambiti ai verosimili spostamenti del soggetto, in base alle emergenze investigative. A titolo esemplificativo, valga il riferimento a formule del tipo: ‘ovunque incontri il soggetto x’; ‘ogni volta che si rechi nel locale y’ ecc.

Le intercettazioni di urgenza

Art. 267 comma 2 bis : « 2 -bis. Nei casi di cui al comma 2, il pubblico ministero puo' disporre, con decreto motivato, l'intercettazione tra presenti mediante inserimento di captatore informatico su dispositivo elettronico portatile soltanto nei procedimenti per i delitti di cui all'articolo 51, commi 3 -bis e 3 -quater. A tal fine indica, oltre a quanto previsto dal comma 1, secondo periodo, le ragioni di urgenza che rendono impossibile attendere il provvedimento del giudice. Il decreto e' trasmesso al giudice che decide sulla convalida nei termini, con le modalita' e gli effetti indicati al comma 2. » ; Alcuni reati non ricompresi possono richiedere tale tipologia di intercettazione……

La motivazione Nei casi di urgenza, quando vi è fondato motivo di ritenere che dal ritardo possa derivare grave pregiudizio alle indagini, il pubblico ministero dispone l'intercettazione con decreto motivato…. A tal fine indica, oltre a quanto previsto dal comma 1, secondo periodo, le ragioni di urgenza che rendono impossibile attendere il provvedimento del giudice.

I LIMITI ALL’UTILIZZABILITA’

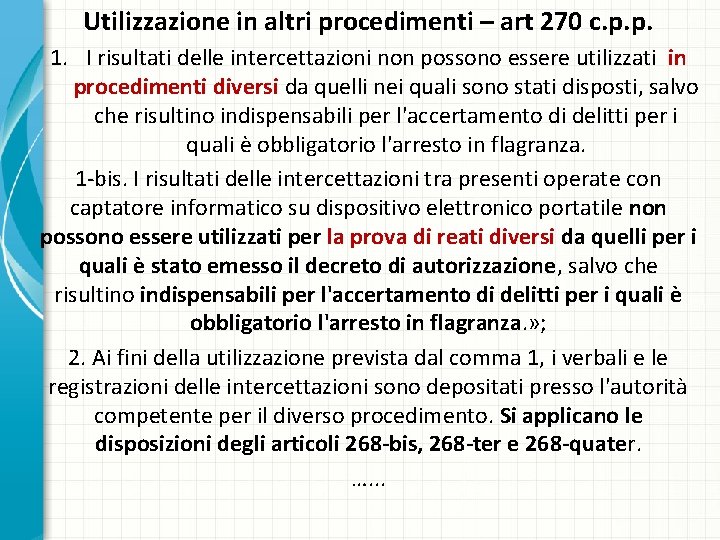

Art. 270 c. p. p. d) all'articolo 270, dopo il comma 1, e' inserito il seguente: « 1 -bis. I risultati delle intercettazioni tra presenti operate con captatore informatico su dispositivo elettronico portatile non possono essere utilizzati per la prova di reati diversi da quelli per i quali è stato emesso il decreto di autorizzazione, salvo che risultino indispensabili per l'accertamento di delitti per i quali è obbligatorio l'arresto in flagranza. » ;

Le indicazioni della delega "i risultati intercettativi così ottenuti possano essere utilizzati a fini di prova soltanto dei reati oggetto del provvedimento autorizzativo e possano essere utilizzati in procedimenti diversi a condizione che siano indispensabili per l'accertamento dei delitti di cui all'articolo 380 del codice di procedura penale" In termini generali devono ritenersi utilizzabili i risultati delle intercettazioni disposte in riferimento ad un titolo di reato per il quale le medesime sono consentite, anche quando al fatto venga successivamente attribuita una diversa qualificazione giuridica, con la conseguente mutazione del titolo in quello di un reato per cui non sarebbe stato invece possibile autorizzare le operazioni di intercettazione (Cass. Sez. I , n. 19852, 20. 2. 2009, CED 243780; conf. Cass. Sez. I , n. 24163, 19. 52010, CED 247943; Cass. Sez. VI, n. 22276, 5. 4. 2012 , CED 252870).

Utilizzazione in altri procedimenti – art 270 c. p. p. 1. I risultati delle intercettazioni non possono essere utilizzati in procedimenti diversi da quelli nei quali sono stati disposti, salvo che risultino indispensabili per l'accertamento di delitti per i quali è obbligatorio l'arresto in flagranza. 1 -bis. I risultati delle intercettazioni tra presenti operate con captatore informatico su dispositivo elettronico portatile non possono essere utilizzati per la prova di reati diversi da quelli per i quali è stato emesso il decreto di autorizzazione, salvo che risultino indispensabili per l'accertamento di delitti per i quali è obbligatorio l'arresto in flagranza. » ; 2. Ai fini della utilizzazione prevista dal comma 1, i verbali e le registrazioni delle intercettazioni sono depositati presso l'autorità competente per il diverso procedimento. Si applicano le disposizioni degli articoli 268 -bis, 268 -ter e 268 -quater. …. . .

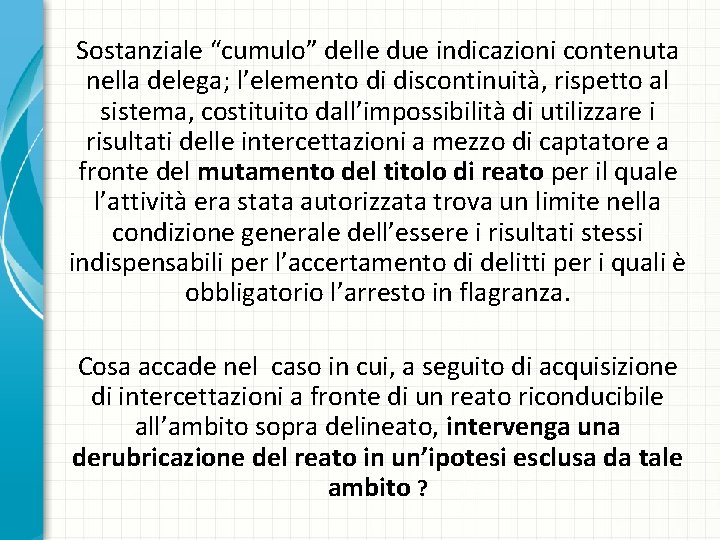

Sostanziale “cumulo” delle due indicazioni contenuta nella delega; l’elemento di discontinuità, rispetto al sistema, costituito dall’impossibilità di utilizzare i risultati delle intercettazioni a mezzo di captatore a fronte del mutamento del titolo di reato per il quale l’attività era stata autorizzata trova un limite nella condizione generale dell’essere i risultati stessi indispensabili per l’accertamento di delitti per i quali è obbligatorio l’arresto in flagranza. Cosa accade nel caso in cui, a seguito di acquisizione di intercettazioni a fronte di un reato riconducibile all’ambito sopra delineato, intervenga una derubricazione del reato in un’ipotesi esclusa da tale ambito ?

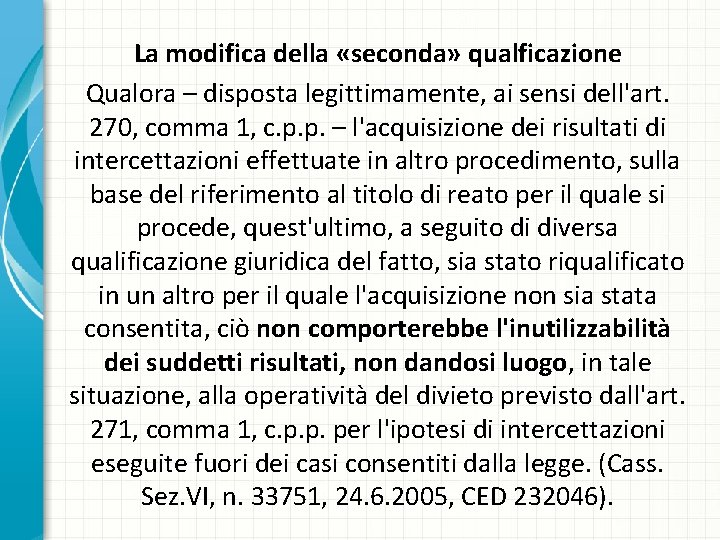

La modifica della «seconda» qualficazione Qualora – disposta legittimamente, ai sensi dell'art. 270, comma 1, c. p. p. – l'acquisizione dei risultati di intercettazioni effettuate in altro procedimento, sulla base del riferimento al titolo di reato per il quale si procede, quest'ultimo, a seguito di diversa qualificazione giuridica del fatto, sia stato riqualificato in un altro per il quale l'acquisizione non sia stata consentita, ciò non comporterebbe l'inutilizzabilità dei suddetti risultati, non dandosi luogo, in tale situazione, alla operatività del divieto previsto dall'art. 271, comma 1, c. p. p. per l'ipotesi di intercettazioni eseguite fuori dei casi consentiti dalla legge. (Cass. Sez. VI, n. 33751, 24. 6. 2005, CED 232046).

IMPIEGO DEI TROJAN E REATI CONTRO LA PUBBLICA AMMINISTRAZIONE

Nonostante il “ rafforzamento” della disciplina in tema di captazioni per reati contro la p. a. , non sarà possibile utilizzare il captatore informatico in termini generali per intercettazioni presso luoghi di privata dimora. Una disposizione evidentemente “ figlia” del timore/sfiducia sul piano delle garanzie della tecnologia richiamata dalla norma Valutazione costi/benefici - rispetto alla possibilità di introdurre l’intercettazione tra presenti per mezzo di captatore - che si rivela favorevole solo nella comparazione di interessi tra la repressione dei reati di competenza “distrettuale”, ma non rispetto alle ipotesi di reati contro la p. a.

Art. 6 : il principio generale 1. Nei procedimenti per i delitti dei pubblici ufficiali contro la pubblica amministrazione puniti con la pena della reclusione non inferiore nel massimo a cinque anni, determinata a norma dell’articolo 4 del codice di procedura penale, si applicano le disposizioni di cui all’articolo 13 del decreto-legge 13 maggio 1991, n. 152, convertito, con modificazioni, dalla legge 12 luglio 1991, n. 203 Necessarie e non indispensabili Sufficienti e non gravi indizi

Art. 6, 2° co. LE INTERCETTAZIONI TRA PRESENTI L’intercettazione di comunicazioni tra presenti nei luoghi indicati dall’articolo 614 del codice penale non può essere eseguita mediante l’inserimento di un captatore informatico su dispositivo elettronico portatile quando non vi è motivo di ritenere che ivi si stia svolgendo l’attività criminosa.

La norma impone di ritenere che il captatore , anche per i delitti contro la p. a. , potrà essere utilizzato: - per le intercettazioni “ordinarie” - per le intercettazioni tra presenti nei luoghi diversi da quelli di cui all’art. 614 c. p. - per le intercettazioni nei luoghi di cui all’art. 614 c. p se non vi è motivo di ritenere che ivi non si stia svolgendo l’attività criminosa. DUBBI Il divieto di cui all’art. 6, 2° co. può essere esteso alla comunicazioni informatiche e telematiche di cui all’art. 266 bis c. p. p. ? I captatori potranno essere utilizzati sui p. c. fissi, atteso che la disposizione menzionata interviene sui soli dispositivi elettronici portatili ?

Le indicazioni della riforma e lo svolgimento dell’attività criminosa. Volontà del legislatore di concentrare l’attività in oggetto sui “fatti”- intesi appunto come fatti criminosi, che è ragionevole prevedere si siano manifestando - piuttosto che su luoghi o personecosì da evitare quanto più possibile captazioni di conversazioni calibrate su una “potenzialità” criminale dei soggetti nelle medesime coinvolti piuttosto che su dati oggettivi legati ai reati in corso di accertamento.

NUOVO TESTO DELL’ART. 266, 2° comma, c. p. p. ” Negli stessi casi è consentita l'intercettazione di comunicazioni tra presenti. Tuttavia, qualora queste avvengano nei luoghi indicati dall'articolo 614 del codice penale, l'intercettazione è consentita solo se vi è fondato motivo di ritenere che ivi si stia svolgendo l'attività criminosa, che può essere eseguita anche mediante l’inserimento di un captatore informatico su un dispositivo elettronico portatile”. FORMULE DIFFERENTI solo se vi è fondato motivo di ritenere che ivi si stia svolgendo l'attività criminosa non può essere eseguita …. . quando non vi è motivo di ritenere che ivi si stia svolgendo l’attività criminosa

Da prova logico/storica in positivo a un’indicazione formulata su una doppia negazione, che sostanzialmente precisa che l’uso del captatore può avvenire se non deve essere – di nuovo sul piano logico/storico- esclusa la possibilità che nel luogo ove dovrebbero avvenire le captazioni si stia svolgendo la predetta attività. Conferma sostanziale delle indicazioni delle S. U. , che avevano consentito l’attività del captatore nei luoghi di privata dimora, anche in assenza dello svolgimento dell’attività criminosa, solo nei casi in cui si proceda per i delitti di cui all'articolo 51, commi 3 -bis e 3 -quater c. p. p. e per i casi di associazione a delinquere, escludendo, pertanto i delitti nei confronti della pubblica amministrazione.

Il divieto di cui all’art. 6 , 2° co. , può essere esteso alla comunicazioni informatiche e telematiche di cui all’art. 266 bis c. p. p. ? Possibilità di grande rilievo ove si consideri che con tale strumento potrebbero essere intercettate le comunicazioni a mezzo device e quindi, attraverso di esse, tutta la messaggistica utilizzabile on line. La possibilità non può essere in astratto esclusa atteso checome anche recentemente confermato dalla S. C. (Cass. Sez. V, n. 48370, 20. 10. 2017) - le intercettazioni informatiche e telematiche ex art 266 bis c. p. p. , in quanto differenti da quelle di cui all’art. 266 c. p. p. , non presentano il limite di cui al comma secondo di quest’ultimo articolo.

DIRITTO TRANSITORIO L’art. 6 è immediatamente “ efficace”, ma il fatto che il legislatore abbia introdotto contestualmente all’entrata in vigore della provvedimento la possibilità di utilizzo dei captatori informatici in relazione alle operazione relative a delitti contro la pubblica amministrazione senza che le stesse siano inserite – almeno per centottanta giorni- nel contesto normativo generale con il quale la riforma ha disciplinato il problema rappresenta un’inequivoca criticità “di sistema”.

I divieti di utilizzazione

Modifiche all'articolo 271: 1) dopo il comma 1, e' inserito il seguente: « 1 -bis. Non sono in ogni caso utilizzabili i dati acquisiti nel corso delle operazioni preliminari all'inserimento del captatore informatico sul dispositivo elettronico portatile e i dati acquisiti al di fuori dei limiti di tempo e di luogo indicati nel decreto autorizzativo. » ; 2) al comma 3, dopo le parole: «previste dai commi 1» sono inserite le seguenti: «, 1 -bis» .

Art. 271 - Divieti di utilizzazione I risultati delle intercettazioni non possono essere utilizzati qualora le stesse siano state eseguite fuori dei casi consentiti dalla legge o qualora non siano state osservate le disposizioni previste dagli articoli 267 e 268 commi 1 e 3. 2. Non possono essere utilizzate le intercettazioni relative a conversazioni o comunicazioni delle persone indicate nell'articolo 200 comma 1, quando hanno a oggetto fatti conosciuti per ragione del loro ministero, ufficio o professione, salvo che le stesse persone abbiano deposto sugli stessi fatti o li abbiano in altro modo divulgati. 3. In ogni stato e grado del processo il giudice dispone che la documentazione delle intercettazioni previste dai commi 1, 1 bis, e 2 sia distrutta, salvo che costituisca corpo del reato.

Le modalità esecutive

Art. 5 Modifiche alle norme di attuazione, di coordinamento e transitorie del codice di procedura penale 1. Alle norme di attuazione, di coordinamento e transitorie del codice di procedura penale, approvate con decreto legislativo 28 luglio 1989, n. 271, sono apportate le seguenti modificazioni: a) all'articolo 89: 1) al comma 1 e' aggiunto, in fine, il seguente periodo: «Quando si procede ad intercettazione delle comunicazioni e conversazioni tra presenti mediante inserimento di captatore informatico su dispositivo elettronico portatile, il verbale indica il tipo di programma impiegato e i luoghi in cui si svolgono le comunicazioni o conversazioni. » ;

2) dopo il comma 2 sono aggiunti i seguenti: « 2 -bis. Ai fini dell'installazione e dell'intercettazione attraverso captatore informatico in dispositivi elettronici portatili possono essere impiegati soltanto programmi conformi ai requisiti tecnici stabiliti con decreto del Ministro della giustizia.

Art. 7 Disposizioni di attuazione per le intercettazioni mediante inserimento di captatore informatico e per l'accesso all'archivio informatico. 1. Con decreto del Ministro della giustizia, da emanare entro trenta giorni dalla data di entrata in vigore del presente decreto, sono stabiliti i requisiti tecnici dei programmi informatici funzionali all'esecuzione delle intercettazioni mediante inserimento di captatore informatico su dispositivo elettronico portatile. 2. I requisiti tecnici sono stabiliti secondo misure idonee di affidabilita', sicurezza ed efficacia al fine di garantire che i programmi informatici utilizzabili si limitano all'esecuzione delle operazioni autorizzate.

Art. 89 disp att c. p. p. 2 -ter. Nei casi previsti dal comma 2 -bis le comunicazioni intercettate sono trasferite, dopo l'acquisizione delle necessarie informazioni in merito alle condizioni tecniche di sicurezza e di affidabilita' della rete di trasmissione, esclusivamente verso gli impianti della procura della Repubblica. Durante il trasferimento dei dati sono operati controlli costanti di integrita', in modo da assicurare l'integrale corrispondenza tra quanto intercettato e quanto trasmesso e registrato.

art 89 disp att. c. p. p. 2 -quater. Quando e' impossibile il contestuale trasferimento dei dati intercettati, il verbale di cui all'articolo 268 del codice da' atto delle ragioni tecniche impeditive e della successione cronologica degli accadimenti captati e delle conversazioni intercettate.

Art. 8 Clausola di invarianza finanziaria 1. Dall'attuazione delle disposizioni di cui al presente decreto non devono derivare nuovi o maggiori oneri per la finanza pubblica. 2. Le amministrazioni interessate provvedono agli adempimenti previsti dal presente decreto con le risorse umane, finanziarie e strumentali disponibili a legislazione vigente.

« Mezzo insidioso» ossia, sostanzialmente, male necessario…. Non è stato solo previsto il trasferimento delle captazioni sull’impianto della procura della Repubblica ma lo stesso è stato corredato da verifiche di adeguatezza preventive, contestuali nonché da un obbligo di specifica motivazione laddove l’operazione standard non possa trovare luogo.

I profili tecnici

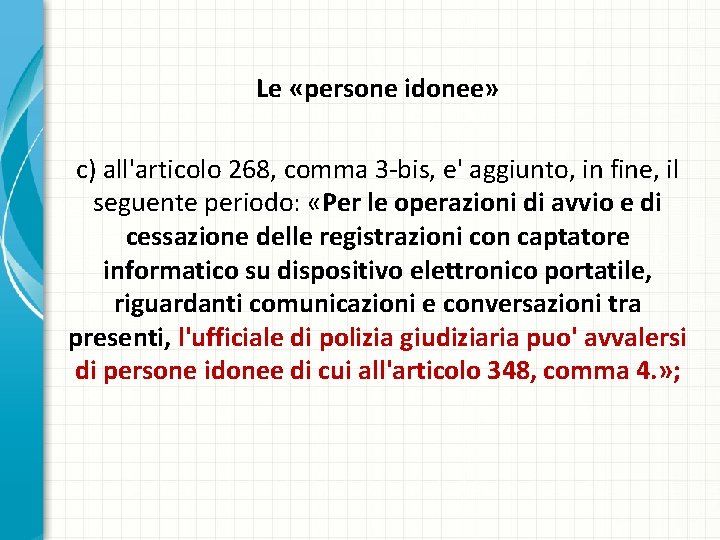

Le «persone idonee» c) all'articolo 268, comma 3 -bis, e' aggiunto, in fine, il seguente periodo: «Per le operazioni di avvio e di cessazione delle registrazioni con captatore informatico su dispositivo elettronico portatile, riguardanti comunicazioni e conversazioni tra presenti, l'ufficiale di polizia giudiziaria puo' avvalersi di persone idonee di cui all'articolo 348, comma 4. » ;

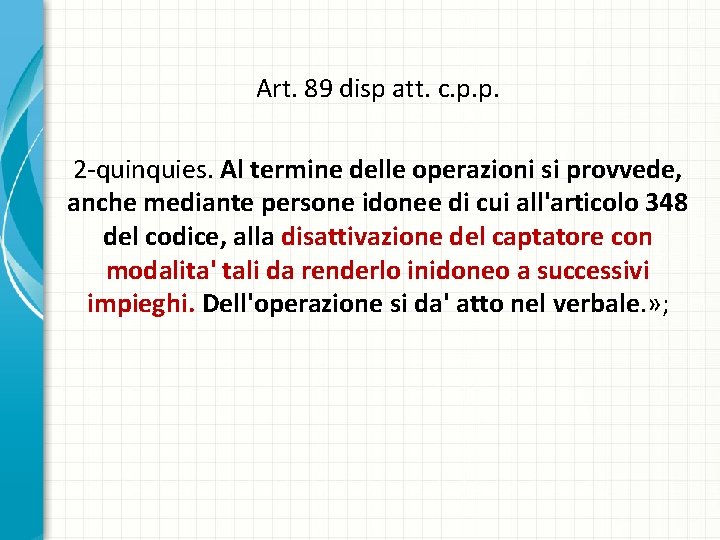

Art. 89 disp att. c. p. p. 2 -quinquies. Al termine delle operazioni si provvede, anche mediante persone idonee di cui all'articolo 348 del codice, alla disattivazione del captatore con modalita' tali da renderlo inidoneo a successivi impieghi. Dell'operazione si da' atto nel verbale. » ;

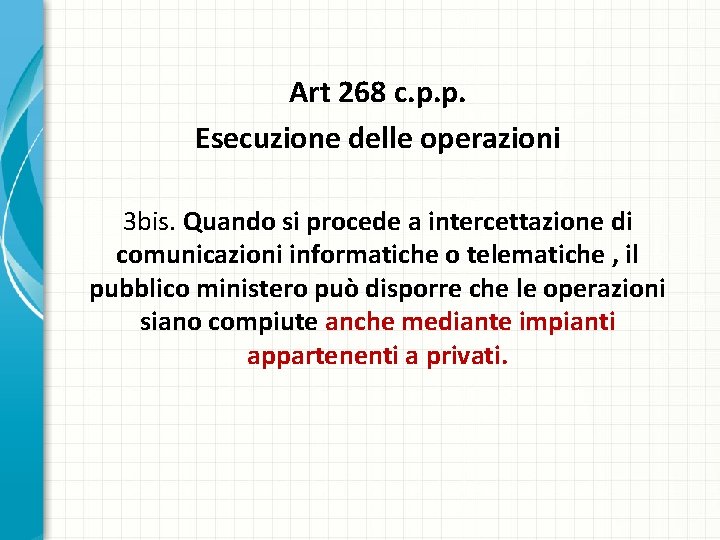

Art 268 c. p. p. Esecuzione delle operazioni 3 bis. Quando si procede a intercettazione di comunicazioni informatiche o telematiche , il pubblico ministero può disporre che le operazioni siano compiute anche mediante impianti appartenenti a privati.

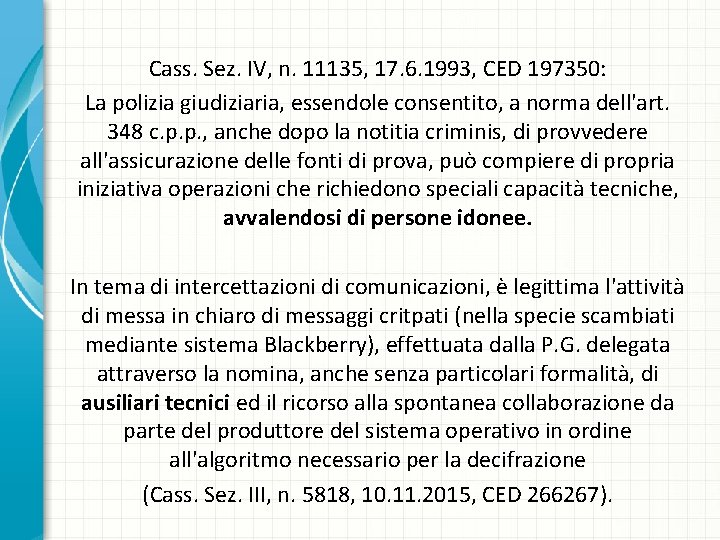

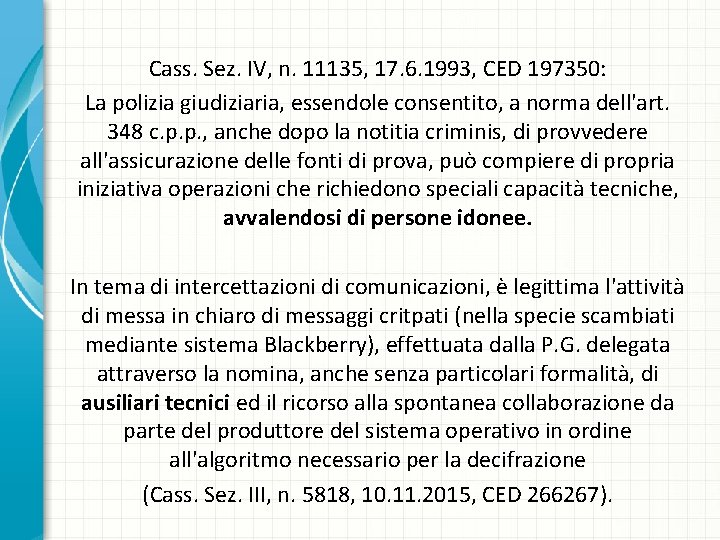

Cass. Sez. IV, n. 11135, 17. 6. 1993, CED 197350: La polizia giudiziaria, essendole consentito, a norma dell'art. 348 c. p. p. , anche dopo la notitia criminis, di provvedere all'assicurazione delle fonti di prova, può compiere di propria iniziativa operazioni che richiedono speciali capacità tecniche, avvalendosi di persone idonee. In tema di intercettazioni di comunicazioni, è legittima l'attività di messa in chiaro di messaggi critpati (nella specie scambiati mediante sistema Blackberry), effettuata dalla P. G. delegata attraverso la nomina, anche senza particolari formalità, di ausiliari tecnici ed il ricorso alla spontanea collaborazione da parte del produttore del sistema operativo in ordine all'algoritmo necessario per la decifrazione (Cass. Sez. III, n. 5818, 10. 11. 2015, CED 266267).

Le occasioni perdute: ciò che il decreto non ha detto….

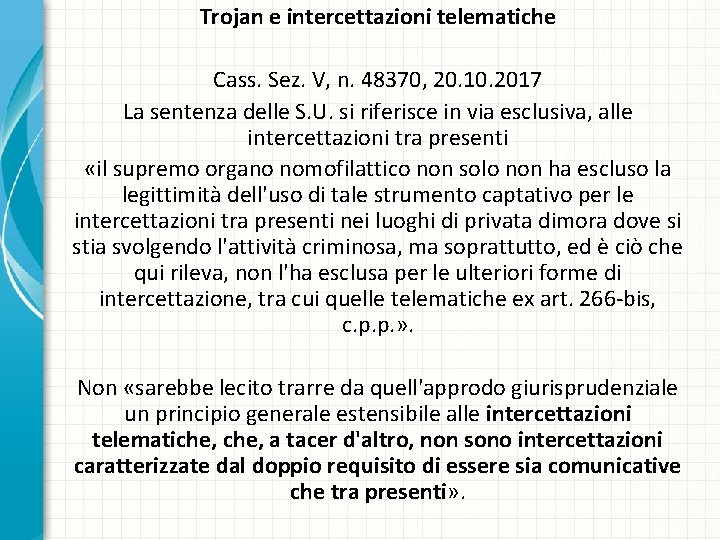

Trojan e intercettazioni telematiche Cass. Sez. V, n. 48370, 20. 10. 2017 La sentenza delle S. U. si riferisce in via esclusiva, alle intercettazioni tra presenti «il supremo organo nomofilattico non solo non ha escluso la legittimità dell'uso di tale strumento captativo per le intercettazioni tra presenti nei luoghi di privata dimora dove si stia svolgendo l'attività criminosa, ma soprattutto, ed è ciò che qui rileva, non l'ha esclusa per le ulteriori forme di intercettazione, tra cui quelle telematiche ex art. 266 -bis, c. p. p. » . Non «sarebbe lecito trarre da quell'approdo giurisprudenziale un principio generale estensibile alle intercettazioni telematiche, a tacer d'altro, non sono intercettazioni caratterizzate dal doppio requisito di essere sia comunicative che tra presenti» .

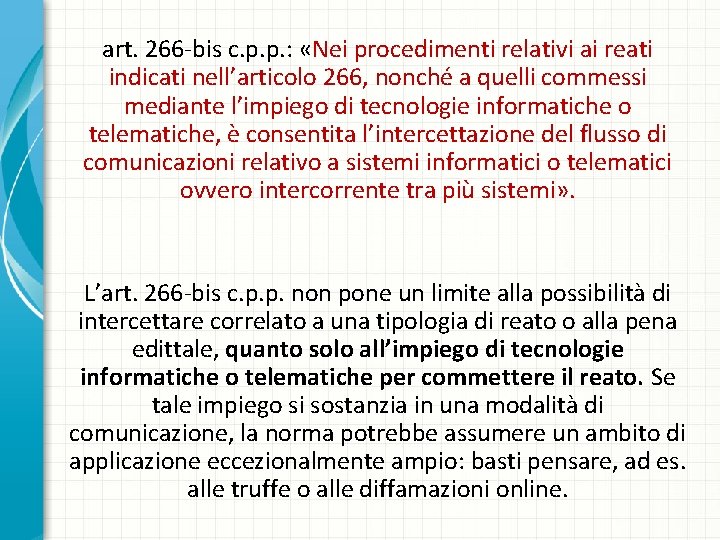

art. 266 -bis c. p. p. : «Nei procedimenti relativi ai reati indicati nell’articolo 266, nonché a quelli commessi mediante l’impiego di tecnologie informatiche o telematiche, è consentita l’intercettazione del flusso di comunicazioni relativo a sistemi informatici o telematici ovvero intercorrente tra più sistemi» . L’art. 266 -bis c. p. p. non pone un limite alla possibilità di intercettare correlato a una tipologia di reato o alla pena edittale, quanto solo all’impiego di tecnologie informatiche o telematiche per commettere il reato. Se tale impiego si sostanzia in una modalità di comunicazione, la norma potrebbe assumere un ambito di applicazione eccezionalmente ampio: basti pensare, ad es. alle truffe o alle diffamazioni online.

L’art. 266 -bis c. p. p. parla di «flusso di comunicazioni relativo a sistemi informatici o telematici ovvero intercorrente tra più sistemi» . Pertanto, non solo i flussi aventi a oggetto scambi comunicativi ma anche quelli interni a un sistema telematico e informatico. Un sistema informatico senza connessioni telematiche non può comunicare con altri: se ne deve dedurre, sul piano logico, prima che tecnico, che si tratta dei flussi interni anche a un singolo PC.

Attività di acquisizione dei dati presenti nell'hard disk del computer: ? • categoria intercettazione, come ritenuto per i messaggi di posta elettronica, anche se già ricevuti o spediti dall'indagato e conservati nelle rispettive caselle di posta in entrata e in uscita, indipendentemente dal sistema intrusivo adottato dagli inquirenti, cioè tramite accesso diretto al computer o inserimento di un programma spia (Cass. Sez. IV, n. 40903, 28/6/2016, CED 268228); • categoria prova atipica, allorché, attraverso l'installazione di un captatore informatico, si proceda all'estrapolazione di dati, non aventi ad oggetto un flusso di comunicazioni, già formati e contenuti nella memoria del personal computer o che in futuro sarebbero stati memorizzati (come precisato da Cass. Sez. V, n. 16556, 14/10/2009, CED 246954); • ambito operativo dei provvedimenti di perquisizione e sequestro.

La messaggistica Cass. Sez. IV, n. 40903, 28. 6. 2016, CED 268228 La S. C. aderisce alla tesi del cd. “criterio dell’inoltro”: «nella giurisprudenza di questa Corte di legittimità, anche a Sezioni unite, si rinvengono elementi per poter affermare che il discrimen perché ci sia stato o meno flusso informativo – e quindi debba essere applicata la disciplina delle intercettazioni e non quella del sequestro – è nell’avvenuto inoltro dell’e-mail da parte del mittente. Perciò ritiene il Collegio che quanto alle e-mail inviate o ricevute, la risposta da fornire al quesito circa l’esistenza o meno di un flusso informativo sia positiva» .

Esclusa la prospettiva di dover procedere con un mero provvedimento di sequestro, laddove non vi sia contestualità tra il momento in cui si invia un e-mail e il momento in cui la stessa viene acquisita Escluso il criterio delle modalità di effettuazione dell’atto, in base al quale sarebbe necessario procedere con sequestro nel caso di acquisizione presso la società che gestisce la corrispondenza elettronica, o accedendo direttamente al computer dell’interessato, mentre si tratterebbe di intercettazione laddove l’acquisizione del flusso informativo sia disposto mediante la duplicazione della casella di posta elettronica da parte del gestore, con il conseguente inoltro di tutte le e-mail al server della procura della Repubblica.

INFINE: …… una norma già pienamente operativa

«ART. 617 -septies. Diffusione di riprese e registrazioni fraudolente. » Chiunque, al fine di recare danno all’altrui reputazione o immagine, diffonde con qualsiasi mezzo riprese audio o video, compiute fraudolentemente, di incontri privati o registrazioni, pur esse fraudolente, di conversazioni, anche telefoniche o telematiche, svolte in sua presenza o con la sua partecipazione, è punito con la reclusione fino a quattro anni. La punibilità è esclusa se la diffusione delle riprese o delle registrazioni deriva in via diretta ed immediata dalla loro utilizzazione in un procedimento amministrativo o giudiziario o per l’esercizio del diritto di difesa o del diritto di cronaca. Il delitto è punibile a querela della persona offesa. » .

Grazie a tutti