SIECI KOMPUTEROWE WYKAD 5 WARSTWA SIECIOWA PROF DR

- Slides: 19

SIECI KOMPUTEROWE WYKŁAD 5. WARSTWA SIECIOWA PROF. DR HAB. INŻ. CZESŁAW SMUTNICKI czeslaw. smutnicki@pwr. edu. pl, p. 224 C-3 POLITECHNIKA WROCŁAWSKA KATEDRA INFORMATYKI TECHNICZNEJ

SIECI ZŁOŻONE CEL: przenoszenie pakietów od źródła do celu • Różnice między sieciami • Łączenie sieci: routing wielo-protokółowy • Tunelowanie • Połączenie sieci (systemów autonomicznych): protokół bram (gateway = router) zewnętrzych (międzysieciowych) i wewnętrznych • Fragmentacja: ograniczenia długości pakietu (sprzęt, system operacyjny, protokoły, standardy międzynarodowe i krajowe, ograniczenia poziomu retransmisji na skutek błędów, ograniczenie czasu zajętości kanału);

IMPLEMENTACJE W WARSTWIE SIECIOWEJ • Komutacja pakietów z buforowaniem • Usługi świadczone na rzecz warstwy transportowej (niezależne od technologii routerów; izolowane od liczby, typu i topologii routerów; adresy sieciowe udostępniane warstwie transportowej powinny stosować jednolity plan numerowania) • Usługa bezpołączeniowa (datagramy, podsieć datagramowa) • Usługa połączeniowa (obwód wirtualny, podsieć obwodów wirtualnych) • Wady zalety w/w usług

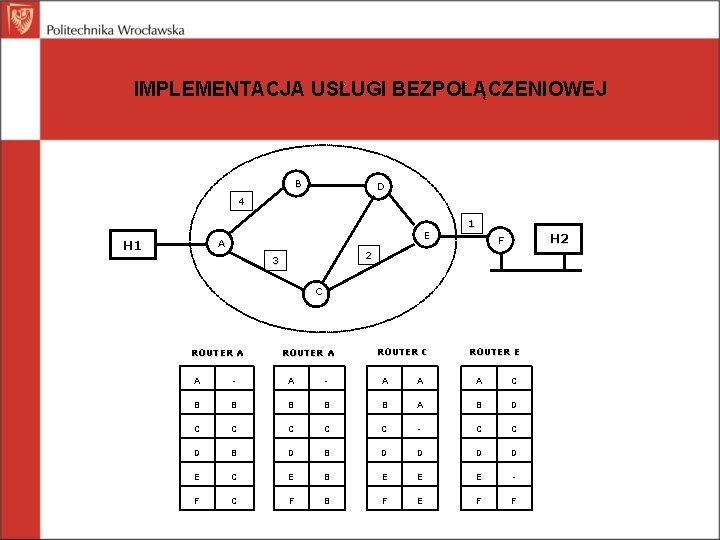

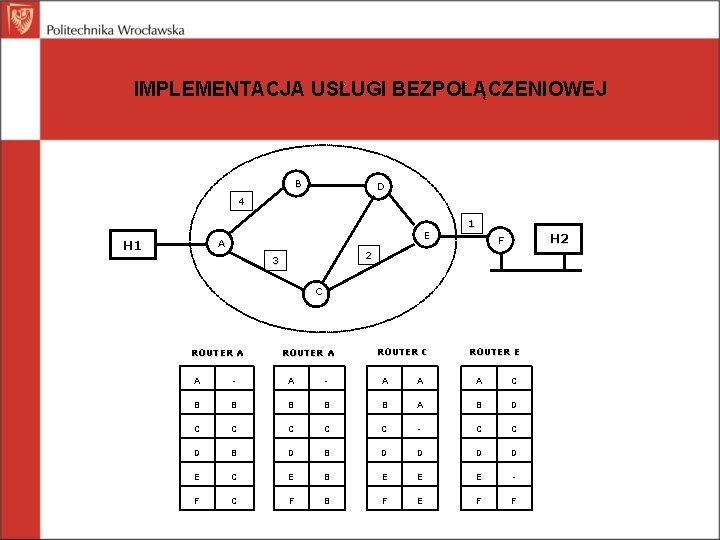

IMPLEMENTACJA USŁUGI BEZPOŁĄCZENIOWEJ B D 4 E A H 1 1 H 2 F 2 3 C ROUTER A ROUTER C ROUTER E A - A A A C B B B A B D C C C - C C D B D D E C E B E E E - F C F B F E F F

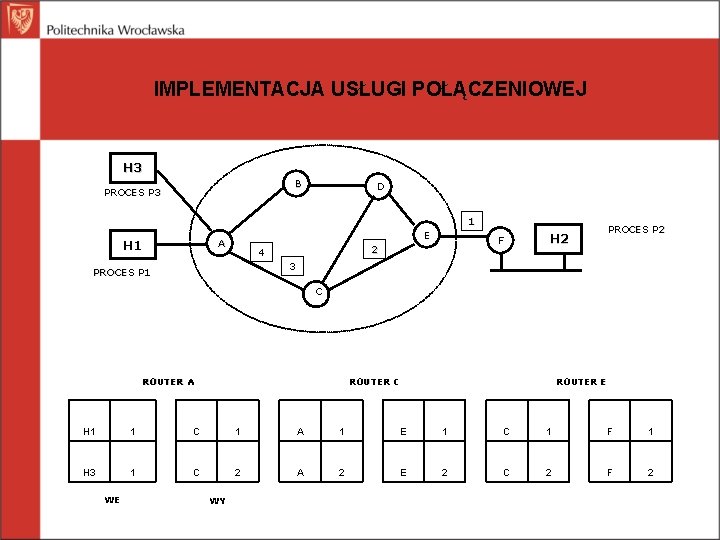

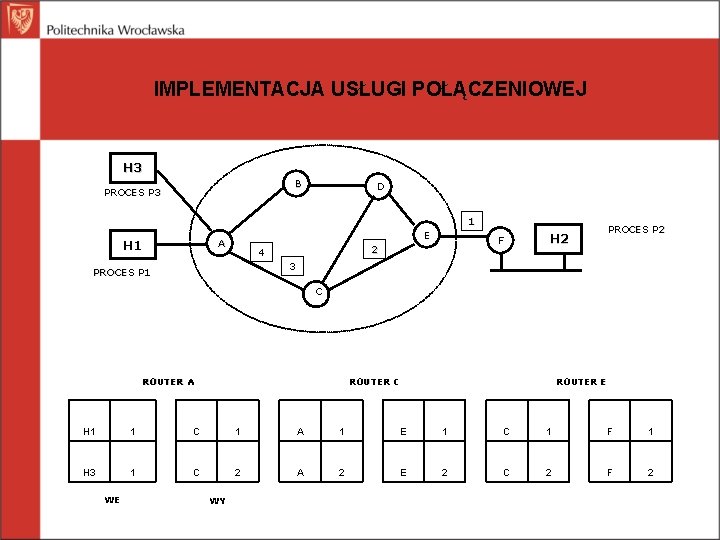

IMPLEMENTACJA USŁUGI POŁĄCZENIOWEJ H 3 B PROCES P 3 D 1 E A H 1 F 2 4 PROCES P 2 H 2 3 PROCES P 1 C ROUTER A ROUTER C ROUTER E H 1 1 C 1 A 1 E 1 C 1 F 1 H 3 1 C 2 A 2 E 2 C 2 F 2 WE WY

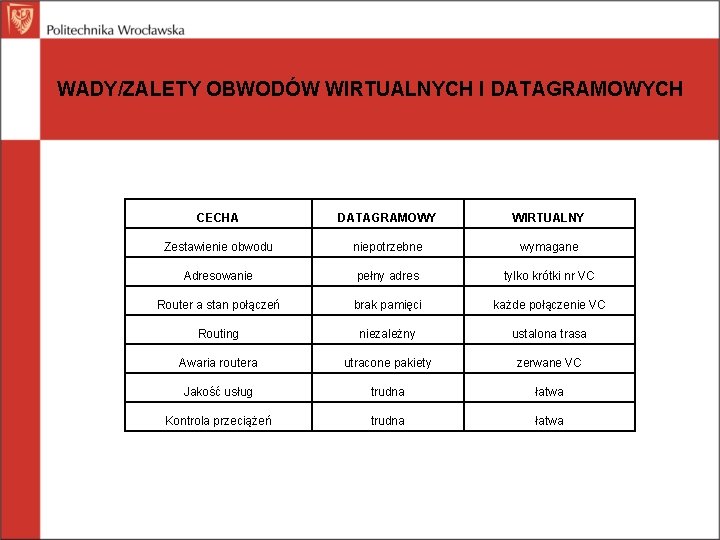

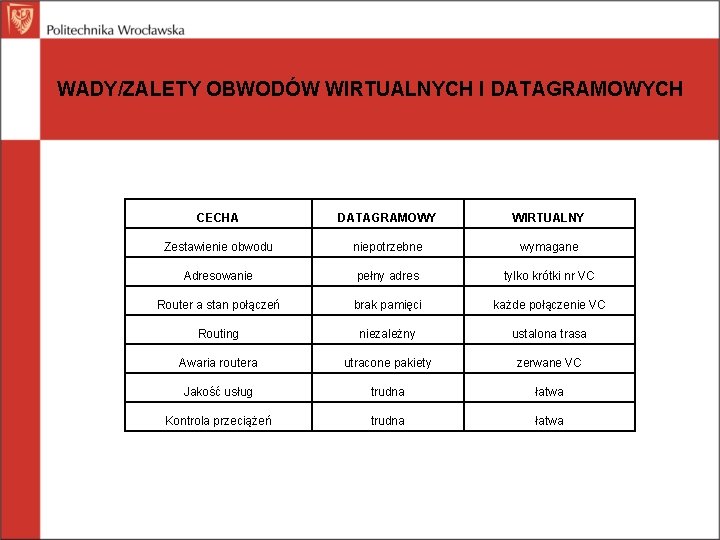

WADY/ZALETY OBWODÓW WIRTUALNYCH I DATAGRAMOWYCH CECHA DATAGRAMOWY WIRTUALNY Zestawienie obwodu niepotrzebne wymagane Adresowanie pełny adres tylko krótki nr VC Router a stan połączeń brak pamięci każde połączenie VC Routing niezależny ustalona trasa Awaria routera utracone pakiety zerwane VC Jakość usług trudna łatwa Kontrola przeciążeń trudna łatwa

ALGORYTMY ROUTINGU • Routing sesji • Przekazywanie • Cechy: poprawność, prostota, odporność, stabilność, sprawiedliwość, optymalność • Algorytm nieadaptacyjny, routing statyczny • Algorytm adaptacyjny, routing dynamiczny • Zasada optymalności

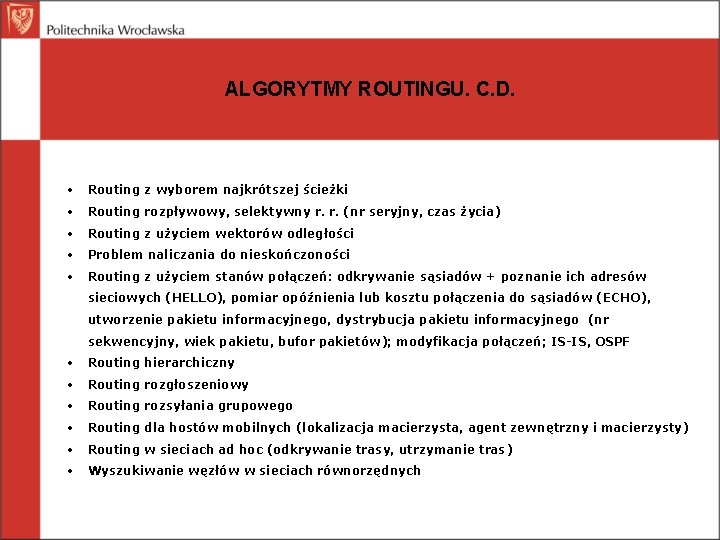

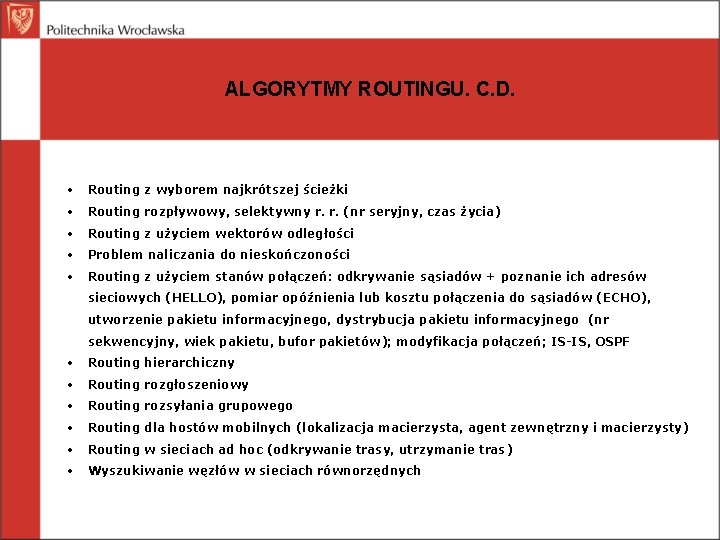

ALGORYTMY ROUTINGU. C. D. • Routing z wyborem najkrótszej ścieżki • Routing rozpływowy, selektywny r. r. (nr seryjny, czas życia) • Routing z użyciem wektorów odległości • Problem naliczania do nieskończoności • Routing z użyciem stanów połączeń: odkrywanie sąsiadów + poznanie ich adresów sieciowych (HELLO), pomiar opóźnienia lub kosztu połączenia do sąsiadów (ECHO), utworzenie pakietu informacyjnego, dystrybucja pakietu informacyjnego (nr sekwencyjny, wiek pakietu, bufor pakietów); modyfikacja połączeń; IS-IS, OSPF • Routing hierarchiczny • Routing rozgłoszeniowy • Routing rozsyłania grupowego • Routing dla hostów mobilnych (lokalizacja macierzysta, agent zewnętrzny i macierzysty) • Routing w sieciach ad hoc (odkrywanie trasy, utrzymanie tras) • Wyszukiwanie węzłów w sieciach równorzędnych

ALGORYTMY KONTROLI PRZECIĄŻEŃ • Kontrola wstępu • Bit ostrzegawczy • Pakiety tłumienia skok po skoku • Zrzut obciążenia • RED (Random Early Detection) • Kontrola fluktuacji

JAKOŚĆ USŁUG • Przepływ • Qo. S • Przewymiarowanie • Buforowanie • Kształtowanie ruchu • Algorytm cieknącego wiadra • Algorytm wiadra żetonów • Rezerwacja zasobów (pasmo, miejsce w buforach, czas procesora) • Kontrola wstępu • Routing proporcjonalny • Szeregowanie pakietów

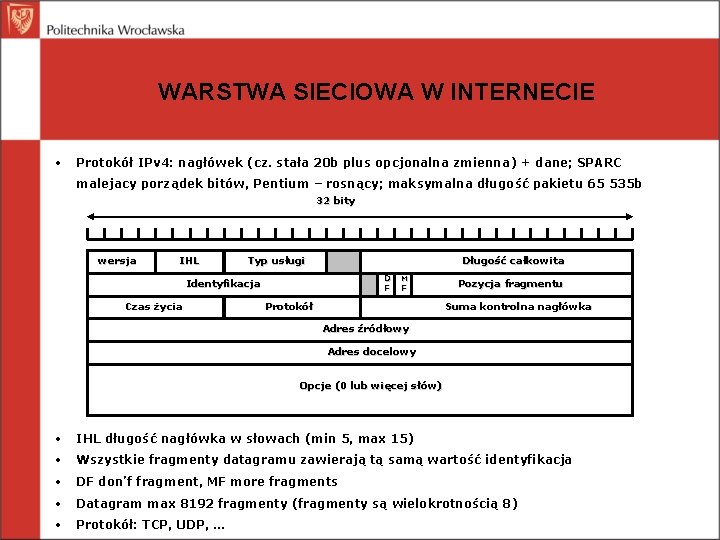

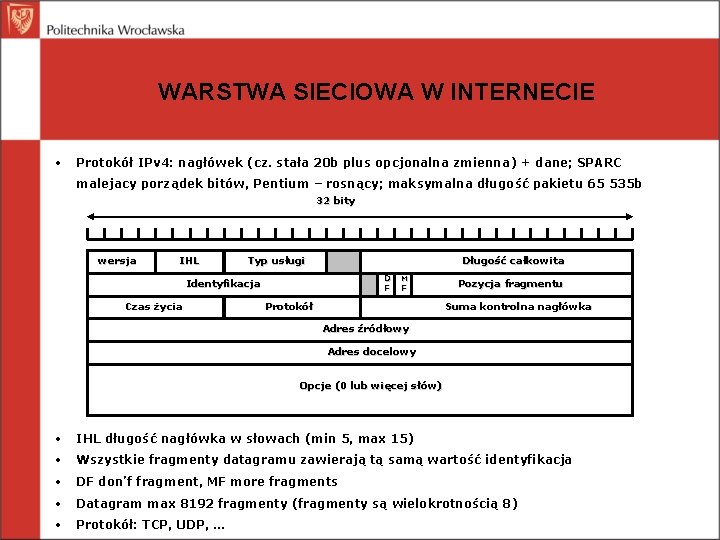

WARSTWA SIECIOWA W INTERNECIE • Protokół IPv 4: nagłówek (cz. stała 20 b plus opcjonalna zmienna) + dane; SPARC malejacy porządek bitów, Pentium – rosnący; maksymalna długość pakietu 65 535 b 32 bity wersja IHL Typ usługi Długość całkowita D F Identyfikacja Czas życia M F Protokół Pozycja fragmentu Suma kontrolna nagłówka Adres źródłowy Adres docelowy Opcje (0 lub więcej słów) • IHL długość nagłówka w słowach (min 5, max 15) • Wszystkie fragmenty datagramu zawierają tą samą wartość identyfikacja • DF don’f fragment, MF more fragments • Datagram max 8192 fragmenty (fragmenty są wielokrotnością 8) • Protokół: TCP, UDP, …

IPv 4: OPCJE • Bezpieczeństwo • Rygorystyczny routing wg nadawcy (podano ścieżkę routerów) • Swobodny routing według nadawcy (podaje listę routerów, które mogą być pominięte) • Rejestruj trasę (rejestruje IP routerów) • Znacznik czasowy (rejestruje IP roterów i znaczniki czasowe)

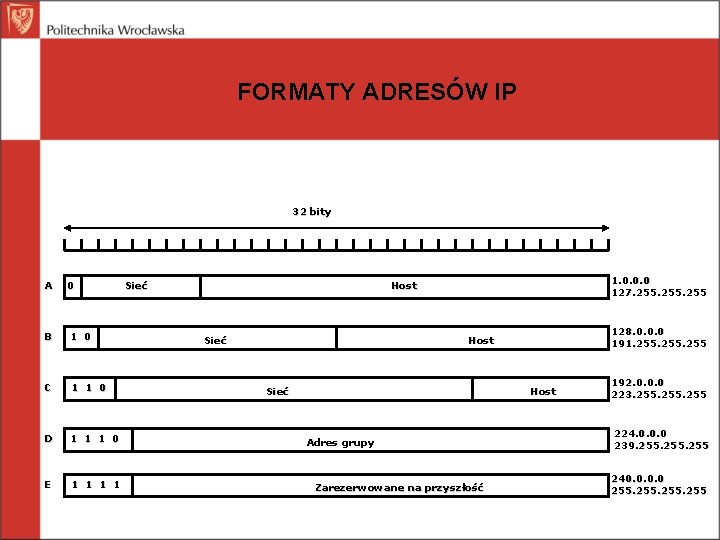

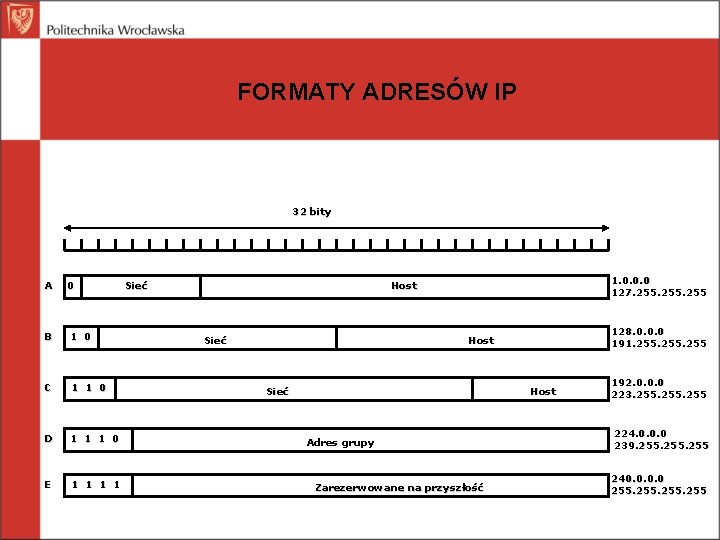

FORMATY ADRESÓW IP 32 bity A 0 B 1 0 C 1 1 0 D 1 1 1 0 E 1 1 Sieć 1. 0. 0. 0 127. 255 Host Sieć 128. 0. 0. 0 191. 255 Host Sieć Host Adres grupy Zarezerwowane na przyszłość 192. 0. 0. 0 223. 255 224. 0. 0. 0 239. 255 240. 0 255

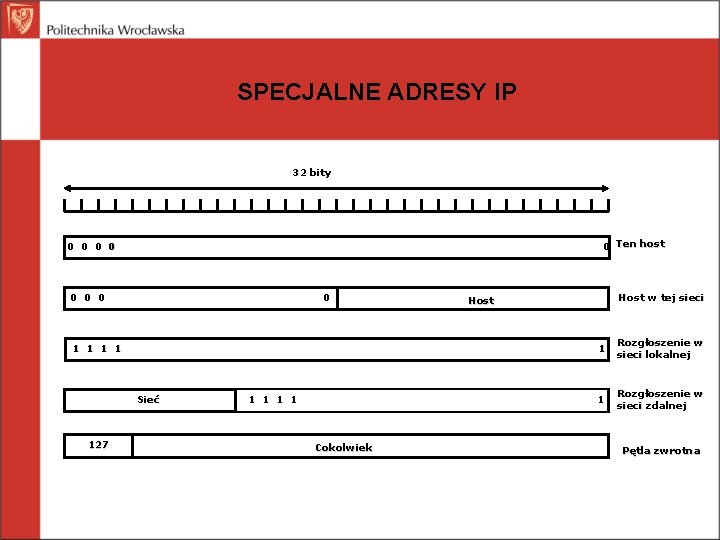

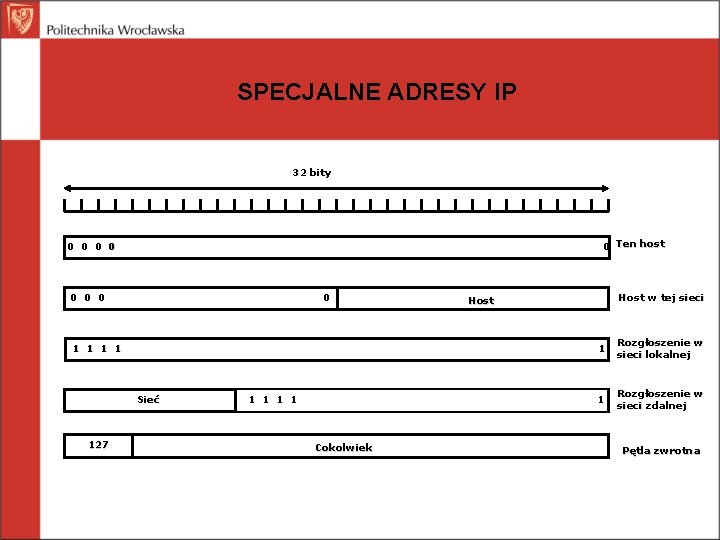

SPECJALNE ADRESY IP 32 bity 0 Ten host 0 0 0 0 1 1 Sieć 127 1 1 Cokolwiek Host w tej sieci Host 1 Rozgłoszenie w sieci lokalnej 1 Rozgłoszenie w sieci zdalnej Pętla zwrotna

PODSIECI: ADRESY IP KLASY B 32 bity 1 0 1 1 255. 252. 0/22 130. 50. 4. 1 130. 50. 8. 1 130. 50. 12. 1 Sieć Podsieć Host 1 0 0 maska

PROTOKOŁY • CIDR bezklasowy routing międzydomenowy • NAT translacja adresów sieciowych • Internetowe protokoły sterujące: ICMP, ARP • Protokół bram wewnętrznych OSPF • Protokół bram zewnętrznych BGP • Rozsyłanie grupowe w Internecie

PROTOKÓŁ IPv 6: ZAŁOŻENIA • Obsługa milionów hostów, nawet przy nieefektywnym przydzielaniu przestrzeni adresowej • Zmniejszenie rozmiaru tablic routingu • Uprościć protokoły, by routery mogły szybciej przetwarzać pakiety • Zapewnić wyższe bezpieczeństwo (uwierzytelnianie i prywatność) niż bieżące IP • Zwrócić uwagę na typy usług, patrz transmisja danych w czasie rzeczywistym • Wspomagać rozsyłanie grupowe poprzez umożliwienie definiowania zakresów • Umożliwić przenoszenie hosta bez zmiany adresu • Pozwolić na ewolucję protokołu w przyszłości • Umożliwić co-egzystencję IPv 4 i IPv 6

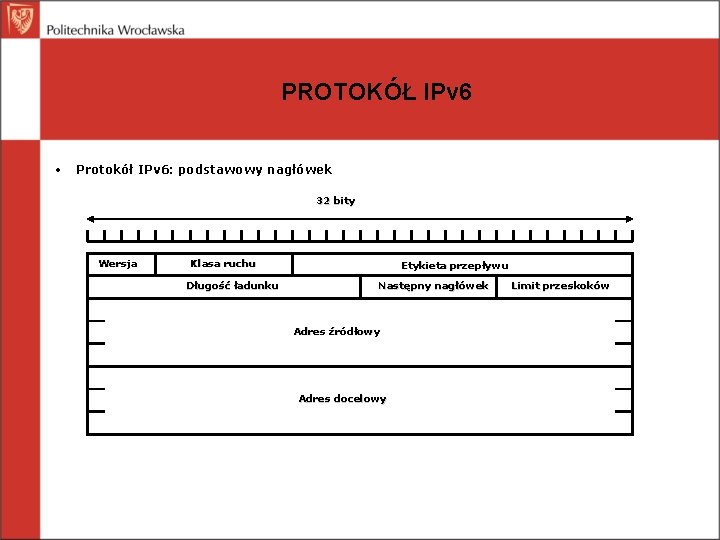

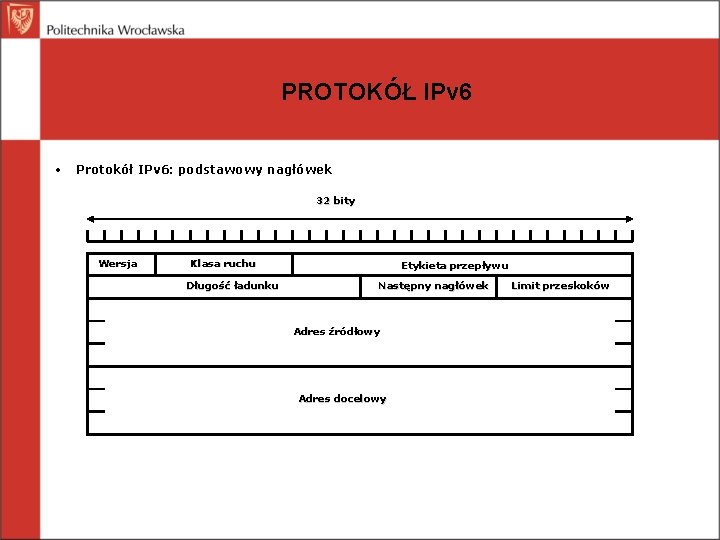

PROTOKÓŁ IPv 6 • Protokół IPv 6: podstawowy nagłówek 32 bity Wersja Klasa ruchu Długość ładunku Etykieta przepływu Następny nagłówek Adres źródłowy Adres docelowy Limit przeskoków

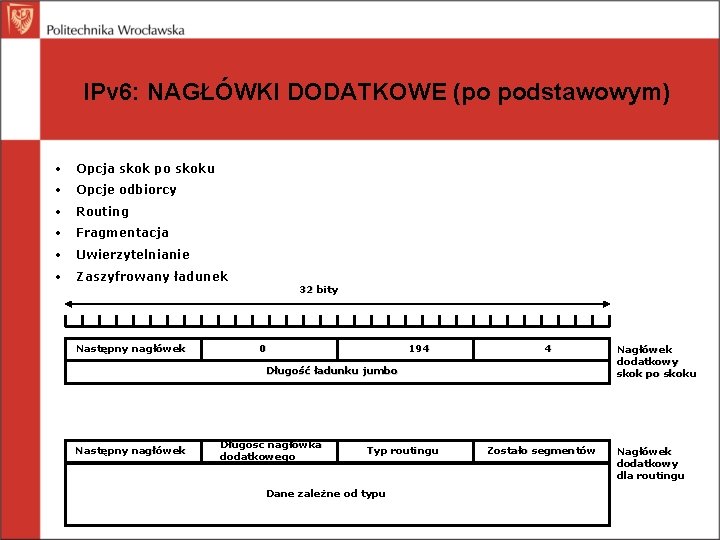

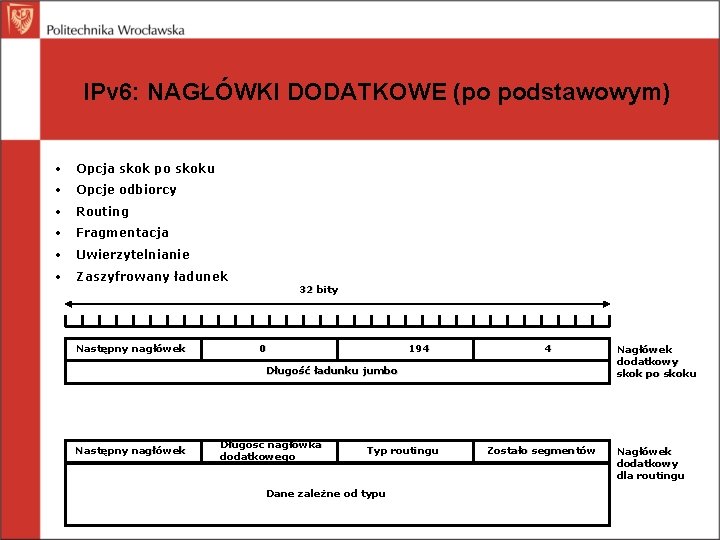

IPv 6: NAGŁÓWKI DODATKOWE (po podstawowym) • Opcja skok po skoku • Opcje odbiorcy • Routing • Fragmentacja • Uwierzytelnianie • Zaszyfrowany ładunek Następny nagłówek 32 bity 0 194 4 Długość ładunku jumbo Następny nagłówek Długośc nagłówka dodatkowego Typ routingu Dane zależne od typu Zostało segmentów Nagłówek dodatkowy skok po skoku Nagłówek dodatkowy dla routingu

Adresacja klasowa

Adresacja klasowa W której warstwie modelu osi pracują routery?

W której warstwie modelu osi pracują routery? Przemysłowe sieci komputerowe

Przemysłowe sieci komputerowe Systemy operacyjne i sieci komputerowe

Systemy operacyjne i sieci komputerowe Elementy sieci komputerowej

Elementy sieci komputerowej Jakie są rodzaje sieci komputerowych

Jakie są rodzaje sieci komputerowych Samolej prz

Samolej prz Gry komputerowe w sieci

Gry komputerowe w sieci Stp protokół

Stp protokół Piętra lasu

Piętra lasu Pasemka caspary'ego

Pasemka caspary'ego Warstwa inhibicji tlenowej

Warstwa inhibicji tlenowej Druga od dołu warstwa atmosfery ziemskiej

Druga od dołu warstwa atmosfery ziemskiej Zapora sieciowa schemat

Zapora sieciowa schemat Karta sieciowa definicja

Karta sieciowa definicja Lion beaver otter golden retriever personality test

Lion beaver otter golden retriever personality test Schemat blokowy karty telewizyjnej

Schemat blokowy karty telewizyjnej Karta sieciowa token ring

Karta sieciowa token ring Budowa karty sieciowej

Budowa karty sieciowej Koncentrator symbol graficzny

Koncentrator symbol graficzny