SIECI KOMPUTEROWE WYKAD 5 WARSTWA SIECIOWA PROF CZESAW

- Slides: 42

SIECI KOMPUTEROWE WYKŁAD 5. WARSTWA SIECIOWA PROF. CZESŁAW SMUTNICKI

SIECI ZŁOŻONE CEL: przenoszenie pakietów od źródła do celu • Różnice między sieciami • Łączenie sieci: routing wielo-protokółowy • Tunelowanie • Połączenie sieci (systemów autonomicznych): protokół bram (gatewa = router) zewnętrzych (międzysieciowych) i wewnętrznych • Fragmentacja: ograniczenia długości pakietu (sprzęt, system operacyjny, protokoły, standardy międzynarodowe i krajowe, ograniczenia poziomu retransmisji na skutek błędów, ograniczenie czasu zajętości kanału);

IMPLEMENTACJE W WARSTWIE SIECIOWEJ • Komutacja pakietów z buforowaniem • Usługi świadczone na rzecz warstwy transportowej (niezależne od technologii routerów; izolowane od liczby, typu i topologii routerów; adresy sieciowe udostępniane warstwie transportowej powinny stosować jednolity plan numerowania) • Usługa bezpołączeniowa (datagramy, podsieć datagramowa) • Usługa połączeniowa (obwód wirtualny, podsieć obwodów wirtualnych • Wady zalety w/w usług

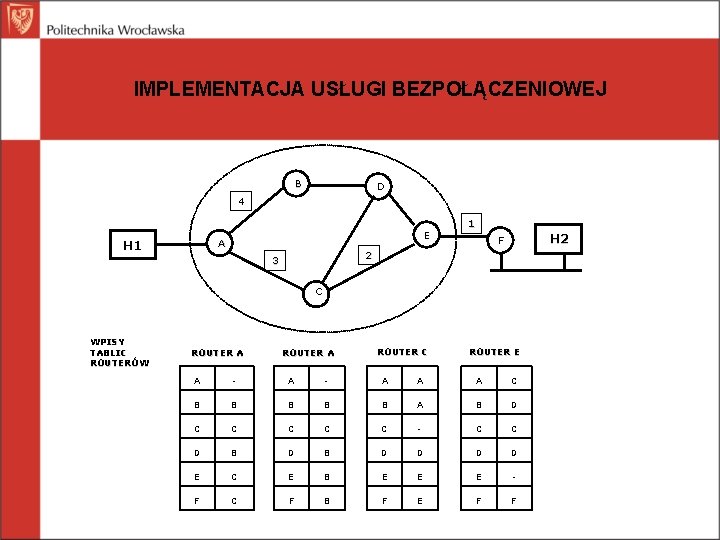

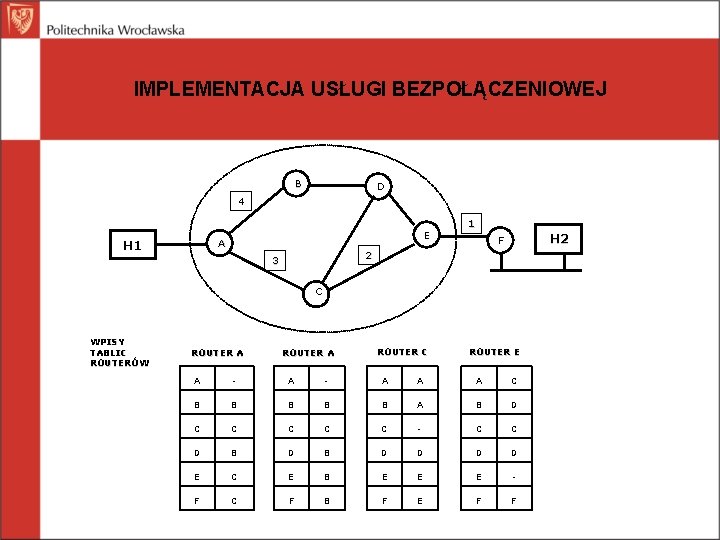

IMPLEMENTACJA USŁUGI BEZPOŁĄCZENIOWEJ B D 4 E A H 1 1 H 2 F 2 3 C WPISY TABLIC ROUTERÓW ROUTER A ROUTER C ROUTER E A - A A A C B B B A B D C C C - C C D B D D E C E B E E E - F C F B F E F F

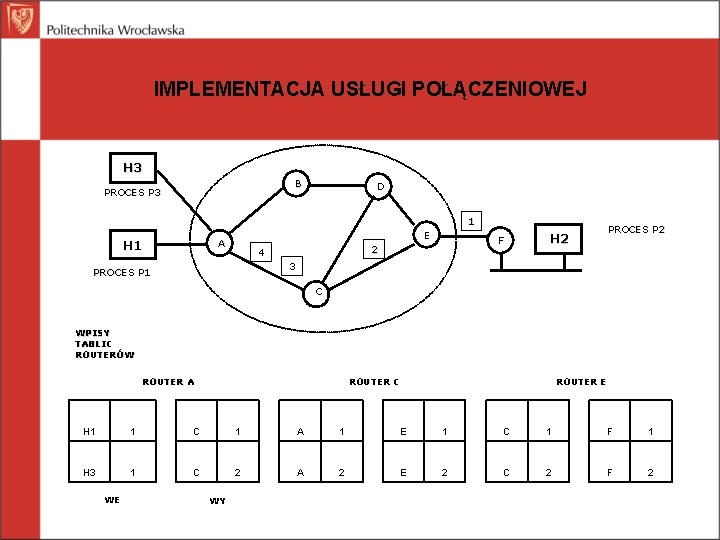

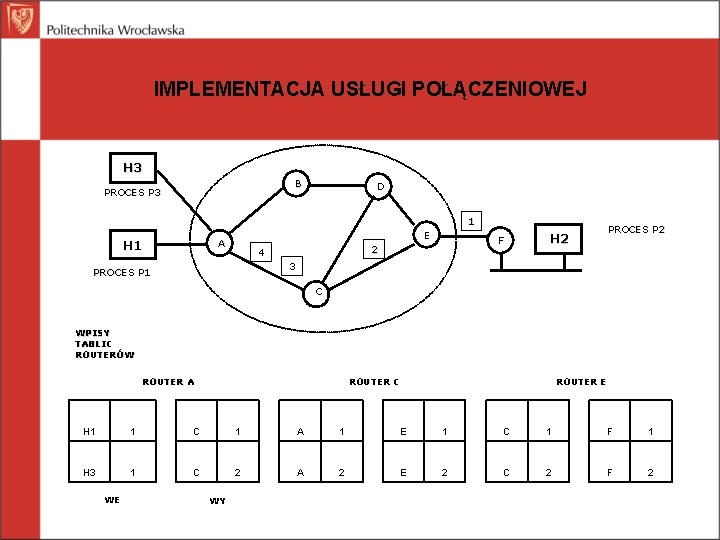

IMPLEMENTACJA USŁUGI POŁĄCZENIOWEJ H 3 B PROCES P 3 D 1 E A H 1 F 2 4 PROCES P 2 H 2 3 PROCES P 1 C WPISY TABLIC ROUTERÓW ROUTER A ROUTER C ROUTER E H 1 1 C 1 A 1 E 1 C 1 F 1 H 3 1 C 2 A 2 E 2 C 2 F 2 WE WY

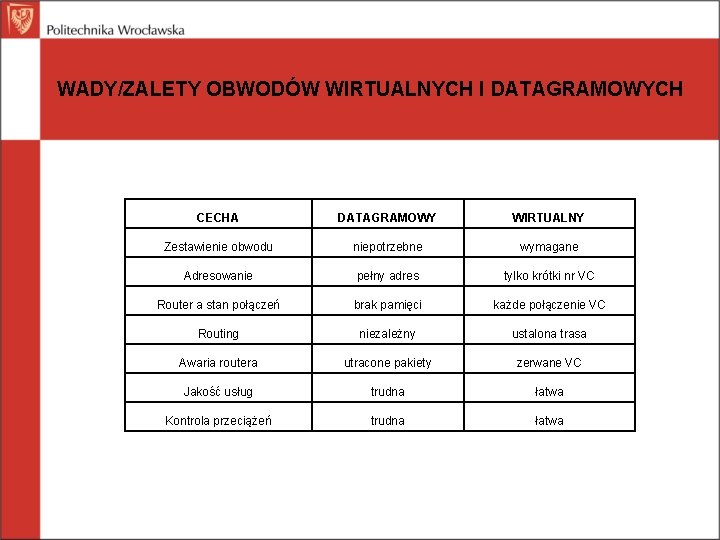

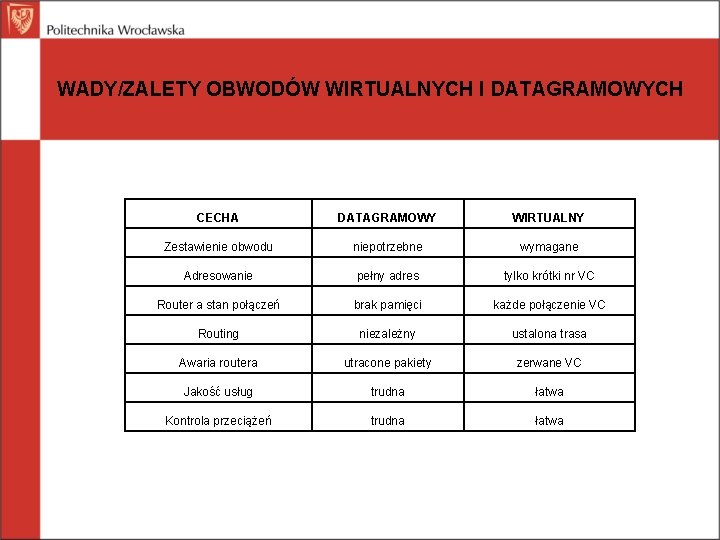

WADY/ZALETY OBWODÓW WIRTUALNYCH I DATAGRAMOWYCH CECHA DATAGRAMOWY WIRTUALNY Zestawienie obwodu niepotrzebne wymagane Adresowanie pełny adres tylko krótki nr VC Router a stan połączeń brak pamięci każde połączenie VC Routing niezależny ustalona trasa Awaria routera utracone pakiety zerwane VC Jakość usług trudna łatwa Kontrola przeciążeń trudna łatwa

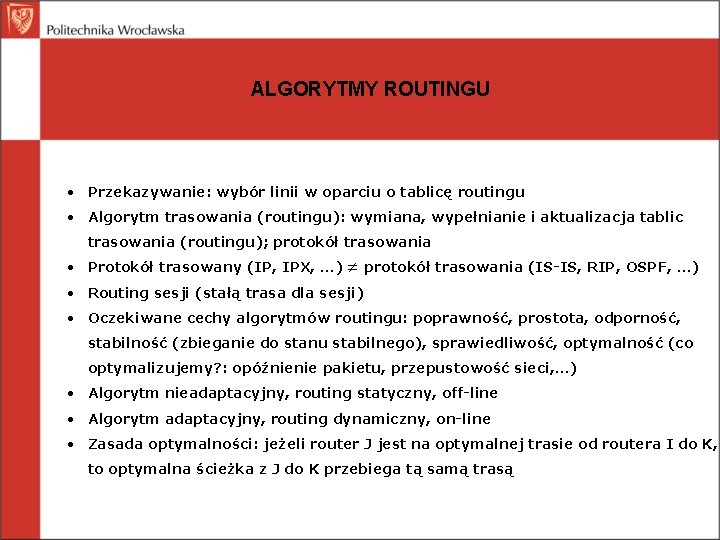

ALGORYTMY ROUTINGU • Przekazywanie: wybór linii w oparciu o tablicę routingu • Algorytm trasowania (routingu): wymiana, wypełnianie i aktualizacja tablic trasowania (routingu); protokół trasowania • Protokół trasowany (IP, IPX, …) ≠ protokół trasowania (IS-IS, RIP, OSPF, …) • Routing sesji (stałą trasa dla sesji) • Oczekiwane cechy algorytmów routingu: poprawność, prostota, odporność, stabilność (zbieganie do stanu stabilnego), sprawiedliwość, optymalność (co optymalizujemy? : opóźnienie pakietu, przepustowość sieci, …) • Algorytm nieadaptacyjny, routing statyczny, off-line • Algorytm adaptacyjny, routing dynamiczny, on-line • Zasada optymalności: jeżeli router J jest na optymalnej trasie od routera I do K, to optymalna ścieżka z J do K przebiega tą samą trasą

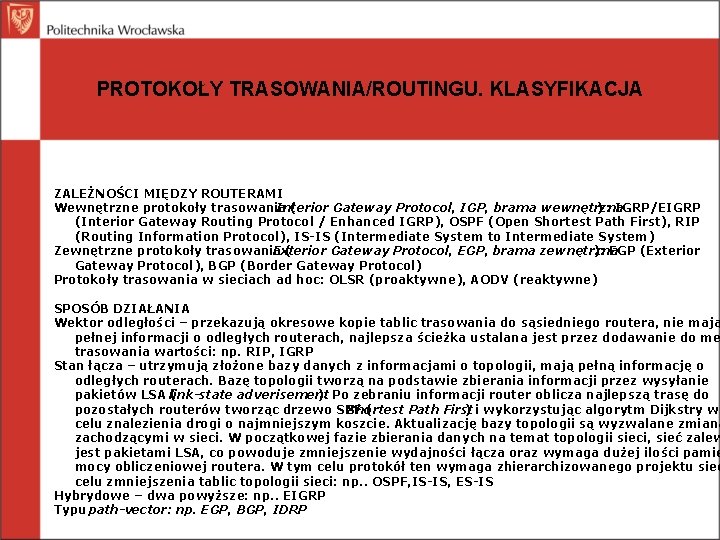

PROTOKOŁY TRASOWANIA/ROUTINGU. KLASYFIKACJA ZALEŻNOŚCI MIĘDZY ROUTERAMI Wewnętrzne protokoły trasowania ( Interior Gateway Protocol, IGP, brama wewnętrzna ) : IGRP/EIGRP (Interior Gateway Routing Protocol / Enhanced IGRP), OSPF (Open Shortest Path First), RIP (Routing Information Protocol), IS-IS (Intermediate System to Intermediate System) Zewnętrzne protokoły trasowania ( Exterior Gateway Protocol, EGP, brama zewnętrzna ): EGP (Exterior Gateway Protocol), BGP (Border Gateway Protocol) Protokoły trasowania w sieciach ad hoc: OLSR (proaktywne), AODV (reaktywne) SPOSÓB DZIAŁANIA Wektor odległości – przekazują okresowe kopie tablic trasowania do sąsiedniego routera, nie mają pełnej informacji o odległych routerach, najlepsza ścieżka ustalana jest przez dodawanie do me trasowania wartości: np. RIP, IGRP Stan łącza – utrzymują złożone bazy danych z informacjami o topologii, mają pełną informację o odległych routerach. Bazę topologii tworzą na podstawie zbierania informacji przez wysyłanie pakietów LSA ( link-state adverisement ). Po zebraniu informacji router oblicza najlepszą trasę do pozostałych routerów tworząc drzewo SPF ( Shortest Path First ) i wykorzystując algorytm Dijkstry w celu znalezienia drogi o najmniejszym koszcie. Aktualizację bazy topologii są wyzwalane zmiana zachodzącymi w sieci. W początkowej fazie zbierania danych na temat topologii sieci, sieć zalew jest pakietami LSA, co powoduje zmniejszenie wydajności łącza oraz wymaga dużej ilości pamię mocy obliczeniowej routera. W tym celu protokół ten wymaga zhierarchizowanego projektu siec celu zmniejszenia tablic topologii sieci: np. . OSPF, IS-IS, ES-IS Hybrydowe – dwa powyższe: np. . EIGRP Typu path-vector: np. EGP, BGP, IDRP

ROUTING Z WYBOREM NAJKRÓTSZEJ ŚCIEŻKI • Najkrótsza ścieżka pomiędzy źródłem a celem w sieci; algorytm Dijkstry dla wag nieujemnych patrz algorytmy grafowe • Wagi krawędzi: opóźnienie, przeskoki (hops), średnia długość kolejki, koszt połączenia, … • Wymaga znajomości całej sieci

ROUTING ROZPŁYWOWY • Zalewanie pakietami • Każdy pakiet jest wysyłany na wszystkie linii z wyjątkiem tej po której przyszedł • Tamowanie rozpływu: dekrementowany licznik czasu życia pakietu • Tamowanie rozpływu: numer sekwencyjny pakietu (wszystkie pakiety do k były już widziane) • Selektywny routing rozpływowy (wysyłanie mniej więcej we właściwym kierunku)

ROUTING Z UŻYCIEM WEKTORÓW ODLEGŁOŚCI • • • RIP (Routing Information Protocol) – protokół bram wewnętrznych (IGP), oparty jest na zestaw algorytmów wektorowych, służących do obliczania najlepszej trasy do celu. Używany jest w Internecie w sieciach korzystających z protokołu IP (zarówno wersji 4 jak i 6). Dzisiejszy otwarty standard protokołu RIP jest opisany w dokumentach RFC 1058 i STD 56. Obecnie najczęściej wykorzystywana jest druga wersja protokołu RIP (RIPv 2). Jest to protokół trasowania działający na podstawie wektora odległości, Do utworzenia metryki stosuje się jedynie liczbę przeskoków (liczba kolejnych routerów na dan trasie), Jeżeli liczba przeskoków osiągnie 15, pakiety na następnym routerze zostaną odrzucone Aktualizacje trasowania są rozgłaszane tylko do routerów sąsiednich, RIP wysyła informacje o trasach w stałych odstępach czasowych (domyślnie co 30 sekund) ora po każdej zmianie topologii sieci, Pomimo wieku, oraz istnienia bardziej zaawansowanych protokołów wymiany informacji o trasach, RIP jest ciągle w użyciu. Jest szeroko używany, dobrze opisany i łatwy w konfiguracji obsłudze, Wadami protokołu RIP są wolny czas konwergencji (inaczej długi czas osiągania zbieżności), niemożliwość skalowania powyżej 15 skoków a także wybór mało optymalnych ścieżek i brak mechanizmów równoważenia obciążenia przez nadmiarowe łącza, Uaktualnienia protokołu RIP przenoszone są przez UDP na porcie 520 (w wersji drugiej wykorzystywana jest technologia Multicast na adres 224. 0. 0. 9), RIP w wersji pierwszej jest protokołem trasowania klasowego (classful), w wersji drugiej – bezklasowego (ang. classless), Standardowy dystans administracyjny dla protokołu RIP wynosi 120.

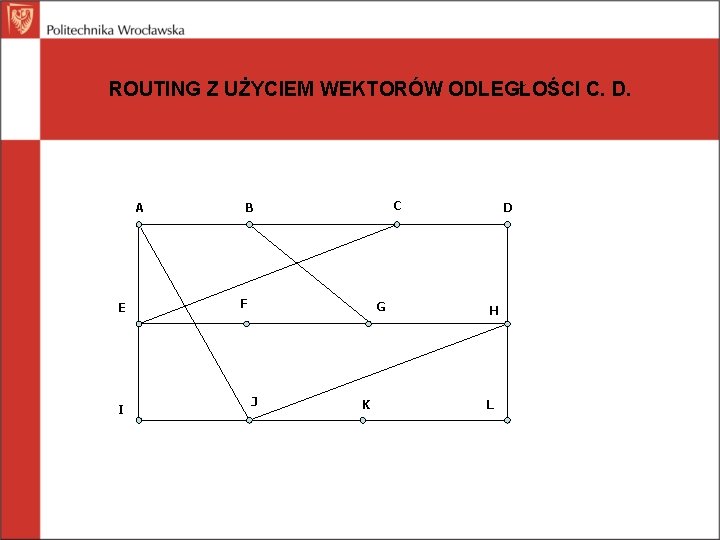

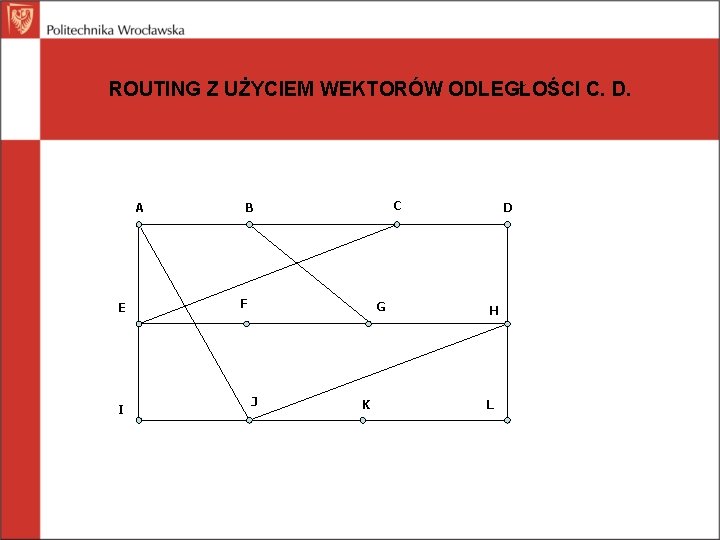

ROUTING Z UŻYCIEM WEKTORÓW ODLEGŁOŚCI C. D. A E I C B F G J K D H L

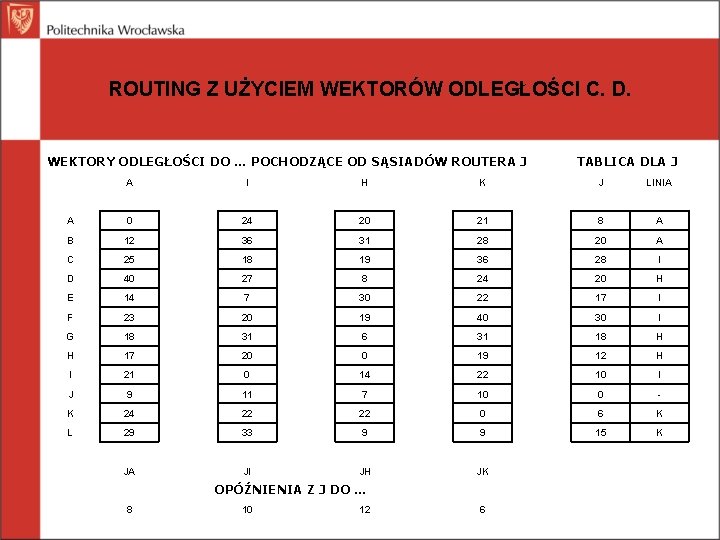

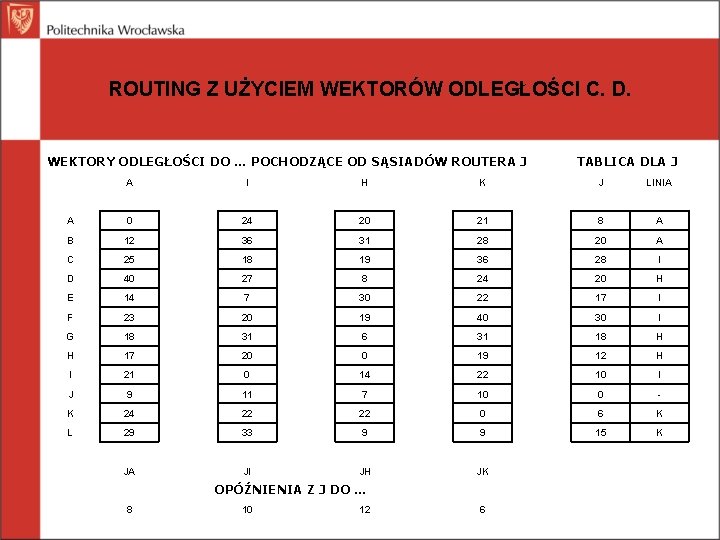

ROUTING Z UŻYCIEM WEKTORÓW ODLEGŁOŚCI C. D. WEKTORY ODLEGŁOŚCI DO … POCHODZĄCE OD SĄSIADÓW ROUTERA J TABLICA DLA J A I H K J LINIA A 0 24 20 21 8 A B 12 36 31 28 20 A C 25 18 19 36 28 I D 40 27 8 24 20 H E 14 7 30 22 17 I F 23 20 19 40 30 I G 18 31 6 31 18 H H 17 20 0 19 12 H I 21 0 14 22 10 I J 9 11 7 10 0 - K 24 22 22 0 6 K L 29 33 9 9 15 K JA JI JH JK OPÓŹNIENIA Z J DO … 8 10 12 6

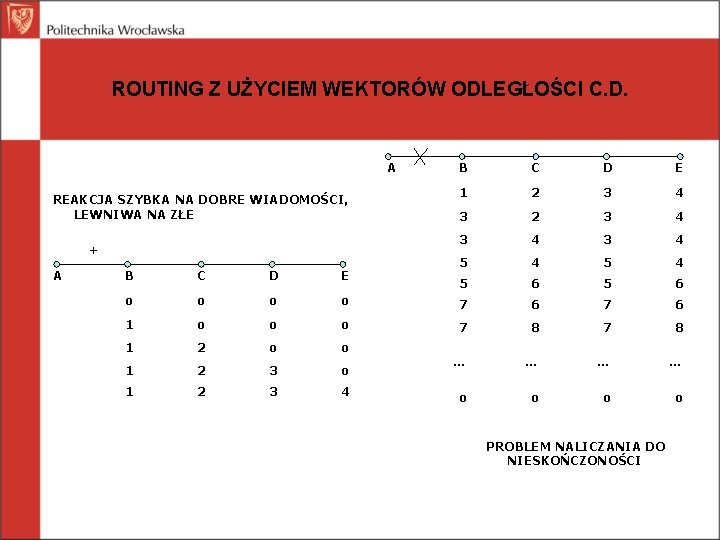

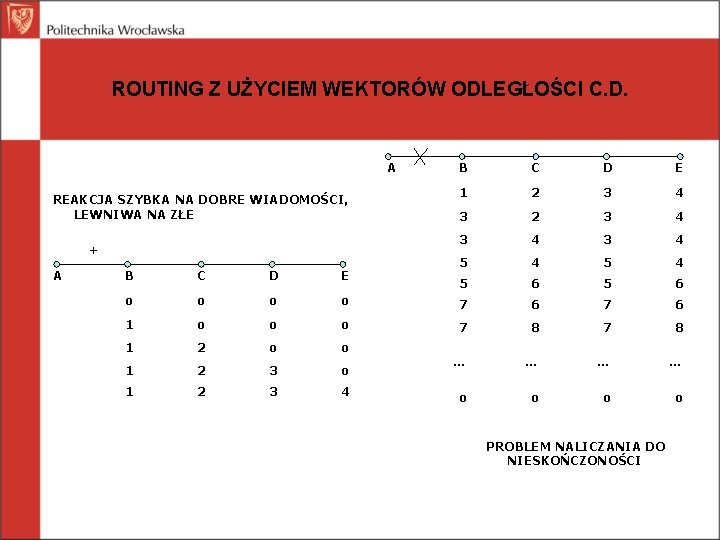

ROUTING Z UŻYCIEM WEKTORÓW ODLEGŁOŚCI C. D. A REAKCJA SZYBKA NA DOBRE WIADOMOŚCI, LEWNIWA NA ZŁE + A B C D E 1 2 3 4 3 4 3 4 5 4 5 6 B C D E o o 7 6 1 o o o 7 8 1 2 o o 1 2 3 o … … 1 2 3 4 o o PROBLEM NALICZANIA DO NIESKOŃCZONOŚCI

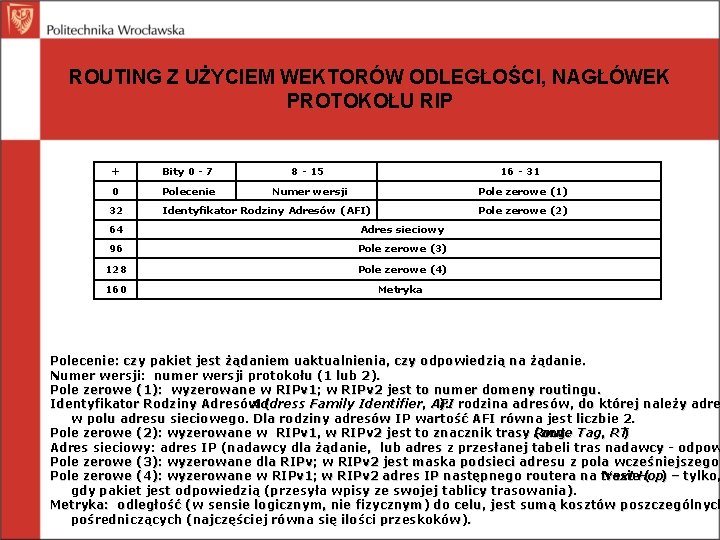

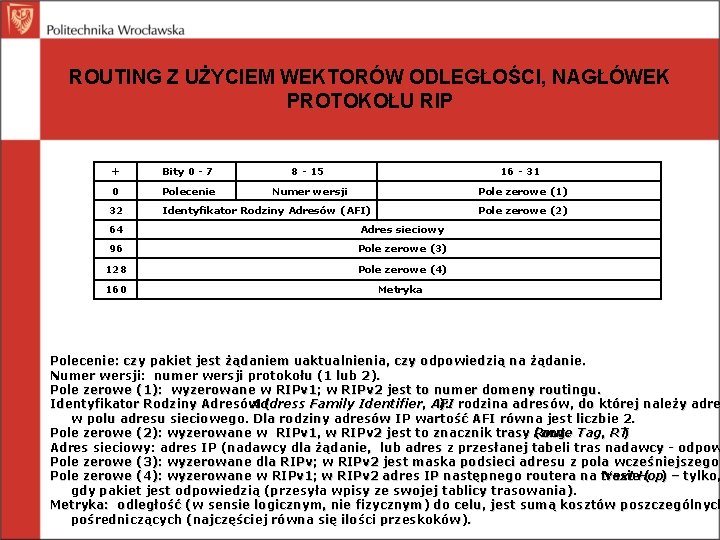

ROUTING Z UŻYCIEM WEKTORÓW ODLEGŁOŚCI, NAGŁÓWEK PROTOKOŁU RIP + Bity 0 - 7 8 - 15 0 Polecenie Numer wersji 32 16 - 31 Pole zerowe (1) Identyfikator Rodziny Adresów (AFI) Pole zerowe (2) 64 Adres sieciowy 96 Pole zerowe (3) 128 Pole zerowe (4) 160 Metryka Polecenie: czy pakiet jest żądaniem uaktualnienia, czy odpowiedzią na żądanie. Numer wersji: numer wersji protokołu (1 lub 2). Pole zerowe (1): wyzerowane w RIPv 1; w RIPv 2 jest to numer domeny routingu. Identyfikator Rodziny Adresów ( Address Family Identifier, AFI ): rodzina adresów, do której należy adre w polu adresu sieciowego. Dla rodziny adresów IP wartość AFI równa jest liczbie 2. Pole zerowe (2): wyzerowane w RIPv 1, w RIPv 2 jest to znacznik trasy (ang. Route Tag, RT) Adres sieciowy: adres IP (nadawcy dla żądanie, lub adres z przesłanej tabeli tras nadawcy - odpow Pole zerowe (3): wyzerowane dla RIPv; w RIPv 2 jest maska podsieci adresu z pola wcześniejszego. Pole zerowe (4): wyzerowane w RIPv 1; w RIPv 2 adres IP następnego routera na trasie ( Next Hop) – tylko, gdy pakiet jest odpowiedzią (przesyła wpisy ze swojej tablicy trasowania). Metryka: odległość (w sensie logicznym, nie fizycznym) do celu, jest sumą kosztów poszczególnych pośredniczących (najczęściej równa się ilości przeskoków).

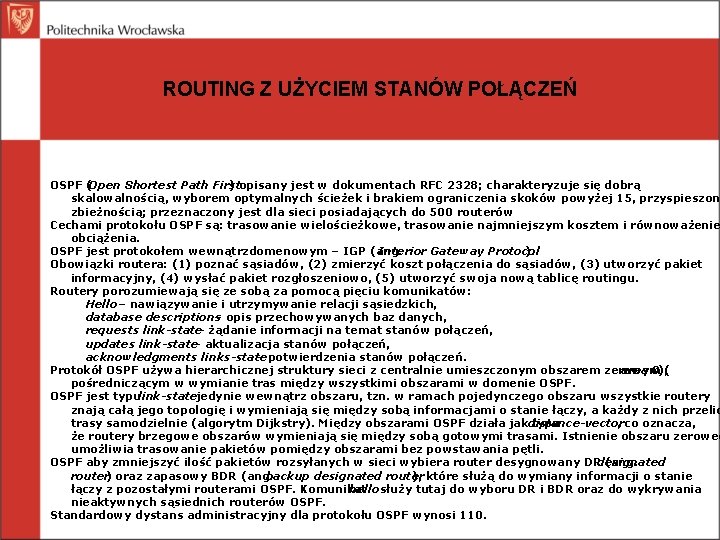

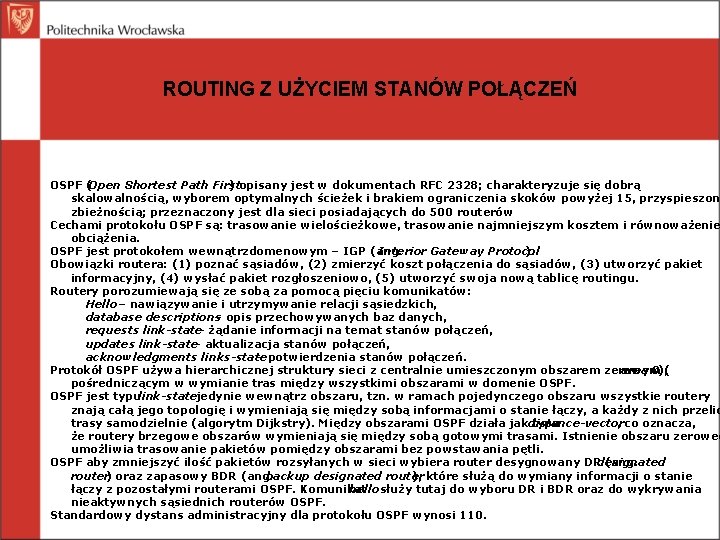

ROUTING Z UŻYCIEM STANÓW POŁĄCZEŃ OSPF (Open Shortest Path First ) opisany jest w dokumentach RFC 2328; charakteryzuje się dobrą skalowalnością, wyborem optymalnych ścieżek i brakiem ograniczenia skoków powyżej 15, przyspieszon zbieżnością; przeznaczony jest dla sieci posiadających do 500 routerów Cechami protokołu OSPF są: trasowanie wielościeżkowe, trasowanie najmniejszym kosztem i równoważenie obciążenia. OSPF jest protokołem wewnątrzdomenowym – IGP (ang. Interior Gateway Protocol ). Obowiązki routera: (1) poznać sąsiadów, (2) zmierzyć koszt połączenia do sąsiadów, (3) utworzyć pakiet informacyjny, (4) wysłać pakiet rozgłoszeniowo, (5) utworzyć swoja nową tablicę routingu. Routery porozumiewają się ze sobą za pomocą pięciu komunikatów: Hello – nawiązywanie i utrzymywanie relacji sąsiedzkich, database descriptions – opis przechowywanych baz danych, requests link-state – żądanie informacji na temat stanów połączeń, updates link-state – aktualizacja stanów połączeń, acknowledgments links-state – potwierdzenia stanów połączeń. Protokół OSPF używa hierarchicznej struktury sieci z centralnie umieszczonym obszarem zerowym ( area 0), pośredniczącym w wymianie tras między wszystkimi obszarami w domenie OSPF jest typu link-state jedynie wewnątrz obszaru, tzn. w ramach pojedynczego obszaru wszystkie routery znają całą jego topologię i wymieniają się między sobą informacjami o stanie łączy, a każdy z nich przelic trasy samodzielnie (algorytm Dijkstry). Między obszarami OSPF działa jak typu distance-vector , co oznacza, że routery brzegowe obszarów wymieniają się między sobą gotowymi trasami. Istnienie obszaru zeroweg umożliwia trasowanie pakietów pomiędzy obszarami bez powstawania pętli. OSPF aby zmniejszyć ilość pakietów rozsyłanych w sieci wybiera router desygnowany DR (ang. designated router) oraz zapasowy BDR (ang. backup designated router ), które służą do wymiany informacji o stanie łączy z pozostałymi routerami OSPF. Komunikat hello służy tutaj do wyboru DR i BDR oraz do wykrywania nieaktywnych sąsiednich routerów OSPF. Standardowy dystans administracyjny dla protokołu OSPF wynosi 110.

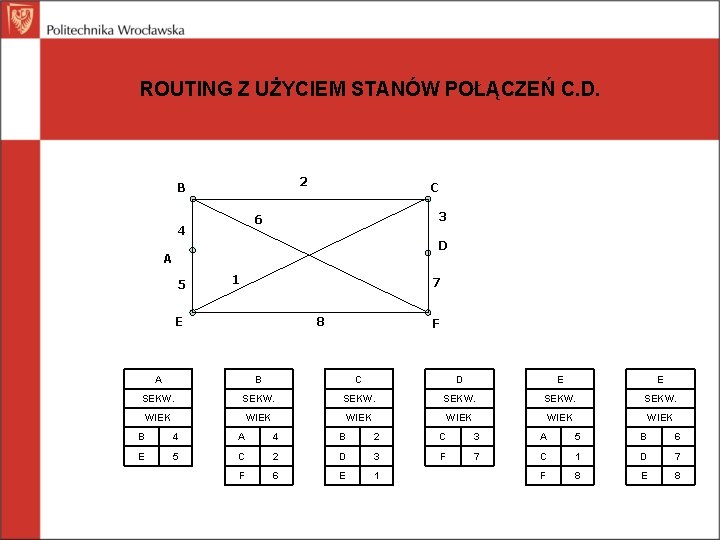

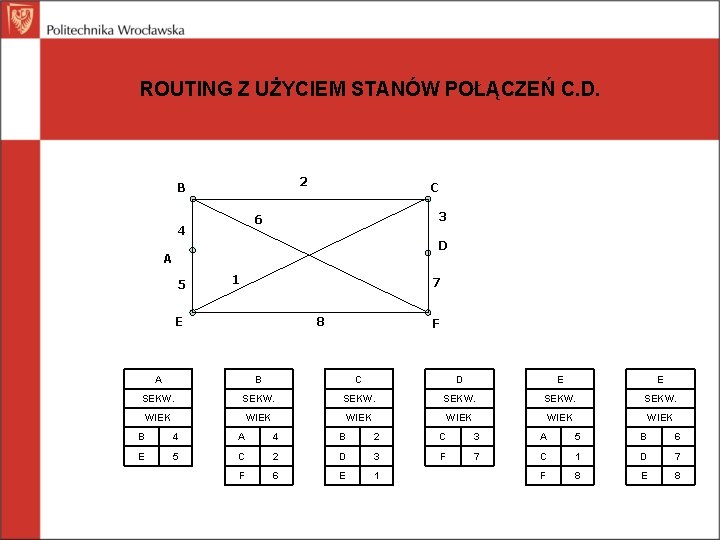

ROUTING Z UŻYCIEM STANÓW POŁĄCZEŃ C. D. 2 B C 3 6 4 D A 5 1 7 E 8 F A B C D E E SEKW. WIEK WIEK B 4 A 4 B 2 C 3 A 5 B 6 E 5 C 2 D 3 F 7 C 1 D 7 F 6 E 1 F 8 E 8

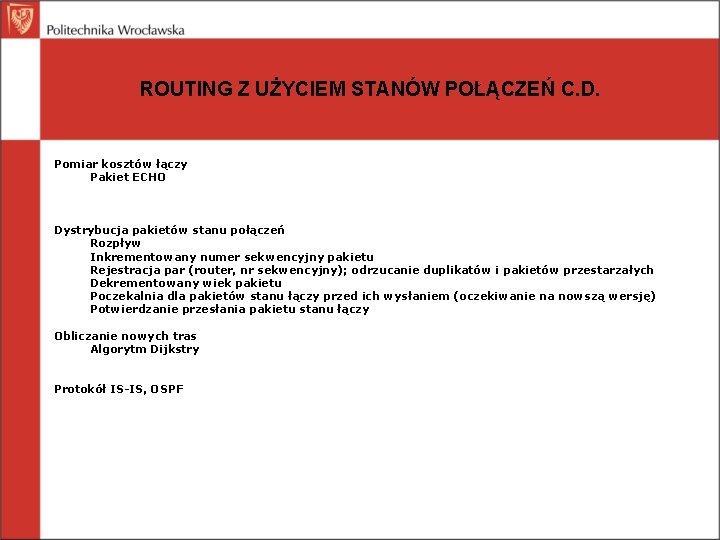

ROUTING Z UŻYCIEM STANÓW POŁĄCZEŃ C. D. Pomiar kosztów łączy Pakiet ECHO Dystrybucja pakietów stanu połączeń Rozpływ Inkrementowany numer sekwencyjny pakietu Rejestracja par (router, nr sekwencyjny); odrzucanie duplikatów i pakietów przestarzałych Dekrementowany wiek pakietu Poczekalnia dla pakietów stanu łączy przed ich wysłaniem (oczekiwanie na nowszą wersję) Potwierdzanie przesłania pakietu stanu łączy Obliczanie nowych tras Algorytm Dijkstry Protokół IS-IS, OSPF

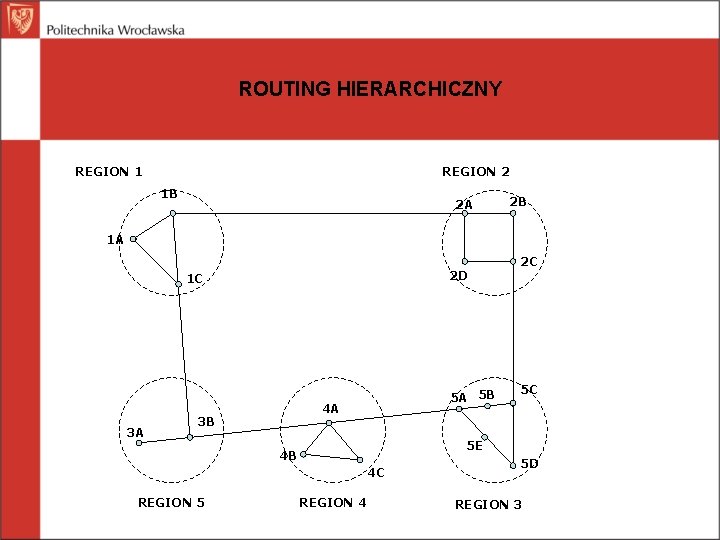

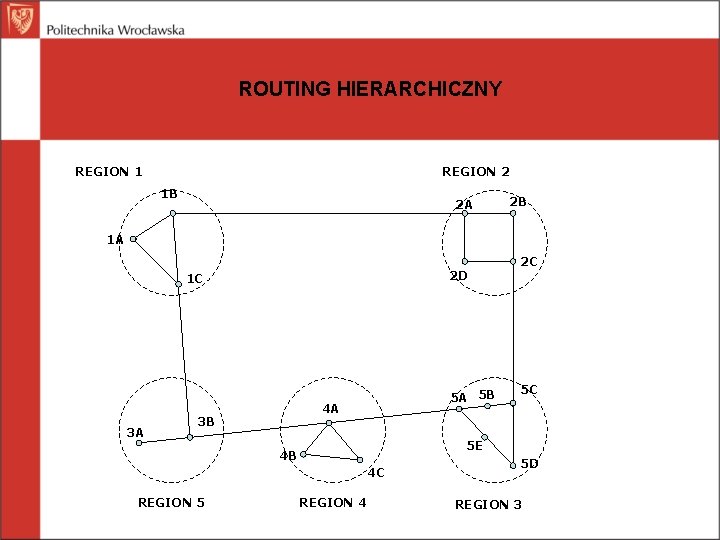

ROUTING HIERARCHICZNY REGION 1 REGION 2 1 B 2 A 2 B 1 A 2 D 1 C 3 A 5 A 5 B 4 A 3 B 5 C 5 E 4 B 4 C REGION 5 2 C REGION 4 5 D REGION 3

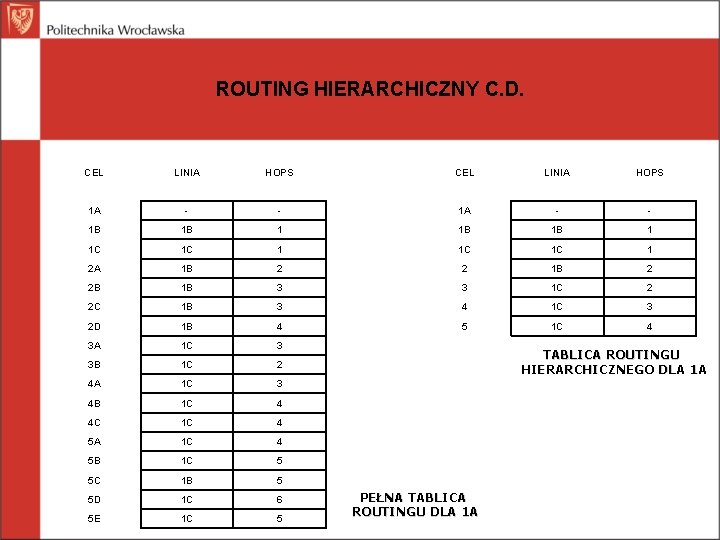

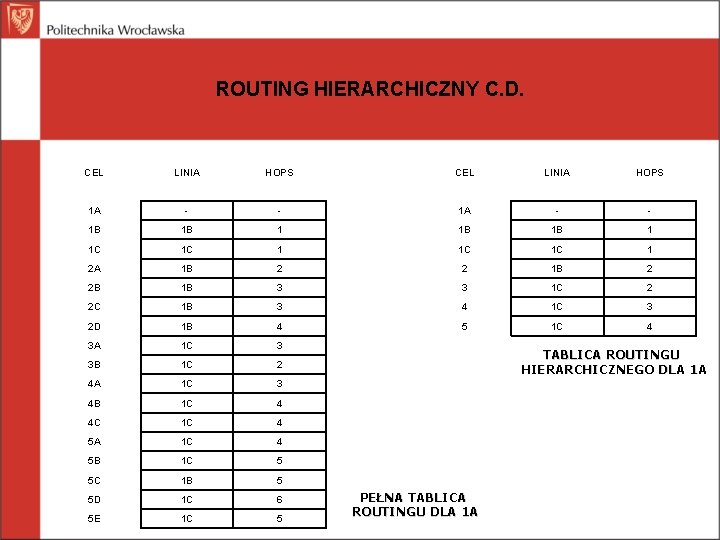

ROUTING HIERARCHICZNY C. D. CEL LINIA HOPS 1 A - - 1 B 1 B 1 1 C 1 C 1 2 A 1 B 2 2 B 1 B 3 3 1 C 2 2 C 1 B 3 4 1 C 3 2 D 1 B 4 5 1 C 4 3 A 1 C 3 3 B 1 C 2 4 A 1 C 3 4 B 1 C 4 4 C 1 C 4 5 A 1 C 4 5 B 1 C 5 5 C 1 B 5 5 D 1 C 6 5 E 1 C 5 TABLICA ROUTINGU HIERARCHICZNEGO DLA 1 A PEŁNA TABLICA ROUTINGU DLA 1 A

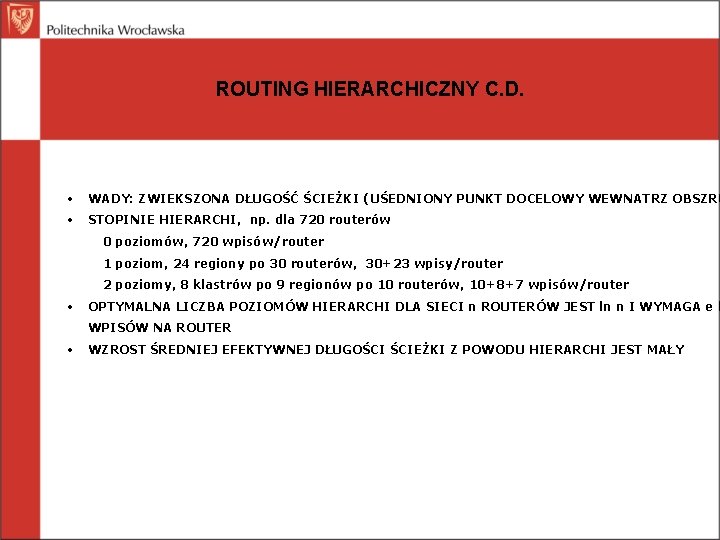

ROUTING HIERARCHICZNY C. D. • WADY: ZWIEKSZONA DŁUGOŚĆ ŚCIEŻKI (UŚEDNIONY PUNKT DOCELOWY WEWNATRZ OBSZRU • STOPINIE HIERARCHI, np. dla 720 routerów 0 poziomów, 720 wpisów/router 1 poziom, 24 regiony po 30 routerów, 30+23 wpisy/router 2 poziomy, 8 klastrów po 9 regionów po 10 routerów, 10+8+7 wpisów/router • OPTYMALNA LICZBA POZIOMÓW HIERARCHI DLA SIECI n ROUTERÓW JEST ln n I WYMAGA e l WPISÓW NA ROUTER • WZROST ŚREDNIEJ EFEKTYWNEJ DŁUGOŚCI ŚCIEŻKI Z POWODU HIERARCHI JEST MAŁY

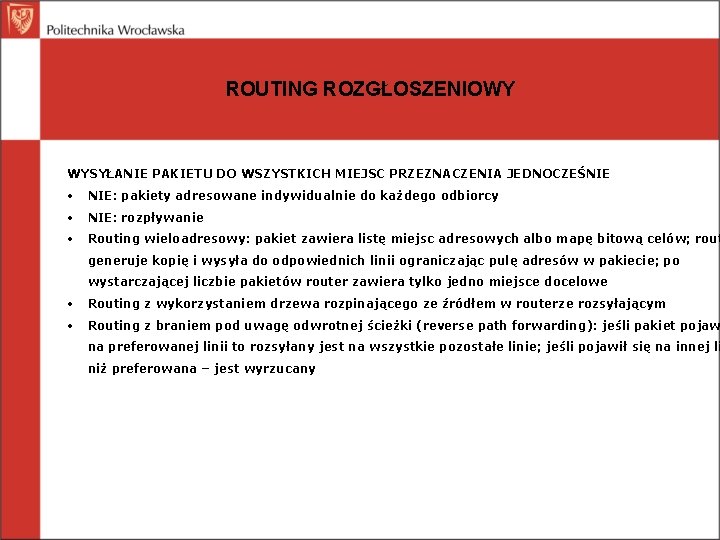

ROUTING ROZGŁOSZENIOWY WYSYŁANIE PAKIETU DO WSZYSTKICH MIEJSC PRZEZNACZENIA JEDNOCZEŚNIE • NIE: pakiety adresowane indywidualnie do każdego odbiorcy • NIE: rozpływanie • Routing wieloadresowy: pakiet zawiera listę miejsc adresowych albo mapę bitową celów; rout generuje kopię i wysyła do odpowiednich linii ograniczając pulę adresów w pakiecie; po wystarczającej liczbie pakietów router zawiera tylko jedno miejsce docelowe • Routing z wykorzystaniem drzewa rozpinającego ze źródłem w routerze rozsyłającym • Routing z braniem pod uwagę odwrotnej ścieżki (reverse path forwarding): jeśli pakiet pojaw na preferowanej linii to rozsyłany jest na wszystkie pozostałe linie; jeśli pojawił się na innej li niż preferowana – jest wyrzucany

ROUTING ROZSYŁANIA GRUPOWEGO (MULTICASTING) • Tworzenie, rozwiązywanie, reorganizacja grupy: informacje do hosta • Host informuje router o składzie grupy lub router odpytuje okresowo host o składzie grupy • Routery propagują informacje pomiędzy sobą • Router generuje drzewo rozpinające dla wszystkich grup a następnie „obcina” je otrzymując drzewo dla każdej grupy • Wady: słaba skalowalność (trzeba pamiętać m okrojonych drzew częściowych dla m członków w n grupach czyli mn drzew • Alternatywne podejście: drzewa centrowane; wysyła się komunikat do centrum grupy, a tam dystrybuuje wg drzewa rozpinającego

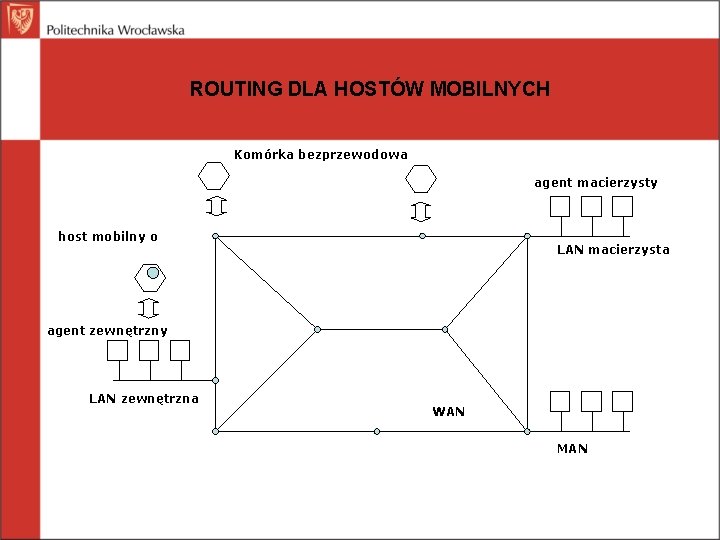

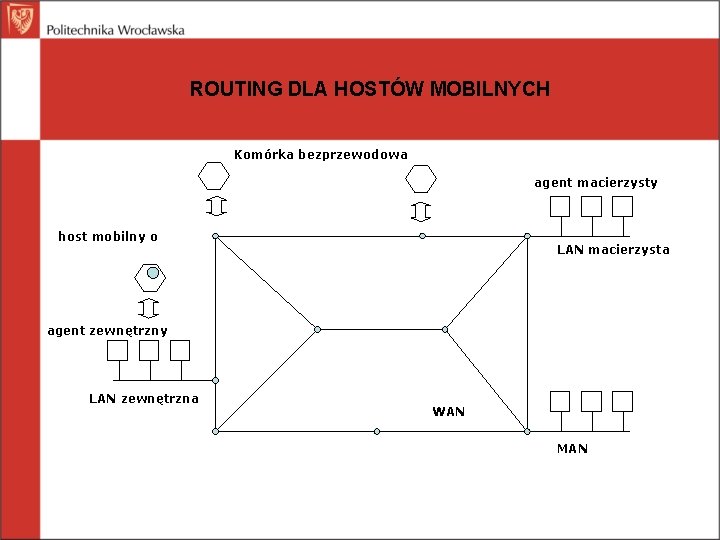

ROUTING DLA HOSTÓW MOBILNYCH Komórka bezprzewodowa agent macierzysty host mobilny o LAN macierzysta agent zewnętrzny LAN zewnętrzna WAN MAN

ROUTING DLA HOSTÓW MOBILNYCH C. D. • Host stacjonarny, migrujący, mobilny • Lokalizacja macierzysta; podział na obszary (podsieci LAN, komórki bezprzewodowe) • Agent zewnętrzny (śledzi hosty mobilne przebywające w obszarze) • Agent macierzysty (rejestruje hosty macierzyste aktualnie będące poza obszarem) PROCEDURA REJESTRACJI HOSTA MOBILNEGO • Agent zewnętrzny rozgłasza okresowo swój adres; alternatywnie host mobilny zgłasza zapytan o istnienie agenta zewnętrznego • Host mobilny rejestruje się w agencie zewnętrznym (adres macierzysty, aktualny adres, zabezpieczenia, …) • Agent zewnętrzny zgłasza się do agenta macierzystego w celu weryfikacji danych • Agent macierzysty sprawdza zabezpieczenia i potwierdza wpis • Agent zewnętrzny potwierdza wpis • Problem opuszczana obszaru • Wysłanie pakietu do agenta macierzystego odbiorcy może skutkować prze-adresowaniem wysy pakietów kapsułkowanych (tunelowanie) nadawcy do agenta zewnętrznego

ROUTING W SIECIACH AD HOC. MANET = Mobile Ad hoc NETworks • Pojazdy wojskowe w polu walki • Flota na morzu • Ekipy ratunkowe • Zgromadzenie osób w obszarze bez 802. 11 • Sieć czujników bezprzewodowych AODV (Ad hoc On-demand Distance Vector) • Algorytm na żądanie • Niekoniecznie symetryczne połączenia, moc nadajnika/odbiornika • Odkrywanie trasy „na żądanie” • Pakiet ROUTE REQUEST: adres źródłowy, ID żądania, adres docelowy, źródłowy numer sekwencyjny, docelowy nr sekwencyjny, liczba przeskoków • Przetwarzanie pakietu przez węzeł pośredniczący: sprawdzenie czy pakiet jest duplikatem ora zapis dla dalszego przetwarzania, odczyt z własnej tablicy routingu wpisu o docelowym nr sekwencyjnym wyższym niż ten z ROUTE REQUEST, rozgłoszenie ROUTE REQUEST z zapisaniem trasy zwrotnej do źródła i ustawieniem czasomierza, • Pakiet ROUTE REPLY: adres źródłowy, adres docelowy, docelowy numer sekwencyjny, liczba przeskoków, czas życia

ROUTING W SIECIACH AD HOC. C. D. • Rejestracja wpisów w węzłach pośrednich, gdy nie jest znana trasa do celu, nr sekwencyjny w pakiecie jest wyższy niż w tablicy routingu tego węzła, nr jest równy ale trasa krótsza • Redukcja liczby rozgłoszeń: czas życia (TTL), rozgłaszanie z TTL=1, 2, 3… UTRZYMYWANIE TRAS: • Okresowe Hello do sąsiadów • Aktywne węzły sąsiadujące • Tablica routingu po zaniknięciu węzłów aktualizowana • Rozsyłana jest informacja do sąsiadów o nieaktualności tras i propagowana dalej

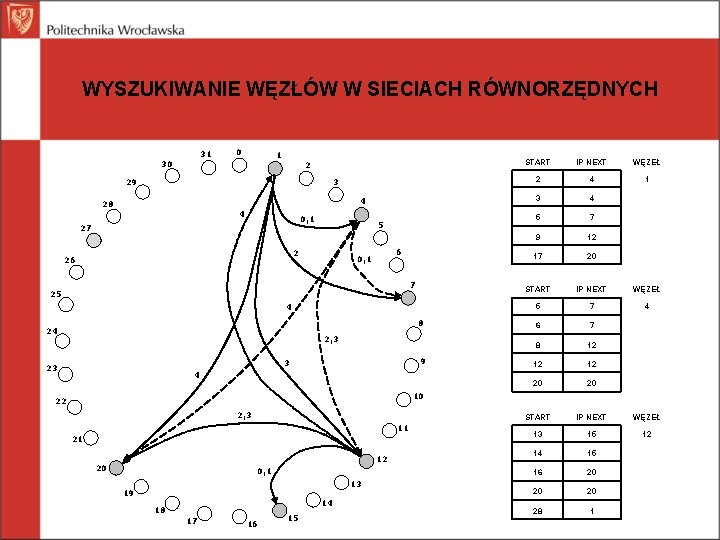

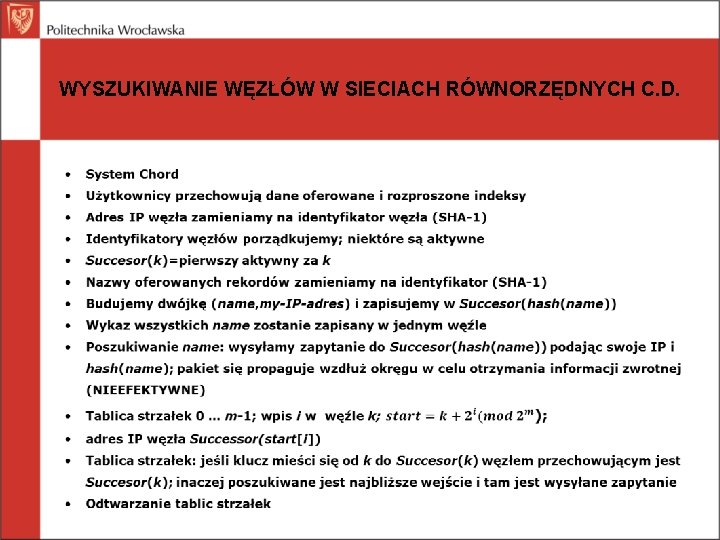

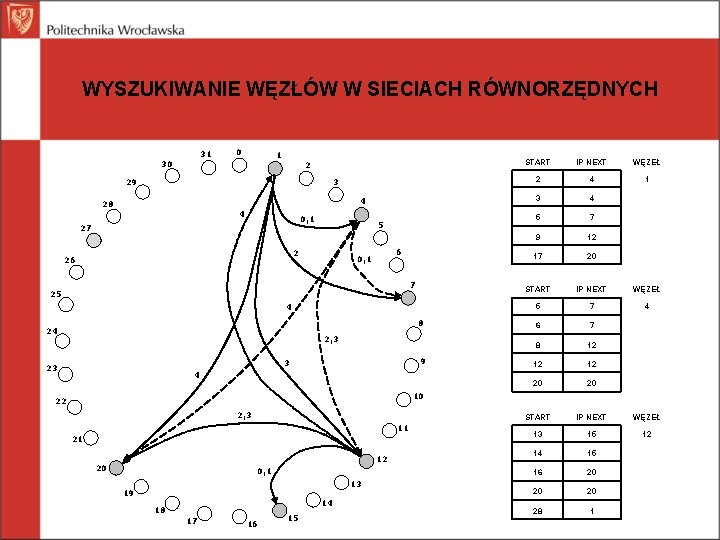

WYSZUKIWANIE WĘZŁÓW W SIECIACH RÓWNORZĘDNYCH 31 30 0 1 2 3 29 4 28 4 0, 1 27 5 2 26 6 0, 1 7 25 4 8 24 2, 3 9 3 23 4 START IP NEXT WĘZEŁ 2 4 1 3 4 5 7 9 12 17 20 START IP NEXT WĘZEŁ 5 7 4 6 7 8 12 12 12 20 20 START IP NEXT WĘZEŁ 13 15 12 14 15 16 20 20 20 28 1 10 22 2, 3 11 21 12 20 0, 1 13 19 14 18 17 16 15

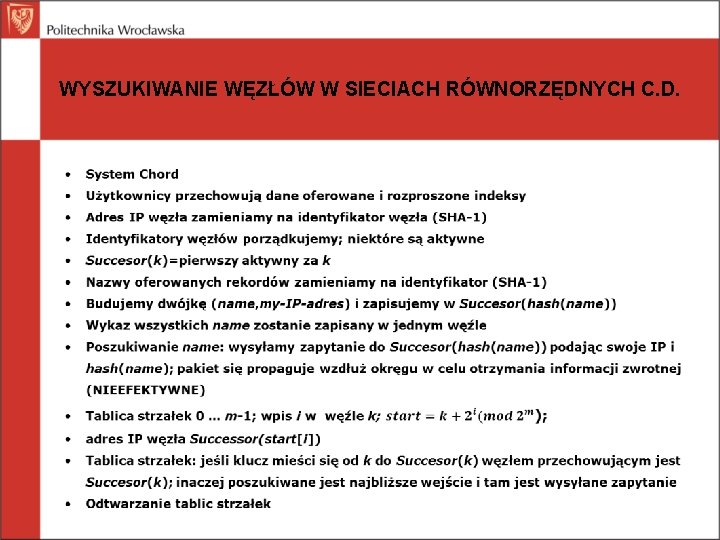

WYSZUKIWANIE WĘZŁÓW W SIECIACH RÓWNORZĘDNYCH C. D.

ALGORYTMY KONTROLI PRZECIĄŻEŃ • Kontrola przeciążeń/sterowanie przepływem ZASADY WPŁYWAJĄCE NA PRZECIĄŻENIA • Warstwa transportowa: zasady retransmisji, zasady buforowania niezgodnie z kolejnością, zasdy potwierdzeń, zasady sterowania przepływem, ustalanie limitów czasowych • Warstwa sieciowa: wybór obwodów wirtualnych lub datagramów podsieciach, zasady usług i kolejkowania pakietów, zasady odrzucania pakietów, algorytmy routingu, zarządzanie czasem życia pakietów • Warstwa łącza danych: zasady retransmisji, zasady buforowania niezgodnie z kolejnością, zasady potwierdzeń, zasady sterowania przepływem

ALGORYTMY KONTROLI PRZECIĄŻEŃ C. D. • Kontrola wstępu (sieci wirtualne) • Bit ostrzegawczy (bit w nagłówku pakietu, ustawiany przez źródło lub router); odsyłany w potwierdzeniu odbioru • Pakiety tłumienia (żądanie zmniejszenia o x%, źródło reaguje z opóźnieniem) • Pakiety tłumienia skok po skoku (żąda ograniczenia transmisji na każdym router w trasie) • Zrzut obciążenia • RED (Random Early Detection) • Kontrola fluktuacji

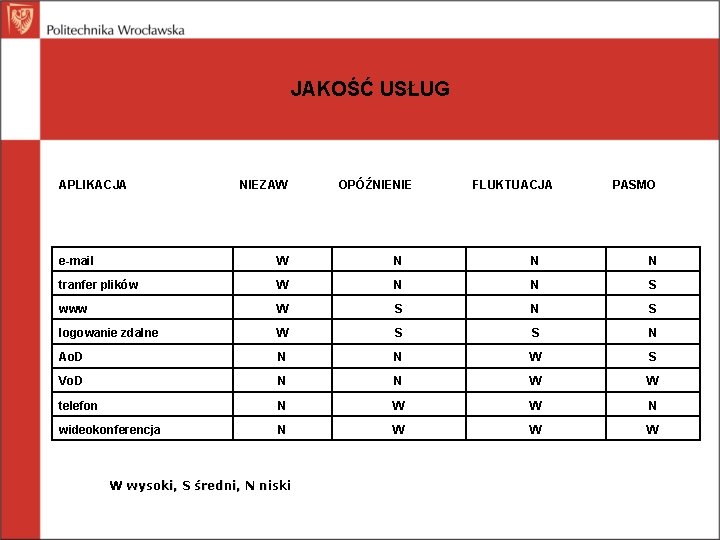

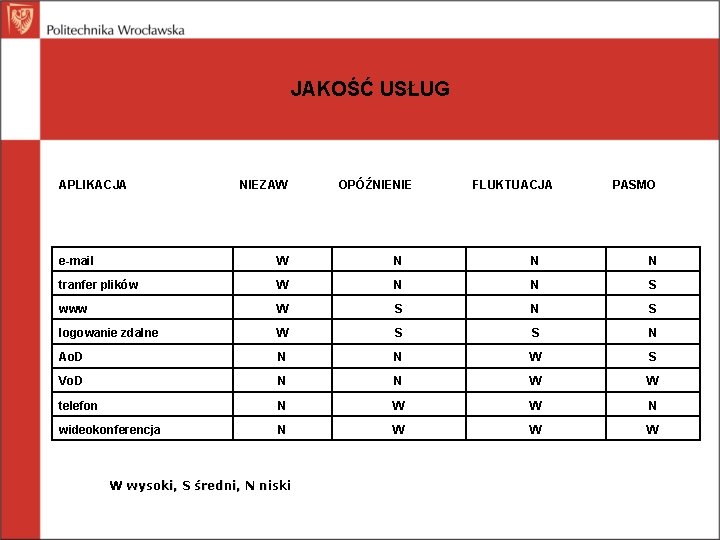

JAKOŚĆ USŁUG APLIKACJA NIEZAW OPÓŹNIENIE FLUKTUACJA PASMO e-mail W N N N tranfer plików W N N S www W S N S logowanie zdalne W S S N Ao. D N N W S Vo. D N N W W telefon N W W N wideokonferencja N W W wysoki, S średni, N niski

JAKOŚĆ USŁUG C. D. • Przepływ • Qo. S • Przewymiarowanie • Buforowanie • Kształtowanie ruchu (wygładzanie ruchu po stronie serwera); regulacja szybkośc impulsowości transmisji danych • Umowa o poziomie usług klient-serwer; nadzór ruchu • Algorytm cieknącego wiadra (z liczeniem pakietów, bajtów); jeden pakiet na takt zegara; przepełnienie odrzuca pakiety • Algorytm wiadra żetonów; przepełnienie odrzuca żetony • Rezerwacja zasobów (pasmo, miejsce w buforach, czas procesora) • Kontrola wstępu • Routing proporcjonalny • Szeregowanie pakietów

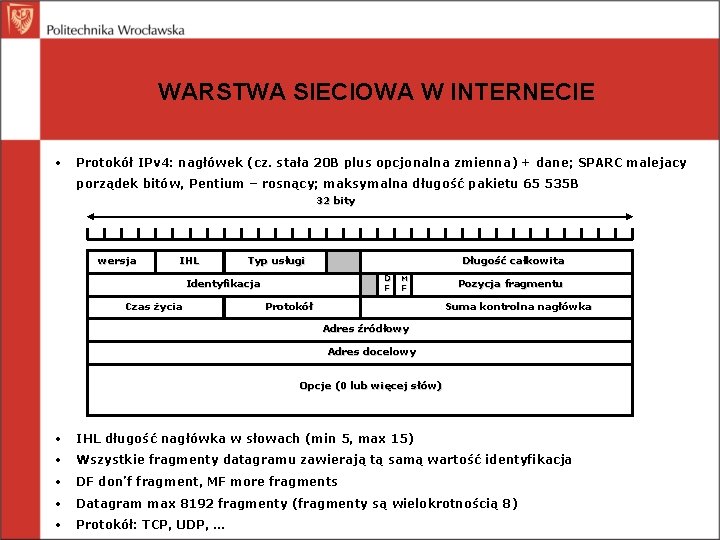

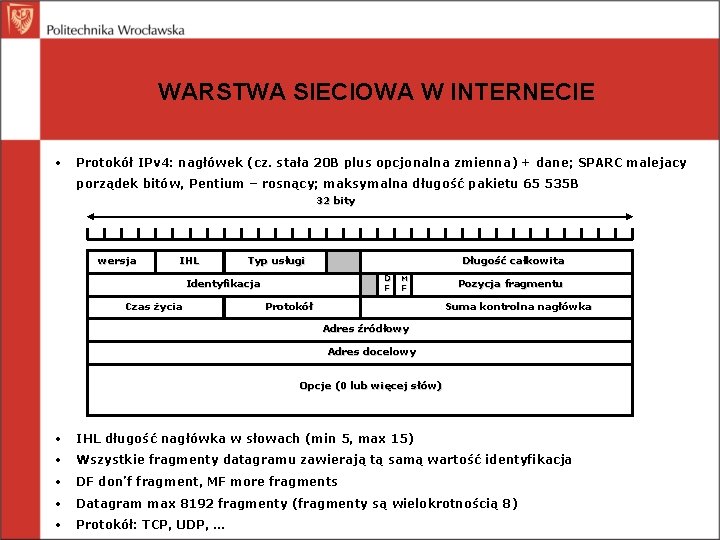

WARSTWA SIECIOWA W INTERNECIE • Protokół IPv 4: nagłówek (cz. stała 20 B plus opcjonalna zmienna) + dane; SPARC malejacy porządek bitów, Pentium – rosnący; maksymalna długość pakietu 65 535 B 32 bity wersja IHL Typ usługi Długość całkowita D F Identyfikacja Czas życia M F Protokół Pozycja fragmentu Suma kontrolna nagłówka Adres źródłowy Adres docelowy Opcje (0 lub więcej słów) • IHL długość nagłówka w słowach (min 5, max 15) • Wszystkie fragmenty datagramu zawierają tą samą wartość identyfikacja • DF don’f fragment, MF more fragments • Datagram max 8192 fragmenty (fragmenty są wielokrotnością 8) • Protokół: TCP, UDP, …

IPv 4: OPCJE • Bezpieczeństwo • Rygorystyczny routing wg nadawcy (podano ścieżkę routerów) • Swobodny routing według nadawcy (podaje listę routerów, które mogą być pominięte) • Rejestruj trasę (rejestruje IP routerów) • Znacznik czasowy (rejestruje IP routerów i znaczniki czasowe)

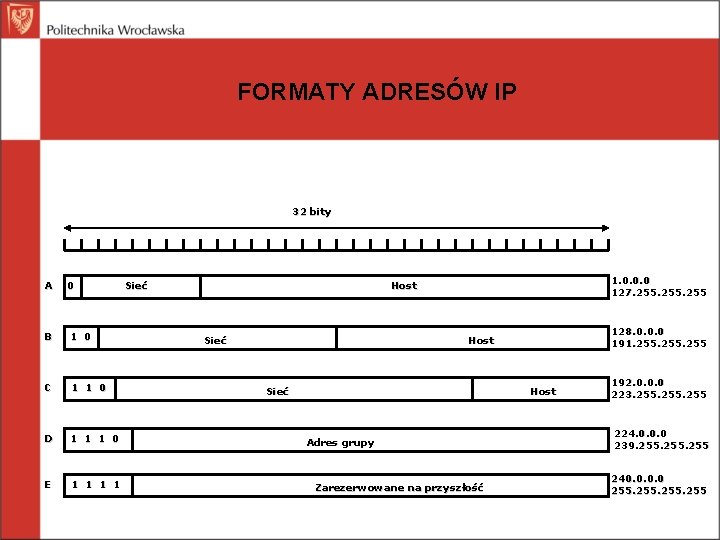

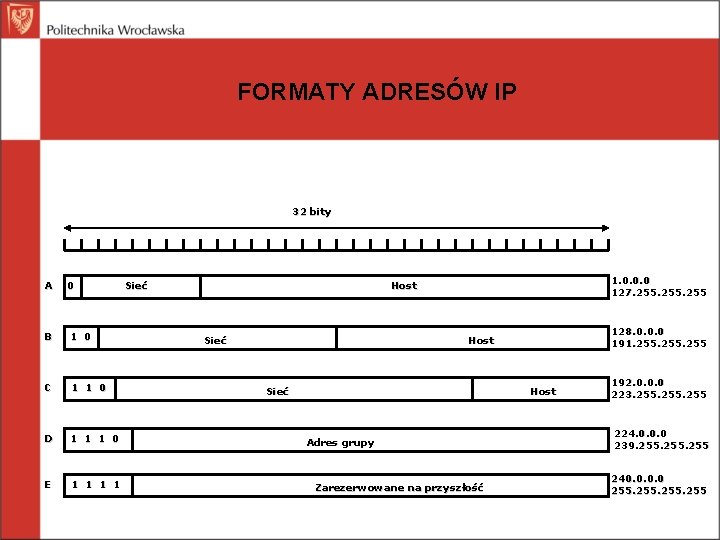

FORMATY ADRESÓW IP 32 bity A 0 B 1 0 C 1 1 0 D 1 1 1 0 E 1 1 Sieć 1. 0. 0. 0 127. 255 Host Sieć 128. 0. 0. 0 191. 255 Host Sieć Host Adres grupy Zarezerwowane na przyszłość 192. 0. 0. 0 223. 255 224. 0. 0. 0 239. 255 240. 0 255

IPv 4: ADRESOWANIE • A: 128 sieci po 16, 000 hostów • B: 16 384 sieci po 64 k hostów • C: 2 mln sieci po 256 hostów

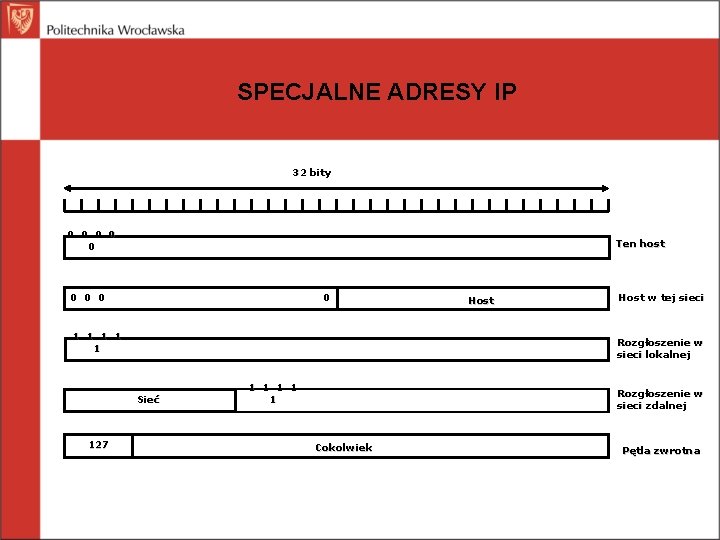

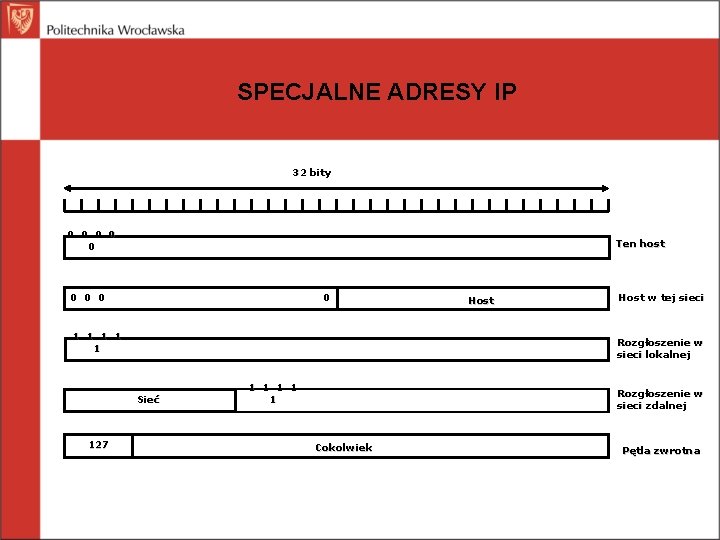

SPECJALNE ADRESY IP 32 bity 0 0 0 0 0 Host 1 1 1 Sieć 127 1 1 1 Cokolwiek Ten host Host w tej sieci Rozgłoszenie w sieci lokalnej Rozgłoszenie w sieci zdalnej Pętla zwrotna

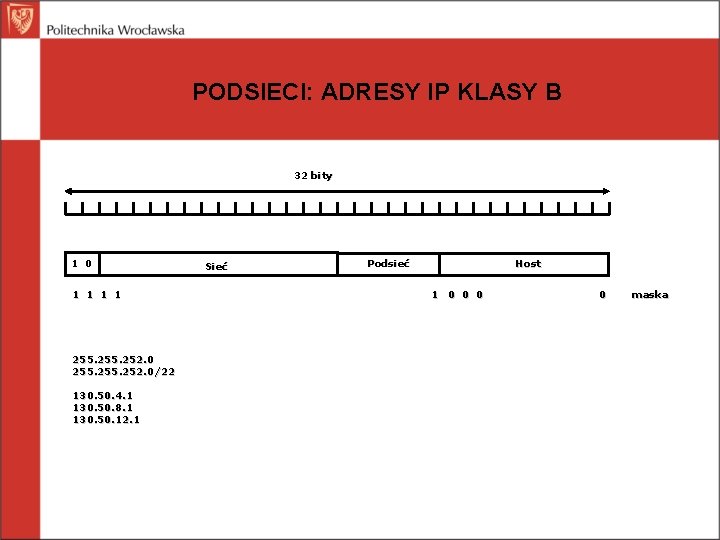

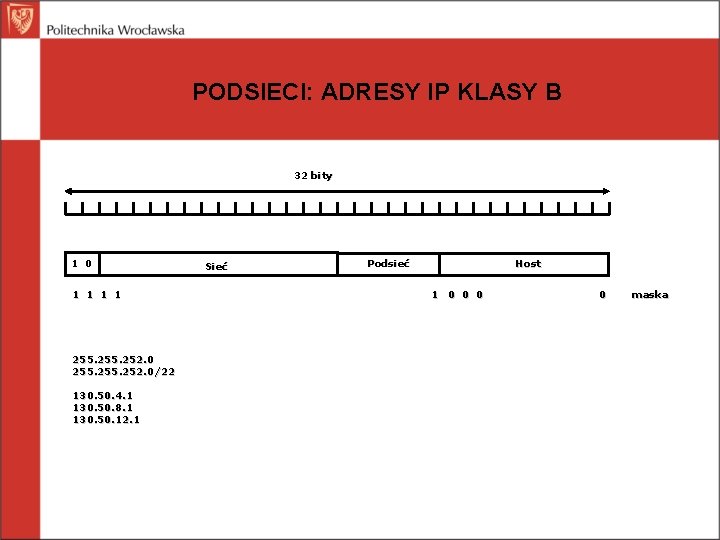

PODSIECI: ADRESY IP KLASY B 32 bity 1 0 Sieć Podsieć Host 1 1 1 0 0 0 0 255. 252. 0/22 130. 50. 4. 1 130. 50. 8. 1 130. 50. 12. 1 maska

PROTOKÓŁ IPv 6: ZAŁOŻENIA • Obsługa milionów hostów, nawet przy nieefektywnym przydzielaniu przestrzeni adresowej • Zmniejszenie rozmiaru tablic routingu • Uprościć protokoły, by routery mogły szybciej przetwarzać pakiety • Zapewnić wyższe bezpieczeństwo (uwierzytelnianie i prywatność) niż bieżące IP • Zwrócić uwagę na typy usług, patrz transmisja danych w czasie rzeczywistym • Wspomagać rozsyłanie grupowe poprzez umożliwienie definiowania zakresów • Umożliwić przenoszenie hosta bez zmiany adresu • Pozwolić na ewolucję protokołu w przyszłości • Umożliwić co-egzystencję IPv 4 i IPv 6

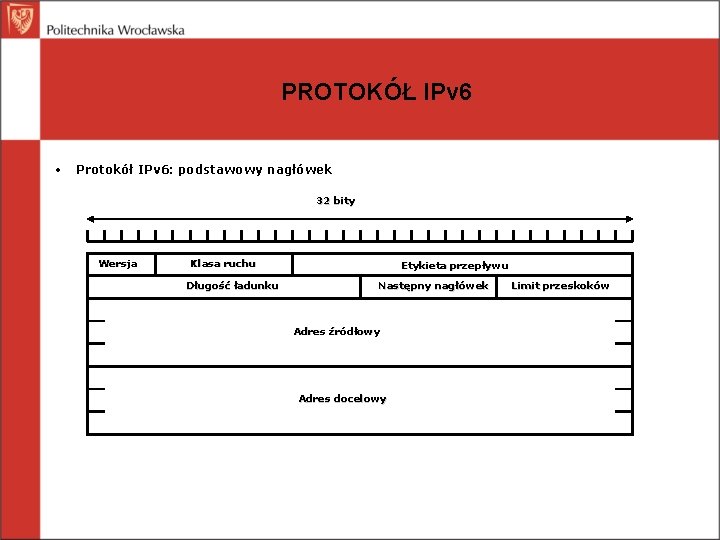

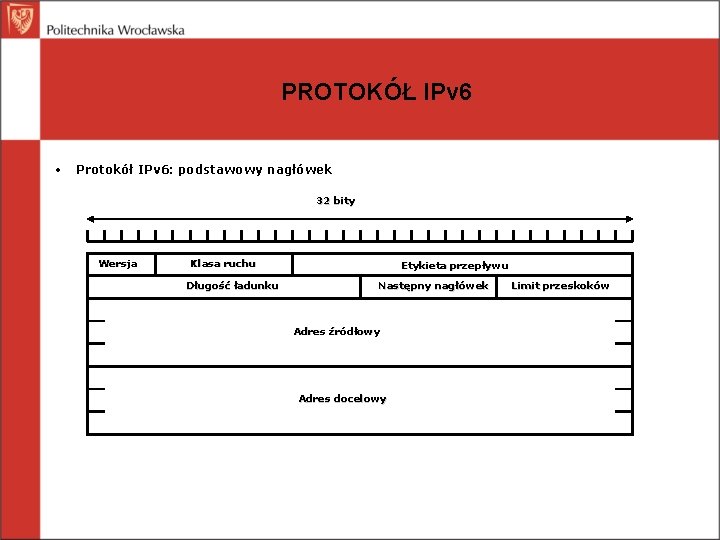

PROTOKÓŁ IPv 6 • Protokół IPv 6: podstawowy nagłówek 32 bity Wersja Klasa ruchu Długość ładunku Etykieta przepływu Następny nagłówek Adres źródłowy Adres docelowy Limit przeskoków

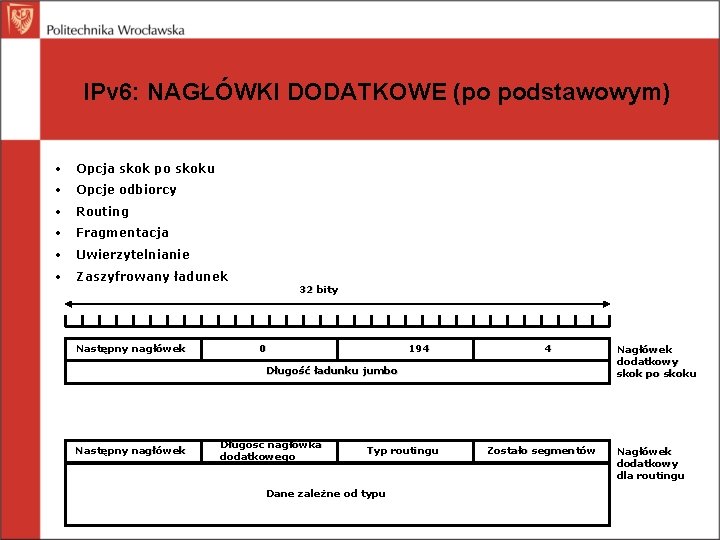

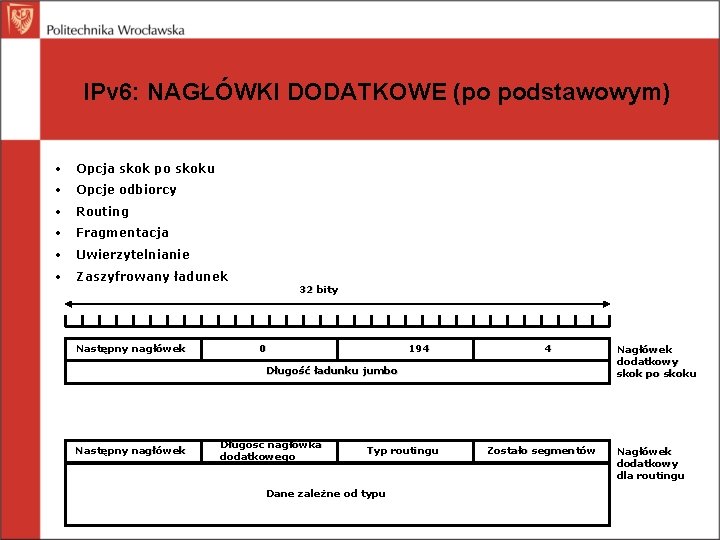

IPv 6: NAGŁÓWKI DODATKOWE (po podstawowym) • Opcja skok po skoku • Opcje odbiorcy • Routing • Fragmentacja • Uwierzytelnianie • Zaszyfrowany ładunek Następny nagłówek 32 bity 0 194 4 Długość ładunku jumbo Następny nagłówek Długośc nagłówka dodatkowego Typ routingu Dane zależne od typu Zostało segmentów Nagłówek dodatkowy skok po skoku Nagłówek dodatkowy dla routingu