Servicios en Red Unidad 4 Servicios de acceso

- Slides: 14

Servicios en Red Unidad 4. Servicios de acceso remoto

El servicio SSH Herramienta que permite establecer conexiones seguras entre máquinas remotas. (RFC 4251). Utiliza el puerto 22 (TCP y UDP), el protocolo SSH y sigue el modelo cliente-servidor. Permite la autenticación de los usuarios mediante contraseña o un sistema de claves. Está implementado para la mayoría de sistemas operativos y plataformas. Algunas ventajas son… Con el uso de SSH se evita: La interceptación de la comunicación entre dos sistemas (una tercera máquina copia la información que circula entre ellas y puede modificarla)…Confidencialidad La suplantación de un host o enmascaramiento (que una máquina finja que es la máquina destino de un mensaje)…Autenticación

El servicio SSH 1. 2. 3. 4. 5. 6. Funcionamiento de SSH Empieza cuando el cliente abre una conexión TCP en el puerto 22. El servidor y el cliente negocian la versión de SSH, el tipo de cifrado (RSA/DSA), etc. El servidor envía su clave pública al cliente. El cliente la compara con la lista de claves que tiene. Si es la primera vez, es el usuario el que indica si es válida o no. Esta fase es crítica, pues es el único momento en el que se puede suplantar a este equipo. Para evitarlo tenemos acceso a las claves en mano o desde intranet. El cliente genera una clave de sesión aleatoria, que es enviada al servidor dentro de un paquete cifrado con el algoritmo seleccionado y la clave pública. A partir de este momento, la comunicación se basa en el algoritmo simétrico de encriptación seleccionado.

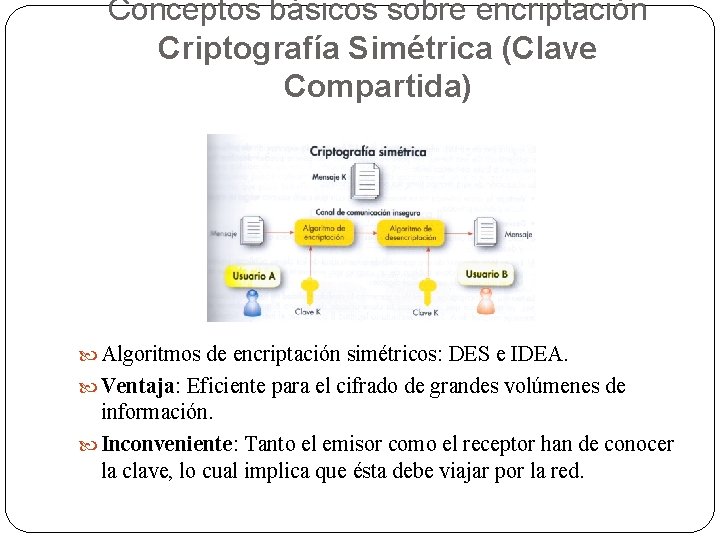

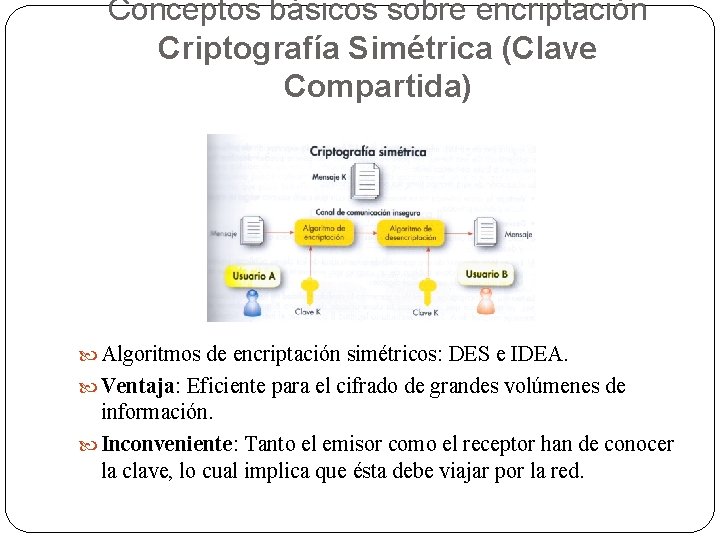

Conceptos básicos sobre encriptación Criptografía Simétrica (Clave Compartida) Algoritmos de encriptación simétricos: DES e IDEA. Ventaja: Eficiente para el cifrado de grandes volúmenes de información. Inconveniente: Tanto el emisor como el receptor han de conocer la clave, lo cual implica que ésta debe viajar por la red.

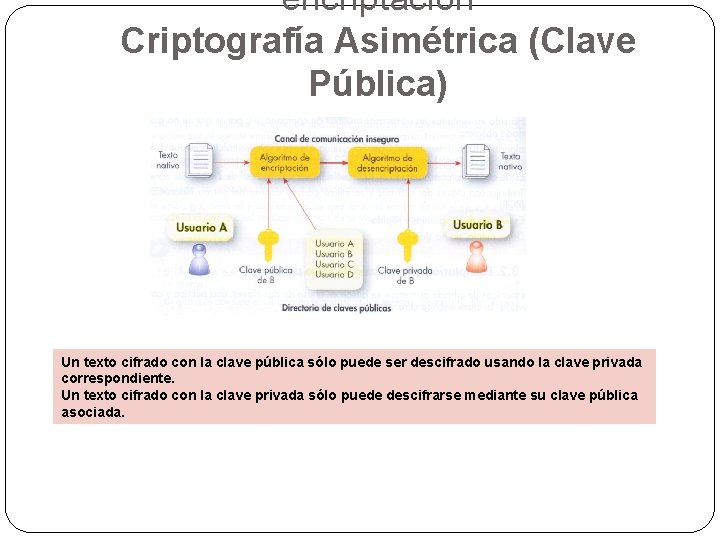

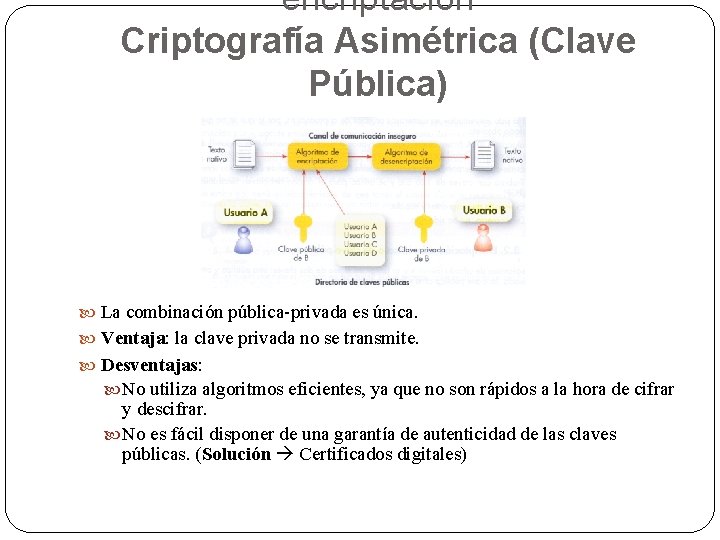

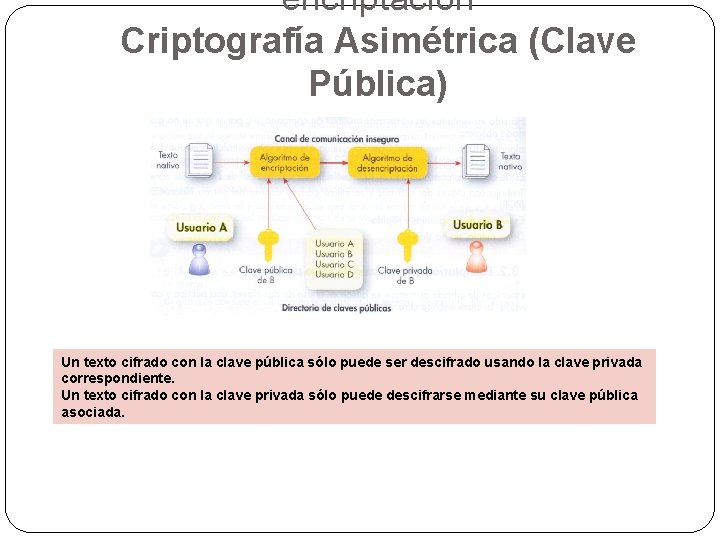

encriptación Criptografía Asimétrica (Clave Pública) Un texto cifrado con la clave pública sólo puede ser descifrado usando la clave privada correspondiente. Un texto cifrado con la clave privada sólo puede descifrarse mediante su clave pública asociada.

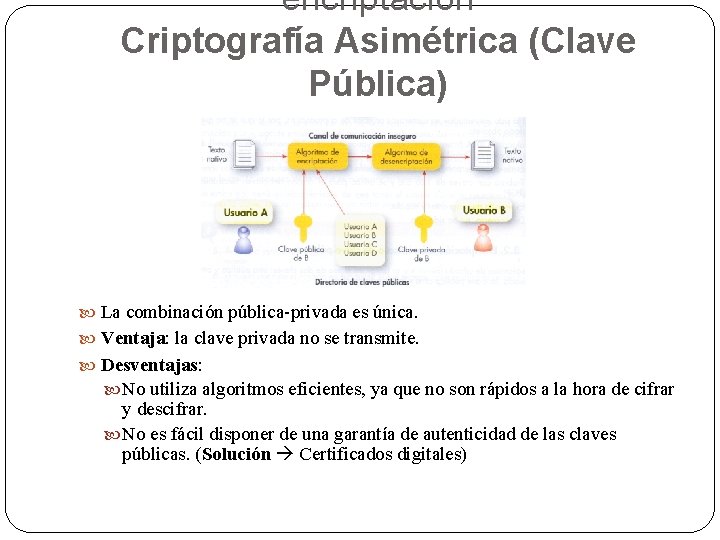

encriptación Criptografía Asimétrica (Clave Pública) La combinación pública-privada es única. Ventaja: la clave privada no se transmite. Desventajas: No utiliza algoritmos eficientes, ya que no son rápidos a la hora de cifrar y descifrar. No es fácil disponer de una garantía de autenticidad de las claves públicas. (Solución Certificados digitales)

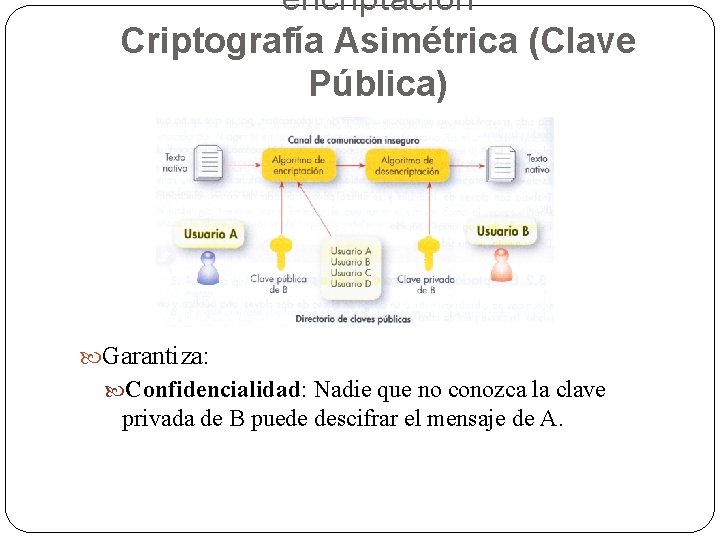

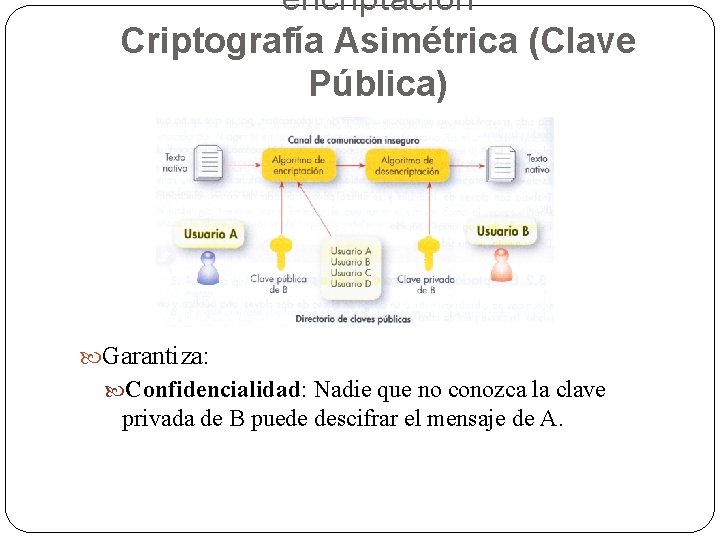

encriptación Criptografía Asimétrica (Clave Pública) Garantiza: Confidencialidad: Nadie que no conozca la clave privada de B puede descifrar el mensaje de A.

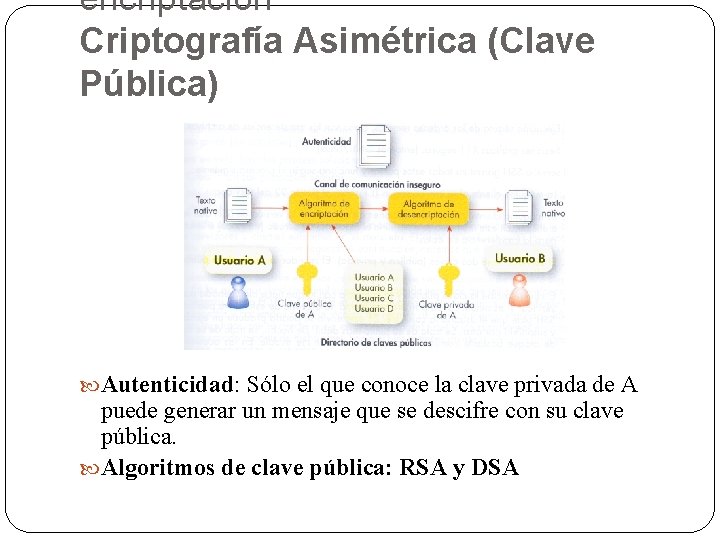

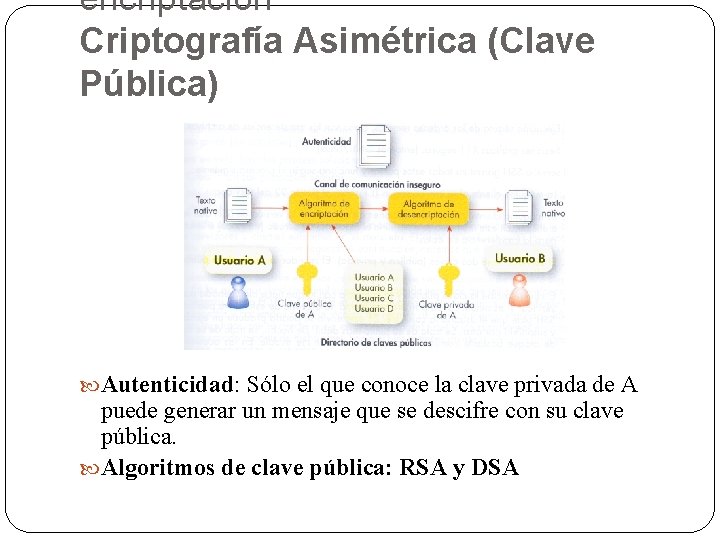

encriptación Criptografía Asimétrica (Clave Pública) Autenticidad: Sólo el que conoce la clave privada de A puede generar un mensaje que se descifre con su clave pública. Algoritmos de clave pública: RSA y DSA

Conceptos básicos sobre encriptación Firma Digital Lo veremos con profundidad en la siguiente unidad… Los algoritmos de clave pública requieren mucho tiempo para cifrar documentos largos, por lo que los protocolos de firma digital trabajan sobre un resumen, obtenido con funciones hash. Se firma el resumen en lugar de firmar el documento Objetivo: Autenticar al usuario emisor y comprobar la integridad del mensaje.

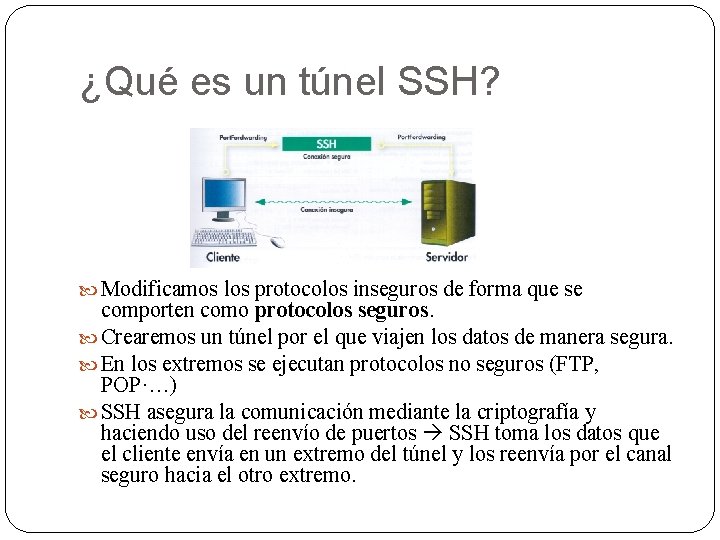

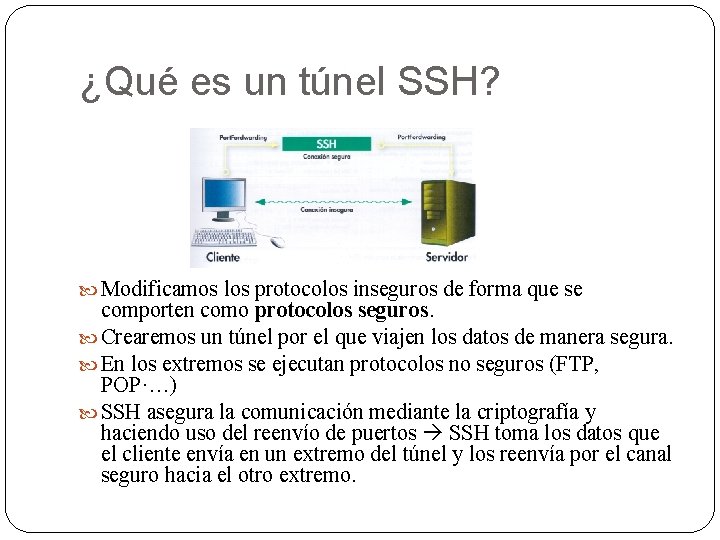

¿Qué es un túnel SSH? Modificamos los protocolos inseguros de forma que se comporten como protocolos seguros. Crearemos un túnel por el que viajen los datos de manera segura. En los extremos se ejecutan protocolos no seguros (FTP, POP·…) SSH asegura la comunicación mediante la criptografía y haciendo uso del reenvío de puertos SSH toma los datos que el cliente envía en un extremo del túnel y los reenvía por el canal seguro hacia el otro extremo.

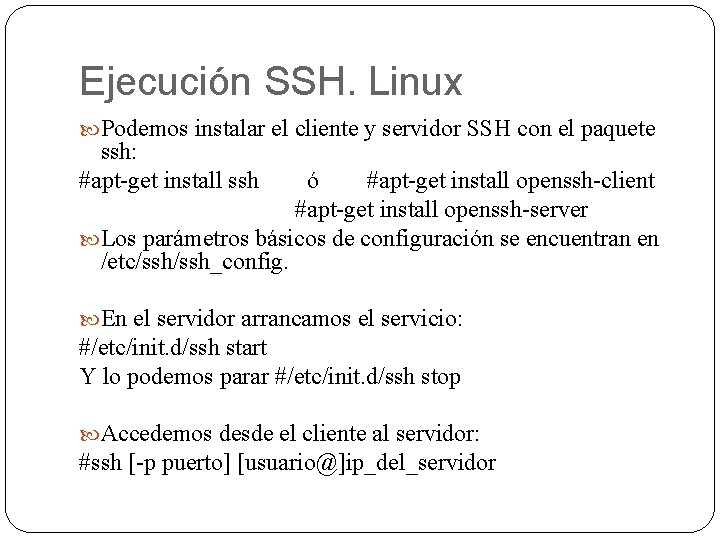

Ejecución SSH. Linux Podemos instalar el cliente y servidor SSH con el paquete ssh: #apt-get install ssh ó #apt-get install openssh-client #apt-get install openssh-server Los parámetros básicos de configuración se encuentran en /etc/ssh_config. En el servidor arrancamos el servicio: #/etc/init. d/ssh start Y lo podemos parar #/etc/init. d/ssh stop Accedemos desde el cliente al servidor: #ssh [-p puerto] [usuario@]ip_del_servidor

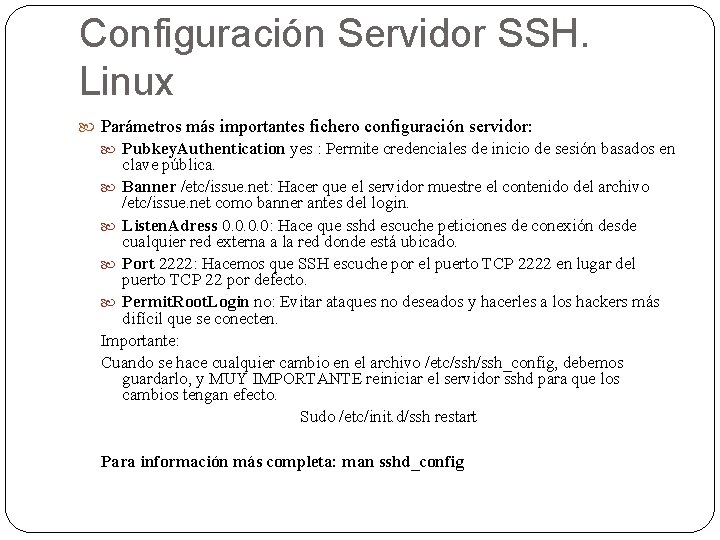

Configuración Servidor SSH. Linux Parámetros más importantes fichero configuración servidor: Pubkey. Authentication yes : Permite credenciales de inicio de sesión basados en clave pública. Banner /etc/issue. net: Hacer que el servidor muestre el contenido del archivo /etc/issue. net como banner antes del login. Listen. Adress 0. 0: Hace que sshd escuche peticiones de conexión desde cualquier red externa a la red donde está ubicado. Port 2222: Hacemos que SSH escuche por el puerto TCP 2222 en lugar del puerto TCP 22 por defecto. Permit. Root. Login no: Evitar ataques no deseados y hacerles a los hackers más difícil que se conecten. Importante: Cuando se hace cualquier cambio en el archivo /etc/ssh_config, debemos guardarlo, y MUY IMPORTANTE reiniciar el servidor sshd para que los cambios tengan efecto. Sudo /etc/init. d/ssh restart Para información más completa: man sshd_config

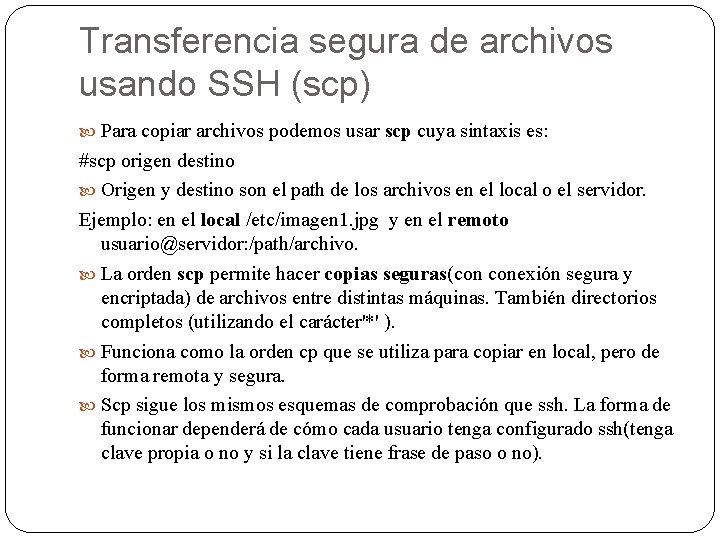

Transferencia segura de archivos usando SSH (scp) Para copiar archivos podemos usar scp cuya sintaxis es: #scp origen destino Origen y destino son el path de los archivos en el local o el servidor. Ejemplo: en el local /etc/imagen 1. jpg y en el remoto usuario@servidor: /path/archivo. La orden scp permite hacer copias seguras(con conexión segura y encriptada) de archivos entre distintas máquinas. También directorios completos (utilizando el carácter'*' ). Funciona como la orden cp que se utiliza para copiar en local, pero de forma remota y segura. Scp sigue los mismos esquemas de comprobación que ssh. La forma de funcionar dependerá de cómo cada usuario tenga configurado ssh(tenga clave propia o no y si la clave tiene frase de paso o no).

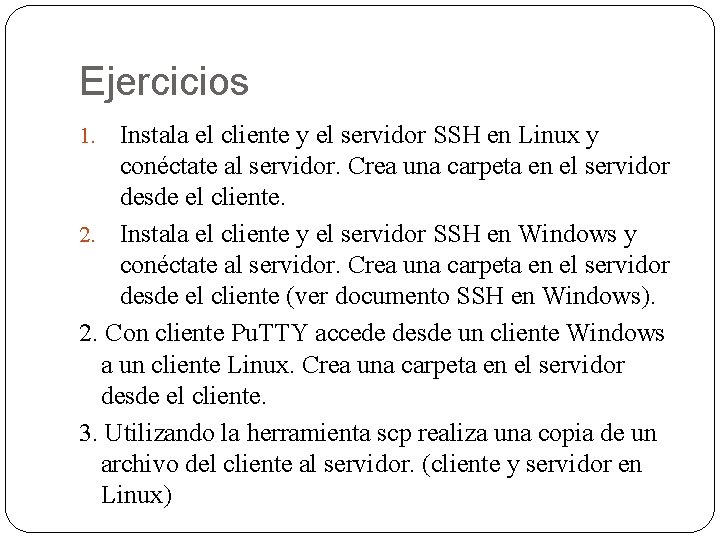

Ejercicios Instala el cliente y el servidor SSH en Linux y conéctate al servidor. Crea una carpeta en el servidor desde el cliente. 2. Instala el cliente y el servidor SSH en Windows y conéctate al servidor. Crea una carpeta en el servidor desde el cliente (ver documento SSH en Windows). 2. Con cliente Pu. TTY accede desde un cliente Windows a un cliente Linux. Crea una carpeta en el servidor desde el cliente. 3. Utilizando la herramienta scp realiza una copia de un archivo del cliente al servidor. (cliente y servidor en Linux) 1.