SEMINAR AN NINH MNG PH N TCH V

- Slides: 33

SEMINAR AN NINH MẠNG PH N TÍCH VÀ MÔ HÌNH HÓA KIỂU TẤN CÔNG TỪ CHỐI DỊCH VỤ PH N TÁN BỘ MÔN: MẠNG MÁY TÍNH VÀ TRUYỀN THÔNG NGƯỜI TRÌNH BÀY: NGUYỄN VĂN HẠNH HƯNG YÊN 4 -2014

MỞ ĐẦU Internet có vai trò to lớn đối với đời sống con người hiện nay, giúp cho quá trình trao đổi thông tin, truyền thông trở nên nhanh chóng, hiệu quả và có tính tương tác cao. Có rất nhiều các kiểu tấn công nhưng thời gian gần đây nổi trội nên là kiểu tấn công vô cùng phổ biến và tỏ ra rất là nguy hiểm, đó là các cuộc tấn công từ chối dịch vụ phân tán (Distributed Denial of Service-DDo. S). Các hacker sử dụng phương pháp tấn công này để tấn công vào các trang web của các chính phủ, doanh nghiệp lớn, các thiết bị của các công ty lớn làm cho các hệ thống máy chủ này bị tê liệt và không còn khả năng phục vụ.

NỘI DUNG 1 TỔNG QUAN VỀ TẤN CÔNG DOS/DDOS 2 3 PH N TÍCH, MÔ HÌNH TẤN CÔNG DDOS MÔ HÌNH BẢO VỆ CHỐNG TẤN CÔNG DDOS 4 MÔ PHỎNG PHÁT HIỆN TẤN CÔNG VÀ CHỐNG TẤN CÔNG DDOS

1 - TỔNG QUAN VỀ TẤN CÔNG DOS/DDOS 1. 1. Khái niệm chung về tấn công từ chối dịch vụ: -Tấn công từ chối dịch vụ là sự cố gắng làm cho tài nguyên của một máy tính không thể sử dụng được nhằm vào những người dùng của nó. -Mặc dù phương tiện để tiến hành, động cơ, mục tiêu của tấn công từ chối dịch vụ là khác nhau, nhưng nói chung nó gồm có sự phối hợp, sự cố gắng ác ý của một người hay nhiều người để chống lại Internet site hoặc service (dịch vụ Web) vận hành hiệu quả hoặc trong tất cả, tạm thời hay một cách không xác định -Khi có cuộc tấn công từ chối dịch vụ xảy ra thì người dùng hợp pháp không thể sử dụng được dịch vụ đó.

1 - TỔNG QUAN VỀ TẤN CÔNG DOS/DDOS 1. 2. Tấn công từ chối dịch vụ phân tán DDo. S -Tấn công từ chối dịch vụ phân tán (DDo. S - Distributed Denial Of Service) là kiểu tấn công làm cho hệ thống máy tính hay hệ thống mạng quá tải, không thể cung cấp dịch vụ hoặc phải dừng hoạt động, song từ nhiều nguồn tấn công khác nhau, phân tán trên mạng - Trong các cuộc tấn công DDo. S, máy chủ dịch vụ sẽ bị "ngập" bởi hàng loạt các lệnh truy cập từ lượng kết nối khổng lồ từ nhiều máy tấn công ở nhiều nơi. Khi số lệnh truy cập quá lớn, máy chủ sẽ quá tải và không còn khả năng xử lý các yêu cầu Như vậy, sự khác biệt cơ bản giữa tấn công Do. S và DDo. S là, DDo. S sử dụng một mạng lưới tấn công rộng khắp, gồm nhiều máy tấn công nằm rải rác trên mạng ( còn gọi là các máy tính ma - Zoombi, hay mạng Botnet ).

1 - TỔNG QUAN VỀ TẤN CÔNG DOS/DDOS Mạng lưới tấn công từ chối dịch vụ phân tán - Tuyển mộ mạng Agent: Đây là công việc trước tiên mà kẻ tấn công phải làm. Thông qua quá trình scan kẻ tấn công sẽ thăm dò những máy tính có thể lợi dụng để từ đó xây dựng lên mạng botnet. - Điều khiển mạng Agent: Khi số lượng Agent lớn, có thể lên đến hàng nghìn host. Kẻ tấn công phải có những phương pháp điều khiển mạng lưới Agent. - Cập nhật mã độc (malware): Hầu hết các công cụ DDos hiện nay đều yêu cầu kẻ tấn công gửi những dòng lệnh cập nhật trên các Handler và Agent bằng việc download các phiên bản mới hơn qua giao thức HTTP.

1 - TỔNG QUAN VỀ TẤN CÔNG DOS/DDOS 1. 3. Mục tiêu tấn công từ chối dịch vụ phân tán. -Tấn công vào băng thông mạng. -Tấn công giao vào thức. -Tấn công bằng những gói tin khác thường. -Tấn công qua phần mềm trung gian. 1. 4. Một số công cụ tấn công DDo. S điển hình - Trinoo. - Tribe Flood Network (TFN). - Stacheldraht. -Trinity. - Knight. - Kaiten.

2 - PH N TÍCH MÔ HÌNH TẤN CÔNG TỪ CHỐI DỊCH VỤ PH N TÁN. 2. 1. Các đặc tính của tấn công DDo. S: Tấn công DDo. S là cuộc tấn công từ một hệ thống các máy tính cực lớn trên Internet. Thường dựa vào các dịch vụ có sẵn trên các máy tính trong mạng botnet. Chúng có các đặc điểm chính như sau: - DDo. S là dạng tấn công rất khó để ngăn chặn. - DDo. S là dạng tấn công rất khó có thể phát hiện. - Hậu quả lớn vì số lượng tấn công là vô cùng lớn (mạng botnet). 2. 2. Mô hình mạng Botnet - Mạng botnet là một mạng rất lớn gồm hàng trăm hàng ngàn máy tính Zombie kết nối với một máy chủ m. IRC (Internet Replay Chat) qua các máy chủ DNS để nhận lệnh từ hacker một cách nhanh nhất. - Các mạng botnet gồm hàng ngàn “thành viên” là một công cụ lý tưởng cho các cuộc giao tranh trên mạng như DDOS, spam, cài đặt các chương trình quảng cáo …. .

2 - PH N TÍCH MÔ HÌNH TẤN CÔNG TỪ CHỐI DỊCH VỤ PH N TÁN. v Phân tích các bước thiết lập Botnet -Ví dụ quá trình xây dụng mạng botnet được tạo ra từ Agobot’s và sử dụng mạng này để tấn công vào một đích nào đó. • Bước 1: Lây nhiễm vào máy tính. Đầu tiên kẻ tấn công lừa cho người dùng chạy file "chess. exe“. Lúc này Agobot sẽ xâm nhập vào hệ thống đồng thời tạo thêm trong phần thanh ghi nhờ đó mà agobot luôn khởi động cùng máy tính. • Bước 2: Lây nhiễm và xây dựng tạo mạng Botnet. Khi trong hệ thống mạng có một máy tính bị nhiễm Agobot, nó sẽ tự động tìm kiếm các máy tính khác trong hệ thống và lây nhiễm sử dụng các lỗ hổng trong tài nguyên được chia sẻ trong hệ thống mạng.

2 - PH N TÍCH MÔ HÌNH TẤN CÔNG TỪ CHỐI DỊCH VỤ PH N TÁN. v Phân tích các bước thiết lập Botnet -Ví dụ quá trình xây dụng mạng botnet được tạo ra từ Agobot’s và sử dụng mạng này để tấn công vào một đích nào đó. • Bước 3: Kết nối vào IRC Bước tiếp theo của Agobot sẽ tạo ra một IRC-Controlled Backdoor để mở các yếu tố cần thiết, và kết nối tới mạng Botnet thông qua IRC-Controll, sau khi kết nối nó sẽ mở những dịch vụ cần thiết để khi có yêu cầu chúng sẽ được điều khiển bởi kẻ tấn công thông qua kênh giao tiếp IRC • Bước 4: Điều khiển tấn công từ mạng Bot. Net

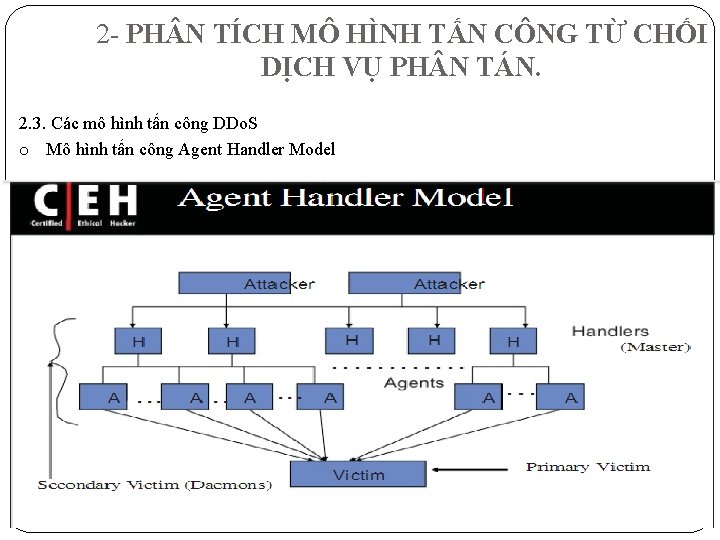

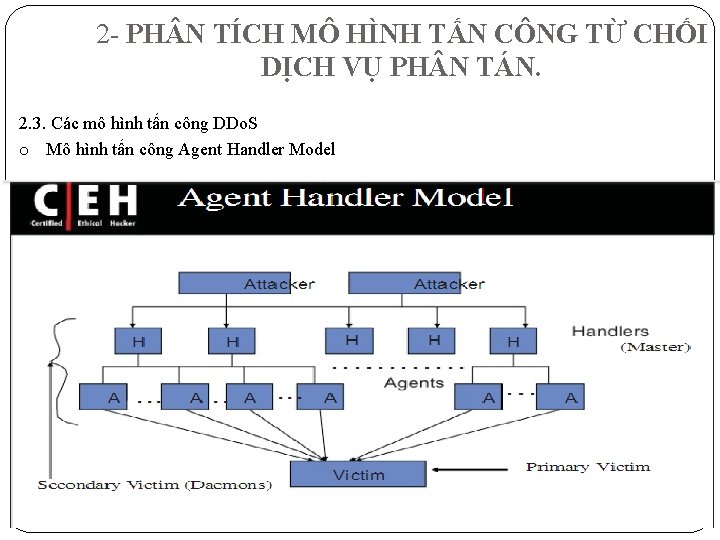

2 - PH N TÍCH MÔ HÌNH TẤN CÔNG TỪ CHỐI DỊCH VỤ PH N TÁN. 2. 3. Các mô hình tấn công DDo. S o Mô hình tấn công Agent Handler Model

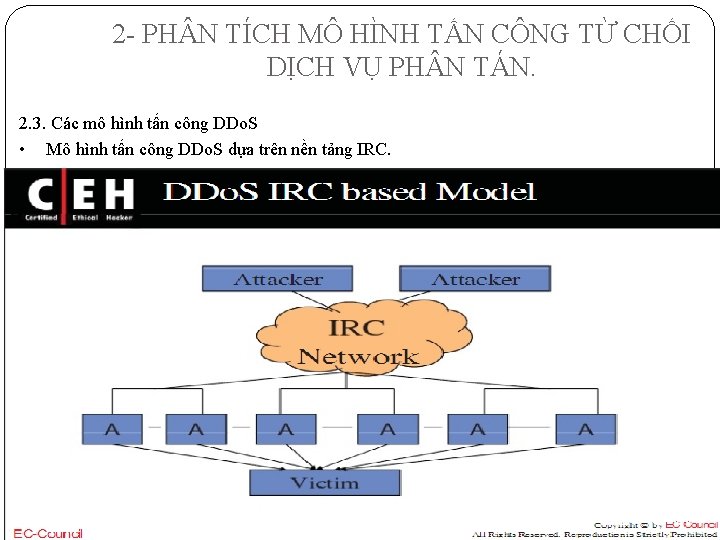

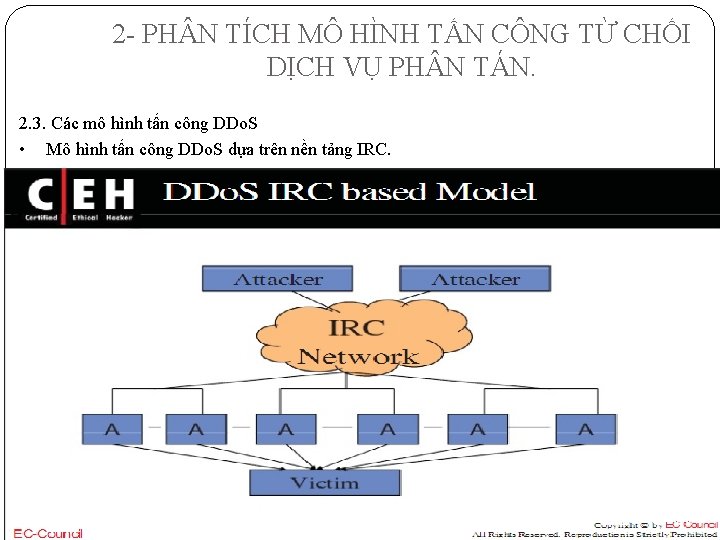

2 - PH N TÍCH MÔ HÌNH TẤN CÔNG TỪ CHỐI DỊCH VỤ PH N TÁN. 2. 3. Các mô hình tấn công DDo. S • Mô hình tấn công DDo. S dựa trên nền tảng IRC.

3 - MÔ HÌNH BẢO VỆ CHỐNG TẤN CÔNG TỪ CHỐI DỊCH VỤ PH N TÁN. 3. 1. Các vấn đề đặt ra khi xây dựng hệ thống chống DDo. S 3. 1. 1 khó khăn: + Các công cụ tấn công rất đa dạng và đơn giản trong sử dụng. + Sự giống nhau giữa các lưu lượng các gói tin tấn công và các lưu lượng hợp lệ làm quản trị viên khó có thể phân biệt được. + Sự giả mạo IP: Làm cho các luồng dữ liệu tấn công từ các agent đến như là từ những người dùng hợp lệ. Vì thế quản trị viên rất khó phân biệt để có thể phát hiện các cuộc tấn công. + Các cuộc tấn công DDo. S thường có lưu lượng lớn, gửi với tần suất cao. + DDo. S được thực hiện với số lượng lớn các Agent. + Có những cơ chế, giao thức mạng mà khi thiết kế chưa lường trước được những điểm yếu có thể bị lợi dụng (ví dụ TCP SYN, ping of Death, LAND Attack…). Đôi khi là lỗi của nhà quản trị khi cấu hình các chính sách mạng chưa hợp lý.

3 - MÔ HÌNH BẢO VỆ CHỐNG TẤN CÔNG TỪ CHỐI DỊCH VỤ PH N TÁN. 3. 1. Các vấn đề đặt ra khi xây dựng hệ thống chống DDo. S 3. 1. 2 Thách thức: - Về mặt kĩ thuật: Phải xử lý phân tán từ nhiều điểm trên Internet. - Thiếu thông tin chi tiết về các cuộc tấn công thực tế. - Khó thử nghiệm trên thực tế. - Chưa có chuẩn đánh giá các hệ thống phòng thủ. - Về mặt xã hội: ý thức xã hội. - Một vấn đề khác là đôi khi cần phải sửa đổi một số điểm yếu của các kiến trúc mạng để giảm tác hại của DDo. S, ví dụ như giao thức TCP, IP, HTTP… Nhưng không dễ làm được điều. - Yếu tố cuối cùng là thiếu sự thống nhất về các điều luật, chế tài xử phạt các Attacker, Handler, Agents giữa các bộ luật về Công nghệ thông tin của các nước và giữa các quy định về bảo mật, an toàn của các Internet Service Provider

3 - MÔ HÌNH BẢO VỆ CHỐNG TẤN CÔNG TỪ CHỐI DỊCH VỤ PH N TÁN. 3. 1. 3. Mục tiêu xây dựng. Cho dù triển khai hệ thống phòng thủ theo cách thức nào thì cuối cùng cũng phải hướng tới 4 mục tiêu chính như sau: - Tính hiệu quả. - Tính trọn vẹn. - Cung cấp dịch vụ cho tất cả các traffic hợp lệ. - Chi phí phát triển và điều hành thấp. 3. 2. Các đặc trưng của mô hình bảo vệ chống DDo. S. - Phát hiện nhiều cơ chế. - Phản ứng khi phát hiện tấn công.

3 - MÔ HÌNH BẢO VỆ CHỐNG TẤN CÔNG TỪ CHỐI DỊCH VỤ PH N TÁN. 3. 3. Mô hình hóa tấn công và bảo vệ chống tấn công DDo. S. 3. 3. 1. Phòng chống và đáp trả. - Phương pháp phòng ngừa áp dụng các chính sách để kẻ tấn công không thể hoặc khó tấn công hệ thống. - Phương pháp phản ứng lại chấp nhận cho cuộc tấn công xảy ra, sau đó truy tìm và tiêu diệt các hướng tấn công, làm giảm thiểu rủi ro hoặc chấm dứt cuộc tấn công. 3. 3. 2. Vị trí của hệ thống phòng thủ. - Phương pháp đặt gần victim. - Phương pháp đặt gần kẻ tấn công (attacker). - Một vị trí khác là đặt tại phần lõi của Internet. - Phương pháp cuối cùng và hay được nghiên cứu hiện nay là phương pháp kết hợp nhiều vị trí.

3 - MÔ HÌNH BẢO VỆ CHỐNG TẤN CÔNG TỪ CHỐI DỊCH VỤ PH N TÁN. 3. 3. 3. Vị trí kiểm tra và phát hiện tấn công DDo. S. - Phát hiện ở gần nguồn tấn công. - Phát hiện tấn công tại nạn nhân. 3. 4. Thuật toán sử dụng để phát hiện ra tấn công DDo. S. - Thuật toán Adaptive Threshold (ngưỡng giới hạn khả năng đáp ứng). - Thuật toán (SIM). - Thuật toán CUSUM (tổng tích lũy). 3. 5. Một số giải pháp phòng chống DDo. S điển hình. - Giao thức AITF. - Hệ thống D-Ward. - Giao thức lan tỏa ngược.

3 - MÔ PHỎNG PHÁT HIỆN TẤN CÔNG VÀ CHỐNG TẤN CÔNG DDo. S. 4. 1. Giới thiệu bộ công cụ Ne. SSi 2. 4. 1. 1. Tổng quan về công cụ. - Ne. SSi 2 là một công cụ mô phỏng kết hợp nhiều tính năng liên quan đến an ninh mạng, được phát triển tại phòng nghiên cứu DAI-Labs thuộc Trường Đại học TU Berlin (CHLB Đức). - Ne. SSi cho phép thử nghiệm với các hệ thống mạng khác nhau, thiết lập chính sách bảo mật và các thuật toán để đánh giá và so sánh hiệu quả của việc phát hiện xâm nhập và chi phí triển khai. 4. 1. 2. Các thành phần của bộ công cụ. - Graphical User Interfac. - Simulation Backend. - Database.

3 - MÔ PHỎNG PHÁT HIỆN TẤN CÔNG VÀ CHỐNG TẤN CÔNG DDo. S. 4. 2. Phương thức mô phỏng với Ne. SSi 2 - Thiết lập mạng. - Thiết lập Profile. - Thiết lập kịch bản mô phỏng. - Thiết lập phiên kịch bản. - Thực hiện mô phỏng.

4 - MÔ HÌNH MÔ PHỎNG TẤN CÔNG DDo. S VỚI Ne. SSi 2 - Kịch bản 1: Kiểm tra hệ thống mạng hiện tại của công ty TNHH An Phát. - Kịch bản 2: Tấn công DDo. S vào Server công ty TNHH An Phát. - Kịch bản 3: Tìm ra lỗi hệ thống mà các hacker có thể lợi dụng để tấn công DDo. S, phân tích để tìm ra nguồn tấn công. Vá lỗ hổng, ngăn chặn và cô lập nguồn tấn công. Kiểm tra mức độ bảo mật của hệ thống sau khi được vá lỗi.

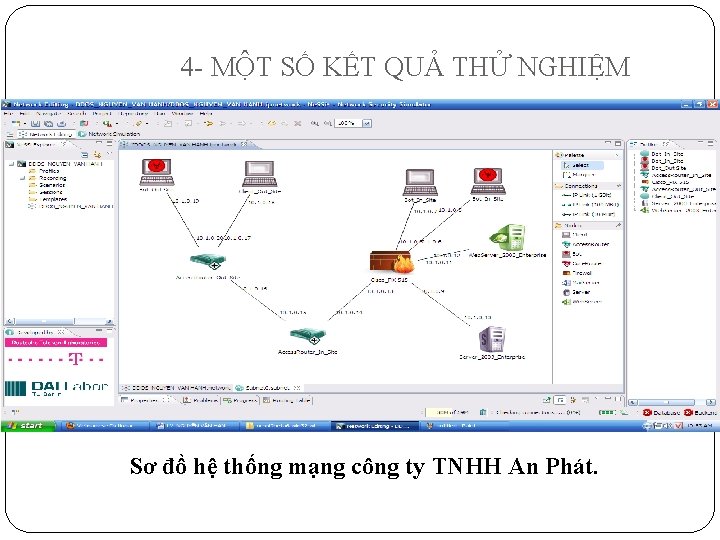

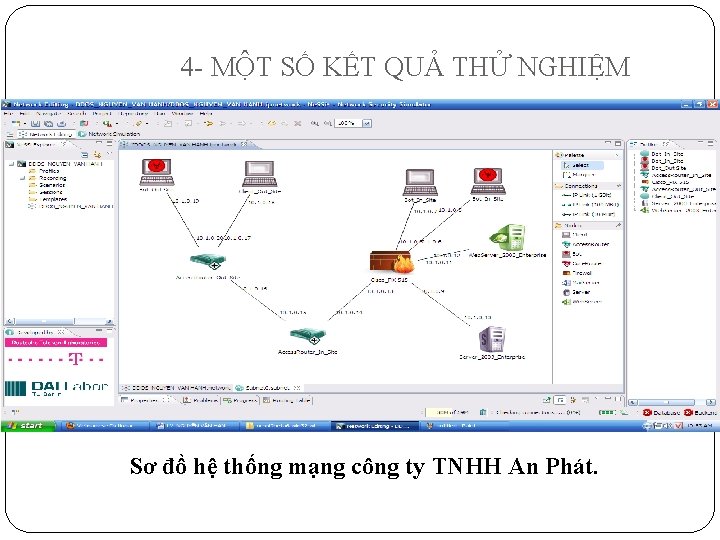

4 - MỘT SỐ KẾT QUẢ THỬ NGHIỆM Sơ đồ hệ thống mạng công ty TNHH An Phát.

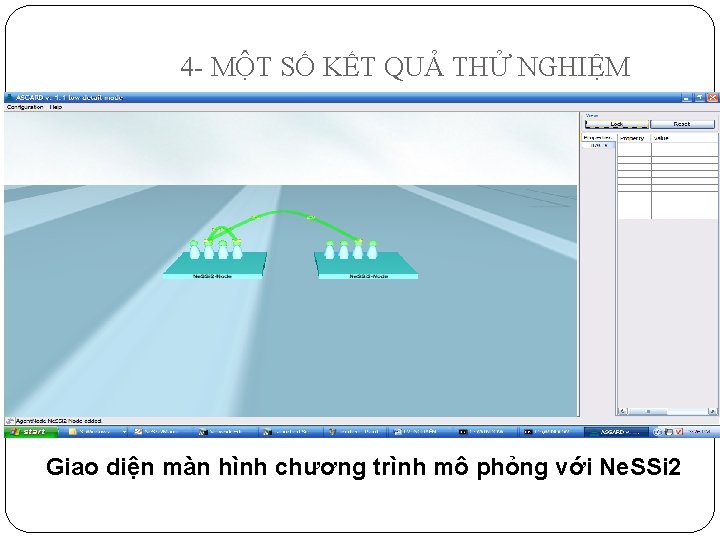

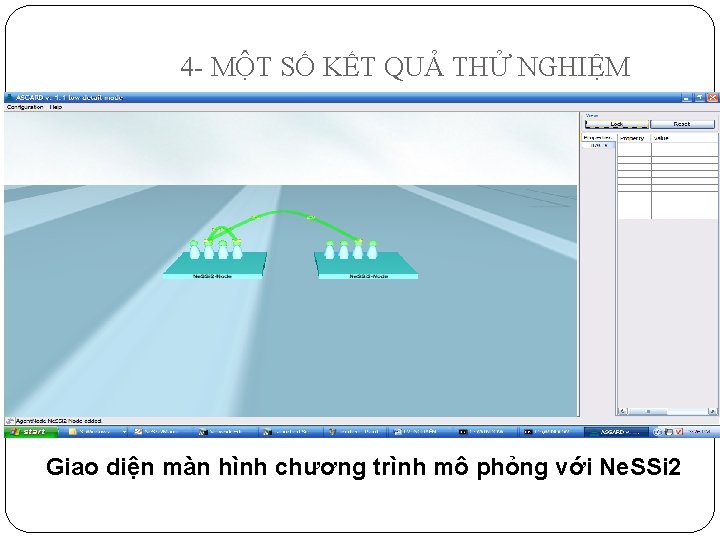

4 - MỘT SỐ KẾT QUẢ THỬ NGHIỆM Giao diện màn hình chương trình mô phỏng với Ne. SSi 2

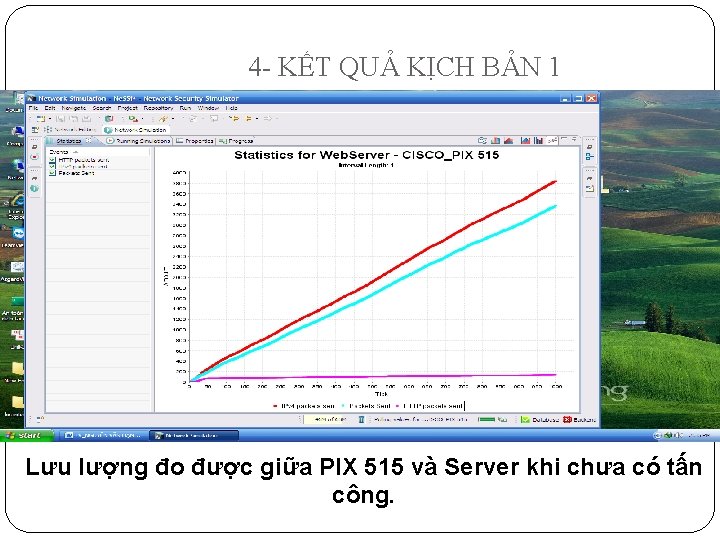

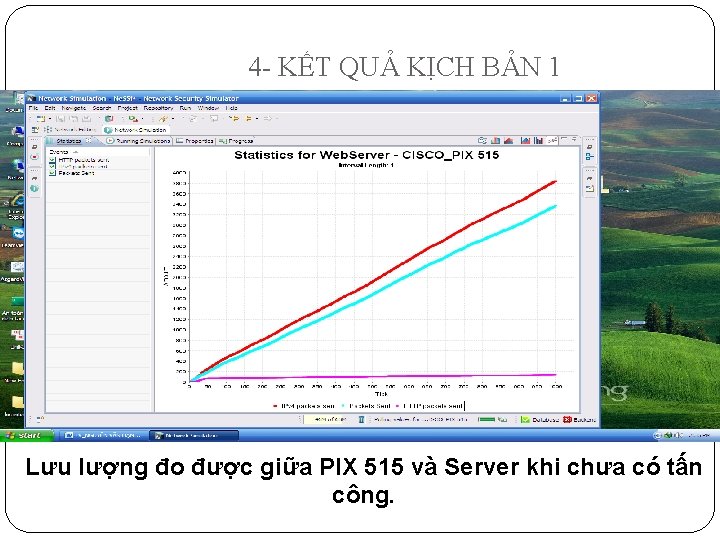

4 - KẾT QUẢ KỊCH BẢN 1 Lưu lượng đo được giữa PIX 515 và Server khi chưa có tấn công.

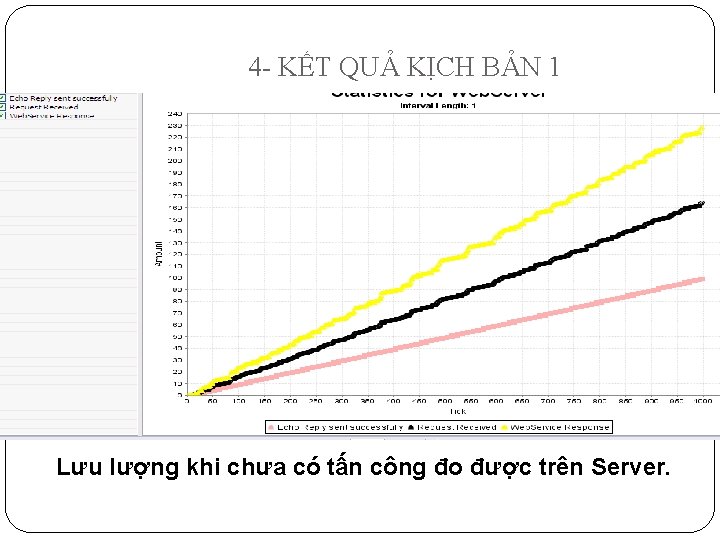

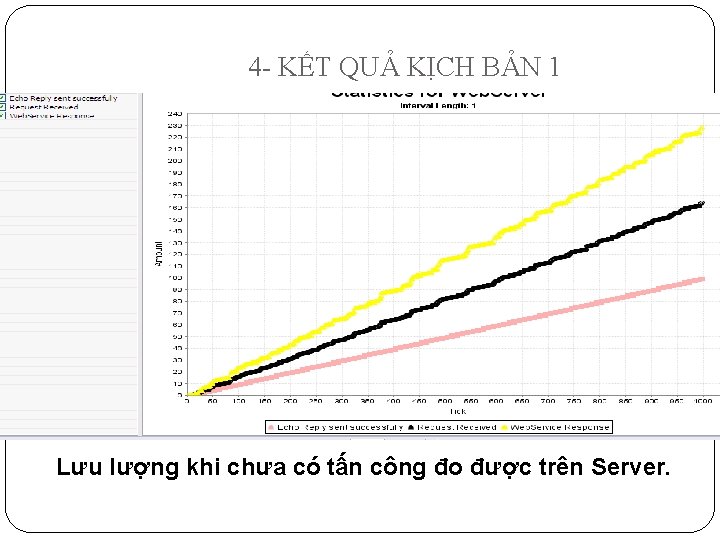

4 - KẾT QUẢ KỊCH BẢN 1 Lưu lượng khi chưa có tấn công đo được trên Server.

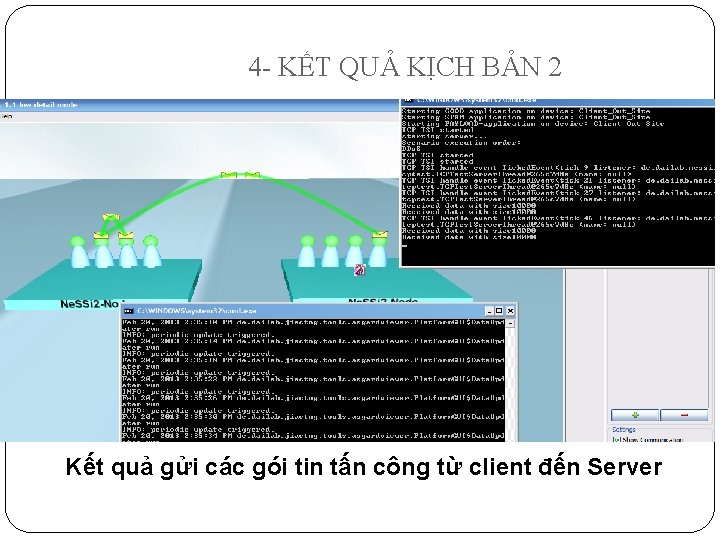

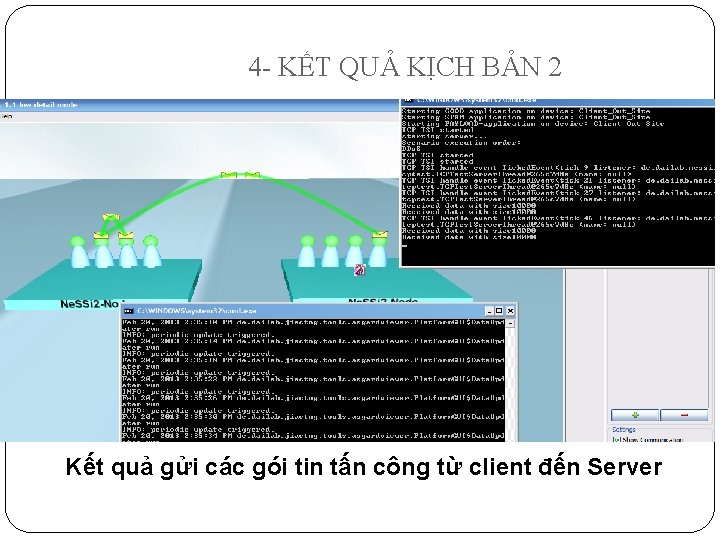

4 - KẾT QUẢ KỊCH BẢN 2 Kết quả gửi các gói tin tấn công từ client đến Server

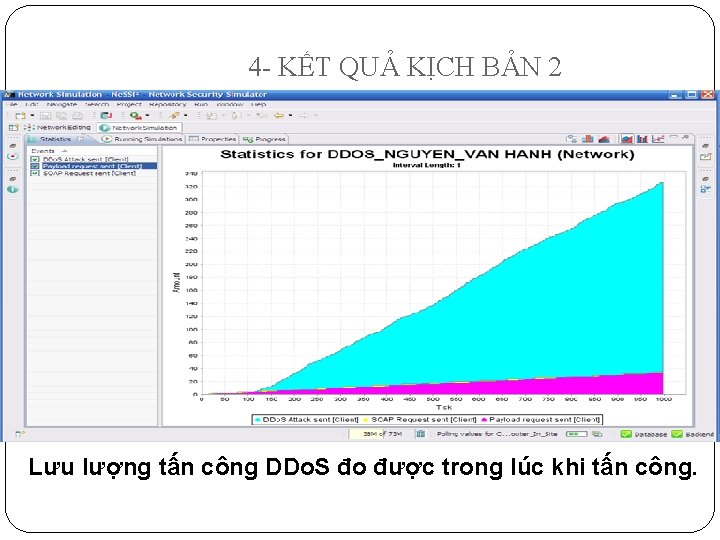

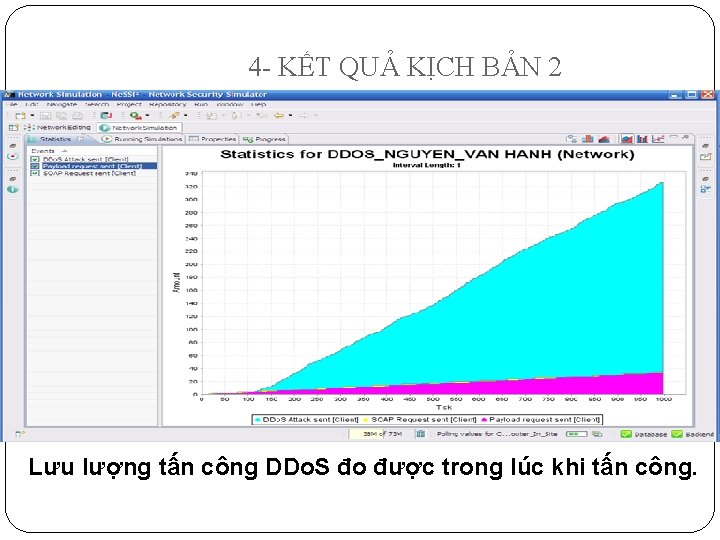

4 - KẾT QUẢ KỊCH BẢN 2 Lưu lượng tấn công DDo. S đo được trong lúc khi tấn công.

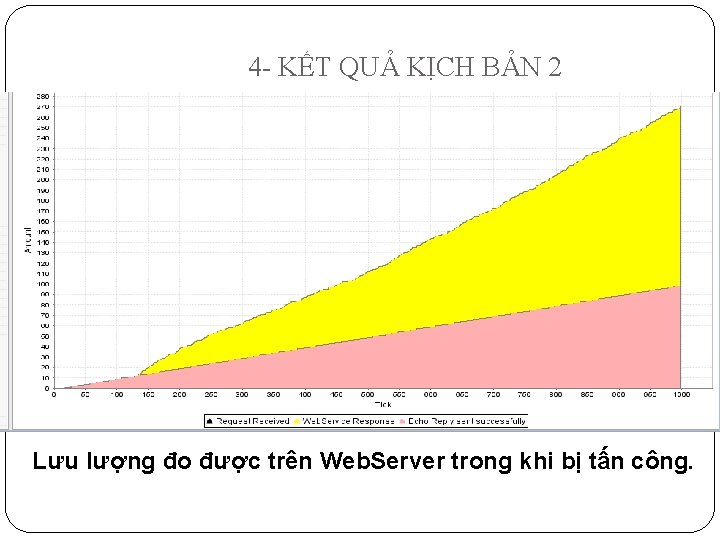

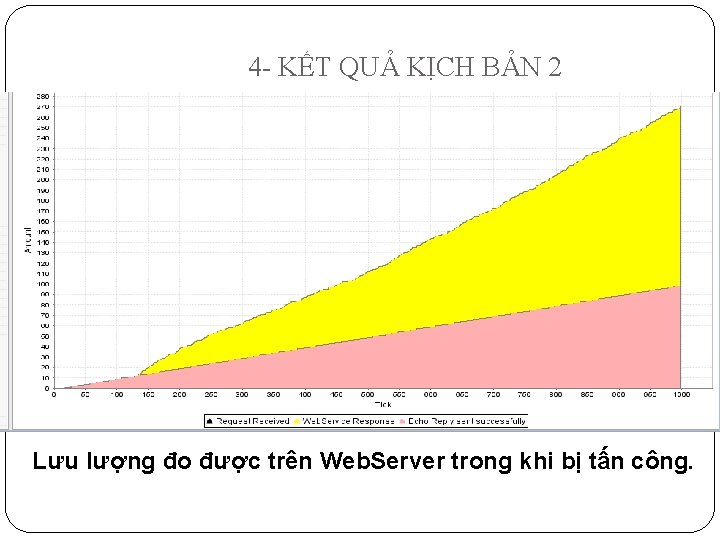

4 - KẾT QUẢ KỊCH BẢN 2 Lưu lượng đo được trên Web. Server trong khi bị tấn công.

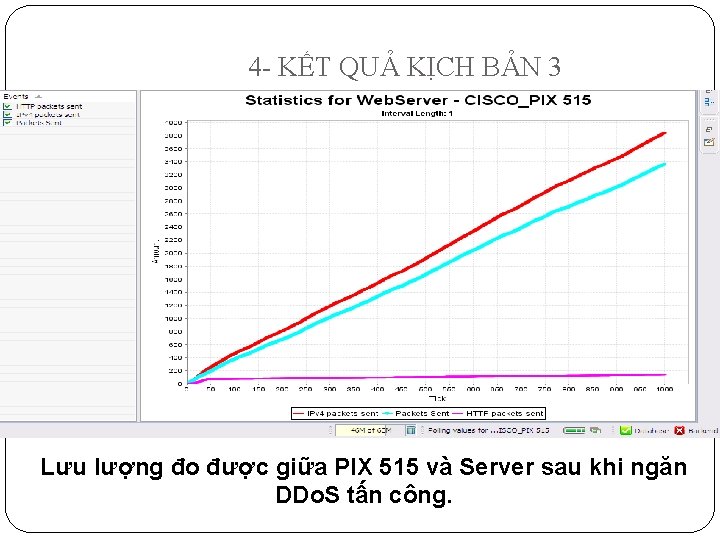

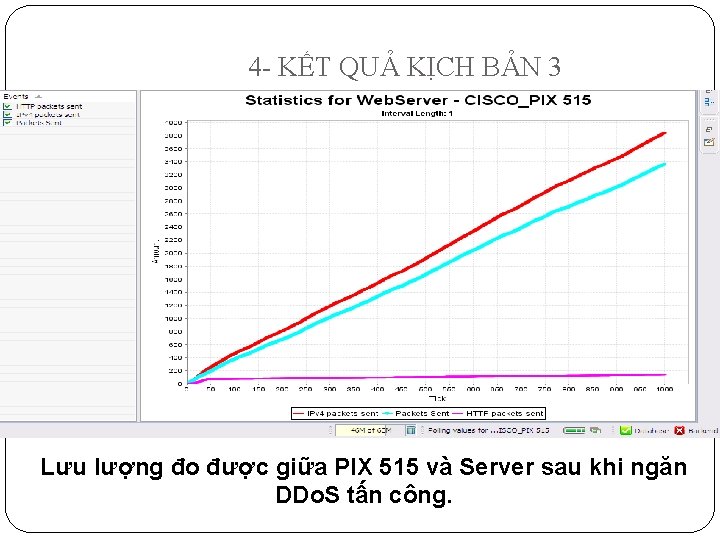

4 - KẾT QUẢ KỊCH BẢN 3 Lưu lượng đo được giữa PIX 515 và Server sau khi ngăn DDo. S tấn công.

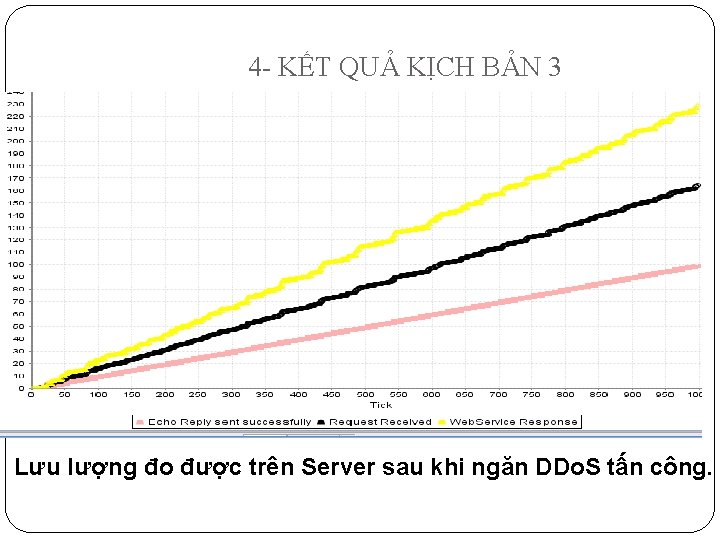

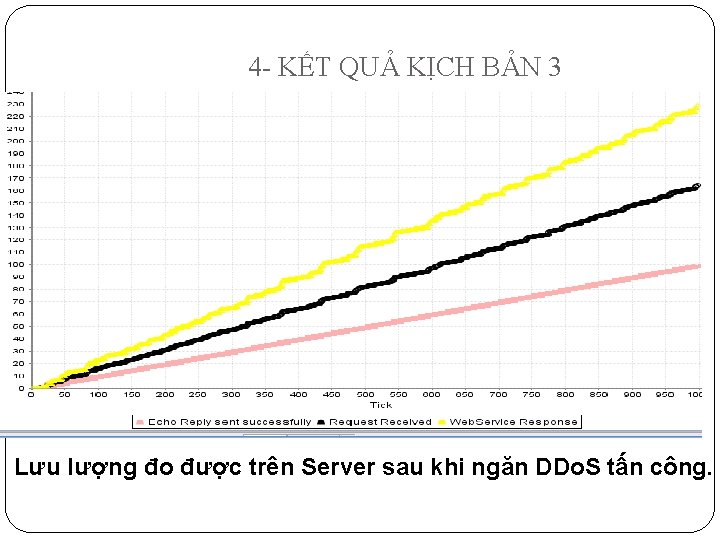

4 - KẾT QUẢ KỊCH BẢN 3 Lưu lượng đo được trên Server sau khi ngăn DDo. S tấn công.

BIỆN PHÁP PHÒNG CHỐNG Để chống DDo. S hoàn toàn là một điều khó khăn, muốn hạn chế hậu quả do DDo. S gây ra cần tuân thủ các công việc sau: - Thường xuyên update phiên bản mới nhất của hệ điều hành. - Luôn luôn bật tường lửa để bảo vệ. - Luôn luôn cập nhập công nghệ, nâng cao kiến thức, am hiểu về các dạng và các công cụ tấn công để từ đó đưa ra biện pháp phòng chống hiệu quả.

BIỆN PHÁP PHÒNG CHỐNG. Sử dụng câu lệnh Access Control Lists (ACLs) để ngăn chặn các nguồn tấn công. Giới hạn gói tin ICMP. Tại Router ngoài biên nên sử dụng lệnh ip verify unicast reverse-path (đối với hệ thống mạng có Router tham gia)

DEMO TẤN CÔNG WEBSERVER

XIN CH N THÀNH CẢM ƠN.