SEGURIDAD TELEMTICA VISIN ACTUAL Y DE FUTURO Seguridad

- Slides: 25

SEGURIDAD TELEMÁTICA. VISIÓN ACTUAL Y DE FUTURO.

Seguridad Activa y Preventiva Seguridad activa - IDS - Firewalls - VPN Seguridad Preventiva - Políticas de seguridad - Procedimientos

Seguridad Activa

Seguridad Preventiva Políticas de seguridad • Responsables • Obligaciones • Procedimientos

Productos • • Firewalls de última generación Protección a nivel de aplicación IDS Analizadores de LOGs

Firewalls de última generación Evolución • Filtrado de paquetes • Filtrado dinámico de paquetes • Proxys • Filtrado dinámico multinivel

Protección a nivel de aplicación • Un cortafuegos tradicional refuerza la política de seguridad y limita la exposición de una red a internet. • Un cortafuegos tradicional NO ofrece ningún tipo de seguridad a las aplicaciones a las que permite recibir conexiones de usuarios externos dede internet. • El 80% de los ataques externos con éxito se realizan a través del código de las aplicaciones.

Protección a nivel de aplicación • Los cortafuegos a nivel de aplicación se encargan de evitar posibles ataques contra el servidor WEB y el código de las aplicaciones residentes en el. • Detienen ataques de vulnerabilidades conocidas y un gran número de posibles variantes desconocidas que afecten a un servidor web. • Protegen el código propietario de peticiones malformadas, posibles desbordamientos de buffer, caracteres de secuencias de escape, etc.

Protección a nivel de aplicación Dos tipos de cortafuegos a nivel de aplicación: • Secure. IIS • HIVE

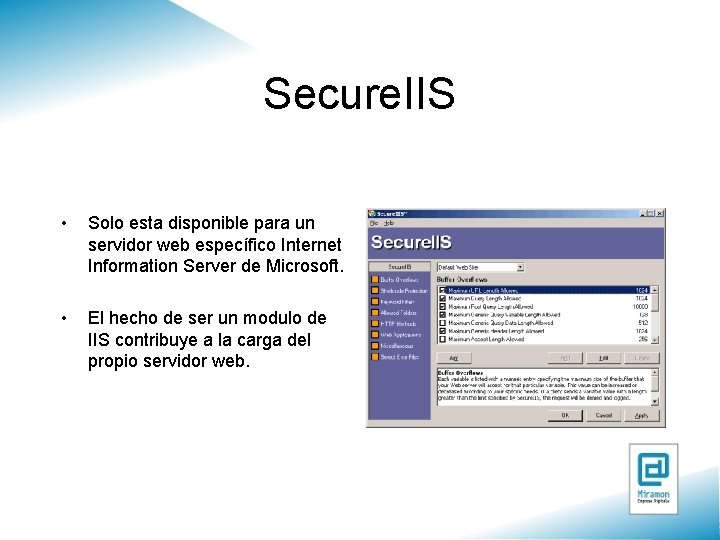

Secure. IIS • Solo esta disponible para un servidor web específico Internet Information Server de Microsoft. • El hecho de ser un modulo de IIS contribuye a la carga del propio servidor web.

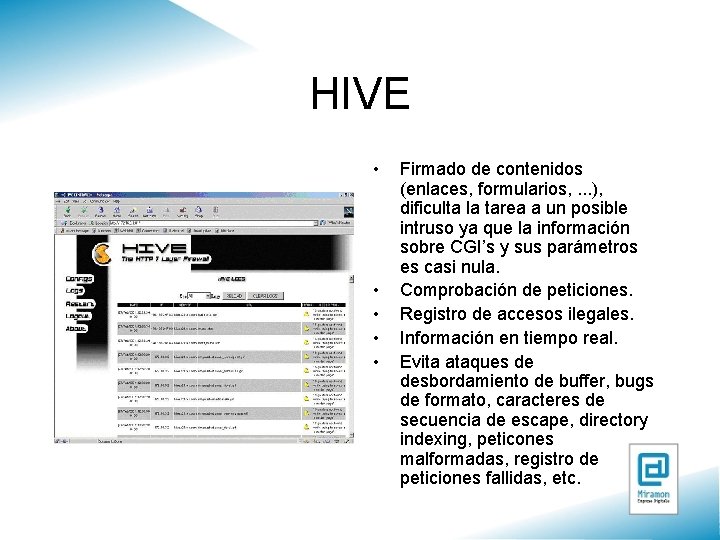

HIVE • • • Firmado de contenidos (enlaces, formularios, . . . ), dificulta la tarea a un posible intruso ya que la información sobre CGI’s y sus parámetros es casi nula. Comprobación de peticiones. Registro de accesos ilegales. Información en tiempo real. Evita ataques de desbordamiento de buffer, bugs de formato, caracteres de secuencia de escape, directory indexing, peticones malformadas, registro de peticiones fallidas, etc.

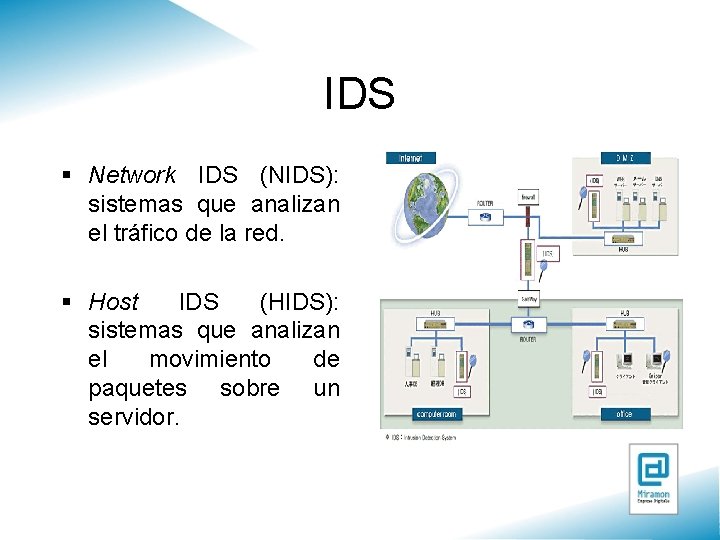

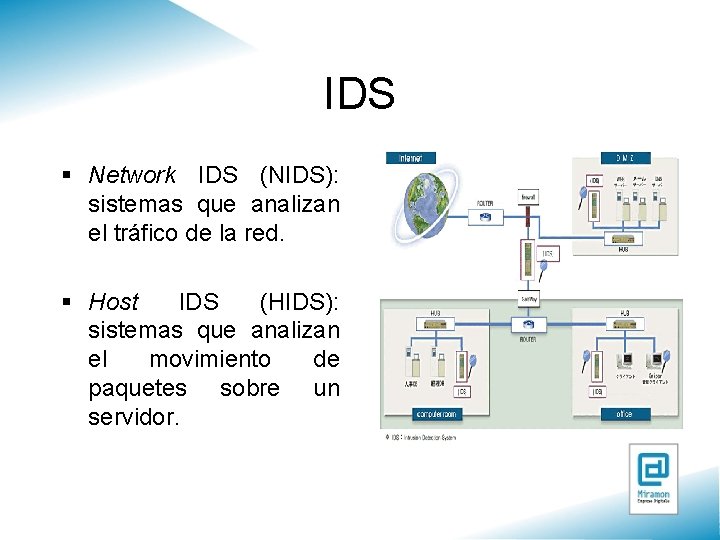

IDS • Aportan una capacidad anticipada frenar el impacto. precautoria • No son una alternativa a las buenas medidas tradicionales de seguridad. No existen sustitutos para una cuidadosa política de seguridad empresarial. § Es aquel sistema que intenta detectar y alertar sobre los intentos de intrusión a un sistema.

IDS § Network IDS (NIDS): sistemas que analizan el tráfico de la red. § Host IDS (HIDS): sistemas que analizan el movimiento de paquetes sobre un servidor.

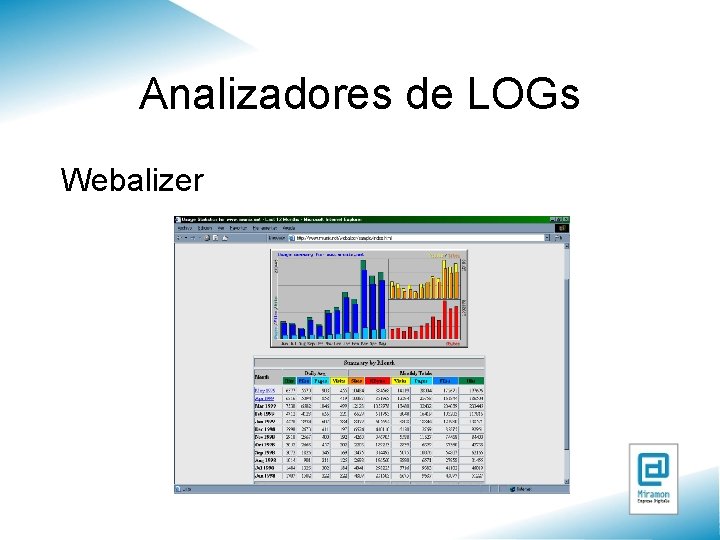

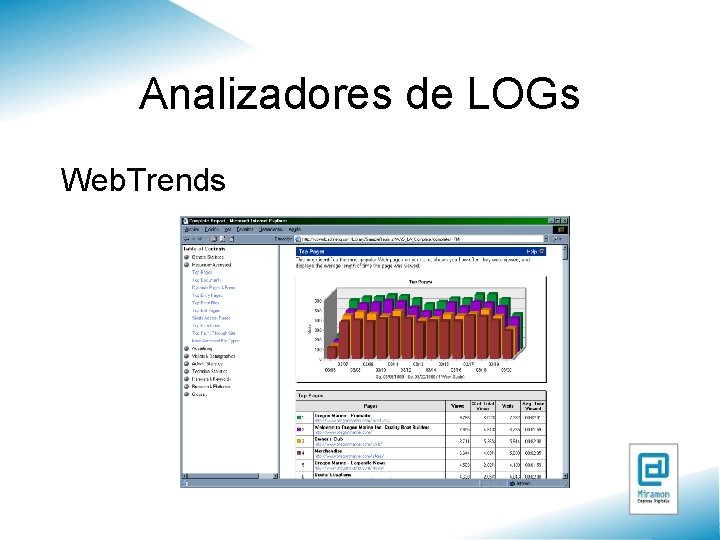

Analizadores de LOGs Objetivos: • Facilitar la comprensión del los registros generados por los dispositivos y servicios • Generar información “útil” partiendo de estos registros

Analizadores de LOGs Webalizer

Analizadores de LOGs Web. Trends

Políticas de Seguridad • Establecimiento de Políticas de Seguridad • Importancia de un Plan de Contingencia • Pautas a seguir: Normativa BS 7799 / ISO 17799

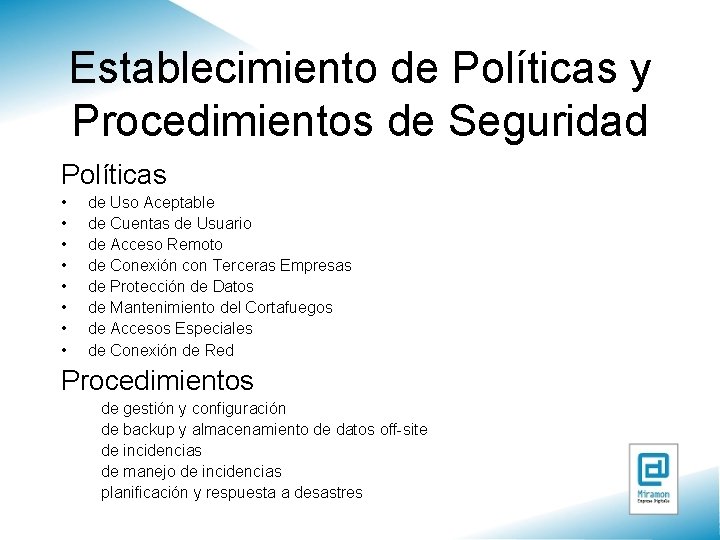

Establecimiento de Políticas y Procedimientos de Seguridad Políticas • • de Uso Aceptable de Cuentas de Usuario de Acceso Remoto de Conexión con Terceras Empresas de Protección de Datos de Mantenimiento del Cortafuegos de Accesos Especiales de Conexión de Red Procedimientos de gestión y configuración de backup y almacenamiento de datos off-site de incidencias de manejo de incidencias planificación y respuesta a desastres

Planes de Contingencia Herramienta para sobrevivir ante catastrofes Objetivos: • Planificar las acciones y procedimientos destinados a mantener la continuidad de la actividad de la organización en situaciones de emergencia • Recuperar en el menor tiempo y al menor coste posible, la continuidad de la actividad en caso de que haya sido interrumpida por una emergencia • Evitar la pérdida de datos o de información sensible o importante

Pautas a seguir: Normativa BS 7799 / ISO 17799 Es un instrumento para la gestión de la seguridad de la información de una forma completa, efectiva y ordenada: – Visión global de la gestión de los sistemas de información – Enfoque completo de las necesidad de seguridad en la empresa – Implica a la dirección: dedicación de los recursos necesarios para la adopción de medidas. Está organizada en 10 puntos donde se recomienda: – El enfoque se le debe dar a la seguridad en cada uno de los aspectos – Un conjunto de controles que garanticen su aplicación

Objetivos ü Atender la demanda de la empresas relativa al desarrollo, implantación y medida de prácticas de seguridad efectivas: ü Proporcionar principios y recomendaciones de gestión en los que basar la política de seguridad. ü Conseguir la seguridad definiendo controles proporcionados al riesgo ü Identificar controles que sean de aplicación general.

CONTENIDOS Políticas de Control de acceso • Gestión de acceso por parte del usuario • Control de acceso a los sistemas operativos • Control de acceso a las aplicaciones • Control del uso y acceso al sistema • Informática portátil y teletrabajo • Mantenimiento Políticas de Backup Protección de los registros de la organización

Gracias por su atención

Sed visin

Sed visin Sade visin

Sade visin Eid visin

Eid visin Ejemplos de vision de mundo

Ejemplos de vision de mundo Emetropia

Emetropia Sanctifying grace and actual grace

Sanctifying grace and actual grace Theoretical yeild

Theoretical yeild Latino finale

Latino finale Futuro di probabilità italian

Futuro di probabilità italian Futuro terminaciones

Futuro terminaciones El futuro es con todos

El futuro es con todos Futuro perfettivo e imperfettivo russo

Futuro perfettivo e imperfettivo russo Cupom cambial ddi

Cupom cambial ddi Present progressive es lo mismo que present continuous

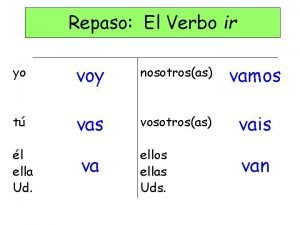

Present progressive es lo mismo que present continuous Voy verbo

Voy verbo El fse invierte en tu futuro

El fse invierte en tu futuro Exodo 14:14 nvi

Exodo 14:14 nvi Verbos bailar

Verbos bailar To have futuro

To have futuro Passato remoto

Passato remoto Conjugaciones ir

Conjugaciones ir Formulas interes simple

Formulas interes simple Participios abundantes

Participios abundantes El valor del dinero en el tiempo ejemplos

El valor del dinero en el tiempo ejemplos Imperativo presente

Imperativo presente Verbos irregulares caer

Verbos irregulares caer