SEGURIDAD EN EL COMERCIO ELECTRONICO A TRAVES DE

- Slides: 111

SEGURIDAD EN EL COMERCIO ELECTRONICO A TRAVES DE REDES PRIVADAS VIRTUALES.

INTEGRANTES LENIN LEMOS PONCE RICARDO MORAN VERA RITA CABRERA SARMIENTO

OBJETIVOS DE NUESTRO PROYECTO q. Impulsar el comercio electrónico (ecommerce) como el mejor marco de negocios a través de redes electrónicas. q. Conocer los distintos sistemas de seguridad de que disponen las compañías en la actualidad. q. Aplicación de Redes Privadas Virtuales (VPNs) como la mejor tecnología en seguridad.

OBJETIVOS DE NUESTRO PROYECTO q. Ilustración de comercio electrónico a través de VPNs en compra-venta de productos. q. Conocer la Ley de regulación del comercio electrónico en el Ecuador.

EXPOSICION q COMERCIO ELECTRONICO. q SEGURIDAD EN EL WEB. q REDES PRIVADAS VIRTUALES. q SITUACION ACTUAL DEL E-COMMERCE. q CONCLUSIONES Y RECOMENDACIONES.

COMERCIO ELECTRONICO

COMERCIO ELECTRONICO q¿QUÉ ES EL COMERCIO ELECTRONICO? q. TIPOS DE COMERCIO ELECTRONICO. q. SISTEMAS DE PAGOS DIGITALES. q. SISTEMAS DE PAGOS BASADOS EN INTERNET. q. PROTOCOLO PARA TRANSACCIONES ELECTRONICAS SEGURAS (SET). q. PROBLEMAS QUE SE SUSCITAN CON EL E-COMMERCE. q. CONSIDERACIONES LEGALES - CIVILES

COMERCIO ELECTRONICO ¿QUÉ ES EL COMERCIO ELECTRONICO? q. Es cualquier forma de transacción comercial basada en la transmisión de datos sobre redes de comunicación. q. No se limita a comprar y vender, sino a todos los aspectos mercantiles como publicidad, relaciones con los trabajadores, contabilidad, búsqueda de información sobre productos o proveedores, etc.

COMERCIO ELECTRONICO ¿QUÉ ES EL COMERCIO ELECTRONICO? q. Las empresas, aunque estén físicamente alejadas de sus clientes y proveedores, pueden tener una mejor comunicación y accesibilidad a todas las acciones comerciales. q. Bajo la denominación de comercio electrónico se incluye tanto el comercio indirecto o pedido electrónico de bienes tangibles como el directo o entrega en línea de bienes intangibles.

COMERCIO ELECTRONICO ¿QUÉ ES ELCOMERCIO ELECTRONICO? La aparición del comercio electrónico obliga a replantear cuestiones del comercio tradicional, surgiendo nuevos problemas, como: q q q La validez legal de las transacciones y contratos sin papel. El control de las transacciones internacionales, incluido el cobro de impuestos. La protección de los derechos de propiedad intelectual.

COMERCIO ELECTRONICO ¿QUÉ ES ELCOMERCIO ELECTRONICO? El fraude. q El uso abusivo de los datos personales. q Hasta otros provocados por: q La falta de seguridad de las transacciones y medios de pago electrónicos. q La falta de estándares consolidados. q La congestión de Internet. q La proliferación de aplicaciones y protocolos incompatibles.

COMERCIO ELECTRONICO TIPOS DE COMERCIO ELECTRONICO q. Comercio entre empresas “Business to Business” (B 2 B). q. Comercio entre consumidores “Consumer to Consumer” (C 2 C). q. Negocios entre empresas y consumidores “Business to Consumer” (B 2 C). q. Comercio entre amigos “Pear to Pear” (P 2 P). q. Negocios entre empresas y empleados “Business to employee” (B 2 E). q. Comercio entre gobiernos “Goverment to Goverment” (G 2 G).

COMERCIO ELECTRONICO SISTEMAS DE PAGOS DIGITALES TARJETAS DE CREDITO Una transacción común involucra a 5 partes: de tarjeta de crédito El cliente. El comerciante. El banco del cliente. El banco del comerciante o banco adquiriente. La red interbancaria.

COMERCIO ELECTRONICO SISTEMAS DE PAGOS DIGITALES TARJETAS DE CREDITO Una transacción ordinaria con tarjetas de crédito consta de 10 pasos: 1) El cliente entrega su tarjeta de crédito al comerciante. 2) El comerciante pide autorización al banco adquiriente. 3) La red interbancaria envía un mensaje del banco adquiriente al banco del consumidor pidiendo autorización. 4) El banco del cliente envía una respuesta al banco adquiriente.

COMERCIO ELECTRONICO SISTEMAS DE PAGOS DIGITALES TARJETAS DE CREDITO 5) El banco adquiriente notifica al comerciante que el cargo ha sido aprobado. 6) El comerciante llena la orden del cliente. 7) El comerciante presenta cierta cantidad de cargos al banco adquiriente. 8) El banco adquiriente envía cada solicitud de pago al banco del cliente. 9) El banco del cliente debita de la cuenta del cliente. 10) El banco adquiriente hace un crédito a la cuenta del comerciante.

COMERCIO ELECTRONICO TARJETAS DE CREDITO USOS DE TARJETAS DE CREDITO EN INTERNET Las tarjetas de crédito fueron una opción obvia para los primeros sistemas de pago basados en Internet. Existen 3 técnicas distintas para aceptar números de tarjetas de crédito junto con transacciones iniciadas a través del web: 1) Fuera de línea (Off line). 2) En línea con encriptación. 3) En línea sin encriptación.

COMERCIO ELECTRONICO SISTEMAS DE PAGO BASADOS EN INTERNET TIPOS DE SISTEMAS DE PAGO q. Anónimos: comerciante consumidor. es matemáticamente imposible que un o banco averiguen la identidad del q. Privados: el comerciante no conoce la identidad del consumidor, pero le es posible averiguarla a través de la organización que opera el sistema de pagos. q. Identificatorios: Los sistemas de pago pueden identificar al consumidor ante el comerciante en todos los casos, como por ejemplo las tarjetas de crédito convencionales.

COMERCIO ELECTRONICO SISTEMAS DE PAGO BASADOS EN INTERNET DIGICASH. Es un sistema de pagos electrónicos que se basa en un sistema de prendas digitales llamadas monedas digitales. VIRTUAL PIN. No necesita de un programa especial para que el consumidor pueda realizar compras. Los pagos son autorizados mediante correo electrónico. PIN virtuales típicos son “COMPRA VIRTUAL”, “SU PIN VIRTUAL”, “GASTA MI DINERO”.

COMERCIO ELECTRONICO SISTEMAS DE PAGO BASADOS EN INTERNET CYBERCASH / CYBER COIN. Cyber. Cash es un sistema basado en tecnología de llave pública que permite usar tarjetas de crédito convencionales a través del World Wide Web. Cyber. Coin es una adaptación de la misma tecnología para realizar transacciones de pequeño monto. Para utilizar Cyber. Cash, el consumidor debe descargar un programa especial del sitio web. Al programa se le llama billetera Cyber. Cash, y mantiene una base de datos de las tarjetas de crédito y otros instrumentos de pago del usuario.

COMERCIO ELECTRONICO SISTEMAS DE PAGO DIGITALES TARJETAS INTELIGENTES. Las tarjetas inteligentes son idénticas a las de crédito, excepto que almacenan información en chips de microprocesadores en vez de bandas magnéticas. q. Pueden almacenar una cantidad de información mucho mayor que las tarjetas de banda magnéticas. q. Las tarjetas inteligentes pueden protegerse mediante una clave de acceso. q. Las tarjetas inteligentes pueden ejecutar motores de encriptación RSA.

COMERCIO ELECTRONICO PROTOCOLO PARA TRANSACCIONES ELECTRONICAS SEGURAS (SET) SET (Secure Electronics Transaction) es el protocolo para Transacciones Electrónicas Seguras para enviar información de pagos hechos con tarjetas a través de Internet. Sus metas son: q. Permitir la transmisión confidencial. q. Autenticar a las partes involucradas. q. Asegurar la integridad de las instrucciones de pago por bienes y servicios. q. Autentificar la identidad del tarjeta habiente y del comerciante entre sí.

COMERCIO ELECTRONICO PROTOCOLO PARA TRANSACCIONES ELECTRONICAS SEGURAS (SET) q. SET utiliza encriptación para brindar confidencialidad en la comunicación, y firmas digitales para autenticación. q. Con SET, se pide a los comerciantes certificados digitales emitidos por sus bancos adquirientes, para los consumidores es opcional. q. SET permite incluir información privada entre el consumidor y el comerciante y entre el consumidor y el banco en una sola transacción firmada mediante una estructura criptográfica conocida como firma dual.

COMERCIO ELECTRONICO PROTOCOLO PARA TRANSACCIONES ELECTRONICAS SEGURAS (SET) q. El campo del comerciante se encripta con la llave pública del comerciante; de la misma forma, el campo del banco se encripta con la llave pública del banco. q. La firma dual permite tanto al comerciante como al banco leer y validar su firma en la mitad de la solicitud de compra sin tener que desencriptar el campo de la otra parte.

COMERCIO ELECTRONICO PROBLEMAS QUE SE SUSCITAN CON EL ECOMMERCE q. Problemas legales de las direcciones IP y DNS. q. Propiedad intelectual e industrial. q. Ley Orgánica de Regulación del Tratamiento automatizado de datos de carácter personal. q. Dinero Electrónico. q. Derecho de las telecomunicaciones. q. Efecto aldea global. q. Seguridad y valor probatorio del documento electrónico.

COMERCIO ELECTRONICO CONSIDERACIONES LEGALES-CIVILES q. Propiedad q. La Intelectual. Ley de Derechos de Autor. q. Infracción q. Piratería de Derecho de Autor. de Software y la SPA. q. Warez. q. La Ley de patentes.

SEGURIDAD EN EL WEB

SEGURIDAD EN EL WEB q CRIPTOGRAFIA. q ENCRIPTACION Y DESENCRIPTACION. q ALGORITMOS Y FUNCIONES CRIPTOGRAFICAS. q TIPOS DE VULNERABILIDADES. q LA CRIPTOGRAFIA Y LA SEGURIDAD EN EL WEB. q LOS SISTEMAS ACTUALES DE ENCRIPTACION. q COMPARACION ENTRE LOS SISTEMAS ACTUALES. q. CORTAFUEGOS q. TIPOS (FIREWALLS). DE CORTAFUEGOS. q. CORTAFUEGOS EN REDES PRIVADAS VIRTUALES.

SEGURIDAD EN EL WEB CRIPTOGRAFIA La criptografía es un conjunto de técnicas empleadas para conservar segura la información. Por ejemplo, he aquí un mensaje que tal vez debe enviar: “ S S L i s a c r i p t o g r a f i c p r o t o c o l. ” Este podría ser el mensaje una vez encriptado: “*--!’$5******+-¡d. . =¡*[_: ; °!”#$%#$” Aún mejor mediante la criptografía es posible volver a convertir este mensaje cifrado en el comprensible mensaje original.

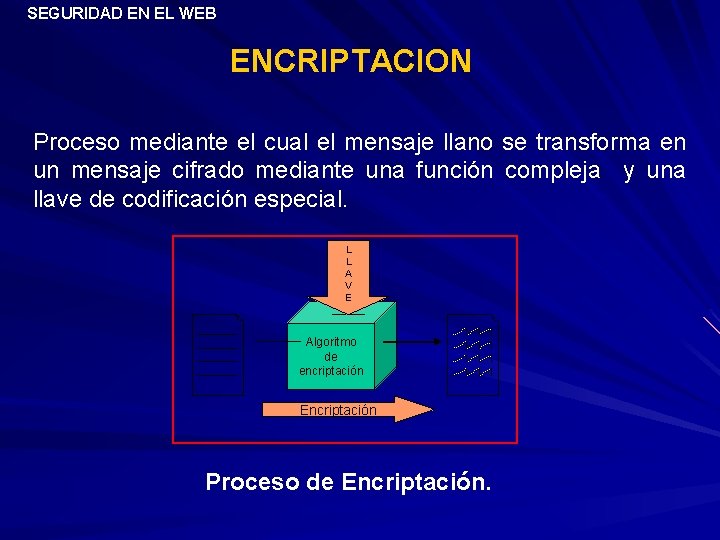

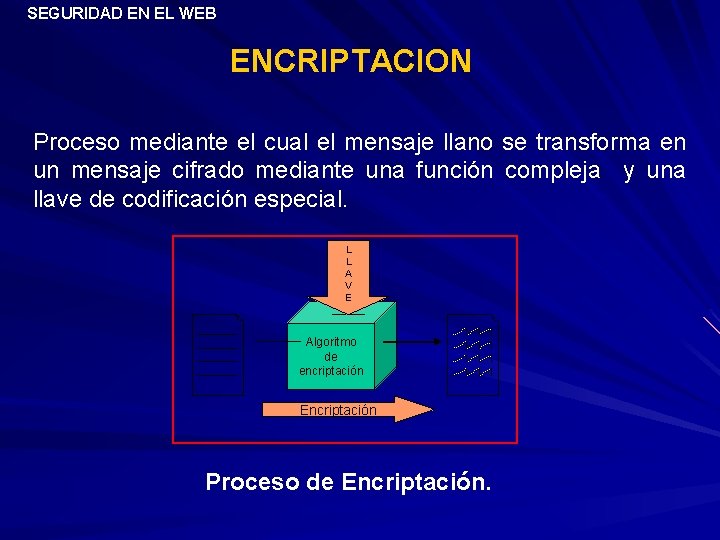

SEGURIDAD EN EL WEB ENCRIPTACION Proceso mediante el cual el mensaje llano se transforma en un mensaje cifrado mediante una función compleja y una llave de codificación especial. L L A V E Algoritmo de encriptación Encriptación Proceso de Encriptación.

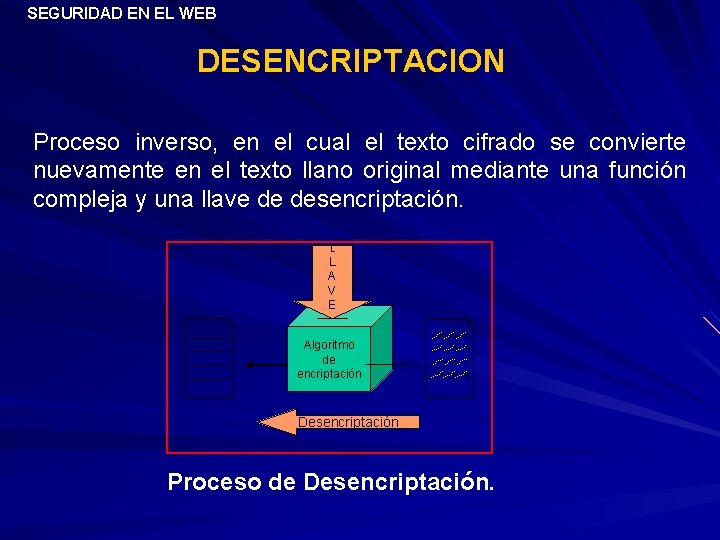

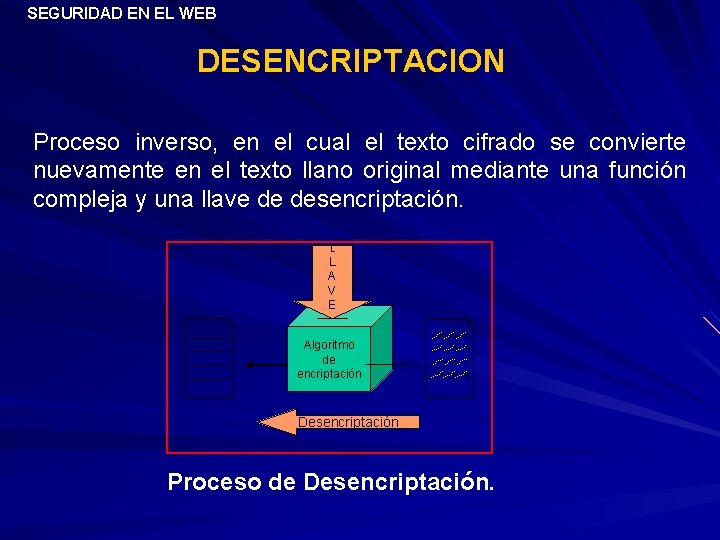

SEGURIDAD EN EL WEB DESENCRIPTACION Proceso inverso, en el cual el texto cifrado se convierte nuevamente en el texto llano original mediante una función compleja y una llave de desencriptación. L L A V E Algoritmo de encriptación Desencriptación Proceso de Desencriptación.

SEGURIDAD EN EL WEB ALGORITMOS Y FUNCIONES CRIPTOGRAFICAS Algoritmos de llaves simétricas o de llaves privadas. q q Algoritmos de llave pública. q Criptosistemas Híbridos Público/Privado. q Funciones de compendio de mensajes.

SEGURIDAD EN EL WEB ALGORITMOS DE LLAVES SIMETRICAS En este tipo de algoritmos se utiliza la misma llave para encriptar y desencriptar el mensaje. Son muy rápidos. El problema con este tipo de sistemas es el número de llaves que es necesario administrar. Entre los más comunes tenemos: q DES (Data Encription Standard) q DESX q Triple-DES q Blowfish (Pez Globo)

SEGURIDAD EN EL WEB ALGORITMOS DE LLAVES SIMETRICAS q IDEA (International Data Encription Algoritmh) q RC 2 (Código de Rivest 2) q RC 4. q RC 5.

SEGURIDAD EN EL WEB ALGORITMOS DE LLAVES PUBLICAS En este tipo de algoritmos se utiliza una llave para encriptar el mensaje y otra para desencriptarlo. La llave de encriptación se conoce como llave pública, mientras que la llave de desencriptación se conoce como llave privada o secreta. Entre los más comunes tenemos: q Intercambio de llaves Diffie-Helman. q RSA. (Rivest Shamir Adleman) q EL GAMAL. q DSS. (Digital Signature Estándar)

SEGURIDAD EN EL WEB CRIPTOSISTEMAS HIBRIDOS PUBLICO/PRIVADO La criptografía de llave pública se puede utilizar en conjunción con la criptografía de llave privada para obtener los beneficios de ambos, es decir; las ventajas de seguridad de los sistemas de llave pública y las ventajas de velocidad de los sistemas de llave privada. En estos sistemas, la criptografía de llave pública, más lenta, se utiliza para intercambiar una llave de sesión, que se usa entonces como base para un algoritmo de llaves simétricas.

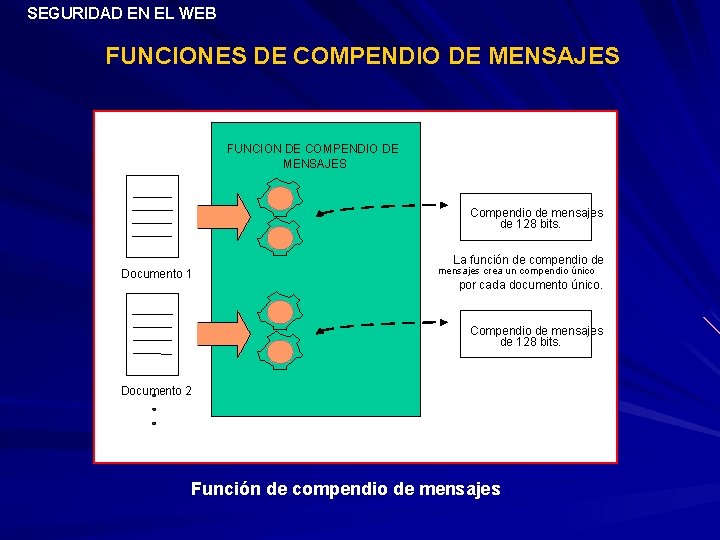

SEGURIDAD EN EL WEB FUNCIONES DE COMPENDIO DE MENSAJES Una función de compendio de mensajes (message digest) genera un patrón de bits único para una entrada específica. Las funciones de compendio de mensajes transforman la información contenida en un archivo pequeño o grande, a un sólo número, típicamente de entre 128 y 256 bits. El valor del compendio se calcula de modo que encontrar una entrada que genere en forma exacta un compendio específico no sea factible computacionalmente.

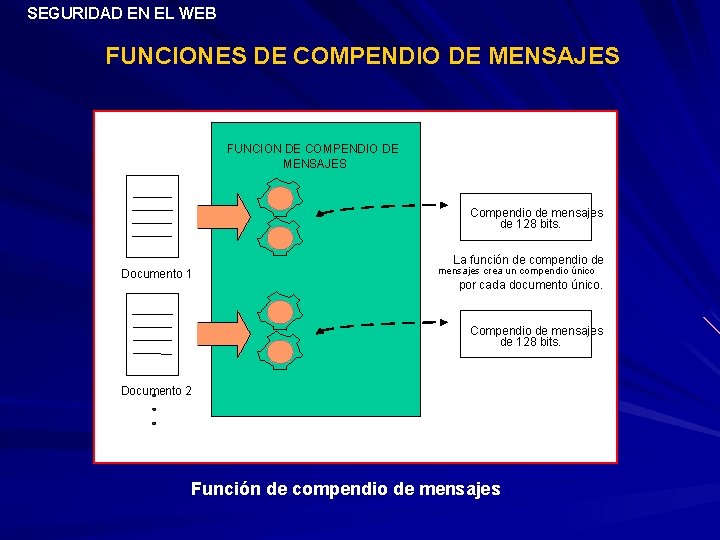

SEGURIDAD EN EL WEB FUNCIONES DE COMPENDIO DE MENSAJES FUNCION DE COMPENDIO DE MENSAJES Compendio de mensajes de 128 bits. La función de compendio de Documento 1 mensajes crea un compendio único por cada documento único. Compendio de mensajes de 128 bits. Documento 2 Función de compendio de mensajes

SEGURIDAD EN EL WEB FUNCIONES DE COMPENDIO DE MENSAJES Entre las funciones más importantes tenemos: q HMAC (Hashed Message Autenthication Code). q MD 2 (Message Digest #2). q MD 4 q MD 5 q SHA (Secure Hash Algorithm). q SHA 1

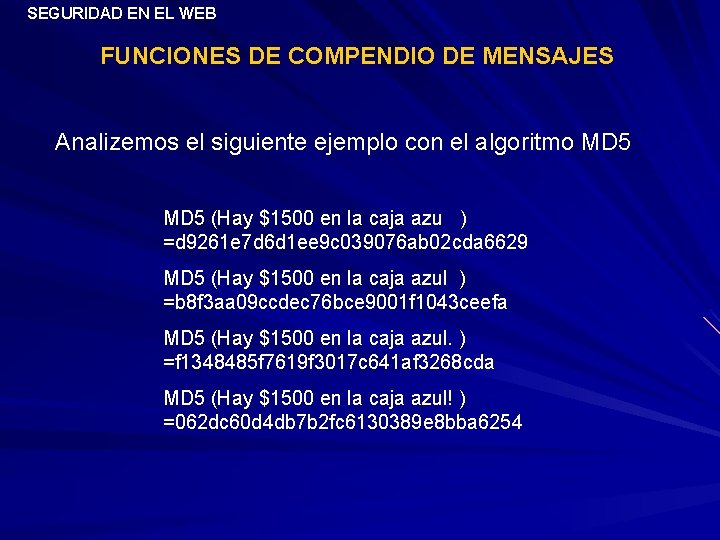

SEGURIDAD EN EL WEB FUNCIONES DE COMPENDIO DE MENSAJES Analizemos el siguiente ejemplo con el algoritmo MD 5 (Hay $1500 en la caja azu ) =d 9261 e 7 d 6 d 1 ee 9 c 039076 ab 02 cda 6629 MD 5 (Hay $1500 en la caja azul ) =b 8 f 3 aa 09 ccdec 76 bce 9001 f 1043 ceefa MD 5 (Hay $1500 en la caja azul. ) =f 1348485 f 7619 f 3017 c 641 af 3268 cda MD 5 (Hay $1500 en la caja azul! ) =062 dc 60 d 4 db 7 b 2 fc 6130389 e 8 bba 6254

SEGURIDAD EN EL WEB FIRMAS DIGITALES Las firmas digitales funcionan de manera inversa al proceso de cifrado normal. La firma digital utiliza la llave privada en algunos bloques de datos y el receptor descifra esos datos con la llave pública que está disponible y es conocida. PROCESO DE FIRMA DIGITAL. Un usuario aplica una función de transformación del código al mensaje, la cual lo reduce a un tamaño de 128 bits. El compendio resultante del mensaje se cifra con la clave privada del usuario y este proceso crea la firma digital.

SEGURIDAD EN EL WEB AUTORIDADES EMISORAS DE CERTIFICADOS q. Siempre existe la posibilidad de un fraude en cualquier infraestructura de llave pública. Con el uso de las firmas digitales, se puede estar seguro de que alguien firmó el documento, pero se necesita un tercero para asegurarse de que la firma es legítima. Ese es el papel de la AUTORIDAD EMISORA DE CERTIFICADOS (CA): asegurar que esa persona es quien dice ser. q. La llave pública, una pieza única de identificación de usuario, y una identificación particular de la CA forman el certificado sin firma. q. La CA firma la información de la siguiente manera: la CA transforma el código del certificado sin firma, luego toma el código transformado y lo cifra junto con su clave privada, al final adjunta esta firma al certificado original para crear el certificado.

SEGURIDAD EN EL WEB TIPOS DE VULNERABILIDADES INTERRUPCION: el ataque ocasiona que un recurso del sistema deje de estar disponible. q INTERSECCION: el atacante produce la captura no autorizada de la información en el medio de transmisión. q FALSIFICACION: el ataque produce que una entidad no autorizada inserte mensajes falsos en el sistema. q q. MODIFICACION: no solo se da el acceso no autorizado a un recurso sino también la capacidad de manipularlo.

SEGURIDAD EN EL WEB LA CRIPTOGRAFIA Y LA SEGURIDAD EN EL WEB Existen cuatro palabras claves que se utilizan para describir todas las funciones que tiene la encriptación en los sistemas de información modernos. Estas funciones son: q CONFIDENCIALIDAD. q AUTENTICACION. q INTEGRIDAD. q NO REPUDIACION.

SEGURIDAD EN EL WEB LA CRIPTOGRAFIA Y LA SEGURIDAD EN EL WEB q. CONFIDENCIALIDAD. - La encriptación se utiliza para ocultar la información enviada a través de Internet y almacenarla en servidores, de forma que cualquiera que intente interceptarlas no pueda tener acceso al contenido de los datos. q. AUTENTICACION. - Las firmas digitales sirven para identificar al autor de un mensaje; las personas que reciben el mensaje pueden comprobar la identidad de quien lo firmó. q. INTEGRIDAD. - Para verificar que un mensaje no ha sido modificado en tránsito. q. NO REPUDIACION. - Mediante la encriptación se crean recibos de forma que el autor de un mensaje no pueda negar falsamente su envío.

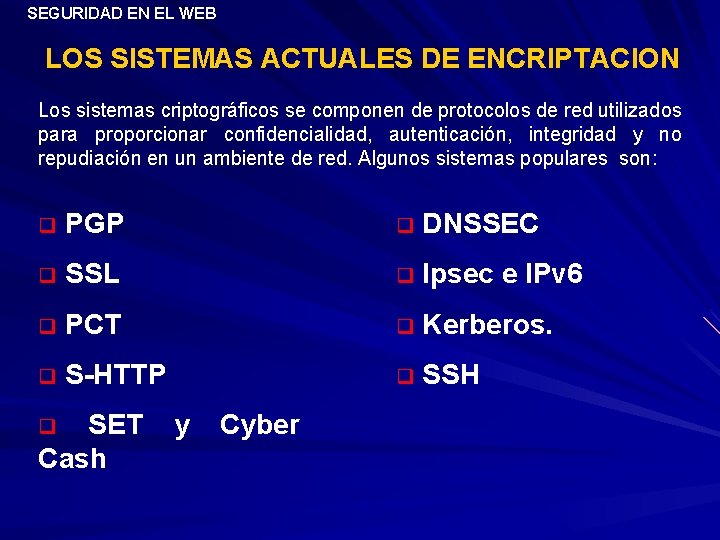

SEGURIDAD EN EL WEB LOS SISTEMAS ACTUALES DE ENCRIPTACION Los sistemas criptográficos se componen de protocolos de red utilizados para proporcionar confidencialidad, autenticación, integridad y no repudiación en un ambiente de red. Algunos sistemas populares son: q PGP q DNSSEC q SSL q Ipsec e IPv 6 q PCT q Kerberos. q S-HTTP q SSH SET Cash q y Cyber

SEGURIDAD EN EL WEB LOS SISTEMAS ACTUALES DE ENCRIPTACION PGP (Pretty Good Privacy). Privacía bastante segura, es un sistema completo para la protección de correo electrónico y archivos. También es un conjunto de estándares que describen los formatos de los mensajes encriptados, llaves y firmas digitales. SSL (Secure Sockets Layer). El Nivel de Conexiones Seguras, es un protocolo criptográfico de propósito general para asegurar canales de comunicación bidireccionales. SSL ofrece confidencialidad mediante algoritmos de encriptación especificados por el usuario; integridad, mediante funciones Hash criptográficas especificadas por el usuario, y no repudiación, mediante mensajes firmados criptográficamente.

SEGURIDAD EN EL WEB LOS SISTEMAS ACTUALES DE ENCRIPTACION PCT (Private Comunications Technology). Tecnología de Comunicaciones Seguras, es un protocolo de seguridad de nivel de transporte similar a SSL. Fue desarrollado en respuesta a los problemas asociados a SSL 2. 0. S-HTTP es un sistema para firmar y encriptar información enviada mediante el protocolo HTTP del Web. SET (Secure Electronic Transactions). Transacciones Electrónicas Seguras, es un protocolo criptográfico diseñado para envío de números de tarjetas de crédito por Internet.

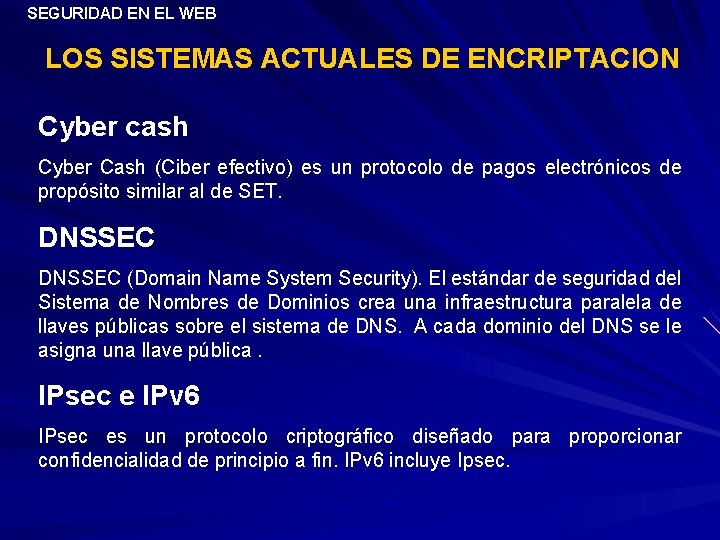

SEGURIDAD EN EL WEB LOS SISTEMAS ACTUALES DE ENCRIPTACION Cyber cash Cyber Cash (Ciber efectivo) es un protocolo de pagos electrónicos de propósito similar al de SET. DNSSEC (Domain Name System Security). El estándar de seguridad del Sistema de Nombres de Dominios crea una infraestructura paralela de llaves públicas sobre el sistema de DNS. A cada dominio del DNS se le asigna una llave pública. IPsec e IPv 6 IPsec es un protocolo criptográfico diseñado para proporcionar confidencialidad de principio a fin. IPv 6 incluye Ipsec.

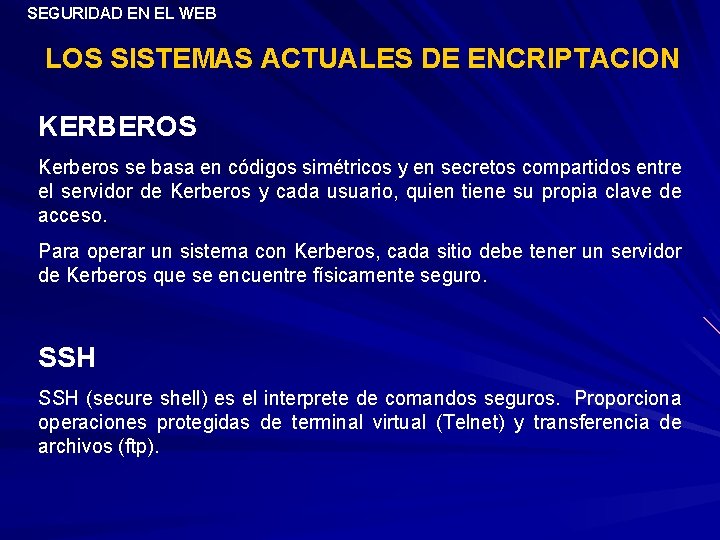

SEGURIDAD EN EL WEB LOS SISTEMAS ACTUALES DE ENCRIPTACION KERBEROS Kerberos se basa en códigos simétricos y en secretos compartidos entre el servidor de Kerberos y cada usuario, quien tiene su propia clave de acceso. Para operar un sistema con Kerberos, cada sitio debe tener un servidor de Kerberos que se encuentre físicamente seguro. SSH (secure shell) es el interprete de comandos seguros. Proporciona operaciones protegidas de terminal virtual (Telnet) y transferencia de archivos (ftp).

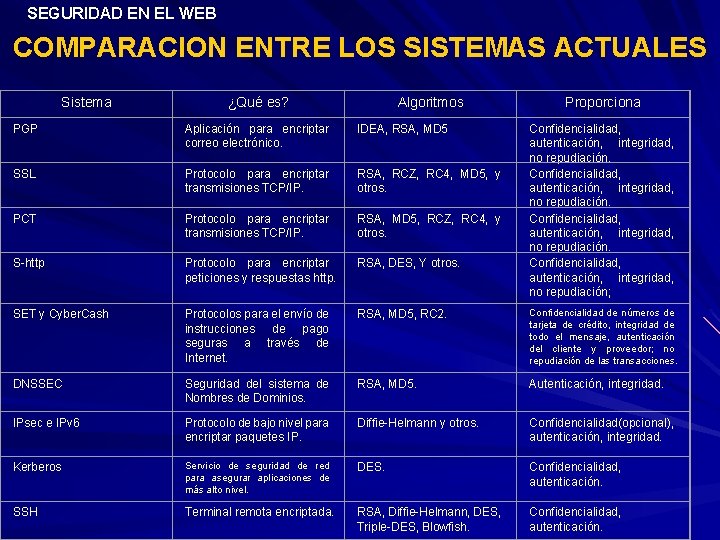

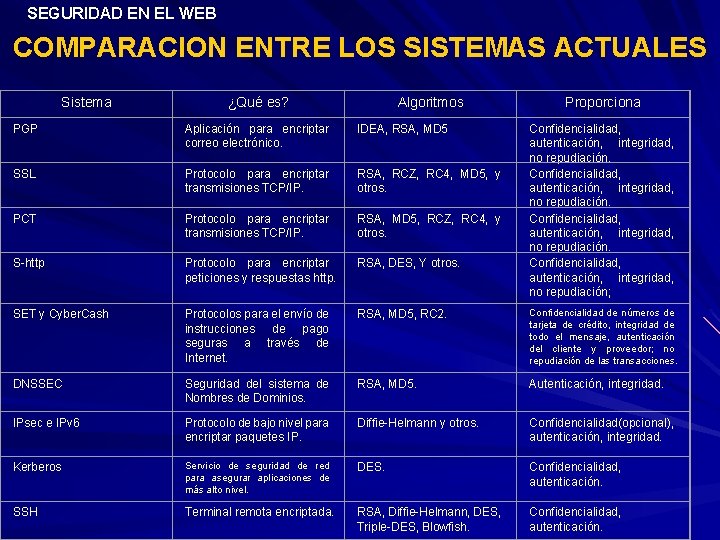

SEGURIDAD EN EL WEB COMPARACION ENTRE LOS SISTEMAS ACTUALES Sistema ¿Qué es? Algoritmos Proporciona PGP Aplicación para encriptar correo electrónico. IDEA, RSA, MD 5 Confidencialidad, autenticación, integridad, no repudiación; SSL Protocolo para encriptar transmisiones TCP/IP. RSA, RCZ, RC 4, MD 5, y otros. PCT Protocolo para encriptar transmisiones TCP/IP. RSA, MD 5, RCZ, RC 4, y otros. S-http Protocolo para encriptar peticiones y respuestas http. RSA, DES, Y otros. SET y Cyber. Cash Protocolos para el envío de instrucciones de pago seguras a través de Internet. RSA, MD 5, RC 2. Confidencialidad de números de tarjeta de crédito, integridad de todo el mensaje, autenticación del cliente y proveedor; no repudiación de las transacciones. DNSSEC Seguridad del sistema de Nombres de Dominios. RSA, MD 5. Autenticación, integridad. IPsec e IPv 6 Protocolo de bajo nivel para encriptar paquetes IP. Diffie-Helmann y otros. Confidencialidad(opcional), autenticación, integridad. Kerberos Servicio de seguridad de red para asegurar aplicaciones de más alto nivel. DES. Confidencialidad, autenticación. SSH Terminal remota encriptada. RSA, Diffie-Helmann, DES, Triple-DES, Blowfish. Confidencialidad, autenticación.

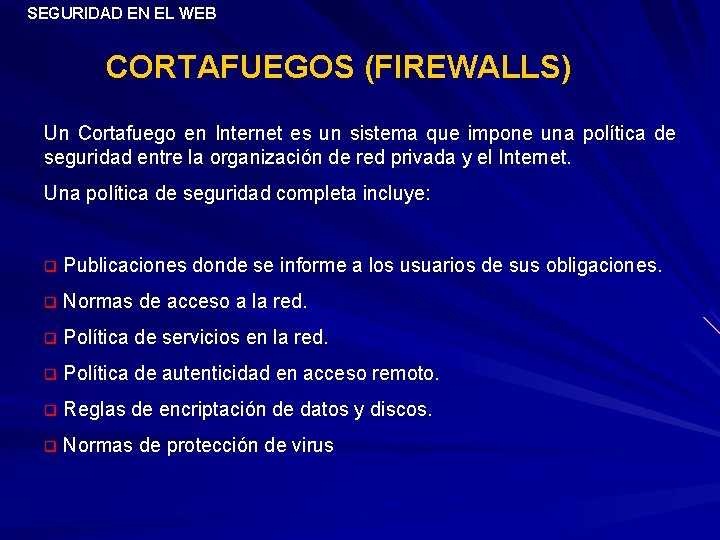

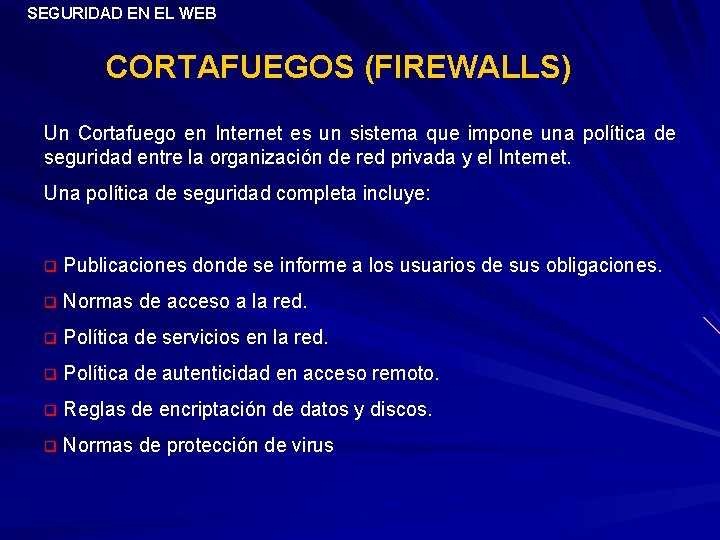

SEGURIDAD EN EL WEB CORTAFUEGOS (FIREWALLS) Un Cortafuego en Internet es un sistema que impone una política de seguridad entre la organización de red privada y el Internet. Una política de seguridad completa incluye: q Publicaciones donde se informe a los usuarios de sus obligaciones. q Normas de acceso a la red. q Política de servicios en la red. q Política de autenticidad en acceso remoto. q Reglas de encriptación de datos y discos. q Normas de protección de virus

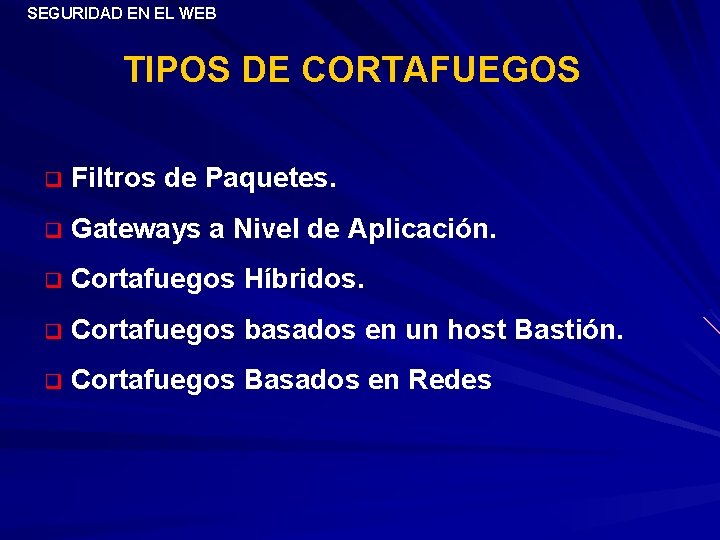

SEGURIDAD EN EL WEB TIPOS DE CORTAFUEGOS q Filtros de Paquetes. q Gateways a Nivel de Aplicación. q Cortafuegos Híbridos. q Cortafuegos basados en un host Bastión. q Cortafuegos Basados en Redes

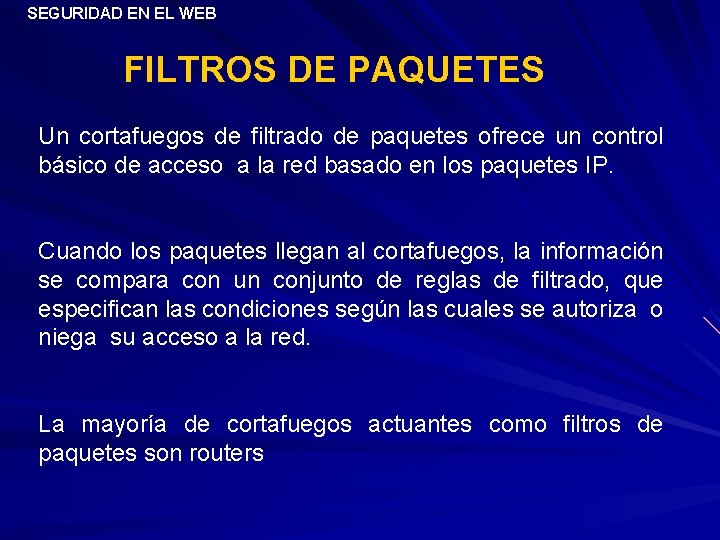

SEGURIDAD EN EL WEB FILTROS DE PAQUETES Un cortafuegos de filtrado de paquetes ofrece un control básico de acceso a la red basado en los paquetes IP. Cuando los paquetes llegan al cortafuegos, la información se compara con un conjunto de reglas de filtrado, que especifican las condiciones según las cuales se autoriza o niega su acceso a la red. La mayoría de cortafuegos actuantes como filtros de paquetes son routers

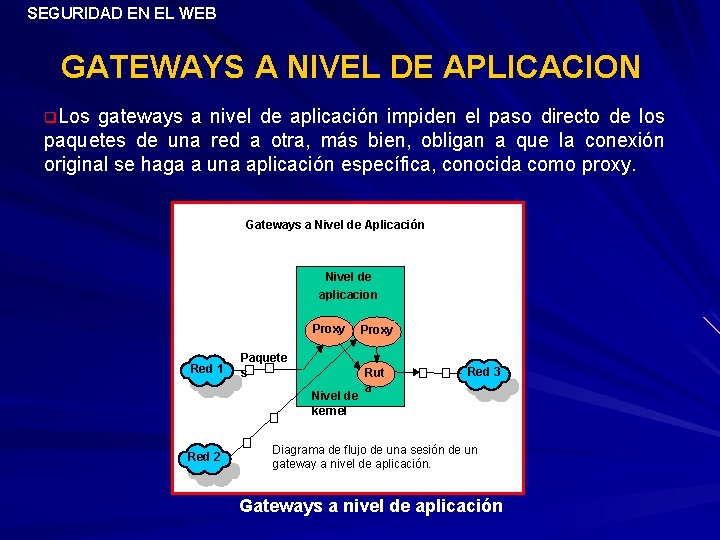

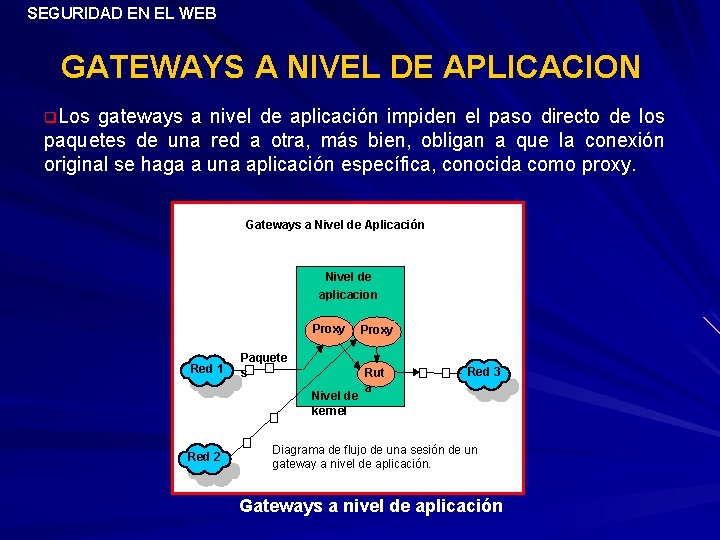

SEGURIDAD EN EL WEB GATEWAYS A NIVEL DE APLICACION q. Los gateways a nivel de aplicación impiden el paso directo de los paquetes de una red a otra, más bien, obligan a que la conexión original se haga a una aplicación específica, conocida como proxy. Gateways a Nivel de Aplicación Nivel de aplicacion Proxy Red 1 Paquete s Nivel de kernel Red 2 Proxy Rut a Red 3 Diagrama de flujo de una sesión de un gateway a nivel de aplicación. Gateways a nivel de aplicación

SEGURIDAD EN EL WEB GATEWAYS A NIVEL DE APLICACION q. Esta aplicación proxy decide si debe o no establecer, en representación del host origen, una conexión con el host destino solicitado. q. Este tipo de retransmisión de paquetes que efectúa el proxy ayuda a impedir algunos ataques a nivel de aplicación como el conocido ataque por sobreflujo de buffer. q. Una de las limitaciones de un cortafuego basado en un gateway a nivel de aplicación es que precisa de una aplicación individual para cada servicio de red. q. Un cortafuego de este tipo necesita programas individuales para Telnet, para correo electrónico, para el World Wide Web o para cualquier otro servicio que soporte el sistema. q. Además, existe un límite en cuanto al número de aplicaciones activas que puede soportar un computador, lo que restringe el número total de conexiones simultáneas que puede proporcionar el cortafuegos.

SEGURIDAD EN EL WEB CORTAFUEGOS HIBRIDOS qun sistema de cortafuegos híbrido incluye un filtro de paquetes y un gateway a nivel de aplicación. q. En una configuración híbrida los paquetes recibidos son sometidos en primer lugar a las decisiones de filtrado del filtro de paquetes. q. Luego los paquetes pueden desecharse, hacerse pasar a través del Kernel hacia su destino previsto o enviarse a un proxy. q. Un cortafuego híbrido es la mejor solución para una Intranet que necesita la seguridad que ofrece un gateway a nivel de aplicación para ciertos servicios y la velocidad y flexibilidad de un filtro de paquetes para otros tipos de servicios.

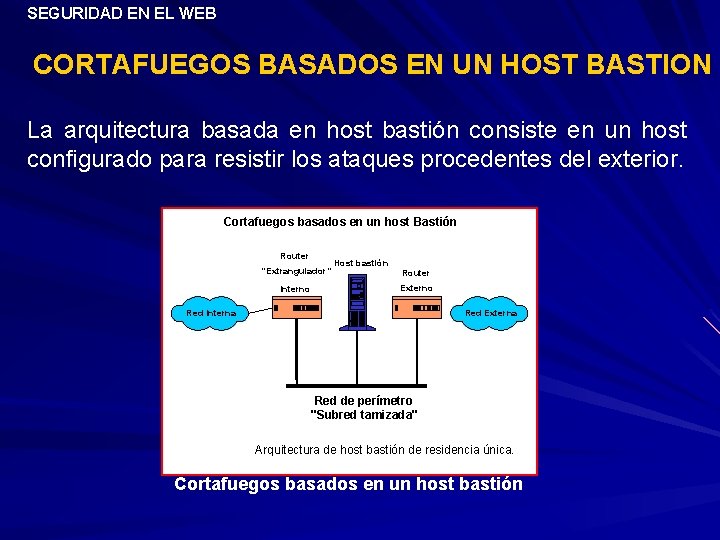

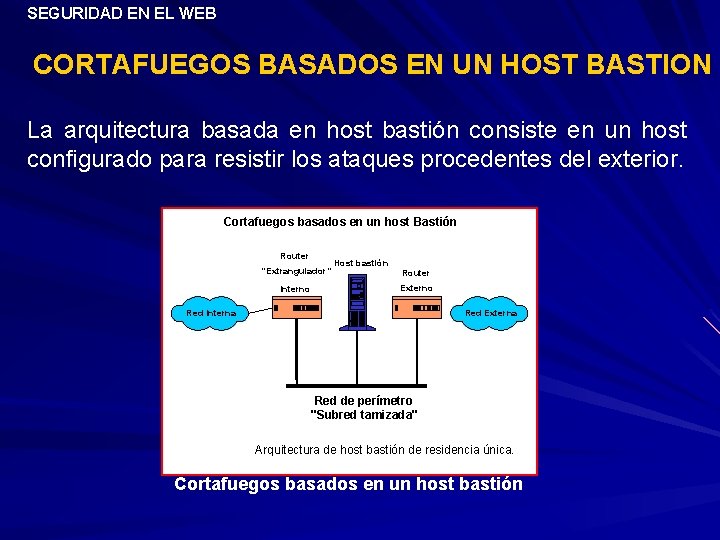

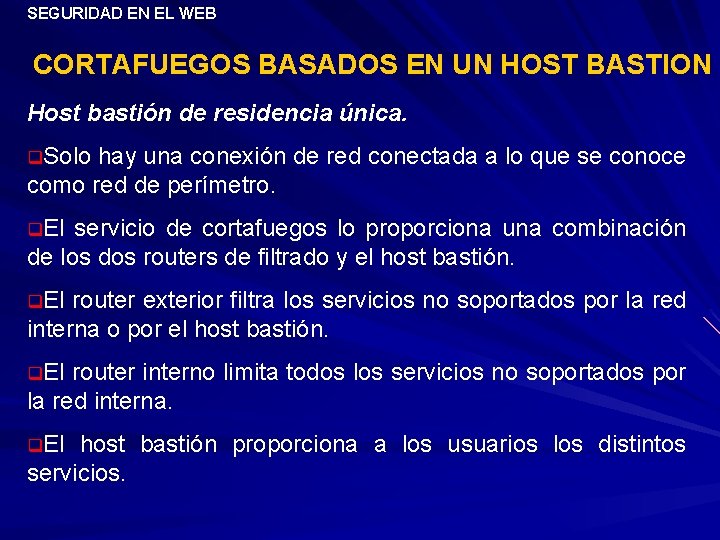

SEGURIDAD EN EL WEB CORTAFUEGOS BASADOS EN UN HOST BASTION La arquitectura basada en host bastión consiste en un host configurado para resistir los ataques procedentes del exterior. Cortafuegos basados en un host Bastión Router "Extrangulador" Interno Host bastión Router Externo Red Interna Red Externa Red de perímetro "Subred tamizada" Arquitectura de host bastión de residencia única. Cortafuegos basados en un host bastión

SEGURIDAD EN EL WEB CORTAFUEGOS BASADOS EN UN HOST BASTION Host bastión de residencia única. q. Solo hay una conexión de red conectada a lo que se conoce como red de perímetro. q. El servicio de cortafuegos lo proporciona una combinación de los dos routers de filtrado y el host bastión. q. El router exterior filtra los servicios no soportados por la red interna o por el host bastión. q. El router interno limita todos los servicios no soportados por la red interna. q. El host bastión proporciona a los usuarios los distintos servicios.

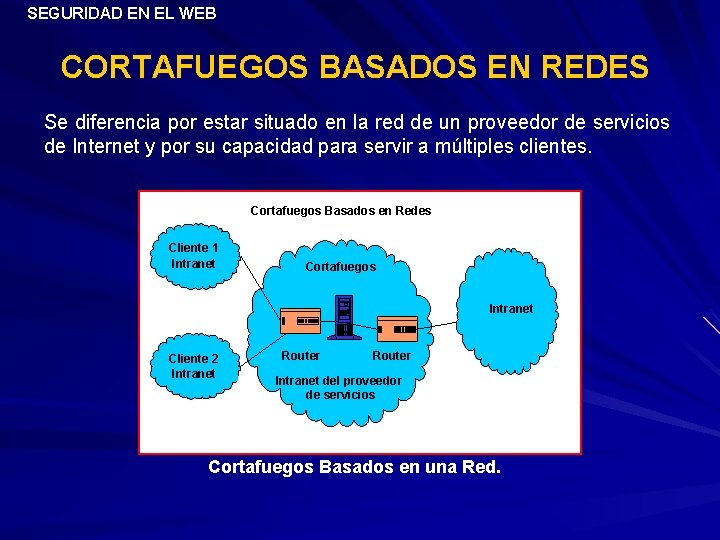

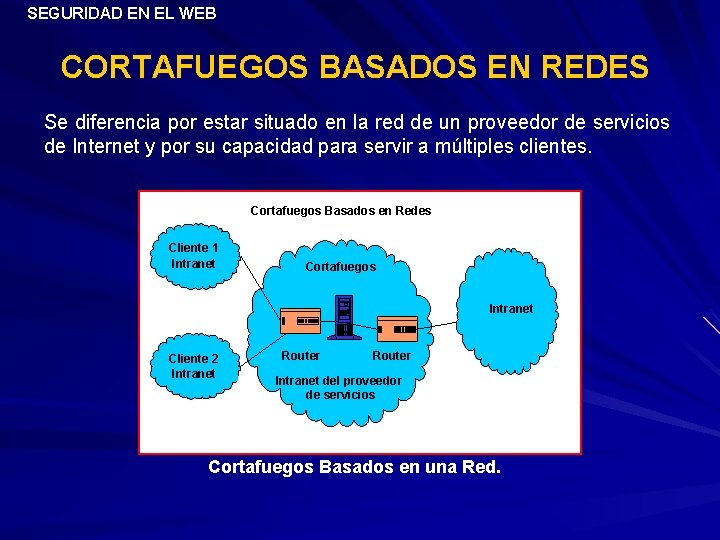

SEGURIDAD EN EL WEB CORTAFUEGOS BASADOS EN REDES Se diferencia por estar situado en la red de un proveedor de servicios de Internet y por su capacidad para servir a múltiples clientes. Cortafuegos Basados en Redes Cliente 1 Intranet Cortafuegos Intranet Cliente 2 Intranet Router Intranet del proveedor de servicios Cortafuegos Basados en una Red.

SEGURIDAD EN EL WEB CORTAFUEGOS BASADOS EN REDES Estos cortafuegos tienen que superar dos obstáculos principales. El primero es la velocidad debido a que el cortafuegos de red habrá de gestionar el tráfico de múltiples intranets, deberá soportar un elevado rendimiento total de procesamiento. El segundo es impedir que cualquier router situado entre el cliente y el cortafuegos pueda evitar el cortafuegos y permitir el acceso incontrolado a la intranet de otro cliente.

SEGURIDAD EN EL WEB CORTAFUEGOS EN REDES PRIVADAS VITUALES q. Algunos cortafuegos permiten cifrar todas las comunicaciones, o algunas de ellas, entre dos o más sitios. q. Esta característica, conocida como red virtual privada (VPN), precisa que haya un convenio entre los cortafuegos para cifrar o descifrar los paquetes a medida que se envían y reciben. q. En el caso de haber un gran número de sitios, tal vez sea necesario un sistema de gestión de claves de encriptación para distribuir automáticamente las nuevas claves de encriptación a medida que se necesitan.

VIRTUAL PRIVATE NETWORKS

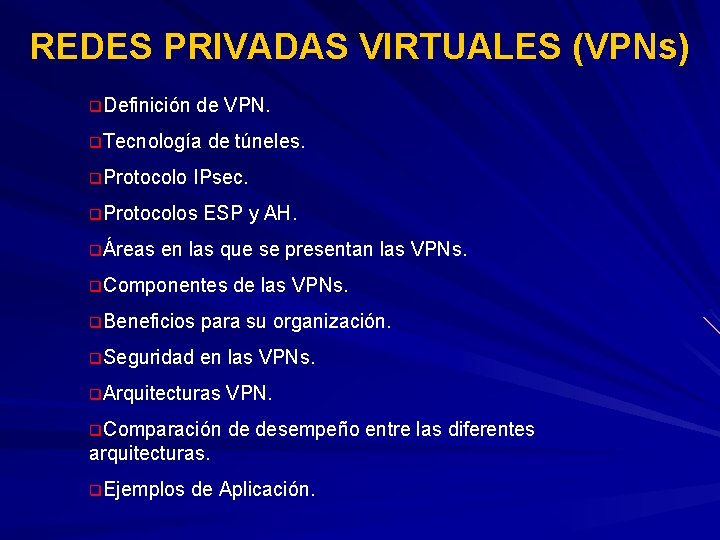

REDES PRIVADAS VIRTUALES (VPNs) q. Definición de VPN. q. Tecnología q. Protocolo IPsec. q. Protocolos qÁreas de túneles. ESP y AH. en las que se presentan las VPNs. q. Componentes de las VPNs. q. Beneficios para su organización. q. Seguridad en las VPNs. q. Arquitecturas VPN. q. Comparación de desempeño entre las diferentes arquitecturas. q. Ejemplos de Aplicación.

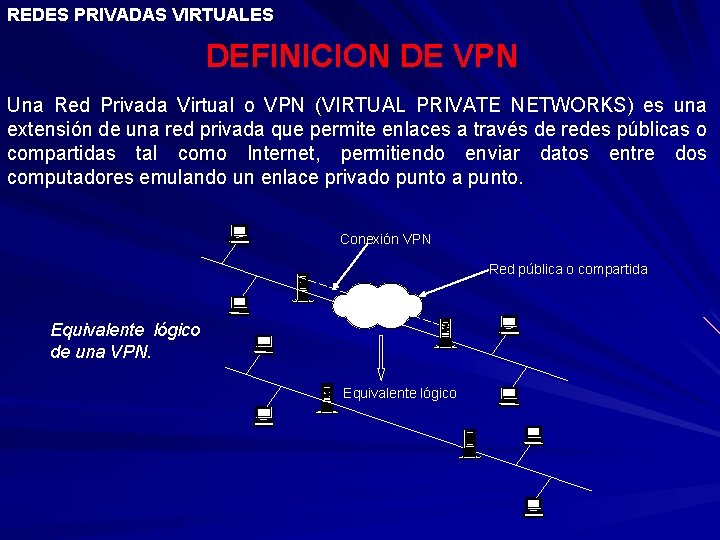

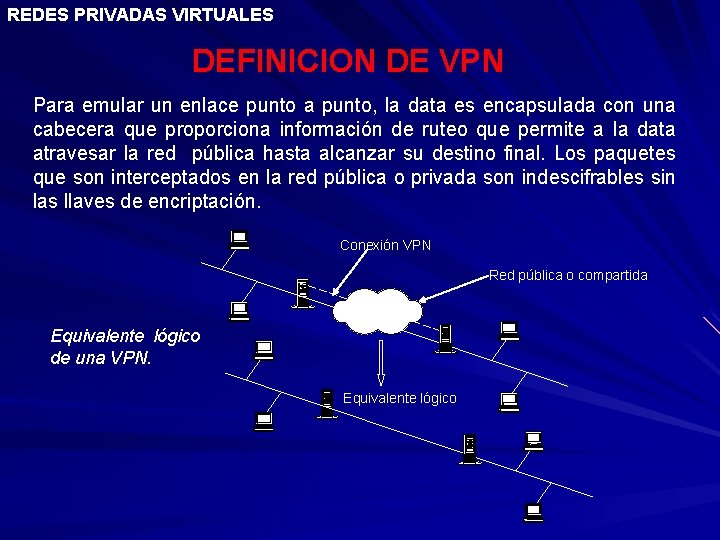

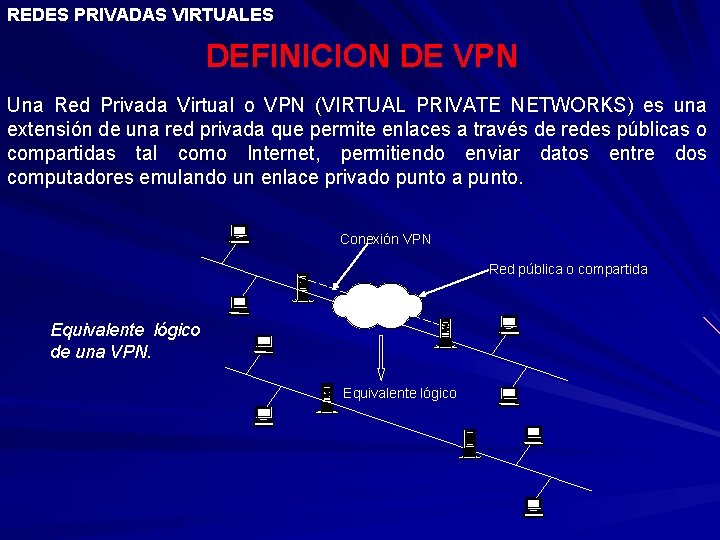

REDES PRIVADAS VIRTUALES DEFINICION DE VPN Una Red Privada Virtual o VPN (VIRTUAL PRIVATE NETWORKS) es una extensión de una red privada que permite enlaces a través de redes públicas o compartidas tal como Internet, permitiendo enviar datos entre dos computadores emulando un enlace privado punto a punto. Conexión VPN Red pública o compartida Equivalente lógico de una VPN. Equivalente lógico

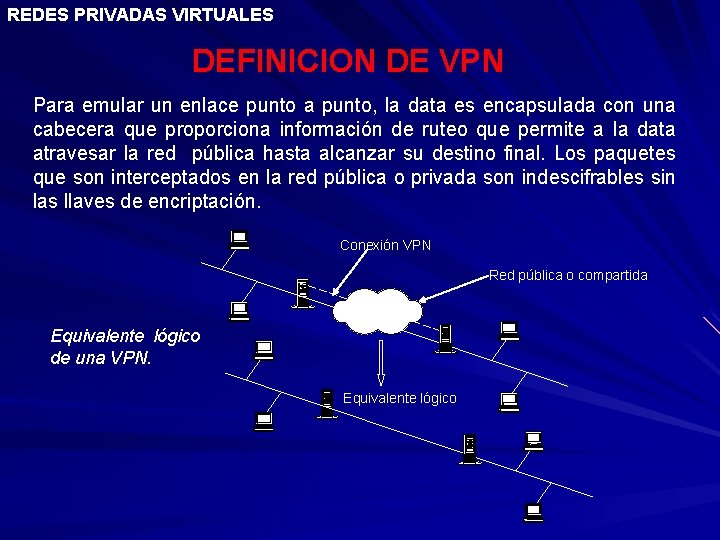

REDES PRIVADAS VIRTUALES DEFINICION DE VPN Para emular un enlace punto a punto, la data es encapsulada con una cabecera que proporciona información de ruteo que permite a la data atravesar la red pública hasta alcanzar su destino final. Los paquetes que son interceptados en la red pública o privada son indescifrables sin las llaves de encriptación. Conexión VPN Red pública o compartida Equivalente lógico de una VPN. Equivalente lógico

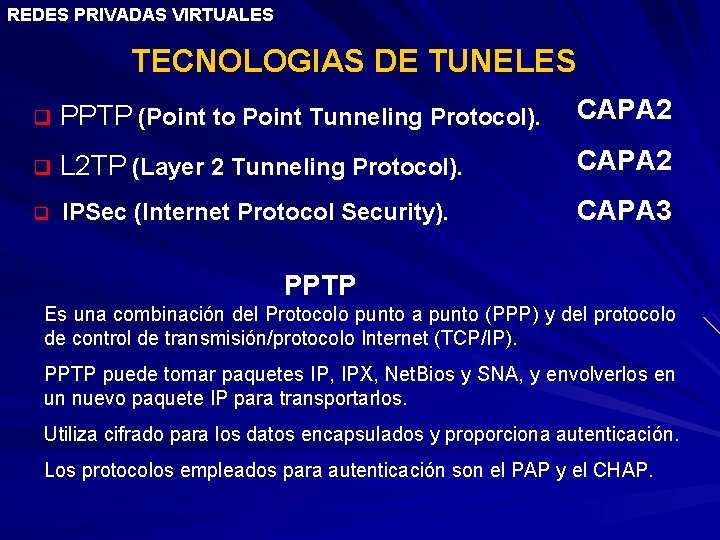

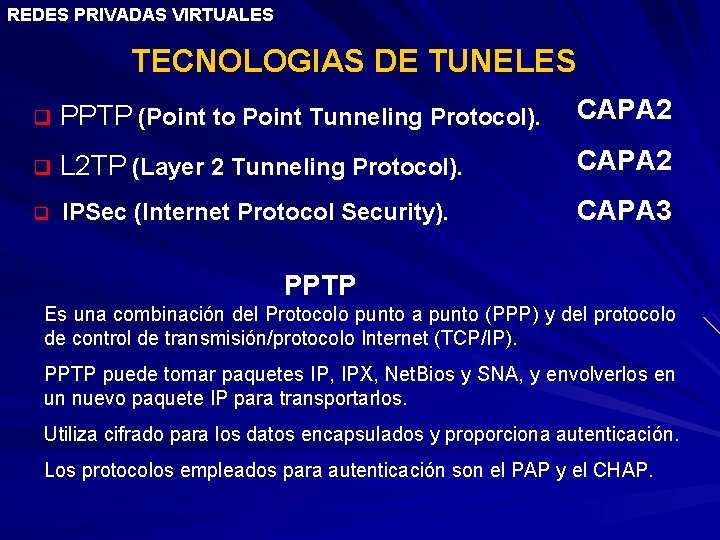

REDES PRIVADAS VIRTUALES TECNOLOGIAS DE TUNELES q PPTP (Point to Point Tunneling Protocol). CAPA 2 q L 2 TP (Layer 2 Tunneling Protocol). CAPA 2 q IPSec (Internet Protocol Security). CAPA 3 PPTP Es una combinación del Protocolo punto a punto (PPP) y del protocolo de control de transmisión/protocolo Internet (TCP/IP). PPTP puede tomar paquetes IP, IPX, Net. Bios y SNA, y envolverlos en un nuevo paquete IP para transportarlos. Utiliza cifrado para los datos encapsulados y proporciona autenticación. Los protocolos empleados para autenticación son el PAP y el CHAP.

REDES PRIVADAS VIRTUALES TECNOLOGIAS DE TUNELES PPTP consiste en tres tipos de comunicaciones: 1. Conexión PPTP. Es justo en donde un cliente establece un PPP o un enlace con su ISP. 2. 2. Conexión de control PPTP. Al usar Internet, un usuario crea una conexión PPTP con el servidor RPV y establece las características del túnel PPTP. 3. 3. Túnel de datos PPTP. El cliente y el servidor envían comunicaciones entre sí dentro del túnel cifrado.

REDES PRIVADAS VIRTUALES TECNOLOGIAS DE TUNELES L 2 TP es el protocolo para el establecimiento de túneles de nivel 2. Combina a los protocolos PPTP y L 2 F en una sola norma. L 2 TP utiliza 2 funciones: 1. Función de línea tipo cliente conocida como LAC, que es un concentrador de acceso L 2 TP. 2. Función de servidor de red del lado servidor llamada LNS. LAC agrega los distintos encabezados a la carga PPP y establece el túnel al dispositivo de terminación LNS, que puede ser un enrutador o un servidor. L 2 TP es un protocolo diseñado para encapsular en el nivel 2.

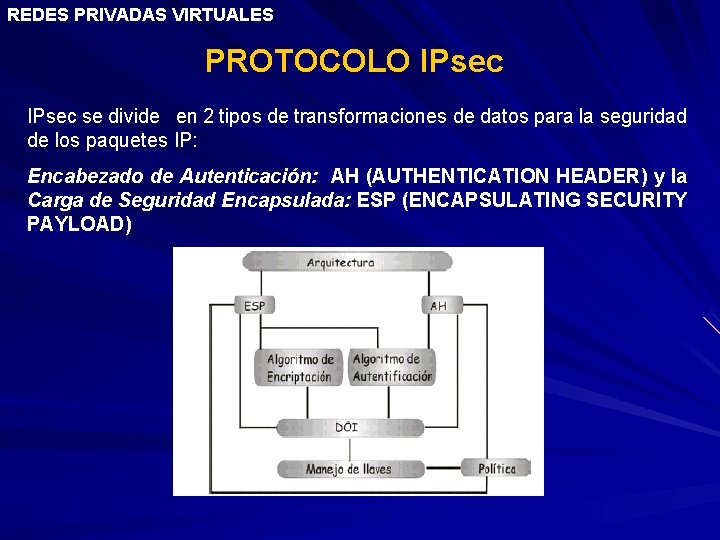

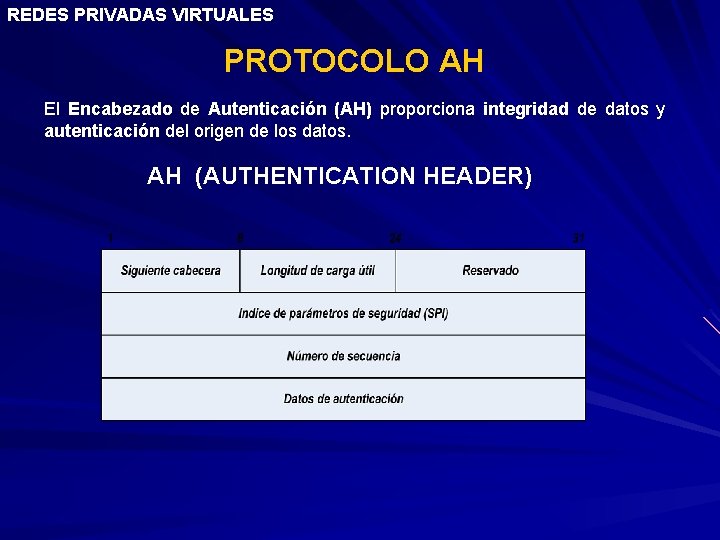

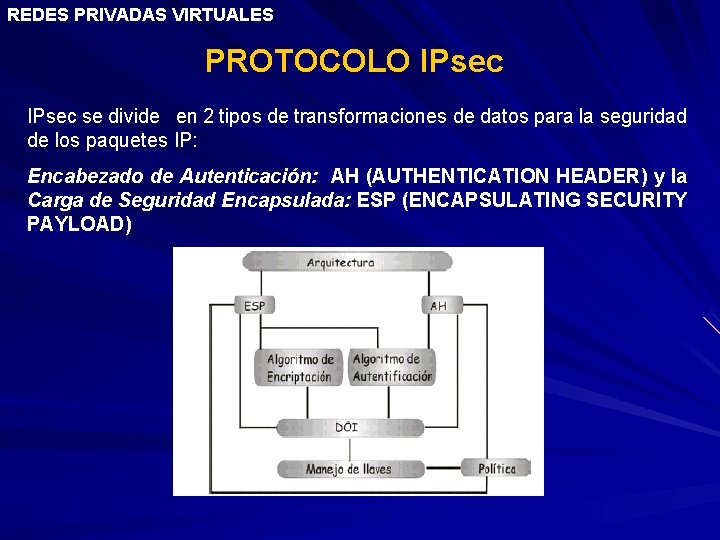

REDES PRIVADAS VIRTUALES PROTOCOLO IPsec se divide en 2 tipos de transformaciones de datos para la seguridad de los paquetes IP: Encabezado de Autenticación: AH (AUTHENTICATION HEADER) y la Carga de Seguridad Encapsulada: ESP (ENCAPSULATING SECURITY PAYLOAD)

REDES PRIVADAS VIRTUALES PROTOCOLO IPsec q. IPsec establece que antes de que ocurra cualquier comunicación, se negocie una Asociación de Seguridad (SA) entre los 2 nodos o compuertas de la RPV. q. La asociación de seguridad establece toda la información necesaria para asegurar las comunicaciones entre los 2 dispositivos. q. La SA verifica el cifrado de punto terminal y los protocolos de autenticación. q. La SA se identifica por un número de 32 bits llamado Índice de Parámetros de seguridad (SPI)

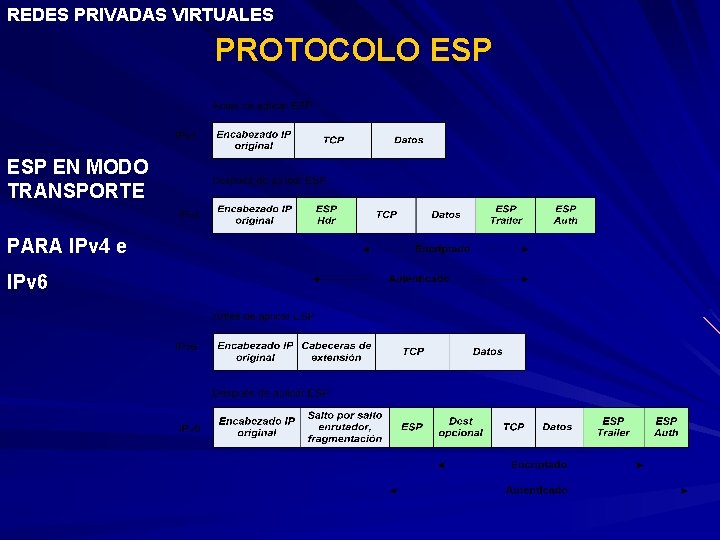

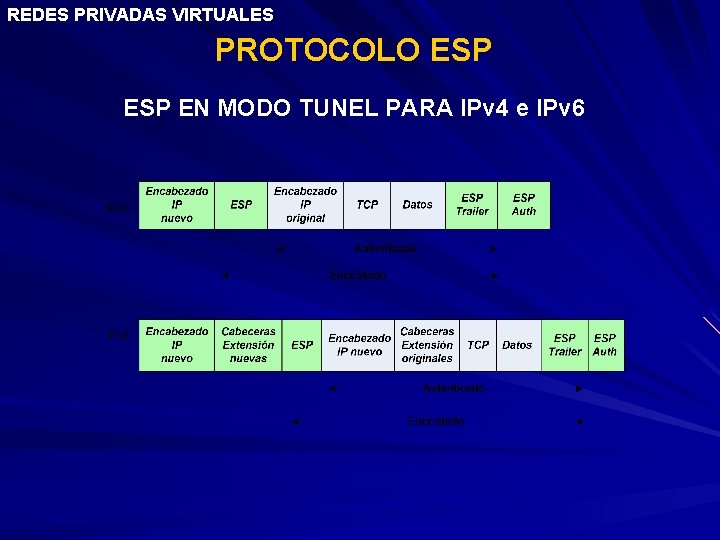

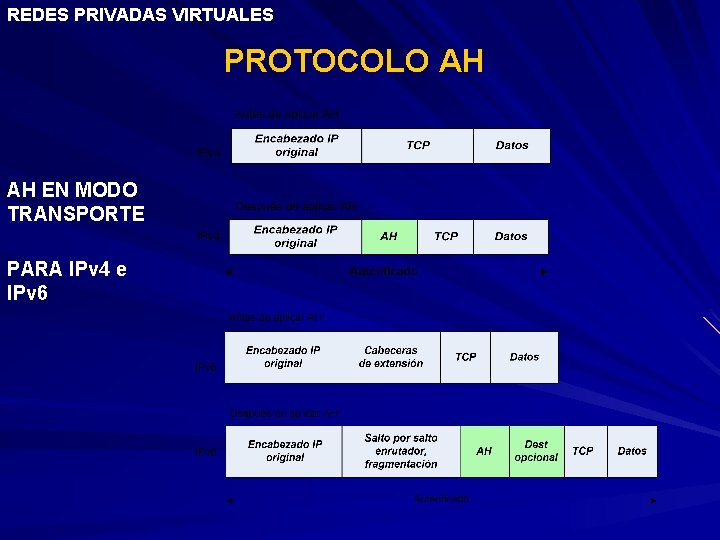

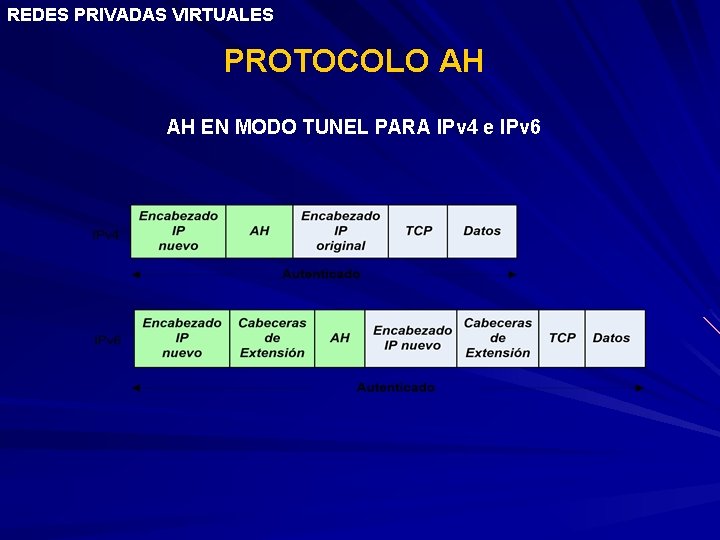

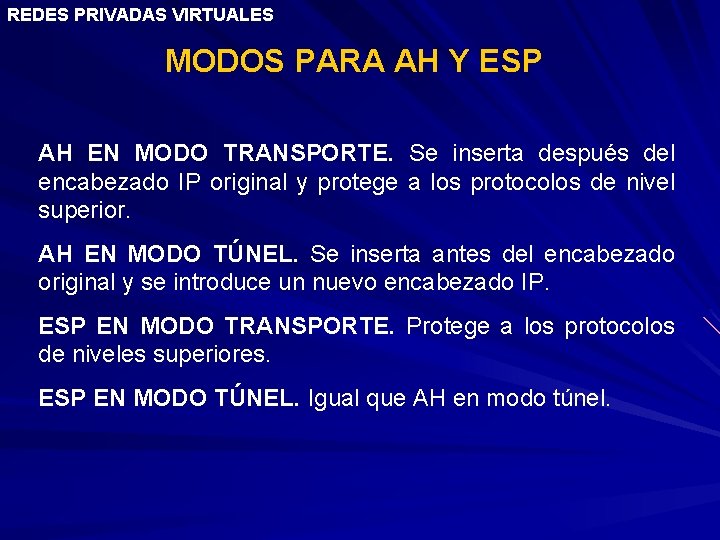

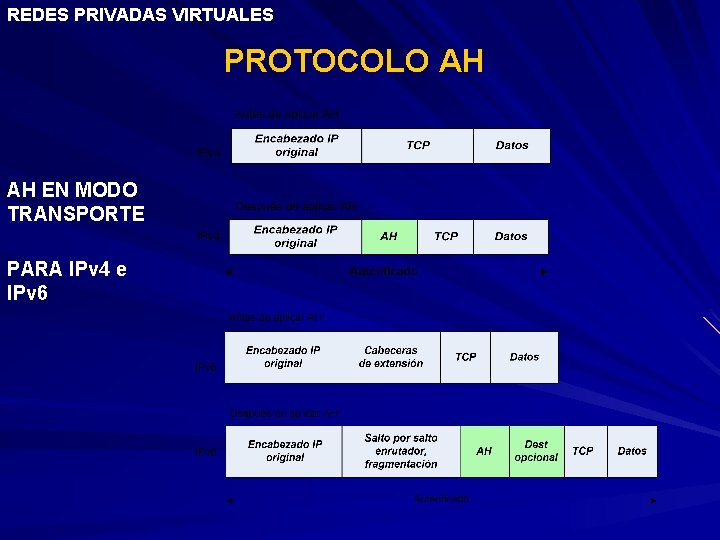

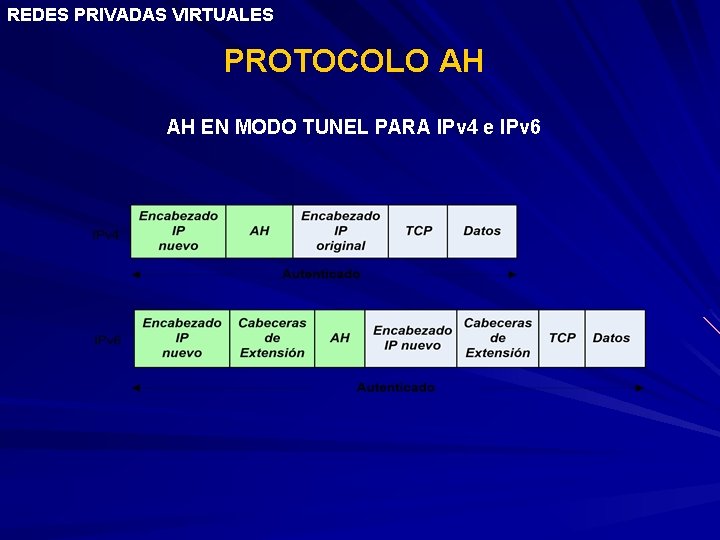

REDES PRIVADAS VIRTUALES MODOS PARA AH Y ESP AH EN MODO TRANSPORTE. Se inserta después del encabezado IP original y protege a los protocolos de nivel superior. AH EN MODO TÚNEL. Se inserta antes del encabezado original y se introduce un nuevo encabezado IP. ESP EN MODO TRANSPORTE. Protege a los protocolos de niveles superiores. ESP EN MODO TÚNEL. Igual que AH en modo túnel.

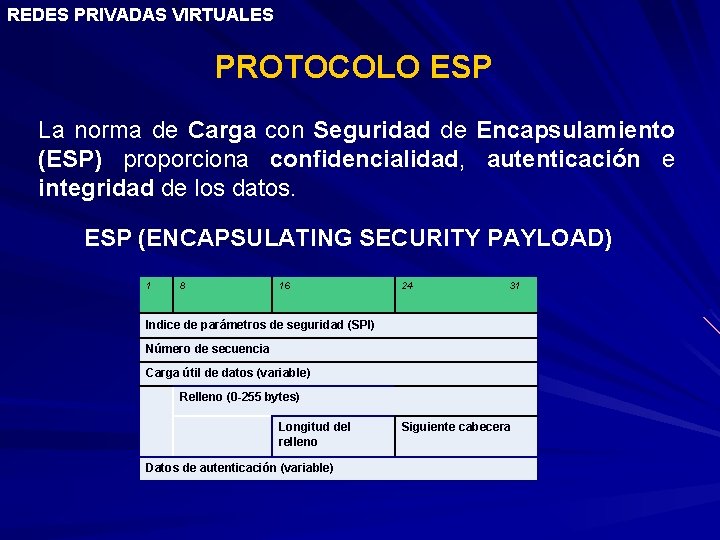

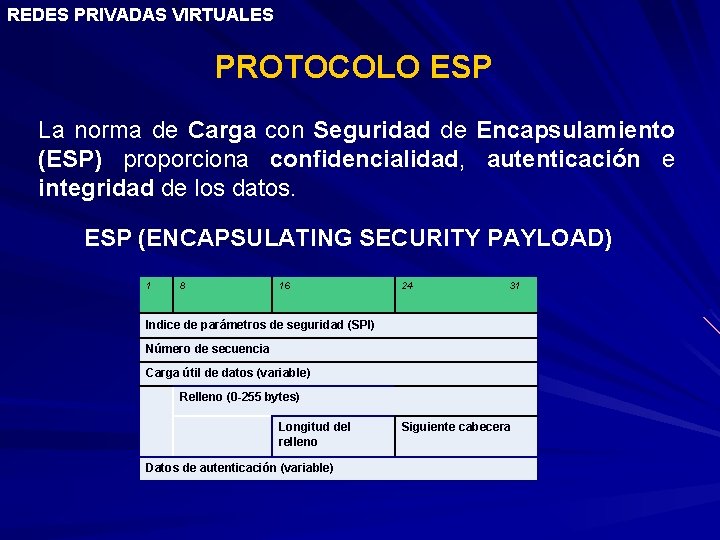

REDES PRIVADAS VIRTUALES PROTOCOLO ESP La norma de Carga con Seguridad de Encapsulamiento (ESP) proporciona confidencialidad, autenticación e integridad de los datos. ESP (ENCAPSULATING SECURITY PAYLOAD) 1 8 16 24 31 Indice de parámetros de seguridad (SPI) Número de secuencia Carga útil de datos (variable) Relleno (0 -255 bytes) Longitud del relleno Datos de autenticación (variable) Siguiente cabecera

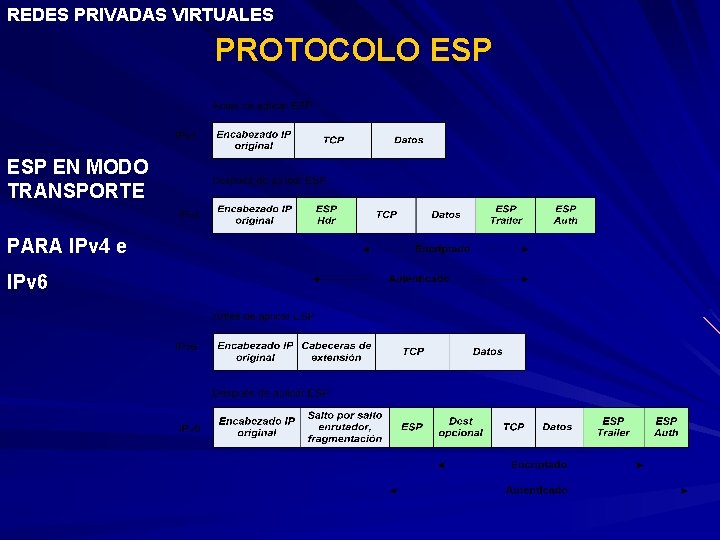

REDES PRIVADAS VIRTUALES PROTOCOLO ESP EN MODO TRANSPORTE PARA IPv 4 e IPv 6

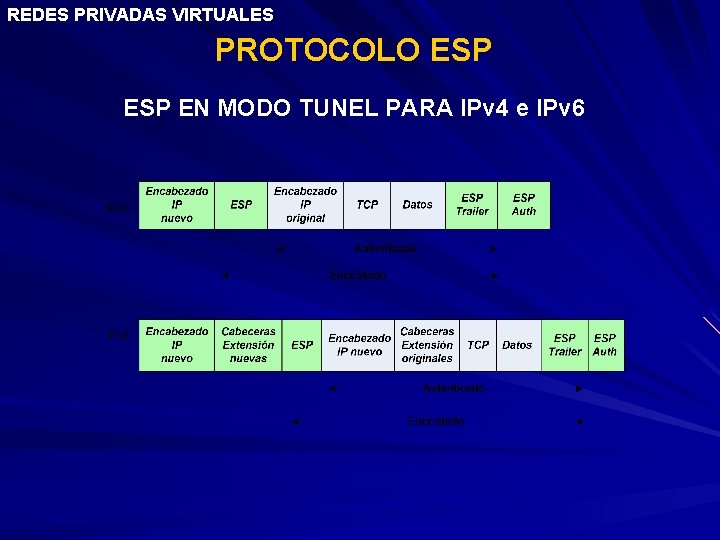

REDES PRIVADAS VIRTUALES PROTOCOLO ESP EN MODO TUNEL PARA IPv 4 e IPv 6

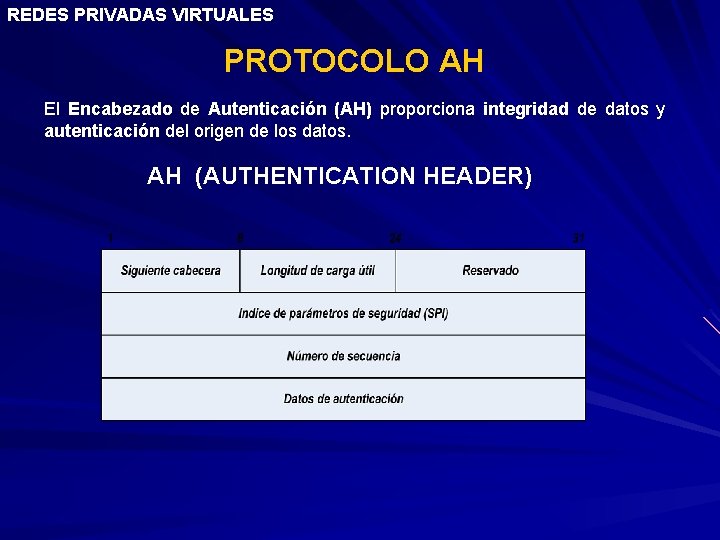

REDES PRIVADAS VIRTUALES PROTOCOLO AH El Encabezado de Autenticación (AH) proporciona integridad de datos y autenticación del origen de los datos. AH (AUTHENTICATION HEADER)

REDES PRIVADAS VIRTUALES PROTOCOLO AH AH EN MODO TRANSPORTE PARA IPv 4 e IPv 6

REDES PRIVADAS VIRTUALES PROTOCOLO AH AH EN MODO TUNEL PARA IPv 4 e IPv 6

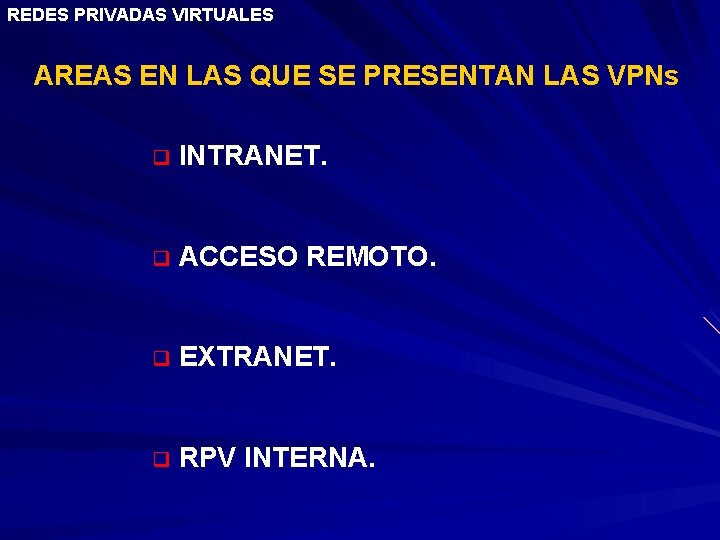

REDES PRIVADAS VIRTUALES AREAS EN LAS QUE SE PRESENTAN LAS VPNs q INTRANET. q ACCESO REMOTO. q EXTRANET. q RPV INTERNA.

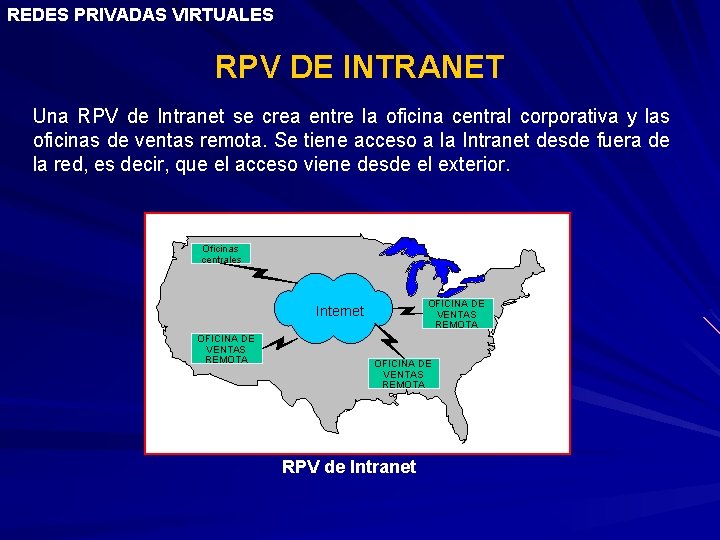

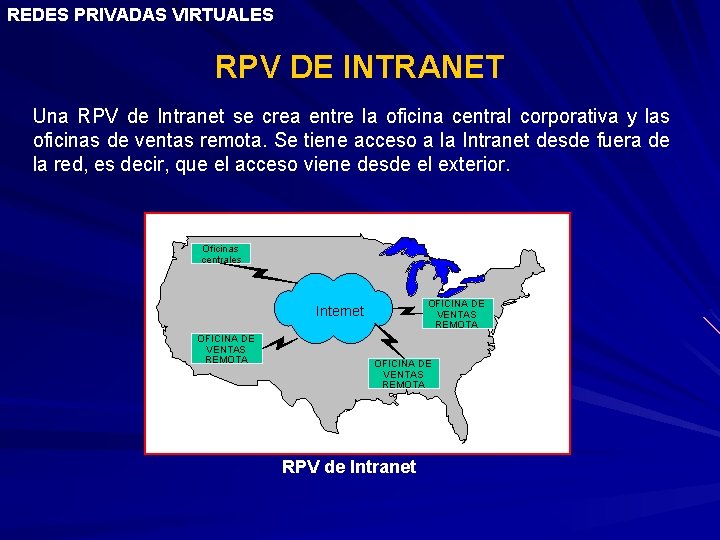

REDES PRIVADAS VIRTUALES RPV DE INTRANET Una RPV de Intranet se crea entre la oficina central corporativa y las oficinas de ventas remota. Se tiene acceso a la Intranet desde fuera de la red, es decir, que el acceso viene desde el exterior. Oficinas centrales OFICINA DE VENTAS REMOTA Internet OFICINA DE VENTAS REMOTA RPV de Intranet

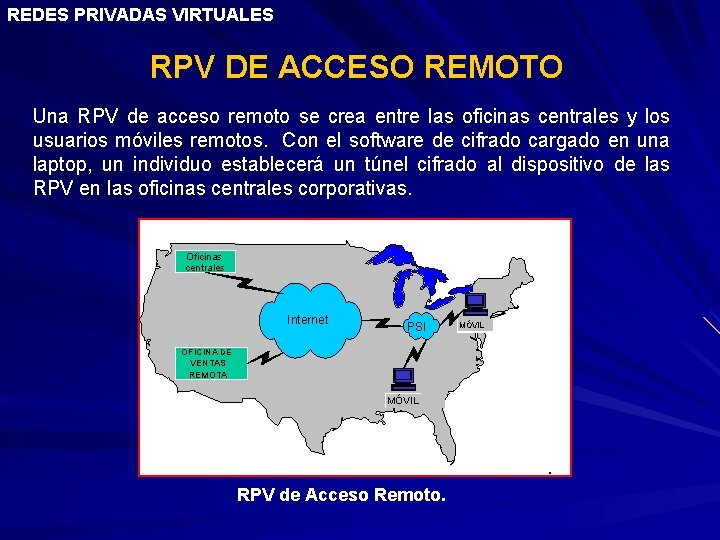

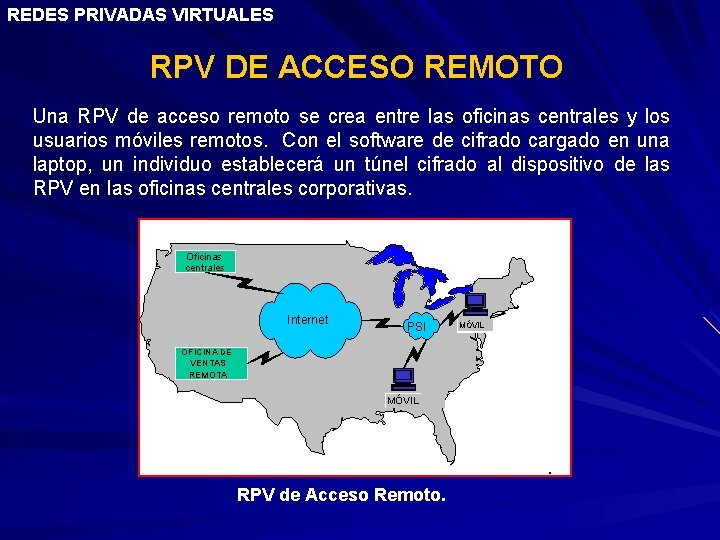

REDES PRIVADAS VIRTUALES RPV DE ACCESO REMOTO Una RPV de acceso remoto se crea entre las oficinas centrales y los usuarios móviles remotos. Con el software de cifrado cargado en una laptop, un individuo establecerá un túnel cifrado al dispositivo de las RPV en las oficinas centrales corporativas. Oficinas centrales Internet PSI MÓVIL OFICINA DE VENTAS REMOTA MÓVIL . RPV de Acceso Remoto.

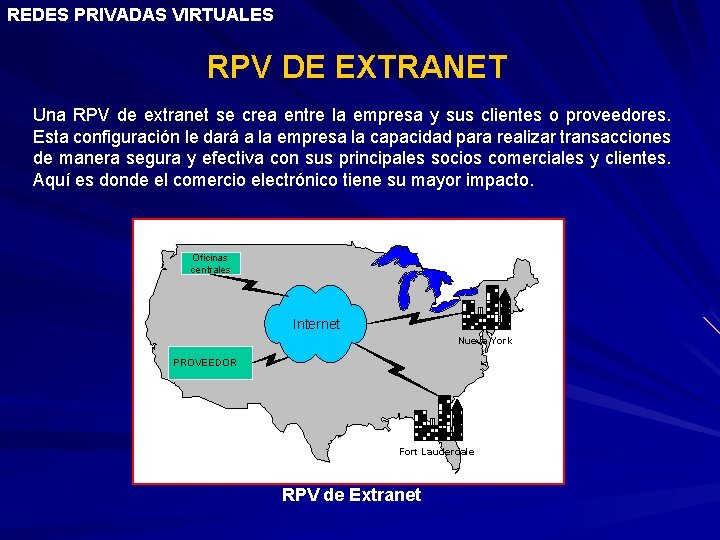

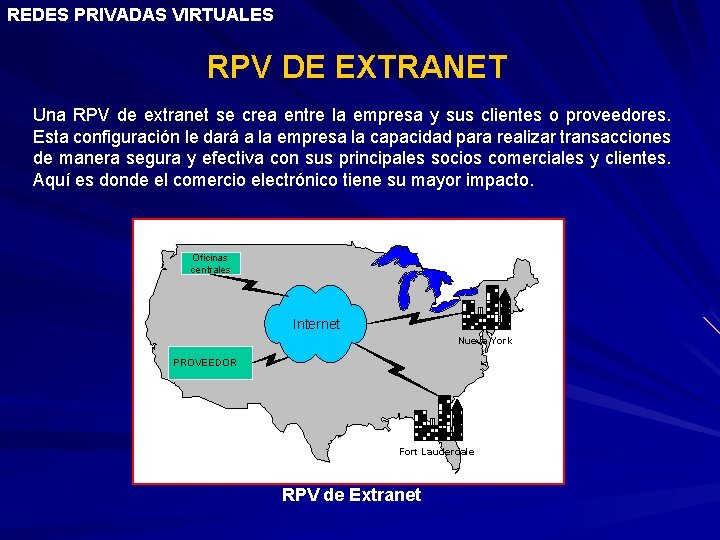

REDES PRIVADAS VIRTUALES RPV DE EXTRANET Una RPV de extranet se crea entre la empresa y sus clientes o proveedores. Esta configuración le dará a la empresa la capacidad para realizar transacciones de manera segura y efectiva con sus principales socios comerciales y clientes. Aquí es donde el comercio electrónico tiene su mayor impacto. Oficinas centrales Internet Nueva York PROVEEDOR Fort Lauderdale RPV de Extranet

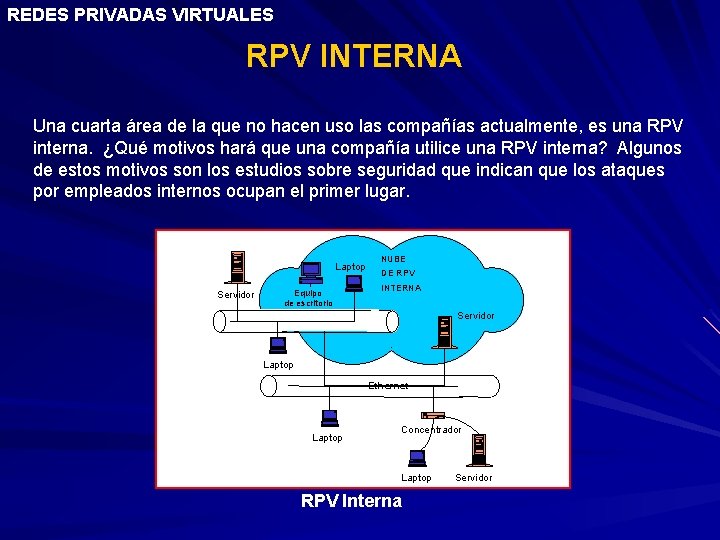

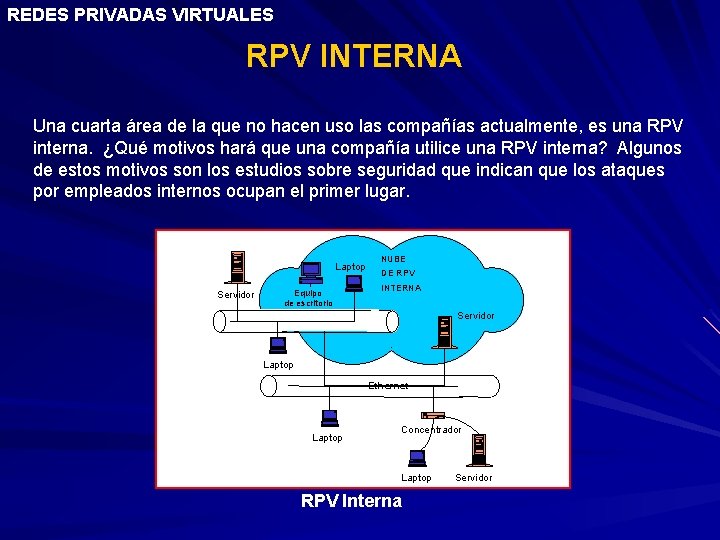

REDES PRIVADAS VIRTUALES RPV INTERNA Una cuarta área de la que no hacen uso las compañías actualmente, es una RPV interna. ¿Qué motivos hará que una compañía utilice una RPV interna? Algunos de estos motivos son los estudios sobre seguridad que indican que los ataques por empleados internos ocupan el primer lugar. Laptop Servidor Equipo de escritorio NUBE DE RPV INTERNA Servidor Ethernet. Laptop Ethernet Laptop Concentrador Laptop RPV Interna Servidor

REDES PRIVADAS VIRTUALES COMPONENTES QUE FORMAN UNA RPV q Disponibilidad. q Compatibilidad. q Seguridad. q Interoperabilidad. q Auntenticación de datos y usuarios. q Sobrecarga de tráfico. q Mantenimiento.

REDES PRIVADAS VIRTUALES BENEFICIOS PARA SU ORGANIZACION q Acceso remoto de usuarios. q Aplicaciones de extranet. q Base de usuarios geográficamente diversa. q Sitios internacionales. q Expansión barata del mercado. q Requisitos razonables de ancho de banda. q Acceso a servicios externos. q Líneas rentadas virtuales.

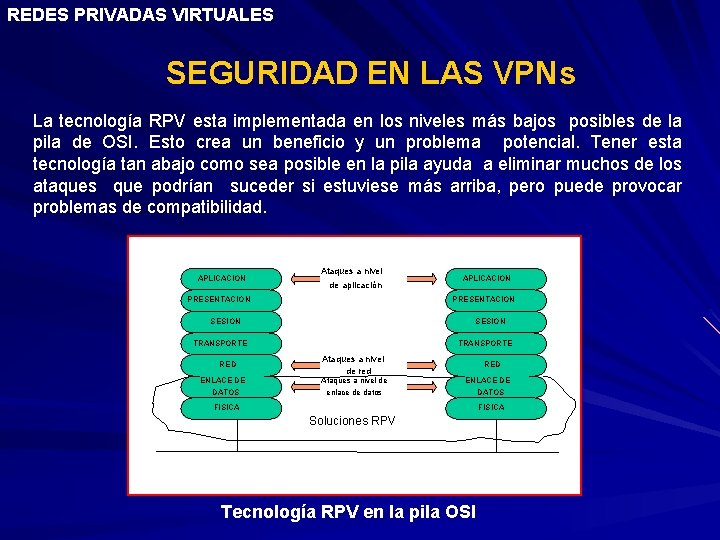

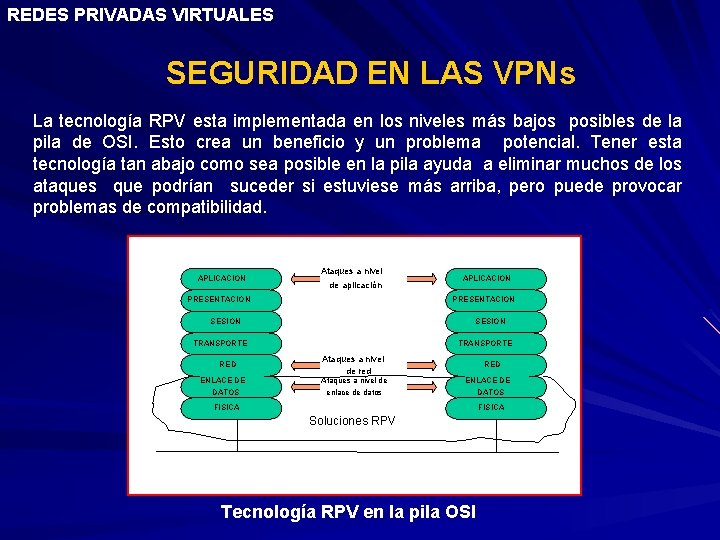

REDES PRIVADAS VIRTUALES SEGURIDAD EN LAS VPNs La tecnología RPV esta implementada en los niveles más bajos posibles de la pila de OSI. Esto crea un beneficio y un problema potencial. Tener esta tecnología tan abajo como sea posible en la pila ayuda a eliminar muchos de los ataques que podrían suceder si estuviese más arriba, pero puede provocar problemas de compatibilidad. APLICACION Ataques a nivel de aplicación PRESENTACION SESION TRANSPORTE RED ENLACE DE DATOS APLICACION TRANSPORTE Ataques a nivel de red Ataques a nivel de enlace de datos RED ENLACE DE DATOS FISICA Soluciones RPV Tecnología RPV en la pila OSI

REDES PRIVADAS VIRTUALES ARQUITECTURAS RPV q RPV proporcionada por un ISP. q RPV basadas en cortafuego. q RPV basadas en caja negra. q RPV basadas en enrutador. q RPV basadas en acceso remoto. q RPV de múltiples servicios.

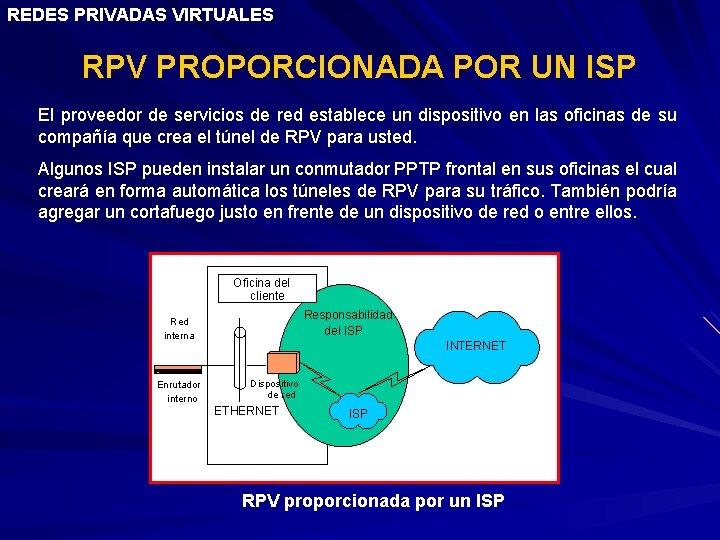

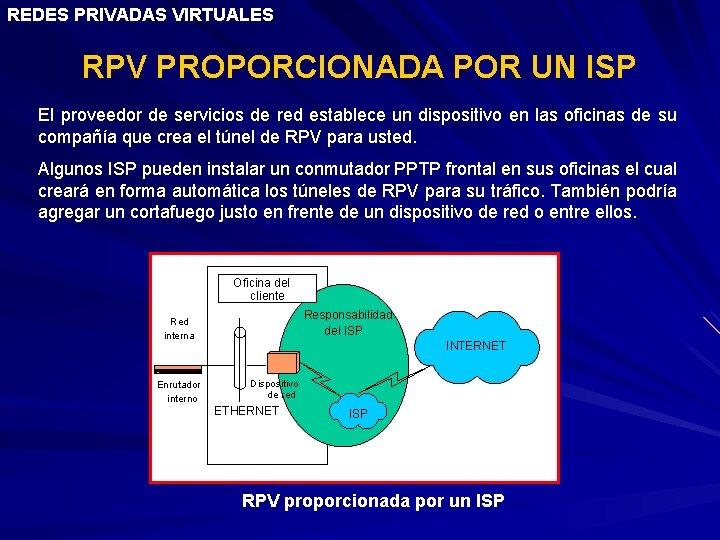

REDES PRIVADAS VIRTUALES RPV PROPORCIONADA POR UN ISP El proveedor de servicios de red establece un dispositivo en las oficinas de su compañía que crea el túnel de RPV para usted. Algunos ISP pueden instalar un conmutador PPTP frontal en sus oficinas el cual creará en forma automática los túneles de RPV para su tráfico. También podría agregar un cortafuego justo en frente de un dispositivo de red o entre ellos. Oficina del cliente Responsabilidad del ISP Red interna Enrutador interno INTERNET Dispositivo de red ETHERNET ISP RPV proporcionada por un ISP

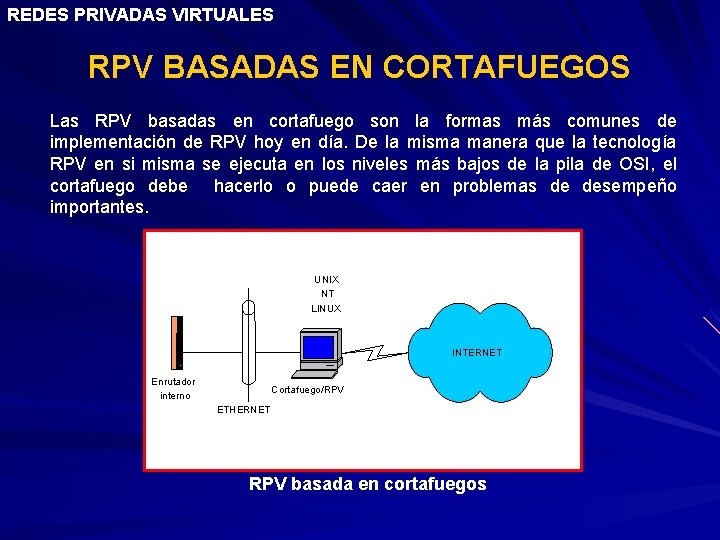

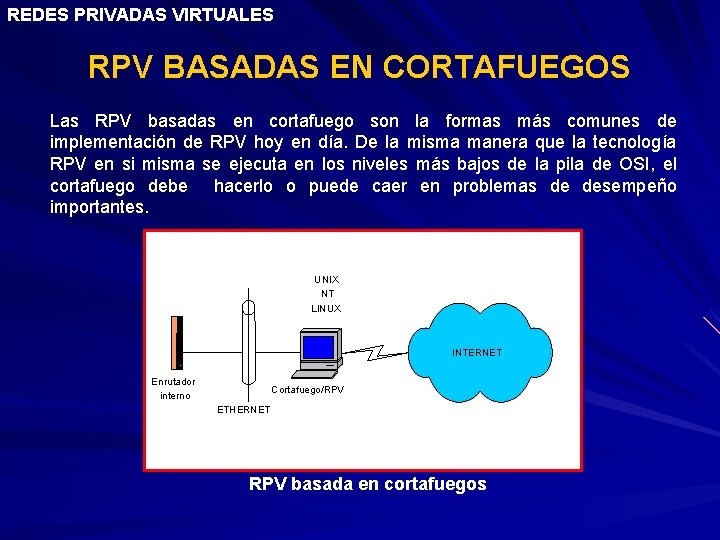

REDES PRIVADAS VIRTUALES RPV BASADAS EN CORTAFUEGOS Las RPV basadas en cortafuego son la formas más comunes de implementación de RPV hoy en día. De la misma manera que la tecnología RPV en si misma se ejecuta en los niveles más bajos de la pila de OSI, el cortafuego debe hacerlo o puede caer en problemas de desempeño importantes. UNIX NT LINUX INTERNET Enrutador interno Cortafuego/RPV ETHERNET RPV basada en cortafuegos

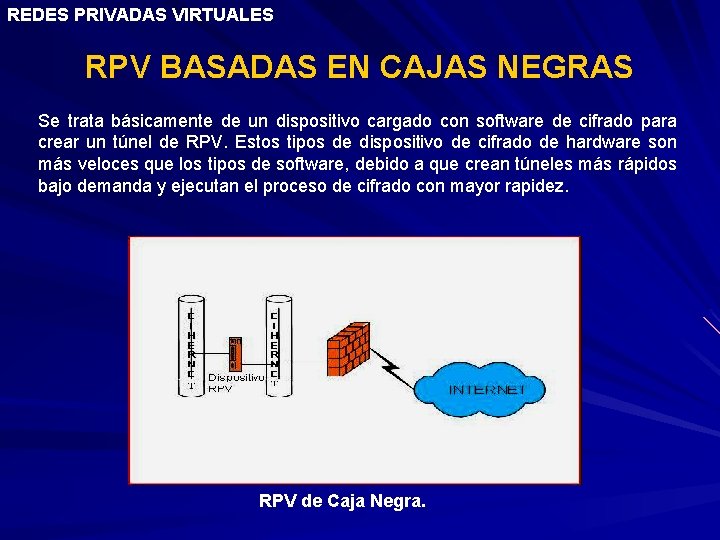

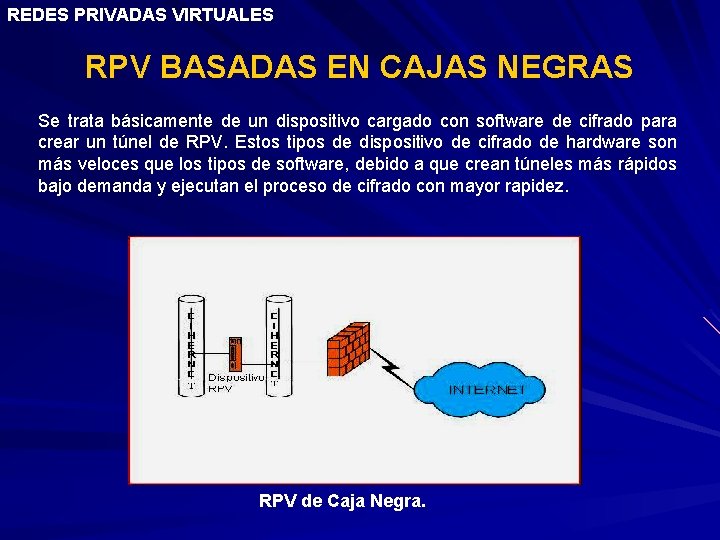

REDES PRIVADAS VIRTUALES RPV BASADAS EN CAJAS NEGRAS Se trata básicamente de un dispositivo cargado con software de cifrado para crear un túnel de RPV. Estos tipos de dispositivo de cifrado de hardware son más veloces que los tipos de software, debido a que crean túneles más rápidos bajo demanda y ejecutan el proceso de cifrado con mayor rapidez. RPV de Caja Negra.

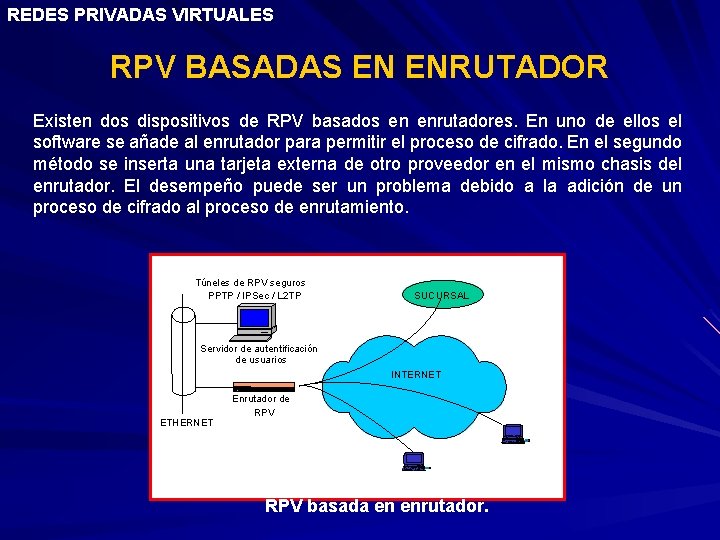

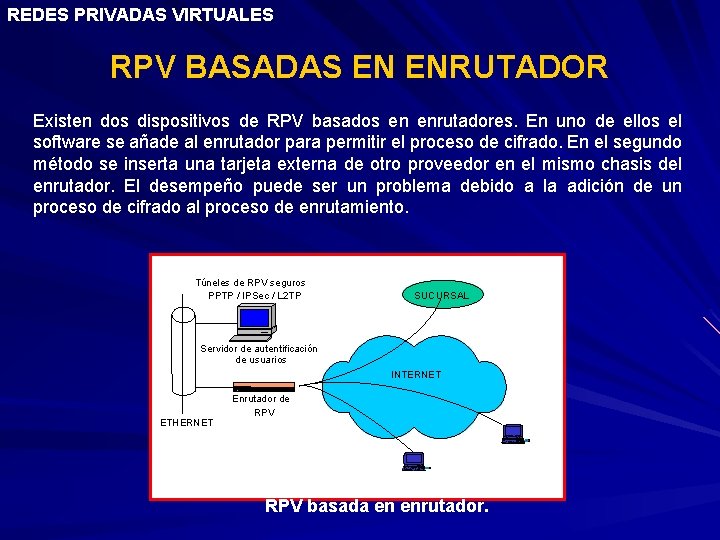

REDES PRIVADAS VIRTUALES RPV BASADAS EN ENRUTADOR Existen dos dispositivos de RPV basados en enrutadores. En uno de ellos el software se añade al enrutador para permitir el proceso de cifrado. En el segundo método se inserta una tarjeta externa de otro proveedor en el mismo chasis del enrutador. El desempeño puede ser un problema debido a la adición de un proceso de cifrado al proceso de enrutamiento. Túneles de RPV seguros PPTP / IPSec / L 2 TP SUCURSAL Servidor de autentificación de usuarios INTERNET ETHERNET Enrutador de RPV i. Mac RPV basada en enrutador.

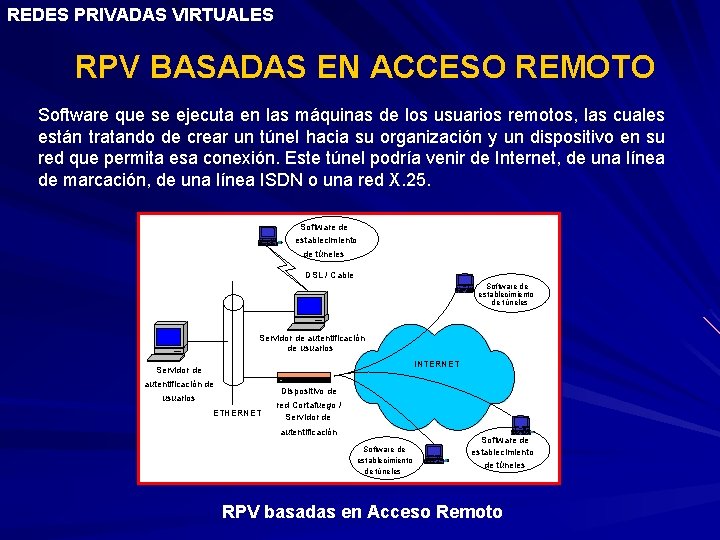

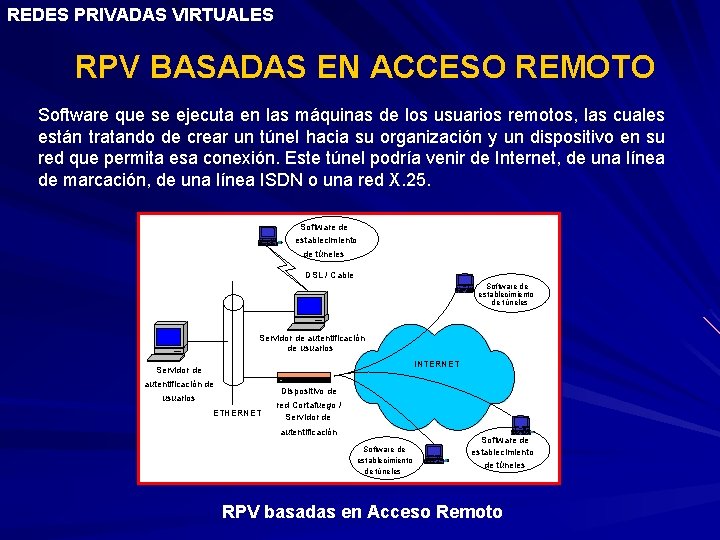

REDES PRIVADAS VIRTUALES RPV BASADAS EN ACCESO REMOTO Software que se ejecuta en las máquinas de los usuarios remotos, las cuales están tratando de crear un túnel hacia su organización y un dispositivo en su red que permita esa conexión. Este túnel podría venir de Internet, de una línea de marcación, de una línea ISDN o una red X. 25. Software de Mac establecimiento de túneles DSL / Cable Mac Software de establecimiento de túneles Servidor de autentificación de usuarios INTERNET Servidor de autentificación de usuarios ETHERNET Dispositivo de red Cortafuego / Servidor de i. Mac autentificación Software de establecimiento de túneles i. Ma Software de establecimiento de túneles RPV basadas en Acceso Remoto

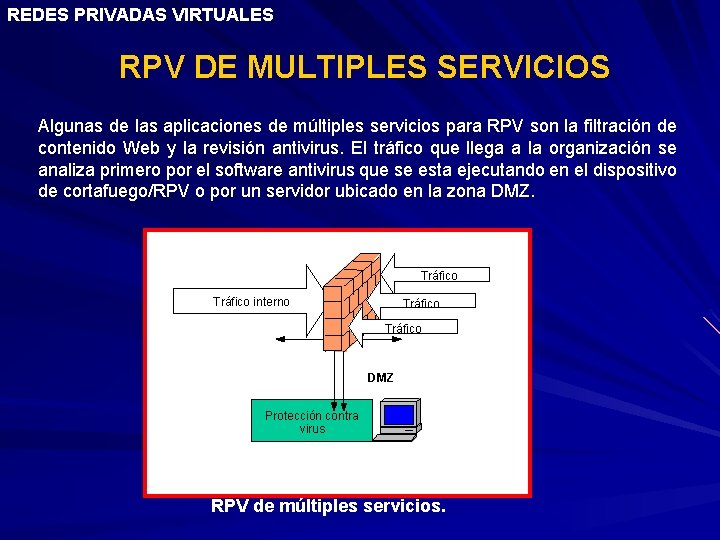

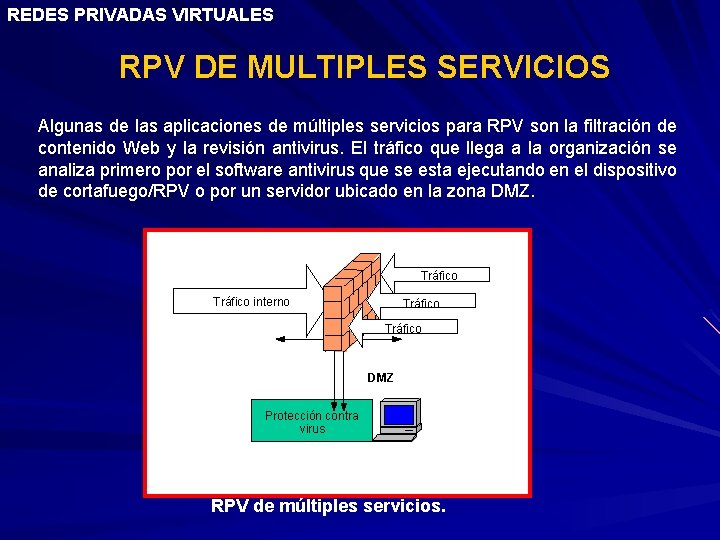

REDES PRIVADAS VIRTUALES RPV DE MULTIPLES SERVICIOS Algunas de las aplicaciones de múltiples servicios para RPV son la filtración de contenido Web y la revisión antivirus. El tráfico que llega a la organización se analiza primero por el software antivirus que se esta ejecutando en el dispositivo de cortafuego/RPV o por un servidor ubicado en la zona DMZ. Tráfico interno Tráfico DMZ Protección contra virus RPV de múltiples servicios.

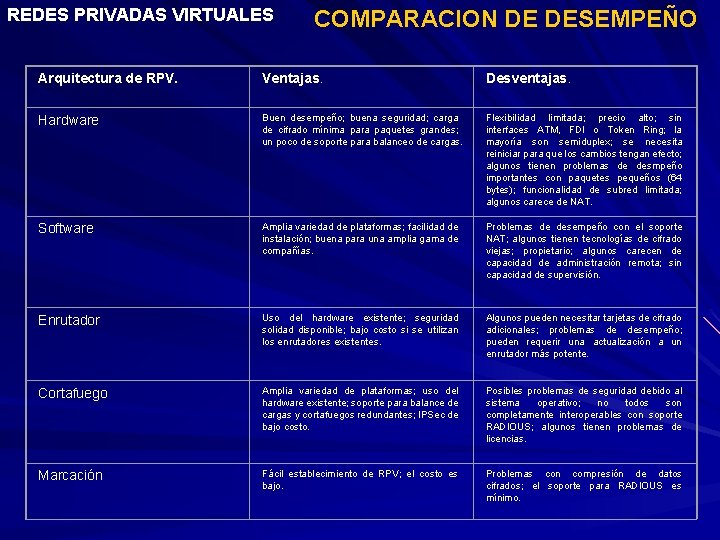

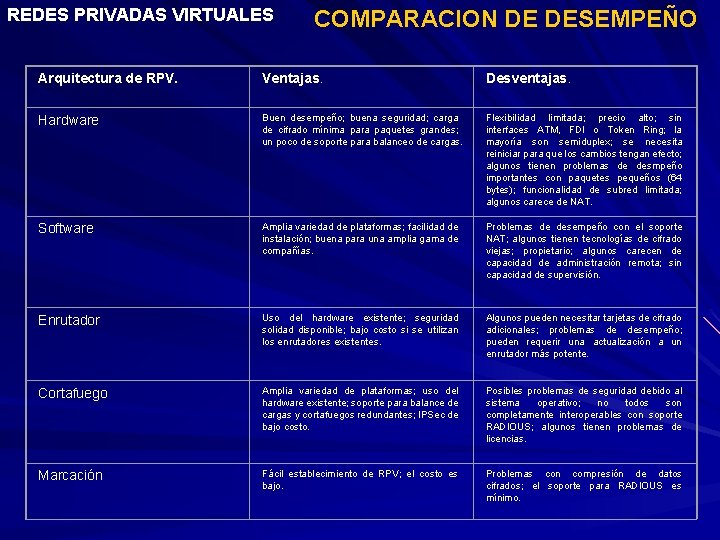

REDES PRIVADAS VIRTUALES COMPARACION DE DESEMPEÑO Arquitectura de RPV. Ventajas. Desventajas. Hardware Buen desempeño; buena seguridad; carga de cifrado mínima para paquetes grandes; un poco de soporte para balanceo de cargas. Flexibilidad limitada; precio alto; sin interfaces ATM, FDI o Token Ring; la mayoría son semiduplex; se necesita reiniciar para que los cambios tengan efecto; algunos tienen problemas de desmpeño importantes con paquetes pequeños (64 bytes); funcionalidad de subred limitada; algunos carece de NAT. Software Amplia variedad de plataformas; facilidad de instalación; buena para una amplia gama de compañías. Problemas de desempeño con el soporte NAT; algunos tienen tecnologías de cifrado viejas; propietario; algunos carecen de capacidad de administración remota; sin capacidad de supervisión. Enrutador Uso del hardware existente; seguridad solidad disponible; bajo costo si se utilizan los enrutadores existentes. Algunos pueden necesitar tarjetas de cifrado adicionales; problemas de desempeño; pueden requerir una actualización a un enrutador más potente. Cortafuego Amplia variedad de plataformas; uso del hardware existente; soporte para balance de cargas y cortafuegos redundantes; IPSec de bajo costo. Posibles problemas de seguridad debido al sistema operativo; no todos son completamente interoperables con soporte RADIOUS; algunos tienen problemas de licencias. Marcación Fácil establecimiento de RPV; el costo es bajo. Problemas con compresión de datos cifrados; el soporte para RADIOUS es mínimo.

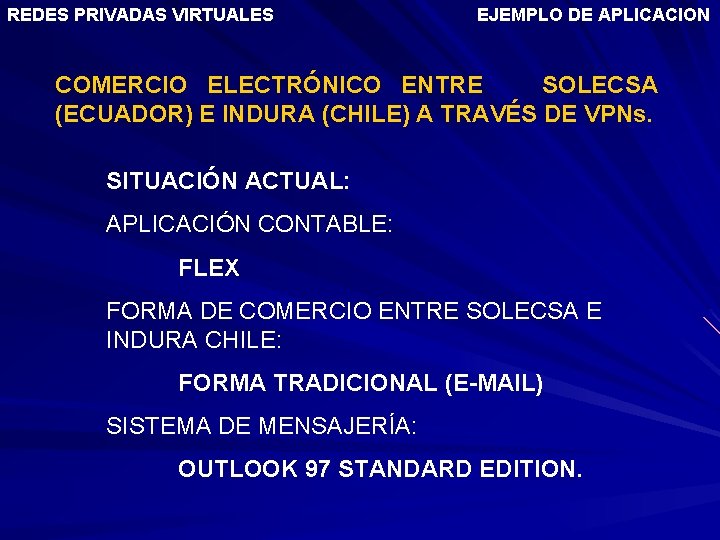

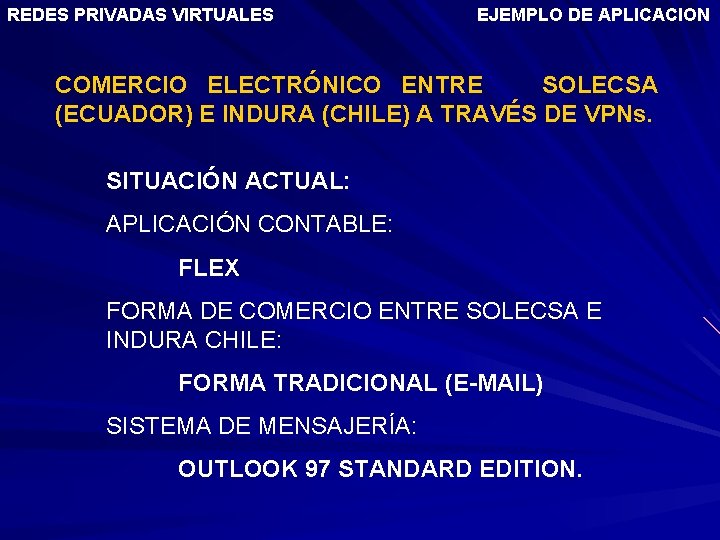

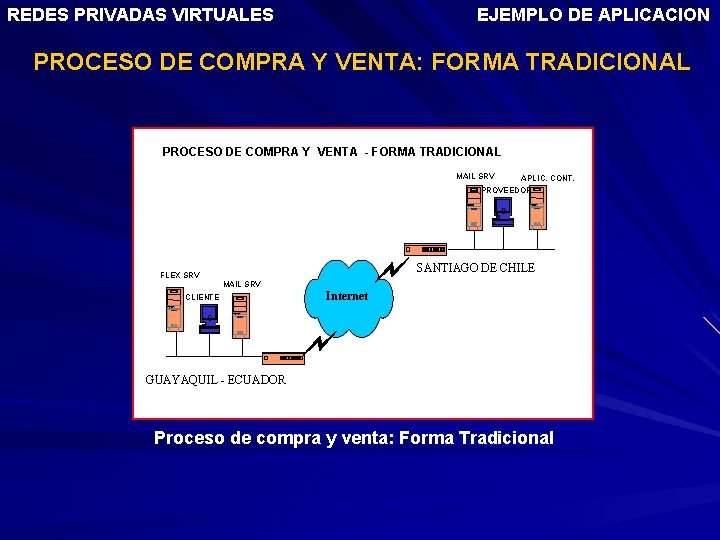

REDES PRIVADAS VIRTUALES EJEMPLO DE APLICACION COMERCIO ELECTRÓNICO ENTRE SOLECSA (ECUADOR) E INDURA (CHILE) A TRAVÉS DE VPNs SITUACIÓN ACTUAL: APLICACIÓN CONTABLE: FLEX FORMA DE COMERCIO ENTRE SOLECSA E INDURA CHILE: FORMA TRADICIONAL (E-MAIL) SISTEMA DE MENSAJERÍA: OUTLOOK 97 STANDARD EDITION.

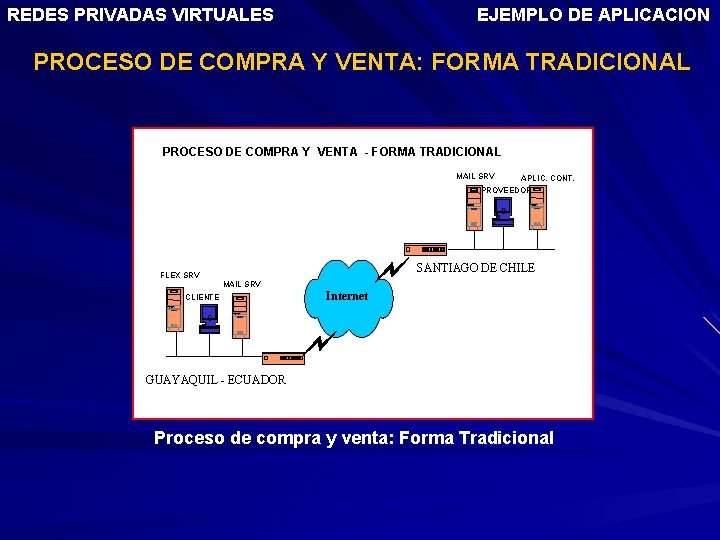

REDES PRIVADAS VIRTUALES EJEMPLO DE APLICACION PROCESO DE COMPRA Y VENTA: FORMA TRADICIONAL PROCESO DE COMPRA Y VENTA - FORMA TRADICIONAL MAIL SRV APLIC. CONT. PROVEEDOR B SANTIAGO DE CHILE FLEX SRV MAIL SRV CLIENTE Internet C GUAYAQUIL - ECUADOR Proceso de compra y venta: Forma Tradicional

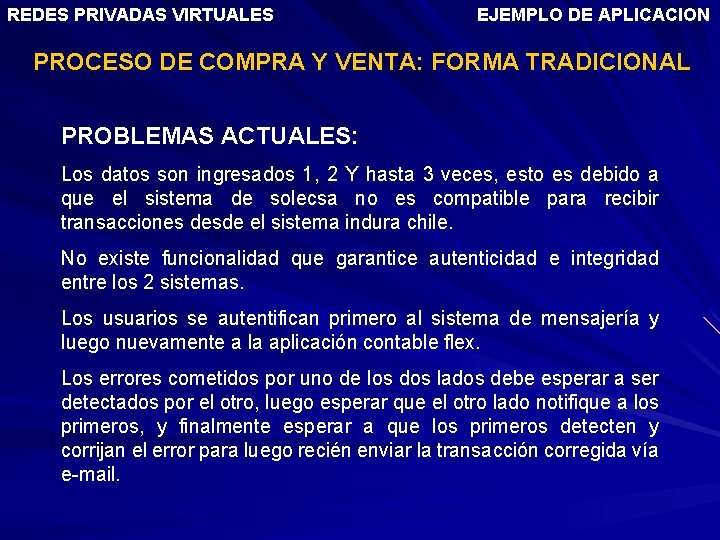

REDES PRIVADAS VIRTUALES EJEMPLO DE APLICACION PROCESO DE COMPRA Y VENTA: FORMA TRADICIONAL PROBLEMAS ACTUALES: Los datos son ingresados 1, 2 Y hasta 3 veces, esto es debido a que el sistema de solecsa no es compatible para recibir transacciones desde el sistema indura chile. No existe funcionalidad que garantice autenticidad e integridad entre los 2 sistemas. Los usuarios se autentifican primero al sistema de mensajería y luego nuevamente a la aplicación contable flex. Los errores cometidos por uno de los dos lados debe esperar a ser detectados por el otro, luego esperar que el otro lado notifique a los primeros, y finalmente esperar a que los primeros detecten y corrijan el error para luego recién enviar la transacción corregida vía e-mail.

REDES PRIVADAS VIRTUALES EJEMPLO DE APLICACION SITUACIÓN DESPUES DE IMPLEMENTAR SOLUCIÓN DE E-COMMERCE. APLICACIÓN CONTABLE: SAP FORMA DE COMERCIO ELECTRÓNICO ENTRE SOLECSA E INDURA: SAP SISTEMA DE MENSAJERÍA: NO INDISPENSABLE.

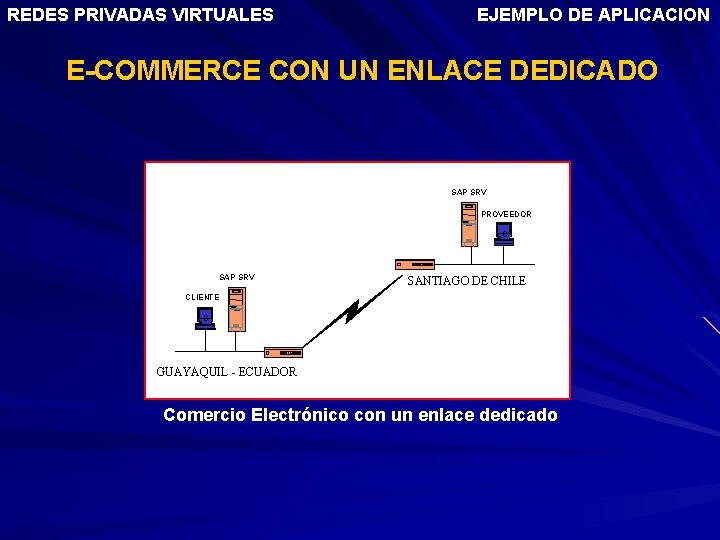

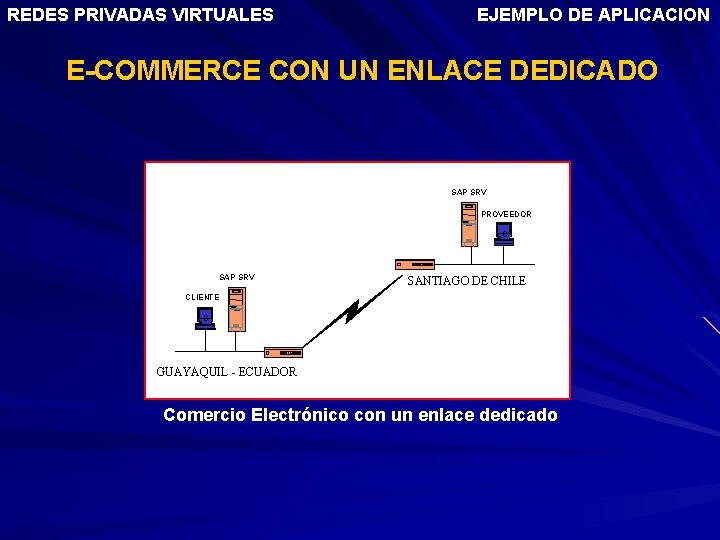

REDES PRIVADAS VIRTUALES EJEMPLO DE APLICACION E-COMMERCE CON UN ENLACE DEDICADO SAP SRV PROVEEDOR C SAP SRV SANTIAGO DE CHILE CLIENTE B GUAYAQUIL - ECUADOR Comercio Electrónico con un enlace dedicado

REDES PRIVADAS VIRTUALES EJEMPLO DE APLICACION E-COMMERCE CON UN ENLACE DEDICADO PROBLEMAS RESUELTOS: Los datos son ingresados una sola vez al sistema, y pueden ser accesados instantáneamente por el siguiente participante del proceso sin importar si este es de la empresa que compra o de la empresa que vende. Los usuarios se autentifican una sola vez al sistema y relegan el sistema de mensajería para casos especiales, debido que con el sistema de comercio electrónico tienen toda la información que necesitan en línea. Los errores humanos se reducen, entonces un mayor número de datos puede ser depurados y comparados automáticamente con el otro lado de la transacción. Los errores que no pueden ser detectados por el sistema, pueden ser corregidos más rápido, debido a que pueden ser detectados instantáneamente por el otro participante de la transacción.

REDES PRIVADAS VIRTUALES EJEMPLO DE APLICACION E-COMMERCE CON UN ENLACE DEDICADO COMPARACION DE COSTOS: El costo de implementar un sistema SAP básico supera los USD 300. 000 unas 20 veces más del valor del sistema que se está usando actualmente, pero esta inversión si es aceptable cuando las perdidas por mala sistematización alcanzan el USD 1´ 000 al año. NUEVOS PROBLEMAS PRESENTES: La mayoría de las soluciones de e-commerce terminadas y probadas trabajan con tecnología EDI, esto implica que sus bloques de datos van a viajar en forma llana (no encriptada); cuando se creó el EDI la preocupación principal era que las transacciones fueran compatibles y legibles por cualquier sistema. El hecho de que la data viaje de esta forma, hace necesario que el canal de comunicación entre el comprador y el proveedor sea un canal dedicado punto a punto.

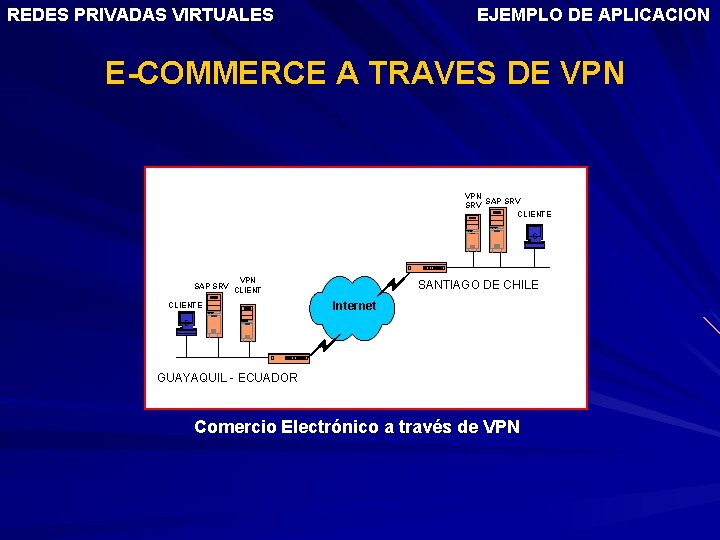

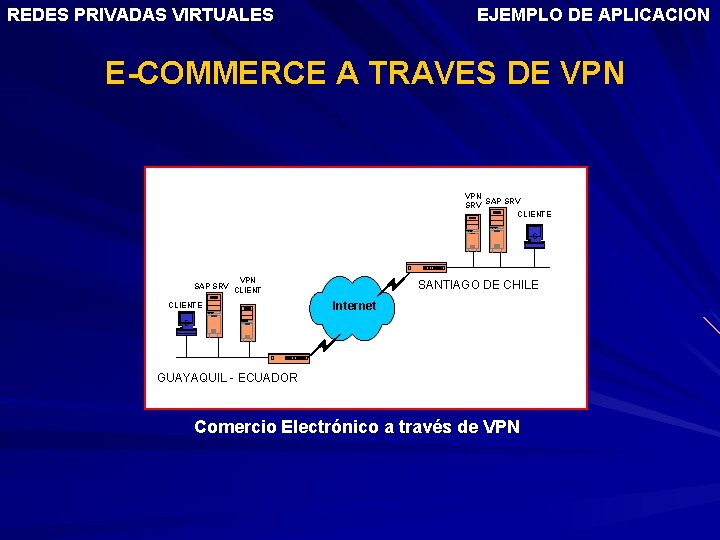

REDES PRIVADAS VIRTUALES EJEMPLO DE APLICACION E-COMMERCE A TRAVES DE VPN SAP SRV CLIENTE C VPN SAP SRV CLIENTE SANTIAGO DE CHILE Internet B GUAYAQUIL - ECUADOR Comercio Electrónico a través de VPN

REDES PRIVADAS VIRTUALES EJEMPLO DE APLICACION E-COMMERCE A TRAVES DE VPN PROBLEMA RESUELTO: La data puede viajar de forma segura a través de un enlace a Internet, garantizando su confidencialidad e integridad. El sistema de CA (autoridad certificadora) garantiza la autenticidad e integridad de la transacción. COMPARACIÓN DE COSTOS: Al usar tecnología de VPN se reduce el costo debido a que un enlace de 256 kbps punto a punto Solecsa (guayaquil) – Indura (santiago de chile) tiene un costo de USD 2800, oo mensual con fibra más un costo de instalación de USD 2500, oo, mientras que una conexión a Internet de 256 kbps tiene un costo de USD 1200, oo mensual más un costo de instalación de USD 400, oo. Y un equipo de vpn de caja negra tiene un costo aproximado de USD 3 000, oo.

SITUACION ACTUAL DEL ECOMMERCE EN EL ECUADOR

SITUACION ACTUAL DEL E-COMMERCE EN EL ECUADOR El Internet es comercialización hacia el exterior, y, por eso, era necesaria la concertación de la Ley de Comercio Electrónico. Ecuador era uno de los pocos países de América que no contaba con esa Ley esencial. En Bolivia, Perú, Colombia y Venezuela las compañías pueden hacer ventas al exterior y cobrar a través de tarjetas de crédito tomadas por Internet. Ecuador necesita los mercados exteriores para llegar a una economía de gran escala con sus industrias. Esa es la gran oportunidad de Internet.

SITUACION ACTUAL DEL E-COMMERCE EN EL ECUADOR LEY DE REGULACION DEL COMERCIO ELECTRONICO El Consejo Nacional de Telecomunicaciones (CONATEL) ha promovido en su página web un texto concerniente a la propuesta de ley sobre regulación del comercio electrónico, el cual se describe a continuación en forma resumida: TITULO PRELIMINAR. q. PRINCIPIOS GENERALES. - Se refiere al ámbito de aplicación de esta ley y la definición de varios términos. TÍTULO II. q. DE LAS FIRMAS ELECTRÓNICAS. - Enfoca los efectos de la firma electrónica, requisitos, obligaciones, duración y revocación de firmas electrónicas.

SITUACION ACTUAL DEL E-COMMERCE EN EL ECUADOR LEY DE REGULACION DEL COMERCIO ELECTRONICO q. CERTIFICADOS DE FIRMA ELCTRÓNICA. - Especifica los requisitos de certificados, duración, extinción y revocación de los certificados de firma electrónica, suspensión y reconocimiento de certificados de firma electrónica. q. ENTIDADES DE CERTIFICACIÓN DE INFORMACIÓN. - Abarca las obligaciones, responsabilidades, protección de datos, terminación y cesación de actividades. q. ORGANISMOS DE PROMOCIÓN DE LOS SERVICIOS ELECTRÓNICOS Y DE REGULACIÓN Y CONTROL DE LAS ENTIDADES DE CERTIFICACIÓN ACREDITADAS. - Detalla los organismos encargados de la administración, sanciones, infracciones y funciones de tales organismos.

SITUACION ACTUAL DEL E-COMMERCE EN EL ECUADOR LEY DE REGULACION DEL COMERCIO ELECTRONICO TÍTULO III q. DE LOS SERVICIOS ELECTRÓNICOS. Indica que las actividades electrónicas que se realicen a través de redes de datos se someterán a los requisitos y solemnidades en la ley que las rija. q. DE LA CONTRATACIÓN ELECTRÓNICA Y TELEMÁTICA. Enfoca la validez de los contratos, recepción, aceptación y jurisdicción de los contratos electrónicos. q. DE LOS DERECHOS DE LOS USUARIOS O CONSUMIDORES DE SERVICIOS ELECTRÓNICOS. - Señala la protección al usuario y la reserva para el envío o la recepción de la información. q. DE LOS INTRUMENTOS PÚBLICOS. - Reconoce la validez jurídica de los instrumentos públicos, y el tipo de notificación de controversias.

SITUACION ACTUAL DEL E-COMMERCE EN EL ECUADOR LEY DE REGULACION DEL COMERCIO ELECTRONICO TÍTULO IV q. DE LA PRUEBA Y NOTIFICACIONES ELECTRÓNICAS. - Se considera a los mensajes, firmas y documentos electrónicos medios de prueba válida, presunción de firmas electrónicas, pruebas como tal y valoración de las pruebas presentadas. TÍTULO V q. DE LAS INFRACCIONES INFORMÁTICAS. - Reseña el Fraude Informático, Daños Informáticos, Falsedad Informática, Intrusión Indebida a los Sistemas Informáticos, Recopilación de Información No Autorizada, Violaciones del Derecho de la Privacidad y el Robo Electrónico.

CONCLUSIONES Y RECOMENDACIONES q. Con el comercio electrónico y los negocios dirigidos a través de Internet que aumentan cada vez más, es necesario establecer un ambiente seguro de comunicación. q. Las distintas infraestructuras de redes y los diferentes requisitos organizacionales de seguridad exigidos por estos negocios necesitarán diversos tipos de arquitecturas VPNs. q. Las VPNs satisfacen las más estrictas necesidades de seguridad; son rápidas y sencillas. Las personas se acostumbrarán cada vez más a Internet y exigirán que sus paquetes lleguen cifrados e íntegros.

CONCLUSIONES Y RECOMENDACIONES q. La velocidad de esta información dependerá de su conducto de ancho de banda de Internet y de los diversos ISP que deba atravesar para llegar a ella. Por todo esto es necesario desarrollar de manera responsable esta poderosa herramienta de seguridad, o cualquier otra que nos dé las garantías que necesitamos, si queremos desenvolvernos de manera eficiente en el mundo del comercio global. q

MUCHAS GRACIAS POR SU ATENCION