Segurana em Smart Grid Alessandra Yoko Portella Joo

- Slides: 17

Segurança em Smart Grid Alessandra Yoko Portella João Carlos Espiúca Monteiro Victor Andrés Besada Moreira Universidade Federal do Rio de Janeiro – Rede de Computadores I Professor Otto Carlos Muniz Bandeira Duarte

Índice • Introdução • Grid • SCADA • Topologia • Smart Grid • Arquitetura • Motivos • Possíveis Ataques • Confidencialidade • Integridade • Disponibilidade • Formas de Ataque • Medidas de Proteção • Conclusão

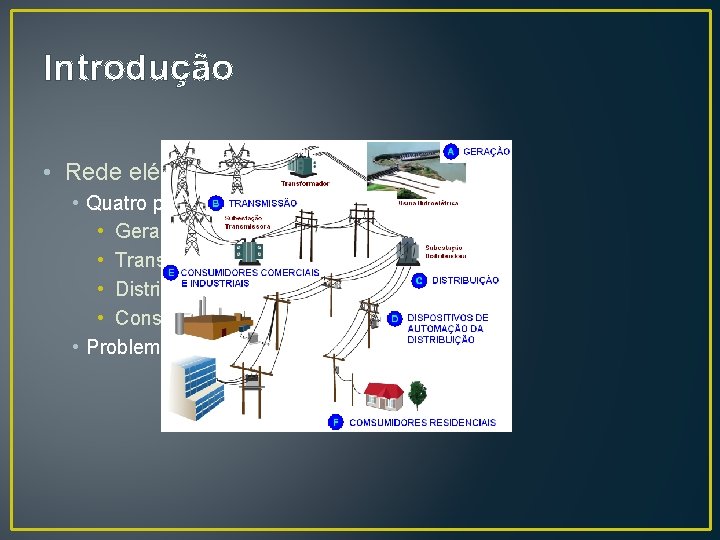

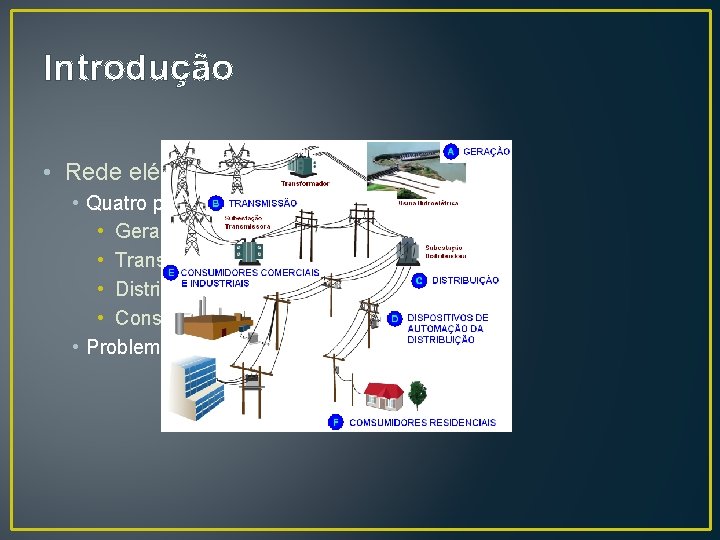

Introdução • Rede elétrica Atual • Quatro principais componentes: • Geração • Transmissão • Distribuição • Consumo • Problemas Smart Grid

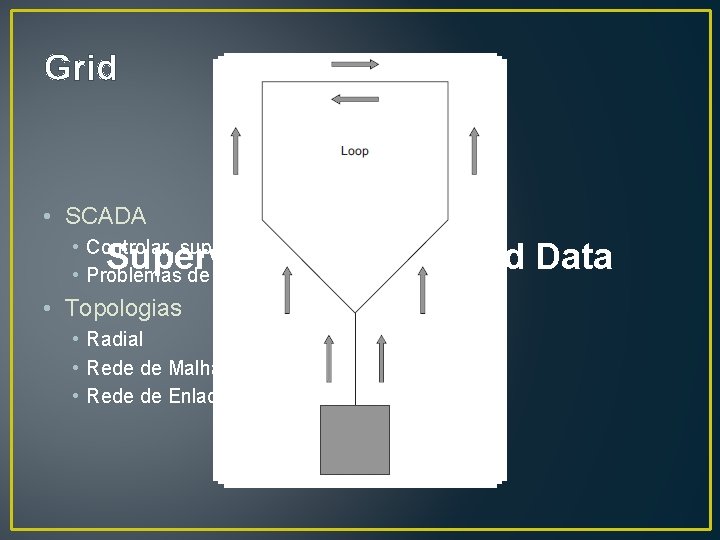

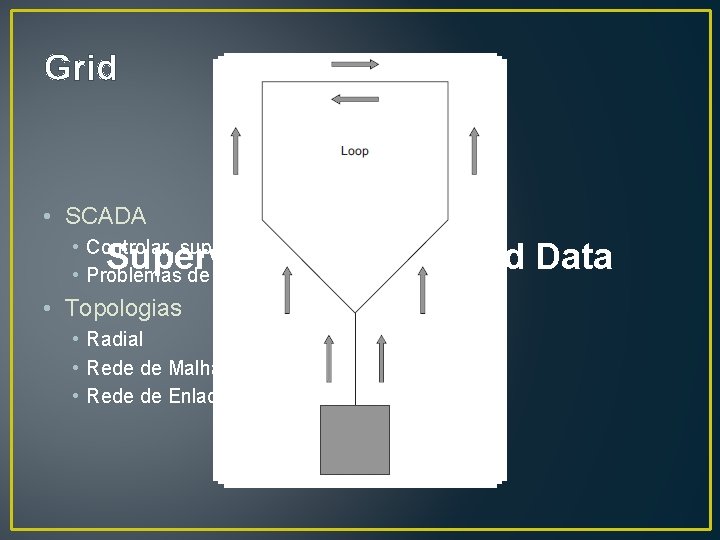

Grid • SCADA • Controlar, supervisionar, analisar • Problemas de segurança • Supervisory Control and Data Acquisition Topologias • Radial • Rede de Malhas (Mesh Grid) • Rede de Enlace (Loop Grid)

Smart Grid • Modernização do sistema elétrico atual • Descentralizada • Possibilidade de grande interação do consumidor • Possibilidade de monitoramento bem detalhado • Utilização de tecnologia de comunicação e informação

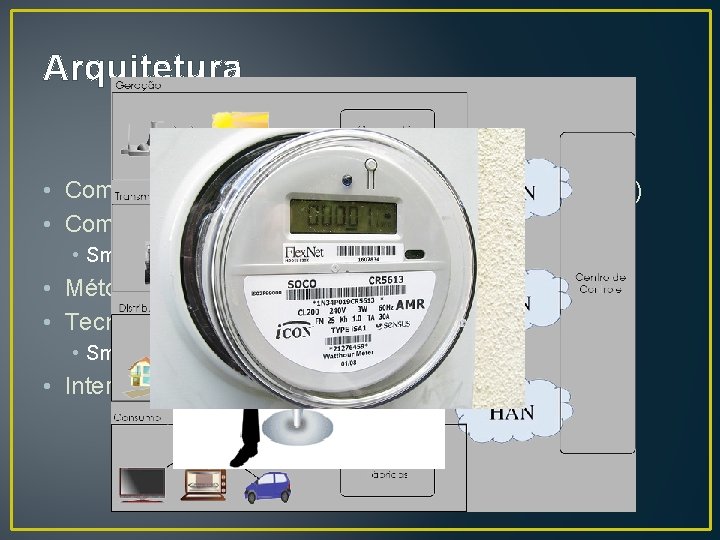

Arquitetura • Comunicação de mão dupla (two-way communication) • Componentes avançados • Smart devices • Métodos de Controle Avançado • Tecnologia de sensores e medição • Smart meter • Interfaces de auxílio de decisão

Por que Smart Grid? • • • Garantia de um novo patamar de segurança Melhor aproveitamento das fontes de energia renovável Mais eficiência no aproveitamento das fontes tradicionais Redução da emissão de carbono Utilização de novas tecnologias ECONOMIA MEIO AMBIENTE CONFIANÇA

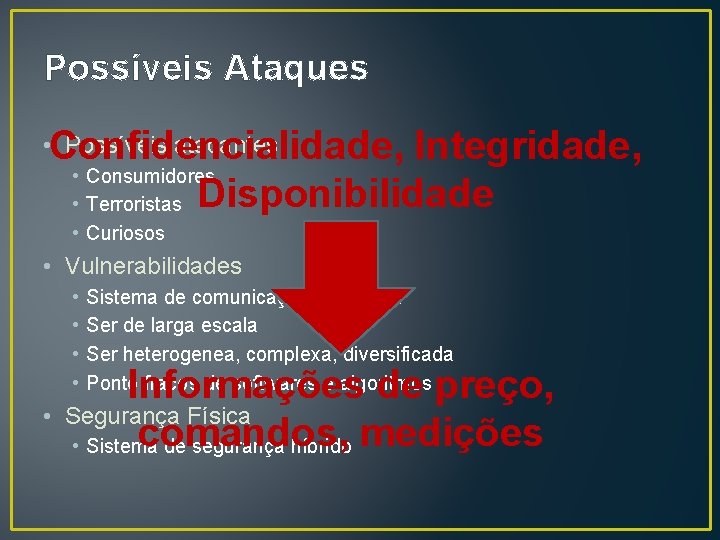

Possíveis Ataques Confidencialidade, Integridade, • Consumidores • Terroristas Disponibilidade • Possíveis atacantes • Curiosos • Vulnerabilidades • • • Sistema de comunicação via TCP/IP Ser de larga escala Ser heterogenea, complexa, diversificada Ponto fracos de softwares e algoritmos Informações de preço, Segurança Física comandos, • Sistema de segurança híbrido medições

Confidencialidade • Proteção • Conteúdos das mensagens • Estatísticas de tráfego • Problemas • Quebra de privacidade de informações de consumo • Obtenção de dados confidenciais de uma companhia

Integridade • Proteger informações e arquivos de alterações não autorizadas • Problemas • Fraude; forjamento de dados • Falta de integridade em softwares

Disponibilidade • Proteção contra interrupção indevida • Disponibilidade de energia • Disponibilidade de informações • Disponibilidade de comandos • Problemas • Ataques de negação de serviço (Do. S) • Ataques de negação de serviço distriuído (DDo. S)

Formas de Ataque • Ataques nos pontos de entrada • • “Sequestrar” uma conexão VPN de um usuário legítimo Conectar mídias ou dispositivos maliciosos Infectar aparelhos utilizados em áreas internas confiáveis Invadir pela internet • Firewalls fracos • Backdoors • Vulnerabilidade causada por alguma configuração • Dispositivos como aparelhos de fax • Adquirir algum dispositivo ou software com alguma backdoor proposital • Pessoas com acesso interno

Formas de Ataque • Após atacar pontos de entrada • • • Espalhar e controlar um malware Acessar a base de dados Reconfigurar equipamentos de comunicação Forjar informações Espionar

Medidas de Proteção • • • Gerenciamento de chaves Protocolos seguros de roteamento Encaminhamento seguro Defesa contra Do. S Atestado

Conclusão • Rede elétrica atual é ineficiente e pouco flexível • A tecnologia de Smart Grid possibilitaria vantagens ainda a serem vislumbradas • Apesar de vantajosa, a implementação da tecnologia de Smart Grid só proporcionará benefícios se implementada com segurança.

Perguntas • Quais são as vantagens da smart grid frente à rede elétrica atual? • Redução de carga quando necessário, alta participação do consumidor, rápido acesso aos dados, economia, aproveitamento de recurso renováveis, redução da emissão de carbono, utilização de novas tecnologias. • É possível desenvolver um sistema completamente seguro? • Por mais seguro que seja um sistema, é impossível desenvolver um sistema completamente seguro, já que toda segurança se baseia em probabilidade. O correto seria procurar atingir um nível de segurança que fosse “quase” impossível de quebrar em um determinado período de tempo. • Quais são as principais propriedades para a segurança quando se trata de redes de comunicação? Cite um exemplo de ataque para cada. • Confidencialidade, acesso a dados de consumos pode causar sequestros; integridade, alterações não-autorizadas nos preços podem trazer prejuízo pros consumidores ou companhias; disponibilidade, uma queda prolongada de energia em um hospital pode causar a morte de pacientes.

Perguntas • Cite três ataques a pontos de entrada do Smart Grid. • “Sequestro” de uma conexão VPN, invasão via Internet e utilização de software com backdoor proposital. • Explique uma medida de proteção que poderia ser usada para garantir a segurança do Smart Grid. • Uma medida de proteção que poderia ser adotada no contexto de Smart Grid é a defesa contra Do. S através do envio de patchs de reparo. Caso não fosse possível solucionar o problema, o terminal problemático poderia ser desconectado da grade.

Dali y john lennon

Dali y john lennon Little clover

Little clover Yoko yamaguchi

Yoko yamaguchi North bridge south bridge

North bridge south bridge Sgam model

Sgam model Solutii smart grid

Solutii smart grid Iec 61850-90-7

Iec 61850-90-7 Smart grid maturity model

Smart grid maturity model Intelliteam smart grid

Intelliteam smart grid Smart grid presentation

Smart grid presentation Smart grid maturity model

Smart grid maturity model Smart grid interoperability panel

Smart grid interoperability panel Smart grid maturity model

Smart grid maturity model Smart grid enables distributed energy management

Smart grid enables distributed energy management Pacific northwest smart grid demonstration project

Pacific northwest smart grid demonstration project A smart grid for intelligent energy use

A smart grid for intelligent energy use Conclusion of smart energy

Conclusion of smart energy Smart grid soft

Smart grid soft