Security Level Internal 2020929 Departamento de Elctrica y

- Slides: 37

Security Level: Internal 2020/9/29 Departamento de Eléctrica y Electrónica en Telecomunicaciones Implementación de un escenario de pruebas para el análisis de tramas a nivel de la capa de enlace HUAWEI TECHNOLOGIES CO. , LTD. Huawei Confidential Página 1 www. huawei. com

Contenidos l Capitulo 1 Antecedentes l Capitulo 2 Importancia l Capitulo 3 Objetivos l Capitulo 4 Desarrollo l Capitulo 5 Conclusiones y recomendaciones HUAWEI TECHNOLOGIES CO. , LTD. Huawei Confidential Página 2

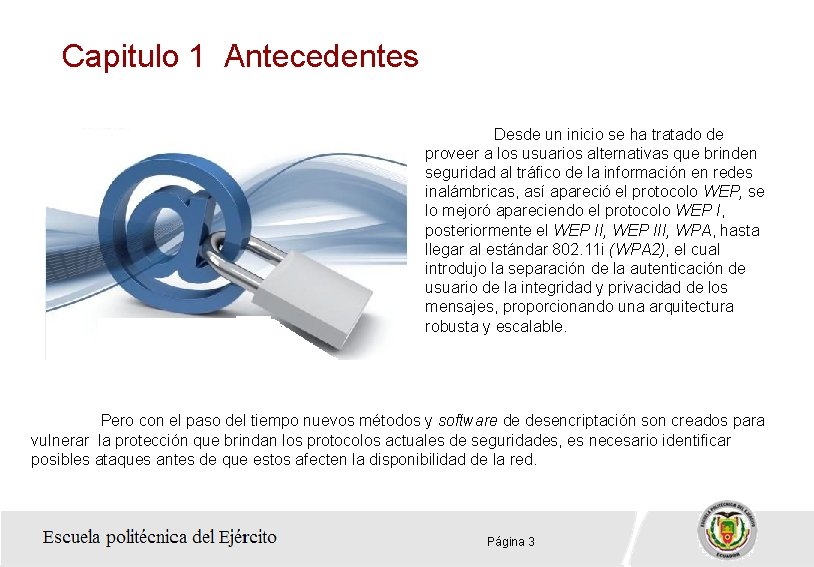

Capitulo 1 Antecedentes Desde un inicio se ha tratado de proveer a los usuarios alternativas que brinden seguridad al tráfico de la información en redes inalámbricas, así apareció el protocolo WEP, se lo mejoró apareciendo el protocolo WEP I, posteriormente el WEP II, WEP III, WPA, hasta llegar al estándar 802. 11 i (WPA 2), el cual introdujo la separación de la autenticación de usuario de la integridad y privacidad de los mensajes, proporcionando una arquitectura robusta y escalable. Pero con el paso del tiempo nuevos métodos y software de desencriptación son creados para vulnerar la protección que brindan los protocolos actuales de seguridades, es necesario identificar posibles ataques antes de que estos afecten la disponibilidad de la red. HUAWEI TECHNOLOGIES CO. , LTD. Página 3 Page 3

Capitulo 1 Antecedentes Debido a la gran demanda en la implementación de redes inalámbricas, tanto en el sector personal y empresarial, entidades como bancos, universidades, ministerios, requieren limitar el acceso a usuarios que se encuentren autorizados a manejar información delicada, para el desenvolvimiento de una empresa. Proteger la información es tan importante como generarla. HUAWEI TECHNOLOGIES CO. , LTD. Página 4 Page 4

Contenidos • Capitulo 1 Antecedentes • Capitulo 2 Importancia • Capitulo 3 Objetivos • Capitulo 4 Desarrollo • Capitulo 5 Conclusiones y recomendaciones HUAWEI TECHNOLOGIES CO. , LTD. Página 5 Page 5

Capitulo 2 Importancia La seguridad en las redes inalámbricas es muy baja en comparación a todos los riesgos que presenta. Con el escenario de pruebas se tendrá pautas para mejorar los métodos, técnicas de tratamiento en contra de intrusos y mejorar los niveles de seguridad en la implementación de una red inalámbrica HUAWEI TECHNOLOGIES CO. , LTD. Página 6 Page 6

Contenidos • Capitulo 1 Antecedentes • Capitulo 2 Importancia • Capitulo 3 Objetivos • Capitulo 4 Desarrollo • Capitulo 5 Conclusiones y recomendaciones HUAWEI TECHNOLOGIES CO. , LTD. Página 7 Page 7

Capitulo 3 Objetivos El objetivo principal es la implementación de un escenario de pruebas para analizar las vulnerabilidades de una red inalámbrica a nivel de la capa de enlace. Analizar del flujo de datos desde los usuarios finales hasta el AP y someter a la red a ataques Implementación en el AP, el protocolo de autenticación WPA 2 con Radius el más difundido a nivel empresarial. HUAWEI TECHNOLOGIES CO. , LTD. Página 8 Page 8

Contenidos • Capitulo 1 Antecedentes • Capitulo 2 Importancia • Capitulo 3 Objetivos • Capitulo 4 Desarrollo • Capitulo 5 Conclusiones y recomendaciones HUAWEI TECHNOLOGIES CO. , LTD. Página 9 Page 9

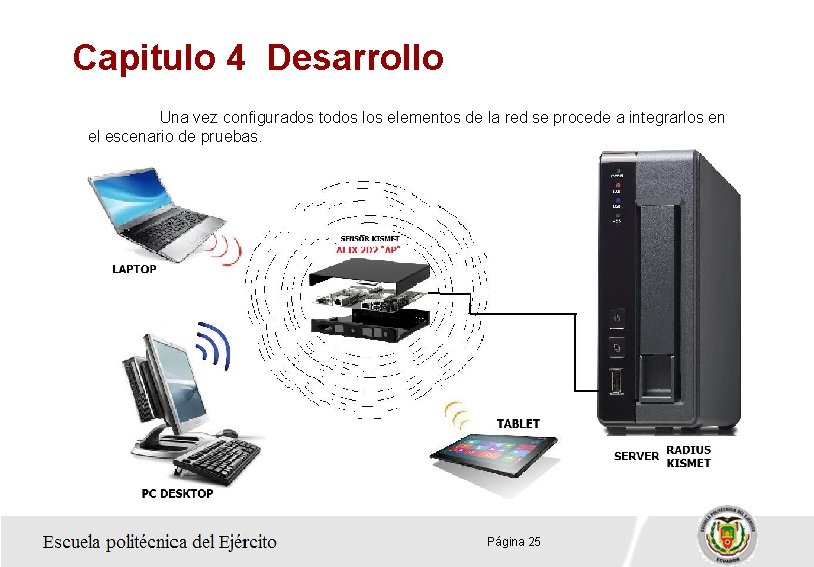

Capitulo 4 Desarrollo El esquema a ser implementado en el laboratorio de pruebas es el siguiente: HUAWEI TECHNOLOGIES CO. , LTD. Página 10 Page 10

Capitulo 4 Desarrollo Para la implementación de la red se necesitó de varios elementos como son: Punto de Acceso “Alix 2 D 2” Open Wrt Kismet drone 2 GB Industrial Compact Disk Wistron CM 9 Atheros mini. PCI Ubiquiti Super Range 2 SR 2 400 mw 802. 11 b/g mini. PCI HUAWEI TECHNOLOGIES CO. , LTD. Pigtail y Antena Externa Página 11 Page 11

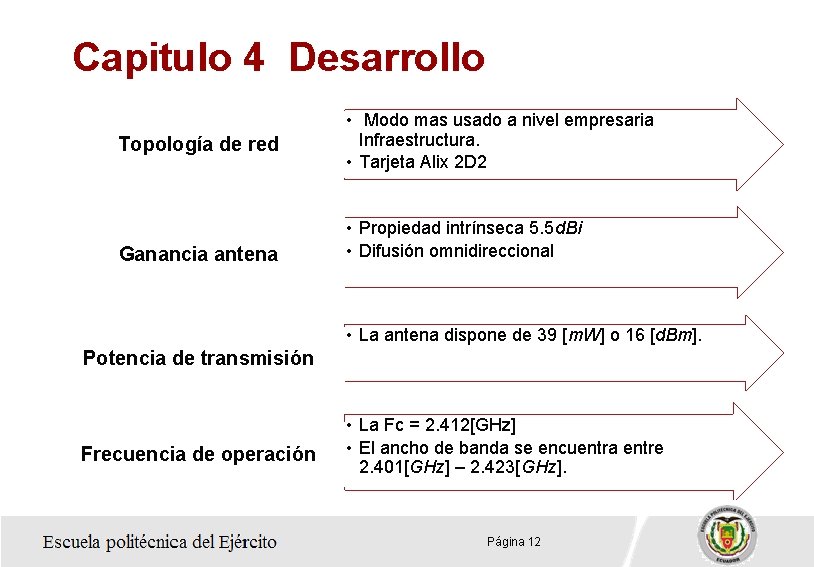

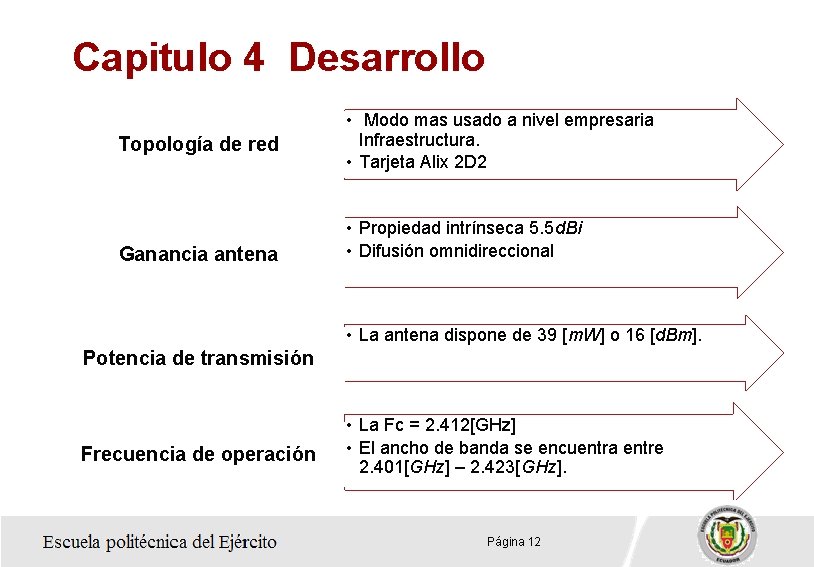

Capitulo 4 Desarrollo Topología de red Ganancia antena • Modo mas usado a nivel empresaria Infraestructura. • Tarjeta Alix 2 D 2 • Propiedad intrínseca 5. 5 d. Bi • Difusión omnidireccional • La antena dispone de 39 [m. W] o 16 [d. Bm]. Potencia de transmisión Frecuencia de operación HUAWEI TECHNOLOGIES CO. , LTD. • La Fc = 2. 412[GHz] • El ancho de banda se encuentra entre 2. 401[GHz] – 2. 423[GHz]. Página 12 Page 12

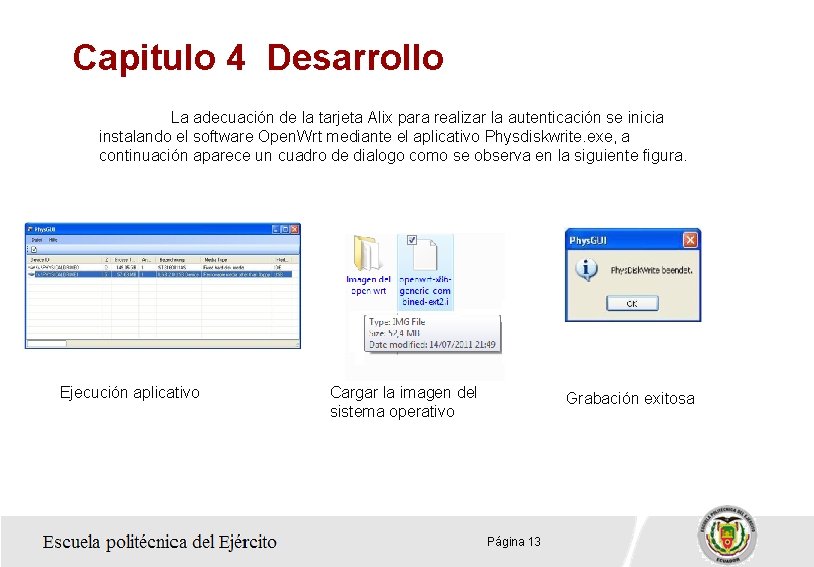

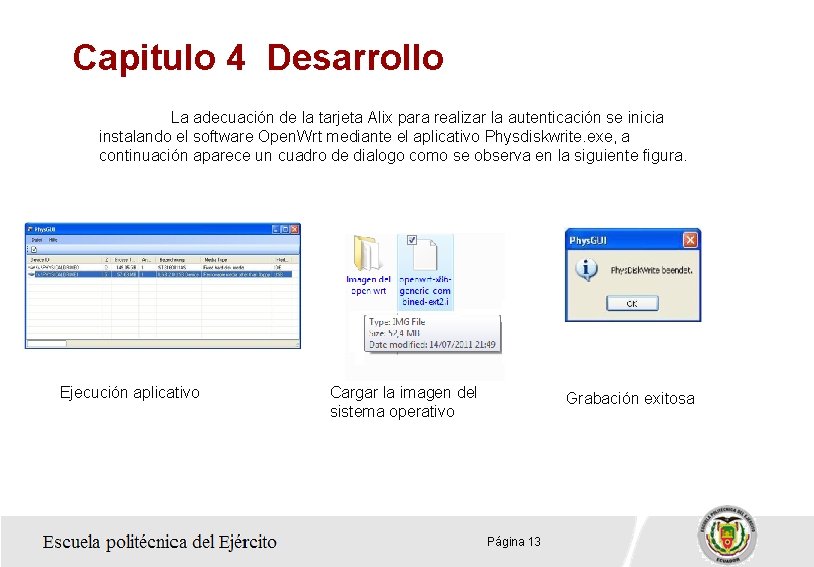

Capitulo 4 Desarrollo La adecuación de la tarjeta Alix para realizar la autenticación se inicia instalando el software Open. Wrt mediante el aplicativo Physdiskwrite. exe, a continuación aparece un cuadro de dialogo como se observa en la siguiente figura. Ejecución aplicativo HUAWEI TECHNOLOGIES CO. , LTD. Cargar la imagen del sistema operativo Grabación exitosa Página 13 Page 13

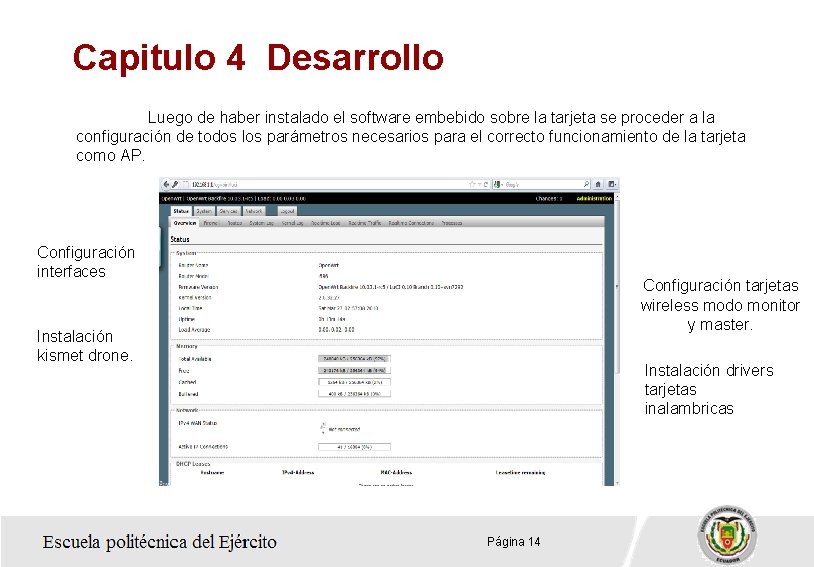

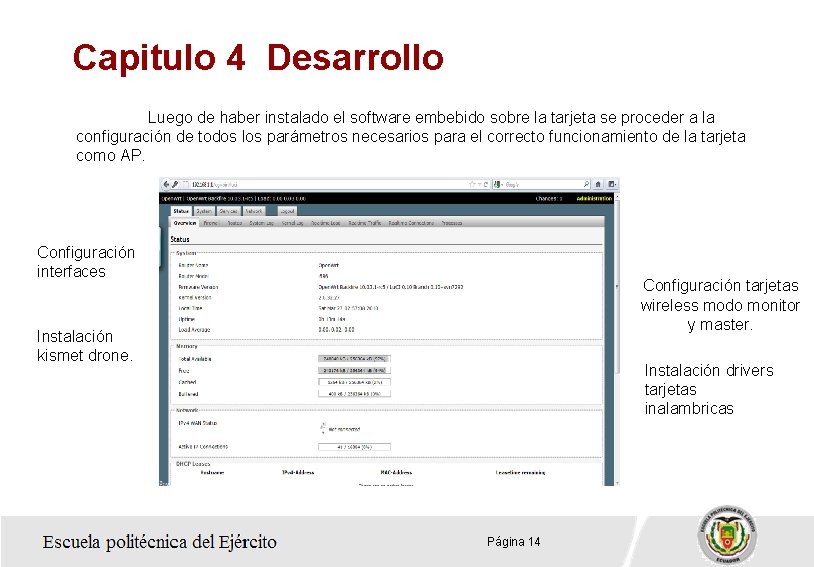

Capitulo 4 Desarrollo Luego de haber instalado el software embebido sobre la tarjeta se proceder a la configuración de todos los parámetros necesarios para el correcto funcionamiento de la tarjeta como AP. Configuración interfaces Configuración tarjetas wireless modo monitor y master. Instalación kismet drone. HUAWEI TECHNOLOGIES CO. , LTD. Instalación drivers tarjetas inalambricas Página 14 Page 14

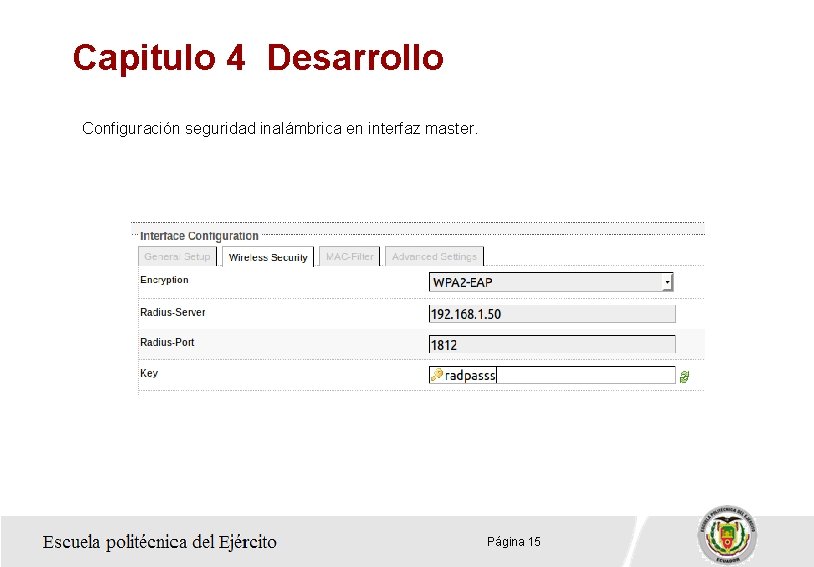

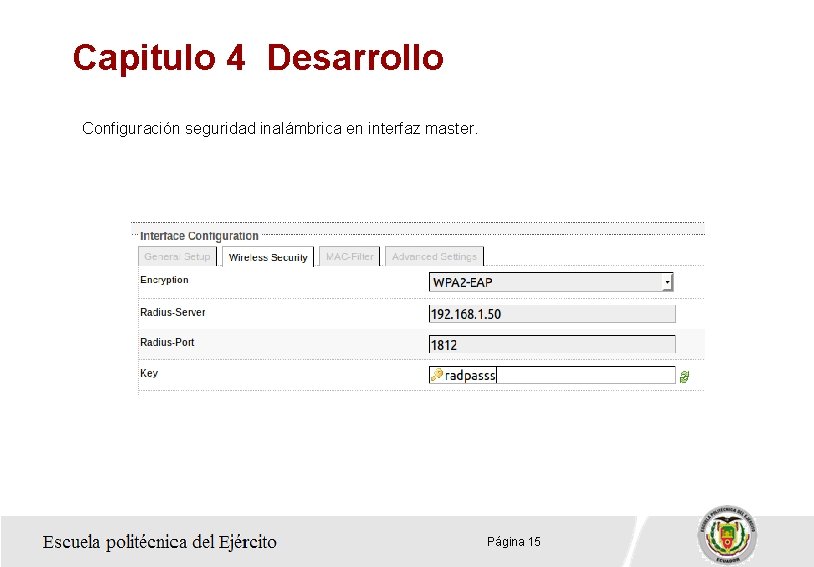

Capitulo 4 Desarrollo Configuración seguridad inalámbrica en interfaz master. HUAWEI TECHNOLOGIES CO. , LTD. Página 15 Page 15

Capitulo 4 Desarrollo Analizadores de tráfico Wireshark es un software que permite visualizar el tráfico capturado Es un programa que permite monitorear la actividad de Internet, y redes inalámbricas de área local (Wireless Local Area Network). HUAWEI TECHNOLOGIES CO. , LTD. Es un detector de redes 802. 11 en capa 2, Kismet se diferencia de la mayoría de los otros sniffers inalámbricos en su funcionamiento pasivo. Página 16 Page 16

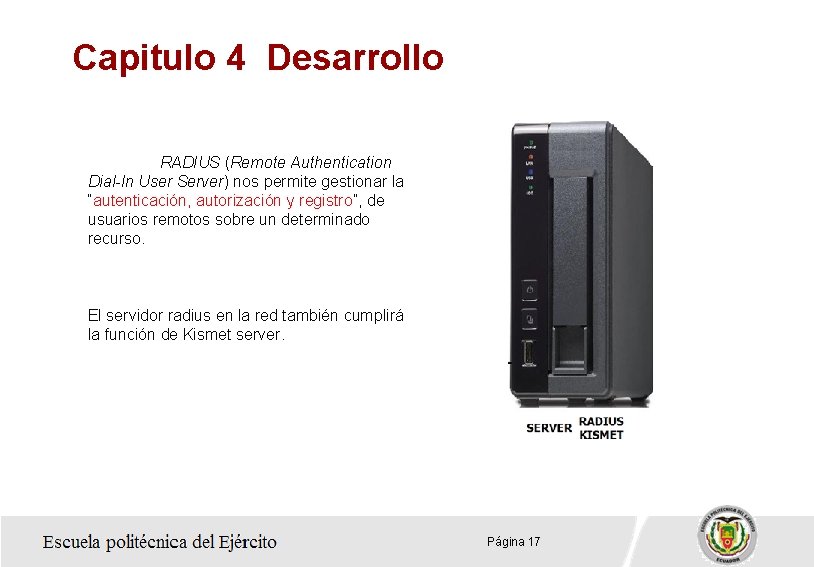

Capitulo 4 Desarrollo RADIUS (Remote Authentication Dial-In User Server) nos permite gestionar la “autenticación, autorización y registro”, de usuarios remotos sobre un determinado recurso. El servidor radius en la red también cumplirá la función de Kismet server. HUAWEI TECHNOLOGIES CO. , LTD. Página 17 Page 17

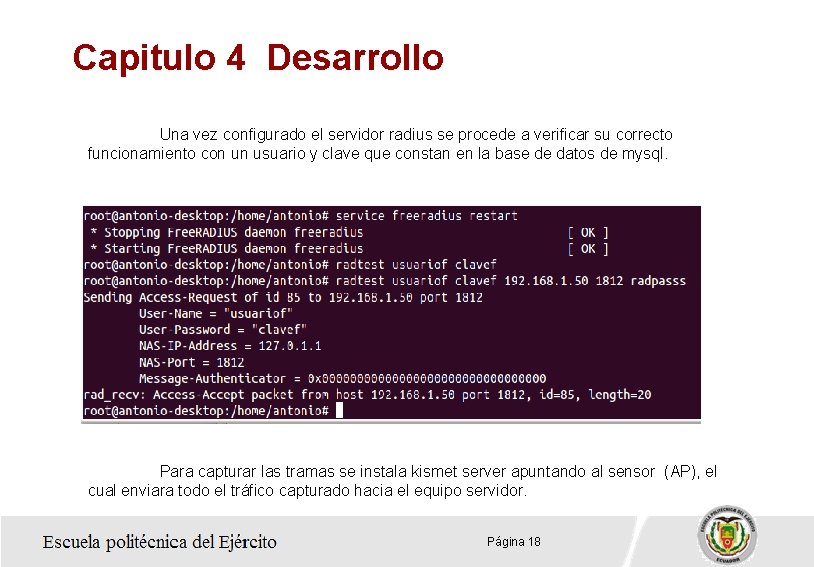

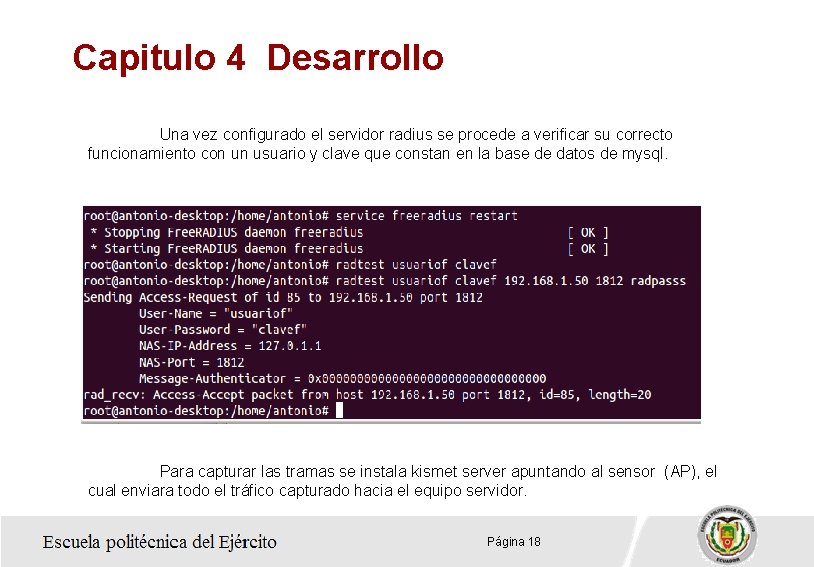

Capitulo 4 Desarrollo Una vez configurado el servidor radius se procede a verificar su correcto funcionamiento con un usuario y clave que constan en la base de datos de mysql. Para capturar las tramas se instala kismet server apuntando al sensor (AP), el cual enviara todo el tráfico capturado hacia el equipo servidor. HUAWEI TECHNOLOGIES CO. , LTD. Página 18 Page 18

Capitulo 4 Desarrollo En el escenario se implementó el uso de CA, la herramienta con la cual se los generó se llama openssl. Luego de generar los certificados estos deben ser copiados en el servidor (/etc/freeradius/certs) y en los clientes realizar la respectiva instalación. HUAWEI TECHNOLOGIES CO. , LTD. Página 19 Page 19

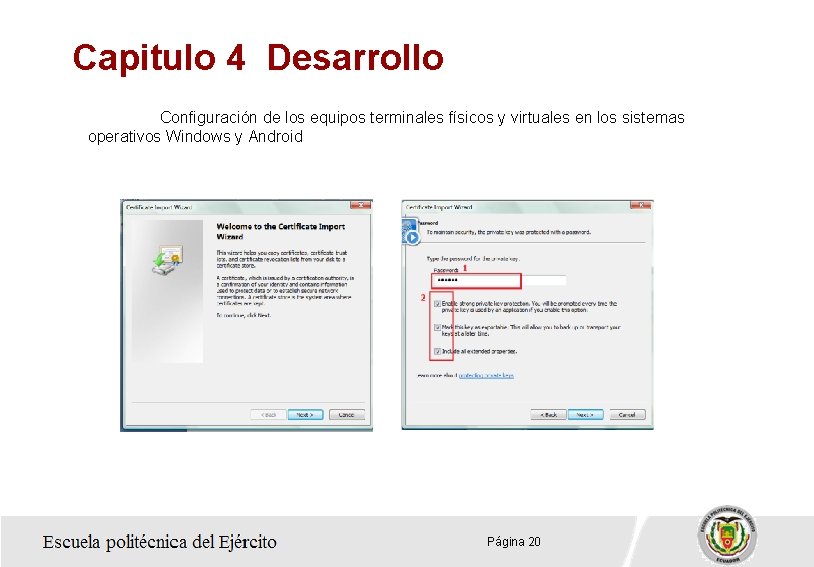

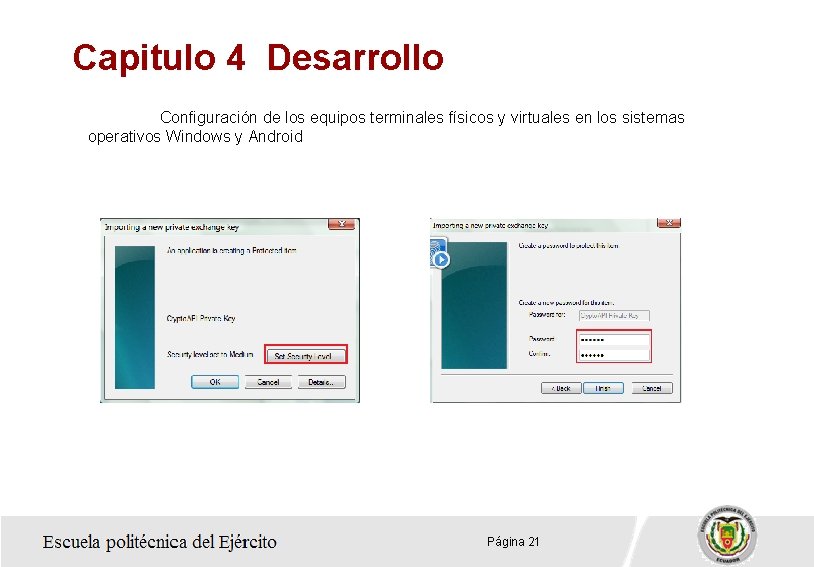

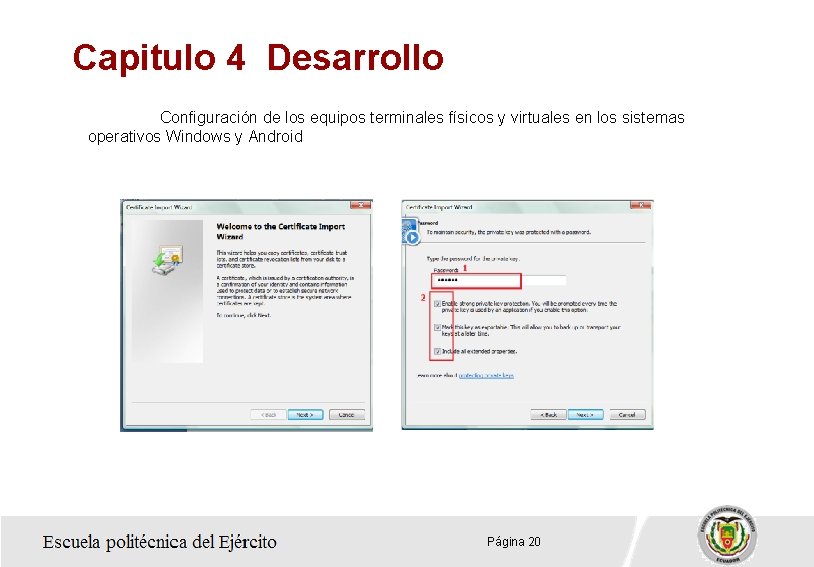

Capitulo 4 Desarrollo Configuración de los equipos terminales físicos y virtuales en los sistemas operativos Windows y Android HUAWEI TECHNOLOGIES CO. , LTD. Página 20 Page 20

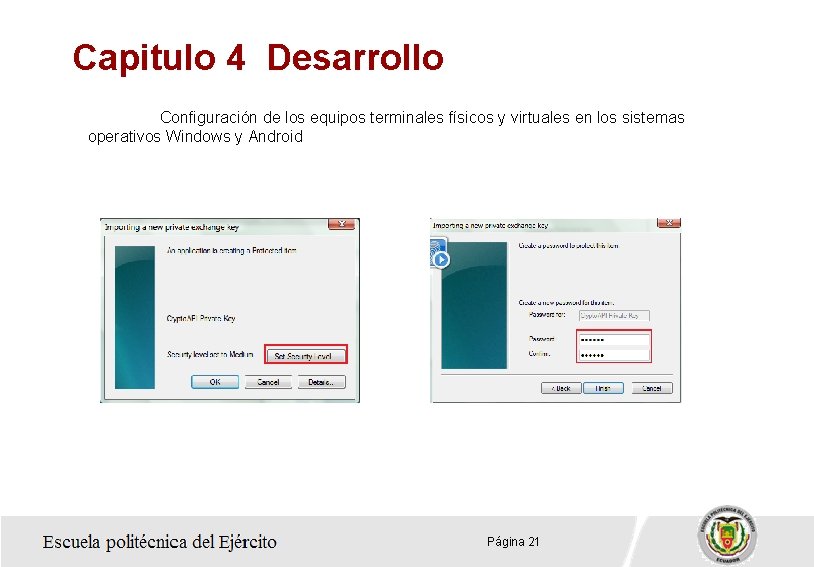

Capitulo 4 Desarrollo Configuración de los equipos terminales físicos y virtuales en los sistemas operativos Windows y Android HUAWEI TECHNOLOGIES CO. , LTD. Página 21 Page 21

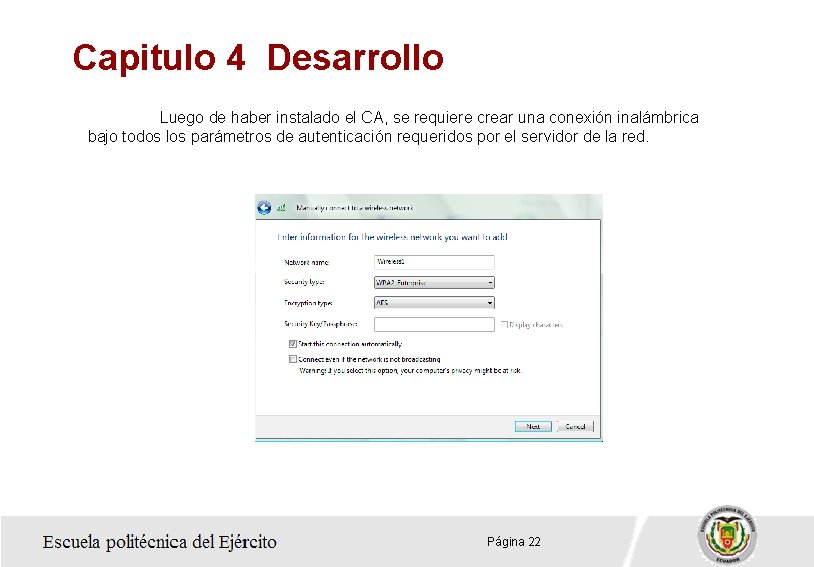

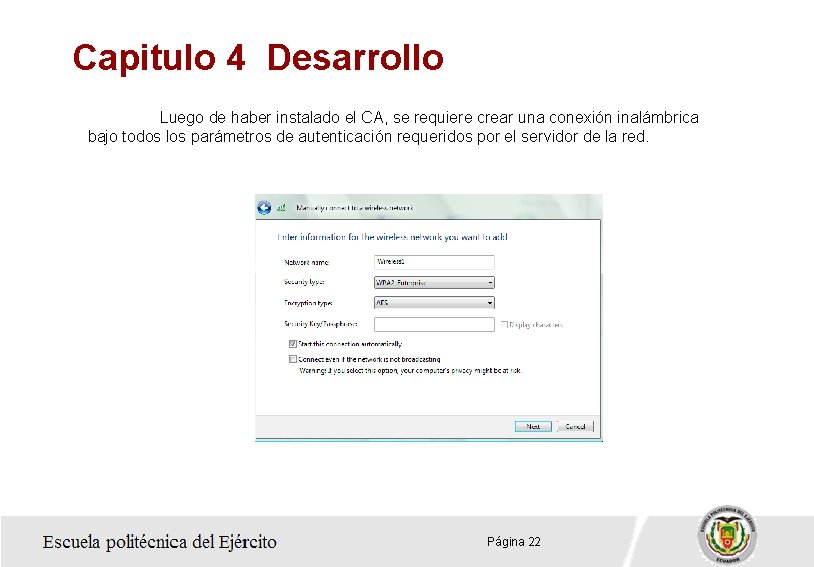

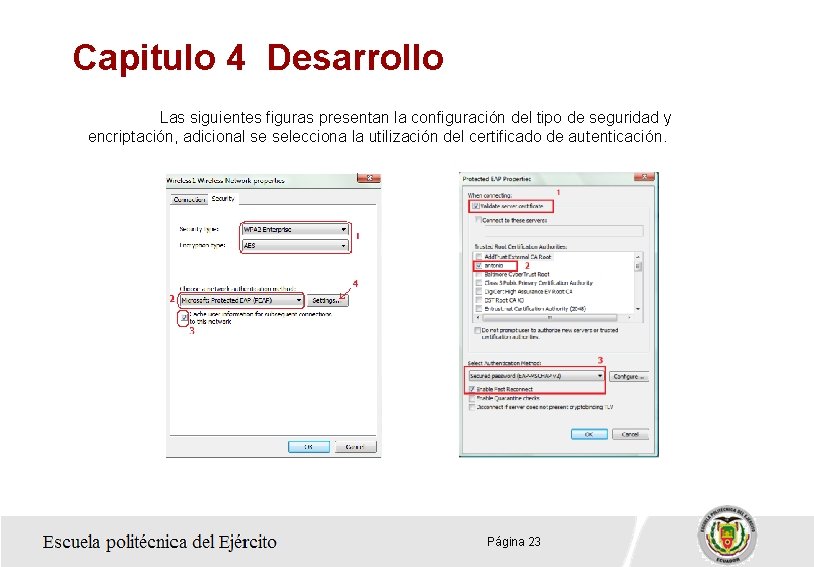

Capitulo 4 Desarrollo Luego de haber instalado el CA, se requiere crear una conexión inalámbrica bajo todos los parámetros de autenticación requeridos por el servidor de la red. HUAWEI TECHNOLOGIES CO. , LTD. Página 22 Page 22

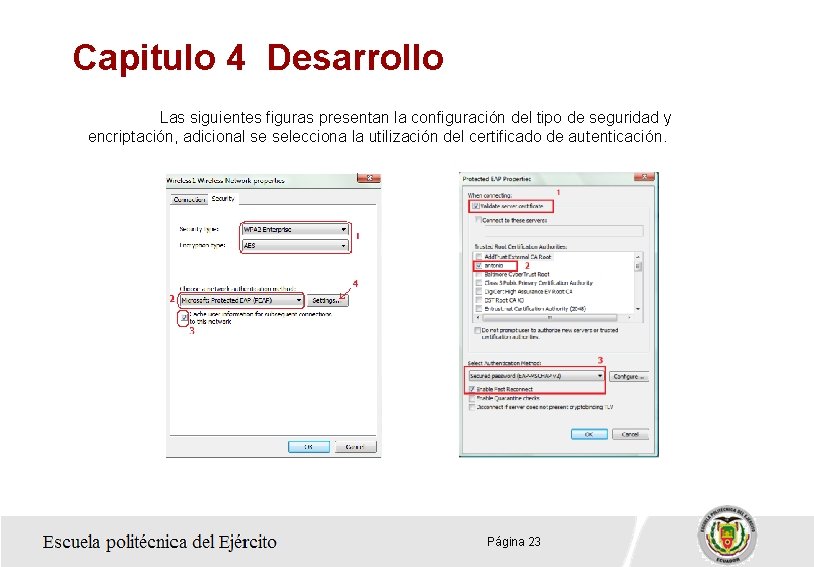

Capitulo 4 Desarrollo Las siguientes figuras presentan la configuración del tipo de seguridad y encriptación, adicional se selecciona la utilización del certificado de autenticación. HUAWEI TECHNOLOGIES CO. , LTD. Página 23 Page 23

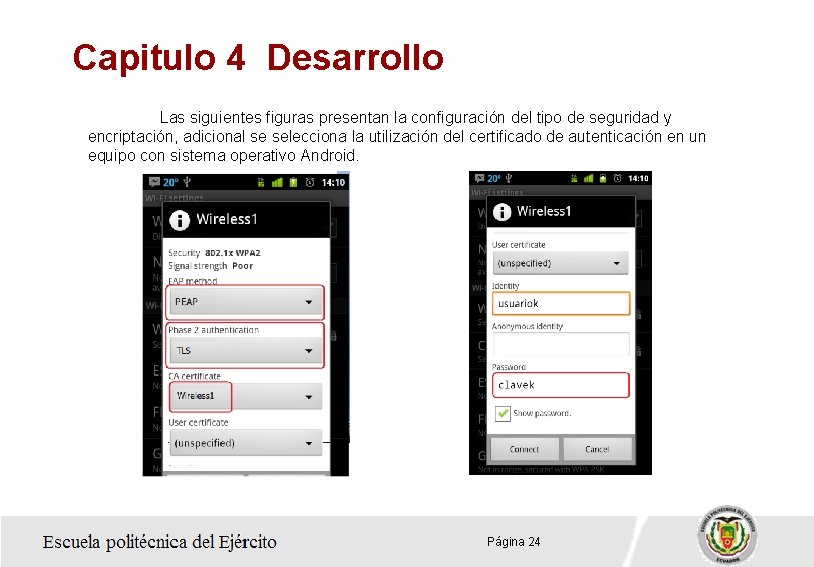

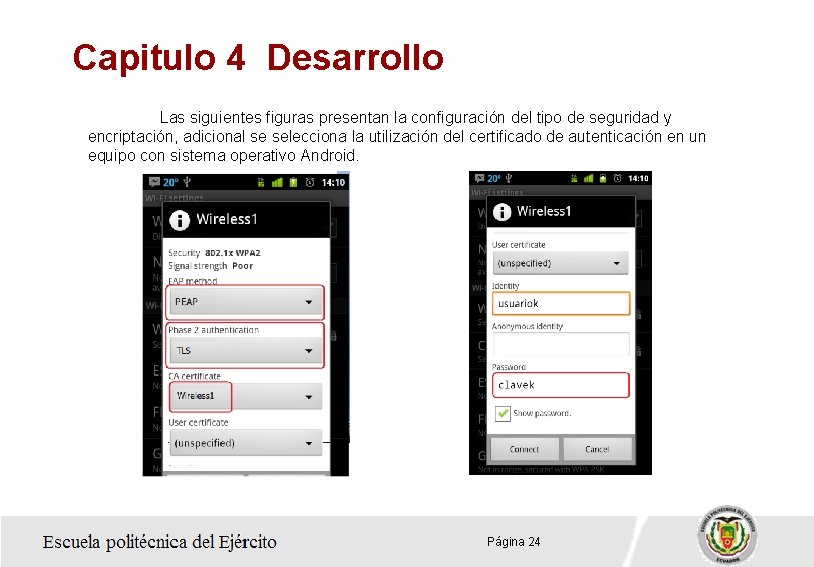

Capitulo 4 Desarrollo Las siguientes figuras presentan la configuración del tipo de seguridad y encriptación, adicional se selecciona la utilización del certificado de autenticación en un equipo con sistema operativo Android. HUAWEI TECHNOLOGIES CO. , LTD. Página 24 Page 24

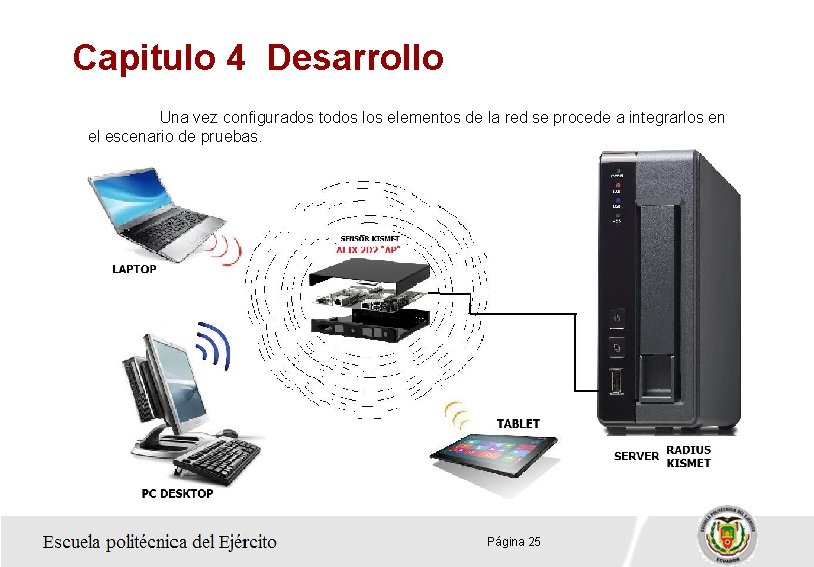

Capitulo 4 Desarrollo Una vez configurados todos los elementos de la red se procede a integrarlos en el escenario de pruebas. Page 25 HUAWEI TECHNOLOGIES CO. , LTD. Página 25

Capitulo 4 Desarrollo Mediante la captura de información que circula por el escenario de pruebas, se detalla el siguiente esquema, en el cual se indican las tramas que se establecen mediante la autenticación y asociación HUAWEI TECHNOLOGIES CO. , LTD. Página 26

Capitulo 4 Desarrollo Trama beacon HUAWEI TECHNOLOGIES CO. , LTD. ESS/IBSS: Indica si el transmisor es un AP. IBSS: Indica si la arquitectura esta en modo ad-hoc CFP: Establece si se requiere una confidencialidad de los datos. Privacy: Menciona si el AP soporta autenticación wep. El valor 1 indica que se está usando SP, al usar el estándar 802. 11 g se requiere que este valor este en 1. PBCC: El valor 1 indica que se está utilizando codificación convolucional binario Short Slot Time: toma el valor de 1 cuando la ranura de tiempo es más corto para usar el estándar 802. 11 g. Automatic Power Save Delivery: Indica con que frecuencia la estación en modo de ahorro de energía se activa para escuchar tramas beacon de administración. Página 27

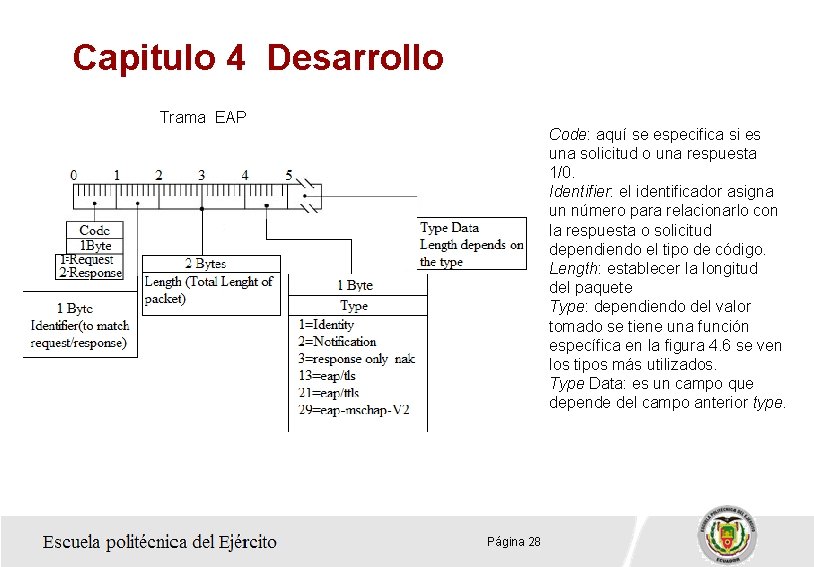

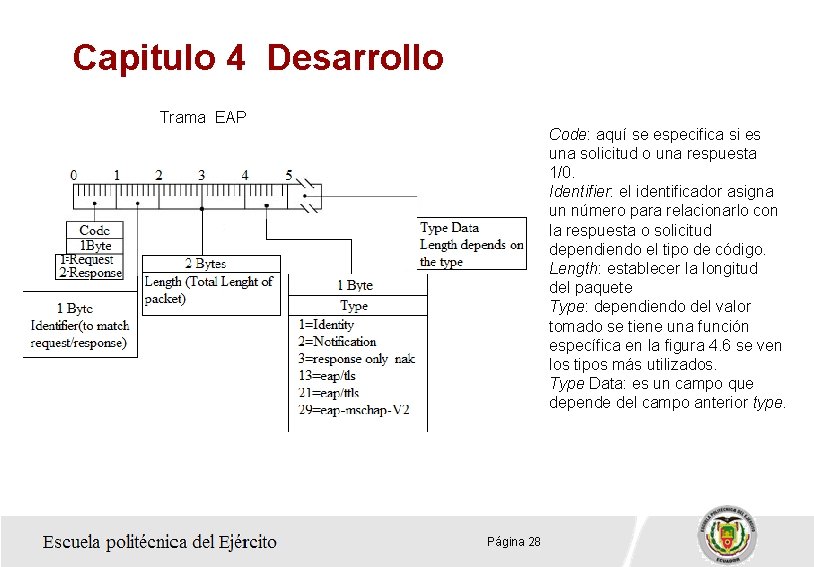

Capitulo 4 Desarrollo Trama EAP HUAWEI TECHNOLOGIES CO. , LTD. Code: aquí se especifica si es una solicitud o una respuesta 1/0. Identifier: el identificador asigna un número para relacionarlo con la respuesta o solicitud dependiendo el tipo de código. Length: establecer la longitud del paquete Type: dependiendo del valor tomado se tiene una función específica en la figura 4. 6 se ven los tipos más utilizados. Type Data: es un campo que depende del campo anterior type. Página 28

Capitulo 4 Desarrollo Emulador de ataques Back. Track 5 Un "ataque" consiste en aprovechar una vulnerabilidad de un sistema informático (sistema operativo, programa de software o sistema del usuario) con propósitos desconocidos por el operador del sistema y que, por lo general, causan un daño HUAWEI TECHNOLOGIES CO. , LTD. Página 29 Page 29

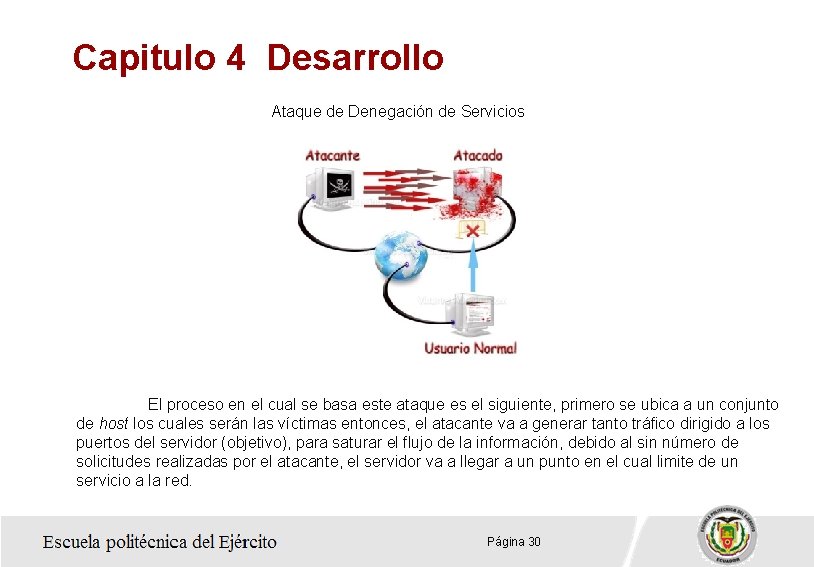

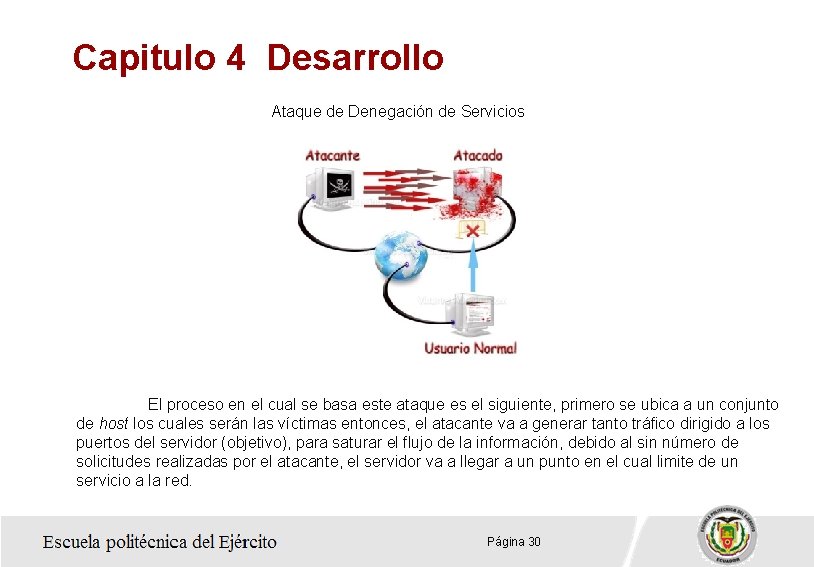

Capitulo 4 Desarrollo Ataque de Denegación de Servicios El proceso en el cual se basa este ataque es el siguiente, primero se ubica a un conjunto de host los cuales serán las víctimas entonces, el atacante va a generar tanto tráfico dirigido a los puertos del servidor (objetivo), para saturar el flujo de la información, debido al sin número de solicitudes realizadas por el atacante, el servidor va a llegar a un punto en el cual limite de un servicio a la red. HUAWEI TECHNOLOGIES CO. , LTD. Página 30 Page 30

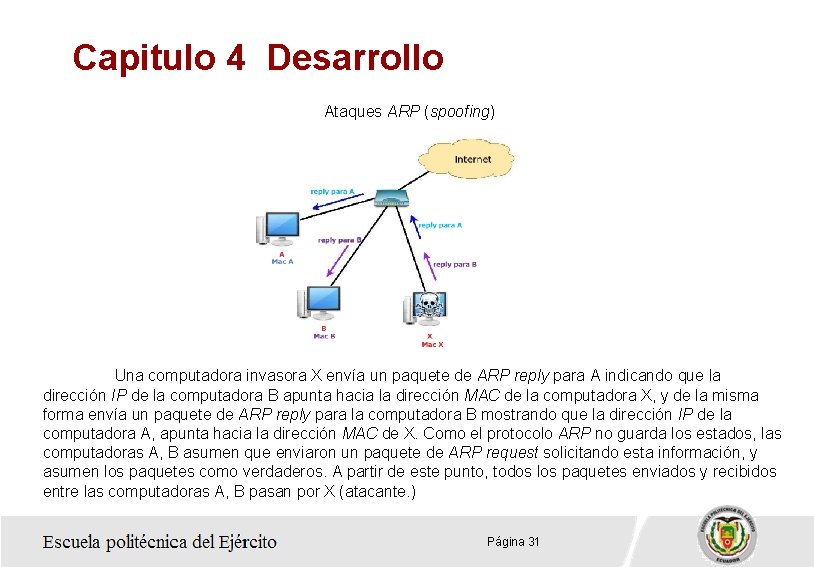

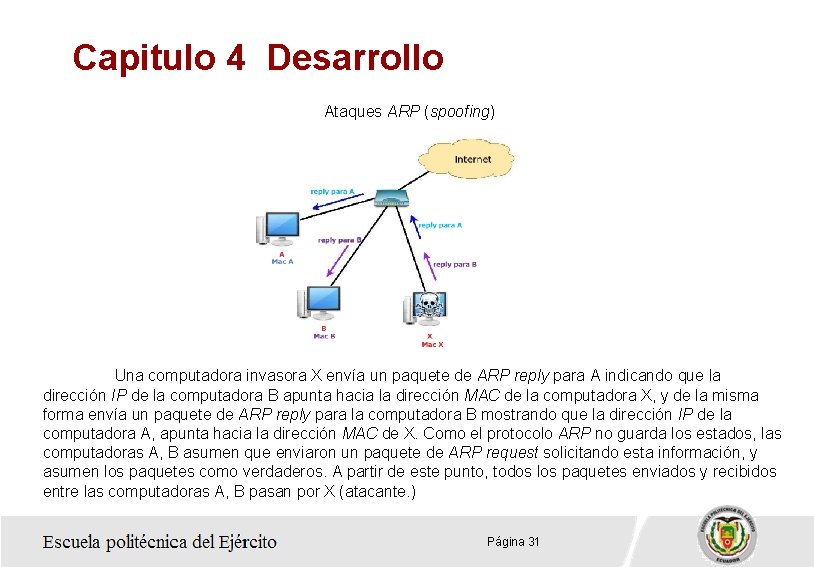

Capitulo 4 Desarrollo Ataques ARP (spoofing) Una computadora invasora X envía un paquete de ARP reply para A indicando que la dirección IP de la computadora B apunta hacia la dirección MAC de la computadora X, y de la misma forma envía un paquete de ARP reply para la computadora B mostrando que la dirección IP de la computadora A, apunta hacia la dirección MAC de X. Como el protocolo ARP no guarda los estados, las computadoras A, B asumen que enviaron un paquete de ARP request solicitando esta información, y asumen los paquetes como verdaderos. A partir de este punto, todos los paquetes enviados y recibidos entre las computadoras A, B pasan por X (atacante. ) HUAWEI TECHNOLOGIES CO. , LTD. Página 31 Page 31

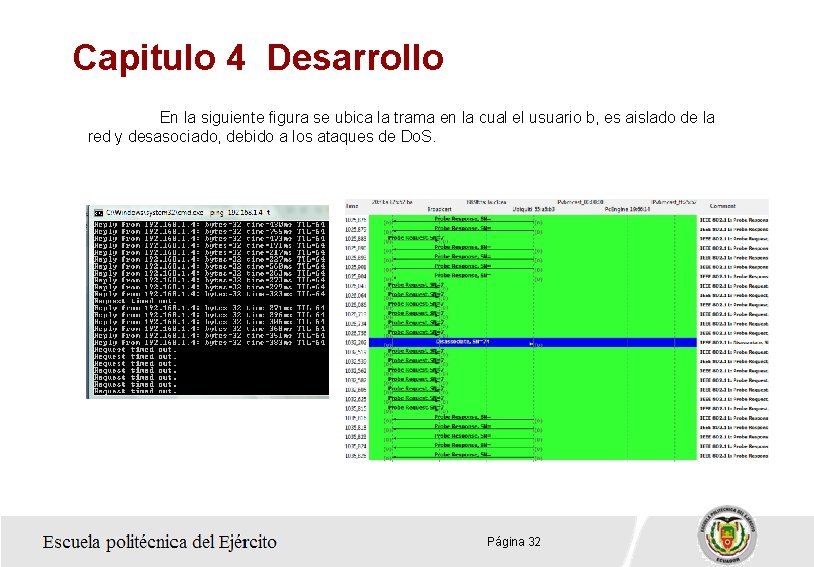

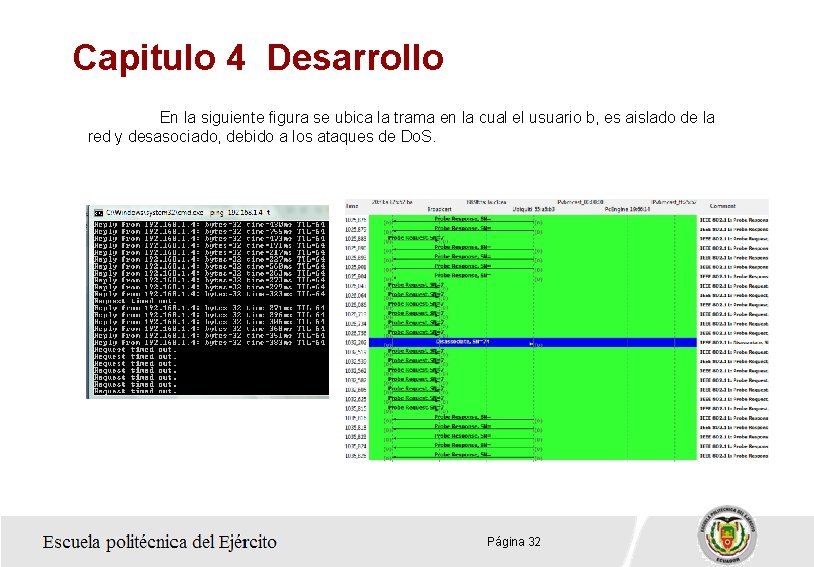

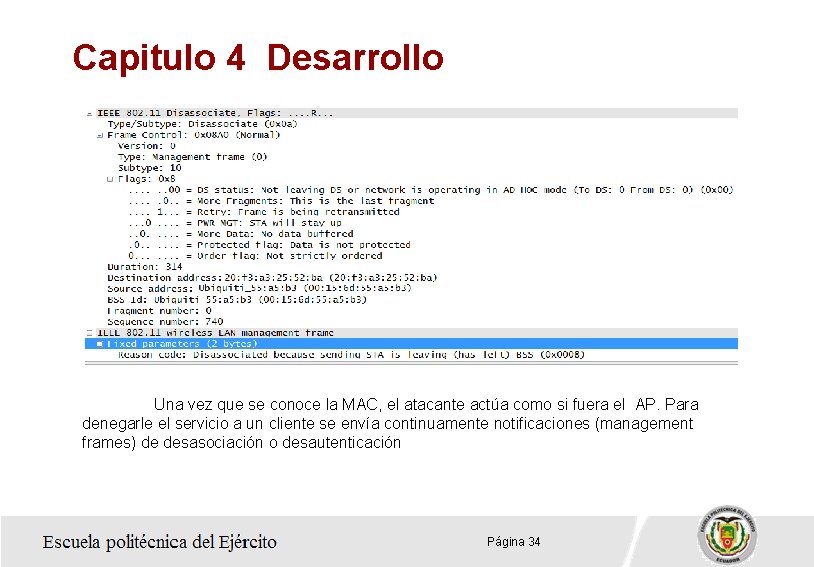

Capitulo 4 Desarrollo En la siguiente figura se ubica la trama en la cual el usuario b, es aislado de la red y desasociado, debido a los ataques de Do. S. HUAWEI TECHNOLOGIES CO. , LTD. Página 32

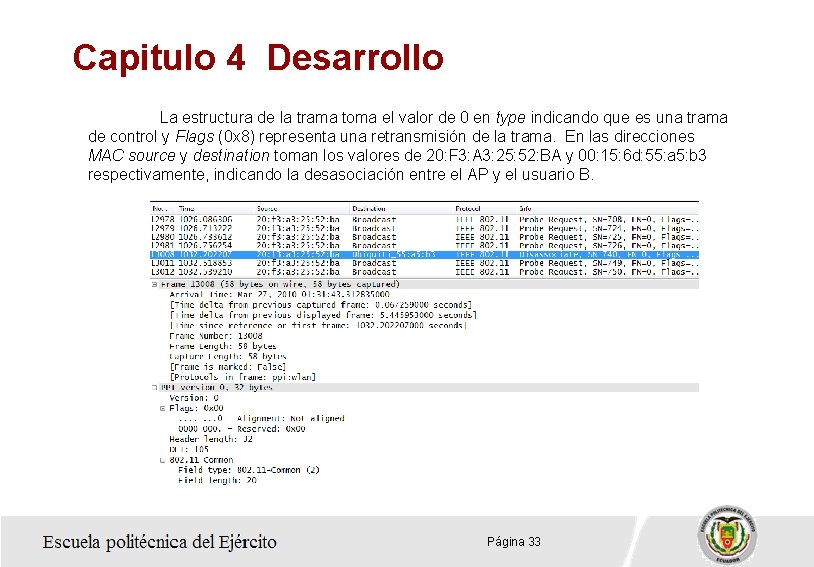

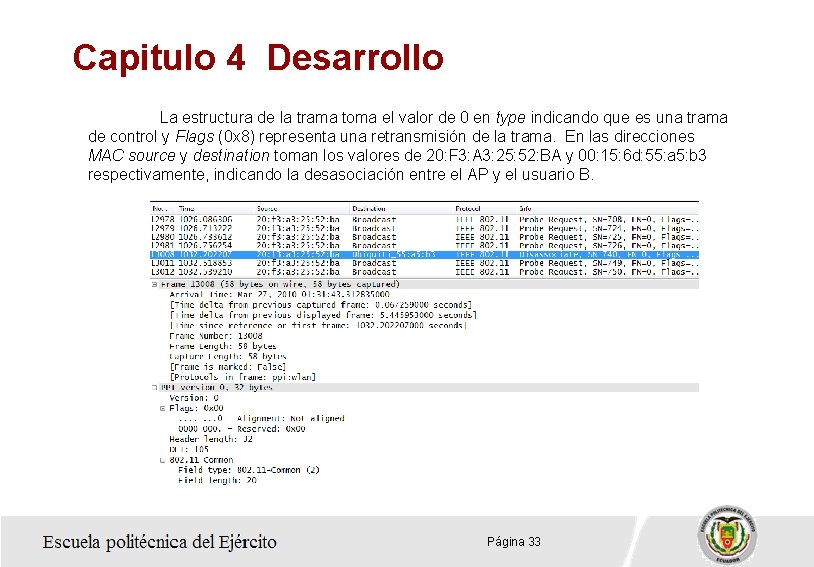

Capitulo 4 Desarrollo La estructura de la trama toma el valor de 0 en type indicando que es una trama de control y Flags (0 x 8) representa una retransmisión de la trama. En las direcciones MAC source y destination toman los valores de 20: F 3: A 3: 25: 52: BA y 00: 15: 6 d: 55: a 5: b 3 respectivamente, indicando la desasociación entre el AP y el usuario B. HUAWEI TECHNOLOGIES CO. , LTD. Página 33

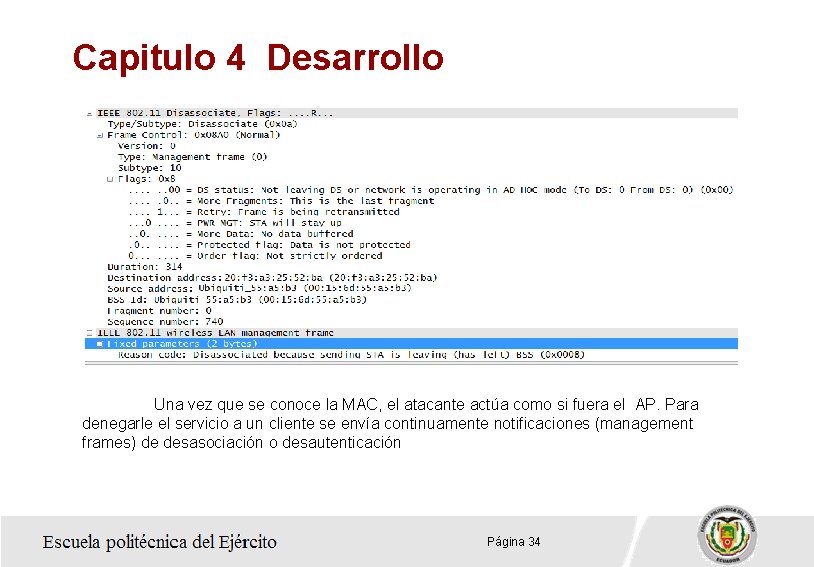

Capitulo 4 Desarrollo Una vez que se conoce la MAC, el atacante actúa como si fuera el AP. Para denegarle el servicio a un cliente se envía continuamente notificaciones (management frames) de desasociación o desautenticación HUAWEI TECHNOLOGIES CO. , LTD. Página 34

Contenidos • Capitulo 1 Antecedentes • Capitulo 2 Importancia • Capitulo 3 Objetivos • Capitulo 4 Desarrollo • Capitulo 5 Conclusiones y recomendaciones HUAWEI TECHNOLOGIES CO. , LTD. Página 35

Capitulo 5 Conclusiones y recomendaciones • Mediante el tratamiento de la información , se ubicó el ataque a la red además se evidenciaron vulnerabilidades en las tramas (información sin cifrar) que circulaban por el canal. • Previamente a la asociación del terminal con el punto de acceso, tanto el usuario como la clave se envían sin encriptación, esto puede ser fácilmente interceptado por un tercero para realizar una validación fraudulenta de esta manera accediendo a los recursos de la red. • Los certificados digitales incrementaron el nivel de seguridad en la red, ya que proporcionan una llave (key) aleatoria y fuertemente encriptada, limitando de esta forma el acceso a la información una vez que se haya establecido el handshake entre el solicitante y el servidor. • El modelo de pruebas implementado, será la base para futuros análisis del flujo de datos a niveles de enlace, con esto se podrá desarrollar un modelo para detectar ataques como denegación de servicios, arp spoofing, suplantación de identidad, etc, en redes WLAN 802. 11, utilizando parámetros de paquetes de control y gestión de la capa MAC, basada en el tipo de tráfico de la red. • Realizar prácticas en el laboratorio, permitirá una mejor comprensión de los modelos de seguridad implementados actualmente en grandes entornos corporativos, el principio de instalación y funcionamiento es el mismo, la única diferente en el dimensionamiento de la red y aplicaciones propias de cada institución. HUAWEI TECHNOLOGIES CO. , LTD. Página 36

Security Level: INTERNAL GRACIAS Antonio Caizapanta Tamayo antonio_xm 10@hotmail. com 0993248034 www. huawei. com HUAWEI TECHNOLOGIES CO. , LTD. Huawei Confidential

Diferencia de potencia

Diferencia de potencia Privatesecurity

Privatesecurity Zootecnia ufpr

Zootecnia ufpr Estructura de una agencia publicitaria

Estructura de una agencia publicitaria Organización del departamento de enfermería

Organización del departamento de enfermería Departamento solicitante

Departamento solicitante Demanda insatisfecha formula

Demanda insatisfecha formula Organigrama de housekeeping de un hotel

Organigrama de housekeeping de un hotel Organigrama de departamento de contabilidad

Organigrama de departamento de contabilidad Departamento forestal

Departamento forestal Departamento de higiene de los alimentos

Departamento de higiene de los alimentos La señora guajardo compra un departamento

La señora guajardo compra un departamento Finestra terapeutica

Finestra terapeutica Departamentos en una empresa

Departamentos en una empresa Projeto doutorado

Projeto doutorado Objetivos del departamento de enfermería

Objetivos del departamento de enfermería Modelo relacional atributos multivaluados

Modelo relacional atributos multivaluados Departamento de economia

Departamento de economia Potencialidades productivas de cochabamba

Potencialidades productivas de cochabamba Huila clima

Huila clima Universidad ixil

Universidad ixil Bachillerato abierto puebla

Bachillerato abierto puebla Que son los organismos pluricelulares

Que son los organismos pluricelulares Departamento ceres

Departamento ceres Departamento ceres

Departamento ceres El significado de departamento

El significado de departamento Internal control procedure

Internal control procedure Features of vouching

Features of vouching What is osi security architecture

What is osi security architecture Security guide to network security fundamentals

Security guide to network security fundamentals Wireless security in cryptography

Wireless security in cryptography Visa international security model in information security

Visa international security model in information security Electronic mail security in network security

Electronic mail security in network security Cnss security model คือ

Cnss security model คือ E commerce security policy

E commerce security policy Software security touchpoints

Software security touchpoints Security guide to network security fundamentals

Security guide to network security fundamentals Security guide to network security fundamentals

Security guide to network security fundamentals