SecIo T Click to edit Master title style

- Slides: 49

Sec_Io. T Click to edit Master title style Security In the Internet of Things Môn học: Công Nghệ Mạng Giáo viên phụ trách: Th. s Nguyễn Việt Hà 1

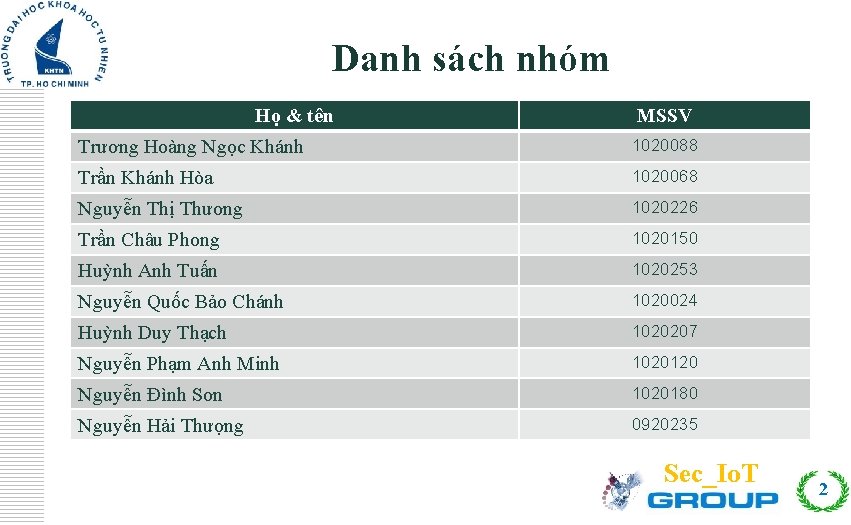

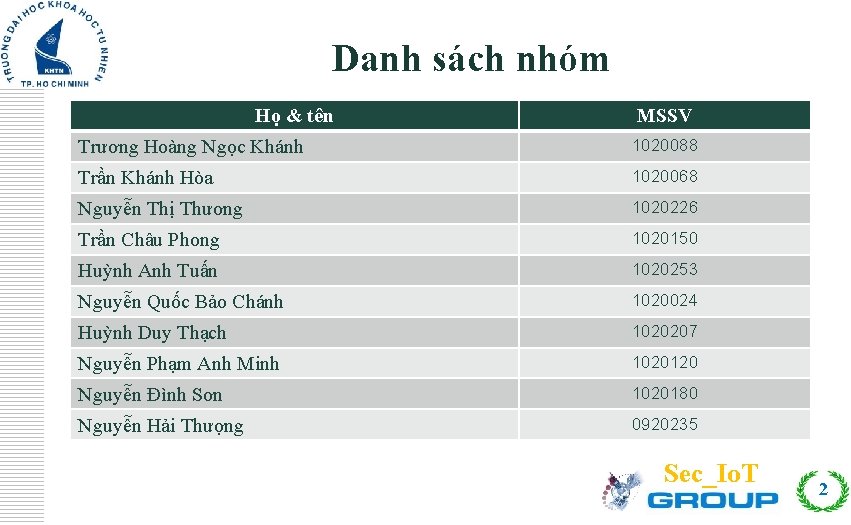

Click to edit Master title style Danh sách nhóm Họ & tên MSSV Trương Hoàng Ngọc Khánh 1020088 Trần Khánh Hòa 1020068 Nguyễn Thị Thương 1020226 Trần Châu Phong 1020150 Huỳnh Anh Tuấn 1020253 Nguyễn Quốc Bảo Chánh 1020024 Huỳnh Duy Thạch 1020207 Nguyễn Phạm Anh Minh 1020120 Nguyễn Đình Sơn 1020180 Nguyễn Hải Thượng 0920235 Sec_Io. T 2

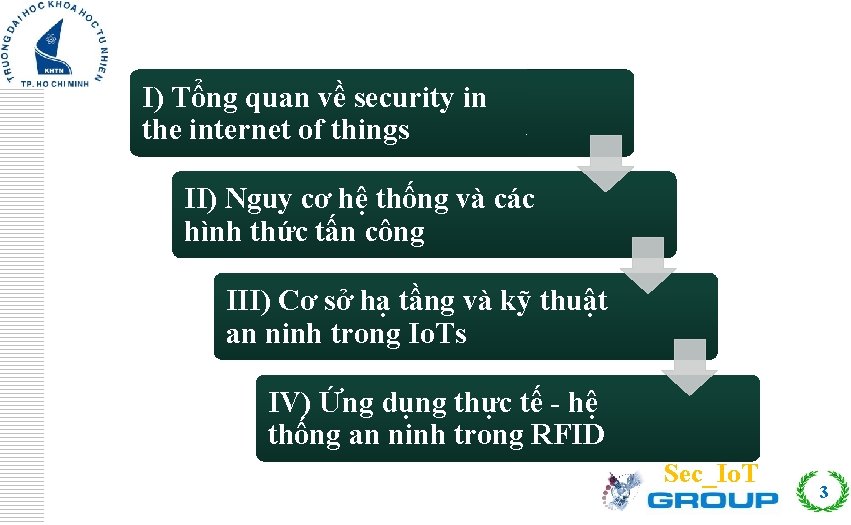

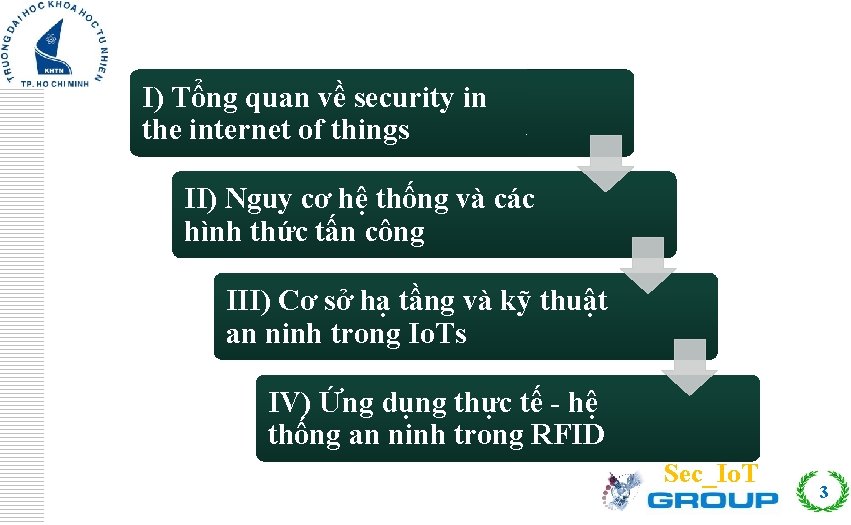

Click to edit Master title style I) Tổng quan về security in the internet of things II) Nguy cơ hệ thống và các hình thức tấn công III) Cơ sở hạ tầng và kỹ thuật an ninh trong Io. Ts IV) Ứng dụng thực tế - hệ thống an ninh trong RFID Sec_Io. T 3

Click to edit Master title style I. Tổng quan về Security in the Internet of things Sec_Io. T 4

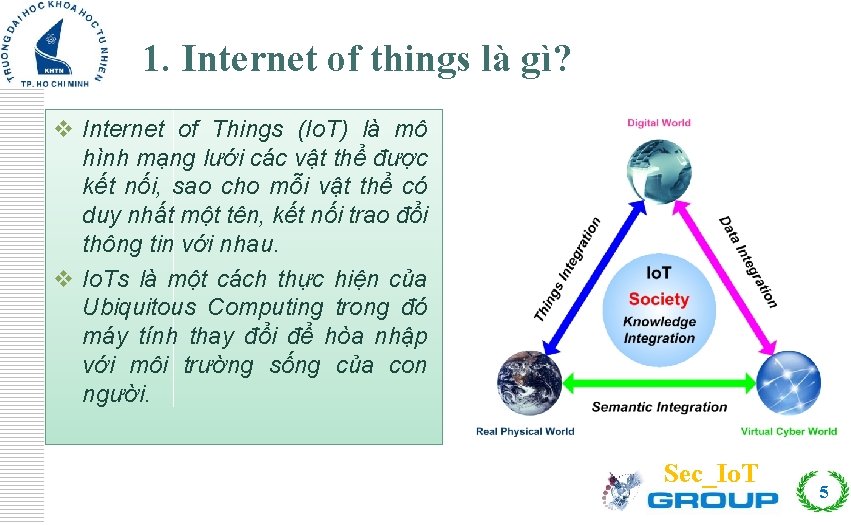

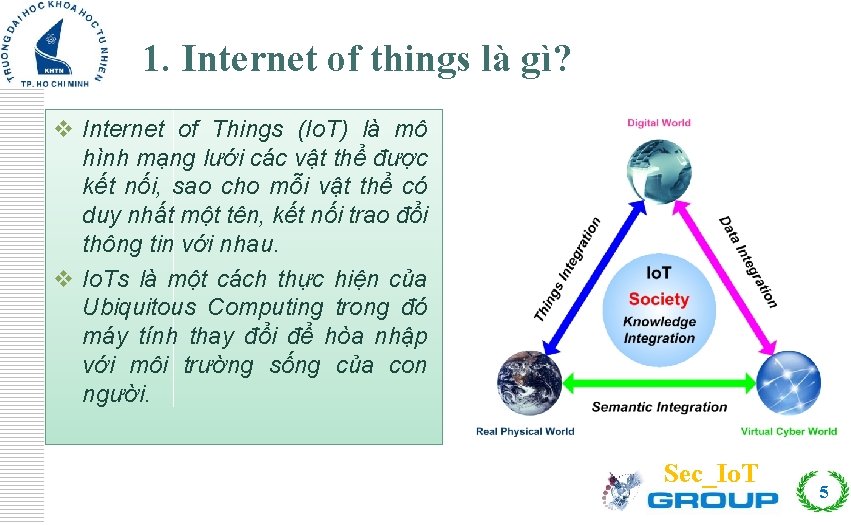

Click to edit Master title style 1. Internet of things là gì? v Internet of Things (Io. T) là mô hình mạng lưới các vật thể được kết nối, sao cho mỗi vật thể có duy nhất một tên, kết nối trao đổi thông tin với nhau. v Io. Ts là một cách thực hiện của Ubiquitous Computing trong đó máy tính thay đổi để hòa nhập với môi trường sống của con người. Sec_Io. T 5

Click. Một số mô hình Io. T to edit Master title style Kết nối phương tiện giao thông Nhà thông minh – văn phòng – thiết bị di động Sec_Io. T 6

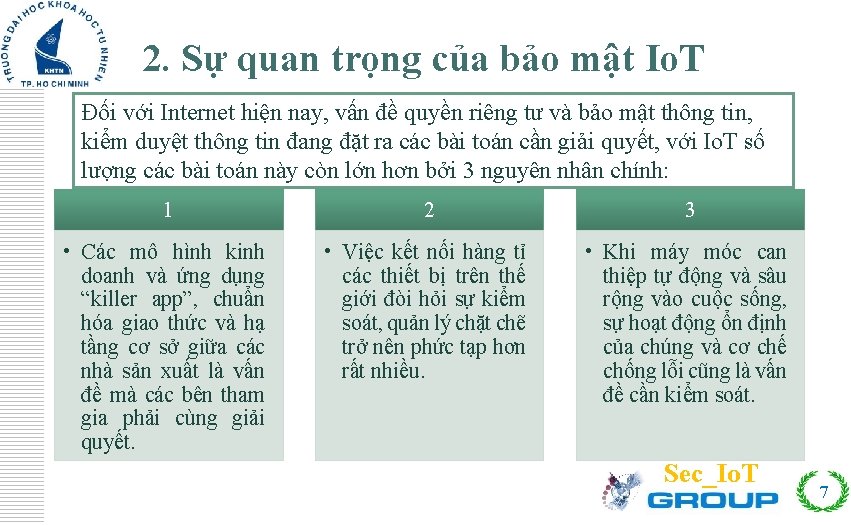

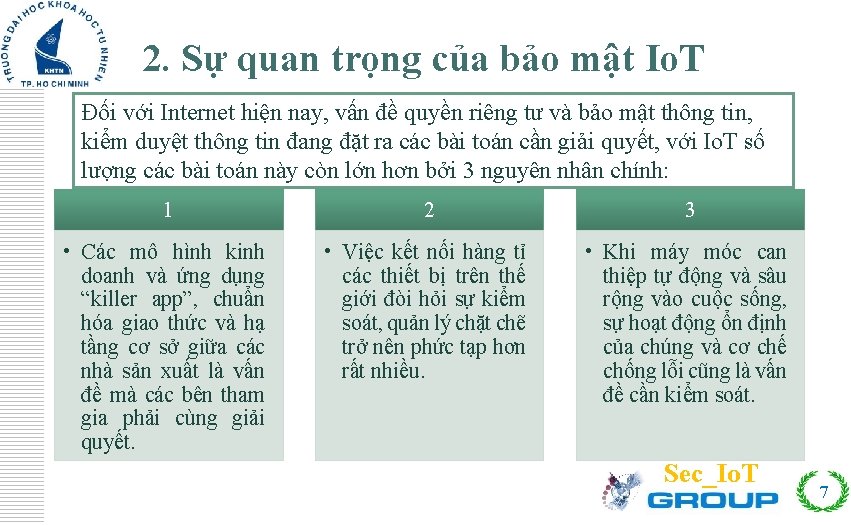

Click to edit Master title style 2. Sự quan trọng của bảo mật Io. T Đối với Internet hiện nay, vấn đề quyền riêng tư và bảo mật thông tin, kiểm duyệt thông tin đang đặt ra các bài toán cần giải quyết, với Io. T số lượng các bài toán này còn lớn hơn bởi 3 nguyên nhân chính: 1 2 3 • Các mô hình kinh doanh và ứng dụng “killer app”, chuẩn hóa giao thức và hạ tầng cơ sở giữa các nhà sản xuất là vấn đề mà các bên tham gia phải cùng giải quyết. • Việc kết nối hàng tỉ các thiết bị trên thế giới đòi hỏi sự kiểm soát, quản lý chặt chẽ trở nên phức tạp hơn rất nhiều. • Khi máy móc can thiệp tự động và sâu rộng vào cuộc sống, sự hoạt động ổn định của chúng và cơ chế chống lỗi cũng là vấn đề cần kiểm soát. Sec_Io. T 7

Click to edit Master title style II. Nguy cơ hệ thống và các hình thức tấn công Sec_Io. T 8

Click to edit Master title style 1. Nguy cơ hệ thống được hình thành bởi sự kết hợp giữa các mối đe dọa tấn công đến an toàn hệ thống và lỗ hổng của hệ thống. Sec_Io. T 9

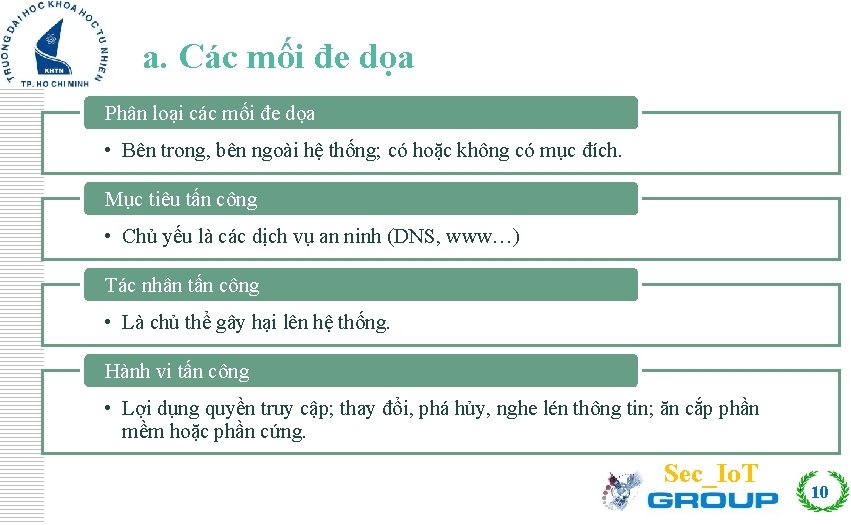

a. Các mối đe dọa Click to edit Master title style Phân loại các mối đe dọa • Bên trong, bên ngoài hệ thống; có hoặc không có mục đích. Mục tiêu tấn công • Chủ yếu là các dịch vụ an ninh (DNS, www…) Tác nhân tấn công • Là chủ thể gây hại lên hệ thống. Hành vi tấn công • Lợi dụng quyền truy cập; thay đổi, phá hủy, nghe lén thông tin; ăn cắp phần mềm hoặc phần cứng. Sec_Io. T 10

b. Lỗ hổng hệ thống Click to edit Master title style Là nơi mà đối tượng tấn công có thể khai thác để thực hiện các hành vi tấn công hệ thống. Lỗ hổng hệ thống có thể tồn tại trong hệ thống mạng hoặc trong thủ tục quản trị mạng. Lỗ hổng lập trình (backdoor). Lỗ hổng Hệ điều hành. Lỗ hổng ứng dụng. Lỗ hổng vật lý. Lỗ hổng trong thủ tục quản lý (mật khẩu, chia sẻ, …) Sec_Io. T 11

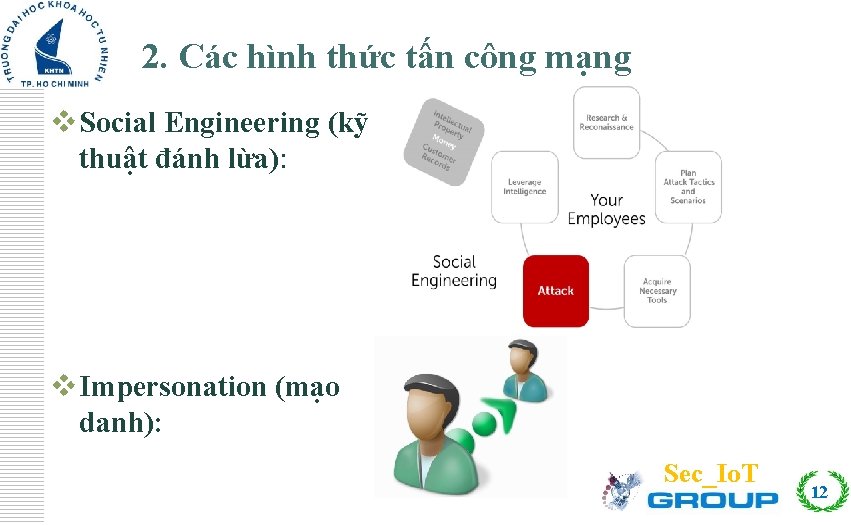

2. Các hình thức tấn công mạng Click to edit Master title style v Social Engineering (kỹ thuật đánh lừa): v Impersonation (mạo danh): Sec_Io. T 12

2. Các hình thức tấn công mạng Click to edit Master title style v Khai thác lỗ hổng hệ thống: § Liên quan đến việc khai thác lỗi trong phần mềm hoặc hệ điều hành. v Data Attacks: § Sử dụng các đoạn mã Script độc gửi vào hệ thống như trojan, worm, virus… Sec_Io. T 13

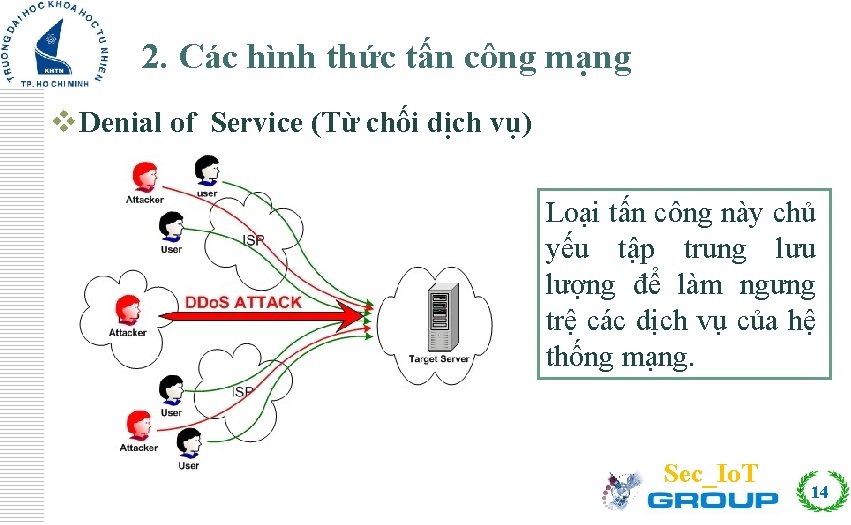

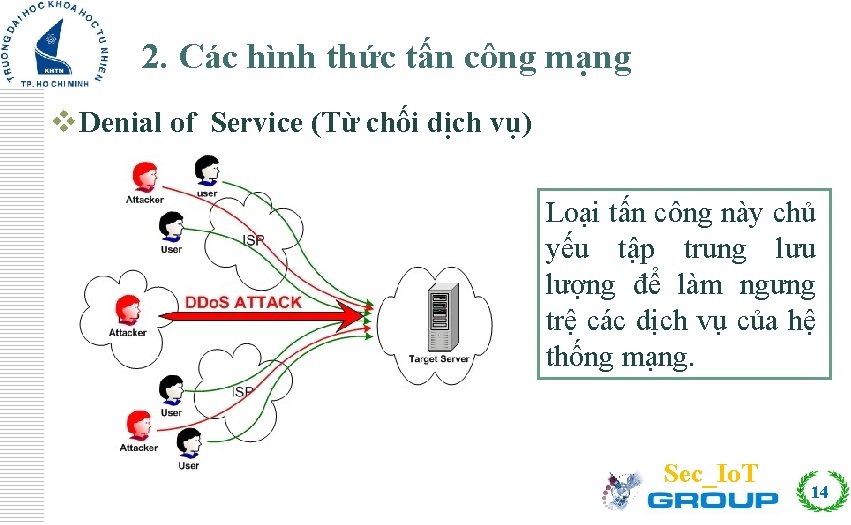

2. Các hình thức tấn công mạng Click to edit Master title style v Denial of Service (Từ chối dịch vụ) Loại tấn công này chủ yếu tập trung lưu lượng để làm ngưng trệ các dịch vụ của hệ thống mạng. Sec_Io. T 14

Click to edit Master title style III. Cơ sở hạ tầng và kỹ thuật an ninh trong Io. T Sec_Io. T 15

Click to edit Master title style A. Thiết lập cơ sở hạ tầng: Sec_Io. T 16

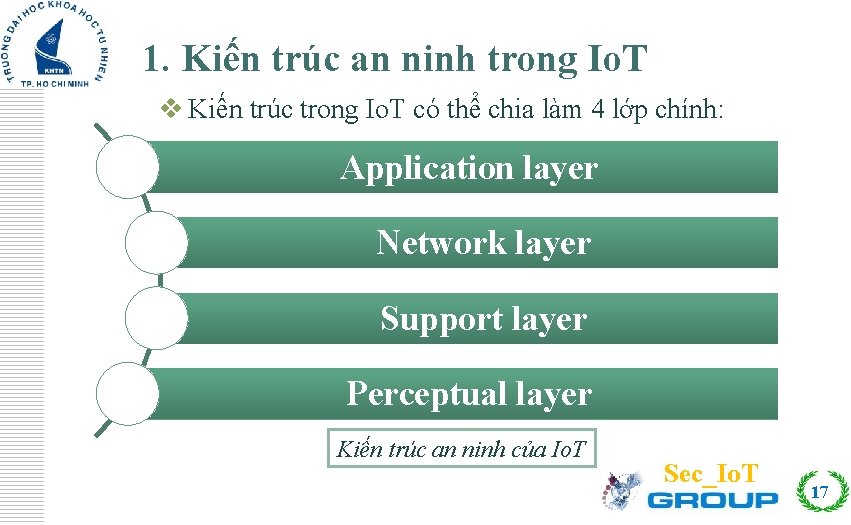

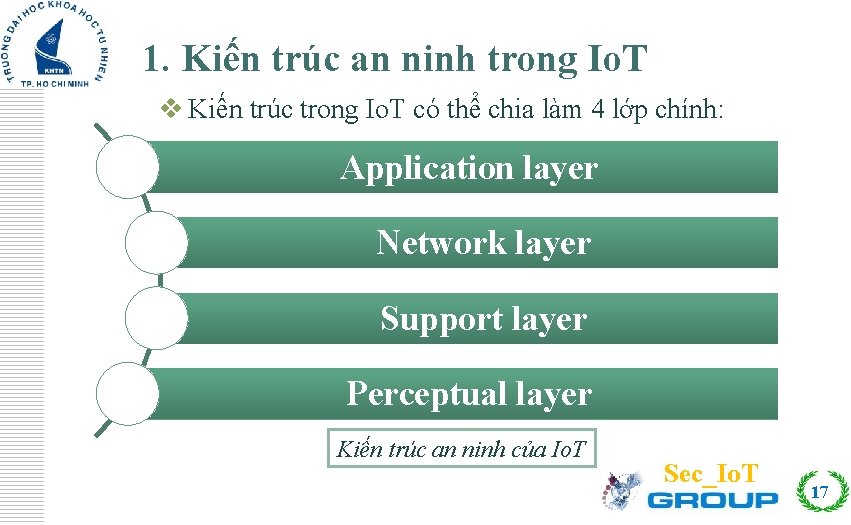

Click to edit Master title style 1. Kiến trúc an ninh trong Io. T v Kiến trúc trong Io. T có thể chia làm 4 lớp chính: Application layer Network layer Support layer Perceptual layer Kiến trúc an ninh của Io. T Sec_Io. T 17

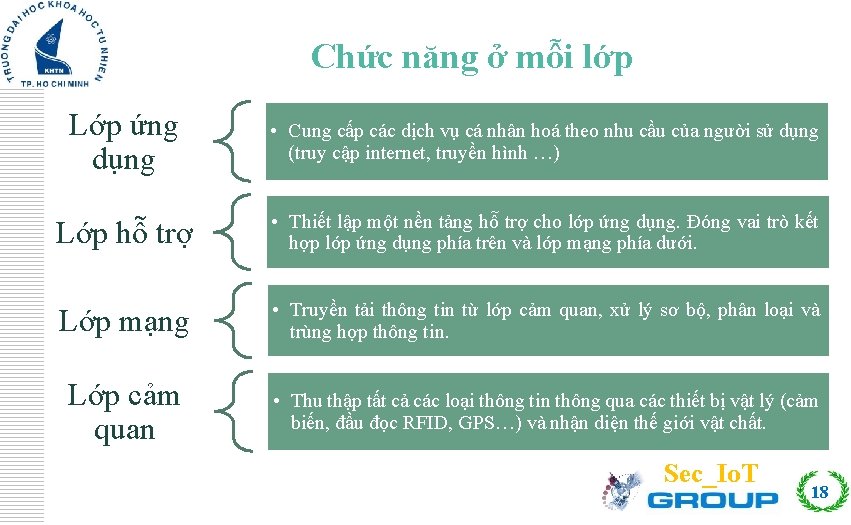

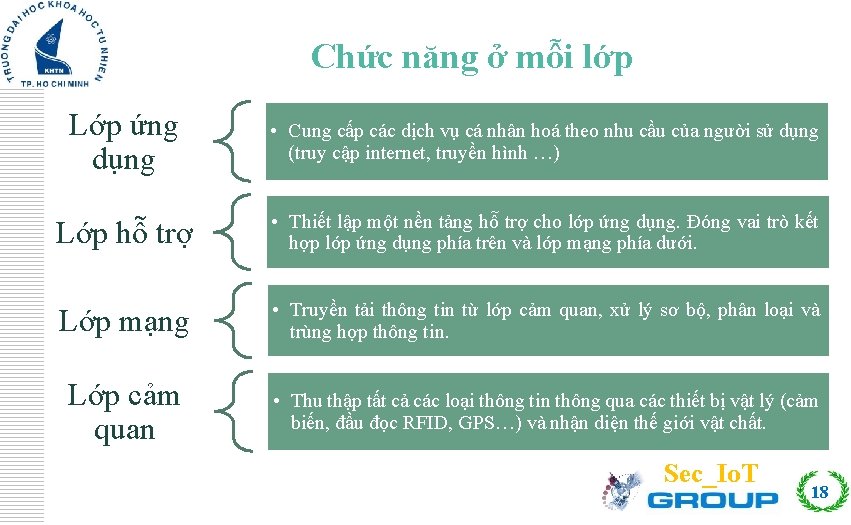

Click. Chức năng ở mỗi lớp to edit Master title style Lớp ứng dụng • Cung cấp các dịch vụ cá nhân hoá theo nhu cầu của người sử dụng (truy cập internet, truyền hình …) Lớp hỗ trợ • Thiết lập một nền tảng hỗ trợ cho lớp ứng dụng. Đóng vai trò kết hợp lớp ứng dụng phía trên và lớp mạng phía dưới. Lớp mạng • Truyền tải thông tin từ lớp cảm quan, xử lý sơ bộ, phân loại và trùng hợp thông tin. Lớp cảm quan • Thu thập tất cả các loại thông tin thông qua các thiết bị vật lý (cảm biến, đầu đọc RFID, GPS…) và nhận diện thế giới vật chất. Sec_Io. T 18

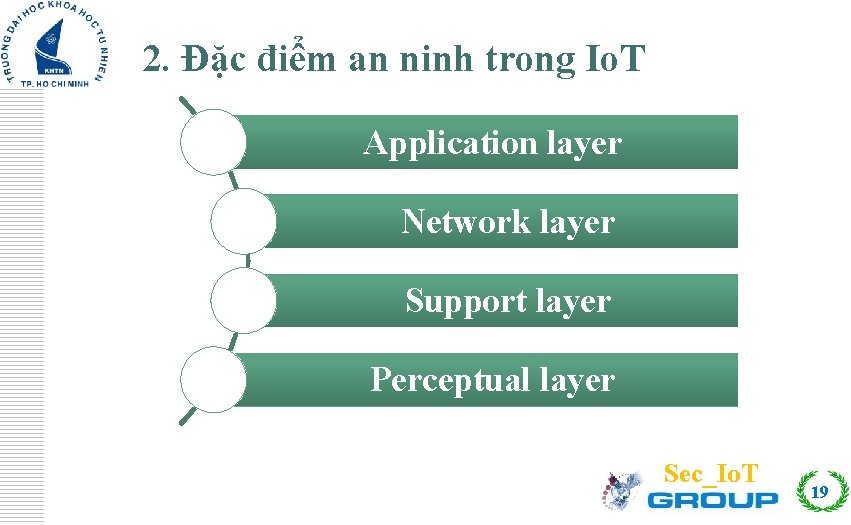

Click to edit Master title style 2. Đặc điểm an ninh trong Io. T Application layer Network layer Support layer Perceptual layer Sec_Io. T 19

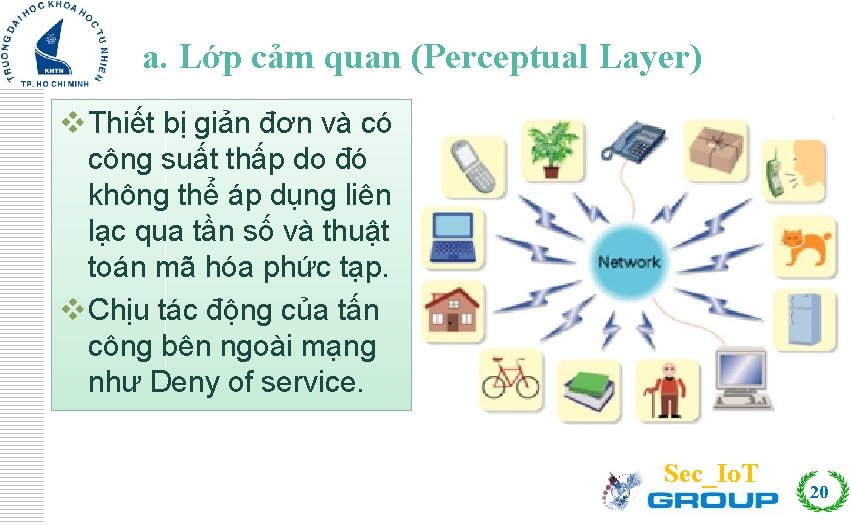

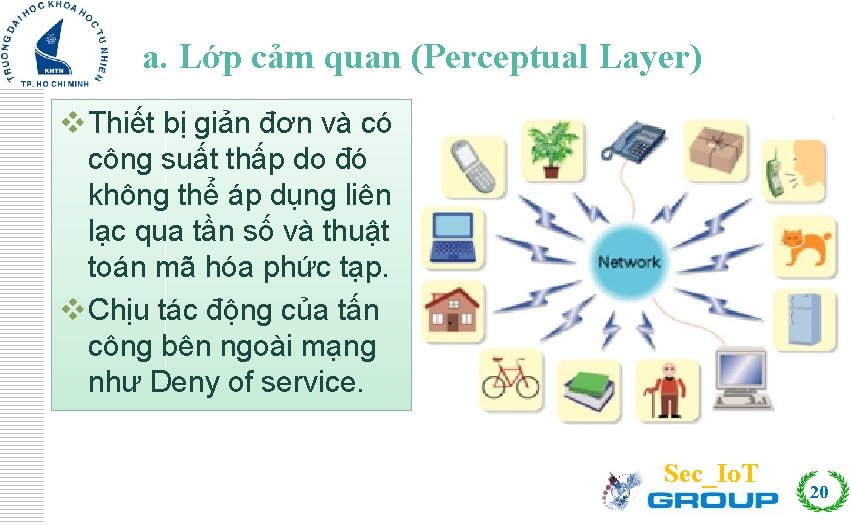

a. Lớp cảm quan (Perceptual Layer) Click to edit Master title style v Thiết bị giản đơn và có công suất thấp do đó không thể áp dụng liên lạc qua tần số và thuật toán mã hóa phức tạp. v Chịu tác động của tấn công bên ngoài mạng như Deny of service. Sec_Io. T 20

b. Lớp mạng (Network Layer) Click to edit Master title style v Các mối nguy cơ trong lớp mạng bao gồm: § Tấn công Man-in-themiddle và giả mạo thông tin. § Thư rác (junk mail) và virus. § Tắc nghẽn mạng do gửi lưu lượng lớn dữ liệu cũng dễ xảy ra. No Junk mail please !!! Sec_Io. T 21

c. Lớp hỗ trợ (Support Layer): Click to edit Master title style v Có vai trò trong việc xử lý tín hiệu khối và đưa ra quyết định thông minh. => Quá trình xử lý có thể bị ảnh hưởng bởi những thông tin “độc”, vì vậy cần tăng cường việc kiểm tra nhận diện thông tin. Sec_Io. T 22

d. Lớp ứng dụng (Application Layer) Click to edit Master title style v Đối với những ứng dụng khác nhau thì yêu cầu an ninh khác nhau. v Chia sẻ dữ liệu là đặc tính của lớp ứng dụng, điều này nảy sinh các vấn đề liên quan đến thông tin cá nhân, điều khiển truy cập và phát tán thông tin. Sec_Io. T 23

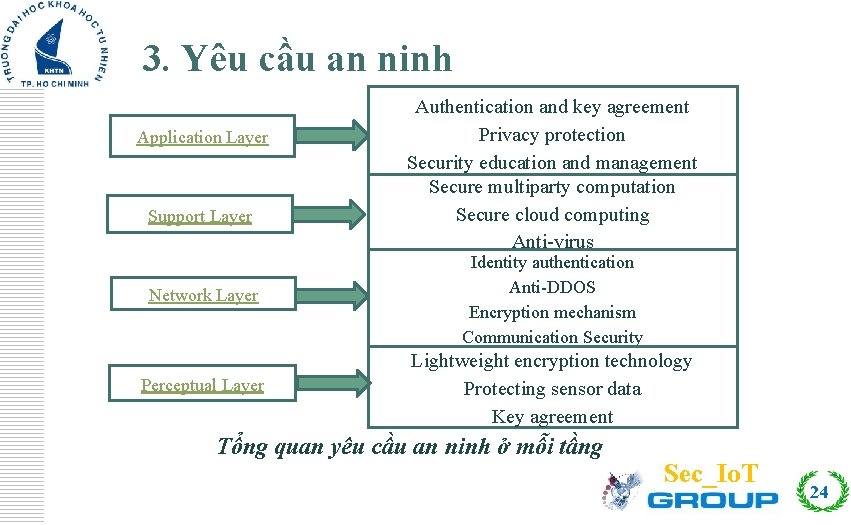

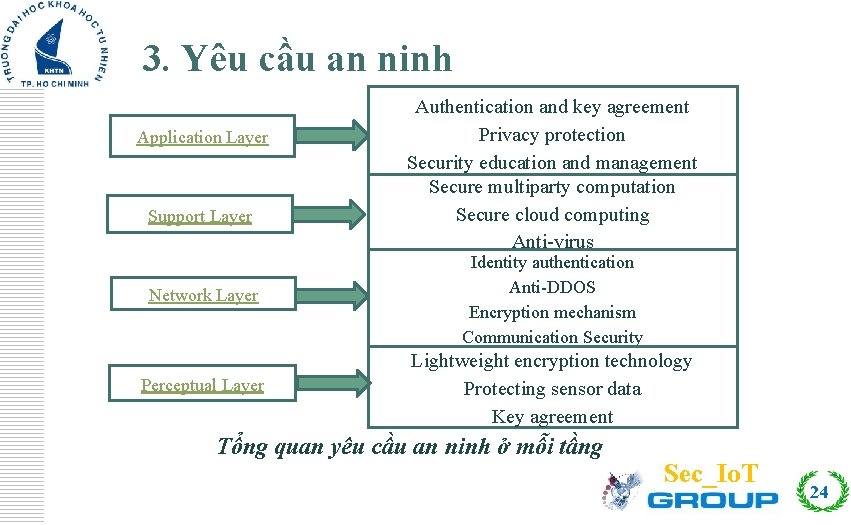

Click to edit Master title style 3. Yêu cầu an ninh Application Layer Support Layer Authentication and key agreement Privacy protection Security education and management Secure multiparty computation Secure cloud computing Anti-virus Network Layer Identity authentication Anti-DDOS Encryption mechanism Communication Security Perceptual Layer Lightweight encryption technology Protecting sensor data Key agreement Tổng quan yêu cầu an ninh ở mỗi tầng Sec_Io. T 24

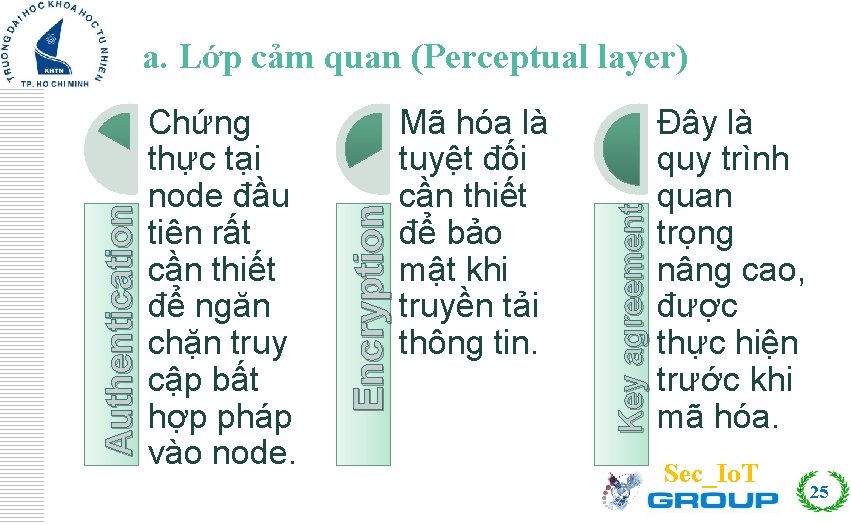

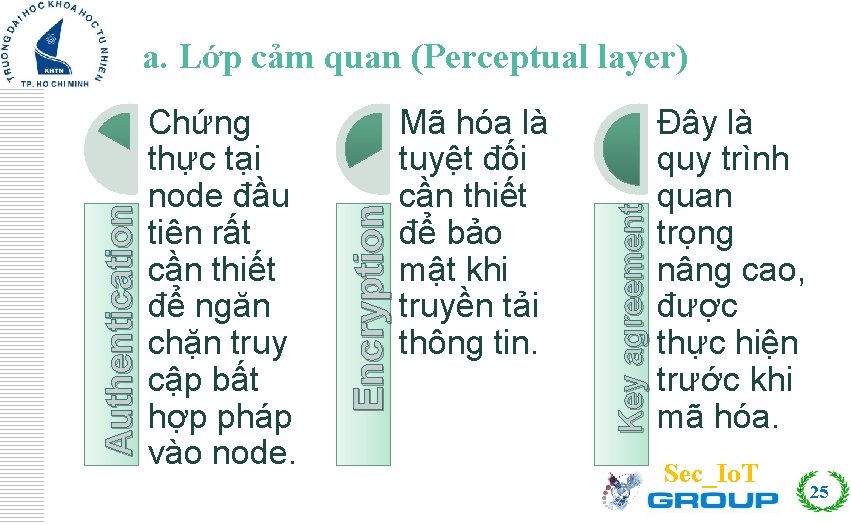

Mã hóa là tuyệt đối cần thiết để bảo mật khi truyền tải thông tin. Key agreement Chứng thực tại node đầu tiên rất cần thiết để ngăn chặn truy cập bất hợp pháp vào node. Encryption Authentication a. Lớp cảm quan (Perceptual layer) Click to edit Master title style Đây là quy trình quan trọng nâng cao, được thực hiện trước khi mã hóa. Sec_Io. T 25

b. Lớp mạng (Network layer) Click to edit Master title style v Cơ chế bảo mật hiện tại khó có thể áp dụng ở tầng này, cần đưa ra kỹ thuật phù hợp. Chứng thực nhận dạng (Identity authentication) nhằm ngăn chặn các node bất hợp pháp, là tiền đề cho các cơ chế an toàn, bảo mật. DDo. S là phương pháp tấn công phổ biến trong hệ thống mạng, rất nghiêm trọng nếu xảy ra đối với Io. T => cần có Anti-DDo. S. Sec_Io. T 26

c. Lớp hỗ trợ (Support layer) Click to edit Master title style Tầng này cần nhiều hệ thống ứng dụng bảo mật như an ninh điện toán đám mây, điện toán đa nhóm (Secure multiparty computation)… gần như tất cả các thuật toán mã hóa mạnh và giao thức mã hóa, kỹ thuật bảo mật, diệt virus đều tập trung ở Layer này. Sec_Io. T 27

d. Lớp ứng dụng (Application layer) Click to edit Master title style v Để giải quyết vấn đề an toàn của tầng ứng dụng, chúng ta cần quan tâm 2 mặt: üChứng thực và key agreement qua mạng không đồng nhất. üBảo vệ quyền riêng tư của người dùng. v Thêm vào đó, việc đào tạo và quản lý là rất quan trọng với bảo mật thông tin, đặc biệt là quản lý password. Sec_Io. T 28

Click to edit Master title style B. Các kỹ thuật an ninh chủ yếu Sec_Io. T 29

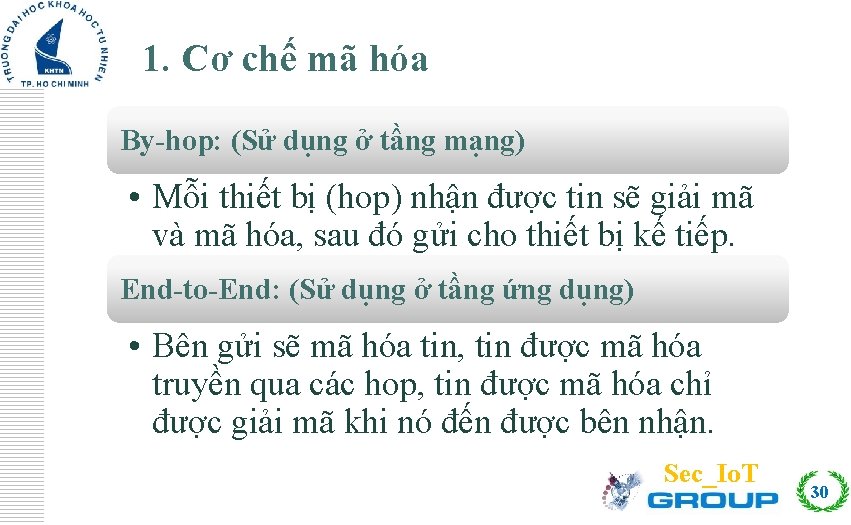

Click to edit Master title style 1. Cơ chế mã hóa By-hop: (Sử dụng ở tầng mạng) • Mỗi thiết bị (hop) nhận được tin sẽ giải mã và mã hóa, sau đó gửi cho thiết bị kế tiếp. End-to-End: (Sử dụng ở tầng ứng dụng) • Bên gửi sẽ mã hóa tin, tin được mã hóa truyền qua các hop, tin được mã hóa chỉ được giải mã khi nó đến được bên nhận. Sec_Io. T 30

Click to edit Master title style 1. Cơ chế mã hóa Sec_Io. T 31

Click to edit Master title style 2. Bảo mật thông tin liên lạc Trong giao thức truyền thông có một số giải pháp được thiết lập, các giải pháp này có thể cung cấp tính toàn vẹn, tính xác thực, bảo mật cho thông tin liên lạc, Ví dụ: TLS/SSL hoặc IPSec. Sec_Io. T 32

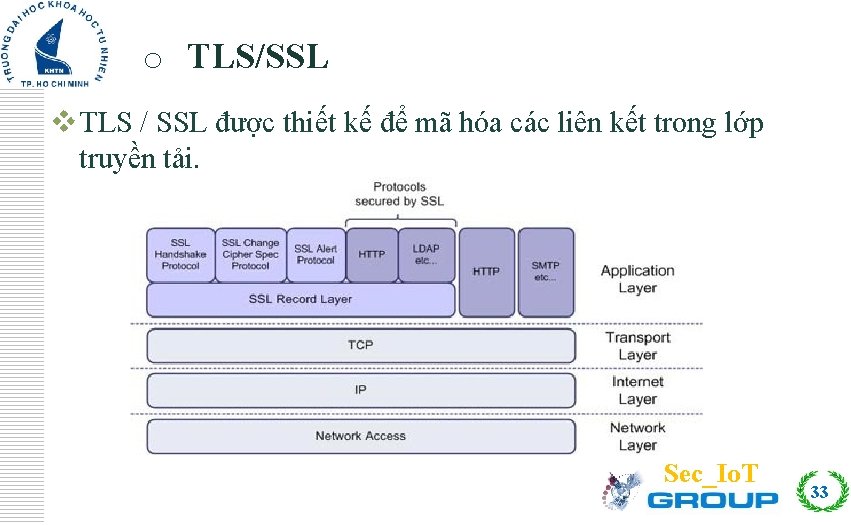

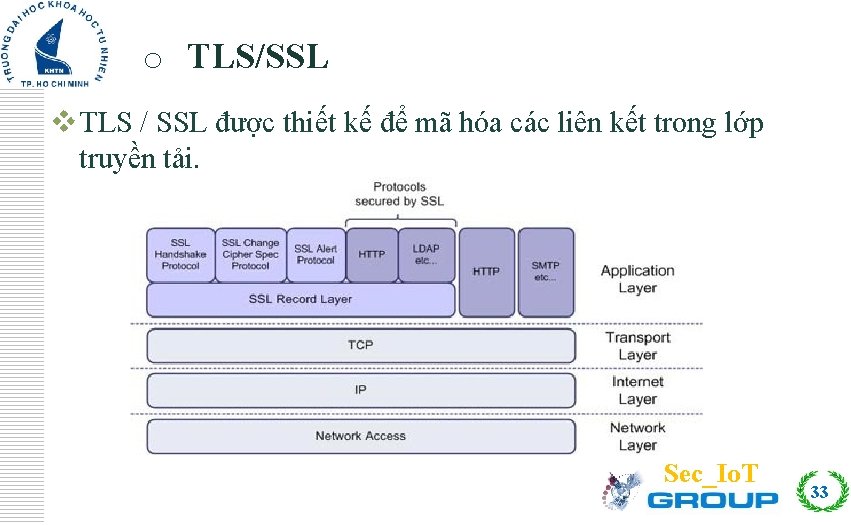

o TLS/SSL Click to edit Master title style v TLS / SSL được thiết kế để mã hóa các liên kết trong lớp truyền tải. Sec_Io. T 33

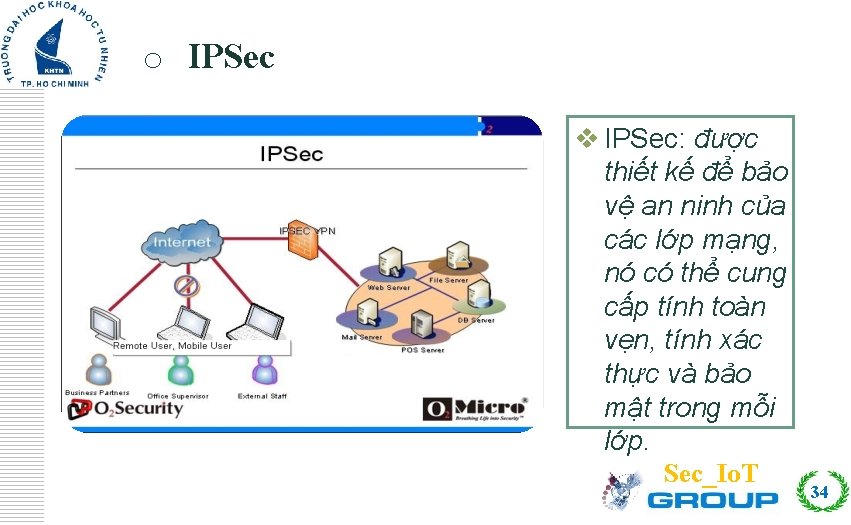

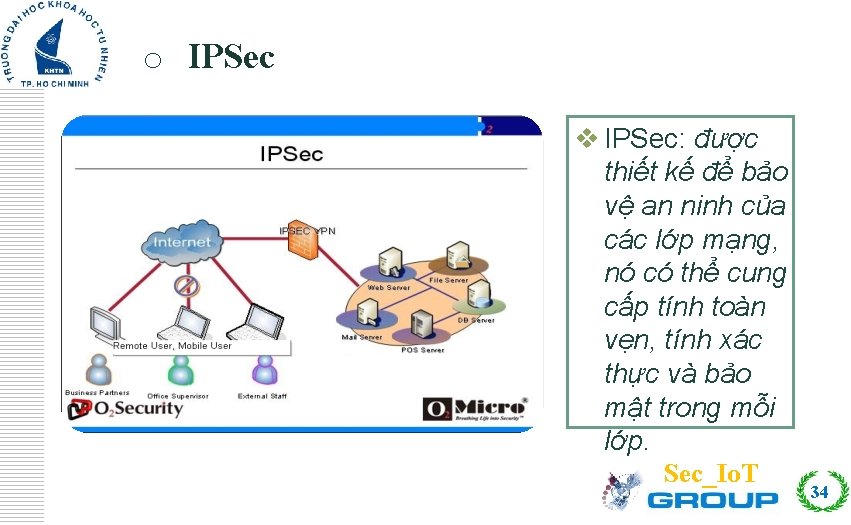

o IPSec Click to edit Master title style v IPSec: được thiết kế để bảo vệ an ninh của các lớp mạng, nó có thể cung cấp tính toàn vẹn, tính xác thực và bảo mật trong mỗi lớp. Sec_Io. T 34

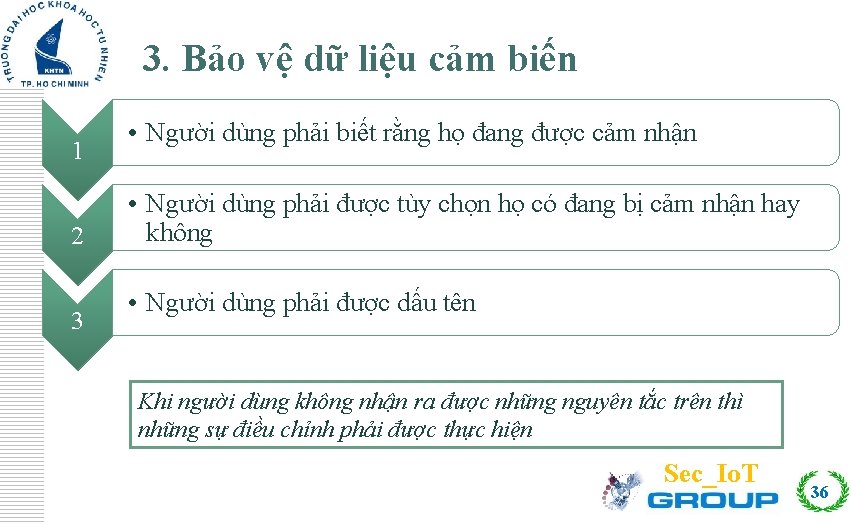

Click to edit Master title style 3. Bảo vệ dữ liệu cảm biến v Vấn đề chính của cảm biến chính là sự riêng tư. v Phần lớn thời gian con người không ý thức được các cảm biến xung quanh họ, do đó chúng ta cần thiết đặt một số điều chỉnh để đảm bảo sự riêng tư. Một vài nguyên tắc được đưa ra: Sec_Io. T 35

Click to edit Master title style 3. Bảo vệ dữ liệu cảm biến 1 2 3 • Người dùng phải biết rằng họ đang được cảm nhận • Người dùng phải được tùy chọn họ có đang bị cảm nhận hay không • Người dùng phải được dấu tên Khi người dùng không nhận ra được những nguyên tắc trên thì những sự điều chỉnh phải được thực hiện Sec_Io. T 36

Click to edit Master title style 4. Các thuật toán mã hóa q Mã hóa đối xứng (symmetric encryption algorithm) q Mã hóa bất đối xứng (asymmetric algorithm) Sec_Io. T 37

a. Mã hóa đối xứng Click to edit Master title style v Là thuật toán mã hóa trong đó việc mã hóa và giải mã sử dụng chung 1 khóa (secret key). § Ưu điểm: khối lượng tính toán ít, phù hợp khi áp dụng cho các thiết bị cấu hình thấp § Nhược điểm: tính bảo mật không cao, dễ bị “bẻ khóa” Sec_Io. T 38

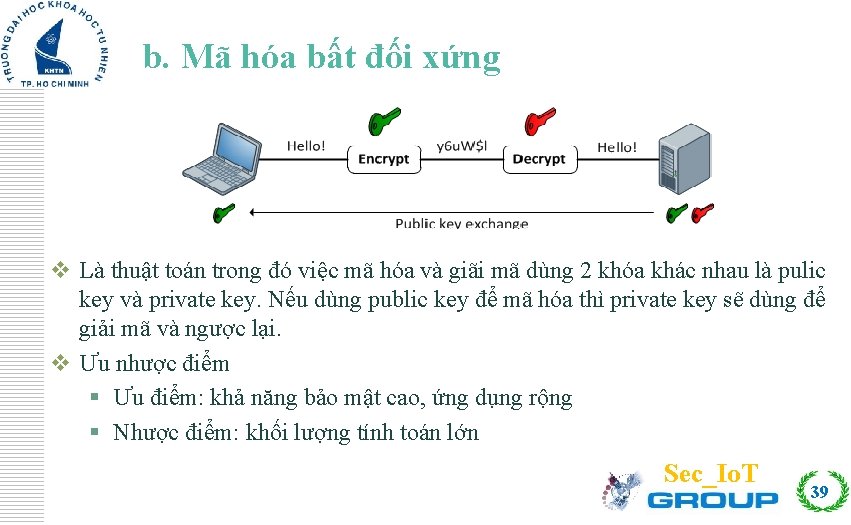

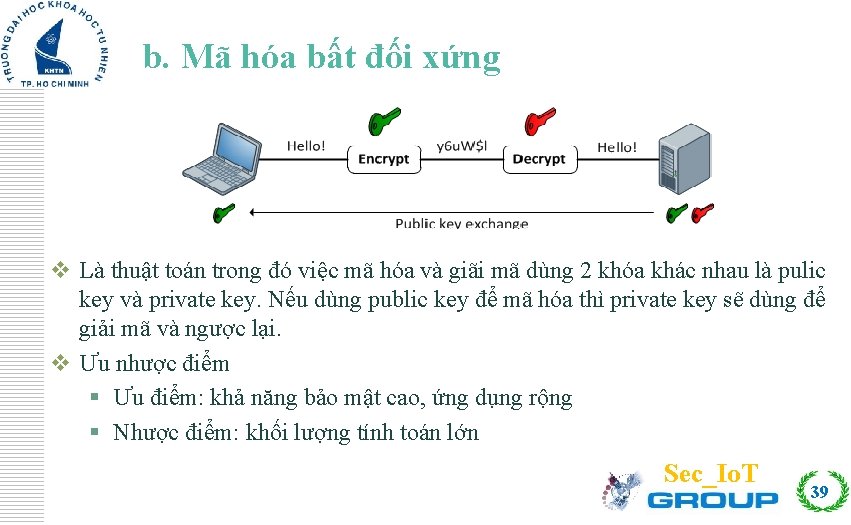

b. Mã hóa bất đối xứng Click to edit Master title style v Là thuật toán trong đó việc mã hóa và giãi mã dùng 2 khóa khác nhau là pulic key và private key. Nếu dùng public key để mã hóa thì private key sẽ dùng để giải mã và ngược lại. v Ưu nhược điểm § Ưu điểm: khả năng bảo mật cao, ứng dụng rộng § Nhược điểm: khối lượng tính toán lớn Sec_Io. T 39

Click to edit Master title style IV. Ứng dụng thực tế - hệ thống an ninh trong RFID Sec_Io. T 40

Click to edit Master title style 1. Hệ thống RFID v Thẻ RFID (RFID Tag): là một thẻ gắn chíp + Anten, có 2 loại: § Passive tags: Không cần nguồn ngoài và nhận nằng lượng từ thiết bị đọc, khoảng cách đọc ngắn. § Active tags: Được nuôi bằng PIN, sử dụng với khoảng cách đọc lớn v Reader hoặc sensor (cái cảm biến): để đọc thông tin từ các thẻ, có thể đặt cố định hoặc lưu động. v Antenna: là thiết bị liên kết giữa thẻ và thiết bị đọc, thiết bị đọc phát xạ tín hiệu sóng để kích họat và truyền nhận với thẻ v Server: nhu nhận, xử lý dữ liệu, phục vụ giám sát, thống kê, điều khiển, … Sec_Io. T 41

1. Môt số vấn đề và giải pháp khắc phục Click to edit Master title style Các tấn công hệ thống RFID thường nhằm mục đích: lấy thông tin cá nhân, cơ sở dữ liệu của tổ chức, làm mất thông tin trong database lưu trữ của hệ thống RFID => Cần thiết phải có một hệ thống bảo mật cho RFID. Sec_Io. T 42

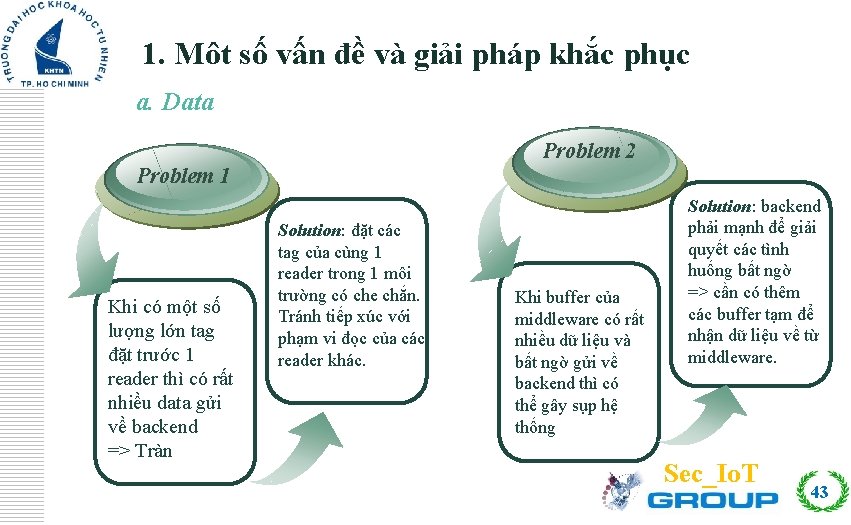

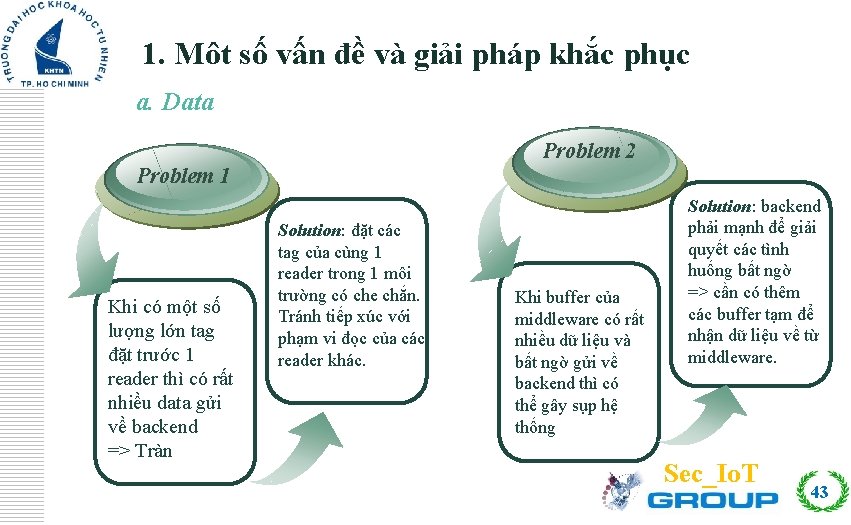

1. Môt số vấn đề và giải pháp khắc phục Click to edit Master title style a. Data Problem 2 Problem 1 Khi có một số lượng lớn tag đặt trước 1 reader thì có rất nhiều data gửi về backend => Tràn Solution: đặt các tag của cùng 1 reader trong 1 môi trường có che chắn. Tránh tiếp xúc với phạm vi đọc của các reader khác. Khi buffer của middleware có rất nhiều dữ liệu và bất ngờ gửi về backend thì có thể gây sụp hệ thống Solution: backend phải mạnh để giải quyết các tình huống bất ngờ => cần có thêm các buffer tạm để nhận dữ liệu về từ middleware. Sec_Io. T 43

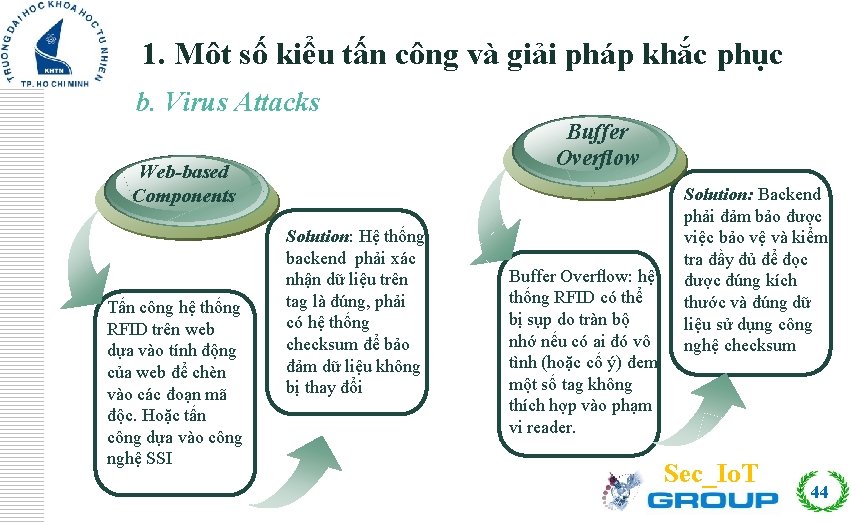

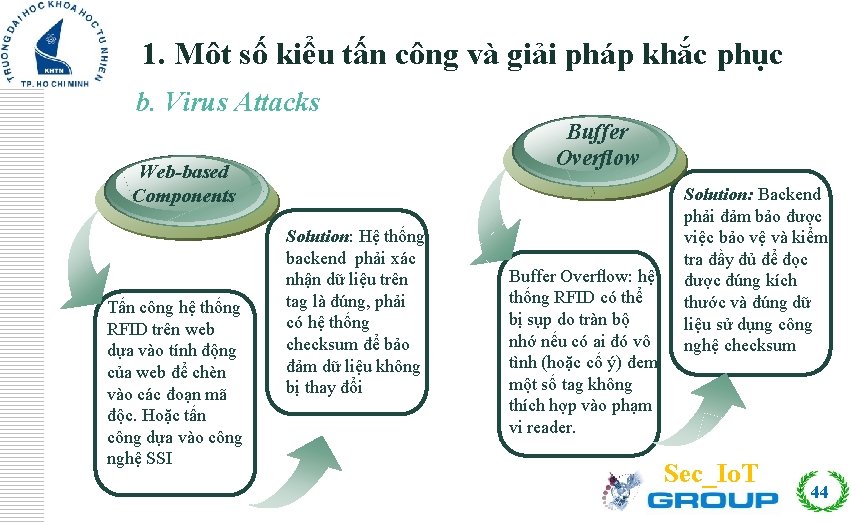

1. Môt số kiểu tấn công và giải pháp khắc phục Click to edit Master title style b. Virus Attacks Buffer Overflow Web-based Components Tấn công hệ thống RFID trên web dựa vào tính động của web để chèn vào các đoạn mã độc. Hoặc tấn công dựa vào công nghệ SSI Solution: Hệ thống backend phải xác nhận dữ liệu trên tag là đúng, phải có hệ thống checksum để bảo đảm dữ liệu không bị thay đổi Buffer Overflow: hệ thống RFID có thể bị sụp do tràn bộ nhớ nếu có ai đó vô tình (hoặc cố ý) đem một số tag không thích hợp vào phạm vi reader. Solution: Backend phải đảm bảo được việc bảo vệ và kiểm tra đầy đủ để đọc được đúng kích thước và đúng dữ liệu sử dụng công nghệ checksum Sec_Io. T 44

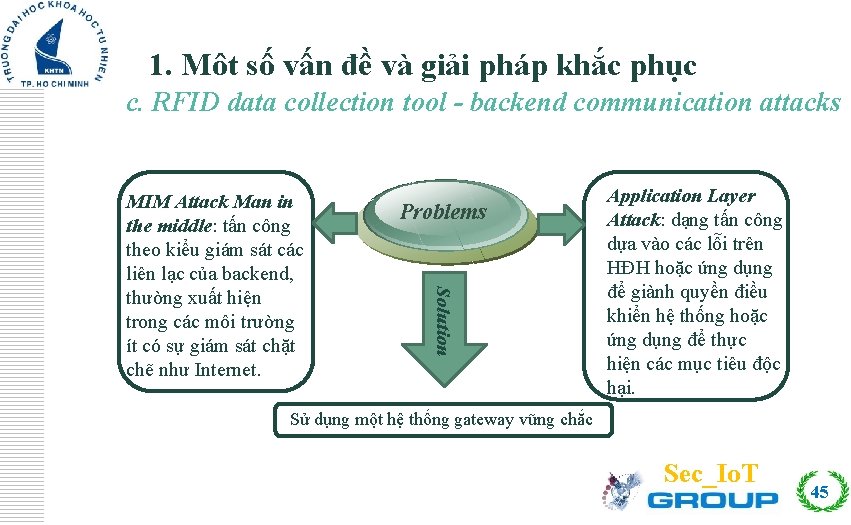

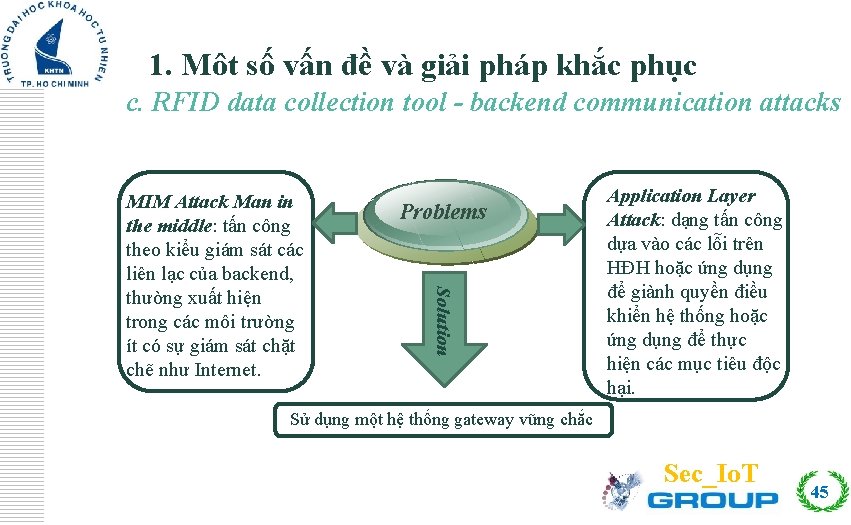

Click to edit Master title style 1. Môt số vấn đề và giải pháp khắc phục c. RFID data collection tool - backend communication attacks Problems Solution MIM Attack Man in the middle: tấn công theo kiểu giám sát các liên lạc của backend, thường xuất hiện trong các môi trường ít có sự giám sát chặt chẽ như Internet. Application Layer Attack: dạng tấn công dựa vào các lỗi trên HĐH hoặc ứng dụng để giành quyền điều khiển hệ thống hoặc ứng dụng để thực hiện các mục tiêu độc hại. Sử dụng một hệ thống gateway vững chắc Sec_Io. T 45

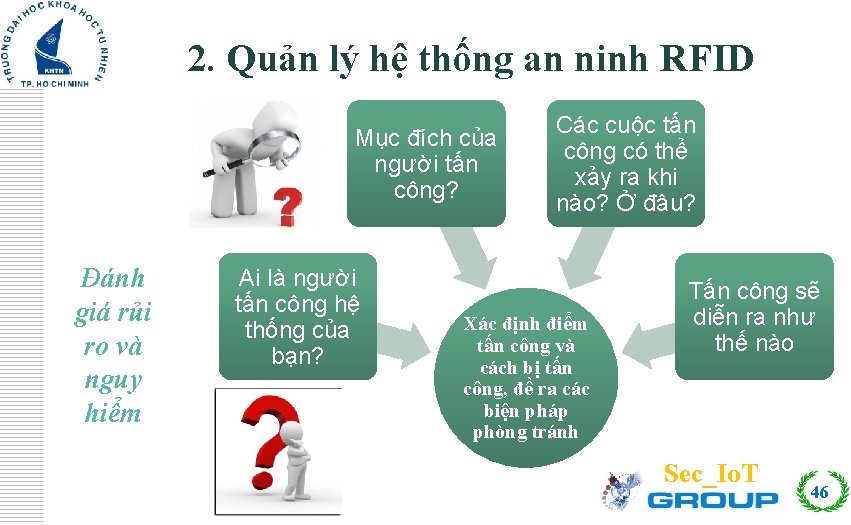

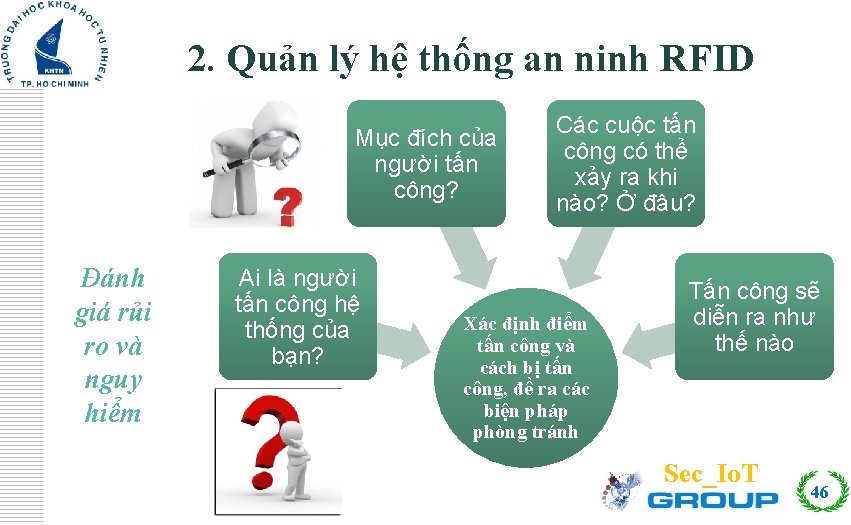

Click to edit Master title style 2. Quản lý hệ thống an ninh RFID Mục đích của người tấn công? Đánh giá rủi ro và nguy hiểm Ai là người tấn công hệ thống của bạn? Các cuộc tấn công có thể xảy ra khi nào? Ở đâu? Xác định điểm tấn công và cách bị tấn công, đề ra các biện pháp phòng tránh Tấn công sẽ diễn ra như thế nào Sec_Io. T 46

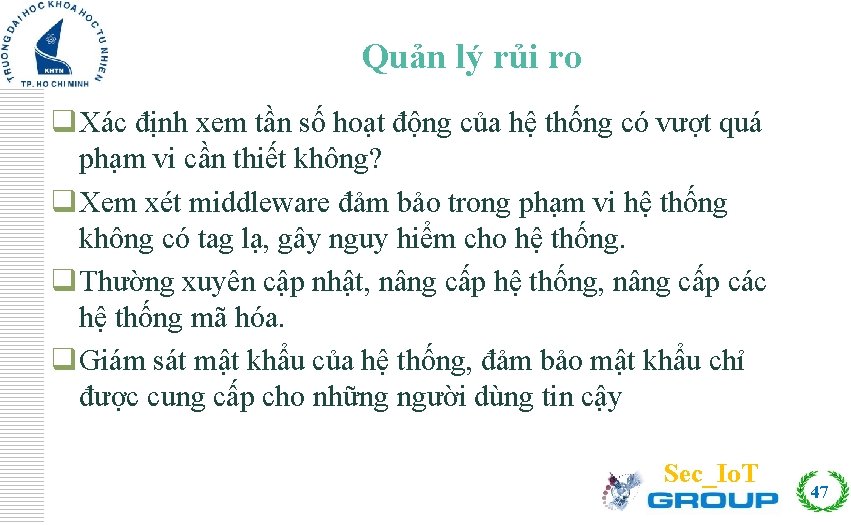

Click to. Quản lý rủi ro edit Master title style q Xác định xem tần số hoạt động của hệ thống có vượt quá phạm vi cần thiết không? q Xem xét middleware đảm bảo trong phạm vi hệ thống không có tag lạ, gây nguy hiểm cho hệ thống. q Thường xuyên cập nhật, nâng cấp hệ thống, nâng cấp các hệ thống mã hóa. q Giám sát mật khẩu của hệ thống, đảm bảo mật khẩu chỉ được cung cấp cho những người dùng tin cậy Sec_Io. T 47

Click to edit Master title style Quản lý các mối đe dọa q Kiểm tra xem có thiết bị vật lý khác lạ trong phạm vi hệ thống không. q Xác định tính đúng đắn của hệ thống. q Kiểm tra kết nối giữa backend với các thành phần khác. q Xây dựng middleware đủ mạnh để chống lại các tấn công có thể xảy ra. Sec_Io. T 48

Click to edit Master title style THANK YOU !!! Sec_Io. T 49