Safitri Jaya S Kom M T I 1

- Slides: 20

Safitri Jaya, S. Kom, M. T. I

1. Serangan pasif 2. Serangan aktif 3. Serangan jarak dekat 4. Serangan dari orang dalam 5. Serangan distribusi

Ciri-ciri serangan pasif : • Bersifat tidak membahayakan terhadap sebuah sistem jaringan • Tidak menyebabkan hilangnya sumber daya dalam sebuah jaringan (data, bandwidth jaringan, printer, memori, prosesor, dll) • Tidak menyebabkan kerusakan terhadap sebuah sistem jaringan • Hanya melakukan pengamatan terhadap semua sumber daya yang terdapat dalam sebuah sistem jaringan komputer, seperti memantau lalu lintas jaringan sebuah sistem jaringan komputer

Ciri-ciri serangan aktif : • Penyerang bertujuan untuk masuk ke jaringan WLAN dan berusaha mengambil data/merusak jaringan • Selalu berupaya menembus sistem sampai ke level admin jaringan WLAN untuk melakukan perubahan konfigurasi seperti layaknya seorang admin • Dampak serangan bisa menyebar ke seluruh jaringan

Ransomeware wanna. Cry Lumpuhnya Uber

Ciri-ciri serangan jarak dekat : • Dalam jenis serangan ini, hacker secara fisik berada dekat dari peranti jaringan, sistem atau fasilitas infrastruktur • Tujuan serangan adalah untuk memodifikasi, mengumpulkan atau memblok akses pada informasi • Tipe serangan jarak dekat ini biasanya dilakukan dengan masuk ke lokasi secara tidak sah

Ciri-ciri serangan orang dalam: • Serangan sengaja, tujuannya untuk mencuri, merusak informasi, menggunakan informasi untuk kejahatan atau memblok akses kepada informasi. • Serangan tidak sengaja lebih disebabkan karena kecerobohan pengguna, tidak ada maksud jahat dalam tipe serangan ini.

Ciri-ciri serangan distribusi : • Tujuan serangan ini adalah memodifikasi peranti keras atau peranti lunak pada saat produksi di pabrik sehingga bisa disalahgunakan di kemudian hari. • Hacker sejumlah kode disusupkan ke produk sehingga membuka celah keamanan yang bisa dimanfaatkan untuk tujuan ilegal

Defenisi Menurut John D. Howard dalam bukunya “An Analysis of security incidents on the internet” menyatakan bahwa : Keamanan komputer adalah tindakan pencegahan dari serangan pengguna komputer atau pengakses jaringan yang tidak bertanggung jawab.

Defenisi Menurut Gollmann pada tahun 1999 dalam bukunya “Computer Security” menyatakan bahwa : Keamanan komputer adalah berhubungan dengan pencegahan diri dan deteksi terhadap tindakan pengganggu yang tidak dikenali dalam sistem komputer.

Defenisi Menurut Watne, Donald A and Turney, Peter BB. Auditing EDP, System Security yang artinya : Perlindungan terhadap fasilitas komputer, kesalahan program dan data dari kerusakan oleh resiko lingkungan, kesalahan perangkat lunak, kesalahan manusia atau penyalahgunaan komputer.

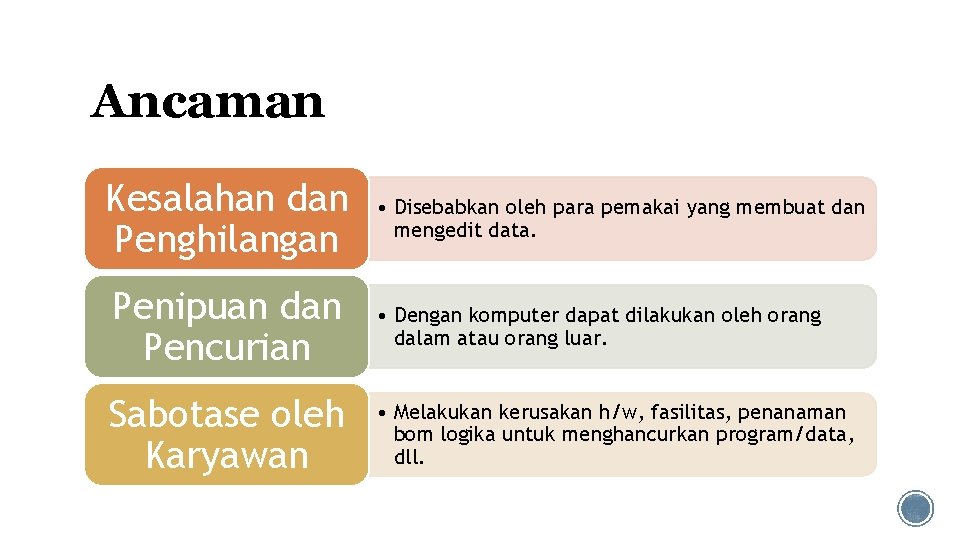

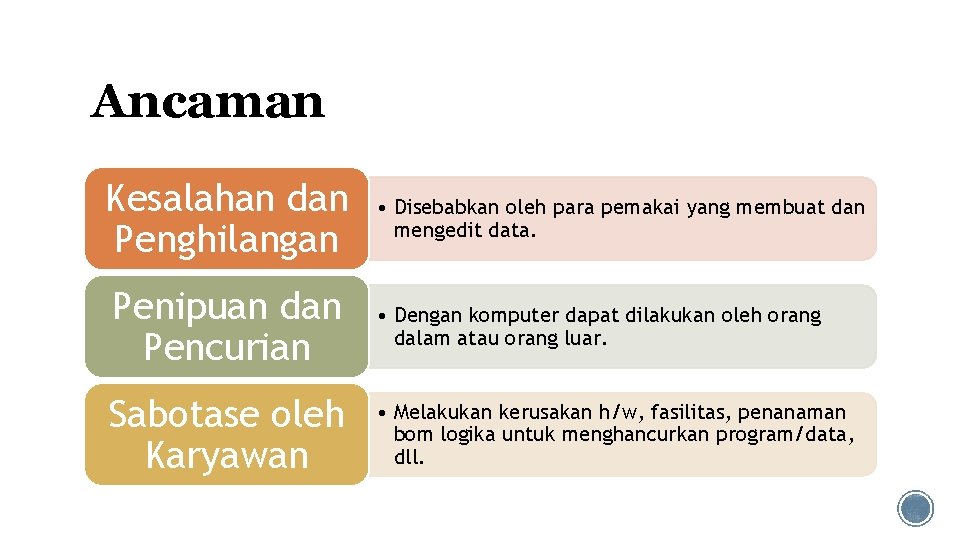

Ancaman Kesalahan dan Penghilangan • Disebabkan oleh para pemakai yang membuat dan mengedit data. Penipuan dan Pencurian • Dengan komputer dapat dilakukan oleh orang dalam atau orang luar. Sabotase oleh Karyawan • Melakukan kerusakan h/w, fasilitas, penanaman bom logika untuk menghancurkan program/data, dll.

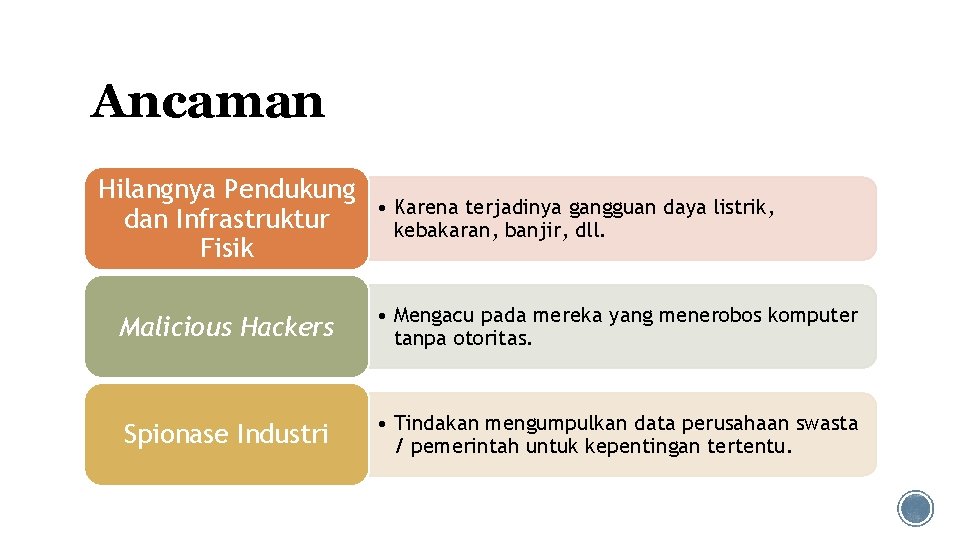

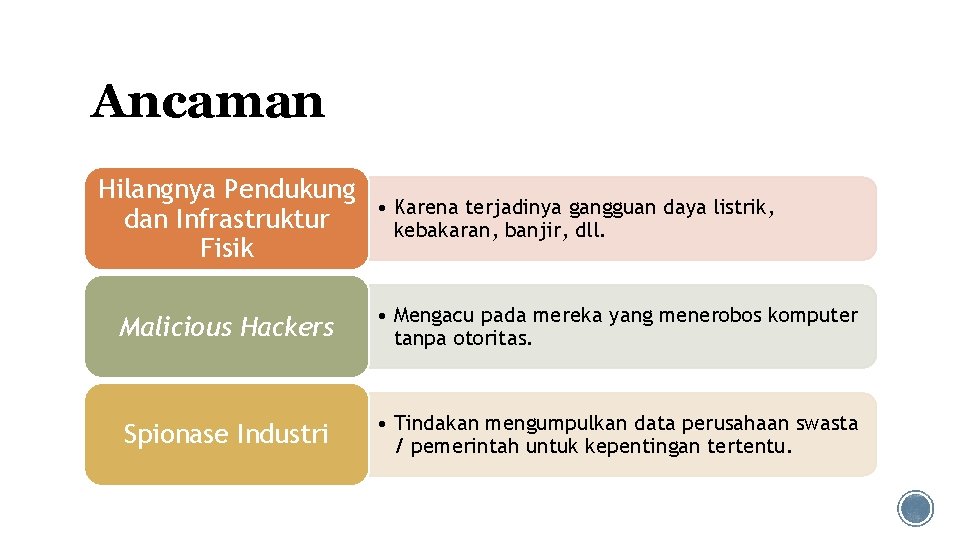

Ancaman Hilangnya Pendukung dan Infrastruktur Fisik • Karena terjadinya gangguan daya listrik, kebakaran, banjir, dll. Malicious Hackers • Mengacu pada mereka yang menerobos komputer tanpa otoritas. Spionase Industri • Tindakan mengumpulkan data perusahaan swasta / pemerintah untuk kepentingan tertentu.

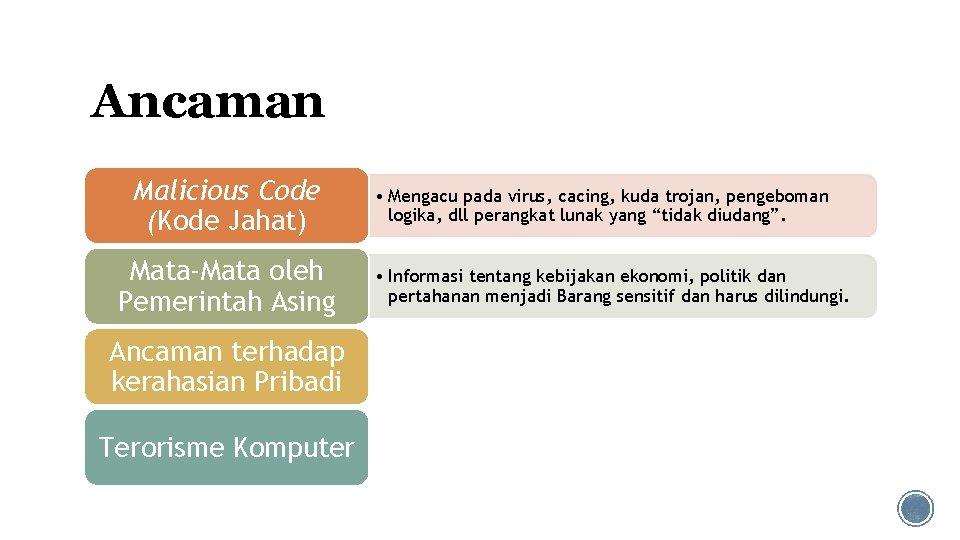

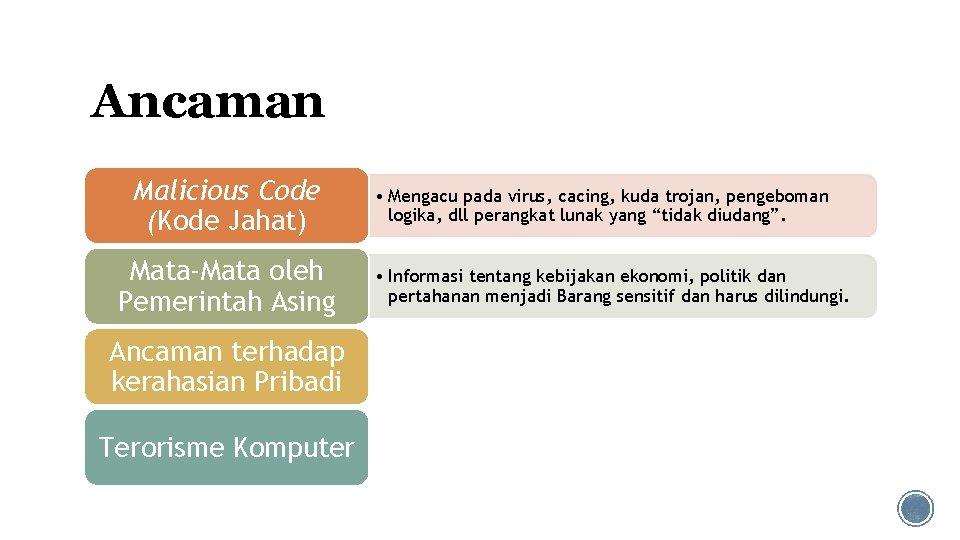

Ancaman Malicious Code (Kode Jahat) Mata-Mata oleh Pemerintah Asing Ancaman terhadap kerahasian Pribadi Terorisme Komputer • Mengacu pada virus, cacing, kuda trojan, pengeboman logika, dll perangkat lunak yang “tidak diudang”. • Informasi tentang kebijakan ekonomi, politik dan pertahanan menjadi Barang sensitif dan harus dilindungi.

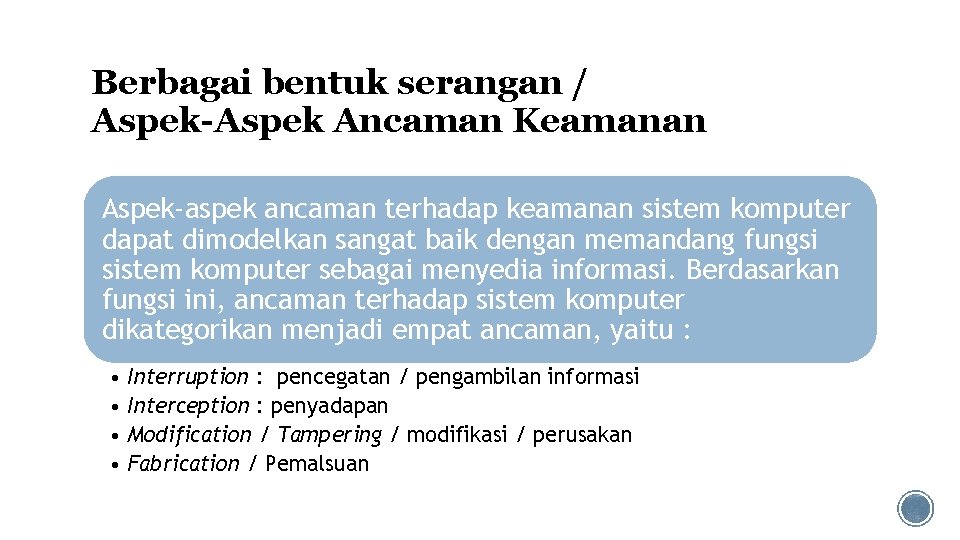

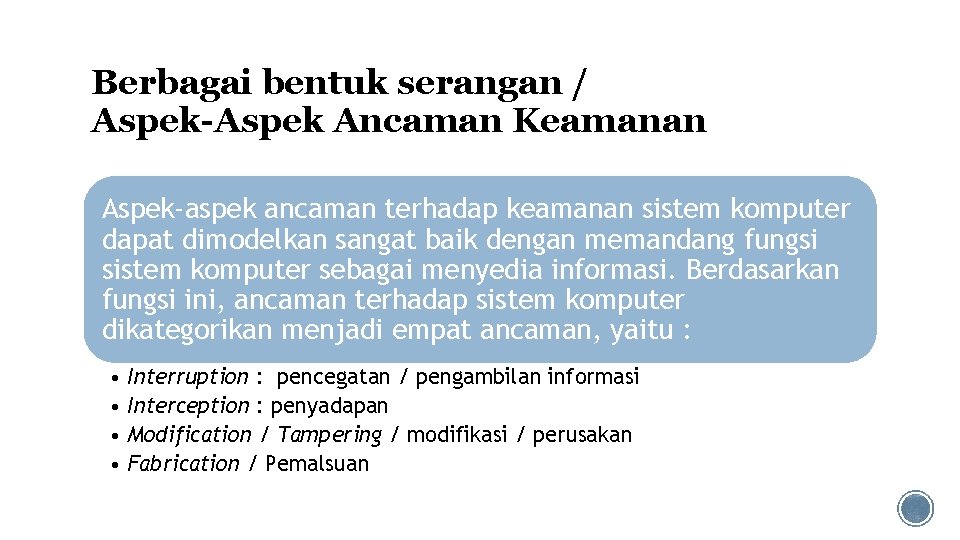

Berbagai bentuk serangan / Aspek-Aspek Ancaman Keamanan Aspek-aspek ancaman terhadap keamanan sistem komputer dapat dimodelkan sangat baik dengan memandang fungsi sistem komputer sebagai menyedia informasi. Berdasarkan fungsi ini, ancaman terhadap sistem komputer dikategorikan menjadi empat ancaman, yaitu : • Interruption : pencegatan / pengambilan informasi • Interception : penyadapan • Modification / Tampering / modifikasi / perusakan • Fabrication / Pemalsuan

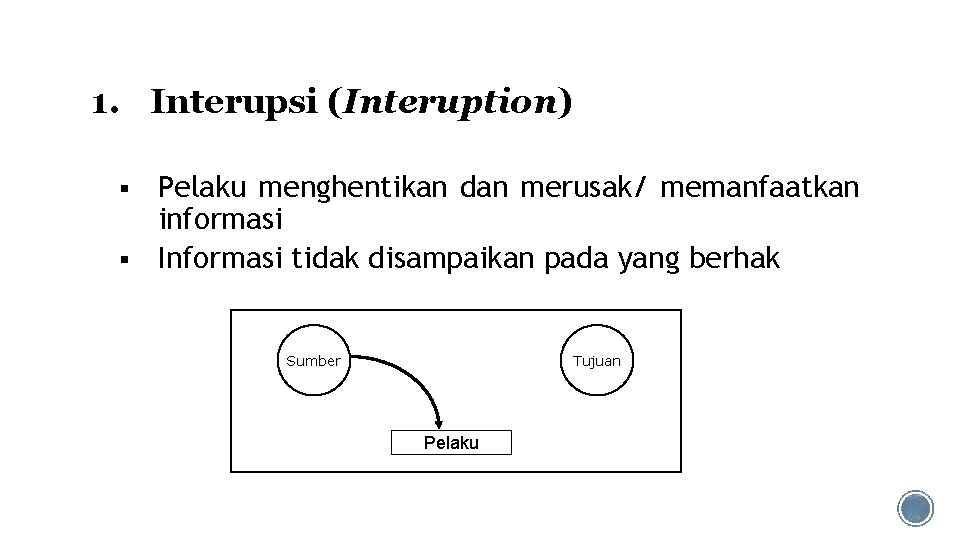

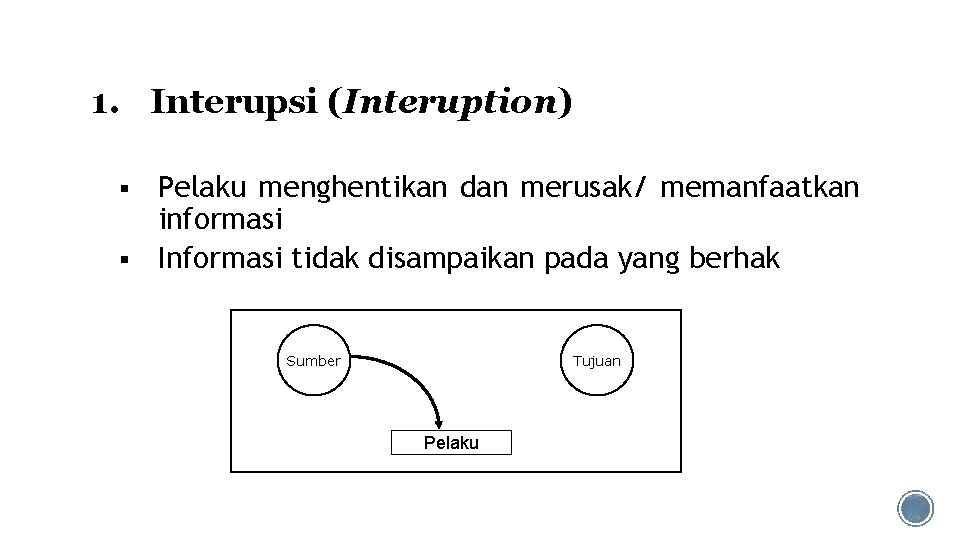

1. Interupsi (Interuption) Pelaku menghentikan dan merusak/ memanfaatkan informasi § Informasi tidak disampaikan pada yang berhak § Sumber Tujuan Pelaku

2. Intersepsi (Interception) Merupakan ancaman terhadap kerahasian (secrecy) Informasi yang disadap atau orang yang tidak berhak mendapatkan akses ke komputer di mana informasi tersebut disimpan. Sumber Tujuan Penyadap

3. Modifikasi (Modification) Merupakan ancaman terhadap integritas. Orang yang tidak berhasil menyadap lalu lintas informasi yang sedang dikirim dan diubah sesuai keinginan orang tersebut. Sumber Tujuan Perpetrator

4. Fabrikasi (Fabrication) Merupakan ancaman terhadap integritas. Orang yang tidak berhasil meniru suatu informasi yang ada sehingga orang menerima informasi tersebut menyangka informasi tersebut berasal dari orang yang dikehendaki oleh si penerima informasi. Sumber Tujuan Masquerader: from S

1. 2. Carilah sebuah contoh kasus yang merupakan ancaman/kejahatan yang dilakukan melalui komputer Berikan pandangan anda terhadap kesalahan etika dalam kasus tersebut Kirimkan makalah anda melalui email ke informatikaupj@yahoo. com

Kom heer jezus kom

Kom heer jezus kom Ida safitri laksono

Ida safitri laksono Jaya jaya radha krishna yugala milana lyrics

Jaya jaya radha krishna yugala milana lyrics Stichting kom leren

Stichting kom leren Wwww.menti.com and use the code

Wwww.menti.com and use the code Lief vrouwke ik kom niet om te bidden

Lief vrouwke ik kom niet om te bidden Dot kom

Dot kom Jan bytnar i maryna trzcińska

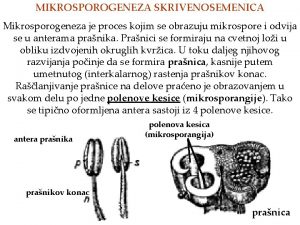

Jan bytnar i maryna trzcińska Mikrosporogeneza

Mikrosporogeneza Kumar kom jet

Kumar kom jet Komponen kunci sig

Komponen kunci sig Na kojem kontinentu je dubai

Na kojem kontinentu je dubai Menti.com

Menti.com Menti dot kom

Menti dot kom Hoofsin

Hoofsin Www.menti..com

Www.menti..com Kom hitt

Kom hitt Kom til mig alle i som slider jer trætte

Kom til mig alle i som slider jer trætte Sinta swastikawara, m.i.kom

Sinta swastikawara, m.i.kom Hoe kom je op het dark web

Hoe kom je op het dark web Rit my courses

Rit my courses