Redes de Computadores REDES DE COMPUTADORES Reviso das

- Slides: 72

Redes de Computadores REDES DE COMPUTADORES Revisão das aulas de 6 a 10 Aula 6 - Redes de Computadores

Redes de Computadores CONTEÚDO PROGRAMÁTICO: • Compreender a finalidade dos protocolos de camada de enlace e da camada física; • Identificar os principais tipos de protocolos de camada de enlace; • Comparar e confrontar os protocolos de camada de enlace; • Identificar os padrões da família de protocolos Ethernet; • Comparar e confrontar os diversos padrões ethernet; Aula 6 – Visão geral das Tecnologias de Enlace- 2

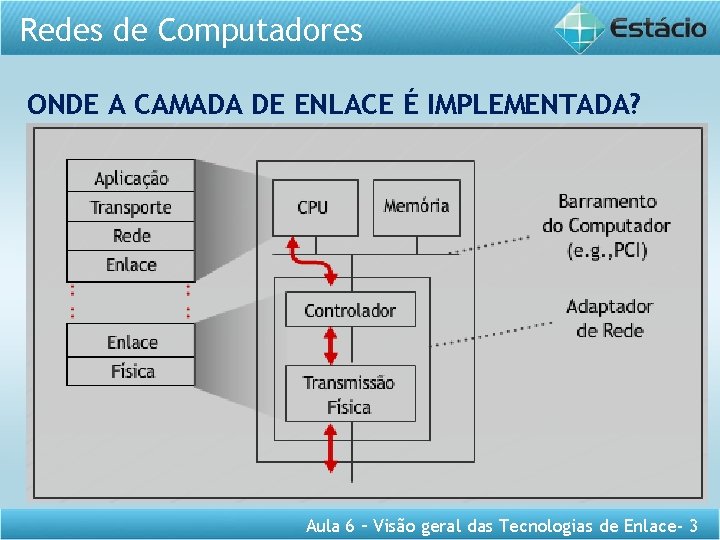

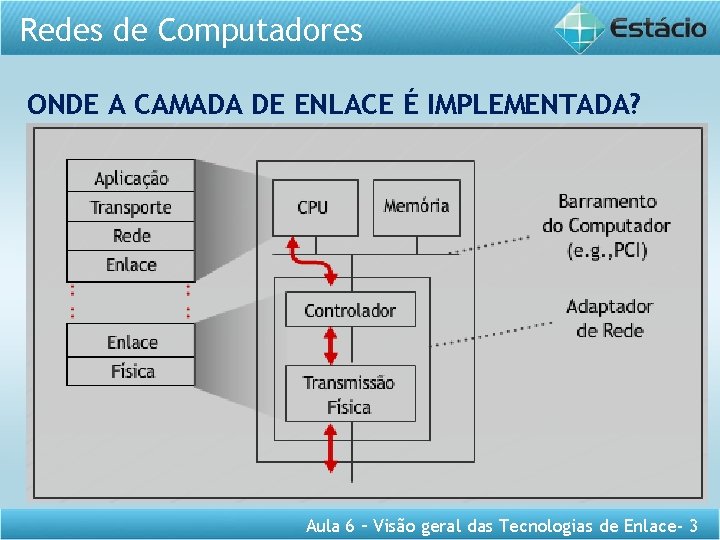

Redes de Computadores ONDE A CAMADA DE ENLACE É IMPLEMENTADA? Aula 6 – Visão geral das Tecnologias de Enlace- 3

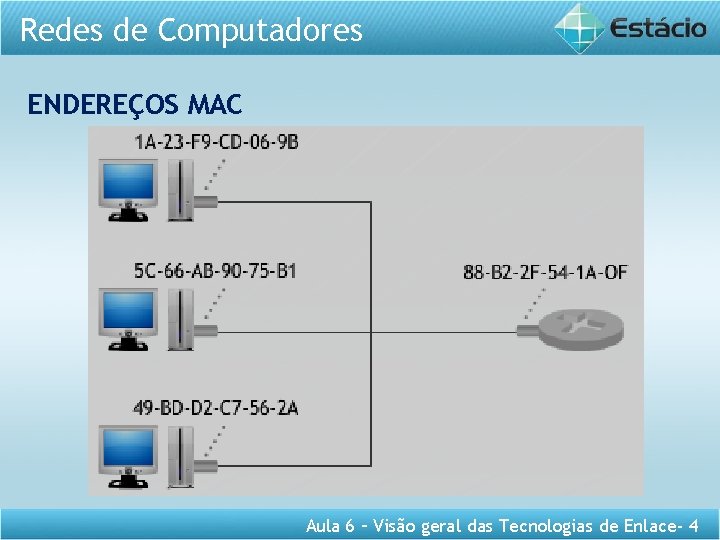

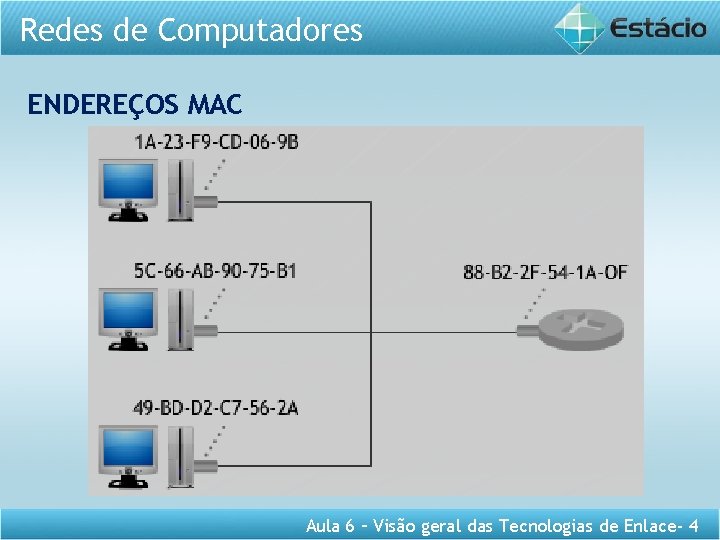

Redes de Computadores ENDEREÇOS MAC Aula 6 – Visão geral das Tecnologias de Enlace- 4

Redes de Computadores SERVIÇOS FORNECIDOS PELA CAMADA DE ENLACE • Enquadramento de Dados • Acesso ao enlace • Entrega confiável • Controle de Fluxo • Detecção de erros • Correção de erros • Half e Full Duplex Aula 6 – Visão geral das Tecnologias de Enlace- 5

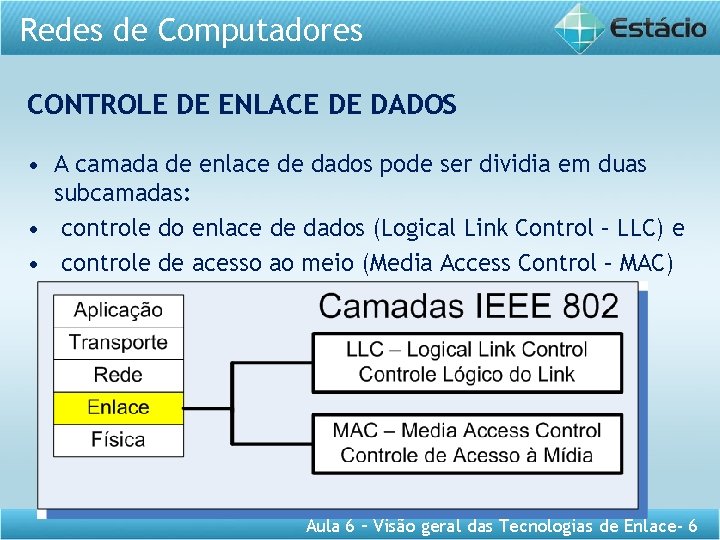

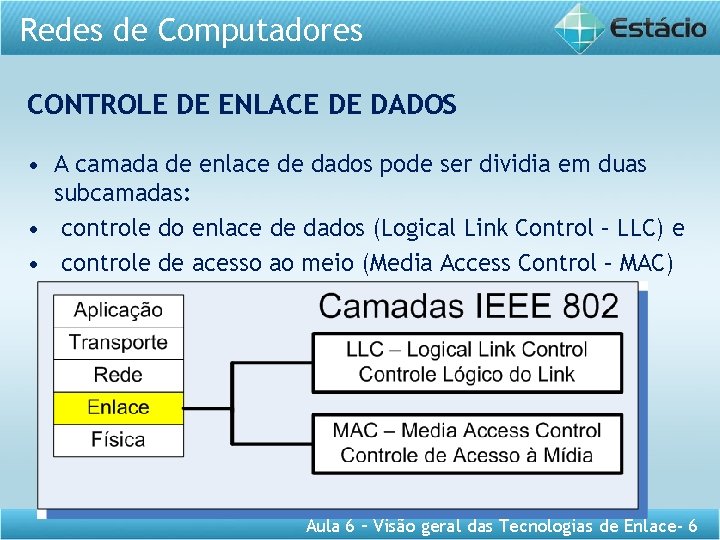

Redes de Computadores CONTROLE DE ENLACE DE DADOS • A camada de enlace de dados pode ser dividia em duas subcamadas: • controle do enlace de dados (Logical Link Control – LLC) e • controle de acesso ao meio (Media Access Control – MAC) Aula 6 – Visão geral das Tecnologias de Enlace- 6

Redes de Computadores TECNOLOGIAS DE ENLACE • As diferenças existem devido à variedade de tipos de enlaces sobre os quais os protocolos podem operar. • Os enlaces dividem-se em dois grandes grupos: • enlace ponto a ponto tem um único transmissor e um único receptor e • enlace multiponto é compartilhado por muitos transmissores e receptores. Aula 6 – Visão geral das Tecnologias de Enlace- 7

Redes de Computadores ENLACES PONTO A PONTO • Nestas tecnologia temos um modem em cada extremidade do canal físico e temos dois dispositivos conectados pelo enlace. • Normalmente neste enlaces podem ser implementados protocolos de multiplexação para aproveitar toda a capacidade do canal Aula 6 – Visão geral das Tecnologias de Enlace- 8

Redes de Computadores PROTOCOLOS DE ENLACE PONTO A PONTO • Entre os protocolos de enlace podemos citar: – PPP – ADSL – X-25 – Frame Relay – ATM – HDLC Aula 6 – Visão geral das Tecnologias de Enlace- 9

Redes de Computadores MÉTODOS DE ACESSO ALEATÓRIO • No método de acesso aleatório, o canal não é dividido, e podem ocorrer colisões. Não existe uma regra que especifica qual estação deve ser a próxima a transmitir. Exemplos: • Aloha puro e slotted Aloha, • CSMA (Carrier Sense Multiple Access), • CSMA/CD (Carrier Sense Multiple Access with Collision Detection), • CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance). Aula 6 – Visão geral das Tecnologias de Enlace- 10

Redes de Computadores REVEZAMENTO • No método de acesso por revezamento, uma estação não pode transmitir a menos que tenha sido autorizada por outra (as). • São exemplos de protocolos que usam este método: • polling e • passagem de permissão (token). Aula 6 – Visão geral das Tecnologias de Enlace- 11

Redes de Computadores REVEZAMENTO X ACESSO ALEATÓRIO Aula 6 – Visão geral das Tecnologias de Enlace- 12

Redes de Computadores REDES DE COMPUTADORES Aula 7 - Endereçamento IP

Redes de Computadores CONTEÚDO PROGRAMÁTICO • • Identificar os requisitos de endereçamento do ipv 4 e ipv 6; Interpretar o conceito de redes e sub-rede; Esquematizar um planejamento IP; Explicar os métodos de resolução de nomes de hosts e seu uso. Aula 6 – Visão geral das Tecnologias de Enlace- 14

Redes de Computadores ENDEREÇAMENTO IP • Um número identificador único de um adaptador; • Uma forma de encontrar uma máquina (por meio de seu número), entre as demais interligadas por meio de redes, sejam locais ou globais. • Nesta aula, iremos estudar as técnicas usadas para planejar, adequadamente, um endereçamento IP, em uma rede. Aula 6 – Visão geral das Tecnologias de Enlace- 15

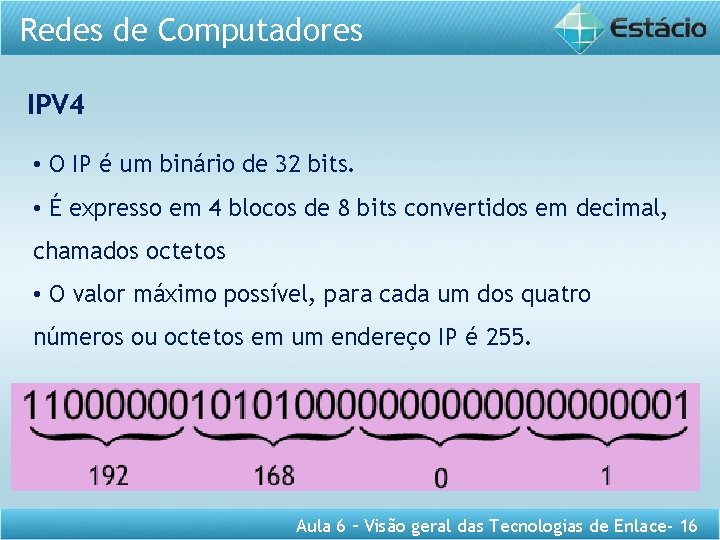

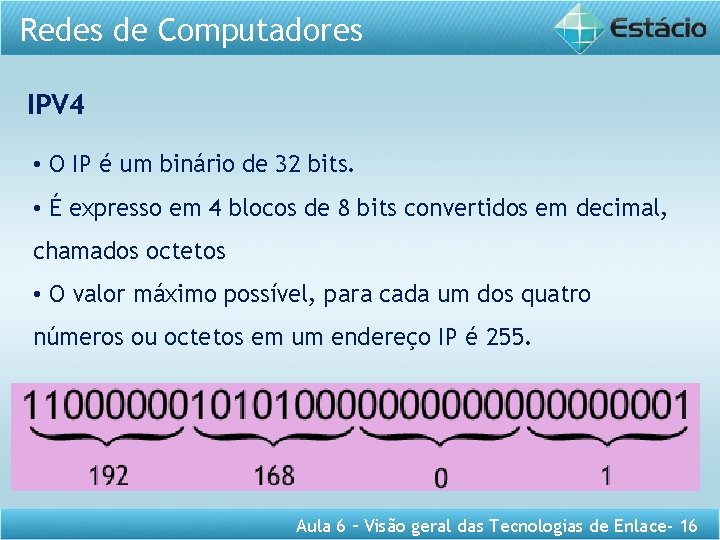

Redes de Computadores IPV 4 • O IP é um binário de 32 bits. • É expresso em 4 blocos de 8 bits convertidos em decimal, chamados octetos • O valor máximo possível, para cada um dos quatro números ou octetos em um endereço IP é 255. Aula 6 – Visão geral das Tecnologias de Enlace- 16

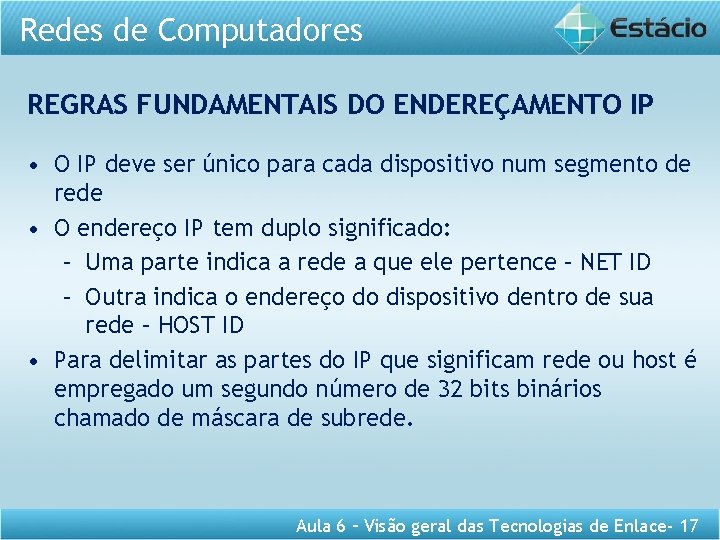

Redes de Computadores REGRAS FUNDAMENTAIS DO ENDEREÇAMENTO IP • O IP deve ser único para cada dispositivo num segmento de rede • O endereço IP tem duplo significado: – Uma parte indica a rede a que ele pertence – NET ID – Outra indica o endereço do dispositivo dentro de sua rede – HOST ID • Para delimitar as partes do IP que significam rede ou host é empregado um segundo número de 32 bits binários chamado de máscara de subrede. Aula 6 – Visão geral das Tecnologias de Enlace- 17

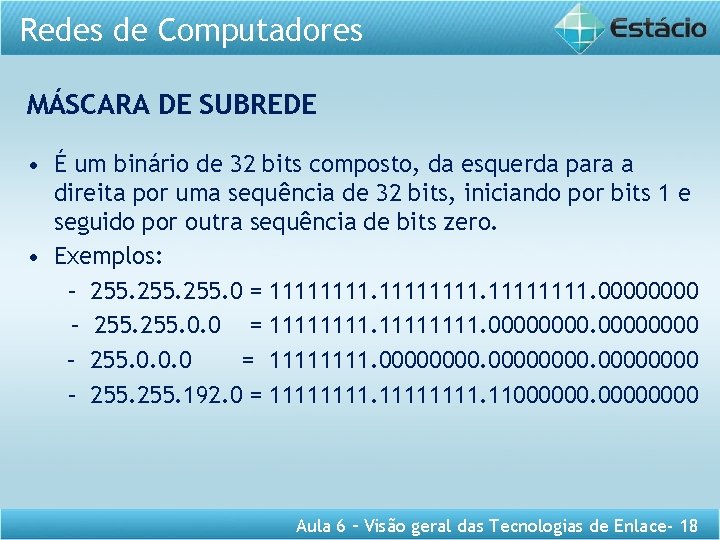

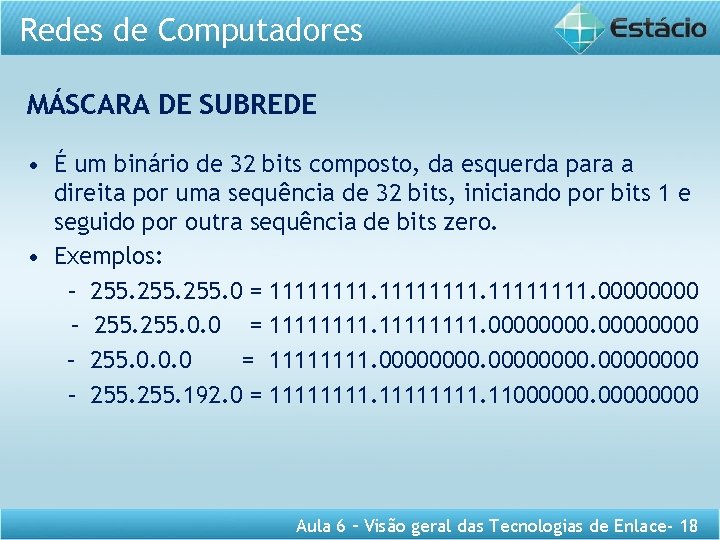

Redes de Computadores MÁSCARA DE SUBREDE • É um binário de 32 bits composto, da esquerda para a direita por uma sequência de 32 bits, iniciando por bits 1 e seguido por outra sequência de bits zero. • Exemplos: – 255. 0 = 11111111. 0000 – 255. 0. 0. 0 = 1111. 00000000 – 255. 192. 0 = 11111111. 11000000 Aula 6 – Visão geral das Tecnologias de Enlace- 18

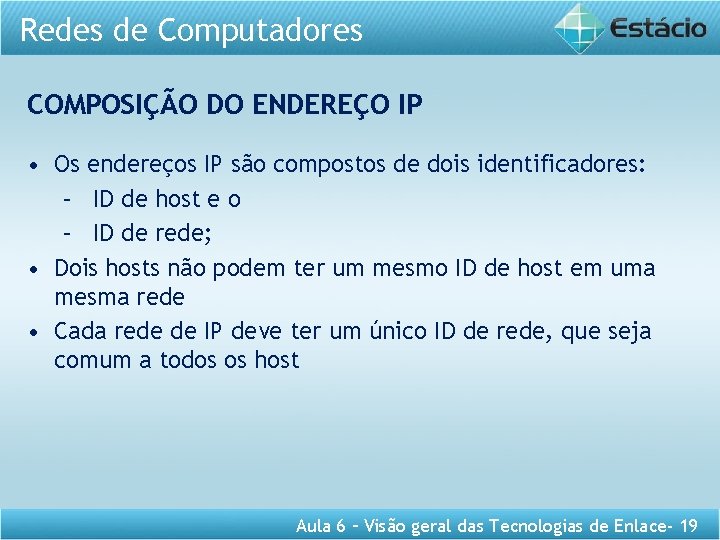

Redes de Computadores COMPOSIÇÃO DO ENDEREÇO IP • Os endereços IP são compostos de dois identificadores: – ID de host e o – ID de rede; • Dois hosts não podem ter um mesmo ID de host em uma mesma rede • Cada rede de IP deve ter um único ID de rede, que seja comum a todos os host Aula 6 – Visão geral das Tecnologias de Enlace- 19

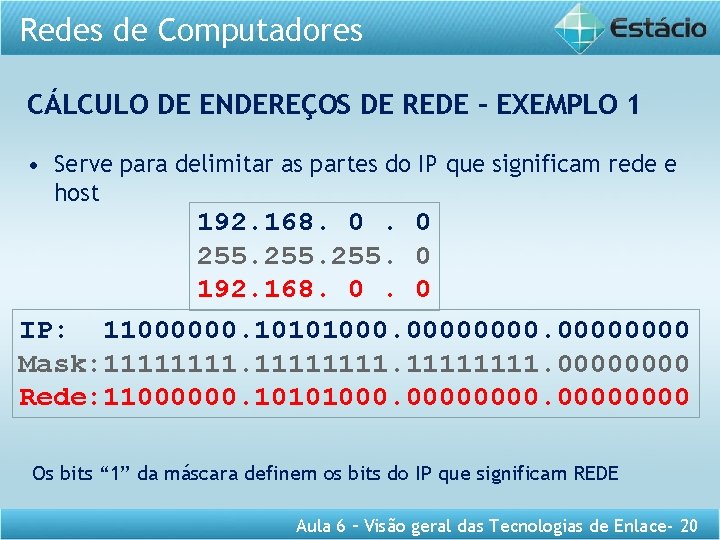

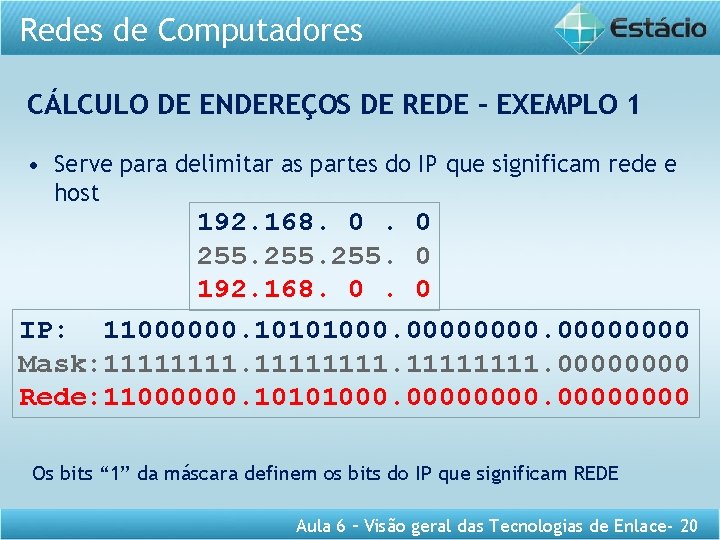

Redes de Computadores CÁLCULO DE ENDEREÇOS DE REDE – EXEMPLO 1 • Serve para delimitar as partes do IP que significam rede e host 192. 168. 0. 0 255. 0 192. 168. 0. 0 IP: 11000000. 10101000. 00000000 Mask: 11111111. 0000 Rede: 11000000. 10101000. 00000000 Os bits “ 1” da máscara definem os bits do IP que significam REDE Aula 6 – Visão geral das Tecnologias de Enlace- 20

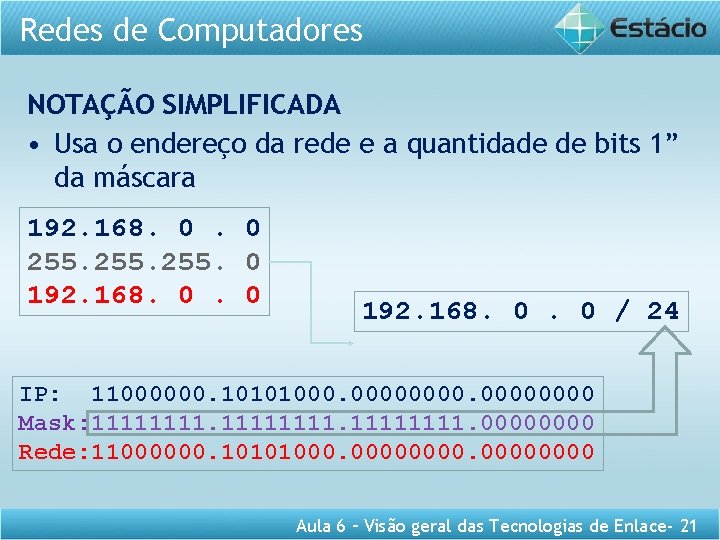

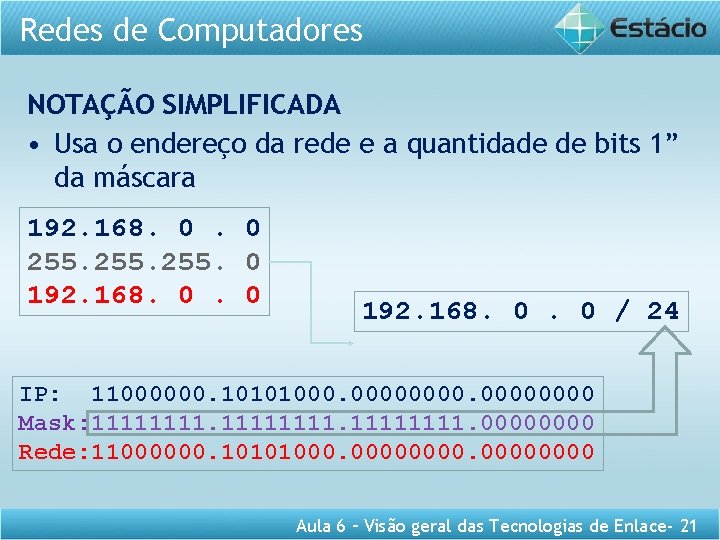

Redes de Computadores NOTAÇÃO SIMPLIFICADA • Usa o endereço da rede e a quantidade de bits 1” da máscara 192. 168. 0. 0 255. 0 192. 168. 0. 0 / 24 IP: 11000000. 10101000. 00000000 Mask: 11111111. 0000 Rede: 11000000. 10101000. 00000000 Aula 6 – Visão geral das Tecnologias de Enlace- 21

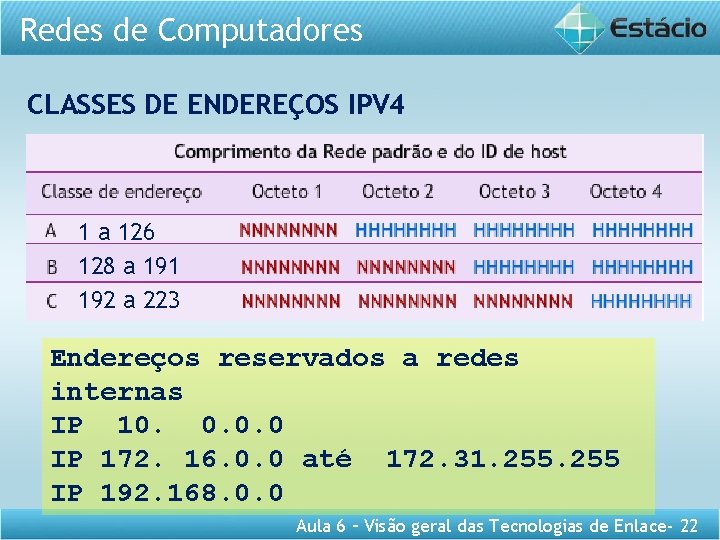

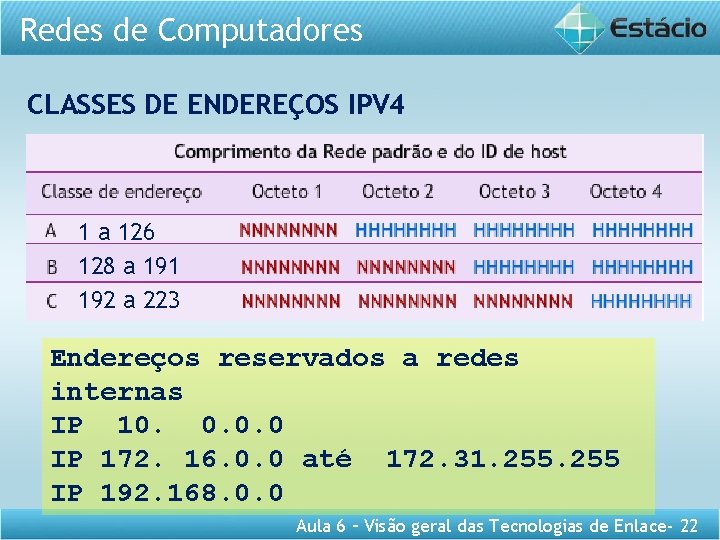

Redes de Computadores CLASSES DE ENDEREÇOS IPV 4 1 a 126 128 a 191 192 a 223 Endereços reservados a redes internas IP 10. 0 IP 172. 16. 0. 0 até 172. 31. 255 IP 192. 168. 0. 0 Aula 6 – Visão geral das Tecnologias de Enlace- 22

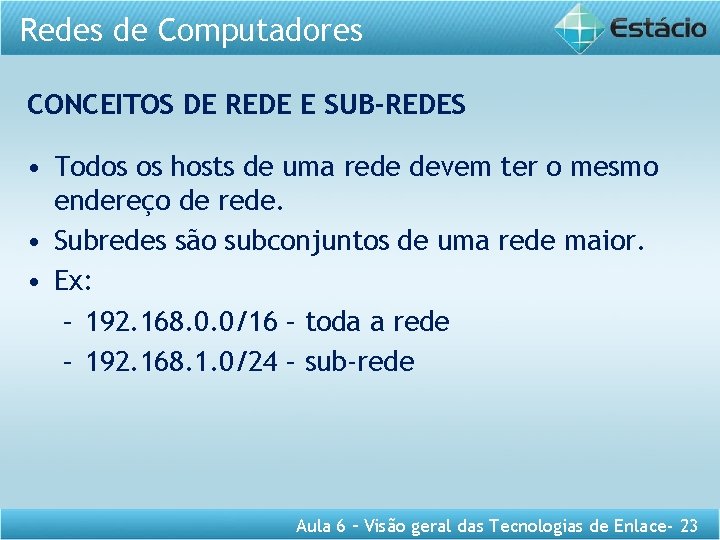

Redes de Computadores CONCEITOS DE REDE E SUB-REDES • Todos os hosts de uma rede devem ter o mesmo endereço de rede. • Subredes são subconjuntos de uma rede maior. • Ex: – 192. 168. 0. 0/16 – toda a rede – 192. 168. 1. 0/24 – sub-rede Aula 6 – Visão geral das Tecnologias de Enlace- 23

Redes de Computadores VLSM • Variable Lenght Subnet Mask • VLSM faz a divisão de um endereço IP da Internet alocado à uma organização, porém isto não é visível na Internet. • Exemplo: – Uma organização possui a faixa: 200. 20. 192. 0/23 e aloca para suas filiais: – 200. 20. 192. 0 e 200. 193. 0 Aula 6 – Visão geral das Tecnologias de Enlace- 24

Redes de Computadores CIDR • Classless inter Domain Routing • O CIDR permite a alocação de um bloco de endereços por um registro na Internet através de um ISP (Internet Service Provider). Aula 6 – Visão geral das Tecnologias de Enlace- 25

Redes de Computadores NAT • Estratégia para conectar toda uma rede à Internet empregando apenas o endereço da porta de saída do roteador. • Todos os pacotes da rede interna recebem o endereço daquela porta. Aula 6 – Visão geral das Tecnologias de Enlace- 26

Redes de Computadores IPV 6 • Embora o CIDR e a NAT tenham prolongado a vida útil do protocolo Ipv 4, sabe-se que é uma questão de tempo para o esgotamento do endereçamento, além da necessidade de evolução para atender as novas demandas aplicações de áudio e vídeo que crescem a cada dia na Internet. Aula 6 – Visão geral das Tecnologias de Enlace- 27

Redes de Computadores OBJETIVOS DO IPV 6 • Aceitar bilhões de hosts, mesmo com alocação de espaço de endereços ineficientes; • Reduzir o tamanho das tabelas de roteamento; • Simplificar o protocolo, de modo a permitir que os roteadores processem os pacotes com mais rapidez; • Oferecer mais segurança (autenticação e privacidade) do que o IP atual. Aula 6 – Visão geral das Tecnologias de Enlace- 28

Redes de Computadores OBJETIVOS DO IPV 6 • Dar mais importância ao tipo de serviço, particularmente no caso de dados em tempo real. • Permitir multidifusão, possibilitando a especificação de escopos; • Permitir que um host mude de lugar sem precisar mudar de endereço; • Permitir que o protocolo evolua no futuro; • Permitir a coexistência entre protocolos novos e antigos durante anos. Aula 6 – Visão geral das Tecnologias de Enlace- 29

Redes de Computadores EXEMPLOS DE ENDEREÇAMENTO DO IPV 6 • 2001: 0 DB 8: 0000: 130 F: 0000: 140 B • 2001: db 8: 0: 0: 130 f: : 140 b • 2001: db 8: : 130 f: : 140 b (Formato inválido pois irá gerar ambiguidade) Aula 6 – Visão geral das Tecnologias de Enlace- 30

Redes de Computadores REDES DE COMPUTADORES Aula 8 NOÇÕES DE ALGORITMOS E PROTOCOLOS DE ROTEAMENTO

Redes de Computadores OBJETIVOS • • Identificar o funcionamento do serviço de roteamento; Comparar protocolos de roteamento estático e dinâmico; Diferenciar os tipos de protocolos de roteamento dinâmico; Interpretar como um pacote é transmitido, entre origem e destino, através das redes de computadores. Aula 6 – Visão geral das Tecnologias de Enlace- 32

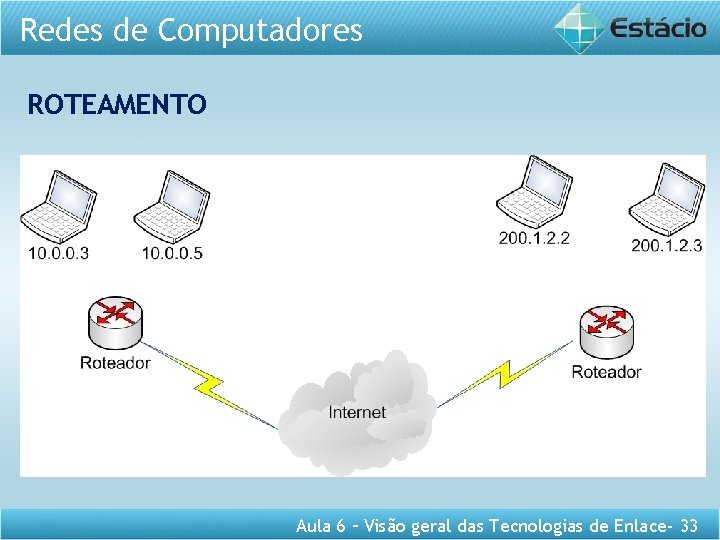

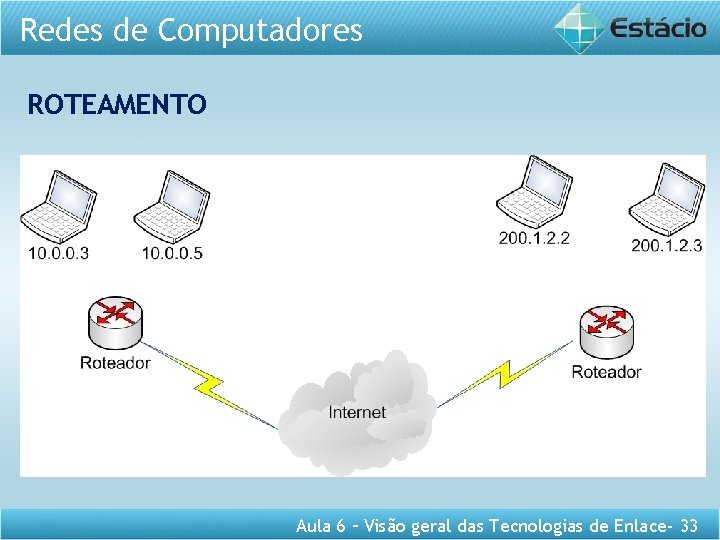

Redes de Computadores ROTEAMENTO Aula 6 – Visão geral das Tecnologias de Enlace- 33

Redes de Computadores ROTEAMENTO • Nosso foco de estudo é compreender como o roteador transfere os pacotes entre a origem e o destino. • Através dos percurso o pacote passa por alguns roteadores e cada um realiza a comutação entre os canais baseado no endereço de destino definido no cabeçalho. Aula 6 – Visão geral das Tecnologias de Enlace- 34

Redes de Computadores ROTEAMENTO COMO DECIDIR O CAMINHO? Aula 6 – Visão geral das Tecnologias de Enlace- 35

Redes de Computadores ALGORITMOS DE ROTEAMENTO • Segundo Kurose, os algoritmos de roteamento podem ser classificados de três maneiras: – Algoritmo de roteamento global ou descentralizado; – Algoritmo de roteamento estáticos ou dinâmico; – Algoritmo de roteamento sensível à carga ou insensível á carga; Aula 6 – Visão geral das Tecnologias de Enlace- 36

Redes de Computadores ROTEAMENTO ESTÁTICO • Em algoritmos de roteamento estático, as rotas mudam muito lentamente o longo do tempo, muitas vezes como resultado de intervenção humana através da configuração manual de uma rota. • Neste tipo de algoritmo todos os computadores ou roteadores na rede tomam suas próprias decisões de roteamento seguindo um protocolo formal de roteamento. • Em MANs e WANs as tabelas de roteamento para cada roteador é desenvolvida individualmente pelo seu administrador de rede. Aula 6 – Visão geral das Tecnologias de Enlace- 37

Redes de Computadores ALGORITMO DE ROTEAMENTO DIN MICO • Os algoritmos de roteamento dinâmico mudam os caminhos de roteamento à medida que mudam as cargas dos tráfegos ou a topologia de rede. • Um algoritmo dinâmico permanece ativo como reação direta à mudança de topologia de rede ou de custos dos enlaces. • Ao mesmo tempo em que são mais sensíveis às mudanças na rede, os algoritmos dinâmicos também são mais suscetíveis a problemas como loops de roteamento e oscilação de rotas. Aula 6 – Visão geral das Tecnologias de Enlace- 38

Redes de Computadores ALGORITMOS DE ROTEAMENTO DIN MICOS ALGORITMO GLOBAL OU CENTRALIZADO • Os algoritmos de roteamento global calculam o caminho de menor custo entre a origem e um destino usando o conhecimento completo e global sobre a rede. • Isso exige que o algoritmo obtenha essas informações, de algum modo, antes de realmente realizar o cálculo. • Estes tipos de algoritmos são frequentemente denominados de algoritmos de estado de enlace (link-state – LS) Aula 6 – Visão geral das Tecnologias de Enlace- 39

Redes de Computadores ALGORITMOS DE ROTEAMENTO DIN MICOS ALGORITMO DESCENTRALIZADO • No algoritmo de roteamento descentralizado, o cálculo do caminho de menor custo é realizado de modo interativo e distribuído. Nenhum nó tem informação completa sobre os custos de todos os enlaces da rede. Em vez disso, cada nó começa sabendo apenas os custos dos enlaces diretamente ligados a ele. • Então por meio de um processo iterativo de cálculo e de troca de informações com seus nós, cada um nó gradualmente calcula o caminho de menor custo até um destino ou um conjunto de destinos. • Um exemplo de algoritmo de roteamento descentralizado é o algoritmo de vetor de distâncias (distance-vector algorithm – DV) Aula 6 – Visão geral das Tecnologias de Enlace- 40

Redes de Computadores ALGORITMOS DE ROTEAMENTO DIN MICOS ALGORTIMOS SENSÍVEIS À CARGA • Os algoritmos de roteamento sensíveis à carga os custos de enlace variam dinamicamente para refletir o nível corrente de congestionamento no enlace subjacente. Caso haja um alto custo associado ao enlace congestionado, o algoritmo tenderá a escolher rotas que evitem esse enlace congestionado. • Já os algoritmos de roteamento insensíveis à carga, atualmente utilizado na internet (RIP, OSPF e BGP) não levam em consideração o custo, pois o custo de um enlace não reflete explicitamente seu nível de congestionamento corrente. Aula 6 – Visão geral das Tecnologias de Enlace- 41

Redes de Computadores PROTOCOLOS DE ROTEAMENTO • Um protocolo de roteamento é um protocolo utilizado para trocar informações entre computadores, de modo a permitir que eles montem e mantenham suas tabelas de roteamento. • Quando novos caminhos são acrescentados ou quando os caminhos estão obstruídos e não podem ser utilizados são enviados mensagens entre computadores utilizando o protocolo de roteamento. Aula 6 – Visão geral das Tecnologias de Enlace- 42

Redes de Computadores PROTOCOLOS DE ROTEAMENTO INTRA-AS RIP (ROUTING INFORMATION PROTOCOL) • protocolo de roteamento dinâmico que utiliza algoritmo de vetor de distância. Geralmente é utilizado em redes menores Aula 6 – Visão geral das Tecnologias de Enlace- 43

Redes de Computadores PROTOCOLOS DE ROTEAMENTO INTRA-AS OSPF (OPEN SHORTEST PATH FIRST) • Protocolo de roteamento dinâmico que utiliza algoritmo de estado de enlace. Geralmente é utilizado na internet. É mais eficiente que o RIP. Aula 6 – Visão geral das Tecnologias de Enlace- 44

Redes de Computadores GATEWAY • Ao configurar os hosts de uma rede é necessário definir: – Endereço IP – Máscara de sub-rede e – Gateway • Mas o que é um gateway? • Podemos resumir dizendo que gateway é o endereço da porta do roteador. Aula 6 – Visão geral das Tecnologias de Enlace- 45

Redes de Computadores GATEWAY • A definição do endereço do gateway serve para que o protocolo arp possa preencher o campo MAC de destino, baseado no IP de destino. • Para pacotes direcionados a outras redes o arp utiliza o MAC do gateway. • Não confundir com o endereço do pacote que não é modificado. • Um host pode ser configurado com mais de um gateway: um padrão (default) e outros para associar a outros roteadores ligados à rede Aula 6 – Visão geral das Tecnologias de Enlace- 46

Redes de Computadores REDES DE COMPUTADORES Aula 9 NOÇÕES DE SEGURANÇA DA INFORMAÇÃO

Redes de Computadores CONTEÚDO PROGRAMÁTICO • Compreender a necessidade da segurança da informação em redes de computadores; • Conhecer as opções de criptografia de dados; • Identificar ameaças e ataques comuns e seus efeitos básicos; • Entender como proteger a rede usando Firewall e IDS. Aula 6 – Visão geral das Tecnologias de Enlace- 48

Redes de Computadores A NECESSIDADE DA SEGURANÇA DA INFORMAÇÃO EM REDES DE COMPUTADORES • A internet se tornou essencial • Pessoas mal intencionadas violam a privacidade e tornam inoperantes os serviços da internet • Empregamos o termo segurança de rede, para denominarmos o conjunto de medidas necessárias para proteger os dados durante sua transmissão. Aula 6 – Visão geral das Tecnologias de Enlace- 49

Redes de Computadores CRIPTOGRAFIA DE DADOS • Criptografia é a ciência e arte de escrever mensagens em forma cifrada ou em código. • É parte de um campo de estudos que trata das comunicações sigilosas, usadas, dentre outras finalidades, para: – autenticar a identidade de usuários; – autenticar e proteger o sigilo de comunicações pessoais e de transações comerciais e bancárias; – proteger a integridade de transferências eletrônicas de fundos. Aula 6 – Visão geral das Tecnologias de Enlace- 50

Redes de Computadores CHAVES DE CRIPTOGRAFIA • Atualmente, os métodos criptográficos podem ser subdivididos em duas grandes categorias, de acordo com o tipo de chave utilizada: – criptografia de chave única e – criptografia de chave pública e privada. Aula 6 – Visão geral das Tecnologias de Enlace- 51

Redes de Computadores CLASSIFICAÇÃO DA CRIPTOGRAFIA • Quanto aos tipos de cifras utilizadas – Tipos de operações utilizadas na transformação do texto simples para o cifrado • Quanto à simetria das chaves utilizadas – criptografia simétrica e assimétrica • Quanto ao modo de operação de cifra – Maneira como o texto simples é processado Aula 6 – Visão geral das Tecnologias de Enlace- 52

Redes de Computadores AMEAÇAS • Segundo a definição da RFC 2828, Internet security glossary, uma ameaça é: – um potencial para violação da segurança quando há uma circunstância, capacidade, ação ou evento que pode quebrar a segurança e causar danos. • Ameaça é um possível perigo que pode explorar uma vulnerabilidade. Aula 6 – Visão geral das Tecnologias de Enlace- 53

Redes de Computadores ATAQUES • Podemos classificar os ataques como passivos ou ativos: – os ataques passivos possuem a natureza de bisbilhotar ou monitora transmissões e – os ataques ativos envolvem alguma modificação do fluxo de dados ou a criação de um fluxo falso. Aula 6 – Visão geral das Tecnologias de Enlace- 54

Redes de Computadores ATAQUES DE NEGAÇÃO DO SERVIÇO DOS (DENIAL OF SERVICE) • Ataque de vulnerabilidade – Envolve o envio de mensagens perfeitas a uma aplicação vulnerável ou a um sistema operacional, sendo executado em servidor alvo. • Inundação na largura de banda (flooding) – O atacante envia um grande número de pacotes à máquina alvo, tantos pacotes que o enlace de acesso ao alvo fica congestionado, impedindo os pacotes legítimos de alcançarem o servidor. • Inundação na conexão – O atacante estabelece um grande número de conexões TCP semi abertas ou abertas na máquina alvo. Aula 6 – Visão geral das Tecnologias de Enlace- 55

Redes de Computadores DDOS • Uma variação do ataque Do. S é o DDo. S, ataque Do. S distribuído, onde o atacante controla múltiplas fontes que sobrecarregam o alvo, ou seja, um conjunto de computadores são utilizados para tirar de operação um ou mais serviços ou computadores conectados à internet. • Os ataques DDo. S são muito mais difíceis de detectar e de prevenir do que um ataque Do. S. Aula 6 – Visão geral das Tecnologias de Enlace- 56

Redes de Computadores COMO PROTEGER A REDE • Administradores de rede devem inspecionar todo o tráfego que entra e sai da organização. • Quando o tráfego que entra e sai em uma rede passa por uma inspeção de segurança, é registrado, descartado ou transmitido; isto é feito por mecanismos operacionais conhecidos como: – Firewall – Sistemas de detecçao de invasão (IDS) e – Sistemas de prevenção de invasão (IPSs). Aula 6 – Visão geral das Tecnologias de Enlace- 57

Redes de Computadores FIREWALL • Um Firewall é um dispositivo de segurança, que combina de hardware e software, para filtrar o tráfego de entrada e de saída de uma rede de computadores. • Ele isola a rede em segmentos e aplica filtros na conexão entre eles. Desta forma o administrador de rede controla o acesso os diversos segmentos. • Nos Campi Estácio, por exemplo, temos 3 segmentos: – Rede Acadêmica; – Rede Administrativa e – Internet Aula 6 – Visão geral das Tecnologias de Enlace- 58

Redes de Computadores FITROS DE PACOTES • Um filtro de pacotes examina cada datagrama que está sozinho determinando se o datagrama deve passar ou ficar baseado nas regras especificas do administrador. • As decisões de filtragem (enviar ou descartar pacotes) são, normalmente, baseadas em: – Endereço IP de origem, endereço IP de destino – Número de portas TCP/UDP de origem e de destino – Tipo de Aplicação – Conteúdo da Mensagem Aula 6 – Visão geral das Tecnologias de Enlace- 59

Redes de Computadores GATEWAY DE APLICAÇÃO • Os gateways de aplicação tomam decisões com base em dados da aplicação. • Um gateway de aplicação é um servidor específico de aplicação do qual todos os dados da aplicação (que entram e que saem) devem passar. • Vários gateways de aplicação podem executar no mesmo servidor, mas cada gateway é um servidor separado, com seus próprios processos Aula 6 – Visão geral das Tecnologias de Enlace- 60

Redes de Computadores SISTEMA DE DETECÇÃO DE INTRUSÃO (IDS) • Para detectar muitos tipos de ataques, precisamos executar uma inspeção profunda de pacote, • Para esta tarefa é necessário analisar os campos de cabeçalho e dentro dos da aplicação que o pacote carrega. Aula 6 – Visão geral das Tecnologias de Enlace- 61

Redes de Computadores CLASSIFICAÇÃO DOS IDS: • Os recursos IDS podem ser do tipo: – Assinatura – Anomalias Aula 6 – Visão geral das Tecnologias de Enlace- 62

Redes de Computadores REDES DE COMPUTADORES Aula 10 NOÇÕES DE GERENCIAMENTO E ADMINISTRAÇÃO DE REDES

Redes de Computadores CONTEÚDO PROGRAMÁTICO • Justificar as funções de gerenciamento de rede; • Identificar os principais protocolos de gerenciamento; • Descrever rotinas de backup e restauração. Aula 6 – Visão geral das Tecnologias de Enlace- 64

Redes de Computadores GERENCIAMENTO DE REDES • A internet e as intranets foram crescendo ao longo dos anos e se transformaram de pequenas redes em grandes infraestruturas globais, surgiu assim, a necessidade de gerenciar mais sistematicamente a enorme quantidade de componentes de hardware e software dentro dessas redes. Aula 6 – Visão geral das Tecnologias de Enlace- 65

Redes de Computadores AÇÕES DO ADMINISTRADOR DE REDE • Monitorar os equipamentos remotos e analisar os dados para garantir que os equipamentos estejam funcionando e operando dentro dos limites especificados, • Controlar reativamente o sistema, fazendo ajustes de acordo com as modificações ocorridas no sistema ou em seu ambiente e • Gerenciar proativamente o sistema, detectando tendências ou comportamento anômalos, que permitem executar uma ação antes que surjam problemas sérios. Aula 6 – Visão geral das Tecnologias de Enlace- 66

Redes de Computadores FERRAMENTAS DO ADMINISTRADOR NO GERENCIAMENTO DE REDES • Detecção de falha em uma placa de interface em um hardware da rede; • Monitoração de um equipamento da rede; • Monitoração de tráfego para auxiliar o oferecimento de recursos; • Detecção de mudanças rápidas em tabelas de roteamento; • Detecção de intrusos. Aula 6 – Visão geral das Tecnologias de Enlace- 67

Redes de Computadores MODELO DE GERENCIAMENTO DE REDES • Segundo Kurose, a International Organization for Standardization (ISO) criou um modelo de gerenciamento de rede com cinco áreas de gerenciamento, denominado FCPAS: – – – Fault (falha); Configuration (configuração); Accounting (contabilização); Performance (Desempenho); Security (segurança): Aula 6 – Visão geral das Tecnologias de Enlace- 68

Redes de Computadores MIB – MANAGEMENT INFORMATION BASE • As informações de gerenciamento ou os objetos gerenciados são chamados de módulos MIB e podem ser, por exemplo, um contador, um conjunto de informações descritivas ou informações de estado. • Estes são na verdade: – as peças de hardware propriamente ditas que estão dentro do dispositivo gerenciado (por exemplo, uma placa de rede) – processo que é executado no dispositivo gerenciado, que se comunica com a entidade gerenciadora e que executa ações locais nos dispositivos gerenciados sob o comando e o controle da entidade gerenciadora. Aula 6 – Visão geral das Tecnologias de Enlace- 69

Redes de Computadores FERRAMENTAS DE GERENCIAMENTO SOFTWARE DE GERÊNCIA – MÓDULOS • Aplicações individuais podem ser “plugados” para formar uma solução de gerência completa, permitindo assim a implementação de diversos mecanismos que facilitam a identificação, notificação e registro de problemas, como: – Alarmes; – Geração automática de relatórios; – Facilidades para integrar novas soluções; – Geração de gráficos estatísticos em tempo real; – Apresentação gráfica da topologia das redes. Aula 6 – Visão geral das Tecnologias de Enlace- 70

Redes de Computadores TIPOS DE BACKUP • Os Backups podem ser: – Normal ou completo – Diferencial – Incremental Aula 6 – Visão geral das Tecnologias de Enlace- 71

Redes de Computadores RESTAURAÇÃO DE DADOS - RESTORE • Restore é o processo de restauração dos dados realizados através de um Backup. A restauração de dados pode: – – – Regravar arquivos e pastas Regravar dados de aplicativos Restaurar configurações de serviços Restaurar Sistemas Operacionais Restaurar Assinaturas, Volumes e Partições de Disco Aula 6 – Visão geral das Tecnologias de Enlace- 72