Redes de Computadores I Prof Otto Carlos Muniz

![Algoritmos de Assinatura Digital – RSA-PSS S = [(EM)^d] mod n (n, d) como Algoritmos de Assinatura Digital – RSA-PSS S = [(EM)^d] mod n (n, d) como](https://slidetodoc.com/presentation_image_h2/7ca4d2d6ccecbbe2783e038b5080f443/image-14.jpg)

![Algoritmos de Assinatura Digital – RSA-PSS EM = [(S)^e] mod n EM = (2746)^17 Algoritmos de Assinatura Digital – RSA-PSS EM = [(S)^e] mod n EM = (2746)^17](https://slidetodoc.com/presentation_image_h2/7ca4d2d6ccecbbe2783e038b5080f443/image-17.jpg)

- Slides: 33

Redes de Computadores I Prof. Otto Carlos Muniz Bandeira Duarte Assinatura Digital kryptós + gráphein Thiago Castelló Fonseca Verônica Taquette Vaz

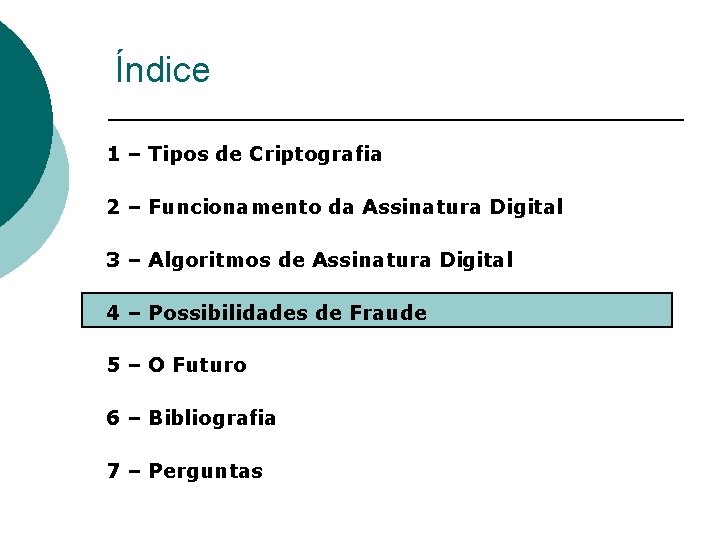

Índice 1 – Tipos de Criptografia 2 – Funcionamento da Assinatura Digital 3 – Algoritmos de Assinatura Digital 4 – Possibilidades de Fraude 5 – O Futuro 6 – Bibliografia 7 – Perguntas

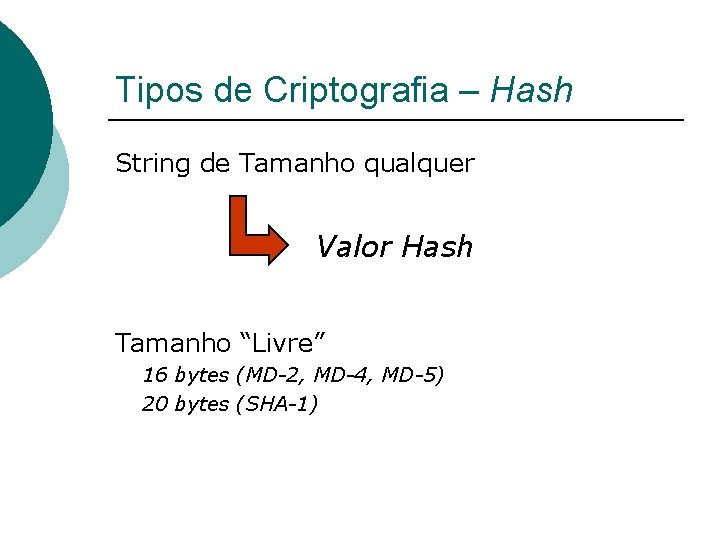

Tipos de Criptografia – Hash String de Tamanho qualquer Valor Hash Tamanho “Livre” 16 bytes (MD-2, MD-4, MD-5) 20 bytes (SHA-1)

Tipos de Criptografia – Hash Características Básicas: ¡ ¡ ¡ Valor de entrada possui qualquer tamanho; Valor de saída possui tamanho fixo; É fácil de ser computado; “One-way”; Livre de colisão.

Tipos de Criptografia – Chave Simétrica Emissor e receptor possuem a mesma chave; = Problemas: ¡ ¡ Troca constante da chave; Impossibilidade de uso para autenticação.

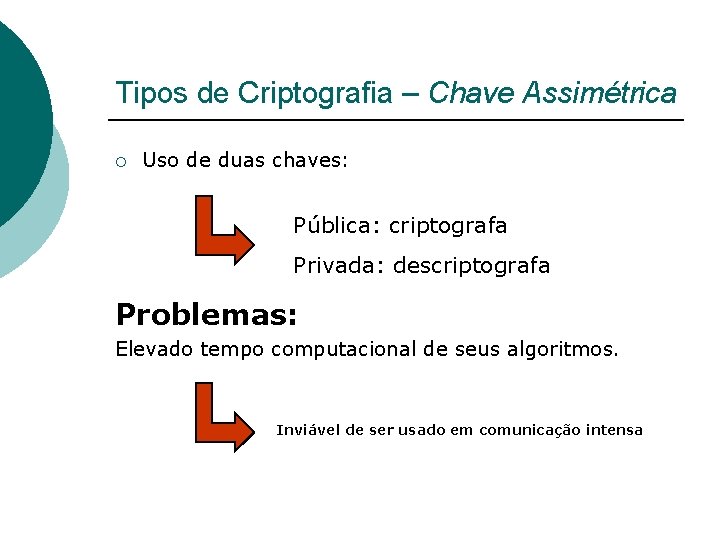

Tipos de Criptografia – Chave Assimétrica ¡ Uso de duas chaves: Pública: criptografa Privada: descriptografa Problemas: Elevado tempo computacional de seus algoritmos. Inviável de ser usado em comunicação intensa

Índice 1 – Tipos de Criptografia 2 – Funcionamento da Assinatura Digital 3 – Algoritmos de Assinatura Digital 4 – Possibilidades de Fraude 5 – O Futuro 6 – Bibliografia 7 – Perguntas

Funcionamento da Assinatura Digital Criptografia ≠ Assinatura Digital

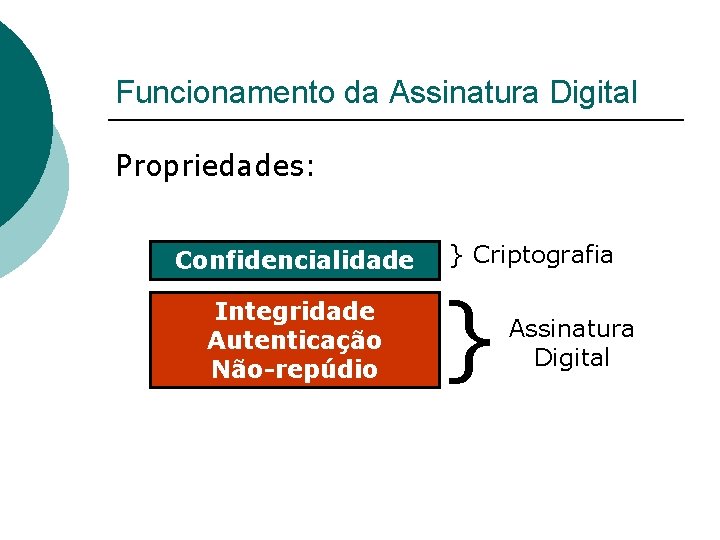

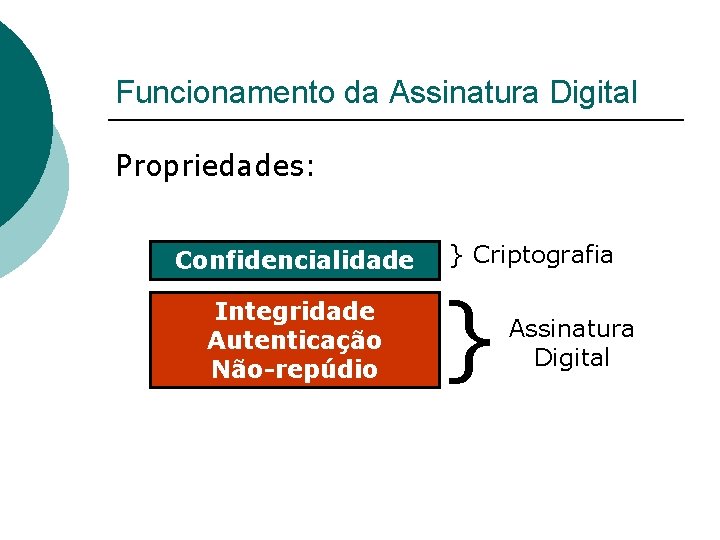

Funcionamento da Assinatura Digital Propriedades: Confidencialidade Integridade Autenticação Não-repúdio } Criptografia } Assinatura Digital

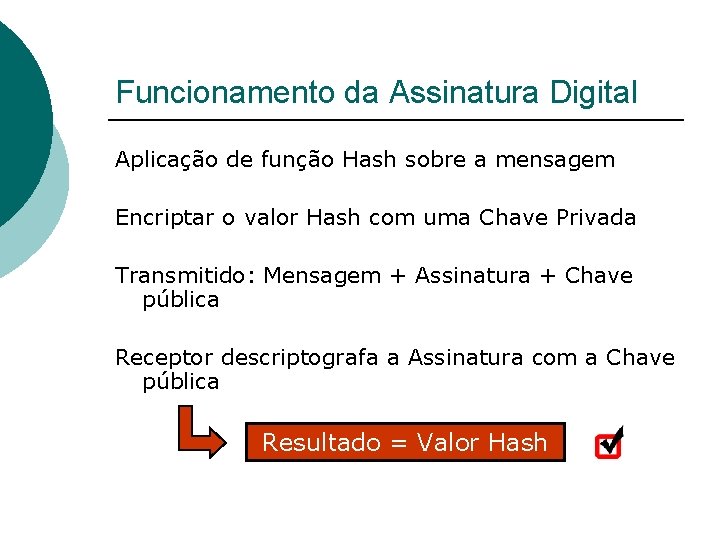

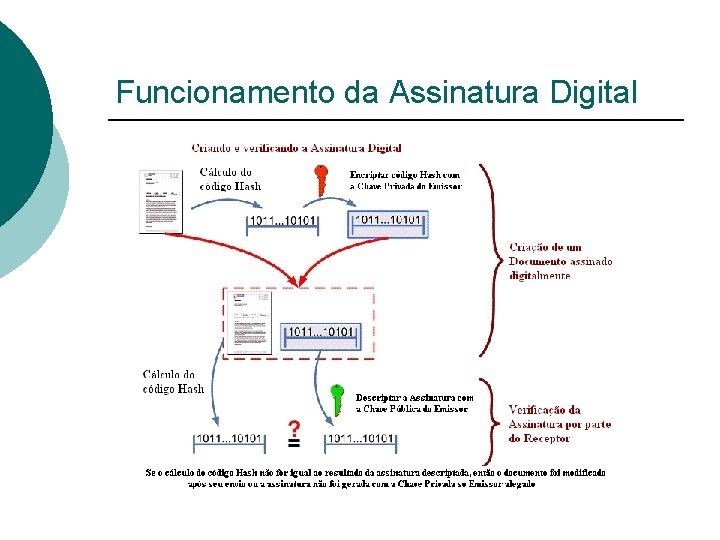

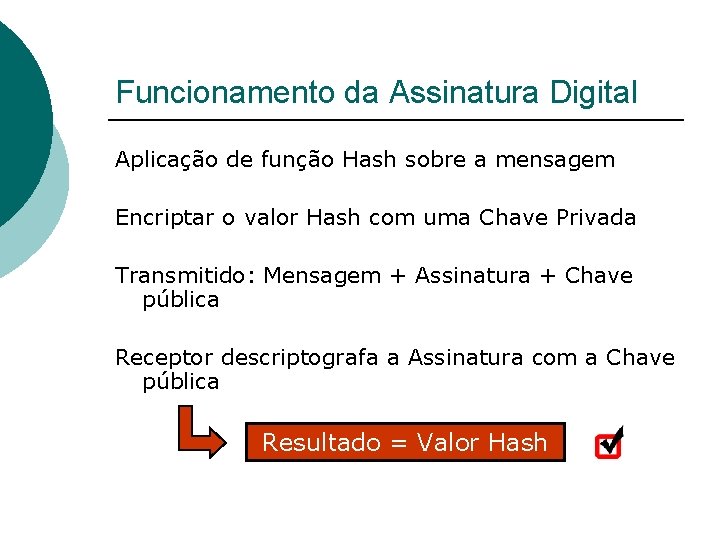

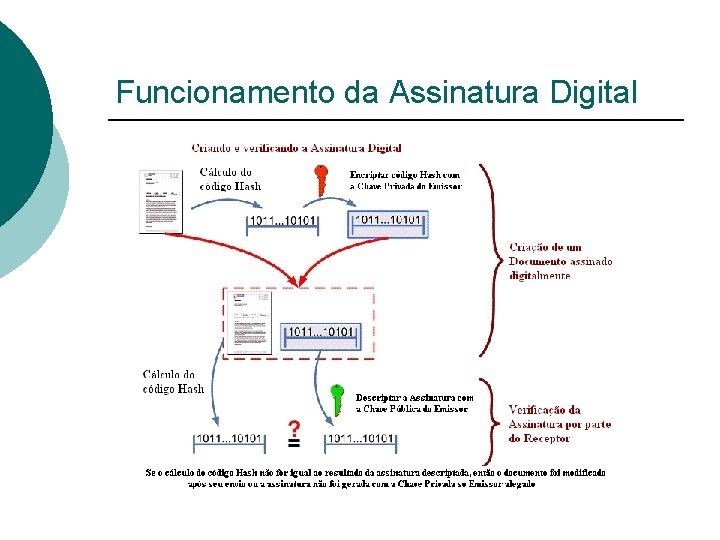

Funcionamento da Assinatura Digital Aplicação de função Hash sobre a mensagem Encriptar o valor Hash com uma Chave Privada Transmitido: Mensagem + Assinatura + Chave pública Receptor descriptografa a Assinatura com a Chave pública Resultado = Valor Hash

Funcionamento da Assinatura Digital

Índice 1 – Tipos de Criptografia 2 – Funcionamento da Assinatura Digital 3 – Algoritmos de Assinatura Digital 4 – Possibilidades de Fraude 5 – O Futuro 6 – Bibliografia 7 – Perguntas

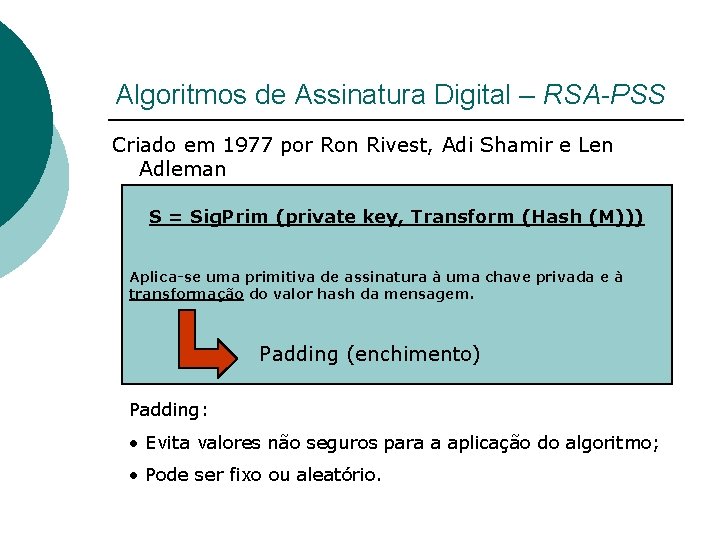

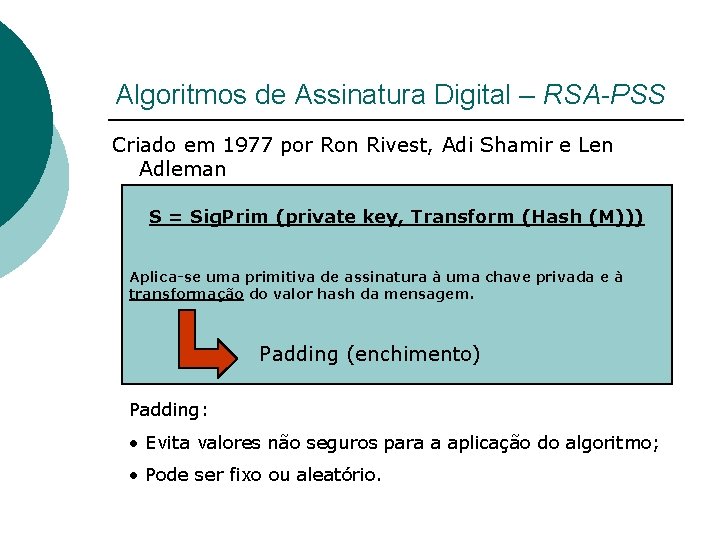

Algoritmos de Assinatura Digital – RSA-PSS Criado em 1977 por Ron Rivest, Adi Shamir e Len Adleman S = Sig. Prim (private key, Transform (Hash (M))) Aplica-se uma primitiva de assinatura à uma chave privada e à transformação do valor hash da mensagem. Padding (enchimento) Padding: • Evita valores não seguros para a aplicação do algoritmo; • Pode ser fixo ou aleatório.

![Algoritmos de Assinatura Digital RSAPSS S EMd mod n n d como Algoritmos de Assinatura Digital – RSA-PSS S = [(EM)^d] mod n (n, d) como](https://slidetodoc.com/presentation_image_h2/7ca4d2d6ccecbbe2783e038b5080f443/image-14.jpg)

Algoritmos de Assinatura Digital – RSA-PSS S = [(EM)^d] mod n (n, d) como chave privada e EM inteiro que representa o valor hash da mensagem Obtêm-se EM através de S. EM = [(S)^e] mod n (n, e) como chave pública Como assim !?

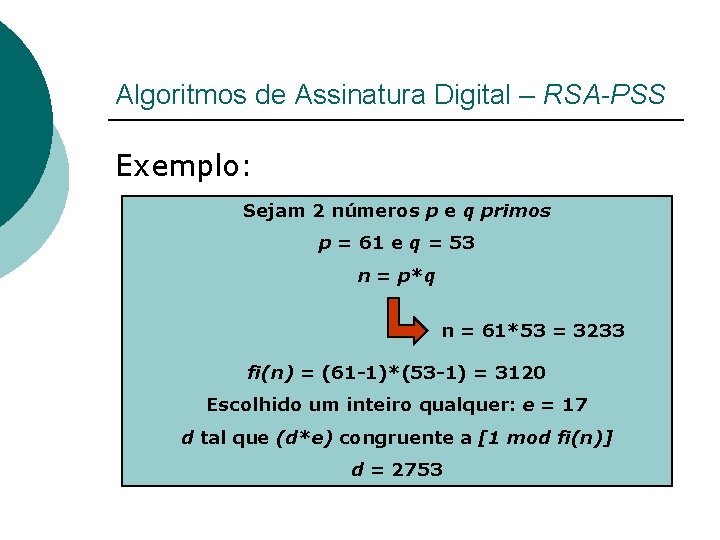

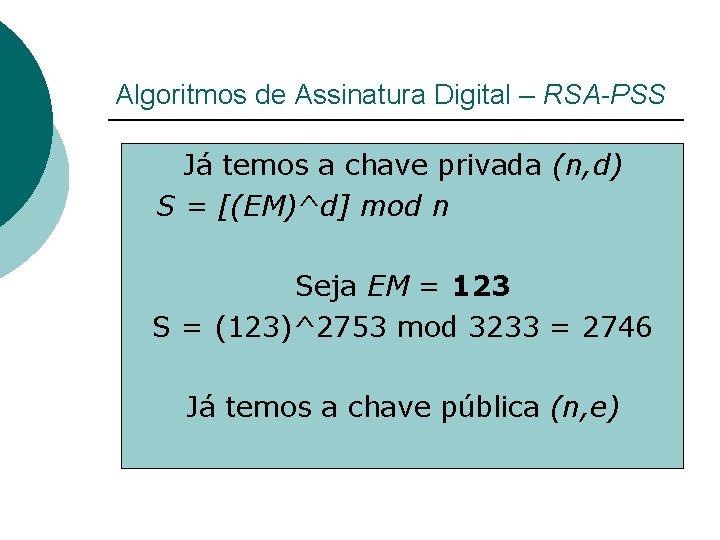

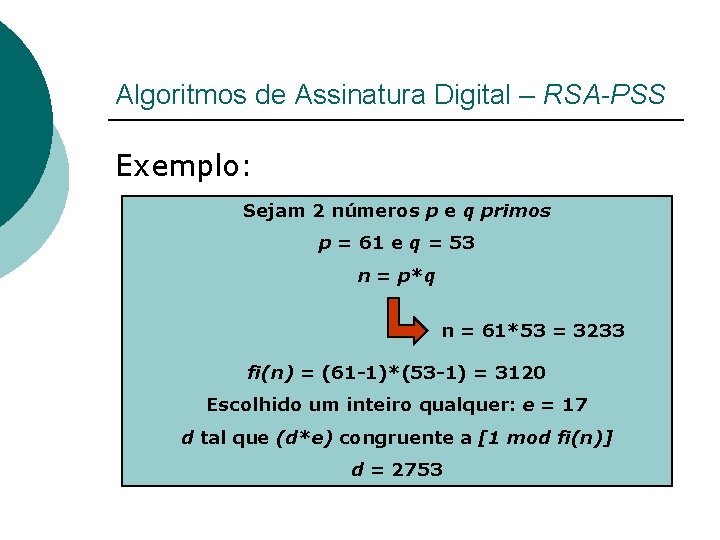

Algoritmos de Assinatura Digital – RSA-PSS Exemplo: Sejam 2 números p e q primos p = 61 e q = 53 n = p*q n = 61*53 = 3233 fi(n) = (61 -1)*(53 -1) = 3120 Escolhido um inteiro qualquer: e = 17 d tal que (d*e) congruente a [1 mod fi(n)] d = 2753

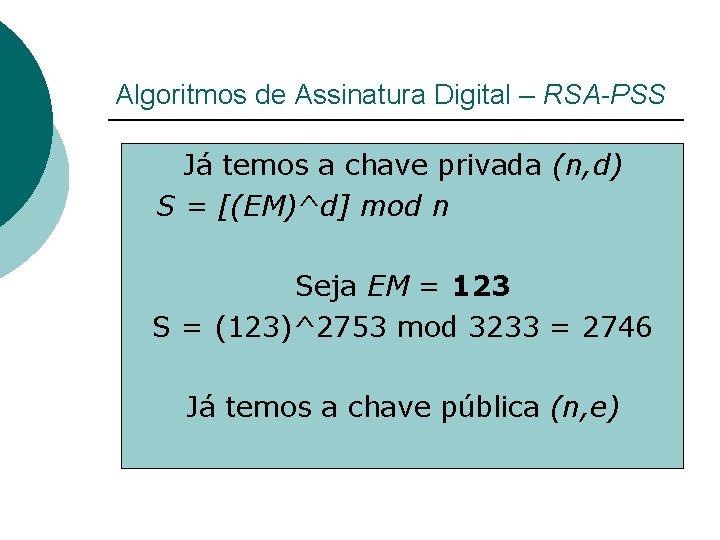

Algoritmos de Assinatura Digital – RSA-PSS Já temos a chave privada (n, d) S = [(EM)^d] mod n Seja EM = 123 S = (123)^2753 mod 3233 = 2746 Já temos a chave pública (n, e)

![Algoritmos de Assinatura Digital RSAPSS EM Se mod n EM 274617 Algoritmos de Assinatura Digital – RSA-PSS EM = [(S)^e] mod n EM = (2746)^17](https://slidetodoc.com/presentation_image_h2/7ca4d2d6ccecbbe2783e038b5080f443/image-17.jpg)

Algoritmos de Assinatura Digital – RSA-PSS EM = [(S)^e] mod n EM = (2746)^17 mod 3233 = 123 Se o valor obtido na descriptação = Valor obtido na transformação da mensagem recebida Autenticidade da assinatura garantida Agora sim !!!

Índice 1 – Tipos de Criptografia 2 – Funcionamento da Assinatura Digital 3 – Algoritmos de Assinatura Digital 4 – Possibilidades de Fraude 5 – O Futuro 6 – Bibliografia 7 – Perguntas

Possibilidade de Fraude Violação da Chave Privada Uso do Smart. Card / e. Token

Possibilidade de Fraude Distribuição da Chave Pública ICP (Infra-estrutura de Chaves Públicas) Autoridades Certificadoras Certificados Digitais Timing Attacks “Remote Timing Attacks are Practical” David Brumley e Dan Boneh

Índice 1 – Tipos de Criptografia 2 – Funcionamento da Assinatura Digital 3 – Algoritmos de Assinatura Digital 4 – Possibilidades de Fraude 5 – O Futuro 6 – Bibliografia 7 – Perguntas

O Futuro – Criptografia Quântica Anterior ao conceito de Chave Assimétrica Desenvolvido por Stephen Wiesner em 1970 Uso de fótons: ¡ Não necessidade de um segredo nem contato prévio entre as partes; ¡ Detecção de intrusos tentando interceptar o envio das chaves; ¡ Segura, mesmo perante a um poder computacional ilimitado. Fase de desenvolvimento Altas taxas de erros em transmissões, principalmente em longa distância

Índice 1 – Tipos de Criptografia 2 – Funcionamento da Assinatura Digital 3 – Algoritmos de Assinatura Digital 4 – Possibilidades de Fraude 5 – O Futuro 6 – Bibliografia 7 – Perguntas

Bibliografia ¡ INFO Wester, Assinatura Digital. <http: //www. infowester. com/assincertdigital. php>. ¡ INFO Wester, Criptografia. <http: //www. infowester. com/criptografia. php>. ¡ VOLPI, MARLON MARCELO. ASSINATURA DIGITAL ASPECTO TECNICOS, PRATICOS E LEGAIS, 1ª Edição, editora AXCEL BOOKS. ¡ Clube do Hardware. <http: //www. clubedohardware. com. br/artigos/667 > ¡ Edson's Home Page. <http: //www. lsi. usp. br/~elima/seguranca_cripto. html> ¡ http: //www. gta. ufrj. br/grad/01_2/tls/toc 2. htm

Bibliografia e. COMMERCE e a Assinatura Digital. <http: //www. ecommerce. org. br/Artigos/assinatura_digital. htm>. ¡ Planalto Federal <http: //www. planalto. gov. br/ccivil_03/MPV/Antigas_2001/ 2200 -2. htm>. ¡ ¡ Brumley, David; Boneh, Dan. Remote Timing Attacks are Practical <http: //citeseer. ist. psu. edu/cache/papers/cs/27395/htt p: z. Szcrypto. stanford. eduz. Sz~daboz. Szpapersz. Szssltiming. pdf/boneh 03 remote. pdf>. ¡ Quaresma, P. Códigos e Criptografia <http: //www. mat. uc. pt/~pedro/lectivos/Codigos. Criptogr afia/apontamentos 223 a 229. pdf>.

Índice 1 – Tipos de Criptografia 2 – Funcionamento da Assinatura Digital 3 – Algoritmos de Assinatura Digital 4 – Possibilidades de Fraude 5 – O Futuro 6 – Bibliografia 7 – Perguntas

Perguntas

Perguntas 1 - Porque Chave Simétrica não poderia ser usada para assinatura? Pois uma assinatura digital visa garantir a autoria de uma mensagem, e portanto a chave usada para a assinatura deve estar nas mão de uma única pessoa: o emissor que assina digitalmente a mensagem. Como na criptografia por chaves simétricas é necessário que emissor e receptor sempre possuam a mesma chave, ela não se torna apropriada para fins de autenticação.

Perguntas 2 - Qual a diferença entre criptografia e assinatura digital? O objetivo da criptografia é esconder o conteúdo, para que este não esteja acessível a terceiros, enquanto a assinatura digital visa garantir a autoria do documento, e que a mensagem não tenha sido modificada durante sua transmissão.

Perguntas 3 - Como é possível detectar se uma mensagem assinada digitalmente sofreu modificações? Verificando se o valor hash da mensagem é igual ao valor obtido pela descriptação da assinatura, usando a chave pública do emissor.

Perguntas 4 - Qual a diferença entre assinatura digital e certificado digital? Assinatura digital é o método de autenticação de uma informação digital. Certificado Digital é um documento que contém a chave pública de uma pessoa (física ou jurídica) e os dados necessários para garantir sua identidade.

Perguntas 5 - Qual a importância das ICPs? As ICPs são importantes para controlar a distribuição das chaves públicas, evitando fraudes. A ICP de um país controla as suas Autoridades Certificadoras, órgãos responsáveis pela emissão de Certificados Digitais.

Obrigado