REDES DE ACCESO COMPARTIDO Bus Compartido Ethernet Token

REDES DE ACCESO COMPARTIDO Bus Compartido (Ethernet) Token ring (FDDI) Inalámbrico (802. 11) Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 1

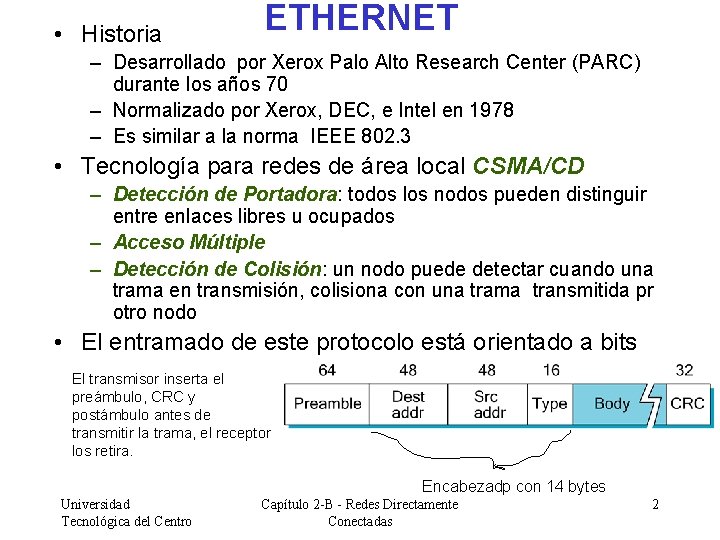

• Historia ETHERNET – Desarrollado por Xerox Palo Alto Research Center (PARC) durante los años 70 – Normalizado por Xerox, DEC, e Intel en 1978 – Es similar a la norma IEEE 802. 3 • Tecnología para redes de área local CSMA/CD – Detección de Portadora: todos los nodos pueden distinguir entre enlaces libres u ocupados – Acceso Múltiple – Detección de Colisión: un nodo puede detectar cuando una trama en transmisión, colisiona con una trama transmitida pr otro nodo • El entramado de este protocolo está orientado a bits El transmisor inserta el preámbulo, CRC y postámbulo antes de transmitir la trama, el receptor los retira. Encabezadp con 14 bytes Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 2

ETHERNET • Preámbulo: lo utiliza el receptor para sincronizarse a la señal ( ceros y unos alternados ) • Encabezado de Trama: – Dirección ( address ) ( 6 bytes X 2 direcciones) ü Único , la dirección de 48 bits asignada a un adaptador de red es único. (248 > 281 Billones de direcciones) ü La dirección se grama en la memoria ROM del adaptador ( ejemplo: 8: 0: 2 b: e 4: b 1: 2(00001000 0000 00101011 11100100 10110001 00000010) ü Dirección de broadcast: todos los bits son unos ü Dirección multicast: el primer bit es 1 Ø Utilizada para enviar mensajes a un subconjunto de dispositivos en una red Ethernet (por ejemplo: todos los servidores ) Ø Un adaptador puede estar programado para recibir un subconjunto de direcciones multicast – Tipo ( type ): demultiplexado ü Identifica el protocolo de capa superior al que debe ser entregada la trama • Datos : Hasta 1500 bytes de datos – Mínimo 46 bytes de datos Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 3

ETHERNET • Ancho de Banda: 10 Mbps, 100 Mbps, 1 Gbps • Distancia: 2500 m ( 500 m por segmento con 4 repetidores ) • Número máximo de hosts: 1024 • Problema: requiere de un algoritmo que garantice el acceso de todos los hosts a la red Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 4

ALGORITMO DE TRANSMISIÓN ( Control de Acceso al Medio, MAC) • Si el enlace está libre… – El transmisor envía la trama de inmediato – Debe esperar 9. 6µs entre tramas seguida仚 • Si el enlace está ocupado… – Espera a que este libre y transmite de inmediato – Esto se denomina persistencia-1 ( 1 -persistent ) ( persistencia – 100% ) ü Un adaptador con una trama por enviar, la transmite con probabilidad 1 al liberarse el enlace Ø Existen casos especiales de algoritmos con persistencia-p que transmiten con probabilidad entre 0 < p < 1 cuando el enlace se libera Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 5

ALGORITMO DE TRANSMISIÓN Si ocurre una colisión y esta es detectada, • Se transmite una trama “secuencia de interferencia” de 32 -bits y luego se detiene la transmisión – Si los dos hosts están cercanos, son enviados 96 bits ( 64 bits del preámbulo más los 32 bits de la secuencia de interferencia ) – Si los dos hosts se encuentran en puntos opuestos de la red Ethernet, un mínimo de 512 bits deben ser enviados para detectar las colisiones ü Este es el motivo por el cual el tamaño mínimo de la trama Ethernet es de 64 bytes ( 14 para el encabezado + 46 bytes de datos + 4 bytes del CRC ) ü Si son transmitidos menos de 512 bits, las colisiones no serán detectadas Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 6

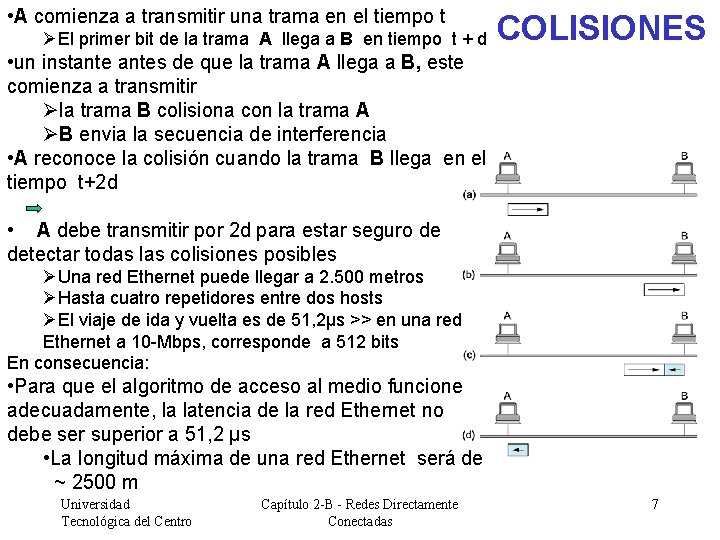

• A comienza a transmitir una trama en el tiempo t ØEl primer bit de la trama A llega a B en tiempo t + d COLISIONES • un instantes de que la trama A llega a B, este comienza a transmitir Øla trama B colisiona con la trama A ØB envia la secuencia de interferencia • A reconoce la colisión cuando la trama B llega en el tiempo t+2 d • A debe transmitir por 2 d para estar seguro de detectar todas las colisiones posibles ØUna red Ethernet puede llegar a 2. 500 metros ØHasta cuatro repetidores entre dos hosts ØEl viaje de ida y vuelta es de 51, 2µs >> en una red Ethernet a 10 -Mbps, corresponde a 512 bits En consecuencia: • Para que el algoritmo de acceso al medio funcione adecuadamente, la latencia de la red Ethernet no debe ser superior a 51, 2 µs • La longitud máxima de una red Ethernet será de ~ 2500 m Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 7

ESPERA DESPUÉS DE UNA COLISIÓN – Espera e intenta de nuevo ü 1 ra vez: 0 o 51. 2µs ü 2 da vez: 0, 51. 2, o 102. 4µs ü 3 ra vez: 0, 51. 2, 102. 4, o 153. 6µs üDespués de la colisión n, tiempo de espera : k x 51. 2µs, para k seleccionada al azar k=0. . 2 n - 1 üAbandona los intentos después de cierta cantidad de colisiones ( hasta 16) üEstá técnica es denominada retiro exponencial Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 8

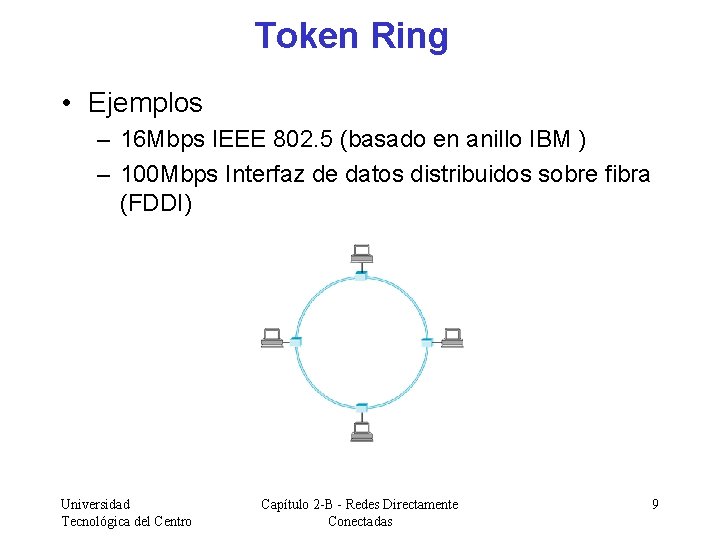

Token Ring • Ejemplos – 16 Mbps IEEE 802. 5 (basado en anillo IBM ) – 100 Mbps Interfaz de datos distribuidos sobre fibra (FDDI) Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 9

CONTROL DE ACCESO AL MEDIO TOKEN RING, MAC • Las tramas circulan en una sola dirección – Un nodo recibe tramas de su vecino de un lado y las despacha a su vecino del otro lado – El anillo es visto como un solo medio compartido • Un algoritmo de distribución controla cuando a un nodo le es permitido transmitir – Todos los nodos ven a todas las tramas – Un patrón especial de bits ( el token ) rota a lo largo del anillo – Cuando un nodo que requiere transmitir una trama, recibe al token, üRetira al token del anillo üTransmite su trama al anillo Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 10

TOKEN RING, MAC – Cada nodo a lo largo del anillo, recibe y retransmite las tramas – El nodo destino de la trama, guarda una copia de la trama y la retransmite al siguiente nodo – Al regresar la trama al nodo que la envió inicialmente, este nodo la retira del anillo y vuelve a colocar al token – Los nodos son atendidos con una política Round. Robin ( asumiendo que todas las tramas tienen la misma prioridad ) Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 11

CONTROL DE ACCESO AL MEDIO TOKEN RING: SOPORTE PARA PRIORIDADES • Cada Token contiene un campo de prioridad de 3 bits • A cada trama le es asignada un prioridad por su creador – El encabezado de la trama contiene un campo de 3 bits para la prioridad y un campo de 3 bits para reserva • Un nodo solamente puede tomar el token si la prioridad de su trama es >= prioridad del token • La prioridad del token cambia con el tiempo debido el uso de los bits de reserva en la cabecera de la trama Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 12

TOKEN RING MAC – SOPORTE AL SISTEMA DE PRIORIDADES - EJEMPLO La estación X intenta enviar una trama con prioridad n • X detecta un trama de datos y los bits de reserva no han sido establecidos a un valor mayor que n – X establece los bits de reserva al valor n • La estación que tiene al token en ese momento aumenta la prioridad del token a n al soltarlo • La estación X toma al token y transmite la trama ( con prioridad n ) • La estación X disminuye la prioridad del token al valor anterior al soltarlo Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 13

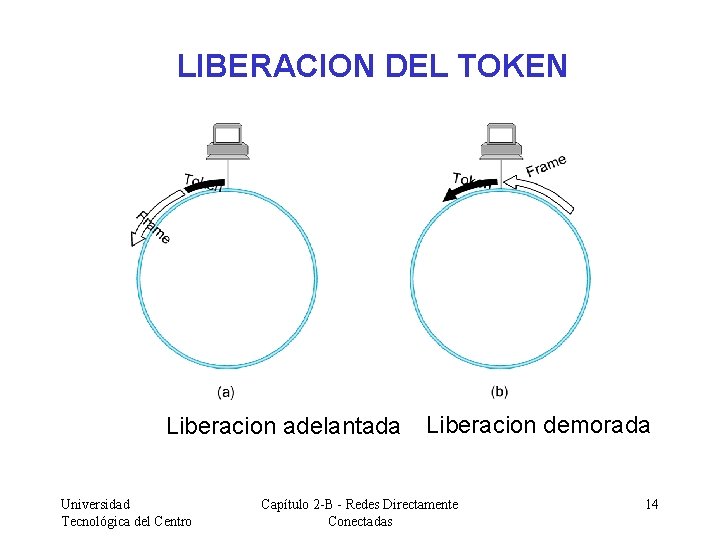

LIBERACION DEL TOKEN Liberacion adelantada Universidad Tecnológica del Centro Liberacion demorada Capítulo 2 -B - Redes Directamente Conectadas 14

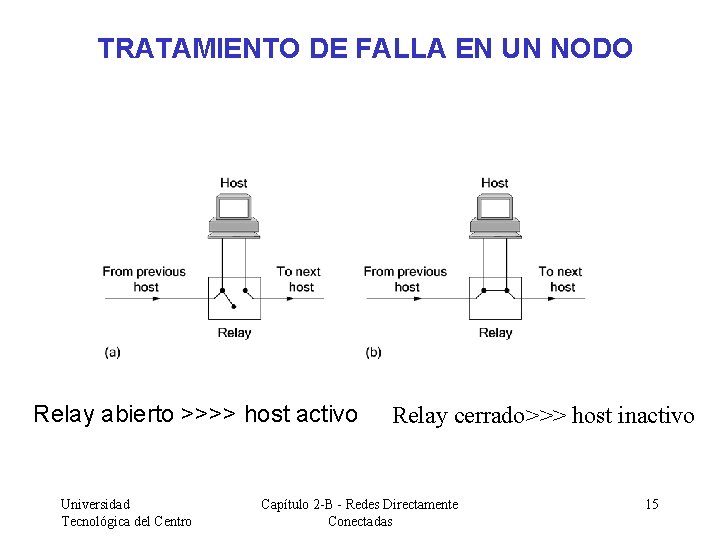

TRATAMIENTO DE FALLA EN UN NODO Relay abierto >>>> host activo Universidad Tecnológica del Centro Relay cerrado>>> host inactivo Capítulo 2 -B - Redes Directamente Conectadas 15

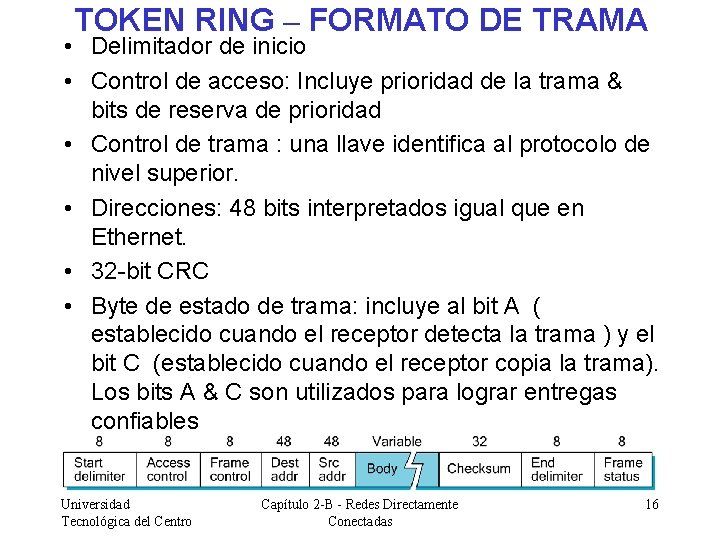

TOKEN RING – FORMATO DE TRAMA • Delimitador de inicio • Control de acceso: Incluye prioridad de la trama & bits de reserva de prioridad • Control de trama : una llave identifica al protocolo de nivel superior. • Direcciones: 48 bits interpretados igual que en Ethernet. • 32 -bit CRC • Byte de estado de trama: incluye al bit A ( establecido cuando el receptor detecta la trama ) y el bit C (establecido cuando el receptor copia la trama). Los bits A & C son utilizados para lograr entregas confiables Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 16

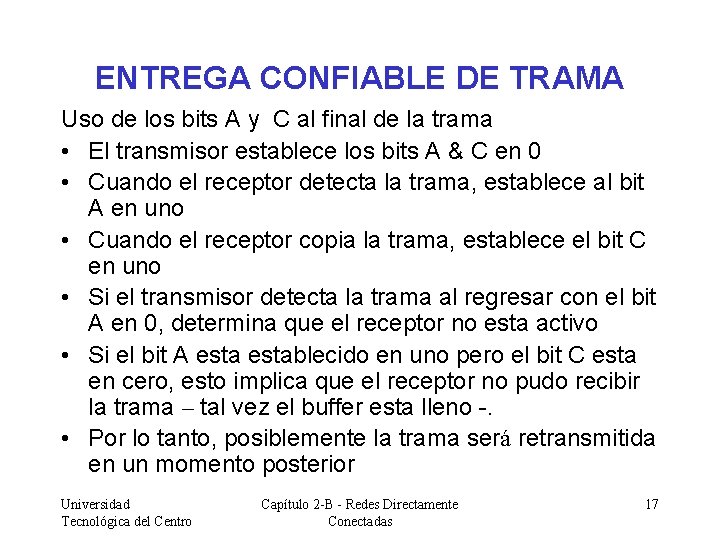

ENTREGA CONFIABLE DE TRAMA Uso de los bits A y C al final de la trama • El transmisor establece los bits A & C en 0 • Cuando el receptor detecta la trama, establece al bit A en uno • Cuando el receptor copia la trama, establece el bit C en uno • Si el transmisor detecta la trama al regresar con el bit A en 0, determina que el receptor no esta activo • Si el bit A establecido en uno pero el bit C esta en cero, esto implica que el receptor no pudo recibir la trama – tal vez el buffer esta lleno -. • Por lo tanto, posiblemente la trama será retransmitida en un momento posterior Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 17

MATENIMIENTO TOKEN RING : ESTACIÓN MONITOR Se elige un monitor cuando inicia actividades un anillo o cuando falla el monitor actual Funciones del monitor 1. Inserta un nuevo token ü Al iniciar actividades un anillo (en t= 0 no existe un token) ü Al corromperse el token actual ü Falla del nodo que mantiene al token – El monitor observa el paso de un token y establece un temporizador – (=Num. Estaciones x THT + latencia del anillo); ü Si experia el tiempo sin pasar nuevamente el token, el monitor crea un nuevo token 2. Elimina tramas con daños (errores CRC o formato inválido ) & tramas huérfanos, el nodo que creo la trama desaparece antes de poder retirarla Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 18

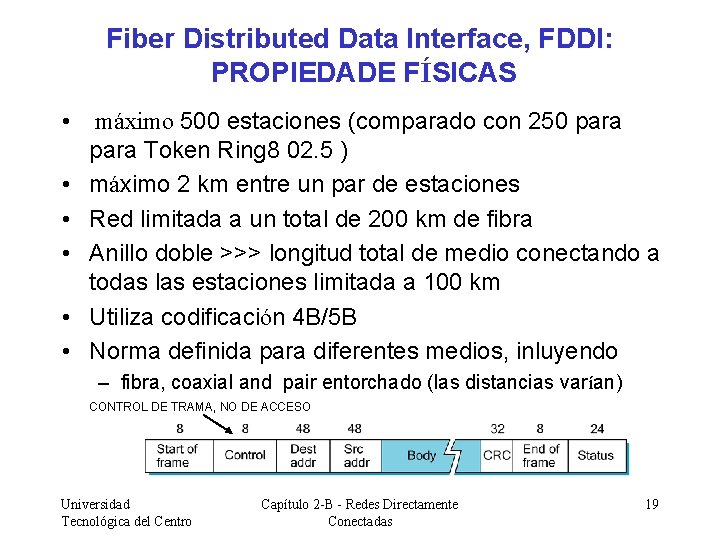

Fiber Distributed Data Interface, FDDI: PROPIEDADE FÍSICAS • máximo 500 estaciones (comparado con 250 para Token Ring 8 02. 5 ) • máximo 2 km entre un par de estaciones • Red limitada a un total de 200 km de fibra • Anillo doble >>> longitud total de medio conectando a todas las estaciones limitada a 100 km • Utiliza codificación 4 B/5 B • Norma definida para diferentes medios, inluyendo – fibra, coaxial and pair entorchado (las distancias varían) CONTROL DE TRAMA, NO DE ACCESO Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 19

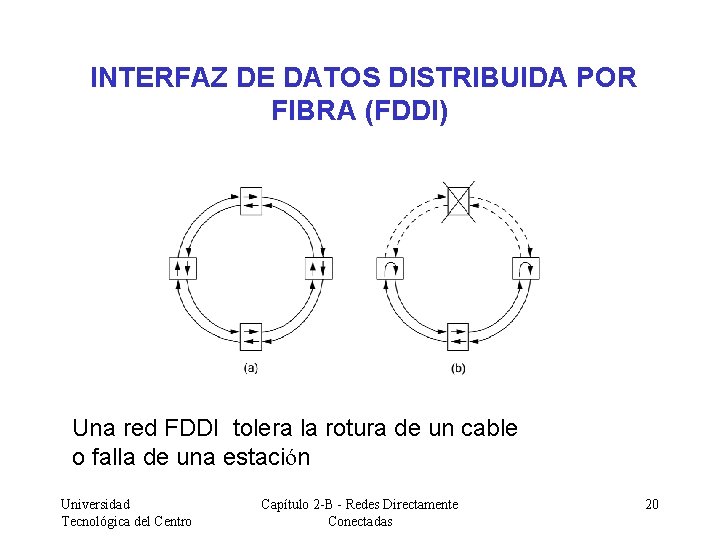

INTERFAZ DE DATOS DISTRIBUIDA POR FIBRA (FDDI) Una red FDDI tolera la rotura de un cable o falla de una estación Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 20

TEMPORIZADORES (FDDI) • Tiempo de retención del token (THT) – Tiempo máximo que una estación puede retener a un token – Por defecto 10 ms con 802. 5 • Tiempo de rotación del token (TRT) – Tiempo que tarda el token en recorrer el anillo – TRT <= Nodos Activos x THT + Latencia del Anillo ü Nodos Activos: no. de nodes con datos por transmitir ü Latencia del Anillo: tiempo que tarda el token en recorrer el anillo sin que ningúna estación transmita datos • Tiempo de rotación máxima del token -Target Token Rotation Time- (TTRT) – TRT máximo para todos los nodos Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 21

ALGORITMO DE TEMPORIZACIÓN • Cada nodo mide el tiempo TRT entre tokens sucesivos – Si el TRT medido > TTRT: el token llegó tarde, no manda datos – if TRT medido < TTRT: token llegó a tiempo, puede retener el token por {TTRT – (measured-TRT)} ( transmite datos durante este tiempo ) • Dos tipos de tráfico – Un nodo siempre puede enviar datos síncronos al recibir un token üTráfico síncrono / (sensible a demoras) : ejemplo voz y video – Un nodo puede enviar datos asínncros unicamente si el token llegó a tiempo üTráfico asíncrono : transferencia de archivos (más importante la velocidad de transmisión que las demoras) • La cantidad total de datos síncronos transmitidos está limitado por TTRTCapítulo 2 -B - Redes Directamente Universidad 22 Tecnológica del Centro Conectadas

ALGORITMO DE TEMPORIZACIÓN • Peor de los casos: una rotación sencilla de un token toma 2 x. TTRT – Nodos con tráfico asíncronos utilizan primero hasta un TTRT – Cuando los nodos con datos síncronos consumen otro TTRT de tiempo ü Es posible para el TRT medido en un nodo llegar hasta 2 x TTRT. • No es posible tener rotaciones uno detrás de otro que tomen hasta 2 x TTRT – Si el tráfico síncrono ha consumido un TTRT ( en la primera rotación ) ü Entonce los nodos con tráfico asíncrono no enviarán datos ( token tardío ) en la segunda rotación Ø Solo es posible tráfico síncrono en la segunda rotación Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 23

MANTENIMIENTO DEL TOKEN FDDI Meta: Asegurar que siempre hay un token válido en circulación • Todos los nodos supervisan el anillo para asegurar que el token no se ha pérdido – Deberán observar periodicamente transmisiones válidas ( tramas o token ) • Tiempo máximo entre transmisiones = latencia del anillo + tiempo de transmisión de trama más grande < = 2. 5 ms (anillo de tamáño máximo) • El temporizador se establece en 2. 5 ms – Al recibir una transmisión válida >>> el temporizador se restablece a 2. 5 ms – Expira tiempo del temporizador >>> envía trama de solicitud con la oferta TTRT: tiempo de rotación del token que el nodo requiere para que las aplicaciones que se ejecutan en el nodo cumplan con sus restricciones de tiempo Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 24

MANTENIMIENTO DEL TOKEN FDDI Creación de un token (si se ha pérdido) & acuerdo para el valor TTRT • Se ejecuta cuando join ring or sospecha de falla • Envía un trama de solicitud que incluye la oferta TTRT del nodo • Cuando un nodo recibe una “trama de solicitud”, actualiza la oferta y la despacha hacia el siguiente nodo – “actualiza la solicitud” significa cambiar el valor del TTRT propuesto en la trama de solicitud si es mayor que la oferta de este nodo • Si una trama de solicitud da la vuelta al anillo: – Su oferta ha sido la más baja – Todos los nodos conocen el TTRT ofrecido – Inserta el nuevo token Universidad Tecnológica del Centro Capítulo 2 -B - Redes Directamente Conectadas 25

Algunas diferencias entre 802. 5 y FDDI • • • Token Ring Par entorchado blindado 4, 16 Mbps Un solo anillo Manchester diferencial Bits de prioridad y reserva Universidad Tecnológica del Centro • • • FDDI Fibra óptica 100 Mbps Anillo doble Codificación 4 B/5 B Tiempo de rotación del token controlado Capítulo 2 -B - Redes Directamente Conectadas 26

- Slides: 26