Rede de Computadores MAT 164 Redes de Computadores

- Slides: 80

Rede de Computadores MAT 164 – Redes de Computadores I • Universidade Federal da Bahia • Instituto de Matemática • Departamento de Ciência da Computação

Rede de Computadores Subcamada de Controle de Acesso ao Meio 2 1. Protocolos de Acesso Múltiplo 1. Aloha 2. CSMA – Carrier Sense Mulpple Access 3. CSMA/CD – CSMA com Collision Detection 4. Protocolo livre de colisão 5. WDMA – Wavelength Division Multiple Access 6. Protocolo para LAN sem Fio 2. Arquitetura de Redes locais 3. ETHERNET 1. Cabeamento 2. Protocolo MAC 3. Fast e Giga ETHENET 4. LAN Sem Fio 5. BLUETOOTH 6. Comutação na Camada de enlace

Rede de Computadores Subcamada de Controle de Acesso ao Meio 1. Protocolos de Acesso Múltiplo 1. Aloha - Criado em 1970. 2. Quando uma estação quer transmitir um Quadro ela deve: • Transmitir o quadro no canal de envio • Receber o Quadro que transmitiu no canal de recepção • Se receber o quadro completo, a transmissão teve sucesso • Se não receber o mesmo quadro completo, houve colisão. Espera um tempo aleatório, que é incrementado a cada colisão, e retransmite o mesmo Quadro A eficiência do uso do canal fica em torno de 18 % Chamado de Transmissão com Contensão 3

Rede de Computadores Subcamada de Controle de Acesso ao Meio 1. Protocolos de Acesso Múltiplo 1. Aloha – com slots ( Slotted Aloha ) - Criado em 1972. 2. Quando uma estação quer transmitir um Quadro ela deve: • Esperar o slot de tempo pré-determinado para transmitir • Transmitir o quadro no canal de envio • Receber o Quadro que transmitiu no canal de recepção • Se receber o quadro completo, a transmissão teve sucesso • Se não receber o mesmo quadro completo, houve colisão. Espera um tempo aleatório, que é incrementado a cada colisão, e retransmite o mesmo Quadro A eficiência do uso do canal fica em torno de 36 % 4

Rede de Computadores Subcamada de Controle de Acesso ao Meio 1. Protocolos de Acesso Múltiplo 1. 2. CSMA – Carrier Sense Multiple Access – criado em 1975 2. Não persistente 2. Quando uma estação quer transmitir um Quadro ela deve: • Detectar ( escutar ) a portadora para ver se está sendo transmitido algum Quadro ( ocupado ) • Se ocupado, espera um tempo aleatório e crescente, até que desocupe • Se livre, transmitir o quadro no canal de envio • Receber o Quadro que transmitiu no canal de recepção • Se receber o quadro completo, a transmissão teve sucesso • Se não receber o mesmo quadro completo, houve colisão. Espera um tempo aleatório e recomeça o processo para o mesmo Quadro A eficiência do uso do canal fica em torno de 85 % mas com alto atraso 5

Rede de Computadores Subcamada de Controle de Acesso ao Meio 1. Protocolos de Acesso Múltiplo 1. 2. CSMA – Carrier Sense Multiple Access – criado em 1975 2. 1 -persistente – persiste com probabilidade 1 2. Quando uma estação quer transmitir um Quadro ela deve: • Detectar ( escutar ) a portadora para ver se está sendo transmitido algum Quadro ( ocupado ) • Se ocupado, espera até que desocupe • Se livre, ou acabou de desocupar, transmitir o quadro no canal de envio • Receber o Quadro que transmitiu no canal de recepção • Se receber o quadro completo, a transmissão teve sucesso • Se não receber o mesmo quadro completo, houve colisão. Espera um tempo aleatório e recomeça o processo para o mesmo Quadro A eficiência do uso do canal fica em torno de 85 % mas com grande sensibilidade ao retardo de propagação 6

Rede de Computadores Subcamada de Controle de Acesso ao Meio 1. Protocolos de Acesso Múltiplo 1. 2. CSMA – Carrier Sense Multiple Access – criado em 1975 2. P-persistente – persiste com probabilidade P 2. Quando uma estação quer transmitir um Quadro ela deve: • Esperar por um slot de tempo pré-determinado para transmitir • Detectar ( escutar ) a portadora para ver se está sendo transmitido algum Quadro ( ocupado ) • Se ocupado, espera até que desocupe • Se livre, ou acabou de desocupar, transmitir o quadro com probabilidade P • Receber o Quadro que transmitiu no canal de recepção • Se receber o quadro completo, a transmissão teve sucesso • Se não receber o mesmo quadro completo, houve colisão. Espera um tempo aleatório e recomeça o processo para o mesmo Quadro A eficiência: 70 % - P: 0, 5 90 % P: 0, 1 95% P: 0, 01 7

Rede de Computadores Subcamada de Controle de Acesso ao Meio 1. Protocolos de Acesso Múltiplo 1. 3. CSMA/CD – Carrier Sense Multiple Access/Collision Detection 2. Quando uma estação quer transmitir um Quadro ela deve: • Detectar ( escutar ) a portadora para ver se está sendo transmitido algum Quadro ( ocupado ) • Se ocupado, espera um tempo aleatório e crescente, até que desocupe • Se livre, transmitir o quadro no canal de envio • Receber o Quadro que transmitiu no canal de recepção • Se receber o quadro completo, a transmissão teve sucesso • Se não receber o mesmo quadro completo, houve colisão. Interrompe de imediato a transmissão e espera um tempo aleatório, diferente por estação, e recomeça o processo para o mesmo Quadro A eficiência do uso do canal fica em torno de 35 % 8

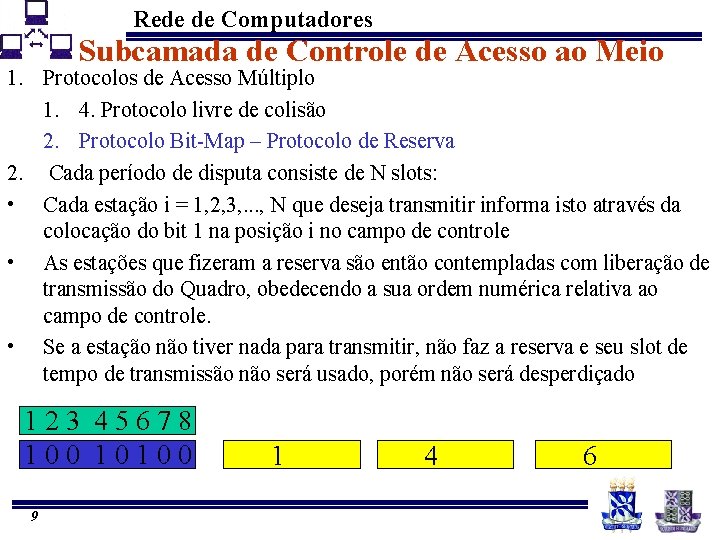

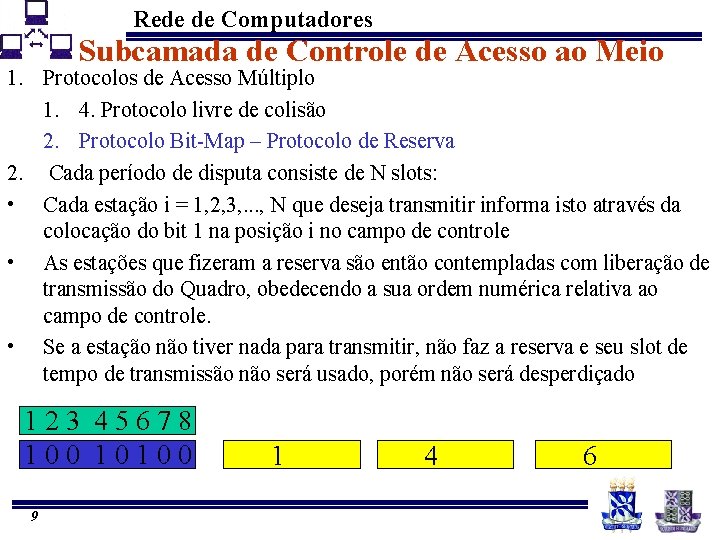

Rede de Computadores Subcamada de Controle de Acesso ao Meio 1. Protocolos de Acesso Múltiplo 1. 4. Protocolo livre de colisão 2. Protocolo Bit-Map – Protocolo de Reserva 2. Cada período de disputa consiste de N slots: • Cada estação i = 1, 2, 3, . . . , N que deseja transmitir informa isto através da colocação do bit 1 na posição i no campo de controle • As estações que fizeram a reserva são então contempladas com liberação de transmissão do Quadro, obedecendo a sua ordem numérica relativa ao campo de controle. • Se a estação não tiver nada para transmitir, não faz a reserva e seu slot de tempo de transmissão não será usado, porém não será desperdiçado 123 45678 100 10100 9 1 4 6

Rede de Computadores Subcamada de Controle de Acesso ao Meio 1. Protocolos de Acesso Múltiplo 1. 4. Protocolo livre de colisão 2. Protocolo Token Passing – Protocolo de Reserva • Cada estação monitora o meio e pode receber dois tipos de Quadro. • Se recebe o token e tem uma mensagem para transmitir, então retém o Token e envia uma mensagem. Se não tem mensagem, devolve o Token • Se recebe uma mensagem verifica se o endereço de destino corresponde ao seu. Caso afirmativo, copia a mensagem e a devolve para a rede. • Se o endereço de destino não for o da estação que está recebendo a mensagem ela verifica se o endereço de origem corresponde com o seu. Caso positivo, retira a mensagem da rede. Caso negativo, devolve a mensagem sem copiar. Usado geralmente em redes com topologia Anel 10

Rede de Computadores Subcamada de Controle de Acesso ao Meio 1. Protocolos de Acesso Múltiplo 1. 5. WDMA – Wavelength Division Multiple Access • • • Usado em redes locais de fibra ótica Utiliza técnicas FDM e TDM para subdividir o canal em sub-canais Aloca sub-canais dinamicamente para as estações que precisam transmitir Para cada estação, são atribuídos dois sub-canais: Controle : Banda estreita Dados: Banda larga Cada estação utiliza o canal de controle para informar com que estação está se comunicando e o canal de dados para a transmissão dos dados, nos slots de tempo apropriados Aceita três tipos de tráfego: Orientado a conexão com taxa de dados constante Orientado a conexão com taxa de dados variável Não orientado a conexão 11

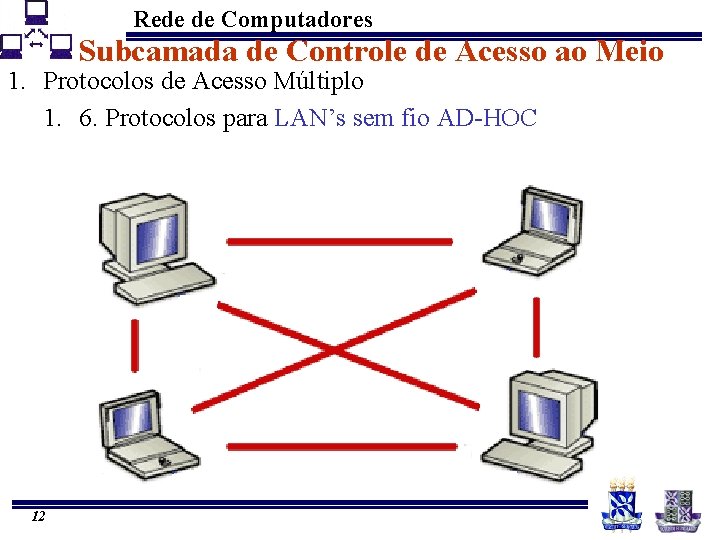

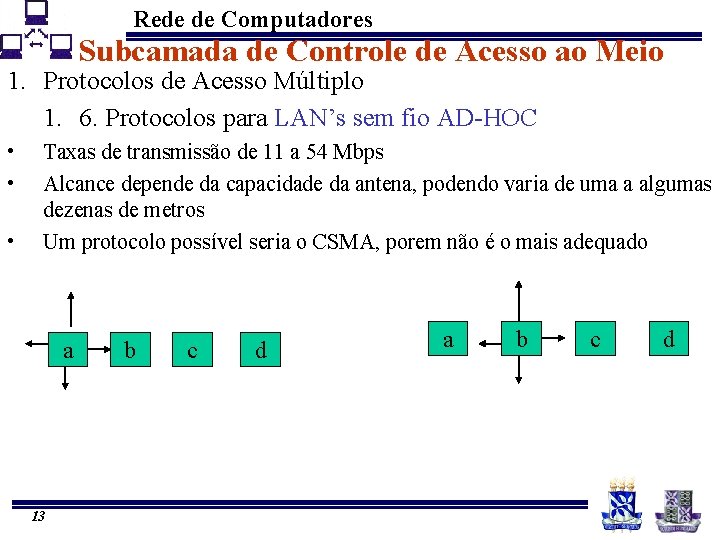

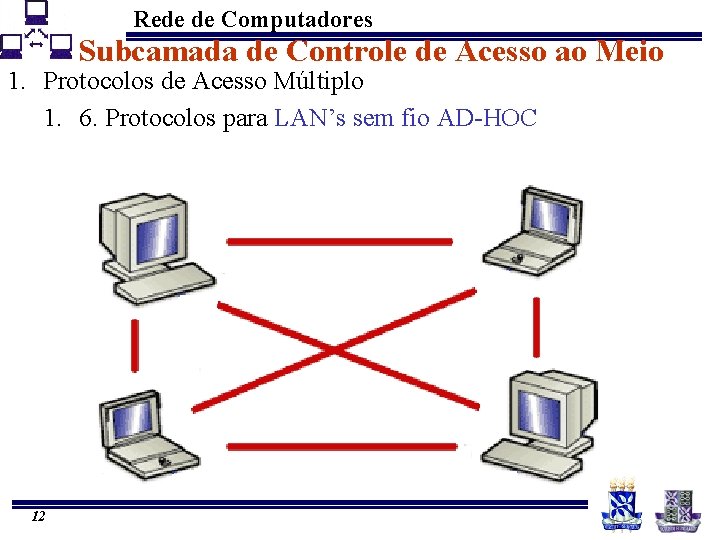

Rede de Computadores Subcamada de Controle de Acesso ao Meio 1. Protocolos de Acesso Múltiplo 1. 6. Protocolos para LAN’s sem fio AD-HOC 12

Rede de Computadores Subcamada de Controle de Acesso ao Meio 1. Protocolos de Acesso Múltiplo 1. 6. Protocolos para LAN’s sem fio AD-HOC • • • Taxas de transmissão de 11 a 54 Mbps Alcance depende da capacidade da antena, podendo varia de uma a algumas dezenas de metros Um protocolo possível seria o CSMA, porem não é o mais adequado a 13 b c d a b c d

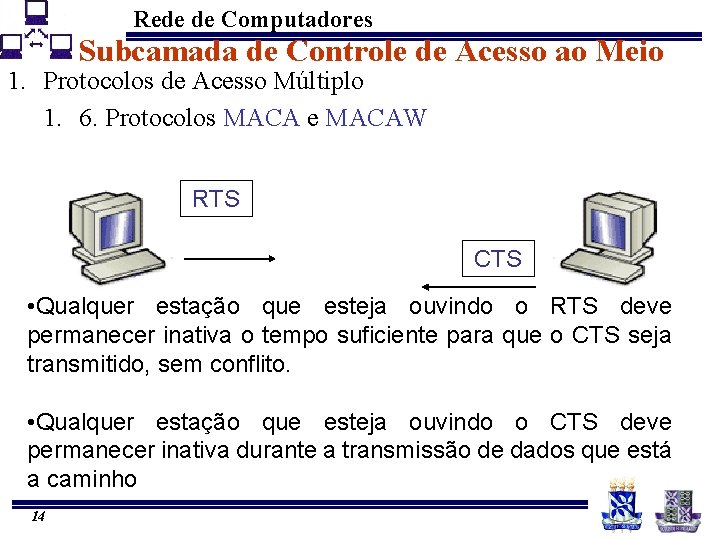

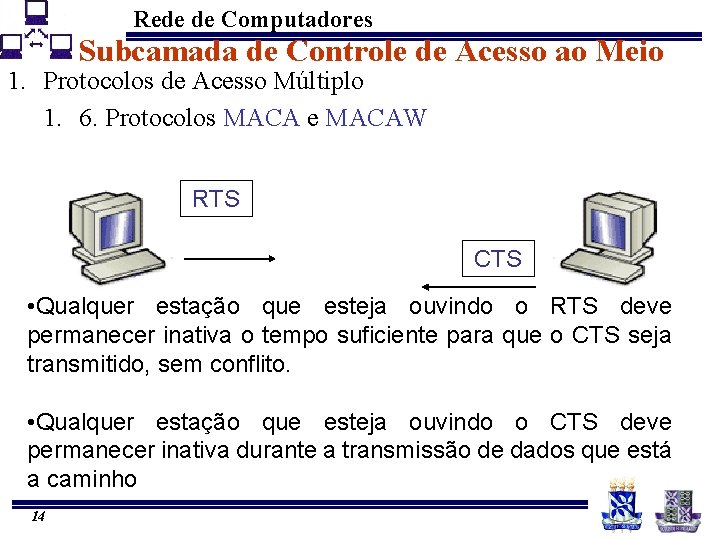

Rede de Computadores Subcamada de Controle de Acesso ao Meio 1. Protocolos de Acesso Múltiplo 1. 6. Protocolos MACA e MACAW RTS CTS • Qualquer estação que esteja ouvindo o RTS deve permanecer inativa o tempo suficiente para que o CTS seja transmitido, sem conflito. • Qualquer estação que esteja ouvindo o CTS deve permanecer inativa durante a transmissão de dados que está a caminho 14

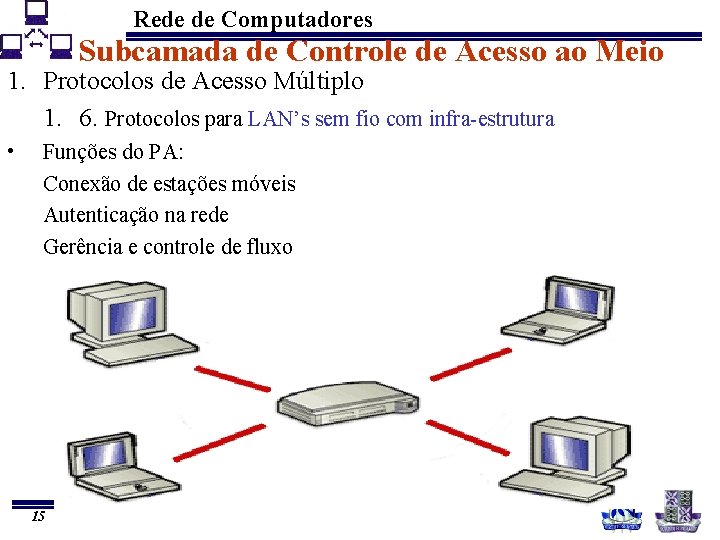

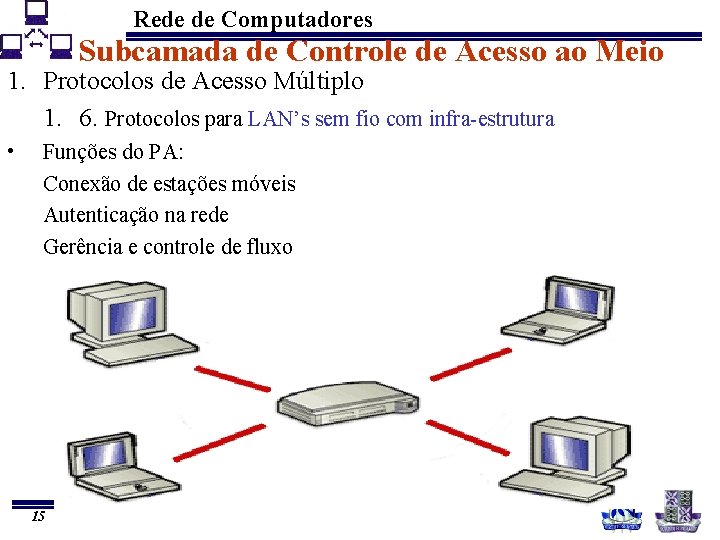

Rede de Computadores Subcamada de Controle de Acesso ao Meio 1. Protocolos de Acesso Múltiplo 1. 6. Protocolos para LAN’s sem fio com infra-estrutura • Funções do PA: Conexão de estações móveis Autenticação na rede Gerência e controle de fluxo 15

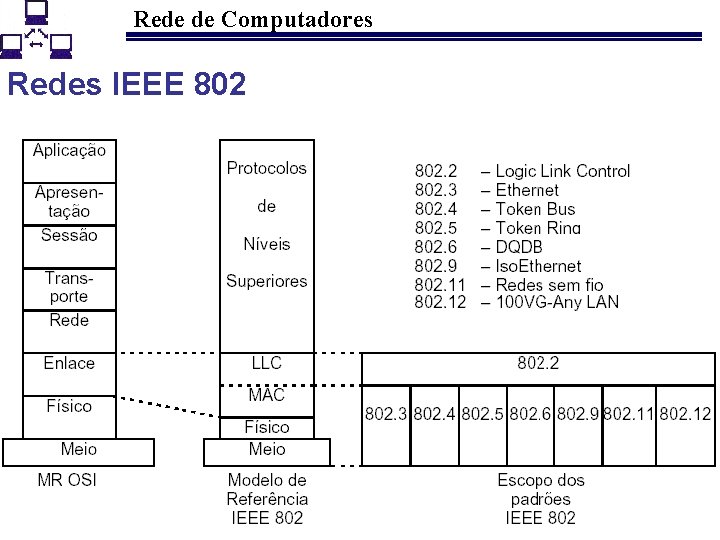

Rede de Computadores 2. ARQUITETURA DE REDES LOCAIS • Padrão que define níveis funcionais para funcionamento de redes locais • Limitado aos níveis 1 e 2 do Modelo de Referência OSI • A idéia é ter uma Arquitetura que aproveite as particularidades das redes locais quanto a sua abrangência física, velocidade e qualidade da linha e topologias • O objetivo deste padrão é definir uma camada de enlace e uma camada física específicas para as caracterísitcas de uma rede local. 16

Rede de Computadores 2. ARQUITETURA DE REDES LOCAIS • O IEEE foi a instituição que primeiro se dedicou ao estudo e padronização da arquitetura de LAN. • O resultado foi o projeto IEEE 802 que se tornou padrão de mercado • O objetivo deste padrão é definir, em aderência as especificações funcionais do modelo OSI, uma camada de enlace e uma camada física que fosse adequadas as características de uma LAN. • O resultado foi a divisão da camada de enlace em duas subcamadas: LLC ( Logical Link Control) e a camada MAC ( Medium Access Control ). Além disso , a camada física foi descrita de forma específica par a. LAN 17

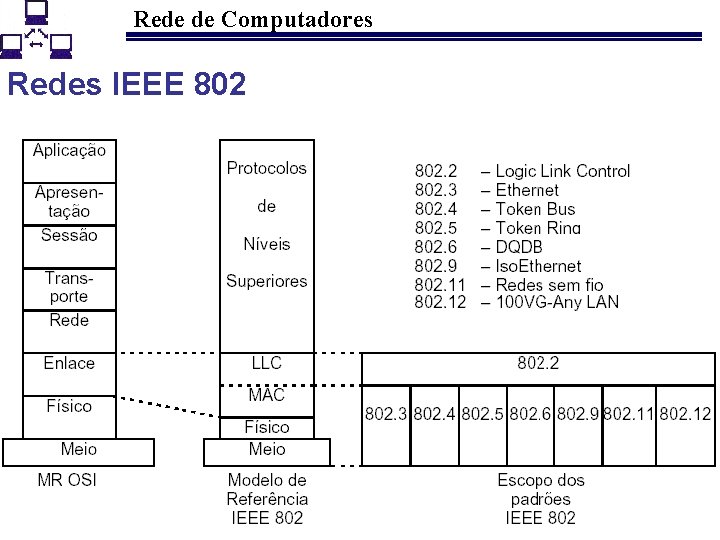

Rede de Computadores 2. Arquitetura de Redes locais - Redes IEEE 802 • A especificação 802 descreve a estrutura funcional de uma forma geral • Define a rede local em função de suas características: • Abrangência física restrita • Link com alta capacidade de transmissão • Baixa probabilidade de erros • As especificações detalhadas subcamadas sào descritas nos documentos específicos : • 802. 2 LLC • 802. x Especificações de acordo com o método de acesso a rede e topologia 18

Rede de Computadores Redes IEEE 802 19

Rede de Computadores IEEE 802. 2 - LLC • O objetivo do IEEE ao estabelecer a subdivisão do nível de Enlace em dois foi a criação de protocolo de enlace comum, independente da topologia, método de acesso ao meios e meios físicos. • O LLC oferece serviço orientado a conexão, confiável , com controle de fluxo e multiplexação. Opcionalmente, oferece serviço não orientado a conexão, bastante rápido porém não confiável 20

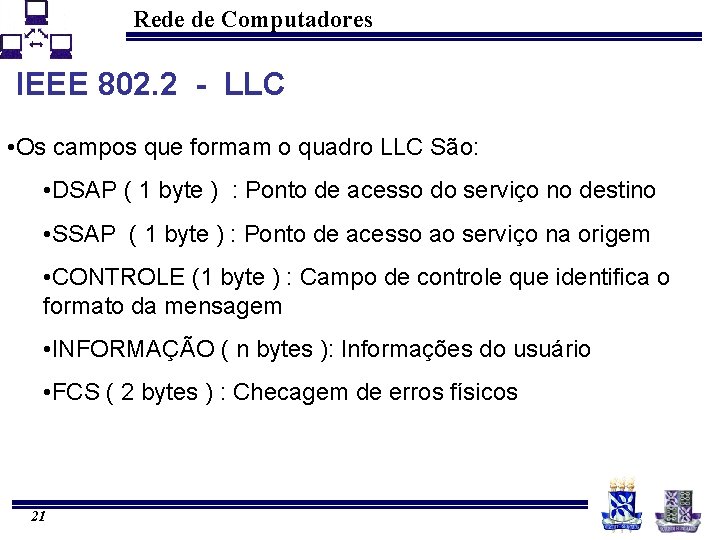

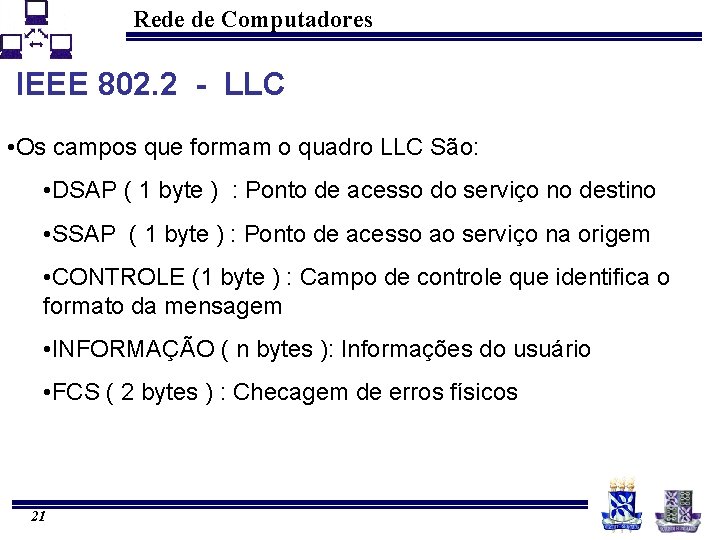

Rede de Computadores IEEE 802. 2 - LLC • Os campos que formam o quadro LLC São: • DSAP ( 1 byte ) : Ponto de acesso do serviço no destino • SSAP ( 1 byte ) : Ponto de acesso ao serviço na origem • CONTROLE (1 byte ) : Campo de controle que identifica o formato da mensagem • INFORMAÇÃO ( n bytes ): Informações do usuário • FCS ( 2 bytes ) : Checagem de erros físicos 21

Rede de Computadores IEEE 802. 2 - LLC • Os tipos de quadro trocados podem ser de 3 tipo: • Informação • Comandos de supervisão • Comandos não numerados • O funcionamento do protocolo é idêntico ao HDLC 22

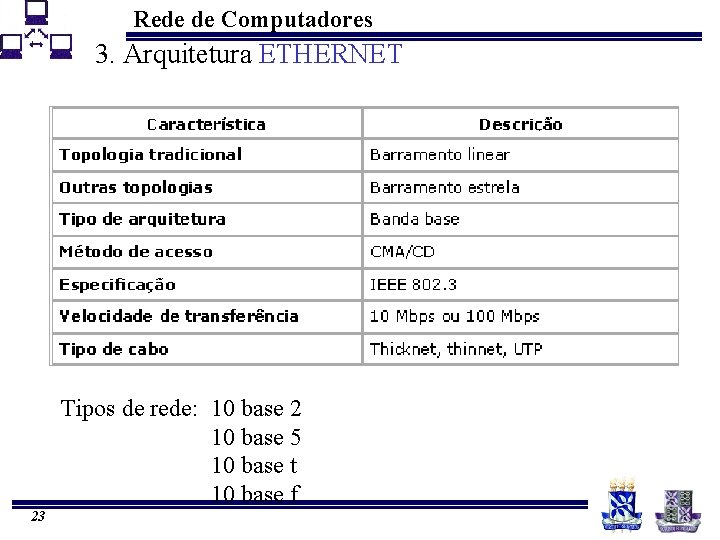

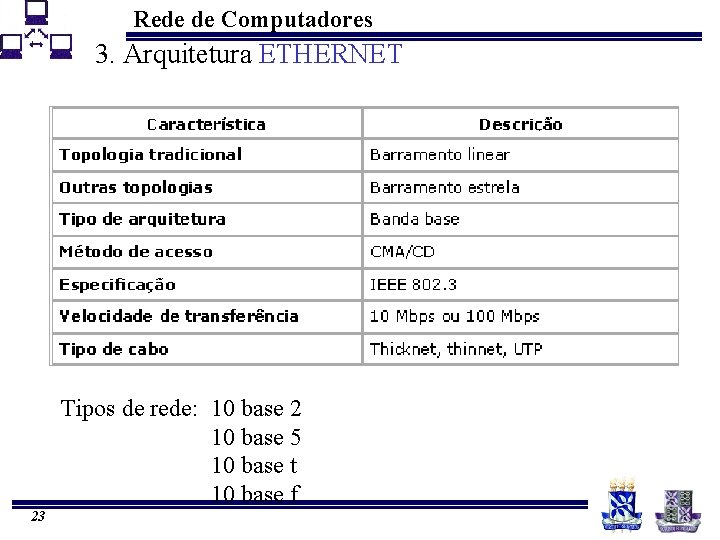

Rede de Computadores 3. Arquitetura ETHERNET Tipos de rede: 10 base 2 10 base 5 10 base t 10 base f 23

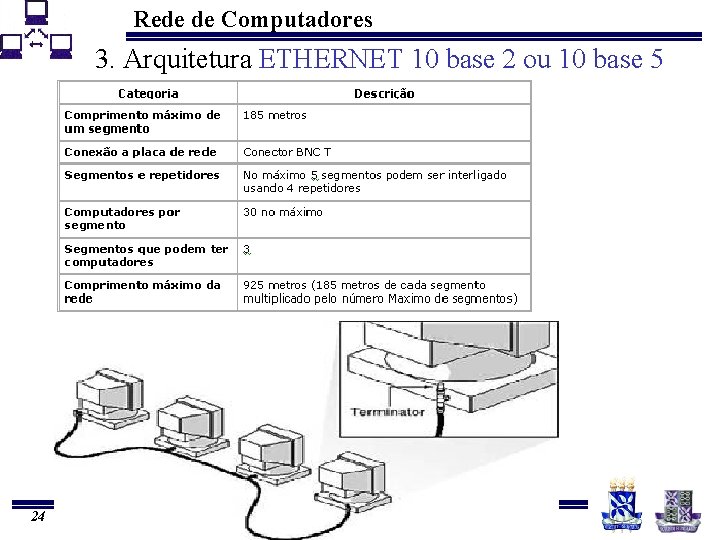

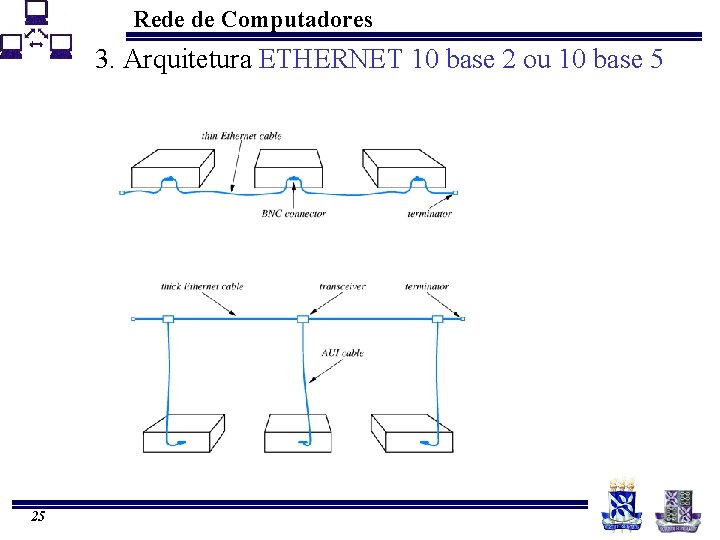

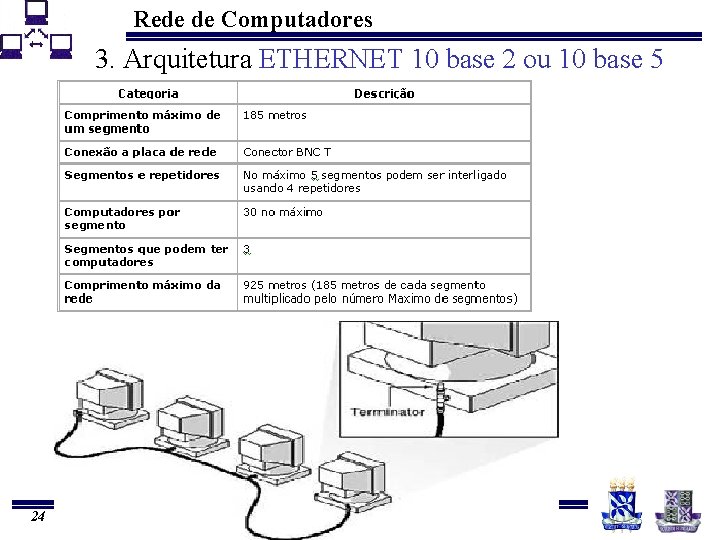

Rede de Computadores 3. Arquitetura ETHERNET 10 base 2 ou 10 base 5 24

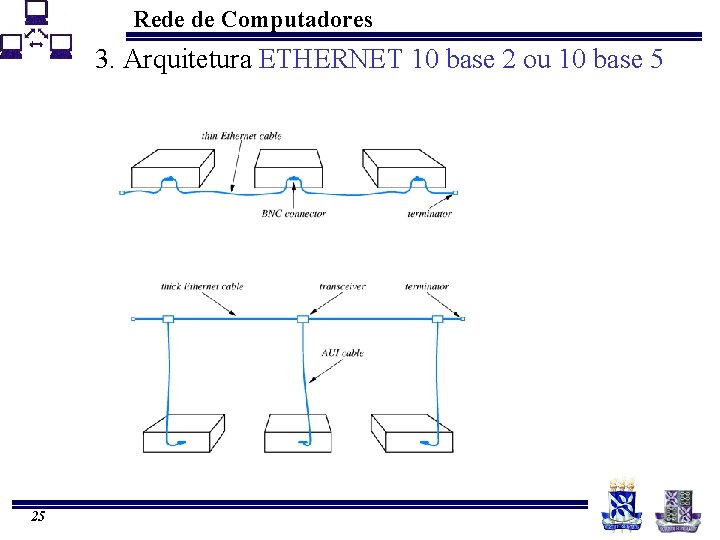

Rede de Computadores 3. Arquitetura ETHERNET 10 base 2 ou 10 base 5 25

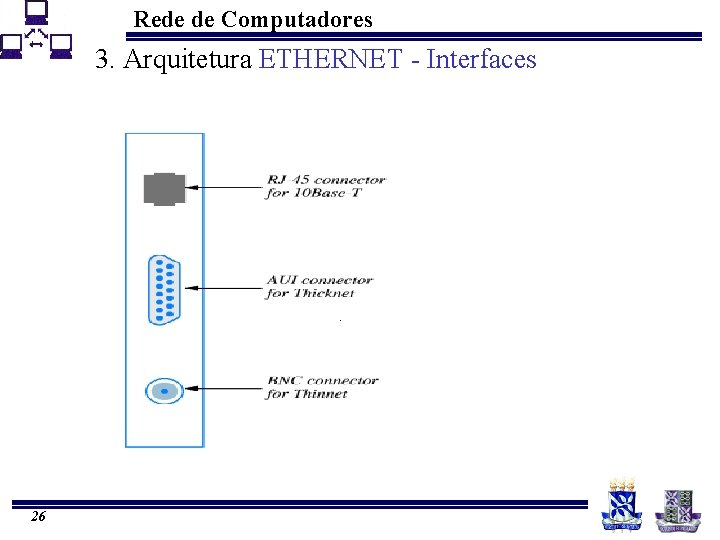

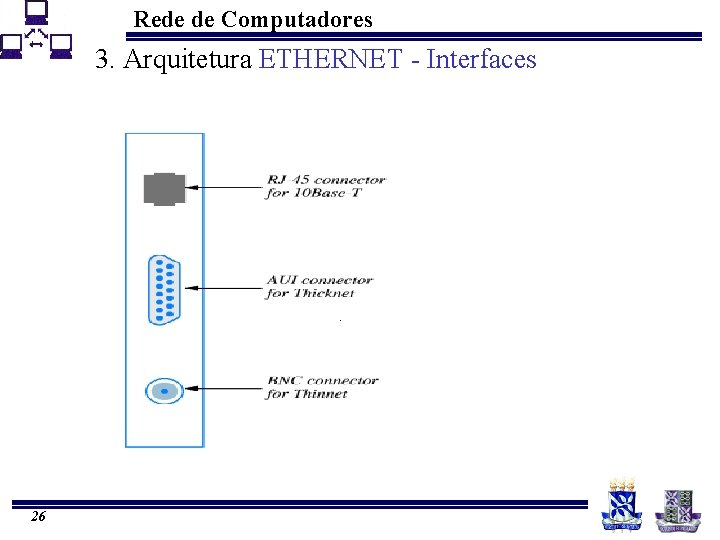

Rede de Computadores 3. Arquitetura ETHERNET - Interfaces 26

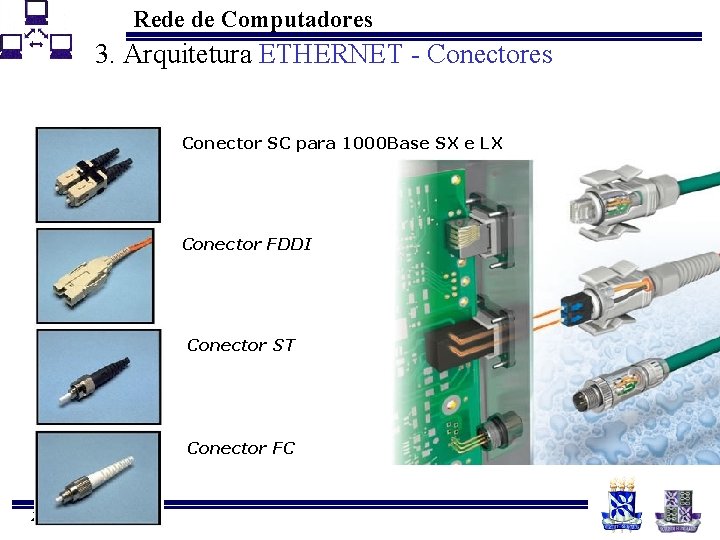

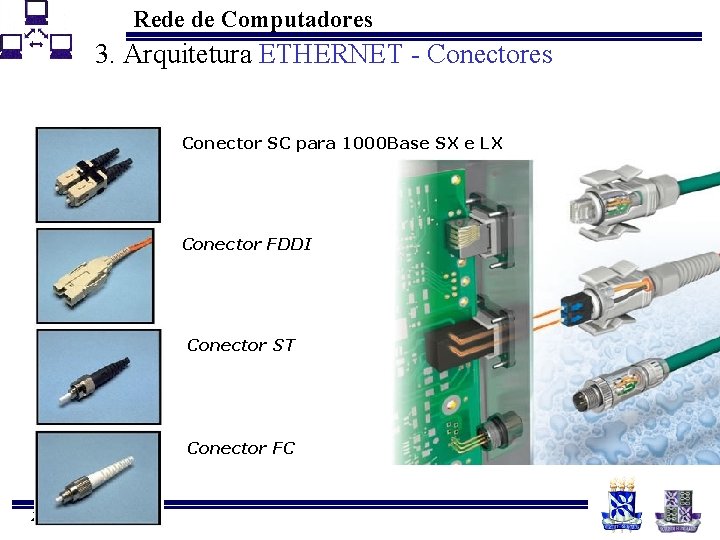

Rede de Computadores 3. Arquitetura ETHERNET - Conectores Conector SC para 1000 Base SX e LX Conector FDDI Conector ST Conector FC 27

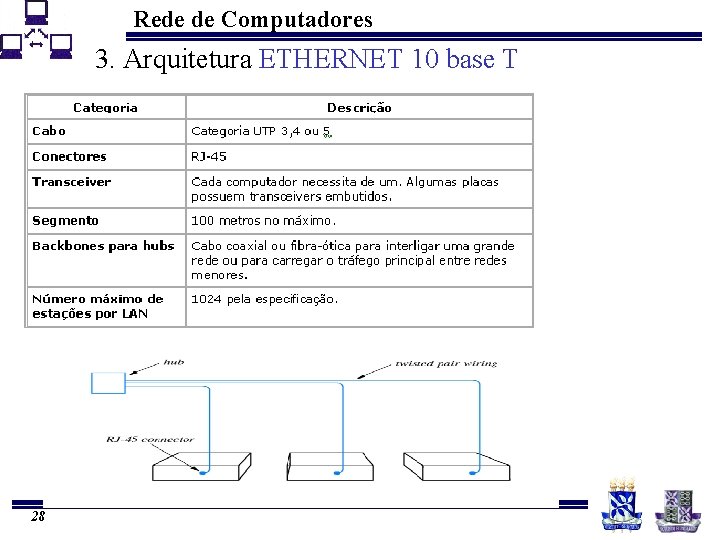

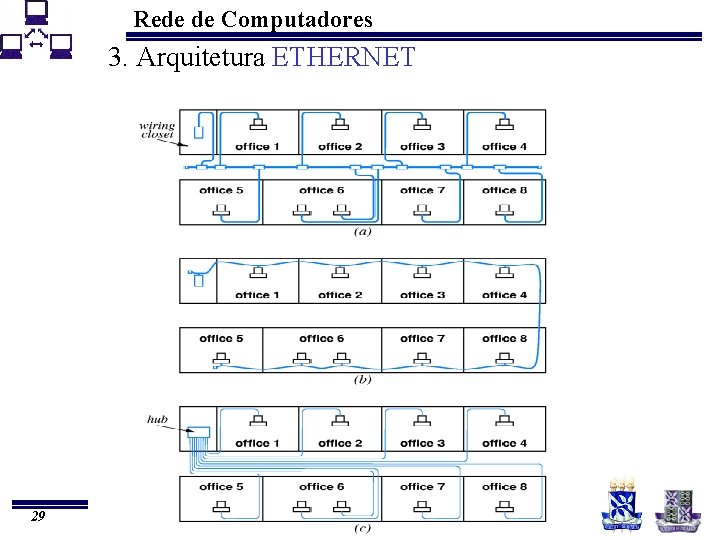

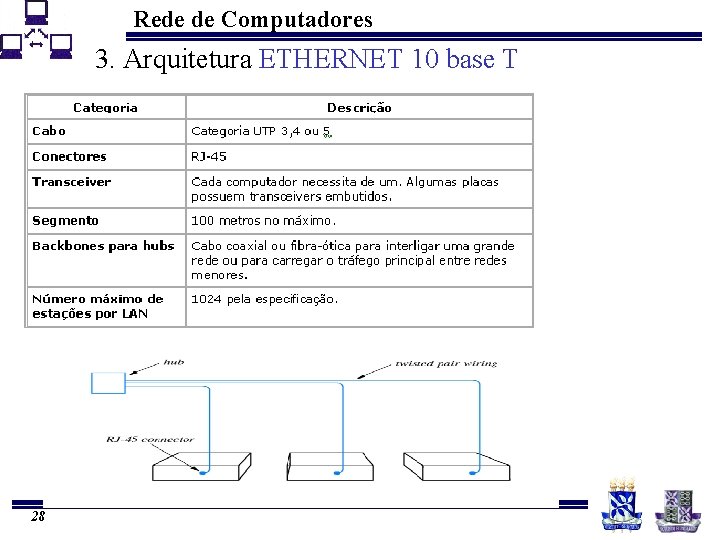

Rede de Computadores 3. Arquitetura ETHERNET 10 base T 28

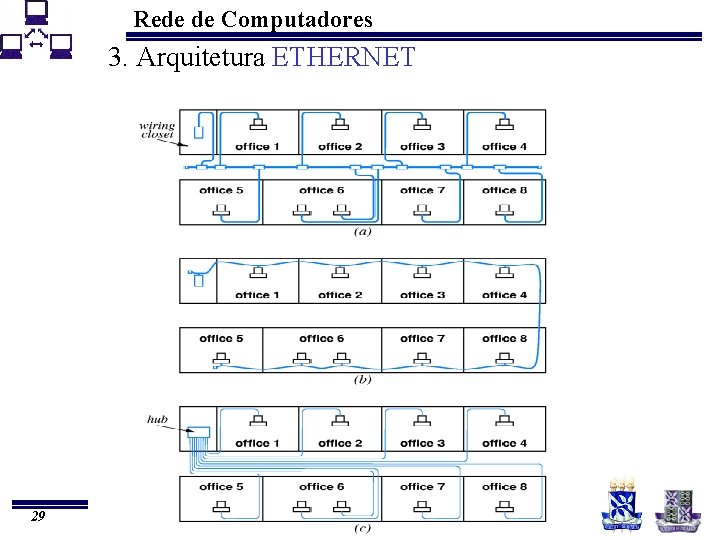

Rede de Computadores 3. Arquitetura ETHERNET 29

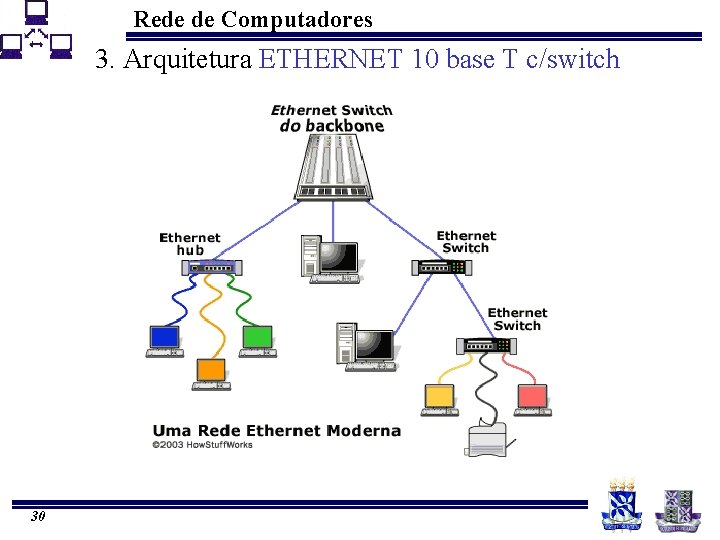

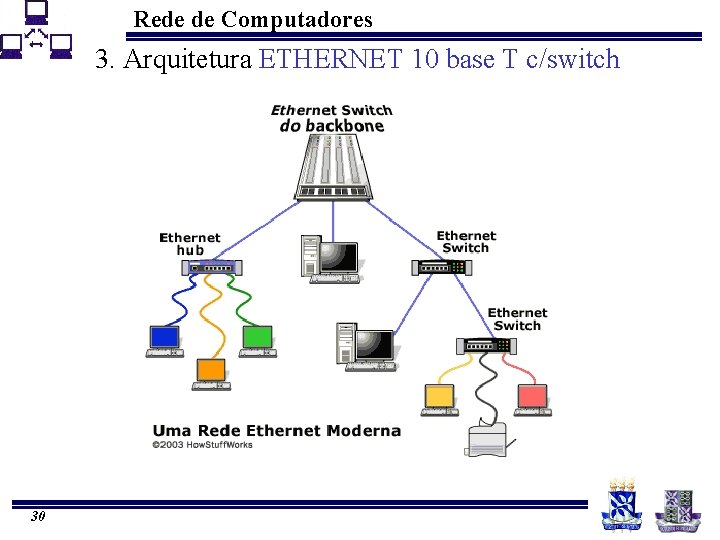

Rede de Computadores 3. Arquitetura ETHERNET 10 base T c/switch 30

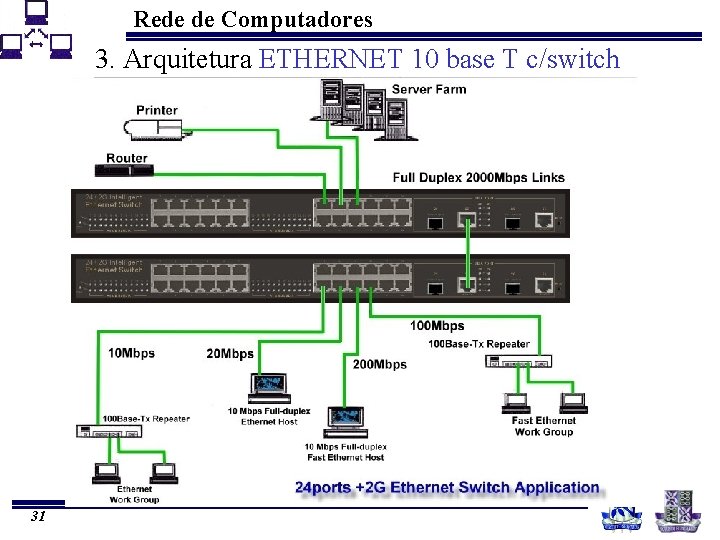

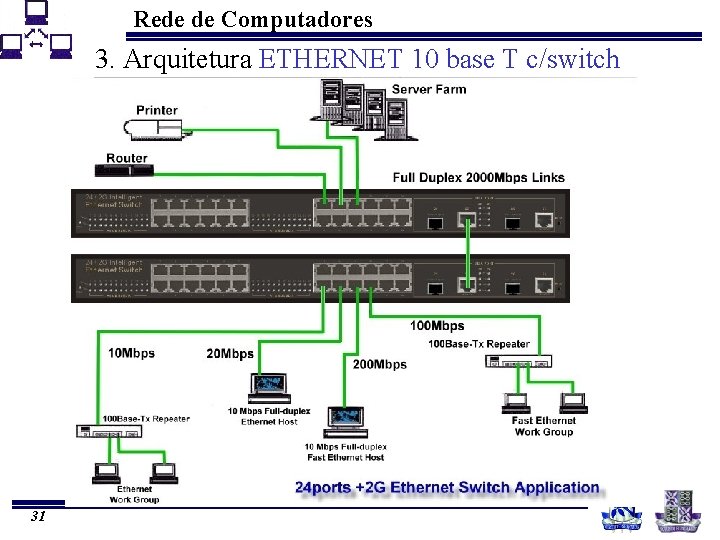

Rede de Computadores 3. Arquitetura ETHERNET 10 base T c/switch 31

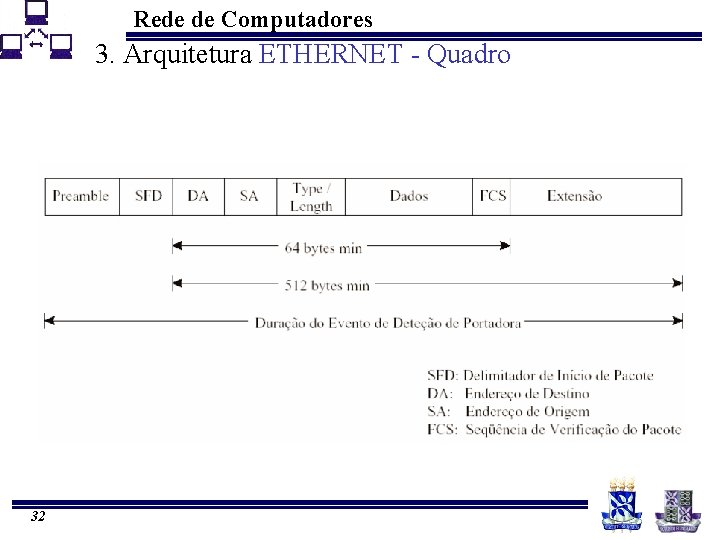

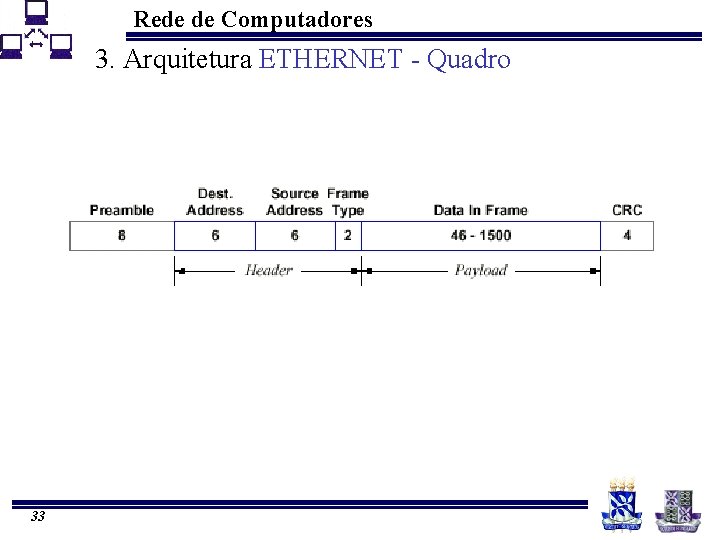

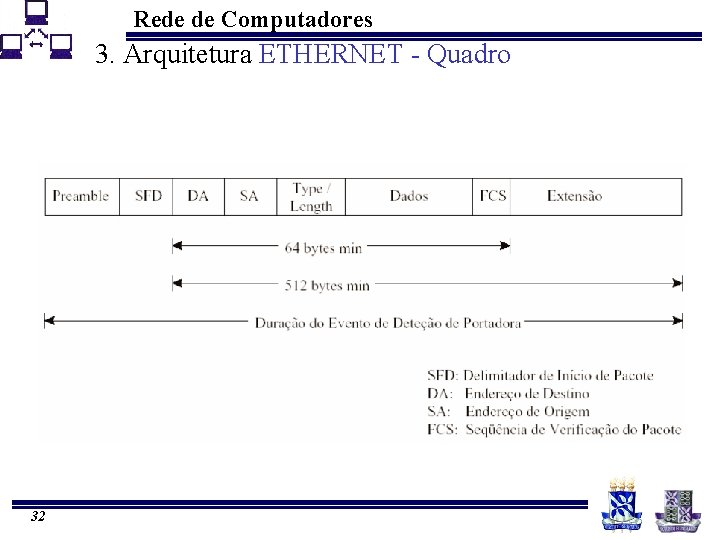

Rede de Computadores 3. Arquitetura ETHERNET - Quadro 32

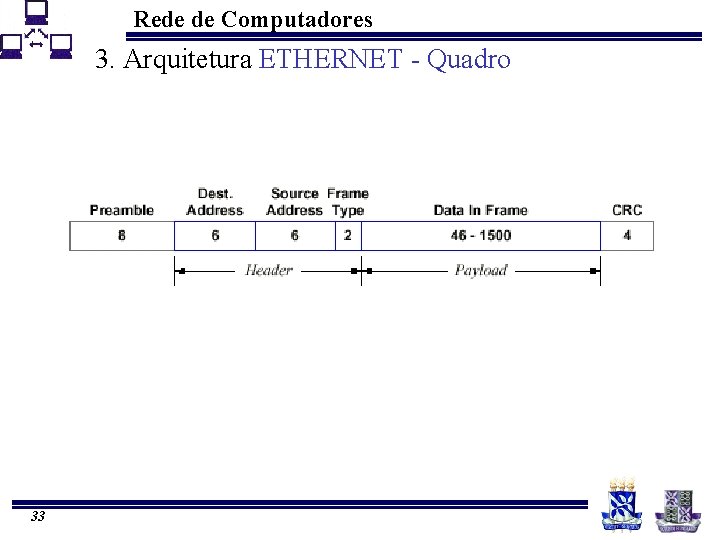

Rede de Computadores 3. Arquitetura ETHERNET - Quadro 33

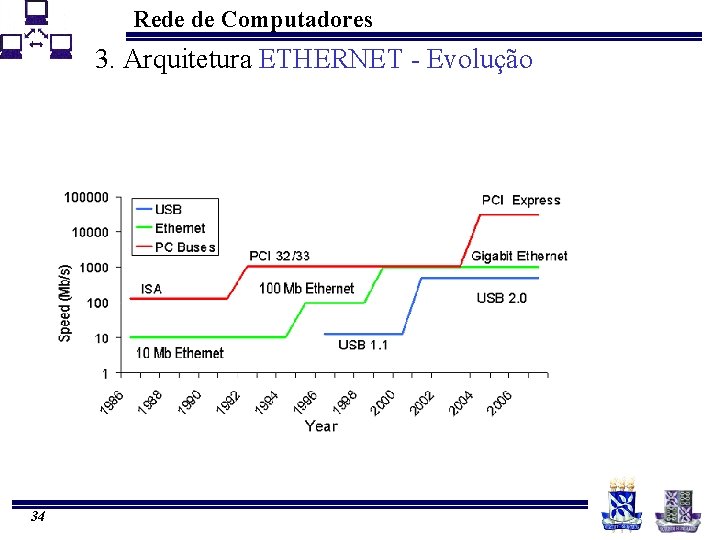

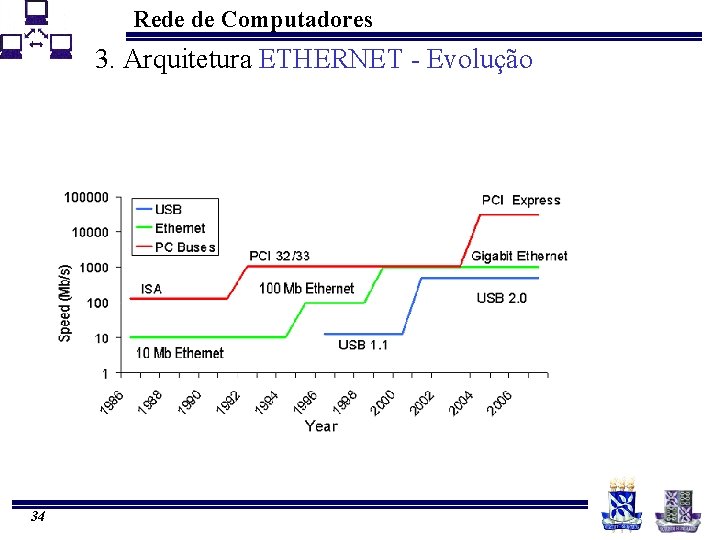

Rede de Computadores 3. Arquitetura ETHERNET - Evolução 34

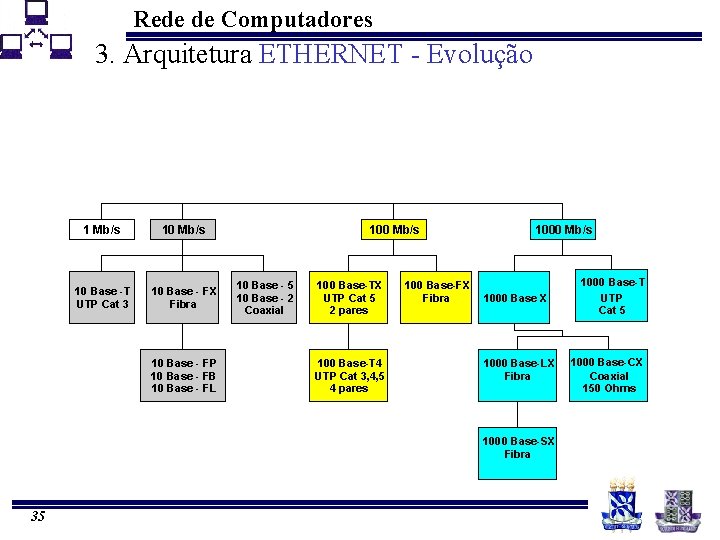

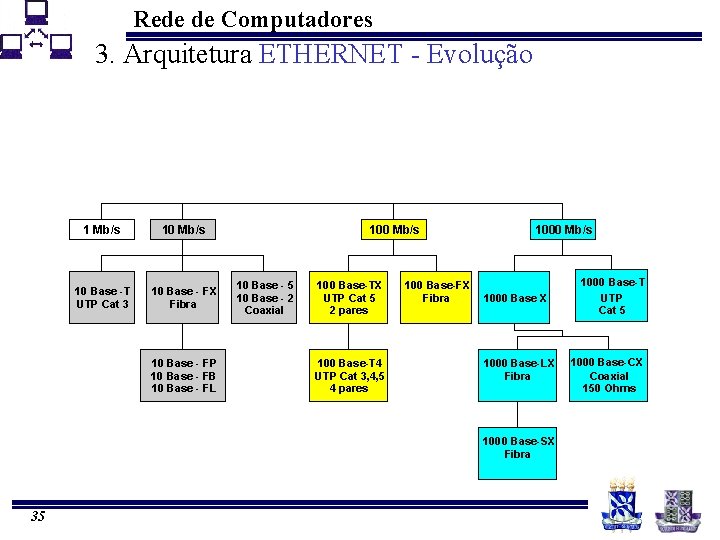

Rede de Computadores 3. Arquitetura ETHERNET - Evolução 1 Mb/s 10 Base -T UTP Cat 3 10 Base - FX Fibra 10 Base - FP 10 Base - FB 10 Base - FL 100 Mb/s 10 Base - 5 10 Base - 2 Coaxial 100 Base-TX UTP Cat 5 2 pares 100 Base-T 4 UTP Cat 3, 4, 5 4 pares 100 Base-FX Fibra 1000 Mb/s 1000 Base X 1000 Base-LX Fibra 1000 Base-SX Fibra 35 1000 Base-T UTP Cat 5 1000 Base-CX Coaxial 150 Ohms

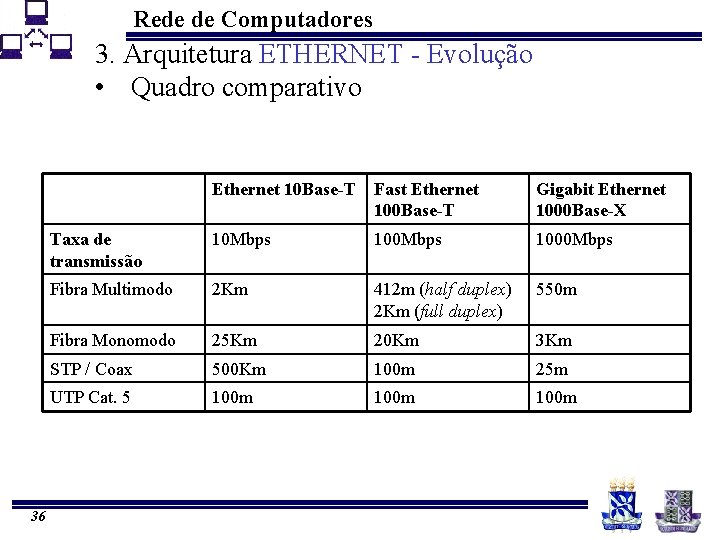

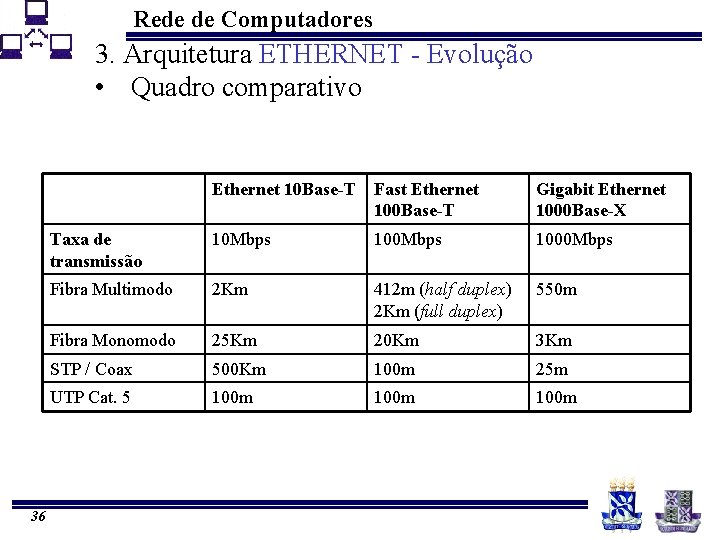

Rede de Computadores 3. Arquitetura ETHERNET - Evolução • Quadro comparativo 36 Ethernet 10 Base-T Fast Ethernet 100 Base-T Gigabit Ethernet 1000 Base-X Taxa de transmissão 10 Mbps 1000 Mbps Fibra Multimodo 2 Km 412 m (half duplex) 2 Km (full duplex) 550 m Fibra Monomodo 25 Km 20 Km 3 Km STP / Coax 500 Km 100 m 25 m UTP Cat. 5 100 m

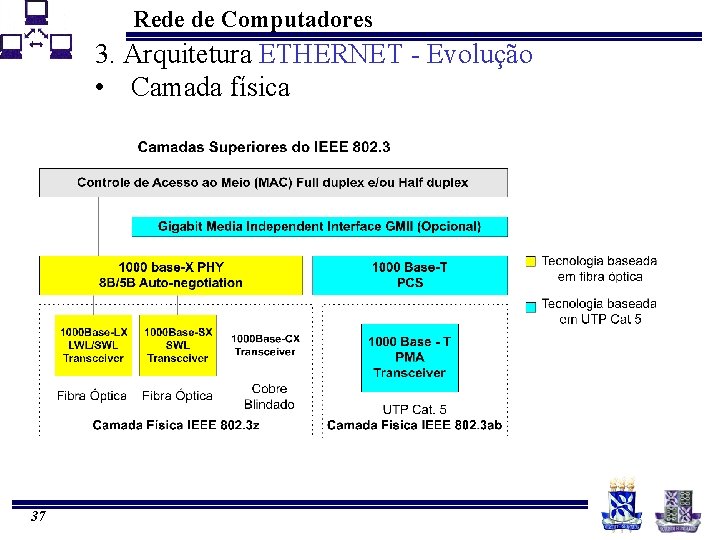

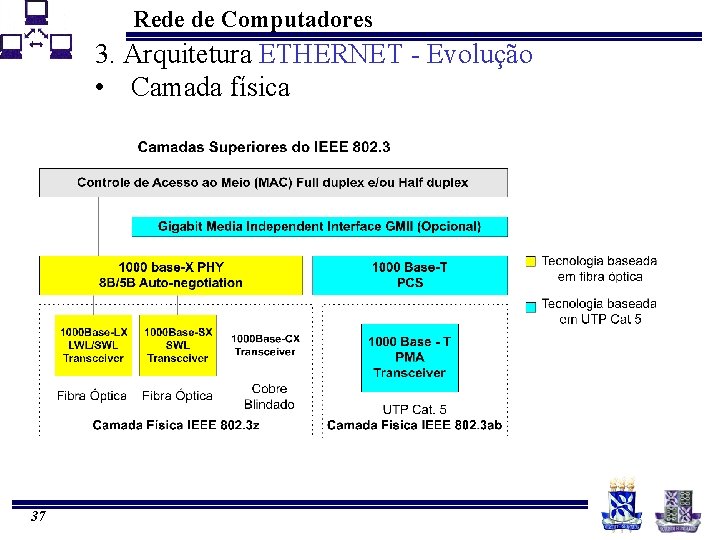

Rede de Computadores 3. Arquitetura ETHERNET - Evolução • Camada física 37

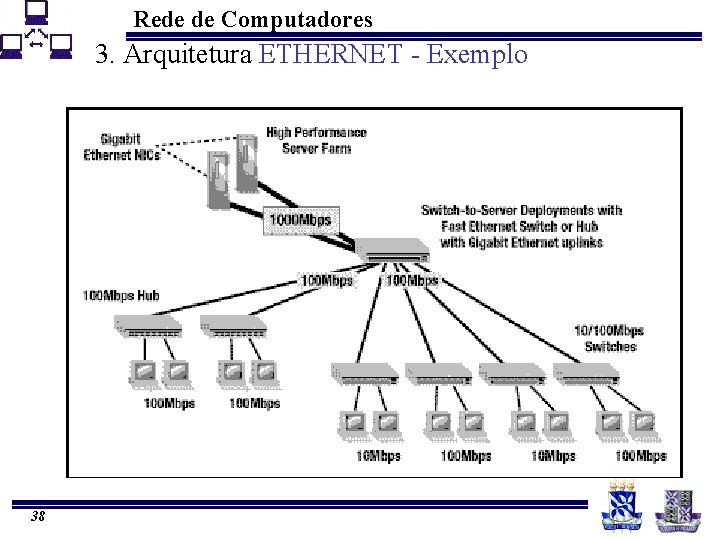

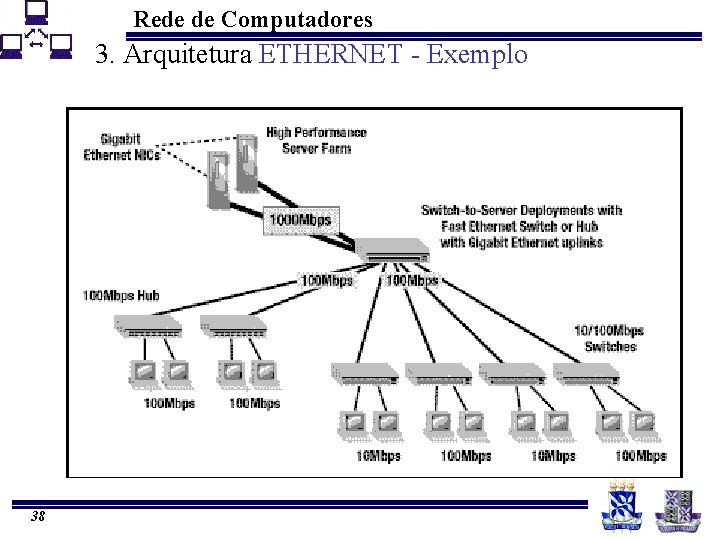

Rede de Computadores 3. Arquitetura ETHERNET - Exemplo 38

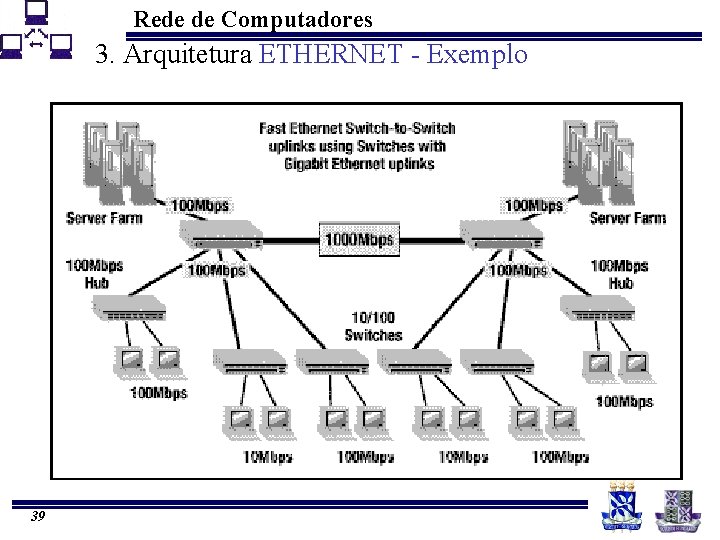

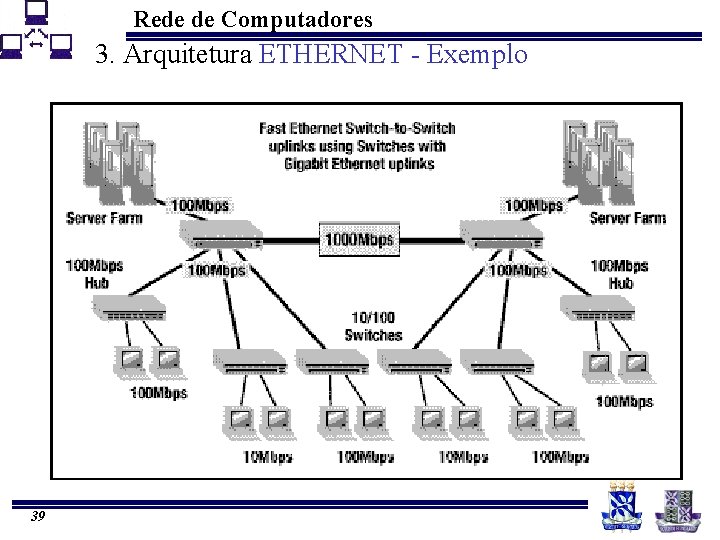

Rede de Computadores 3. Arquitetura ETHERNET - Exemplo 39

Rede de Computadores 3. Arquitetura ETHERNET - Equipamentos 40

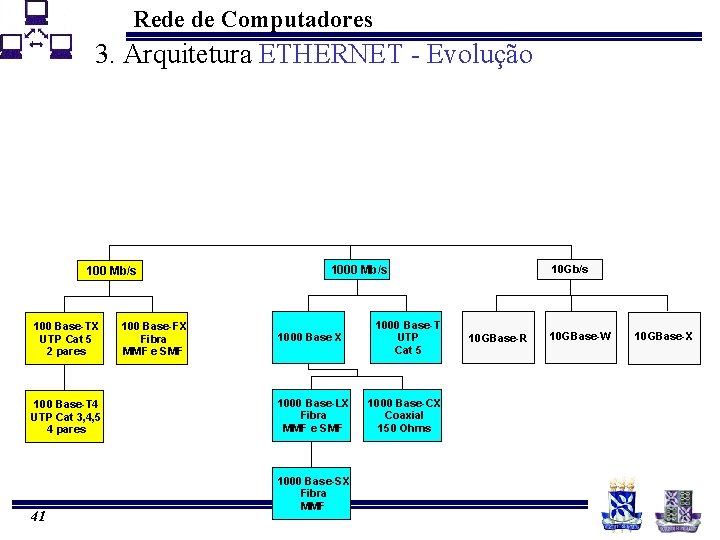

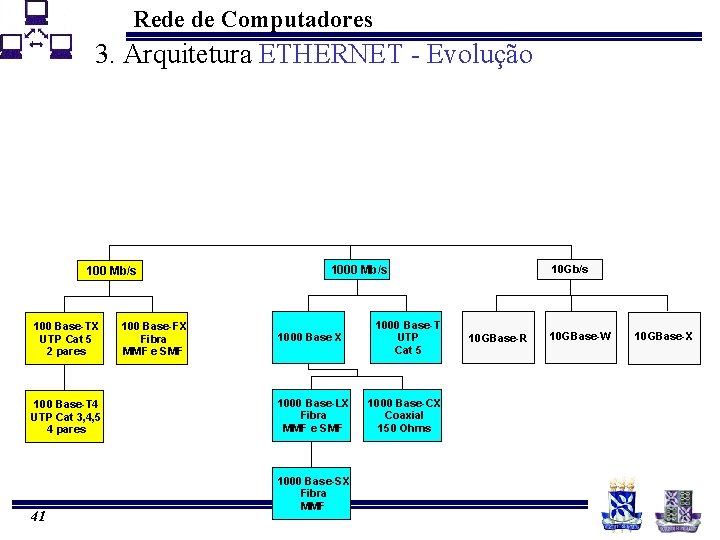

Rede de Computadores 3. Arquitetura ETHERNET - Evolução 100 Mb/s 100 Base-TX UTP Cat 5 2 pares 100 Base-T 4 UTP Cat 3, 4, 5 4 pares 41 100 Base-FX Fibra MMF e SMF 10 Gb/s 1000 Mb/s 1000 Base X 1000 Base-LX Fibra MMF e SMF 1000 Base-SX Fibra MMF 1000 Base-T UTP Cat 5 1000 Base-CX Coaxial 150 Ohms 10 GBase-R 10 GBase-W 10 GBase-X

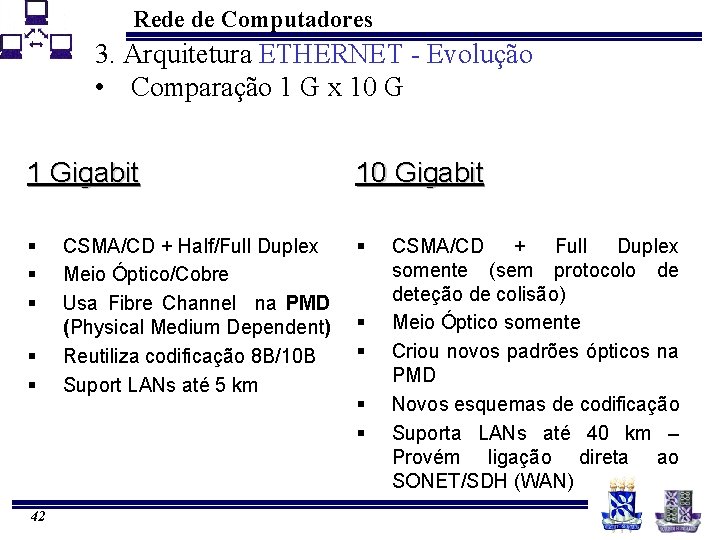

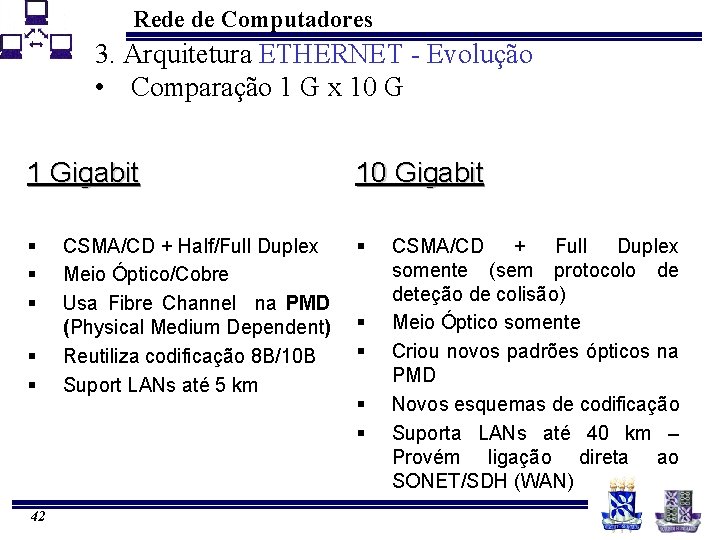

Rede de Computadores 3. Arquitetura ETHERNET - Evolução • Comparação 1 G x 10 G 1 Gigabit 10 Gigabit § § § 42 CSMA/CD + Half/Full Duplex Meio Óptico/Cobre Usa Fibre Channel na PMD (Physical Medium Dependent) Reutiliza codificação 8 B/10 B Suport LANs até 5 km § § CSMA/CD + Full Duplex somente (sem protocolo de deteção de colisão) Meio Óptico somente Criou novos padrões ópticos na PMD Novos esquemas de codificação Suporta LANs até 40 km – Provém ligação direta ao SONET/SDH (WAN)

Rede de Computadores Subcamada de Controle de Acesso ao Meio 4. LAN sem fio -IEEE 802. 11 • Padrão definido pela IEEE • Voltado para comunicação em redes W-Lan (Wireless Local Area Network) • Extensão do padrão Ethernet 802. 3. Também conhecido como “Ethernet sem fio”. • Possibilita conexões ponto a ponto ou com redes estruturadas com pontos de acesso à rede fixa. 43

Rede de Computadores Subcamada de Controle de Acesso ao Meio 4. LAN sem fio -IEEE 802. 11 • Alcance definido pelo tipo de equipamento, e antena utilizada, variando de 100 m a alguns Km, afetado por obstáculos. • Especificação original: transferências de 1 Mbps a 2 Mbps • Várias ramificações 44

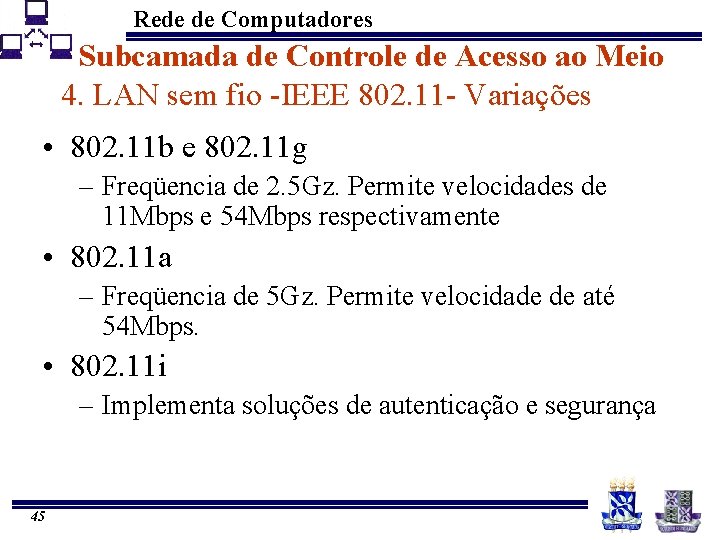

Rede de Computadores Subcamada de Controle de Acesso ao Meio 4. LAN sem fio -IEEE 802. 11 - Variações • 802. 11 b e 802. 11 g – Freqüencia de 2. 5 Gz. Permite velocidades de 11 Mbps e 54 Mbps respectivamente • 802. 11 a – Freqüencia de 5 Gz. Permite velocidade de até 54 Mbps. • 802. 11 i – Implementa soluções de autenticação e segurança 45

Rede de Computadores Subcamada de Controle de Acesso ao Meio 4. LAN sem fio -IEEE 802. 11 - Variações • • • 46 802. 11 c Protocolo para bridges 802. 11 d Wold Mode (Europa 20 d. B, EUA/BRA 36 d. B) 802. 11 e Qualidade de Serviço (Qo. S) 802. 11 f Inter-Access Point Protocol (IAPP) 802. 11 g 2, 4 GHz, 54 Mbps, modulação digital 802. 11 i Autenticação e segurança

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth • Padrão proposto pelo Bluetooth. SIG (Special Interest Group) • Voltado para comunicação em redes W-Pan (Wireless Personal Area Network) • Objetiva substituição de cabos para conexão de periféricos às estações de trabalho. 47

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth • Taxa efetiva de transferência de 723 Kbits/s • Possui 3 classes, que definem a potência e alcance do sinal: – Classe 1: Alcance de até 100 m – Classe 2: Alcance de até 10 m – Classe 3: Alcance de até 10 cm 48

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth • Formação de redes através de piconets e scatternets – Piconets: 1 dispositivo pode se conetar a até 7 outros dispositivos, como master – Scatternet: Conexão entre piconets. Pode conectar até 10 piconets. • Criptografia baseada no algoritmo SAFER – Implementado em software com baixo esforço computacional 49

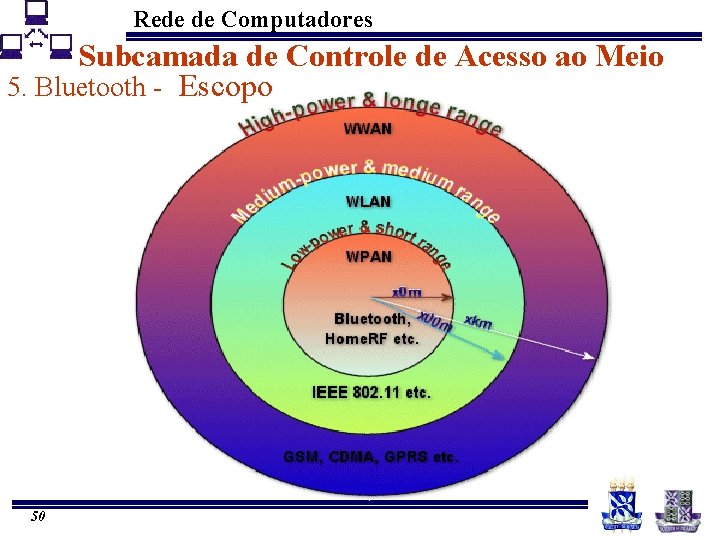

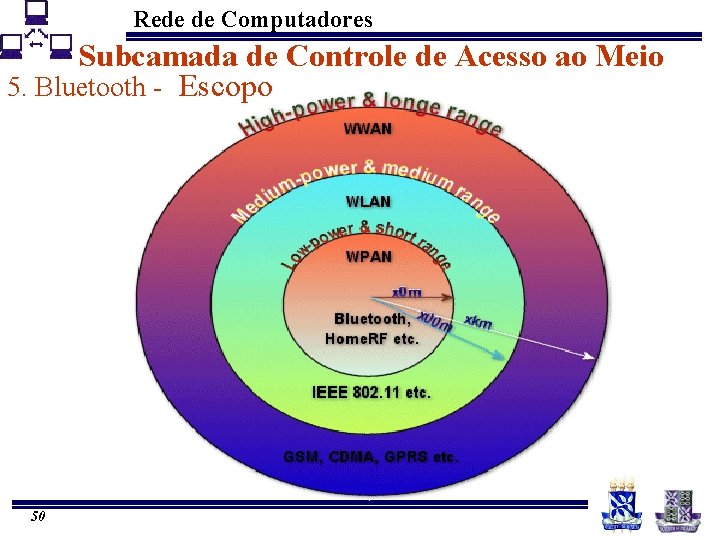

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth - Escopo 50

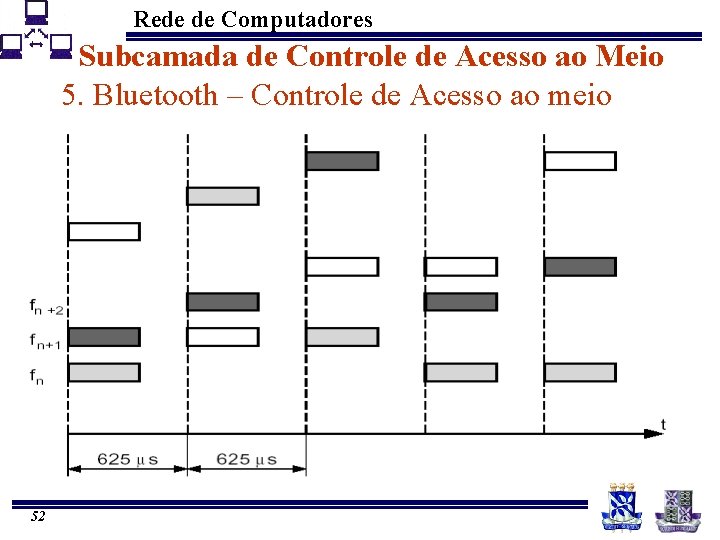

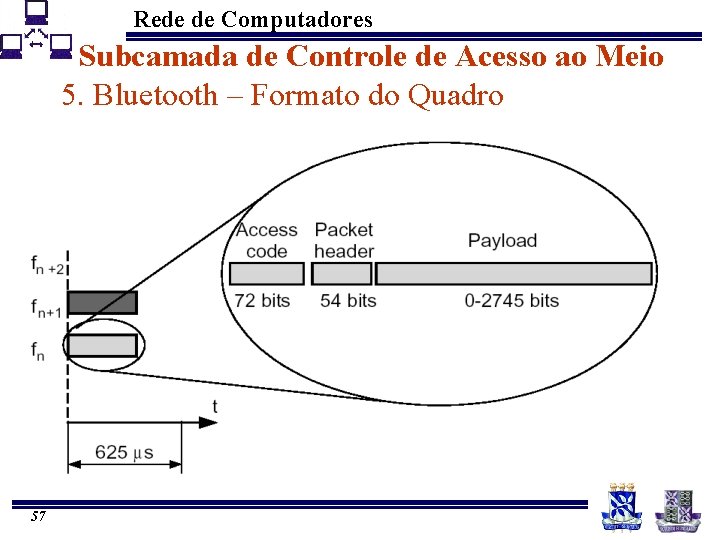

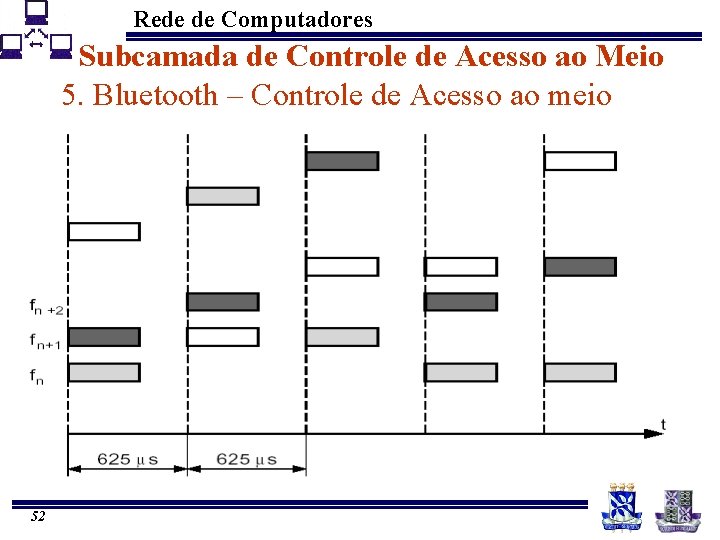

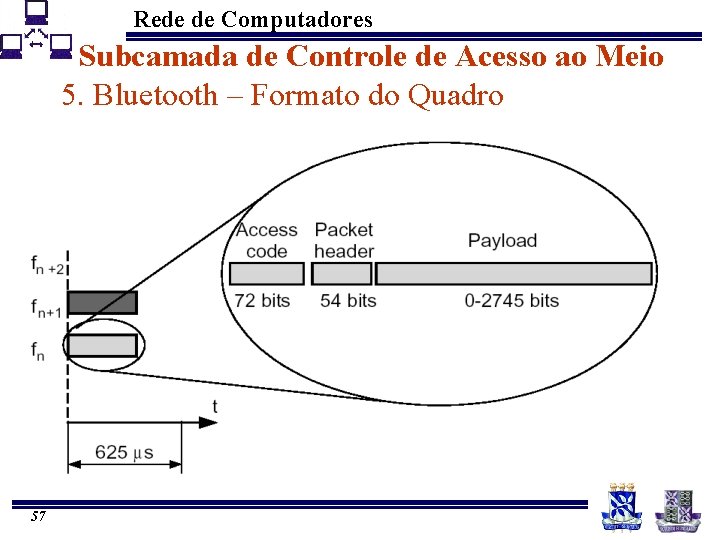

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth – Controle de Acesso ao meio • O tempo é dividido em slots de 625µs. • A faixa é mudada para cada slot • Caso um pacote seja muito grande múltiplos slots podem ser usados para transmiti-lo, mas neste caso não há mudança de faixa. 51

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth – Controle de Acesso ao meio 52

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth - Nível Físico • Nível físico do Bluetooth • 2. 4 Ghz, 79(23) canais de 1 Mhz • Usa um esquema pseudo-randômico para mudança de faixa • Um canal é determinado por esta seqüência • Um ou mais dispositivos que usam o mesmo canal formam uma piconet 53

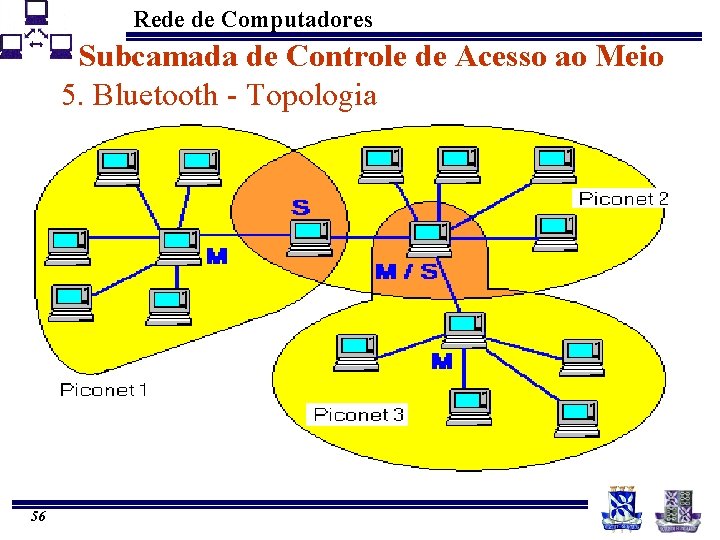

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth - Topologia • Numa piconet existe apenas um dispositivo master e dispositivos slaves • O master determina a seqüência de hopping, que é baseada em seu endereço Bluetooth, e a fase da seqüência em seu clock • Podem haver até 7 dispositivos slaves ativos numa piconet • Podem haver 200+ dispositivos numa piconet 54

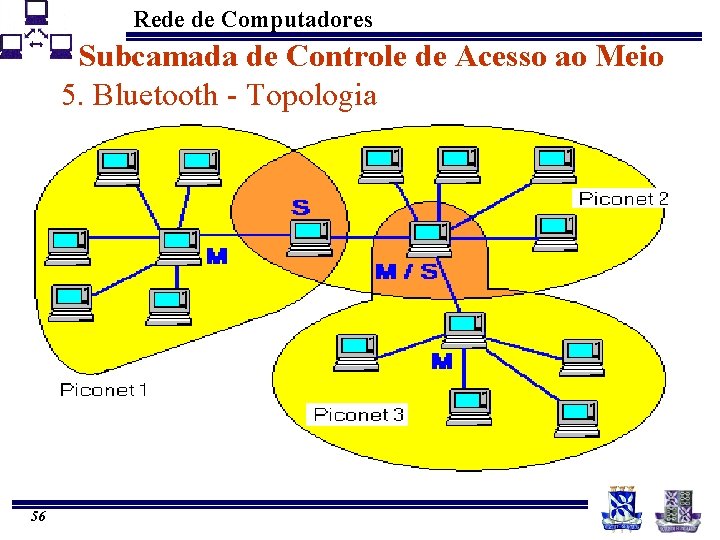

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth - Topologia • Bluetooth suporta topologias ponto-a-ponto ou ponto-multiponto • Piconet: Rede de dispositivos conectados de forma ad hoc através do Bluetooth • Scatternet: Grupo de piconets independentes e não sincronizadas que compartilham pelo menos um dispositivo bluetooth 55

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth - Topologia 56

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth – Formato do Quadro 57

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth - Tipos de Enlaces • ACL: Assíncrono sem conexão. Voltado para transmissão de dados. Comutação de pacotes. • SCO: Síncrono com conexão. Voltado para transmissão de voz. Comutação de circuitos. • Diferentes pares master-slave numa mesma piconet podem usar tipos diferentes de conexão. 58

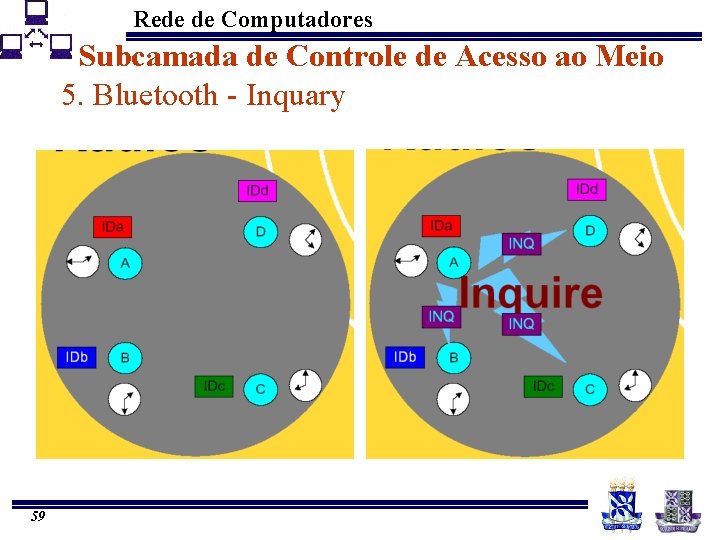

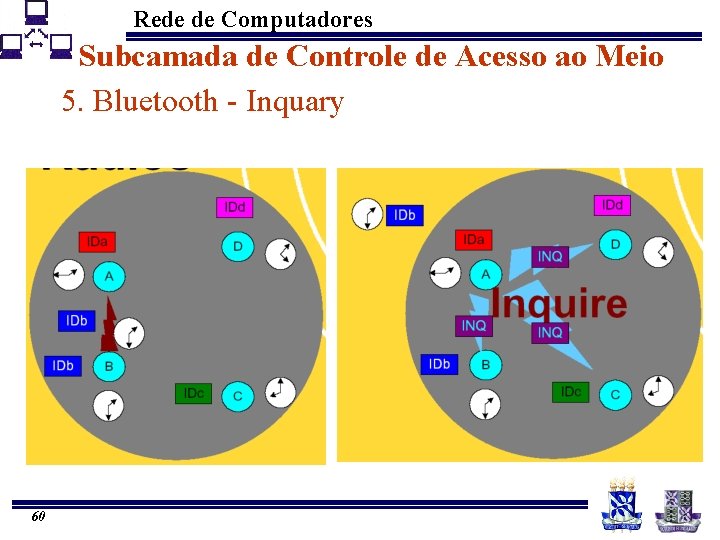

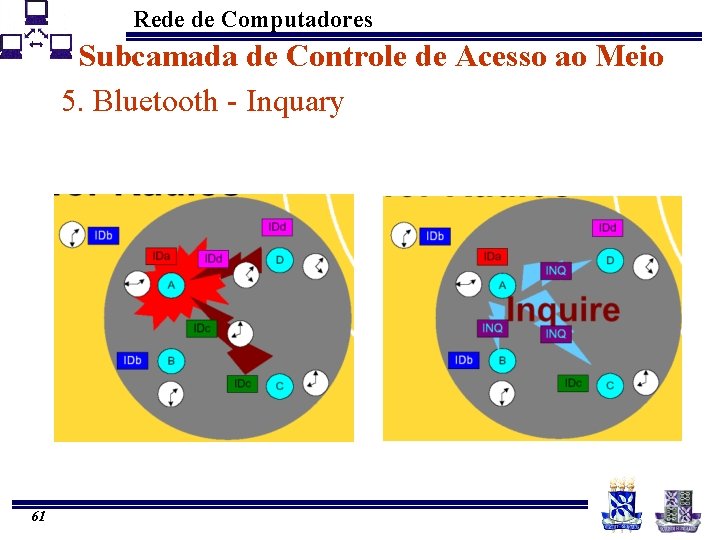

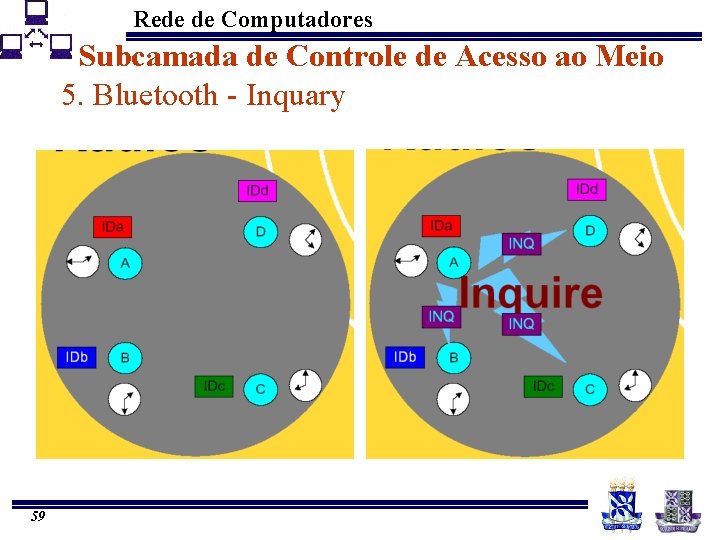

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth - Inquary 59

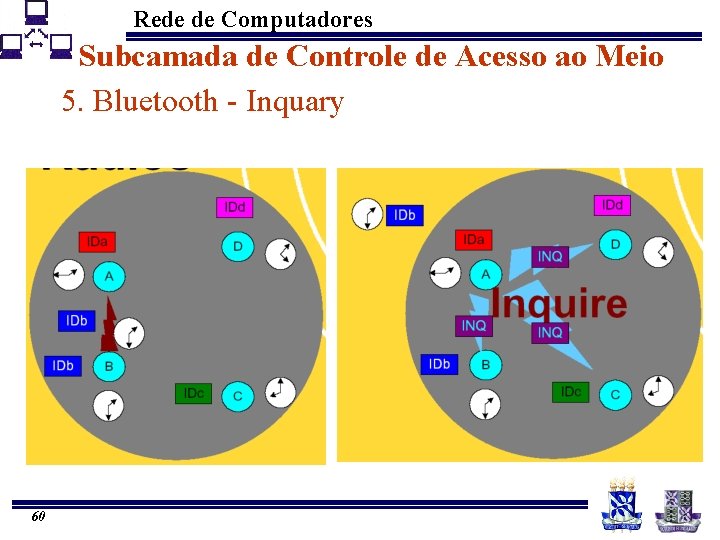

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth - Inquary 60

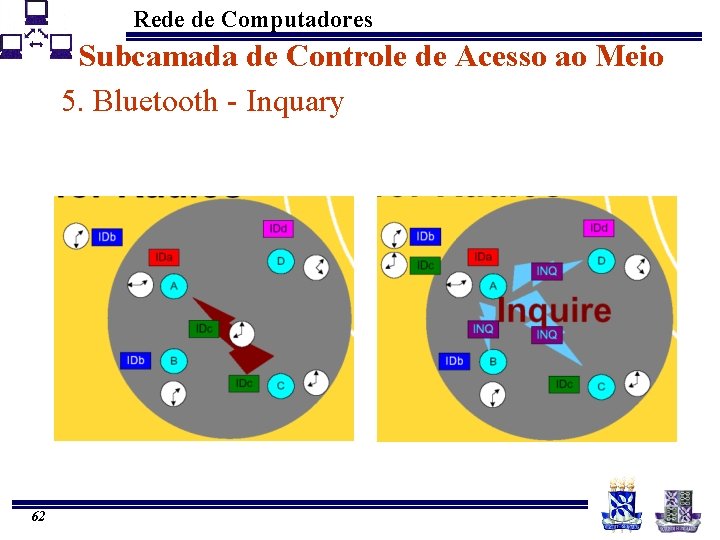

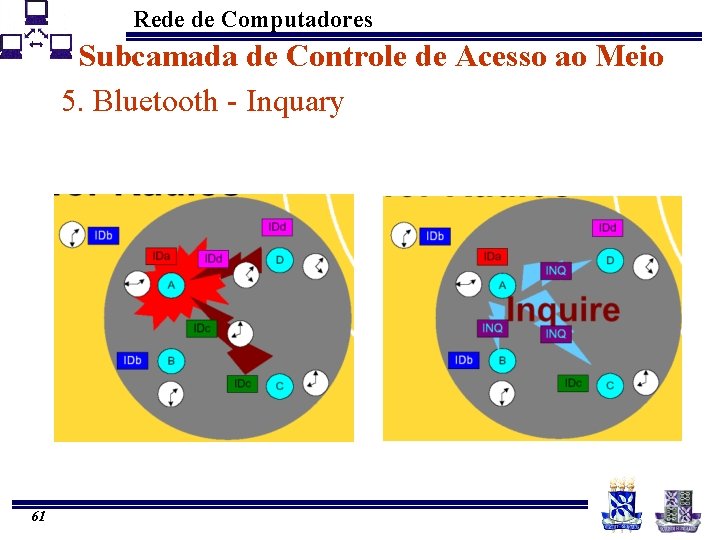

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth - Inquary 61

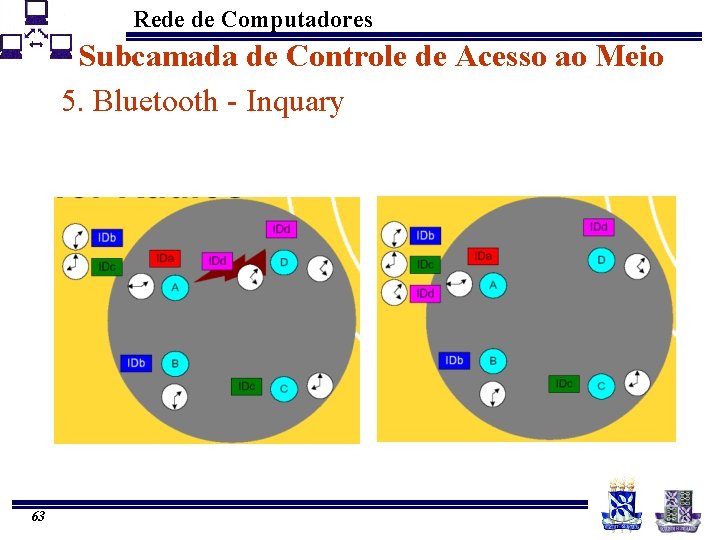

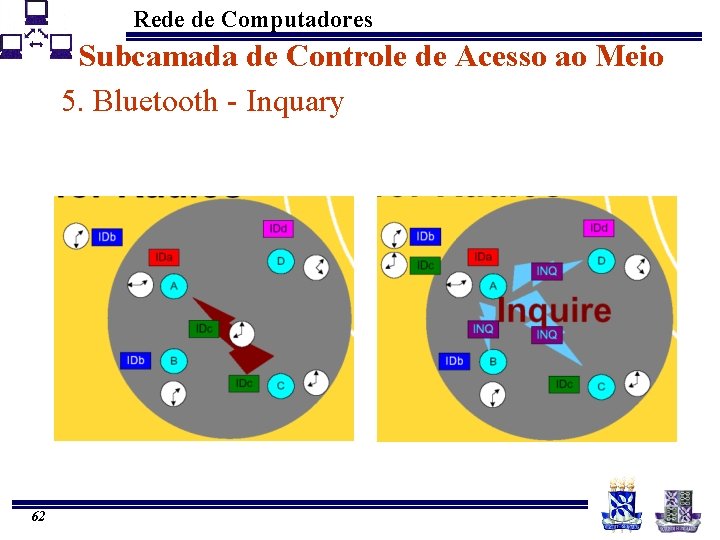

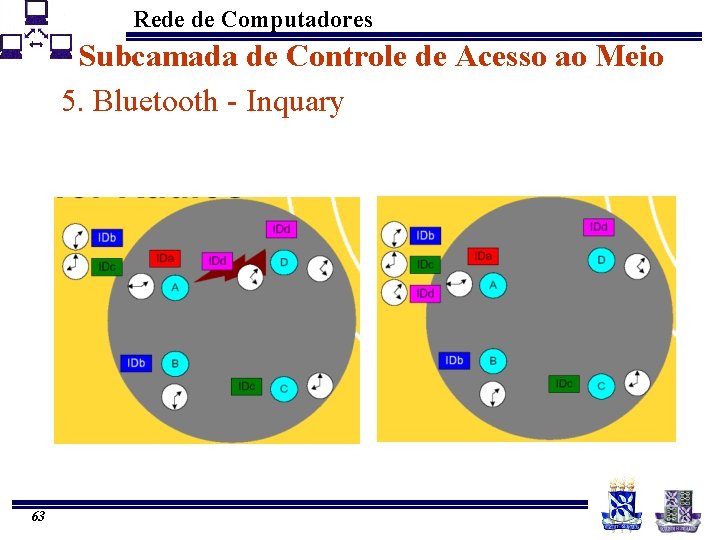

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth - Inquary 62

Rede de Computadores Subcamada de Controle de Acesso ao Meio 5. Bluetooth - Inquary 63

Rede de Computadores Subcamada de Controle de Acesso ao Meio 6. Comutação na Camada de Enlace O que deve-se levar em consideração ao se interconectar redes? • Protocolos de comunicação utilizado • Protocolo de acesso ao meio utilizado • Tipo de rede • Topologia das redes 64

Rede de Computadores Subcamada de Controle de Acesso ao Meio 6. Comutação na Camada de Enlace Elementos usados para interconectar redes: • • 65 Repetidor Ponte Roteador Gateway

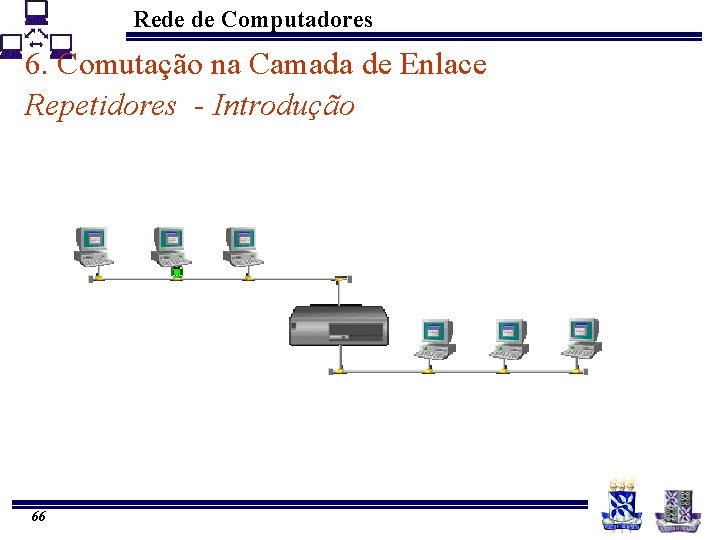

Rede de Computadores 6. Comutação na Camada de Enlace Repetidores - Introdução 66

Rede de Computadores 6. Comutação na Camada de Enlace Repetidores - Introdução Definição São dispositivos físicos que tem como função interligar duas ou mais redes idênticas Função Atuando no nível físico, eles simplesmente recebem todos os pacotes de cada uma das redes que interligam e regenera os sinais digitais do cabo colocado-os na sua rota novamente sem realizar nenhum tratamento sobre os mesmos 67

Rede de Computadores 6. Comutação na Camada de Enlace Repetidores - Vantagens üPodem interligar diferentes tipos de meios físicos üEstendem o alcance geográfico da rede até o máximo permitido pelo protocolo de acesso ao meio utilizado pelas redes üSão relativamente baratos e de fácil instalação 68

Rede de Computadores 6. Comutação na Camada de Enlace Repetidores - Desvantagens üDiminui o desempenho em redes com topologia em anel üEm redes que utilizam protocolos baseados em contenção, poderá caber ao repetidor também a função de detecção de colisão em um segmento üOs hubs que também atuam como repetidores não oferecem o recurso de isolamento de tráfego üAo repetir todas as mensagens que recebe, um tráfego extra inútil é gerado pelo repetidor quando os pacotes repetidos não se destinam às redes que interligam 69

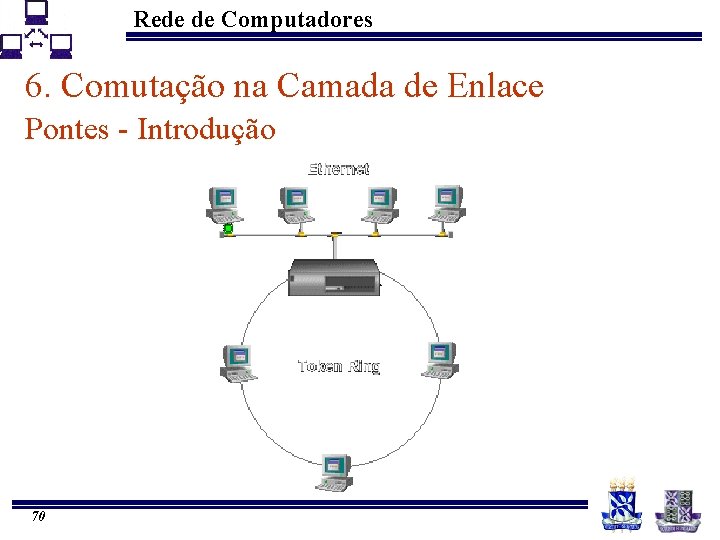

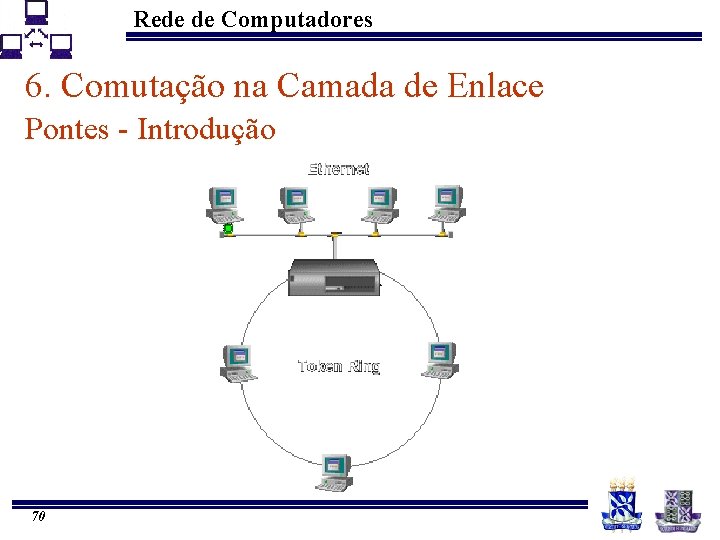

Rede de Computadores 6. Comutação na Camada de Enlace Pontes - Introdução 70

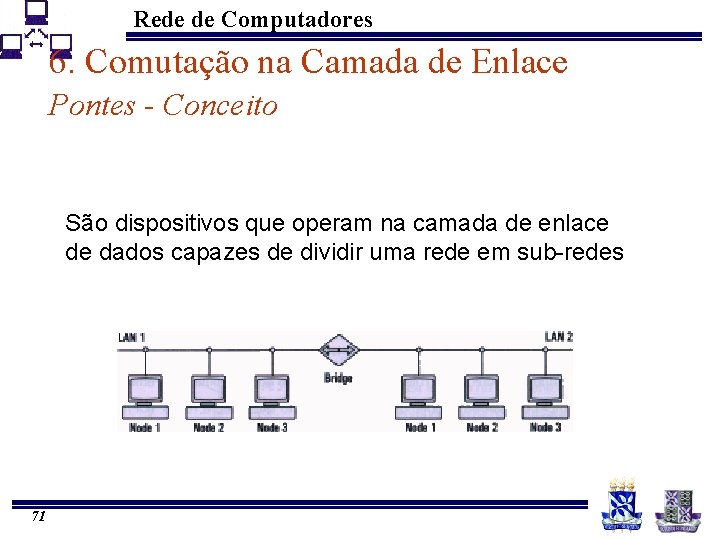

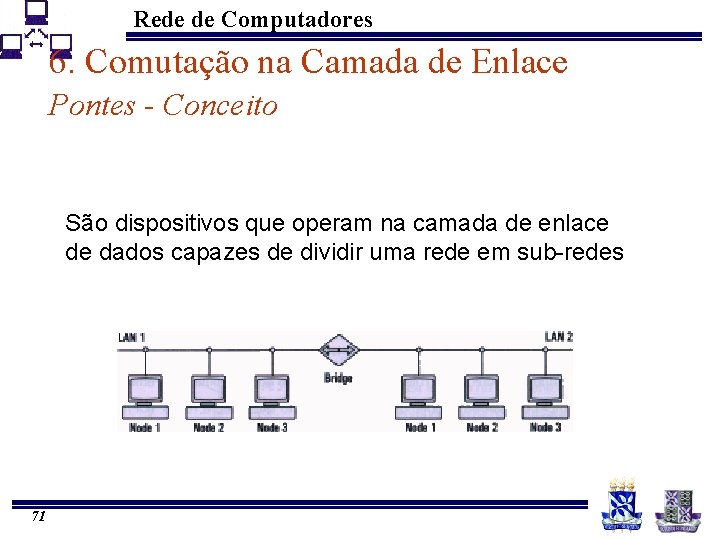

Rede de Computadores 6. Comutação na Camada de Enlace Pontes - Conceito São dispositivos que operam na camada de enlace de dados capazes de dividir uma rede em sub-redes 71

Rede de Computadores 6. Comutação na Camada de Enlace Pontes - Funções è Reduzir tráfegos è Compatibilizar diferentes padrões de LAN è Filtrar mensagem de forma que somente as mensagens endereçadas para ela sejam tratadas è Armazenar mensagens, quando o tráfego for muito grande è Funcionar como uma estação repetidora comum 72

Rede de Computadores 6. Comutação na Camada de Enlace Pontes - Funcionamento è Host da LAN origem envia pacote è Pacote desce para a subcamada LLC e adquire um cabeçalho LLC è Passa para a subcamada MAC e recebe um cabeçalho MAC è Passa para a subcamada MAC da ponte onde o cabeçalho é retirado è O pacote puro (com o cabeçalho LLC) é levado para a subcamada LLC da ponte è Passa para a subcamada MAC da ponte, onde recebe o cabeçalho específico da LAN destino 73

Rede de Computadores 6. Comutação na Camada de Enlace Pontes - Vantagens è Autonomia de seus proprietários è Dispersão geográfica è Evitar sobrecarga na taxa de transmissão è Distância entre estações muito grande è Confiabilidade è Segurança 74

Rede de Computadores 6. Comutação na Camada de Enlace Pontes Transparentes è Primeira ponte 802 è Fáceis de instalar è Operam no modo promíscuo repassando o pacote sem filtrar endereços è Podem tratar topologias dinâmicas 75

Rede de Computadores 6. Comutação na Camada de Enlace Pontes - Pontes com Roteamento na Origem Presume que o transmissor de cada quadro sabe se o destino está ou não em sua própria LAN. Procedimentos: è Incluir no cabeçalho do quadro o caminho exato que ele deve seguir Implementações possíveis: Software, Híbrida, Hardware 76

Rede de Computadores 6. Comutação na Camada de Enlace Pontes - Pontes Remotas Utilizadas para conectar duas ou mais LAN’s distantes Ideal: todas as LAN’s se interconectassem è Colocação de uma ponte em cada LAN è Conexão de pares de pontes com linhas ponto a ponto 77

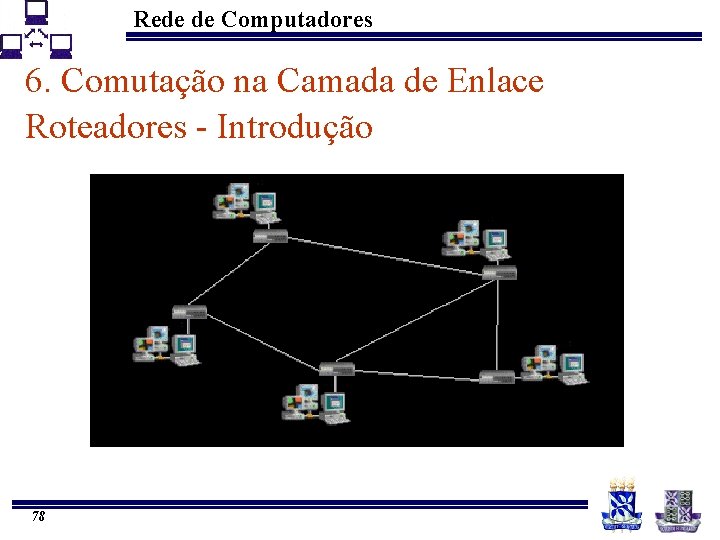

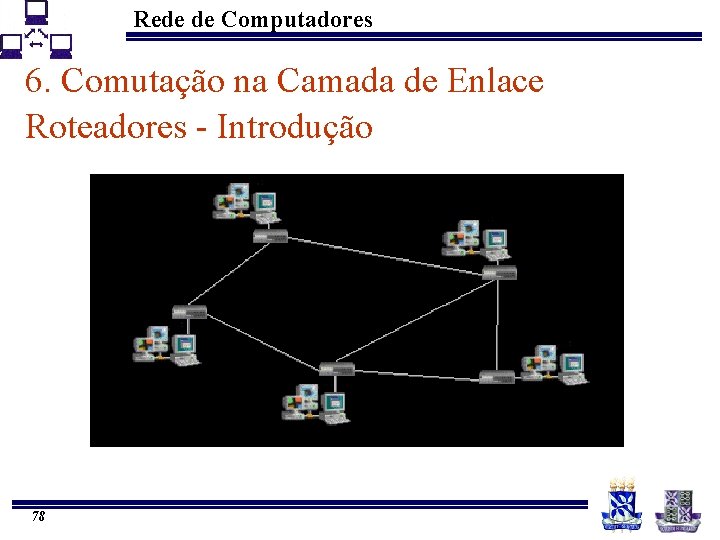

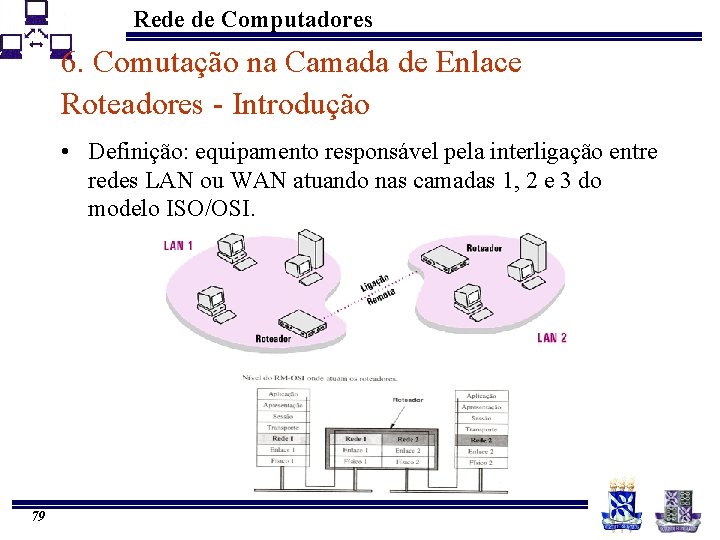

Rede de Computadores 6. Comutação na Camada de Enlace Roteadores - Introdução 78

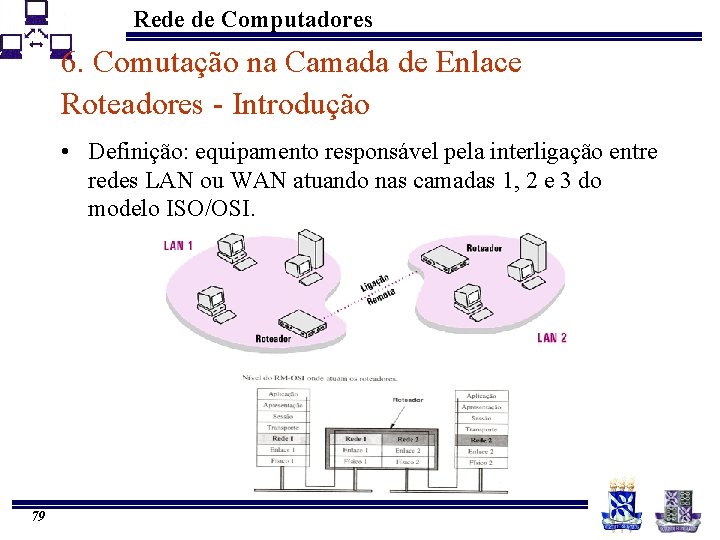

Rede de Computadores 6. Comutação na Camada de Enlace Roteadores - Introdução • Definição: equipamento responsável pela interligação entre redes LAN ou WAN atuando nas camadas 1, 2 e 3 do modelo ISO/OSI. 79

Rede de Computadores Subcamada de Controle de Acesso ao Meio 6. Comutação na Camada de Enlace Padrão IEEE 802. 1 Q 80