Qu proteger De qu proteger Hardware Personas Software

- Slides: 28

¿Qué proteger? ¿De qué proteger? Hardware Personas Software Amenazas Lógicas Datos Problemas físicos Seguridad Catástrofes ¿Qué conseguir? Autenticación ¿Cómo proteger? Autorización Prevención Disponibilidad Detección Confidencialidad Recuperación Integridad Auditoría No repudio

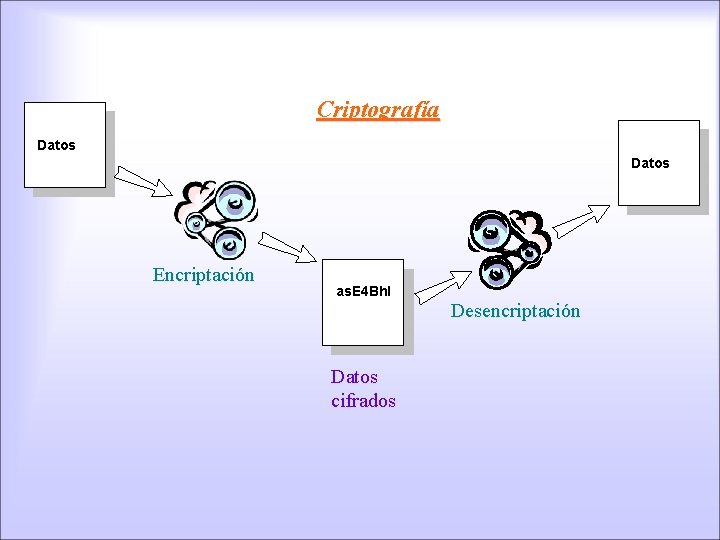

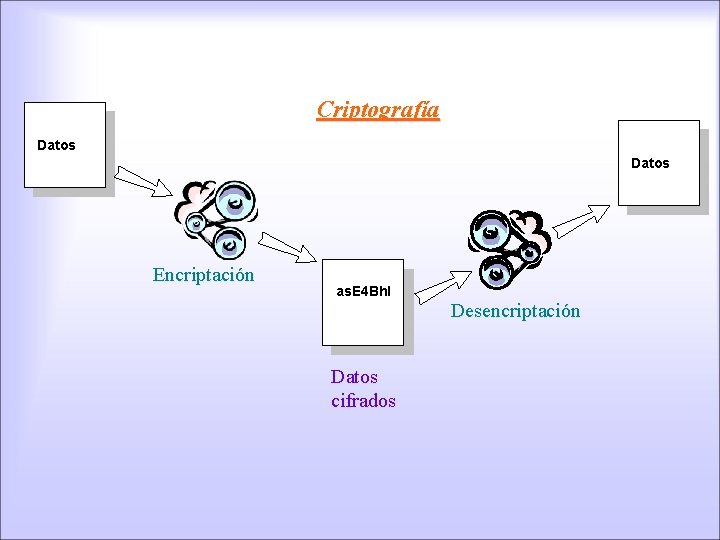

Criptografía Datos Encriptación as. E 4 Bhl Desencriptación Datos cifrados

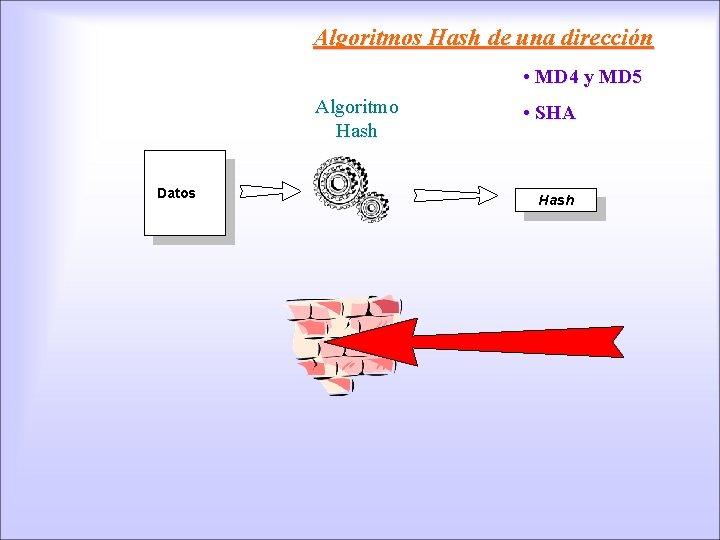

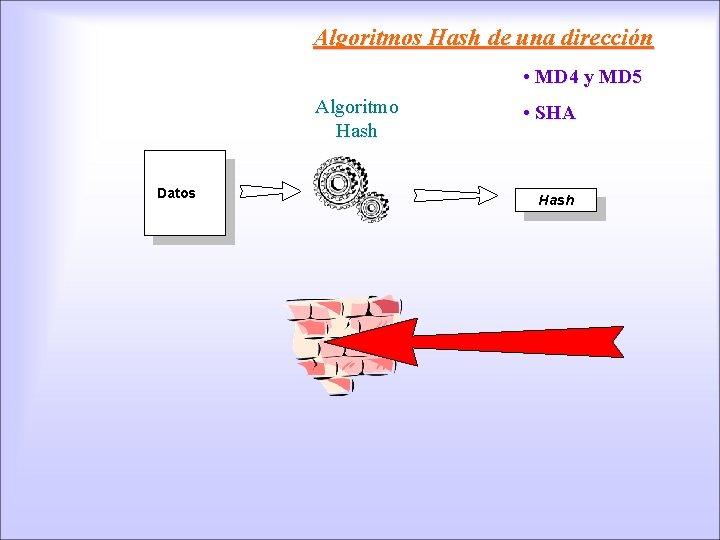

Algoritmos Hash de una dirección • MD 4 y MD 5 Algoritmo Hash Datos • SHA Hash

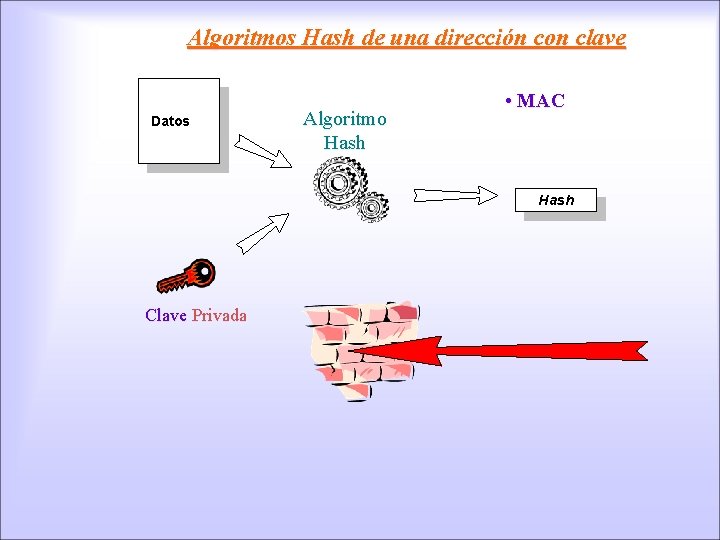

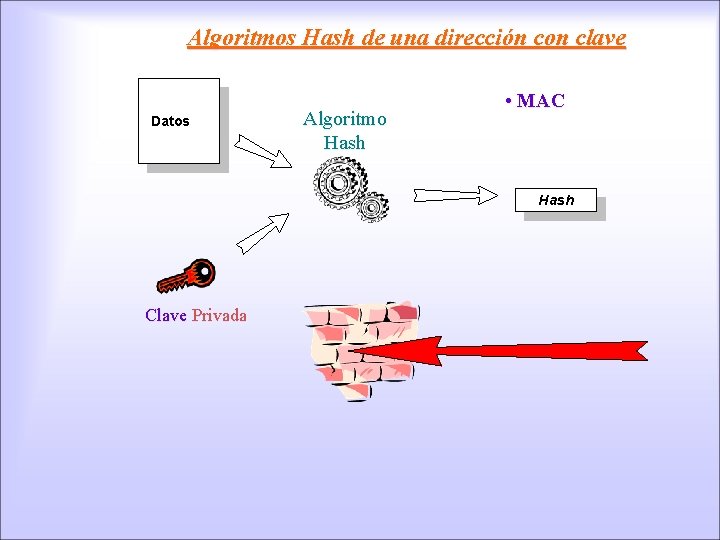

Algoritmos Hash de una dirección con clave Datos Algoritmo Hash • MAC Hash Clave Privada

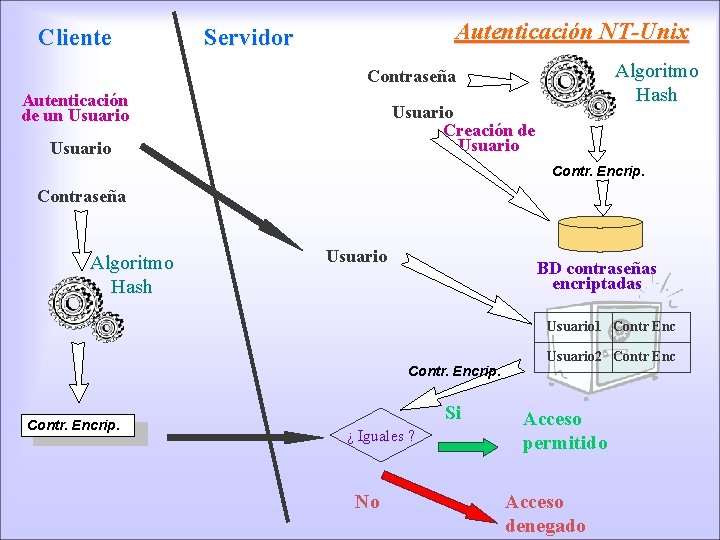

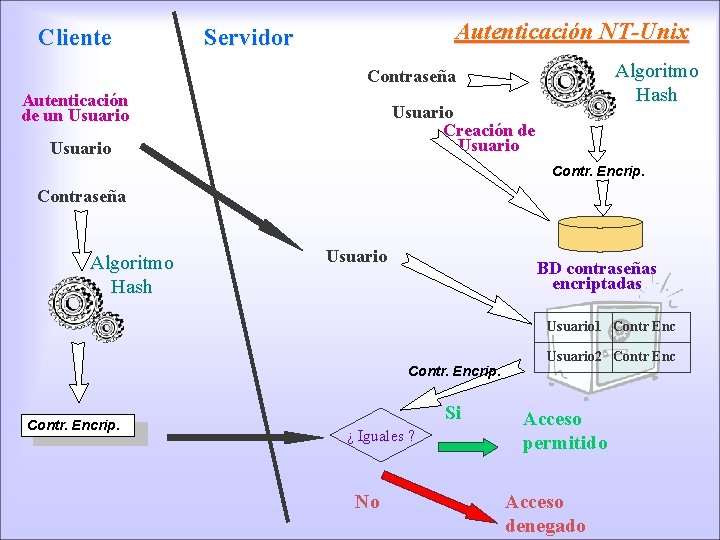

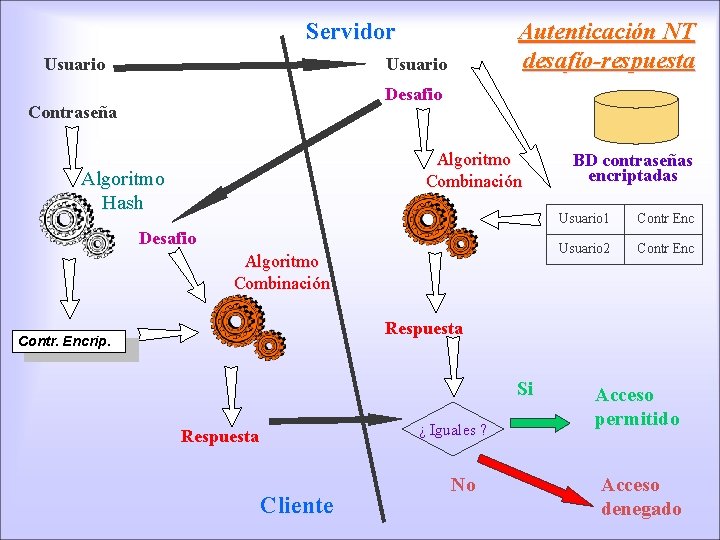

Cliente Autenticación NT-Unix Servidor Algoritmo Hash Contraseña Autenticación de un Usuario Creación de Usuario Contr. Encrip. Contraseña Algoritmo Hash Usuario BD contraseñas encriptadas Usuario 1 Contr Enc Contr. Encrip. Si ¿ Iguales ? No Usuario 2 Contr Enc Acceso permitido Acceso denegado

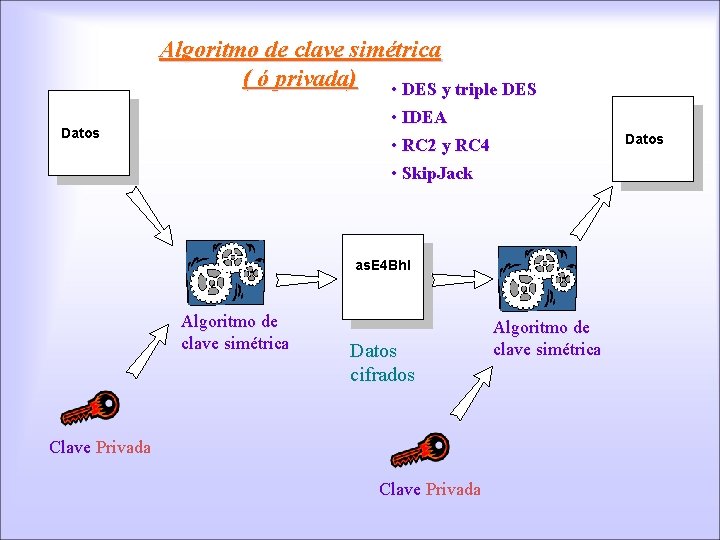

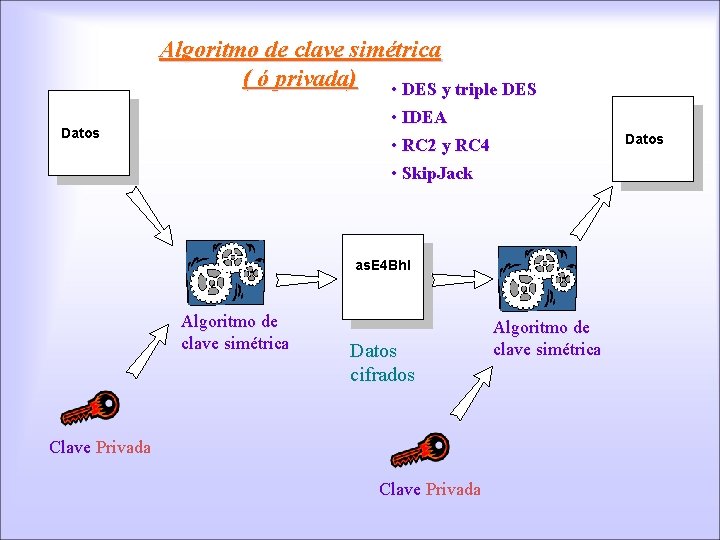

Algoritmo de clave simétrica ( ó privada) • DES y triple DES • IDEA • RC 2 y RC 4 Datos • Skip. Jack as. E 4 Bhl Algoritmo de clave simétrica Datos cifrados Clave Privada Algoritmo de clave simétrica

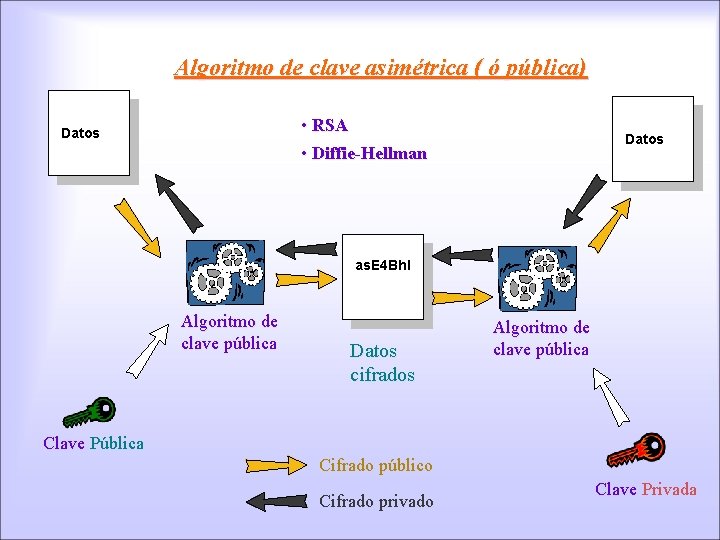

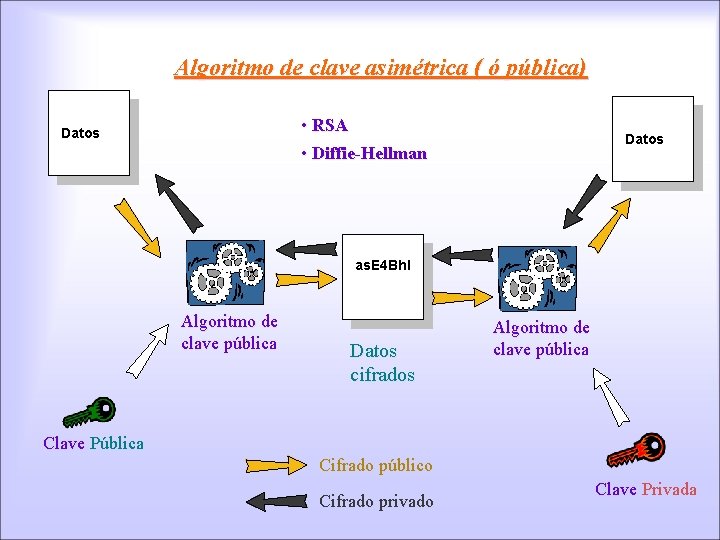

Algoritmo de clave asimétrica ( ó pública) • RSA • Diffie-Hellman Datos as. E 4 Bhl Algoritmo de clave pública Datos cifrados Algoritmo de clave pública Clave Pública Cifrado público Cifrado privado Clave Privada

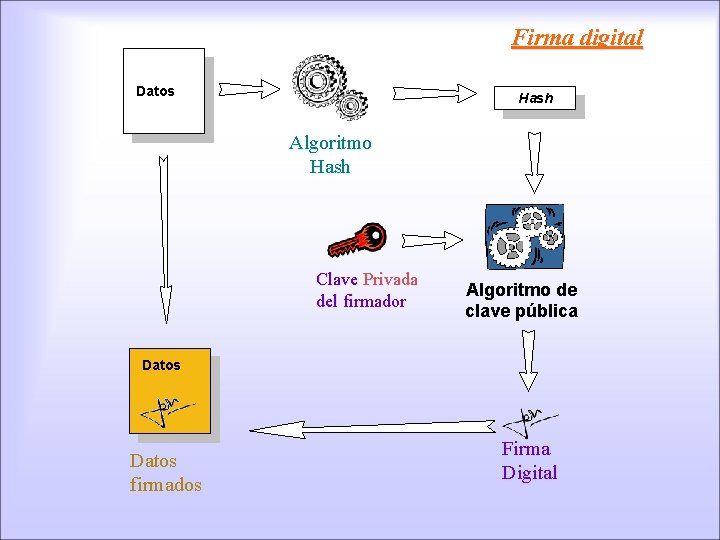

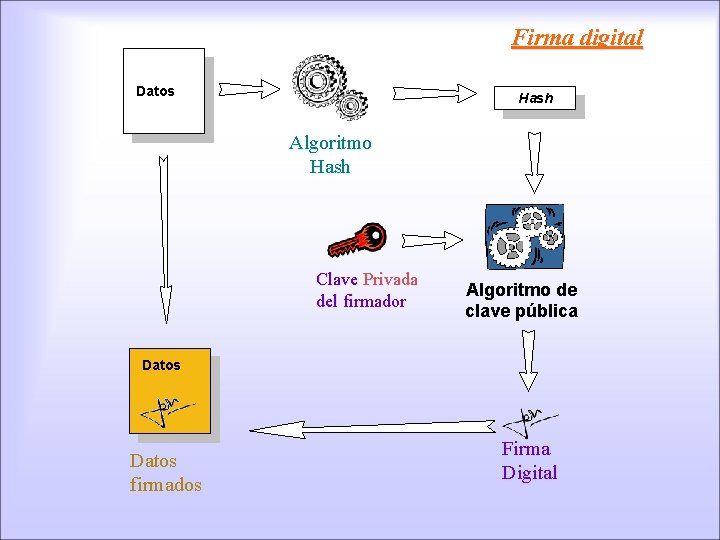

Firma digital Datos Hash Algoritmo Hash Clave Privada del firmador Algoritmo de clave pública Datos firmados Firma Digital

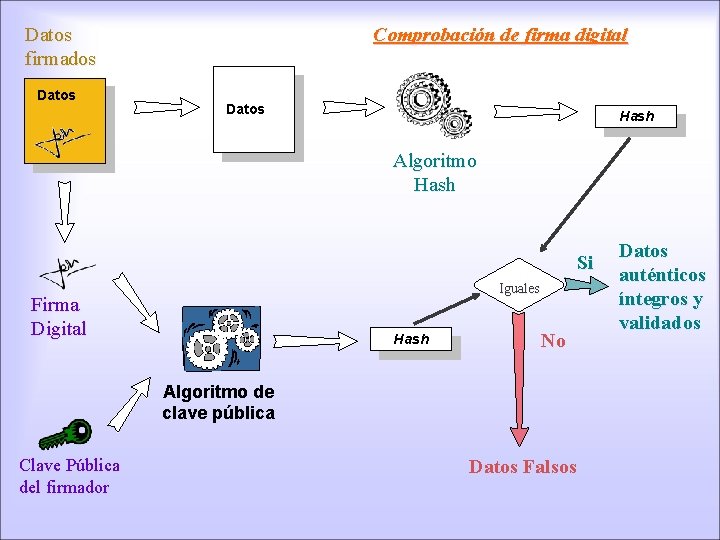

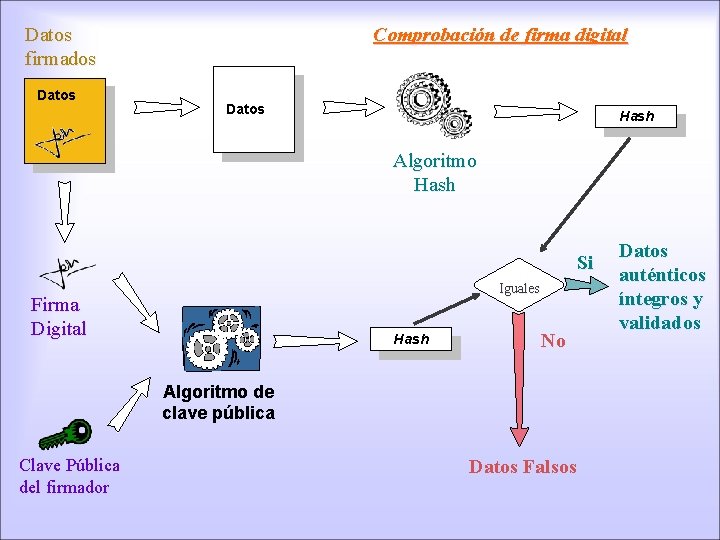

Datos firmados Datos Comprobación de firma digital Datos Hash Algoritmo Hash Si Iguales Firma Digital Hash No Algoritmo de clave pública Clave Pública del firmador Datos Falsos Datos auténticos íntegros y validados

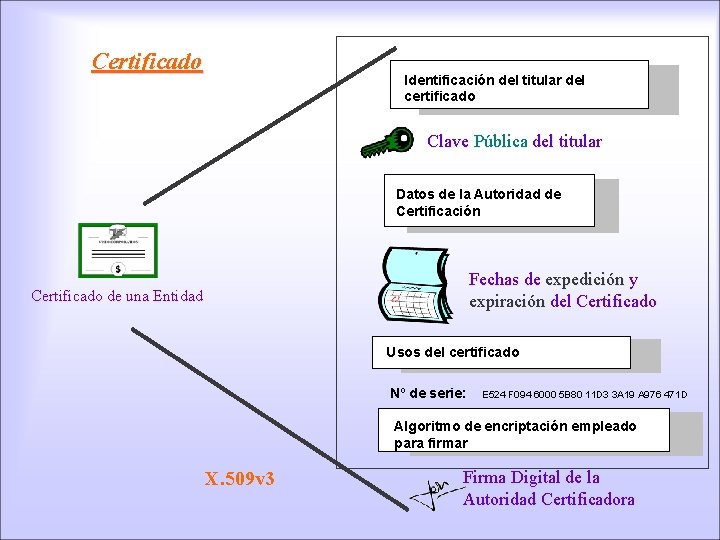

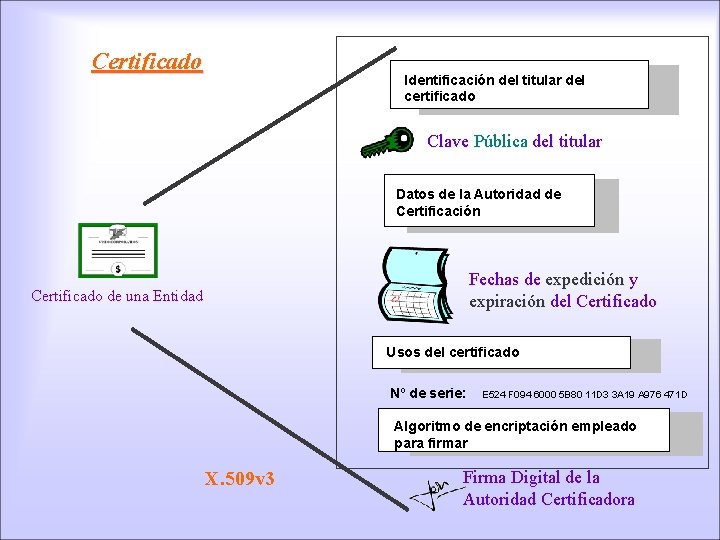

Certificado Identificación del titular del certificado Clave Pública del titular Datos de la Autoridad de Certificación Fechas de expedición y expiración del Certificado de una Entidad Usos del certificado Nº de serie: E 524 F 094 6000 5 B 80 11 D 3 3 A 19 A 976 471 D Algoritmo de encriptación empleado para firmar X. 509 v 3 Firma Digital de la Autoridad Certificadora

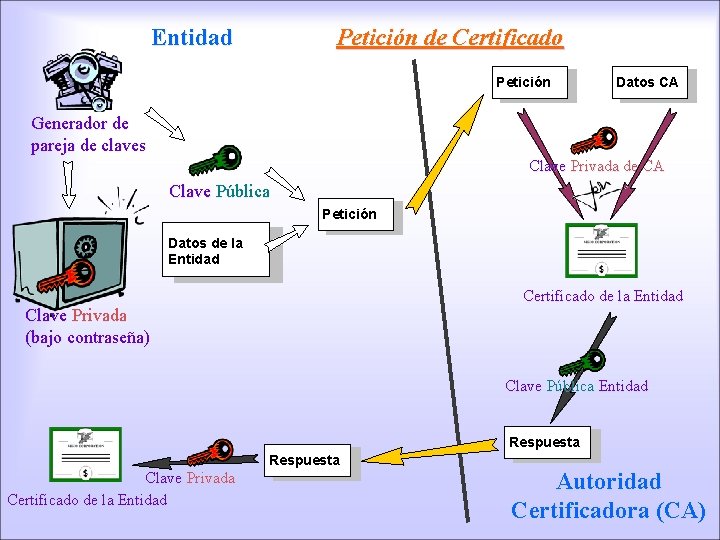

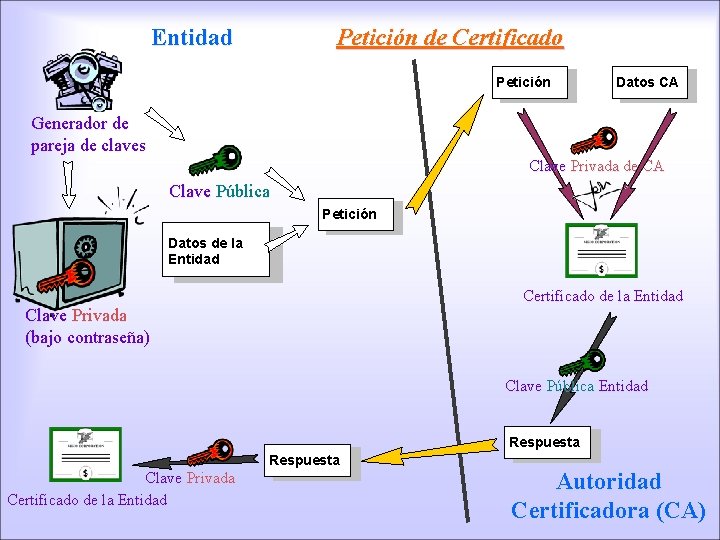

Entidad Petición de Certificado Petición Datos CA Generador de pareja de claves Clave Privada de CA Clave Pública Petición Datos de la Entidad Certificado de la Entidad Clave Privada (bajo contraseña) Clave Pública Entidad Respuesta Clave Privada Certificado de la Entidad Autoridad Certificadora (CA)

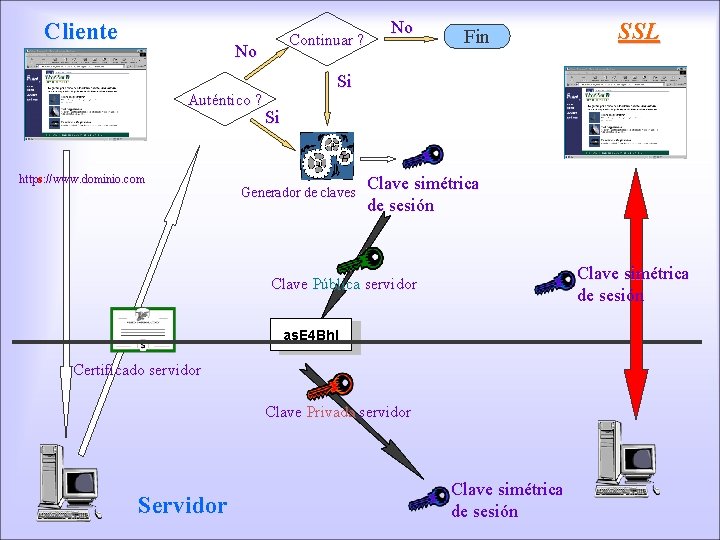

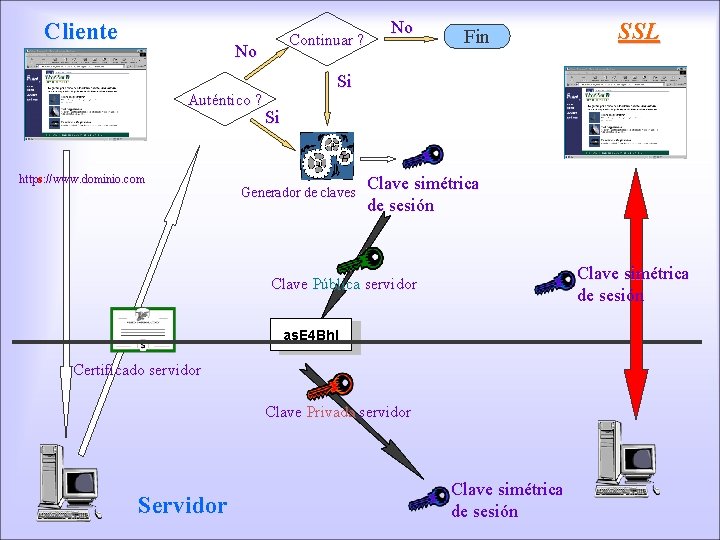

Cliente Continuar ? No Auténtico ? https: //www. dominio. com No Fin Si Si Generador de claves Clave simétrica de sesión Clave Pública servidor as. E 4 Bhl Certificado servidor Clave Privada servidor Servidor SSL Clave simétrica de sesión

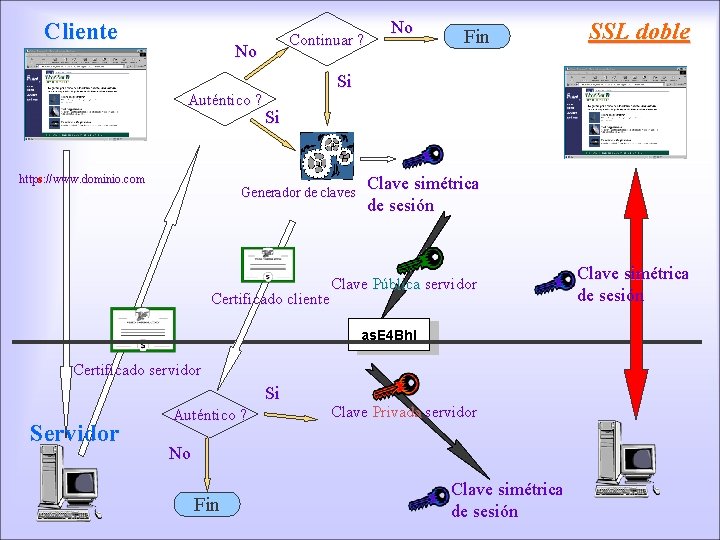

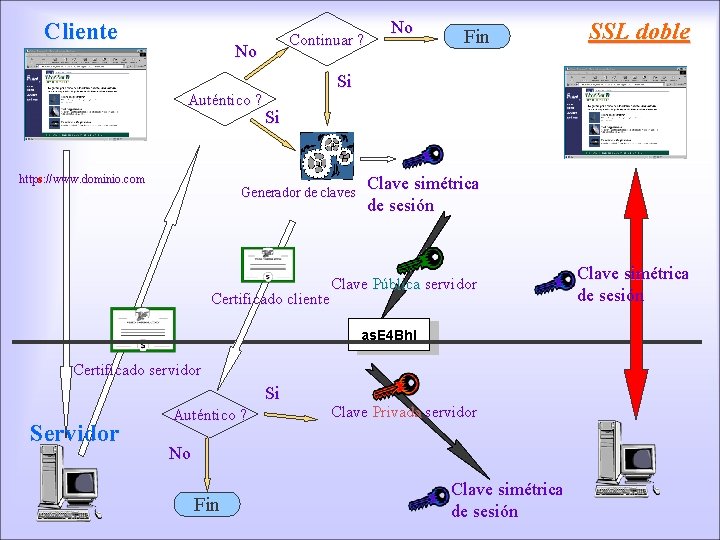

Cliente Continuar ? No Auténtico ? https: //www. dominio. com No Fin Si Si Generador de claves Certificado cliente Clave simétrica de sesión Clave Pública servidor as. E 4 Bhl Certificado servidor Si Servidor Auténtico ? Clave Privada servidor No Fin SSL doble Clave simétrica de sesión

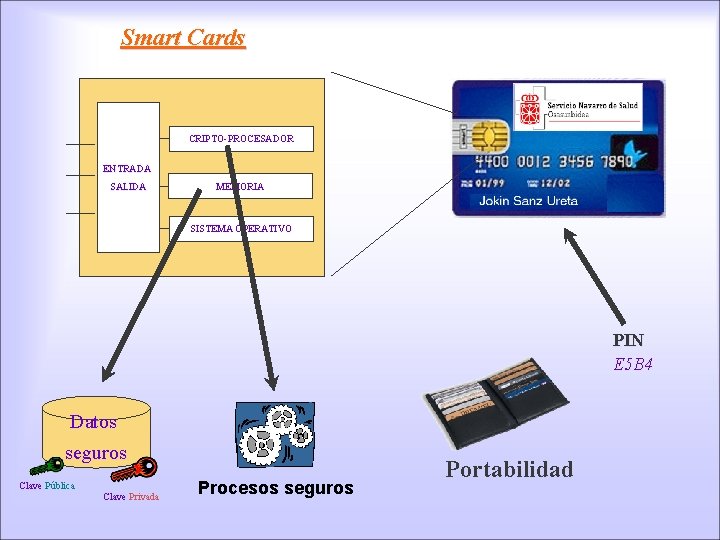

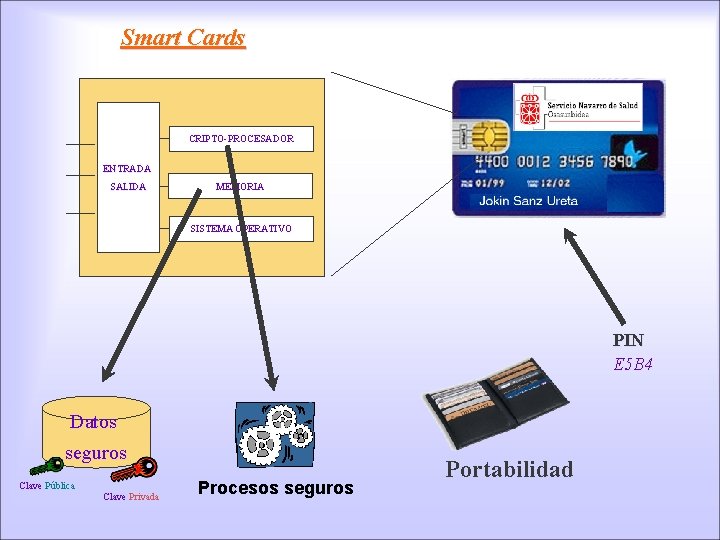

Smart Cards CRIPTO-PROCESADOR ENTRADA SALIDA MEMORIA SISTEMA OPERATIVO PIN E 5 B 4 Datos seguros Clave Pública Clave Privada Procesos seguros Portabilidad

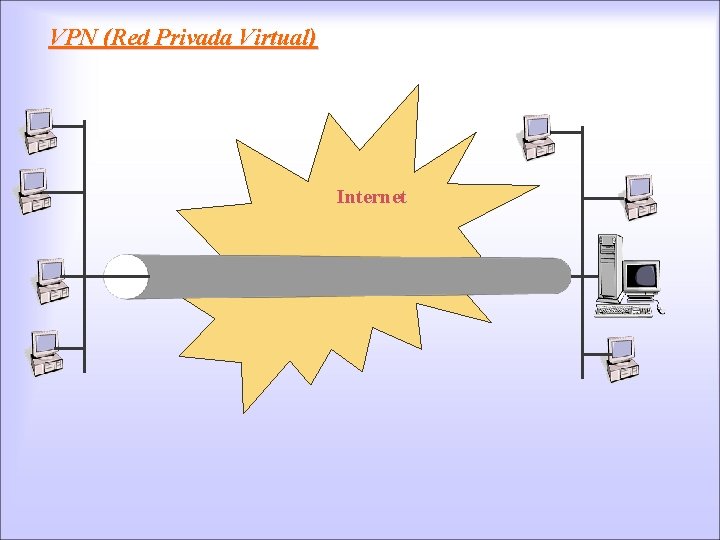

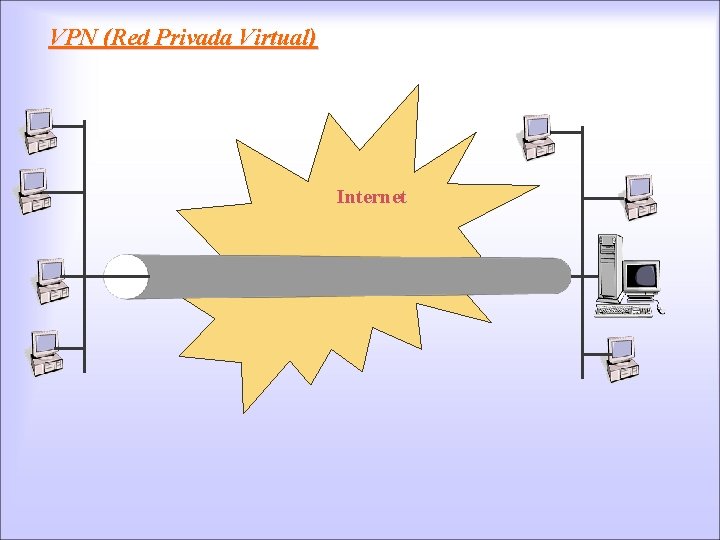

VPN (Red Privada Virtual) Internet

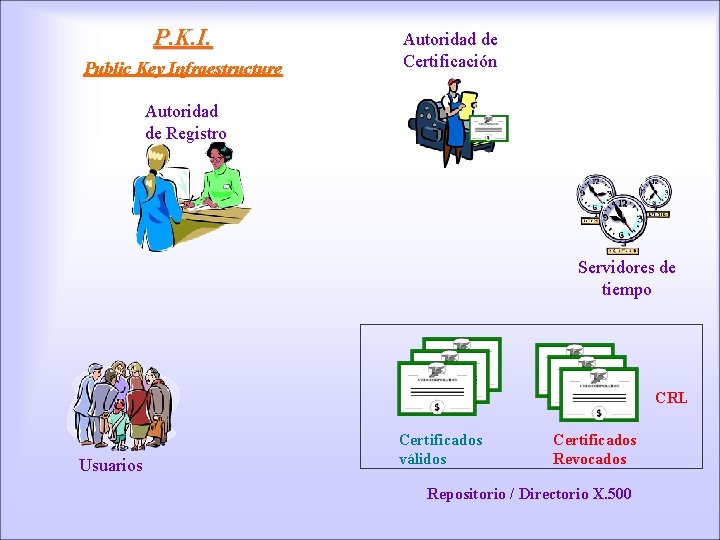

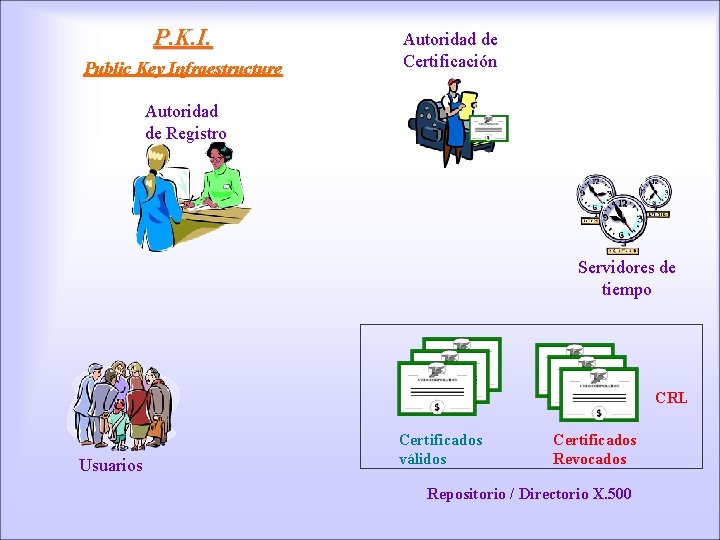

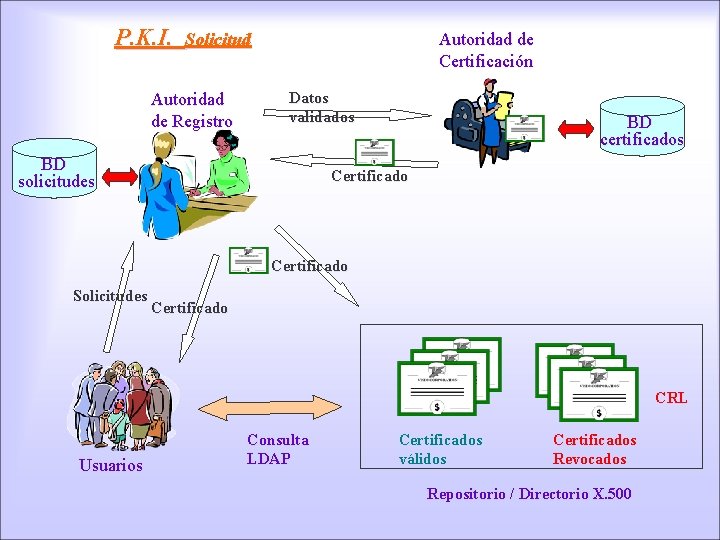

P. K. I. Public Key Infraestructure Autoridad de Certificación Autoridad de Registro Servidores de tiempo CRL Usuarios Certificados válidos Certificados Revocados Repositorio / Directorio X. 500

P. K. I. Entidades de certificación Españolas: · El proyecto CERES (CERtificación ESpañola) liderado por la FNMT (Fábrica Nacional de Moneda y Timbre) ha creado una Entidad Pública de Certificación con el principal objetivo de asegurar las comunicaciones electrónicas de los ciudadanos con la Administración. · ACE (Agencia de Certificación Española), se constituyó en 1997 con socios como Telefónica, Sistema 4 B, SERMEPA y CECA. Proporciona certificación bajo SET y X. 509 v 3. · FESTE (Fundación para el Estudio de la Seguridad en las TElecomunicaciones) integrado por los Notarios, los corredores de comercio y la Universidad de Zaragoza. Aunque su vocación es realizar estudios y proyectos, también actúa como servicio de certificación. · CAMERFIRMA está basado en las Cámaras de Comercio de toda Europa. Proporciona certificación bajo X. 509 v 3. Internacionales: · Veri. Sign · Secure. Net · Entrust

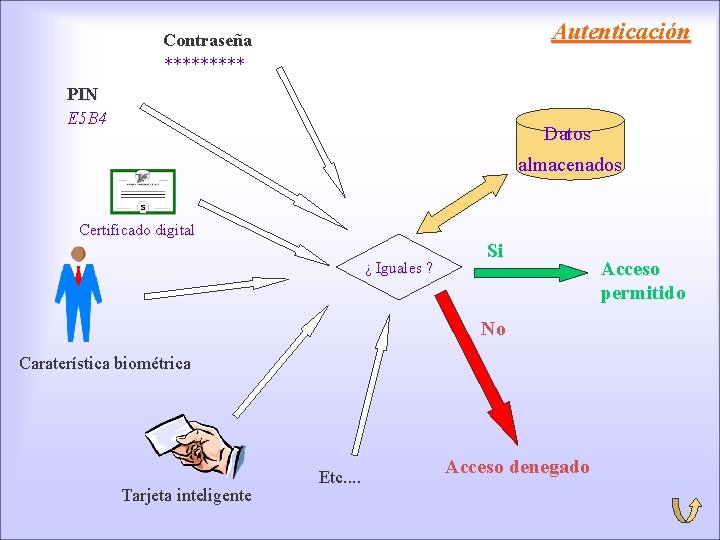

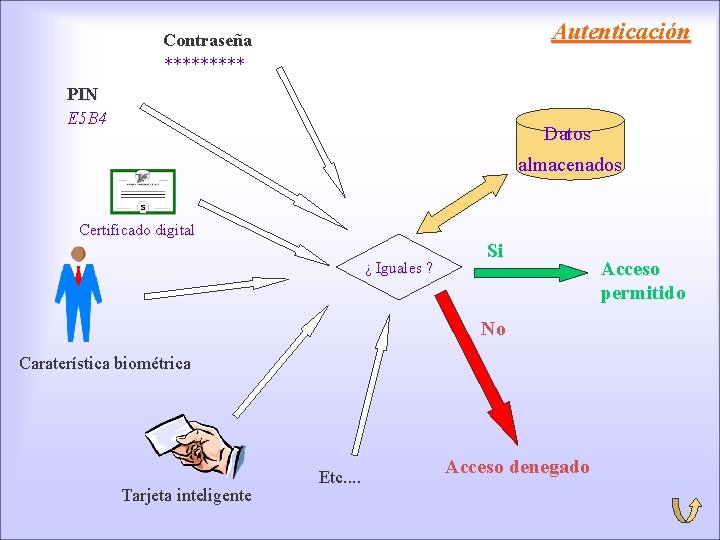

Autenticación Contraseña ***** PIN E 5 B 4 Datos almacenados Certificado digital ¿ Iguales ? Si No Caraterística biométrica Tarjeta inteligente Etc. . Acceso denegado Acceso permitido

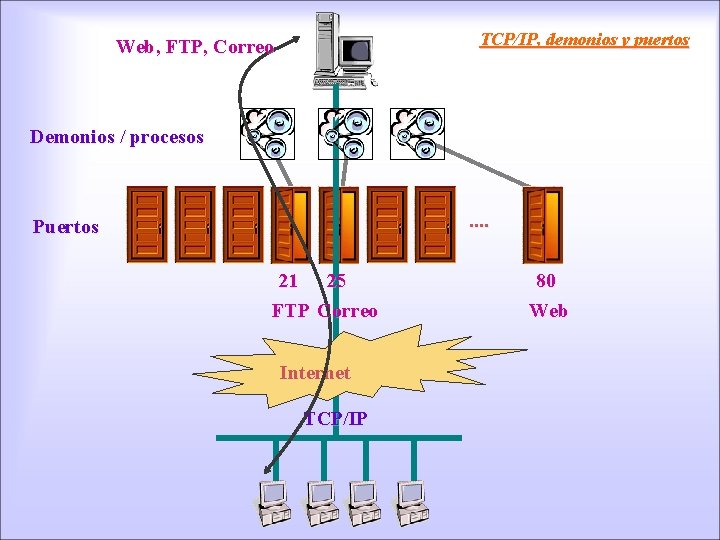

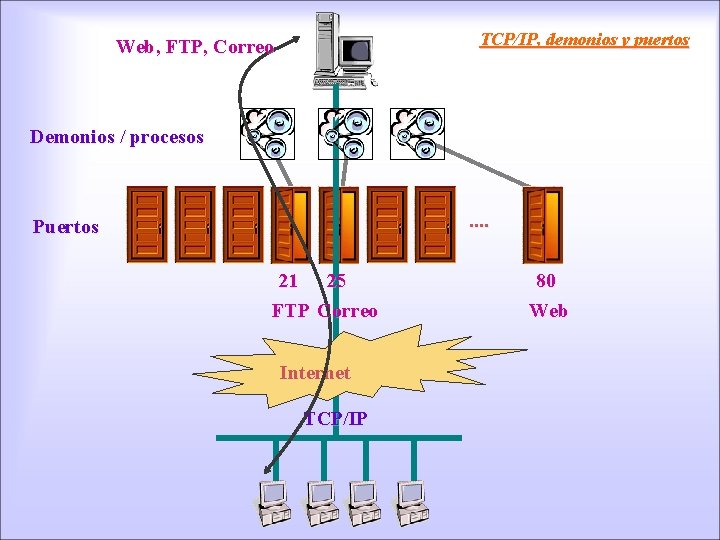

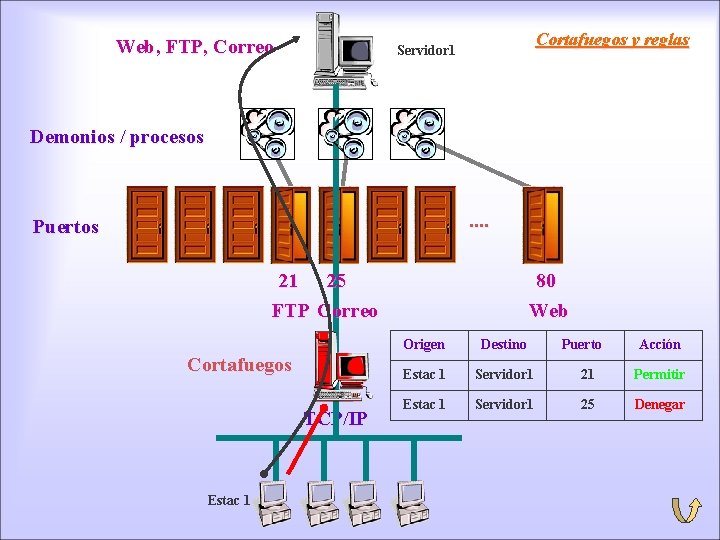

TCP/IP, demonios y puertos Web, FTP, Correo Demonios / procesos . . Puertos 21 25 FTP Correo Internet TCP/IP 80 Web

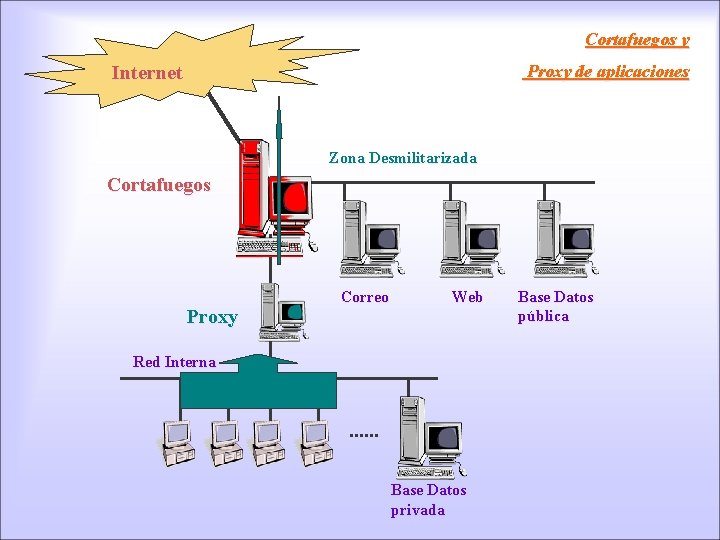

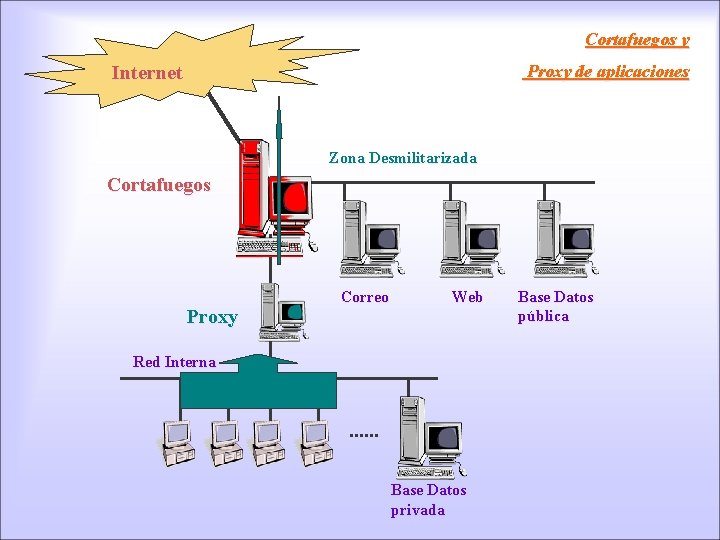

Cortafuegos y Internet Proxy de aplicaciones Zona Desmilitarizada Cortafuegos Proxy Correo Web Red Interna . . . Base Datos privada Base Datos pública

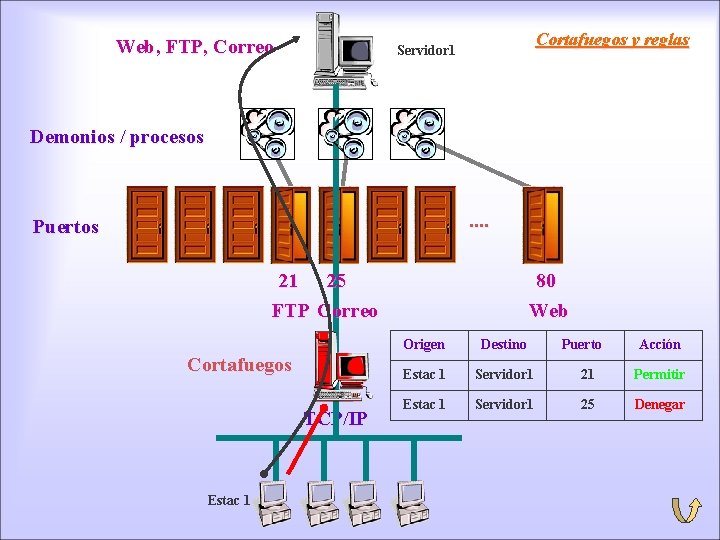

Web, FTP, Correo Cortafuegos y reglas Servidor 1 Demonios / procesos . . Puertos 21 25 FTP Correo Cortafuegos TCP/IP Estac 1 80 Web Origen Destino Puerto Acción Estac 1 Servidor 1 21 Permitir Estac 1 Servidor 1 25 Denegar

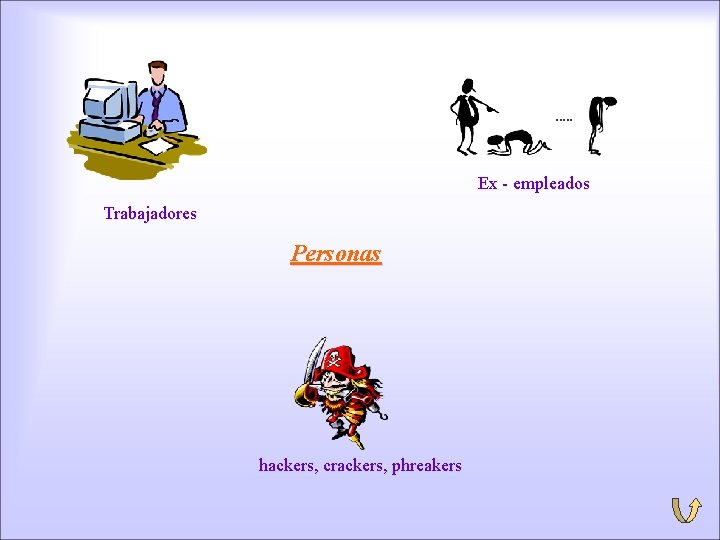

. . . Ex - empleados Trabajadores Personas hackers, crackers, phreakers

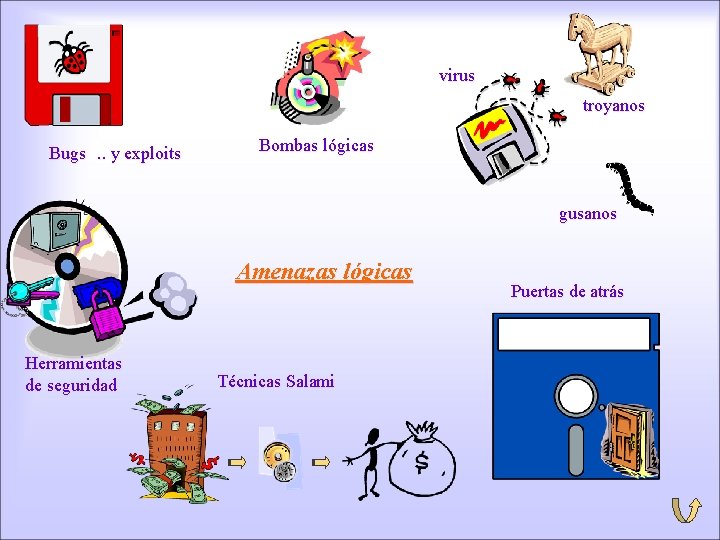

virus troyanos Bugs . . y exploits Bombas lógicas gusanos Amenazas lógicas Herramientas de seguridad Técnicas Salami Puertas de atrás

eléctricos Condiciones ambientales Memorias Problemas físicos Discos Procesadores

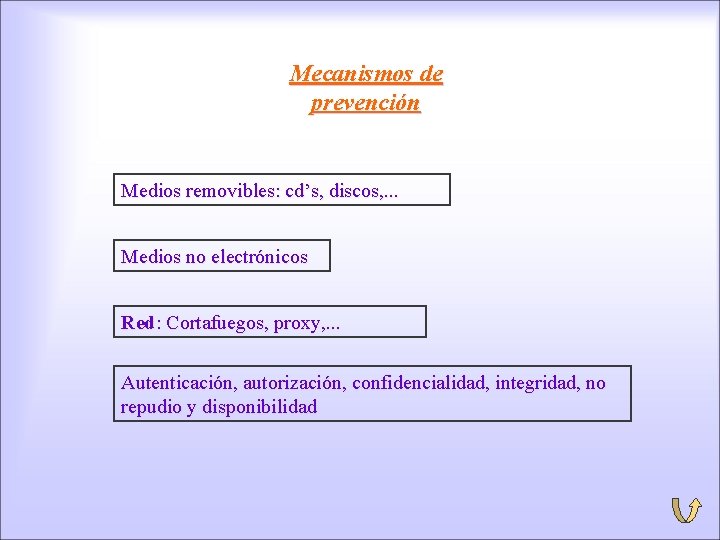

Mecanismos de prevención Medios removibles: cd’s, discos, . . . Medios no electrónicos Red: Cortafuegos, proxy, . . . Autenticación, autorización, confidencialidad, integridad, no repudio y disponibilidad

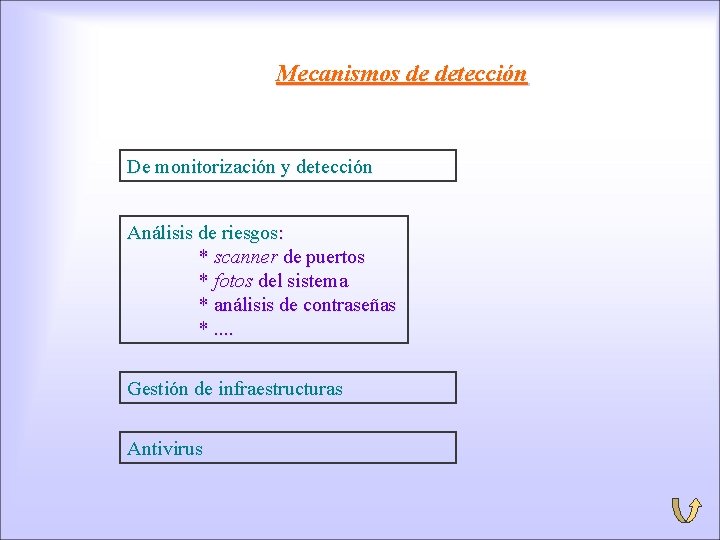

Mecanismos de detección De monitorización y detección Análisis de riesgos: * scanner de puertos * fotos del sistema * análisis de contraseñas *. . Gestión de infraestructuras Antivirus

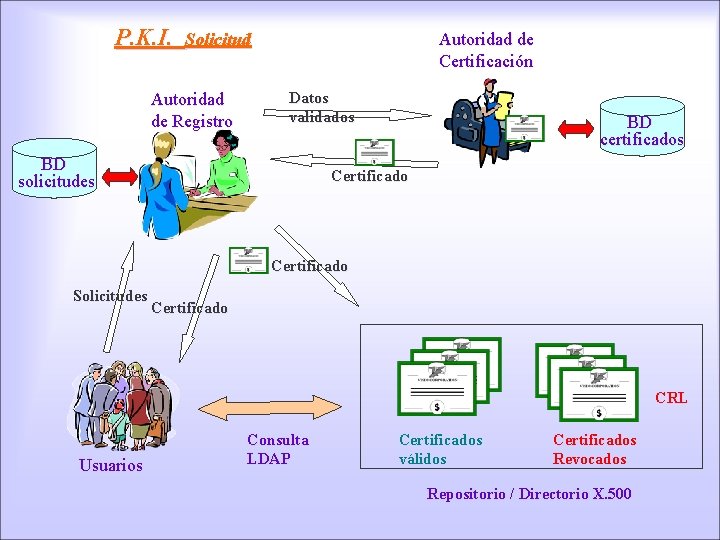

P. K. I. Solicitud Autoridad de Registro Autoridad de Certificación Datos validados BD solicitudes BD certificados Certificado Solicitudes Certificado CRL Usuarios Consulta LDAP Certificados válidos Certificados Revocados Repositorio / Directorio X. 500

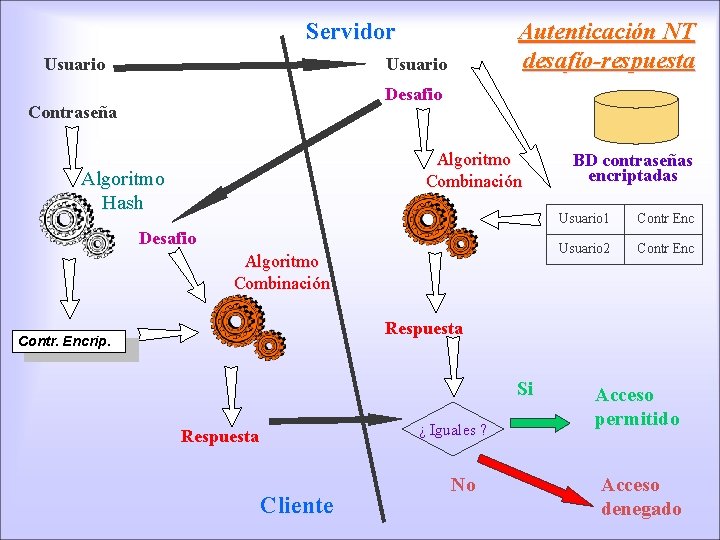

Servidor Usuario Autenticación NT desafío-respuesta Usuario Desafio Contraseña Algoritmo Combinación Algoritmo Hash Desafio Algoritmo Combinación BD contraseñas encriptadas Usuario 1 Contr Enc Usuario 2 Contr Enc Respuesta Contr. Encrip. Si ¿ Iguales ? Respuesta Cliente No Acceso permitido Acceso denegado